SKRIPSI

IMPLEMENTASI HOTSPOT AUTHENTICATION DENGAN MENGGUNAKAN RADIUS SERVER

DAN PROTOKOL EAP-TTLS

(STUDI KASUS : SEKOLAH ISLAM FITRAH AL FIKRI DEPOK JAWA BARAT)

Sebagai Salah Satu Syarat untuk Memperoleh Gelar Sarjana Komputer

Oleh : HADI RAHMAN

105091002797

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR-BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, Juni 2011

Hadi Rahman 105091002797

ABSTRAK

Hadi Rahman – 105091002797 Implementasi Hotspot Autentication dengan Menggunakan RADIUS SERVER dan Protokol EAP-TTLS Pada Jaringan Wireless Sekolah Islam Fitrah Al Fikri Depok. Dibimbing oleh Victor Amrizal dan Herlino Nanang.

jumlah pengguna yang cukup banyak serta memudahkan administrator jaringan dalam mengatur infarstruktur jaringan yang ada.

Keyword : Extensible Authentication Protocol (EAP), Tunneled Transport Layer Security (TTLS), Microsoft Challenge Handshake Authentication Protocol version 2 (MSCHAPv2), Protokol Otentikasi, Jaringan Wireless.

V Bab + xxiii Halaman + 175 Halaman + 58 Gambar + 16 Tabel + 8 Lampiran + Pustaka + Lampiran

Pustaka : (21, 1999-2011)

DAFTAR RIWAYAT HIDUP DATA PRIBADI

Nama : Hadi Rahman

Tempat, Tgl. Lahir : Jakarta, 11 Februari 1987 Jenis Kelamin : Laki-laki

Agama : Islam

Kewarganegaraan : Indonesia

Status : Belum Menikah

Alamat KTP : Jl. M. Kahfi II Rt 03 Rw 05 No. 42 Srengseng Sawah Jagakarsa Jakarta Selatan 12640

Telepon, HP & email : 021-7868930(No. Rumah), 021-95996974 (No. HP)& [email protected] dan [email protected]

IDENTITAS KELUARGA Nama Orang Tua

a. Ayah : Djuhana

b. Ibu : Nurhasia

Pekerjaan Orang Tua

a. Ayah : PURNAWIRAWAN TNI AD

b. Ibu : IBU RUMAH TANGGA

A. FORMAL

1992-1993 : KB PERTIWI

1993-1999 : SD NEGERI SRENGSENG SAWAH 01 1999-2002 : SLTP NEGERI 242 JAKARTA

2002-2005 : SMA (MA NEGERI) 13 JAKARTA

2005-2011 : UIN SYARIF HIDAYATULLAH JAKARTA B. NON FORMAL

2002-2002 : Kursus English Training Specialist BBC

2002-2005 : Kursus Keterampilan Elektronika Komputer Madrsah Aliyah Negeri 13 Jakarta

2006-2006 : Seminar Nasional Bersama Kementrian Komunikasi dan Informatika “Strategi dan Tantangan Pengembangan Teknologi Informasi dan Komunikasi beserta Penerapan dalam Dunia Bisnis, Pendidikan, dan Pemerintahan”

2009-2009 : Workshop TIK untuk Proses Pembelajaran” Bersama Dr.Onno W. Purbo.

2010-2010 : Workshop “IT FOR HELP U, HELP ME AND HELP EACH OTHER”

2010-2010 : Workshop Aplikasi IT Pada Sistem Komunikasi Di Sekolah”

PENGALAMAN KERJA - Praktek Kerja Lapangan

Bertempat Universitas Darma Persada Periode : 10 Februari s.d 10 Maret 2009 - Penelitian Tugas Akhir

Sekolah Islam Fitrah Al Fikri Depok Jawa Barat Periode : 11 Juli s.d Desember 2010

- Pengajar Bidang Studi Komputer

Sekolah Menengah Pertama Islam Fitrah Al Fikri Depok Jawa Barat Periode : 1 Juli 2009 s.d 1 Juli 2010

- Staf Teknik Informasi dan Komunikasi

KATA PENGANTAR

Segala puji serta syukur kehadirat Allah SWT, atas segala limpahkan rahmat dan hidayah – Nya, hingga penulis dapat menyelesaikan skripsi ini. Penulisan skripsi ini merupakan salah satu syarat dalam menyelesaikan Program Studi Sarjana (S-1) Teknik Informatika Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta.

Penulis menyadari bahwa Skripsi ini tidak dapat terlaksana dengan baik apabila tanpa bantuan dari berbagai pihak. Oleh karena itu, perkenankan penulis mengucapkan banyak terima kasih dan rasa syukur terutama kepada :

1. Allah SWT, yang telah memberikan rahmat, nikmat dan kesehatan sehingga penulis dapat menyelesaikan skripsi ini

2. Bapak Dr. Syopiansyah Jaya Putra, M.Sis selaku Dekan Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

3. Bapak Yusuf Durachman, M.Sc, MIT. selaku Ketua Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

4. Ibu Viva Arifin, MMSI , selaku Sekretaris Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

5. Bapak Viktor Amrizal, M. Kom, selaku pembimbing pertama skripsi ini, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

6. Bapak Herlino Nanang, M.T, selaku pembimbing kedua, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

7. Kedua Orang Tua serta kedua kakakku.

9. Seluruh teman-teman kelas TI A 2005 yang telah memberikan banyak bantuan sehingga penulis dapat menyelesaikan skripsi ini.

10. Seluruh guru dan karyawan Sekolah Islam Fitrah Al Fikri.

11. Semua pihak yang telah memberikan bantuan dan tidak dapat disebutkan satu persatu. Akhirnya dengan segala keterbatasan dan kekurangan yang ada dalam penulisan skripsi ini, penulis mengucapkan terimakasih yang sebesar-besarnya, semoga skripsi ini dapat bermanfaat bagi semua pihak

Jakarta, Juni 2011

Hadi Rahman

LEMBAR PERSEMBAHAN

Skripsi ini penulis persembahkan kepada beberapa pihak yang telah memberi dukungan baik berupa dukungan moril maupun materil, diantaranya:

1. Terima kaih kepada Kedua Orang Tua atas segala yang telah diberikan dan doa yang telah diberikan

3. Bapak Yusuf Durachman, M.Sc, MIT. selaku Ketua Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

4. Ibu Viva Arifin, MMSI , selaku Sekretaris Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

5. Bapak Viktor Amrizal, M. Kom, selaku pembimbing pertama skripsi ini, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

6. Bapak Herlino Nanang, M.T, selaku pembimbing kedua, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

7. Seluruh Dosen dan Staf Jurusan Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

8. Seluruh teman-teman penulis Ariando, Bily, Dewi, Hadi, Nanang, Zein dan semua sahabat kelas yang telah memberikan banyak bantuan sehingga penulis dapat menyelesaikan skripsi ini.

9. Seluruh guru dan karyawan Sekolah Islam Fitrah Al Fikri.

10. Dan pihak yang telah memberikan bantuan dan tidak dapat disebutkan satu persatu.

Semoga Allah membalas semua kebaikan dan ketulusan hati kalian. Amin.

Jakarta, Juni 2011

DAFTAR ISI

Halaman

HALAMAN SAMPUL ... i

HALAMAN JUDUL ... ii

LEMBAR PENGESAHAN PEMBIMBING ... iii

LEMBAR PENGESAHAN UJIAN ... iv

LEMBAR PERNYATAAN ………. .. v

KATA PENGANTAR... vii

LEMBAR PERSEMBAHAN ... ix

DAFTAR ISI ... x

DAFTAR GAMBAR ... xv

DAFTAR TABEL ... xviii

DAFTAR LAMPIRAN ... xix

DAFTAR ISTILAH ……….. . xx

BAB I PENDAHULUAN 1.1 Latar Belakang ... 1

1.2 Rumusan Masalah... 3

1.3 Batasan Masalah ... 4

1.4 Tujuan Penelitian ... 4

1.5 Manfaat Penelitian ... 4

1.6 Metodologi Penelitian ... 5

1.6.1 Metodologi Pengumpulan Data ... 5

1.6.2 Metode Pengembangan Sistem ... 6

1.7 Sistematika Penulisan ... 6

BAB II LANDASAN TEORI 2.1 Wireless LAN ... 9

2.1.1 Mode Pada Wireless LAN ... 9

2.1.2 Komponen Wireless LAN ... 11

2.1.3 Badan Standarisasi ... 14

2.1.4 Standar Wireless LAN ... 15

2.2.1 Remote Dial-in User Service (RADIUS) ... 19

2.2.1.1 Format Paket RADIUS ... 20

2.2.1.2 Tipe Paket RADIUS………... 22

2.2.1.3 Tahapan Koneksi ……… 27

2.2.1.4 REALM……….. 29

2.3 Protokol Otentikasi ... 30

2.3.1 Extensible Authentication Protocol (EAP)... 30

2.3.1.1 EAP Over RADIUS ……… 33

2.3.1.2 EAP Over LAN ……….. 34

2.4 EAP Methods ……… 35

2.4.1 EAP MD5 ……….. ... 36

2.4.2 EAP TLS……….. . 37

2.4.3 EAP TTLS ……… 37

2.5 Secure Socket Layer / Transport Layer Security…. 37

2.5.1 Protocol SSL Record ……… 38

2.5.2 Protocol SSL Handshake ……….. 39

2.5.3 Protocol SSL Alert ………... 44

2.5.4 Arsitektur SSL / TLS ……… 45

2.5.5 Sertifikat Digital ………... 46

2.5.6 Enkripsi Public Key ……….. 49

2.5.7 Kriptografi Simetris ……….. 49

2.5.8 Kriptografi Asimetris ……… 51

2.5.8.1 RSA ……… 52

2.6 Open System Interconnetion (OSI)……… 53

2.6.1 Pengertian OSI ………. 53

2.6.3 Komponen Jaringan dan Protokol Layer …. 57

2.7 Tools ……….………. 60

2.7.1 freeRADIUS Server……….. 60

2.7.2 JRADIUS Simulator………. 62

2.8 Network Develpoment Life Cycle (NDLC)..…… 65

2.8.1 Tahapan NDLC ……….. 65

BAB III METODOLOGI PENELITIAN 3.1 Metode Pengumpulan Data ... 71

3.1.1 Studi Lapangan / Observasi ... 71

3.1.2 Studi Pustaka dan Literatur ... 72

3.2 Metode Pengembangan Sistem ... 73

3.2.1 Tahapan Analisis... 73

3.2.2 Tahapan Desain ... 74

3.2.3 Tahapan Simulasi Prototyping ……….. 74

3.2.4 Tahapan Penerapan (Implementation) …….. . 74

3.2.5 Tahapan Pengawasan (Monitoring) ………. .. 75

3.2.6 Tahapan Pengaturan (Management) ……….. 75

3.3 Mekanisme Kerja Penelitian ... 75

BAB IV HASIL DAN PEMBAHASAN 4.1 Perencanaan……… 77

4.2 Analisa……… 78

4.2.1 Kebutuhan Sistem Kemanan EAP-TTLS ... 78

4.2.2 Komponen-komponen ... 80

4.3.1 Perancangan Topologi………. 94

4.3.2 Perancangan Sistem ……….. 97

4.4 Simulation Prototyping……… 100

4.4.1 Simulasi Kinerja Server AAA………….. . 101

4.5 Implementasi……… 105

4.5.1 Instalasi Server RADIUS ………. . 107

4.5.2 Pembuatan Sertifikat Digital ………. . 107

4.5.3 Konfigurasi Server RADIUS ……… . 108

4.5.4 Konfigurasi Access Point……….. . 111

4.5.5 Instalasi Sertifikat CA pada Client………. 111

4.5.6 Instalasi Database Server……… 111

4.5.7 Konfigurasi Database Server ………. 111

4.6 Monitoring (Pengawasan) ……….. . 112

4.7 Management (Manajemen)……….. 114

BAB V KESIMPULAN DAN SARAN... 116

5.1 Kesimpulan ... 116

5.2 Saran ... 117

DAFTAR PUSTAKA ... 118

DAFTAR TABEL

Tabel 2.1 Perbandingan Standar Wireless LAN Tabel 2.2 Kode tipe pesan RADIUS

Tabel 3.1 Studi Literatur

Tabel 4.1 Perbandingan EAP-TLS dan EAP-TTLS Tabel 4.2 Spesifikasi Sistem Otentikasi Terpusat Tabel 4.3 Spesifikasi Software

Tabel 4.4 Spesifikasi Hardware

Tabel 4.5 Ukuran Pesan Pesan EAP dan Waktu Proses Tabel 4.6 Alamat IP Jaringan Wireless SIF AL Fikri Depok

DAFTAR GAMBAR

Gambar 2.1 Mode Jaringan Ad-Hoc Gambar 2.2 Model Jaringan Infrastruktur

Gambar 2.3 Diagram Access Point yang Terhubung ke Jaringan. Gambar 2.4 Multiple Access Point dan Roaming

Gambar 2.9 Paket Access- Reject Gambar 2.10 Paket Access- Challenge

Gambar 2.11. Proses Pembentukan koneksi protokol RADIUS

Gambar 2.12 Proses komunikasi protokol EAP antara supplicant, NAS dan authentication server

Gambar 2.13 Komponen EAP

Gambar 2.14 Skema port based authentication

Gambar 2.15 Konversi pesan EAP dan pesan RADIUS Gambar 2.16. Format paket EAPOL

Gambar 2.17 Pemodelan untuk membawa pesan pada otentikasi dengan metode TLS Gambar 2.18 Format SSL Record

Gambar 2.19 Handshake Protocol Gambar 2.20 Arsitektur Protokol SSL

Gambar 2.21 Peran CA dalam penerbitan sertifikat Gambar 2.22 Format X.509

Gambar 2.23 Kriptografi Simetris Gambar 2.24 Kriptografi asimetris Gambar 2.25 Log pada JRadius

Gambar 2.26 Konfigurasi Sertifikat Client Gambar 2.27 Konfigurasi Attribute pada JRadius Gambar 2.28 Set up JRadius untuk dijalankan Gambar 2.29. NDLC

Gambar 3.1 Siklus Network Development Life Cycle Gambar 3.2 Mekanisme Kerja Penelitian

Gambar 4.2 Capture paket EAP Response Identity Gambar 4.3 Capture Paket EAP Request-TLS start Gambar 4.4 Capture Paket Hello-TLS client

Gambar 4.5 Capture Paket EAP Request Sertifikat Server Gambar 4.6 Capture Paket EAP Response-Client Key Exchange

Gambar 4.7 Capture Paket EAP Request – Change Cipher Spec TLS complete Gambar 4.8 Capture Paket EAP-Request Identity – EAP-MS-CHAP v2 Gambar 4.9 Capture Paket EAP-Response Identity – EAP-MS-CHAP v2 Gambar 4.10 Capture Paket EAP-Request EAP-MS-CHAP v2 Challenge Gambar 4.11 Capture Paket EAP-Response/EAP-MS-CHAP v2 Response Gambar 4.12 Capture Paket EAP-Request/EAP-MS-CHAP v2 Success Gambar 4.13 Capture Paket EAP response/EAP-ms-chap v2 ack Gambar 4.14 Capture Paket EAP Success

Gambar 4.15 Perancangan Topologi TTLS

Gambar 4.16 Topologi Jaringan Wireless Sekolah Islam Al Fikri Gambar 4.17 Perancangan Sistem TTLS

Gambar 4.18 Setting JRADIUS alamat IP Server RADIUS, shared secret, dan authentication protocol

Gambar 4.19 Setting Atribut Username dan Password Gambar 4.20 Hasil Simulasi Jradius Simulator

Gambar 4.21 tampilan input username dan password pada sisi client windows 7 Gambar 4.22 tampilan input username dan password pada sisi client windows XP

Gambar 4.23 tampilan input username dan password pada sisi client Ubuntu 10.10 desktop Gambar 4.24 mode debug freeRADIUS

Gambar 4.26 Perbandingan Performa Server berdasarkan jumlah request otentikasi Gambar 4.27 Jumlah paket authentication request

Gambar 4.28 Jumlah paket accounting request Gambar 4.29 manajemen akun pengguna Gambar 4.30 manajemen access point

DAFTAR LAMPIRAN

Halaman

Lampiran 1. Instalasi FreeRADIUS Server ……….... 121

Lampiran 2. Pembuatan Sertifikat Digital CA dan Sertifikat Server …… 126

Lampiran 3. Konfigurasi eap.conf ………. 133

Lampiran 4. Konfigurasi clients.conf ……… 157

Lampiran 5. Konfigurasi pada File Users ………. 167

Lampiran 6. Konfigurasi Access Point ………. 175

Lampiran 7. Instalasi dan Konfigurasi Sertifikat CA pada sisi klien…… 176

Lampiran 8 Wawancara dengan Staff IT Sekolah SIF Al Fikri………… 178

DAFTAR ISTILAH

Istilah Arti

Access read Kemampuan untuk membaca file / berkas Account Representasi seorang pengguna

Active directory (AD) Layanan direktori yang dimiliki oleh system operasi jaringan Microsof Windows 2000, Windows Server 2003 terdiri atas basis data dan juga layanan

direktori.

Analysis Suatu fase pada model pengembangan sistem diamana biasanya dilakukan proses perumusan masalah, identifikasi dan perbandingan terhadap komponen.

Anywhere access Dapat diakses dimanapun Application Programming

Interface (API)

Sekumpulan perintah, fungsi, dan protokol yang dapat digunakan oleh programmer saat membangun perangkat lunak untuk sistem operasi tertentu. Automatic teller machine

(ATM)

Sebuah alat elektronik yang mengijinkan nasabah bank untuk mengambil uang dan mengecek

rekening tabungan mereka tanpa perlu dilayani oleh seorang teller (manusia)

Backend Istilah umum yang mengacu pada tahap akhir dari sebuah proses

Backup Penyimpanan cadangan

Biometric Meliputi metode untuk mengenali manusia secara unik berdasarkan satu atau lebih ciri-ciri fisik atau perilaku intrinsic

Blackbox Deskripsi penggunaan software termasuk spesifikasi, requirement, dan desain untuk pengujian. Pengujian (test) ini bias menjadi fungsional atau non-fungsional

yang menginterpretasikan hypertext link dan digunakan untuk melihat dan memandu dari simpul internet satu ke yang lain.

Built-in Suatu produk yang di dalamnya sudah tergabung beberpa program atau produk sekaligus

cache proxy Menyimpan informasi (halaman, grafik, suara, URL) dari situs sehingga informasi tersebut dapat diperoleh dengan cepat.

Central Processing Unit (CPU)

Perangkat keras komputer yang memahami dan melaksanakan perintah dan data dari perangkat lunak

Certificate Dokumen elektronik yang menggunakan tanda tangan digital untuk mengikat kunci publik dengan informasi identitas seperti nama orang atau

organisasi, alamat, dan sebagainya.

Client Pada jaringan, client adalah suatu program aplikasi yang memungkinkan pengguna mengakses layanan dari computer server

common name Atribut wajib dari suatu direktori digunakan untuk penamaan atribut

Common Internet File System (CIFS)

Sebuah implementasi dari protokol berbagi berkas/file-sharing Server Message Block (SMB) yang telah diusulkan agar menjadi standar Internet (statusnya saat ini masih menjadi draft), sehingga dapat diperoleh secara mudah

Community Enterprise OS Komunitas skala perusahaan

Console Mengacu kepada terminal yang terpasang pada minicomputer atau mainframe dan digunakan sebagai interface ke suatu system operasi serta memonitor status system.

Container Wadah atau nama lain dari direktori

Copyleft Praktik penggunaan undang-undang hak cipta untuk meniadakan larangan dalam pendistribusian salinan dan versi yang telah dimodifikasi dari suatu karya kepada orang lain dan mengharuskan kebebasan yang sama diterapkan dalam versi-versi selanjutnya kemudian.

Copyright Adalah hak eksklusif Pencipta atau Pemegang Hak Cipta untuk mengatur penggunaan hasil penuangan gagasan atau informasi tertentu.

Cost Salah satu fakor non-teknis ISO 9126 Design Perencanaan yang meletakkan dasar untuk

pembuatan setiap objek atau sistem Device Perangkat keras komputer

Directory service Layanan direktori

Distinguish Name (DN) Tanda pengenal yang unik untuk suatu entri pada LDAP

menyimpan informasi-informasi Domain Name System

(DNS)

Sebuah sistem yang menyimpan informasi tentang nama host maupun nama domain dalam bentuk basis data tersebar (distributed database) di dalam jaringan komputer

Domain server Server domain

Download Transfer data melalui jalur komunikasi digital dari sistem yang lebih besar atau pusat (server) ke sistem yang lebih kecil (client).

Entry Unit dasar dari direktori

File Server Komputer yang didedikasikan untuk menyimpan file dalam suatu lokasi terpusat selama diizinkan untuk mengakses ke komputer-komputer di dalam jaringan

File Transfer Protocol (FTP)

Salah satu protokol yang paling populer pada jaringan internet (berbasis TCP/IP) yang digunakan untuk kepentingan proses transfer file

Free Software Foundation (FSF)

Organisasi nirlaba dan merupakan sponsor utama dari proyek GNU

Functionality Funsionalitas, berhubungan dengan kesesuaian dari fungsi perangkat lunak

Gateway Hardware atau software yang menjembatani dua aplikasi atau jaringan yang tidak kompatibel, sehingga data dapat ditransfer antar komputer Generic Security Services

Application Program Interface (GSSAPI)

Aplikasi interface pemrograman untuk program untuk mengakses layanan keamanan

Graphical User Interface (GUI)

Metoda interaksi secara grafis antara pengguna dan computer

Groupware Software yang dirancang untuk membantu orang yang umumnya menyangkut dalam tugas untuk mencapai tujuan mereka

Hardware Perangkat keras mengacu kepada objek

memungkinkan untuk disentuh seperti disket, disk drive , monitor, keyboard, dan lain-lain

Host Sistem komputer yang diakses oleh pengguna yang bekerja pada lokasi yang jauh.

Istilah host juga digunakan untuk menyebut komputer yang terhubung dengan jaringan TCP/IP, termasuk internet. Setiap host memiliki IP yang unik

Implementation Implementasi

Inetd Layanan server pada kebanyakan sistem Unix untuk mengatur layanan internet

International Organization for Standardization (ISO)

Badan penetap standar internasional yang terdiri dari wakil-wakil dari badan standardisasi nasional setiap Negara

ip virtual Alamat IP yang tidak terhubung ke komputer tertentu atau kartu antarmuka jaringan (NIC) pada komputer. Paket masuk akan dikirim ke alamat IP virtual, tapi semua perjalanan paket melalui antarmuka jaringan real / nyata.

LDAP Account Manager (LAM)

Tampilan halaman depan web untuk mengatur berbagai tipe account direktori LDAP

Lightweight Directory Access Protocol (LDAP)

Suatu protokol jaringan kelas ringan yang

digunakan untuk mengakses direktori. Pengertian direktori disini adalah sekumpulan informasi yang disusun berdasarkan hirarki tertentu

Local Area Network (LAN)

Network yang masing-masing node terpisah dalam jarak yang lokal dan menggunakan link berupa jalur transmisi kabel.

logical volume groups Gabungan dari pysical volumes yang menjadi satu logical volumes. Pembagian partisi dari logical volume groups,

dimana difefinisikan dengan masing – masing mount point partisi yang dibutuhkan, misalkan / , /home, swap, /var dan lainnya, filesystem-nya bisa ext2 atau ext3

Mail server Server email Manageability Dapat dikelola

Management Pengelolaan / pengaturan

Minimum requirmen Kebutuhan / persyaratan minimum

Monitoring Salah satu tahap dalam metode pengembagan NDLC. Didalamnya terdapat testing dan monitoring Mozilla Public License Merupakan suatu lisensi perangkat lunak bebas dan

sumber terbuka

Multitasking Suatu sistem operasi yang dapat menjalankan beberapa tugas sekaligus secara bersamaan

Multiuser Suatu system operasi yang dapat digunakan beberapa user sekaligus secara bersamaan

Network Information Service (NIS)

Sebuah protokol yang digunakan untuk menamai dan menawarkan layanan direktori dalam beberapa platform UNIX

Network Development Life Cycle (NDLC)

Metode pengembangan sistem Network security Kemanan jaringan

Open source Perangkat lunak sumber terbuka Open Source Edition Zimbra versi open source (free)

Packet sniffing Perangkat lunak komputer atau perangkat keras komputer yang dapat mencegat dan log lalu lintas melewati jaringan digital atau bagian dari jaringan Password Kumpulan karakter atau string yang digunakan oleh

Performance Kinerja

physical volumes Kapasitas fisik dari hardisk Random Access Memory

(RAM)

Sebuah tipe penyimpanan komputer yang isinya dapat diakses dalam waktu yang tetap tidak memperdulikan letak data tersebut dalam memori Redundant Array of

Independent Disks (RAID)

Sebuah teknologi di dalam penyimpanan data komputer yang digunakan untuk

mengimplementasikan fitur toleransi kesalahan pada media penyimpanan komputer (utamanya adalah hard disk) dengan menggunakan cara redundansi (penumpukan) data, baik itu dengan menggunakan perangkat lunak, maupun unit perangkat keras RAID terpisah

Request Perminataan

Request for Comments (RFC)

Salah satu dari seri dokumen infomasi dan standar Internet bernomor yang diikuti secara luas oleh perangkat lunak untuk digunakan dalam jaringan, Internet dan beberapa sistem operasi jaringan, mulai dari Unix, Windows, dan Novell NetWare

Resource Sumber daya

Server Message Block (SMB)

Istilah dalam teknologi informasi yang mengacu kepada protokol client/server yang ditujukan sebagai layanan untuk berbagi berkas (file sharing) di dalam sebuah jaringan

Simple Authentication and Security Layer (SASL)

Framework untuk otentikasi dan keamanan data dalam Internet Protocols.

Task Tugas

Tools Alat

Transport Layer Security (TLS)

Merupakan kelanjutan dari protokol kriptografi yang menyediakan komunikasi yang aman di Internet

Ttrusted server Server terpercaya

User Pengguna. Biasanya ditujukan kepada pengguna suatu system yang umumnya adalah manusia. Misalnya pengguna computer

User account Nama pengguna. Biasanya ditujukan kepada pengguna suatu system yang umumnya adalah manusia

web caching Caching dokumen web (misalnya, halaman HTML, gambar) untuk mengurangi penggunaan bandwidth, server load, dan menanggapi ketidak lancaran Wide Area Network

(WAN)

Network yang masing-masing node terletak di lokasi yang berjauhan satu dengan yang lainnya dan menggunakan link berupa jalur transmisi jarak jauh Workgroups Istilah Microsoft untuk jaringan peer-to-peer

komputer Windows

Technology (MIT) sejak tahun 1984

BAB I

PENDAHULUAN

1.1 Latar Belakang

mengakses suatu jaringan komputer atau internet. Beberapa tahun terakhir ini pengguna wireless LAN mengalami peningkatan yang pesat.

Dengan Hotspot kita bisa menikmati akses internet dimanapun kita berada selama di area Hotspot tanpa harus menggunakan kabel. Di lingkungan sekolah sendiri dengan adanya layanan Hotspot inilah yang nanti diharapkan akan mempercepat akses informasi bagi siswa, khususnya di dunia pendidikan yang mana diketahui sebagai barometer kemajuan teknologi informasi.

Sekolah Islam Fitrah Al Fikri Depok (disingkat SIF Al Fikri) saat ini memiliki kapasitas bandwidth internet 1 Mbps. SIF Al Fikri saat ini juga sudah menyediakan layanan Hotspot yaitu sebuah area dimana pada area tersebut tersedia koneksi internet Wireless yang dapat diakses melalui Notebook, PDA maupun perangkat lainnya yang mendukung teknologi tersebut. Hotspot tersebut disediakan bagi guru, dan siswa untuk mengakses internet. Hotspot di SIF Al Fikri terdapat beberapa titik area jangkauan yaitu di Gedung Ibnu Sina dan Gedung Ibnu Kholdun. Pengguna jaringan wireless sebagain besar adalah guru dan siswa dengan kurang lebih 30 pengguna. Oleh karena itu penulis menganalisa bahwa dari kurang lebih 30 pengguna jaringan wireless dan tanpa menggunakan pengamanan wireless dan pembatasan akses ke dalam jaringan wireless dan juga tdak terdeteksi oleh pihak admistrator jaringan.

hanya menggunakan username dan password. kemudian penulis menganalisa dari kedua referensi diatas bahwa protokol yang sama implementasinya yaitu protokol EAP-TTLS, karena penulis melihat bahwa dari segi implementasi PEAP dan EAP-TTLS sama hanya saja yang membedakan adalah vendor atau distributor.

EAP-TTLS dirancang untuk memberikan kemudahan implementasi otentikasi protokol EAP yang berbasis sertifikat digital. Implementasi EAP-TTLS hanya memerlukan sertifikat digital pada sisi authentication server, sedangkan sertifikat digital pada sisi wireless klien akan digantikan dengan menggunakan kombinasi username dan password. Penggunaan kombinasi username dan password untuk menggantikan sertifikat digital juga dapat meningkatkan mobilitas pengguna, karena pengguna tidak dibatasi pada perangkat tertentu. Sehingga untuk kondisi jaringan yang ada di SIF Al Fikri sesuai dengan data yang tertera diatas maka untuk proses authentikasi yang cocok adalah menggunakan protokol EAP-TTLS dan proses impelementasinya dilakukan pada penelitian tugas akhir ini dengan judul: “IMPLEMENTASI HOTSPOT AUTHENTICATION DENGAN MENGGUNAKAN RADIUS SERVER DAN PROTOKOL EAP-TTLS PADA JARINGAN WIRELESS SEKOLAH ISLAM FITRAH AL FIKRI DEPOK”. Diharapkan hasil penelitian ini dapat meningkatkan Quality of Service pada jaringan wireless di Sekolah Islam Fitrah Al Fikri Depok.

1.2 Rumusan Masalah

Dalam penulisan skripsi ini, saya mencoba memaparkan beberapa permasalahan yang kemudian diusahakan untuk mendapatkan solusi pemecahannya. Beberapa masalah tersebut antara lain :

2. Bagaimana Penerapan RADIUS Server pada jaringan wireless Sekolah Islam Fitrah Al Fikri Depok Jawa Barat.

1.3 Batasan Masalah

Untuk penulisan skripsi ini, penulis membatasi masalah dalam hal sebagai berikut: 1. Implementasi Otentikasi Hotspot

2. Protokol AAA yang yang digunakan untuk menangani proses otentikasi Terpusat (RADIUS)

3. Informasi pengguna berupa kombinasi username dan password akan disimpan dalam suatu database terpusat Database Terpusat

1.4 Tujuan Penelitian

Tujuan dari penelitian ini adalah :

1. menerapkan autentifikasi server pada jaringan Wireless LAN (Hotspot) menggunakan Sistem operasi Linux, FreeRADIUS, Protokol EAP-TTLS dan DaloRadius, untuk autentifikasi dan identifikasi pengguna Hotspot di SIF Al Fikri.

2. administrator mempunyai media dalam memantau dan mengontrol user-user yang terhubung ke jaringan wireless

1.5 Manfaat Penelitian

Manfaat yang diambil dari Skripsi ini adalah :

2. Bagi Sekolah Islam Fitrah Al FIkri, hasil penelitian dapat digunakan menjadi bahan pertimbangan untuk diimplementasikan pada infrastruktur jaringan hotspot yang telah ada saat ini. Sehingga dapat memberikan layanan yang lebih bermutu. 3. Bagi penulis, dapat mempelajari, memahami dan menerapkan otentikasi hotspot

dengan RADIUS dan penerapannya pada layanan AAA. Mempermudah dalam memanagement dan memonitoring user dalam jaringan wireless LAN. Berbasis open source sehingga dapat mengurangi ketergantungan pada software berbayar karena tidak perlu membeli lisensi.

4. Manfaat umum yaitu dapat digunakan sebagai acuan dalam penelitian berikutnya.

1.6 Metodologi Penelitian

Metode yang digunakan penulis dalam penulisan penelitian dibagi menjadi dua, yaitu metode pengumpulan data dan metode pengembangan sistem.

1.6.1 Metode Pengumpulan data

Merupakan metode yang digunakan penulis dalam melakukan analisis data dan menjadikannya informasi yang akan digunakan untuk mengetahui permasalahan yang dihadapi.

1. Studi Lapangan

Metode pengumpulan data dengan melakukan observasi dan melakukan wawancara untuk memperoleh keterangan untuk tujuan penelitian.

2. Studi Kepustakaan dan literatur

1.6.2 Metode Pengembangan sistem

Metode pengembangan sistem yang digunakan dalam penelitian ini adalah metode pengembangan sistem Network Development Life Cycle (NDLC). siklus ini terdiri dari beberapa tahapan, yaitu :

1. Analisis

2. Desain (Perancangan) 3. Simulasi prototipe 4. Implementasi (Penerapan) 5. Monitoring

6. Manajemen

1.7 Sistematika Penulisan

Dalam penyusunan tugas akhir ini, penulis menyajikan dalam 5 bab yang dijabarkan sebagai berikut :

BAB I PENDAHULUAN

Bab ini membahas tentang latar belakang, perumusan masalah, batasan masalah, metodologi penelitian, tujuan dan manfaat penelitian dan sistematika penulisan pada penelitian ini.

BAB II LANDASAN TEORI

Bab ini menjelaskan teori-teori yang digunakan sebagai landasan dalam penelitian, seperti teori jaringan nirkabel, keamanan jaringan nirkabel, otentikasi, RADIUS.

BAB III METODOLOGI PENELITIAN

menggunakan metodologi penelitian NDLC atau Network Development Life Cycle.

BAB IV ANALISIS DAN IMPLEMENTASI

Bab ini berisi analisis terhadap kebutuhan sistem, perancangan serta implementasi protokol otentikasi jaringan wireless pada Sekolah Islam Fitrah Al Fikri.

BAB V KESIMPULAN DAN SARAN

BAB II

LANDASAN TEORI 2.1 Wireless LAN

Wireless (jaringan nirkabel) menggunakan gelombang radio (RF) atau gelombang mikro untuk membentuk kanal komunikasi antar komputer. Jaringan nirkabel adalah alternatif yang lebih modern terhadap jaringan kabel yang bergantung pada kabel tembaga dan serat optik antar jaringan. LAN atau Local Area Network merupakan jaringan komputer yang meliputi suatu area geografis yang relatif kecil (dalam satu lantai atau gedung). LAN dicirikan dengan kecepatan data yang relatif tinggi dan kecepatan error yang relatif rendah. (Kamus Lengkap Jaringan Komputer, 2004).

WLAN sebenarnya memiliki kesamaan dengan jaringan LAN, akan tetapi setiap node pada WLAN menggunakan wireless device untuk berhubungan dengan jaringan. Node pada WLAN menggunakan channel frekuensi yang sama dan SSID yang menunjukkan identitas dari wireless device. Tidak seperti jaringan kabel, jaringan wireless memiliki dua mode yang dapat digunakan, yaitu:

a. Model Ad-Hoc

Model ad-hoc merupakan mode jaringan nirkabel yang sangat sederhana, karena pada mode ini tidak memerlukan access point untuk host dapat saling berkomunikasi. Setiap host cukup memiliki transmitter dan reciever wireless untuk berkomunikasi secara langsung satu sama lain seperti tampak pada gambar 2.1. Kekurangan dari mode ini adalah komputer tidak bisa berkomunikasi dengan komputer pada jaringan yang menggunakan kabel. Selain itu, daerah jangkauan pada mode ini terbatas pada jarak antara kedua komputer tersebut.

Gambar 2.1 Mode Jaringan Ad-Hoc

Sumber : http://oc.its.ac.id/ambilfile.php?idp=153

b. Model Infrastruktur

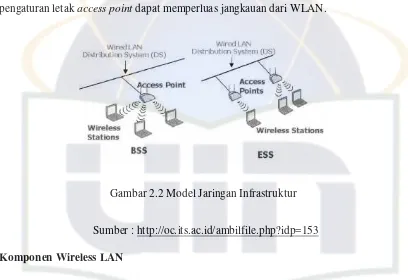

infrastruktur (gambar 2.2). Pada mode infrastruktur access point berfungsi untuk melayani komunikasi utama pada jaringan wireless. Access point mentransmisikan data pada PC dengan jangkauan tertentu pada suatu daerah. Penambahan dan pengaturan letak access point dapat memperluas jangkauan dari WLAN.

Gambar 2.2 Model Jaringan Infrastruktur

Sumber : http://oc.its.ac.id/ambilfile.php?idp=153 2.1.2 Komponen Wireless LAN

Dalam membangun sebuah jaringan WLAN, maka diperlukan beberapa perangkat keras agar komunikasi antara station dapat dilakukan. Secara umum, komponen wireless LAN terdiri atas perangkat berikut :

1) Access Point (AP)

banyak nya user terhubung ke AP maka kecepatan yang diperoleh tiap user juga akan semakin berkurang.

Gambar 2.3 Diagram Access Point yang Terhubung ke Jaringan.

Sumber : http://www.hp.com/sbso/wireless/setup_wireless_network.html

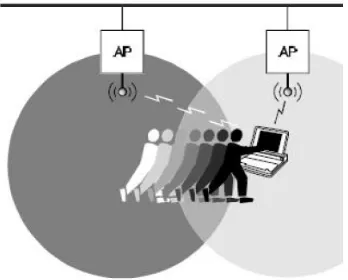

Bila AP dipasang lebih dari satu dan coverage tiap AP saling overlap, maka user/client dapat melakukan roaming. Roaming adalah kemampuan client untuk berpindah tanpa kehilangan koneksi dan tetap terhubung dengan jaringan.

Gambar 2.4 Multiple Access Point dan Roaming

Sumber : http://ilmukomputer.org/2008/11/26/konsep-dasar-wlan/

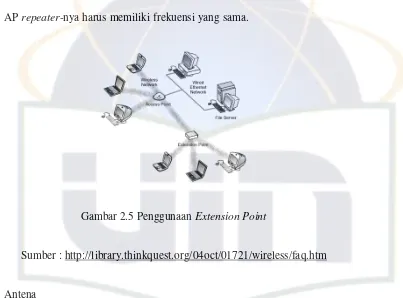

[image:33.612.243.417.457.597.2]Hanya berfungsi layaknya repeater untuk client ditempat yang jauh. Syarat dari AP yang digunakan sebagai extension point ini adalah terkait dengan channel frekuensi yang digunakan. Antara AP induk (yang terhubung langsung dengan backbone) dan AP repeater-nya harus memiliki frekuensi yang sama.

Gambar 2.5 Penggunaan Extension Point

Sumber : http://library.thinkquest.org/04oct/01721/wireless/faq.htm

3) Antena

Digunakan untuk memperkuat daya pancar. Terdapat beberapa tipe antena yang dapat mendukung dalam implementasi wireless LAN. Ada yang tipe omni, sectorized serta directional.

WLAN card dapat berupa PCMCIA, USB card atau Ethernet card dan sekarang banyak dijumpai sudah embedded di terminal (notebook maupun HP). Biasa nya PCMCIA digunakan untuk notebook sedangkan yang lain nya digunakan untuk komputer desktop. WLAN card berfungsi sebagai interface antara sistem operasi jaringan client dengan format interface udara ke AP. (Gunadi, 2009)

2.1.3 Badan Standarisasi

a. Federal Communication Commission (FCC)

Federal Communiation Commission (FCC) adalah sebuah perwakilan independen dari pemerintah Amerika Serikat, didirikan oleh Communication Act pada tahun 1943. FCC berhubungan dengan peraturan dibidang komunikasi yang menggunakan radio, televisi, wire, satelit, dan kabel baik di wilayah Amerika sendiri maupun untuk international.

FCC membuat peraturan yang didalamnya berisi perangkat perangkat wireless LAN mana yang dapat beroperasi. FCC menentukan pada spectrum frequency radio yang mana wireless LAN dapat berjalan dan seberapa besar power yang dibutuhkan, teknologi transmisi mana yang digunakan, serta bagaimana dan dimana berbagai jenis hardware wireless LAN dapat digunakan.

b. Internet Engineering Task Force (IETF)

IETF adalah komunitas terbuka, yang anggota anggota nya terdiri atas para peneliti, vendor, dan perancangan jaringan. Tujuan IETF adalah mengkoordinasikan pegoperasian, pengelolaan, dan evolusi internet, dan memecahkan persoalan arsitektural dan protokol tingkat menengah. IETF mengadakan pertemuan tiga kali setahun dan laporan hasil pertemuan pertemuan itu secara lengkap termasuk kedalam IETF proceedings.

Institute of Electrical and Electronics Engineers (IEEE) adalah pembuat kunci standar dari hampir semua hal yang berhubungan dengan teknologi dan informasi di Amerika Serikat. IEEE membuat standar dengan peraturan yang telah ditetapkan oleh FCC. IEEE telah menspesifikasikan begitu banyak standar teknologi. Seperti Public Key cryptography (IEEE 1363), Ethernet (IEEE 802.3), dan untuk Wireless LAN dengan standar IEEE 802.11. (Gunadi, 2009)

2.1.4 Standar Wireless LAN

Standar yang lazim digunakan untuk WLAN adalah 802.11 yang ditetapkan oleh IEEE pada akhir tahun 1990. standar 802.11 kemudian dibagi menjadi tiga jenis, yaitu :

a. IEEE 802.11a

Menggunakan teknik modulasi Orthogonal Frequency Division Multiplexing (OFDM) dan berjalan pada frekuensi 5 GHz dengan kecepatan transfer data mencapai 54 Mbps. Kelebihan dari standar ini adalah kecepatan transfer data yang lebih tinggi dan lebih kecil potensi terjadinya interferensi dari perangkat nirkabel lainnya karena frekuensi ini jarang digunakan. Kelemahannya antara lain membutuhkan biaya yang lebih besar, jarak jangkaun lebih pendek karena frekuensi tinggi dan juga dapat menyebabkan sinyal mudah diserap oleh benda penghalang seperti tembok.

b. IEEE 802.11b

c. IEEE 802.11g

Menggunakan teknik modulasi OFDM dan DSSS sehingga memiliki karakteristik dari kedua standar 802.11b dan 802.11a. Standar ini bekerja pada frekuensi 2.4 GHz dengan kecepatan transfer data mencapai 54 Mbps tergantung dari jenis modulasi yang digunakan. Kelebihan dari standar ini adalah kecepatan transfer data yang tinggi (menyamai standar 802.11a), jarak jangkauan yang cukup jauh dan lebih tahan terhadap penyerapan oleh material tertentu karena bekerja pada frekuensi 2,4 GHz. Kelemahannya adalah rentan terhadap interferensi dari perangkat nirkabel lainya. (Gunadi, 2009)

Secara umum perbandingan diantara standar WLAN yang dimaksud dapat dijabarkan seperti pada table 2.1 berikut :

Tabel 2.1 Perbandingan Standar Wireless LAN Sumber : (Gunadi, 2009 )

802.11b 802.11a 802.11g 802.11n Standard

approved July 1999 July

1999 June 2003 Not yet ratified Maximum

data rate 11 Mbps 54 Mbps 54 Mbps 600 Mbps Modulation DSSS or

CCK OFDM

DSSS or CCK or OFDM

DSSS or CCK or OFDM

RF band 2,4 GHz 5 GHz 2,4 GHz 2,4 GHz or 5 GHz

Number of spatial streams

1 1 1 1, 2, 3, or 4

Channel

width 20 MHz 20 MHz 20 MHz

20 MHz or 40 MHz

Compatible

with … 802.11 b 802.11 a 802.11 b/g 802.11 b/g/n

2.2 Protokol Keamanan AAA

Otorisasi, dan Pendaftaran akun pengguna. Konsep AAA mempunyai fungsi yang berfokus pada tiga aspek dalam kontrol akses user, yaitu :

a. Authentication

Otentikasi adalah proses verifikasi untuk menyatakan suatu identitas. Bentuk umum yang biasa digunakan untuk melakukan otentikasi menggunakan kombinasi logon ID / username dan password. jika kombinasi kedua nya benar maka client dapat mengakses ke sumber daya jaringan tertentu. Proses otentikasi dapat dianalogikan seperti seorang tamu yang datang ke rumah anda, sebelum tamu tersebut diperbolehkan masuk, tentu anda harus mengetahui tamu itu terlebih dahulu, jika anda kenal dengan tamu tersebut, maka tamu tersebut pastinya akan anda persilahkan masuk dan sebaliknya.

b. Authorization

Otorisasi melibatkan penggunaan seperangkat aturan - aturan yang berlaku untuk memutuskan aktifitas apa saja yang dizinkan dalam sistem atau sumber daya jaringan tertentu untuk pengguna yang terotentikasi. Proses Authorization merupakan lanjutan dari proses Authentication. Proses Authorization dapat dianalogikan sebagai berikut: jika anda sudah mengizinkan tamu untuk masuk kerumah anda, tentu anda mempunyai aturan – aturan yang ditempel di dinding rumah anda, misalnya tamu hanya boleh masuk sampai dengan ruang tamu. Dengan aturan seperti ini tentu akan memudahkan seseorang untuk melakukan kontrol terhadap sumber daya jaringan tertentu.

c. Accounting

maupun administrator, biasanya laporan ini digunakan untuk melakukan auditing, membuat laporan pemakaian, membaca karakteristik jaringan, dan pembuatan billing tagihan. jadi pada intinya proses accounting berguna untuk mengetahui apa saja yang dilakukan oleh client dan service apa saja yang dilakukan oleh client. analogi sederhananya adalah mesin absensi dikantor, ia akan mencatat waktu datang dan waktu pulang, dengan demikian petugas dapat memonitoring karyawan dengan mudah. (Jonathan Hassel, 2002).

2.2.1 Remote Authentication Dial-In User Service (RADIUS)

RADIUS merupakan singkatan dari Remote Acces Dial in User Service. Pertama kali di kembangkan oleh Livingston Enterprises. Merupakan network protokol keamanan komputer yang digunakan untuk membuat manajemen akses secara terkontrol pada sebuah jaringan yang besar. RADIUS didefinisikan di dalam RFC 2865 dan RFC 2866. RADIUS biasa digunakan oleh perusahaan untuk mengatur akses ke internet bagi client.

RADIUS melakukan otentikasi, otorisasi, dan pendaftaran akun pengguna secara terpusat untuk mengakses sumber daya jaringan. Sehingga memastikan bahwa pengguna yang mengakses jaringan adalah pengguna yang sah. RADIUS berstandar IEEE 802.1x. Sering disebut “port based authentication”. RADIUS merupakan protokol client – server yang berada pada layer aplikasi pada OSI layer. Dengan protokol transport berbasis UDP. (Jonathan Hassel, 2002).

2.2.1.1Format Paket RADIUS

Gambar 2.6 Format paket RADIUS

Format paket data RADIUS pada gambar 2.4 terdiri dari lima bagian, yaitu:

1. Code : memiliki panjang satu oktet, digunakan untuk membedakan tipe pesan RADIUS yang dikirimkan pada paket. Kode-kode tersebut (dalam desimal) dapat dilihat pada tabel 2.2

Tabel 2.2 Kode tipe pesan RADIUS

Kode Tipe pesan RADIUS 1 Access-Request 2 Access-Accept 3 Access-Reject 4 Accounting-Request

5 Accounting-Response 11 Access-Challenge

12 Status-Server (experimental) 13 Status-Client (experimental) 255 Reserved

2. Identifier : Memiliki panjang satu oktet, bertujuan untuk mencocokkan permintaan.

3. Length : Memiliki panjang dua oktet, memberikan informasi mengenai panjang paket.

4. Authenticator : Memiliki panjang 16 oktet, digunakan untuk membuktikan balasan dari RADIUS server, selain itu digunakan juga untuk algoritma password.

standar 802.1x IEEE adalah untuk menghasilkan kontrol akses, autentikasi, dan manajemen kunci untuk wireless LAN. Standar ini berdasarkan pada Internet Engineering Task Force (IETF) Extensible Authentication Protocol (EAP), yang ditetapkan dalam RFC 2284.

2.2.1.2Tipe Paket Pesan RADIUS

Ada empat jenis paket pesan RADIUS yang relevan dengan otentikasi dan otorisasi pada fase transaksi AAA yaitu :

1. Access-Request

Paket Access-Request digunakan oleh layanan konsumen ketika meminta layanan tertentu dari jaringan. Client mengirimkan paket request ke RADIUS server dengan daftar layanan yang diminta. Faktor kunci dalam transmisi ini adalah kolom kode pada header paket, dimana header paket tersebut harus di set dengan nilai 1, yang merupakan nilai unik pada paket permintaan. RFC menyatakan bahwa balasan harus dikirimkan ke semua paket permintaan yang valid, apakah jawabannya adalah otorisasi atau penolakan.

Gambar 2.7. Paket Access-Request

Sumber : RADIUS, O'Reilly Tabel 2.3 Paket Access-Request

Sumber : RADIUS, O'Reilly

Packet Type Response

Identifier Unique per request

Length Header length plus all additional

attribute data

Authenticator Request

Attribute Data 2 or more

2. Access-Accept

Paket Access-Accept dikirim oleh RADIUS server kepada client untuk mengakui bahwa permintaan klien diberikan. Jika semua permintaan Access-Request dapat diterima, maka server RADIUS harus mengatur paket respon dengan nilai 2 pada sisi client, setelah paket tersebut diterima, paket tersebut di cek apakah sama atau benar paket tersebut adalah paket respon dari RADIUS server dengan menggunakan identifier field. Jika terdapat paket yang tidak mengikuti standar ini maka paket tersebut akan dibuang.

Paket Access-Accept dapat berisi banyak atau sedikit atribut informasi yang perlu untuk dimasukkan. Kemungkinan besar atribut informasi pada paket ini akan menjelaskan jenis layanan apa saja yang telah dikonfirmasi dan resmi sehingga client dapat menggunakan layanan tersebut. Namun, jika tidak ada atribut informasi yang disertakan, maka client menganggap bahwa layanan yang diminta adalah yang diberikan.

Gambar 2.8 Paket Access- Accept Sumber: RADIUS, O'Reilly

Sumber: RADIUS, O'Reilly

Packet Type Response

Code 2

Identifier Identical to Access-Request per transaction

Length Header length plus all

additional attribute data

Authenticator Response

Attribute Data 0 or more

3. Access-Reject

RADIUS server dapat pula mengirimkan paket Access-Reject kembali ke client jika harus menolak salah satu layanan yang diminta client dalam paket Access-Request. Penolakan tersebut dapat didasarkan pada kebijakan sistem, hak istimewa yang tidak cukup, atau kriteria lain. Access-Reject dapat dikirim setiap saat selama waktu koneksi. Nilai yang diberikan untuk kode pada paket ini adalah 3.

Gambar 2.9 Paket Access- Reject Sumber : RADIUS, O'Reilly

Tabel 2.5 Paket Access- Reject Sumber : RADIUS, O'Reilly

Packet Type Response

Identifier Identical to Access-Request

Length Header length plus all

additional attribute data

Authenticator Response

Attribute Data 0 or more

4. Access-Challenge

[image:44.612.148.538.67.457.2]Apabila server menerima informasi yang bertentangan dari user, atau membutuhkan informasi lebih lanjut, atau hanya ingin mengurangi risiko otentikasi palsu, server dapat menerbitkan paket Access-Challenge untuk client. Setelah client menerima paket Access-Challenge client harus memberikan paket Access-Request yang baru disertai atribut informasi yang diminta server. Nilai yang diberikan pada header paket ini adalah 11.

Gambar 2.10 Paket Access- Challenge Sumber : RADIUS, O'Reilly

Tabel 2.6 Paket Access-Challenge Sumber : RADIUS, O'Reilly

Packet Type Response

Code 11

Identifier Identical to Access-Request

Length Header length plus all additional attribute data Authenticator Response

Attribute Data

2.2.1.3 Tahapan Koneksi RADIUS

Penggunaan RADIUS terhadap usaha pembentukan koneksi jaringan dapat dilakukan dengan melalui tahapan tahapan berikut:

1. Access server, access point menerima permintaan koneksi dari access client. 2. Access server dikonfigurasi agar dapat menggunakan RADIUS sebagai

protokol yang melakukan proses otentikasi, otorisasi dan accounting, membuat sebuah pesan access request dan mengirimkannya ke server RADIUS.

3. Server RADIUS melakukan evaluasi pesan Access request

4. Jika dibutuhkan, server RADIUS mengirimkan pesan access challenge ke access server. Jawaban terhadap pesan tersebut dikirimkan dalam bentuk access request ke server RADIUS.

5. Surat kepercayaan dan otorisasi dari usaha pembentukan koneksi diverifikasi.

6. Jika usaha pembentukan koneksi dan diotorisasi, server RADIUS mengirimkan sebuah pesan access accept ke access server. Sebaliknya jika usaha tersebut ditolak maka server RADIUS mengirimkan sebuah pesan access reject ke access server.

7. Selama menerima pesan access accept, access server melengkapi proses koneksi dengan access client dan mengirimkan sebuah pesan accounting request ke server radius.

Gambar 2.11. Proses

Pembentukan koneksi protokol RADIUS

Sumber: http://www.wi-fiplanet.com/tutorials/article.php/3114511/Using-RADIUS-For-WLAN-Authentication-Part-I.htm

2.2.1.4 REALM

RADIUS hadir dengan kemampuan untuk mengidentifikasi user berdasarkan desain dan area yang berlainan. atau disebut realm. Realm adalah identifier yang ditempatkan sebelum atau sesudah nilai yang biasanya berisikan atribut Username yang bisa digunakan server RADIUS untuk mengenal dan menghubungi server yang sedang digunakan untuk memulai proses AAA.

realm dengan nama CSI) bisa mengatur klien untuk memberikan username seperti CSI/jhassel.

Sintaks realm identifier lainnya adalah realm suffix, dimana username ditempatkan sebelum nama realm. Pemisah yang sama masih digunakan didalam sintaks ini hingga saat ini, lebih lanjut yang pada umum nya adalah tanda @. Sebagai contoh, user awatson mendaftar ke layanan northwest internet (nama realm : NWI) menggunakan identifikasi suffix realm bisa memberikan username seperti awatson@NWI. (Jonathan Hussel, 2003).

2.3 Protokol Otentikasi

Protokol adalah suatu kumpulan dari aturan-aturan yang berhubungan dengan komunikasi data antara alat-alat komunikasi supaya komunikasi data dapat dilakukan dengan benar. Jabatan tangan merupakan contoh dari protokol antara dua manusia yang akan berkomunikasi. Pada istilah komputer, jabatan tangan (handshaking) menunjukkan suatu protokol dari komunikasi data bila dua buah alat dihubungkan satu dengan yang lainnya untuk menentukan bahwa keduanya telah kompatibel. (Jogianto, 1999).

Otentikasi adalah proses verifikasi untuk menyatakan suatu identitas. Bentuk umum yang biasa digunakan untuk melakukan otentikasi menggunakan kombinasi logon ID / username dan password, jika kombinasi kedua nya benar maka client dapat mengakses ke sumber daya jaringan tertentu. Proses otentikasi dapat dianalogikan seperti seorang tamu yang datang ke rumah anda, sebelum tamu tersebut diperbolehkan masuk, tentu anda harus mengetahui tamu itu terlebih dahulu, jika anda kenal dengan tamu tersebut, maka tamu tersebut pastinya akan anda persilahkan masuk dan sebaliknya. (Jonathan Hassel).

EAP atau Extensible Authentication Protocol adalah suatu framework otentikasi yang menyediakan layanan transport dan penggunaan key material dan parameter yang dihasilkan oleh EAP pada awalnya dikembangkan untuk koneksi Point-to-Point atau PPP. Namun, saat ini EAP juga diimplementasikan dan banyak digunakan untuk otentikasi penggunaan pada jaringan nirkabel. EAP digunakan pada three-tier authentication, maka pada proses komunikasinya EAP akan menggunakan transport protokol yang berbeda. Pertama, pada komunikasi antara supplicant dan authenticator, EAP akan menggunakan data link protokol seperti PPP, Ethernet atau WLAN. Kedua, pada komunikasi mengunakan application layer protokol seperti RADIUS atau Diameter.

Gambar 2.12 Proses komunikasi protokol EAP antara supplicant, NAS dan authentication server

Dalam EAP terdapat beberapa komponen diantaranya :

Gambar 2.13

1. Supplicant

Merupakan Wireless Node yang ingin mengakses Jaringan disebut Supplicant. 2. Authenticator

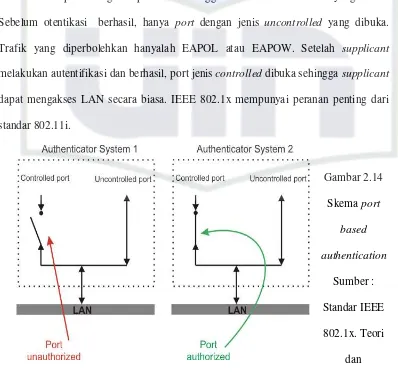

[image:49.612.129.527.260.640.2]Merupakan perangkat yang memberikan akses menuju server. Authenticator merupakan device yang memproses apakah suatu supplicant dapat mengakses jaringan atau tidak. authenticator mengontrol dua jenis port yaitu yang disebut dengan controlled ports dan yang disebut dengan uncontrolled ports. Kedua jenis port tersebut merupakan logikal port dan menggunakan koneksi fisikal yang sama. Sebelum otentikasi berhasil, hanya port dengan jenis uncontrolled yang dibuka. Trafik yang diperbolehkan hanyalah EAPOL atau EAPOW. Setelah supplicant melakukan autentifikasi dan berhasil, port jenis controlled dibuka sehingga supplicant dapat mengakses LAN secara biasa. IEEE 802.1x mempunyai peranan penting dari standar 802.11i.

Gambar 2.14 Skema port

based authentication

Sumber : Standar IEEE 802.1x. Teori

dan Implementasi

yaitu server yang menentukan apakah suatu supplicant valid atau tidak. Authentication server adalah berupa RADIUS server [RFC2865].

2.3.1.1EAP Over RADIUS

EAP over RADIUS merupakan sebuah mekanisme otentikasi yang dilakukan oleh access server (access point) untuk melewatkan pesan EAP dari jenis EAP apa pun ke RADIUS server untuk melakukan proses otentikasi. Sebuah pesan EAP dikirim diantara access client dan access server dengan menggunakan format attribute EAP Message RADIUS dan dikirim sebagai pesan RADIUS antara access server dan server RADIUS. Access server hanya menjadi perangkat yang melewatkan pesan EAP diantara client dan server RADIUS. Pemrosesan pesan EAP dilakukan oleh access client dan server RADIUS, tidak dilakukan oleh access server.

EAP over RADIUS digunakan dalam lingkungan dimana RADIUS sebagai penyedia mekanisme otentikasi. Keuntungan yang bisa diperoleh dengan menerapkan EAP over RADIUS adalah jenis EAP tidak perlu diinstall pada setiap access server, cukup dilakukan pada server RADIUS. Tetapi, access server harus mendukung EAP sebagai protokol untuk melakukan kegiatan otentikasi dan melewatkan pesan EAP ke server RADIUS.

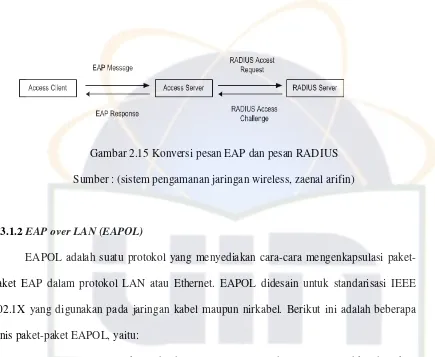

Gambar 2.15 Konversi pesan EAP dan pesan RADIUS Sumber : (sistem pengamanan jaringan wireless, zaenal arifin)

2.3.1.2EAP over LAN (EAPOL)

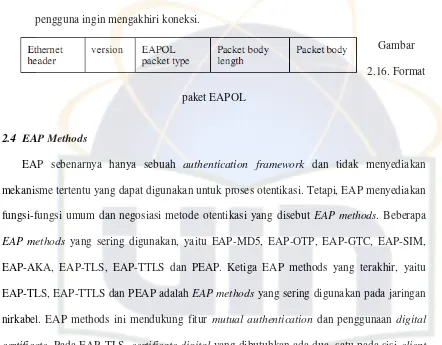

EAPOL adalah suatu protokol yang menyediakan cara-cara mengenkapsulasi paket-paket EAP dalam protokol LAN atau Ethernet. EAPOL didesain untuk standarisasi IEEE 802.1X yang digunakan pada jaringan kabel maupun nirkabel. Berikut ini adalah beberapa jenis paket-paket EAPOL, yaitu:

1. EAPOL-Start : merupakan sebuah frame EAPOL yang baru. Frame ini dikembangkan untuk mekanisme network-sensing pada jaringan nirkabel. Pada saat permintaan akses, supplicant akan mengirimkan frame EAPOL start secara multicast ke beberapa alamat MAC yang telah dipersiapkan untuk 802.1x authenticator, sehingga authenticator dapat mengetahui apabila ada pengguna yang memerlukan ijin akses. 2. EAPOL-Key : frame ini dirancang untuk mendukung kombinasi antara proses

otentikasi dan proses pendistribusian kunci, dimana authenticator akan mengirim kunci yang digunakan untuk enkripsi komunikasi data ke supplicant.

4. EAPOL-Logoff : frame ini digunakan oleh supplicant untuk mengindikasikan bahwa pengguna ingin mengakhiri koneksi.

Gambar 2.16. Format paket EAPOL

2.4 EAP Methods

EAP sebenarnya hanya sebuah authentication framework dan tidak menyediakan mekanisme tertentu yang dapat digunakan untuk proses otentikasi. Tetapi, EAP menyediakan fungsi-fungsi umum dan negosiasi metode otentikasi yang disebut EAP methods. Beberapa EAP methods yang sering digunakan, yaitu EAP-MD5, EAP-OTP, EAP-GTC, EAP-SIM, EAP-AKA, EAP-TLS, EAP-TTLS dan PEAP. Ketiga EAP methods yang terakhir, yaitu EAP-TLS, EAP-TTLS dan PEAP adalah EAP methods yang sering digunakan pada jaringan nirkabel. EAP methods ini mendukung fitur mutual authentication dan penggunaan digital certificate. Pada EAP-TLS, certificate digital yang dibutuhkan ada dua, satu pada sisi client dan satu lagi pada sisi server. sedangkan pada EAP-TTLS dan PEAP, digital certificate pada sisi client bersifat optional dan dapat digantikan oleh kombinasi username dan password. (Madjid Nakhjiri)

EAP-MD5 [RFC3748], merupakan IETF open standar tetapi menawarkan tingkat keamanan yang rendah. Fungsi hash MD5 mudah diserang dengan metode dictionary attack, tidak ada mutual otentikasi, dan penurunan kunci, sehingga membuatnya tidak cocok untuk dipakai dengan dinamik WEP atau WPA/WPA2 enterprise.

2.4.2 EAP TLS

EAP-TLS [RFC2716], adalah IETF standar dan banyak didukung oleh vendor peralatan wireless. EAP-TLS menawarkan tingkat keamanan yang tinggi, semenjak TLS dianggap sebagai teknik enkripsi yang sukses pada mekanisme SSL. TLS menggunakan Public Key Infrastructure (PKI) untuk mengamankan komunikasi antara supplicant dan authentication server. EAP-TLS adalah standar EAP wireless LAN. Meskipun EAP-TLS jarang digunakan, tetapi mekanismenya merupakan salah satu standar EAP yang paling aman dan secara universal didukung oleh semua manufaktur dari wireless LAN hardware dan software termasuk Microsoft.

2.4.3 EAP TTLS

EAP-Tunneled TLS atau EAP-TTLS merupakan standar yang dikembangkan oleh Funk Software dan Certicom. Standar ini secara luas disupport dan menawarkan tingkat keamanan yang bagus. Standar ini menggunakan PKI sertifikat hanya pada authentication server.

2.5 Secure Socket Layer (SSL) / Transport Layer Security (TLS)

SSL memberikan tiga keamanan diantaranya :

1. Menjadikan saluran (kanal) sebagai saluran private. Enkripsi digunakan terhadap seluruh data setelah handshaking (protokol pembuka sebelum terjadi pertukaran data). Jadi, data data yang dikirim melalui internet ke tempat tujuan akan terjamin keamanannya.

2. karnel diotentikasi, server selalu diotentikasi dan klien diotentikasi untuk menjaga keamanan data yang akan dikirimkan melalui jaringan. kernel yang andal, dimana setiap data yang disadap dan dimodifikasi saat data dikirim oleh pihak yang tidak bertanggung jawab dapat diketahui oleh pihak yang sedang berkirim data dengan menggunakan message integrity check.

2.5.1 Protocol SSL Record

Digunakan untuk membungkus data yang dikirim dan diterima setelah protokol handshake digunakan untuk membangun parameter keamanan waktu terjadi pertukaran data. Protokol SSL record membagi data yang ada kebentuk blok-blok dan melakukan kompresi dengan cara ceksum (MAC).

Gambar 2.18 Format SSL Record

Berfungsi membangun parameter keamanan sebelum terjadinya pertukaran data antara dua sistem. Berikut tipe tipe pesan yang dikirimkan antara klien dan server :

Gambar

2.19 Handshake

Protocol

Sumber :

http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_1-1/ssl.html

1. Client Hello Message

Untuk memulai komunikasi antara klien dan server, sisi klien terlebih dahulu harus mengirimkan pesan client hello ke server. Isi dari pesan ini akan memberitahukan versi, nilai acak, ID sesi, cipher yang didukung dan metode kompresi data yang dapat digunakan/diproses oleh klien. Sebuah pesan client hello berisikan informasi berikut:

b. Random. Bagian ini berisi rangkaian/kombinasi acak yang dihasilkan oleh klien, dimana kombinasi ini nantinya akan digunakan untuk proses komputasi kriptografi pada protokol SSL. Keseluruhan 32-byte struktur bagian ini sebenarnya tidak sepenuhnya acak. Melainkan, 4-byte diambil dari informasi tanggal/waktu yang berguna untuk menghindari replay attacks.

c. Session_id. Bagian ini berisikan identifier suatu sesi SSL. Bagian ini seharusnya tidak memiliki nilai atau kosong apabila klien ingin menghasilkan parameter keamanan yang baru. Apabila terdapat identifier suatu sesi, maka nilai dari bagian ini seharusnya berisi informasi dari sesi sebelumnya.

d. Cipher_suites. Bagian ini berisi daftar kombinasi algoritma kriptografi yang didukung oleh klien. Hal ini memberikan kemudahan pada sisi klien, tetapi sisi server tetap menjadi penentu akan algoritma kriptografi yang akan digunakan. Apabila server tidak menemukan suatu pilihan dari daftar kombinasi yang diberikan oleh klien, maka server akan memberikan respons berupa pesan handshake failure alert dan kemudian mengakhiri koneksi tersebut.

e. Compression_methods. Sama seperti bagian cipher_suites, bagian ini berisikan daftar kombinasi metode kompresi yang didukung oleh klien. Daftar ini disusun menurut kebutuhan/konfigurasi dari klien, tetapi sisi server yang akan memutuskan metode kompresi yang akan digunakan. Bagian jarang digunakan pada SSLv3 dan merupakan fitur pengembangan untuk TLSv1.

2. Server Hello Message

protokol pada sisi klien, sedangkan pesan server hello memutuskan/memberitahukan protokol yang akan digunakan kepada klien. Adapun isi dari pesan server hello, yaitu: a. Server_version. Bagian ini berisi versi protokol yang dipilih oleh server, dimana

versi ini akan digunakan seterusnya untuk komunikasi dengan klien. Server memutuskan hal ini berdasarkan dukungan tertinggi pada kedua pihak. Sebagai contoh, apabila klien mendukung hingga versi SSLv3 dan server mendukung hingga versi TLSv1, maka server akan memilih SSLv3.

b. Random. Bagian ini sama seperti yang terdapat pada sisi klien, yang berfungsi untuk proses komputasi kriptografi pada SSL. Nilai dari bagian ini harus bersifat independen dan berbeda dari apa yang dihasilkan pada sisi klien.

c. Session_id. Bagian ini menyediakan informasi pengenal/identitas dari sesi yang sedang berjalan. Jika nilai dari session identifier adalah tidak kosong, maka server akan memeriksa dan mencocokan dengan yang terdapat pada session cache. Jika ditemukan nilai yang sama, maka server dapat membentuk sebuah koneksi baru dan melanjutkan status dari sesi yang dimaksud.

d. Cipher_suite. Bagian ini mengindikasikan sebuah cipher suite yang dipilih oleh server berdasarkan daftar yang diberikan oleh klien.

e. Compression_method. Sama seperti bagian cipher suite, bagian ini mengindikasikan sebuah metode kompresi yang dipilih oleh server berdasarkan daftar dukungan yang diberikan oleh klien

3. Server Certivicate Message

akan digunakan sebagai public key oleh client saat untuk mengencrypt pesan ke server.

4. Server Key Exchange

Pesan ini berisi efek dari pendistribusian kunci server dan algoritma enkripsi yang akan digunakan antara server dan client.

5. Certificate Request Message

Pesan ini bertujuan untuk meminta sertifikat dari pihak client. Pengiriman pesan ini menandakan dua indicator : 1. mengindikasikan tipe algoritma yang digunakan pada sertifikat. 2. sertifikat yang diterima adalah sertifikat yang telah diakui oleh Certivicate Authority (CA).

6. Server Hello Done Message

Pesan ini menandakan bahwa pesan server hello telah dikirim ke pihak client. Dan server menunggu respon dari client

7. Client Certificate Message

Pesan ini adalah pesan pertama yang dikirimkan oleh client setelah server hello done message diterima client. Dalam pesan ini client mengirimakn sertifikat client ke server. Jika client tidak dapat mengirimkan sertifikat yang diminta server makan server akan memutuskan komunikasi dengan client.

8. Client Key Exchange

Pesan ini membawa kunci untuk server. Tipe algoritma kunci yang digunakan dapat berupa RSA, atau yang lainnya.

9. Certificate Verify Message

10.Finished Message

Pada fase selanjutnya client mengirimkan pesan yang berisi perubahan spesifikasi cipher dibarengi dengan pengiriman pesan finished message. Apabila server menerima pesan finished message dari client. Server mengirimkan change cipher spec message dan mengirimkan finished message. Pada fase ini handshake protocol telah sempurna dan jalur ini selanjutnya dapat digunakan untuk transfer pesan atau data secara aman. (Steve Burnett at all, 2004).

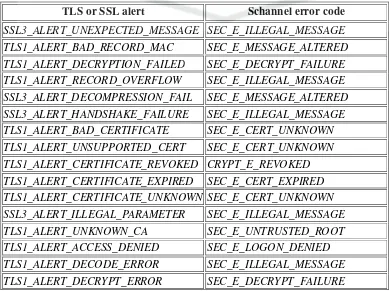

2.5.3. Protocol SSL Alert

[image:59.612.111.500.429.720.2]Protokol ini akan memberikan tanda kondisi sudah tidak terkoneksi lagi (jika pengirim mengirimkan pesan dan yang akan menerima sedang offline maka pesan akan dipending sampai penerima terkoneksi lagi). SSL alert error message bisa dilihat pada tabel 2.x berikut ini :

Tabel 2.7 Alert Error Message

Sumber : http://msdn.microsoft.com/en-us/library/dd721886%28VS.85%29.aspx

TLS or SSL alert Schannel error code

TLS1_ALERT_EXPORT_RESTRICTION SEC_E_ILLEGAL_MESSAGE

TLS1_ALERT_PROTOCOL_VERSION SEC_E_UNSUPPORTED_FUNCTION TLS1_ALERT_INSUFFIENT_SECURITY SEC_E_ALGORITHM_MISMATCH TLS1_ALERT_INTERNAL_ERROR SEC_E_INTERNAL_ERROR

Default SEC_E_ILLEGAL_MESSAGE

2.5.4. Arsitektur SSL / TLS

[image:60.612.91.531.186.509.2]Protokol SSL didesain untuk bisa digunakan pada provider TCP yang dapat dipercaya layanan keamanannya. SSL tidak hanya menggunakan satu protokol, tetapi dua layer (lapis) protokol. SSL record protocol merupakan layanan keamanan dasar kelapisan protokol yang lebih tinggi. EAP bisa beroperasi dengan SSL/TLS. Arsitektur dari SSL dapat dilihat pada gambar 2.22 dbawah ini :

Gambar 2.20 Arsitektur Protokol SSL

Sumber : http://technet.microsoft.com/en-us/library/Cc767139.f14-2_big%28en-us,TechNet.10%29.gif

2.5.5. Sertifikat Digital

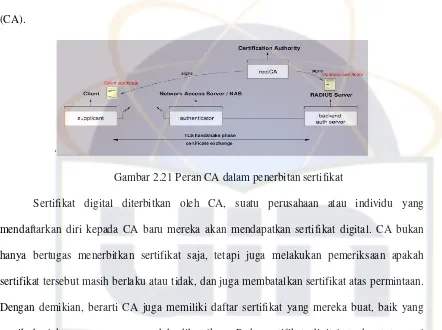

digital tersebut ditandatangani oleh sebuah pihak yang terpercaya, yaitu Certificate Authority (CA).

Gambar 2.21 Peran CA dalam penerbitan sertifikat

Sertifikat digital diterbitkan oleh CA, suatu perusahaan atau individu yang mendaftarkan diri kepada CA baru mereka akan mendapatkan sertifikat digital. CA bukan hanya bertugas menerbitkan sertifikat saja, tetapi juga melakukan pemeriksaan apakah sertifikat tersebut masih berlaku atau tidak, dan juga membatalkan sertifikat atas permintaan. Dengan demikian, ber