Deteksi False Alarm

Pada Intrusion Detection System(IDS)

Menggunakan Algoritma Adaptive Agent-Based Profiling

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Jusia Amanda Ginting (672010289) Irwan Sembiring, ST., M. Kom

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Deteksi False Alarm

Pada Intrusion Detection System(IDS)

Menggunakan Algoritma Adaptive Agent-Based Profiling

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Jusia Amanda Ginting (672010289) Irwan Sembiring, ST., M. Kom

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Deteksi False Alarm

Pada Intrusion Detection System(IDS)

Menggunakan Algoritma Adaptive Agent-Based Profiling

1)Jusia Amanda Ginting, 2) Irwan Sembiring Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Jl. Diponegoro 52-60, Salatiga 50711, Indonesia Email : 1) [email protected], 2) [email protected]

Abstract

Network securityisimportant to note, giventhe large number types ofcomputer attacks.IDScan usedasatoolto detectthe threats or issued and

produce alert consists ofalarms andfalsealarms. False alarms caused by IDS signature patterns that are not good in comparing existing attacks. Reduce the number of false alarms in the IDS can use the algorithms Adaptive Agent-Based Profiling with the purpose to optimize the capabilities of IDS to reduce false alarms in the IDS system. Adaptive algorithms Agent-Based Profiling produce three possibilities: normal behaviour, abnormal behaviour and ambiguous. The conclusion ofthe research is,the adaptive agent-based algorithm profiling can reduce the number of false alarms by 84% so it can prevent data from overload in IDS.

Keywords Intrusion Detection System, False Alarm,Adaptive Agent Based Profiling

algorithm.

Abstrak

Keamanan jaringan merupakan hal penting untuk diperhatikan, mengingat banyaknya jenis-jenis serangan komputer. IDS dapat digunakan sebagai tool

untuk mendeteksi serangan dan mengeluarkan alert yang terdiri dari alarm dan

false alarm. False alarm disebabkan oleh pola signature IDS yang tidak baik dalam membandingkan serangan-serangan yang ada, untuk mengurangi jumlah

false alarm di dalam IDS dapat menggunakan algoritma Adaptive Agent-Based Profiling dengan tujuan untuk mengoptimalkan kemampuan IDS dalam mereduksi false alarm di dalam sistem IDS. Algoritma adaptive agent-based profiling menghasilkan tiga kemungkinan yaitu: normal behaviour, abnormal

behaviour dan ambigu. Kesimpulan dari penelitian adalah algoritma adaptive agent-based profiling, dapat mengurangi jumlah false alarm sebesar 84% sehingga dapat mencegah data overload pada IDS.

Kata Kunci: Intrusion Detection System, False Alarm, Algoritma Adaptive Agent Based Profiling

_________________________________________________________________ 1)

Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

2)

1. Pendahuluan

Keamanan jaringan merupakan hal yang penting untuk diperhatikan mengingat meningkatnya ancaman dan serangan yang dilakukan pada keamanan jaringan. Ancaman keamanan jaringan dikategorikan ke beberapa jenis, kebocoran (leakage), adalah jenis ancaman yang merupakan akses ilegal terhadap informasi yang ada di jaringan, pengubahan (tampering), merupakan jenis ancaman yang berarti mengubah informasi tanpa ijin dari menyedia informasi, pengerusakan (vandalism), adalah jenis ancaman yang merusak kondisi normal suatu jaringan, sehingga mengakibatkan malfunction.

Penanganan berbagai teknik serangan dapat dilakukan dengan beberapa teknik seperti menggunakan firewall atau menggunakan Intrusion Detection System (IDS). IDS merupakan sebuah sistem yang melakukan pengawasan terhadap traffic jaringan dan pengawasan terhadap kegiatan-kegiatan yang mencurigakan yang berhubungan dengan traffic jaringan dan memberikan peringatan kepada sistem atau administrator jaringan apabila terdapat kegiatan-kegiatan yang mencurigakan. Masalah muncul ketika banyaknya serangan yang masuk dan IDS tidak dapat menanganinya, masalah tersebut mengakibatkan data overload dan untuk menanganinya yaitu dengan mengumpulkan semua informasi dalam logfile yang berjumlah besar dan menganalisis data tersebut. IDS sulit untuk menganalisis data dikarenakan jumlah data yang dianalisis sangat besar, yang terdiri dari alarm dan false alarm, dalam hal ini untuk mendeteksi false alarm dapat menggunakan metode data mining dan menggunakan decision tree, tetapi untuk mendeteksi false alarm

menggunakan metode tersebut masih kurang maksimal, dikarenakan metode tersebut hanya mendeteksi false alarm sebesar 10% [1].

Penelitian ini mengunakan algoritma Adaptive Agent-Based Profiling

sebagai metode untuk mengukur dan mereduksi false alarm. Berdasarkan uraian tersebut maka diperlukan percobaan untuk mengetahui bagaimana cara kerja algoritma Adaptive Agent-Based Profiling dan tujuan dari penelitian ini adalah untuk mengukur dan mengurangi false alarm dengan menggunakan algoritma

Adaptive Agent-Based Profiling dan batasan masalah dari penelitian ini adalah menggunakan teknologi NIDS (Network Intrusion Detection System) yang berfungsi sebagai sistem untuk mendeteksi dan memberi laporan gangguan pada jaringan, data yang dihitung adalah data serangan yang terdapat pada IDS, menggunakan metode Adaptive Agent-Based Profiling untuk mengukur dan mereduksi falsealarm pada IDS

Dari pemaparan di atas, maka dalam penelitian ini memilih judul “Deteksi

False Alarm pada Network Intrusion Detection System (NIDS) menggunakan Algoritma Adaptive Agent-Based Profiling”.

2. Tinjauan Pustaka

Penelitian yang berjudul Data Mining Framewoks for Intrusion Detection

[1], merupakan penelitian yang menjelaskan tentang penggunaan Data Mining

2

adalah hanya sebagai acuan dalam pengambilan data serangan yang ada pada BASE IDS untuk mengukur falsealarm serangan.

Penelitian yang berjudul False Alarm Reduction Using Adaptive Agent-Based Profiling [2], merupakan penelitian yang menjelaskan mengenai metode untuk menghitung falsealarm pada data serangan IDS. Dalam penelitian tersebut menjelaskan teknik-teknik untuk mengukur false alarm pada IDS. Penelitian ini menggunakan KDD 1999 sebagai data untuk mengukur tingkat probabilitas false alarm dan hanya terfokus pada serangan DoS type, Smurf Attack Detection. Perbedaan penelitian ini dengan penelitian yang sedang dilakukan adalah sebagai acuan untuk mereduksi false alarm, dan di dalam penelitian ini untuk mendapatkan data serangan adalah dengan cara membagun sistem IDS dan tidak menggunakan KDD CUP 1999 serta menggunakan empat kategori serangan yang berbeda yang diambil pada BASE IDS. Adapun ke-empat jenis serangan tersebut yaitu Web Attack, DoS, Shelcode dan Trojan.

Penelitian yang berjudul Identifying false alarm for Network Intrusion Detection System Using Hybrid Data Mining and Decision Tree [3], merupakan penelitian yang menjelaskan mengenai metode untuk mengukur false alarm rate

dengan menggunakan metode Hybrid Data Mining and Decision Tree . Data yang digunakan dalam penelitian adalah KDD 1999. Tahap awal dilakukan pengelompokan data berdasarkan jenis-jenis serangan yang ada, selanjutnya data yang sudah dikelompokkan tersebut diidentifikasi menggunakan decision tree

untuk menentukan normal behaviour dan abnormal behaviour dari serangan-serangan yang ada. Adapun yang menjadi perbedaan penelitian ini dengan penelitian yang sedang dilakukan adalah penelitian ini menggunakan algoritma

Adaptive Agent-Based Profiling yang digunakan sebagai metode untuk menentukan false alarm pada IDS.

3. Metode Penelitian

Metode yang digunakan dalam mengukur false alarm rate terdapat lima tahap yang akan dilakukan yaitu, (1) Analisa kebutuhan dan pengumpulan data, (2) Perancangan sistem, (3) Implementasi sistem, (4) Pengujian dan hasil penelitian, (5) Penulisan laporan.

`

Gambar 1 Tahapan Penelitian [4] Analisa Kebutuhan dan Pengumpulan Data

Perancangan Sistem

Implementasi Sistem

Pegujian dan Hasil Penelitian

Tahapan penelitian pada Gambar 1 dapat dijelaskan sebagai berikut. Tahap pertama : Tahap Analisa Kebutuhan dan Pengumpulan Data, dilakukan pengumpulan data berupa literatur yang berkaitan dengan keamanan jaringan dan algoritma AdaptiveAgent-BasedProfiling.

Gambar 2 Topologi Jaringan dilaboratorium [4]

Gambar 2 menunjukkan topologi perancangan sebuah Network Intrusion Detection System (NIDS) yang akan mendeteksi ancaman pada jaringan komputer kemudian akan mencocokkan paket data yang lewat dengan pola serangan yang tersimpan dalam database. Tahap kedua : Tahap perancangan sistem, dilakukan perancangan sistem dengan cara membuat sebuah profil normal dengan cara mengobservasi kebiasaan dari serangan yang ada. Tahap ketiga : Tahap implementasi sistem dilakukan pengimplementasian algoritma Adaptive Agent

-Based Profiling pada data IDS yang menjadi tempat percobaan. Tahap keempat : Tahap Pengujian dan Hasil Penelitian dilakukan pengujian algoritma Adaptive Agent-Based Profiling dan menganalisa hasil penelitian. Tahap kelima : Tahap Penulisan Laporan akan memaparkan seluruh hasil penelitian yang sudah dilakukan, dan akan ditulis pada laporan penelitian. Tahap analisa kebutuhan dilakukan untuk mengumpulkan data dengan cara mengumpulkan beberapa literatur yang berkaitan dengan false alarm rate dan algoritma Agent-Based Profiling, dan untuk pengimplementasian dibutukan perangankat yang terhubung dengan jaringan lokal dan jaringan internet. Adapun perangkat keras dan lunak yang digunakan dalam membangun sistem terdapat pada Tabel 1.

Tabel 1 Kebutuhan Sistem

Komponen Fungsi Spesifikasi

1 PC Sebagai IDS server -CPU DualC ore -Ram 1GHz -1 Lan Port

-Hardisk 160 Gbyte

1 laptop Sebagai network

administrator

Kabel UTP Penghubung antara

router dan router,

router dengan client

- CAT 5 - TJ45

Ubuntu server 12.04

Sistem operasi pada IDS server

4 Matlab

Untuk menghitung algoritma Agent

-BasedProfiling

Tahap perancangan yang dilakukan adalah langkah- langkah perancangan

Network Intrusionon Detection (NIDS), untuk mendapatkan sample data (alert)

yang ada, yang terdiri dari empat tahapan yaitu: paket data memasuki interface, membandingkan paket data dengan signature, paket data masuk ke dalam

database, dan paket data ditampilkan pada BASE IDS.

Gambar 3 Alur Diagram Cara Kerja NIDS [5]

Gambar 3 menunjukkan diagram alur cara kerja Network Intrusion Detection System (NIDS). Dimulai dari masuknya paket data kedalam interface

jaringan, kemudian snort engine yang berfungsi sebagai tools yang berfungsi untuk membaca paket data yang masuk dan membandingkan dengan rules yang ada pada snort. Apabila paket data yang diterima merupakan sebuah intrusion

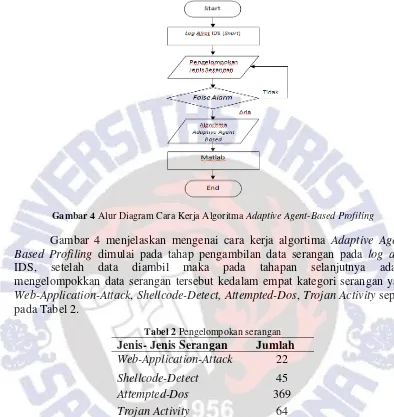

Gambar 4 Alur Diagram Cara Kerja Algoritma AdaptiveAgent-BasedProfiling

Gambar 4 menjelaskan mengenai cara kerja algortima Adaptive Agent

-Based Profiling dimulai pada tahap pengambilan data serangan pada log alert

IDS, setelah data diambil maka pada tahapan selanjutnya adalah mengelompokkan data serangan tersebut kedalam empat kategori serangan yaitu

Web-Application-Attack, Shellcode-Detect, Attempted-Dos, Trojan Activity seperti pada Tabel 2.

Tabel 2 Pengelompokan serangan Jenis- Jenis Serangan Jumlah Web-Application-Attack 22

Shellcode-Detect 45

Attempted-Dos 369

Trojan Activity 64

Jumlah 500

Tabel 2 merupakan data yang sudah dikelompokkan berdasarkan ke-empat jenis serangan. Tahapan selanjutnya adalah menentukan false alarm dari ke-empat jenis serangan tersebut untuk dihitung dengan menggunkan algoritma Adaptive Agent-Based Profiling. Proses selanjutnya akan membuat parameter (AD1, AD2,

6

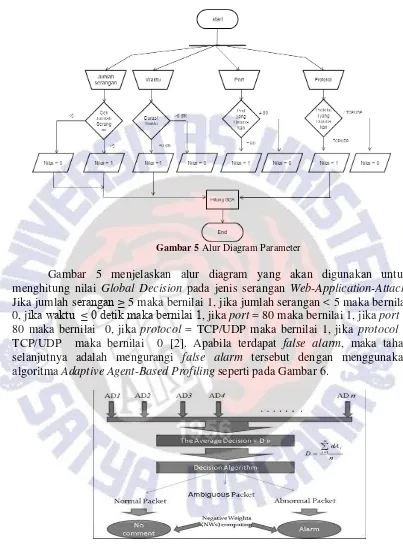

Gambar 5 Alur Diagram Parameter

Gambar 5 menjelaskan alur diagram yang akan digunakan untuk menghitung nilai Global Decision pada jenis serangan Web-Application-Attack.

Jika jumlah serangan ≥ 5 maka bernilai 1, jika jumlah serangan < 5 maka bernilai 0, jika waktu ≤ 0 detik maka bernilai 1, jika port = 80 maka bernilai 1, jika port ≠

80 maka bernilai 0, jika protocol = TCP/UDP maka bernilai 1, jika protocol ≠

TCP/UDP maka bernilai 0 [2]. Apabila terdapat false alarm, maka tahap selanjutnya adalah mengurangi false alarm tersebut dengan menggunakan algoritma AdaptiveAgent-BasedProfiling seperti pada Gambar 6.

Gambar 5 Cara Kerja Algoritma AdaptiveAgent-BasedProfiling [8]

Gambar 6 menjelaskan cara kerja algoritma adaptiveagent-basedprofiling

paket normal, paket ambigu, dan paket abnormal. Adaptive hanya berfokus dalam pencarian informasi paket serangan berupa false alarm dan membuat sebuah profil kebiasaan dari serangan-serangan yang ada [1].

D =

�=1���[8]

(1) Dengan :

D = detection

n = dimensi data

i = merepresentasikan nilai atribut

dAi = primarydecisionvalue(dA1, dA2, dA3,…, dAn)

Paket yang bernilai normal apabila nilai dari persamaan satu bernilai [0.75 , 1] serta paket yang bernilai ambigu apabila nilai dari persamaan satu bernilai [0.5 , 0.75], dan paket yang bernilai abnormal apabila nilai dari persamaan satu bernilai [0 , 0.5]. Apabila hasil perhitungan paket serangan bernilai ambigu maka paket dihitung kembali menggunkan algoritma Negative Weight (NWs).

IF ������ ���=

� <

������ ���=

�

(2) Normal behaviour

Else

Abnormal Behaviour(alarm generation) [2].

Persamaan dua menghasilkan dua kemungkinan yaitu paket normal dan paket abnormal. Paket serangan bernilai abnormal apabila jumlah NWi untuk nilai DAi=1 lebih besar dibandingkan dengan jumlah NWi untuk nilai DAi = 0, dan paket akan bernilai normal apabila jumlah NWi untuk nilai DAi = 1 lebih kecil dibandingkan dengan nilai NWi untuk nilai Dai =0. Apabila paket serangan yang telah dihitung menggunakan persamaan dua bernilai abnormal maka akan menghasilkan alert. Alert akan otomatis dilepaskan ketika nilai dari persamaan 2 menghasilkan abnormal, maka alert ditampilkan.

4. Hasil dan Pembahasan

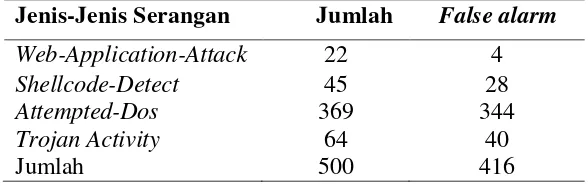

Data yang sudah dikelompokkan menjadi empat kategori (Web-Application-Attack, Shellcode-Detect, Attempted-Dos, Trojan Activity), tahapan selanjutnya adalah menentukan false alarm dari kategori tersebut seperti pada Tabel 3.

Tabel 3False Alarm dalam 4 Kategori Serangan

Jenis-Jenis Serangan Jumlah False alarm

Web-Application-Attack 22 4

Shellcode-Detect 45 28

Attempted-Dos 369 344

Trojan Activity 64 40

8

Tabel 3 merupakam hasil dari false alarm dari ke-empat jenis serangan yang didapatkan dari BASE IDS yang telah dibangun pada tahapan sebelumnya, yang terdiri dari empat ratus enam belas paket data yang bernilai false alarm dari jumlah total lima ratus paket data. Hasil dan pembahasan dari deteksi dan pengurangan jumlah false alarm pada NIDS akan dijelaskan sebagai berikut.

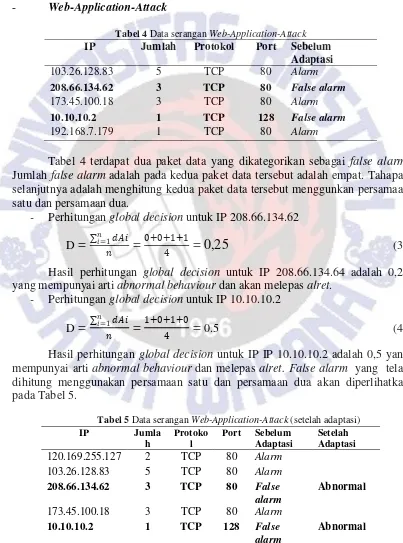

- Web-Application-Attack

Tabel 4 Data serangan Web-Application-Attack

IP Jumlah Protokol Port Sebelum Adaptasi

103.26.128.83 5 TCP 80 Alarm

208.66.134.62 3 TCP 80 False alarm

173.45.100.18 3 TCP 80 Alarm

10.10.10.2 1 TCP 128 False alarm

192.168.7.179 1 TCP 80 Alarm

Tabel 4 terdapat dua paket data yang dikategorikan sebagai false alarm. Jumlah false alarm adalah pada kedua paket data tersebut adalah empat. Tahapan selanjutnya adalah menghitung kedua paket data tersebut menggunkan persamaan satu dan persamaan dua.

- Perhitungan global decision untuk IP 208.66.134.62

D

=

�=1���=

0+0+1+14

= 0,25

(3)Hasil perhitungan global decision untuk IP 208.66.134.64 adalah 0,25 yang mempunyai arti abnormal behaviour dan akan melepas alret.

- Perhitungan global decision untuk IP 10.10.10.2

D

=

�=1���=

1+0+1+04=

0.5 (4)Hasil perhitungan global decision untuk IP IP 10.10.10.2 adalah 0,5 yang mempunyai arti abnormal behaviour dan melepas alret. False alarm yang telah dihitung menggunakan persamaan satu dan persamaan dua akan diperlihatkan pada Tabel 5.

Tabel 5 Data serangan Web-Application-Attack (setelah adaptasi)

IP Jumla

h

Protoko l

Port Sebelum Adaptasi

Setelah Adaptasi

120.169.255.127 2 TCP 80 Alarm

103.26.128.83 5 TCP 80 Alarm

208.66.134.62 3 TCP 80 False

alarm

Abnormal

173.45.100.18 3 TCP 80 Alarm

10.10.10.2 1 TCP 128 False

alarm

192.168.7.179 1 TCP 80 Alarm

Hasil adaptasi menggunakan persamaan satu dan dua menunjukkan penurunan jumlah false alarm yang semula berjumlah empat menjadi nol, yang terdiri abnormal behaviour.

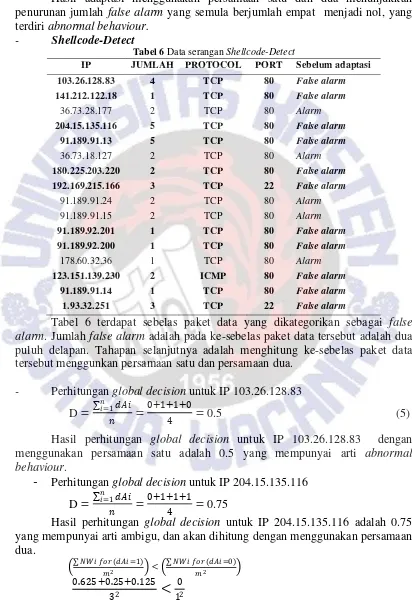

- Shellcode-Detect

Tabel 6 Data serangan Shellcode-Detect

IP JUMLAH PROTOCOL PORT Sebelum adaptasi

103.26.128.83 4 TCP 80 False alarm

141.212.122.18 1 TCP 80 False alarm

36.73.28.177 2 TCP 80 Alarm

204.15.135.116 5 TCP 80 False alarm

91.189.91.13 5 TCP 80 False alarm

36.73.18.127 2 TCP 80 Alarm

180.225.203.220 2 TCP 80 False alarm

192.169.215.166 3 TCP 22 False alarm

91.189.91.24 2 TCP 80 Alarm

91.189.91.15 2 TCP 80 Alarm

91.189.92.201 1 TCP 80 False alarm

91.189.92.200 1 TCP 80 False alarm

178.60.32.36 1 TCP 80 Alarm

123.151.139.230 2 ICMP 80 False alarm

91.189.91.14 1 TCP 80 False alarm

1.93.32.251 3 TCP 22 False alarm

Tabel 6 terdapat sebelas paket data yang dikategorikan sebagai false alarm. Jumlah false alarm adalah pada ke-sebelas paket data tersebut adalah dua puluh delapan. Tahapan selanjutnya adalah menghitung ke-sebelas paket data tersebut menggunkan persamaan satu dan persamaan dua.

- Perhitungan global decision untuk IP 103.26.128.83

D

=

�=1���=

0+1+1+04

=

0.5 (5)Hasil perhitungan global decision untuk IP 103.26.128.83 dengan menggunakan persamaan satu adalah 0.5 yang mempunyai arti abnormal behaviour.

-

Perhitungan global decision untuk IP 204.15.135.116D

=

�=1���=

0+1+1+14=

0.75Hasil perhitungan global decision untuk IP 204.15.135.116 adalah 0.75 yang mempunyai arti ambigu, dan akan dihitung dengan menggunakan persamaan dua.

���� � ���2 =1 <

���� � ���=0

2

0.625 +0.25+0.12532

<

10 0.11 > 0

Abnormal Behaviour

(12)

Hasil perhitungan dengan menggunakan persamaan dua menghasilkan jumlah NWs untuk bernilai satu (0.11) lebih besar dibandingkan dengan jumlah NWs untuk bernilai nol maka paket akan bernilai abnormal. Setelah false alarm

dihitung menggunakan persamaan satu dan persamaan dua maka hasil perhitungan akan diperlihatkan pada Tabel 7.

Tabel 7 Data serangan Shellcode-Detect (setelah adaptasi)

IP Jumlah Protokol Port Sebelum adaptasi

Sesudah Adaptasi 103.26.128.83 4 TCP 80 False

alarm

Abnormal

141.212.122.18 1 TCP 80 False alarm

Abnormal

36.73.28.177 2 TCP 80 Alarm

204.15.135.116 5 TCP 80 False alarm

Abnormal

91.189.91.13 5 TCP 80 False alarm

Abnormal

36.73.18.127 2 TCP 80 Alarm

180.225.203.220 2 TCP 80 False alarm

Abnormal

192.169.215.166 3 TCP 22 False alarm

Abnormal

91.189.91.24 2 TCP 80 Alarm

91.189.91.15 2 TCP 80 Alarm

91.189.92.201 1 TCP 80 False alarm

Abnormal

91.189.92.200 1 TCP 80 False alarm

Abnormal

178.60.32.36 1 TCP 80 Alarm

123.151.139.230 2 ICMP 80 False alarm

Abnormal

91.189.91.14 1 TCP 80 False alarm

Abnormal

1.93.32.251 3 TCP 22 False alarm

Abnormal

Hasil adaptasi menggunakan persamaan satu dan dua menunjukkan penurunan jumlah false alarm yang semula berjumlah dua puluh delapan menjadi nol, yang terdiri dari abnormal behaviour.

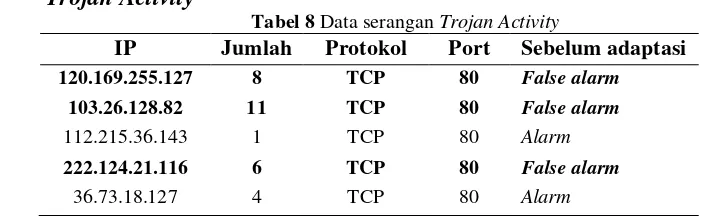

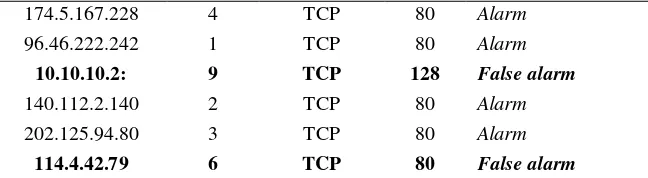

- Trojan Activity

Tabel 8 Data serangan Trojan Activity

IP Jumlah Protokol Port Sebelum adaptasi 120.169.255.127 8 TCP 80 False alarm

103.26.128.82 11 TCP 80 False alarm

112.215.36.143 1 TCP 80 Alarm

222.124.21.116 6 TCP 80 False alarm

174.5.167.228 4 TCP 80 Alarm

96.46.222.242 1 TCP 80 Alarm

10.10.10.2: 9 TCP 128 False alarm

140.112.2.140 2 TCP 80 Alarm

202.125.94.80 3 TCP 80 Alarm

114.4.42.79 6 TCP 80 False alarm

Tabel 8 terdapat lima paket data yang dikategorikan sebagai false alarm. Jumlah false alarm adalah pada kelima paket data tersebut adalah empat puluh. Tahapan selanjutnya adalah menghitung kelima paket data tersebut menggunkan persamaan satu dan persamaan dua.

- Perhitungan global decision untuk IP 91.83.93.45

D

=

�=1���=

1+0+1+14

=

0.75(14)

Hasil perhitungan global decision untuk IP 91.83.93.45 adalah 0,75 yang mempunyai arti ambigu behaviour dan akan dihitung kembali menggunakan persamaan dua.

���� � ���=1

2 <

���� � ���=0

2

0+0.125 +0.25 32

<

0.625

12

(15)

0.04166 < 0.625 Normal Behaviour

Hasil perhitungan dengan menggunakan persamaan dua menghasilkan jumlah NWs untuk bernilai satu (0.04166) lebih kecil dibandingkan dengan jumlah NWs untuk bernilai nol (0.625) maka akan bernilai normal. Setelah false alarm dihitung menggunakan persamaan satu dan persamaan dua maka hasil perhitungan akan diperlihatkan pada Tabel 9.

Tabel 9 Data serangan Trojan Activity (setelah adaptasi)

IP Jumlah Protokol Port Sebelum adaptasi

Setelah Adaptasi 120.169.255.127 8 TCP 80 False alarm Normal

103.26.128.82 11 TCP 80 False alarm Normal

112.215.36.143 1 TCP 80 Alarm

222.124.21.116 6 TCP 80 False alarm Normal

36.73.18.127 4 TCP 80 Alarm

174.5.167.228 4 TCP 80 Alarm

96.46.222.242 1 TCP 80 Alarm

10.10.10.2: 9 TCP 128 False alarm Abnormal

140.112.2.140 2 TCP 80 Alarm

202.125.94.80 3 TCP 80 Alarm

114.4.42.79 6 TCP 80 False alarm Normal

12

yang terdiri dari normal behaviour yang berjumlah tiga puluh satu dan abnormal

behaviour yang berjumlah sembilan.

- Attempted-DoS

Tabel 10 Data serangan DoS

IP Jumlah Protokol Port Sebelum adaptasi

91.83.93.45 19 UDP 53 False alarm

198.46.140.50 20 UDP 53 False alarm

37.59.9.143 20 UDP 53 False alarm

192.3.194.138 20 UDP 53 False alarm

104.255.71.251 19 UDP 53 False alarm

87.98.176.11 17 UDP 53 False alarm

23.238.27.51 15 UDP 53 False alarm

192.3.190.242 10 UDP 53 False alarm

81.17.21.94 20 UDP 53 False alarm

188.165.235.34 18 UDP 53 False alarm

93.174.93.202 19 UDP 53 False alarm

178.19.109.211 7 UDP 53 False alarm

209.105.232.87 5 UDP 53 False alarm

167.114.114.98 16 UDP 53 False alarm

192.99.43.234 20 UDP 53 False alarm

89.248.172.169 17 UDP 161 False alarm

185.11.147.200 18 UDP 161 False alarm

58.243.1.254 10 UDP 161 False alarm

23.94.17.146 5 UDP 705 Alarm

204.124.183.210 7 UDP 705 False alarm

192.3.186.210 2 UDP 705 Alarm

198.23.194.154 2 UDP 705 Alarm

103.26.128.84 5 TCP 15104 False alarm

162.213.155.176 14 UDP 705 False alarm

202.67.40.216 8 TCP 15104 False alarm

162.213.155.176 20 UDP 80 False alarm

Tabel 10 terdapat dua puluh tiga paket data yang dikategorikan sebagai

false alarm. Jumlah false alarm pada kedua puluh tiga paket data tersebut adalah tiga ratus empat puluh empat. Tahapan selanjutnya adalah menghitung kelima paket data tersebut menggunkan persamaan satu dan persamaan dua.

- Perhitungan global decision untuk IP 91.83.93.45

D

=

�=1���=

1+0+1+14

=

0.75(18)

���� � ���=1

2 <

���� � ���=0

2

0+0.125 +0.25 32

<

0.625

12

(19)

0.04166 < 0.625 Normal

Hasil perhitungan dengan menggunakan persamaan dua menghasilkan jumlah NWs untuk bernilai satu (0.04166) lebih kecil dibandingkan dengan jumlah NWs untuk bernilai nol (0.625).

- Perhitungan global decision untuk IP 198.46.140.50

D

=

�=1���=

1+0+1+1 4Hasil perhitungan global decision untuk IP 198.46.140.50 adalah 0,75 yang mempunyai arti ambigu behaviour dan akan dihitung kembali menggunakan persamaan dua.

���� � ���=1

2 <

���� � ���=0

2

0+0.125 +0.25 32

<

0.625 12

0.04166 < 0.625 Normal

(20)

-

Perhitungan global decision untuk IP 89.248.172.169D

=

�=1���=

1+0+1+04

(21)

D = 0.5 abnormal

Hasil perhitungan global decision untuk IP 89.248.172.169 adalah 0,5 yang mempunyai arti abnormal behaviour maka alret akan dilepaskan. False alarm yang telah dihitung menggunakan persamaan satu dan persamaan dua maka hasil perhitungan akan diperlihatkan pada Tabel 11.

Tabel 11 Data serangan attempted-dos (setelah adaptasi)

IP Jumlah Protokol Port Sebelum Adaptasi

Setelah Adaptasi 91.83.93.45 19 UDP 53 False alarm Normal

198.46.140.50 20 UDP 53 False alarm Normal 37.59.9.143 20 UDP 53 False alarm Normal

192.3.194.138 20 UDP 53 False alarm Normal 104.255.71.251 19 UDP 53 False alarm Normal

87.98.176.11 17 UDP 53 False alarm Normal 23.238.27.51 15 UDP 53 False alarm Normal

192.3.190.242 10 UDP 53 False alarm Normal 81.17.21.94 20 UDP 53 False alarm Normal

188.165.235.34 18 UDP 53 False alarm Normal 93.174.93.202 19 UDP 53 False alarm Normal

178.19.109.211 7 UDP 53 False alarm Normal 209.105.232.87 5 UDP 53 False alarm Normal

14

89.248.172.169 17 UDP 161 False alarm Abnormal 185.11.147.200 18 UDP 161 False alarm Abnormal

58.243.1.254 10 UDP 161 False alarm Abnormal

23.94.17.146 5 UDP 705 Alarm

204.124.183.210 7 UDP 705 False alarm Abnormal

192.3.186.210 2 UDP 705 Alarm

198.23.194.154 2 UDP 705 Alarm

103.26.128.84 5 TCP 15104 False alarm Abnormal

162.213.155.176 14 UDP 705 False alarm Abnormal 202.67.40.216 8 TCP 15104 False alarm Abnormal

162.213.155.176 20 UDP 80 False alarm Abnormal

Hasil adaptasi menggunakan persamaan satu dan dua menunjukkan penurunan jumlah false alarm yang semula berjumlah tiga ratus empat puluh empat menjadi nol yang terdiri dari normal behaviour yang berjumlah dua ratus empat puluh lima dan abnormal behaviour yang berjumlah seratus dua puluh empat.

Selain menggunakan perhitungan manual, untuk mengukur false alarm

dapat menggunkan tools Matlab (Matrix Laboratory). Matlab merupakan sebuah program untuk menganalisis dan mengkomputasi data numerik dan Matlab juga merupakan suatu bahasa pemograman matematika lanjutan yang dibentuk dengan dasar pemikiran yang menggunakan sifat dan bentuk matriks [6].

Untuk menghitung false alarm dengan menggunakan tool Matlab dimulai dengan pengambilan file .txt yang berisi parameter untuk menghitung global decision pada serangan web attack, trojan activity, att-dos, shellcode detect.

Fungsi untuk mengambil data tersebut seperti pada Gambar 7.

Gambar 7 Fungsi untuk mengambil file

Gambar 7 menjelaskan mengenai pengambilan data serangan di dalam file

.txt. Penjelasan nomor 1 merupakan fungsi untuk mengambil data file. Penjelasan nomor 2-6 merupakan pendeklarasikan data berdasarkan kolom (P1=kolom 1, P2=kolom 2, P3=kolom 3, P4=kolom 4). Langkah selanjutnya adalah menghitung data di setiap kolom dengan menggunakan fungsi seperti Gambar 8.

Gambar 8 menunjukkan fungsi untuk menghitung global decision dengan cara menjumlahkan kolom p1, p2, p3, p4 dan dibagi jumlah kolom. Setelah hasil perhitungan didapatkan, terdapat fungsi untuk mengecek nilai yang bernilai ambigu. Setiap nilai pada kolom p1, p2, p3, p4 akan diganti dengan nilai NWs dengan menggunakan fungsi seperti pada Gambar 9.

Gambar 9 Fungsi deklarasi NWs

Gambar 9 menunjukkan pendeklarasian nilai NWs pada p1, p2, p3, p4. Penjelasan nomor 26-27 merupakan pengubahan nilai data pada setiap kolom data menjadi nilai NWs seperti p1 = 0, p2 = 0.625, p3 = 0.25, p4 = 0.125. Fungis untuk menghitung hasil yang bernilai ambigu (NWs) dapat menggunakan fungsi seperti pada Gambar 10.

Gambar 10 Fungsi menghitung NWs

16

Gambar 11 Hasil perhitungan NWs

Gambar 11 menunjukkan proses pengisian data NWs untuk yang bernilai satu dan nol pada setiap parameter yang dilakukan oleh administrator. Nilai yang sudah dimasukkan akan dihitung dan menghasilkan nilai dari paket data tersebut

(normal behaviour, abnormal behaviour).

Untuk menguji algotirma adaptiveagent-basedprofiling dalam mereduksi

false alarm, dilakukan dengan cara membadingkan hasil perhitungan dengan menggunakan algorima adaptiveagent-basedprofiling, dengan rules yang dipakai di dalam sistem IDS (Snort) seperti Gambar 12.

Gambar 12 Rule dalam Snort

Gambar 12 merupakan sebuah rule yang akan menghasilkan sebuah alert,

jika pada traffic terdeteksi menggunakan protocol UDP dengan port apapun dan menuju jaringan lokal dengan port tujuan 161 akan diklasifikasikan sebagai serangan attempted-dos, seperti pada contoh IP 185.11.147.200 menggunakan

protocol UDP menuju jaringan lokal dengan port 161 dan jumlah serangan sebanyak delapan belas kali, dikategorikan di dalam BASE IDS sebagai false alarm. Setelah menggunakan algoritma adaptive agent-based profiling, maka paket tersebut merupakan sebuah serangan. False alarm disebabkan oleh pola

tetapi IDS tidak dapat membedakan antara header dan body dari e-mail, sehingga IDS mengeluarkan falsealarm. [7]

Tabel 12 Hasil Detection Rate berdasarkan serangan

Sebelum Adaptasi Setelah Adaptasi

Jenis Alert (A1) FA

Jumlah data

Alert

(A2) Normal FA

Jumlah data (A1+A1)

Normal (%)

Web-Attack 18 4 22 4 0 0 22 0%

Shellcode

Detect 17 28 45 28 0 0 45 0%

Att-DoS 25 334 369 99 245 0 124 33.6% Trojan

Activity 64 40 64 9 31 0 33 51.5%

Total 124 406 500 140 276 0 224 84%

Gambar 12 menunjukkan hasil Detection Rate berdasrkan ke-empat jenis serangan yang diteliti. Jumlah paket data normal untuk jenis serangan Web-Attack

sebesar 0%, paket data normal untuk jenis serangan Shellcode Detect sebesar 0 %, paket data normal pada jenis serangan Att-DoS sebesar 33% dan untuk jenis serangan Trojan Activity sebesar 51%, sehingga total pake data yang berhasil direduksi dengan menggunakan algorima adaptive agent-based profiling sebesar 84%.

Gambar 12 Grafik Jumlah Serangan

Att-18

DoS dan Trojan Activity jumlah data normal sebesar 33% dan 51% yang dikarenaka false alarm pada jenis serangan tesebut terdapat 67% dan 49% merupakan abnormal behaviour, jumlah reduksi paket serangan dengan menggunakan algoritma adaptiveagent-basedprofiling adalah sebesar 84%.

5. Simpulan

False alarm disebabkan oleh pola signature IDS yang tidak baik dalam membadingkan serangan-serangan yang ada. Berdasarkan hasil dan pembahasan dari penelitian yang dilakukan maka dapat diambil kesimpulan bahwa algoritma

adaptive agent-based profiling, dapat mengurangi jumlah false alarm sebesar 84% sehingga dapat mencegah data overload pada IDS.

Sistem yang dibangun masih banyak memili kekurangan, saran-saran yang dapat diberikan antara lain, untuk penelitian berikutnya, adalah untuk mereduksi

false alarm dapat dilakukan langsung pada BASE IDS, dan dapat dilakukan untuk semua jenis serangan yang ada pada sistem IDS.

6. Daftar Pustaka

[1] R.Venkatesan, R. Ganesan, Arul Lawrence Selvakumar 2012.Data Mining

Frameworks for Intrusion Detection.

[2] Salima Hacini, 2013 False Alarm Reduction Using Adaptive Agent-Based Profiling. Algeria : Constantine University.

[3] Nur Badrul, Hasimi Sallehudin, Abdullah Gani, Omar 2008. Identifying

false alarm for Network Intrusion Detection System Using Hybrid Data Mining and Decision Tree. Malaysia: Faculty of Computer Science and Information Technology

[4] Hasibuan, Zainal A, 2007, Metode Penelitian Pada Bidang Ilmu Komputer Dan Teknologi Informasi, Konsep, Teknik Dan Aplikasi, Jakarta : Fakultas Ilmu Komputer Universitas Indonesia.

[5] Vikky Aprelia Windarni, 2014. Analisis Cara Kerja NIDS untuk Mengatasi Serangan Flood. Universitas Kristen Satya Wacana.

[6] William J.Palm III, 2005. Introdution To Matlab 7 For Engineers.

Singapura : Hill International Edition

[7] Steve Hoevernaat, Krogener. IBM Zurich Research Laboratory, 2015. http://www.sans.org/security-resources/idfaq/false_alarms.php. Diakses pada tanggal 10 Oktober 2015.

[8] Bowman D 2009. False Positive and False Negative Results in Heartworm Disease Testing. Iowa: Blackwell Publishing

[9] Daniel Barbara 2001. ADAM: Detecting Intrusions by Data Mining. George Mason University: Center for Secure Information Systems and ISE Department

[10] Markus J Ranum 2003. False Positives : A User’s Guide To Making Sense

of IDS Alarms.Mechanicsburg: ICSALabs

[11] Paul Dokas, Levent Ertoz, Vipin Kumar, 2002 Data Mining for Network

![Gambar 1 Tahapan Penelitian [4]](https://thumb-ap.123doks.com/thumbv2/123dok/727004.455866/11.595.104.511.314.730/gambar-tahapan-penelitian.webp)

![Gambar 2 Topologi Jaringan dilaboratorium [4]](https://thumb-ap.123doks.com/thumbv2/123dok/727004.455866/12.595.100.510.170.728/gambar-topologi-jaringan-dilaboratorium.webp)

![Gambar 3 Alur Diagram Cara Kerja NIDS [5]](https://thumb-ap.123doks.com/thumbv2/123dok/727004.455866/13.595.104.505.240.645/gambar-alur-diagram-cara-kerja-nids.webp)