43

Bab 3

Metode dan Perancangan Sistem

Pada bab ini menjelaskan tentang perancangan IP traceback

dan metode yang digunakan dalam perancangan sistem. Analisa

kebutuhan yang dibutuhkan dalam perancangan sistem juga akan

dijelaskan pada penjelasan sebagai berikut.

3.1

Metode Penelitian

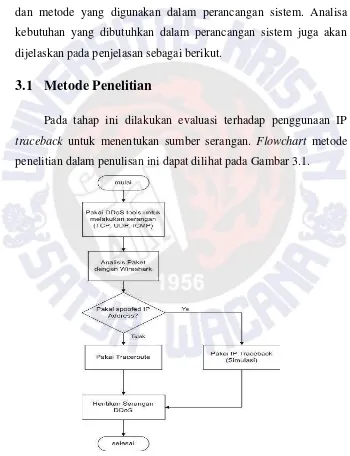

Pada tahap ini dilakukan evaluasi terhadap penggunaan IP

traceback untuk menentukan sumber serangan. Flowchart metode

penelitian dalam penulisan ini dapat dilihat pada Gambar 3.1.

Gambar 3.1 menunjukkan flowchart metode penelitian.

Testing dilakukan dengan menggunakan IP traceback, Wireshark

apabila ditemukan kekurangan-kekurangan atau kendala-kendala,

maka rancangan awal akan ditinjau untuk dilakukan pembenahan

atau penyesuaian seperlunya.

3.1.1 Percobaan di Lab

a. DoS attack. Paket dikirim dengan kecepatan tinggi dari PC

(attacker) ke server (victim)

b. Melacak sumber DoS attack. Victim melacak sumber DoS attack.

c. Menganalisis paket data menggunakan wireshark protocol

analyzer.

3.1.2 Simulasi Flash

1. Simulasi Packet Marking

Flash digunakan untuk mensimulasi serangan dari attacker ke

victim. Router yang dilalui oleh paket serangan memberi tanda pada

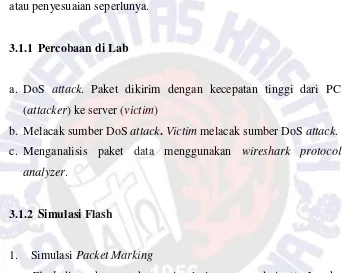

paket menggunakan algoritma EPPM. Flowchart algoritma EPPM

Gambar 3.2Flowchart Algoritma Efficient Probabilistic Packet Marking

Gambar 3.2 menunjukkan flowchart algoritma EPPM. Pm

adalah bilangan probabilitas penanda yang besarnya terletak antara

nol dan satu, dikonfigurasikan secara manual pada setiap router,

sedangkan x adalah bilangan positif di bawah satu yang

dibangkitkan secara acak oleh masing-masing router. Bilangan x

digunakan sebagai salah satu parameter untuk menentukan apakah

menandai semua paket adalah karena diperlukan high-end router

untuk menangani paket yang dikirim dengan kecepatan tinggi saat

serangan DDoS terjadi. Harga high-end router sangat mahal, selain

itu, High-end router lebih banyak menganggur ketika tidak ada

serangan DDoS.

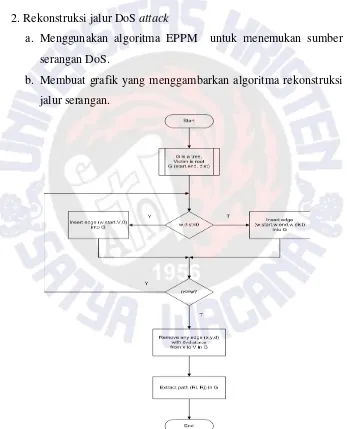

2. Rekonstruksi jalur DoS attack

a. Menggunakan algoritma EPPM untuk menemukan sumber

serangan DoS.

b. Membuat grafik yang menggambarkan algoritma rekonstruksi

jalur serangan.

Pada Gambar 3.3 menunjukkan flowchart algoritma

rekonstruksi jalur. G adalah grafik yang menyerupai pohon dengan

victim (web server) sebagai root. Grafik G merupakan fungsi dari

start, end, dan distance. Start dan end adalah 2 buah router

dengan start merupakan router yang terdekat dengan penyerang

(agent 1) dan berjarak distance hop dari victim, sedangkan end

adalah router berikutnya. Variabel-variabel x, y, dan d merupakan

alamat-alamat router dengan jarak d hop. Ri..Rj adalah R1, R2, dan

seterusnya. Variabel w dan n masing-masing merupakan bilangan

yang menunjukkan jumlah paket yang ditandai dan jumlah

pengulangan.

3.2 Analisa Kebutuhan

Dalam tahap ini dilakukan analisa kebutuhan apa saja yang

diperlukan dalam perancangan IP traceback. Dalam membangun

dan implementasi sebuah jaringan mempunyai beberapa poin

penting, antara lain :

3.2.1 Analisa kebutuhan Sistem

Di dalam perancangan IP traceback dan implementas topologi

jaringan perlu memperhatikan kebutuhan perangkat apa saja yang

diperlukan dalam jaringan tersebut.

a. Perangkat Keras

Perangkat keras yang digunakan dalam penelitian ini sebagai

- Router Cisco 2800, 4 (empat) unit.

- 1 PC sebagai Attacker.

- 1 PC sebagai Victim.

b. Perangkat Lunak

Perangkat lunak yang digunakan dalam penelitian ini adalah

sebagai berikut :

- Sistem operasi yang meliputi sistem operasi Windows XP

SP2 dan Linux (CentOS 5.5)

- Perangkat lunak yang digunakan adalah Wireshark untuk meng-capture jaringan.

- DDoS tool untuk melakukan serangan DDoS.

3.3 Perancangan Sistem

Perancangan jaringan komputer meliputi penyusunan

rancangan topologi.

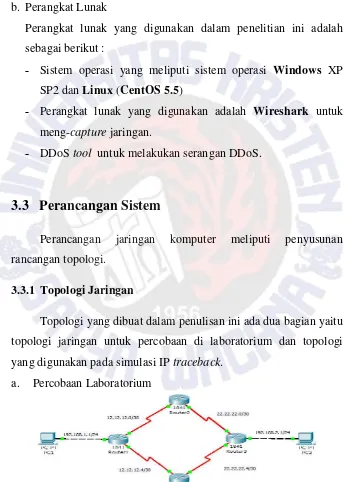

3.3.1 Topologi Jaringan

Topologi yang dibuat dalam penulisan ini ada dua bagian yaitu

topologi jaringan untuk percobaan di laboratorium dan topologi

yang digunakan pada simulasi IP traceback.

a. Percobaan Laboratorium

Gambar 3.4 menunjukkan topologi jaringan yang digunakan

pada percobaan di laboratorium. Perangkat jaringan yang digunakan

terdiri dari 4 unit router Cisco seri 2800 dan dua unit PC. PC1

digunakan sebagai attacker (penyerang) dan PC2 sebagai victim

(korban).

b. Simulasi flash

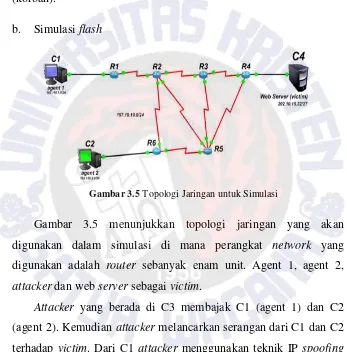

Gambar 3.5 Topologi Jaringan untuk Simulasi

Gambar 3.5 menunjukkan topologi jaringan yang akan

digunakan dalam simulasi di mana perangkat network yang

digunakan adalah router sebanyak enam unit. Agent 1, agent 2,

attacker dan web server sebagai victim.

Attacker yang berada di C3 membajak C1 (agent 1) dan C2

(agent 2). Kemudian attacker melancarkan serangan dari C1 dan C2

terhadap victim. Dari C1 attacker menggunakan teknik IP spoofing

untuk menyembunyikan alamat IP address sehingga tidak bisa

dilacak dengan menggunakan traceroute oleh victim. Di C2 attacker

memodifikasi paket serangan sehingga tidak bisa dilacak

serangan, victim menggunakan IP traceback dengan algoritma

EPPM.

Implementasi di laboratorium untuk proses IP traceback, dari

proses awal yaitu mengkonfigurasi PC kemudian dilanjutkan ke

konfigurasi router, kemudian membuat simulasi serangan untuk

meneliti serangan. Proses pendeteksian jika mengalami kegagalan

saat melakukan serangan maka dilihat kembali dari proses

konfigurasi router. Proses dikatakan berhasil, jika pendeteksian

serangan dapat dilakukan dan dapat menentukan sumber serangan

sehingga dapat memutuskan akses ke sumber serangan. Flowchart

proses implementasi di lab ditunjukkan pada Gambar 3.6.

3.4 Analisa Hasil

Untuk menjawab masalah yang dirumuskan di bab 1, maka

pada tahap ini dilakukan analisa terhadap hasil percobaan