AUTOMATED TRACK RECORDING SEBAGAI SISTEM

PENGAMANAN PADA SISTEM INFORMASI

Untung Rahardja1 Maimunah2 Mita Mulya Permata3

Email : [email protected], [email protected] ABSTRAKSI

Teknologi informasi bukanlah hal yang baru bagi kita dan hampir seluruh aspek kehidupan manusia saat ini tidak dapat dilepaskan dari teknologi. Namun, sistem informasi yang ada saat ini, walaupun telah diamankan dengan password, tetap saja sering diragukan oleh pengguna perihal lemahnya sistem keamanan. Dalam setiap melakukan penyimpanan atau perubahan data yang ada dalam database, terkadang tidak diketahui kapan perubahan data terjadi dan siapa yang merubahnya sehingga keamanan data dirasakan kurang. Untuk mengatasi permasalahan ini maka dibutuhkannya suatu metodologi yang disebut sistem Automated Track Recording (ATR). Cara kerja dari ATR yaitu begitu user menyimpan dan merubah data maka secara otomatis sistem akan merekam kegiatan yang dilakukan selama kegiatan tersebut berlangsung, seperti siapa dan waktu suatu transaksi terjadi/dirubah/ dibatalkan, kapan/siapa masuk ke komputer, kapan/siapa masuk dalam database, maka yang lama dan yang baru ada semua dalam database. ATR didefinisikan sebagai teknik penyimpanan data yang merekam perubahan data dan waktu, yang dapat dijadikan bahan evaluasi dan pengamanan. Diidentifikasikan lima masalah yang sering dihadapi oleh pengguna sistem informasi dari segi keamanannya, serta empat ciri-ciri khas dari sistem ATR ini. Dengan demikian, ATR bisa dijadikan suatu gambaran seperti sistem history dimana konsep tersebut dapat membantu dalam menggunakan database khususnya dalam menyimpan dan merubah data sehingga user dapat mengetahui kapan terjadi dan siapa merubah.

Kata Kunci : Automated Track Recording PENDAHULUAN

Seiring dengan perkembangan di bidang ilmu pengetahuan dan teknologi, dan dorongan atas kebutuhan pemakai (user) untuk mendapatkan kemudahan-kemudahan dalam melakukan segala aktivitas untuk mencapai suatu tujuan yang telah

1. Dosen Jurusan Sistem Informasi, STMIK Raharja

Jl. Jend Sudirman No.40 Modern Cikokol-Tangerang Telp 5529692

2. Dosen Jurusan Manajemen Informatika, AMIK Raharja Informatika

Jl. Jend Sudirman No.40 Modern Cikokol-Tangerang Telp 5529692

ditetapkan, komputer dijadikan alat yang dapat mengubah sistem kerja, produktivitas kerja dari fungsi-fungsi manajemen dan administrasi dilingkungan perusahaan. Selain itu, tidak hanya dilihat dari segi komputernya saja namun yang lebih penting dalam segi pengelolaan sistem informasinya yang harus diimbangi dengan perhatian yang serius terhadap keamanan sistem informasi (Information System Security). Dimana, keamanan sistem informasi merupakan salah satu yang penting dalam melakukan pengelolaan sistem.

Salah satu contoh pengelolaan sistem yaitu sistem yang berhubungan dengan database. Database merupakan kumpulan dari data yang saling berhubungan satu dengan yang lainnya, tersimpan di perangkat keras komputer dan digunakan perangkat lunak untuk memanipulasinya dan juga salah satu komponen yang penting dalam sistem informasi karena merupakan basis dalam menyediakan informasi bagi para pemakai. Selain itu, didalam database terdapat beberapa tipe file yang salah satunya yaitu file sejarah (history file) atau disebut juga dengan file arsip (archival file). File sejarah merupakan file yang berisi data masa lalu yang sudah tidak aktif lagi tetapi masih disimpan sebagai arsip. [Jogi99]

Meskipun sudah memiliki file sejarah tetap saja dalam setiap melakukan penyimpanan atau perubahan data yang ada dalam database, terkadang tidak diketahui kapan perubahan data terjadi dan siapa yang merubahnya sehingga keamanan data dirasakan kurang. Misalnya saja perubahan suatu file mahasiswa yang berisi data tentang semua biodata mahasiswa ke dalam suatu database. Untuk mengatasi masalah tersebut maka dibutuhkan suatu sistem dimana sistem tersebut sangatlah penting sehingga kita dapat mengetahui kapan dan siapa yang menyimpan atau merubah data kedalam database dan sistem tersebut dinamakan sebagai Automated Track Recording (ATR).

Gambar 1

Dalam permasalahan yang akan dibahas, aspek keamanan (security) merupakan salah satu aspek yang sering dipertanyakan dalam implementasi sebuah sistem informasi. Apalagi kalau sistem yang dikembangkan memiliki data yang bersifat sangat sensitif. Untuk itu masalah keamanan perlu mendapatkan perhatian yang khusus. Salah satu kunci keberhasilan pengamanan sistem informasi adalah adanya visi dan komitmen dari pimpinan puncak. Upaya atau inisiatif pengamanan akan percuma tanpa hal ini. Ketidak-adaan komitmen dari puncak pimpinan berdampak kepada investasi pengamanan data. Pengamanan data tidak dapat tumbuh demikian saja tanpa adanya usaha dan biaya. Sebagai contoh, untuk mengamankan hotel, setiap pintu kamar perlu dilengkapi dengan kunci. Adalah tidak mungkin menganggap bahwa setiap tamu taat kepada aturan bahwa mereka hanya boleh mengakses kamar mereka sendiri. Pemasangan kunci pintu membutuhkan biaya yang tidak sedikit, terlebih lagi jika menggunakan kunci yang canggih. Pengamanan data elektronik juga membutuhkan investasi, dia tidak dapat timbul demikian saja. Tanpa investasi akan sia-sia upaya pengamanan data. Sayangnya hal ini sering diabaikan karena tidak adanya komitmen dari pimpinan puncak.[Raha05]

Selain masalah pengguna sistem informasi dari segi keamanannya, dapat dilihat juga masalah dalam penyimpanan ataupun perubahan data dalam database, yaitu: perubahan data pada database umumnya hanya menyimpan data yang dirubah, tanpa dapat diketahui data yang sebelumnya atau kapan dan siapa yang merubahnya.

Gambar 2

Masalah Pengguna Sistem Informasi dari Segi Keamanannya.

Dari uraian diatas, maka teridentifikasikan lima masalah pengguna sistem informasi dari segi keamanannya yang sering dijumpai yaitu:

1. Penggunaan perangkat lunak yang bervariasi.

Penggunaan perangkat lunak yang bervariasi akan lebih membutuhkan waktu dan tenaga yang lebih besar dalam hal ini memonitor isu-isu keamanan, ketimbang sistem yang dibangun oleh perangkat lunak yang relatif homogen sering kali hal ini diperparah dengan adanya suatu standar dan prosedur dalam pemilihan suatu sistem.[Prac04]. Penggunaan Perangkat Lunak yang bervariasi Identitas Pengguna Kesalahan Konfigurasi Kesalahan Desain

Belum diketahuiapan dan siapa yang menyimpan atau

merubah data dalam database.

2. Identitas pengguna.

Salah satu tujuan dari sistem keamanan adalah memastikan hanya orang yang berhak saja yang dapat akses kesuatu sistem. Dalam identitas pengguna memiliki tantangan yaitu :

a. Memetakan otoritas karyawan terhadap sumber-sumber (resources) sistem informasi seperti server, file, database, aplikasi dan sebagainya. Katakan saja ada 1000 karyawan yang mengakses 10 aplikasi/file/database, maka akan ada 10.000 relasi yang harus dipetakan antara karyawan dan sumber sistem informasi tersebut.

b. Jika ada perubahan seperti pindahnya karyawan dari suatu bagian ke bagian lain atau jika ada karyawan yang keluar, tentunya sistem tersebut harus dapat dengan cepat memodifikasi/menghapus akses yang diberikan. Kerumitan ini akan lebih besar lagi jika sumber-sumber sistem informasi yang memiliki perusahaan tidak hanya diakses oleh karyawan internal melainkan juga para vendor, mitra kerja dan konsultan baik dari dalam jaringan perusahaan maupun dari luar. 3. Kesalahan konfigurasi terjadi pada tahap operasional.

Sistem yang digunakan biasanya harus dikonfigurasi sesuai dengan kebijakan perusahaan. Sebagai contoh, pemilik sistem membuat kebijakan bahwa yang dapat melihat dokumen-dokumen tertentu adalah sebuah unit tertentu. Namun ternyata konfigurasi dari sistem memperkenankan siapa saja mengakses dokumen tersebut. Selain salah konfigurasi, ada juga permasalahan yang disebabkan karena ketidak-jelasan atau ketidak-adaan kebijakan (policy) dari pemilik sistem sehingga menyulitkan bagi pengelola untuk melakukan pembatasan.[Raha05]

4. Kesalahan desain.

Terjadi pada tahap desain dimana keamanan seringkali diabaikan atau dipikirkan belakangan (after thought). Sebagai contoh ada sebuah sistem informasi yang menganggap bahwa sistem operasi akan aman dan juga jaringan akan aman sehingga tidak ada desain untuk pengamanan data, misalnya dengan menggunakan enkripsi. ditemukannya beberapa sistem seperti ini. Akibatnya ketika sistem operasi dari komputer atau server yang bersangkutan berhasil dijebol, data dapat diakses oleh pihak yang tidak berwenang. Demikian pula ketika jaringan yang digunakan untuk pengiriman data berhasil diakses oleh pihak yang tidak berwenang, maka data akan kelihatan dengan mudah.

5. Kapan dan siapa yang menyimpan atau merubah data dalam database.

Dalam setiap menyimpan atau merubah data di database, terkadang tidak diketahui kapan perubahan data terjadi dan siapa yang merubahnya sehingga keamanan data dirasakan kurang. Misalnya saja penyimpanan suatu file mahasiswa yang

berisi data tentang semua biodata mahasiswa ke dalam suatu database. Kadang-kadang karena sistem terlalu kompleks sementara database yang disediakan sangat terbatas maka dimungkinkan adanya kesalahan dalam penyimpanan data dalam database (update).

Adapun manfaat yang diharapkan dan diperoleh dari metode ATR ini adalah : 1. Mengetahui seperti waktu suatu transaksi terjadi/dirubah/dibatalkan, kapan masuk

ke komputer, kapan masuk dalam database. Maka yang lama dan yang baru ada semua dalam database.

2. Mengetahui seperti siapa yang melakukan /dirubah/dibatalkan, siapa masuk ke komputer, siapa masuk dalam database. Maka siapa yang merubah data lama menjadi data baru ada semua tersimpan dalam database.

3. Memudahkan penelusuran perubahan data yaitu data lama dengan yang baru semua tersimpan dalam satu database.

4. Keamanan (security), memang ada sejumlah sistem (aplikasi) pengelola basis data yang tidak menerapkan aspek keamanan dalam penggunaan basis data. Tetapi untuk sistem yang besar dan serius, aspek keamanan juga dapat diterapkan dengan ketat. Dengan begitu, kita dapat menentukan siapa-siapa (pemakai) yang boleh menggunakan basis data beserta objek-objek di dalamnya dan menentukan jenis-jenis operasi apa saja yang boleh dilakukannya.

PEMBAHASAN

Sebelum adanya metode ATR, terdapat beberapa metode perubahan data antara lain dengan :

1. Journaling Block Device.[Vlsm06]

Sistem berkas berjurnal atau Journaling Filesystem menggunakan jurnal hanya sebagai tempat untuk mencatat semua informasi mengenai transaksi yang dilakukan, sedangkan disk digunakan untuk menyimpan data yang sebenarnya. Jurnal dapat saja berada pada disk yang sama dengan disk yang digunakan untuk penyimpanan data, ataupun berada pada disk yang berbeda. Beberapa sistem berkas dapat memiliki jurnalnya sendiri, tetapi dimungkinkan juga penggunaan satu jurnal bersama (sharing journal) untuk beberapa sistem berkas.

Linux Journaling Block Device (JBD) menggunakan suatu catatan (log) untuk mencatat semua operasi yang mengubah konsistensi data (seperti update, write, dan sebagainya) dalam disk. Implementasi struktur data dari jurnal berbentuk seperti circular linked list, jadi jurnal dapat menggunakan ruang tersebut berulang-ulang (jika jurnal telah penuh).

Akan menjadi tidak efisien jika tiap atomic update ditulis ke jurnal. Untuk menghasilkan performa yang lebih baik, JBD menyatukan sekumpulan atomic update tersebut ke dalam satu transaksi dan menulisnya ke dalam jurnal. JBD memastikan setiap transaksi adalah transaksi yang atomik. Ketika suatu transaksi diproses oleh sistem, transaksi tersebut akan melalui lima state yaitu:

a. Running. Transaksi yang sedang berjalan di sistem dan dapat menerima operasi atomic update lain, hanya ada satu transaksi yang dapat berstatus running dalam sistem.

b. Locked. Transaksi tidak lagi menerima operasi atomic update, dan belum semua atomic update selesai dilakukan.

c. Flush. Semua atomic update yang terdapat dalam suatu transaksi telah selesai, sehingga transaksi dapat ditulis ke jurnal.

d. Commit. Sistem akan menulis commit record yang menandakan penulisan ke jurnal telah selesai.

e. Finished. Transaksi dan commit record telah selesai ditulis ke jurnal. 2. Mandatory Access Control (MAC).[Cert07]

Mandatory Access Control adalah sebuah teknik yang diimplementasikan oleh role-base security. Pada MAC akses dari object (dalam hal ini database) diciptakan oleh subyek (pemakai/pembuat).

Access Control dapat diartikan juga sebagai security dengan jalan membatasi akses subyek terhadap obyek. Subyek harus diberikan hak akses secara jelas tentang operasi apa saja yang mungkin dilakukan. Selain itu juga harus ditentukan syarat (requirement) apa saja yang harus dipenuhi agar dapat mengakses obyek. Sistem yang mengimplementasikan MAC memerlukan label untuk setiap obyek dan subyek, label ini berguna sebagai identitas dari masing-masing subyek dan obyek. Ada beberapa definisi yang perlu ketahui untuk pemahaman MAC ini:

Obyek : Entitas pasif, menyimpan informasi Subyek : Entitas aktif, memanipulasi informasi Label : Indentifikasi dari kerahasiaan object

Clearance : Menentukan kelas/bagian yang paling rahasia untuk subyek Permission : Menentukan operasi apa saja yang dapat dilakukan obyek

terhadap subyek seperti, read, write, append, execute.

Dengan adanya berbagai macam metode perubahan data seperti pada gambaran diatas, Automated Track Recording (ATR) bisa dijadikan sebagai solusi yang tepat untuk mengatasi permasalahan didalam penyimpanan dan merubah data dalam database.

Automated track recording sebagai sistem pengamanan pada sistem informasi yang dibahas pada artikel ini berfungsi untuk menjawab permasalahan didalam penyimpanan dan merubah data dalam database. Jadi konsep ini bisa dijadikan suatu gambaran seperti sistem history dimana konsep tersebut dapat membantu dalam menggunakan database khususnya dalam menyimpan dan merubah data sehingga user dapat mengetahui kapan terjadi dan siapa merubah.

Berikut empat ciri khas yang sekaligus merupakan konsep ATR dalam memecahkan lima permasalahan yang sering dihadapi, diantaranya adalah sebagai berikut: 1. ATR dapat mengetahui kapan dan siapa yang menyimpan atau merubah data dalam

database (isi data mencakup data saat ini maupun data historis) .

2. ATR memiliki time-variant dimana perubahan terhadap data dalam database direkam sehingga hasil dari perubahan tersebut dapat menampilkan perubahan setiap saat.

3. ATR meningkatkan kemudahan user dalam mengakses data dengan cakupan yang lebih luas.

4. ATR meningkatkan konsistensi data .

Begitu user menyimpan dan merubah data maka secara otomatis sistem akan merekam kegiatan yang dilakukan selama kegiatan tersebut berlangsung, seperti siapa dan waktu suatu transaksi terjadi/dirubah/dibatalkan, kapan/siapa masuk ke komputer, kapan/siapa masuk dalam database. Maka yang lama dan yang baru ada semua dalam database.

Dalam menjalankan manajemen, sebuah perusahaan atau organisasi membutuhkan informasi yang up-date, baik yang berasal dari jajaran bawah sebagai entry data maupun dari manajemen information system, untuk tingkat pimpinan.[Rhdj06] MERANCANG ALGORITMA ATR

Var

Char Admin, Data_Original, Data_New, Tgl ; Main ()

{

Up-date Table Sumber_Mahasiswa ( Data_Original, Db, Field, NIM) Insert Into Table History ( Admin, Data_Original, Data_New, Tgl) Selesai

MERANCANG APLIKASI DENGAN METODE ATR

Gambar 3

Flowchart Aplikasi dengan Metode ATR

Pada rancangan aplikasi dengan metode ATR diatas, yaitu membangun dua buah database, pertama database data lama/original yaitu database yang menyediakan data sebelumnya dan kedua database history digunakan untuk merekam dan menyimpan data secara otomatis kedalam database tersebut, seperti siapa dan waktu suatu transaksi terjadi/dirubah/dibatalkan, kapan/siapa masuk ke komputer, kapan/siapa masuk dalam database. Maka yang lama dan yang baru ada semua dalam database.

Tabel 1

Database Tabel History

No Nama Field Data Type Field Size

1 Admin nvarchar 30

2 Data Baru nvarchar 200

3 Data Lama nvarchar 200

4 Db nvarchar 30

5 Field nvarchar 30

6 Tanggal Smalldatetime 16

Jalankan Aplikasi Pilih salah satu objek yang ingin dirubah Database Lama (original) Database Baru (history)

Masukan data baru (edit)

Klik tombol Up date

Simpan ke database

Buka kembali tampilan aplikasi (yang baru)

APLIKASI ATR.

Software yang digunakan untuk membuat program ATR yaitu ASP, karena ASP merupakan suatu framework yang dapat digunakan untuk membuat web dinamis. ASP banyak digunakan untuk aplikasi yang berhubungan dengan database, baik menggunakan Microsoft Access database hingga SQL server atau Oracle database. Scripting yang paling banyak digunakan dalam menulis ASP adalah Vbscript. ASP adalah Macromedia Dreamweaver MX dan databasenya menggunakan program aplikasi Microsoft Access. Untuk mengkoneksikan antara ASP dengan database digunakanlah SQL (Structured Query Language).[Rhdj07]

ASP (Active Server Pages) adalah sebuah objek lebih tepatnya component Object Model (COM). Bukan bahasa pemrograman yang sering kita lihat, ASP dikembangkan diatas dasar ISAPI yang terdiri dari 6 object sederhana. Akan tetapi, karena digabungkan dengan struktur teknologi Microsoft lainnya, object ini menjadi sangat berguna. Keenam object tersebut adalah Application, Session, Response, Request, Server, dan ObjectContext [Andi05].

SQL (baca:sequel) adalah kependekan dari Structures Query Languange. Bahasa ini merupakan standar yang digunakan untuk mengakses basis data relational. Saat ini banyak sekali perangkat lunak yang menggunakan SQL sebagai sub bahasa untuk mengakses data. Perangkat lunak ini biasanya disebut RDMS (Relational Database Management System).[Oddi06]

Database yang digunakan yaitu SQL Server dimana SQL server didesain untuk dapat digunakan secara client server dalam lingkungan intranet bahkan internet.[Sute06] Dalam pembutan database SQL Server tidak menyediakan kemampuan untuk membuat form, report, dan sebagainya. SQL Server hanya menyediakan database dan pengaturan hak (privillage), security dan semua yang berkaitan dengan manajemen database. Tipe data yang dapat digunakan digunakan dalam SQL Server hamper sama dengan Access tetapi penamaaannya saja yang berbeda, berikut daftar konversi penamaan untuk Access-SQL Server :

Tabel 2

Daftar konversi penamaan untuk Access-SQL Server

Selain itu dengan cara On-line, sesuatu dikatakan online adalah bila ia terkoneksi/ terhubung dalam suatu jaringan ataupun sistem yang lebih besar.[Rhdj07] Beberapa arti kata lainnya yang lebih spesifik:

1. Dalam percakapan umum, jaringan/network yang lebih besar dalam konteks ini biasanya lebih mengarah pada Internet, sehingga ‘online’ lebih pada menjelaskan status bahwa ia dapat diakses melalui internet.

2. Secara lebih spesifik dalam sebuah sistem yang terkait pada ukuran dalam satu aktivitas tertentu, sebuah elemen dari sistem tersebut dikatakan online jika elemen tersebut beroperasional. Sebagai contoh, Sebuah instalasi pembangkit listrik dikatakan online jika ia dapat menyediakan listrik pada jaringan elektrik.

3. Dalam telekomunikasi, Istilah online memiliki arti lain yang lebih spesifik. Suatu alat diasosiasikan dalam sebuah sistem yang lebih besar dikatakan online bila berada dalam kontrol langsung dari sistem tersebut. Dalam arti jika ia tersedia saat akan digunakan oleh sistem (on-demand), tanpa membutuhkan intervensi manusia, namun tidak bisa beroperasi secara mandiri di luar dari sistem tersebut.

Access SQL Server

Yes/No Bit

Number (Byte) Smallint

Number (Integer) Smallint

Number (Long Integer) Int

Number (Single) Real

Number (Double) Float

Currency Money

Date/Time Datetime

Autonumber (Counter) Int

Text (n) Varchar (n)

Memo Text

IMPLEMENTASI

Automated Track Recording (ATR) yang dibangun dan dibahas pada artikel ini berfungsi untuk memberikan kemudahan user dalam mengakses data dengan cakupan yang lebih luas dan meningkatkan pengamanan data yang ada dalam database. Metode ATR ini telah direalisasikan dalam program untuk digunakan pada bagian Registrasi Perkuliahan dan Ujian (RPU).

a. Database Field Dalam Table Admin_RPU Tabel 3

Database Field Dalam Table Admin_RPU

Tabel Database diatas, berisi field-field yang berada pada tabel Admin_RPU (user yang bekerja dan mempunyai akses untuk merubah data pada bagian Registrasi Perkuliahan dan Ujian) dimana field-field tersebut terkait dalam pembuatan ATR dengan menggunakan SQL Server. Tabel ini dibuat untuk Divisi RPU dimana divisi tersebut mempunyai hak akses dalam menyimpan atau merubah data dalam database. Selain itu, tabel ini digunakan untuk menyimpan seluruh history transaksi pengubahan/ pengupdate-an data pada tabel Sumber_Mahasiswa pada khususnya.

b. Record Dalam Field Admin

Tabel 4

Tabel Record Dalam Field Admin

Tabel diatas berisi field Admin yang record ini digunakan untuk menjamin kerahasiaan serta pengamanan data dan informasi. Maka setiap user (yang mempunyai hak akses terhadap sistem dan akan diberikan password masing-masing yang digunakan untuk melakukan login). Jika user hendak menggunakan maka user diminta untuk mengisi user name (Admin) dan passwordnya terlebih dahulu. Sehingga setiap melakukan penyimpanan atau perubahan data dalam database, sistem dapat mengetahui siapa (Admin) yang merubah atau menyimpan data dalam database.

c. Record Field Dalam Table Admin_RPU Tabel 5

Tabel Record Field Dalam Table Admin_RPU RECORD DALAM FIELD

Admin Rahardja

Aisyah Hidayati

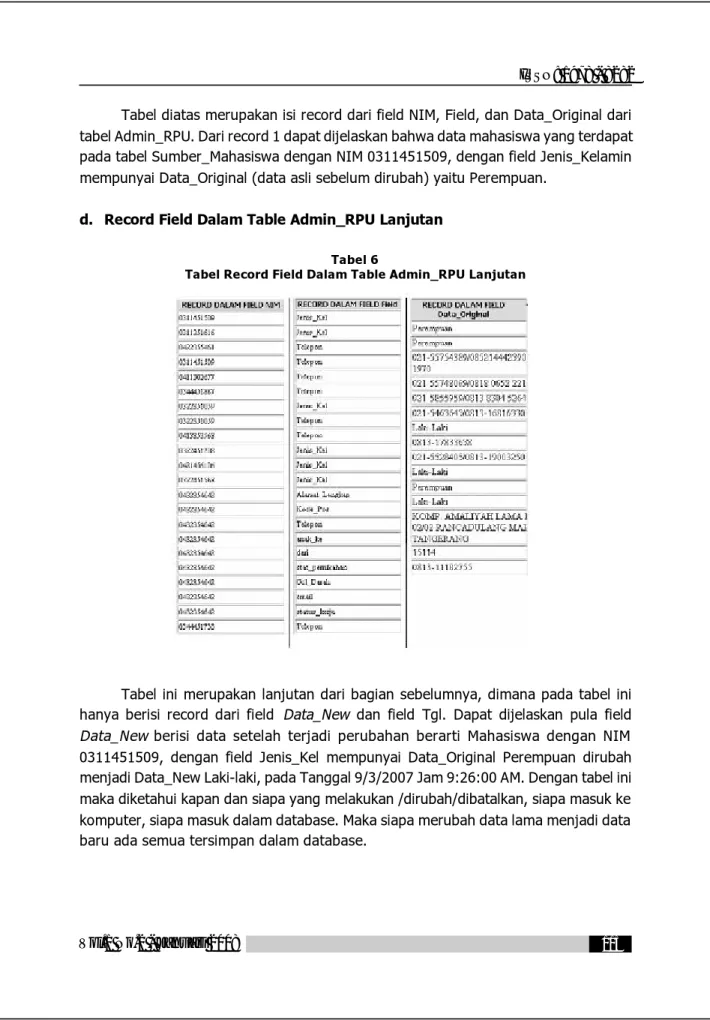

Tabel diatas merupakan isi record dari field NIM, Field, dan Data_Original dari tabel Admin_RPU. Dari record 1 dapat dijelaskan bahwa data mahasiswa yang terdapat pada tabel Sumber_Mahasiswa dengan NIM 0311451509, dengan field Jenis_Kelamin mempunyai Data_Original (data asli sebelum dirubah) yaitu Perempuan.

d. Record Field Dalam Table Admin_RPU Lanjutan Tabel 6

Tabel Record Field Dalam Table Admin_RPU Lanjutan

Tabel ini merupakan lanjutan dari bagian sebelumnya, dimana pada tabel ini hanya berisi record dari field Data_New dan field Tgl. Dapat dijelaskan pula field Data_New berisi data setelah terjadi perubahan berarti Mahasiswa dengan NIM 0311451509, dengan field Jenis_Kel mempunyai Data_Original Perempuan dirubah menjadi Data_New Laki-laki, pada Tanggal 9/3/2007 Jam 9:26:00 AM. Dengan tabel ini maka diketahui kapan dan siapa yang melakukan /dirubah/dibatalkan, siapa masuk ke komputer, siapa masuk dalam database. Maka siapa merubah data lama menjadi data baru ada semua tersimpan dalam database.

Tampilan Program RPU

Tampilan Program (interface) Automated Track Recording (ATR) ini dibuat sesederhana mungkin dengan maksud agar user dapat dengan mudah menggunakan program aplikasi ini. Adapun tampilan – tampilan layar ini terdiri dari :

Tampilan Login

Gambar 4 Tampilan Login

Untuk masuk kedalam menu pencarian data mahasiswa, Admin_RPU harus melakukan login terlebih dahulu, dimana digunakan untuk menjaga keamanan dari data, setelah melakukan login maka Admin_RPU akan masuk kedalam menu Pencarian data mahasiswa Secara online.

Tampilan Pencarian Data

Gambar 5 Tampilan Pencarian Data

Pada menu ini berisikan nim, nama mahasiswa, dan status mahasiswa dimana Admin_RPU dapat mengetahui siapa yang ingin dirubah data mahasiswanya. Tampilan Biodata Mahasiswa

Gambar 6 Tampilan Biodata Mahasiswa

Tampilan diatas, merupakan salah satu biodata mahasiswa yang akan dirubah datanya. Admin_RPU hanya memilih data apa yang akan dirubah disalah satu field data maka akan secara otomatis keluar form up-date untuk merubah datanya.

Tampilan Sebelum dan Sesudah Pengup-datean

Gambar 7

Dapat dijelaskan bahwa field Biodata yang baru berisi data setelah terjadi perubahan berarti Mahasiswa dengan NIM 0611357615, dengan field Jenis_Kel mempunyai Biodata sebelumnya Perempuan dirubah menjadi Laki-laki setelah melakukan perubahan. Setelah Admin_RPU melakukan perubahan maka semua kegitan perubahan akan tersimpan dalam database.

KESIMPULAN

Dari uraian tersebut diatas, penulis mengambil kesimpulan bahwa Automated Track Recording (ATR) sebagai sistem pengamanan pada sistem informasi ini sangat cocok untuk dikembangkan baik dilingkungan perguruan tinggi maupun dilingkungan perusahaan. Metode ATR ini memiliki beberapa kelebihan diantaranya :

1) Meningkatkan kemudahan user dalam mengakses data dengan cakupan yang lebih luas (dalam arti kita dapat melihat history data yang pernah dirubah).

2) Meningkatkan konsistensi data 3) Dilakukan secara On-line

4) Mengetahui kapan dan siapa yang menyimpan atau merubah data dalam data -base.

DAFTAR PUSTAKA

1. Agus, Pracoyo (2004). Arah Perkembangan Teknologi Keamanan Sistem Informasi: Memanfaatkan Kecemasaan Perusahaan. Diakses pada 6 November 2007 dari http:/ /www.ebizzasia.com/0215-2004/column,0215.agus.htm

2. Andi (2005). Aplikasi Web Database ASP Menggunakan Dreamweaver MX 2004, Yogyakarta, Andi Offset.

3. Bernard, R, Suteja (2006). Membuat Aplikasi Web Interaktif Dengan ASP, Bandung, Informatika.181-186

4. Budi, Raharjo (2005). e-PROCUREMENT SECURITY. Bandung: Institut Teknologi Bandung.

5. Hartono, Jogiyanto (1999). Pengenalan Komputer: Dasar Ilmu Komputer, Pemrograman, Sistem Informasi dan Intelegensi Buatan, Edisi ke-3, Yogyakarta, Andi.711-714

6. Oleh, Soleh, dkk (2006). SQL Sebagai Konsep Pembuatan Sistem Database, Perguruan Tinggi Raharja, Tangerang, 5(3),37

7. Untung, Rahardja, dkk. (2006). Evolusi Interaksi Manusia Dan Komputer Dengan Konsep Intelligen On-Line Transactionsl Processing (IOLTP), Perguruan Tinggi Raharja, Tangerang, 5(3), 2

8. Untung, Rahardja, dkk (2006). Meningkatkan Kualitas Penawaran Dengan Customer Product Technology Interface, Perguruan Tinggi Raharja, Tangerang, 6(3) 9. Untung, Rahardja (2007). Analisis Kelayakan Investasi Digita l Dashboard Pada

Manajemen Akademik Perguruan Tinggi Raharja Tinggi: Studi Kasus Pada Perguruan Tinggi Raharja. Thesis. Program Magister Teknologi Informasi. Fakultas Ilmu Komputer. Universitas Indonesia, 16-17

10. Mandatory Access Control pada Sistem Data Base. Diakses pada 17 Desember 2007 dari http://www.cert.or.id/~budi/courses/el695/project/irwan.doc

11. Perancangan Penggunaan Data Warehouse untuk MQ Corporation. Diakses pada 19 November 2007 dari http://www.student.itb.ac.id

12. Sistem Berkas Linux. Diakses pada 18 Desember 2007 dari http://bebas.vlsm.org/ v06/Kuliah/SistemOperasi/BUKU/SistemOperasi-4.X-2/ch21s04.html