Pelindung:

Ketua Yayasan Pendidikan INTI Prima Bangsa

Pembina:

Ketua STMIK ISTB

Penanggung Jawab/Pemimpin Umum:

Sudiono Lim, SE, MM

Ketua Tim Redaksi:

Didik Setiyadi., S.Kom., M.Kom

Peyunting Ahli:

Prof. Dr. Richardus Eko Indrajit, MSc, MBA, MA, Mphil

DR. drg. Ekodjatmiko Sukarso, MM, M. Kom.

DR Hendri Jurnawan, SH, SIP, MM.

Dewan Redaksi:

Wahyu Tisno Atmojo, S.Kom., M.Kom.

Gufron, S.Pd, MHSc

Ahmed Heikal Andromeda, S.T., S.Si., M.Kom.

Sekretaris Redaksi:

Wina Dwi Aprilia

Tata Usaha/Sirkulasi:

Nana

Alamat Redaksi:

Sekretariat Jurnal Inovasi Informatika

Jl. Palmerah Barat No.46 – 48, Jakarta Barat – 11480

Telp. 021 – 5343888;Fax. 021 – 53663670

www.itsb.ac.id

DAFTAR ISI

Tim Redaksi ... ii

Kata Pengantar... iii

Daftar Isi... iv

Perancangan Sistem Manajemen Kepegawaian Berbasis Web Pada PT MP

Games.

Bagas Pramudita, Wahyu Tisno Atmojo ... 1- 11

Aplikasi Untuk Menentukan Lulusan Terbaik Menggunakan Metode

Perbandingan Eksonensial (MPE) Berbasis Mobile Di STMIK ISTB.

David Yoel, Didik Setyadi ... 12- 19

Desain Dan Implementasi Jaringan Berskala Luas (WAN) Menggunakan

Proxy Dan VPN Akses Untuk Komunikasi Data.

Nurdiana Handayani ... 20- 28

Perancangan Prototype Sistem Aplikasi Multimedia Dalam Memainkan

Angklung Pada Platform Android.

Hendra Mayatopani, Erwin Fahriansyah ... 29-40

Audit Keamanan Informasi Pada PDAM Tirta Tarum Karawang

Menggunakan Indeks Kami Sni Iso/Iec 27001:2009 Dan Fishbone.

Mohammad Syamsul Azis ... 41-57

Sistem Kontrol Lampu Rumah Pintar Berbasis Arduino Uno Yang

Dikendalikan Dengan Smarthphone Android.

Prasetyo Adi Nugroho, Lili Romi ... 58-75

Perancangan Sistem Informasi Lowongan Kerja Berbasis Web Pada PT

Bina Analisando Semesta.

Eli Karniawati , Master Edison Siregar ... 76-84

AUDIT KEAMANAN INFORMASI PADA PDAM TIRTA TARUM

KARAWANG MENGGUNAKAN

INDEKS KAMI SNI ISO/IEC 27001:2009

DAN FISHBONE

Mohammad Syamsul Azis

Program Studi Magister Ilmu Komputer

Sekolah Tinggi Manajemen Informatika dan Komputer Nusa Mandiri (STMIK

Nusa Mandiri)

Jl. Kramat Raya No.25 Jakarta

http//:www.nusamandiri.ac.id

mohammad.myz@bsi.ac.id

ABSTRAK

Audit merupakan sebuah proses pengumpulan dan pengevaluasian bahan bukti tentang informasi yang dapat diukur mengenai suatu entitas ekonomi yang dilakukan seorang yang kompeten dan indepen untuk dapat menentukan dan melaporkan kesesuaian informasi termasuk dengan kriteria-kriteria yang telah ditetapkan. Beberapa masalah yang sering terjadi pada lembaga adalah pencurian data ataupun informasi yang disebabkan oleh rendahnya keamanan informasi. Hal tersebut terjadi karena perusahaan atau lembaga terkait kurang menyadari pentingnya peran TIK dalam organisasi. Oleh karena itu perlu dilakukan audit keamanan informasi sehingga dapat mengetahui tingkat keamanan informasi pada suatu instansi apakah instansi tersebut sudah mematuhi keamanan informasi sesuai standar SNI atau belum dan untuk mengetahui seberapa tinggi tingkat keamanan informasi pada instansi tersebut. Melalui hasil audit dapat diketahui apakah perusahaan layak atau tidak dengan menggunakan Indeks KAMI untuk mengevaluasi tingkat keamanan informasi. Setelah diketahui hasil evaluasi dilakukan analisis terhadap sebab akibat masalah tersebut terjadi dengan menggunakan metode fishbone. Saat sebab akibat masalah sudah diketahui dapat dibentuk strategi perbaikan sebagai rekomendasi terhadap perbaikan keamanan informasi yang ada.

Kata Kunci: Audit Keamanan Informasi, Indeks KAMI, fishbone ABSTRACT

Audit is a process of gathering evidence and operation of information that can be measured on an economic entity which is carried out by someone who is competent and independent to be able to determine and report the suitability of the information is the criteria specified. Some problems that often occurs in institution or the company from data stealing or information caused by low security information in agency or instituton. This is because related instituton were not aware important role of information technology on computer in organitation. Therefore it needs to be done so that information security audit can determine the level of information security at some establishments are establishments that already comply with information security standard SNI or not and to know how high the level of information security which is owned by the institution. Through the audit results can be known whether the company was worthy or not of existing problems, so use Indeks KAMI to evaluate the level of information security.To find out the cause of the problem occurred due to the method used to analyze the causes of fishbone-cause of the problem of the weakness of existing information security.On time a causal problem then could be established as a repair strategy recommendation against repair security information.

I. PENDAHULUAN 1.1 Latar Belakang

Dalam kasus yang sekarang banyak permasalahan yang berkaitan dengan Teknologi Informasi (TI), salah satu contohnya mengenai TI pada PDAM yang biasa dikenal dengan Pengenalan Teknologi Informasi (PTI). Dalam TI pastinya banyak hal-hal yang harus diperhatikan, salah satunya keamanan informasi. Untuk keamanan TI sendiri harus menyangkut kerahasiaan, keutuhan, dan ketersediaan. Contoh dari salah satu PDAM yang menggunakan TI adalah PDAM Tirta Tarum Karawang. PDAM Tirta Tarum Karawang merupakan salah satu perusahaan daerah air minum yang harus melayani air bersih dengan baik kepada masyarakat di kota Karawang. Oleh karena itu diperlukan keamanan demi menjaga kerahasiaan dan integritas yang ada di instansi tersebut. Dan selain itu, peran Teknologi Informasi (TI) sangatlah penting untuk ditingkatkan karena kita telah memasuki era informasi (Wahyudi, 2016:1).

Menurut KemKomInfo dalam Muhajirin (2014:3) “Indeks KAMI adalah salah satu alat yang digunakan untuk menganalisis tingkat kesiapan pengamanan informasi di instansi pemerintah”. Alat evaluasi ini tidak ditujukan untuk menganalisis kelayakan atau efektifitas bentuk pengamanan yang ada, melainkan sebagai perangkat untuk memberikan gambaran kondisi kesiapan (kelengkapan dan kematangan) kerangka kerja keamanan informasi kepada pimpinan instansi dan berfungsi sebagai indikator penerapan keamanan informasi secara nasional. Evaluasi dilakukan terhadap beberapa area target penerapan keamanan informasi dengan ruang lingkup pembahasan yang juga memenuhi semua aspek keamanan yang didefinisikan oleh standar SNI ISO/IEC 27001:2009, diantaranya tata kelola keamanan informasi, pengelolaan resiko keamanan informasi, kerangka kerja keamanan informasi, pengelolaan aset informasi, teknologi dan keamanan informasi, dan yang terakhir peran TIK.

Dalam evaluasi keamanan informasi pastinya terdapat beberapa hasil. Dimana dari beberapa hasil haruslah dianalisis kembali untuk memberikan rekomendasi perbaikan. Karena pastinya tidak semua hasil evaluasi mencapai hasil yang layak. Hasil yang tidak layak inilah yang nantinya perlu rekomendasi

perbaikan. Untuk memberikan rekomendasi terhadap hasil evaluasi diperlukan metode yang dapat menganalisis sebab-sebab terhadap hasil yang dinyatakan masih belum layak atau belum sesuai target. Salah satu metode analisis yang dapat digunakan untuk mengetahui sebab-sebab dari sebuah permasalahan adalah Fishbone. Fishbone adalah salah satu metode/tool di dalam meningkatkan kualitas (Murnawan dan Mustofa, 2014:31). Sering juga diagram ini disebut dengan diagram sebab-akibat atau cause effect diagram. Fishbone digunakan sebagai identifikasi

berbagai sebab dari satu efek atau masalah, dan menganalisis masalah tersebut melalui sesi

brainstorming. Masalah akan dibagi menjadi

beberapa kategori yang berkaitan. Diantaranya manusia, material, mesin, prosedur, lingkungan, dan sebagainya.

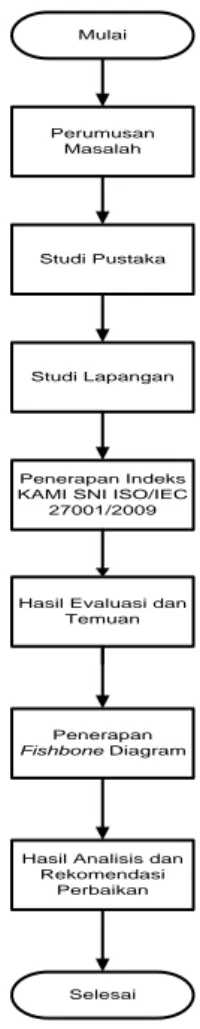

1.2 Kerangka Pemikiran

Pada penelitian ini akan digunakan Indeks KAMI untuk mengevaluasi hasil kualitas keamanan informasi dan Fishbone untuk menganalisis hasil evaluasi untuk diberikan rekomendasi dari masalah terkait. Perumusan Masalah Mulai Studi Pustaka Studi Lapangan Penerapan Indeks KAMI SNI ISO/IEC

27001/2009

Hasil Evaluasi dan Temuan

Selesai Penerapan

Fishbone Diagram

Hasil Analisis dan Rekomendasi

Perbaikan

1.3 Tujuan Penelitian

Tujuan dilakukanya penelitian diantaranya :

1. Evaluasi keamanan TI di PDAM Tirta Tarum Karawang berdasarkan Indeks KAMI.

2. Mengetahui seberapa baik peran TIK pada TI PDAM Tirta Tarum Karawang.

3. Mengetahui beberapa area yang lemah dari lima area teknologi yang diuji

4. Memberikan rekomendasi perbaikan keamanan TI di masa mendatang menggunakan metode Fishbone dengan cara menganalisis hasil evaluasi

II. KAJIAN LITERATUR

2.1 Studi Pustaka 2.1.1 Audit

Loebbecke dalam Suswinarno (2012:99) menyatakan “Audit adalah sebuah proses pengumpulan dan pengevaluasian bahan bukti tentang informasi yang dapat diukur mengenai suatu entitas ekonomi yang dilakukan seorang yang kompeten dan indepen untuk dapat menentukan dan melaporkan kesesuaian informasi termasuk dengan kriteria-kriteria yang telah ditetapkan”.

2.1.2 Indeks KAMI

Menurut KemKomInfo dalam Muhajirin (2014:3) “Indeks KAMI adalah alat yang digunakan untuk mengevaluasi keamanan informasi pada suatu instansi pemerintah”. Tujuan dari Indeks KAMI adalah untuk memperoleh gambaran kondisi kesiapan (kelengkapan dan kematangan) kerangka kerja keamanan informasi kepada pimpinan instansi. Indeks Kami dibuat berdasarkan standard ISO 27001, selain itu Indeks KAMI memiliki model Plan Do Check Action (PDCA). Menurut KemKomInfo dalam Supristiadi dkk (2012:3) ada enam area yang terdapat pada indeks KAMI, yaitu:

1. Peran/Tingkat Kepentingan Teknologi Informasi

Dari evaluasi ini akan didapatkan informasi seberapa penting peranan teknologi informasi dalam menunjang kegiatan operasional organisasi pemerintah.

2. Tata Kelola Kemanan Informasi

Bagian ini mengevaluasi kesiapan bentuk tata kelola keamanan informasi beserta

Instansi/fungsi, tugas, dan tanggung

jawab pengelola keamanan informasi.

3. Pengelolaan

Resiko

Keamanan

Informasi

Bagian ini mengevaluasi kesiapan

penerapan

pengelolaan

resiko

kemananan informasi

sebagai dasar penerapan strategi keamanan informasi. 4. Kerangka Kerja Keamanan InformasiBagian ini mengevaluasi kelengkapan dan kesiapan kerangka kerja (kebijakan dan prosedur) pengelolaan keamanan informasi dan strategi penerapannya. 5. Pengelolaan Aset Informasi

Area ini mengevaluasi kelengkapan pengamanan terhadap aset informasi termasuk keseluruhan siklus penggunaan aset tersebut.

6. Teknologi dan Keamanan Informasi Area ini mencakup evaluasi kelengkapan, konsistensi, dan efektivitas penggunaan teknologi dalam pengamanan aset informasi.

Di bawah ini adalah skema dari Hasil Evaluasi Indeks KAMI:

Sumber: Supristiowadi dkk (2012:3) Gambar 2

Hasil Evaluasi Indeks KAMI

2.1.3 Fishbone

Diagram Fishbone atau diagram tulang ikan merupakan metode untuk mengidentifikasi penyebab-penyebab dari suatu peristiwa secara spesisfik (Kuswadi dan Mutiara, 2004:3). Penemunnya adalah seorang ilmuwan Jepang pada tahun 60-an yang bernama Dr. Kaoru Ishikawa, kelahiran 1915 di Tokyo, Jepang yang merupakan alumni Teknik Kimia Universitas Tokyo. Sehingga sering disebut juga Diagram Ishikawa. Metode tersebut awalnya banyak digunakan untuk manajemen kualitas yang menggunakan data verbal atau data kualitatif.

Dinamai diagram fishbone dikarenakan memang bentuknya mirip dengan tulang ikan yang kepalanya menghadap ke

kanan. Diagram ini menunjukkan sebuah

dampak atau akibat dari suatu masalah

dengan berbagai penyebab. Kepala ikan

menggambarkan tentang dampak atau

effect

sedangkan ruas tulang ikan menggambarkan tentang sebab-sebab permasalahan yang ada.Masalah yang sering dihadapi dalam pembuatan diagram ishikawa (Fishbone), (Kuswadi dan Mutiara, 2004:3) :

1. Diagram dibuat terlalu rumit atau terlalu sederhana sehingga sering sulit mengidentifikasi masalah.

2. Untuk diagram dengan tipe klasifikasi proses produksi adalah sering sebab yang sejenis dapat tampak berulang-ulang dan variasi dari kemungkinan sebab sering sulit digambarkan.

Pada dasarnya diagram Fishbone (Tulang Ikan) atau Cause and Effect (Sebab dan Akibat)/Ishikawa dapat dipergunakan untuk kebutuhan-kebutuhan berikut (Kuswadi dan Mutiara, 2004:3):

1. Membantu mengidentifikasi akar penyebab dari suatu masalah.

2. Membantu membangkitkan ide-ide untuk solusi suatu masalah.

3. Membantu dalam penyelidikan atau pencarian fakta lebih lanjut.

4. Mengidentifikasi tindakan (bagaimana) untuk menciptakan hasil yang diinginkan. 5. Membahas issue secara lengkap dan rapi. 6. Menghasilkan pemikiran baru.

Untuk gambar ataupun skema diagram tulang ikan dapat dilihat pada gambar

di bawah ini:

Sumber: Kuswandi dan Mutiara (2004:42) Gambar 3. Diagram Tulang Ikan/Fishbone

Sumber: Cleary dan Sally D. Juncan (2008:50) Gambar 4

Contoh Kasus pada Diagram Tulang Ikan/Fishbone

2.1 Tinjauan Studi

Tinjauan Studi ini merupakan referensi yang didapat dari referensi jurnal-jurnal ilmiah yang penulis gunakan untuk mendukung/melandasi permasalahan yang ada dan sesuai dengan tema yang penulis teliti. Ada beberapa penelitian yang menggunakan Indeks KAMI dan Fishbone Diagram dalam analisis dan evaluasi keamanan informasi, diantaranya:

1. Kajian dalam Pelaksanaan Manajemen Insiden di Kantor Pelayanan Pebendaharaan Negara di Lingkungan Kantor Wilayah Perbendaharaan Jawa Timur dengan menggunakan metode Indeks KAMI dan ITIL versi 3 dan mendapatkan hasil berupa implementasi awal manajemen layanan SI/TI dan manajemen insiden (Eko Sutrisno, Bambang Setiawan, dan Yudhistira Kesuma,2012).

2. Indeks Penilaian Kematangan (Maturity) Manajemen Keamanan Layanan TI

menggunakan metode COBIT 4.1 dan

ITIL v3 hasil yang didapat berupa

Indeks

Penilaian

Manajemen

Keamanan Layanan TI berbasi Sevice

Delivery COBIT 4.1.,ITIL V3, ISO

27000 dan penilaian kesiapan (Farroh

Sakinah

dan

Bambang

Setiawan,2014).

3.

Usulan

Manajemen

Resiko

berdasarkan standard SNI ISO/IEC

27001:2009

menggunakan

Indeks

KAMIpada BN2PKI menghasilkan

Daftar

Manajemen

Resiko,

diantaranya:Daftar

Aset,

Daftar

Ancaman, dan Daftar Kelemahan

Potensial (Indah Kusuma Dewi, Fitroh

dan Suci Ratnawati, 2015).

4.

Application of Fishbone Diagram to

Determine The Risk of An Event With

Multiple Causes use fishbone diagram

get Application of Fishbone Diagram

(Llie G dan Ciocoiu, C.N., 2010).

5.

Using an Ishikawa Diagram as a Tool

to assist memory and retrieval of

relevant

medical cases from the medical literature with result is List of Causal from Medical Cases related of Medical Literature (Kam Cheong Wong, 2011).6. Perencanaan Produktivitas Kerja dari Hasil Evaluasi Produktivitas dengan Metode Fishbone di Perusahaan Kemasan PT. X menghasilkan daftar performa total produktifitas (Heri Murnawan, dan Mustofa, 2014).

III. METODE PENELITIAN

Metode yang digunakan dalam penelitian ini adalah metode deskriptif kualitatif. Tujuan dari penelitian deskriptif ini untuk membuat deskripsi, gambaran atau lukisan secara sistematis, faktual, dan akurat mengenai fakta-fakta, sifat-sifat serta hubungan antar fenomena yang diselidiki (Nazir, 2003:97). Menurut Moleong (2004:131) menjelaskan bahwa, “metode kualitatif adalah metode yang digunakan untuk meneliti pada kondisi obyek yang alamiah, dimana peneliti adalah instrument kunci, teknik pengumpulan data dilakukan secara gabungan, analisis data bersifat induktif dan hasil penelitian kualitatif lebih menekankan makna dari pada generalisasi.” Metode penelitian yang digunakan diantaranya:

1. Metode Pengumpulan Data

2. Penerapan Kuesioner pada Indeks KAMI 3. Penerapan Fishbone Diagram

4. Memberikan Rekomendasi

IV. PEMBAHASAN 4.1 Pengumpulan Data

Penelitian ini dilakukan dengan memberikan kuesioner kepada 3 orang staff TI PDAM Tirta Tarum Karawang. Berikut kumpulan tabel data hasil pengolahan kuesioner:

4.1.1 Tabel Pengolahan dan Perhitungan Data

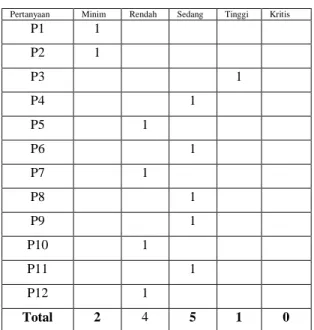

Tabel 1 Pengolahan Data Peran TIK

Pertanyaan Minim Rendah Sedang Tinggi Kritis

P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 Total 2 4 5 1 0

Dari tabel data di atas menjelaskan bahwa P1 sampai P12 merupakan pertanyaan. Untuk status minim terjawab 2 pertanyaan, rendah 4 pertanyaan, sedang terjawab 5 pertanyaan, dan tinggi terjawab 1 pertanyaan saja sedangkan kritis tidak satupun terjawab. Dalam peran TIK nilai minim mendapatkan skor 0, rendah mendapatkan skor 1, sedang mendapatkan skor 2, tinggi mendapatkan skor 3 dan kritis mendapatkan skor 4. Dari data di atas diperoleh tabel perhitungan sebagai berikut:

Tabel 2 Perhitungan Data Peran TIK

Pertanyaan Skor P1 0 P2 0 P3 3 P4 2 P5 2

P6 2 P7 1 P8 2 P9 2 P10 1 P11 2 P12 1 Total 18

Skor total dari peran TIK dari perhitungan

diatas menunjukkan tingkat

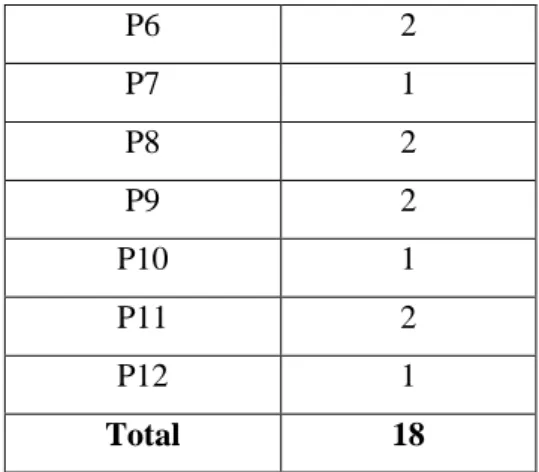

ketergantungannnya sedang. Tabel 3 Pengolahan Data Tata Kelola Pertan yaan Tida k Dilak ukan Dalam Perenc anaan Dala m Pene rapan Diterapk an Meyelur uh P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 P13 1 P14 1 P15 1 P16 1 P17 1 P18 1 P19 1 P20 1 Total 7 11 2 0

Dari tabel data di atas P1 sampai P20 didapatkan hasil untuk status tidak dilakukan terjawab 7 pertanyaan, dalam perencanaan 11 pertanyaan, dalam penerapan terjawab 2 pertanyaan, dan kritis tidak terjawab. Dalam tata kelola keamanan informasi terdapat tiga kategori pengamanan dan enam tingkat kematangan. Untuk P1 sampai dengan P8 pada tingkat kematangan II dan terletak pada kategori pengamanan 1. Sedangkan P9 sampai P11 pada tingkat kematangan II dan pada kategori pengamanan 2. Dan untuk P12 sampai P14 pada tingkat kematangan III pada kategori pengamanan 2. Untuk pertanyaan dari P15 sampai P20 memiliki tingkat kematangan IV dengan kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 1 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1,pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Dari data di atas diperoleh tabel perhitungan sebagai berikut:

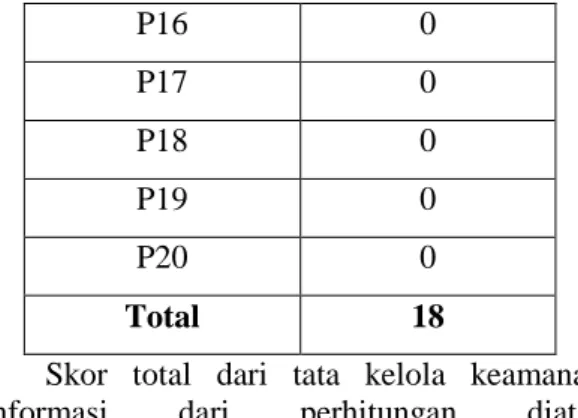

Tabel 4 Perhitungan Data Tata Kelola

Pertanyaan Skor P1 1 P2 0 P3 1 P4 1 P5 0 P6 1 P7 1 P8 1 P9 2 P10 4 P11 4 P12 0 P13 2 P14 4 P15 0

P16 0 P17 0 P18 0 P19 0 P20 0 Total 18

Skor total dari tata kelola keamanan informasi dari perhitungan diatas menunjukkan tingkat ketergantungannnya sedang.

Tabel 5 Pengolahan Data Pengelolaan Resiko Pertan yaan Tidak Dilak ukan Dalam Perenc anaan Dalam Penera pan Ditera pkan Menye luruh P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 P13 1 P14 1 P15 1 Total 7 8 0 0

Dari tabel data di atas P1 sampai P15 didapatkan hasil untuk status tidak dilakukan terjawab 7 pertanyaan, dalam perencanaan 8 pertanyaan, dalam penerapan terjawab 0 pertanyaan, dan kritis tidak terjawab. Dalam pengelolaan resiko keamanan informasi terdapat tiga kategori pengamanan dan enam tingkat kematangan. Untuk P1 sampai dengan P9 pada tingkat kematangan II dan terletak

pada kategori pengamanan 1. Sedangkan P10 sampai P11 pada tingkat kematangan III dan pada kategori pengamanan 2. Dan untuk P12 sampai P13 pada tingkat kematangan IV pada kategori pengamanan 2. Untuk pertanyaan dari P14 sampai P15 memiliki tingkat kematangan V pada kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 0 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1,pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Sedangkan skor dalam penerapan pada kategori pengamanan 1 adalah 3, pada kategori pengamanan 2 adalah 6 sedangkan pada kategori pengamanan 6 adalah 9 Dari data di atas diperoleh tabel perhitungan sebagai berikut:

Tabel 6 Perhitungan Data Pengelolaan Resiko Pertanyaan Skor P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 0 P10 0 P11 0 P12 0 P13 0 P14 0 P15 0 Total 8

Skor total dari tata kelola keamanan informasi dari perhitungan diatas

menunjukkan tingkat ketergantungannnya rendah.

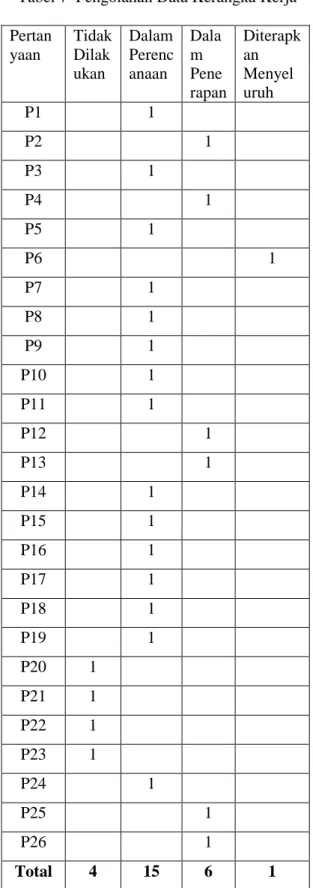

Tabel 7 Pengolahan Data Kerangka Kerja Pertan yaan Tidak Dilak ukan Dalam Perenc anaan Dala m Pene rapan Diterapk an Menyel uruh P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 P13 1 P14 1 P15 1 P16 1 P17 1 P18 1 P19 1 P20 1 P21 1 P22 1 P23 1 P24 1 P25 1 P26 1 Total 4 15 6 1

Dari tabel data di atas P1 sampai P15 didapatkan hasil untuk status tidak dilakukan terjawab 4 pertanyaan, dalam perencanaan 15 pertanyaan, dalam penerapan terjawab 6

pertanyaan, dan kritis terjawab 1 pertanyaan. Dalam kerangka kerja pengelolaan keamanan informasi terdapat tiga kategori pengamanan dan enam tingkat kematangan. Untuk P1 sampai dengan P4 pada tingkat kematangan II dan terletak pada kategori pengamanan 1, P7 sampai P8 pada tingkat kematangan II dan pada kategori pengamanan 2, P9 sampai P12 pada tingkat kematangan III pada kategori pengamanan 2, P13 sampai P14 memiliki tingkat kematangan III pada kategori pengamanan 2, P15 sampai P16 memiliki tingkat kematangan IV dan kategori pengamanan 3, P17 sampai P18 memiliki tingkat kematangan II dan kategori pengamanan 1, P19 sampai P21 memiliki tingkat kematangan III dan pada kategori pengamanan 1, P22 sampai 23 memiliki tingkat kematangan III dan pada kategori pengamanan 2, P24 memiliki tingkat kematangan IV dan kategori pengamanan 3, dan untuk P25 sampai P26 memiliki tingkat kematangan V dan pada kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 0 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1, pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Sedangkan skor dalam penerapan pada kategori pengamanan 1 adalah 3, pada kategori pengamanan 2 adalah 6 sedangkan pada kategori pengamanan 6 adalah 9 Dari data di atas diperoleh tabel perhitungan sebagai berikut:

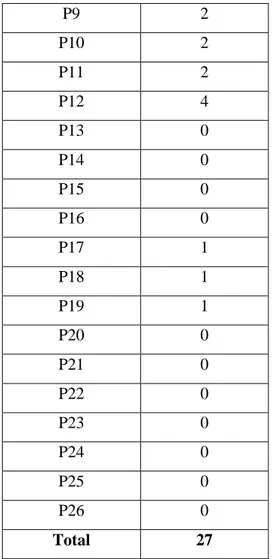

Tabel 8 Perhitungan Data Kerangka Kerja Pertanyaan Skor P1 1 P2 2 P3 1 P4 2 P5 1 P6 3 P7 2 P8 2

P9 2 P10 2 P11 2 P12 4 P13 0 P14 0 P15 0 P16 0 P17 1 P18 1 P19 1 P20 0 P21 0 P22 0 P23 0 P24 0 P25 0 P26 0 Total 27

Skor total dari tata kelola keamanan informasi dari perhitungan diatas menunjukkan tingkat ketergantungannnya sedang.

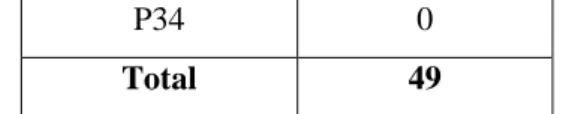

Tabel 9 Pengolahan Data Pengelolaan Aset Keamanan Pertan yaan Tidak Dilak ukan Dalam Perenc anaan Dala m Pene rapan Diterapa kan Menyel uruh P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 P13 1 P14 1 P15 1 P16 1 P17 1 P18 1 P19 1 P20 1 P21 1 P22 1 P23 1 P24 1 P25 1 P26 1 P27 1 P28 1 P29 1 P30 1 P31 1 P32 1 P33 1 P34 1 Total 2 15 11 0

Dari tabel data di atas P1 sampai P34 didapatkan hasil untuk status tidak dilakukan terjawab 2 pertanyaan, dalam perencanaan 15 pertanyaan, dalam penerapan terjawab 11 pertanyaan, dan kritis tidak terjawab. Dalam pengelolaan aset keamanan informasi terdapat tiga kategori pengamanan dan enam tingkat

kematangan. Untuk P1 sampai dengan P16 pada tingkat kematangan II dan terletak pada kategori pengamanan 1, P17 pada tingkat kematangan I dan pada kategori pengamanan 2, P9 sampai P12 pada tingkat kematangan III pada kategori pengamanan 2, P13 sampai P14 memiliki tingkat kematangan III pada kategori pengamanan 2, P15 sampai P16 memiliki tingkat kematangan IV dan kategori pengamanan 3, P17 sampai P18 memiliki tingkat kematangan II dan kategori pengamanan 1, P19 sampai P21 memiliki tingkat kematangan III dan pada kategori pengamanan 1, P22 sampai 23 memiliki tingkat kematangan III dan pada kategori pengamanan 2, P24 memiliki tingkat kematangan IV dan kategori pengamanan 3, dan untuk P25 sampai P26 memiliki tingkat kematangan V dan pada kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 0 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1, pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Sedangkan skor dalam penerapan pada kategori pengamanan 1 adalah 3, pada kategori pengamanan 2 adalah 6 sedangkan pada kategori pengamanan 6 adalah 9. Dari data di atas diperoleh tabel perhitungan sebagai berikut:

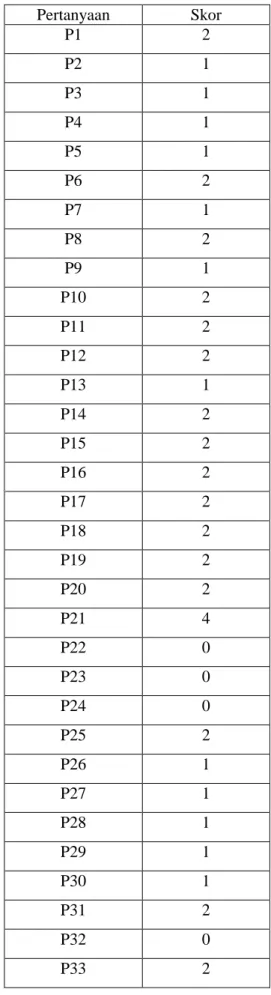

Tabel 10 Perhitungan Data Pengelolaan Aset Keamanan Pertanyaan Skor P1 2 P2 1 P3 1 P4 1 P5 1 P6 2 P7 1 P8 2 P9 1 P10 2 P11 2 P12 2 P13 1 P14 2 P15 2 P16 2 P17 2 P18 2 P19 2 P20 2 P21 4 P22 0 P23 0 P24 0 P25 2 P26 1 P27 1 P28 1 P29 1 P30 1 P31 2 P32 0 P33 2

P34 0

Total 49

Skor total dari tata kelola keamanan informasi dari perhitungan diatas menunjukkan tingkat ketergantungannnya sedang.

Tabel 11 Pengolahan Data Aspek Teknologi Pertan yaan Tidak Dilak ukan Dalam Perenc anaan Dala m Pene rapan Diterapk an Menyel uruh P1 1 P2 1 P3 1 P4 1 P5 1 P6 1 P7 1 P8 1 P9 1 P10 1 P11 1 P12 1 P13 1 P14 1 P15 1 P16 1 P17 1 P18 1 P19 1 P20 1 P21 1 P22 1 P23 1 P24 1 Total 1 10 13 0

Dari tabel data di atas P1 sampai P24 didapatkan hasil untuk status tidak dilakukan terjawab 1 pertanyaan, dalam perencanaan 10 pertanyaan, dalam penerapan terjawab 13 pertanyaan, dan kritis tidak terjawab. Dalam kerangka pengelolaan aset keamanan informasi terdapat tiga kategori pengamanan dan enam tingkat kematangan. Untuk P1 sampai dengan P10 pada tingkat kematangan II dan terletak pada kategori pengamanan 1, P11 sampai P16 pada tingkat kematangan III dan pada kategori pengamanan 2, P17 sampai P19 pada tingkat kematangan II pada kategori pengamanan 1, P20 sampai P23 memiliki tingkat kematangan III pada kategori pengamanan 2, dan P24 memiliki tingkat kematangan IV dan kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 0 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1, pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Sedangkan skor dalam penerapan pada kategori pengamanan 1 adalah 3, pada kategori pengamanan 2 adalah 6 sedangkan pada kategori pengamanan 6 adalah 9 Dari data di atas diperoleh tabel perhitungan sebagai berikut:

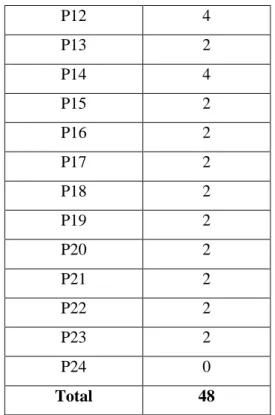

Tabel 12 Perhitungan Data Aspek Teknologi Pertanyaan Skor P1 2 P2 2 P3 2 P4 2 P5 1 P6 2 P7 2 P8 2 P9 1 P10 2 P11 2

P12 4 P13 2 P14 4 P15 2 P16 2 P17 2 P18 2 P19 2 P20 2 P21 2 P22 2 P23 2 P24 0 Total 48

Skor total dari tata kelola keamanan informasi dari perhitungan diatas menunjukkan tingkat ketergantungannnya sedang.

4.2 Penetapan Status pada Indeks KAMI 4.2.1 Penetapan Status pada Peran TIK

Gambar IV.1 Skoring Peran TIK Dari gambar di atas menjelaskan bahwa peran TIK dengan nilai minim mendapatkan skor 0, rendah mendapatkan skor 1, sedang mendapatkan skor 2, tinggi mendapatkan skor 3 dan kritis mendapatkan skor 4. Dan mendapatkan total skor 18 yang menunjukkan tingkat ketergantungannya sedang.

4.2.2 Penetapan Status pada Tata Kelola Keamanan Informasi

Gambar 5 Skoring Tata Kelola Keamanan Informasi

Dari gambar di atas tata kelola keamanan informasi memiliki tiga kategori pengamanan dan enam tingkat kematangan. Untuk P1 sampai dengan P8 pada tingkat kematangan II dan terletak pada kategori pengamanan 1. Sedangkan P9 sampai P11 pada tingkat kematangan II dan pada kategori pengamanan 2. Dan untuk P12 sampai P14 pada tingkat kematangan III pada kategori pengamanan 2. Untuk pertanyaan dari P15 sampai P20 memiliki tingkat kematangan IV dengan kategori pengamanan 3. Nilai skor tidak dilakukan pada kategori pengamanan pada kategori pengamanan 1 sampai 3 adalah 0, skor dalam perencanaan pada kategori pengamanan 1 adalah 1,pada kategori pengamanan 2 adalah 2 sedangkan pada kategori pengamanan 3 adalah 3. Skor dalam penerapan pada kategori pengamanan 1 adalah 2, pada kategori pengamanan 2 adalah 4 sedangkan pada kategori pengamanan 3 adalah 6. Dengan total skor yang didapat adalah 18 yang menunjukkan tingkat ketergantungannya sedang. Untuk empat area lainnya selain peran TIK memiliki penilaian yang sama dengan skoring tata kelola.

4.2.3 Penetapan Status Pengelolaan Resiko

Gambar 6 Skoring Pengelolaan Resiko 4.2.4 Penetapan Status Kerangka Kerja

Gambar 7 Skoring Kerangka Kerja

4.2.5 Penetapan Status Pengelolaan Aset

Gambar 8 Skoring Pengelolaan Aset

4.2.6 Penetapan Status Aspek Teknologi

Gambar 9 Skoring Teknologi Keamanan Informasi

4.3 Mengetahui Hasil Melalui Dashboard Jaring Laba-Laba

Gambar 10 Jaring Laba-Laba 4.3.1 Hasil Evaluasi

Berdasarkan tabel hasil evaluasi kelengkapan pengamanan 5 area, didapatkan skor akhir 150 dari skor 588. Dan tingkat kematangan pada tingkat I hal ini menunjukkan bahwa mulai adanya pemahaman perlunya pengelolaan keamanan informasi akan tetapi penerapan langkah pengamanan belum teratur, kurang adanya pengawasan, pihak pengelola keamanan

informasi belum menyadari tanggung jawabnya.

4.4 Penetapan Hasil Pada Fishbone Diagram

Tabel IV.8 Sebab Akibat Masalah Terkait

Masalah Sebab Akibat

Rendahnya Keamanan Informasi pada PDAM Tirta Tarum Karawang

Man Power:

1. Kurangnya Staff TI 2. Tidak adanya tim

koordinasi khusus Machine: 1. Kurangnya pengamanan jaringan Method:

1. Tidak adanya audit internal

2. Tidak adanya program penilaian kinerja

3. Belum adanya langkah

mitigasi Measurement: 1. Tidak adanya mekanisme pengukuran mengenai tata kelola informasi Are a Pen gam ana n Tata Kelo la Ris iko Keran gka Kerja Ase t Tekn ologi Skor 18 8 27 49 48 Statu s I+ I I+ I+ I+ Ting kat Kele ngka pan 150 Ting kat Kem atan gan I

Machine Method

Man Power Measurement

Rendahnya Keamanan Informasi pada PDAM Tirta Tarum Karawang

Masalah Sebab Akibat Tidak adanya audit internal Belum adanya langkah mitigasi Kurangnya pengamanan jaraingan Kurangnya Staff TI Tidak adanya tim koordinasi khusus Tidak adanya mekanisme

pengukuran tata kelola informasi Tidak adanya program

penilaian kinerja

SS L

Gambar 11 Fishbone Diagram 4.5. Memberikan Rekomendasi Permasalahan Rekomendasi Man Power: 1. Kurangnya Staff IT 2. Tidak adanya tim koordinasi khusus Man Power: 1. Menambah Staff IT 2. Dibentuk tim kooordinasi khusus Machine: 1. Kurangnya pengamana n jaringan Method: 1. Tidak adanya audit internal 2. Tidak adanya program penilaian kerja 3. Belum adanya langkah mitigasi Machine: 1. Menambahk an fitur SSL pada situs terkait Method: 1. Dilakukanny a audit internal 2. Membuat program penilaian kerja secara berkala 3. Membuat langkah mitigasi unutk pencegahan resiko sedini mungkin Measurement: 1. Tidak adanya mekanisme pengukuran mengenai tata kelola informasi Measurement: 1. Menyusun mekanisme pengukuran mengenai tata kelola informasi V. PENUTUP 5.1 Kesimpulan

Hasil yang didapat dari penelitian mengenai audit keamanan informasi pada PDAM Tirta Tarum Karawang menggunakan Indeks KAMI sebagai alat evaluasi dan Fishbone Diagram sebagai alat analisisnya mendapatkan skor 12 dari total skor 120. Dari skor ini dapat disimpulkan bahwa PDAM Tirta Tarum Karawang memiliki Peran terhadap TIK adalah sedang, artinya masih banyak perbaikan dalam mengelola keamanan informasi. Masih banyak perangkat-perangkat keamanan yang belum diterapakan pada instansi ini. Sehingga diperlukannya strategi perbaikan untuk kedepannya. Strategi perbaikan yang harus dilakukan yakni: menambah staff TI, membuat tim koordinasi khusus, membuat tahapan mitigasi, melakukan audit internal, membuat program penilaian kinerja, membuat fitur SSL, dan membuat mekasnisme pengukuran tata kelola informasi.

5.2 Saran

Berdasarkan evaluasi dan analisis serta kesimpulan yang telah dilakukan, terdapat saran mengenai penelitian terkait, yaitu: 1. Menggunakan COBIT 5 untuk melihat

kematangan instansi dalam mengelola keamanan informasi.

2. Dibuatkannya SOP mengenai tata kelola keamanan informasi agar instansi terkait dapat mengelola keamanan informasi dengan lebih rapi dan teratur.

3. Perlu adanya tool yang dapat mendeteksi secara langsung kelemahan informasi pada instansi terkait setelah dilakukannya evaluasi menggunakan Indeks KAMI, sehingga dengan mudah intansi tersebut menemukan perangkat-perangkat yang harus diperbaiki dan dapat dijadikan acuan dalam membuat strategi perbaikan. 4. Dilakukan pengujian kembali setelah

dilakukan perbaikan guna meningkatkan tingkat keamanan informasi agar dapat mencapai standard yang sudah ditetapkan.

V. DAFTAR PUSTAKA

Cleary, Barbara A, dan Sally J. Duncan. (2008). Thinking Tools for Kids: an Activity Book for Classroom Learning . Milwaukee Wisconsin :ASQ Quality Press.

Dewi, Indah Kusuma, Fitroh dan Suci Rahmawati. (2015). Usulan manajemen resiko berdasarkan standard SNI ISO/IEC 27001:2009

menggunakan Indeks

KAMI(Keamanan Informasi studi kasus: Badan Nasional Penempatan dan Perlindungan Tenaga Kerja Indonesia (BNP2TKI). STUDIA INFORMATIKA: Jurnal Sistem Informasi, Vol. 8 No. 1 (2015).

Gheorghe, Liie dan Ciocoui C.N. (2010). Application of Fishbone Diagram to Determine the Risk of an Event With Multiple Causes Management Research and Practice. Vol 2 Issue 1 (2010) p: 1-120.

Kuswandi dan Mutiara, Erna. (2004). DELTA Delapan Langkah dan Tujuh Alat

Statistik untuk Peningkatan Mutu Berbasis Komputer. Jakarta : PT. Elex Media Komputindo ISBN : 979-20-5657-2.

Moleong, Lexy J. 2004. Metode Penelitian Kualitatif. Bandung: Remaja Rosda Karya.

Muhajirin, Adi. (2012). Kajian Tingkat Kematangan Sistem Manajemen Keamanan Informasi Studi Kasus: Suku Dinas Komunikasi dan Informatika Jakarta Selatan. Conference Paper June 2012. Murnawan, Heri dan Mustofa. (2014).

Perencanaan Produktivitas Kerja dari Hasil Evaluasi Produktivitas dengan Metode Fishbone di Perusahaan Percetakan Kemasan PT.X . Jurnal Teknik Industri HEURISTIC Vol. 11 No.1 April 2014.

Nazir, M. 2003. Metode Penelitian. Jakarta: Ghalia Indonesia.

Sakinah, Farroh dan Bambang Setiawan. (2014). Indeks Penilaian Kematangan (Maturity) Manajemen Keamanan Layanan TI. Jurnal Teknik Pomits Vol. 3, No.2, (2014) ISSN: 2337-3539.

Supristiowadi, Eko, Bambang Setiawan, dan Yudhistira Kesuma. (2012). Kajian dan Pelaksanaan Perbendaharaan Negara di Lingkungan Kantor Wilayah Perbendaharaan Jawa Timur. Jurnal Teknik ITS Vol.1, No. 1, (Sept.2012) ISSN: 2301-9271.

Suswinarno. (2012). Aman dari Risiko dalam Pengadaan Barang/Jasa Pemerintah.

Jakarta: Visimedia.

Wahyudi, Mochammad. (2016). Audit Information Systems Core Banking System Using Itil V.3 Case Study on BTPN Sharia Bank. May 2016. Vol. 87. No.1. ISSN: 1992-8645.

Wong, Kam Cheong. (2011). Using an Ishikawa Diagram as a Tool to Assist Memory and Retrieval of Relevant Medical Cases from The Medical Literature . Wong Journal of Medical Case Reports 2011, 5:120.