IDENTIFIKASI DAN ANALISA RISIKO PENERAPAN TEKNOLOGI

INFORMASI DI LINGKUNGAN PERGURUAN TINGGI

Lussy Ernawati1, Halim Budi Santoso2

1,2 Program Studi Sistem Informasi, Fakultas Teknologi Informasi, Universitas Kristen Duta Wacana, Yogyakarta

Email: lussy@staff.ukdw.ac.id; hbudi@staff.ukdw.ac.id

Abstrak

Penerapan Teknologi Informasi di lingkungan perguruan tinggi berkembang sangat cepat. Teknologi Informasi digunakan untuk mendasari kegiatan operasional di lingkungan perguruan tinggi, seperti untuk pelayanan di bidang akademik, keuangan, kemahasiswaan, dan beberapa pelayanan lainnya. Penerapan Teknologi Informasi ini tentunya memiliki beberapa tantangan yang harus di selesaikan. Kendala – kendala ini dapat berupa kerentanan, ancaman, dan risiko. Oleh karena itu, diperlukan suatu proses identifikasi terhadap kendala – kendala yang ada dalam penerapan Teknologi Informasi. Proses identifikasi menghasilkan klasifikasi terhadap risiko dan ancaman yang ada. Berkaitan dengan kerentanan, peneliti membedakan beberapa kerentanan yang ada: (1) Kerentanan terhadap konfigurasi perangkat keras; (2) Kerentanan terhadap perangkat lunak dan aplikasi; (3) Kerentanan terhadap kebijakan dan prosedur sistem informasi; (4) kerentanan terhadap sumber daya manusia. Sedangkan untuk ancaman, terdapat beberapa ancaman yang ada: (1) Ancaman dari bencana alam; (2) Ancaman manusia; dan (3) Ancaman lingkungan. Selain itu, terdapat pula resiko yang muncul dalam penerapan Teknologi Informasi yang ada di lingkungan perguruan tinggi, diantaranya : (1) Resiko yang berasal dari aplikasi; (2) Resiko yang berasal dari informasi yang ada; (3) Resiko yang berasal dari Infrastruktur; (4) Resiko yang berasal dari Sumber Daya Manusia. Dengan dapat melakukan proses identifikasi terhadap risiko dan ancaman tersebut, diharapkan dapat lebih mengerti segala risiko yang muncul dalam proses penerapan Teknologi Informasi di lingkungan perguruan tinggi.

Kata-kata kunci: Teknologi Informasi, kerentanan, risiko, ancaman

PENDAHULUAN

Penerapan Teknologi Informasi yang mem-berikan efektivitas dan efisiensi dalam bekerja telah berada di berbagai sektor, termasuk di lingkungan universitas khususnya untuk men-dukung kegiatan operasional dibidang aka-demik. Dalam hal ini, tentunya sinergi antara operasional dan teknologi informasi harus terjalin dengan benar. Semua elemen yang terkait dengan Teknologi Informasi harus saling terintegrasi dengan bagus sesuai dengan fungsi dan peran masing–masing elemen ter-sebut.

Perguruan Tinggi sebagai salah satu or-ganisasi yang mendasari operasional dengan teknologi informasi dapat memberikan peran yang positif dan dampak yang cukup signifikan

dalam pelayanan kepada mahasiswa dan pemangku kepentingan lainnya, seperti peme-rintah, orang tua, dan lembaga – lembaga lain-nya. Penggunaan Teknologi Informasi di ling-kungan perguruan tinggi juga dapat membantu dalam peningkatan keunggulan bersaing antarperguruan tinggi yang ada. Sistem TI juga mendukung otomatisasi proses bisnis dan penyediaan informasi untuk pengambilan keputusan (Husein dan Imbar, 2015).

Penggunaan Teknologi Informasi di ber-bagai lini Perguruan Tinggi, seperti di pelayan-an akademik, keupelayan-angpelayan-an, mpelayan-anajemen pembe-lajaran, dan integrasi data. Penerapan ini tentu-nya memberikan efek yang positif bagi ling-kungan perguruan tinggi. Teknologi Informasi dapat meningkatkan produktivitas,

keter-sediaan informasi akademik yang berkualitas dan cepat, ketersediaan informasi bagi para pengelola perguruan tinggi.

Penerapan Teknologi Informasi tentunya memiliki beberapa tantangan yang harus di selesaikan. Kendala – kendala ini dapat berupa gangguan dan keamanan implementasi teknologi informasi. Menurut Oktaviani, Hapsara, dan Luthfi (2014) menyebutkan bahwa gangguan dan tingkat keamanan implementasi teknologi informasi masih sangat tinggi baik dari faktor internal maupun faktor eksternal. Risiko – risiko dalam implementasi teknologi informasi memberikan permasalahan – permasalahan dan dampak yang serius dalam implementasi Teknologi Informasi.

Husein dan Imbar (2015) melakukan suatu kajian di dalam penelitiannya untuk melihat analisa manajemen risiko dalam penerapan Document Management System di PT Jabar Telematika (JATEL). Beberapa tujuan pem-bahasan yang dilakukan adalah: (1) Melaku-kan proses analisis manajemen risiko teknologi informasi pada document management system arsip elektronik Aplikasi Dokumen Elektronik dan Naskah Dinas Elektronik di JATEL; (2) Menganalisa risiko yang terjadi pada Document Management System; (3) Analisa Manajemen Risiko Teknologi Informasi di JATEL.

Risiko yang ditimbulkan akibat kesalahan dalam penerapan Teknologi Informasi dapat merugikan proses bisnis seperti kerugian finansial, fraud yang dilakukan oleh pihak internal, timbulnya ketidakpercayaan pelanggan, menurunnya reputasi perusahaan, dan lainnya (Iskandar, 2011). Hal ini juga berlaku untuk perencanaan manajemen risiko penerapan Teknologi Informasi di lingkungan Universitas.

Risiko Teknologi Informasi di lingkungan Universitas juga akan memberikan beberapa dampak, diantaranya tidak terlayaninya mahasiswa dengan baik, pengelolaan SPP mahasiswa yang akan menjadi terhambat, pengelolaan beasiswa mahasiswa yang kurang

baik, pelaporan hasil studi mahasiswa ke orang tua yang tidak baik, kurangnya produktivitas karyawan universitas dalam melayani mahasiswa, orang tua, dan para pemangku kepentingan lainnya.

Oleh karena itu, diperlukan suatu analisa untuk mengetahui risiko–risiko yang terdapat dalam penerapan Teknologi Informasi di lingkungan Universitas. Penelitian ini digunakan untuk melakukan identifikasi terhadap risiko– risiko yang akan dihadapi oleh pihak Universitas dalam penerapan Teknologi Informasi, khususnya di bidang akademik.

TEORI

KONSEP RISIKO

Risiko merupakan peluang terjadinya sesuatu yang mempunyai dampak terhadap sasaran (Oktaviani, Hapsara, dan Luthfi, 2014). Risiko seringkali memiliki kaitan efek yang negatif terhadap adanya suatu kejadian. Akan tetapi, terkadang penanganan risiko yang baik akan membawa dampak yang positif bagi adanya suatu kejadian.

Hal ini juga yang berlaku dalam risiko teknologi informasi. Risiko Teknologi Informasi dapat berarti sebagai dampak negatif yang muncul dalam kaitannya dengan penerapan teknologi Informasi. Menurut ISO Guide 73 ISO 31000, Risiko merupakan sebagai pengaruh ketidakpastian terhadap tujuan. Pengaruh ini bisa berupa pengaruh yang positif, negatif, maupun penyimpangan dari tujuan yang telah ditetapkan / diharapkan.

Sedangkan menurut Institute of Risk

Management (IRM) (Hopkin, 2010) menyebutkan bahwa Risiko merupakan gabungan antara kemungkinan sebuah kejadian beserta konse-kuensinya, baik konsekuensi positif maupun konsekuensi negatif. Sedangkan menurut Pemerintah Kota Sukabumi (2008) dalam penelitian Risnandar (2010) menyebutkan bahwa risiko merupakan dampak negatif yang diakibatkan oleh suatu kelemahan (vulnerability).

Gambar 1 : Risk Matrix (SAMI Consulting, 2017)

Dari gambar 1 diatas, nampak bahwa Risiko terdapat 4 kuadran utama, yaitu : minor events, routine managed events, unforseen events, dan critical risks. Berbeda dari SAMI Consulting (2017), Hampton (2009) membe-dakan kuadran risiko menjadi 4 yaitu :

1. Low Probability Low Impact = Low Risk Risiko jenis ini adalah risiko dengan tingkat pengaruh yang paling kecil dibandingkan dengan risiko lainnya. Sehingga, dengan kebijakan tertentu, risiko ini dapat dihindari.

2. Low Probability High Impact = Moderate Risk

Risiko dengan tingkat pengaruh menengah, meskipun begitu risiko itu harus dimonitor dan membutuhkan penanganan yang berkelanjutan tergantung dari dampak yang diberikan.

3. High Probability Low Impact = Moderate Risk

Risiko dengan tingkat moderat/ menengah merupakan risiko yang perlu dilakukan pengawasan dengan lebih hati–hati. 4. High Probability High Impact = High Risk

Risiko dengan tingkat tinggi merupakan salah satu jenis risiko yang berbahaya. Selain itu, risiko jenis ini juga memerlukan penanganan yang serius dibandingkan dengan yang lainnya.

KONSEP RISIKO TEKNOLOGI INFORMASI

Aset Teknologi Informasi merupakan salah satu aset yang sangat berharga bagi per-usahaan ataupun organisasi. Berbagai macam

aset teknologi informasi ini meliputi perangkat keras, perangkat lunak, sistem informasi, ja-ringan komputer, informasi, data, dan manu-sia/ sumber daya manusia. Oleh karena itu, untuk menjaga aset teknologi informasi, organi-sasi harus mampu untuk dapat melindungi seluruh aset yang ada tersebut dari berbagai macam ancaman (threats) dan kerentanan (vulnerability).

Menurut Krutz dan Vines (2006) terdapat perbedaan definisi antara ancaman dan keren-tanan dalam kaitannya dengan risiko teknologi informasi. Ancaman merupakan setiap peris-tiwa yang jika terjadi, dapat menyebabkan kerusakan pada sistem dan membuat hilangnya kerahasiaan, ketersediaan, atau integritas. Ancaman bisa berbahaya, seperti modifikasi yang disengaja terhadap informasi sensitif – atau tidak disengaja – seperti kesalahan dalam perhitungan transaksi atau penghapusan file (Krutz dan Vines, 2006).

Berbeda dengan ancaman, kerentanan adalah kelemahan dalam sistem yang dapat di eksploitasi oleh ancaman. Kerentanan dapat dinilai sesuai dengan tingkat risiko terhadap organisasi, baik secara internal maupun eksternal (Krutz dan Vines, 2006).

Teknologi Informasi juga memiliki beberapa risiko. Hal inilah yang disebut dengan risiko teknologi informasi. Menurut Jakaria, Dirga-hayu, dan Hendrik (2013) menunjukkan bahwa sistem informasi beserta asetnya rentan terhadap risiko kerusakan fisik dan logik. Risiko kerusakan fisik berkaitan dengan perangkat keras seperti bencana alam (natural disaster), pencurian (theft), kebakaran (fires), lonjakan arus listrik (power surge), dan perusakan (vandalism). Hal ini tentunya akan berpe-ngaruh terhadap perangkat keras yang ada.

Sedangkan risiko kerusakan yang lainnya adalah risiko kerusakan logik yang mengacu pada proses yang terjadi dalam sistem infor-masi dan data. (Jakaria, Dirgahayu, dan Hendrik, 2013).

Klasifikasi risiko teknologi informasi dapat dilihat pada gambar 2 dibawah ini

Gambar 2: Klasifikasi Risiko (Farber, 2008) Gambar 2 menunjukan klasifikasi risiko yang ada dalam Risiko Teknologi Informasi. Dari risiko teknologi informasi yang ada, nampak bahwa terdapat 4 komponen, yaitu : (1) Availability; (2) Performance; (3) Compliance; (4) Internal and External Malicious Threats.

Availability risk merupakan risiko yang disebabkan oleh adanya bencana alam dan kegagalan dari sistem. Sedangkan untuk Performance Risk merupakan risiko yang mengancam terhadap performa dari aplikasi dan teknologi informasi, termasuk di dalamnya perangkat keras dan lunak. Yang termasuk dalam compliance adalah risiko–risiko yang muncul sebagai akibat dari adanya ketidak patuhan terhadap peraturan yang ada. Dan yang terakhir adalah security yang berupa keamanan teknologi informasi, termasuk didalamnya keamanan data dan informasi yang ada.

METODOLOGI PENELITIAN

PROSES IDENTIFIKASI RISIKO DALAM TEKNOLOGI INFORMASI

Gambar 3. Proses Manajemen Risiko (Procurement Journey, 2016).

Gambar 3 diatas menunjukan rangkaian proses manajemen risiko. Proses dimulai dari idenifikasi dan evaluasi risiko, yang dilanjutkan dengan penilaian terhadap risiko yang ada. Setelah itu, akan proses berikutnya adalah pengendalian terhadap risiko tersebut dengan membuat beberapa aturan yang dapat membantu untuk mengurangi efek dari risiko yang ada. Dan ditahapan akhir merupakan proses untuk melakukan pengawasan terhadap beberapa kebijakan yang di buat dalam tahapan sebelumnya.

Proses identifikasi dan evaluasi risiko di lakukan untuk memastikan risiko – risiko yang dapat terjadi dengan adanya penerapan Teknologi Informasi. Proses identifikasi risiko dalam penerapan Teknologi Informasi merupakan salah satu rangkaian proses yang harus dilakukan Proses ini merupakan proses untuk membantu dalam menentukan apa, bagaimana, dan mengapa suatu kondisi atau kejadian dapat terjadi. Proses identifikasi risiko harus di lakukan secara komprehensif, terstruktur, dan berdasarkan pada faktor– faktor utama agar nantinya risiko dapat dilakukan penilaian secara sistematis (Cooper, Grey, Raymond, Walker, 2004).

HASIL DAN DISKUSI

Proses identifikasi risiko dimulai dengan adanya pemahaman terhadap proses operasional yang ada di lingkungan perguruan tinggi. Dilakukan dua hal, yaitu identifikasi kerentanan (vulnerabilties) dan risiko (risk).

Identifikasi Kerentanan (Vulnerabilities) Kerentanan merupakan kelemahan di dalam sistem yang dapat di eksploitasi menjadi ancaman (Krutz dan Vines, 2006). Oleh karena itu, terdapat beberapa kerentanan yang memungkinkan akan terjadi. Berikut ini adalah hasil identifikasi terhadap kerentanan yang dapat terjadi.

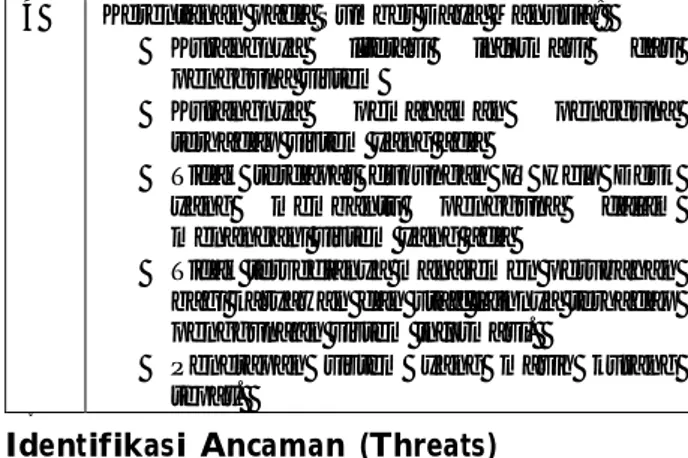

Tabel 1: Jenis kerentanan dalam imple-mentasi teknologi informasi di lingkungan

perguruan tinggi

Berdasarkan tabel 1 diatas dapat dilihat bahwa terdapat 4 jenis kerentanan yang mungkin dapat terjadi, baik berasal dari konfigurasi perangkat keras, konfigurasi perangkat lunak dan aplikasi, kerentanan dari adanya prosedur dan kebijakan, serta keren-tanan pada Sumber Daya Manusia. Masing– masing kerentanan ini memiliki beberapa point yang wajib di lihat dan dipertimbangkan sebagai kerentanan implementasi teknologi informasi di lingkungan perguruan tinggi.

Identifikasi Ancaman (Threats)

Sedangkan berdasarkan Krutz dan Vines (2006), ancaman adalah setiap peristiwa yang jika terjadi dapat mengakibatkan kesalahan dan kegagalan di dalam sistem. Terdapat tiga jenis ancaman berdasarkan jenis sumber ancaman, yaitu: (1) Ancaman yang berasal dari kejadian alam; (2) Ancaman manusia; (3) Ancaman lingkungan

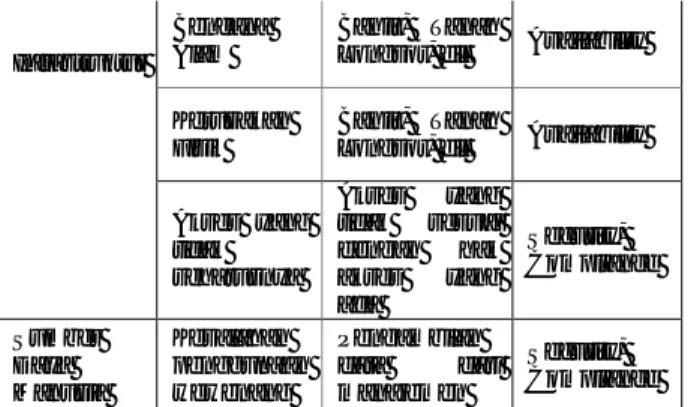

Tabel 2: Jenis Ancaman dalam Implementasi Teknologi Informasi di lingkungan perguruan

tinggi.

Dari tabel 2 diatas nampak bahwa terdapat 3 jenis ancaman yang dapat terjadi untuk ruang lingkup perguruan tinggi. Yaitu ancaman dari kejadian alam, ancaman manusia, dan ancaman yang berasal dari lingkungan sekitar.

Identifikasi Risiko (Risk)

Proses identifikasi risiko dilakukan untuk melakukan pengelompokan terhadap beberapa risiko yang mungkin terjadi pada setiap sumber daya TI yang ada di lingkungan perguruan tinggi antara lain:

1. Aplikasi

Serangan yang berasal dari luar System Crash

Jaringan yang terputus

No Kerentanan

1 Kerentanan terhadap konfigurasi perangkat

keras:

Pembatasan akses terhadap penggunaan perangkat keras yang ada

Pengiriman informasi yang keliru dan tidak sesuai dengan kebutuhan pengguna Terdapat kesalahan dalam konfigurasi

jaringan komputer, terutama pada

konfigurasi routers dan switches

Kurang berfungsinya secara maksimal fungsi dari firewall.

Tidak sesuainya terhadap peraturan

mengenai keamanan informasi dan

penanganannya

Proses penyandian dan penyamaran data (Encryption and Aliases)

Fungsi login yang belum berfungsi maksimal

2 Kerentanan terhadap perangkat lunak dan

aplikasi:

Integrasi dalam data yang memungkinkan memiliki data yang sama dan selalu diperbaharui

Integrasi sistem yang belum dapat terlaksana dengan baik

Konflik antar sistem informasi yang disebabkan oleh tidak terintegrasinya sistem yang ada

Pengembangan sistem informasi yang masih kurang benar dan hanya dilakukan secara terpisah tanpa melihat kebutuhan beberapa tahun mendatang.

3 Kerentanan pada kebijakan dan prosedur

Sistem Informasi:

Prosedur kerja yang tidak sesuai dengan sistem yang ada

Tidak adanya dukungan dari pihak eksekutif untuk melakukan penerapan sistem informasi secara menyeluruh Pembaharuan kebijakan yang dapat mendukung penerapan Sistem Informasi Prosedur akses ke ruang server yang harus di teliti.

4 Kerentanan pada Sumber Daya Manusia:

harus di teliti.

4 Kerentanan pada Sumber Daya Manusia:

Kurangnya literasi informasi dari

pengguna sistem

Kurangnya pemahaman pengguna

terhadap sistem yang ada

Tidak terdapat dukungan IT Help Desk

yang membantu pengguna dalam

menangani sistem yang ada

Tidak tersedianya manajemen perubahan bagi karyawan dan staff lainnya terhadap penggunaan sistem informasi.

Penerapan sistem yang masih kurang tepat.

Berdasarka

No Ancaman

1 Ancaman yang berasal dari kejadian alam: Gempa Bumi

Banjir

Angin puting beliung Petir

Tanah Longsor, dll

2. Informasi

Pencurian informasi

Kegagalan manajemen basis data Pencurian data dan dokumen 3. Infrastruktur

Kerusakan fisik Bencana alam

Kegagalan perangkat keras 4. Sumber Daya Manusia

Akses yang tidak seharusnya

Penggunaan jabatan dan wewenang yang salah untuk melegalkan suatu kejadian

Setelah menyadari beberapa risiko dan ancaman yang ada, diperlukan proses klasifikasi dan pembuatan matrix yang ada. Berikut ini adalah matrix untuk risiko dan ancaman:

Tabel 3: Klasifikasi risiko dan ancaman

Dari tabel 3 diatas, dapat dilihat relasi antara ancaman dan risiko yang terjadi. Selain itu, terdapat klasifikasi sesuai dengan yang telah dipaparkan oleh Farber (2008).

Kesimpulan

Dari hasil paparan yang telah disampaikan tersebut, dapat dilakukan proses identifikasi kerentanan, ancaman, dan risiko yang ada di

Tanah Longsor, dll

2 Ancaman Manusia:

Pemilik akses yang tidak sesuai dengan adanya hak akses yang dimiliki

Proses input data yang tidak benar Penyalahgunaan wewenang yang ada di

dalam sistem

Proses pengeluaran informasi dari data yang ada tidak sesuai dengan aturan

Pengambilan data yang ada dalam

bentuk laporan dan tidak sesuai dengan peruntukannya.

SQL Injection Bandwidth Flooding

3 Ancaman Lingkungan:

Proses polusi udara, air, dan tanah yang menyebabkan perubahan ekosistem. Kegagalan aliran arus listrik

Arus listrik yang tidak stabil untuk beberapa area.

Hewan yang menganggu keamanan

ruang server Worms Virus Trojan Dari tabe Jenis Risiko

Risiko Ancaman Klasifikasi

Aplikasi Serangan yang berasal dari luar SQL Injection Security Bandwidth Flooding Security, Performance System Crash Worms Virus Trojan Security Performance Kegagalan aliran arus listriku Availability Jaringan yang terputus Bandwidth Flooding Security, Performance Informasi Pencurian Informasi Akses yang tidak sesuai dengan hak akses yang ada Security, Compliance Proses input data yang tidak benar Performance Kegagalan Manajemen Basis Data SQL Injection Security Pengambilan data dari manajemen basis data Security, Compliance Pencurian Data dan dokumen Pengambilan data dari manajemen basis data Security, Compliance Pengambilan data yang tidak sesuai dengan peruntukannya Compliance Kegagalan perangkat keras Arus listrik yang tidak stabil Availability Kegagalan perangkat keras Kegagalan aliran arus listrik Availability Infrastruktur Bencana Alam Banjir, Tanah Longsor, dll Availability Kerusakan Fisik Banjir, Tanah Longsor, dll Availability Akses yang tidak seharusnya Akses yang tidak sesuai dengan hak akses yang ada Security, Compliance Sumber Daya Manusia Kesalahan penggunaan wewenang Pengambilan data dari manajemen Security, Compliance

institusi perguruan tinggi. Kerentanan, ancam-an, dan risiko ini digunakan dalam proses identifikasi risiko yang ada.

Setelah mendapatkan identifikasi keren-tanan, ancaman, dan risiko, disarankan untuk melakukan proses Business Impact Analysis yang digunakan untuk mengidentifikasi kait-annya antara risiko yang ada dengan efek ter-hadap proses bisnis. Dengan demikian, proses manajemen risiko terhadap implementasi teknologi informasi di lingkungan perguruan tinggi dapat berjalan dengan baik.

Referensi

[1] Cooper, D., Grey, S., Raymond, G., & Walker, P. (2004). Project Risk Management

Guidelines: Managing Risk in Large Projects and Complex Procurements. West Sussex : John Wiley & Sons, Ltd.

[2] Farber, D. (2008, January 31). The State of

IT Risk Management. Retrieved from ZDNet: http://www.zdnet.com/article/the-state-of-it-risk-management/

[3] Hampton, J. J. (2010). Fundamentals of Risk Management: Understanding, Evaluating, and Implementing Effective Risk Management. London: Kogan Page. [4] Hopkin, P. (2010). Fundamentals of Risk

Management: Understanding, Evaluating, and Implementing Effective Risk Management.

London: Kogan Page

[5] Husein, G. M., & Imbar, R. V. (2015). Analisis Manajemen Risiko Teknologi Informasi Penerapan Pada Document Management System di PT. Jabar Telematika (JATEL). Jurnal Teknik

Informatika dan Sistem Informasi, 1(2), 75-87.

[6] Iskandar, I. (2011). Manajemen Risiko

Teknologi Informasi Perusahaan

Menggunakan Framework RiskIT (Studi Kasus: Pembobolan PT Bank Permata, Tbk.). Jurnal Sains, Teknologi, dan Industri,

9(1), 104 - 1115.

[7] Jakaria, D. A., Dirgahayu, R. T., & Hendrik. (2013). Manajemen Risiko Sistem Informasi Akademik pada Perguruan Tinggi Menggunakan Metode Octave Allegro.

Seminar Nasional Aplikasi Teknologi Informasi (pp. E-37 - E-42). Yogyakarta: Universitas Islam Indonesia.

[8] Krutz, R. L., & Vines, D. R. (2006). The

CISSP Preparation Guide - Mastering the Ten Domains of Computer Security. CA: Wiley Computer Publishing Wiley & Sons, Inc. [9] Oktaviani, I., Hapsara, M., & Luthfi, E. T.

(2014). Analisis Risiko Implementasi TI Menggunakan COBIT 41 (Studi Kasus : STMIK DUTA BANGSA SURAKARTA).

Duta.com, 7(1).

[10]Pemerintah Kota Sukabumi. (2008).

Rencana Strategis Teknologi Informasi Pemda Kota Surabaya 2003 - 2008. Sukabumi: Pemerintah Kota Sukabumi.

[11]Procurement Journey. (2016). Procurement

Journey. Retrieved from Risk Management

Process: https://

www.procurementjourney.scot/risk-management-process

[12]Risnandar. (2010). Analisis dan

Rekomendasi Manajemen Risiko Teknologi Informasi pada Pemerintah Daerah.

Seminar Nasional Manajemen Teknologi XI

(pp. c-17-1 - c-17-9). Surabaya: Program Studi MMT - ITS.

[13]SAMI Consulting. (2017). Driver Analysis. Retrieved from SAMI Consulting: Robot Decisions in Uncertain Times: http:// www.samiconsulting.co.uk/training/ drivers.html