Perancangan Kriptografi Block Cipher Menggunakan Pola

Pangkat Ajun Inspektur Polisi

Artikel Ilmiah

Diajukan Kepada

Fakultas Teknologi Informasi

untuk Memperoleh Gelar Sarjana Komputer

Oleh:

Agung Sutopo

NIM: 672013212

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

Salatiga

1

Perancangan Kriptografi Block Cipher Menggunakan Pola

Pangkat Ajun Inspektur Polisi

1)

Agung Sutopo, 2)Indrastanti Ratna Widiasari

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Jl. Diponegoro 52-60, Salatiga

Email: 1)[email protected], 2)[email protected]

Abstract

Cryptography is a technique of securing data. In this study the cryptographic Block Ciphers designed pattern of the rank of Assistant Superintendent of police with a 64 bit block size to make a new Cryptography. Cryptography is designed using 4 process 20 rounds, where process 1 and process 3 is transformed using a process S-BOX to get the Ciphertext which is more random. The test has done using Avalanche Effect and Correlation value which produced a change of character until 49,375% this can be an alternative for data security.

Keywords: Block Cipher, cryptography, the pattern of the rank of Assistant Inspector of police, S-BOX, the Avalanche Effect.

Abstrak

Kriptografi adalah teknik mengamankan data. Dalam penelitian ini dirancang Kriptografi Block Cipher pola pangkat ajun inspektur polisi dengan ukuran blok 64 bit untuk membuat kriptografi baru. Kriptografi ini dirancang menggunakan 4 proses 20 putaran, dimana proses 1 dan proses 3 ditransformasikan menggunakan proses S-BOX untuk mendapatkan Ciphertext yang lebih acak. Pengujian juga dilakukan menggunakan Avalanche Effect dan nilai Korelasi dimana terjadi perubahan karakter mencapai 49,375%, sehingga dapat digunakan sebagai alternatif dalam mengamankan data.

Kata kunci: Block Cipher, Kriptografi, Pola Pangkat Ajun Inspektur Polisi, S-BOX, Avalanche Effect.

1)

Mahasiswa Fakultas Teknologi Informasi Jurusan Teknik Informatika, Universitas Kristen Satya Wacana Salatiga.

2)

2 1. Pendahuluan

Masalah keamanan merupakan suatu aspek penting dalam pengiriman data maupun informasi melalui jaringan. Hal ini disebabkan karena kemajuan di bidang jaringan komputer dengan konsep open system-nya sehingga memudahkan seseorang masuk ke dalam jaringan tersebut. Hal tersebut dapat mengakibatkan proses pengiriman data menjadi tidak aman dan dapat saja di manfaatkan oleh orang maupun pihak lain yang tidak bertanggung jawab, untuk mengambil data ataupun informasi ditengah jalan. Oleh karena itu, dibutuhkan suatu sistem keamanan yang dapat menjaga kerahasiaan suatu data maupun informasi, sehingga data tersebut dapat dikirimkan dengan aman. Salah satu cara untuk menjaga keamanan dan kerahasiaan suatu data maupun informasi adalah dengan teknik enkripsi dan dekripsi guna membuat pesan, data, maupun informasi agar tidak dapat dibaca dan dimengerti oleh sembarang orang, kecuali untuk penerima yang berhak.

Kriptografi sangat berperan penting dalam keamanan informasi saat ini, mulai dari percakapan melalui telepon genggam, transaksi di bank, sampai aktivasi peluru kendali pun menggunakan kriptografi. Semakin baik algoritma dan kunci yang dibuat, semakin baik juga kerahasiaan informasi itu terjaga. Block

Cipher merupakan salah satu cabang dari kriptografi modern yang beroperasi

pada sejumlah bit tertentu dalam satu block. maka dilakukan penelitian tentang Perancangan Kriptografi Block Cipher Berbasis Pola Pangkat Ajun Inspektur Polisi memiliki hasil enkripsi yang acak sehingga dapat digunakan sebagai alternatif dalam pengamanan dan juga sebagai teknik kriptografi baru.

Ajun Inspektur Polisi adalah bintara tinggi tingkat dua di kepolisian Republik Indonesia atau disebut pembantu letnan satu atau Peltu, sama dengan pangkat yang setara di militer. Salah satu bagian yang menarik dari ajun inspektur polisi ini adanya tanda kepangkatan dua buah segitiga yang terdiri dari dua segitiga bersambung dan pangkat yang setara di militer, maka pola tersebut menarik untuk dijadikan sebagai pola perancangan kriptografi Block Cipher

pangkat ajun inspektur polisi sehingga lebih aman.

Pola pangkat ajun inspektur polisi sebagai siasat membuat pola keamanan data yang bisa digunakan karena pola pengamanan data pada pola pangkat ajun inspektur polisi belum ada, dan pola pangkat Ajun Inspektur Polisi bisa diterapkan pada rumus kriptografi 64 bit. Dalam perancangan kriptografi ini mengunakan algoritma Block Cipher 64 bit dengan pola Pangkat Ajun Inspektur Polisi yang dikombinasikan dengan S-Box. Dengan menggunakan metode Block Cipher,

proses enkripsi dan dekripsi memiliki kecepatan yang lebih baik. 2. Tinjauan Pustaka

Berdasarkan penelitian dengan prinsip Random di dalam Jaringan Feistel.

Blok Cipher ini terinspirasi dari beberapa algoritma Block Cipher yang sudah ada,

dengan pengembangan enkripsi dan pengacakan pada jaringan Feistel. Enkripsi pada jaringan Feistel dilakukan menggunakan vigenere cipher. Hasil enkripsi diacak sebanyak dua kali sekaligus. Pengacakan yang pertama adalah pengacakan total secara random pada bit yang hasil enkripsi. Setelah diacak total, bit akan

di-shifting ke kiri. Jumlah shift juga ditentukan secara random dengan adanya dua

3

Pada penelitian Perancangan dan Implementasi Algoritma Kriptografi

Block Cipher Berbasis pada Pola Balok dalam Permainan Tetris dengan

Menggunakan Linear Congruential Generator dan Transposisi Silang dengan tujuan memodifikasi untuk memperbaharui dan menambah variasi dari teknik kriptografi block cipher yang sudah ada. Proses dalam algoritma kriptografi Block Cipher yang baru ini, tidak terlalu berpengaruh pada kekuatan algoritma untuk mengenkripsi pesan File Teks. [2]

Penelitian berikutnya PIE: Block Cipher Algorithm yang membahas Enkripsi pesan banyak digunakan untuk menjaga keamanan komunikasi yang berisi rancangan dan analisis dari sebuah algoritma enkripsi Block Cipher baru bernama algoritma PIE. Algoritma ini menggunakan dua buah jaringan feistel yang mengandung fungsi substitusi dan transposisi di dalamnya [3]

Penelitian tentang Perancangan Algoritma Kriptografi berbasis pada Teknik Lipat Amplop dan Linear Congruential Generator (LCG) dapat melakukan proses enkripsi dan dekripsi dan telah memenuhi 5-tuple sehingga dapat dikatakan sebagai sebuah sistem kriptografi. Pengujian korelasi pada setiap putaran, memiliki hubungan korelasi yang berbeda. Nilai korelasi plaintext terhadap

Ciphertext secara statistik yang dihasilkan pada putaran keempat berkisar pada

nilai -0,04387136, yang artinya nilai plaintext dan ciphertext tidak saling berhubungan, sehingga dapat dikatakan bahwa algoritma kriptografi yang dirancang dapat menyamarkan plaintext [4]

Berdasarkan penelitian-penelitian yang terkait dengan algoritma Block

Cipher tersebut, digunakan sebagai acuan dalam merancang penelitian tentang

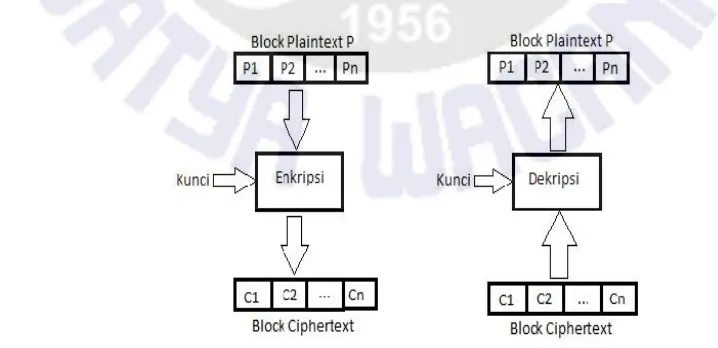

implementasi Block Cipher menggunakan pola Pangkat Ajun Inspektur Polisi yang dikombinasikan dengan S-Box. Dalam penelitian ini dilakukan dengan proses enkripsi dan dekripsi sebanyak 20 putaran, kemudian di uji menggunakan nilai korelasi dari setiap putaran untuuk mendapatkan hasil terbaik. Skema proses enkripsi-dekripsi Block Cipher secara umum dapat digambarkan pada Gambar 1.

4

Proses enkripsi yaitu dengan mengambil inputan dari nilai korelasi terbaik, setalah diambil proses yang dilakukan sebanyak 20 putaran. Proses enkripsi dimulai dari atas yaitu Plaintext yang menghasilkan Ciphertext. Hasil Ciphertext

dari proses enkripsi terakhir yang digunakan sebagai inputan dekripsi. Sedangkan proses dekripsi dimulai dari kebalikan proses enkripsi yaitu Ciphertext untuk menghasilkan Plaintext.

Dalam pengujian menggunakan korelasi yang merupakan teknik statistik untuk mengukur kekuatan hubungan antar dua variabel dan untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang bersifat kuantitatif. Kekuatan hubungan antar dua variabel itu disebut dengan koefisien korelasi. Nilai koefisien akan selalu berada diantara -1 sampai +1. Untuk menentukan kuat atau lemahnya hubungan antara variabel yang diuji, dapat digunakan Tabel 1.

Tabel 1. Klasifikasi Koefesien Korelasi

Interval Koefisien Tingkat Hubungan

0,00 – 0,199 Sangat Rendah

0,20 – 0,399 Rendah

0,40 – 0,599 Sedang

0,60 – 0,799 Kuat

0,80 – 1,000 Sangat Kuat

3. Metode Penelitian

Perancangan kriptografi ini dilakukan dengan beberapa tahap penyusunan antara lain yaitu dengan Identifikasi masalah, pengumpulan data, perancangan kriptografi, uji kriptografi dan penulisan artikel ilmiah.

5

Berdasarkan Gambar 2, tahap penelitian dapat dijelaskan sebagai berikut : Tahap pertama yaitu identifikasi masalah, tahapan yang dilakukan untuk melihat permasalahan dalam pengamanan data yang berkaitan dengan kriptografi. Pada tahap kedua yaitu pengumpulan data, melakukan pengumpulan data sebagai bahan untuk pembuatan algoritma seperti pencarian pola untuk Plaintext dan kunci. Kemudian pada tahap ketiga yaitu perancangan kriptografi, melakukan perancangan algoritma kriptografi dengan pola pangkat ajun inspektur polisi, diterapkan ke dalam Block Cipher 64bit. Selanjutnya tahap keempat yaitu pengujian kriptografi, melakukan penghitungan mulai dari memasukkan plaintext, mengubah text ke dalam bit lalu melakukan proses enkripsi-dekripsi. Dan pada tahap tahap terakhir yaitu penulisan artikel ilmiah, melakukan penulisan dari hasil penelitian yang diperoleh.

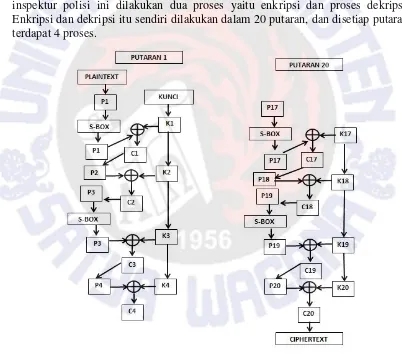

Dalam perancangan kriptografi Block Cipher pada pola pangkat ajun inspektur polisi ini dilakukan dua proses yaitu enkripsi dan proses dekripsi. Enkripsi dan dekripsi itu sendiri dilakukan dalam 20 putaran, dan disetiap putaran terdapat 4 proses.

Gambar 3 Proses Alur Enkripsi

Gambar 3 sebagai rancang alur proses enkripsi pada perancangan kriptografi Block Cipher berbasis pola pangkat ajun inspektur polisi. Langkah-langkah proses enkripsi dijelaskan sebagai berikut:

6

2. Mengubah Plaintext & kunci menjadi biner sesuai dalam tabel ASCII.

3. Proses pertama P1 dan K1, P1 diproses dengan pola yang menghasilkan P1 yang ditransformasikan menggunakan S-BOX menghasilkan P1 akhir. Lalu di-XOR dengan K1 menghasilkan C1. 4. C1 pada proses pertama dimasukkan menggunakan pola kedua yang sudah di tentukan dan menjadi P2, begitu juga dengan kunci pada proses pertama dimasukkan menggunakan pola kedua dan menjadi K2.

5. P2 dan K2 kemudian di-XOR dan menghasilkan C2.

6. C2 pada proses kedua dimasukkan menggunakan pola ketiga yang sudah di tentukan dan menjadi P3, begitu juga dengan kunci pada proses kedua dimasukkan menggunakan pola ketiga dan menjadi K3.

7. P3 dan K3, P3 diproses dengan pola yang menghasilkan P3 yang ditransformasikan munggunakan S-BOX menghasilkan P3 akhir. Lalu di-XOR dan menghasilkan C3.

8. C3 pada proses ketiga dimasukkan menggunakan pola keempat yang sudah di tentukan dan menjadi P4, begitu juga dengan kunci pada proses ketiga dimasukkan menggunakan pola keempat dan menjadi K4.

7

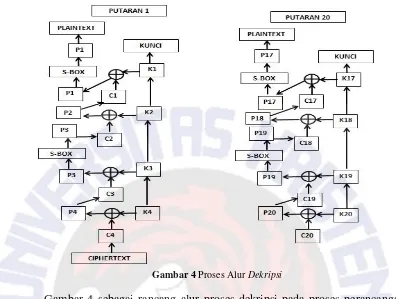

Gambar 4 Proses Alur Dekripsi

Gambar 4 sebagai rancang alur proses dekripsi pada proses perancangan kriptografi Block Cipher berbasis pola pangkat ajun inspektur polisi. Langkah-langkah proses dekripsi di jelaskan sebagai berikut:

1. Menyiapkan Ciphertext & kunci

2. Mengubah Ciphertext & kunci menjadi biner sesuai dalam tabel ASCII 3. C4 pada proses enkripsi putaran ke-20 dimasukkan menggunakan pola ke empat, begitu juga dengan kunci pada proses enkripsi putaran ke-20 dimasukkan menggunakan pola ke empat.

4. C4 dan K4 kemudian di-XOR dan menghasilkan P4

5. Pada proses pertama P4 dimasukkan menggunakan pola keempat yang di tentukan dan menjadi C3, begitu juga dengan kunci pada proses pertama dimasukkan menggunakan pola ke empat dan menjadi K3. 6. Selanjutnya C3 dan K3 kemudian di-XOR untuk menghasilkan P3, P3

di S-BOX untuk mendapatkan hasil akhir P3.

7. P3 pada proses kedua dimasukkan menggunakan pola ketiga yang sudah di tentukan dan menjadi C2, begitu juga dengan kunci pada proses kedua dimasukkan menggunakan pola ketiga dan menjadi K2 8. C2 dan K2 kemudia di-XOR menghasilkan P2

9. P2 pada proses ketiga dimasukkan menggunakan pola kedua yang sudah di tentukan dan menjadi C1, begitu juga dengan kunci pada proses ketiga dimasukan menggunakan pola kedua dan menjadi K1 10.C1 & K1 kemudian di-XOR untuk menghasilkan P1, P1 di S-BOX

8 4. Hasil Dan Pembahasan

Dalam bagian ini membahas tentang algoritma perancangan kriptografi

Block Cipher 64bit menggunakan pola pangkat ajun inspektur polisi secara lebih

rinci. Dalam algoritma pola pangkat ajun inspektur polisi digunakan sebagai proses pemasukan dan proses pengambilan bit. Pola tersebut ditunjukan pada Gambar 5.

Gambar 5 Pola Pangkat Ajun

Pola (A) Pola (B)

Pola (C) Pola (D)

Gambar 6 Pola Pangkat Ajun

9

Tabel 2 Korelasi

Berdasarkan hasil pengujian korelasi, maka hasil terbaik yang akan digunakan sebagai acuan perancangan dalam proses enkripsi dan dekripsi. Tabel 2 menunjukkan hasil kombinasi pola dan mendapatkan nilai korelasi terbaik pada kombinasi pola B-C-D-A. Kombinasi ini yang akan digunkan untuk melanjutkan proses enkripsi hingga putaran ke-20 untuk menghasilkan ciphertext.

Perancangan kriptografi ini dilakukan sebanyak 20 putaran dan disetiap putaran memiliki 4 proses untuk mendapatkan hasil akhir ciphertext. Proses pertama plaintext dan kunci diubah kedalam bentuk ASCII kemudah diubah lagi kedalam biner. Kemudian bit-bit plaintext diproses dengan pola pemasukan dan pengambilan kedalam kolom matrik 8x8 menggunakan pola pangkat ajun

NO POLA RATA-RATA NO POLA RATA-RATA

5 A-D-B-C -0,32382366549338 17 C-D-A-B 0,44232976827 1

10 B-C-A-D -0,57486781191872 22 D-B-A-C 0,30767722631 4352

11 B-D-A-C -0,793857225354848 23 D-C-A-B 0,05216924683 56958

12 B-D-C-A 0,058408401003702

9 24 D-C-B-A

10

inspektur polisi yang berbeda-beda di setiap proses. Kemudian hasil X-OR dari proses pertama dan ketiga ditransformasikan menggunakan S-BOX dan menghasilkan P4 yang kemudian digunakan pada proses keempat dan diulang terus-menerus hingga putaran ke-20 untuk menghasilkan ciphertext. Proses enkripsi secara umum dapat dilihat.

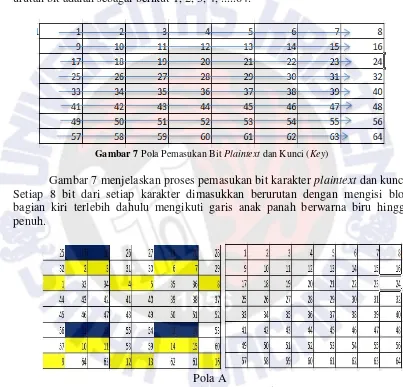

Untuk menjelaskan secara detail proses pemasukan bit dalam matriks maka diambil proses 1 dan 2 pada putaran 1 sebagai contoh. Misalkan angka 1 merupakan inisialisasi setiap bit yang merupakan hasil konversi plaintext maka urutan bit adalah sebagai berikut 1, 2, 3, 4, ...64.

Gambar 7 Pola Pemasukan Bit Plaintext dan Kunci (Key)

Gambar 7 menjelaskan proses pemasukan bit karakter plaintext dan kunci. Setiap 8 bit dari setiap karakter dimasukkan berurutan dengan mengisi blok bagian kiri terlebih dahulu mengikuti garis anak panah berwarna biru hingga penuh.

Pola A

Gambar 8 Pola Pengambilan dan Pemasukan Proses 1

11 Pola B

Gambar 9 Pengambilan dan Pemasukan Proses 2

Gambar 9 menunjukkan proses pengambilan dan pemasukan plaintext dan kunci pada proses 2. Pengambilan bit dimulai dari angka 1 sebagai karakter pertama dan dimasukkan ke dalam blok dari kanan atas menuju kiri dilanjutkan dengan angka 2 yang dimasukkan ke dalam blok dengan mengikuti pola. Angka 1,2,3,4,5,6,...16 dimasukkan ke dalam blok sesuai pola warna kuning. Angka 17,18,19...24 dimasukkan ke dalam blok sesuai pola warna biru. Angka 25,26,27,28,...64 dimasukkan ke dalam blok sesuai pola warna putih.

Pola C

Gambar 10 Pengambilan dan Pemasukan Proses 2

Gambar 10 menunjukkan proses pengambilan dan pemasukan plaintext

12 Pola D

Gambar 11 Pengambilan dan Pemasukan Proses 2

Gambar 11 menunjukkan proses pengambilan dan pemasukan plaintext

dan kunci pada proses 2. Pengambilan bit dimulai dari angka 1 sebagai karakter pertama dan dimasukkan ke dalam blok dari kiri bawah menuju kanan dilanjutkan dengan angka 2 yang dimasukkan ke dalam blok dengan mengikuti pola. Angka 1,2,3,4,5,6,...16 dimasukkan ke dalam blok sesuai pola warna kuning. Angka 17,18,19...24 dimasukkan ke dalam blok sesuai pola warna biru. Angka 25,26,27,28,...64 dimulai dari kiri atas menuju kiri bawah dimasukkan ke dalam blok sesuai pola warna putih.

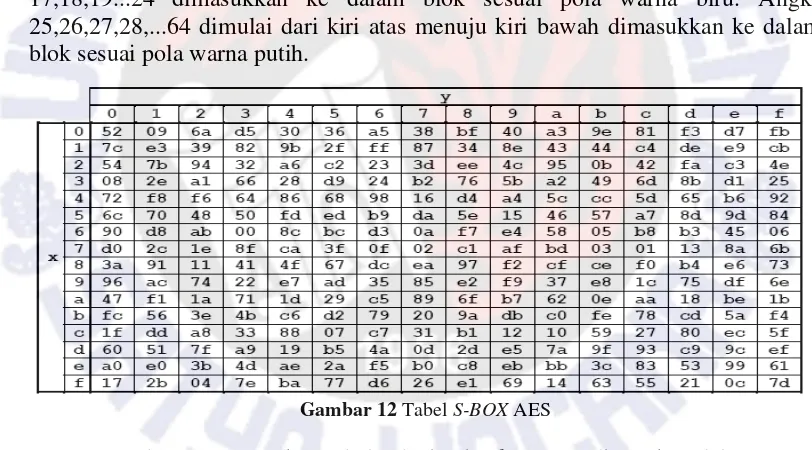

Gambar 12 Tabel S-BOX AES

Gambar 12 merupakan tabel substitusi S-box yang digunakan dalam proses enkripsi. Cara pensubstitusian adalah sebagai berikut: untuk setiap byte pada

array state, misalkan S[r, c] = xy, yang dalam hal ini xy adalah digit heksadesimal

dari nilai S[r, c], maka nilai substitusinya, dinyatakan dengan S’[r, c], adalah elemen di dalam S-box yang merupakan perpotongan baris x dengan kolom

y.Misalnya S[0, 0] = 19, maka S’[0, 0] = d4.

Untuk pengujian algoritma dilakukan dengan mengambil plaintext adalah A6UN9JOZ dan kunci adalah SuTOp017. Setelah melewati tahapan proses enkripsi yang telah dijelaskan sebelumnya maka akan mendapatkan hasil

ciphertext yang telah dikonversi ke dalam nilai hexadecimal. Hasil enkripsi dari

13

Tabel 3 Hasil Ciphertext Setiap Putaran

Putaran Hasil Hexadecimal Putaran Hasil Hexadecimal

1 5174CFF1092D1664 11 D85CACEF7C2C1D9C

2 B29625E699A9D4E8 12 9FEBE4DF5ADE18FD

3 0741BF4C882CAA2D 13 4790DF4FAACBA37D

4 7A151A193019F0DB 14 C9EB3B4A199EB01C

5 79792AF8F3BD4A12 15 0A14F506F3813A71

6 40897B7C1C34C6F6 16 B1BFACB7A9B476E3

7 37034C6BEB062E31 17 F1E04323800BCF17

8 E103BF62D250D308 18 E11507B4C3573C74

9 C087ACB804C45C3B 19 D711357A086FDE1E

10 E2D92DA4FB7F38D5 20 7D4C94EC784AA9B8

Tabel 3 merupakan hasil enkripsi dari setiap putaran. Hasil dari putaran kelima merupakan hasil akhir dari ciphertext. Proses dekripsi yaitu proses merubah ciphertext menjadi plaintext awal. Tahapan dekripsi dilakukan sama seperti enkripsi, tetapi dekripsi dimulai dari putaran ke-20 menuju putaran ke-1 untuk mendapatkan plaintext awal. Pola pengambilan pada proses enkripsi akan menjadi pola pemasukan pada proses dekripsi, sedangkan pola pemasukan pada enkripsi akan digunakan sebagai pola pengambilan pada dekripsi. Proses dekripsi dimulai dari memasukkan ciphertext ke kolom matrik C4 kemudian di-XOR dengan K4 pada proses keempat menghasilkan P4.

Kemudian dimulai dari P4 dan mendapat hasil akhir dari P4 kemudian menuju proses berikutnya, P4 akan digunakan sebagai C3 kemudian di-XOR dengan K3 dan menghasilkan P3. P3 ditransformasikan dengan S-BOX lalu meghasilkan C3 untuk mendapatkan hasil akhir dari P3 dimana P3 akan digunakan sebagai C2 pada proses berikutnya. Setelah itu C2 di-XOR dengan K2 menghasilkan P2. P2 akan digunakan sebagai C1 kemudian di-XOR dengan K1 dan menghasilkan P1. P1 ditransformasikan dengan S-BOX lalu menghasilkan P1, proses itu dilakukan berulang-ulang sebanyak 20 putaran sesuai dengan banyaknya putaran enkripsi dan hasil akhir dari dekripsi putaran ke-20 adalah

14

Tabel 4 Algoritma Enkripsi dan Dekripsi

Tabel 4 merupakan algoritma proses enkripsi dan dekripsi secara menyeluruh. Proses enkripsi menghasilkan C4, dan proses dekripsi menghasilkan P1. Algoritma kunci (key), dijelaskan sebagai berikut :

1. Masukkan kunci.

2. Kunci diubah ke ASCII. 3. ASCII diubah ke biner.

4. Bit biner dimasukkan ke kolom K1 dengan pola pemasukan kunci. 5. Bit kunci diambil dengan pola pengambilan kunci.

6. Biner hasil pengambilan dimasukkan ke dalam kolom matrik K1 Proses 1.

Proses Enkripsi Proses Dekripsi

1. Masukkan plaintext 2. Plaintext dirubah ke ASCII 3. ASCII diubah ke biner

4. Bit biner dimasukkan ke kolom matrik P1 dengan pola pemasukan proses 1 (D) 5. Bit pada kolom matrik P1 diambil

menggunakan pola pengambilan proses 1 6. Bit pengambilan dimasukkan lagi ke dalam matrik mendapatkan hasil akhir P1

7. P1 di-XOR dengan K1 menghasilkan C1 8. DEC diubah ke HEX

9. HEX diproses menggunakan S-BOX

10. Hasil HEX diubah ke biner

11. Biner dimasukkan ke kolom P1

12. P1 di-XOR dengan K4 menghasilkan C1

13. C1 = P2 (C) diambil dengan pola pemasukan proses 2

14. P2 di-XOR dengan K2 menghasilkan C2 15. C2 = P3 (A) diambil dengan pola

pemasukan proses 3

16. P3 diproses menggunakan pola pengambilan proses 3

17. Biner diubah ke DEC 18. DEC diubah ke HEX

19. Hex diproses menggunakan S-BOX 20. Hasil HEX diubah ke biner

21. Hasil biner diubah ke DEC

22. P3 di-XOR dengan K3 menghasilkan C3

23. P4 (B) di-XOR dengan K4 menghasilkan C4.

24. Hasil gabungan dari semua HEX setelah di S-BOX berupa ciphertext

1. Masukkan ciphertext 2. Ciphertext di S-BOX

3. Hasil S-BOX diubah ke ASCII 4. ASCII diubah ke biner

5. Bit biner dimasukkan ke kolom matrik C4 dengan pola pemasukan proses 4 6. C4 di-XOR dengan K4 menghasilkan P4 7. P4 (B) diproses dengan pola

pengambilan proses 4

8. P4 diubah ke biner dengan pola pemasukan proses 4

9. Biner diubah ke HEX

10. HEX diproses menggunakan S-BOX 11. Hasil HEX diubah ke DEC

12. Hasil DEC diubah ke biner

13. Bit biner dimasukkan ke kolom matrik C3 dengan pola pemasukan proses 3 14. C3 di-XOR dengan K3 menghasilkan P3

(A)

15. Hasil P3 = C2

16. C2 di-XOR dengan K2 menghasilkan P2 (C)

17. Hasil P2 = C1

18. C1 di-XOR dengan K1 menghasilkan P1 (D)

19. Hasil akhir biner P1 diubah ke DEC 20. DEC diubah ke HEX

15 7. K1 = K2.

8. K2 dimasukkan ke kolom matrik K2 dengan pola pemasukan proses 2. 9. Bit K2 pada kolom matrik diambil dengan pola pengambilan proses 2. 10.Biner hasil pengambilan dimasukkan ke dalam kolom matrik.

11.K2 = K3.

12.K3 dimasukkan ke kolom matrik K3 dengan pola pemasukan proses 3. 13.Bit K3 pada kolom matrik diambil dengan pola pengambilan proses 3. 14.Biner hasil pengambilan dimasukkan ke dalam kolom matrik.

15.K3 = K4.

16.K4 dimasukkan ke kolom matrik K4 dengan pola pemasukan proses 4. 17.Bit K4 pada kolom matrik diambil dengan pola pengambilan proses 4. 18.Biner hasil pengambilan dimasukkan ke dalam kolom matrik.

Dalam tahapan ini, peneliti akan menjelaskan tentang Pseudocode pada perancangan kriptografi Block Cipher dengan menggunakan pola Pangkat ajun inspektur polisi. Proses enkripsi dan proses dekripsi dapat dijelaskan sebagai berikut:

Pseudocode Proses Enkripsi

{Program ini digunakan untuk melakukan proses enkripsi data} Kamus

Dari biner = kolom matrik P1, masukkan biner P1 menggunakan Pola Pangkat Ajun Inspektur Polisi B

Dari kolom matrik P1 = biner, ambil bit P1 dengan pola pengambilan A

Dari biner = kolom matrik P1, masukkan biner P1 Output P1

Input K Read K

K to ASCII ASCII to biner

Dari biner = kolom matrik K1, masukkan biner K1 menggunakan Pola Pangkat Ajun Inspektur Polisi B

Dari kolom matrik K1 = biner, ambil bit K1 K1 dengan pola pengambilan A

Dari biner = kolom matrik K1, masukkan biner K1 Output K1

Print C1

Biner s-box <- invers hexa C1 C1 to biner Biner to hexa

Dari hexa = tabel s-box, masukkan hexa Hexa substitusi menggunakan s-box Print biner s-box

C1 = P2

C2 <- P2 ⊕ K2

Dari C1 = kolom matrik P2, masukkan C1

P2 menggunakan Pola Pangkat Ajun Inspektur Polisi C Dari kolom matrik P2 = biner, ambil bit P2 dengan pola pengambilan C

16

Dari K1 = kolom matrik K2, masukkan K1

K2 menggunakan Pola Pangkat Ajun Inspektur Polisi C Dari kolom matrik K2 = biner, ambil bit K2 dengan pola pengambilan C

Dari biner = kolom matrik K2, masukkan biner K2 Output K2

Print C2

C3 <- P3 ⊕ K3

Dari C2 = kolom matrik P3, masukkan C2

P3 menggunakan Pola Pangkat Ajun Inspektur Polisi D Dari kolom matrik P3 = biner, ambil bit P3 dengan pola pengambilan D

Dari biner = kolom matrik P3, masukkan biner P3 Output P3

Dari K2 = kolom matrik K3, masukkan K2

K3 menggunakan Pola Pangkat Ajun Inspektur Polisi D Dari kolom matrik K3 = biner, ambil bit K3 dengan pola pengambilan D

Dari biner = kolom matrik K3, masukkan biner K3 Output K3

Print C3

Biner s-box <- invers hexa C3 C3 to biner

Biner to hexa

Dari hexa = tabel s-box, masukkan hexa Hexa substitusi menggunakan s-box Print biner s-box

C3=P4

C4 <- P4 ⊕ K4

Dari biner s-box = kolom matrik P4, masukkan biner s-box P4 menggunakan Pola Pangkat Ajun Inspektur Polisi A

Dari kolom matrik P4 = biner, ambil bit P4 dengan pola pengambilan A

Dari biner = kolom matrik P4, masukkan biner P4 Output P4

Dari K3 = kolom matrik K4, masukkan K3

K4 menggunakan Pola Pangkat Ajun Inspektur Polisi A Dari kolom matrik K4 = biner, ambil bit K4 dengan pola pengambilan A

Dari biner = kolom matrik K4, masukkan biner K3 Output K4

Print C4

Biner s-box <- invers hexa C4 C4 to biner Biner to hexa

Dari hexa = tabel s-box, masukkan hexa Hexa substitusi menggunakan s-box Repeat

End

Pseudocode Proses Dekripsi

{Program ini digunakan untuk melakukan proses dekripsi data} Kamus

Dari biner = kolom matrik K1, masukkan biner K1 menggunakan Pola Pangkat Ajun Inspektur Polisi A

Dari kolom matrik K1 = biner, ambil bit K1 K1 dengan pola pengambilan A

17

Output K1

Dari K1 = kolom matrik K2, masukkan K1

K2 menggunakan Pola Pangkat Ajun Inspektur Polisi Dari kolom matrik K2 = biner, ambil bit K2 dengan pola pengambilan A

Dari biner = kolom matrik K2, masukkan biner K2 Output K2

Dari K2 = kolom matrik K3, masukkan K2

K3 menggunakan Pola Pangkat Ajun Inspektur Polisi D Dari kolom matrik K3 = biner, ambil bit K3 dengan pola pengambilan D

Dari biner = kolom matrik K3, masukkan biner K3 Output K3

Dari K3 = kolom matrik K4, masukkan K3

K4 menggunakan Pola Pangkat Ajun Inspektur Polisi C Dari kolom matrik K4 = biner, ambil bit K4 dengan pola pengambilan C

Dari biner = kolom matrik K4, masukkan biner K3 Output K4

Input C Read C

C to s-box

Dari s-box = tabel hexa, masukkan s-box s-box to ASCII

ASCII to biner

Dari biner = koom matrik C4, masukkan biner

C4 ⊕ K4

Dari kolom matrik P4 = biner, ambil P4

Dari biner = kolom matrik P4, masukkan biner Menggunakan pola pengambilan B

Print P4 Output P4 P4 = C3

P3 <- C3 ⊕ K3

Dari P4 = kolom matrik C3, masukkan biner

C3 ⊕ K3

Print P3

Dari kolom matrik P3 = biner, ambil bit P3 Biner to hexa

Dari hexa = tabel s-box, masukkan Hexa Hexa ditransformasi menggunakan s-box

Dari biner P4 = kolom matrik, masukkan biner Menggunakan pola pengambilan A

Output P3 P3 = C2

P2 <- C2 ⊕ K2

Dari P3 = kolom matrik C3, masukkan biner

C2 ⊕ K2

Print P2

Dari kolom matrik P2 = biner, ambil P2

Dari biner = kolom matrik P2, masukkan biner Menggunakan pola pengambilan D

Output P2 P2= C1

P1 <- C1 ⊕ K1

Dari P2 = kolom matrik C2, masukkan biner

C1 ⊕ K1

Print P1

Dari kolom matrik P1 = biner, ambil bit P1 Biner to hexa

Dari hexa = tabel s-box, masukkan Hexa Hexa ditransformasi menggunakan s-box

Dari biner P4 = kolom matrik, masukkan biner Menggunakan pola pengambilan C

Print P1

18

Dari biner = kolom matrik P1, masukkan biner Menggunakan pola pengambilan B

Output P1 P1 to biner Biner to ASCII ASCII to CHAR Print P End

Tabel 5 Nilai Korelasi Setiap Putaran

Putaran Korelasi Putaran Korelasi

1 0,022167841 11 0,168451491

2 0,320431758 12 -0,530249773

3 0,195412413 13 -0,479460531

4 -0,178915221 14 0,052679979

5 0,736578172 15 -0,316910835

6 -0,33754935 16 -0,502346402

7 0,52767537 17 0,333887501

8 0,406444966 18 0,559864384

9 -0,106485596 19 0,330861941

10 0,150344254 20 0,329525034

Pengujian korelasi digunakan untuk mengukur perbandingan antara

plaintext dan ciphertext. Nilai korelasi berkisar antara 1 sampai -1, jika nilai

korelasi mendekati angka 1 maka plaintext dan ciphertest memiliki hubungan yang kuat, sebaliknya jika mendekati angka 0 maka plaintext dan ciphertext

memiliki hubungan yang lemah.

Tabel 5 menunjukkan nilai korelasi setiap putaran, dan dapat disimpulkan bahwa algoritma kriptografi Block Cipher 64 bit berbasis pola pangkat ajun inspektur polisi memiliki nilai korelasi lemah dan menghasilkan nilai korelasi yang acak.

Gambar 13 Grafik perbandingan Plaintext dan Ciphertext

Gambar 13 menunjukkan bahwa antara putaran satu dengan putaran yang lain memiliki perbedaan yang signifikan antara plaintext dan ciphertext. Pengujian

Avalanche Effect dilakukan untuk mengetahui perubahan bit yang ada ketika

19

pada plaintext awal, sehingga akan menghasilkan perbedaan pada setiap putarannya.

Gambar 14 Grafik Pengujian Avalanche Effect

Pada Gambar 14 adalah hasil dari pengujian Avalanche Effect, plaintext

awal adalah A6UN9J0Z yang kemudian diubah menjadi D1SCHARG. Terjadi perubahan bit yang besar disetiap putarannya, seperti yang terjadi pada putaran ke-8 dan ke-16 perubahan bit melebihi angka 50%, dan hanya beberapa putaran yang perubahan bitnya berada di bawah 50% yakni pada putaran ke-2,4,6,10,12,13,14,15,17 dan putaran ke-20. Dan dapat disimpulkan bahwa pengujian Avalanche Effect ini dari semua putaran, hasil perubahan bit mencapai 49,375%

5. Simpulan

Berdasar penelitian yang dilakukan, hubungan kepangkatan pola pangkat ajun inspektur polisi dengan kriptografi ini sebagai siasat membuat pola keamanan data yang bisa digunakan karena pola pengamanan data pada pola pangkat ajun inspektur polisi belum ada, dan pola pangkat Ajun Inspektur Polisi bisa diterapkan pada rumus kriptografi 64 bit. Dengan ini dapat disimpulkan bahwa kriptografi Block Cipher 64 bit berbasis pola pangkat ajun inspektur polisi dapat dikatakan sebagai sistem kriptografi. Dalam proses enkripsi, rancangan kriptografi block cipher berbasis pola pangkat ajun inspektur polisi ini menghasilkan output yang acak sehingga dapat digunakan sebagai alternatif dalam pengamanan data. Dalam pengujian avalanche effect yang dilakukan pun menunjukkan bahwa proses enkripsi disetiap putaran memiliki perubahan yang mencapai 49,375%

6. Daftar Pustaka

[1] Adi N. Setiawan, Alz Danny Wowor, Magdalena A.Ineke Pakereng, 2013. Perancangan Algoritma pada Kriptografi Block Cipher dengan Teknik Langkah Kuda Dalam Permainan Catur. Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana, Salatiga.

20

Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana, Salatiga.

[3] Habibi, Muhammad F. Putri, Alifa N. 2015. HARS: 256-Bit Block Cipher Berbasis Jaringan Feistel Menggunakan Fungsi Putaran Rijndael dan Serpent. Bandung : Institut Teknologi Bandung.

[4] Kajian Pustaka. 3 Januari 2014. Pengertian, Sejarah dan Jenis Kriptografi.

http://www.kajianpustaka.com/2014/01/pengertian-sejarah-dan-jenis-kriptografi.html. Diakses tanggal 4 Agustus 2017.

[5] Rakhmatullah Yoga Sutrisna dan Akhmad Fakhoni Listiyan Dede, 2016. RandWher: Algoritma Block Chiper dengan Prinsip Random di dalam Jaringan Feistel.

[6] Sutrisna dan Dede, 2016. RandWher: Algoritma Block Chiper dengan Prinsip Random di dalam Jaringan Feistel. pengembangan enkripsi dan pengacakan pada jaringan Feistel.