SINOPSIS SNEAKERS

Nama: Verlya Duwi Rokhmaidah

Guru Pengampu: Bpk Selamet Hariadi

Kelas: XII TKJ

Amanat;

• Harus lebih meningkatkan sebuah keamanan jaringan di perusahaan anda. Agar orang-orang yang bermaksud untuk mencuri data ataupun dokumen penting lainnya tidak akan bisa.

• Administrator lebih waspada dan berhati-hati atas data yang dilindunginya, agar tidak sampai tercuri oeh orang yang tidak berhak atas itu.

• Menjadi seorang hacker yang baik yang tidak memanfaatkan situasi untuk kepentingan pribadi.

Dalam artian seorang hacker melakukan hacking hanya dengan tujuan menguji keamanan suatu

jaringan saja. Tidak menyelewang dari itu

Kata Kunci: Sinopsis Film Sneakers

Di sebuah Negara Amerika ada dua sahabat bernama Martin Brice dan Cosmo. Pekerjaan mereka

adalah menguji sebuah keamanan jaringan disuatu tempat. Misalnya bank ataupun tempat lainya.

Pada tahun 1969 tepatnya pada bulan Desember, Cosmo ditangkap oleh aparat pemerintah.

Karena dia bersama Martin melakukan aksi pembobolan jaringan yang illegal. Namun

beruntung, karena Martin dapat melarikan diri dari kejaran aparat. Kejadian itu berlangsung pada

malam hari ketika Martin akan membeli pizza, dan itu berlangsung kira-kira 10 tahun yang lalu.

10 tahun kemudian Martin Brice yang berganti nama menjadi Martin Bishop bersama empat

kawanya membentuk sebuah organisasi yang bertugas untuk menguji keamanan jaringan suatu

tempat. Keempat kawanya yaitu, Darryl Roskow atau Mother, Carl Arbogast pemuda berusia 19

tahun, Irwin Emery atau whistler lelaki buta yang jenius, Donald Crease lelaki berusia 22 tahun

mantan anggota CIA yang diberhentikan tahun 1987. Suatu ketika ada dua orang pemerintah

menemui Martin, mereka menawarkan kerja sama. Dr. Gunter Janek seorang ahli matematika

yang bekerja di Institut Coolidge yang menciptakan sebuah alat yang berfungsi untuk membaca

orang pemerintah yang bernama Dick Gordon dan Buddy Wallace yang mengaku sebagai

anggota dari agensi keamanan nasional (NSA) adalah untuk mengambil kotak hitam itu, agar

mempermudah pekarjaan mereka dalam memecah kode atau bahasa pemrograman dan dalam

melakukan pengujian suatu keamanan jaringan. Upah untuk tim Martin jika misi itu berhasil

adalah uang sebesar 75.000 dolar dan arsip Martin sebagai pembobol keamanan jaringan yang

ilegal akan dibersihkan. Awalnya Martin tidak setuju, tapi pada akhirnya ia menyetujuinya, jika

misi berhasil Donald Crease menginginkan pergi ke Eropa dengan istrinya, Mother ingin

membeli mobil Winnebago, Carl ingin bersama para gadis, dan Whistler hanya ingin hidup

damai di bumi.

Misipun dimulai, tim Martin mulai menyelidiki Janek, mengintai kediamanya dan menyusun

suatu rencana dengan hati-hati untuk mendapatkan kotak hitam itu. Setelah melakukan

tahapan-tahapan yang cukup lama dan berisiko, akhirnya tim Martin berhasil mendapatkan kotak hitam

itu. Mereka meniliti, mencoba memecahkan kata sandi yang ada dalam kotak. Setelah berhasil,

Martin bersama Crease menyerahkan kotak itu pada dua orang anggota pemerintah itu. Pada saat

penyerahan, Crease membaca berita di koran bahwa Janek telah terbunuh dan akhirnya tahu

bahwa sebenarnya dua orang pemerintah itu palsu. Setelah beberapa jam berlalu setelah kejadian

itu Martin diculik oleh dua orang anggota pemerintah itu dan ternyata mereka adalah orang

suruhan Cosmo, sahabat Martin. Di kediaman Cosmo, dua sahabat itu berbincang-bincang,

setelah berlangsung sedikit lama, orang suruhan Cosmo mengembalikan Martin.

Setelah anggota tim Martin mengetahui kejadian yang dialami kawannya itu, merekapun mulai

menyusun suatu rencana untuk mengambil kotak hitam itu dari cengkraman tangan Cosmo. Hari

berikutnya tim Martin mulai beraksi, menyelidiki kediaman Cosmo, berusaha mencari celah

yang aman untuk menyelinap. Esoknya, Martin bersama timnya mendatangi kediaman Cosmo

kembali. Martin pun berhasil mendapatkan kotak hitam itu, namun saying sekali Cosmo berhasil

menngkap Martin. Tanpa piker panjang Martinpun menyerahkan kotak itu, tetapi karena

kecerdikanya, ia menyerahkan kotak hitam yang bukan aslinya. Kotak hitam yang sebenarnya

telah mereka bawa kembali di rumah. Ternyata pada saat itu anggota NSA telah berada di

kediaman tim Martin, mereka ingin meminta kotak itu. Tim Martin akan menyerahkan kotak itu

jika anggota NSA memenuhi semua permintaan anggota tim Martin. Kotak pun diserahkan dan

PERENCANAAN KEAMANAN JARINGAN

Verlya

XII TKJ

KJ-2

Abstrak:

Tahap awal ini bertujuan untuk mendapatkan needs (kebutuhan), keinginan (desirability)

dan kepentingan (interest). Untuk mendapatkan ketiga hal ini harus dilakukan survey

ataupun wawancara terhadap user. Selain itu harus ditentukan pendekatan yang paling

feasible untuk tahapan selanjutnya.

Satu langkah yang paling penting dalam perencanaan jaringan ini adalah

pencarian/investigasi dalam konteks sebelum jaringan terbentuk. Investigasi ini ditujukan

untuk mencari pola kerja, alur, trafik dan kemungkinan bottleneck di dalam jaringan,

selain itu investigasi ini bisa membantu dalam kemungkinan kebutuhan di masa

selanjutnya. Berbicara dengan user langsung akan mendapatkan input yang lebih

signifikan tentang kebutuhan mereka, keinginan dan mungkin juga ketakutan user.

Sebagai admin anda harus bekerjasama dengan user.

Untuk merencanakan keamanan jaringan harus mengetahui tantangan keamanan jaringan

ataupun metode keamanan jaringanya.

Kata Kunci:

Tantangan keamanan jaringan, Perencanaan keamanan, Metode keamanan jaringan,

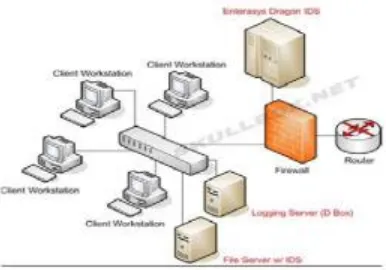

Gambar 1.1 Simulasi perencanaan jaringan

1. Tantangan Keamanan Jaringan

• Pemeliharaan validitas dan intregitas data (internal password) atau informasi tersebut. • Jaminan ketersediaan informasi bagi pengguna yang berhak.

• Pencegahan akses sistem dari yang tidak berhak. • Pencegahan akses informasi dari yang tidak berhak.

2. Perencanaan Kemanan Jaringan

• Menentukan data atau informasi apa saja yang harus dilindungi.

• Menentukan berapa besar biaya yang harus ditanamkan dalam melindunginya.

• Menentukan siapa yang bertanggung jawab untuk menjalankan langkah-langkah yang diperlukan untuk melindungi bagian tersebut.

3. Metode Keamanan Jaringan

a. Pembatasan Akses Jaringan Komputer

• Internal Password Authentication

Password yang baik menjadi penting dan sederhana dalam keamanan suatu jaringan.

Kebanyakan masalah dalam keamanan jaringan disebabkan karena password yang buruk.

Password yang baik ditandai dengan huruf besar kecil, angka ataupun symbol. Contohnya,

kUd4LUmp1n9-Lump1n9

• Server-based password authentication

• Firewall dan Routing Control

b. Menggunakan metode enkripsi tertentu

Dasar enkripsi cukup sederhana. Pengirim menjalankan fungsi enkripsi pada pesan plaintext,

cipertext yang dihasilkan kemudian dikirimkan lewat jaringan, dan penerima menjalankan fungsi

rahasia yang hanya diketahui oleh pengirim dan penerima. Ketika kunci dan enkripsi ini

digunakan, sulit bagi penyadap untuk mematahkan cipertext, sehingga komunikasi data antara

pengirim dan penerima aman.

c. Monitoran terjadwal terhadap jaringan.

4. Password

Akun administrator pada suatu server sebaiknya diubah namanya dan sebaiknya hanya satu akun

saja yang dapat mengakses.

Gambar 1.2 Langkah-Langkah untuk Mengubah Password

Untuk melakukan pengujian password yang dibuat. Ada utilitas yang dapat digunakan untuk

mengetes kehandalan password, yaitu dengan menggunakan software seperti avior yang

bertujuan untuk melakukan brute-force password.

Gambar 1.3 Langkah-Langkah Mengenkripsi Folder

Jika file hasil enkripsi tersebut disalin dan dibuka oleh user lain, maka akan muncul pesan error

• Username does not have access privileges, atau • Error copying file or folder .

5. Memonitor Jaringan

Untuk meminimalisir penyerangan terhadap keamanan jaringan, hal yang dapat dilakukan

administrator dalam memonitoring jaringan sebaiknya adalah dengan membatasi user yang dapat

melakukan full-access kedalam suatu server.

Cara paling sederhana adalah dengan memberlakukan wewenang read only untuk semua user.

Cara lain adalah dengan melakukan pembatasan berdasarkan hal berikut ini:

• MAC Address

Contohnya, user yang dapat melakukan akses secara penuh adalah user yang memiliki alamat

abcd:1020:fa02:1:2:3

• IP Address

Contohnya, user yang dapat melakukan akses secara penuh adalah user yang memiliki

alamat192.168.20.1

Pemonitoran juga dapat dilakukan dengan melakukan pengauditan system Log pada server

tertentu oleh administrator jaringan.

Tujuannya adalah mengidentifikasi gangguan dan ancaman keamanan yang akan terjadi pada

jaringan.

6. Monitoring Hardware

• Wakturesponperangkatkeras

• Kompatibilitasdenganperangkatlunak

7. Intrusion Detection System (IDS)

Gambar 1.4 IDS dalam Jaringan

IDS memiliki sejumlah sensor yang digunakan untuk mendeteksi penyusupan. Contoh sensor

meliputi:

• Sebuah sensor untuk memonitor TCP request • Log file monitor

• File integrity checker

IDS memiliki diagram blok yang terdiridari 3 buah modul:

• Modul sensor (sensor modul) • Modul analisis (analyzer modul) • Modul basis data (database modul

Sumber,

KEBIJAKAN PENGGUNA JARINGAN

Nama: Verlya Duwi Rokhmaidah

Guru Pengajar: Selamet Hariadi

Pertemuan ke-3, Rabu 03 September 2014

Abstrak:

1. Jenis kebijakan pengguna jaringan ada 3,

2. Kebijakan organisasi, instansi atau lembaga dalam ruang lingkup keamanan jaringan untuk

akses pada sistem jaringan di tempat tersebut

3. Etika menggunakan jaringan, dapat memahami akses pengguna dan kualitas daya organisasi

4. Kebijakan mengakses komputer, dapat memanajemen penggunaan jaringan ataupun sistem

komputer

5. Kemungkinan ancaman dan serangan terhadap keamanan jaringan, ada serangan fisik dan

serangan logik. Serangan fisik ditimbulkan karena gangguan terhadap komponen dari komputer

tersebut. Seperti kerusakan harddisk, terjadi konsleting ataupun kerusakan kabel. Serangan logik

yaitu serangan yang terjadi pada aplikasi atau perangkat lunaknya

Kata Kunci:

Kebijakan Organisasi, SQL Injection, DoS (Denial of Service), Traffic Flooding, Deface, Social

Engineering, Malicious Code, Packet Sniffer.

Kebijakan Pengguna Jaringan

A. Jenis Kebijakan Jaringan diantaranya:

a. Kebijakan organisasi,

Kebijakan Organisasi, Instansi atau lembaga dalam ruang lingkup keamanan jaringan untuk

akses pada sistem jaringan di tempat tersebut.

Contoh Kebijakan Organisasi:

Tata kelola sistem komputer Pengaturan kerapian pengkabelan Pengaturan akses wi-fi

Manajemen Sumber Daya

Maintenance & Checking berkala

b. Etika Menggunakan Jaringan

• Memahami Akses Pengguna

• Memahami kualitas daya Organisasi • Pengaturan penempatan sub-organ

c. Kebijakan Mengakses Komputer

• Manajemen pengguna • Manajemen sistem komputer • Manajemen waktu akses

B. Kemungkinan Ancaman dan Serangan Terhadap Keamanan Jaringan

a. Serangan fisik terhadap keamanan jaringan diantaranya:

• Terjadi gangguan pada Kabel

• Kerusakan Harddisk • Konsleting

• Data tak tersalur dengan baik • Koneksi tak terdeteksi • Akses bukan pengguna

b. Serangan logik terhadap keamanan jaringan

• SQL Injection adalah Hacking pada sistem komputer dengan mendapat akses Basis Data pada

Sistem

• DoS (Denial of Service) adalah Serangan pada Sistem dengan mengabiskan Resource pada

Sistem.

• Traffic Flooding adalah Serangan pada keamanan jaringan dengan membanjiri Traffic atau lalu

lintas jaringan

• Request Flooding adalah Serangan dengan membanjiri banyak Request pada Sistem yang dilayani Host sehingga Request banyak dari pengguna tak terdaftar dilayani oleh layanan

• Deface adalah adalah Serangan pada perubahan tampilan

• Social Engineering adalah Serangan pada sisi sosial dengan memanfaatkan kepercayaan pengguna. Hal ini seperti fake login hingga memanfaatkan kelemahan pengguna dalam

socialmedia.

• Malicious Code adalah Serangan dengan menggunakan kode berbahaya dengan menyisipkan

virus, worm atau Trojan Horse. Virus: Program merusak yang mereplikasi dirinya pada boot

sector atau dokumen. Worm: Virus yang mereplikasi diri tidak merubah fle tapi ada di memory

aktif. Trojan Horse: Program yang sepertinya bermanfaat padahal tidak karena uploaded hidden

program dan scipt perintah yang membuat sistem rentan gangguan.

• Packet Sniffer adalah Serangan Menangkap paket yang lewat dalam sebuah Jaringan.

Sumber,