ISSN : 2502-8928 (Online) 203

ANALISIS SISTEM KEAMANAN JARINGAN

WIRELESS (WEP, WPAPSK/WPA2PSK) MAC

ADDRESS, MENGGUNAKAN METODE

PENETRATION TESTING

Desi Maya Sari*1, Muh. Yamin 2, LM. Bahtiar Aksara3 *1,2, 3

Jurusan Teknik Informatika, Fakultas Teknik, Universitas Halu Oleo, Kendari e-mail:*[email protected], [email protected], [email protected]

Abstrak

Jaringan wireless merupakan jaringan yang banyak digunakan pada institusi maupun tempat umum. Jaringan wireless memiliki sistem keamanan seperti WEP, WPAPSK/WPA2PSK, dan MAC

Address filtering. Walaupun memiliki sitem keamanan jaringan wireless masih dapat di diserang oleh

para attacker dengan menggunakan jenis serangan Cracking the Encryption dan bypassing WLAN

Authentication. Untuk itu dilakukan analisis terhadap sistem keamanan jaringan wireless dengan

metode penetration testing yaitu metode dengan melakukan pengujian sistem keamanan dengan mensimulasikan bentuk-bentuk serangan terhadap keamanan jaringan.

Dari hasil pengujian yang dilakukan bahwa sistem keamanan WEP dengan jenis serangan

cracking the encryption dan sistem mac address filtering dengan jenis serangan bypassing WLAN authentication berhasil dilakukan. Sedangkan sistem keamanan WPAPSK/WPA2/PSK dengan jenis

serangan cracking the encryption berstatus berhasil pada pengujian 2 dengan menggunakan huruf sebagai Pre-Shared-Key (PSK) dan berstatus gagal pada pengujian 1 dan 3 dengan menggunakan kombinasi (‘huruf dan angka’, ‘huruf, simbol dan angka’) Berdasarkan hasil pengujian dan analisis maka disimpulkan sistem keamanan yang tepat untuk diterapkan pada jaringan wireless yaitu sistem keamanan WPAPSK/WPA2PSK.

Kata kunci—Jaringan Wireless, WEP, WPAPSK/WPA2PSK, Mac Address Filtering, Penetration

Testing

Abstract

Wireless network is a network that is widely used in institutions and public places. Wireless networks have security systems such as WEP, WPAPSK / WPA2PSK, and MAC Address filtering. Although having a wireless network security system can still be attacked by the attacker by using the type of Cracking the Encryption attack and bypassing WLAN Authentication. For that done the analysis of wireless network security system with penetration testing method is a method by testing the security system by simulating forms of attacks on network security.

From the test results conducted that the WEP security system with the type of attack encryption cracking and mac address filtering system with the type of WLAN authentication bypassing attack successfully done. While the security system WPA & WPA / PSK with the type of attack cracking the encryption failed. Based on the results of testing and analysis it is concluded that the right security system to be applied to the wireless network is the security system WPA or WPA / PSK.

Keywords—Wireless Network, WEP, WPAPSK / WPA2PSK, Mac Address Filtering, Penetration

IJCCS Vol. x, No. x, July 201x : first_page – end_page

1. PENDAHULUAN

erkembangan teknologi jaringan komputer semakin memudahkan masyarakat dalam memenuhi kebutuhan informasi. Salah satu teknologi yang dikembangkan adalah teknologi media transmisi nirkabel atau wireless. Infrastruktur jaringan wireless untuk kebutuhan LAN atau biasa disebut dengan Wireless LAN (WLAN) sudah di standarkan dengan nama Institute of

Electrical and Electronics Engineers (IEEE)

802.11 [1].

Jaringan wireless menggunakan gelombang radio sebagai media transmisi dan mempunyai kelemahan pada konfigurasi. Karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless

default bawaan vendor. Sehingga wireless

yang dipasang pada jaringan masih menggunakan setting default bawaan vendor seperti SSID, IP Address, remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan user/password untuk administrasi

wireless tersebut masih standar bawaan pabrik.

Dari uraian diatas, maka untuk melakukan evaluasi terhahadap sistem keamanan jaringan wireless, salah satu metode yang dapat digunakan untuk melakukan pengujian terhadap sistem keamanan jaringan dengan mensimulasikan bentuk-bentuk serangan terhadap jaringan atau dengan kata lain dikenal dengan istilah penetrastion

testing. Oleh karena itu, untuk melihat hasil

dari pengujian sistem keamanan jaringan dengan metode tersebut maka penulis melakukan penelitian dengan judul “Analisis Sistem Keamanan Jaringan Wireless (WEP, WPAPSK/WPA2PSK, MAC ADDRESS)

Menggunakan Metode Penetration Testing”.

2. METODE PENELITIAN

2.1 Konsep Keamanan Jaringan Wireless Kerentanan jaringan WLAN terhadap keamanan data, informasi, dan ketersediaan layanan menjadi topik yang tidak henti-hentinya menjadi sorotan dan perbincangan.

Untuk itu, dikemukakan suatu teori bahwa suatu jaringan komputer dikatakan aman apabila :

1. Privacy & Confidentiality

Privacy merupakan suatu mekanisme

yang yang dilakukan untuk melindungi suatu informasi dari pengguna jaringan

mengutamakan akses informasi yang ditujukan untuk pengguna tertentu, dimana integritas dari informasi tersebut masih terjaga.

3. Authentication

Aspek ini mengutamakan validitas dari user yang melakukan akses terhadap suatu data, informasi, atau layanan dari suatu institusi.

4. Availability merupakan aspek yang

berhubungan dengan ketersediaan data, informasi, atau layanan, ketika data, informasi atau layanan tersebut diperlukan.

5. Access Control, dimana aspek ini

berhubungan dengan klasifikasi pengguna dan cara pengaksesan informasi yang dilakukan oleh pengguna. 6. Non Repudiation merupakan aspek yang

berkaitan dengan pencatatan pengguna, agar pengguna data, informasi atau layanan tidak dapat menyangkal bahwa telah melakukan akses terhadap data, informasi, ataupun layanan yang tersedia[2]

2.2 Wired Equivalent Protocol (WEP)

WEP mendefinisikan protokol keamanan yang menyediakan keamanan dari segi otentikasi, enkripsi dan integritas data[3]. Tujuan utama dari protokol WEP adalah berusaha untuk memberikan tingkat privasi yang diberikan kepada penggunaan jaringan berbasiskan kabel. Dalam melakukan usaha itu, protokol WEP akan melakukan enkripsi terhadap data-data yang dikirimkan, sehingga data yang dikirimkan tidak dapat dicuri oleh pihak lain. Untuk ini, WEP mempergunakan Algoritma stream-cipher RC4 untuk menjaga kerahasiaan data.

2.3 Wi-Fi Protected Access–Pre Shared Key

(WPA-PSK atau WPA2PSK)

WPA-PSK adalah pengamanan jaringan

nirkabel dengan menggunakan metode

WPA-PSK jika tidak ada authentikasi server yang digunakan. Dengan demikian Access Point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai

server.

Setelah Shared-Key didapat maka

client yang akan bergabung dengan AP cukup

memasukkan angka/kode yang diijinkan dan dikenal oleh AP. Prinsip kerja yang digunakan WPA-PSK sangat mirip dengan pengamanan jaringan nirkabel dengan menggunakan metode Shared-Key[4]

2.4 MAC Filtering

Sebagai Salah satu alternatif untuk mengurangi kelemahan jaringan Wireless setiap Wireless Access Point (AP) maupun

router akan difasilitasi dengan sistem keamanan MAC Filtering. Hal ini tidak banyak membantu dalam mengamankan komunikasi

Wireless, karena MAC Address sangat mudah dispoofing atau bahkan dirubah.

Tools ipconfig pada OS Linux/Unix

memiliki beragam tools seperti network

utility, regedit, macchanger. Sedangkan pada OS windows dapat digunakan dengan mengganti MAC Address atau spoofing. Masih sering ditemukan wi-fi diperkantoran dan bahkan Internet Service Provider (ISP) (yang biasanya digunakan oleh warnet-warnet) yang hanya menggunakan proteksi MAC Filtering. Dengan menggunakan aplikasi wardriving seperti kismet/kisMAC atau aircrack tools, dapat diperoleh informasi MAC Address tiap

client yang sedang terhubung ke sebuah Access point. Setelah mendapatkan informasi

tersebut, attacker dapat terhubung ke Access

point dengan mengubah MAC sesuai dengan

MAC client. Pada jaringan Wireless, duplikasi MAC Address tidak mengakibatkan konflik hanya membutuhkan IP yang berbeda dengan

client resmi[4].

2.5 Action Research

Penelitian ini menggunakan pendekatan action research proses model yang membagi beberapa tahap yaitu diagnosis,

action planning, intervention, evaluation, dan

reflection[5]. Siklus action research

merupakan gambaran proses penelitian yang akan dilakukan.

1. Diagnosis

Tahap awal dilakukan dengan melakukan identifikasi permasalahan yang ada berkaitan dengan sistem keamanan jaringan wireless melalui studi literatur dan melihat permasalahan yang telah ada berkaitan dengan keamanan jaringan wireless seperti adanya

attacker/penyerang dalam mengambil suatu

informasi/data penting dari seseorang untuk keperluan tertentu yang seharusnya dirahasiakan atau hanya pihak yang perbolehkan untuk mengetahui data tersebut.

2. Action Planning

Tahap selanjutnya dilakukan perencanaan dan persiapan yang dibutuhkan dalam penelitian. Permasalahan yang akan diangkat adalah sistem keamanan jaringan wireless dengan menggunakan metode Penetration

Testing. Tahap ini menggunakan planning and preparation phase didalam Information System Security Assesment Framework

(ISSAF). Dalam framework ISSAF, pengujian untuk jaringan WLAN dibagi dalam 4 tahapan sebagai berikut:

a. Information Gathering & Scanning

Dalam tahap ini, dilakukan pengumpulan data atau informasi dengan melakukan scanning terhadap jaringan wireless.

b. Analysis & Research

Setelah dilakukan scanning terhadap jaringan, kemudian menentukan jaringan wireless mana yang akan di jadikan target pengujian dan menentukan jenis serangan yang akan digunakan.

c. Exploit & Attack

Setelah melakukan tahap sebelumnya, selanjutnya menentukan tools yang akan digunakan dan melakukan pengujian dalam bentuk serangan terhadap jaringan WLAN yangn menjadi target.

d. Reporting

IJCCS Vol. x, No. x, July 201x : first_page – end_page

sebelumnya dianalisis untuk kemudian disusun dalam bentuk laporan.

Pengujian akan dilakukan pada jaringan WLAN dengan topologi BSS (Basic Service

Set), yang terdiri oleh sebuah perangkat Access Point yang terhubung dengan jaringan internet

dan beberapa laptop atau PC yang terhubung di jaringan yang sama. Pengujian dilakukan di Laboratorium Sistem Multimedia & AI.

e. Intervention

Setelah perencanaan dibuat selanjutnya melakukan tindakan dengan mengimplementasikan pada objek penelitian.

f. Evaluation

Setelah dilakukan tindakan selanjutnya dilakukan evaluasi terhadap hasil dari masing-masing tindakan pengujian dengan melibatkan pihak pengelola jaringan untuk mendiskusikan hal yang berkaitan dengan pengaturan keamanan wireless.

g. Reflection

Tahap ini merupakan akhir dari rangkaian siklus dan metode yang digunakan adalah

reporting phase pada ISSAF. Pihak pelaku

evaluasi membuat laporan dari hasil yang sudah didapat pada fase sebelumnya sebagai bentuk pertanggung jawaban terhadap kegiatan yang dilakukan oleh pelaku pengujian sistem jaringan kepada pihak institusi.

3. HASIL DAN PEMBAHASAN

Pada tahap ini dilakukan pengujian terhadap jaringan wireless dengan dua jenis serangan: cracking the encryption dan bypassing wlan authentication terhadap tipe

keamanan wlan yaitu WEP,

WPAPSK/WPA2PSK, dan Mac Address. Proses pengujian system keamanan wlan dilakukan dengan menggunakan system operasi linux dengan bantuan tools aircrack untuk cracking wep dan wpapsk/wpa2psk serta macchnger untuk mac address filtering. Pada proses cracking wep dan wpapsk/wpa2psk masing-masing dilakukan 3 pengujian dengan kombinasi password yang berbeda. Dan pada proses mac address

filtering tidak menggunakan password

melainkan hanya melakukan pembatasan hak akses terhadap client.

Gambar 1 menunjukkan hasil pengujian 1 WEP (kombinasi password huruf dan angka)

Gambar 1 Hasil Pengujian 1 WEP (Kombinasi

Password Huruf dan Angka)

Gambar 2 menunjukkan hasil pengujian 2 WEP (kombinasi password huruf)

Gambar 2 Hasil Pengujian 2 WEP (Kombinasi

Password Huruf)

Gambar 3 menunjukkan hasil pengujian 3 WEP (kombinasi password huruf, simbol, dan angka).

Gambar 3 hasil pengujian 3 WEP (kombinasi

password huruf, simbol, dan angka)

Gambar 4 Hasil Pengujian 1 WPAPSK/WPA2PSK(Kombinasi Password

Huruf dan Angka)

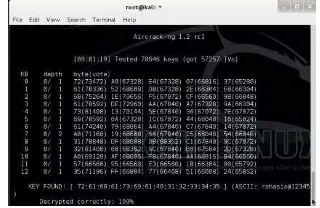

Gambar 5 menunjukkan hasil pengujian 2 WPAPSK/WPA2PSK (kombinasi password huruf)

Gambar 5 Hasil Pengujian 2 WPAPSK/WPA2PSK (Kombinasi Password Huruf)

Gambar 6 menunjukkan hasil pengujian 3 WPAPSK/WPA2PSK (kombinasi password huruf, simbol, dan angka).

Gambar 6 Hasil Pengujian 3 WPAPSK/WPA2PSK (Kombinasi Password Huruf, Simbol, dan Angka)

Gambar 7 menunjukkan hasil pengujian

Mac Address filtering

Gambar 7 Hasil Pengujian Mac Address

Filtering

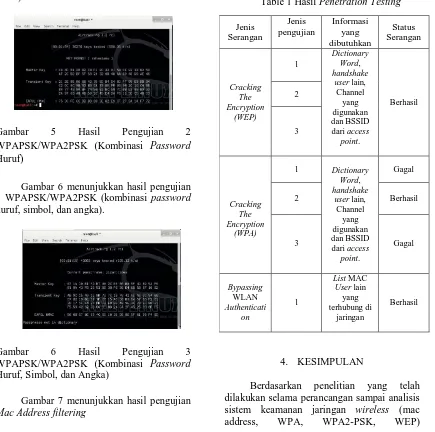

Table 1menunjukkan Hasil Penetration

Testing.

Table 1 Hasil Penetration Testing

Jenis Serangan

Jenis pengujian

Informasi yang dibutuhkan

Status Serangan

Cracking The Encryption

(WEP)

1

Dictionary Word, handshake

user lain,

Channel yang digunakan dan BSSID dari access

point.

Berhasil 2

3

Cracking The Encryption

(WPA)

1 Dictionary

Word, handshake

user lain,

Channel yang digunakan dan BSSID dari access

point.

Gagal 2 Berhasil 3 Gagal

Bypassing

WLAN

Authenticati on

1

List MAC User lain

yang terhubung di

jaringan

Berhasil

4. KESIMPULAN

IJCCS Vol. x, No. x, July 201x : first_page – end_page

menggunakan metode penetration testing dengan sistem operasi Kali Linux yang dilakukan di Laboratorium Sistem Multimedia & AI Jurusan Teknik Informatika Fakultas Teknik UHO, maka dapat diambil kesimpulan bahwa keamanan yang dimiliki oleh jaringan WLAN masih memiliki banyak celah untuk dieksploitasi. Hal ini dibuktikan dengan hasil penelitian dari dua jenis serangan yang dilakukan, yaitu pada jenis serangan cracking

the encryption tipe keamanan WEP berstatus

berhasil dengan 3 pengujian dengan 3 kombinasi (‘huruf dan angka’,’huruf’, ‘huruf, angka dan simbol’) password yang berbeda, jenis serangan cracking the encryption tipe

keamanan WPA dan WPAPSK/WPA2PSK

berstatus berhasil pada pengujian 2 dengan menggunakan huruf sebagai

Pre-Shared-Key(PSK) dan berstatus gagal pada pengujian

1 dan 3 dengan menggunakan kombinasi (‘huruf dan angka’, ‘huruf, simbol dan angka’). Dan untuk jenis serangan bypassing

wlan authentication tipe keamanan

MacAddress filtering berstatus berhasil. Oleh

karena itu, untuk sistem keamanan WLAN yang paling tepat untuk diterapkan adalah WPAPSK/WPA2PSK.

5. SARAN

Saran dalam penelitian ini untuk penelitian selanjutnya yaitu :

1. Dapat dikembangkan dengan menggunakan aplikasi dan teknik serangan

penetration testing yang lain untuk dapat

menjadi bahan evaluasi bagi pengembangan keamanan jaringan WLAN.

2. Untuk penelitian selanjutnya diharapkan dapat dianalisis lebih mendalam.

Untuk cracking WLAN diharapakan tidak menggunakan tools yang sudah ada.

DAFTAR PUSTAKA

[1] Pujiarto, Bambang., Ema Utami.,Sudarmawan. 2013. Evaluasi

Keamanan Wireless Local Area Networkmenggunakan Metode Penetration Testing(Kasus : Universitas Muhammadiyah Magelang). Universitas

Muhammadiyah Magelang STMIK AMIKOM Yogyakarta.

[2] Garfinkel, S; Spafford, G; Schwartz, A. 2003. Practical UNIX and Internet

Security (Third Edition). O’Reilly &

Associate Inc. Sebastopol, CA.

[3] Borisov, Nikita, Ian Golberg and David Wagner. 2001. Analisis of 802.11

Security or Wired Equivalent Privacy Isn’t.

http://www.isaac.cs.berkeley.edu/isaac/ wep-slides.pdf . Diakses Pada 5 Februari 2017

[4] Amri, Syaiful. 2015 . Analisis

Jenis-Jenis Sistem Keamanan Jaringan Wireless Hotspot. Universitasn Sumatera Utara.

[5] Davison, R. M., Martinsons, M. G., Kock N., 2004, Journal : Information

Systems Journal : Principles of