IV-1

BAB IV

PENGUJIAN

4.1 Solusi Yang Diujikan

Pada bab sebelumnya, solusi-solusi yang dipilih dari beberapa kandidat solusi yang telah dienumerasikan untuk dilakukan pengujian dalam mencegah serangan Man in The Middle ada dua (2), yaitu sebagai berikut.

4.1.1 Static ARP table entry

Solusi ini menitikberatkan pengamanan jaringan pada data link layer, yaitu melakukan manual setting pasangan alamat IP dengan alamat MAC tertentu, sehingga diharapkan penyerang yang berada pada jaringan dan subnet yang sama tidak dapat melakukan poisoning terhadap ARP cache yang dimiliki komputer tersebut.

Umumnya pasangan alamat IP – alamat MAC yang akan diproteksi adalah milik komputer gateway. Hal ini didasarkan pada beberapa hal sebagai berikut:

- Gateway adalah gerbang koneksi keluar jaringan, termasuk internet. Akan sangat membahayakan apabila serangan Man in The Middle berhasil dilakukan pada koneksi di antara komputer klien dan komputer gateway, karena paket-paket data yang berisikan informasi penting yang tidak terenkripsi, misalnya login POP3, IMAP, Samba, FTP, dan otentikasi proxy; begitupun isi komunikasi telnet, instant messaging, VoIP; dapat disadap oleh pihak yang melakukan serangan MiTM ini.

- Pasangan alamat IP – alamat MAC komputer lainnya dalam satu subnet tidak terlalu penting untuk diproteksi, terkecuali apabila klien memang melakukan koneksi langsung pada komputer yang dituju, misalnya file sharing. Hal ini dikarenakan jarang sekali komputer-komputer dalam satu subnet berkomunikasi langsung, apabila pun ada biasanya melewati internet terlebih

dahulu, misalnya instant messaging, email dan lain sebagainya, yang tentu saja proteksi koneksi klien dengan gateway yang harus terjamin keamanannya.

4.1.2 Stunnel

Pengimplementasian solusi ini diharapkan mampu memberikan perlindungan pada level aplikasi (Application layer). Stunnel dapat melakukan enkripsi paket data yang tidak terenkripsi sebelumnya, sehingga ketika dilewatkan pada jaringan yang tidak terjamin keamanannya, kerahasiaan informasi yang terkandung di dalam paket data tersebut tetap terjaga.

Stunnel merupakan solusi lain yang dapat dilakukan apabila solusi yang pertama yaitu Static ARP table entry tidak memungkinkan untuk diimplementasikan. Hal tersebut mungkin saja dikarenakan klien tidak mengetahui, baik itu alamat IP ataupun alamat MAC yang akan dilakukan mapping secara statis, atau akan sangat merepotkan apabila setiap kali klien berpindah dari satu jaringan ke jaringan lain harus men-set statis pasangan alamat IP – MAC gateway jaringan tersebut untuk dimasukkan ke ARP cache komputer lokal.

Pada pengujian ini, penulis akan mencoba mengombinasikan software Stunnel dengan software Squid sehingga diharapkan informasi login klien pada proxy server yang dikirimkan secara plain text dengan skema basic authentication terjamin kerahasiaannya walaupun serangan ARP poisoning berhasil dilakukan pada koneksi antara proxy server dengan komputer klien.

Tujuan dari pengujian ini adalah untuk melihat apakah kedua solusi yang dipilih di atas memang mampu memberikan perlindungan dan jaminan kerahasiaan informasi user squid proxy server dari aktifitas sniffing melalui serangan Man in The Middle pada jaringan komputer kampus ITB.

4.2 Lingkungan Pengujian

Untuk melakukan pengujian terhadap solusi-solusi yang dipilih pada bab sebelumnya, penulis menggunakan lingkungan pengujian yang dapat dijabarkan sebagai berikut.

Gambar IV-1 Skema Lingkungan Pengujian

4.2.1 Lingkungan Server

Yang dimaksud dengan server pada lingkungan pengujian ini adalah komputer yang bertindak sebagai gateway yaitu penghubung antara jaringan internet dengan komputer klien. Komputer server ini akan dipasangkan suatu perangkat lunak cache proxy sebagai simulasi proxy server di jaringan kampus ITB. Perangkat lunak tersebut adalah Squid, yaitu software yang sama yang digunakan pada cache-proxy server ITB.

Komputer server pada pengujian ini menggunakan sistem operasi Microsoft Windows XP. Sebenarnya tipikal penggunaan software Squid yaitu pada sistem operasi berbasis UNIX. Namun dikarenakan modem yang akan digunakan untuk melakukan koneksi ke internet hanya memiliki driver untuk Windows XP, maka penulis terpaksa menggunakan sistem operasi tersebut pada komputer server. Namun hal ini bukan merupakan masalah berarti, karena software Squid versi

terbaru juga sudah mendukung sistem operasi ini. Di samping hal tersebut, konfigurasi cache-proxy server untuk kedua jenis sistem operasi tersebut tidak jauh berbeda, terkecuali hierarki direktorinya saja.

Koneksi internet yang dipasangkan pada komputer server untuk menyediakan koneksi bagi komputer klien adalah koneksi jaringan UMTS yaitu menggunakan modem GSM. Koneksi internet ini dibutuhkan pada pengujian karena akan dilakukan simulasi serangan MiTM terhadap klien yang melakukan koneksi internet melalui proxy server.

4.2.2 Lingkungan Klien

Pada pengujian ini, pihak yang bertindak sebagai korban serangan MiTM akan menggunakan komputer klien ini untuk melakukan koneksi ke internet melalui proxy server. Komputer klien ini menggunakan sistem operasi Microsoft Windows XP. Untuk spesifikasi lainnya sama dengan spesifikasi komputer klien pada umumnya.

Pihak yang bertindak sebagai korban akan melakukan koneksi internet melalui komputer klien ini menggunakan web browser yaitu Mozilla Firefox 3.5 dimana akan dikonfigurasi manual menggunakan proxy server untuk melakukan browsing. Informasi login klien pada proxy server yang akan dikirimkan oleh browser inilah yang akan dijadikan target serangan MiTM pada pengujian ini.

4.2.3 Lingkungan Penyerang

Pihak yang akan melakukan serangan MiTM terhadap korban akan menggunakan komputer tersendiri yang sudah dipasang salah satu tool serangan MiTM. Komputer ini akan berada pada jaringan atau subnet yang sama dengan komputer server dan komputer klien.

Tool serangan MiTM yang akan digunakan adalah Cain & Abel versi 4.9.31 yang berjalan pada sistem operasi Microsoft Windows XP. Tool tersebut dapat

melakukan ARP spoofing sehingga paket data dapat dilewatkan ke komputer penyerang. Akibatnya informasi penting yang dilewatkan, yang pada pengujian ini adalah username dan password otentikasi klien pada proxy server, ditangkap dan dibaca menggunakan tool tersebut.

4.2.4 Lingkungan Jaringan

Untuk melakukan pengujian ini, penulis memanfaatkan jaringan komputer ethernet gedung Benny Subianto (Program Studi Teknik Informatika ITB) sebagai lingkungan jaringan. Komputer yang bertindak sebagai server dan klien, dan juga komputer yang digunakan penyerang akan di-attach pada jaringan tersebut sesuai dengan konfigurasi jaringan sehingga ketiga komputer tersebut dapat saling berkomunikasi.

Pemanfaatan lingkungan jaringan ini tidak akan mengganggu pengguna lainnya karena pengujian serangan MiTM ini spesifik ditujukan pada komputer server dan komputer klien untuk pengujian.

4.3 Tools Pengujian

Berikut daftar dan penjelasan singkat mengenai perangkat lunak apa saja yang dibutuhkan dalam proses pengujian solusi pencegahan serangan MiTM pada jaringan kampus ITB.

4.3.1 Squid Proxy

Yaitu salah satu perangkat lunak yang digunakan untuk membangun caching proxy server. Perangkat lunak open source ini telah digunakan oleh sebagian besar cache-proxy server di dunia dewasa ini, termasuk di kampus ITB. Pada pengujian ini, penulis menggunakan Squid versi 2.7 Windows NT, karena server yang digunakan bersistem operasi Microsoft Windows XP.

Software Squid dikonfigurasi sehingga membutuhkan otentikasi user ketika klien ingin melakukan koneksi ke internet. Otentikasi ini dilakukan untuk melakukan

simulasi penggunaan Akun Jaringan ITB (AJI) ketika pengguna jaringan kampus ingin melakukan koneksi ke luar, yaitu internet. Skema otentikasi yang digunakan adalah basic authentication dengan HTTP message yang juga diterapkan pada proxy servers di ITB.

Pada pengujian ini, penulis menggunakan perintah htpasswd milik web server Apache untuk menyimpan informasi login yaitu username dan password ke dalam suatu text file. Informasi login inilah yang akan digunakan oleh skema basic authentication dalam melakukan otentikasi pengguna Squid web proxy.

4.3.2 Cain & Abel + WinPcap

Cain & Abel merupakan program populer pada sistem operasi Microsoft Windows XP untuk melakukan serangan MiTM dengan menerapkan ARP poisoning. Program ini dapat melakukan scanning hosts dalam satu subnet untuk dijadikan target ARP poisoning.

Setelah koneksi terbentuk antara dua target melalui komputer penyerang, Cain & Abel memanfaatkan library WinPCap (libpcap versi Windows) untuk melakukan capture paket data yang melewatinya. Paket data tersebut kemudian dianalisis untuk mendapatkan fields yang berisikan informasi penting, misalnya username dan password.

Pada pengujian ini, tools tersebut di atas digunakan untuk melakukan serangan Man in The Middle antara komputer korban dengan komputer gateway guna mendapatkan informasi login korban pada proxy server ketika sedang melakukan koneksi keluar (internet). Sebelumnya dilakukan ARP poisoning terhadap kedua komputer server dan klien, sehingga komputer klien menganggap komputer penyerang sebagai gateway, begitupun sebaliknya komputer server menganggap komputer penyerang sebagai komputer klien. Sehingga paket data dari dan ke komputer klien melewati komputer penyerang terlebih dahulu.

4.3.3 Stunnel

Stunnel adalah aplikasi open source yang dirancang untuk dapat bekerja sebagai pembungkus SSL untuk koneksi yang tidak terenkripsi antara komputer klien dan komputer server. Stunnel biasanya digunakan untuk melindungi protokol POP3, IMAP yang rentan terhadap serangan sniffing tanpa perlu mengubah kode program mail itu sendiri.

Stunnel menggunakan SSL library terpisah, misalnya OpenSSL untuk menegosiasikan koneksi Secure Socket Layer (SSL) antara dua komputer yang akan berkomunikasi. Sehingga sebelum dikirimkan ke jaringan, paket data tersebut dilakukan enkripsi terlebih dahulu. Untuk melakukan hal ini Stunnel harus dipasang dan dikonfigurasi baik pada kedua komputer server maupun komputer klien.

Pada pengujian ini, penulis memasang Stunnel pada komputer server dan komputer klien untuk melindungi HTTP messages yang berisikan informasi login pada proxy server yang dikirimkan ke jaringan oleh web browser komputer klien. Diharapkan informasi yang dilewatkan terjamin kerahasiaannya walaupun penyerang berhasil melakukan ARP poisoning dan membangkitkan koneksi antar server dan klien melalui komputer penyerang.

4.4 Setup Lingkungan Pengujian

Sebelum melakukan pengujian terhadap beberapa skenario yang ada, terdapat proses setup lingkungan-lingkungan pengujian yang sudah dijabarkan pada subbab 4.2. Proses setup ini dilakukan menurut skema konfigurasi jaringan pada gambar VI-1 di atas. Berikut langkah-langkah dalam melakukan setup lingkungan pengujian.

4.4.1 Setup Komputer dan Konfigurasi Kartu Jaringan

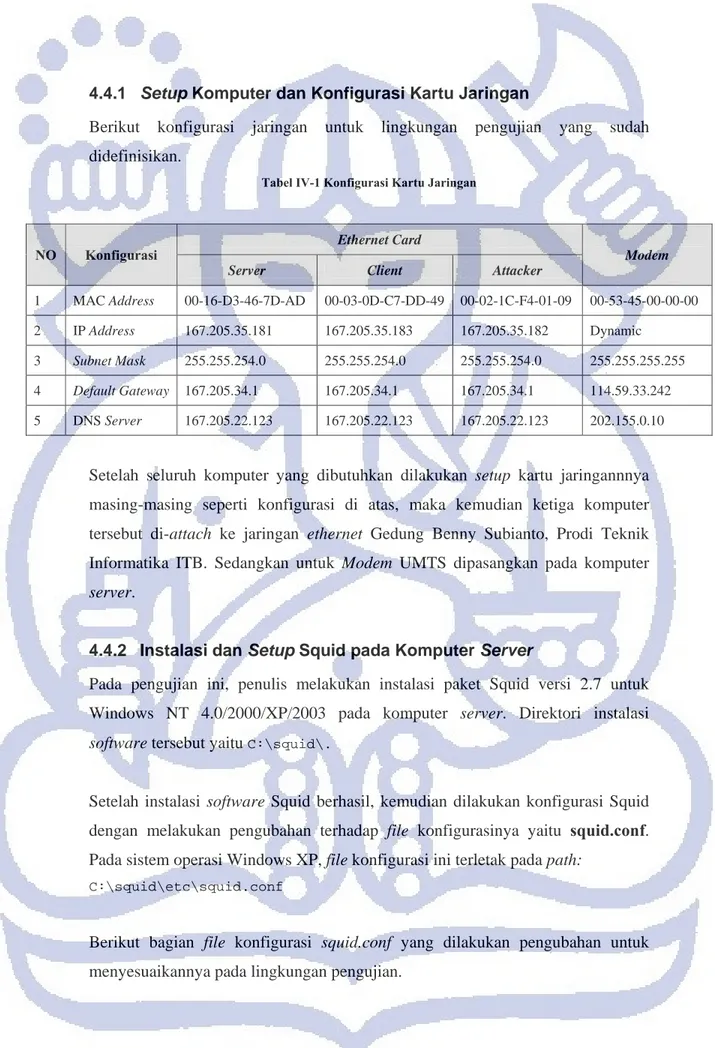

Berikut konfigurasi jaringan untuk lingkungan pengujian yang sudah didefinisikan.

Tabel IV-1 Konfigurasi Kartu Jaringan

Setelah seluruh komputer yang dibutuhkan dilakukan setup kartu jaringannnya masing-masing seperti konfigurasi di atas, maka kemudian ketiga komputer tersebut di-attach ke jaringan ethernet Gedung Benny Subianto, Prodi Teknik Informatika ITB. Sedangkan untuk Modem UMTS dipasangkan pada komputer server.

4.4.2 Instalasi dan Setup Squid pada Komputer Server

Pada pengujian ini, penulis melakukan instalasi paket Squid versi 2.7 untuk Windows NT 4.0/2000/XP/2003 pada komputer server. Direktori instalasi software tersebut yaitu C:\squid\.

Setelah instalasi software Squid berhasil, kemudian dilakukan konfigurasi Squid dengan melakukan pengubahan terhadap file konfigurasinya yaitu squid.conf. Pada sistem operasi Windows XP, file konfigurasi ini terletak pada path:

C:\squid\etc\squid.conf

Berikut bagian file konfigurasi squid.conf yang dilakukan pengubahan untuk menyesuaikannya pada lingkungan pengujian.

NO Konfigurasi Ethernet Card Modem

Server Client Attacker

1 MAC Address 00-16-D3-46-7D-AD 00-03-0D-C7-DD-49 00-02-1C-F4-01-09 00-53-45-00-00-00

2 IP Address 167.205.35.181 167.205.35.183 167.205.35.182 Dynamic

3 Subnet Mask 255.255.254.0 255.255.254.0 255.255.254.0 255.255.255.255

4 Default Gateway 167.205.34.1 167.205.34.1 167.205.34.1 114.59.33.242

File Konfigurasi Squid: squid.conf # TAG: http_port

# Alamat socket dimana Squid akan mendengarkan HTTP request klien http_port 3128

# TAG: acl

# Mendefinisikan access list: daftar perizinan terhadap suatu objek

acl localhost src 127.0.0.1/32 # komputer localhost

acl localnet src 10.0.0.0/8 # jaringan internal

acl localnet src 172.16.0.0/12 # jaringan internal

acl localnet src 192.168.0.0/16 # jaringan internal

acl nettest src 167.205.35.0/24 # jaringan pengujian

acl auth_req proxy_auth REQUIRED # akses klien membutuhkan otentikasi # TAG: http_access

# Memberi izin atau tidak berdasarkan acl yang didefinisikan.

http_access allow auth_req # memberikan izin akses apabila terotentikasi http_access allow localnet # memberikan izin akses untuk 172.16.0.0/12 http_access allow localhost # memberikan izin akses untuk localhost http_access allow nettest # memberikan izin akses untuk 167.205.35.0/24

http_access deny all # tutup akses selain yang didefinisikan di atas.

# TAG: auth_param

# Mendefinisikan parameter skema otentikasi untuk squid.

auth_param basic program C:/squid/libexec/ncsa_auth.exe c:/squid/etc/passwd # otentikasi menggunakan basic authentication scheme

# dengan path program peng-otentikasinya C:/squid/libexec/ncsa_auth.exe # dimana informasi otentikasi klien disimpan pada c:/squid/etc/passwd # TAG: cache_dir

# Opsi direktori untuk caching

cache_dir ufs c:/squid/var/cache 1024 16 256 # ket. "ufs" tipe penyimpanan (default)

# "c:/squid/var/cache" path direktori caching # "1024" Maks. ukuran direktori caching (MB) # "16" Jumlah subdirektori level-1

# "256" Jumlah subdirektori level-2 # TAG: access_log

# Men-spesifikasikan lokasi log file untuk akses access_log c:/squid/var/logs/access.log squid # TAG: dns_nameservers

# Men-spesifikasikan alamat DNS servers

# Pada pengujian ini, adalah alamat DNS server pada modem UMTS dns_nameservers 202.155.0.10 202.155.0.15

Setelah file konfigurasi squid.conf diubah, maka langkah selanjutnya adalah membuat cache direktorinya dengan perintah c:\squid\sbin\squid.exe -D -z

Seperti sudah didefinisikan sebelumnya pada konfigurasi Squid, pengaksesan oleh klien membutuhkan otentikasi, sehingga harus didefinisikan terlebih dahulu informasi akun (username dan password) yang dibutuhkan untuk melakukan pengaksesan. Pada pengujian ini, penulis menggunakan text file untuk menyimpan informasi-informasi akun pengguna. Pada pengujian ini, pembangkitan text file ini ‘meminjam’ program bawaan web server Apache yaitu htpasswd.

Perintah di atas akan membuat text file passwd pada direktori c:/squid/etc/

yang kemudian menambahkan user test ke dalam file tersebut. Password untuk user test ini juga akan disimpan pada file tersebut dengan format enkripsi menggunakan MD5. File c:/squid/etc/passwd ini akan digunakan oleh program C:\squid\libexec\ncsa_auth.exe pada saat klien melakukan

otentikasi akses squid server.

4.4.3 Konfigurasi Manual Proxy Web Browser pada Komputer Klien

Agar klien dapat melakukan akses internet melalui squid proxy yang sudah terpasang pada komputer server, maka diperlukan konfigurasi manual web browser yang digunakan. Pada pengujian ini, penulis menggunakan web browser Mozilla Firefox 3.5 pada komputer klien.

Untuk melakukan konfigurasi manual proxy pada Mozilla Firefox 3.5, pilih Tools Options. Pada tab Advanced Network, klik Setting. Masukkan alamat IP

C:\>htpasswd -c c:/squid/etc/passwd test Automatically using MD5 format.

New password: ******

Re-type new password: ****** Adding password for user test

squid proxy server, yaitu 167.205.35.181 dengan Port 3128. Centangkan juga opsi “use this proxy server for all protocols” kemudian OK.

Setelah konfigurasi proxy web browser secara manual selesai, maka ketika klien akan melakukan koneksi internet, browser akan meminta klien melakukan otentikasi terlebih dahulu sebelum dapat melakukan koneksi internet melalui squid server.

4.4.4 Instalasi Tool MiTM Cain & Abel pada Komputer Penyerang

Untuk dapat melakukan serangan Man in The Middle pada lingkungan pengujian, penulis memasang tool MiTM Cain & Abel versi 4.9.31 pada sistem operasi Microsoft Windows XP komputer penyerang. Tool ini akan digunakan untuk melakukan ARP spoofing dimana target serangannya adalah komputer server dan komputer klien untuk mendapatkan informasi login klien pada Squid proxy server.

Pada saat melakukan instalasi program ini, akan diminta juga untuk menginstal library WinPCap yang telah ter-bundle ke dalam file instalasi Cain & Abel. Karena library WinPCap ini digunakan oleh Cain & Abel untuk melakukan capturing paket data, maka biarkan library tersebut terinstalasi juga pada komputer penyerang, terkecuali apabila sudah dipasang sebelumnya.

4.5 Skenario Pengujian

4.5.1 Skenario I

Skenario I merupakan pengujian terhadap sistem yang telah dibangun, yaitu terdiri dari lingkungan server, klien, penyerang dan lingkungan jaringan apakah sudah sesuai dengan apa yang diharapkan. Pada skenario ini, belum dilakukan pengimplementasian solusi apapun pada sistem yang dibangun. Skenario ini merupakan simulasi keadaan standar pada jaringan kampus ITB. Kriteria keadaan yang diharapkan pada pengujian skenario ini adalah sebagai berikut.

a. Komputer Server

- Koneksi ke jaringan berjalan dengan lancar

- Dapat melakukan koneksi ke internet secara langsung menggunakan modem GSM

- Service squid yang dipasang dapat dijalankan tanpa pesan error ataupun warning sehingga komputer server juga dapat melakukan koneksi ke internet melalui squid server itu sendiri.

b. Komputer Klien

- Koneksi ke jaringan berjalan dengan lancar

- Web browser menampilkan form yang meminta informasi otentikasi, yaitu username dan password ketika hendak membuka halaman web.

c. Komputer Penyerang

- Koneksi ke jaringan berjalan dengan lancar

- Program Cain & Abel yang dipasang mampu melakukan ARP Poisoning terhadap komputer server dan komputer klien dan juga mampu menyadap dan menampilkan username dan password otentikasi klien pada squid proxy server.

Tahapan-tahapan yang dilakukan untuk mencapai tujuan di atas dapat dijabarkan sebagai berikut.

1. Melakukan pengujian koneksi internet pada komputer server dengan melakukan browsing halaman web menggunakan web browser, dimana konfigurasi proxy dilakukan secara manual dengan proxy server-nya adalah komputer server itu sendiri

2. Membuka halaman web pada web browser komputer klien. Apabila web browser meminta otentikasi proxy, maka ketika klien memasukkan username dan password akun yang sudah dispesifikasikan, halaman web yang akan dibuka tersebut dapat ditampilkan.

3. De sca dar MA 4. Pe yan & ole pa Berikut ga Hasil pen aktifitas s proxy mili bentuk rep Jaringan engan meng anning kom ri scanning AC komput nyerang ke ng berhasil Abel mam eh web bro ssword, dan ambar hasil ngujian untu erangan Ma ik klien den presentasi d ITB (AJI) ggunakan To mputer-komp g tersebut m ter server da emudian me di-scan ter mpu menamp owser klien n URL. screenshot Gambar IV-uk skenario an in The M ngan mengg dari keadaan milik ma

ool Cain & puter yang mampu mend an kompute elakukan AR rsebut. Sete pilkan isi d n ke squid dari tahapa -2 Hasil Sniffin o ini sesua Middle mam gunakan too n jaringan k ahasiswa d Abel, komp berada pad dapatkan pa er klien. RP Spoofing elah Spoofin dari HTTP proxy serv an akhir pro

ng oleh Cain &

i dengan a mpu menda l Cain & Ab komputer di dan pegawa puter penye da subnet y asangan ala g terhadap ng dilakuka messages y ver, antara oses penguji & Abel apa yang d apatkan info bel. Keadaa kampus IT ai yang d erang melak yang sama. amat IP – a kedua kom an, program yang dikirim lain usern ian skenario diharapkan, ormasi oten an ini merup TB, dimana A digunakan u kukan Hasil lamat mputer Cain mkan name, o I. yaitu ntikasi pakan Akun untuk

melakukan otentikasi pada proxy server, rentan terhadap serangan MiTM yang dilakukan dari jaringan internal kampus.

4.5.2 Skenario II

Pada skenario pengujian yang kedua ini, dilakukan pengimplementasian solusi static ARP table entry pada komputer klien. Dengan menerapkan solusi tersebut diharapkan serangan ARP poisoning terhadap koneksi antara komputer klien dan komputer server dapat dicegah. Entri tabel ARP secara manual dan statik ini merupakan solusi pencegahan pertama pada data link layer terhadap serangan Man in The Middle dengan memanfaatkan teknik ARP poisoning.

Berikut tahapan-tahapan pengujian terhadap solusi static ARP table entry pada komputer klien yang menggunakan sistem operasi Microsoft Windows XP.

1. Melakukan pembersihan ARP cache pada komputer klien. Hal ini dilakukan untuk memastikan bahwa ARP cache komputer klien bersih dari aktifitas poisoning/spoofing sebelumnya. Pembersihan dilakukan perintah:

C:\>arp –d

2. Melakukan entri manual pasangan alamat IP dengan alamat MAC komputer server pada tabel ARP komputer klien. Pada pengujian tahap ini menggunakan perintah:

C:\> arp –s 167.205.35.181 00-16-D3-46-7D-AD

3. Melakukan pengecekan ARP table pada komputer klien apakah entri yang dilakukan sudah sesuai dengan perintah:

C:\> arp –a

4. Melakukan pengujian aktifitas ARP poisoning terhadap komputer klien menggunakan tool Cain & Abel pada komputer penyerang

5. Melakukan pengecekan ARP table pada komputer klien untuk mengetahui berubah tidaknya entri pada tahap (2). Apabila alamat MAC untuk alamat IP server tidak berubah menjadi alamat MAC komputer penyerang, maka hal tersebut menunjukkan bahwa poisoning/spoofing ARP pada komputer klien gagal dilakukan dikarenakan entri statik yang dilakukan sebelumnya.

Berikut ga Dari peng alamat IP diracuni/sp yang diki dilewatkan The Midd komputer 4.5.3 Sk Pada sken Stunnel d komputer apakah p kerahasiaa sebelumny Pengujian sebagai be ambar hasil G gecekan AR P – alamat poofed oleh irimkan ke n ke kompu dle dengan yang memp kenario III nario ini a dalam melin klien. Tuj pengimplem an informas ya tidak terj n untuk ske erikut. screenshot ambar IV-3 A RP table pa t MAC ya h pihak pen e alamat I uter tertent n teknik A punyai ARP akan dilaku ndungi jalu uan dari p mentasian si proxy au jamin keam enario ini d tahapan ak ARP Poisoning da kompute ang bertipe nyerang. Ke P pada en tu yang tida RP Poison P table yang ukan pengu ur komunika pengujian sk Stunnel in thentication manannya. dilakukan m khir pada pe Gagal Pada En er klien ter e statik tid eadaan ini m ntri ARP s ak berhak, ning ini tid g bersifat sta ujian terhad asi antara s kenario ini ni dapat m n yang dile menurut ske ngujian ske ntri Statik rlihat bahwa dak dapat menjamin b statik terse sehingga s dak dapat atik. dap peengg squid proxy i adalah un melindungi ewatkan pad ema sistem enario ini. a entri pasa diubah ata bahwa paket ebut tidak serangan M dilakukan gunaan soft y server de ntuk menge i dan me da jaringan m yang diba angan aupun t data akan Man in pada ftware engan etahui enjaga yang angun

Server: 167.205.35.181 Squid

Ethernet

Attacker: 167.205.35.182 Tool MiTM: Cain & Abel

Client: 167.205.35.183 Web Browser

Port: 3128 Port: 3128

Modem

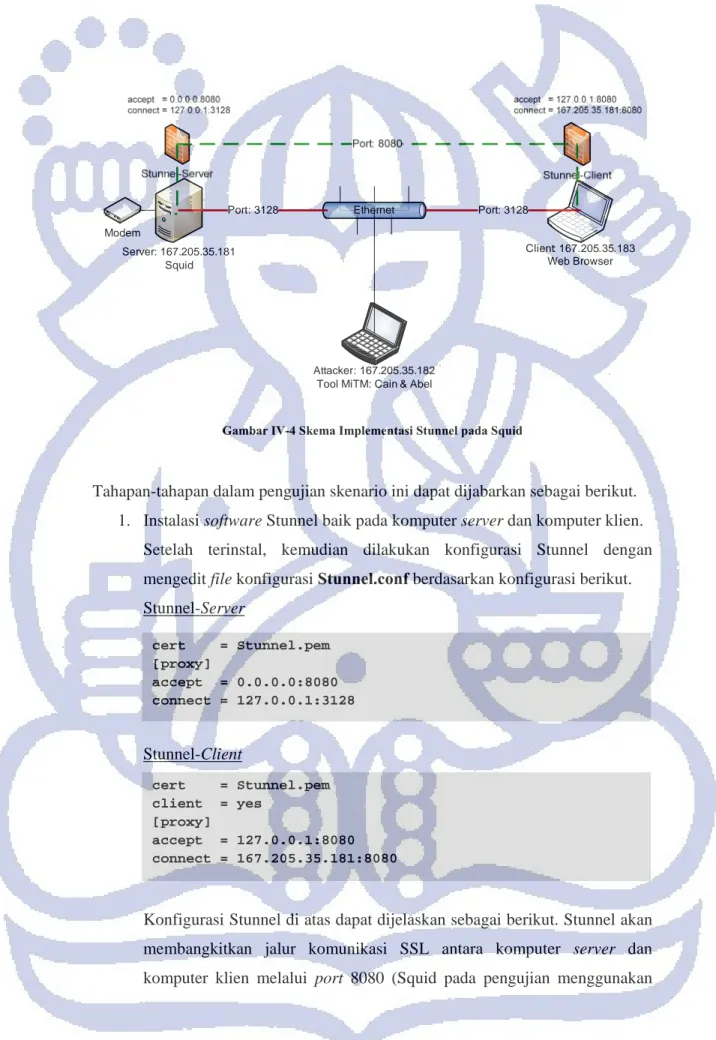

Gambar IV-4 Skema Implementasi Stunnel pada Squid

Tahapan-tahapan dalam pengujian skenario ini dapat dijabarkan sebagai berikut. 1. Instalasi software Stunnel baik pada komputer server dan komputer klien.

Setelah terinstal, kemudian dilakukan konfigurasi Stunnel dengan mengedit file konfigurasi Stunnel.conf berdasarkan konfigurasi berikut. Stunnel-Server

Stunnel-Client

Konfigurasi Stunnel di atas dapat dijelaskan sebagai berikut. Stunnel akan membangkitkan jalur komunikasi SSL antara komputer server dan komputer klien melalui port 8080 (Squid pada pengujian menggunakan

cert = Stunnel.pem [proxy] accept = 0.0.0.0:8080 connect = 127.0.0.1:3128 cert = Stunnel.pem client = yes [proxy] accept = 127.0.0.1:8080 connect = 167.205.35.181:8080

po me 2. Me bro ser seb jal ole ser dik 3. Me ko 4. Me & De inf pro Berikut ga rt 3128). enggunakan elakukan p owser komp rver) menj belum HTT ur komunik eh Stunnel rver, maka kirimkan ke elakukan s mputer klie emeriksa ap Abel mam engan teren formasi yan ogram Cain ambar hasil Gam Gam Pada pen n sertifikat S pengubahan puter klien jadi localh TP message kasi, paket -Client. Se a Stunnel-S e program p serangan A en menggun pakah setel mpu menda nkripsinya p ng terkandu n & Abel. pengujian t mbar IV-5 AR

mbar IV-6 Cain

ngujian ini SSL default n konfigura dimana seb host:8080 e yang beri data terseb etelah pake Server mela eng-otentik ARP poison nakan tool C ah melakuk apatkan inf paket data ung di dala tahapan tera RP Poisoning B

n & Abel Gaga

i, koneksi t milik Stunn asi manual belumnya 1 (Stunnel-C isikan otent but dilakuka et data ter akukan dek kasi milik sq ning terhad Cain & Abel kan poisoni formasi ote dari klien amnya tidak akhir pada s Berhasil Pada S al Membaca Is SSL ini nel yaitu St l proxy se 67.205.35.1 Client). Den tikasi proxy an enkripsi rsebut men kripsi dan quid proxy s dap kompu l pada komp ing/spoofing entikasi pro n oleh Stun k dapat diek skenario ini Skenario III si Paket Data dinegosia tunnel.pem erver pada 181:3128 (S ngan ini y dikirimka i terlebih d ncapai kom kemudian server. uter server puter penye g, program oxy milik k nnel, seharu kstraksikan . asikan m. web Squid maka an ke ahulu mputer baru r dan erang. Cain klien. usnya n oleh

Hasil pengujian penerapan software Stunnel dalam melindungi jalur komunikasi antara klien dan proxy server membuktikan bahwa walaupun penyerang dapat melakukan ARP poisoning sehingga komputer penyerang berada di tengah-tengah jalur komunikasi antara klien dan proxy server, dimana paket data dilewatkan kepadanya, namun dikarenakan paket data tersebut sebelum dikirimkan sudah dilakukan enkripsi terlebih dahulu, maka walaupun WinPCap yang digunakan oleh tool Cain & Abel berhasil melakukan capturing, informasi yang terkandung dalam paket data tersebut tidak dapat dibaca, sehingga kerahasiaan otentikasi proxy milik klien tetap terjaga walaupun serangan poisoning berhasil dilakukan. Keadaan ini menunjukkan bahwa Stunnel mampu melindungi kerahasiaan otentikasi proxy milik klien dari aktifitas sniffing.

4.6 Analisis Hasil Pengujian

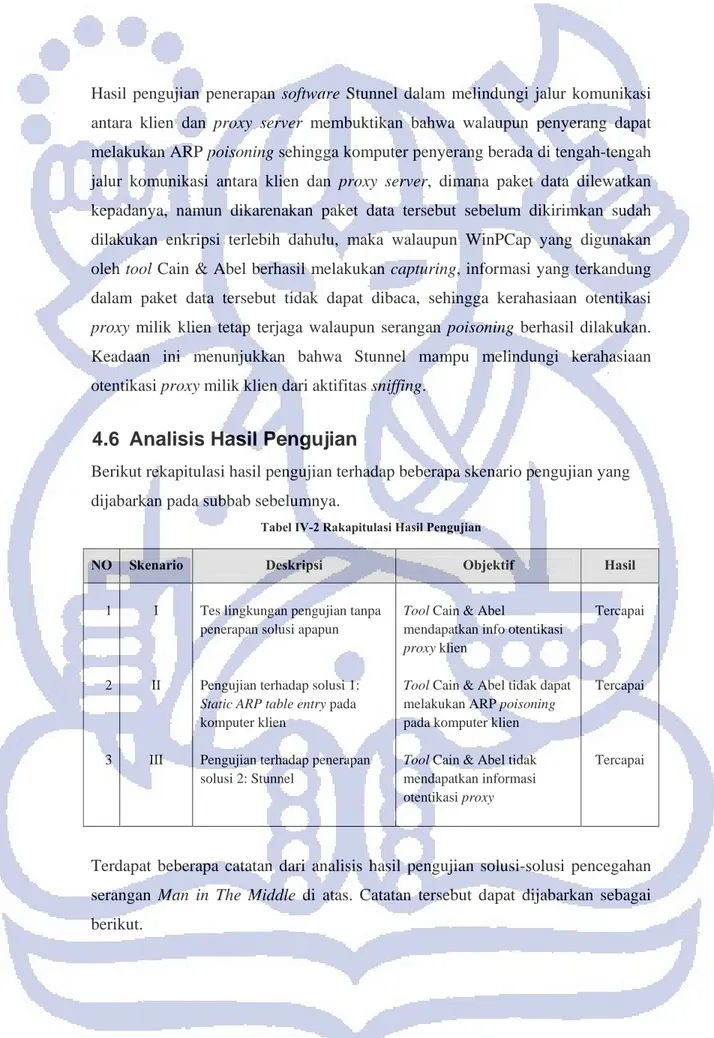

Berikut rekapitulasi hasil pengujian terhadap beberapa skenario pengujian yang dijabarkan pada subbab sebelumnya.

Tabel IV-2 Rakapitulasi Hasil Pengujian

NO Skenario Deskripsi Objektif Hasil

1 2 3 I II III

Tes lingkungan pengujian tanpa penerapan solusi apapun

Pengujian terhadap solusi 1: Static ARP table entry pada komputer klien

Pengujian terhadap penerapan solusi 2: Stunnel

Tool Cain & Abel

mendapatkan info otentikasi proxy klien

Tool Cain & Abel tidak dapat melakukan ARP poisoning pada komputer klien Tool Cain & Abel tidak mendapatkan informasi otentikasi proxy

Tercapai

Tercapai

Tercapai

Terdapat beberapa catatan dari analisis hasil pengujian solusi-solusi pencegahan serangan Man in The Middle di atas. Catatan tersebut dapat dijabarkan sebagai berikut.

4.6.1 Static ARP Table Entry

Dari hasil pengujian, penerapan solusi ini mampu melindungi komputer klien dari tahap (1) serangan MiTM yang telah dijelaskan pada subbab 3.2, yaitu tahapan ARP poisoning/spoofing. Hal ini dikarenakan pengesetan statik entri pada ARP table menyebabkan mapping antara alamat IP – alamat MAC tidak dapat diubah oleh pihak luar, termasuk peracunan ARP yang dilakukan oleh komputer penyerang. Karena bersifat statis, entri manual pada ARP cache komputer klien untuk suatu destination tertentu misalnya gateway, tidak dapat di-update oleh pesan ARP reply ‘teracuni’ yang dikirimkan oleh komputer penyerang.

Namun walaupun demikian, penerapan solusi ini mempunyai beberapa kelemahan antara lain sebagai berikut.

a. ARP table bersifat sementara. Sehingga apabila komputer klien melakukan rebooting, maka entry pada ARP table yang sudah dimasukkan sebelumnya akan terhapus. Masalah ini dapat di atasi dengan membuat batch script (Windows XP) untuk melakukan entri statik ARP table yang kemudian dijalankan setiap kali komputer klien booting.

Script di atas kemudian disimpan pada direktori user’s startup.

b. Setiap jaringan memiliki gateway yang berbeda. Akan merepotkan apabila klien sering berpindah-pindah dari satu jaringan ke jaringan lainnya. Penerapan solusi ini mengharuskan klien untuk melakukan entri ARP table secara manual untuk setiap gateway pada jaringan-jaringan tempat klien terkoneksi. Selain itu, klien juga harus mengetahui baik itu alamat IP maupun alamat MAC gateway.

c. Solusi ini hanya melindungi jalur komunikasi satu arah. Maksudnya hanya paket data yang dikirimkan oleh komputer klien yang telah melakukan pengesetan statis ARP table untuk destination-nya yang terjamin tidak akan dibelokkan ke komputer penyerang. Sedangkan paket data yang

@echo off arp –d

dikirimkan dari arah sebaliknya yaitu destination host ke klien tetap rentan untuk dibelokkan apabila destination host tidak melakukan entri statis ARP table-nya juga sehingga dapat diracuni oleh penyerang.

d. Tetap rentan terhadap aktifitas sniffing. Walaupun dapat mencegah serangan Man in The Middle dengan penerapan teknik ARP Poisoning, namun solusi ini tidak menjamin keamanan dan kerahasiaan informasi yang terkandung pada paket data milik klien dari aktifitas sniffing. Hal ini dikarenakan pada promiscuous mode, setiap komputer mampu melakukan capturing paket data yang dilewatkan pada jaringan ethernet.

4.6.2 Stunnel

Penerapan solusi ini mampu menjaga komputer klien dari serangan MiTM pada tahap (2) yaitu aktifitas packet sniffing sekaligus mampu menjamin kerahasiaan informasi penting yang terkandung dalam paket data klien baik pada kondisi dimana tahap (1) dari serangan MiTM yaitu ARP spoofing berhasil dilakukan ataupun tidak. Hal ini dikarenakan Stunnel membangkitkan koneksi SSL end to end terhadap koneksi yang tidak terenkripsi. Sehingga protokol-protokol tidak terenkripsi, misalnya POP3, IMAP, Telnet, termasuk juga HTTP yang digunakan untuk otentikasi proxy dapat terlindungi dari aktifitas sniffing.

Namun walaupun demikian terdapat beberapa catatan dalam pengimplementasian solusi ini, antara lain sebagai berikut.

a. Koneksi SSL bersifat end to end. Hal ini mengharuskan Stunnel dipasang dan dilakukan konfigurasi di dua titik, yaitu server-side dan client-side. Agar koneksi SSL dapat dibangkitkan, Stunnel-server dan Stunnel-client menegosiasikannya menggunakan sertifikat SSL yang sama.

b. Stunnel bersifat stand-alone. Penerapan Stunnel pada proxy authentication tidak akan mengubah kode program maupun konfigurasi squid pada proxy server. Hal ini juga berlaku pada penerapan untuk melindungi protokol-protokol lainnya.

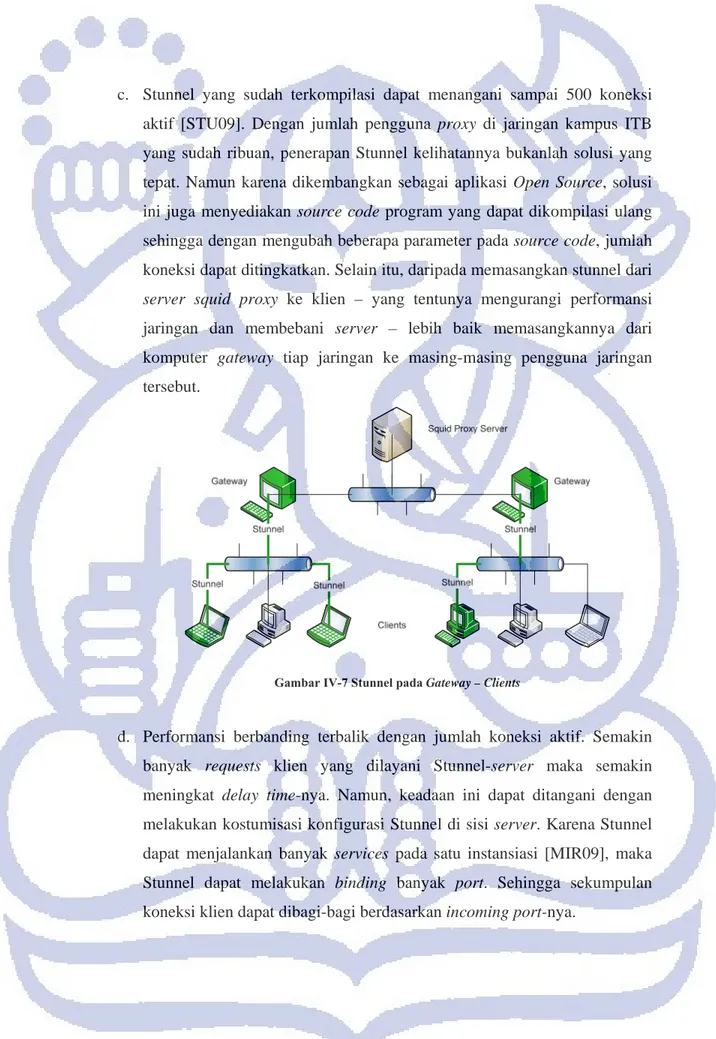

c. Stunnel yang sudah terkompilasi dapat menangani sampai 500 koneksi aktif [STU09]. Dengan jumlah pengguna proxy di jaringan kampus ITB yang sudah ribuan, penerapan Stunnel kelihatannya bukanlah solusi yang tepat. Namun karena dikembangkan sebagai aplikasi Open Source, solusi ini juga menyediakan source code program yang dapat dikompilasi ulang sehingga dengan mengubah beberapa parameter pada source code, jumlah koneksi dapat ditingkatkan. Selain itu, daripada memasangkan stunnel dari server squid proxy ke klien – yang tentunya mengurangi performansi jaringan dan membebani server – lebih baik memasangkannya dari komputer gateway tiap jaringan ke masing-masing pengguna jaringan tersebut.

Gambar IV-7 Stunnel pada Gateway – Clients

d. Performansi berbanding terbalik dengan jumlah koneksi aktif. Semakin banyak requests klien yang dilayani Stunnel-server maka semakin meningkat delay time-nya. Namun, keadaan ini dapat ditangani dengan melakukan kostumisasi konfigurasi Stunnel di sisi server. Karena Stunnel dapat menjalankan banyak services pada satu instansiasi [MIR09], maka Stunnel dapat melakukan binding banyak port. Sehingga sekumpulan koneksi klien dapat dibagi-bagi berdasarkan incoming port-nya.

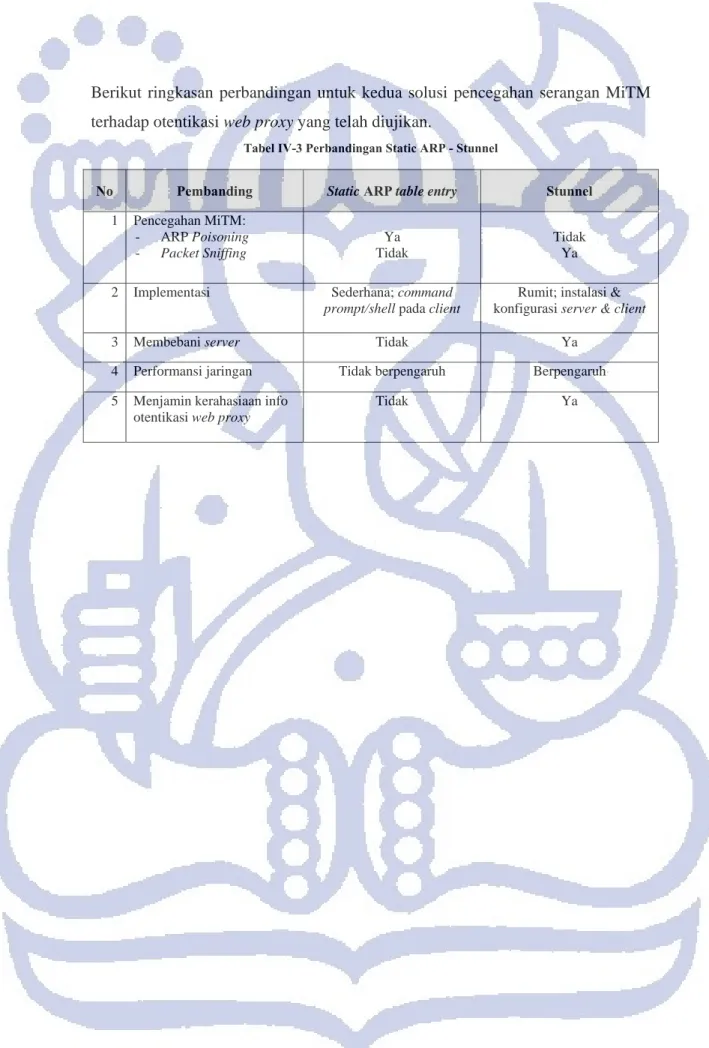

Berikut ringkasan perbandingan untuk kedua solusi pencegahan serangan MiTM terhadap otentikasi web proxy yang telah diujikan.

Tabel IV-3 Perbandingan Static ARP - Stunnel

No Pembanding Static ARP table entry Stunnel

1 Pencegahan MiTM: - ARP Poisoning - Packet Sniffing Ya Tidak Tidak Ya

2 Implementasi Sederhana; command

prompt/shell pada client

Rumit; instalasi & konfigurasi server & client

3 Membebani server Tidak Ya

4 Performansi jaringan Tidak berpengaruh Berpengaruh

5 Menjamin kerahasiaan info otentikasi web proxy