i

Dampak

S-Box AES

Terhadap

Perancangan Kriptografi Simetris

Berbasis Pola Teknik Putaran Kincir Angin

Artikel Ilmiah

Peneliti :

Frandy Valentino Ponto (672012079) Prof. Ir. Danny Manongga, M.Sc., Ph.D.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

ii

Dampak

S-Box AES

Terhadap

Perancangan Kriptografi Simetris

Berbasis Pola Teknik Putaran Kincir Angin

Artikel Ilmiah

Diajukan Kepada Fakultas Teknologi Informasi

Untuk Memperoleh Gelar Sarjana Komputer

Peneliti :

Frandy Valentino Ponto (672012079) Prof. Ir. Danny Manongga, M.Sc., Ph.D.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

viii

Dampak

S-Box AES

Terhadap

Perancangan Kriptografi Simetris

Berbasis Pola Teknik Putaran Kincir Angin

Frandy Valentino Ponto 1, Danny Manongga 2 Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

E-mail: [email protected], [email protected]2

Abstract

The security of exchanged data should be keep confidential. Cryptography is one of the solution for encrypting data to make it secure. To improve data security, development of 256 bit symmetrical cryptography algorithm based on windmill movement that used for transposition pattern to obtain random ciphertext. Where the first and fourth result combined with s-box AES substitution table so that resulting in more disordered ciphertext in avalanche effect test. Avalanche effect is bit amount test that change when one of the character from plaintext changed. The result of research shows that lowest correlation value of 0.050926556 and highest avalanche effect reach 53.1%.

Keywords: Symmetrical, Cryptography, Rope Dance, S-Box AES

Abstrak

Keamanan dari data yang saling dipertukarkan tentunya harus dijaga kerahasiaannya. Kriptografi merupakan salah satu solusi dalam menyandikan data agar lebih aman. Untuk meningkatkan keamanan data, dalam perkembangannya dirancang algoritma kriptografi simetris 256 bit berbasis pada pola teknik putaran kincir angin yang digunakan sebagai pola transposisinya untuk mendapatkan ciphertext yang acak. Dimana pada hasil dari proses pertama dan proses ke empat dikombinasikan dengan tabel substitusi S-Box AES sehingga menghasilkan ciphertext yang lebih acak pada pengujian avalanche effect. Avalanche effect merupakan pengujian jumlah bit yang berubah ketika satu karakter dari plaintext diubah. Hasil penelitian menunjukkan bahwa nilai korelasi terendah mencapai 0.050926556 dan nilai avalanche effect tertinggi mencapai 53.1%.

Kata Kunci: Simetris, Kriptografi, Pola Teknik Putaran Kincir Angin, S-Box AES

1

1. Pendahuluan

Pertukaran informasi (data) dalam berkomunikasi melalui media teknologi informasi dan komunikasi sudah menjadi kebutuhan pokok manusia pada saat ini. Hal ini membuat tingkat keamanan data harus diperhatikan terhadap kerahasiaan informasi yang saling dipertukarkan. Salah satu cara menyembunyikan data rahasia adalah kriptografi. Kriptografi merupakan suatu seni dimana suatu data diamankan melalui proses penyandian. Pada awalnya kriptografi digunakan untuk mengamankan sebuah teks. Dalam perkembangannya ada dua jenis algoritma, yaitu algortima enkripsi kunci simetris dan algoritma enkripsi kunci publik atau asimetris. Algoritma kunci simetris menggunakan kunci yang sama baik untuk enkripsi maupun dekripsi. Algoritma enkripsi publik menggunakan dua kunci berpasangan tetapi berbeda [1].

Pada penelitian ini kriptografi yang dirancang bersifat simetris dan berbasis block cipher 256 bit dengan menggunakan pola putaran kincir angin serta dikombinasikan dengan tabel substitusi Advancedd encryption standard (S-Box AES). Block cipher sendiri adalah algoritma kriptografi simetris yang bertugas mengenkripsi satu block plaintext dengan jumlah bit tertentu dan menghasilkan jumlah bit yang sama, dan dalam proses enkripsi block cipher menggunakan fungsi permutasi dan/atau substitusi, sehingga efek konfusi dan difusi pada block cipher terpenuhi [2]. Pola putaran kincir angin sendiri digunakan sebagai awal pemasukan serta pengacakan bit plaintext dan bit kunci dimana pola ini diambil sebagai acuan karena dapat menghasilkan bit yang random pada block matriks.

2. Tinjauan Pustaka

Penelitian sebelumnya tentang Kriptografi Simetris telah banyak dibahas. Penelitian yang berjudul “Kriptografi Kunci Simetris Dengan Menggunakan Algoritma Crypton”, menggunakan algoritma Crypton, yaitu block cipher 128 bit dimana tiap blog data direpresentasikan ke dalam array berukuran 4 x 4 byte dan menghasilkan proses enkripsi yang melibatkan 12 iterasi dengan putaran transformasi yang sama [3]. Penelitian selanjutnya berjudul “Perancangan Kriptografi Kunci Simetris Menggunakan Fungsi Polinomial Hermite dan Akar Kuadrat Fungsi Linear”, dibahas tentang perancangan kriptografi simetris dengan menggunakan fungsi polinomial dan akar kuadrat fungsi linear sebagai pembangkit kuncinya, serta membahas linear dalam putaran enkripsi dan Convert Between Base [4].

2

Berdasarkan penelitian-penelitian tersebut maka akan dilakukan penelitian tentang

“Dampak S-Box AES Terhadap Perancangan Kriptografi Simetris Berbasis Pola Teknik Putaran Kincir Angin”. Perbedaan perancangan algoritma kriptografi ini dengan algoritma kriptografi yang sebelumnya dimana jumlah data yang diproses adalah 256 bit dengan jumlah putaran sebanyak 4 kali, dan pada setiap putaran tersebut dikombinasikan dengan S-Box AES.

Selanjutnya akan dibahas teori pendukung yang digunakan sebagai acuan dalam perancangan algoritma kriptografi dalam penelitian ini. Block cipher merupakan algoritma kunci simetris dimana rangkaian bit plaintext dibagi menjadi blok-blok bit dengan panjang yang sama, biasanya 64 bit, 128 bit, atau 256 bit. Proses enkripsi yang menghasilkan block ciphertext berukuran sama dengan block plaintext. Proses dekripsi dilakukan dengan cara yang sama tetapi kebalikan dari proses enkripsi. Secara umum, proses enkripsi-dekripsi dapat dilihat pada Gambar 1.

Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher [6]

Misalkan block plaintext (P) yang berukuran n bit

p p pn

P 1, 2,, (1)

Blok ciphertext (C) maka blok C adalah

c c cn

C 1, 2,, (2)

Kunci (K) maka kunci adalah

k k kn

K 1, 2,, (3)

Sehingga proses enkripsi adalah

P C3 Proses dekripsi adalah

C PDk (C) = P (5)

Sebuah kriptografi dapat dikatakan sebagai suatu teknik kriptografi, harus melalui uji kriptosistem terlebih dahulu yaitu diuji dengan metode Stinson.

Definisi 1 : terdiri dari 5-tuple (Five tuple) (P, C, K, E, D) yang memenuhi kondisi :

1. P adalah himpunan berhingga dari plaintext, 2. C adalah himpunan berhingga dari ciphertext,

3. K merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci, 4. Untuk setiap� � �, terdapat aturan enkripsi � � dan berkorespodensidengan

aturan dekripsi � � .Setiap � ∶ � ⟶ dan � ∶ ⟶ �adalah fungsi sedemikian hingga �( � � ) = � untuk setiap plaintext � � �.

Diferensiasi data adalah perbandingan selisih antar dua titik. Dalam kalkulus, metode ini sering disebut sebagai turunan atau kemiringan dari data. Jika diberikan data ((x1,y1), (x2,y2), (x3,y3), …, (xn,yn)) dengan syarat bahwa xi<xi+1 dimana i = 1…n.

Data tersebut dapat divisualisasikan ke dalam koordinat Cartesius untuk setiap x sebagai variabel bebas dan y atau kadang ditulis sebagai f(x) sebagai variabel tidak bebas. Untuk menentukan diferensiasi data pada dua titik maka persamaan dapat dibentuk seperti Persamaan 6.

Pengujian statistika menggunakan korelasi yang merupakan suatu teknik statistik yang dipergunakan untuk mengukur kekuatan hubungan dua variabel dan juga untuk mengetahui bentuk hubungan antara dua variabel tersebut dengan hasil yang sifatnya kuantitatif. Kekuatan hubungan antara dua variabel biasanya disebut dengan

koefisien korelasi dan dilambangkan dengan symbol “r”. nilai koefisien r akan selalu berada diantara -1 sampai +1 sehingga diperoleh persamaan, Untuk memudahkan menentukan kuat lemahnya hubungan antara variabel yang diuji maka dapat digunakan Tabel 1[3].

Tabel 1 Klasifikasi Koefisien Korelasi [3]

Interval Koefisien Tingkat Hubungan

0,00 – 0,199 Sangat Rendah

0,20 – 0,399 Rendah

0,40 – 0,599 Sedang

0,60 – 0,799 Kuat

4

3. Metode dan Perancangan Algoritma

Tahapan penelitian yang digunakan dalam penelitian dampak S-Box AES terhadap perancangan kriptografi simetris berbasis pola teknik putaran kincir angin ini dibagi ke dalam 5 tahap yaitu: (1) Tahap Identifikasi Masalah, (2) Tahap Perancangan Kriptografi, (3) Tahap Analisis Kombinasi Pola & Penambahan S-Box, (4) Tahap Pengujian Kriptografi, dan (5) Tahap Penulisan Laporan.

Gambar 2 Tahapan Penelitian

5

Tahap kelima : Menulis laporan dari hasil penelitian yang sudah dilakukan dari tahap awal hingga tahap akhir. Batasan masalah dalam penelitian ini yaitu : 1) Proses enkripsi hanya dilakukan pada data berupa teks, 2) Pola teknik putaran kincir angin digunakan dalam proses transposisi plaintext, 3) Jumlah kapasitas plaintext dan kunci dibatasi, maksimal 32 karakter serta proses putaran terdiri dari 4 putaran, 4) Panjang block adalah 256-bit.

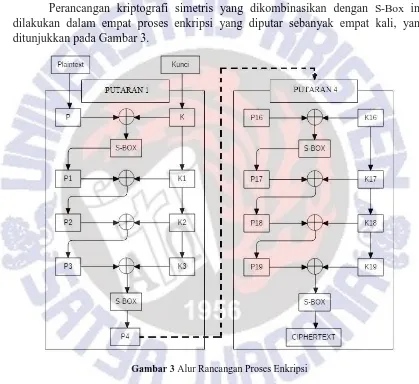

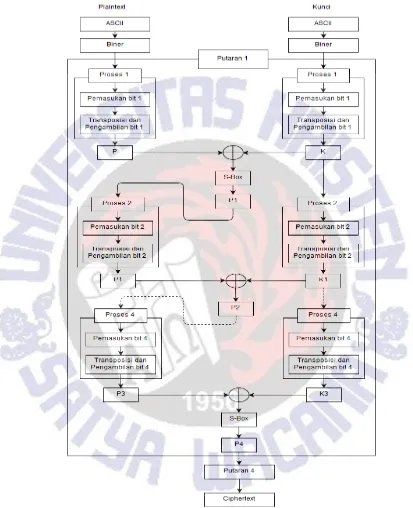

Perancangan kriptografi simetris yang dikombinasikan dengan S-Box ini, dilakukan dalam empat proses enkripsi yang diputar sebanyak empat kali, yang ditunjukkan pada Gambar 3.

Gambar 3 Alur Rancangan Proses Enkripsi

6

menghasilkan Plaintext 2 (P2), dan tahapan tersebut akan berlanjut sampai empat proses yang menghasilkan Plaintext 3 (P3); 3) Plaintext 3 (P3) di-XOR dengan Kunci 3 (K3) kemudian hasil XOR disubstitusikan dengan tabel substitusi (S-Box) menghasilkan Plaintext 4 (P4); 4) Plaintext 4 (P4) masuk pada putaran kedua dengan alur proses yang sama dengan putaran pertama, dan tahapan tersebut akan terus berlanjut sampai dengan putaran yang ke-4 dan menghasilkan Ciphertext (C).

4. Hasil dan Pembahasan

7

Gambar 4 Rancangan Proses Enkripsi

8

Gambar 5 Pola Teknik Putaran Kincir Angin

Pada Gambar 5 bagian kiri proses transposisi pada bit berawal dari tengah dalam blok matriks 16x16 dan memutar ke arah luar dari empat titik matriks yang berbeda yang nantinya akan memenuhi blok matriks tersebut. Sedangkan pada Gambar 5 bagian kanan proses transposisi dimulai dari blok matriks terluar dan akan memutar ke arah tengah dari blok matriks tersebut. Penjelasan secara detail mengenai pemasukan bit dapat dilihat pada Gambar 6, dimana bagian yang diambil adalah proses tiga putaran pertama sebagai contoh. Langkah awal adalah masukan bit secara serong kanan atas, dimulai pada kolom pertama adalah A1, A2, A3, …A256.

9

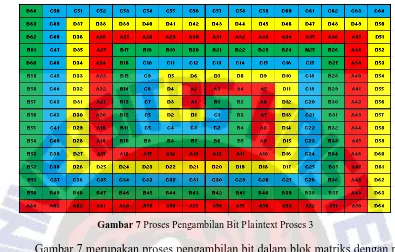

Gambar 7 Proses Pengambilan Bit Plaintext Proses 3

Gambar 7 merupakan proses pengambilan bit dalam blok matriks dengan pola teknik putaran kincir angin. Proses pengambilan ini dimulai dari bagian tengah blok matriks dengan inisialisasi A1, C1, B1, D1, … D64. Hasil dari pengambilan bit pada Gambar 7 dapat dilihat pada Gambar 8.

Gambar 8 Proses Pengambilan Bit Plaintext Proses 3

10

Gambar 9 Proses Pemasukan Bit Kunci Proses 1

Proses pemasukan pada bit kunci ini diambil dari proses 1. Langkah awal bit kunci dimasukkan ke dalam matriks 256-bit dengan mengikuti setiap pola kunci yang telah ditentukan sesuai dengan arah panah, dimulai dari kolom pertama x1, x2, x3, …x256.Untuk proses pengambilan kunci dapat dilihat pada Gambar 10.

Gambar 10 Proses Pengambilan Bit Kunci Proses 1

11

8 yang telah dijelaskan sebelumnya. Langkah selanjutnya adalah dengan melakukan XOR terhadap hasil dari pengambilan plaintext dan kunci untuk menghasilkan bit yang akan diproses pada langkah selanjutnya.

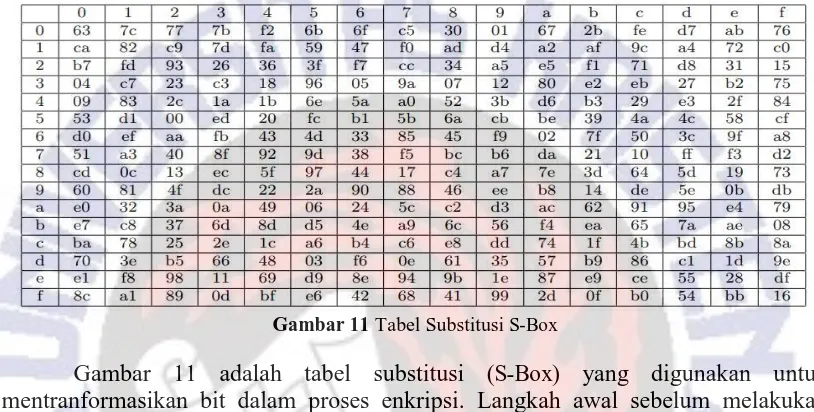

Hasil dari proses pertama dan proses keempat mengalami transformasi dengan menggunakan tabel substitusi (S-Box), untuk itu pada Gambar 11 akan dijelaskan secara detail mengenai proses substitusi bit menggunakan S-Box.

Gambar 11 Tabel Substitusi S-Box

Gambar 11 adalah tabel substitusi (S-Box) yang digunakan untuk mentranformasikan bit dalam proses enkripsi. Langkah awal sebelum melakukan substitusi, bit biner dikonversikan terlebih dahulu menjadi hexadecimal, atau sebagai contoh jika sebelum dikonversikan byte memiliki nilai 01101110 (6e dalam notasi hexadecimal), kemudian mencari nilai dari notasi hexadecimal tersebut yaitu 6e, dengan memilih baris ke 6 kolom ke dalam tabel substitusi, dan akan mendapatkan 9f (10011111 dalam notasi biner) sebagai nilai byte setelah dikonversikan.

Untuk pengujian algoritma kriptografi ini, diambil plaintext adalah FRANDY 672012079 PONTO dan untuk kunci adalah ANGKATAN 2012 FTI UKSW. Setelah plaintext dan kunci dienkripsi sesuai dengan proses dan putaran yang telah dijelaskan sebelumnya, maka mendapatkan ciphertext yang telah dikonversikan ke dalam hexadecimal, dan dapat dilihat pada Tabel 2.

Tabel 2 Hasil Enkripsi Setiap Putaran

12

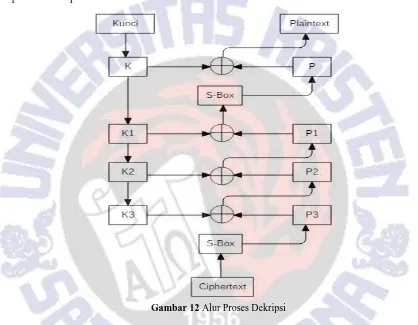

Proses dekripsi diawali dengan proses pemasukan dan pengambilan bit kunci, dimana dalam proses ini pemasukan dan pengambilan bit kunci tidak berubah dengan proses enkripsi. Selanjutnya untuk proses pemasukan dan pengambilan plaintext terbalik dari proses enkripsi dimana, bit ciphertext ditransformasikan terlebih dahulu melalui tabel substitusi inverse (Inverse S-Box) seperti yang ditunjukkan pada alur proses dekripsi Gambar 12.

Gambar 12 Alur Proses Dekripsi

13

Gambar 13 Tabel Substitusi Inverse S-Box

Gambar 13 adalah tabel substitusi inverse (Inverse S-Box) yang digunakan untuk mentranformasikan bit dalam proses dekripsi. Proses transformasi dalam tabel substitusi inverse ini sama seperti pada tabel substitusi (S-Box), tetapi isi dari angka acak yang berada pada (Inverse S-Box) ini terbalik dengan angka acak yang ada pada (S-Box). Langkah selanjutnya adalah dengan melakukan XOR terhadap hasil dari transformasi bit (Inverse S-Box) dengan hasil bit kunci untuk menghasilkan bit yang akan diproses pada langkah selanjutnya.

Gambar 14 Proses Pemasukan Bit Ciphertext Proses 3

14

Gambar 15 Proses Pengambilan Bit Ciphertext Proses 3

Gambar 15 merupakan proses pengambilan bit ciphertext. Proses pengambilan bit ini dimulai secara serong kanan atas, dimulai pada kolom terakhir adalah A256,

A255, A254, … A1. Bit yang telah diambil tersebut dimasukkan secara berurutan dari

kiri ke kanan seperti yang telah dijelaskan sebelumnya pada Gambar 8.

15

Tabel 3 Algoritma Proses Enkripsi & Dekripsi Putaran 1

Proses Enkripsi Proses Dekripsi

Mulai

1. Input PLAINTEXT (CHAR) 2. PLAINTEX diubah ke dalam ASCII 3. ASCII diubah ke dalam BINER

4. Bit BINER = P di-input-kan ke dalam blok matriks Proses 1 dengan menggunakan pola pemasukan PLAINTEXT 1

5. Bit P ditransposisikan dengan pola Teknik Putaran Kincir Angin Proses 1

6. P di-XOR dengan K

7. Bit hasil XOR diubah ke dalam HEXA 8. Bit HEXA disubstitusikan pada tabel S-Box

menghasilkan P1

9. Bit P1 diubah ke dalam BINER

10. Bit P1 di-input-kan ke dalam blok matriks Proses 2 dengan menggunakan pola pemasukan PLAINTEXT 2

11. Bit P1 ditransposisikan dengan pola Teknik Putaran Kincir Angin Proses 2

12. P1 di-XOR dengan K1 menghasilkan P2

13. Bit P2 di-input-kan ke dalam blok matriks Proses 3 dengan menggunakan pola pemasukan PLAINTEXT 3

14. Bit P2 ditransposisikan dengan pola Teknik Putaran Kincir Angin Proses 3

15. P2 di-XOR dengan K2 menghasilkan P3

16. Bit P3 di-input-kan ke dalam blok matriks Proses 4 dengan menggunakan pola pemasukan PLAINTEXT 4

17. Bit P3 ditransposisikan dengan pola Teknik Putaran Kincir Angin Proses 4

18. P3 di-XOR dengan K3

19. Bit hasil XOR diubah ke dalam HEXA 20. Bit HEXA disubstitusikan pada tabel S-Box

menghasilkan P4

21. P4 diubah ke dalam BINER 22. BINER diubah ke dalam ASCII 23. ASCII diubah ke dalam HEXA

Selesai

Mulai

1. Input P4

2. P4 diubah ke dalam ASCII 3. ASCII diubah ke dalam BINER 4. BINER diubah ke dalam HEXA

5. Bit HEXA disubstitusikan pada tabel S-Box Invers

6. Bit HEXA diubah ke dalam BINER = P4 7. Bit P4 di-XOR dengan K3 menghasilkan P3 8. Bit P3 ditransposisikan terbalik dalam blok

matriks dengan pola Teknik Putaran Kincir Angin Proses 4

9. Bit P3 di-input-kan ke dalam blok matriks Proses 4 dengan menggunakan pola pemasukan PLAINTEXT 4

10. Bit P3 di-XOR dengan K2 menghasilkan P2 11. Bit P2 ditransposisikan terbalik dalam blok

matriks dengan pola Teknik Putaran Kincir Angin Proses 3

12. Bit P2 di-input-kan ke dalam blok matriks Proses 3 dengan menggunakan pola pemasukan PLAINTEXT 3

13. Bit P2 di-XOR dengan K1 menghasilkan P1 14. Bit P1 ditransposisikan terbalik dalam blok

matriks dengan pola Teknik Putaran Kincir Angin Proses 2

15. Bit P1 di-input-kan ke dalam blok matriks Proses 2 dengan menggunakan pola pemasukan PLAINTEXT 2

16. Bit P1 diubah ke dalam HEXA

17. Bit HEXA disubstitusikan pada tabel S-Box Invers

18. Bit HEXA diubah ke dalam BINER = P1 19. Bit P1 di-XOR dengan K menghasilkan P 20. Bit P ditransposisikan terbalik dalam blok matriks

dengan pola Teknik Putaran Kincir Angin Proses 1

21. Bit P di-input-kan ke dalam blok matriks Proses 1 dengan menggunakan pola pemasukan

PLAINTEXT 1

22. Bit P diubah ke dalam ASCII 23. ASCII diubah ke dalam CHAR

Selesai

16

Algoritma dari proses pembuatan Kunci (Key) Putaran 1, adalah sebagai berikut :

1. Input KUNCI

2. KUNCI diubah ke dalam ASCII 3. ASCII diubah ke dalam BINER

4. Bit BINER = K di-input-kan ke dalam blok matriks KUNCI Proses 1 dengan menggunakan pola pemasukan KUNCI 1

5. Bit K ditransposisikan dengan pola KUNCI 1 menghasilkan K1 6. Bit K1 di-input-kan ke dalam blok matriks kunci Proses 2

7. Bit K1 ditransposisikan dengan pola KUNCI 2 menghasilkan K2 8. Bit K2 di-input-kan ke dalam blok matriks kunci Proses 3

9. Bit K2 ditransposisikan dengan pola KUNCI 3 menghasilkan K3 10.Bit K3 di-input-kan ke dalam blok matriks kunci Proses 4 11.Bit K3 ditransposisikan dengan pola KUNCI 4 menghasilkan K4

Pseudocode proses Enkripsi dan Dekripsi Putaran 1 :

Proses Enkripsi Putaraan 1

{Program ini digunakan untuk melakukan proses enkripsi data}

Kamus

From BINER = blok matriks P, Input BINER

P Transposisi menggunakan Pola Teknik Putaran Kincir Angin Proses 1 Output P

Input K Read K

K to ASCII ASCII to BINER

From BINER = blok matriks K, Input BINER K Transposisi menggunakan Pola Kunci 1 Output K

Print P

Biner S-Box <- Subtitution Hexa P P to HEXA

From HEXA = Tabel S-Box, Input HEXA HEXA Substitusi menggunakan S-Box

P1 Transposisi menggunakan pola Teknik Putaran Kincir Angin Proses 2 Output P1

17

P2 Transposisi menggunakan pola Teknik Putaran Kincir Angin Proses 3 Output P2

From K2 = blok matriks Kunci Proses 3, Input K2 K2 Transposisi menggunakan pola Kunci 3 Ouput K2

P3 Transposisi menggunakan pola Teknik Putaran Kincir Angin Proses 4 Output P3

From K3 = blok matriks Kunci Proses 4, Input K3 K3 Transposisi menggunakan pola Kunci 4 Ouput K3 = K4

Print P3

Biner S-Box <- Subtitution Hexa P3 P3 to HEXA

From HEXA = Tabel S-Box, Input HEXA HEXA Substitusi menggunakan S-Box Print BINER S-Box = P4

End

Proses Dekripsi Putaran 1 :

{Program ini digunakan untuk melakukan proses dekripsi data}

Kamus

From BINER = blok matriks K, masukan BINER K1 Transposisi menggunakan pola Kunci 1 Output K = K1

K2 <- Traposisi K1

K1 Transposisi menggunakan pola Kunci 2 Output K1 = K2

K3 <- Traposisi K2

K2 Transposisi menggunakan pola Kunci 3 Output K2 = K3

K3 Transposisi menggunakan pola Kunci 4 Output K3 = K4

P4 = P3

P4 <- Transposisi dari hasil P3 ⨁ K4

18

P3 to BINER

BINER to HEXA

From HEXA = Tabel S-Box Inverse, Input HEXA HEXA Substitusi menggunakan S-Box

From BINER S-Box = blok matriks proses 4, Masukan BINER S-Box

P3 ⨁ K4

Transposisi terbalik menggunakan Pola Teknik Putaran Kincir Angin Proses 4 Print P3

K4 = K3 P3 = P2

P2 <- Transposisi dari hasil P2 ⨁ K3

From BINER P2 = blok matriks proses 3, Masukan BINER P2

P2 ⨁ K3

Transposisi terbalik menggunakan Pola Teknik Putaran Kincir Angin Proses 3 Print P2

K3 = K2 P2 = P1

P1 <- Transposisi dari hasil P1 ⨁ K2

From BINER P1 = blok matriks proses 2, Masukan BINER P1

P1 ⨁ K2

Transposisi terbalik menggunakan Pola Teknik Putaran Kincir Angin Proses 2 Print P1

P1 = P

P <- Transposisi dari hasil P ⨁ K1

Biner S-Box Inverse <- Substitution Hexa P P to BINER

BINER to HEXA

From HEXA = Tabel S-Box Inverse, Input HEXA HEXA Substitusi menggunakan S-Box

From BINER S-Box = blok matriks proses 1, Masukan BINER S-Box

P ⨁ K1

Transposisi terbalik menggunakan Pola Teknik Putaran Kincir Angin Proses 1 Print P

Pengujian nilai korelasi dapat digunakan untuk mengukur seberapa acak hasil enkripsi antara plaintext dan ciphertext. Nilai korelasi sendiri disepakati berkisar 0 sampai dengan angka 1, dimana jika nilai korelasi mendekati angka 1 maka plaintext dan ciphertext memiliki nilai yang sangat berhubungan, tetapi jika nilai korelasi mendekati angka 0 maka plaintext dan ciphertext tidak memiliki nilai berhubungan, yang berarti hasil dari proses transposisi tersebut semakin baik.

Tabel 4 Nilai Korelasi Setiap Putaran

Putaran Korelasi

Putaran 1 0.050926556

Putaran 2 0.077827262

Putaran 3 0.116029996

19

Gambar 16 Grafik Hasil Pengujian Nilai Korelasi

Pada Tabel 4 dan Gambar 16 dapat dilihat nilai korelasi yang dihasilkan pada setiap putaran berbeda dan signifikan. Sehingga dapat disimpulkan algoritma kriptografi simetris yang berbasis pada pola putaran kincir angin ini menghasilkan hasil enkripsi yang baik antara nilai korelasi pada setiap putaran serta acak.

Nilai dari pengujian Avalanche effect dapat digunakan untuk mengukur perbedaan output, jika salah satu karakter input diubah dapat menghasilkan perubahan lebih dari satu bit output setelah satu putaran, dan akan lebih banyak lagi bit berubah pada putaran berikutnya.

20

Gambar 18 Grafik Hasil Pengujian Avalanche Effect

Berdasarkan hasil pengujian pada Gambar 17, dapat dilihat bahwa perubahan satu karakter pada plaintext dapat merubah hasil output pada setiap putaran enkripsi dan hasil pengujian dari nilai avalanche effect terlihat peningkatan yang cukup signifikan pada putaran dua dan putaran tiga, pengujian tersebut dapat dilihat pada Gambar 18.

5. Simpulan

21

6. Daftar Pustaka

[1] Pakereng, M. A. I., 2010, Kriptografi Dengan Algoritma Genetika, Salatiga: Widya Sari Press.

[2] Gutian, S., Insanudin, E., 2016, Implementasi Kriptografi Dalam Mode Operasi Dalam Block Cipher. Jurusan Teknik Informatika, FST UIN Gunung Djati.

[3] Dafid, 2006, Kriptografi Kunci Simetris Dengan Menggunakan Algoritma Crypton, Jurnal Ilmiah STIMIK GI MDP, Volume 2 Nomor 3, Oktober 2006. [4] Khairul, H., et al. 2014, Perancangan Kriptografi Kunci Simetris

Menggunakan Fungsi Polinomial Hermite dan Akar Kuadrat Fungsi Linear. [5] Surian, D., 2006, Algoritma Kriptografi AES Rijndael, Jurnal Teknik Elektro,

Universitas Tarumanegara.

[6] Wattimena, A., Pakereng M. A. I., Wowor, A. D., 2016, Perancangan Algoritma Message Authentication Code (MAC) Dengan Pendekatan Kriptografi Block Cipher Berbasis 256 Bit Pada Pola Papan Dart. Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana.

[7] Kromodimoeljo, S., 2010, Teori dan Aplikasi Kriptografi. Jakarta.: SPK IT Consulting.

![Gambar 1 Skema Proses Enkripsi-Dekripsi Pada Block Cipher [6]](https://thumb-ap.123doks.com/thumbv2/123dok/3556431.1446691/10.612.101.526.263.688/gambar-skema-proses-enkripsi-dekripsi-pada-block-cipher.webp)

![Tabel 1 Klasifikasi Koefisien Korelasi [3]](https://thumb-ap.123doks.com/thumbv2/123dok/3556431.1446691/11.612.100.532.151.704/tabel-klasifikasi-koefisien-korelasi.webp)