BAB I

TEORI DASAR FIREWALL

1.1 Sekilas tentang Linux

Linux pertama kalinya diciptakan oleh Linus Torvalds yang pada dasarnya merupakan kumpulan software lengkap yang digabungkan dengan kernel untuk menyusun suatu system operasi yang lengkap. Linux adalah sebuah sistem operasi (operating system) untuk sebuah PC yang bekerja secara multitasking dan multiuser. Linux bekerja secara multitasking berarti dapat menjalankan beberapa aplikasi secara bersamaan sedangkan linux besifat multi user artinya linux mendukung penggunaan aplikasi atau computer untuk melayani beberapa user sekaligus, misalnya sebuah program dapat digunakan bersama–sama pada jaringan network.

1.2 Pengenalan Firewall

Internet merupakan sebuah jaringan komputer yang sangat terbuka di dunia, konsekuensi yang harus di tanggung adalah tidak ada jaminan keamanan bagi jaringan yang terkait ke Internet. Artinya jika operator jaringan tidak hati-hati dalam menset-up sistemnya, maka kemungkinan besar jaringan yang terkait ke Internet akan dengan mudah dimasuki orang yang tidak di undang dari luar. Adalah tugas dari operator jaringan yang bersangkutan, untuk menekan resiko tersebut seminimal mungkin. Pemilihan strategi dan kecakapan administrator jaringan ini, akan sangat membedakan apakah suatu jaringan mudah ditembus atau tidak.

Firewall merupakan alat untuk mengimplementasikan kebijakan security (security policy). Sedangkan kebijakan security, dibuat berdasarkan perimbangan antara fasilitas yang disediakan dengan implikasi security-nya. Semakin ketat kebijakan security, semakin kompleks konfigurasi layanan informasi atau semakin sedikit fasilitas yang tersedia di jaringan. Sebaliknya, dengan semakin banyak fasilitas yang tersedia atau sedemikian sederhananya konfigurasi yang diterapkan, maka semakin mudah orang orang 'usil' dari luar masuk kedalam sistem (akibat langsung dari lemahnya kebijakan security).

Tulisan ini akan mencoba melihat beberapa kebijakan sekuriti yang lazim digunakan pada saat mengkaitkan sebuah jaringan ke Internet. Firewall adalah istilah yang biasa digunakan untuk menunjuk pada suatu komponen atau sekumpulan komponen jaringan computer, yang berfungsi untuk membatasi akses antara dua jaringan seperti jaringan internal dengan jaringan global internet. Firewall mempunyai beberapa tugas, yaitu :

1. Implementasi kebijakan keamanan jaringan, maka firewall harus menyakinkan bahwa semua usaha yang mewakili operasi tersebut harus gagal atau digagalkan. Dengan demikian, semua akses ilegal antar jaringan (tidak diotorisasi) akan ditolak.

2. Penyaringan paket, mewajibkan semua aliran paket data untuk dilewatkan melalui firewall bagi semua proses pemberian dan pemanfaatan layanan informasi. Dalam konteks ini, aliran peket data dari atau menuju firewall diseleksi bedasarkan alamat IP, nomor port, atau arahnya dan disesuaikan dengan kebijakan keamanan.

1.3 Tipe – tipe Firewall

Firewall dapat dibagi dalam dua tipe yaitu penyaringan paket dan system proxy. Kebanyakan firewall menggunakan kombinasi kedua tipe ini (kombinasi evaluasi paket dan sistem proxy).

1.3.1 Penyaringan paket

Berbagai kebijakan dapat diterapkan dalam melakukan operasi penyaringan paket. Pada intinya, berupa mekanisme pengontrolan data yang diperbolehkan mengalir dari jaringan internal atau menuju jaringan internal, dengan menggunakan beberapa parameter yang tercantum dalam header paket data seperti arah (inbound atau outbound), alamat asal dan tujuan, port asal dan tujuan serta jenis protokol transfer. Router akan mengevaluasi informasi ini dalam setiap paket data yang mengalir melaluinya, kemudian menetapkan aksi yang harus dilakukan terhadap paket tersebut.

1.3.2 Sistem proxy

Dalam jaringan yang menetapkan sstem proxy hubungan komunikasi ke internet dilakukan melalui sistem pendelegasian. komputer–komputer yang dapat dikenali oleh internet bertindak sebagai wakil bagi mesin lain yang ingin berhubungan ke luar. Setiap program client akan berhubungan dengan server sebenarnya di internet. Proxy server akan mengevaluasi setiap permintaan hubungan dari client dan memutuskan mana yang diperbolehkan dan mana yang tidak. Bila permintaan hubungan ini disetujui, maka proxy server akan memenuhi permintaan tersebut untuk berhubungan dengan server sebenarnya.

Gambar.1 Sistem Proxy

1.4 Teknik yang digunakan oleh sebuah firewall

Ada beberapa macam teknik yang digunakan oleh firewall dalam hubungannya dengan pengendalian dan pengamanan jaringan, yaitu :

1.4.1 Service control (kendali terhadap layanan)

Berdasarkan tipe–tipe layanan yang digunakan di internet dan boleh diakses baik menuju kedalam maupun keluar firewall. Biasanya firewall akan memeriksa nomor alamat IP dan juga nomor port yang digunakan pada protocol TCP dan UDP.

1.4.2 Direction Control (kendali terhadap arah)

Berdasarkan arah dari berbagai permintaan terhadap layanan yang akan dikenali dan diijinkan melewati firewall.

Proxy server 3 2 1 Client Server Keterangan :

2&3 : hubungan yang sebenarnya terjadi 2 : hubungan yang dirasakan oleh server 1 : hubungan yang dirasakan oleh client

1.4.3 User Control (kendali terhadap pengguna)

Berdasarkan pengguna untuk dapat menjalankan suatu layanan, artinya ada pengguna yang dapat dan ada yang tidak dapat menjalankan suatu layanan, hal ini dikarenakan pengguna tersebut tidak diijinkan untuk melewati firewall. Biasanya digunakan untuk membatasi pengguna dari jaringan lokal untuk mengakses keluar, tetapi bisa juga diterapkan untuk membatasi terhadap pengguna dari luar.

1.5 Arsitektur Firewall

Banyak kiteratur yang membahas masalah keamanan jaringan dan membagi arsiktektur dasar firewall menjadi tiga jenis, yaitu :

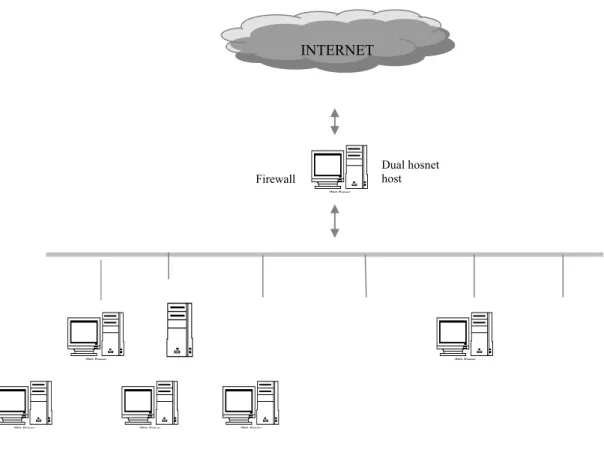

1.5.1 Dual host (dual homed gateway / DHG)

Pada gambar dibawah merupakan aksitektur DHG. Dual-homed gateway berfungsi sebagai Bastion Host yaitu komputer yang dianggap tempat terkuat dalam sistem keamanan jaringan oleh administrator atau dapat disebut sebagai bagian terdepan yang dianggap paling kuat dalam menahan serangan, sehingga menjadi bagian terpenting dalam pengamanan jaringan, biasanya merupakan komponen firewall atau bagian terluar system public.

Gambar.2 Arsitektur DHG

1.5.2 Screened–host (screened host gateway / SHG)

Gambar di bawah adalah aksitektur SHG, fungsi firewall dilakukan oleh sebuah screening-router dan bastion host. Router ini dikonfigurasi sedemikian sehingga akan menolak semua trafik kecuali yang ditujukan ke bastion host, sedangkan pada trafik internal tidak dilakukan pembatasan. Dengan cara ini setiap client servis pada jaringan dapat menggunakan fasilitas komunikasi standar dengan internet tanpa harus melalui proxy.

INTERNET

Gambar.3 Arsitektur SHG INTERNET Internal Network Bastion host Firewal Screening Router

1.5.3 Screened subnet (screened subnet gateway / SSG)

Pada gambar di bawah merupakan model dari aksitektur screened–subnet. Aksitektur ini menggunakan dua screening– router dan jaringan tengah ( perimeter network ) antara kedua router tersebut, dimana ditempatkan baston host. Kelebihan susunan ini akan terlihat pada waktu optimasi penempatan server. Gambar.4 Arsitektur SSG Exterior Router Bastion host Interior Router Perimeter Network Internal Network Firewall INTERNET

Arsitektur dual–homed menawarkan solusi sederhana dan murah. Satu–satunya mesin yang dikenal dari internet dalam sistem ini adalah dual–homed host itu sendiri, dan menjadi satu– satunya mesin alternatif untuk menjalankan program server.

Dua aksitektur lainnya, screened–host dan screened– subnet, menyediakan pilihan lebih banyak. Screening-router dapat diatur untuk melakukan operasi penyaringan paket yang memungkinkan mesin–mesin tertentu dapat dikenali dari luar. Mesin–mesin ini, kemudian menjalankan program–program server yang dapat diakses dari internet. Resiko dengan metode ini adalah penambahan jumlah komputer yang mungkin untuk diserang, sehingga akan lebih baik jika sebelumnya menyiapkan mesin–mesin tersebut dengan level keamanan yang sama dengan bastion–host atau lebih.

BAB II

PERENCANAAN JARINGAN DENGAN FIREWALL

2.1 Topologi Firewall

Ada banyak pilihan topologi firewall yang boleh digunakan dalam implementasi sekuriti rangkaian. Tetapi untuk tujuan memudahkan pemahaman dalam agar tidak bercelaru memilih dua topologi yang biasa digunakan dalam sebuah rangkaian kecil dan sederhana besar. Perlu diingat, secara ringkasnya firewall memisahkan antara dua sempadan rangkaian yaitu rangkaian peribadi dan rangkaian luar iaitu internet. Dalam konteks topologi di sini, diterangkan tentang keperluan dari segi perkakasan dan sambungan yang digunakan.

2.1.1 Topologi Pertama

Ini adalah topologi firewall paling asas dalam sebuah rangkaian. Topologi jenis ini digunakan apabila kos merupakan faktor terpenting dalam sesebuah organisasi dan hanya satu rangkaian peribadi sahaja yang digunakan. Jelasnya jika dilihat dari segi perkakasan dan perisian yang digunakan, kos untuk membina topologi jenis ini adalah sangat minimum. Kekurangannya pula adalah risiko yang terpaksa dihadapi jika berlaku kecuaian dalam konfigurasi firewall contohnya, tiada lagi lapisan pertahanan lain untuk melindungi rangkaian peribadi. 2.1.2 Topologi Kedua

Gambar.6 Topologi II

Topologi jenis ini mempunyai rangkaian DMZ yang diletakkan di belakang firewall. Rangkaian DMZ ini boleh diakses oleh rangkaian luar untuk servis yang tertakluk kepada polisi firewall. Di sini mungkin letaknya pelayan-pelayan web dan FTP yang membenarkan pengguna luar. Dengan cara ini akses dari

luar amatlah terhad dan jika berlaku pencerobohan ia hanya terhad pada satu segmen sahaja (DMZ) kerana polisi rangkaian dalaman tidak membenarkan akses luaran.

2.2 Merencanakan Jaringan Dengan Firewall

Merencanakan jaringan dengan sistem firewall, berkaitan erat dengan jenis fasilitas apa yang akan disediakan bagi para pemakai, sejauh mana level resiko keamanan yang bisa diterima, serta berapa banyak waktu, biaya dan keahlian yang tersedia (faktor teknis dan ekonomis).

Selain itu perlu diperhatikan pula perangkat lunak yang digunakan, untuk sistem operasi linux, pemakai perangkat lunak iptables merupakan pilihan yang tepat, karena perangkat lunak tersebut termasuk salah satu yang dapat dihandalkan untuk pengamanan jaringan paket.

2.3 Packet Filtering

Berbagai kebijakan dapat diterapkan dalam melakukan operasi packet filtering. Pada intinya, berupa mekanisme pengontrollan data yang diperbolehkan mengalir dari dan/atau ke jaringan internal, dengan menggunakan beberapa parameter yang tercantum dalam header paket data: arah (inbound atau outbound), address asal dan tujuan, port asal dan tujuan, serta jenis protokol transport. Router akan mengevaluasi informasi ini dalam setiap paket data yang mengalir melaluinya, kemudian menetapkan aksi yang harus dilakukan terhadap paket tersebut, berdasarkan set aturan / program dalam packet-filtering. Sehingga keputusan routing dasar router tersebut, kemudian dilengkapi dengan bagian dari kebijakan security jaringan.

2.4 Perangkat Lunak Iptables

Iptables memiliki tiga macam aturan dalam tabel penyaringan, daftar tersebut dinamakan rantai firewall (firewall chain) atau sering disebut chain saja. Ketiga rantai tersebut adalah Input, Output dan Forward. Pada gambar di bawah ini, lingkaran menggambarkan ketiga rantai atau chain. Pada saat sebuah paket sampai pada sebuah lingkaran, maka terjadi proses penyaringan. Rantai akan memutuskan proses selanjutnya dari paket tersebut. Apabila keputusannya adalah DROP maka paket tersebut akan akan ditolak, tetapi jika rantai memutuskan untuk ACCEPT, maka paket akan dilewatkan melalui diagram tersebut.

Paket

Masuk Keputusan Routing FORWARD Paket Keluar

INPUT

Proses Keluar

Sebuah rantai merupakan aturan-aturan yang telah ditentukan. Setiap aturan menyatakan “jika paket memiliki informasi awal (header) seperti ini, maka inilah yang harus dilakukan terhadap paket“. Jika aturan tersebut tidak sesuai dengan paket maka aturan berikutnya akan memproses paket tersebut. Apabila sampai aturan terakhir yang ada, paket tersebut belum memenuhi salah satu aturan maka kernel akan melihat kebijakan standar (default) untuk memutuskan apa yang harus dilakukan kepada paket tersebut. Ada dua kebijakan standar, yaitu :

1. default DROP 2. default ACCEPT

Jalannya sebuah paket melalui diagram tersebut bisa dicontohkan sebagai berikut :

1. Perjalanan paket yang diforward ke host lain

a. Paket berada pada jaringan fisik, contoh internet. b. Paket masuk ke interface jaringan, contoh eth0.

c. Paket masuk ke rantai PREROUTING pada table Mangle. Rantai ini berfungsi untuk me-mangle (menghaluskan) paket, seperti merubah TOS, TTL dan lain-lain.

d. Paket masuk ke rantai PREROUTING pada tabel NAT. Rantai ini fungsi utamanya adalah untuk melakukan DNAT (Destination Network Address Translation).

e. Paket mengalami keputusan routing, apakah akan diproses oleh host lokal atau diteruskan ke host lain.

f. Paket masuk ke rantai forward dan tabel filter. Disinilah proses pemfilteran utama terjadi.

g. Paket masuk ke rantai POSTROUTING pada tabel NAT. Rantai ini berfungsi utamanya untuk melakukan SNAT (Source Network AddressTranslation).

h. Paket keluar menuju interface jaringan, contoh eth1. i. Kembali berada pada jaringan fisik, contoh LAN. 2. Perjalanan paket yang ditujukan bagi host lokal.

a. Paket berada dalan jaringan fisik, contoh internet. b. Paket masuk ke interface jaringan, contoh eth0.

c. Paket masuk ke rantai PREROUTING pada tabel mangle. d. Paket masuk ke rantai PREROUTING pada tabel NAT. e. Paket mengalami keputusan routing.

f. Paket masuk ke rantai INPUT pada tabel filter untuk mengalami proses penyaringan.

g. Paket akan diterima oleh aplikasi lokal. 3. Perjalanan paket yang berasal dari host local.

a. Aplikasi lokal menghasilkan paket data yang akan dikirimkan melalui jaringan.

b. Paket memasuki rantai OUTPUT pada tabel mangle. c. Paket memasuki rantai OUTPUT pada tabel NAT. d. Paket memasuki rantai OUTPUT pada tabel filter.

e. Paket mengalami keputusan routing, seperti kemana paket harus pergi dan melalui interface mana.

f. Paket masuk ke rantai POSTROUTING pada tabel NAT. g. Paket masuk ke interface jaringan. contoh eth0.

h. Paket berada pada jaringan fisik, contoh internet. 2.5 Sintaks Iptables

Dibawah ini merupakan sintaks iptables, dimana awal menuliskan perintah harus dimulai dengan menuliskan “iptables”

kemudian dilanjutkan dengan option yang ada berikut ini. Penulisan perintah tersebut adalah pada layar console.

iptables [-t table] command [match] [target/jump] Iptables menyediakan option help untuk menampilkan perintah yang dapat digunakan.

[root@firewall root]# iptables --help Iptables v1.2.8

Usage :

iptables -[AD] chain rule-specification [options]

Iptables -[RI] chain rulenum rule-specification [options] iptables -D chain rulenum [options]

iptables -[LF] [chain] [options] iptables -[NX] chain

iptables -E old-chain-name new-chain-name iptables -P chain target [options]

iptables -h (print this help information) commands:

Either long or short options are allowed.

--append -A chain Append to chain

--delete -D chain Delete matching rule from chain --delete -D chain rulenum Delete rule rulenum

(1 = first) from chain

--insert -I chain [rulenum] Insert in chain as rulenum (default 1 = first)

--replace -R chain rulenum Replace rule rulenum

(1 = first) in chain

--list -L [chain] List the rules in a chain or all chains

--flush -F [chain] Delete all rules in chain or all chains

--new -N chain Create a new user-defined chain --delete-chain

-X [chain] Delete a user-defined chain --policy -P chain target Change policy on chain to target --rename-chain

-E old-chain Change chain name new-chain (moving any reference) Option:

--proto -p [!] proto protocol: by number or name

Eg. ‘tcp’

--source -s [!] address[/mask]

source specification --dertination -d [!] address[/mask]

destination specification --in-interface -i [!] input name[+]

network interface name ([+] for wildcard)

--jump -j target target for rule

(may load target extension) --match -m match extended match

(may load extension)

--numeric -n numeric output of addresses

and ports

--out-interface -o [!] output name[+]

network interface name ([+] for wildcard)

--table -t table table to manipulate (default: ‘filter’)

--verbose -v verbose mode

--line-numbers print line numbers when listing --exact -x expand numbers

(display exact values)

--version -v print package version [root@firewall root]#

2.5.1 Table

Iptables memiliki 3 buah tabel, yaitu NAT, MANGLE, dan FILTER. Penggunaannya disesuaikan dengan sifat dan karakteristik masing – masing. Fugsi dari masing – masing tabel tersebut sebagai berikut :

* NAT : Secara umum digunakan untuk melakukan Network Address Translation. NAT adalah penggantian field alamat asal atau alamat tujuan dari sebuah paket. * MANGLE : Digunakan untuk melakukan penghalusan (mangle)

paket, seperti TTL dan TOS.

* FILTER : Secara umum, inilah penyaringan paket yang se-sungguhnya. Di sini bisa ditentukan apakah paket akan di DROP, LOG, ACCEPT atau REJECT.

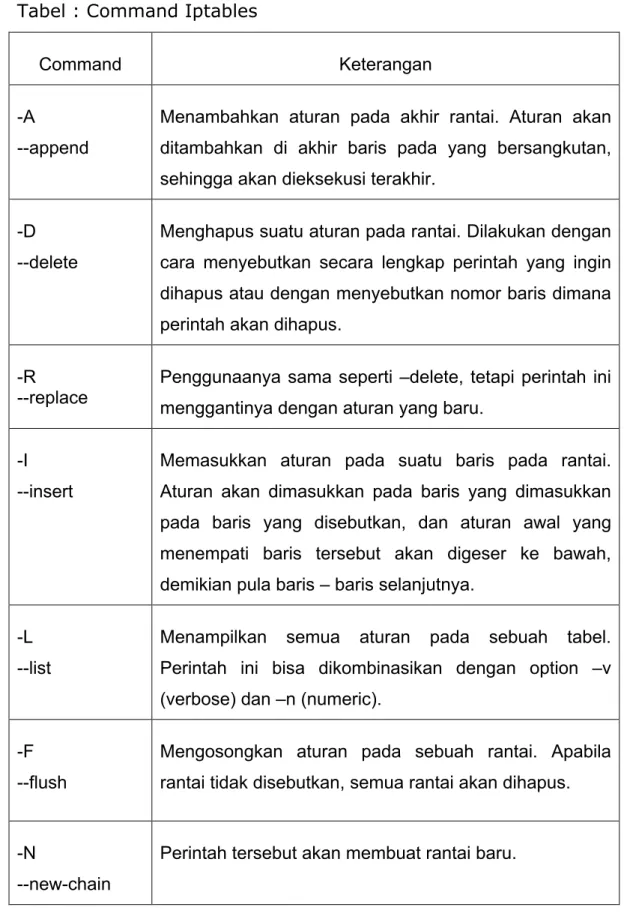

2.5.2 Command Iptables

Command pada iptables umumnya digunakan untuk penambahan, penyisipan, pengantian atau penghapusan suatu aturan dari tabel atau yang lain.

Tabel : Command Iptables

Command Keterangan

-A

--append

Menambahkan aturan pada akhir rantai. Aturan akan ditambahkan di akhir baris pada yang bersangkutan, sehingga akan dieksekusi terakhir.

-D --delete

Menghapus suatu aturan pada rantai. Dilakukan dengan cara menyebutkan secara lengkap perintah yang ingin dihapus atau dengan menyebutkan nomor baris dimana perintah akan dihapus.

-R

--replace Penggunaanya sama seperti –delete, tetapi perintah ini menggantinya dengan aturan yang baru. -I

--insert

Memasukkan aturan pada suatu baris pada rantai. Aturan akan dimasukkan pada baris yang dimasukkan pada baris yang disebutkan, dan aturan awal yang menempati baris tersebut akan digeser ke bawah, demikian pula baris – baris selanjutnya.

-L --list

Menampilkan semua aturan pada sebuah tabel. Perintah ini bisa dikombinasikan dengan option –v (verbose) dan –n (numeric).

-F --flush

Mengosongkan aturan pada sebuah rantai. Apabila rantai tidak disebutkan, semua rantai akan dihapus. -N

--new-chain

-X

--delete-chain

Menghapus rantai yang disebutkan. Agar perintah diatas berhasil, tidak boleh ada aturan lain yang mengacu kepada rantai tersebut.

-P --policy

Membuat kebijakan default pada sebuah rantai.

-E

--rename-chain

Merubah nama sebuah rantai.

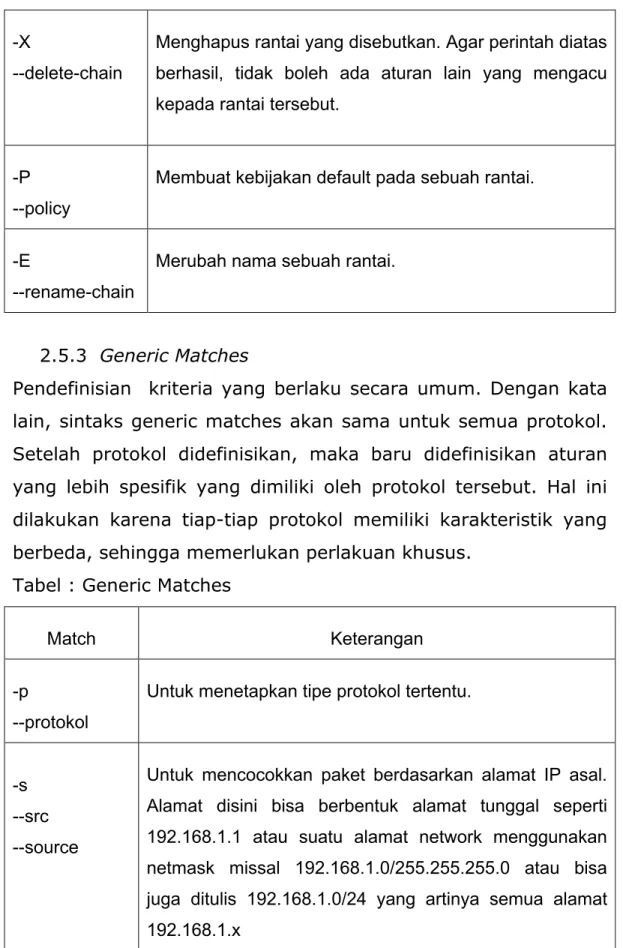

2.5.3 Generic Matches

Pendefinisian kriteria yang berlaku secara umum. Dengan kata lain, sintaks generic matches akan sama untuk semua protokol. Setelah protokol didefinisikan, maka baru didefinisikan aturan yang lebih spesifik yang dimiliki oleh protokol tersebut. Hal ini dilakukan karena tiap-tiap protokol memiliki karakteristik yang berbeda, sehingga memerlukan perlakuan khusus.

Tabel : Generic Matches

Match Keterangan

-p

--protokol

Untuk menetapkan tipe protokol tertentu.

-s --src --source

Untuk mencocokkan paket berdasarkan alamat IP asal. Alamat disini bisa berbentuk alamat tunggal seperti 192.168.1.1 atau suatu alamat network menggunakan netmask missal 192.168.1.0/255.255.255.0 atau bisa juga ditulis 192.168.1.0/24 yang artinya semua alamat 192.168.1.x

-d --dst

--destination

Untuk mencocokkan paket berdasarkan alamat tujuan. Penggunaanya sama dengan match –src.

-I

--in-interface

Untuk mencocokkan paket berdasarkan interface dimana paket datang. Match ini hanya berlaku pada rantai INPUT, FORWARD dan PREROUTING.

-o

--out-interface

Berfungsi untuk mencocokkan paket berdasarkan interface dimana paket keluar. Penggunaannya sama dengan –in-interface. Berlaku untuk rantai OUTPUT, FORWARD dan POSTROUTING.

2.5.4 Impilcit Matches

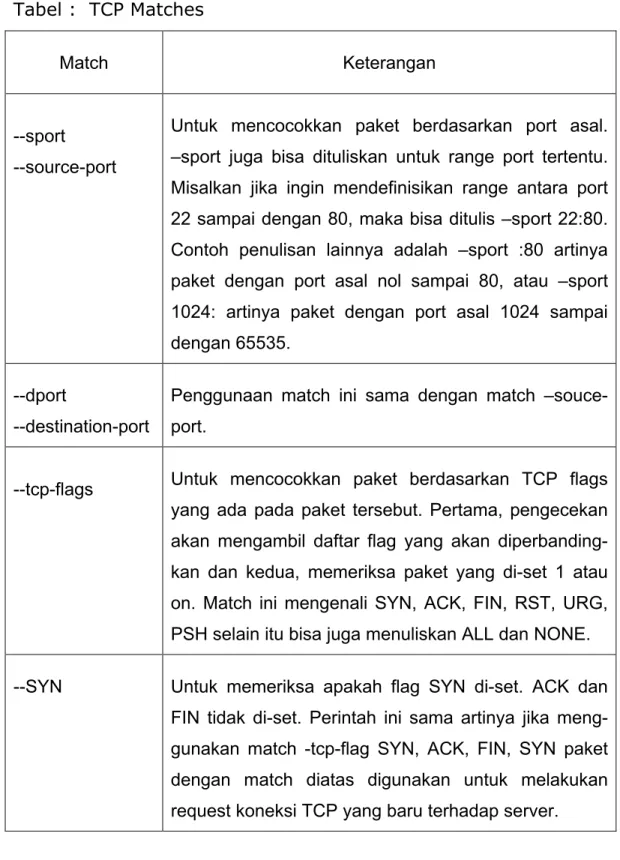

Implicit matches adalah kriteria yang spesifik untuk tipe protokol tertentu. Kriteria ini merupakan sekumpulan aturan yang akan dieksekusi setelah tipe protokol disebutkan. Ada 3 Implicit match berlaku untuk tiga jenis protokol, yaitu TCP matches, UDP matches dan ICMP matches.

a. TCP matches

TCP (Transmission Control Protocol) bersifat connection oriented dan reliable. Yang dimaksud dengan connection oriented adalah sebuah metode yang membutuhkan sebuah persetujuan pada dua endpoint sebelum mulai mengirim data yang sebenarnya. Sedangkan reliable adalah proses komunikasi antar host yang di dalamnya mendukung proses sequence numbering (penomoran urutan segment), acknowledgement (pemberitahuan bahwa sebuah segment telah sampai) dan windowing (jumlah segmen yang akan dikirim dalam sekali transfer). Berikut dijelaskan Implicit Match untuk protokol TCP :

Tabel : TCP Matches

Match Keterangan

--sport

--source-port

Untuk mencocokkan paket berdasarkan port asal. –sport juga bisa dituliskan untuk range port tertentu. Misalkan jika ingin mendefinisikan range antara port 22 sampai dengan 80, maka bisa ditulis –sport 22:80. Contoh penulisan lainnya adalah –sport :80 artinya paket dengan port asal nol sampai 80, atau –sport 1024: artinya paket dengan port asal 1024 sampai dengan 65535.

--dport

--destination-port

Penggunaan match ini sama dengan match –souce-port.

--tcp-flags Untuk mencocokkan paket berdasarkan TCP flags yang ada pada paket tersebut. Pertama, pengecekan akan mengambil daftar flag yang akan diperbanding-kan dan kedua, memeriksa paket yang di-set 1 atau on. Match ini mengenali SYN, ACK, FIN, RST, URG, PSH selain itu bisa juga menuliskan ALL dan NONE. --SYN Untuk memeriksa apakah flag SYN di-set. ACK dan

FIN tidak di-set. Perintah ini sama artinya jika meng-gunakan match -tcp-flag SYN, ACK, FIN, SYN paket dengan match diatas digunakan untuk melakukan request koneksi TCP yang baru terhadap server.

b. UDP Matches

Protokol UDP (User Datagram Protocol) bersifat connectionless dan unreliable. Yang dimaksud dengan connectionless adalah sebuah metode yang tidak memerlukan persetujuan sebelum mengirimkan data yang sebenarnya sedangkan unreliable adalah proses pengiriman paket data yang di dalamnya tidak terdapat mekanisme pemeriksaan terhadap keberhasilan pengiriman. Karena protokol bersifat UDP bersifat connectionless, maka tidak ada flag yang mendeskripsikan status paket untuk membuka atau menutup koneksi. Paket UDP juga tidak memerlukan acknowledgement. Sehingga Implicit Match untuk protokol UDP lebih sedikit daripada TCP.

Ada dua macam match untuk UDP : 1. -- sport atau –source-port

2. --dport atau –destination-port c. ICMP Matches

ICMP berguna untuk mengirimkan pesan kesalahan dan kontrol pada proses transfer. Ping (Paket Internet Groper) adalah utilitas diagnosis untuk menegetahui apakah sebuah komputer terkoneksi dengan komputer lain. Utilitas ini bekerja dengan cara mengirimkan paket ICMP.

Ping mengirim paket ICMP_ECHO dan beberapa data ke host tujuan, tujuan host akan me-replay dengan paket ICMP_ECHOREPLY dengan data yang dikirimkan kepadanya. Secara default ping akan menunggu 1 detik sebelum mengirim ICMP_ECHO selanjutnya. Hanya ada satu implicit match untuk tipe protokol ICMP, yaitu :

2.5.5 Explicit Matches

Yang termasuk kedalam jenis Explicit Matches adalah sebagai berikut :

a. MAC Address

Match jenis ini berguna untuk melakukan pencocokan paket berdasarkan MAC source address.

iptables –A INPUT –m mac -mac-source 00:00:00:00:00:01 b. Multiport Matches

Multiport Matches digunakan untuk mendefinisikan port atau port range lebih dari satu, yang berfungsi jika ingin didefinisikan aturan yang sama untuk beberapa port.

iptables –A INPUT –p tcp -m multiport --source-port 22,53,80,120

c. Owner Matches

penggunaan match ini untuk mencocokkan paket berdasarkan pembuat atau pemilik paket tersebut. Match ini bekerja dalam rantai OUTPUT.

iptables –A OUTPUT –m owner --uid-owner 500

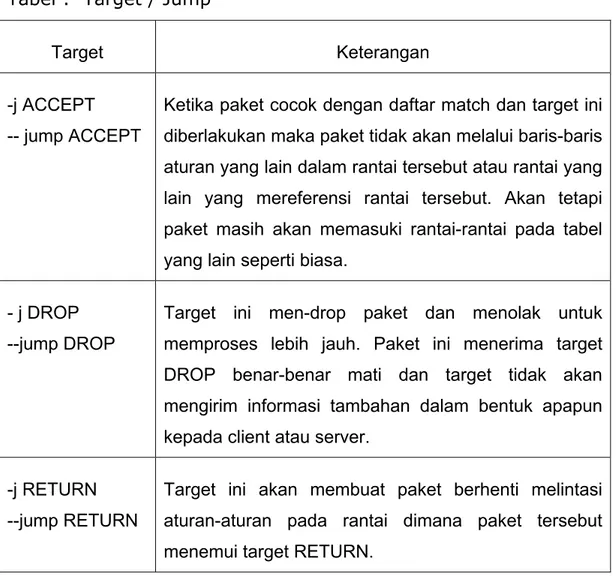

Penyaringan dapat dilakukan berdasarkan group ID dengan sintaks --gid-owner. Salah satu penggunaanya bisa mencegah pengguna selain yang dikehendaki untuk mengakses internet. 2.6 Target/Jump

Target/jump adalah perlakuan yang diberikan terhadap paket-paket yang memenuhi kriteria. Jump memerlukan sebuah rantai yang lain dalam tabel yang sama. Rantai tersebut nantinya akan dimasuki oleh paket yang memenuhi kriteria.

Analoginya ialah rantai baru nanti berlaku sebagai prosedur/fungsi dari program utama. Sebagai contoh dibuat sebuah rantai yang bernama tcp_packets. Setelah ditambahkan aturan-aturan ke dalam rantai tersebut kemudian rantai tersebut akan direferensi dari rantai input.

iptables –A INPUT –p tcp –j tcp_packets Tabel : Target / Jump

Target Keterangan

-j ACCEPT -- jump ACCEPT

Ketika paket cocok dengan daftar match dan target ini diberlakukan maka paket tidak akan melalui baris-baris aturan yang lain dalam rantai tersebut atau rantai yang lain yang mereferensi rantai tersebut. Akan tetapi paket masih akan memasuki rantai-rantai pada tabel yang lain seperti biasa.

- j DROP --jump DROP

Target ini men-drop paket dan menolak untuk memproses lebih jauh. Paket ini menerima target DROP benar-benar mati dan target tidak akan mengirim informasi tambahan dalam bentuk apapun kepada client atau server.

-j RETURN --jump RETURN

Target ini akan membuat paket berhenti melintasi aturan-aturan pada rantai dimana paket tersebut menemui target RETURN.

Beberapa target yang lain biasanya memerlukan parameter tambahan.

Ada beberapa option yang bisa digunakan bersamaan dengan target ini. Yang pertama adalah yang digunakan untuk menentukan tingkat log. Tingkatan log yang yang bisa digunakan adalah debug, info, nofice, warning dan alert. Yang kedua adalah –j LOG –log-prefix yang digunakan untuk memberikan string yang tertuliskan pada awalan log, sehingga memudahkan pembacaan log tersebut.

iptables –A FORWARD –p tcp –j LOG -- log–level debug

iptables –A INPUT –p tcp –j LOG – log-prefix “ INPUT Packets “

b. REJECT Target

Secara umum, REJECT bekerja seperti DROP, yaitu memblok paket dan menolak untuk memproses lebih lanjut paket tersebut. Tetapi, REJECT akan mengirim pesan kesalahan ke komputer pengirim paket tersebut. REJECT bekerja pada rantai INPUT, OUTPUT dan FORWARD atau pada rantai tambahan yang dipanggil dari ketiga rantai tersebut.

iptables –A FORWARD –p tcp -dport 22 –j REJECT --reject-with icmp-host-unreachable.

Ada beberapa tipe pesan yang bisa dikirimkan yaitu icmp-net—unreachable, icmp-proto-unreachable, icmp-net-prohibited dan icmp-host-prohibited.

BAB III

KONFIGURASI FIREWALL PADA JARINGAN LINUX

3.1 Pengalamatan IP

Pengalamatan IP pada laborotoriun jaringan mengunakan alamat local, yaitu alamat yang tidak dikenal oleh dunia luar. Alamat ini diberikan pada komputer-komputer yang ada pada gedung tersebut. Alamat IP tersebut yaitu 192.168.2.x dengan subnetmask 255.255.255.0. Jangkauan alamat IP yang dihasilkan adalah 192.168.2.1 – 192.168.2.145. Alamat lokal yang diberikan tersebut diatur oleh admin jaringan agar tidak terjadi IP konflik. Administrator juga telah mengatur dengan sedemikian rupa sehingga alamat IP lokal tersebut dapat melakukan koneksi ke internet.

Laboratorium jaringan adalah salah satu ruangan yang mendapat IP lokal tersebut. Dengan pemberian IP tersebut dan memiliki sambungan ke internet maka tidak menutup kemungkinan jaringan internal lab. Jaringan untuk disusupi oleh pihak luar.

Untuk mengatasi hal tersebut perlu dibuat firewall pada lab. Jaringan guna melindungi jaringan internal lab. Hal ini dilakukan dengan cara menutup terlebih dahulu semua koneksi yang datangnya dari luar, setelah itu dilakukan penyaringan paket apa saja yang boleh melewati firewall. Penyaringan disini juga difungsikan untuk membatasi akses komputer peserta kursus, misalnya firewall membatasi alamat-alamat IP tertentu yang diperbolehkan koneksi ke ftp server lab. Jaringan. Penggunaan firewall juga dapat memudahkan asisten untuk

mengendalikan komputer peserta kursus dari komputer yang digunakan assisten. Semua hal di atas dapat diwujudkan dengan penggunaan firewall tipe penyaringan paket.

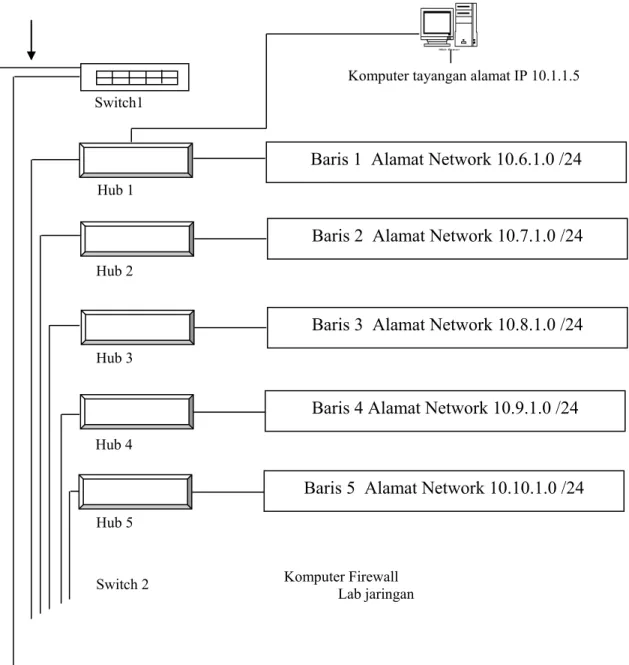

Pengalamat IP dilakukan berdasarkan posisi baris. Pada gambar di bawah ini dapat dilihat pembagian IP berdasarkan baris. Dibagi menjadi 5 kelompok yaitu baris 1, baris 2, baris 3, baris 4 dan baris 5. Selain baris, pengalamatan IP yang baru juga diberikan untuk komputer server dan tayangan.

Gambar : Perencanaan IP untuk komputer baris

Switch1 Hub 1 Hub 2 Hub 3 Hub 4 Hub 5 Switch 2 Sambungan ke internet

Komputer tayangan alamat IP 10.1.1.5

Baris 1 Alamat Network 10.6.1.0 /24 Baris 2 Alamat Network 10.7.1.0 /24

Baris 3 Alamat Network 10.8.1.0 /24

Baris 4 Alamat Network 10.9.1.0 /24

Baris 5 Alamat Network 10.10.1.0 /24

Komputer Firewall Lab jaringan

3.1.1 Pengalamatan IP untuk komputer baris

Berikut ini adalah parameter-parameter yang digunakan dalam konfigurasi alamat jaringan untuk komputer baris.

Parameter jaringan baris 1

* Alamat Jaringan = 10.6.1.0 /24 * Netmask = 255.255.255.0

* Range IP = 10.6.1.1 – 10.6.1.254 * Alamat Broadcast = 10.6.1.255

* Gateway = 10.6.1.1 Parameter jaringan baris 2

* Alamat Jaringan = 10.7.1.0 /24 * Netmask = 255.255.255.0 * Range IP = 10.7.1.1 – 10.7.1.254 * Alamat Broadcast = 10.7.1.255 * Gateway = 10.7.1.1 Switch 3 Server Linux 1 Alamat IP 10.1.1.6 Windows 2000 Server Alamat IP 10.1.1.7

Server Linux 2 Alamat IP 10.1.1.8 Server Novell 4.11

Parameter jaringan baris 3 * Alamat Jaringan = 10.8.1.0 /24 * Netmask = 255.255.255.0 * Range IP = 10.8.1.1 – 10.8.1.254 * Alamat Broadcast = 10.8.1.255 * Gateway = 10.8.1.1 Parameter jaringan baris 4

* Alamat Jaringan = 10.9.1.0 /24 * Netmask = 255.255.255.0

* Range IP = 10.9.1.1 – 10.9.1.254 * Alamat Broadcast = 10.9.1.255

* Gateway = 10.9.1.1 Parameter jaringan baris 5

* Alamat Jaringan = 10.10.1.0 /24 * Netmask = 255.255.255.0

* Range IP = 10.10.1.1 – 10.10.1.254 * Alamat Broadcast = 10.10.1.255

* Gateway = 10.10.1.1

3.1.2 Pengalamatan IP untuk komputer server dan tayangan Berikut adalah parameter-parameter yang digunakan dalam konfigurasi alamat jaringan untuk komputer server dan tayangan.

Parameter jaringan untuk komputer tayangan * Alamat IP = 10.1.1.5

* Alamat jaringan = 10.1.1.0 * Alamat Broadcast = 10.1.1.255 * Gateway = 10.1.1.1 Parameter jaringan untuk server linux 1 * Alamat IP = 10.1.1.6

* Netmask = 255.255.255.0 * Alamat jaringan = 10.1.1.0

* Alamat Broadcast = 10.1.1.255 * Gateway = 10.1.1.1 Parameter jaringan untuk server linux 2 * Alamat IP = 10.1.1.8

* Netmask = 255.255.255.0 * Alamat jaringan = 10.1.1.0

* Alamat Broadcast = 10.1.1.255 * Gateway = 10.1.1.1

3.1.3 Pengalamatan IP untuk komputer firewall

Berikut adalah parameter-parameter yang digunakan dalam konfigurasi alamat jaringan untuk komputer firewall.

Parameter untuk mesin firewall. Alamat IP kartu jaringan

* eth0 = 192.168.2.130 Alamat Virtual IP untuk eth0 * eth0:1 = 10.1.1.1

* eth0:2 = 10.6.1.1 * eth0:3 = 10.7.1.1 * eth0:4 = 10.8.1.1

* eth0:5 = 10.9.1.1 * eth0:6 = 10.10.1.1

Konfigurasi Kartu Jaringan.

Edit file /etc/sysconfig/network-scripts/ifcfg-eth0 DEVICE=eth0 BOOTPROTO=static I PADDR=192.168.2.130 NETMASK=255.255.255.0 NETWORK=92.168.2.0 BROADCAST=192.168.2.255 ONBOOT=yes

Untuk membuat virtual IP pada eth0 dapat dilakukan dengan menggunakan perintah berikut :

Ifconfig eth0:1 10.1.1.1 netmask 255.255.255.0 Ifconfig eth0:2 10.6.1.1 netmask 255.255.255.0 Ifconfig eth0:3 10.7.1.1 netmask 255.255.255.0 Ifconfig eth0:4 10.8.1.1 netmask 255.255.255.0 Ifconfig eth0:5 10.9.1.1 netmask 255.255.255.0 Ifconfig eth0:6 10.10.1.1 netmask 255.255.255.0

Perlu diketahui bahwa virtual IP akan hilang bila komputer di-reboot ulang. Untuk mengatasinya adalah dengan memasukkan perintah diatas pada file etc rc.d rc.local. Setelah itu dijalankan perintah dibawah ini.

[root@firewall best]# service network restart

Shutting down interface eth0: [

SUKSES ]

Shuttimg down loopback interface: [

Disabling IPv4 packet forwarding: [ SUKSES ]

Setting network parameter: [

SUKSES ]

Bringing up loopback interface: [

SUKSES ]

Bringing up loopback interface: [

SUKSES ]

Enabling IPv4 packet forwarding: [

SUKSES ]

Enabling up interface eth0: [

SUKSES ]

[root@firewall Desktop]# [

SUKSES ]

Setelah itu dilakukan pemeriksaan konfigurasi jaringan yang telah dibuat apakah sudah sesuai dengan yang diinginkan dengan mengetikan perintah ifconfig pada konsole.

[root@firewall Desktop]# ifconfig

eth0 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 192.168.2.130 Bcast : 192.168.2.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 RX packet: 0 error: 0 dropped: 0 overruns: 0 carrier: 0

Collisions: 0 txqueuelen: 100

RX bytes: 0 (0.0 b) TX bytes:129738 (126,6 Kb)

Interrupt:5 Base address: 0xcc00

eth1 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.1.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

Eth2 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.6.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

Eth3 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.7.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

Eth4 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.8.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

Eth5 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.9.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

Eth6 Link encap: Ethernet HWaddr 00:07:95:AC:DC:35

inet addr: 10.10.1.1 Bcast : 10.255.255.255 Mask: 255.255.255.0

UP BROADCAST MULTICAST MTU : 1500 METRIC : 1 Interrupt:5 Base address: 0xcc00

inet addr: 127.0.0.1 Mask: 255.0.0.0 UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packet: 1372 errors: 0 dropped: 0 overruns: 0 frame: 0

TX packets: 1372 errors: 0 dropped: 0 overruns: 0 carriers: 0

collisions: 0 txqueuelen: 0

RX bytes: 92891 (90. 7 Kb) TX bytes: 92891 (90. 9 Kb)

Perintah dibawah ini digunakan untuk melihat tabel routing dari firewall, Gateway semua komputer baris, server dan tayangan yang ada pada lab. Jaringan ditujukan ke mesin firewall tersebut. Sedangkan mesin firewall itu sendiri ditujukan ke alamat IP 192.168.2.1 yaitu alamat IP yang sudah ditetapkan oleh administrator jaringan gunadarma sebagai gateway untuk menuju ke jaringan internet.

[root@firewall Desktop]# route –n Kernel IP routing table

Destination Gateway Genmask Flag Metric Ref

User Iface 10.6.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 192.168.2.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.8.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.10.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.7.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

10.1.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.9.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 127.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 0 lo 0.0.0.0 0.0.0.0 255.0.0.0 UG 0 0 0 eth0 [root@firewall Desktop]# 3.2 Perencanaan firewall

Arsitektur Firewall yang digunakan pada laboratorium jaringan adalah arsitektur DHG ( Dual Homed Gateway ). Pada arsitektur ini terdapat komputer yang menjadi bagian yang dianggap memiliki peranan yang paling penting dalam pengamanan jaringan internal.

Gambar: Arsitektur Firewall Laboratorium Jaringan

INTERNET

Jaringan Internal Netlab Dual Homed Host Bastion Host Firewall Netlab

Selain itu juga berperan untuk memenuhi semua kebutuhan komputer pada jaringan internal untuk berhubungan dengan dunia luar. Komputer tersebut dinamakan sebagai bastion host.

3.3 Hal-hal yang harus dilakukan sebelum membuat firewall Setelah dilakukan konfigurasi alamat IP dan ditentukan jenis firewall yang digunakan maka langkah selanjutnya adalah pembuatan mesin firewall, karena firewall merupakan pembatas jaringan internal maka pada mesin firewall perlu diperhatikan hal-hal sebagai berikut :

3.3.1 Pemeriksaan service yang berjalan

Sebelum dibuat aturan rantai firewall, sebelumnya perlu diperiksa terlebih dahulu service yang berjalan pada mesin firewall. Banyak program yang dapat memeriksa service dan port apa saja yang terbuka. Dalam penulisan ini dipakai perangkat lunak nmap-3.30.

[root@firewall best]# nmap localhost

Starting nmap 3.30 ( http://www. Insecure.org/nmap/ ) at 2004-06-07

07:07 WIT

Interesting ports on localhost ( 127.0.0.1):

(The 1638 ports scanned but not shown below are in state: closed)

Port State Service

22/tcp open ssh

23/tcp open telnet

3128/tcp open squid-http

6000/tcp open X11

10000/tcp open snet-sensor-mgmt

Nmap run completed - - 1 IP address (1 host up) scanned in 2.508

second

[root@firewall best]#

3.3.2 Mematikan service yang tidak diperlukan

Dengan tampilan di atas dapat terlihat banyak pelayanan yang dilakukan oleh mesin firewall, seperti telnet, ssh, untuk mengendalikan komputer lain, finger untuk memberikan informasi tentang user, webmin merupakan administrator berbasis web.

Salah satu pelayanan yang harus dimatikan adalah finger karena dapat memberikan info kepada siapa saja yang memintanya -walaupun tidak cukup banyak- tetapi memberikan username yang sah yang memungkinkan usaha brute force, maupun usaha sosial engineering. Pada perintah di bawah ini dilakukan pengecekan instalasi finger.

[root@firewall RPMS2]# rpm –qa grep finger finger-sevice-0. 17-5mdk

finger-0.17-5mdk

Terlihat instalasi finger, untuk itu dapat dimatikan dengan cara berikut :

[root@firewall RPMS2]# rpm –e finger

Selanjutnya terlihat pada port yang terbuka terdapat port nomor 10000 yang merupakan service webmin, yaitu administrator berbasis web. Dan pelayanan ini harus segera dimatikan karena rentan terhadap kesalahan pemrograman.

[root@firewall best]# service webmin stop

Stopping Webmin [ SUKSES

]

Pada mesin firewall melayani ssh dan telnet yang fungsinya sama yaitu untuk mengotrol dan mengendalikan suatu komputer, telnet harus segera dimatikan karena penggunaan utilitas ini masih dikategorikan sebagai salah satu utilitas yang dapat membuat lubang keamanan jaringan, karena telnet dalam aksinya tidak melindungi data berupa password dan username yang diberikan untuk mengendalikan host, hal ini dapat dimanfaatkan oleh penyusup untuk memperoleh password tersebut.

Setelah itu diperiksa menggunakan perangkat lunak nmap untuk melihat port – port yang terbuka.

[root@firewall Linux]# nmap localhost

Starting nmap 3.30 ( http://www.insecure.org/map/ ) at

2004-06-07 07:07 WIT

Interesting ports on localhost (127.0.0.1) :

(The 1638 ports scanned but not shown below are in state: closed )

Port State Service

22/tcp open ssh

Nmap run completed - - 1 IP address ( 1 host up) scanned in 2. 508

seconds

[root@firewall Linux]#

3.3.3 Cek perangkat lunak Iptables

Dalam hal pengamanan jaringan lokal laboratorium, seperti pembatasan hak akses dan penyaringan paket dilakukan dengan menggunakan perangkat lunak iptables. Untuk memeriksa apakah Iptables sudah teristall pada ssstem, dapat dilakukan dengan menjalankan perintah berikut.

[root@firewall Linux]# rpm -qa grep iptables iptables-1.2. 8-2mdk

Terlihat bahwa perangkat lunak Iptables yang digunakan adalah versi 1.2.8 untuk linux mandrake. Jika tidak ada, bisa didapatkan pada halaman website http://www.netfilter.org.

3.4 Pembuatan aturan firewall

Aturan dibuat pada komputer yang bertindak sebagai mesin firewall, komputer ini akan menjadi penentu terhadap paket-paket data yang akan masuk dan keluar dari jaringan. Langkah yang dilakukan yaitu :

1. Penghapusan rantai firewall yang ada.

2. Membuat kebijakan default DROP dari masing-masing rantai. 3. Menentukan paket yang diijinkan untuk melewati firewall. Penghapusan aturan pada rantai firewall.

IPTABLES –F INPUT

IPTABLES –F OUTPUT

Setelah itu dibuat kebijakan default menjadi DROP.

IPTABLES –F INPUT DROP IPTABLES –F FORWAD DROP IPTABLES –F OUTPUT DROP

Dengan membuat kebijakan default ke dalam kondisi DROP maka semua yang berhubungan dengan pengiriman paket data akan digagalkan, termasuk didalamnya mesin firewall itu sendiri. Agar mesin firewall dapat mengakses dirinya sendiri, dibuat aturan berikut :

IPTABLES –A INPUT -p all lo -j ACCEPT IPTABLES –A OUTPUT -p all -o lo -j ACCEPT

Selanjutnya dibuat aturan untuk mengontrol paket apa saja yang diperbolehkan untuk melewati firewall serta yang tidak, termasuk pula alamat IP apa saja yang dapat melewati. Penyaringan paket data dilakukan sesuai dengan jenis paket tersebut.

BAB IV

PENGATURAN PAKET DATA

Pada jaringan terdapat beberapa paket data yang dapat diatur dan dilewatkan pada firewall. Jenis-jenis paket data ini adalah paket ICMP, paket TCP dan paket UDP.

4.1 Paket ICMP

Ping (Packet Internet Grouper) adalah utilitas diagnosis untuk mengetahui apakah sebuah komputer terkoneksi dengan komputer yang lain. Utilitas ini bekerja dengan cara mengirimkan paket ICMP.

Pada aturan yang dibuat di bawah ini, dibatasi alamat IP apa saja yang boleh melakukan ping, khususnya ke mesin firewall. Hal ini dilakukan karena utilitas ping dapat digunakan untuk meng-crash suatu host dengan mengirimkan oversize data dan memperlambat koneksi ke internet.

IPTABLES –A OUPUT -p icmp –s 192.168.2.130 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.1 /24 -d 192.168.2.130 –j

ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.1.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.1.1.1 –j ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.6.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.6.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.6.1.0 /24 -d 10.6.1.1 –j ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.7.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.7.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.7.1.0 /24 -d 10.7.1.1 –j ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.8.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.8.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.8.1.0 /24 -d 10.8.1.1 –j ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.9.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.9.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.9.1.0 /24 -d 10.9.1.1 –j ACCEPT

IPTABLES –A OUPUT -p icmp –s 10.10.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.1.1.0 /24 -d 10.10.1.1 –j ACCEPT

IPTABLES –A INPUT –p icmp –s 10.10.1.0 /24 -d 10.10.1.1 –j ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.1.1.0 /24 -d 10.6.1.1 – j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.1.1.0 /24 -d 10.7.1.1 – j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.1.1.0 /24 -d 10.8.1.1 – j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.1.1.0 /24 -d 10.9.1.1 – j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.1.1.0 /24 -d 10.10.1.1 – j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.6.1.0 /24 -d 10.1.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.6.1.0 /24 -d 10.7.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.6.1.0 /24 -d 10.8.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.6.1.0 /24 -d 10.9.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.6.1.0 /24 -d 10.10.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.7.1.0 /24 -d 10.1.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.7.1.0 /24 -d 10.6.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.7.1.0 /24 -d 10.8.1.0/24 –j

IPTABLES –A FORWARD –p icmp –s 10.7.1.0 /24 -d 10.9.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.7.1.0 /24 -d 10.10.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.8.1.0 /24 -d 10.1.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.8.1.0 /24 -d 10.6.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.8.1.0 /24 -d 10.7.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.8.1.0 /24 -d 10.9.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.8.1.0 /24 -d 10.10.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.9.1.0 /24 -d 10.1.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.9.1.0 /24 -d 10.6.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.9.1.0 /24 -d 10.7.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.9.1.0 /24 -d 10.8.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.9.1.0 /24 -d 10.10.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.10.1.0 /24 -d 10.1.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.10.1.0 /24 -d 10.6.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.10.1.0 /24 -d 10.7.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.10.1.0 /24 -d 10.8.1.0/24 –j

ACCEPT

IPTABLES –A FORWARD –p icmp –s 10.10.1.0 /24 -d 10.9.1.0/24 –j

ACCEPT

Permintaan paket data berupa jenis icmp yang berasal dari alamat IP yang tidak terdefisikan akan langsung ditolak. Pada aturan di atas, ditentukan alamat IP yang diijinkan melewati firewall. Sebagai contoh, pada rantai OUTPUT ditentukan paket paket data jenis icmp dapat dilewatkan bila alamat IP sumbernya 10.1.1.1 dan pada rantai INPUT dibuat aturan hanya alamat jaringan 10.1.1.0/24 yang boleh memasuki firewall tetapi dengan IP tujuannya yaitu 10.1.1.1 yang dalam hal ini merupakan alamat IP mesin firewall. Pada rantai FORWARD dibuat aturan agar tiap baris dapat mengirimkan paket icmp ke baris lainnya.

4.2 Paket TCP

Berikut ini adalah utilitas yang menggunakan paket TCP dalam operasinya yang dipakai pada laboratorium jaringan.

4.2.1 FTP (File Transfer Protocol)

Digunakan untuk transfer file dalam jaringan. Pada lab. Jaringan terdapat ftp server dan aturan dibuat untuk membatasi alamat IP yang dapat mengakses ftp server tersebut.

IPTABLES –A FORWARD -p tcp –d 10.6.1.2 - -sport 21 -j ACCEPT

IPTABLES –A FORWARD -p tcp –s 10.6.1.2 - - dport 22 -j ACCEPT

IPTABLES –A FORWARD -p tcp –d 10.7.1.2 - -sport 21 -j ACCEPT

IPTABLES –A FORWARD -p tcp –s 10.7.1.2 - - dport 22 -j ACCEPT

IPTABLES –A FORWARD -p tcp –d 10.8.1.2 - -sport 21 -j ACCEPT

IPTABLES –A FORWARD -p tcp –s 10.8.1.2 - - dport 22 -j ACCEPT

Aturan diatas membuat alamat IP yang telah didefinisikan dapat mengakses ftp server. Hal ini dikarenakan untuk alamat IP tersebut diijinkan melewati firewall jika port tujuannya 21.

[root@baris1 root]#ftp ftp>open

(to) 10.1.1.7

Connected to 10.1.1.7

220 win2knet Microsoft FTP Service (Version 5.0). KERBEROS_V4 rejected as an authentication type

Name (10.1.1.7:root): admin 331 Password:

230 User admin logged in.

Remote system type is windows_NT. ftp> ls

227 Entering Passive Mode (10,1,1,7,13,213).

125 Data connection already open; Transfer starting.

04-03-04 12:58PM <DIR> Kursus Linux

04-03-04 12:58PM <DIR> Kursus Win2k

226 Trasfer complete. ftp> ls

227 Entering Passive Mode (192,168,2,120,13,214). 125 Data connection already open; Transfer starting.

11-16-97 12.26AM 203199 ARJ.EXE

04-03-04 01:01PM <DIR> Citrix Metaframe

04-03-04 01:00PM <DIR> Citrix Metaframe Xp

04-03-04 01:03PM <DIR> Slide Kursus Win2k

12-11-03 11:51AM 1484181 Citrix802.2.exe 12-11-03 11:51AM 1484211 Citrix802.3.exe 12-19-04 08:16AM 1480594 DOSimage.exe 04-19-04 09:00PM <DIR> NIC538nwclient 04-03-04 01:03PM <DIR> WFCLIENT 12-11-03 11:51AM 433152 WINIMAGE.EXE 226 Transfer complete. ftp>quit 221 [root@baris1 root]# 4.2.2 SSH (Secure Shell)

SSH adalah program untuk login ke komputer lain dan mengendalikan komputer tersebut serta dapat mengeksekusi perintah-perintah. Fungsi SSH hampir sama dengan telnet tetapi

SSH lebih aman karena SSH memiliki kemampuan untuk mengenkripsi password.

IPTABLES –A OUTPUT -p tcp –d 10.1.1.5 - - sport 22 -j ACCEPT

IPTABLES –A OUTPUT -p tcp –d 10.1.1.6 - - sport 22 -j ACCEPT

IPTABLES –A OUTPUT -p tcp –d 10.1.1.7 - - sport 22 -j ACCEPT

IPTABLES –A OUTPUT -p tcp –d 10.1.1.8 - - sport 22 -j ACCEPT

IPTABLES –A INPUT -p tcp –s 10.1.1.5 - - dport 22 -j ACCEPT

IPTABLES –A INPUT -p tcp –s 10.1.1.6 - - dport 22 -j ACCEPT

IPTABLES –A INPUT -p tcp –s 10.1.1.7 - - dport 22 -j ACCEPT

IPTABLES –A INPUT -p tcp –s 10.1.1.8 - - dport 22 -j ACCEPT

IPTABLES –A FORWARD -p tcp –d ! 10.1.1.0 /24 - - sport 22 -j DROP

IPTABLES –A FORWARD -p tcp –s ! 10.1.1.0 /24 - - dport 22 -j DROP

Aturan di atas membuat batasan IP yang diijinkan untuk melakukan ssh. Sebagai contoh, alamat IP 10.1.1.5 yang merupakan alamat IP komputer asisten dapat melakukan ssh ke komputer baris dan mesin firewall. Hal ini dikarenakan pada rantai INPUT, sumber yang berasal dari 10.1.1.5 diijinkan untuk melewati firewall dengan port tujuan 22. Dan pada rantai OUTPUT terdapat tujuan IP yaitu 10.1.1.5 dengan port sumbernya 22 yang boleh melewati firewall. Hal ini tidak berlaku

untuk kondisi sebaliknya. Pada script tidak diberlakukan aturan untuk alamat IP apa saja melakukan ssh ke 10.1.1.5. Oleh karena itu firewall akan melihat kebijakan default yaitu DROP sehingga sambungan ssh ke alamat 10.1.1.5 tidak diijinkan dengan kata lain ditolak. Rantai FORWARD dibuat agar mesin firewall meneruskan IP yang berbeda alamat jaringan, misalnya 10.1.1.5 dengan 10.6.1.6. Pada aturan diatas, alamat IP yang dapat melewati firewall hanya berasal dari alamat jaringan 10.1.1.0 /24.

[root@netlab Desktop]# ssh 10.1.1.1

[email protected]’s passwaord:

Last login: Fri Jun 25 13:40:12 2004 from 10.1.1.3 [root@firewall root]#

Pada contoh di atas dicoba melakukan sambungan ssh ke komputer firewall dari komputer asisten dan ternyata diijinkan melewati firewall.

[root@baris1 tes]# ssh 10.1.1.3

{ koneksi digagalkan }

Pada contoh di atas dicoba melakukan sambungan ssh ke komputer firewall dari komputer baris dan ternyata digagalkan. 4.2.3 Koneksi Internet

IPTABLES –A FORWARD -p tcp - - dport 80 -j ACCEPT IPTABLES –A FORWARD -p tcp - - sport 80 -j ACCEPT

Untuk sambungan ke internet menggunakan port 80, untuk itu dibuat aturan pada rantai FORWARD agar komputer yang port tujuannya 80 diijinkan melewati firewall.

4.3 Paket UDP

Traceroute merupakan tool yang sangat berguna yang bekerja dengan mengirimkan paket UDP dan biasa digunakan untuk mendeteksi dimana keberadaan suatu komputer dan di network mana dia terhubung. Aturan dibuat agar mesin firewall tidak dapat dilacak dengan menggunakan traceroute.

[root@cisco Desktop]# traceroute 10.1.1.1

traceroute to 10.1.1.1 (10.1.1.1), 30 hops max, 38 byte packets

1 * * * 2 * * * 3 * * *

[root@cisco Desktop]#

Dengan pembuatan aturan tersebut, jaringan lokal lab. Jaringan akan sulit untuk ditembus dari luar, sehingga data-data penting yang ada pada lab. Jaringan tidak sampai ke luar. Dan dengan adanya akses kontrol baik terhadap layanan dan arah sangat memudahkan dalam mengontrol komputer yang sedang digunakan.