PADANG

TUGAS AKHIR

Oleh :

FUADDI SYAH RAHMAN AMIN

1401082006

PROGRAM STUDI TEKNIK KOMPUTER

JURUSAN TEKNOLOGI INFORMASI

POLITEKNIK NEGERI PADANG

2017

PEMBANGUNAN SISTEM KEAMANAN JARINGAN

MENGGUNAKAN HONEYPOT SERVER PADA JARINGAN

DEMILITERIZED ZONE (DMZ) DI BKPSDM KOTA PADANG

TUGAS AKHIR

Diajukan sebagai salah satu syarat untuk mendapatkan gelar Ahli Madya pada Jurusan Teknologi Informasi Program Studi Teknik Komputer

Oleh :

FUADDI SYAH RAHMAN AMIN

1401082006

PROGRAM STUDI TEKNIK KOMPUTER

JURUSAN TEKNOLOGI INFORMASI

POLITEKNIK NEGERI PADANG

2017

TUGAS AKHIR

Diajukan sebagai salah satu syarat untuk mendapatkan gelar Ahli Madya pada Jurusan Teknologi Informasi Program Studi Manajemen Informatika

Oleh :

FUADDI SYAH RAHMAN AMIN

1401082006

Tugas Akhir ini telah diperiksa dan disetujui oleh:

Pembimbing I Meri Azmi, ST., M.Cs NIP 19811207 200812 2 001 Pembimbing II Cipto Prabowo ST,. MT NIP 19740302 200812 1 001 Disahkan oleh: Ketua Jurusan Teknologi Informasi

Ronal Hadi, ST,.M.Kom NIP 19760129 200212 1 001

Ketua Program Studi Teknik Komputer

Deni Satria, S.Kom,.M.Kom NIP 19780928 200812 1 002

PEMBANGUNAN SISTEM KEAMANAN JARINGAN

MENGGUNAKAN HONEYPOT SERVER PADA JARINGAN

DEMILITERIZED ZONE (DMZ) DI BKPSDM KOTA PADANG

Oleh :

FUADDI SYAH RAHMAN AMIN

1401082006

Tugas Akhir ini telah diuji dan dipertahankan didepan tim penguji sidang Tugas Akhir Diploma III Politeknik Negeri Padang

Pada hari Jumat Tanggal 22 September 2017 Tim Penguji,

Ketua

Meri Azmi, ST., M.Cs NIP 19811207 200812 2 001

Sekretaris

Alde Alanda, S.Kom,. MT NIP 19880825 201504 1 002 Anggota

Yuhefizar, S.Kom,.M.Kom NIP 19760113 2006604 1 002

Anggota

Deddy Prayama, S.Kom,.M.ISD NIP.19810415 200604 1 002

v

kota padang berpusat pada server BKPSDM Kota Padang. Salah satu langkah dalam pengamanan yang dilakukan adalah penggunaan server jebakan / honeypot server dan penggunaan jaringan perimeter / demiliterized zone (DMZ).

Honeypot server menjebak pelaku penyerangan ke dalam sebuah sistem palsu, honeyd dan Kippo SSH adalah software yang dipakai untuk memberikan informasi palsu berupa port-port yang terbuka dan layanan SSH palsu. Jaringan DMZ memanfaatkan layanan NAT dan PAT yang akan mengarahkan user ke alamat-alamat tertentu sesuai dengan request yang dilakukan, jika request tersebut hanya berupa akses ke website maka koneksi akan diarahkan ke web server serdangkan bila request selain daripada itu akan diarahkan ke honeypot server.

Uji coba dilakukan dengan scanning port dan bruteforcing layanan ssh menggunakan sistim operasi Kali Linux. Berdasarkan hasil uji coba honeyd akan merespon penyerang dengan memberikan informasi port-port palsu dan Kippo SSH menangkap terjadinya beberapa percobaan login pada kippo log

vi

ABSTRACT

Security is the most important aspect in the BKPSDM Padang City’s computer network system beause all data about staffing in the Padang City locate on the BKPSDM Padang City’s server. One of the many secutity system is to use server trap / honeypot server and use perimeter network / demilitarized zone (DMZ).

The honeypot server traps the attacker into a fake system, honeyd and Kippo SSH is the software used to provide fake information about opened ports and fake SSH services. The DMZ network utilizes NAT and PAT services that will direct users to addresses that match the query that is made, if the request just want to access to the site it will be redirected to the web server whenever the other request it will be directed to the honeypot server.

Trials are performed with port scanning and bruteforcing ssh services using the Kali Linux operating system. Based on the results of the trial honeyd will answer the attacker by providing information of fake ports and Kippo SSH detecting brutal login on kippo log

vii

Puji syukur diucapkan kepada Tuhan Yang Maha Esa, karena atas berkat dan rahmat-Nya, lapora Tugas Akhir (TA) ini dapat diselesaikan. Penulisan laporan TA ini dilakukan dengan tujuan untuk memenuhi salah satu syarat untuk mencapai gelar Diploma Tiga Politeknik. Ucapan terimakasih juga diucapkan atas segala bantuan dan bimbingan dari berbagai pihak, dari masa perkuliahan sampai pada penyusunan laporan TA ini dapat diselesakan. Oleh karena itu, ucapan terima kasih sangat besar diucapkan kepada:

1. Ibu Meri Azmi ST., M.Cs, dan bapak Cipto Prabowo ST,. MT selaku dosen pembimbing yang telah menyediakan waktu, tenaga, pikiran, dan arahan dalam membantu penyusunan laporan TA ini,

2. Orang tua dan keluarga yang telah memberikan bantuan dan dukungan moril dan materil,

3. Sahabat yang telah banyak membantu dalam menyelesaikan laporan Tugas Akhi ini,

4. Pihak BKPSDM Kota Padang yang telah bersedia membantu dan menyediakan fasilitas dalam pelaksanaan implementasi tugas akhir ini.

Akhir kata, penulis berharap Tuhan Yang Maha Esa berkenan membalas segala kebaika semua pihak yang telah membantu. Semoga laporan Tugas Akhir ini dapat membawa manfaat bagi pengembangan ilmu pengetahuan terkhususnya dibidang teknologi informasi.

Padang, 14 September 2017 Penulis

viii

DAFTAR ISI

LEMBAR JUDUL TUGAS AKHIR ...i

LEMBAR PEROLEHAN GELAR...ii

LEMBAR PERSETUJUAN / PENGESAHAN TUGAS AKHIR ...iii

LEMBAR PENGUJI TUGAS AKHIR ...iv

ABSTRAKSI (INDONESIA) ...v

ABSTRACT (IN ENGLISH)...vi

KATA PENGANTAR ...vii

DAFTAR ISI...viii

DAFTAR GAMBAR ...ix

DAFTAR TABEL ...x

DAFTAR LAMPIRAN ...xi

BAB I PENDAHULUAN...1 1.1. Latar Belakang ...1 1.2. Rumusan Masalah ...3 1.3. Tujuan ...3 1.4. Batasan Masalah...3 1.5. Metodologi Penulisan ...4

BAB II TEORI DASAR...6

2.1. Keamanan Jaringan/Network Security ...6

2.1.1 Tujuan Keamanan Jaringan Komputer...7

2.1.2 Langkah Pengamanan Jaringan Komputer...8

2.1.3 Macam Serangan Padang Jaringan...11

2.1.4 Beberapa Cara Dalam Pengamanan Sistem ...12

2.2. Demilitarized Zone (DMZ) ...13

2.3. Honeypot ...14

2.3.1. Tipe-Tipe Honeypot. ...15

2.3.2. Jenis-Jenis Honeypot...15

2.4. NAT dan PAT ...17

2.5. Penetration Testing...18

2.6. Tinjauan Pustaka ...20

BAB III ANALISIS DAN PERANCANGAN ...21

3.1.Analisa ...21

3.1.1. Denah Lokasi Implementasi ...21

3.1.2. Topologi Jaringan Komputer BKPDSM Kota Padang ...22

3.2. Perancangan Sistem ...24

3.2.1. Rancangan Topologi...24

3.2.2. Rancangan Perangkat ...26

BAB IV IMPLEMENTASI DAN PENGUJIAN ...31

4.1 Implementasi ...31

4.1.1. Pemasangan Perangkat Lunak...31

4.1.2. Konfigurasi Perangkat Lunak ...33

4.1.3. Pemasangan Perangkat Keras ...36

ix

BAB V KESIMPULAN DAN SARAN ...52 4.1 Kesimpulan ...52 4.2 Saran...53 DAFTAR PUSTAKA

x

DAFTAR GAMBAR

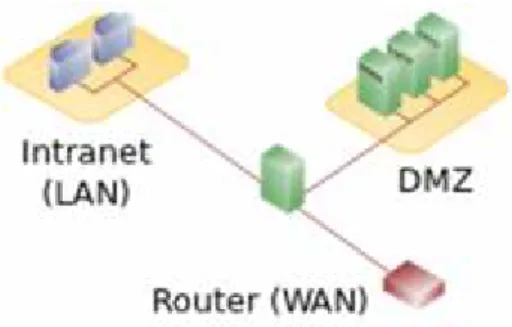

Gambar 2.1 Interupsi...11 Gambar 2.2 Intersepsi ...11 Gambar 2.3 Modifikasi ...11 Gambar 2.4 Fabrikasi ...12Gambar 2.4 Implementasi DMZ pada Jaringan ...14

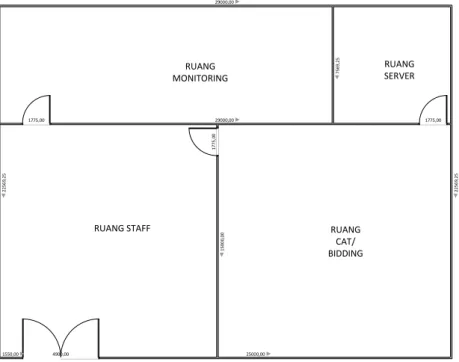

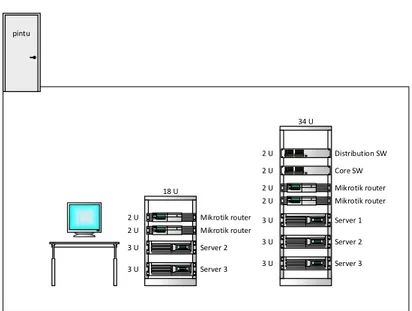

Gambar 3.1 Denah Ruangan BKPSDM Kota Padang ...21

Gambar 3.2 Denah Ruangan Server BKPSDM Kota Padang...22

Gambar 3.3 Topologi Jaringan BKPSDM Kota Padang...22

Gambar 3.4 Rancangan Topologi Jaringan Baru BKPSDM Kota Padang ...24

Gambar 3.5 Topologi Jaringan Baru BKPSDM Kota Padang ...25

Gambar 3.5 Perangkat Rasberry Pi...28

Gambar 3.6 Perangkat Mikrotik Router ...29

Gambar 4.1 Install Software Git ...31

Gambar 4.2 Menyalin File Honeyd pada Website Github ke Komputer ...32

Gambar 4.3 Menjalankan Autogen File ...33

Gambar 4.4 Membuat File Konfigurasi Honeyd Bernama Honeypot.Conf ...34

Gambar 4.5 Isi dari File Honeypot.conf...35

Gambar 4.6 Menjalankan Software Honeyd ...36

Gambar 4.7 Merubah Mode File Pada Kippo ...35

Gambar 4.8 Menjalankan Program Kippo SSH...36

Gambar 4.9 Pemasangan Perangkat Jaringan ...37

Gambar 4.10 Pemasangan Perangkat Jaringan DMZ ...38

Gambar 4.11 Ip Adress Pada Setiap Interface Pada Router...39

Gambar 4.12 Konfigurasi Gateway pada Router ...40

Gambar 4.13 Konfigurasi NAT dan PAT ...41

Gambar 4.14 Ip Address Pada Server Asli...42

Gambar 4.15 Akses ke Website Berjalan Normal ...44

Gambar 4.16 Reaksi Honeypot Honeyd ...45

Gambar 4.17 Scanning Port Sebelum Implementasi Honeypot Server ...46

Gambar 4.18 Akhir Proses Scanning ...46

Gambar 4.19 Proses Bruteforcing ...47

Gambar 4.20 Kondisi Sebelum Bruteforcing pada honeypot server ...48

Gambar 4.21 Kondisi Saat Bruteforcing pada honeypot server...48

Gambar 4.22 Kondisi Setelah Bruteforcing pada honeypot server...49

Gambar 4.23 Log Bruteforcing pada Kippo SSH ...49

Gambar 4.24 Tampilan Ssh Login Sebelum Implementasi Honeypot ...50

xi

... 25 Table 3.3 Tabel pengalihan request oleh router ... 26

xii

DAFTAR LAMPIRAN Lampiran 1. Dokumentasi Implementasi

1

1.1. Latar Belakang

Pada era global ini informasi dan teknologi sudah menjadi seperti kebutuhan pokok bagi manusia. Namun untuk menjaga sumber informasi tersebut tetap menyediakan informasi yang semestinya diperlukan sebuah pengamanan pada teknologi itu sendiri salah satu aspek yang harus diamankan adalah pada jaringan komputernya.

BKPSDM (Badan Kepegawaian dan Pengembangan Sumber Daya Manusia ) Kota Padang merupakan salah satu instansi yang berada di Kota Padang, Sumatera Barat dengan aktivitasnya yang didukung oleh layanan internet dengan tugas utama BKPSDM sebagai penyelenggaraan dan pengelolaan seluruh informasi mengenai kepegawaian. BKPSDM Kota Padang terletak di Jalan Bagindo Aziz Chan tepatnya di gedung Balai Kota Padang.

BKPSDM Kota Padang memiliki server yang menampung data-data kepegawaian dari seluruh kantor pemerintahan Kota Padang khusunya pegawai negeri di Kota Padang yang terhubung dan dapat diakses bebas melalui internet. Kondisi tersebut beresiko terjadinya penyerangan oleh pihak luar yang tidak beranggung jawab terhadap server BKPDSM Kota Padang.

Saat ini infrastruktur jaringan komputer di BKPDSM Kota Padang dirasa masih kurang aman dilihat dari topologi jaringan komputernya dimana server-server tersebut langsung terhubung ke internet tanpa adanya proses

2

penyaringan di router terlebih dahulu yang menyebabkan seseorang dari luar dapat langsung mengakses ke server. Hal ini merupakan satu kesalahan yang akan dapat menyebabkan kerugian besar kepada pihak BKPSDM Kota Padang sendiri karena mengandalkan sistem keamanan yang dipasang hanya pada server itu saja dirasa tidak cukup untuk menjamin keamanan server sendiri.

Oleh karena itu untuk memperbaiki kesalahan yang telah terjadi dan dalam upaya menjaga agar setiap data dan informasi tetap tersedia, utuh dan tetap asli maka perlu ditingkatkannya sistem keamanan pada jaringan komputer di BKPSDM Kota Padang salah satunya dengan membangun sebuah jaringan Demiliterized Zone (DMZ) yang akan memisahkan antara zona publik dan zona internal yang mencegah seseorang dapat langsung mengakses ke server utama BKPSDM, juga ditambah honeypot yang difungsikan menjadi server palsu sebagai pengalihan ketika terjadi sebuah penyerangan terhadap server utama BKPSDM Kota Padang. Maka dari itu dengan dibangunnya jaringan DMZ dan honeypot server diharapkan menjadi salah satu sistem pertahanan dan pencegahan dari tindakan tidak bertanggung jawab yang akan dilakukan seseorang terhadap jaringan komputer di BKPSDM Kota Padang.

Berdasarkan alasan tersebut timbulah sebuah gagasan untuk membuat

sebuah tugas akhir yang diberi judul “Pembangunan Sistem Keamanan

Jaringan menggunakan honeypot server pada jaringan Demiliterized Zone (DMZ) di BKPSDM Kota Padang ”.

1.2.Rumusan Masalah

1. Bagaimana cara membangun sebuah honeypot server dan jaringan perimeter/Demiliterized Zone (DMZ) ?

2. Bagaimana membangunvhoneypot server dan jaringan perimeter/ Demiliterized Zone (DMZ) agar dapat dijadikan sebagai sistem pertahanan pada jaringan komputer?

3. Bagaimana cara agar honeypot server dapat dijadikan sebagai sebuah server palsu di dalam sebuah jaringan perimeter/Demiliterized Zone (DMZ)?

1.3.Tujuan

1. Membangun sebuah honeypot server dan jaringan perimeter/ Demiliterized Zone (DMZ)

2. Menjadikan honeypot server dan jaringan perimeter/ Demiliterized Zone (DMZ) sebagai sistem pertahanan pada jaringan komputer

3. Dapat menjadikan honeypot server sebagai sebuah server palsu di dalam sebuah jaringan perimeter/ Demiliterized Zone (DMZ)

1.4.Batasan Masalah

Agar tugas akhir ini tidak menyimpang dan mengambang dari tujuan yang telah ditetapkan semula maka penulis menetapkan batasan masalah sebagai berikut:

1. Pembangunan honeypot server menggunakan mini PC Rasberry Pi

2. Pembangunan honeypot server menggunakan sistem operasi linux Ubuntu serta software Honeyd, Kippo SSH

4

3. Honeypot server dibuat terpisah dengan web/mail server asli 4. Pengetesan honeypot server menggunakan sistem operasi kali linux 5. Konfigurasi DMZ menggunakan NAT dan PAT pada router

1.5.Metodologi Pelaksanaan Tugas Akhir

Dalam penulisan proposal tugas akhir metodologi penelitian akan menjelaskan bagaimana langkah dalam menjawab perumusan masalah diantaranya dengan menerakan hal-hal berikut :

1. Studi Pustaka

Metode ini dilakukan dengan cara membaca jurnal dan buku-buku yang berhubungan dengan keamanan jaringan terkhusunya mengenai honeypot server dan DMZ yang bersumber dari pustaka atau internet,

2. Observasi

Metode ini dilakukan dengan cara mengamati secara langsung objek yang diteliti untuk mendapatkan informasi yang tepat dan sistematis, yang diantaranya infrastruktur lokasi implementasi, pemasangan perangkat, pengaturan dari sistem yang telah dibangun sebelumnya,

3. Konsultasi

Mengkonsultasikan tugas akhir dengan pembimbing yang telah ditentukan sebelumnya, pihak BKPDSDM Kota Padang serta pihak lain yang dapat membantu dalam penyelesaian tugas akhir,

4. Perancangan dan pembangunan sistem

Membuat konsep mengenai sistem yang akan di bangun kemudian melakukan pembangun sistem sesuai dengan rancangan yang telah disusun sebelumnya,

5. Pengujian sistem

Pengujian menggunakan sistem yang telah dibuat menggunakan metode yang telah ditetapkan sebelumnya dan menggunakan beberapa teknik dan alat-alat tertentu.

6

BAB II

LANDASAN TEORI

2.1. Keamanan Jaringan/Network Security

Pada umumnya tindakan pengamanan dikategorikan menjadi dua jenis yakni pencegahan(preventif) dan perbaikan(recovery). Pencegahan dilakukan untuk mengantisipasi kemungkinan terjadinya serangan pada sebuah sistem, sedangkan tindakan perbaikan dilakukan ketika telah terjadinya serangan pada sebuah sistem. Tindakan pencegahan biasanya dilakukan dengan mengatur akses ke informasi melalui mekanisme authentication dan access control dimana pemakaian dari mekanisme tersebut antara lain penggunaan password dan menutup servis-servis yang tidak digunakan dan memasang sistem proteksi seperti firewall. Tindakan perbaikan dilakukan setelah dilakukan pengetesan pada sebuah sistem dan mendapatkan celah-celah yang kemungkinan dapat dieksploitasi.

Sebelum memulai untuk melakukan proses pengamanan perlu dianalisa beberapa faktor seperti apa saja yang akan diamankan, seberapa besar nilainya, dan siapa yang akan bertanggung jawab atas data dan aset yang ada di dalam jaringan tersebut agar seorang dapat menganalisa resiko apa saja yang harus diambil maupun dihindari. Beberapa hal yang harus dimengerti dalam perencanaan pengamanan jaringan komputer diantaranya[1]:

1. Resiko

Resiko adalah apabila seseorang berhasil menyusup ke dalam sistem yang telah di bangun maka kemungkinan yang akan terjadi seperti apa[1],

2. Ancaman

Ancaman maksudnya adalah hal-hal apa saja yang mungkin akan dilakukan bila seorang penyusup berhasil masuk ke dalam sistem secara ilegal. [1],

3. Kelemahan

Maksudnya adalah seberapa kuat sistem pertahanan yang akan mencegah seorang penyusup untuk masuk kedalam jaringan komputer. [1].

2.1.1 Tujuan Keamanan Jaringan Komputer

Adapun pentingnya keamanan jaringan adalah untuk menjamin beberapa aspek agar tetap terjaga aspek-aspek tersebut diantaranya : 1. Availablility

Adalah dijaminnya ketersediaan data yang terus ada. Situs yang down dikarenakan serangan DDoS menunjukan rendahnya tingkat pengamanan pada aspek availability[2].

8

2. Reliability

Adalah kehandalan sebuah jaringan komputer dalam menjaga data-data yang keluar dan masuk jaringan komputer tetap dalam keadaan aman[2].

3. Confidentiality

Adalah kemampuan sebuah jaringan komputer untuk dapat merahasiakan setiap lalu lintas data yang masuk dan keluar sehingga seorang penyusup tidak dapat membaca data-data tersebut[2].

2.1.2 Langkah Pengamanan Jaringan Komputer

Dalam proses pengamanan jaringan komputer ada beberapa tahap yang perlu dilakukan oleh pihak yang bertanggung jawab diantaranya adalah :

1. Persiapan (preparation)

Persiapan menjadi awal dari segala macam kegiatan sebelum memulainya. Persiapan yang dilakukan diantaranya[3].

a. Persiapan personal

Persiapan personal dalam hal ini diberatkan pada orang yang bertugas mengamankan atau tim pengamanan. Tim penanganan yang baik adalah sumber daya yang berharga dalam proses penaganan masalah yang akan terjadi[3].

b. Persiapan alat(tool)

Persiapan tool merupakan kegiatan untuk mempersiapkan alat/teknologi yang diperlukan dalam proses penanganan insiden keamanan pada jaringan[3].

c. Persiapan dokumentasi

Beberapa dokumentasi yang perlu untuk dipersiapkan diantaranya daftar ip address, topologi jaringan beserta ip address terbarunya, peninjauan Disaster Recovery Plan (DRP) serta memastikan manajemen senior dan tim hukum memahami pentingnya penanganan dari serangan pada jaringan termasuk peran mereka[3].

d. Persiapan komponen keamanan network

Adalah komponen yang digunakan untuk menjaga keamanan pada jaringan komputer diantaranya anti malware, firewall, VPN[3].

2. Tahap Identifikasi

Menyelidiki dan memahami sifat terhadap suatu serangan dan target dari serangan tersebut adalah hal yang dilakukan pada taham identifikasi contohnya kinerja jaringan yang buruk, layanan lambat atau tidak dapat di akses, sistem yang tiba-tiba crash merupakan tanda-tanda yang patut dicurigai sebagai sebuah serangan sebelum dilakukannya proses penahanan dan pemulihan[3].

10

3. Tahap penahanan

Rencana penahanan yang telah ditentukan sebelum terjadinya penyerangan akan meningkatkan kecepatan respon dari kerusakan akibat serangan yang terjadi pada jaringan. Dimana strategi penahanan akan berbeda-beda tergantung pada sistem yang akan dikelola[3].

4. Tahap Eradication

Tahap ini merupakan tahapan analisa lebih dalam (forensik) pada tahap ini dilakukan analisa terhadap log file pada server, peralatan aktif jaringan, IDS, firewall, sistem file, dan aplikasi. Kualitas forensik akan semakin baik bila kualitas dan kuantitas dari barang bukti semakin baik serta banyak[3].

5. Tahap Recovery

Pada tahap ini dilakukan proses pemulihan sistem setelah dilakukannya proses penahanan dan proses eradication tahapan recovery akan semakin cepat dan tepat bila tim yang melakukan perbaikan memahami karakteristik serangan dengan sangat baik[3]. 6. Tahap Follow Up

Tahapan ini pelaporan atas serangan yang telah terjadi serta penangannya dan tahapan dari penaganan tersebut, pembelajaran atas apa yang telah terjadi, peningkatan terhadap sistem untuk mencegah hal yang sama tidak terulang kembali, pembaruan dokumen-dokumen terkait seperti Standari Operasi Prosedur (SOP), Prosedur Operasi Darurat (POD), Disaster Recovery Plan (DRP) [3].

2.1.3 Macam Serangan Padang Jaringan

Dalam melakukan tindakan penyerangan pada sebuah jaringan komputer seorang penyerang akan melakukan beberapa hal terhadap targetnya diantaranya sebagai berikut:

1. Interupsi

Gambar 2.1 interupsi

Teknik ini bekerja dengan mencegh agar pesan atau data yang dikirimkan seseorang sampai pada tujuan[3].

2. Intersepsi

Gambar 2.2 intersepsi

Teknik ini bekerja dengan menagkap pesan atau data yang dikirimkan seseorang kepada orang lain (spionase)[3].

3. Modifikasi

12

Teknik ini bekerja dengan membelokan pesan yang dikirimkan ke komputer penyerang kemudian si penyerang akan mengubah pesan tersebut setelah itu pesan yang telah diubah dikirimkan kepada penerima sebenarnya[3].

4. Fabrikasi

Gambar 2.4 fabrikasi

Teknik ini bekerja dengan memberikan pesan palsu kepada target dimana pesan si pengirim akan dicegat oleh penyerang kemudian penyerang akan mengirimkan pesan buatannya kepada si penerima seolah-olah itu adalah pesan yang asli[3].

2.1.4 Beberapa Cara Dalam Pengamanan Sistem

Dalam menjaga sistem yang dibuat tetap terjaga aman seorang administrator dapat melakukan beberapa cara dalam sistemnya diantaranya adalah:

1. Autentikasi

Adalah proses pengenalan sisitim operasi, user, kegiatan, aplikasi yang terhubung ke dalam jaringan komputer. Proses ini diawali pada saat user melakukan login menggunakan username dan password[3].

2. Enkripsi

Adalah proses perubahan sebuah data menjadi bentuk-bentuk tertentu sehingga tidak dapat dibaca secara langsung dan harus melakukan proses dekripsi agar data tersebut dapat dibaca secara normal oleh user[3].

3. Account Locking

Melakukan penguncian sebuah akun jika setelah beberapa kali gagal dalam melakukan proses login[3].

4. Password Aging & Expiration

Adalah pemberian umur kepada password. Jika password sudah melebihi batas waktu administrator akan memberitahukan untuk merubah password kembali[3].

5. Otorisasi

Adalah pemberian hak akses terhadap suatu resource kepada seseorang. Dengan begitu seseorang akan diberi batasan untuk mengakses resource-resouce yang tidak diberikan kepadanya[3].

2.2.Demilitarized Zone (DMZ)

Adalah suatu area yang digunakan berinteraksi dengan pihak luar. Dalam hubungannya dengan jaringan komputer, DMZ merupakan suatu sub network yang terpisah dari sub network internal untuk keperluan keamanan.

DMZ akan menghalangi user untuk berinteraksi secara langsung dengan server. Web server, mail server, FTP server, dan VoIP sever adalah server-server yang dapat diakses dari luar, atau tepatnya dapat diakses dari

14

segala penjuru dunia menggunakan internet. Server ini sangat rawan terhadap target serangan, oleh karena itu perlindungan yang berlapis mengenai infrastruktur network dalam jaringan komputer sangat di perlukan[3].

Aturan-aturan dalam DMZ diantaranya[3]:

1. Pihak luar hanya dapat berhubungan dengan server yang berada pada daerah DMZ sesuai dengan kebutuhan saja.

2. Host-host pada internal akan dapat berhubungan dengan server baik melalui internet ataupun intranet

Gambar 2.4 Implementasi DMZ pada Jaringan

2.3.Honeypot

Secara umum, honeypot adalah sebuah sistem palsu yang dirancang menyerupai sistem sebenarnya yang dibangun untuk mengecoh attacker dalam melancarkan serangannya, dengan kata lain ketika seorang attacker ingin untuk menguasai sebuah server maka dia akan menyerang server tiruan yang telah dibangun dan tidak akan sampai ke server yang sebenarnya. Tujuan dari honeypot sendiri bukan cuman untuk membelokan serangan

seseorang, honeypot juga akan mengumpulkan informasi mengenai cara dan juga perangkat-perangkat maleware apa saja yang digunakan seorang attacker ketika ingin mengambil alih sebuah server

2.3.1 Tipe-Tipe Honeypot[4].

Beberapa tipe honeypot yang dirancang berdasarkan fungsinya diantaranya:

1. Production Honeypot

Production honeypot digunakan untuk meminimalisir resiko serangan pada sistem kemanan jaringan komputer dalam sebuah oraganisasi

2. Reseach Honeypot

Reseach Honeypot digunakan untuk mendapatkan sebanyak-banyaknya informasi penyerangan yang dilakukan oleh attacker yang nantinya akan dipelajari oleh seorang Administration System

2.3.2 Jenis-Jenis Honeypot

Jenis-jenis honeypot dibagi berdasarkan tingkat interaksi yang dimilikinya(level of Involvement) yang terdiri dari dua macam yakni diantaranya[4]:

1. Low-Interaction Honeypot

Low-Interaction Honeypot adalah jenis honeypot tingkat rendah dimana jenis honeypot ini hanya meniru beberapa atau satu service yang ada pada sebuah server, sebagai contoh honeypot ini membuat sebuah

16

service yang mencatat aktifitas pada sebuah port, dan cara melihat aktifitas tersebut dapat menggunakan perintah netcat sebagai berikut:

Netcat -l –p ->/usr/log/port80.log

Perintah diatas akan membuka aktifitas yang terjadi pada port 80. Pada low-Interaction of Honeypot penyerang tidak dapat berinteraksi dengan sistem operasi, hal ini akan membuat sistem tidak akan diambil alih oleh attacker namun administrator hanya akan mendapatkan sedikit informasi tentang bagaimana penyerangan tersebut dilakukan[4].

2. High – Interaction Honeypot

High – Interaction Honeypot adalah honeypot dengan interaksi tingkat tinggi. Pada honeypot ini telah dirancang agar penyerang dapat berinteraksi dengan sistem operasi, dengan kata lain penyerang dapat mengambil alih sistem sampai ke akar(root), dapat meng-upload dan meng-install file-file seperti backdoor. Karena hal tersebut administrator akan mendapatkan informasi lebih banyak mengenai cara penyerangan, file-file yang digunakan dalam penyerangan, tools apa saja yang digunakan oleh penyerang, namun hal ini memiliki beberapa kelemahan seperti kita harus mengawasi setiap aktifitas yang dilakukan oleh penyerang secara berkelanjutan atau terus menerus dan apabila High – Interaction Honeypot telah diambil alih oleh penyerang maka akan beresiko membahayakan sistem sebenarnya[4].

2.4. NAT dan PAT

Network Address Translation (NAT) adalah satu fitur yang berfungsi untuk menghubungkan beberapa buah komputer di jaringan lokal ke internet dengan menggunakan satu IP address public saja. Hal ini memungkinkan administrator untuk menghemat penggunaan IP public[5].

Port Adress Translation (PAT) adalah suatu metode untuk menghubungkan beberapa port yang diakses pada jaringan lokal ke jaringan internet menggunakan satu alamat IP public sesuai dengan port yang diakses[5].

2.4.1. Jenis-jenis NAT

1. Destiantion Network Address Translation (DNAT) adalah sebuah NAT yang berfungsi untuk meneruskan paket dari IP public melalui firewall ke suatu host dalam jaringan.

2. Source Network Address Translation (SNAT) yaitu sebuah NAT yang bertugas untuk merubah source address dari suatu paket data.

2.4.2 Kelebihan dan Kelemahan NAT

Seriap sistem mempunyai kelebihan dan kekurangannya masing-masing pada NAT berikut adalah kelebihan dan kekurangannya 1. Kelebihan dari NAT

a. Dengan adanya NAT dapat mengurangi adanya duplikasi IP address pada jaringan atau biasanya dikenal dengan conflict IP Address

18

b. Dengan adanya NAT akan menghindari pengalamatan ulang pada saat jaringan tersebut berubah.

c. Dapat menghemat IP Legal yang diberikan oleh ISP (Internet Service Provider)

d. Dapat meningkatkan fleksibelitas untuk koneksi jaringan internet.

2. Kelemahan dari NAT

a. NAT dapat menyebabkan keterlambatan proses, ini disebabkan karena data yang dikirim harus melalui perangkat NAT terlebih dahulu.

b. NAT dapat menyebabkan beberapa aplikasi yang tidak bisa berjalan dengan normal

c. Dengan adanya NAT dapat menghilangkan kemampuan untuk melacak data karena data tersebut akan melewati firewall.

2.5.Penetration Testing (Pentest)

Penetration testing dapat diartikan sebagai ujicoba penembusan sebuah sistem dengan memakai beberapa metode untuk menguji sejauh mana sistem keamanan sebuah jaringan itu dibuat. Beberapa metode yang digunakan untuk menguji ketahanan sebuah sistem diantaranya:

1. Information Gathering

Adalah semacam serangan serderhana yang berfungsi untuk mengumpulkan informasi mengenai target. Information gathering

adalah langkah awal sebelum melakukan perencanaan penyerangan terhadap suatu sistem keamanan pada jaringan komputer. Salah satu teknik dalam information gathering adalah port scanning.

Port Scanning adalah sebuah aktifitas untuk memindai port dari servis-servis yang terbuka seperti SSH port 22, telnet port 23, FTP port 21, dan lain-lain pada sebuah sistem. Port scanning merupakan salah satu langkah awal sebelum menentukan teknik penyerangan seperti apa yang akan dilakukan oleh seorang pentester. Software yang umum dipakai untuk melakukan port scanning adalah nmap dan zenmap untuk versi GUI nya.

2. Password Attack

Password attack adalah salah satu dari beberapa langkah selanjutnya setelah informasi mengenai target telah didapatkan dalam metode password attack salah satu tekniknya adalah Bruteforce Attack.

Bruteforce Attack adalah sebuah bentuk penyerangan dengan mencocokan username dan password berdasarkan password dictionary yang telah dipersiapkan pada sebuah servis yang dianggap bisa untuk dimasuki. Tools yang digunakan dalam proses bruteforcing adalah medusa. Meskipun kecil kemungkinan untuk berhasil bruteforce attack masih dianggap sebagai salah satu bentuk penyerangan yang cukup berbahaya.

20

2.6. Tinjauan Pustaka

Selain menggunakan buku sebagai sumber referensi tugas akhir ini juga digunakan beberapa jurnal yang memiliki kesamaan topik bahasan dengan tugas akhir yang diangkatkan diantaranya

1. Ikhwan, Syariful. Ikhwana Elfitri. 2014. “Analisa Delay Yang Terjadi Pada Penerapan Demilitarized Zone(Dmz) Terhadap Server

Universitas Andalas” . Teknik Elektro Universitas Andalas .

2. Wijaya, Benny. Dedi Rianto Rahadi. Alex Wijaya. 2014. “Analisis dan Perancangan Keamanan Jaringan Menggunakan Teknik Demilitarized Zone(DMZ)”. Magister Teknik Informatika

Universitas Bina Dharma

3. Husnan, Syaumi. 2013. “Implementasi Honeypot Untuk Meningkatkan Sistem Keamanan Server dari Aktivitas Serangan”. Teknik Informatika Universitas Muhammadiyah Surakarta.

4. Tambunan, Bosman. Willy Sudiarto Raharjo. Joko Purwadi. 2013.

“Desain dan Implementasi Honeypot Dengan Fwsnort Dan PSAD

Sebagai Intrusion Prevention System”. Teknik Informatika Universiatas Duta Wacana.

5. Dwiyatno, Saleh. Gunardi Wira Putra. Ermi Krisnaningsih. 2015.

“Penerapan OSPF Routing, De-Militerized Zone, Dan Firewall Pada

Mikrotik Routerboard Dinas Komunikasi dan Informatika Depok”. Manajemen Informatika Politeknik Piksi Input Serang.

21

3.1. Analisa

Sebelum melakukan perancangan terhadap sistim yang akan dibuat perlu dilakukan analisa terhadap sistim jaringan komputer yang telah terpasang sebelumnya analisa tersebut diantaranya.

3.1.1. Denah Lokasi Implementasi

Kantor BKPDSM Kota Padang terletak di Balai Kota Padang dengan denah ruangan seperti terlihat pada gambar 3.1 :

29000,00 22 56 9, 25 25000,00 22 56 9, 25 4900,00 1550,00 29000,00 15 00 0, 00 17 75 ,0 0 1775,00 75 69 ,2 5 1775,00 RUANG CAT/ BIDDING RUANG SERVER RUANG MONITORING RUANG STAFF

Gambar 3.1 Denah Ruangan BKPSDM Kota Padang

Kantor BKPSDM Kota Padang memiliki beberapa ruangan diantaranya ruangan server, ruangan CAT, ruangan staff, dan ruangan monitoring dengan jumlah perangkat komputer kira-kira 50 unit PC pada ruangan staff dan CAT.

22

Ruangan yang digunakan untuk implementasi tugas akhir adalah ruangan server dengan denah terlihat pada gambar 3.2

34 U 18 U 2 U Distribution SW 2 U Core SW 3 U Server 1 3 U Server 2 3 U Server 3 2 U Mikrotik router 2 U Mikrotik router 3 U Server 2 3 U Server 3 2 U Mikrotik router 2 U Mikrotik router pintu

Gambar 3.2 Denah Ruangan Server BKPSDM Kota Padang

Pada ruangan server terdapat dua rak yang masing-masingnya terdapat perangkat switch, router, PC server, dan juga terdapat sebuah monitor beserta keyboard yang berguna sebagai media input dan output ketika mengoperasikan server

3.1.2. Topologi Jaringan Komputer BKPDSM Kota Padang

Kantor BKPSDM Kota Padang memiliki infrastruktur jaringan komputer seperti terlihat pada gambar 3.3

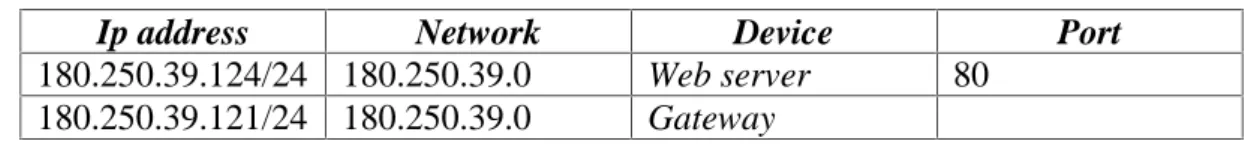

Web server 180.250.39.124/24

INTERNET

CORE SW Gtw : 180.250.39.121/24

Gambar 3.3 Topologi Server Jaringan Komputer BKPSDM Kota Padang

Table 3.1 Tabel Ip Address Server BKPSDM Kota Padang

Ip address Network Device Port

180.250.39.124/24 180.250.39.0 Web server 80

180.250.39.121/24 180.250.39.0 Gateway

Infrastruktur jaringan pada kantor BKPSDM Kota Padang memakai layanan internet dari ISP Telkom APART dengan menggunakan kabel optic yang disambungkan ke Core Switch kemudian dari Core Switch langsung di sambungkan kebeberapa buah server tanpa adanya proses penyaringan terlebih dahulu oleh router serta IP Public dikonfigurasi langsung ke masing-masing server

Dari data diatas dapat di simpulkan bahwa infrastruktur jaringan komputer di BKPDSM Kota Padang dirasa masih kurang aman dilihat dari topologi jaringan komputernya dimana server-server tersebut langsung terhubung ke internet tanpa adanya proses penyaringan di router terlebih dahulu yang menyebabkan seseorang dari luar dapat langsung mengakses ke server. Hal ini merupakan satu kesalahan yang akan dapat menyebabkan kerugian besar kepada pihak BKPSDM Kota

24

Padang sendiri karena mengandalkan sistem keamanan yang dipasang hanya pada server itu saja dirasa tidak cukup untuk menjamin keamanan server sendiri.

Oleh karena itu untuk memperbaiki kesalahan yang telah terjadi dan dalam upaya menjaga agar setiap data dan informasi tetap tersedia, utuh dan tetap asli maka perlu ditingkatkannya sistem keamanan pada jaringan komputer di BKPSDM Kota Padang salah satunya dengan membangun sebuah jaringan Demiliterized Zone (DMZ) yang akan memisahkan antara zona publik dan zona internal yang mencegah seseorang dapat langsung mengakses ke server utama BKPSDM, juga ditambah honeypot yang difungsikan menjadi server palsu sebagai pengalihan ketika terjadi sebuah penyerangan terhadap server utama BKPSDM Kota Padang. Maka dari itu dengan dibangunnya jaringan DMZ dan honeypot server diharapkan menjadi salah satu sistem pertahanan dan pencegahan dari tindakan tidak bertanggung jawab yang akan dilakukan seseorang terhadap jaringan komputer di BKPSDM Kota Padang.

3.2 Perancangan Sistem

Setelah melakukan analisa terhadap sistim yang telah ada sebelumnya, ditemukan kekurangan-kekurangan dari sistim tersebut. Untuk menutup kekurangan itu diberikan solusi dengan perancangan sebuah sistim jaringan komputer baru yang lebih baik. Perancangan tersebut meliputi.

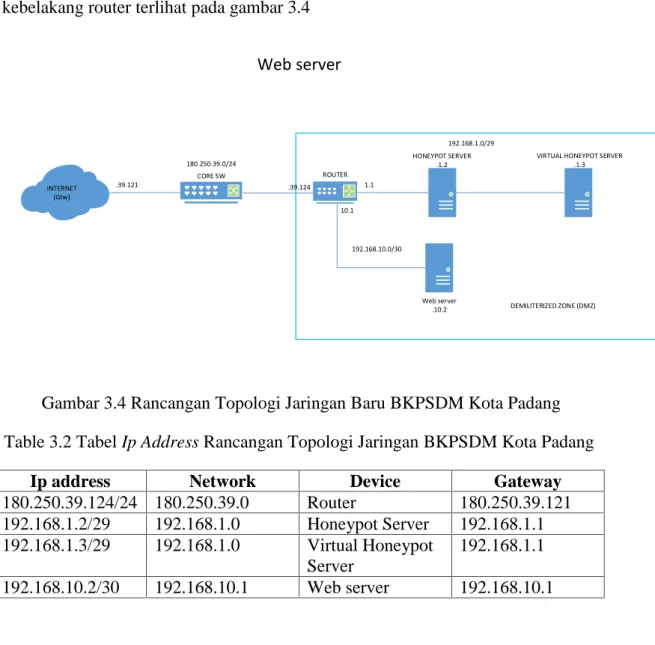

3.2.1. Rancangan Topologi

Dalam pembuatan jaringan DMZ perlu dilakukan beberapa perubahan pada topologi awal dengan memindahkan server-server yang sebelumnya

langsung tersambung ke switch maka sekarang server-server tersebut dipindahkan kebelakang router terlihat pada gambar 3.4

Web server ROUTER HONEYPOT SERVER .1.2 Web server .10.2 INTERNET (Gtw)

VIRTUAL HONEYPOT SERVER .1.3 DEMILITERIZED ZONE (DMZ) CORE SW 192.168.1.0/29 1.1 192.168.10.0/30 10.1 180.250.39.0/24 .39.124 .39.121

Gambar 3.4 Rancangan Topologi Jaringan Baru BKPSDM Kota Padang Table 3.2 Tabel Ip Address Rancangan Topologi Jaringan BKPSDM Kota Padang

Ip address Network Device Gateway

180.250.39.124/24 180.250.39.0 Router 180.250.39.121 192.168.1.2/29 192.168.1.0 Honeypot Server 192.168.1.1 192.168.1.3/29 192.168.1.0 Virtual Honeypot Server 192.168.1.1 192.168.10.2/30 192.168.10.1 Web server 192.168.10.1

Hal tersebut dimaksudkan agar setiap request yang datang dari luar kepada server akan disaring terlebih dahulu oleh router kemudian apabila request tersebut adalah request normal maka akan langsung diteruskan kepada server yang memiliki data/informasi yang dibutuhkan namun apabila request tersebut dirasa tidak normal maka request tersebut akan langsung dialihkan kepada server honeypot yang bertugas untuk menjebak user-user yang ingin melakukan tindakan

26

yang tidak diijinkan pada server BKPSDM Kota Padang pengaturan ini sepenuhnya dilakukan pada router.

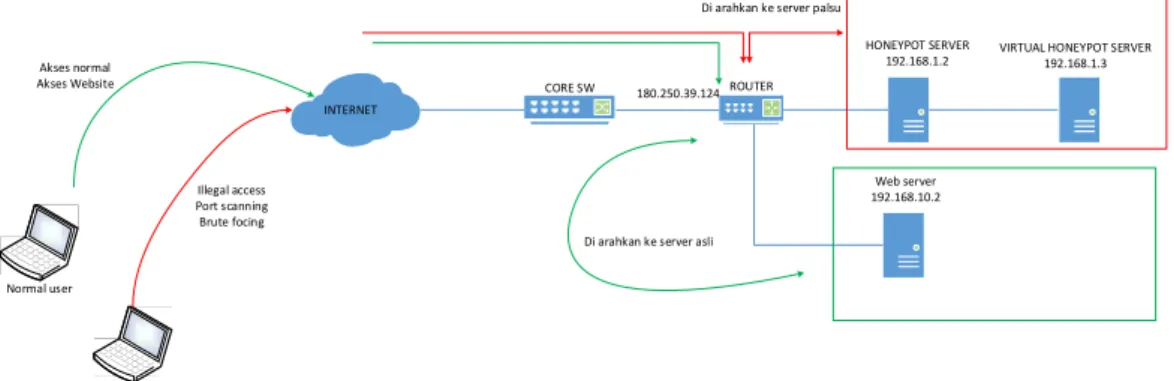

Setelah dilakukannya perubahan dan diimplementasikan pada topologi jaringan BKPSDM Kota Padang maka akses user ke server akan menjadi terlihat pada gambar 3.5 ROUTER HONEYPOT SERVER 192.168.1.2 Web server 192.168.10.2 INTERNET

VIRTUAL HONEYPOT SERVER 192.168.1.3 CORE SW attacker Normal user Illegal access Port scanning Brute focing

Di arahkan ke server asli

Di arahkan ke server palsu Akses normal

Akses Website

180.250.39.124

Gambar 3.5 Pengalihan Request User ke Server oleh Router

Table 3.3 Tabel pengalihan request oleh router

Request Dest port Destination Ip Direct Ip Device Direct Port http 80 180.250.39.124 192.168.10.2 Web server 81 Ssh 22 180.250.39.124 192.168.1.2 Honeypot 2222 Other service 180.250.39.124 192.168.1.3 V. Honeypot 3.2.2. Rancangan Perangkat A. Perangkat Lunak

Adapun perangkat lunak yang digunakan dalam pembuatan sistem keamanan ini diantaranya

1. Honeyd Software

Honeyd software digunakan sebagai server pengalihan yang akan memberikan informasi palsu mengenai server seperti informasi sistem operasi server, service port yang terbuka. Software honeyd akan dijadikan honeypot lapis pertama pada sistem keamanan jaringan yang akan dibangun nantinya. Honeyd akan di setting dengan ip address 192.168.1.3/30.

2. Kippo SSH Software

Kippo SSH akan dijadikan sebagai honeypot lapis kedua setelah penyerang melakukan scanning terhadap server dan mendapatkan informasi-informasi dari honeypot lapis pertama. Kippo SSH akan bertindak sebagai SSH palsu/perangkap jika si penyerang mencoba untuk masuk kedalam sistem. Kippo SSH akan di setting dengan ip address 192.168.1.2/30

3. Sistem Operasi Linux Ubuntu 16.04

Sistem oerasi Linux Ubuntu 16.04 xenial xerus adalah sistem opersi linux yang berbasis debian dengan fitur yang friendly dan software-software yang selalu update

Hardware requirement :

HDD : minimal 20 GB

Memory : 1 GB

28

CD/DVD drive / USB boot support

Sistem operasi ini akan digunakan sebagai sistim operasi pada server honeypot pada sistem keamanan jaringan yang akan dibangun. Sistim Operasi ubuntu 16.04 dipasang pada perangkat rasberry pi.

4. Sistem Operasi Kali Linux

Sistem operasi Kali Linux untuk aktifitas penetration testing dan security auditing. Sistem operasi ini dilengkapi dengan berbagai macam software yang berhubungan dengan security.

System requirement

HDD : minimal 20 GB

Memory : 1 GB

Processor : minimal Pentium 4 CD/DVD drive / USB boot support

Sistem operasi ini akan digunakan untuk pengetesan terhadap sistem keamanan jaringan yang dibangun pengetesan menggunakan teknik scanning port dengan software nmap dan bruteforcing dengan software medusa

.

B. Perangkat Keras

Untuk membangun sistem keamanan jaringan yang telah direncanakan ada beberapa hardware yang dibutuhkan diantaranya

1. Rasberry Pi

Hardware Rasbery Pi adalah sebuah mini PC yang memiliki fungsi yang sama seperti PC biasa dengan bentuk alat terlihat pada gambar 3.6

Gambar 3.5 Perangkat Rasberry Pi

Untuk server pada sistem keamanan jaringan ini akan menggunakan perangkat rasberry pi karena server yang dibutuhkan hanya untuk dijadikan server pengalihan dan tidak terlalu dituntut untuk memiliki peforma yang sangat baik

Spesifikasi yang dibutuhkan

Memory : 1 GB

CPU : 1,2 GHz

USB Slot : Min 4 (Support boot) Ethernet : 10/100 Mbps

Sd Card : 32 Gb

2. Mikrotik Router

Mikrotik router berfungsi melakukan perutean akses dan memiliki firewall yang berfungsi memfilter paket-paket yang masuk dan keluar dengan bentuk alat terlihat pada gambar 3.6

30

Gambar 3.6 Perangkat Mikrotik Router

Mikrotik router digunakan untuk melakukan proses forwarding dari IP Public ke IP local dan forwarding destination port . Proses ini menjadi kunci dari sistem yang akan dibangun karena pada router akan di-setting rule NAT dan PAT

Spesifikasi yang dibutuhkan Ethernet Port : Minimal 5

Ethernet : Minimal 10/100 Mbps Support : Firewall

NAT & PAT License level : Minimal level 3

31

4.1 Implementasi

Implementasi dilakukan untuk menerapkan rancangan sistem yang telah dibuat, kemudian mengambil data dari sistem telah diterapkan dan memastikan apakah hasil implementasi sama dengan rancangan yang telah dibuat atau tidak. 4.1.1. Pemasangan Perangkat Lunak

Perangkat lunak yang akan dipasang adalah honeyd dan Kippo SSH perangkat lunak ini adalah perangkat lunak yang akan melakukan penjebakan terhadap serangan pada server.

A. Pemasangan Software Honeyd

1. Honeyd memerlukan beberapa library seperti libevent, libdumbnet, libpcap, libpcre, libedit, bision, flex, libtool dan automake sebelum menginstall honeyd agar software honeyd dapat berjalan dengan lancar Instalasi paket dapat dilakukan dengan mengetikan perintah

Apt-get install libevent-dev libdumbnet-dev

libpcap-dev libpcre3-dev libedit-dev bison flex

libtool automake

2. Setelah semua library pendukung sudah terpasang dilanjutkan menginstall honeyd seperti terlihat pada gambar 4.1 sampai 4.3

32

Apt-get install git dilakukan untuk melakukan instalasi

software git yang nantinya akan bertugas untuk menyalin source code yang ada pada website github

Gambar 4.2 Menyalin File Honeyd pada Website Github ke Komputer

Git clone http://github.com/datasoft/honeyd clone

atau penggandaan ini dilakukan untuk mendownload file-file software honeyd yang ada pada website github, pada dasarnya software honeyd dapat juga di download langsung pada website honeyd.com namun honeyd tersebut sudah idak dikembangkan oleh developer nya lagi sehingga fitur-fiturnya tidak update

Gambar 4.3 menjalankan autogen file

Autogen.sh merupakan sebuah file yang akan membuat file-file, folder-folder tertentu yang di perlukan sebelum melakukan instalasi secara otomatis. Setelah menjalankan autogen.sh ketikan beberapa perintah untuk memulai instalasi honeyd

./configure Make

Make install

B. Pemasangan Software Kippo SSH

Kippo SSH adalah salah satu software honeypot yang berfungsi membuat sebuah service SSH palsu untuk mengecoh seseorang yang hendak

masuk kedalam sistim operasi pada sebuah server .Sebelum Menginstall Kippo beberapa software tambahan yang perlu diinstall agar Software Kippo SSH dapat berjalan dengan baik seperti python, twisted, pycrypto, dan zope interface Penginstallan Kippo SSH sama seperti honeyd, software kippo SSH dapat diduplikat atau di-download pada website github. Dengan perintah git

clone https://github.com/desaster/kipposecara otomatis

file-file kippo SSH akan diduplikat ke komputer.

4.1.2. Konfigurasi Perangkat Lunak

Setelah perangkat lunak dipasang maka perlu melakukan beberapa pengaturan agar program dapat berjalan sesuai dengan kebutuhan.

A. Konfigurasi Software Honeyd

1. Membuat file honeypot.conf pada direktori /usr/share/honeyd yang nantinya akan dijadikan sebagai informasi server palsu yang dibuat seperti terlihat pada gambar 4.4

Gambar 4.4 Membuat File Konfigurasi Honeyd Bernama Honeypot.Conf

Sudo nano honeypot.conf merupakan perintah super user do yang artinya kita menjalankan perintah super user dengan akun user untuk membuat file honeypot.conf menggunakan editor nano

2. Pembuatan informasi server palsu pada file honeypot.conf diantaranya Informasi server yang akan dimuat diantaranya :

34

b. Service Port yang terbuka, c. Ip address server.

Gambar 4.5 Isi dari File Honeypot.conf

Create default adalah default setting dari protocol transport layer dari sistim operasi / honeypot yang akan dibuat, terlihat protocol TCP, UDP, dan ICMP secara default ditutup ini dimaksudkan agar semua service yang memakai protocol TCP, UDP, dan ICMP tidak dapat di akses.

Create windows adalah script membuat sebuah sistim operasi virtual dengan nama windows. Set personality berarti nama dari sistim operasi virtual yang akan dibuat dan add windows tcp port berarti membuat service dari port-port protocol tcp contoh service telnet adalah port 23.

Set windows ethernet untuk memberikan nama vendor dari NIC yang dipakai. Set windows default tcp action close berarti sistim operasi virtual bernama windows menutup akses ke protocol TCP nya. DHCP windows on eth0 maksudnya adalah sistim operasi virtual yang dibuat ini mendapatkan ip secara otomatis sesuai dengan ip address dari interface yang sedang dipakai yaitu eth0

3. Ujicoba menjalankan software Honeyd

Untuk menjalankan honeyd menggunakan perintah

Sudo honeyd –d –f honeypot.conf seperti terlihat pada

gambar 4.6

Gambar 4.6 Menjalankan Software Honeyd

Pada gambar 4.6 terlihat software honeyd telah berjalan dengan memakai ip address 192.168.1.3 dengan MAC address e0:cb:4e:99:8c:45 sesuai dengan yang di setting pada honeypot.conf, namun pada MAC address mengalami perubahan dibagian device address yakni 6 digit akhir dari MAC address.

B. Konfigurasi Software Kippo SSH

1. Mengubah mode file Kippo SSH agar dapat di eksekusi dengan perintah seperti terlihat pada gambar 4.7

Sudo chmod –R 777 nama_file

36

Change mode dilakukan agar software Kippo SSH dapat dieksekusi tanpa harus menjadi super user (root) terlebih dahulu karena software kippo SSH tidak akan berjalan dalam mode super user (root).

Chmod –R 777 berarti pengubahan mode/change mode (chmod) secara keseluruhan/recursive (-R) dengan nilai 777 agar dapat dilihat, diubah, dihapus, dieksekusi oleh root, user selain root, dan group

2. Ujicoba menjalankan software Kippo SSH

Untuk menjalanka program kippo ssh user harus mengeksekusi file start.sh dengan perintah seperti terlihat pada gambar 4.8

./start.sh

Gambar 4.8 Menjalankan Program Kippo SSH

File start.sh akan dieksekusi oleh user biasa. Start.sh tidak akan dapat dieksekusi pada mode super user dan kippo SSH akan berjalan dibelakang layar atau dengan kata lain prosesnya tidak akan dimunculkan pada terminal

4.1.3. Pemasangan Perangkat Keras

1. Pemasangan perangkat jaringan sesuai dengan perancangan yang telah direncanakan seperti terlihat pada gambar 4.9 dan 4.10

Gambar 4.9 Pemasangan Perangkat Jaringan

Core switch merupakan switch utama yang terhubung ke jaringan internet kemudian dihubungkan ke router mikrotik yang akan menjadi pengatur lalu lintas data yang masuk dan keluar dari internet ke server atau sebaliknya. Web Server merupakan server yang menyimpan data-data website sedangkan rasberry pi adalah server palsu yang akan menjadi server pengecoh ketika ada aktifitas penyerangan yang ditujukan ke web server

Core Switch -> router mikrotik

router mikrotik -> rasberry pi router mikrotik -> web server

Core Switch

38

Gambar 4.10 Pemasangan Perangkat Jaringan DMZ

Gambar 4.10 menunjukan perangkat apa saja yang ada pada jaringan DMZ dimana web server dan honeypot server berada pada jaringan lokal dapat diakses dari internet dengan metode port forwading dan network address translation yang dikonfigurasi pada router mikrotik

4.1.4. Konfigurasi Perangkat Keras

Konfigurasi perangkat keras dilakukan pada router yang bertindak sebagai perangkat yang mengatur lalu lintas data yang keluar dan masuk ke jaringan, serta pengaturan perangkat juga dilakukan pada web server.

A. Konfigurasi pada Router

Adapun beberapa pengaturan yang perlu dilakukan pada router diantaranya : Mikrotik router

Web Server Honeypot server

1. Konfigurasi Ip Address pada tiap-tiap interface

Pengaturan ini dilakukan untuk menentukan gateway pada masing-masing interface yang terhubung ke masing-masing-masing-masing port router seperti terlihat pada gambar 4.11

Gambar 4.11 Ip Adress Pada Setiap Interface Pada Router

Gambar 4.11 memperlihatkan ip address dan network address pada masing-masing interface router yang terhubung ke beberapa jaringan komputer diantaranya interface ethernet 1 dengan nama ether1_internet terhubung ke jaringan 180.250.39.0 dengan ip address 180.250.39.124 prefix /24 yang berarti memiliki subnetmask 255.255.255.0 interface ini memiliki ip publik yang akan terhubung ke jaringan internet.

Interface ethernet 2 dengan nama ether2_LAN akan terhubung ke jaringan 192.168.10.0 dengan ip address 192.168.10.1 prefix /29 yang berarti memiliki subnetmask 255.255.255.248 interface ether2_LAN akan disambungkan ke web server

Interface ethernet 3 dengan nama ether2_HONEYPOT akan terhubung ke jaringan 192.168.1.0 dengan ip address 192.168.1.1 prefix /29 yang berarti memiliki subnetmask 255.255.255.248 interface ether2_LAN akan disambungkan ke honeypot server dalam hal ini adalah perangkat rasberry pi

40

2. Konfigurasi Gateway

Konfigurasi ini dilakukan agar tiap-tiap device yang terhubung ke router router dapat berkomunikasi dengan jaringan luar (Internet) seperti terlihat pada gambar 4.12

pengaturannya dapat dilakukan pada bagian Ip > Routes > add

Gambar 4.12 Konfigurasi Gateway pada Router

Dari gambar 4.12 dapat dilihat Dst. Address atau alamat tujuan diisi dengan 0.0.0.0/0 yang berarti router akan berkomunikasi dengan perangkat jaringan lain dengan ip address apa saja yang akan ditujunya nanti.

Gateway diisi dengan alamat ip address dari perangkat jaringan yang memiliki koneksi ke internet yang akan dijadikan jalan keluar atau masuk nya data dari internet ke dalam jaringan-jaringan yang ada pada router sehingga perangkat-perangkat lain yang terhubung ke router akan dapat mengakses jaringan internet

3. Konfigurasi NAT dan PAT

Konfigurasi NAT dan PAT berguna agar beberapa device yang memiliki ip address local dapat diakses dari internet hanya menggunakan satu buah ip address public saja seperti terlihat pada gambar 4.13.

pengaturan ini dapat dilakukan pada bagian Ip > Firewall > NAT Ip public : 180.250.39.124/24

Ip Server asli : 192.168.10.2/29 pada port 81

Ip Server Honeypot : 192.168.1.2 – 3 /29 pada port 22

Gambar 4.13 Konfigurasi NAT dan PAT

Penjelasan gambar 4.13 adalah urutan pertama adalah sebuah

aturan yang diberi nama “KONEKSI INTERNET” dengan aksi

masquerade yang bertujuan agar jaringan lokal yang ada pada router dapat berkomunikasi menggunakan sebuah ip publik yang dipakai secara bersama-sama dengan interface yang membawa data keluar/Out. Interface adalah ether1_Internet dengan chain srcnat yang akan mengubah asal paket data yang awalnya memakai ip lokal kemudian diubah menjadi ip publik.

42

Pada rule berikutnya memiliki action dst-nat dimana aksi ini akan memungkinkan user dari internet dapat mengakses perangkat jaringan lokal yang ada pada router. Dst address dimaksudkan untuk menentukan alamat ip mana yang akan dituju oleh user dari luar sehingga dapat berkomunikasi dengan perangkat jaringan lokal pada router. Protocol berarti protocol apa yang akan digunakan untuk mengakses perangkat jaringan lokal pada router, apakah tcp, udp, icmp dan lain-lain. Dst Port berarti port berapa yang akan diakses oleh user dari luar. In. Interface berarti interface mana yang digunakan untuk membawa paket data masuk ke dalam router

B. Konfigurasi pada Server Asli

Pengaturan pada server asli dalam hal ini adalah web server adalah Konfigurasi Ip address. Ip address dapat diatur pada file interfaces di dalam direktori /etc/networking seperti terlihat pada gambar 4.14

Dengan perintahsudo nano /etc/networking/interfaces

Gambar 4.14 Ip Address Pada Server Asli

Gambar 4.12 adalah pengaturan ip address yang dilakukan pada file interfaces dimana iface eth0 inet static berarti pengaturan ip address, network address, subnetmask, gateway, dan DNS dilakukan secara manual oleh user. Address 192.168.10.2 adalah alamat ip dari server yang

memiliki network yang sama dengan interface ether2_LAN pada router mikrotik.

Subnetmask 255.255.255.248 menunjukan bahwa host yang dapat dimuat dalam jaringan ini hanya sebanyak enam buah host ditambah satu buah broadcast address.

Network 192.168.10.0 adalah alamat jaringan yang dipakai oleh server. Broadcast 192.168.10.7 adalah alamat ip untuk keperluan broadcast oleh perangkat.

Gateway 192.168.10.1 adalah alamat yang digunakan sebagai pintu masuk dan keluarnya paket data dari server ke jaringan luar yang pada kondisi saat ini adalah alamat dari interface ether2_LAN pada router.

Dns-nameserver adalah alamat domain name system yang dipakai oleh server untuk dapat mengakses domain-domain di internet seperti google.com, yahoo.com dan lain-lain

4.2 Pengujian

Pengujian dilakukan untuk mendapatkan data yang dihasilkan dari beberapa langkah pengetesan terhadap sistem yang dibuat dan memastikan apakah hasil pengujian sama dengan tujuan dari pembuatan sistem atau tidak. Pengujian tersebut diantaranya:

4.2.1. Pengujian Server Dengan Akses Secara Normal

Pengujian akses ke server dengan melakukan akses ke website menggunakan web browser seperti terlihat pada gambar 4.15

44

Gambar 4.15 Akses ke Website Berjalan Normal

Pada gambar 4.15 terlihat untuk akses ke website dapat dilakukan dengan lancar dan berjalan secara normal saat di buka dengan web browser, hal ini dikarenakan rule port forwarding pada firewall yang dibuat dimana setiap request ke protocol http yang memiliki port 80 akan diarahkan ke server yang sebenarnya dengan ip address 192.168.10.2 sehingga akses ke website akan menampilkan halaman website yang sebenarnya.

4.2.2. Pengujian Scanning Port Pada Server 1. Scanning port

Untuk melakukan scanning port dilakukan menggunakan software nmap pada ip 180.250.39.124 dengan perintah

nmap –F 180.250.39.124

Nmap berarti nama software yang digunakan, -F adalah perintah untuk melakukan quick scan, dan 180.250.39.124 adalah alamat host yang akan menjadi target pemindaian

2. Reaksi dari honeypot server

Saat dilakukan scanning port dengan target ip address 180.250.39.124 oleh penyerang, komputer penyerang akan dialihkan ke honeypot server dengan ip address 192.168.1.3 yang mana adalah ip address milik honeyd, software honeyd akan bekerja memberikan informasi-informasi yang telah diatur pada file honeypot.conf ke komputer penyerang seperti terlihat pada gambar 4.16

Gambar 4.16 Reaksi Honeypot Honeyd

Dari hasil yang ditunjukan oleh gambar 4.16 terlihat host dengan ip 180.250.39.122 melakukan interaksi dengan server pada port 57708 ke honeypot server dengan alamat ip 192.168.1.3 dengan mencoba menakses berbagai port pada protocol tcp namun karena default setting pada file honeypot.conf untuk protocol tcp adalah block maka untuk port-port selain 22, 23, dan 80 akan dimatikan terlihat dari output pada honeyd adalah

46

3. Hasil akhir proses scanning

Sebelum diimplementasikannya honeypot server pada jaringan komputer BKPSDM Kota Padang hasil port scanning pada server terlihat seperti pada gambar 4.17

Gambar 4.17 Scanning Port Sebelum Implementasi Honeypot Server Dari gambar 4.17 Terlihat banyak sekali port dari service-service yang terbuka pada server hanya port 80 yang tertutup.

Setelah honeypot server diimplementasikan proses scanning nmap akan menampilkan informasi mengenai target yang telah dipindai seperti terlihat pada gambar 4.18

Dari keterangan pada gambar 4.18 terlihat bahwa ip address 180.250.39.124 adalah ip yang dikeluarkan oleh isp telkom dan host yang memiliki ip tersebut dalam keadaan hidup. Proses scanning port yang dilakukan menghasilkan 94 port dalam keadaan tertutup dan 3 buah port dalam keadaan terbuka yakni port 22 protocol tcp dengan service ssh, port 23 protocol tcp dengan service telnet, dan port 80 protocol tcp dengan service http dalam keadaan terbuka atau dapat diakses berbeda dengan hasil sebelumnya.

4.2.3. Pengujian Bruteforce Attact Pada Server

1. Proses bruteforce dengan software medusa pada kali linux

Bruteforce bekerja dengan memakai daftar username dan password untuk dicocokan dengan username dan password asli dengan perintah

medusa –u root –p /passlist.lst –h 180.250.39.124 –M

ssh –n 22 seperti terlihat pada gambar 4.18 -u = username

-P = password file -h = host (tartget) -n = port

-M = module / service

48

Hasil dari gambar 4.19 menunjukan teknik penyerangan password menggunakan metode bruteforce atau mencocokan secara paksa password-password yang telah ditulis didalam sebuah file yang bernama passlist.lst kepada host dengan alamat 180.250.39.124 pada ssh service. Username bernama root dan didapati dari 4 kali percobaan menemukan satu buah password yang cocok dengan root yakni 123456

Pengujian bruteforce dengan beberapa user juga dilakukan untuk menguji ketahanan dari hardware, karena hardware yang dipakai adalah mini PC Rasberry Pi pengujian dilakukan untuk melihat peforma CPU pada saat sebelum bruteforce terjadi, ketika bruteforce terjadi, dan setelah bruteforce terjadi seperti pada gambar 4.20 sampai 4.22

Gambar 4.20 Kondisi Sebelum Bruteforcing pada honeypot server Pada gambar 4.20 terlihat tidak ada aktifitas CPU yang berlebihan ditandai dengan grafik CPU yang dominan datar.

Gambar 4.21 Kondisi Saat Bruteforcing pada honeypot server Pada gambar 4.21 terlihat tidak ada aktifitas CPU yang mulai meningkat ditandai dengan grafik CPU yang turun naik namun tidak stabil

dimana aktifitas CPU bisa meningkat tajam kemudian turun kembali secara drastis

Gambar 4.22 Kondisi Setelah Bruteforcing pada honeypot server Pada gambar 4.22 terlihat aktifitas CPU yang kembali turun terlihat dari grafik CPU yang mulai kembali datar.

2. Reaksi dari honeypot server

Proses bruteforcing dan login melalui SSH akan tersimpan pada kippo log dan akan terlihat aktifitas apa saja yang dilakukan oleh pihak yang melakukan bruteforce dan login ke SSH seperti terlihat pada gambar 4.19

Gambar 4.23 Log Bruteforcing pada Kippo SSH

Terlihat pada gambar 4.19 adalah beberapa kali penyerang melakukan login ke ssh service dengan username root dan berbagai macam password namun gagal dan pada bagian akhir root debgan password 123456 dinyatakan berhasil

50

3. Login ke server dengan service SSH

Sebelum diimplementasikannya honeypot server pada jaringan komputer BKPSDM Kota Padang hasil login SSH pada server terlihat seperti pada gambar 4.1

Gambar 4.24 Tampilan Ssh Login Sebelum Implementasi Honeypot Terlihat pad gambar 4.21 tampilan CLI pada saat login ke server menggunakan service SSH dengan hostname cat.

Setelah implementasi honeyot server percobaan login ke server melalui service SSH port 22 dengan username root dan password didapat melalui proses bruteforce. Untuk akses ke port 22 pada router telah diseting agar request dialihkan ke honeypot server dengan ip address 192.168.1.2 port 2222 milik kippo SSH dan setelah login akan masuk ke SSH palsu seperti terlihat pada gambar 4.20

Dari gambar 4.20 terlihat tampilan server yang diakses melalui ssh terminal putty berbeda dengan tampilan sebelum diimplementasikannya honeypot server dilihat adanya perbedaan hostname yang memiliki beberapa direktori yang ada didalam folder root (/) .

52

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Bersadarkan hasil implementasi dari sistim keamanan jaringan yang telah dilakukan di BKPDSM Kota Padang dapat ditarik beberapa kesimpulan diantaranya:

1. Mini PC Rasberry Pi dapat dijadikan sebagai honeypot server dengan menggunakan sistim operasi ubuntu mate versi 16.04 dan software honeyd dan Kippo SSH yang telah dikembangkan di website github.com. jaringan DMZ dibuat dengan bantuan router mikrotik dengan ip address public 180.250.39.124 dan ip lokal dengan network 192.168.10.0/29, 192.168.1.0/30,

2. Penyerangan yang dilakukan dapat dialihkan ke honeypot server ditandai dengan munculnya reaksi pada software honeyd ketika penyerang melakukan scanning pada port server dan juga terdapat percobaan login yang banyak pada log Kippo SSH yang menandakan terjadinya bruteforcing ssh service pada server,

3. Honeypot server berhasil dibuat ditandai dengan kecocokan informasi yang dibuat pada software honeyd berupa port dari service mana saja yang terbuka dengan hasil scanning port yang dilakukan dengan menggunakan software nmap pada sistim operasi Kali Linux dan juga berhasil login ke server melalui service SSH palsu ditandai dengan kecocokan username,

4. password, serta hostname SSH dengan pengaturan yang ada pada software honeypot Kippo SSH.

5.2 Saran

Setelah melakukan pembangunan sistem keamanan jaringan di BKPDSM Kota Padang menggunakan honeypot server ditambah dengan jaringan DMZ ada beberapa saran yang dapat diberikan agar sistim ini dapat bekerja secara optimal

1. Usahaka untuk mekonfigurasi honeypot server menyerupai sistim jaringan komputer yang dipakai pada saat sekarang dikarenakan software honeyd dan kippo SSH menggunakan file konfigurasi standar yang tidak ter-update secara terus menerus.

2. Untuk administrator agar dapat melakukan cek rutin terhadap log-log pada honeyd dan Kippo SSH mengingat honeypot tidak akan memberi notifikasi terhadap serangan-serangan yang diarahkan ke server.

3. Honeypot dapat dikombinasikan dengan IDS untuk mendeteksi adanya percobaan-percobaan akses ilegal ke server.

4. Karena honeyd dan kippo SSH tidak berjalan secara otomatis ketika sistim operasi melakukan booting maka administrator dapat melakukan automatic run pada honeyd dan kippo SSH agar administrator tidak perlu repot-repot mengetikan perintah untuk menjalankan kedua software ini ketika server melakukan reboot

DAFTAR PUSTAKA

[1] Purbo, Onno W. 2011. “Keamanan Jaringan”. Jakarta.[2] Ikhwan, Syariful. Ikhwana Elfitri. 2014. “Analisa Delay Yang Terjadi Pada Penerapan Demilitarized Zone (Dmz) Terhadap Server Universitas Andalas” . Teknik Elektro Universitas Andalas .

[3] BPPT CSIRT. 2014. “Panduan Penanganan Insiden Keamanan Jaringan”. Jakarta.

[4] Tambunan, Bosman. Willy Sudiarto Raharjo. Joko Purwadi. 2013. “Desain dan Implementasi Honeypot Dengan Fwsnort Dan PSAD Sebagai Intrusion Prevention System”. Teknik Informatika Universiatas Duta Wacana.

[5] Juman, Kundang K. 2003. “Membangun Keamanan Jaringan Komputer Dengan Sistem De-militerized Zone (DMZ)”. Fasilkom

[6] Wijaya, Benny. Dedi Rianto Rahadi. Alex Wijaya. 2014. “Analisis dan Perancangan Keamanan Jaringan Menggunakan Teknik Demilitarized Zone(DMZ)”. Magister Teknik Informatika Universitas Bina Dharma

[7] Husnan, Syaumi. 2013. “Implementasi Honeypot Untuk Meningkatkan Sistem

Keamanan Server dari Aktivitas Serangan”. Teknik Informatika Universitas

Muhammadiyah Surakarta.

[8] Dwiyatno, Saleh. Gunardi Wira Putra. Ermi Krisnaningsih. 2015. “Penerapan OSPF Routing, De-Militerized Zone, Dan Firewall Pada Mikrotik Routerboard

Dinas Komunikasi dan Informatika Depok”. Manajemen Informatika Politeknik

Piksi Input Serang.

[9]https://wiki.mikrotik.com/

[10]http://www.honeyd.com

Dokumentasi 1. Server Implementasi