Fakultas Ilmu Komputer

Universitas Brawijaya 2615

Perbandingan Performa Intrusion Detection System (IDS) Snort Dan Suricata Dalam Mendeteksi Serangan TCP SYN Flood

Emir Risyad1, Mahendra Data2,Eko Sakti Pramukantoro3

Program Studi Teknik Informatika, Fakultas Ilmu Komputer, Universitas Brawijaya Email: 1[email protected], 2[email protected], 3[email protected]

Abstrak

Dalam beberapa tahun ini, Snort dan Suricata telah menjadi IDS berbasis open-source yang mengalami kemajuan pesat. Namun, telah terjadi masalah dalam kalangan user untuk memilih kedua IDS tersebut dalam hal pendeteksian serangan TCP SYN Flood. Penelitian sebelumnya telah membandingkan kedua IDS tersebut dalam hal serangan Ping of Death dan Social Engineering pada ruang lingkup multi core.

Maka dari itu, penelitian ini akan dilakukan dalam ruang lingkup core tunggal dan skenario yang seimbang. Terdapat tiga metode yang telah diterapkan ke dalam lingkup pengujian. Metode-metode tersebut, yakni melancarkan paket-paket dengan trafik normal dan trafik serangan. Metode lainnya adalah dengan menggabungkan kedua trafik tersebut dan melancarkannya ke ruang lingkup penelitian.

Digunakannya ketiga metode tersebut bertujuan untuk mengetahui performa dari IDS Snort dan IDS Suricata dalam menangani serangan TCP SYN Flood. Parameter-parameter yang akan diuji dalam penelitian ini adalah akurasi deteksi, kecepatan deteksi, efektivitas deteksi dan penggunaan sumber daya sistem.Dalam menganalisis dan membahas hasil yang didapatkan pada pengujian ini, digunakan metode-metode seperti perhitungan persentase akurasi dan perhitungan standar deviasi. Dari pembahasan tersebut didapatkan bahwa IDS Snort unggul dalam aspek-aspek seperti akurasi deteksi, kecepatan deteksi dan efektivitas deteksi. Namun, IDS Suricata lebih hemat dalam penggunaan sumber daya dibanding dengan IDS Snort.

Kata kunci: serangan tcp syn flood, ruang lingkup, ids, snort, suricata, deteksi Abstract

In recent years, Snort and Suricata have become based open source IDS which are progressing rapidly.

However, there has been a problem among users to select both IDS in the case of TCP SYN Flood attack detection. Previous researches have compared both IDS in terms of POD and Social Engineering attacks on a sophisticated scope. Therefore, this study will be conducted within the scope of a single core and an apple-to-apple scenario.There are three methods that have been applied to the test environment. These methods are launching packets with normal traffic and bad traffic. Another method is to combine the two traffic and launch it into the research environment. The use of these three methods aims to determine the performance of IDS Snort and IDS Suricata in dealing with TCP SYN Flood attacks. The parameters to be tested in this research are detection accuracy, detection rate, detection effectiveness and use of system resources.Methods such as calculating percentage accuracy and standard deviation calculations are used to analyzing and discussing the results obtained in this test.

From the discussion it was found that Snort IDS excel in aspects such as detection accuracy, detection speed and detection effectiveness. However, IDS Suricata is more efficient in resource usage compared to Snort IDS.

Keywords: TCP SYN flood attack, enrionment, IDS, snort, suricata, detection

1. PENDAHULUAN

TCP SYN Flood adalah serangan berbasis DoS dengan metode serangan yang mengeksploitasi mekanisme three-wayhand-

shake dari protokol TCP. Pada tahun 2014 dan 2015, serangan SYN Flood menempati urutan pertama sebagai teknik serangan yang paling banyak digunakan. Tercatat 9216 jumlah serangan SYN Flood yang terjadi pada tahun

2014 dan meningkat menjadi 11047 pada tahun 2015 (Kaspersky Lab, 2015).

Serangan SYN Flood sendiri adalah salah satu teknik serangan yang paling berbahaya dan paling mudah dilakukan. Walaupun serangan SYN Flood sangat berbahaya, bukan berarti serangan ini tidak dapat dideteksi dan ditanggulangi. Terdapat beberapa metode untuk mendeteksi serangan TCP SYN Flood, salah satunya adalah dengan menggunakan Intrusion Detection System (IDS).

Snort dan Suricata adalah dua jenis IDS berlisensi open-source yang sedang marak digunakan. Namun, kedua jenis IDS ini pasti memiliki keunggulan dan kelebihan masing- masing, terutama dalam menangani serangan SYN Flood. Menurut Albin dalam penelitiannya yang berjudul A Realistic Experumental Comparison of The Suricata and Snort Intrusion-Detection-Systems, dikatakan bahwa IDS Snort telah menjadi IDS berbasis open- source dengan reputasi sangat baik dalam beberapa dekade terakhir. Namun, setelah IDS Suricata dirilis pada tahun 2009, IDS Suricata sendiri mengalami perkembangan reputasi yang sangat cepat (Albin, 2012). Penelitian lain yang dilakukan oleh Kumar dalam jurnalnya yang berjudul Recent Advances in Intrusion Detection Systems: An Analytical Evaluation and Comparative Study, dilakukan sebuah uji coba yang membandingkan performa dari beberapa IDS untuk mengetahui keunggulan dan kekurangan dari IDS-IDS tersebut dalam menangani serangan Ping of Death dan Social Engineering dalam sistem dengan ruang lingkup canggih (Kumar, 2014).

Alasan-alasan tersebutlah yang dijadikan landasan untuk memilih kedua IDS tersebut.

Dengan penelitian yang dilakukan oleh Albin dan Kumar sebagai salah satu landasan, penulis ingin mengetahui performa kedua IDS jika penelitian dilakukan dengan kondisi serangan yang hanya terpusat pada satu jenis serangan dengan skala yang lebih besar. Penulis juga ingin mengetahui performa kedua IDS jika berada dalam ruang lingkup dengan core tunggal.

2. LANDASAN KEPUSTAKAAN

Terdapat penelitian-penelitian sebelumnya yang berkaitan dengan penelitian ini. Beberapa dari itu, secara umum telah dibahas pada bab pendahuluan latar belakang. Dengan membandingkan penelitian sebelumnya, dapat diperoleh hasil yang berkaitan dengan performa

dari masing-masing IDS sebagai mekanisme pertahanan. Nantinya, hasil-hasil tersebut dapat digunakan sebagai acuan hipotesa untuk peneletian skripsi ini. Tentunya dari penelitian- penelitian itu terdapat persamaan dan perbedaan dari penelitian ini, sehingga dapat dibuat faktor pembeda.

Penelitian yang pernah dilakukan oleh James Kipp dalam jurnalnya yang berjudul Using Snort as an IDS and Network Monitor in Linux, disimpulkan bahwa IDS Snort dapat memenuhi fungsi yang dibutuhkan, pada kondisi tertentu dan pada periode waktu tertentu (Kipp, 2001). Sedangkan menurut Brian Cusack dalam jurnalnya yang berjudul Acquisition of Evidence from Network Intrusion Detection Systems, disimpulkan bahwa Suricata mampu mendeteksi aktivitas mencurigakan dan mengumpulkannya menjadi evidence yang dapat digunakan sebagai antisipasi serangan berikutnya (Cusack, 2013).

Pada kajian pustaka yang telah dipelajari, kebanyakan penelitian sebelumnya hanya terfokus pada salah satu subjek penelitian saja.

Jika memang ada perbandingan antara kedua IDS, hal tersebut hanya sebatas membahas performa kedua IDS tersebut dalam hal mendeteksi malicious activity, tidak terpusat pada satu jenis serangan dengan skala yang jauh lebih besar. Penelitian-penelitian sebelumnya juga kebanyakan menggunakan ruang lingkup yang canggih dengan menempatkan IDS Snort yang berbasis singlethreading bersamaan dengan IDS Suricata yang berbasis multithreading.

Dari hal itulah yang melatarbelakangi penelitian ini dilakukan. Dengan berbekal metode dari penelitian sebelumnya, diharapkan dapat diketahui hasil performa dari kedua IDS dalam mendeteksi serangan TCP SYN Flood dalam ruang lingkup core tunggal. Hal tersebut juga menjadi tujuan dibuatnya penelitian ini agar user dapat memilih yang terbaik dari kedua IDS dalam kondisi ruang lingkup yang minim atau sederhana.

2.1. SYN Flood Attack

Serangan SYN Flood merupakan salah satu dari teknik serangan DoS/DDoS. Menurut Wesley Eddy dalam jurnal yang berjudul Encyclopedia of Cryptography and Security, dikatakan bahwa serangan SYN Flood merupakan serangan DoS yang mengeksploitasi kelemahan dari protokol TCP terutama pada proses three-way handshake (Eddy, 2014).

Menurut Felix Lau dalam jurnalnya yang berjudul Distributed Denial of Service Attacks, dikatakan bahwa TCP three-way-handshake membutuhkan tiga pertukaran paket agar client dapat berkomunikasi sepenuhnya dengan server.

Client akan mengirimkan request kepada server berupa paket SYN. setelah mendapatkan paket SYN dari client, server akan mambalas request dari client dengan mengirimkan paket SYN- ACK dan menunggu client untuk mengirimkan ACK kepada server. Namun, sangat munkin untuk mengirimkan paket SYN tanpa mengirimkan kembali paket ACK. Hal tersebut membuat server akan terus menunggu balasan dari client yang sudah memang tidak mengirimkan ACK. Di sisi lain, client terus menerus mengirimkan paket SYN dan membuat server kewalahan dan dapat mengaikbatkan penurunan performa dari server itu sendiri (Lau, 2000).

2.2. IDS

Intrusion Detection System (IDS) adalah tool, metode atau sumber daya yang memberikan bantuan untuk melakukan identifikasi, memberikan laporan terhadap aktivitas jaringan computer. Menurut Steven A. Hofmeyr dalam jurnalnya yang berjudul Implementasi Intrusion Detection using Sequences of System Calls, salah satu mekanisme keamana IDS adalah dengan melakukan asumsi bahwa sistem dalam keadaan tidak aman, dengan begitu IDS dapat melakukan pendeteksian dengan memantau dan menganalisis trafik dengan pola yang aneh pada sistem tersebut (Hofmeyr, 1998).

Kelemahan IDS adalah bahwa IDS agak rumit diimplementasikan dalam sebuah jaringan yang menggunakan switch Ethernet, meskipun beberapa vendor switch Ethernet sekarang telah menerapkan fungsi IDS di dalam switch buatannya untuk memonitor port atau koneksi.

IDS juga ada yang berbasis open-source, seperti Snort dan Suricata.

2.2.1. Snort

Snort merupakan IDS berbasis open-source yang dirilis pada tahun 1998. Snort sendiri merupakan IDS singlethreading yang menggunakan rules sebagai teks untuk mengisntruksi, menangani dan memberi aksi terhadap event yang terdeteksi. Snort sendiri sudah berkembang menjadi IDS dan IPS yang sangat teruji (White, 2013). Snort dioperasikan menggunakan command lines dan Berkeley

Packet Filter (optional). Rules Snort sangat mudah diimplementasikan. Walaupun terbilang cukup mudah, rules Snort sendiri sangatlah ampuh untuk mendeteksi segala jenis paket yang mencurigakan (Kumar, 2014).

Menurut Ashish Kumar dalam jurnalnya yang berjudul Recent Advances in Intrusion Detection Systems: An Analytical Evacuation and Comparative Study, disebutkan bahwa sebagai IDS, Snort memliki beberapa fitur yang bisa dimanfaatkan oleh penggunannya (Kumar, 2014). Berikut merupakan fitur-fitur yang ada di Snort:

- Dapat berjalan pada semua jenis sistem operasi

- Singlethread

- Kemampuan dalam memeriksa protokol

- Kemampuan dalam memerika kondisi/event

- Kemampuan dalam me-reassembly paket-paket

- Menyediakan hasil output dalam bentuk ASCII

- Tersedia versi GUI untuk hasil analisa 2.2.2. Suricata

Pada tahun 2009, US Department of Homeland Security memberikan dana hibah yang besar kepada sebuha organisasi yang baru terbentuk bernama Open Information Security Foundation (OISF). Hal ini bertujuan untuk dibuatnya IDS multithreaded sebagai alternatif dari IDS Snort. IDS ini bernama Suricata. Pada tahun 2010, Suricata meluncurkan IDS mereka untuk pertama kali dengan versinya yaitu 1.2.

(White, 2013).

Pengoperasian Suricata tidak terlalu berbeda dengan Snort. Dapat dioperasikan dengan command lines dan juga Berkeley Packet Filter. Rules Suricata juga tidak jauh berbeda dengan Snort. Bahkan rules Snort dapat diimplementasikan ke dalam Suricata (White, 2013).

Menurut Ashish Kumar dalam jurnalnya yang berjudul Recent Advances in Intrusion Detection Systems: An Analytical Evacuation and Comparative Study, disebutkan bahwa sebagai IDS, Suricata memliki beberapa fitur yang bisa dimanfaatkan oleh penggunannya (Kumar, 2014). Berikut merupakan fitur-fitur yang ada di Suricata:

- Dapat berjalan pada semua jenis sistem operasi

- Multithread

- Tersedia fitur Intrusion Prevention System (IPS)

- Kemampuan dalam memeriksa protokol

- Tersedia fitur Network Security Monitoring (NSM)

- Kemampuan dalam memeriksa kondisi/event

3. METODOLOGI

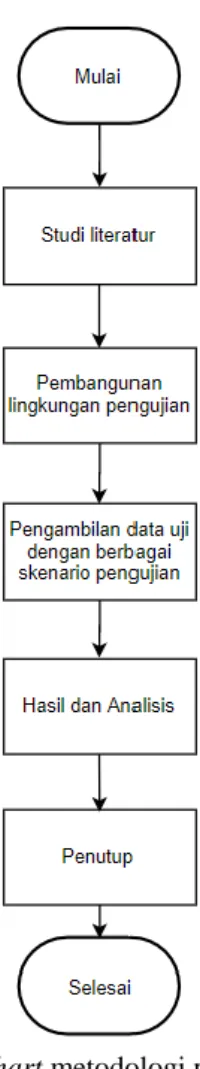

Pada bab ini berisikan tahapan dalam menyelesaikan penelitian yang berjudul Perbandingan Performa Intrusion Detection System (IDS) Snort dan Suricata dalam Mendeteksi Serangan TCP SYN Flood. Bab ini berfungsi sebagai panduan alur pengerjaan dalam penelitian yang ditunjukan agar penelitian berjalan dengan sesuai harapan. Tahapan tersebut berupa langkah-langkah yang akan dilakukan dalam penelitian secara sistematis dan spesifik. Berikut merupakan gambaran metodologi berupa flowchart yang ditunjukan pada Gambar 3.

Gambar 3 Flowchart metodologi penelitian

Adapaun penjelasan dari flowchart tersebut

sebagai berikut:

a) Studi literatur; digunakan sebagai pedoman pengetahuan dasar dalam melakukan analisis, perancangan, implementasi dan pengujian dalam tahap-tahap penelitian. Dasar teori yang dibutuhkan sebagai pendukung penelitian ini adalah TCP SYN Flood attack, IDS Snort dan IDS Suricata.

b) Pembangunan lingkungan pengujian;

segala komponen-komponen, topologi sistem dan testbed uji coba dirancang pada tahap ini.

c) Pengambilan data uji dengan berbagai skenario pengujian; pengujian akan dilakukan dengan 3 skenario yang akan dijalankan pada environment yang telah dirancang. Skenario tersebut antara lain dengan melancarkan trafik normal, melancarkan trafik serangan dan melancarkan trafik campuran. Waktu yang dibutuhkan dalam melakukan event adalah selama 2 menit untuk skenario trafik normal dan trafik serangan, sedangkan 1 menit untuk skenaruo trafik campuran.

d) Hasil dan Analisis; membahas hasil performa kedua IDS yang diproleh dari data skenario dan parameter-parameter yang telah dibuat.

e) Penutup; berisi kesimpulan yang memberikan jawaban atas pertanyaan yang diajukan sebelumnya. Keseluruhan jawaban hanya terfokus pada ruang lingkup pertanyaan dan jumlah jawaban disesuaikan dengan jumlah rumusan masalah yang diajukan. Bagian ini juga berisi saran untuk penelitian kedepannya.

4. Hasil dan Analisis 4.1. Parameter Pengujian

Pengujian dilakukan menggunakan tools dan skenario yang telah dibahas pada Bab 3 sebelumnya. Skenario dibuat berdasarkan parameter-parameter yang nantinya akan menjadi bahan hitungan dari hasil percobaan tersebut. Berikut ini merupakan parameter- parameter yang akan digunakan pada pengujian ini:

- Akurasi deteksi - Kecepatan deteksi - Efektivitas deteksi

- Penggunaan sumber daya 4.2. Hasil Pengujian

Pengujian dilakukan dalam kurun waktu 2 menit untuk skenario trafik normal dan trafik serangan. Sedangkan untuk skenario trafik campuran, pengujian dilakukan dalam kurun waktu 1 menit. Adapaun hasil pengujian akan dibagi menjadi 4 kategori dasar, yaitu:

- Hasil pengujian berdasarkan akurasi deteksi

- Hasil pengujian berdasarkan kecepatan deteksi

- Hasil pengujian berdasarkan efektivitas deteksi

- Hasil pengujian berdasarkan penggunaan sumber daya

4.3. Metode Perhitungan Hasil

Pada pengujian ini, terdapat beberapa metode yang digunakan untuk menghitung dan menganalisis hasil dari pengujian Perrbandingan Performa Intrusion Detection System (IDS) Snort dan Suricata dalam Mendeteksi Serangan TCP SYN Flood. Metode-metode tersebut antara lain:

- Perhitungan persentase akurasi - Perhitungan standar deviasi 4.3.1. Perhitungan Persentase Akurasi

Metode analalisis ini digunakan untuk menghitung persentase akurasi dari hasil pengujian berdasarkan akurasi deteksi.

Sehingga, data-data yang didapatkan akan diolah menjadi bentuk persentase angka dengan skala yang menentukan seberapa akurat kedua IDS dalam mendeteksi serangan TCP SYN Flood.

Untuk menghitung dan mengolah keakuratan data-data yang dihasilkan, dapat dilihat pada rumus di bawah ini:

𝐴𝑐𝑐𝑢𝑟𝑎𝑐𝑦 = 𝑇𝑃 + 𝑇𝑁 𝑇𝑃 + 𝑇𝑁 + 𝐹𝑃 + 𝐹𝑁 - TP = True Positive

- TN = True Negative - FP = False Positive - FN = False Negative

4.3.2. Perhitungan Standar Deviasi

Metode analalisis ini berfungsi sebagai perhitungan secara matematis dengan memperlihatkan pola sebaran data dan variasi sebaran antar data. Metode ini digunakan untuk menghitung nilai rata-rata dan besar perbedaan

nilai sample terhadap rata-rata. Metode ini juga akan digunakan digunakan untuk menghitung hasil pengujian berdasarkan kecepatan deteksi, efektivitas deteksi dan penggunaan sumber daya.

Untuk menghitung dan mengolah nilai standar deviasi dari suatu data yang dihasikan, dapat dilihat pada rumus di bawah ini:

𝑅𝑎𝑡𝑎 − 𝑟𝑎𝑡𝑎 = ∑𝑋 𝑛

𝑆𝑡𝑎𝑛𝑑𝑎𝑟 𝐷𝑒𝑣𝑖𝑎𝑠𝑖 = √∑(𝑋 − (𝑅𝑎𝑡𝑎 − 𝑟𝑎𝑡𝑎))2 𝑛

- X = Nilai dari masing-masing sampel - n = banyaknya sampel yang diambil dan

digunakan sebagai hitungan

4.4. Pengujian Akurasi deteksi 4.4.1. Tujuan

Tujuan dari pengujian ini adalah untuk mengetahui hasil akurasi deteksi dari kedua IDS dengan menggunakan konfigurasi baris rules yang sama. Perihal hasil dari pengujian ini adalah apakah kedua IDS dapat mendapatkan hasil yang sama ataupun ada perbedaan.

4.4.2. Hasil

Pada pengujian akurasi deteksi, perhitungan persentase akurasi digunakan untuk menghitung hasil yang didapatkan.

a) Trafik Normal

Tabel 4 Persentase Akurasi Trafik Normal

Aktivitas Snort Suricata

1 99% 100%

2 99% 100%

3 99% 99%

4 78% 77%

5 76% 74%

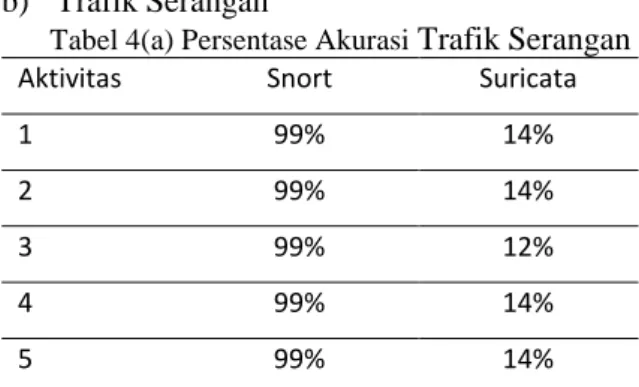

b) Trafik Serangan

Tabel 4(a) Persentase Akurasi Trafik Serangan

Aktivitas Snort Suricata

1 99% 14%

2 99% 14%

3 99% 12%

4 99% 14%

5 99% 14%

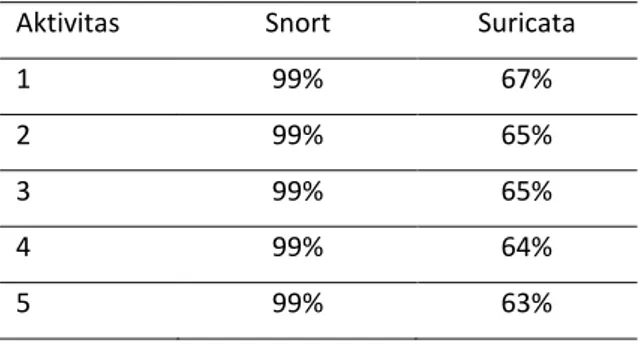

c) Trafik Campuran

Tabel 4(b) Persentase Akurasi Trafik Campuran

Aktivitas Snort Suricata

1 99% 67%

2 99% 65%

3 99% 65%

4 99% 64%

5 99% 63%

Pada Tabel 4, IDS Snort dan IDS Suricata sama-sama mendeteksi false positive pada aktivitas 4 dan aktivitas 5. Hal tersebut membuat kedua IDS mendapatkan nilai akurasi yang berbeda dari ketiga aktivitas sebelumnya.

Sedangkan pada Tabel 4(a), IDS Snort dan IDS suricata sama-sama mendeteksi 5 true positive dari total 5 aktivitas yang dijalankan. Namun, perlu diperhatikan bahwa persentase akurasi yang dimiliki oleh IDS Suricata sangat berbeda kecil sekali daripada IDS Snort. Hal ini terjadi karena terdapat banyaknya false negative yang juga didapat oleh kedua IDS. Bedanya adalah IDS Suricata lebih banyak mendeteksi jumlah paket false negative daripada IDS Snort. Hal tersebut membuat IDS Suricata hanya menganalisis true positive dengan persentase 14%. Hasil serupa didapatkan pada Tabel 4(b).

Kedua IDS berhasil mendeteksi semua aktivitas dan mencatatnya ke dalam kategori true negative. Namun, IDS Suricata mencatat jumlah false negative lebih banyak daripada true positive. Hasil ini mirip dengan trafik serangan tetapi degan jumlah yang lebih sedikit. Di lain sisi, IDS Snort masih mampu mendeteksi dan menganalisis dengan konstan dari awal pengujian. Namun perlu diketahui bahwa pada aktivitas 3, IDS Suricata mendeteksi dan menganggap Legitimate User sebagai sebuah serangan. Hasil tersebut akan dibahas pada pengujian kecepatan deteksi.

Dari hasil di atas, diketahui bahwa IDS Snort memiliki akurasi deteksi sedikit lebih baik daripada IDS Suricata dalam mendeteksi serangan TCP SYN Flood. Penyebab IDS Suricata mencatat banyaknya kategori false dan rendahnya akurasi paket yang dianalisis yaitu karena IDS Suricata berjalan pada sistem single core sehingga kemampuan yang IDS Suricata miliki tidak begitu terlihat.

4.5. Pengujian Kecepatan Deteksi 4.5.1. Tujuan

Tujuan dari pengujian ini adalah untuk mengetahui IDS mana yang lebih cepat dan

tangkas dalam memberikan alert ketika kedua IDS berhasil mendeteksi adanya aktivitas.

4.5.2. Hasil

Pada pengujian kecepatan deteksi, perhitungan standar deviasi digunakan untuk menghitung hasil yang didapatkan.

Pada Tabel 4(c), IDS Snort mendapatkan nilai rata-rata sebsar 3.275 detik dan standar deviasi sebesar 4.052, sedangkan IDS Suricata mendapatkan nila rat-rata sebesar 3.301 detik dan standar deviasi sebesar 4.059. Hasil tersebut didapatkan dari ke-5 aktivitas yang dijadikan sampel perhitungan.

Tabel 4(d) juga menggunakan kelima sampel aktivitas yand dijadikan perhitungan.

IDS Snort mendapatkan nilai rata-rata sebesar 0.631 dan standar deviasi sebesar 0.068. Di lain sisi, IDS Suricata berhasil mendapatkan nilai rata-rata sebesar 0.856 detik dan standar deviasi sebesar 0.058. Untuk hasil trafik campuran, Tabel 4(e) menunjukan bahwa IDS Snort berhasil mendapatkan nilai rata-rata 1.994 detik dan 0.426 detik untuk masing-masing trafik.

Untuk hasil standar deviasi, IDS Snort berhasil mendapatkan nilai sebesar 2.472 dan 0.223.

Begitu juga dengan IDS Suricata. IDS Suricata berhasil mendapatkan nilai rata-rata sebesar 3.856 detik dan 0.610 detik untuk masing- masing trafik, sedangkan untuk perhitungan standar deviasi, IDS Suricata berhasil mendapatkan nilai sebesar 3.5 dan 0.128.

a) Trafik Normal

Tabel 4(c) Standar Deviasi Kecepatan Deteksi Trafik Normal

Snort Suricata

Rata-rata 3.275 detik 3.301 detik Standar

Deviasi

4.052 4.059

b) Trafik Serangan

Tabel 4(d) Standar Deviasi Kecepatan Deteksi Trafik Serangan

Snort Suricata

Rata-rata 0.631 detik 0.865 detik Standar

Deviasi

0.068 0.58

c) Trafik Campuran

Tabel 4(e) Standar Deviasi Kecepatan Deteksi Trafik Campuran

Snort Suricata

Traf.

Normal

Traf.

Seran gan

Traf.

Normal

Traf.

Serangan

Rata -rata

1.994 detik

0.426 detik

3.856 detik

0.610 detik Stan

dar Devi asi

2.472 0.223 3.5 0.128

Dari hasil di atas, diketahui bahwa IDS Snort dapat mendeteksi semua jenis aktivitas pada skenario apapun lebih cepat dari pada IDS Suricata. Alasan penyebab IDS Suricata tidak dapat bekerja secara maksimal adalah dikarenakan IDS ini berbasis multithread (IDS Snort berbasis singlethread) yang mana akan lebih baik jika berjalan pada sistem lebih dari 1 core (multi core). Namun perlu dilihat lagi, IDS Suricata selalu memiliki nilai standar deviasi mendekati 0 perihal pengujian trafik yang tidak normal. Itu berarti bahwa IDS Suricata dapat mendeteksi trafik tidak normal dengan waktu deteksi lebih konstan daripada IDS Snort.

4.6. Pengujian Efektivitas Deteksi 4.6.1. Tujuan

Tujuan dari pengujian ini adalah untuk mengetahui keefektifan kedua IDS dalam menangani trafik yang besar. Pada pengujian ini akan diketahui persentase paket yang diabaikan (uncaptured packet) oleh kedua IDS.

Paket yang diabaikan tersebut tediri dari 2 kategori, yaitu dropped packet dan outstanding packet.

Dropped packet adalah paket yang sengaja diabaikan oleh IDS dan tidak terekam masuk ke dalam log, sedangkan Outstanding packet adalah buffering packet yang menunggu untuk selesai diproses oleh IDS.

4.6.2. Hasil

Pada pengujian efektivitas deteksi, perhitungan standar deviasi digunakan untuk menghitung hasil yang didapatkan. Data yang dijadikan sampel adalah nilai uncaptured packet pada kedua IDS.

a) Trafik Normal

Tabel 4(f) Standar Deviasi Efektivitas Deteksi Trafik Normal

Snort Suricata

Rata-rata 0.056% 0.136%

Standar Deviasi

0.011 0.211

b) Trafik Serangan

Tabel 4(g) Standar Deviasi Efektivitas Deteksi Trafik Serangan

Snort Suricata

Rata-rata 0.184% 86.09%

Standar Deviasi

0.068 1.647

c) Trafik Campuran

Tabel 4(h) Standar Deviasi Efektivitas Deteksi Trafik Campuran

Snort Suricata

Rata-rata 0.136% 34.47%

Standar Deviasi

0.049 1.385

Pada Tabel 4(f), IDS Snort dan IDS Suricata mencatat nilai rata-rata uncaptured packet sebesar 0.056% dan 0.136% dari 100%

paket yang didapat. Untuk nilai standar deviasi, kedua IDS menghasilkan nilai sebesar 0.011 dan 0.211. Sedangkan pada Tabel 4(g), IDS Snort dan IDS Suricata mencatat nilai rata-rata uncaptured packet sebesar 0.184% dan 86.09%, sedangkan untuk nilai standar deviasi, kedua IDS berhasil mendaptkan nilai sebesar 0.068 dan 1.647. Sebagai pengujian terakhir efektivitas deteksi, Tabel 4(h) memberikan data dari kedua IDS. IDS Snort dan IDS Suricata berhasil mencatat nilai rata-rata uncaptured packet sebesar 0.136% dan 34.47% dan nilai standar deviasi sebesar 0.049 dan 1.385. Semua hasil tersebut didapatkan dari ke-5 aktivitas yang dijadikan sampel perhitungan.

Uncaptured rate dihasilkan oleh banyaknya jumlah uncaptured packet yang didapatkan oleh kedua IDS. Dari pengujian ini, disimpulkan bahwa IDS Snort mempunyai kapasitas menerima trafik dengan skala 200-300 Mbps dan akan mulai mengalami overhead jika terus menerus menerima trafik yang cukup banyak. Hal tersebut akan menyebabkan terjadinya uncaptured rate. Perlu diketahui, saat penelitian ini berlangsung, IDS Snort lebih banyak mencatat adanya outstanding packet daripada dropped packet. Ini berarti efektivitas dari IDS Snort terbilang cukup baik dikarenakan outstanding packet adalah hilangnya paket-paket yang sedang dalam proses buffer akibat adanya pemberhentian aktivitas monitoring sebelum proses tersebut selesai. Hasil berbeda didapatkan oleh IDS Suricata. Penyebab IDS Suricata

mengalami banyak sekali dropped packet adalah karena IDS ini berjalan pada sistem single core.

Alasan ini makin menguat karena penelitian sebelumnya, yang telah dibahas pada kajian pustaka, memakai sistem dengan 4 core. Hal yang patut diperhatikan juga adalah bahwa IDS Suricata tidak mencatat sama sekali outstanding packet. Hal ini terjadi karena saat diberhentikan dari aktivtitas monitoring, IDS Suricata tidak melepas paket-paket yang sedang dalam proses buffer namun tetap menuggu sampai proses tersebut selesai.

4.7. Pengujian Penggunaan Sumber Daya 4.7.1. Tujuan

Tujuan dari pengujian ini adalah untuk mengetahui persentase nilai dari kedua IDS dalam menggunakan sumber daya sistem saat terjadinya aktvitas dengan jumlah trafik yang besar.

4.8.1. Hasil

Pada pengujian penggunaan sumber daya, perhitungan standar deviasi digunakan untuk menghitung hasil yang didapatkan.

Pada Tabel 4(i), IDS Snort dan IDS Suricata mendapatkan nilai rata-rata penggunaan RAM sebesar 44.38% dan 38.17%. Untuk nilai standar deviasi, kedua IDS berhasil mendapatkan nilai sebesar 2.168 dan 1.226.

Begitu juga dengan Tabel 4(j). IDS Snort dan IDS Suricata mendapatkan nilai rata-rata penggunaan RAM sebesar 50.83% dan 38.03%

dengan standar deviasi masing-masing sebesar 4.14 dan 0.924. Untuk skenario trafik campuran, Tabel 4(k) menjelaskan bahwa IDS Snort dan IDS Suricata mendapatkan nilai rata-rata penggunaan RAM sebesar 49.23% dan 40.38%.

Untuk nilai standar deviasi untuk kedua IDS sebesar 3.326 dan 2.449. Hasil tersebut didapatkan dari ke-5 aktivitas yang dijadikan sampel perhitungan.

a) Trafik Normal

Tabel 4(i) Standar Deviasi Penggunaan RAM Trafik Normal

Snort Suricata

Rata-rata 44.38% 38.17%

Standar Deviasi

2.168 1.226

b) Trafik Serangan

Tabel 4(j) Standar Deviasi Penggunaan RAM Trafik Serangan

Snort Suricata

Rata-rata 50.83% 38.03%

Standar Deviasi

4.14 0.924

c) Trafik Campuran

Tabel 4(k) Standar Deviasi Penggunaan RAM Trafik Campuran

Snort Suricata

Rata-rata 49.23% 40.38%

Standar Deviasi

3.326 2.449

Dari data di atas, diketahui bahwa IDS Snort menggunakan banyak sekali sumber daya.

Hal tersebut terjadi pada semua kategori pengujian (normal, serangan dan campuran). Di lain pihak, IDS Suricata memberikan hasil positif pada pengujian penggunaan sumber daya.

IDS Suricata menggunakan lebih sedikit sumber daya daripada IDS Snort. Perihal nilai standar deviasi yang didapat, IDS Suricata lebih konstan dalam menggunakan kapasitas sumber daya ketimbang IDS Snort. Namun, jika hasil ini digabungkan dengan pengujian efektivtas deteksi, terlihat sekali dampak dari penggunaan sumber yang dilakukan oleh kedua IDS. Di satu sisi, IDS Snort memakai banyak sekali sumber daya tetapi menghasilkan sedikit uncaptured packet. Di sisi lain, IDS Suricata memakai sedikit sekali sumber daya tetapi menghasilkan banyak sekali uncaptured packet, sehingga dapat disimpulkan bahwa penggunaan sumber daya berpengaruh pada efektivitas deteksi.

5. PENUTUP 5.1. Kesimpulan

Berdasarkan hasil penelitian yang telah dilakukan, dapat disimpulkan beberapa hal mengenai IDS Snort dan IDS Suricata:

1. Performa IDS Snort dan IDS Suricata dalam mendeteksi serangan TCP SYN Flood mendapatkan hasil positif.

i. Terbukti dengan berhasilnya kedua IDS dalam mendeteksi dan menangani adanya aktivitas tanpa harus mengalami masalah.

Kedua IDS juga berhasil memberikan data yang dapat mendukung penelitian selanjutnya.

ii. Pada penelitian ini disimpulkan bahwa IDS Snort lebih unggul dibandingkan

dengan IDS Suricata saat berjalan di sistem yang memiliki core tunggal 2. IDS Snort memiliki reliabilitas lebih baik

daripada IDS Suricata dalam mengukur akurasi deteksi, kecepatan deteksi dan efektivitas deteksi.

i. Hal tersebut terbukti pada pengujian akurasi deteksi di mana IDS Snort mendapatkan nilai akurasi pada skenario trafik normal sebesar 99%, 99%, 99%, 78% dan 76%. Di sisi lain, IDS Suricata mendapatkan nilai 100%, 100%, 99%, 77% dan 74%. Untuk skenario trafik serangan, IDS Snort mendapatkan nilai akurasi sebesar 99% untuk semua aktivitas. Di sisilain, IDS Suricata mendapatkan nilai akurasi sebesar 14%, 14%, 12%, 14% dan 14%. Untuk skenario trafik campuran, IDS Snort mendapatkan hasil yang sama seperti trafik serangan yaitu 99% untuk semua aktivitas. Di sisi lain, IDS Suricata mendapatkan nilai akurasi sebesar 67%, 65%, 65%, 64% dan 63%. Angka-angka tersebut menunjukan bahwa IDS Snort dapat mendeteksi lebih baik daripada IDS Suricata.

ii. Pada pengujian kecepatan deteksi IDS Snort juga dapat mendeteksi semua jenis aktivitas pada skenario apapun lebih cepat dari pada IDS Suricata. Hal tersebut terbukti dengan didapatkannya nilai rata- rata sebesar 3.275 detik dan 0.631 detik untuk setiap skenario trafik normal dan trafik serangan. Untuk skenario trafik campuran, IDS Snort mendapatkan nilai rata-rata sebesar 1.994 detik dan 0.426 detik, sedangkan IDS Suricata mendapatkan nilai rata-rata sebesar 3.301 detik dan 0.865 detik. Untuk trafik campuran, IDS Suricata mendapatkan nilai rata-rata sebesar 3.856 detik dan 0.610 detik. Angka-angka tersebut menunjuka bahwa IDS Snort dapat mendeteksi lebih cepat daripada IDS Suricata.

iii. Pada pengujian efektivitas deteksi, IDS Snort lebih sedikit dalam mencatat adanya uncaptured packet ketimbang IDS Suricata. Hal tersebut terbukti dengan didapatkannya nilai rata-rata sebesar 0.056, 0.184 dan 0.136 untuk semua skenario yang diuji. Sedangkan, IDS Suricata mendapatkan nilai rata-rata

sebesar 0.136, 86.09 dan 34.47. Angka- angka tersebut menunjukan bahwa IDS Snort dapat mendeteksi lebih efektif daripada IDS Suricata.

3. Dalam hal penggunaan sumber daya, IDS Suricata lebih unggul daripada IDS Snort.

i. Hal itu terbukti dalam 3 kali pengujian penggunaan sumber daya. IDS Suricata mencata rata-rata penggunaan sumber daya sebesar 38.17%, 38.03% dan 40.38% untuk setiap sknario uji. Hak tersebut sangatlah rendah dibandingkan dengan IDS Snort yang menghasilkan nilai rata-rata sebesar 44.38%, 50.83%

dan 49.23%.

ii. Terlebih lagi, IDS Snort mencatat fase lonjakan yang cukup besar pada skenario trafik serangan dan trafikcampuran. Hal tersebut tidak terjadi pada IDS Suricata.

5.2. Saran

Saran yang dapat penulis berikan untuk peneleitian selanjutnya adalah lebih terfokus kepada konfigurasi baris rule yang dipakai dalam melakukan pengujian. Konfigurasi baris rule dapat berupa pergantian filter alert terutama pada opsi track_by. Pada penelitan ini, penulis menggunakan opsi track by_src, yaitu opsi untuk melacak sumber paket dari source address. Opsi rule tersebut dapat juga menggunakan track by_dst, yaitu melacak sumber paket dari destination address.

Penulis juga memberikan saran untuk penelitian selanjutnya yaitu dengan mencoba menggunakan packet generator lain selain hping3. Sebagai contoh, dapat menggunakan

Ostinato, Scapy atau dapat

mengimplementasikan sendiri menggunakan bahasa pemrograman tertentu.

6. DAFTAR PUSTAKA

Bogdanoski M, 2013. Analysis of the SYN flood DoS attack. Hongkong

Kipp J, 2001. Using Snort as an IDS and Network Monitor in Linux. CiteseerX Cusack B, 2013. Acquisition of Evidence from

Network Intrusion Detection Systems.

Western Australia: Perth University Albin E, 2011. A Comparative Analysis of The

Snort and Suricata Intrusion-Detection Systems. California: Monterey

Eddy W, 2011. Encyclopedia of Cryptography and Security (SYN Flood Attack). USA:

Springer

Putri L, 2011. Instrusion Detection System (IDS) Menggunakan Snort pada Jaringan Wireless. Jakarta: UIN Syarif Hidayatullah

White J, 2013. Quantitative Analysis of Intrusion Detection Systems: Snort and Suricata.

USA: Clarkson University

Kholid I, 2011. Keamanan Jaringan Komputer Dengan Menggunakan Metode Intrusion Detection System (IDS) Berbasis Open Source. Bandung: UIN Sunan Gunung Djati

Kumar A, 2014. Recent Advances in Intrusion Detection Systems: An Analytical Evaluation and Comparative Study.

India: MATS University

Hakim L, 2015. Analisis Perbandingan Intrustion Detection System Snort dan Suricata. Surakarta: Universitas Muhammadiyah

Zamrudiah M, 2009. Analisa Mekanisme Pertahanan DOS dan DDOS (Distributed Denial of Service) Pada Virtual Machine Dengan Menggunakan IDS Center. Depok: Univertsita Indonesia

Kusumawati M, 2010. Implementasi IDS (Intrusion Detection System) Serta Monitoring Jaringan Dengan Interface Web Berbasis Base Pada Keamanan Jaringan. Depok: Universitas Indonesia, Securelist. (2015, 29 Mei). Statistics on botnet-

assisted DDoS attacks in Q1 2015.

Diperoleh 19 April 2017, dari https://securelist.com/statistics-on- botnet-assisted-ddos-attacks-in-q1- 2015/70071/

Hofmeyr S, 1998. Intrusion Detection using Sequences of System Calls.

Albuquerque: University of New Mexico

Lau Felix, 2000. Distributed Denial of Service Attacks. USA