i Universitas Kristen Maranatha

PERANCANGAN PERANGKAT LUNAK KRIPTOGRAFI

VISUAL TANPA EKSPANSI PIKSEL DAN ALGORITMA RLE

Dhina Bangkit Kumalasari

Email: [email protected]

Jurusan Teknik Elektro, Fakultas Teknik Universitas Kristen Maranatha

Jl. Prof. Drg. Suria Sumantri 65, Bandung 40164, Indonesia

ABSTRAK

Kriptografi visual diperkenalkan oleh Moni Naor dan Adi Shamir pada tahun 1995. Kriptografi visual digunakan pada media yang dapat dicetak, misalkan citra. Pada skema (n,n), sebuah citra rahasia akan diubah menjadi n buah citra enkripsi yang dicetak dalam bentuk transparansi. Untuk mendekripsinya tidak membutuhkan komputasi matematis, tetapi dilakukan dengan menumpuk n buah citra terenkripsi dengan tepat dan dilihat dengan pandangan mata. Pada tugas akhir ini penumpukan dilakukan menggunakan logika OR. Untuk jumlah citra kurang dari n, maka tidak ada informasi apapun yang dapat diperoleh mengenai citra rahasia.

ii Universitas Kristen Maranatha Pengujian dilakukan dengan 6 citra berbeda yang memiliki ukuran piksel yang berbeda. Hasil pengujian yang didapatkan yaitu program penyembunyian citra rahasia menggunakan Visual Kriptografi (3,3) tanpa ekspansi piksel menggunakan software MATLAB berhasil direalisasikan, citra hasil dekripsi pada citra rahasia yang bergaris tipis tidak dapat dikenali, relative difference (α) yang menunjukkan seberapa baik kontras citra hasil dekripsi dengan additional basis yaitu sekitar 0,375 lebih besar daripada kontras citra hasil dekripsi tanpa additional basis yaitu sekitar 0,25, nilai PSNR (Peak Signal to Noise Ratio) dan MOS (Mean Opinion Score) yang didapatkan kecil.

iii Universitas Kristen Maranatha

VISUAL CRYPTOGRAPHY WITHOUT PIXEL EXPANSION

SOFTWARE DESIGN AND RLE ALGORITHM

Dhina Bangkit KumalasariEmail: [email protected]

Department of Electrical Engineering, Faculty of Engineering Maranatha Christian University

Jl. Prof. Drg. Suria Sumantri 65, Bandung 40164, Indonesia

ABSTRACT

Visual cryptography was introduced by Moni Naor and Adi Shamir in 1995. Visual Cryptography is used in the media that can be printed, eg image. In scheme (n, n), a secret image will be converted into n pieces of encrypted image is printed in the form of transparency. To decrypt it does not require mathematical computation, but is done by stacking n encrypted image. With the right image, secret image will be seen or use logic OR . In this final project stacking performed using a logical OR. For the number of images is less than n, then there is no any information that can be obtained about the secret image.

In this final assignment used scheme of a visual cryptography (3.3), which is the secret image will be converted into 3 encrypted image. The image used are binary image. The process is to convert the image into 3 encrypted image, then the matrix of 3 share images will be processed with RLE algorithm. For decryption process share matrices that has been processed with RLE algorithm will be processed back into matrix before processed with RLE algorithm and decrypted using a logical OR to obtain the original image.

iv Universitas Kristen Maranatha 0.25, the value of PSNR (Peak Signal to Noise Ratio) and MOS (Mean Opinion Score) are small.

v Universitas Kristen Maranatha

DAFTAR ISI

LEMBAR PENGESAHAN

PERNYATAAN ORISINALITAS LAPORAN

PERNYATAAN PUBLIKASI LAPORAN TUGAS AKHIR KATA PENGANTAR

ABSTRAK ... i

ABSTRACT ... iii

DAFTAR ISI ... v

DAFTAR GAMBAR ... vii

DAFTAR TABEL ... x

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Identifikasi Masalah ... 2

1.3 Rumusan Masalah ... 2

1.4 Tujuan Penelitian ... 3

1.5 Batasan Masalah... 3

1.6 Sistematika Pembahasan ... 3

BAB II LANDASAN TEORI ... 5

2.1 Citra Digital[11] ... 5

2.1.1 Format Citra Bitmap (BMP)[11] ... 6

2.1.2 Citra Biner[11] ... 7

2.1.3 Piksel[10]... 7

2.2 Operator Boolean OR[9]... 8

2.3 Ekspansi Piksel[9] ... 9

2.4 Kriptografi Visual[5][9] ... 10

vi Universitas Kristen Maranatha

2.4.2 Gambaran Proses Enkripsi ... 16

2.4.3 Gambaran Proses Dekripsi ... 18

2.5 Algoritma RLE (Run Length Encoding) ... 19

2.6 PSNR ... 19

BAB III PERANCANGAN DAN REALISASI ... 21

3.1 Perancangan Perangkat Lunak ... 21

3.2 Prosedur Enkripsi ... 23

3.2.1 Prosedur Enkripsi tanpa Additional Basis Matrix AS0 untuk Piksel Putih ... 23

3.2.2 Prosedur Enkripsi dengan Additional Basis Matrix AS0 untuk Piksel Putih ... 28

3.3 Prosedur Dekripsi ... 33

BAB IV DATA PENGAMATAN DAN ANALISA DATA ... 37

4.1 Data Pengamatan ... 37

4.2 Analisa Data ... 72

BAB V SIMPULAN DAN SARAN ... 86

5.1 Simpulan ... 86

5.2 Saran ... 87

vii Universitas Kristen Maranatha

DAFTAR GAMBAR

Gambar 2.1 Bitmap dengan Nilai Matriksnya ... 6

Gambar 2.2 Representasi Piksel ... 7

Gambar 2.3 Hasil Logika OR Piksel Hitam (bit 1) dan Piksel Putih (bit 0) ... 8

Gambar 2.4 Ekspansi Piksel ... 9

Gambar 2.5 Ekspansi Piksel untuk Piksel Awal Putih dan Hitam ... 10

Gambar 2.6 Contoh Model Sederhana Kriptografi Visual... 11

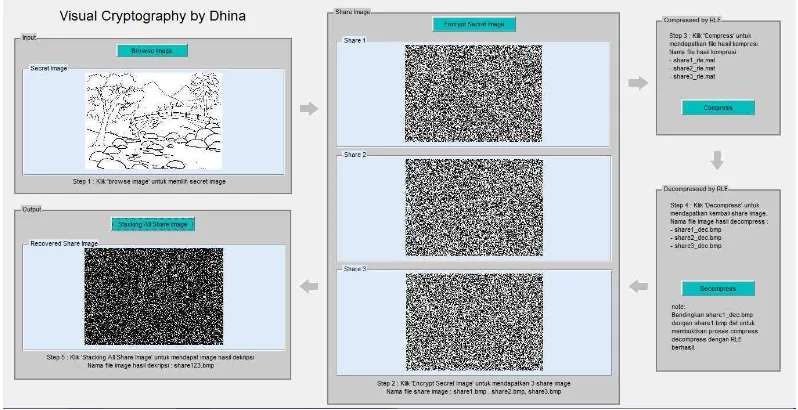

Gambar 3.1 Diagram Blok Kriptografi Visual ... 21

Gambar 3.2 Diagram Alir Proses Enkripsi tanpa Additional Basis Matrix AS0 ... 24

Gambar 3.3 Diagram Alir Proses Enkripsi dengan Additional Basis Matrix AS0 ... 29

Gambar 3.4 Diagram Alir Proses Dekripsi ... 34

Gambar 4.1 Percobaan 1 ... 37

Gambar 4.13 Percobaan 3 ... 42

Gambar 4.14 Citra Rahasia 3 ... 43

Gambar 4.15 Share 1... 43

viii Universitas Kristen Maranatha

Gambar 4.17 Share 3... 44

Gambar 4.18 Share 1 di-OR Share 2 di-OR Share 3 ... 45

Gambar 4.19 Percobaan 4 ... 45

Gambar 4.20 Citra Rahasia 4 ... 46

Gambar 4.21 Share 1... 46

Gambar 4.22 Share 2... 47

Gambar 4.23 Share 3... 47

Gambar 4.24 Share 1 di-OR Share 2 di-OR Share 3 ... 48

Gambar 4.25 Percobaan 5 ... 48

Gambar 4.26 Citra Rahasia 1 ... 49

Gambar 4.27 Share 1... 49

Gambar 4.28 Share 2... 49

Gambar 4.29 Share 3... 50

Gambar 4.30 Share 1 di-OR Share 2 di-OR Share 3 ... 50

Gambar 4.31 Percobaan 6 ... 51

Gambar 4.32 Citra Rahasia 2 ... 51

Gambar 4.33 Share 1... 52

Gambar 4.34 Share 2... 52

Gambar 4.35 Share 3... 52

Gambar 4.36 Share 1 di-OR Share 2 di-OR Share 3 ... 53

Gambar 4.37 Percobaan 7 ... 53

Gambar 4.38 Citra Rahasia 3 ... 54

Gambar 4.39 Share 1... 54

Gambar 4.40 Share 2... 55

Gambar 4.41 Share 3... 55

Gambar 4.42 Share 1 di-OR Share 2 di-OR Share 3 ... 56

Gambar 4.43 Percobaan 8 ... 56

Gambar 4.44 Citra Rahasia 4 ... 57

ix Universitas Kristen Maranatha

Gambar 4.46 Share 2... 58

Gambar 4.47 Share 3... 58

Gambar 4.48 Share 1 di-OR Share 2 di-OR Share 3 ... 59

Gambar 4.49 Percobaan 9 ... 59

Gambar 4.50 Citra Rahasia 5 ... 60

Gambar 4.51 Share 1... 60

Gambar 4.52 Share 2... 61

Gambar 4.53 Share 3... 61

Gambar 4.54 Share 1 di-OR Share 2 di-OR Share 3 ... 62

Gambar 4.55 Percobaan 10 ... 62

Gambar 4.56 Citra Rahasia 6 ... 63

Gambar 4.57 Share 1... 63

Gambar 4.58 Share 2... 64

Gambar 4.59 Share 3... 64

Gambar 4.60 Share 1 di-OR Share 2 di-OR Share 3 ... 65

Gambar 4.61 Percobaan 11 ... 65

Gambar 4.62 Citra Rahasia 5 ... 66

Gambar 4.63 Share 1... 66

Gambar 4.64 Share 2... 67

Gambar 4.65 Share 3... 67

Gambar 4.66 Share 1 di-OR Share 2 di-OR Share 3 ... 68

Gambar 4.67 Percobaan 12 ... 68

Gambar 4.68 Citra Rahasia 6 ... 69

Gambar 4.69 Share 1... 69

Gambar 4.70 Share 2... 70

Gambar 4.71 Share 3... 70

x Universitas Kristen Maranatha

DAFTAR TABEL

Tabel 2.1 Hasil Operasi Boolean OR ... 8 Tabel 4.1 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 tanpa Additional Basis

Matrix AS0 (Percobaan 1) ... 72 Tabel 4.2 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 tanpa Additional Basis

Matrix AS0 (Percobaan 2) ... 73 Tabel 4.3 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 tanpa Additional Basis

Matrix AS0 (Percobaan 1) ... 73 Tabel 4.4 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 tanpa Additional Basis

Matrix AS0 (Percobaan 2) ... 74 Tabel 4.5 Hasil Detail Jumlah Piksel Pada Citra Rahasia 3 tanpa Additional Basis

Matrix AS0 (Percobaan 1) ... 74 Tabel 4.6 Hasil Detail Jumlah Piksel Pada Citra Rahasia 3 tanpa Additional Basis

Matrix AS0 (Percobaan 2) ... 75 Tabel 4.7 Hasil Detail Jumlah Piksel Pada Citra Rahasia 4 tanpa Additional Basis

Matrix AS0 (Percobaan 1) ... 75 Tabel 4.8 Hasil Detail Jumlah Piksel Pada Citra Rahasia 4 tanpa Additional Basis

Matrix AS0 (Percobaan 2) ... 76 Tabel 4.9 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 dengan Additional Basis

Matrix AS0 (Percobaan 1) ... 76 Tabel 4.10 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 dengan Additional Basis

Matrix AS0 (Percobaan 2) ... 77 Tabel 4.11 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 dengan Additional Basis

Matrix AS0 (Percobaan 1) ... 77 Tabel 4.12 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 dengan Additional Basis

xi Universitas Kristen Maranatha Tabel 4.13 Hasil Detail Jumlah Piksel Pada Citra Rahasia 3 dengan Additional Basis

Matrix AS0 (Percobaan 1) ... 78

Tabel 4.14 Hasil Detail Jumlah Piksel Pada Citra Rahasia 3 dengan Additional Basis Matrix AS0 (Percobaan 2) ... 79

Tabel 4.15 Hasil Detail Jumlah Piksel Pada Citra Rahasia 4 dengan Additional Basis Matrix AS0 (Percobaan 1) ... 79

Tabel 4.16 Hasil Detail Jumlah Piksel Pada Citra Rahasia 4 dengan Additional Basis Matrix AS0 (Percobaan 2) ... 80

Tabel 4.17 Hasil Detail Jumlah Piksel Pada Citra Rahasia 5 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0 (Percobaan 1) ... 80

Tabel 4.18 Hasil Detail Jumlah Piksel Pada Citra Rahasia 5 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0 (Percobaan 2) ... 81

Tabel 4.19 Hasil Detail Jumlah Piksel Pada Citra Rahasia 6 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0 (Percobaan 1) ... 81

Tabel 4.20 Hasil Detail Jumlah Piksel Pada Citra Rahasia 6 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0 (Percobaan 2) ... 82

Tabel 4.21 Hasil Detail Jumlah Piksel Pada Citra Rahasia 5 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0 (Percobaan 1) ... 82

Tabel 4.22 Hasil Detail Jumlah Piksel Pada Citra Rahasia 5 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0 (Percobaan 2) ... 83

Tabel 4.23 Hasil Detail Jumlah Piksel Pada Citra Rahasia 6 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0 (Percobaan 1) ... 83

Tabel 4.24 Hasil Detail Jumlah Piksel Pada Citra Rahasia 6 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0 (Percobaan 2) ... 84

Tabel 4.25 Parameter penilaian MOS ... 85

Tabel 4.26 Hasil penilaian MOS Untuk Citra Rahasia tanpa Additional Basis ... 85

1 Universitas Kristen Maranatha

BAB I

PENDAHULUAN

Pada bab ini, dijelaskan pendahuluan dari pengerjaan Tugas Akhir meliputi latar belakang topik Tugas Akhir, rumusan masalah, tujuan penelitian, batasan masalah, sistematika pembahasan dari pengerjaan Tugas Akhir.

1.1 Latar Belakang

Dalam memudahkan berkomunikasi atau bertukar informasi dapat digunakan salah satu sarana yaitu internet. Pencurian data dapat terjadi dengan adanya kemajuan teknologi yang dapat merugikan pihak-pihak yang memiliki dokumen rahasia. Oleh karena itu, salah satu cara untuk mengamankan informasi rahasia tersebut yaitu dengan kriptografi. Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga.

Kriptografi itu sendiri terdiri dari dua proses yakni proses enkripsi dan proses dekripsi. Enkripsi merupakan proses penggunaan algoritma yang kompleks untuk mengkonversi pesan tertentu (plaintext atau cleartext) ke suatu pesan terenkripsi (chipertext). Hal ini dimaksudkan untuk mengamankan suatu informasi dengan membuat informasi tersebut tidak dapat dibaca tanpa bantuan pengetahuan khusus. Sedangkan dekripsi merupakan proses penggunaan algoritma yang kompleks untuk mengkonversi pesan terenkripsi (chipertext) ke suatu pesan tertentu (plaintext atau cleartext).

2

Universitas Kristen Maranatha enkripsi tadi, proses dekripsi dilakukan dengan menumpuk share yang ada dengan benar sehingga terlihat makna dari citra tersebut. Ekspansi piksel merupakan istilah untuk perbesaran atau perluasan suatu piksel. Perbesaran yang dimaksud disini adalah setiap piksel pada citra awal diekspansi atau direpresentasikan menjadi m buah piksel untuk citra baru. Hal ini mengakibatkan citra baru tersebut akan mengalami perbesaran sesuai dengan perbesaran tiap pikselnya. Oleh karena itu, dibutuhkan kriptografi visual tanpa ekspansi piksel agar tidak terjadi perbesaran jumlah piksel dari citra semula maupun setelah proses enkripsi dan dekripsi (jumlah piksel tetap sama). Sedangkan kompresi RLE (Run Length Encoding) bertujuan untuk mengkodekan matriks citra hasil enkripsi atau share.

1.2Identifikasi Masalah

Berdasarkan latar belakang diatas, masalah utama yang akan diangkat pada Tugas Akhir ini adalah merancang perangkat lunak untuk proses kriptografi visual tanpa ekspansi piksel kemudian dikompresi dengan metode RLE menggunakan program MATLAB.

1.3 Rumusan Masalah

Rumusan masalah pada Tugas Akhir ini adalah:

1. Bagaimana merancang kriptografi visual tanpa ekspansi piksel dan dikodekan dengan algoritma RLE pada program MATLAB?

2. Bagaimana performansi citra hasil dekripsi setelah melalui proses kriptografi visual tanpa ekspansi piksel dan dikodekan dengan algoritma RLE?

3

Universitas Kristen Maranatha

1.4 Tujuan Penelitian

Tujuan yang ingin dicapai dari Tugas Akhir ini adalah merancang dan merealisasikan perangkat lunak untuk proses kriptografi visual tanpa ekspansi piksel dan dikodekan dengan algoritma RLE menggunakan MATLAB.

1.5 Batasan Masalah

Pembatasan masalah pada Tugas Akhir ini meliputi : 1. Citra yang diproses hitam putih.

2. Jumlah share yang akan digunakan adalah sebanyak 3 share. 3. Matriks citra hasil enkripsi akan dikodekan dengan algoritma RLE. 4. Implementasi dilakukan dengan bahasa pemrograman MATLAB R2012a.

1.6 Sistematika Pembahasan

Sistematika penulisan yang akan digunakan untuk menyusun laporan Tugas Akhir ini adalah sebagai berikut:

1. Bab I Pendahuluan

Pada bab ini akan dibahas mengenai latar belakang, perumusan masalah, identifikasi masalah, tujuan, pembatasan masalah, dan sistematika penulisan dari Tugas Akhir ini.

2. Bab II Landasan Teori

Pada bab ini akan dibahas mengenai teori-teori penunjang yang akan digunakan untuk merancang perangkat lunak untuk proses kriptografi visual tanpa ekspansi piksel dan dikodekan dengan algoritma RLE.

3. Bab III Perancangan Perangkat Lunak

4

Universitas Kristen Maranatha 4. Bab IV Data Pengamatan dan Analisa Data

Bab ini berisikan percobaan-percobaan yang dilakukan terhadap perangkat lunak dan menampilkan data pengamatan serta analisis hasil percobaan.

5. Bab VI Simpulan dan Saran

86 Universitas Kristen Maranatha

BAB V

Simpulan dan Saran

5.1 Simpulan

Kesimpulan yang dapat diambil dari Tugas Akhir ini adalah sebagai berikut: 1. Program penyembunyian citra rahasia menggunakan Visual Kriptografi

(3,3) tanpa ekspansi piksel menggunakan software MATLAB berhasil direalisasikan.

2. Relative difference (α) yang menunjukkan seberapa baik kontras citra hasil dekripsi dengan additional basis matrix AS0 yaitu sekitar 0,375 lebih besar daripada kontras citra hasil dekripsi tanpa additional basis matrix AS0 yaitu sekitar 0,25.

3. Citra hasil dekripsi pada citra rahasia bergaris tipis (citra rahasia 5 dan citra rahasia 6) tidak dapat dikenali.

4. PSNR yang didapatkan dari citra hasil dekripsi tanpa additional basis tidak bagus pada citra rahasia 1 yaitu 1,9678 dB dan 1,9698 dB, pada citra rahasia 2 yaitu 2,1654 dB dan 2,1918 dB, pada citra rahasia 3 yaitu 2,7402 dB dan 2,7478 dB, pada citra rahasia 4 yaitu 2,318 dB dan 2,3343 dB, pada citra rahasia 5 yaitu 1,6821 dB dan 1,6875 dB, pada citra rahasia 6 yaitu 1,7806 dB dan 1,7818 dB.

87 Universitas Kristen Maranatha 6. MOS (Mean Opinion Score) yang didapatkan dari hasil dekripsi citra rahasia 1 yaitu 1,6-2, pada citra rahasia 2 yaitu 1,7-2, pada citra rahasia 3 yaitu 1,4-1,6, pada citra rahasia 4 yaitu 1,3-1,7, pada citra rahasia 5 yaitu sekitar 1, dan pada citra rahasia 6 yaitu 1.

5.2 Saran

CURRICULUM VITAE

DATA PRIBADI

Nama : Dhina Bangkit Kumalasari

Jenis Kelamin : Perempuan

Tempat, Tanggal lahir : Grobogan, 20 Mei 1985

Alamat : Jl. Harjuna V No. 4 Simpanglima Utara Purwodadi Grobogan

58111 Jawa Tengah

Telepon : (+62)82121252457

Email : [email protected]

DATA PENDIDIKAN

Sekolah Dasar : SD Negeri XI Lembang

SMP : SMP Negeri 1 Lembang

SMA : SMA Negeri 15 Bandung

Studien Kolleg Koethen

Perguruan Tinggi : University of Applied Science Frankfurt am Main

Universitas Kristen Maranatha

PENGALAMAN PRAKTIKUM

08/2009 -11/2009 di PT. Telkom Bandung

Selama praktikum telah melakukan tugas mengenai:

RFTS (Remote Fiber Test System) untuk memonitoring network

selama 24 jam setiap hari secara real time, mengintegrasikan data base, memberikan informasi melalui SMS atau Fax tentang lokasi, jam, koordinat gangguan.

a. Server yang memiliki kemampuan multi user dan dilengkapi

b. Client Work Station yang dilengkapi dengan tele user untuk

download patches/upgrade software dan penyelesaian

eventual problem.

c. Client Work Station untuk memonitoring Fiber Optic, melakukan pengukuran secara real time dan dapat melihat hasil pengukuran Optical Time Domain Reflectometer.

d. Local Control dari RTU (optional laptop) yang dapat dikoneksikan untuk mengontrol RTU melalui web dengan menggunakan pre-defined user priviledge.

e. RTU (Remote Test Unit) yang merupakan satu kesatuan (single equipment) yaitu terdiri dari Control Unit, Modul Optical Test, dan Communication Port.

WDM (Wafe Division Multiplexing) untuk proses multiplexing dan

demultiplexing yang dilakukan pada sinyal cahaya ditransmisikan melalui jalur fiber optic dengan menggunakan frekuensi yang sangat tinggi. Terdiri dari:

a. Line Terminal Equipment (LTE).

b. Terrestrial Repeater (TR) yang berfungsi untuk memperkuat

signal optic WDM.

c. WebNSV Element Management System (EMS) untuk

memonitoring dan mengontrol LTE dengan menggunakan teknologi web-based.

08/2003-10/2003 di PT. Nampi Jaya Tehnindo Bekasi Barat

Penyelesaian dasar secara mekanik dari bahan baku logam, bahan sintetis (seperti: mengikir, memotong, membengkokkan,

menurunkan, menggosok, mengulir, memutar).

Merakit komponen secara mekanik (seperti: penyambungan, pengenalan alat-alat listrik).

Penyambungan Energi dan Signal (seperti: menyolder, memasang sambungan listrik).

Mengukur dan meneliti arus listrik, petunjuk untuk keamanan.

Membaca dan memahami perintah-perintah teknik yang mudah (seperti: gambar-gambar, daftar alat-alat, memperhatikan norma-norma).

PERANCANGAN PERANGKAT LUNAK

KRIPTOGRAFI VISUAL TANPA EKSPANSI

PIKSEL DAN ALGORITMA RLE

Dhina Bangkit Kumalasari

Jurusan Teknik Elektro, Fakultas Teknik, Universitas Kristen Maranatha Jl. Prof.Drg.Suria Sumantri, MPH no. 65, Bandung, Indonesia

ABSTRAK

Kriptografi visual diperkenalkan oleh Moni Naor dan Adi Shamir pada tahun 1995. Kriptografi visual digunakan pada media yang dapat dicetak, misalkan citra. Pada skema (n,n), sebuah citra rahasia akan diubah menjadi n buah citra enkripsi yang dicetak dalam bentuk transparansi. Untuk mendekripsinya tidak membutuhkan komputasi matematis, tetapi dilakukan dengan menumpuk n buah citra terenkripsi dengan tepat dan dilihat dengan pandangan mata. Pada tugas akhir ini penumpukan dilakukan menggunakan logika OR. Untuk jumlah citra kurang dari n, maka tidak ada informasi apapun yang dapat diperoleh mengenai citra rahasia.

Pada tugas akhir ini skema yang digunakan adalah kriptografi visual (3,3), yaitu sebuah citra rahasia akan diubah menjadi 3 citra terenkripsi. Citra yang digunakan adalah citra biner. Prosesnya adalah dengan mengubah citra tersebut menjadi 3 citra terenkripsi, kemudian matriks dari 3 citra share tersebut akan diproses dengan algoritma metode RLE. Untuk proses dekripsinya matriks-matriks share yang telah diproses dengan algoritma RLE akan diproses kembali menjadi matriks semula kemudian didekripsi menggunakan logika OR sehingga didapatkan citra semula.

sekitar 0,25, nilai PSNR (Peak Signal to Noise Ratio) dan MOS (Mean Opinion Score) yang didapatkan kecil.

Kata Kunci : Kriptografi, Kriptografi Visual

ABSTRACT

Visual cryptography was introduced by Moni Naor and Adi Shamir in 1995. Visual Cryptography is used in the media that can be printed, eg image. In scheme (n, n), a secret image will be converted into n pieces of encrypted image is printed in the form of transparency. To decrypt it does not require mathematical computation, but is done by stacking n encrypted image. With the right image, secret image will be seen or use logic OR . In this final project stacking performed using a logical OR. For the number of images is less than n, then there is no any information that can be obtained about the secret image.

In this final assignment used scheme of a visual cryptography (3.3), which is the secret image will be converted into 3 encrypted image. The image used are binary image. The process is to convert the image into 3 encrypted image, then the matrix of 3 share images will be processed with RLE algorithm. For decryption process share matrices that has been processed with RLE algorithm will be processed back into matrix before processed with RLE algorithm and decrypted using a logical OR to obtain the original image.

Tests carried out with 6 different images that have different levels of detail and different pixel size. The test result were obtained that the program of a secret image hiding using visual cryptography (3.3) without pixel expansion using MATLAB software successfully realized, the decrypted image of thin striped secret image can not be recognized, the relative difference (α) which indicates how well the contrast of the image of the decryption with additional basis about 0.375 more than contrast image of the decryption without additional basis about 0.25, the value of PSNR (Peak Signal to Noise Ratio) and MOS (Mean Opinion Score) are small.

1. PENDAHULUAN

Kriptografi visual adalah sebuah teknik kriptografi yang memungkinkan penyembunyian informasi visual atau citra (enkripsi) sehingga tidak bermakna. Teknik ini diperkenalkan pertama kali oleh Moni Naor dan Adi Shamir dalam jurnal Eurocrypt’94. Teknik ini dilakukan dengan membagi citra plainteks menjadi beberapa share yang merupakan hasil enkripsinya. Dari beberapa hasil enkripsi tadi, proses dekripsi dilakukan dengan menumpuk share yang ada dengan benar sehingga terlihat makna dari citra tersebut.

Ekspansi piksel merupakan istilah untuk perbesaran atau perluasan suatu piksel. Perbesaran yang dimaksud disini adalah setiap piksel pada citra awal diekspansi atau direpresentasikan menjadi m buah piksel untuk citra baru. Hal ini mengakibatkan citra baru tersebut akan mengalami perbesaran sesuai dengan perbesaran tiap pikselnya. Oleh karena itu, dibutuhkan kriptografi visual tanpa ekspansi piksel agar tidak terjadi perbesaran jumlah piksel dari citra semula maupun setelah proses enkripsi dan dekripsi (jumlah piksel tetap sama). Sedangkan kompresi RLE (Run Length Encoding) bertujuan untuk mengkodekan matriks citra hasil enkripsi atau share.

2. PERANCANGAN DAN REALISASI

2.1 Perancangan Perangkat Lunak

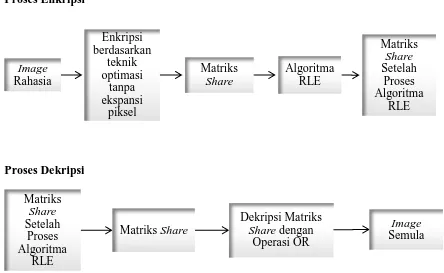

Proses Enkripsi

Proses Dekripsi

Gambar 1. Diagram Blok Proses Enkripsi dan Dekripsi

Untuk lebih jelasnya, blok diagram proses enkripsi dan dekripsi pada Gambar 1 akan dijelaskan dalam bentuk diagram alir seperti berikut.

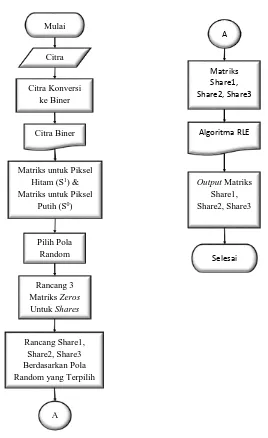

Diagram Alir Proses Enkripsi tanpa Additional Basis

Gambar 2. Diagram Alir Proses Enkripsi tanpa Additional Basis.

Diagram alir dari proses enkripsi tanpa Additional Basis ditunjukkan pada Gambar 2 dan proses yang terjadi adalah sebagai berikut:

1. Masukkan citra yang akan di proses. 2. Konversi citra tersebut menjadi biner.

5. Masukkan pola acak yang terpilih pada matriks zeros untuk share yang telah dirancang.

6. Matriks shares yang telah didapatkan dikodekan dengan algoritma RLE (Run Length Encoding) sehingga menghasilkan output matriks shares.

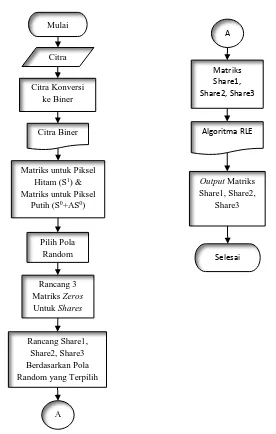

Diagram Alir Proses Enkripsi dengan Additional Basis

Gambar 3. Diagram Alir Proses Enkripsi dengan Additional Basis.

Diagram alir dari proses enkripsi dengan Additional Basis ditunjukkan pada Gambar 3 dan proses yang terjadi adalah sebagai berikut:

1. Masukkan citra yang akan di proses. 2. Konversi citra tersebut menjadi biner.

3. Mendefinisikan basis matriks untuk piksel hitam (S1) dan basis matriks untuk piksel putih (S0) ditambahkan denga Additional Basis Matrix (AS0) kemudian dipilih satu kolom secara acak dari masing-masing matriks.

4. Membuat 3 matriks zeros untuk shares yang ukurannya sama dengan matriks input.

5. Masukkan pola acak yang terpilih pada matriks zeros untuk share yang telah dirancang.

6. Matriks shares yang telah didapatkan dikodekan dengan algoritma RLE (Run Length Encoding) sehingga menghasilkan output matriks shares.

Diagram Alir Proses Dekripsi

Pada prosedur dekripsi yang dilakukan untuk hasil matriks share yang diproses tanpa additional basis matrix AS0 untuk piksel putih sama dengan untuk hasil matriks share yang diproses dengan additional basis matrix AS0.

Diagram alir dari proses dekripsi ditunjukkan pada Gambar 4 dan proses yang terjadi adalah sebagai berikut:

1. Proses dekripsi pertama dilakukan proses algoritma pada matriks share 1, share 2 dan share 3 yang sebelumnya matriks dari share-share tersebut telah dikodekan dengan metode RLE, supaya menjadi matriks share semula yang diinginkan. 2. Matriks Share 1, share 2, dan share 3 yang telah diproses akan didekripsi dengan

menggunakan algoritma OR untuk mendapatkan hasil dekripsi.

3. DATA PENGAMATAN DAN ANALISIS

Berikut adalah data dari 2 contoh citra rahasia yang dilakukan pada program kriptografi visual (3,3) tanpa additional basis matrix AS0 pada software MATLAB. Data 1

Gambar 5 merupakan hasil dari percobaan dengan citra rahasia 1 pada GUI MATLAB R2012a.

Gambar 6 yaitu citra rahasia 1 yang digunakan pada percobaan 1 kriptografi visual (3,3) tanpa additional basis matrix AS0.

Gambar 6. Citra Rahasia 1

Dari citra rahasia 1 akan didapatkan hasil enkripsi (share) sebagai berikut

Gambar 7. Share 1

Gambar 9. Share 3

Hasil dekripsi dari share 1, share 2 dan share 3 dapat dilihat sebagai berikut

Data 2

Gambar 11 merupakan hasil dari percobaan dengan citra rahasia 2 bergaris tipis pada GUI MATLAB R2012a.

Gambar 11. Percobaan 2

Gambar 12 yaitu citra rahasia 2 yang digunakan pada percobaan 2 kriptografi visual (3,3) tanpa additional basis matrix AS0.

Dari citra rahasia 2 akan didapatkan hasil enkripsi (share) sebagai berikut

Gambar 13. Share 1

Gambar 15. Share 3

Hasil dekripsi dari share 1, share 2 dan share 3 dapat dilihat sebagai berikut

Berikut adalah data dari 2 contoh citra rahasia yang dilakukan pada program kriptografi visual (3,3) dengan additional basis matrix AS0 pada software MATLAB. Data 3

Gambar 17 merupakan hasil dari percobaan dengan citra rahasia 1 pada GUI MATLAB R2012a.

Gambar 17. Percobaan 3

Gambar 18 yaitu citra rahasia 1 yang digunakan pada percobaan 3 kriptografi visual (3,3) dengan additional basis matrix AS0.

Dari citra rahasia 1 akan didapatkan hasil enkripsi (share) sebagai berikut

Gambar 19. Share 1

Gambar 20. Share 2

Hasil dekripsi dari share 1, share 2 dan share 3 dapat dilihat sebagai berikut

Gambar 22. Share 1 di-OR Share 2 di-OR Share 3 Data 4

Gambar 23 merupakan hasil dari percobaan dengan citra rahasia 2 bergaris tipis pada GUI MATLAB R2012a.

Gambar 24 yaitu citra rahasia 2 yang digunakan pada percobaan 4 kriptografi visual (3,3) dengan additional basis matrix AS0.

Gambar 24. Citra Rahasia 2

Dari citra rahasia 2 akan didapatkan hasil enkripsi (share) sebagai berikut

Gambar 26. Share 2

Gambar 27. Share 3

Hasil dekripsi dari share 1, share 2 dan share 3 dapat dilihat sebagai berikut

Analisa Data

Percobaan dilakukan sebanyak dua kali untuk mengetahui perbedaan jumlah piksel hitam dan putih pada citra rahasia, share 1, share 2, share 3 dan hasil dekripsi dari ketiga share tersebut dikarenakan teknik basis kolom acak yang dilakukan pada proses enkripsi. Setelah melakukan percobaan pada 2 citra rahasia didapatkan hasil pada tabel sebagai berikut.

Tabel 1 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 tanpa Additional Basis Matrix AS0

620 250 122243 32757 155000

Relative difference, α = 32757 / 131012 = 0,25003

PSNR = 1,9678

Tabel 2 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 tanpa Additional Basis Matrix AS0

620 250 122261 32739 155000

PSNR = 1,9698

Tabel 3 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0

(Percobaan 1)

500 355 137523 39977 177500

Relative difference, α = 39977 / 160327 = 0,24935

PSNR = 1,6875

Tabel 4 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 yang merupakan citra bergaris tipis tanpa Additional Basis Matrix AS0

(Percobaan 2)

500 355 137672 39828 177500

Relative difference, α = 39828 / 160327 = 0,24842

Tabel 5 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 dengan Additional Basis

620 250 105925 49075 155000

Relative difference, α = 49075 / 131012 = 0,37458

PSNR = 2,7753

Tabel 6 Hasil Detail Jumlah Piksel Pada Citra Rahasia 1 dengan Additional Basis Matrix AS0

620 250 105779 49221 155000

Relative difference, α = 49221 / 131012 = 0,3757

Tabel 7 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0

(Percobaan 1)

500 355 117501 59999 177500

Relative difference, α = 59999 / 160327 = 0,37423 PSNR = 2,4778

Tabel 8 Hasil Detail Jumlah Piksel Pada Citra Rahasia 2 yang merupakan citra bergaris tipis dengan Additional Basis Matrix AS0

(Percobaan 2)

500 355 117007 60493 177500

Relative difference, α = 60493 / 160327 = 0,37731

4. KESIMPULAN

Kesimpulan yang dapat diambil dari Tugas Akhir ini adalah sebagai berikut: 1. Program penyembunyian citra rahasia menggunakan Visual Kriptografi (3,3) tanpa

ekspansi piksel menggunakan software MATLAB berhasil direalisasikan.

2. Relative difference (α) yang menunjukkan seberapa baik kontras citra hasil dekripsi dengan additional basis matrix AS0 yaitu sekitar 0,375 lebih besar daripada kontras citra hasil dekripsi tanpa additional basis matrix AS0 yaitu sekitar 0,25.

3. Citra hasil dekripsi pada citra rahasia bergaris tipis (citra rahasia 2) tidak dapat dikenali.

4. PSNR yang didapatkan dari citra hasil dekripsi tanpa additional basis tidak bagus pada citra rahasia 1 yaitu 1,9678 dB dan 1,9698 dB, pada citra rahasia 2 yaitu 1,6821 dB dan 1,6875 dB.

5. PSNR yang didapatkan dari citra hasil dekripsi dengan additional basis juga tidak bagus pada citra rahasia 1 yaitu 2,7745 dB dan 2,7753 dB, pada citra rahasia 2 yaitu 2,4778 dB dan 2,4992 dB.

6. MOS (Mean Opinion Score) yang didapatkan dari hasil dekripsi citra rahasia 1 yaitu 1,6-2, pada citra rahasia 2 yaitu 1.

5. DAFTAR PUSTAKA

1. Manimurugan. S, Ramajayam. N. “Visual Cryptography Based On Modified RLE Compression without Pixel Expansion” International Journal of Engineering and Innovative Technology (IJEIT), vol. 2, Issue 3, September 2012.

2. Thomas month and babu anto p. “Achieving Optimal Contrast in Visual Cryptography Schemes without Pixel Expansion” International journal of recent trends in engineering, vol. 1, no. 1, may 2009.

88 Universitas Kristen Maranatha

DAFTAR PUSTAKA

1. Manimurugan. S, Ramajayam. N. “Visual Cryptography Based On Modified

RLE Compression without Pixel Expansion” International Journal of

Engineering and Innovative Technology (IJEIT), vol. 2, Issue 3, September 2012.

2. Thomas month and babu anto p. “Achieving Optimal Contrast in Visual

Cryptography Schemes without Pixel Expansion” International journal of

recent trends in engineering, vol. 1, no. 1, may 2009.

3. S. Kirkpatrick et al. “Optimization by Simulated Annealing” Science, 13 May 1983, vol. 220, no. 4598.

4. Yang-Wai Chow, Willy Susilo, and Duncan S. Wong. “Enhancing the Perceived Visual Quality of a Size Invariant Visual Cryptography Scheme”.

5. M. Naor and A. Shamir. ”Visual Cryptography”, Advances in Cryptology: Eurpocrypt’94, Springer-Verlag, Berlin, pp. 1-12, 1994.

6. Munir, Rinaldi. 2006. “Kriptografi”. Indonesia: Penerbit Informatika.

7. Xiaoyu Wu, Duncan S. Wong, and Qing Li. “Threshold Visual Cryptography

Scheme for Color Images with No Pixel Expansion”. Huangshan, P. R China,

26-28, Dec. 2009, pp. 310-315.

8. Pei-Fang Tsai, Ming-Shi Wang. “An (3, 3)-Visual Secret Sharing Scheme for Hiding Three Secret Data”.

89 Universitas Kristen Maranatha 10.Sutanto, Andy Marhadi. 2012. “Visual Secret Sharing Pada Citra Warna

dengan Teknik Halftone”. Universitas Indonesia. Depok. Indonesia