ANALISIS EFEK OVERCLOCKING TERHADAP ENKRIPSI

DATA DENGAN MENGGUNAKAN PROCESSOR INTEL

G3258AE

NASKAH PUBLIKASI diajukan oleh Rahmaden 11.11.4887 kepadaFAKULTAS ILMU KOMPUTER UNIVERSITAS AMIKOM YOGYAKARTA

YOGYAKARTA 2017

ANALISIS EFEK OVERCLOCKING TERHADAP ENKRIPSI DATA DENGAN

MENGGUNAKAN PROCESSOR INTEL G3258AE

Rahmaden 1)

1)Teknik Informatika UNIVERSITAS AMIKOM Yogyakarta

Jl. Ringroad Utara, Condongcatur, Depok, Sleman, Yogyakarta Indonesia, 55283 Email : [email protected])

Abstract - Data encryption is the process of securing an information, encryption is useful as an important data protection both private property and data that includes an organization or country. Data encryption greatly burden the computer, so the computer will be slow while doing the cryptography process and make the processing time to be long. The use of computers that have a high specification will make it easier to do the encryption, vice versa if using a lower computer specification.

To anticipate the slow computer and save expenses when assembling a computer, overclocking can be done to maximize the performance of a computer.

The purpose of this study was to determine the effect of overclocking on data encryption using Intel G3258 AE processor. The conclusion of this research there is overclocking effect on data encryption process.

Keywords: Data encryption, Overclocking, Intel G3258 AE.

1. Pendahuluan

1.1 LATAR BELAKANG

Pada era globalisasi saat ini perangkat elektronik semakin maju dan meningkat secara pesat, seiring dengan meningkatnya kemajuan teknologi tersebut harga dari sebuah perangkat elektronik khususnya pheriferal komputer menjadi tinggi, hal ini tentunya menjadi hambatan bagi para pengguna komputer yang mempunyai masalah pada budget/dana untuk membeli perangkat dengan spesifikasi yang lebih baik.

Spesifikasi komputer yang rendah tidak direcomendasikan untuk melakukan kegiatan yang terlalu berat karena akan membutuhkan waktu pengerjaan yang relatif lama dan tentunya mengurangi efisiensi kerja.

Kemajuan teknologi komputer dan informasi meningkatkan tindak kejahatan yang menggunakan teknologi komputer dan informasi, tindakan ini biasa disebut Cyber Crime. Untuk melindungi data atau informasi terdapat ilmu yang dikenal dengan ilmu kriptografi, adapun sub bab dari kriptografi adalah enkripsi dan deskripsi. Oleh sebab itu untuk memaksimalkan kinerja sebuah komputer terhadap enkripsi data dilakukanlah tindakan overclocking

1.2 RUMUSAN MAASALAH

Berdasarkan konteks masalah yang disajikan di atas, maka dirangkumkan masalah yang dihadapi dapat dirumuskan sebagai berikut :

a. Bagaimana performa Intel G3258AE dalam melakukan enkripsi?

b. Bagaimana performa Intel G3258AE dalam melakukan enkripsi setelah ter-overclock? c. Bagaimana performa Intel G3258AE dalam

melakukan enkripsi jika menggunakan VGA ATI RADEON HD 5870?

d. Bagaimana performa Intel G3258AE dalam melakukan enkripsi jika menggunakan Nvidia GeForce 9800 GTX+?

1.3 MAKSUD DAN TUJUAN PENELITIAN Adapun maksud dan tujuan peneliti adalah

a. Mengkaji tingkat keefektifan intel G3258AE dalam melakukan enkripsi dengan algorithma AES

b. Mengkaji tingkat keefektifan intel G3258AE dalam melakukan enkripsi dengan algorithma SHA-1

c. Mengkaji tingkat keefektifan intel G3258AE dalam melakukan enkripsi dengan algorithma SHA-1

d. Mengkaji tingkat keefektifan intel G3258AE dalam melakukan enkripsi dengan algorithma MD5 HASH

e. Mengkaji performa dari Intel G3258AE dalam overclock

f. Mengkaji performa komputer dalam melakukan enkripsi jika menggunakan VGA ATI RADEON HD 5870

g. Mengkaji performa komputer dalam melakukan enkripsi jika menggunakan VGA ATI RADEON HD 5870

1.4 METODE PENELITIAN a. Metode observasi

Pengamatan secara langsung Terhadap computer yang digunakan mulai dari efek yang terjadi jika yang di lakukan overclok pada Processor, Memory, Video Graphic Adapter Card sebagai bahan acuan untuk melihat tingkat keefektifan yang paling tinggi yang dihasilkan.

b. Metode survei

Metode yang langsung bertanya kepada narasumber yang terkait mulai dari overclocker yang sudah berkelas internasional, dosen, forum yang membahas tentang overcloking agar dapat memperoleh informasi dengan jelas.

c. Metode Kepustakaan

Merupakan upaya pengumpulan data dan teori melalui buku-buku, surat kabar serta sumber informasi yang bukan berasal dari manusia sebagai penunjang penelitian (seperti dokumen, agenda, hasil penelitian, catatan, klipping, jurnal, karya ilmiah, dll ) yang berkaitan dengan enkripsi data

2. TINJAUAN PUSTAKA 2.1 OVERCLOCK

Ahmed Hikmada dan Azween Abdullah dalam Internationl Journal of Computer Science and Network Security (2005 : 9) mengatakan, “overclocking is taking a computer

component such as a processor and running at a specification highher than rate by manufactured”. [1].

Legiman Slamet dalam Jurnal Teknologi Informasi dan Pendidikan (2010:2) mengatakan “Bahasa overclok disusun dari dua kata yaitu over dan clock yang artinya melakukan setup mainboard clock bagi processor maupun sebuah vga. Kata overclock diartikan dengan membuat komputer yang mempunyai kerja lebih cepat” [2]. 2.2 ENKRIPSI

Enkripsi merupakan sub bab dari ilmu Kriptografi. Dony Ariyus dalam Keamanan data dan Komunikasi (2005:9) mengatakan “Kriptografi berasal dari bahasa yunani menurut bahasa dibagi menjadi 2 kripto dan graphia. Kripto berarti secret (rahasia) dan graphia berarti writing (tulisan) menurut terminiloginya kriptografi adalah ilmu dan teknik untuk menjaga keamanan pesan. Ketika pesan dikirim dari suatu tempat ke tempat lain”[3].

2.3 Konsep Enkripsi

2.3.1. AES (Advance Encryption Standard) Yuniati, dalam Enkripsi dan Deskripsi Algoritma AES 256 Untuk Semua Jenis File (2009:5) mengatakan, “ Input danOutput dari algoritma AES terdiri dari ututan data sebesar 128 bit. Ututan data yang sudah terbentuk dalam satu kelompok 128 bit tersebut disebut juga sebagai blok data atau plaintext yang nantinya akan dienkripsi menjadi chipertext. Chiper key dari AES terdiri dari key dengn panjang 128 bit, 192 bit, atau 256 bit.

Pada saat permulaan, input bit pertama kali akan disusun menjadi suatu array byte dimana panjang dari array byte yang digunakan pada AES adalah sepanjang 8 bit data. Array byte inilah yang nantinya akan dimasukkan atau dicopy ke dalam state dengan urutan dimana r (row / baris) dan c (column/kolom) : s[r,c] = in[r+4c] untuk 0 = r < 4 dan 0 = c < Nb sedangkan dari state akan dicopy ke output dengan urutan :out[r+4c] = s[r,c] untuk 0 = r <4 dan 0 = c < Nb [4].

2.3.2 SHA1

Habib Abdurrahaman dan Rodiah dalam “Otentifikasi file dengan Algoritma Kriptografi SHA-1 Menggunakan Python dan Pycrypto” mengatakan, “Fungsi hash merupakan sebuah

fungsi yang masukkannya adalah sebuah pesan dan keluarannya adalah sebuah sidik pesan (message fingerprint).

Dengan alur kerja SHA 1 sebelum pesan M disebarkan/dikirimkan sebuah message digest ylama = h(M) disimpan sebagai acuan. Misalnya didapatkan kembali M’ setelah disebarkan /dikirim apabila ingin menguji apakan M = M’ hitung kembali message digest baru ybaru= h(M’) maka dapat disimpulkan bahwa pesan tidak berubah bila ylama = ybaru (Sadikin, 2012)” [5]. 2.4 CUDA

“CUDA (Compute Unified Device Architecture) merupakan sebuah Application Programing Interface yang dikembangkan oleh NVIDIA, yang berfungsi memberikan akses langsung terhadap GPU melalui software layaer yang memiliki serangkaian intruksi tertentu, agar GPU dapat digunakan oleh perangkat lunak berbasis general-purpose computing”. [6].

3. PEMBAHASAN 3.1.Pengujian Prime95

Pengujian kestarbilan system perangat keras yang telah di overclock dilakukan dengan menggunakan software Prime95. Streesing test pada tahap ini dilakukan selama 15 menit untuk mendapatkan hasil yang maksimal untuk meyakinkan bahwa overclock yang dilakukan stabil dan tidak ada masalah.

Gambar Prime95 Test 3.2.Rentang Frekuensi

Untuk rentang frekuensi yang dilakukan pada penelitian kali ini adalah sebagai berikut :

Table Rentang Frekuensi Default 20% 30% 40.625% 3200MH z 3840MH z 4160MH z 4500MH z 3.3.Hasil Analisis dan Uji Coba

Pada sub bab ini terbagai menjadi 3 yaitu : 1. Ujicoba system default

2. Ujicoba system overclock 3. Analisa Perbandingan.

Semua system secara default maupun overclock akan dibandingkanuntuk mengetahui seberapa besar pengaruh overclocking yang dilakukan terhadap performa computer dalam kriptografi. 3.4.Uji Coba System Default

Pada pelaksanaan ujicoba system default yang dilakukan pada processor Intel G3258AE yaitu mejalankan beberapa applikasi test untuk mendapatkan hasil performa saat default sebagai acuan perbandingan performa.

3.5.Pengujian Benchmark Sisoft Sandra

Pengujian SiSoft Sandra dilakukan untuk mengetahui performa computer dalam melakukan cryptografi ada 3 tahapan yaitu :

AES 128 + SHA-1 AES 256 + SHA-2 256 AES 256 + SHA-2 512

4. HASIL PERBANDINGAN OVERCLOCK DAN ENKRIPSI

4.1.HASIL PERBANDINGAN OVERCLOCK 4.1.1. Hasil

Pada sub ini membahas hasil dari penelitian yang dilakukan untuk melihat seberapa besar efek overclocking dalam melakukan enkripsi. Berikut adalah detail hasil dari overclocking :

Table Perbandingan Hasil Overclock

Berdasarkan data di atas bahwa system yang ter-overclock sebesar 30% dapat memberikan performa yang lebih stabil dan baik digunakan untuk penggunaan jangka panjang Karena suhu maksimum hanya mencapai 67℃.

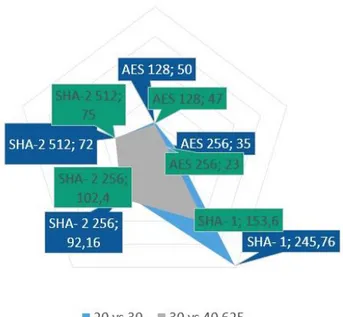

Berikut detail perbandingan performa untuk Cryptography AES dan SHA :

Gambar Grafik Perbandingan AES dan SHA Berdasarkan gambar di atas peningkatan yang terjadi 20% dan 30% mempunya hasil yang lebih maksimal dari pada 30% dan 40.625%. contoh pada AES 128 dari 20% di naikan menjadi 30% mendapatkan peningkatan sebesar 50Mb/s sedangkan untuk 30% yang di naikkan menjadi 40.625% hanya mendapatkan peningkatan sebesar 47Mb/s lebih rendah dari pada peningkatan yang terjadi dari 20% ke 30%.

Untuk MD5 dapat di lihat pada grafik berikut :

Gambar Grafik perbandingan MD5 Pada MD5 terjadi perbedaan performa yang cukup jauh, dari hasil skor

perolehan 20% menjadi 30% mendapat performa yang lebih baik dibandingkan 30% yang dinaikkan menjadi 40.625% 122634

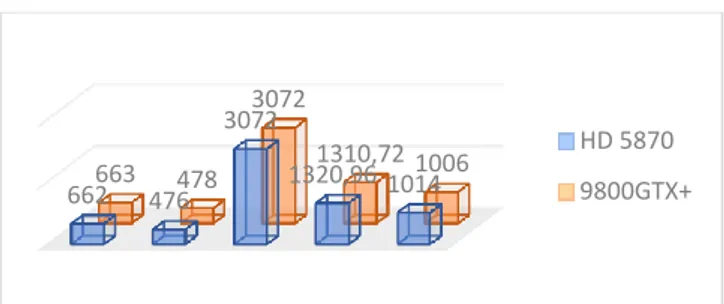

114327

Gambar 4.41 Grafik Perbandingan VGA Dari gambar grafik diatas peningkatan 40.625% yang terjadi Pada penggunaan VGA Nvidia 9800GTX+ yang memiliki cuda core lebih unggul 1-2Mb/s untuk enkripsi AES sedangkan untuk enkripsi MD5 penggunaan VGA Nvidia 9800GTX+ mengalami penurunan.

5. Kesimpulan dan Saran 5.1 Kesimpulan

Pada penjelasan dan pembahasan pengaruh overclocking dalam melakukan Proses enkripsi dengan menggunakan processor intel G3258AE dapat ditarik beberapa kesimpulan sebagai berikut :

1. Pada pengujian pada system default kemampuan intel G3258AE kurang baik Karena membutuhkan waktu yang lebih lama.

2. Pengujian pada system yang ter-overclock sebesar 30% memiliki kestabilan yang lebih baik dan suhu yang rendah untuk penggunaan jangka panjang.

3. Pengujian pada system yang ter-overclock dengan menggunakan VGA Nvidia GeForce 9800GTX+ dapat mengimbangi hasil dari VGA yang menggukan ATI RADEON HD 5800 karena didukung oleh cuda core yang membantu processor dalam melakukan proses kriptografi.

5.2 Saran

Saran yang dapat diberikan untuk penelitian bidang ini selanjutnya antara lain sebagai berikut :

1. Untuk pengujian dapat dilakukan dengan menggunakan processor dengan teknologi Hyper- Threading dengan teknologi terbaru.

2. Pengujian kali ini kurang mendekati sempurna dikarenakan suhu yang naik cukup signifikan oleh Karena itu untuk penelitian kedepannya dapat menggunakan ruangan dengan suhu yang lebih rendah dan stabil serta pendingin yang lebih baik.

3. Untuk penggunaan VGA (Video Graphics Adapter) yang lebih baik.

DAFTAR PUSTAKA

[1]Hikmada, A dan Abdullah, A, The Impact of Overclocking the CPU to the Genetic Algorithm, International Journal of Computer and Network Security, Vol.9 Hal.175

[2] Legiman, S. 2010. Meningkatkan Kinerja Komputer dengan Inovasi Overclock dan Implementasinya, Teknologi Informasi & Pendidikan, Vol: 2 hal.56

[3] Ariyus, D. Keamanan Data dan Komunikasi, Yogyakarta : 2005

[4] Yuniati, Voni,dkk. 2009 Enkripsi dan Deksripsi dengan Algorima AES 256 Untuk Semua Jenis File. Vol. 5 No. 1. Yogyakarta : Universitas Kristen Duta Wacana.

[5] Rahman, Habib Abdur, dkk. 2012. Otentifikasi File dengan Algoritma Kriptografi SHA-1 Menggunakan Python dan Pycrypto. Jakarta : Universitas Gunadarma

[6] Jonathan, A. 2016. Tips: Kenali dan

Deteksi Kecepatan RAM PC dengan Tepat.

http://oc.jagatreview.com/2016/04/tips-kenali-deteksi-kecepatan-ram-pc-dengan-tepat/.

diakses 28 April 2017 Biodata Penulis

Rahmaden, memperoleh gelar Sarjana

Komputer (S.Kom) Program Studi Informatika Universitas AMIKOM Yogyakarta, lulus tahun 2017. 662 476 3072 1320,96 1014 663 478 3072 1310,72 1006 HD 5870 9800GTX+