1

BAB I

PENDAHULUAN

1.1

Latar Belakang

Saat ini perkembangan teknologi telah menyebabkan media digital menjadi kata yang terkenal. Salah satu perkembangan dalam media digital yaitu dokumen teks digital. Dimana dokumen merupakan representasi riwayat organisasi secara akurat. Dokumen dalam bentuk elektronik memudahkan untuk dilakukan pembukaan serta penulusuran isi dalam riwayat dokumen tersebut yang sebelumnya susah untuk dilakukan pada dokumen dalam bentuk kertas. Penggunaan dokumen digital ini akan memberikan kemudahan dalam pengiriman pada media internet, dan kemurahan dalam penduplikasian serta penyimpanannya untuk digunakan dikemudian hari. Kemudahan-kemudahan tersebut akhirnya dipergunakan secara negatif oleh pihak-pihak tertentu tanpa memperhatikan hak cipta dari dokumen tersebut.

Ketika sebuah pesan, file, dokumen berupa informasi dirasa sensitif atau nilai dari informasi tersebut menjadi sangat penting bagi user yaitu orang yang paling berhak menggunakan informasi tersebut. Informasi itupun harus dirahasiakan dan perlu mendapat perlindungan. Keamanan data harus terjamin sehingga tidak sembarang orang yang bisa membukanya.

Sebagaimana pada instansi yang juga ikut dalam pemanfaatan teknologi dokumen teks digital. Dimana dalam pengiriman, penduplikasian, dan penyimpanan suatu dokumen yang dirasa sensitive atau nilai informasi dari dokumen tersebut sangat penting harus dijaga kerahasiannya dan perlu mendapatkan perlindungan.. Karena dengan kemajuan komunikasi data yang semakin baik, penduplikasian dan penyebaran dokumen teks akan semakin lebih efisien dibandingkan dengan dokumen berupa kertas. Berbeda dengan hasil duplikasi dokumen teks berupa kertas, hasil duplikasi pada dokumen teks digital tidak akan berbeda dengan dokumen aslinya. Untuk itu diperlukan suatu teknik untuk menjaga kerahasiaan suatu dokumen teks digital tersebut, salah satunya adalah teknik steganografi

Steganografi adalah seni dan ilmu berkomunikasi dengan cara menyembunyikan keberadaan komunikasi itu. Berbeda dengan kriptografi, di mana musuh diperbolehkan untuk mendeteksi, menangkal dan memodifikasi pesan tanpa melanggar keamanan tempat tertentu yang dijamin oleh suatu

cryptosystem, tujuan dari steganografi adalah untuk menyembunyikan pesan

dalam pesan berbahaya lainnya dengan cara yang tidak memungkinkan musuh apapun bahkan untuk mendeteksi bahwa ada pesan kedua. Secara umum, teknik steganografi yang baik harus memiliki visual / imperceptibility statistik yang baik dan payload yang cukup (Kekre et al, 2008)

Menurut Andiniarti (2009), Saat ini steganografi semakin banyak digunakan, salah satunya pada media teks digital. Seiring dengan peningkatan penggunaan steganografi pada teks, tipe serangan yang digunakan untuk

3

mengambil atau merusak pesan yang lain semakin banyak. Untuk itu diperlukan metode steganografi yang tahan terhadap proses penyerangan, salah satunya adalah metode line-shifting.

Metode line-shifting ini menambahkan informasi berupa rangkaian bit pesan pada dokumen teks dengan cara menggeser baris genap pada setiap paragraf secara vertikal. metode ini digunakan karena tahan terhadap proses percetakan dan pemindaian (Chen et al, 2001).

Berdasarkan uraian diatas, maka penulis mengangkat permasalahan ini menjadi topik dalam penyusunan proposal skripsi, adapun judul skripsi ini adalah “ Implementasi Pengamanan Dokumen Menggunakan Teknik Steganografi Line-shifting ”

1.2

Perumusan Masalah

Seiring perkembangan teknologi dalam pengiriman suatu dokumen dan keamanan dokumen tersebut dari serangan. Maka perumusan masalah dalam proposal skripsi ini yaitu “Bagaimana cara mengimplementasikan steganografi dengan metode line-shifting untuk keamanan suatu dokumen?”.

1.3

Batasan Masalah

Agar penelitian ini tidak menyimpang, maka penulis membatasi permasalahan sebagai berikut:

1. Dokumen yang diamankan hanya berformat pdf dan docx

2. Teknik yang digunakan dalam pengamanan dokumen adalah steganografi dengan metode line-shifting

1.4

Tujuan Dan Manfaat

1.4.1 Tujuan

Adapun tujuan dari penelitian ini adalah sebagai berikut :

1. Membangun aplikasi steganografi dengan metode line-shifting menggunakan bahasa pemrograman java

2. Mengamankan dokumen berformat pdf dan docx menggunakan aplikasi steganografi dengan metode line-shifting

1.4.2 Manfaat Penelitian

Manfaat dari penelitian ini adalah dapat membantu menjaga kerahasiaan suatu dokumen agar tidak di salah gunakan oleh orang-orang yang tidak bertanggung jawab

1.5

Metodelogi Penelitian

1.5.1 Waktu Penelitian

Waktu penelitian dilakukan selama 6 (enam) bulan dari bulan November 2016 sampai bulan Januari 2017 selama penelitian ini berlangsung.

1.5.2 Data Penelitian

Data penelitian untuk pembuatan skripsi ini adalah sekunder, data yang di dapat dari buku, dan media internet.

1.5.3 Metode Penelitian

Metode penelitian yang dipakai yaitu metode deskriptif menurut Narbuko, Cholid&Abu Ahmadi (2013) “penelitian deskriptif adalah penelitian yang

5

berusaha untuk menuturkan pemecahan masalah yang ada berdasarkan data-data, jadi ia juga menyajikan data, menganalisis dan menginterprestasi.

1.5.4 Metode Pengembangan Perangkat Lunak

Metode pengembangan perangkat lunak yang digunakan didalam penelitian ini adalah metode Extreme Programming (XP). Extreme programming merupakan suatu pendekatan yang paling banyak digunakan untuk pengembangan perangkat lunak cepat. Alasan menggunakan metode extreme programmming (XP) karena sifat dari aplikasi yang dikembangkan dengan cepat melalui tahapan-tahapan yang ada meliputi: planning/perencanaan, design/perancangan, coding/pengkodean dan testing/pengujian. (Pressman, 2010:72). Adapun tahapan pada metode pengembangan perangkat lunak Extreme Programming yaitu:

1. Planning/Perencanaan

Pada tahap perencanaan ini dimulai dari pengumpulan kebutuhan yang membantu tim teknikal untuk memahami konteks bisnis dari sebuah aplikasi. Selain itu pada tahap ini juga mendefinisikan output yang akan dihasilkan, fitur yang dimiliki oleh aplikasi dan fungsi dari aplikasi yang dikembangkan.

2. Design/Perancangan

Mobile ini menekankan desain aplikasi yang sederhana, untuk mendesain aplikasi dapat menggunakan Class-Responsibility-Collaborator (CRC)

3. Coding/Pengkodean

Konsep utama dari tahapan pengkodean pada extreme programming adalah pair programming, melibatkan lebih dari satu orang orang untuk menyusun kode

4. Pengujian

Pada tahapan ini lebih fokus pada pengujian fitur dan fungsionalitas dari aplikasi

7

1.6

Sistematika Penulisan

BAB I PENDAHULUAN

Bab ini menjelaskan tentang latar belakang penelitian, perumusaan masalah, tujuan dan manfaat dari penelitian yang dilakukan.

BAB II LANDASAN TEORI

Bab ini mencakup teori-teori yang berhubungan dengan judul penelitian dan tinjauan pustaka yang mendukung materi penelitian.

BAB III METODELOGI PENELITIAN

Dalam bab ini menjelaskan tentang , metode penelitian, metode pengumpulan data dan metode pengembangan perangkat lunak.

BAB IV ANALISIS DAN PERANCANGAN

Dalam bab ini menjelaskan tentang waktu penelitian, alat dan bahan, metode penelitian, metode pengumpulan data dan serta tinjauan objek yang akan diteliti.

BAB V HASIL DAN PEMBAHASAN

Dalam bab ini membahas laporan lengkap hasil dari analisis forensik database sql server dan mysql.

BAB VI KESIMPULAN DAN SARAN

Pada bab ini menguraikan kesimpulan dari keseluruhan bab dan diikuti dengan saran.

9

BAB II

TINJAUAN PUSTAKA

2.1

Tinjauan Umum

2.1.1 Sejarah Steganografi

Teknik steganografi ini sudah ada sejak 4000 tahun yang lalu di kota Menet, Khufu, Mesir. Awalnya adalah penggunaan hieroglyphic yakni menulis menggunakan karakter-karakter dalam bentuk gambar. Ahli tulis menggunakan tulisan Mesir kuno ini untuk menceritakan kehidupan majikannya. Tulisan Mesir kuno tersebut menjadi ide untuk membuat pesan rahasia saat ini. Oleh karena itulah, tulisan Mesir kuno yang menggunakan gambar dianggap sebagai steganografi pertama di dunia (Ariyus, 2009).

2.1.2 Pengertian Steganografi

Steganografi merupakan seni komunikasi rahasia dengan menyembunyikan pesan pada objek yang tampaknya tidak berbahaya. Keberadaan pesan steganografi adalah rahasia. Istilah Yunani berasal dari kata Steganos, yang berarti tertutup dan Graphia, yang berarti menulis (Cox et al, 2008)

2.1.3 Teknik Steganografi

1. Injection, merupakan suatu teknik menanamkan pesan rahasia secara langsung ke suatu media. Salah satu masalah dari teknik ini adalah ukuran

media yang diinjeksi menjadi lebih besar dari ukuran normalnya sehingga mudah dideteksi. Teknik ini sering juga disebut embedding

2. Subtitusi, data normal digantikan dengan data rahasia. Biasanya, hasil teknik ini tidak terlalu mengubah ukuran data asli, tetapi tergantung pada

file media dan data yang akan disembunyikan. Teknik subtitusi bisa

menurunkan kualitas media yang ditumpangi.

3. Spread Spectrum, sebuah teknik pengtransmisian menggunakan

pseudo-noise code, yang independen terhadap data informasi sebagai modulator

bentuk gelombang untuk menyebarkan energi sinyal dalam sebuah jalur komunikasi (bandwidth) yang lebih besar daripada sinyal jalur komunikasi informasi. Oleh penerima sinyal dikumpulkan kembali menggunakan replika pseudo-noise

4. Distortion, metode ini menciptakan perubahan atas benda yang ditumpangi oleh data rahasia.

5. Line-shifting dan word-shifting, dua metode ini dapat digunakan untuk dokumen tercetak yang terstruktur. Metode line-shifting menyisipkan pesan dengan cara menggeser baris secara vertikal, sedangkan metode

word-shifting menyisipkan pesan dengan cara menggeser kata secara

horisontal.

2.2

Landasan Teori

2.2.1 Metode Line-Shifting

Metode line-shifting adalah suatu metode steganografi yang memanipulasi dokumen dengan cara menggeser baris secara vertikal pada teks berdasarkan

bit-11

bit yang ingin disisipkan. Teks tersebut dibagi menjadi dua grup baris, grup genap dan grup ganjil. Grup genap berisi baris-baris genap yang dapat disisipkan pesan, yaitu baris-baris genap yang diapit oleh grup ganjil dalam paragraf yang sama. Grup ganjil berisi baris-baris ganjil yang berdekatan dengan grup genap. Setiap baris pada grup genap dilakukan pergeseran. Sedangkan grup ganjil, yang disebut sebagai control groups, tetap pada posisinya. Control groups digunakan untuk mengestimasi dan mengompensasi distorsi-distorsi untuk masing-masing proyeksi

profile mendatar (Chen et al, 2001).

Dijitasi sebuah gambar digital direpresentasikan oleh array dua dimensi dengan panjang L dan lebar W. Elemen array tersebut adalah

𝑓(𝑥, 𝑦) 𝑥 = 0,1, … , 𝑊 , 𝑦 = 0,1 … , 𝐿 ,

Dimana f(x,y) mereprentasikan intensitas piksel pada posisi (x,y). Bila f(x,y) bernilai 1 maka posisi (x,y) berwarna hitam, dan sebaliknya. Contoh matriks dari

array hasil dijitasi dapat dilihat pada gambar 2.1.

𝐴 = ( 0 0 0 1 0 1 0 1 1 0 0 0 1 0 0 0 1 1 0 0 0 1 0 1 0 0 0 0 0 0 0 1 0 0 0 0)

Gambar 2.1 Contoh matriks dari array hasil dijitasi.

Profile adalah proyeksi dari array dua dimensi menjadi array satu

dimensi. Rumus profile mendatar adalah

x=0 x=2 x=5

y=0 y=2

ℎ(𝑦) = ∑ 𝑓(𝑥, 𝑦)

𝑤 𝑥=0

, 𝑦 = 0,1, … , 𝐿

atau jumlah dari elemen array x di setiap y (Brassil et al. 1995).

2.2.2 Metode Centroid

Metode ini mengekstrak bit yang disisipkan dengan cara mengukur jarak antar centroid pada dua baris bersebelahan. Centroid adalah pusat massa dari proyeksi profile baris (Low et al. 1994)

Setiap baris berada pada selang profile [b,e]. Di mana b adalah awal selang

profile dan e adalah akhir selang profile. Bila h(y) adalah bukan nol dan h(y-1)

adalah 0 maka b=y. Bila h(y) adalah 0 dan h(y-1) adalah bukan nol maka e=y. Misalnya bila menggunakan matriks pada Gambar 2 di atas maka untuk baris pertama b=1 dan e=2 dan untuk baris kedua b=e=4. Rumus untuk mencari

centroid dari setiap baris adalah:

𝑐𝑖 =

∑ 𝑦ℎ(𝑦)

𝑓𝑖 𝑡𝑖

∑ ℎ(𝑦)

𝑓𝑖𝑡𝑖, 𝑖 = 1,2 …

Dengan

ci= centroid pada baris ke-i

y = panjang array

h (y) = profile pada panjang array ke-y.

Misalkan Si-1 adalah jarak antar centroid antara baris i-1 dan i pada stego dokumen, si adalah jarak antar centroid antara baris i dan i+1 pada stego dokumen, t1-1 adalah jarak antar centroid antara baris i-1 dan i pada dokumen asli,

13

dan ti adalah jarak antar centroid antara baris i dan i+1 pada dokumen asli maka aturan deteksi centroid adalah:

Jika Si-1

– t

i-1> S

i- t

i: baris telah digeser kebawah

Jika Si-1

– t

i-1< S

i– t

i: baris telah digeser ke atas.

(Brassil et al. 1995)

2.2.3 Bahasa Pemrograman Java

Menurut Ifnu Bima. (2005:2), Java adalah bahasa yang konkuren, berbasis kelas, dan bahasa yang berorientasi objek, yang dirancang sederhana yang banyak

programmer dapat mencapai kefasihan dalam bahasa. Sebagai sebuah bahasa

pemograman, Java dapat membuat seluruh bentuk aplikasi seperti dekstop, web, dsb. Aplikasi dengan teknologi Java secara umum adalah aplikasi serba guna yang dapat dijalankan pada seluruh mesin yang 19 memiliki Java Runtime Environment (JRE). Kode JAVA diproses melalui 2 tahap yaitu fase kompilasi dan interpretasi.

Dalam fase kompilasi, source code dari Java (java) akan diterjemahkan menjadi sebuah bahasa penengah (intermediate language) yang disebut Java

Bytecode (class). Setelah itu bytecode tersebut siap untuk di interpretasikan atau

dijalankan menggunakan Java Virtual Machine (JVM).

2.2.4 Sejarah Netbeans

Netbeans mengacu pada dua hal, yakni platform untuk pengembangan aplikasi desktop java, dan sebuah Intergrated Development (IDE) yang dibangun menggunakan platform Netbeans. Platform Netbeans memungkinkan aplikasi dibangun dari sekumpulan komponen perangkat lunak moduler yang disebut

‘modul’. Sebuah modul adalah suatu arsip java (Java archive) yang memuat kelas-kelas java untuk berinteraksi dengan Netbeans Open Api dan file manifestasi yang mengidentifikasinya sebagai modul. Aplikasi yang dibangun dengan modul-modul dapat dikembangkan dengan menambahkan modul-modul-modul-modul baru. Karena modul dapat dikembangkan secara independen, aplikasi berbasis platform Netbeans dapat dengan mudah dikembangan oleh pihak ketiga secara mudah dan powerful.

Pengembangan Netbeans diawali dari Xelfi, sebuah proyek mahasiswa tahun 1997 dibawah bimbingan Fakultas Matematika dan Fisika Universitas Charles, Praha. Sebuah perusahaan kemudian dibentuk untuk proyek tersebut dan menghasilkan versi komersial Netbeans IDE hingga kemudia dibeli oleh Sun Microsystem pada tahun 1999. Sun kemudian menjadikan Netbeans open source pada bulan Juni tahun 2000. Sejak itu komunitas Netbeans terus berkembang.

2.2.5 Unified Modeling Language (UML)

Unified Modeling Language (UML) adalah salah satu standar bahasa yang

banyak digunakan di dunia industri untuk mendefinisikan requirement, membuat analisis & desain, serta menggambarkan arsitektur dalam pemrograman berorientasi objek. (Rosa&Shalahuddin, 2014:133).

2.2.6 Use Case Diagram

Usecase diagram merupakan pemodelan untuk kelakukan (behavior)

sistem informasi yang akan dibuat. Usecase mendeskripsikan sebuah interaksi antara satu atau lebih aktor dengan sistem informasi yang akan dibuat. (Rosa&Shalahuddin, 2014:155)

15

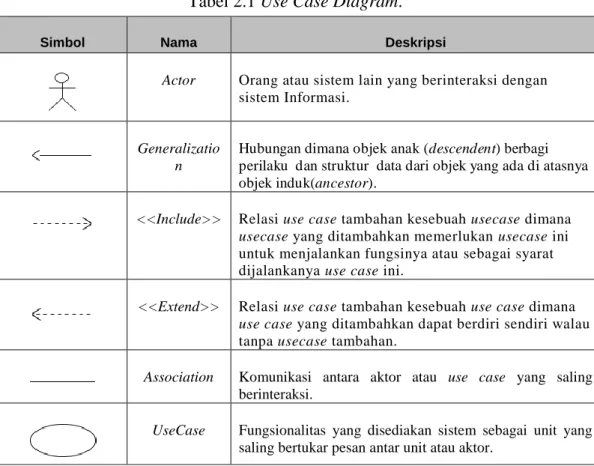

Tabel 2.1 Use Case Diagram.

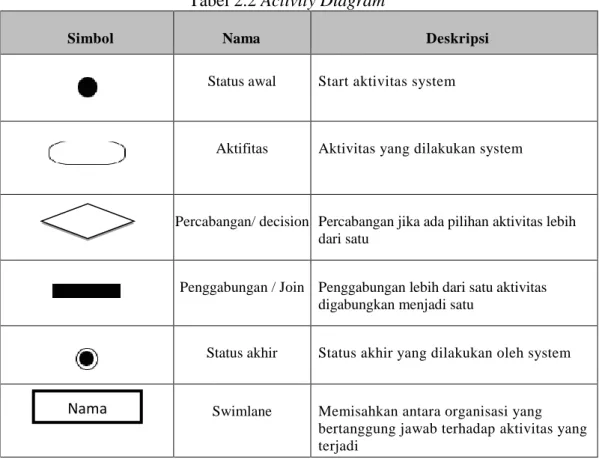

2.2.7 Activity Diagram

Diagram aktivitas atau activity diagram menggambarkan workflow (aliran kerja) atau aktivitas dari sebuah sistem atau proses bisnis atau menu yang ada pada perangkat lunak. Yang perlu diperhatikan disini adalah bahwa diagram aktivitas menggambarkan aktivitas sistem bukan apa yang dilakukan aktor, jadi aktivitas yang dapat dilakukan oleh sistem. (Rosa&Shalahuddin, 2014:161).

Simbol Nama Deskripsi

Actor Orang atau sistem lain yang berinteraksi dengan sistem Informasi.

Generalizatio n

Hubungan dimana objek anak (descendent) berbagi perilaku dan struktur data dari objek yang ada di atasnya objek induk(ancestor).

<<Include>> Relasi use case tambahan kesebuah usecase dimana

usecase yang ditambahkan memerlukan usecase ini

untuk menjalankan fungsinya atau sebagai syarat dijalankanya use case ini.

<<Extend>> Relasi use case tambahan kesebuah use case dimana

use case yang ditambahkan dapat berdiri sendiri walau

tanpa usecase tambahan.

Association Komunikasi antara aktor atau use case yang saling berinteraksi.

UseCase Fungsionalitas yang disediakan sistem sebagai unit yang saling bertukar pesan antar unit atau aktor.

Tabel 2.2 Activity Diagram

Simbol Nama Deskripsi

Status awal Start aktivitas system

Aktifitas Aktivitas yang dilakukan system

Percabangan/ decision Percabangan jika ada pilihan aktivitas lebih dari satu

Penggabungan / Join Penggabungan lebih dari satu aktivitas digabungkan menjadi satu

Status akhir Status akhir yang dilakukan oleh system

Swimlane Memisahkan antara organisasi yang bertanggung jawab terhadap aktivitas yang terjadi

2.3

Penelitian Sebelumnya

1. Dalam penelitian yang dilakukan Romario Hendrawan pada tahun 2015 dengan judul “Metode Pengamanan Untuk File Bertipe Dokumen Menggunakan Kombinasi Algoritma Kriptografi International Data

Encryption Algorithm (IDEA) dan Steganografi Least Significant Bit

(LSB)” dimana dalam penelitian tersebut membahas tentang mengimplementasikan metode International Data Encryption Algorithm (IDEA) dan Steganografi Least Significant Bit (LSB) pada file bertipe dokumen.

2. Dalam penelitian yang dilakukan Indri Andiniarti pada tahun 2009 dengan judul “Implementasi Steganografi Pada Media Teks Dengan Metode Line

17

Shift Coding dan Metode Centroid” dimana dalam penelitian tersebut membahas tentang penerapan metode line-shift coding pada media teks digital untuk menyisipkan pesan dan mengukur ketahanan metode tersebut terhadap proses percetakan, proses fotokopian dan manipulasi gambar lalu metode centroid untuk mengambil kembali pesan yang telah disisipkan

2.4

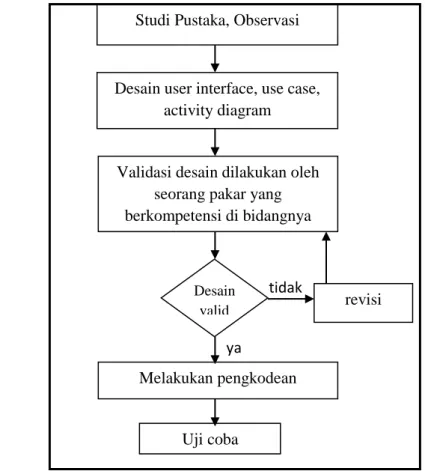

Kerangka Berfikir

Hal-hal yang akan dilakukan dalam melakukan penelitian ini untuk upaya mengimplementasikan steganografi dengan metode line-shifting untuk mengamankan suatu dokumen.

Berikut diperlihatkan pada gambar 2.2 model kerangka berfikir dari penelitian ini:

Gambar 2.2 Kerangka berfikir Studi Pustaka, Observasi

Desain user interface, use case, activity diagram

Validasi desain dilakukan oleh seorang pakar yang berkompetensi di bidangnya Desain valid revisi Melakukan pengkodean Uji coba tidak ya

50

Berdasarkan hasil penganalisisan dari penelitian dari uraian-uraian yang telah dikemukakan pada bab-bab sebelumnya mengenai aplikasi steganografi

line-shift coding, maka pada bab ini akan dikemukakan kesimpulan dan saran sebagai

berikut :

6.1 Kesimpulan

Berdasarkan hasil penelitian ini, dapat disimpulkan bahwa :

1. Penelitian ini menghasilkan sebuah aplikasi steganografi dengan metode

line-shift coding berbasis desktop.

2. Aplikasi steganografi dengan metode line-shifting ini dapat mengamankan dokumen dengan format pdf dan docx

6.2 Saran

Berdasarkan kesimpulan yang penulis paparkan, maka ada beberapa saran yang akan penulis sampaikan :

1. Penulis berharap aplikasi steganografi line-shift coding ini dapat digunakan dan di manfaatkan oleh perseorangan ataupun instansi

2. Seiring dengan kemajuan teknologi, kemungkinan bahwa perangkat lunak ini akan dapat di kembangkan lagi dengan fitur-fitur yang belum ada pada perangkat lunak ini.