Abstrak— Keamanan informasi merupakan aspek yang

sangat penting dalam keberlangsungan sebuah organisasi. Pada hakikatnya keamanan itu tidak dapat muncul demikian saja melainkan harus direncanakan. Banyak organisasi membuat pengelolaan TI berbasis risiko yang dituangkan dalam tata kelola dan menjadi bagian yang penting untuk menangani semua ancaman yang muncul. Untuk mengetahui apakah keamanan yang diterapkan sudah memadai, perlu dilakukan pengukuran tingkat keamanan tersebut sehingga dapat diketahui apakah hal tersebut sudah cukup untuk menangani ancaman yang ada. Salah satu cara yang dapat diterapkan adalah dengan melakukan audit keamanan TI. Dalam penelitian ini, akan dilakukan penyusunan perangkat audit keamanan TI terhadap aplikasi berbasis web Airlangga University Cyber Campus (AUCC) dengan menggunakan standar ISO/IEC 27001. Hasil penelitian ini adalah risiko teridentifikasi pada Airlangga University Cyber Campus dan perangkat audit yang sesuai untuk Airlangga University Cyber Campus berdasarkan standar ISO/IEC 27001 klausul kendali akses. Dalam penelitian ini ditemukan 10 risiko keamanan informasi pada Airlangga University Cyber Campus, sehingga jenis perangkat audit untuk aplikasi Airlangga University Cyber Campus dibuat berdasarkan risiko-risiko yang telah teridentifikasi tersebut. Template rekomendasi audit dibuat berdasarkan checklist dan hasil temuan audit.

Kata Kunci— Keamanan informasi, ISO/IEC 27001, audit

keamanan TI, kendali akses, Airlangga University Cyber Campus

I. PENDAHULUAN

EMAKIN banyak organisasi yang menyadari bahwa informasi memiliki potensi untuk memberikan keunggulan kompetitif serta menjadi pendukung kesuksesan mereka. Pentingnya nilai sebuah informasi membuatnya hanya dapat diakses oleh orang-orang tertentu saja, karena apabila jatuh ke tangan yang salah maka dapat menimbulkan kerugian bagi organisasi pemilik informasi tersebut (Sarno & Iffano, 2009). Informasi bisa berupa data karyawan, stakeholder, ataupun data-data rahasia organisasi lainnya. Kemampuan untuk mengakses dan menyediakan informasi secara cepat dan akurat juga menjadi sangat penting bagi organisasi, baik itu organisasi profit maupun nonprofit. Karena itulah, informasi saat ini telah menjadi bagian yang sangat penting dan tidak terpisahkan bagi kelangsungan sebuah organisasi.Saat ini, setiap orang memiliki akses untuk mendapatkan informasi. Mereka dapat menggunakan komputer hingga telepon seluler dalam mendapatkan informasi yang mereka butuhkan dalam waktu singkat. Hal ini tentunya dapat memicu berbagai masalah yang terkait dengan aksesibilitas dan akhirnya berdampak pada keamanan informasi yang dimiliki suatu organisasi.

Untuk mencegah pencurian data yang dapat mengakibatkan bocornya informasi penting, organisasi perlu memiliki sebuah kontrol untuk membatasi informasi apa saja yang dapat dilihat dan diakses. Pada tahun 2011, DataLossDB mencatat ada 88 insiden terkait dengan aksesibilitas web yang terjadi pada organisasi swasta maupun pemerintah, dengan persentase 8% dari keseluruhan 1041 insiden yang mengakibatkan hilangnya data di sebuah organisasi (DataLossDB, 2011). Dengan memiliki kontrol terhadap akses informasi, organisasi dapat meminimalkan kerugian yang diakibatkan oleh hilangnya data yang disebabkan oleh penyalahgunaan akses.

Sebagai salah satu perguruan tinggi yang terkemuka di Indonesia, Universitas Airlangga menggunakan teknologi informasi sebagai pendukung proses bisnisnya. Universitas Airlangga memiliki aplikasi berbasis web yang mengintegrasikan seluruh proses bisnis yang terkait dengan kegiatan akademik, yaitu Airlangga University Cyber Campus. Aplikasi ini menggabungkan unit-unit bisnis, seluruh fakultas, serta stakeholder terkait dengan proses belajar mengajar. Hal ini tentu saja membutuhkan sebuah manajemen keamanan informasi yang optimal agar informasi tersebut tidak jatuh ke tangan yang salah.

Meskipun demikian, hingga saat ini telah terjadi beberapa kali insiden yang berhasil menembus keamanan sistem Airlangga University Cyber Campus. Hal ini tentu saja menimbulkan kerugian bagi Universitas Airlangga. Universitas Airlangga mengadopsi standar ISO/IEC 27001 sebagai standar manajemen keamanan informasi yang digunakan dalam pengembangan aplikasi. Oleh sebab itu, diperlukan audit untuk mengetahui apakah manajemen keamanan informasi yang diterapkan sudah sesuai dengan standar ISO/IEC 27001.

Penelitian ini bertujuan untuk menghasilkan perangkat audit keamanan informasi pada aplikasi Airlangga University Cyber Campus menggunakan ISO/IEC 27001 klausul Kendali Akses.

II. METODE PENELITIAN

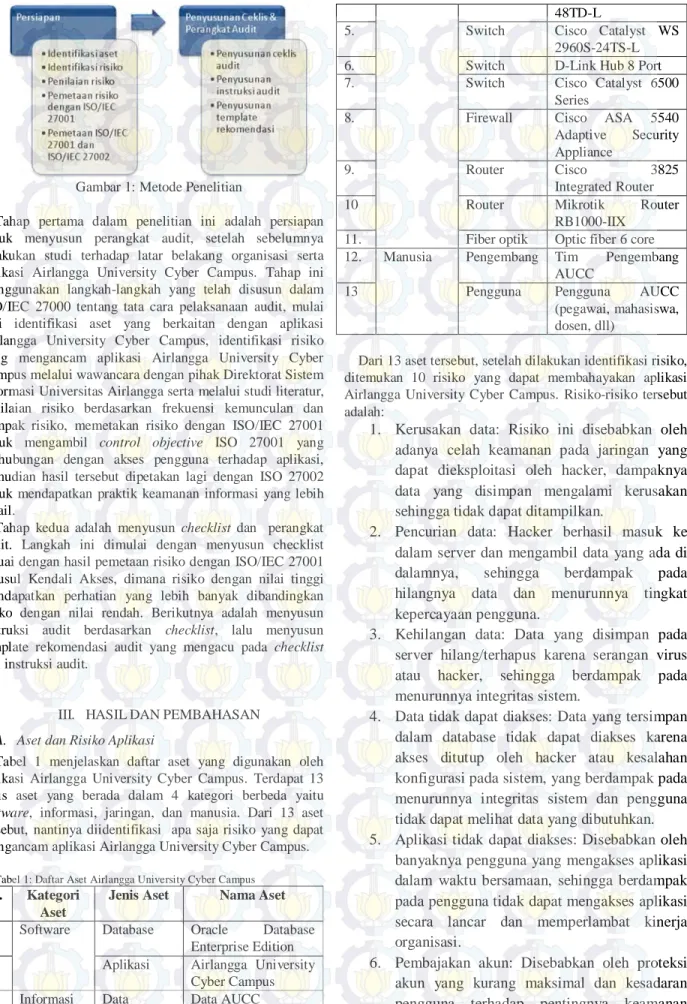

Penelitian ini dibagi ke dalam 2 tahap utama, yaitu persiapan, serta penyusunan checklist dan perangkat audit. Metode penelitian tersebut seperti yang terdapat pada Gambar 1.

Penyusunan Perangkat Audit Keamanan Informasi Aplikasi Berbasis

Web Menggunakan ISO/IEC 27001 Klausul Kendali Akses

Pandu Gilas Anarkhi[a], Ir. Ahmad Holil Noor Ali, M.Kom[b], Indah Kurnia, M.Kom, CISA, CISM[c] Jurusan Sistem Informasi, Fakultas Teknologi Informasi, Institut Teknologi Sepuluh Nopember

Jl. Arief Rahman Hakim, Surabaya 60111

E-mail: [a][email protected], [b][email protected], [c][email protected]

Gambar 1: Metode Penelitian

Tahap pertama dalam penelitian ini adalah persiapan untuk menyusun perangkat audit, setelah sebelumnya dilakukan studi terhadap latar belakang organisasi serta aplikasi Airlangga University Cyber Campus. Tahap ini menggunakan langkah-langkah yang telah disusun dalam ISO/IEC 27000 tentang tata cara pelaksanaan audit, mulai dari identifikasi aset yang berkaitan dengan aplikasi Airlangga University Cyber Campus, identifikasi risiko yang mengancam aplikasi Airlangga University Cyber Campus melalui wawancara dengan pihak Direktorat Sistem Informasi Universitas Airlangga serta melalui studi literatur, penilaian risiko berdasarkan frekuensi kemunculan dan dampak risiko, memetakan risiko dengan ISO/IEC 27001 untuk mengambil control objective ISO 27001 yang berhubungan dengan akses pengguna terhadap aplikasi, kemudian hasil tersebut dipetakan lagi dengan ISO 27002 untuk mendapatkan praktik keamanan informasi yang lebih detail.

Tahap kedua adalah menyusun checklist dan perangkat audit. Langkah ini dimulai dengan menyusun checklist sesuai dengan hasil pemetaan risiko dengan ISO/IEC 27001 klausul Kendali Akses, dimana risiko dengan nilai tinggi mendapatkan perhatian yang lebih banyak dibandingkan risiko dengan nilai rendah. Berikutnya adalah menyusun instruksi audit berdasarkan checklist, lalu menyusun template rekomendasi audit yang mengacu pada checklist dan instruksi audit.

III. HASIL DAN PEMBAHASAN

A. Aset dan Risiko Aplikasi

Tabel 1 menjelaskan daftar aset yang digunakan oleh aplikasi Airlangga University Cyber Campus. Terdapat 13 jenis aset yang berada dalam 4 kategori berbeda yaitu

software, informasi, jaringan, dan manusia. Dari 13 aset

tersebut, nantinya diidentifikasi apa saja risiko yang dapat mengancam aplikasi Airlangga University Cyber Campus.

Tabel 1: Daftar Aset Airlangga University Cyber Campus No. Kategori

Aset

Jenis Aset Nama Aset 1. Software Database Oracle Database

Enterprise Edition

2. Aplikasi Airlangga University

Cyber Campus

3. Informasi Data Data AUCC

4. Jaringan Switch Cisco

WS-C2960S-48TD-L

5. Switch Cisco Catalyst WS

2960S-24TS-L

6. Switch D-Link Hub 8 Port

7. Switch Cisco Catalyst 6500

Series

8. Firewall Cisco ASA 5540

Adaptive Security Appliance

9. Router Cisco 3825

Integrated Router

10 Router Mikrotik Router

RB1000-IIX 11. Fiber optik Optic fiber 6 core 12. Manusia Pengembang Tim Pengembang

AUCC

13 Pengguna Pengguna AUCC

(pegawai, mahasiswa, dosen, dll)

Dari 13 aset tersebut, setelah dilakukan identifikasi risiko, ditemukan 10 risiko yang dapat membahayakan aplikasi Airlangga University Cyber Campus. Risiko-risiko tersebut adalah:

1. Kerusakan data: Risiko ini disebabkan oleh adanya celah keamanan pada jaringan yang dapat dieksploitasi oleh hacker, dampaknya data yang disimpan mengalami kerusakan sehingga tidak dapat ditampilkan.

2. Pencurian data: Hacker berhasil masuk ke dalam server dan mengambil data yang ada di dalamnya, sehingga berdampak pada hilangnya data dan menurunnya tingkat kepercayaan pengguna.

3. Kehilangan data: Data yang disimpan pada server hilang/terhapus karena serangan virus atau hacker, sehingga berdampak pada menurunnya integritas sistem.

4. Data tidak dapat diakses: Data yang tersimpan dalam database tidak dapat diakses karena akses ditutup oleh hacker atau kesalahan konfigurasi pada sistem, yang berdampak pada menurunnya integritas sistem dan pengguna tidak dapat melihat data yang dibutuhkan. 5. Aplikasi tidak dapat diakses: Disebabkan oleh

banyaknya pengguna yang mengakses aplikasi dalam waktu bersamaan, sehingga berdampak pada pengguna tidak dapat mengakses aplikasi secara lancar dan memperlambat kinerja organisasi.

6. Pembajakan akun: Disebabkan oleh proteksi akun yang kurang maksimal dan kesadaran pengguna terhadap pentingnya keamanan

akun, dan berdampak pada akun tersebut digunakan oleh orang yang tidak berwenang. 7. Akses ilegal: Disebabkan oleh metode

identifikasi dan autentikasi pengguna yang kurang optimal, sehingga dampaknya data organisasi dapat dilihat oleh orang yang tidak berhak.

8. Kebocoran informasi: Disebabkan aliran data yang tidak mendapat perlindungan yang cukup dan belum adanya batasan akses tiap tingkat pengguna. Risiko ini berdampak pada tersebarnya informasi penting organisasi pada orang yang tidak berwenang.

9. Penyebaran data sensitif: Disebabkan karena data sensitif dan vital organisasi tidak mendapatkan perlindungan yang cukup dan dapat disebarluaskan oleh orang tidak bertanggung jawab, yang berdampak pada menurunnya kredibilitas serta kepercayaan

stakeholder pada organisasi.

10. Data tidak sesuai: Risiko ini disebabkan oleh data yang dimasukkan ke dalam aplikasi tidak sesuai dengan jenis masukan yang seharusnya, sehingga berdampak pada pengguna mendapatkan data yang berbeda dari yang diharapkan serta menurunnya kepercayaan pengguna.

Dalam menyusun prioritas risiko, frekuensi/probabilitas serta dampak dari masing-masing risiko diberi bobot nilai antara 0 hingga 5 untuk merubah dari yang awalnya

intangible menjadi tangible. Untuk probabilitas risiko pada

Tabel 2, nilai terendah adalah tidak pernah terjadi dalam 3 tahun terakhir, maksimal sekali tiap tahun, sekali tiap 6 bulan, sekali tiap bulan, lebih dari sekali tiap bulan, hingga yang tertinggi yaitu terjadi lebih dari sekali tiap hari.

Tabel 2: Nilai Frekuensi Risiko Airlangga University Cyber Campus Probabilitas Probabilitas Nilai

Hampir tidak ada Tidak pernah terjadi dalam 3 tahun terakhir

0

Sangat rendah <= 1 kali tiap tahun tahun

1 Rendah <= 1 kali tiap 6

bulan

2 Sedang <= 1 kali tiap

bulan

3 Tinggi >= 1 kali tiap

bulan

4 Sangat tinggi >= 1 kali tiap hari 5

Sedangkan untuk dampak risiko (Tabel 3), nilai terendah adalah tidak memiliki dampak apapun terhadap sistem, dampak sangat kecil dan perlu sedikit usaha perbaikan,

dampak dapat diukur dan butuh usaha perbaikan lebih, dampak cukup merusak dan harus segera diperbaiki, dapat menyebabkan kehilangan kepercayaan dan kerugian finansial yang besar, hingga yang tertinggi yaitu menyebabkan sistem hancur secara total dan mematikan keberlangsungan organisasi.

Tabel 3: Nilai Dampak Risiko Airlangga University Cyber Campus

Dampak Derajat dampak Nilai

Diabaikan Tidak memiliki dampak terhadap sistem

0

Kecil Dampak sangat

kecil, perlu sedikit usaha untuk memperbaiki

1

Sedang Dampak dapat

diukur, diperlukan usaha lebih untuk memperbaiki

2

Besar Dampak cukup

merusak integritas sistem, perlu segera diperbaiki

3

Kritis Kehilangan

kepercayaan dan kerugian finsial yang cukup besar

4

Bencana Dapat

menghancurkan sistem secara total dan mematikan keberlangsungan organisasi

5

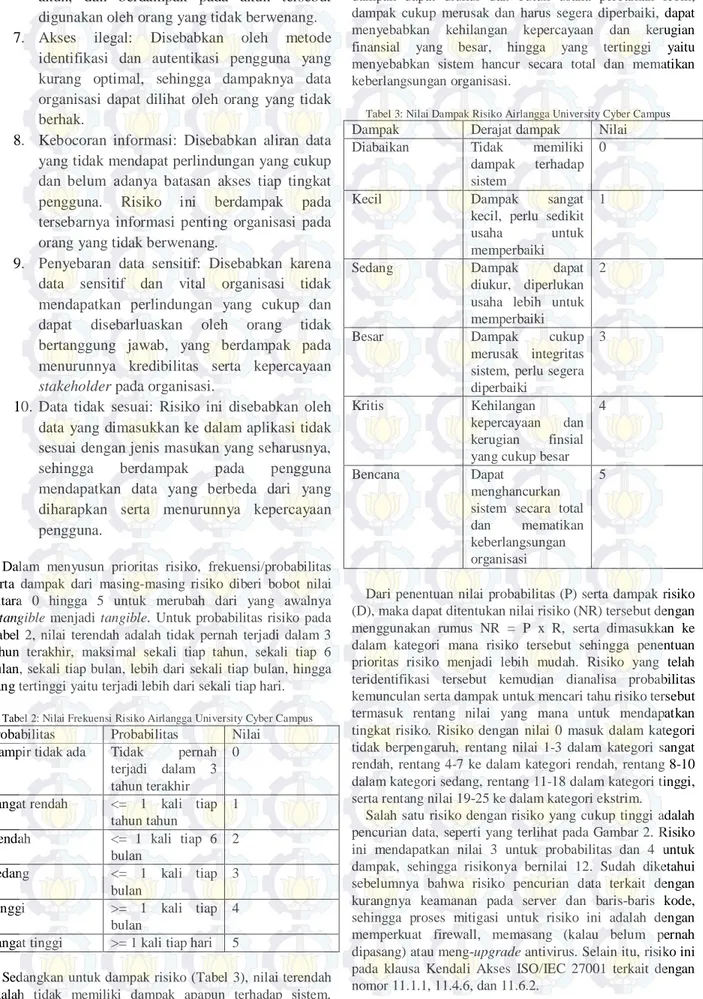

Dari penentuan nilai probabilitas (P) serta dampak risiko (D), maka dapat ditentukan nilai risiko (NR) tersebut dengan menggunakan rumus NR = P x R, serta dimasukkan ke dalam kategori mana risiko tersebut sehingga penentuan prioritas risiko menjadi lebih mudah. Risiko yang telah teridentifikasi tersebut kemudian dianalisa probabilitas kemunculan serta dampak untuk mencari tahu risiko tersebut termasuk rentang nilai yang mana untuk mendapatkan tingkat risiko. Risiko dengan nilai 0 masuk dalam kategori tidak berpengaruh, rentang nilai 1-3 dalam kategori sangat rendah, rentang 4-7 ke dalam kategori rendah, rentang 8-10 dalam kategori sedang, rentang 11-18 dalam kategori tinggi, serta rentang nilai 19-25 ke dalam kategori ekstrim.

Salah satu risiko dengan risiko yang cukup tinggi adalah pencurian data, seperti yang terlihat pada Gambar 2. Risiko ini mendapatkan nilai 3 untuk probabilitas dan 4 untuk dampak, sehingga risikonya bernilai 12. Sudah diketahui sebelumnya bahwa risiko pencurian data terkait dengan kurangnya keamanan pada server dan baris-baris kode, sehingga proses mitigasi untuk risiko ini adalah dengan memperkuat firewall, memasang (kalau belum pernah dipasang) atau meng-upgrade antivirus. Selain itu, risiko ini pada klausa Kendali Akses ISO/IEC 27001 terkait dengan nomor 11.1.1, 11.4.6, dan 11.6.2.

Gambar 2: Hasil penilaian risiko

B. Penyusunan Perangkat Audit

Penyusunan perangkat audit mengacu pada penilaian serta prioritas risiko yang telah didapatkan pada poin sebelumnya. Aktivitas pertama adalah menyusun checklist audit yang sesuai dengan hasil penilaian risiko. Checklist audit diambil dari Klausul Kendali Akses (Access Control) pada ISO/IEC 27001. Control objective yang diambil hanya yang sesuai dengan penilaian risiko dan terkait dengan akses pengguna. Contoh checklist dapat dilihat pada Gambar 3.

Gambar 3: Checklist audit Airlangga University Cyber Campus

Setelah menyusun poin-poin apa saja yang perlu diperiksa dalam checklist audit, selanjutnya adalah menyusun instruksi audit sesuai dengan checklist audit. Instruksi dibuat dalam bentuk tabel agar memudahkan auditor dalam melacak referensi instruksi audit dengan risiko dan objektif yang terkait. Contoh instruksi audit dapat dilihat pada Gambar 4.

Gambar 4: Instruksi audit Airlangga University Cyber Campus

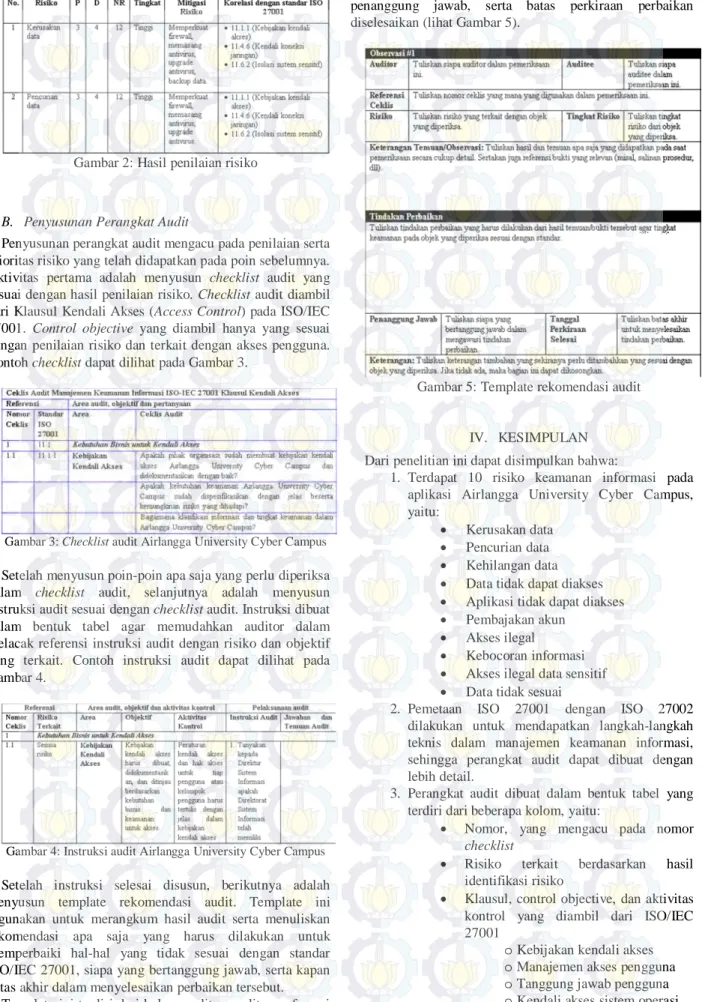

Setelah instruksi selesai disusun, berikutnya adalah menyusun template rekomendasi audit. Template ini digunakan untuk merangkum hasil audit serta menuliskan rekomendasi apa saja yang harus dilakukan untuk memperbaiki hal-hal yang tidak sesuai dengan standar ISO/IEC 27001, siapa yang bertanggung jawab, serta kapan batas akhir dalam menyelesaikan perbaikan tersebut.

Template ini terdiri dari kolom auditor, auditee, referensi checklist, risiko, tingkat risiko, temuan, tindakan perbaikan,

penanggung jawab, serta batas perkiraan perbaikan diselesaikan (lihat Gambar 5).

Gambar 5: Template rekomendasi audit

IV. KESIMPULAN Dari penelitian ini dapat disimpulkan bahwa:

1. Terdapat 10 risiko keamanan informasi pada aplikasi Airlangga University Cyber Campus, yaitu:

Kerusakan data Pencurian data Kehilangan data Data tidak dapat diakses Aplikasi tidak dapat diakses Pembajakan akun

Akses ilegal Kebocoran informasi Akses ilegal data sensitif Data tidak sesuai

2. Pemetaan ISO 27001 dengan ISO 27002 dilakukan untuk mendapatkan langkah-langkah teknis dalam manajemen keamanan informasi, sehingga perangkat audit dapat dibuat dengan lebih detail.

3. Perangkat audit dibuat dalam bentuk tabel yang terdiri dari beberapa kolom, yaitu:

Nomor, yang mengacu pada nomor

checklist

Risiko terkait berdasarkan hasil identifikasi risiko

Klausul, control objective, dan aktivitas kontrol yang diambil dari ISO/IEC 27001

o Kebijakan kendali akses o Manajemen akses pengguna o Tanggung jawab pengguna o Kendali akses sistem operasi Instruksi audit

Jawaban dan temuan audit

4. Obyek yang harus diperiksa pada perangkat audit adalah Direktur Sistem Informasi, administrator, database, serta dokumen-dokumen seperti peraturan internal maupun eksternal organisasi yang terkait dengan aplikasi Airlangga University Cyber Campus.

5. Template rekomendasi audit yang memiliki hubungan dengan checklist dan instruksi audit diharapkan dapat mempermudah dalam melacak sumber yang digunakan dalam pelaksanaan audit.

DAFTAR PUSTAKA

[1] Botha, H., & Boon, J. (2003). The Information

Audit: Principles and Guidelines. South Africa:

Department of Information Science, University of Pretoria.

[2] Buchanan, S., & Gibb, F. (1998). The Information Audit: An Integrated Strategic Approach.

International Journal of Information Management.

[3] Chaffey, W. (2005). Business Information Management: Improving Performance using Information System. Essex: Pearson Education Ltd.

[4] DataLossDB. (2011). Data Loss Statistics.

Retrieved October 27, 2012, from Data Loss Database:

http://datalossdb.org/statistics?utf8=%E2%9C%93 &timeframe=last_year

[5] DiMattia, S., & Blumenstein, L. (2000). In Search of the Information Audit: Essential Tool or Cumbersome Process? Library Journal, 48-50. [6] ISO/IEC. (2005). ISO/IEC 27001: Information

technology – Security techniques – Information security management systems - Requirements (1st

ed.). Geneva: The International Organization for Standardization.

[7] ISO/IEC. (2009). ISO/IEC 27000: Information

technology — Security techniques — Information security management systems — Overview and vocabulary (1st ed.). Geneva: The International

Organization for Standardization.

[8] Robertson, G. (1994). The Information Audit: A

Broader Perspective. Aslib.

[9] Sarno, R., & Iffano, I. (2009). Sistem Manajemen

Keamanan Informasi. Surabaya, Indonesia: ITS

Press.

[10] Turban, E., Rainer, R., & Potter, R. (2005).

Introduction to Information Technology. John