8

LANDAS AN TEORI

2.1 Teknologi Informasi

M enurut O’brien (2006, p704) teknologi informasi adalah hardware, software, telekomunikasi, manajemen database dan teknologi pemrosesan informasi lainnya yang digunakan dalam sistem informasi berbasis komputer.

M enurut Haag, Cummings dan M c Cubbery (2005, p14) teknologi informasi adalah komputer apa saja yang berbasiskan perangkat yang digunakan orang (people) untuk bekerja dengan informasi dan mendukung informasi dan kebutuhan proses informasi dari sebuah organisasi.

Jadi dapat disimpulkan teknologi informasi sebagai hardware, software, jaringan telekomunikasi, manajemen database atau teknologi pemrosesan informasi lainnya yang digunakan dalam sistem berbasis komputer yang berguna untuk memproses, menyimpan, menghasilkan digital.

2.1.1 Infrastruktur Teknologi Informasi

M enurut Haag, Cummings, dan M c Cubbery (2005, p15) ada dua kategori dasar dalam teknologi informasi, yaitu:

a. Hardware

Hardware terdiri dari peralatan fisik yang menyusun sebuah komputer yang juga sering dikenal sebagai sistem komputer. Hardware sendiri dibagi menjadi enam kategori, yaitu :

1. Input device, peralatan yang digunakan untuk memasukan informasi dan perintah yang terdiri dari keyboard, mouse, touch screen, game controller dan barcode reader.

2. Output device, peralatan yang digunakan untuk melihat, mendengar atau sebaliknya mengenali hasil dari permintaan proses informasi yang terdiri dari printer, monitor dan speaker.

3. Storage device, peralatan yang digunakan untuk menyimpan informasi yang digunakan di lain waktu terdiri atas hard disk, flash memory card, dan DVD. 4. CPU, hardware yang mengartikan dan menjalankan sistem dan intruksi-intruksi

aplikasi software dan mengatur pengoperasional dari keseluruhan hardware. 5. RAM , sebuah kawasan sementara untuk informasi yang bekerja seperti halnya

sistem dan intruksi aplikasi software yang dibutuhkan oleh CPU sekarang ini. 6. Telecomunication device, peralatan yang digunakan untuk mengirim informas i

dan menerima informasi dari orang atau komputer lain dalam satu jaringan. Contohnya modem.

7. Connecting device, termasuk hal-hal seperti terminal paralel yang menghubungkan printer, kabel penghubung yang menghubungkan printer ke terminal paralel dan peralatan penghubung internal yang sebagian besar termasuk alat pengantar untuk perjalanan informasi dari satu bagian hardware kebagian lainnya.

b. Software

Software adalah kumpulan instruksi-instruksi yang menjalankan hardware untuk menyelesaikan tugas tertentu. Ada dua tipe utama dari software, yaitu :

1. Applicaton software, merupakan aplikasi yang memungkinkan untuk menyelesaikan masalah-masalah spesifik atau menampilkan tugas-tugas spesifik. 2. System software, merupakan aplikasi yang menangani tugas-tugas spesifik untuk

mengelolah teknologi dan mengatur interaksi dari keseluruhan peralatan teknologi.

2.1.2 Jenis-jenis Aset Teknologi Informasi

Jenis-jenis aset teknologi informasi dilihat dari segi manfaat (benefits) yang dirasakan, aset teknologi informasi terbagi atas dua :

a. IT asset tangible adalah aset pada perusahaan yang bermanfaat bagi perusahaan atau user yang secara nyata dapat langsung diaplikasikan untuk keuntungan pribadi maupun bersama. Contoh dari IT asset tangible : hardware, database, server, komputer.

b. IT asset intangible adalah aset pada perusahaan bagi perusahaan atau user yang secara tidak nyata dapat diperoleh manfaatnya. Contoh dari IT asset intangible : aplikasi software, program aplikasi, security program, license software.

2.1.3 Topologi Jaringan

Topologi jaringan adalah suatu cara atau metode untuk menghubungkan perangkat telekomunikasi (komputer) yang satu dengan yang lainnya mengikuti sebuah pola atau aturan tertentu sehingga membentuk sebuah jaringan. Dalam suatu jaringan telekomunikasi, jenis topologi yang dipilih akan mempengaruhi kecepatan komunikasi. Berikut topologi-topologi yang dimaksud (Prima Bintang Bahtera 2010) :

1. Topologi Bus

Pada topologi linear bus semua PC (terminal) dihubungkan pada jalur data (bus) yang berbentuk garis lurus (linear). Sehingga, data yang dikirim akan melalui semua terminal pada jalur tersebut. Jika alamat data tersebut sesuai dengan alamat yang dilalui, maka data tersebut akan diterima dan diproses. Namun, jika alamat tidak sesuai, maka data akan diabaikan oleh terminal yang dilalui dan pencarian alamat akan diteruskan hingga ditemukan alamat yang sesuai.

Kelebihan yang diperoleh dari topologi ini yaitu pengembangan jaringan atau penambahan komputer/ client baru dapat dilakukan dengan mudah tanpa mengganggu komputer lain, hemat kabel, mudah dikembangkan, tidak membutuhkan kendali pusat. Sedangkan kelemahannya adalah deteksi dan isolasi kesalahan sangat kecil, keamanan data kurang terjamin, kecepatan akan menurun bila jumlah user (pemakai) bertambah.

2. Topologi Ring (cincin)

Pada topologi ring semua PC (terminal) dihubungkan pada jalur data (bus) yang membentuk lingkaran. Topologi ring biasa juga disebut sebagai topologi cincin karena bentuknya seperti cincin yang melingkar. Sehingga, setiap terminal dalam jaringan saling tergantung. Akibatnya, apabila terjadi kerusakan pada satu terminal, maka seluruh jaringan akan terganggu.

Keuntungan topologi ini tidak akan terjadi tabrakan dalam pengiriman data. Kelemahan topologi ini yaitu setiap node dalam jaringan akan selalu ikut serta mengelolah informasi yang terlewatkan dalam jaringan, sehingga bila terdapat gangguan di suatu node maka seluruh jaringan akan terganggu.

3. Topologi Star (bintang)

Topologi bintang merupakan bentuk topologi jaringan yang berupa konvergensi dari terminal tengah ke setiap terminal atau pengguna. Topologi jaringan bintang termasuk topologi jaringan dengan biaya menengah.

Keuntungan dari topologi ini yaitu kerusakan pada satu saluran hanya akan mempengaruhi jaringan pada saluran tersebut dan terminal yang terpaut, tingkat keamanan termasuk tinggi, penambahan dan pengurangan terminal / komputer dapat dilakukan dengan mudah, kegagalan komunikasi mudah ditelusuri. Kelemahannya adalah jika hub pusat mengalami kegagalan maka seluruh jaringan akan gagal untuk beroperasi, membutuhkan lebih banyak kabel karena semua kabel jaringan harus ditarik ke satu central point.

2.1.4 Intranet, Internet, dan Ekstranet

Internet yang berasal dari kata Interconnection Networking yang mempunyai arti hubungan komputer dengan berbagai tipe yang membentuk sistem jaringan yang mencakup seluruh dunia (jaringan komputer global) dengan melalui jalur telekomunikasi seperti telepon, radio link, satelit dan lainnya. Dalam mengatur integrasi dan komunikasi jaringan komputer ini digunakan protokol yaitu TCP/IP. TCP (Transmission Control Protocol) bertugas memastikan bahwa semua hubungan bekerja dengan benar, sedangkan IP (Internet Protocol) yang mentransmisikan data dari satu komputer ke komputer lain.

Intranet adalah sebuah jaringan komputer berbasis protokol TCP/IP seperti internet hanya saja digunakan dalam internal perusahaan, kantor. Intranet menggunakan semua protokol TCP/IP, alamat IP, dan protokol lainnya), klien dan juga server.

Ekstranet adalah jaringan pribadi yang menggunakan protokol internet dan sistem telekomunikasi publik untuk membagi sebagian informasi bisnis atau operasi secara aman kepada penyalur (supplier), penjual (vendor), mitra (partner), pelanggan dan lain-lain. ( Dewi Sayyidah Nur Shofa 2010)

2.1.5 Informasi

M enurut O’Brien (2005, p13), informasi adalah data yang ditempatkan pada suatu konteks yang berarti dan berguna untuk end user dari suatu sistem.

M enurut M cLeod (2001, p12), informasi adalah data yang telah diproses atau data sudah memiliki arti tertentu bagi kebutuhan penggunanya.

Jadi dapat disimpulkan bahwa informasi adalah data yang sudah diproses atau sudah mempunyai arti dan berguna untuk pengguna khusus

2.1.6 Sistem Informasi

M enurut Gondodiyoto (2007, p112), menyatakan bahwa sistem informasi masih dapat didefinisikan sebagai kumpulan elemen-elemen atau sumber daya dan jaringan prosedur yang saling berkaitan secara terpadu, terintegrasi dalam suatu hubungan hierarki tertentu, dan bertujuan untuk mengolah data menjadi informasi.

M enurut O’brien (2006, p703), sistem informasi adalah rangkaian orang, prosedur, dan sumber daya yang mengumpulkan, mengubah, dan menyebarkan informasi dalam sebuah organisasi.

Dari kedua pengertian tersebut dapat disimpulkan bahwa sistem informasi adalah sekumpulan data olahan yang terintergrasi dan saling melengkapi informasi untuk menghasilkan suatu output yang baik.

2.1.7 Manajemen Keamanan

Keamanan merupakan faktor penting yang perlu diperhatikan dalam pengoperasian sistem informasi dan teknologi informasi. Keamanan dimaksudkan untuk mencegah anacaman dan gangguan terhadap sistem serta untuk mendeteksi dan memperbaiki akibat segala kerusakan.

M enurut O’brien (2006, p596), manajemen keamanan salah satu tanggung jawab yang paling penting dari manajemen perusahaan unutk memastikan keamanan kualitas aktivitas bisnis yang dijalankan melalui TI. Dan tujuan manajemen keamanan adalah untuk akurasi, integritas, dan keamanan proses serta sumber daya semua sistem informasi. Jadi manajemen keamanan yang efektif dapat meminimalkan kesalahan, penipuan, dan kerugian dalam sistem informasi yang saling menghubungkan perusahaan dengan para pelanggan, pemasok, dan stakeholder lainnya.

2.1.8 Aspek Keamanan Informasi

Keamanan informasi memiliki beberapa aspek yang harus dipahami untuk bisa menerapkannya. Beberapa aspek tersebut, tiga yang pertama disebut C.I.A triangle model, adalah sebagai berikut:

a. Confidentiality

Confidentiality, harus bisa menjamin bahwa hanya mereka yang memiliki hak yang boleh mengakses informasi tertentu.

b. Integrity

Integrity, harus menjamin kelengkapan informasi dan menjaga dari korupsi, kerusakan, atau ancaman lain yang menyebabkannya berubah dari aslinya.

c. Availability

Availability, aspek keamanan informasi yang menjamin pengguna dapat mengakses informasi tanpa adanya gangguan dan tidak dalam format yang tak bisa digunakan. Pengguna, dalam hal ini bisa jadi manusia, atau komputer yang tentunya dalam hal ini memiliki otorisasi untuk mengakses informasi.

2.1.9 Kesadaran Keamanan

Kesadaran keamanan adalah pengetahuan dan sikap anggota suatu organisasi tentang perlindungan aset fisik dan informasi dari organisasi tersebut. Banyak organisasi memerlukan kesadaran keamanan pelatihan formal bagi semua karyawan ketika mereka mengambil tugas sensitif dan dalam beberapa kasus, secara berkala sesudahnya.

Organisasi harus membuat rencana untuk program pelatihan keamanan informasi. M engembangkan kesadaran keamanan pelatihan ini adalah tugas manajemen. M anajemen harus memutuskan apakah organisasi meminta bantuan dari seorang konsultan keamanan informasi atau tidak. (sumber http://www.infosum.net/id/communication/security-awareness.html)

2.1.10 Pemulihan Bencana

M enurut Wikipedia, pemulihan bencana didefinisikan sebagai kejadian yang waktu terjadinya tidak dapat diprediksi dan bersifat sangat merusak. Bencana terjadi dengan frekuensi yang tidak menentu dan akibat yang ditimbulkannya meningkat bagi

mereka yang tidak mempersiapkan diri terhadap kemungkinan-kemungkinan timbulnya bencana. Bencana mungkin hasil dari bencana alam atau tindakan manusia yang

memiliki konsekuensi bencana. (sumber http://id.wikipedia.org/wiki/Pemulihan_bencana)

2.1.11 Manajemen Kerentanan

M anajemen kerentanan adalah paling penting untuk memperkuat sistem keamanan. Ancaman dapat diidentifikasi sebagai per rendah, sedang, dan kerentanan aplikasi tinggi. Secara umum kesalahan dapat mengambil lebih banyak waktu dan sumber daya untuk diperbaiki. Untuk membuat daftar kerentanan aplikasi paling kritis yang memiliki dampak paling negatif terhadap sistem penting dari organisasi dan kemudian daftar kerentanan aplikasi lain dalam urutan peringkat berdasarkan risiko dan dampak bisnis. (sumber http://www.infosum.net/id/communication/vulnerability-assessment-is-an-integral-part-of.html)

2.1.12 Enkripsi

M enurut Wikipedia, enkrpsi adalah proses transformasi informasi menggunakan algoritma untuk membuatnya terbaca siapapun kecuali mereka yang memiliki pengetahuan khusus, biasanya disebut sebagai kunci. (sumber http://en.wikipedia.org/wiki/Encryption)

2.1.13 Manajemen Insiden (Incident Management)

M anajemen insiden (incident management) adalah proses yang dilakukan untuk menyelesaikan suatu insiden. Proses manajemen insiden (incident management)

dilakukan berdasarkan input dari user melalui service desk, laporan teknisi, dan juga deteksi otomatis dari sebuah tool event management.

Tujuan utama dari manajemen insiden (incident management) adalah untuk mengembalikan kondisi layanan TI ke keadaan normal secepat mungkin, dan meminimalkan dampak negatif yang ditimbulkan terhadap kegiatan bisnis utama organisasi.

2.2 Risiko

M enurut Gondodiyoto (2007, p110), risiko adalah suatu chances, perusahaan dapat memperkecil risiko dengan melakukan antisipasi berupa kontrol, namun tidak mungkin dapat sepenuhnya menghindari adanya exposure, bahkan dengan struktur pengendalian maksimal sekalipun.

M enurut Sutojo (2005, p210), risiko adalah sebuah keputusan yang dapat diperhitungkan sebelumnya. Risiko bisnis tidak dapat dihindari karena tidak mungkin menjalankan usaha bisnis yang tidak mengandung risiko.

2.2.1 Jenis-jenis Risiko

Dari berbagai sudut pandang, risiko dapat dibedakan dalam beberapa jenis menurut Gondodiyoto (2007, p112) :

a. Risiko bisnis (Business Risks)

Risiko bisnis adalah risiko yang dapat disebabkan oleh faktor-faktor intern (permasalah kepegawaian, berkaitan dengan mesin-mesin, dll) maupun ekstern (perubahaan kondisi perekonomian, tingkat kurs yang berubah mendadak, dll) yang berakibat kemungkinan tidak tercapainya tujuan organisasi.

b. Risiko bawaan (Inherent Risks)

Risiko bawaan adalah potensi kesalahan atau penyalahgunaan yang melekat pada suatu kegiatan, jika tidak ada pengendalian intern. Contohnya kegiatan kampus, jika tidak ada absensi akan banyak mahasiswa yang tidak hadir.

c. Risiko pengendalian (Control Risks)

Risiko pengendalian adalah masih adanya risiko meskipun sudah ada pengendalian. Contohnya meskipun sudah ada absensi tetapi tetap saja mahasiswa ada yang titip absen.

d. Risiko deteksi (Detection Risks)

Risiko deteksi adalah risiko yang terjadi karena prosedur audit yang dilakukan mungkin tidak dapat mendeteksi adanya error yang cukup atau materialitas atau adanya kemungkinan fraud.

e. Risiko audit (Audit Risks)

Risiko audit adalah risiko bahwa hasil pemeriksaan auditor ternyata belum mencerminkan keadaan sesungguhnya.

2.2.2 Penilaian Risiko (Risk Assessment)

M enurut Jones (2008, p170), penilaian risiko identifikasi dan analisis risiko yang mengganggu pencapaian sasaran pengendalian internal.

M enurut Gondodiyoto (2007, p116), penilaian risiko adalah salah satu langkah kritis dalam penyusunan internal control yang efektif, yaitu dalam memperkirakan ancaman yang mungkin dihadapi.

Kesimpulannya penilaian risiko bagi penulis adalah identifikasi risiko dalam penyusunan internal untuk memperkirakan risiko-risiko yang akan terjadi.

2.2.3 Manajemen Risiko

M enurut Jones (2008, p193), manajemen risiko adalah kegiatan pemimpinan puncak mengidentifikasi, mengevaluasi, menanganin dan memonitor risiko bisnis yang dihadapi perusahaan mereka di masa yang akan datang.

M enurut Blokdijk (2008, p82) tugas manajemen risiko adalah mengelola risiko suatu proyek untuk risiko. Tujuannya adalah untuk mengelola risiko bahwa dengan melakukan tindakan untuk menjaga hubungan ke tingkat yang dapat diterima dengan cara yang hemat biaya.

M anajemen risiko meliputi :

a. Akses yang bisa dipercaya, tentang risiko yang terbaru

b. Proses pengambilan keputusan didukung oleh kerangka analisis risiko dan proses evaluasi

c. M emantau risiko

d. Pengendalian yang tepat untuk menghadapi risiko

2.2.4 Siklus Manajemen Risiko

Setiap proyek dapat berubah konstan dalam bisnis yang lebih luas dan lingkungan risiko terus berubah juga. Proyek prioritas dan kepentingan relatif risiko akan bergeser dan berubah. Asumsi tentang risiko harus secara berkala ditinjau ulang dan dipertimbangkan kembali, paling tidak, harus dilakukan pada setiap tahap penilaian

Gambar 2.1 : Siklus manajemen risiko Sumber

(http://abume.wordpress.com/2008/11/05/pengertian-resiko-dan-management-resiko/)

2.2.5 Rencana Pengolahan Risiko

Ada empat tahap perencanaan manajemen risiko, yaitu: a. Identifikasi Risiko

Pada tahap ini mengidentifikasi risiko dengan pendekatan orang-orang TI usaha untuk melakukan identifikasi. Gunakan kombinasi brainstorming dan meninjau daftar risiko standar.

b. Kuantifikasi Risiko

Risiko perlu dikuantifikasi dalam dua dimensi. Dampak risiko perlu dinilai. Probabilitas risiko yang terjadi perlu dinilai. Untuk mempermudah, masing-masing tingkat pada skala 1 sampai 4. Semakin besar nomor, semakin besar dampak atau probabilitas. Dengan menggunakan matriks, prioritas dapat dibuat.

High Medium Low

Low Medium High

probability impact

Gambar 2.2 : Diagram M atriks

c. Respon Risiko

Ada empat hal yang dapat dilakukan terhadap risiko. Strategi adalah:

1. Hindari risiko, lakukan sesuatu untuk menghindarinya atau menghapusnya.

2. Transfer risiko, membuat orang lain yang bertanggung jawab. M ungkin vendor dapat dibuat bertanggung jawab atas berisiko khususnya bagian proyek.

3. M engurangi risiko, mengambil tindakan untuk mengurangi dampak atau kemungkinan risiko yang terjadi. Jika risiko tersebut berhubungan dengan ketersediaan sumber daya, menyusun kesepakatan dan mendapatkan sign-off untuk sumber daya yang tersedia.

4. Terima risiko, risiko mungkin sangat kecil upaya untuk melakukan sesuatu yang tidak bernilai sementara.

d. Pengawasan dan Pengendalian Risiko

Langkah terakhir adalah untuk terus memantau risiko untuk mengidentifikasi setiap perubahan status, atau jika mereka berubah menjadi masalah. Cara terbaik untuk mengadakan evaluasi risiko secara berkala untuk mengidentifikasi tindakan yang

beredar, kemungkinan risiko dan dampak, menghilangkan risiko yang telah berlalu, dan mengidentifikasi resiko baru.

.2.3 Sitem Pengendalian Internal

Pengendalian intern atau kontrol intern didefinisikan sebagai suatu proses, yang dipengaruhi oleh sumber daya manusia dan sistem teknologi informasi, yang dirancang untuk membantu organisasi mencapai suatu tujuan atau objektif tertentu. Pengendalian intern merupakan suatu cara untuk mengarahkan, mengawasi, dan mengukur sumber daya suatu organisasi. (sumber http://id.wikipedia.org/wiki/Pengendalian_intern)

M enurut Gondodiyoto (2007, p250), “Sistem pengendalian intern adalah suatu mekanisme yang didesain untuk menjaga (preventive), mendeteksi (detective) dan memberikan mekanisme pembetulan (corrective) terhadap potensi/kemungkinan terjadinya kesalahan”. Ditinjau dari sifatnya, sistem pengendalian internal dapat dibedakan dalam:

a. Preventive, mengurangi (atau menjaga jangan sampai terjadi kesalahan (kekeliruan, kelalaian, error) maupun penyimpangan (kecurangan).

b. Detective, apabila telah terjadi kesalahan (data sudah terekam dimedia input untuk ditransfer ke sistem komputer, padahal mengandung data salah), hendaknya ada mekanisme yang dapat mendeteksinya.

c. Corrective, sistem mempunyai prosedur yang jelas tentang bagaimana melakukan pembetulan terhadap data yang salah dengan maksud untuk mengurangi kemungkinan kerugian kalau kesalahan / penyalahgunaan tersebut sudah benar-benar terjadi.

2.3.1 Tujuan Sistem Pengendalian Internal

M enurut Gondodiyoto (2007, h.260), tujuan dari sistem pengendalian intern adalah:

a. M eningkatkan pengamanan (Improve Safeguard) aset sistem informasi.

b. M eningkatkan integritas data (Improve Data Integrity), sehingga dengan data yang benar dan konsisten akan dapat dibuat laporan yang benar.

c. M eningkatkan efektifitas sistem (Improve System Effectiveness). d. M eningkatkan efisiensi sistem ( Improve System Efficiency).

2.4 Manaufaktur

M anufaktur adalah suatu cabang industri yang mengaplikasikan peralatan dan suatu medium proses untuk transformasi bahan mentah menjadi barang jadi untuk dijual. Upaya ini melibatkan semua proses antara yang dibutuhkan untuk produksi dan integrasi komponen-komponen suatu produk. (sumber http://id.wikipedia.org/wiki/M anufaktur)

2.5 Metode OCTAVE

M etode OCTAVE (The Operationally Critical Threat, Asset, and Vulnerability Evaluation) mendefinisikan komponen penting dari sebuah, komprehensif sistematis, informasi risiko keamanan berbasis konteks evaluasi. Dengan mengikuti M etode OCTAVE, organisasi dapat membuat keputusan-perlindungan informasi berdasarkan resiko terhadap integritas, kerahasiaan, dan ketersediaan aset teknologi informasi penting. Operasional atau bisnis unit dan kerja IT departemen sama untuk menangani

keamanan informasi kebutuhan perusahaan. (sumber http://www.cert.org/octave/methodintro.html)

M etode OCTAVE dikembangkan bersama dengan perusahaan besar (yang memiliki 300 pekerja atau lebih). M etode octave menggunakakan pendekatan 3 fase untuk menganalisas masalah-masalah perusahaan dan teknologi, menyusun gambaran komprehensif dari kebutuhan keamanan informasi perusahaan yang disepakati dalam berbagai kegiatan kerja, baik yang difasilitasi atau diselenggarakan oleh tim analisis yang terdiri dari tiga sampai lima anggota perusahaan.

M etode ini mengambil keuntungan dari berbagai tingkatan pengetahuan perusahaan, yang berfokus pada:

a. Identifikasi aset kritikal dan ancaman terhadap aset tersebut

b. Identifikasi kelemahan-kelemahan organisasional dan teknologi yang mengekspos ancaman dan menimbulkan risiko perusahaan.

c. M engembangkan strategi pelatihan berbasis proteksi dan rencana pengurangan risiko untuk mendukung misi dan prioritas perusahaan.

2.5.1 Jenis-jenis Metode OCTAVE

Terdapat 3 jenis metode OCTAVE :

1. M etode original octave digunakan dalam membentuk dasar pengetahuaan octave. 2. OCTAVE Allegro digunakan dalam pendekatan efektif untuk keamanan dan

jaminan

3. OCTAVE-S digunakan pada organisasi yang lebih kecil.

M etode-metode OCTAVE dapat ditemukan pada kriteria OCTAVE, pendekatan umun untuk penghilang risiko dan pelatihan berbasis evaluasi keamanan informasi. Kriteria octave menetapkan prinsip dasar dan atribut manajemen risiko yang digunakan dalam metode-metode OCTAVE.

Sarana dan keuntungan metode octave

1. Self directed, sekelompok anggota organisasi dalam unit-unit bisnis yang bekerja sama dengan divisi TI untuk mengidentifikasi kebutuhan keamanan dari organisasi

2. Flexible setiap metode dapat diterapkan pada sasaran, keamanan, dan lingkungan risiko perusahaan di berbagai level.

3. Evolved OCTAVE menjalankan operasi berbasis risiko perusahaan pada sisi kemanan dan menempatkan teknologi di bidang bisnis

2.5.2 Octave Allegro

OCTAVE Allegro merupakan suatu metode varian modern yang berkembang dari metode OCTAVE yang dimana berfokus pada aset informasi.

Fokus utama pada OCTAVE Allegro adalah aset informasi, aset lain yang penting dari organisasi adalah identifikasi dan penafsiran yang berdasarkan pada aset informasi yang terhubung dengan aset-aset organisasi tersebut.

2.5.3 Metode OCTAVE-S

M enurut Alberts et al (2005, vol 1), OCTAVE-S is a variation of the OCTAVE approach that was developed to meet the needs of small, less hierarchical organizations. Dapat diartikan OCTAVE-S adalah variasi dari pendekatan OCTAVE yang dikembangkan untuk memenuhi kebutuhan usaha kecil, organisasi kurang hirarkis.

Untuk mengelolah risiko terhadap keamanan sistem informasi, maka perlu dilakukan analisa risiko untuk mengurangi kerugian yang mungkin terjadi. OCTAVE-S (The Operationally Critical Threat, Asset, and Vulnerability Evaluation)-small mampu

mengelolah risiko perusahaan dengan mengenali risiko-risiko yang mungkin terjadi pada perusahaan dan membuat rencanan penanggulangan dan mitigasi terhadap masing-msing risiko yang telah diketahui.

Evaluasi risiko keamanan informasi yang dilakukan oleh metode OCTAVE-S bersifat komprehensif, sistematik, terarah, dan dilakukan sendiri. Untuk mendukung dan memudahkan pelaksanaan analisa risiko dengan menggunakan metode OCTAVE-S, maka diperlukan suatu sistem berbasis komputer yang mampu melakukan analisis risiko terhadap keamanan perusahaan sesuai dengan langkah-langkah metode OCTAVE-S.

2.5.4 Proses OCTAVE-S

M enurut Alberts et al (2005,vol 1) proses OCTAVE-S terdiri dari 3 tahap: a. Tahap 1 : Build Asset- Based Thread Profile

Tahap 1 tim analisa mendifinisikan kriteria dampak evaluasi yang akan dipergunakan untuk mengevaluasi risiko. Juga mengidentifikasi aset perusahaan yang penting dan mengevaluasi praktek keamanan yang sedang berjalan dalam perusahaan. Pada akhirnya, tim mengidentifikasi kebutuhan keamanan dan suatu profil ancaman untuk masing-masing aset yang kritis.

b. Tahap 2 : Identify Infrastructure Vulnerabilities

Tahap 2 ini tim analisa melaksanakan high level review dari infrastruktur perusahaan yang berfokus pada sejauh mana infrastruktur mempertimbangkan keamanan. Tim analisa menganalisa bagaimana orang-orang menggunakan infrastruktur untuk mengakses akses yang kritis, menghasilkan kelas kunci dari komponen seperti halnya siapa yang bertanggung jawab untuk mengatur dan memelihara komponen itu.

c. Tahap 3 : Develop Security and Plans

Tahap 3 tim analisa mengidentifikasikan risiko ke aset kritis perusahaan dan memutuskan apa yang harus dilakukan terhadap aset kritis tersebut. Berdasarkan pada analisa dari informasi yang dikumpulkan, tim membuat strategi perlindungan untuk peerusahaan dan rencana untuk mengurangi dan mengatasi risiko.

2.5.5 Langkah-langkah Dalam Metode OCTAVE-S

Dari tahap-tahap yang sudah di jelaskan, berikut langkah –langkah penelitian yang kami gunakan:

Tahap 1 : Build Asset- Based Thread Profile Proses 1: Identifikasi Informasi Organisasi

1.1 M embangun dampak dari kriteria evaluasi

Langkah 1: M endefinisikan suatu pengukuran berdasarkan kualitasnya (tinggi, sedang, rendah) terhadap efek risiko yang akan dievaluasi dalam misi organisasi dan tujuan bisnis organisasi. (Ada di halaman L1-L2)

1.2 M engidentifikasi aset organisasi

Langkah 2: M engidentifikasi aset yang berhubungan dengan informasi dalam organisasi (informasi, sistem, aplikasi dan orang). (Ada di halaman L2)

1.3 M engevaluasi praktek keamanan organisasi Langkah 3 :

a. M enentukan batasan pada setiap praktek dalam survey yang digunakan dalam organisasi. (Ada di halaman L2)

b. M engevaluasi praktek pengamanan dengan mempergunakan survey dari langkah sebelumnya. (Ada di halaman L11)

Langkah 4: Setelah menyelesaikan langkah 3 tentukan stoplight status (merah, kuning, hijau) untuk area praktek pengamanan. (Ada di halaman L13)

Proses 2: Membuat Profil Ancaman

2.1 M emilih aset kritis

Langkah 5: M engkaji ulang aset yang berhubungan dengan informasi yang telah di identifikasi pada saat langkah dua dan memilih kurang lebih lima aset yang paling kritis dalam organisasi. (Ada di halaman L13)

Langkah 6: M emulai sebuah kertas kerja informasi aset kritis untuk stiap aset kritis. Catat nama aset kritis pada kertas kerja informasi aset kritis yang tepat. (halaman L14) Langkah 7: M encatat dasar pemikiran untuk memilih setiap aset kritis pada kertas kerja informasi aset kritis. (Ada di halaman L14)

Langkah 8: M encatat deskripsi untuk setiap aset kritis pada kertas kerja informasi aset kritis. Pertimbangkan siapa saja yang menggunakan setiap aset kritis dan yang bertanggung jawab. (Ada di halaman L14)

Langkah 9: M encatat aset yang terkait dengan setiap aset kritis pada kertas kerja informasi aset kritis. Pada kertas kerja identifikasi aset menentukan aset yang berhubungan dengan aset kritis. (Ada di halaman L14)

2.2 Identifikasi kebutuhan keamanan untuk aset kritis

Langkah 10: M encatat persayaratan pengamaman yang dibutuhkan untuk setiap aset kritis pada kertas kerja informasi aset kritis. (Ada di halaman L14)

Langkah 11: Untuk setiap aset kritis, mencatat persayaratan keamanan yang paling penting pada aset kertas kerja informasi aset kritis. (Ada di halaman L14)

Langkah 12: Lengkapi semua skema ancaman yang sesuai untuk setiap aset kritis. Tandai setiap bagian dari tiap skema untuk ancaman yang tidak penting terhadap aset. (Ada di halaman L15-L16 & L21)

Langkah 13: M encatat contoh spesifik dari pelaku ancaman pada kertas kerja profil risiko untuk setiap kombinasi motif pelaku yang sesuai. (Ada di halaman L17-L18 & L22)

2.3 Identifikasi ancaman pada aset kritis

Langkah 14: M encatat kekuatan motif ancaman yang disengaja karena pelaku manusia. Catat seberapa besar perkiraan motif dari pelaku. (Ada di halaman L17-L18 & L22) Langkah 15: M encatat seberapa sering ancaman telah terjadi dimasa lalu. Catat seberapa keakuratan data. (Ada di halaman L17-L18 & L22)

Langkah 16: M encatat area yang terkait untuk setiap sumber ancaman yang sesuai. Area yang terkait menjadi suatu skenario yang medefinisikan bagaimana ancaman spesifik dapat mempengaruhi aset kritis. (Ada di halaman L23)

Tahap 2: Identify Infrastructure Vulnerabilities

Proses 3: Memeriksa Perhitungan Infrastruktur yang Berhubungan dengan Aset Kritis

3.1 M emeriksa jalur aset

Langkah 17: M emilih sistem yang menarik untuk setiap aset kritis, yaitu sistem yang paling berkaitan erat pada aset kritis. (Ada di halaman L24)

Langkah 18a: M emeriksa jalur yang digunakan untuk mengakses stiap aset kritis dan memilih kelas kunci komponen yang terkait untuk setiap aset kritis. (Ada di halaman L24)

Langkah 18b: M enentukan kelas komponen yang berfungsi sebagai jalur aset (misalnya, komponen yang digunakan untuk mengirimkan informasi dan aplikasi dari sistem yang menarik untuk orang). (Ada di halaman L24)

Langkah 18c: M enentukan kelas komponen, baik internal maupun eksternal ke jaringan organisasi, yang digunakan oleh orang (misalnya, pengguna, penyerang) untuk mengakses sistem. (Ada di halaman L24)

Langkah 18d: M enentukan dimana informasi dari system of interest disimpan untuk membuat back up. (Ada di halaman L24)

Langkah 18e: M enentukan sistem yang lain mengakses informasi atau aplikasi dari system of interes dan kelas-kelas lain komponen dapat digunakan untuk mengakses informasi penting. (Ada di halaman L24)

3.2 M enganalisa proses yang terkait dengan teknologi

Langkah 19a: Tentukan kelas komponen yang terkait dengan satu atau lebih aset kritis dan yang dapat memberikan akses ke aset tersebut. (Ada di halaman L25)

Langkah 19b: Untuk setiap kelas komponen di dokumentasikan dalam Langkah 19a, perhatikan aset kritis yang terkait dengan kelas tersebut. (halaman L25) Langkah 20: Untuk setiap kelas komponen di dokumentasikan dalam Langkah 19a, perhatikan orang atau kelompok yang bertanggung jawab untuk menjaga dan mengamankan kelas komponen. (Ada di halaman L25)

Langkah 21: Untuk setiap kelas komponen di dokumentasikan dalam Langkah 19a, perhatikan sejauh mana kelas yang tahan terhadap serangan jaringan. Juga catatan

bagaimana kesimpulan tersebut diperoleh. Akhirnya dokumen konteks tambahan yang relevan dengan analisis infrastruktur. (Ada di halaman L25)

Tahap 3: Develop Security Strategu And Plans Proses 4: Identifikasi dan Analisa Risiko

4.1 M engevaluasi dampak ancaman

Langkah 22: M enggunakan kriteria evaluasi dampak sebagai panduan, menetapkan nilai dampak (tinggi, sedang, atau rendah) untuk ancaman aktif setiap aset kritis. (Ada di halaman L15-L16 & L21)

4.2 M embangun kemungkinan kriteria evaluasi

Langkah 23: Tentukan satu set kualitatif pengukuran (tinggi, sedang, rendah) kemungkinan ancaman yang terjadi saat mengevaluasi. (Ada di halaman L25)

4.3 M engevaluasi kemungkinan ancaman

Langkah 24: M enggunakan kriteria evaluasi probabilitas sebagai panduan, menetapkan nilai probabilitas (tinggi, sedang, atau rendah) untuk masing-masing ancaman aktif untuk setiap aset kritis. (Ada di halaman L15-L16 & L21)

Proses 5: Mengembangkan Startegi Perlindungan dan Rencana Mitigasi

5.1 M enggambarkan strategi

Langkah 25: Transfer status lampu merah dari setiap praktek keamanan untuk area yang terkait pada kertas kerja strategi perlindungan. Untuk setiap wilayah praktek keamanan, mengidentifikasi pendekatan organisasi untuk mengatasi daerah itu. (Ada di halaman L26-L33)

Langkah 26: Transfer status stoplight dari setiap praktek keamanan dari kertas kerja praktek keamanan ke " area praktek keamanan" bagian (Langkah 26) dari setiap aset kritis Profil Risiko Lembar. (Ada di halaman L15-L16 & L21)

Langkah 27: Pilih pendekatan mitigasi (mengurangi, menunda, menerima) untuk setiap risiko yang aktif. Untuk setiap risiko diputuskan untuk mengurangi, lingkaran satu atau lebih area praktek keamanan untuk melaksanakan kegiatan mitigasi. (Ada di halaman L15-L16 & L21)

5.3 M engembangkan rencana mitigasi risiko

Langkah 28 : M engembangkan rencana mitigasi untuk setiap area praktek keamanan yang dipilih selama Langkah 27. (Ada di halaman L33-L36)

5.4 M engidentifikasi perubahan untuk strategi perlindungan

Langkah 29: Tentukan rencana mitigasi mempengaruhi strategi perlindungan organisasi. Catat setiap perubahan kertas kerja strategi perlindungan. Selanjutnya, meninjau strategi perlindungan, termasuk perubahan yang diajukan. (Ada di halaman L26-L33)

5.5 M engidentifikasi langkah selanjutnya

Langkah 30: Tentukan apa organisasi perlu melakukan menerapkan hasil evaluasi ini dan memperbaiki postur keamanan. (Ada di halaman L36)

2.6 Perbedaan Metode OCTAVE-S dan FRAP

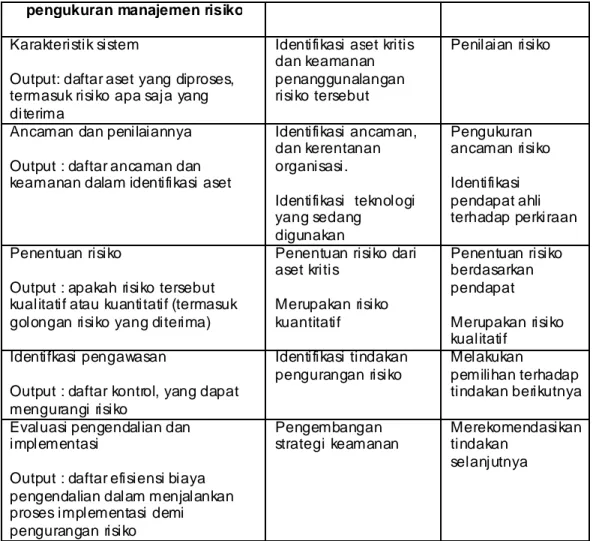

Berdasarkan penelitian yang penulis lakukan, ada ditemukan beberapa metode pengukuran risiko teknologi informasi yaitu metode OCTAVE-S dan metode FRAP yang penulis gunakan sebagai pembandingan. Pada tabel 2.1 dibawah ini menjelaskan tentang perbedaan dari kedua metode tersebut.

pengukuran manajemen risiko

Karakteristik sistem

Output: daftar aset yang diproses, termasuk risiko apa saja yang diterima

Identifikasi aset kritis dan keamanan penanggunalangan risiko tersebut

Penilaian risiko

Ancaman dan penilaiannya Output : daftar ancaman dan keamanan dalam identifikasi aset

Identifikasi ancaman, dan kerentanan organisasi. Identifikasi teknologi yang sedang digunakan Pengukuran ancaman risiko Identifikasi pendapat ahli terhadap perkiraan Penentuan risiko

Output : apakah risiko tersebut kualitatif atau kuantitatif (termasuk golongan risiko yang diterima)

Penentuan risiko dari aset kritis Merupakan risiko kuantitatif Penentuan risiko berdasarkan pendapat Merupakan risiko kualitatif Identifkasi pengawasan

Output : daftar kontrol, yang dapat mengurangi risiko Identifikasi tindakan pengurangan risiko Melakukan pemilihan terhadap tindakan berikutnya Evaluasi pengendalian dan

implementasi

Output : daftar efisiensi biaya pengendalian dalam menjalankan proses implementasi demi pengurangan risiko Pengembangan strategi keamanan Merekomendasikan tindakan selanjutnya

Tabel 2.1 Perbedaan Metode CTAVE-S dan FRAP

2.6.1 Keuntungan Dari Metode OCTAVE-S dan FRAP

Adapun keuntungan yang diperoleh dari penggunaan metode OCTAVE-S :

a. Sederhana dan terarah, karena memiliki ketetapan mengenai praktek dan lembar kerja untuk mendokumentasikan hasil pemodelan.

b. Bersifat objektif, karena risiko didapat dari pihak yang terkait.

c. M endokumentasikan dan mengukur risiko keamanan TI secara keseluruhan. d. Pembentukan tim kerja lebih sederhana sehingga lebih tepat waktu.

Juga keuntungan yang diperoleh dari metode FRAP :

a. Cepat, karena bisa melibatkan staff non teknis atau staff non keamanan.

b. M elibatkan manajer proses (hasilnya secara langsung terkait dengan strategi bisnis).

c. Gambarannya lebih kepada pendapat ahli (manajer).

d. Adanya tim brainstorm, yang khusus menjelaskan tentang ancaman, kerentanan dan dampak negatif yang dihasilkan.

2.6.2 Kelemahan Dari Metode OCTAVE-S dan FRAP

Kelemahan yang dimiliki metode OCTAVE-S, yaitu :

a. M emakan waktu cukup lama, karena pengukuran risiko TI dilakukan secara keseluruhan.

b. Adanya probabilitas optional, hal ini dianggap tidak sesuai dengan standar OCTAVE-S.

c. M emiliki banyak worksheet dan implementasi.

Kelemahan yang dimiliki metode FRAP, yaitu :

a. Bersifat subjektif, karena berdasarkan perkiraan. b. Tidak adanya penilaian untuk aset informasi.