Pengamanan Data dengan Kompresi LZSS dan

Enkripsi IDEA Berbasis Web

Raka Yusuf 1 dan Arif Wirawan 2

Program Studi Teknik Informatika, Fakultas Ilmu Komputer, Universitas Mercu Buana Jl. Raya Meruya Selatan, Kembangan, Jakarta, 11650

E-mail: [email protected], [email protected] 2 Abstrak -- Pesatnya kemajuan teknologi sekarang

ini membuat berbagai macam layanan komunikasi berkembang dengan cepat sekali. Dengan adanya layanan komunikasi seperti jaringan komputer maupun Internet, pertukaran data dan informasi menjadi lebih mudah dan cepat. Informasi tersebut dapat dengan bebas didapatkan di layanan-layanan komunikasi tersebut, tetapi di antara data dan informasi tersebut terdapat informasi yang penting dan tidak boleh sembarang orang mengetahuinya. Oleh karena itu perlu adanya pengamanan data yang dapat menjamin bahwa data tersebut tidak dapat digunakan oleh orang yang tidak berhak. Dengan adanya pembuatan aplikasi enkripsi dan kompresi ini diharapkan dapat meyelesaikan permasalahan tersebut. Pengamanan data penting untuk membuat dokumen tidak dapat dibaca oleh orang yang tidak berhak. Pengamanan ini menggunakan teknik enkripsi IDEA yang sebelumnya dikompresi dengan teknik LZSS. File yang didapatkan berupa file terkompresi yang diberi password. Dengan berbasis web, aplikasi ini dapat diakses dari mana saja oleh user. Metode yang digunakan dalam pembuatan aplikasi ini adalah metode sekuensial linier. Hasil pengujian berjalan sesuai dengan rencana dimana file telah terkompresi dengan menggunakan password, data dapat di decode dengan baik dan aplikasi bersifat user friendly. Kata Kunci: Pengamanan data, Kompresi LZSS, Enkripsi IDEA, Kriptografi Web.

I. PENDAHULUAN

Informasi menjadi bagian penting dalam kehidupan manusia. Salah satu media informasi yang terbesar yaitu Internet. Berbagai layanan komunikasi tersedia di internet, di antaranya adalah web, surat elektronik (e-mail), milis, dan newsgroup. Dengan semakin maraknya orang memanfaatkan layanan komunikasi di Internet tersebut, maka masalah pun bermunculan, di antaranya kebutuhan akan media penyimpanan yang semakin besar, keamanan pada data rahasia yang tidak boleh diketahui orang lain dan permasalahan lainnya. Masalah ini ditambah lagi dengan adanya ancaman perengah (cracker), peretas (hacker), dan sejenisnya.

Studi keamanan data mengalami kemajuan yang sangat pesat di negeri kita. Namun sayangnya hanya sedikit orang yang mendalami keamanan data,

sementara di manca negara kriptografi dan kompresi berkembang dengan pesat, padahal kriptografi merupakan komponen yang tidak mungkin diabaikan dalam membangun sebuah sistem keamanan data. Kriptografi bertujuan untuk mengubah data rahasia yang akan dikirim pada jaringan komputer tidak dapat dibaca dengan mudah oleh pihak yang tidak berhak membacanya dan setiap pemalsuan dokumen dapat terdeteksi, serta menghindari orang mengelak dari tanggung jawab telah menulis suatu pesan tertentu. Selain keamanan data, besarnya ukuran file juga membawa kendala. Kapasitas hardisk yang akan semakin penuh dan kecepatan transfer data di internet akan menjadi lebih lambat. Tentunya dengan ukuran file yang lebih kecil akan membantu menekan biaya operasional perusahaan maupun perorangan dalam menggunakan jasa internet.

Dalam kondisi seperti di atas diperlukan suatu pengaman data untuk menghindari penyalahgunaan dan kerahasiaan data, serta pemampatan data sebagai upaya untuk menekan pemakaian alat penyimpan (hard disk) dan mempercepat pengiriman data. Program yang akan dibuat adalah program enkripsi data dengan metode idea yang digabungkan dengan kompresi data metode lzss, sehingga data dapat termampatkan dan terjamin keaslian dan keamanannya.

Metodologi yang dipakai dalam penulisan ini adalah model air terjun (waterfall). Biasa juga disebut siklus hidup perangkat lunak. Mengambil kegiatan dasar seperti spesifikasi, pengembangan, validasi, dan evolusi kemudian merepresentasikannya sebagai fase-fase proses yang berbeda seperti spesifikasi persyaratan, perancangan perangkat lunak, implementasi, pengujian dan seterusnya[6].

II. LANDASAN TEORI

A. Terminologi Enkripsi Dan Dekripsi

Data mempunyai peranan penting dalam melaksanakan suatu kegiatan pemrosesan. Dari data tersebut, untuk mendapatkan suatu hasil yang diinginkan, maka baru bisa dilakukan pemrosesan. Dengan pengertian ini, banyak pihak yang berusaha untuk mendapatkan data guna kepentingannya masing-masing karena data bersifat mudah digandakan, maka nilainya menjadi mahal, sehingga data tersebut akan memiliki beberapa ancaman terhadap data sehingga data menjadi tidak berharga[2]. Kriptografi atau yang sering dikenal dengan sebutan ilmu penyandian data, adalah suatu bidang

ilmu yang bertujuan untuk menjaga kerahasia suatu pesan yang berupa data. Bidang ilmu Kriptografi semula hanya populer di bidang militer dan bidang intelijen. Sekarang bidang ilmu ini menjadi salah satu isu suatu topik riset yang tidak ada habis habisnya diteliti dengan melibatkan banyak peneliti. Sebelum dibahas lebih jauh mengenai kriptografi ada beberapa terminologi yang perlu diketahui yaitu[1]:

a. Plaintext adalah pesan/data yang akan dikodekan. b. Ciphertext adalah pesan yang telah dikodekan. c. Enkripsi (Encryption) adalah proses penyandian

pesan yang dilakukan dengan metode kriptografi. d. Dekripsi (Decryption) adalah proses pemecahan

pesan yang telah mengalami penyandian.

e. Kriptosistem adalah sekumpulan prosedur dalam kriptografi.

f. Kriptoanalisis adalah seseorang yang bertugas menganalisa dan memecahkan sandi.

g. Kunci adalah suatu fungsi untuk menjembatani antara plaintext dan ciphertext, dan juga sebaliknya untuk mengubah kembali dari ciphertext ke plaintext.[1]

Kriptografi tidak hanya memberikan kerahasian dalam telekomunikasi, namun juga memberikan komponen-komponen berikut ini:

a. Authentication; Penerima pesan dapat memastikan keaslian pengirimnya. Sehingga penyerang tidak dapat berpura-pura.

b. Intergity; Penerima harus dapat memeriksa apakah pesan telah dimodifikasi di tengah jalan atau tidak. Seorang penyusup seharusnya tidak dapat memasukkan tambahan ke dalam pesan, mengurangi atau mengubah pesan selama data berada di perjalanan.

c. Nonrepudiation; Pengirim seharusnya tidak dapat mengelak bahwa dialah pengirim pesan yang sesungguhnya. Tanpa kriptografi, seseorang dapat mengelak bahwa dialah pengirim email sesungguhnya.

d. Authority; Informasi yang berada pada sistem jaringan seharusnya hanya dapat dimodifikasi oleh pihak yang berwenang. Modifikasi yang tidak diinginkan, dapat berupa penulisan tambahan pesan, pengubahan isi, pengubahan status, penghapusan, pembuatan pesan baru (pemalsuan), atau menyalin pesan untuk digunakan kemudian oleh penyerang. [1]

B. Algoritma Kompresi LZSS

Berikut langkah-langkah proses kompresi LZSS[4]:

1. Menempatkan coding position pada awal input stream

2. Cari deretan karakter terpanjang pada lookahead buffer (deretan karakter pada coding position sebanyak panjang penyalinan maksimum).

3. Jika panjang deretan karakter yang cocok lebih besar atau sama dengan panjang minimum penyalin string, maka dilakukan penulisan bit 1 dan pasangan panjang dan jarak string yang

ditemukan pada output stream lalu memindahkan coding position ke depan sebanyak panjang deretan karakter yang cocok, sebaliknya yang ditulis ke output stream adalah bit 0 dan karakter pertama pada lookahead buffer lalu memindahkan coding position ke depan sebanyak 1 karakter. 4. Jika masih ada karakter pada input stream, maka

kembali ke langkah 2, jika tidak ada karakter lagi pada input stream, berarti proses selesai.

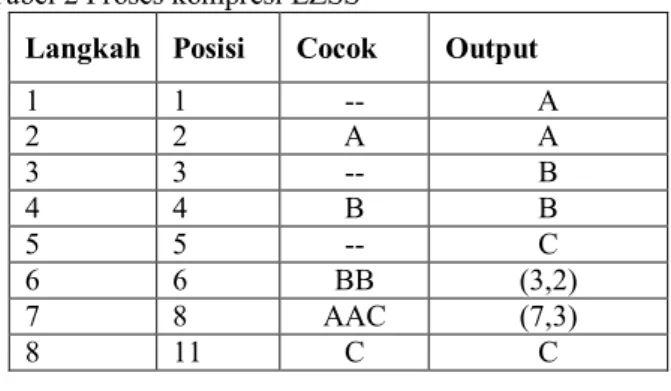

Untuk lebih jelasnya lagi dapat dilihat contoh proses kompresi pada algoritma LZSS. Contoh ini memakai panjang minimum penyalinan string dengan dua, yang dapat dilihat pada Tabel 2.1. dan Tabel 2.2. di bawah ini:

Tabel 1 Input stream untuk kompresi

Posisi 1 2 3 4 5 6 7 8 9 10 11

Karakter A A B B C B B A A B C

Tabel 2 Proses kompresi LZSS

Langkah Posisi Cocok Output

1 1 -- A 2 2 A A 3 3 -- B 4 4 B B 5 5 -- C 6 6 BB (3,2) 7 8 AAC (7,3) 8 11 C C

C. Proses Enkripsi IDEA

Pada proses enkripsi, algoritma IDEA ini ditunjukkan oleh gambar di atas, terdapat tiga operasi yang berbeda untuk pasangan sub-blok 16-bit yang digunakan, sebagai berikut[5]:

a. XOR dua sub-blok 16-bit bir per bit, yang disimbolkan dengan tanda

b. Penjumlahan integer modulo (216 + 1) dua sub-blok 16-bit, dimana kedua sub-blok itu dianggap sebagai representasi biner dari integer biasa, yang disimbolkan.

Perkalian modulo (216 + 1) dua sub-blok 16-bit, dimana kedua sub-blok 16-bit itu dianggap sebagai representasi biner dari integer biasa kecuali sub-blok nol dianggap mewakili integer 216 , yang disimbolkan dengan tanda . Blok pesan terbuka dengan lebar 64-bit , X, dibagi menjadi 4 sub-blok 16-bit, X

1, X2, X3, X4,

sehingga X = (X

1, X2, X3, X4). Keempat sub-blok

16-bit itu ditransformasikan menjadi sub-blok 16-16-bit, Y

2,

Y

2, Y3, Y4, sebagai pesan rahasia 64-bit Y = (Y1, Y2,

Y

3, Y4) yang berada dibawah kendali 52 sub_blok

kunci 16-bit yang dibentuk dari dari blok kunci 128 bit. Keempat sub-blok 16-bit, X

1, X2, X3, X4,

dari algoritma IDEA. Dalam setiap putaran dilakukan operasi XOR, penjumlahan, perkalian antara dua sub-blok bit dan diikuti pertukaran antara sub-sub-blok 16-bit putaran kedua dan ketiga. Keluaran putaran sebelumnya menjadi masukan putaran berikutnya. Setelah putaran kedelapan dilakukan transformasi keluaran yang dikendalikan oleh 4 sub-blok unci 16-bit[3].

Pada setiap putaran dilakukan operasi-operasi sebagai berikut:

1. Perkalian X

1 dengan sub-kunci pertama

2. Penjumlahan X

2 dengan sub-kunci kedua

3. Pejumlahan X

3 dengan sub kunci ketiga

4. Perkalian X

4 dengan sub kunci keempat

5. Operasi XOR hasil langkah 1) dan 3) 6. Operasi XOR hasil angkah 2) dan 4)

7. Perkalian hasil langkah 5) dengan sub-kunci kelima

8. Penjumlahan hasil langkah 6) dengan langkah 7) 9. Perkalian hasil langkah 8) dengan sub-kunci

keenam

10. Penjumlahan hasil langah 7) dengan 9) 11. Operasi XOR hasil langkah 1) dan 9) 12. Operasi XOR hasil langkah 3) dan 9) 13. Operasi XOR hasil langkah 2) dan 10) 14. Operasi XOR hasil langkah 4) dan 10)

Keluaran setiap putaran adalah 4 sub-blok yang dihasilkan pada langkah 11., 12., 13., dan 14. dan menjadi masukan putaran berikutnya. Setelah putaran kedelapan terdapat transformasi keluaran, yaitu: 1. Perkalian X

1 dengan sub-kunci pertama

2. Penjumlahan X

2 dengan sub-kuci ketiga

3. Penjumlahan X

3 dengan sub-kunci kedua

4. Perkalian X

4 dengan sub-kunci keempat Terahir,

keempat sub-blok 16-bit 16-bit yang merupakan hasil operasi 1., 2., 3., dan 4) digabung kembali menjadi blok pesan rahasia 64-bit.

III. RANCANGAN PROGRAM DAN ALGORITMA Teknik enkripsi yang digunakan pada aplikasi ini adalah metode IDEA. Metode ini merupakan metode blockchiper yang dioperasikan pada pada blok 64 bit plaintext (teks asli) dengan menggunakan kunci 128 bit.

Untuk teknik kompresi metode yang dipakai adalah LZSS, metode ini ditemukan oleh James A. Storer dan Thomas G. Szymanski pada tahun 1982. Metode ini mereka terbitkan dalam artikel mereka "Data Compression via Textual Substitution". Dasar dari metode LZSS ini adalah LZ77 yang dikerjakan oleh Abraham Lempel dan Jacob Ziv.

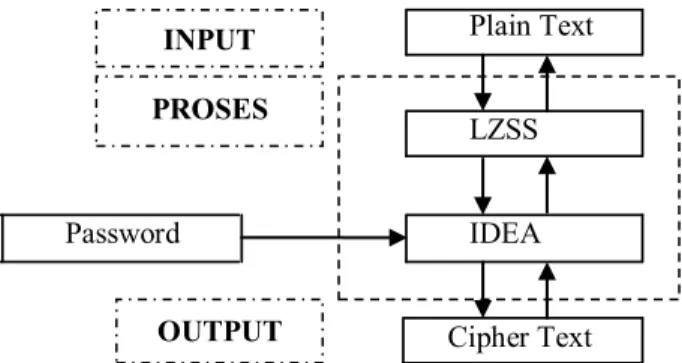

Pengamanan data ini dilakukan pertama dengan cara encoding yaitu dengan mengkompres file asli dengan metode LZSS baru kemudian diikuti dengan proses enkripsi metode IDEA. Untuk mengembalikan file tersebut ke bentuk aslinya dilakukan proses

pembalikkan dari proses encoding, proses pembalikkan dari encoding adalah decoding, proses ini terdiri dari proses dekripsi file yang menggunakan metode IDEA diikuti dengan dekompresi yang menggunakan metode LZSS. Jika proses decoding telah selesai maka file asli akan dapat terbaca kembali. Gambar 1 adalah gambaran proses encoding dan decoding secara keseluruhan dimana file diproses dengan menggunakan key/password masukan dari user. Penjelasan dari Gambar 1 di atas adalah sebagai berikut. User memasukkan file (Input) yang akan diproses dan password yang diminta. Pada proses encoding, file yang dimasukkan berupa file plaintext. Proses yang pertama adalah mengkompres plaintext dengan metode LZSS. Kemudian hasil kompresi tadi dienkrip dengan metode IDEA menggunakan password yang diinput user, lalu diproses maka akan dihasilkan ciphertext (Output). File yang dihasilkan dari proses tersebut akan memiliki ukuran yang lebih kecil dibandingkan sebelumnya dan tidak akan mudah dimengerti oleh orang yang tidak berkepentingan, file yang dihasilkan akan memiliki ukuran yang lebih kecil dengan ketentuan file yang di-encode bukan file yang telah terkompres sebelumnya. Sedangkan pada proses decoding yang dilakukan adalah kebalikan dari proses encoding. Yang dimasukkan user adalah file berupa ciphertext. Pertama kali file tersebut didekrip dengan metode IDEA, lalu hasilnya akan didekompres dengan metode LZSS sehingga akan dihasilkan plaintext. Hasil dari proses ini akan membalikkan file yang tadinya tidak dapat dibaca menjadi dapat dibaca kembali oleh orang yang berhak.

Plain Text LZSS

Password IDEA

Cipher Text Gambar 1 Proses encoding dan decoding A. Kompresi LZSS

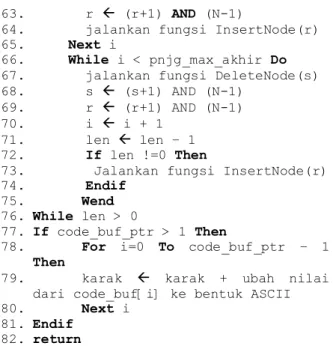

Berikut adalah algoritma dari kompresi LZSS[7] 01. N 4096 02. F 18 03. PNJG_MIN 2 04. NIL N 05. pnjg_max 0 06. posisi 0 07. code_buf[0] 0 08. code_buf_ptr 1 09. mask 1 10. s 0 11. r N – F

12. For i=N+1 To N+256 Then

PROSES INPUT

13. rson[i] NIL 14. Next i

15. For i=s To r – 1 Then

16. text_buf[i] 32

17. Next i

18. c ambil 1 karakter dari FILE 19. For len=0 To F – 1 AND FILE != EOF

Then

20. b ubah ASCII dari c ke bentuk desimal

21. text_buf[r+len] b

22. Next len

23. For i=1 To F Then

24. jalankan fungsi InsertNode(r – i)

25. Next i

26. Jalankan fungsi InsertNode(r) 27. Do

28. If pnjg_max > len Then

29. pnjg_max len

30. Endif

31. If pnjg_max <= PNJG_MIN Then

32. pnjg_max 1 33. code_buf[0] code_buf[0] OR mask 34. code_buf[code_buf_ptr] text-buf[r] 35. code_buf_ptr code_buf_ptr + 1 36. Else 37. code_buf[code_buf_ptr] posisi 38. code_buf_ptr code_buf_ptr + 1 39. code_buf[code_buf_ptr] ((( posisi >> 4) AND 0xf0) OR (pnjg_max – (PNJG_MIN + 1))) 40. code_buf_ptr code_buf_ptr + 1 41. Endif 42. mask mask << 1 42. If mask > 255 Then 43. mask mask MOD 256 44. Endif

45. If mask = 0 Then

46. For i=0 To code_buf_ptr – 1

Then

47. karak karak + ubah

nilai dari code_buf[i] ke bentuk ASCII 48. Next i 49. code_buf [0] 0 50. code_buf_ptr[0] 1 51. mask 1 52. Endif 53. pnjg_max_akhir pnjg_max 54. c ambil 1 karakter dari FILE 55. For i=0 To pnjg_max_akhir – 1

AND FILE != EOF Then

56. c ubah ASCII dari c ke bentuk desimal

57. jalankan fungsi DeleteNode(s) 58. text_buf[s] c 59. If s < F – 1 Then 60. text_buf[s+N] c 61. Endif 62. s (s+1) AND (N-1) 63. r (r+1) AND (N-1)

64. jalankan fungsi InsertNode(r)

65. Next i

66. While i < pnjg_max_akhir Do

67. jalankan fungsi DeleteNode(s) 68. s (s+1) AND (N-1)

69. r (r+1) AND (N-1) 70. i i + 1

71. len len – 1 72. If len !=0 Then

73. Jalankan fungsi InsertNode(r) 74. Endif

75. Wend

76. While len > 0

77. If code_buf_ptr > 1 Then

78. For i=0 To code_buf_ptr – 1

Then

79. karak karak + ubah nilai dari code_buf[i] ke bentuk ASCII

80. Next i

81. Endif 82. return

Di dalam fungsi kompres terdapat 2 fungsi lain yang dipanggil, fungsi-fungsi tersebut adalah fungsi

InsertNode dan DeleteNode. Fungsi InsertNode

berfungsi menambahkan karakter pada kamus dan untuk memberitahukan posisi dan panjang string sedangkan fungsi DeleteNode berfungsi untuk menghapus isi dari kamus.

IV. IMPLENTASI DAN PENGUJIAN

A. Skenario Pengujian BlackBox

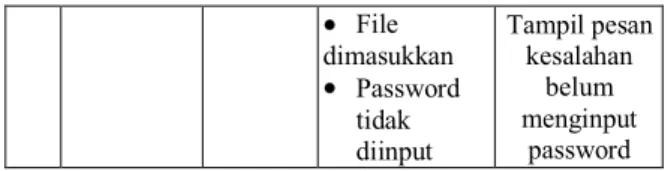

Pengujian dilakukan untuk beberapa tipe file, pengujian ini untuk membuktikan apakah Program yang dibuat sesuai dengan target yang ingin dicapai dalam penulisan ini. Beberapa item yang akan diuji dapat dilihat pada Tabel 3 di bawah ini:

Tabel 4 Skenario pengujian Program

No. Item/Modul yang diuji Sifat Pengujian diharapkan Hasil yang

1 Encode Form Normal File dimasukkan Password diinput Tampil hasil encode Tidak Normal File tidak dimasukkan Password diinput Tampil pesan kesalahan belum memasukkan file File dimasukkan Password tidak diinput Tampil pesan kesalahan belum menginput password 2 Decode Form Normal File dimasukkan Password diinput Tampil hasil decode Tidak Normal File tidak dimasukkan Password diinput Tampil pesan kesalahan belum memasukkan file

File dimasukkan Password tidak diinput Tampil pesan kesalahan belum menginput password

B. Analisis Hasil Pengujian

Setelah dilakukan pengujian, maka didapatlah hasil seperti yg ditunjukkan Tabel 5. Berdasarkan Tabel 5 tersebut dapat disimpulkan bahwa:

1. Program ini dapat memproses input sehingga dapat mengeluarkan output sesuai yang diharapkan. Pada modul form encode dapat dilihat bahwa setiap inputan normal yaitu dengan memasukkan file dan password maka didapatkan program memproses file seperti yang diharapkan. Apabila file belum dimasukkan maka akan muncul pesan "Anda belum memasukkan file". Apabila user sudah memasukkan file tetapi belum menginput password maka muncul pesan kesalahan "Panjang password min 6 dan max 16 karakter".

2. Pada form decode didapat hasil sesuai yang diharapkan. Pada modul form decode dapat dilihat bahwa setiap inputan normal yaitu dengan memasukkan file dan password maka didapatkan program memproses file seperti yang diharapkan. Apabila file belum dimasukkan maka akan muncul pesan "Anda belum memasukkan file". Apabila user sudah memasukkan file tetapi belum menginput password maka muncul pesan kesalahan "Panjang password min 6 dan max 16 karakter".

Tabel 5 Hasil pengujian Program

No. Item/Modul yang diuji Sifat Pengujian pengujian Hasil

1 Encode Form Normal File dimasukkan Password diinput Sesuai Tidak Normal File tidak dimasukkan Password diinput Sesuai File dimasukkan Password tidak diinput Sesuai 2 Decode Form Normal File dimasukkan Password diinput Sesuai Tidak Normal File tidak dimasukkan Password diinput Sesuai File dimasukkan Password tidak diinput Sesuai V. PENUTUP

Dari hasil pembahasan dan implementasi program yang diuraikan pada bab-bab sebelumnya, maka dapat diambil kesimpulan sebagai berikut:

1. Program telah berjalan dengan baik.

2. Kesalahan input file dan password dapat dideteksi oleh program.

3. Data yang diproses telah di-encode dengan baik dan dapat dilakukan decoding terhadap file yang telah di-encode.

4. Program dibuat user-friendly dan dapat dipergunakan dengan mudah.

5. File-file yang dapat diproses berupa file teks, gambar, audio dan database.

Hasil yang dicapai sampai saat ini mungkin masih belum memuaskan. Berikut ini ada beberapa saran yang diajukan untuk mengembangkan aplikasi ini di masa mendatang, yaitu antara lain:

1. Perkembangan metode kriptografi tentu akan semakin maju. Begitu juga dengan kemampuan cryptanalyst. Karena itu, sebaiknya metode enkripsi yang digunakan selalu diperbaharui, mengingat adanya kemungkinan metode kriptografi yang digunakan sekarang dapat dibongkar (diketahui cara pemecahannya) dikemudian hari.

2. Perlu adanya peningkatan fasilitas inputan beberapa file secara bersamaan. Sehingga user dapat melakukan proses terhadap beberapa file dalam satu waktu untuk menghemat waktu. 3. Tampilan dibuat lebih user-friendly sehingga dapat

meningkatkan kenyamanan dan kepuasan user. VI. DAFTAR PUSTAKA

[1] Kurniawan, Yusuf, Kriptografi Keamanan Internet dan Jaringan Komunikasi, Bandung: Informatika, 2004.

[2] Alamsyah, Andry, Pengantar JavaScript: IlmuKomputer.com, 2003.

[3] Jaja, Keamanan Komputer Dan Jaringan, Subang: Universitas Subang, 2008.

[4] Solomon, David, Data Compression The Complete Reference, New York: Springer-Verlag, 2002.

[5] Wahana Komputer Semarang, Memahami Model Enkripsi & Security Data,Yogyakarta: Andi, 2003.

[6] Yuhelni, Proses-Proses Perangkat Lunak, Yogyakarta: Stmik Amikom, 2010.

[7] http://www.rasip.fer.hr.wstub.archive.org/researc h/compress/algorithms/fund/lz/lzss.html.