MODUL PERKULIAHAN

KRIPTOGRA

FI

PENGENALAN FUNGSI

HASH

Fakultas Program Studi Tatap Muka Kode MK Disusun Oleh

Fakultas Program

Studi

05

Kode MK Ilmansyah 41512120040 Imna Musa 41512120040 Ahmad N Najah 41512120032

Abstract

Kompetensi

Dalam ilmu komputer, fungsi hash

sering digunakan untuk

penyimpanan dalam database. Selain untuk database, fungsi hash juga dapat digunakan dalam kriptografi.

Pengenalan Fungsi Hash Kriptografi

Pembahasan

Kriptografi adalah ilmu yang mempelajari bagaimana membuat suatu pesan yang dikirim oleh pengirim, dapat tersampaikan dengan aman pada penerima dengan cara menyamarkannya dalam bentuk sandi yang tidak mempunyai makna. Selain pengertian tersebut terdapat pula pengertian ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan data, keabsahan data, integritas data, serta autentikasi data [A. Menezes, P. van Oorschot and S. Vanstone -Handbook of Applied Cryptography]. Tidak semua aspek keamanan informasi ditangani oleh kriptografi. Namun, keutamaan dari kriptografi adalah menjaga kerahasiaan pesan dari penyadap dan kriptanalis.

Ada empat tujuan mendasar dari ilmu kriptografi ini yang juga merupakan aspek keamanan informasi yaitu :

• Kerahasiaan, adalah layanan yang digunakan untuk menjaga isi dari informasi dari siapapun kecuali yang memiliki otoritas atau kunci rahasia untuk membuka/mengupas informasi yang telah disandi

• Integritas data, adalah berhubungan dengan penjagaan dari perubahan data secara tidak sah. Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi manipulasi data oleh pihak-pihak yang tidak berhak, antara lain penyisipan, penghapusan, dan pensubsitusian data lain kedalam data yang sebenarnya.

• Autentikasi, adalah berhubungan dengan identifikasi/pengenalan, baik secara kesatuan sistem maupun informasi itu sendiri. Dua pihak yang saling berkomunikasi harus saling memperkenalkan diri. Informasi yang dikirimkan melalui kanal harus diautentikasi keaslian, isi datanya, waktu pengiriman, dan lain-lain.

TIGAS JENIS UTAMA ALOGARITMA KRIPTOGRAPI

• Algoritma Simetri

a. Blok Chiper : DES, IDEA, AES

b. Stream Chiper : OTP, A5 dan RC4

• Algoritma Asimetri : RSA, DH, ECC, DSA

• Fungsi Hash : MD, SHA

FUNGSI HASH KRIPTOGRAFI

Hash adalah suatu teknik "klasik" dalam Ilmu Komputer yang banyak digunakan dalam praktek secara mendalam. Hash merupakan suatu metode yang secara langsung mengakses record-record dalam suatu tabel dengan melakukan transformasi aritmatik pada key yang menjadi alamat dalam tabel tersebut. Key merupakan suatu input dari pemakai di mana pada umumnya berupa nilai atau string karakter.

Fungsi Hash Kriptografi adalah fungsi hash yang memiliki beberapa sifat keamanan tambahan sehingga dapat dipakai untuk tujuan keamanan data. Umumnya digunakan untuk keperluan autentikasi dan integritas data. Fungsi hash adalah fungsi yang secara efisien mengubah string input dengan panjang berhingga menjadi string output dengan panjang tetap yang disebut nilai hash.

Pelacakan dengan menggunakan hash terdiri dari dua langkah utama, yaitu:

1. Menghitung Fungsi Hash.

2. Collision Resolution.

Collision resolution merupakan proses untuk menangani kejadian dua atau lebih key di-hash ke alamat yang sama. Cara yang dilakukan jika terjadi collision adalah mencari lokasi yang kosong dalam tabel hash secara terurut. Cara lainnya adalah dengan menggunakan fungsi hash yang lain untuk mencari lokasi kosong tersebut.

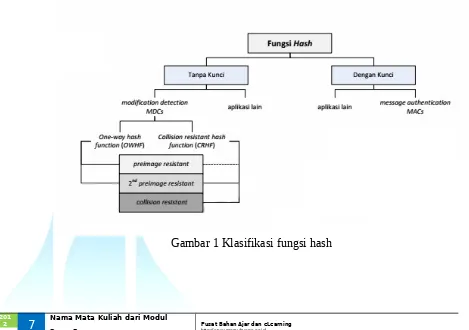

Pada aplikasi kriptografi, hash function dibedakan menjadi dua kelas yaitu unkeyed dan keyed hash functions.

1. Unkeyed Hash Function (Manipulation Detection Codes = MDCs). Hanya memerlukan satu parameter input, yaitu berita.

2. Keyed Hash Function (Message Authentication Codes = MACs). Menggunakan dua yaitu berita dan kunci.

Untuk penjelasan berikutnya fungsi nilai hash akan dinotasikan dengan h, sedangkan input pesan yang akan dihitung nilai hashnya (argumen) dinotasikan dengan M, dan output hashnya dinotasikan dengan h(M) sedangkan kunci rahasia dinotasikan dengan K. Collision resistance berarti sulit untuk menemukan bentrokan (collision), kondisi ini terjadi bilamana terdapat dua input yang berbeda namun memiliki nilai hash yang sama dengan kata lain untuk M tidak sama dengan M, h(M’) = h(M), walaupun pada kenyataannya memang ada.

MDCs

Kelas spesifik dari MDCs adalah:

1. one-way hash function(owhf). Suatu fungsi h dikatakan One Way Hash Function jika memenuhi beberapa kriteria berikut (Preenel : 1993):

(a) Deskripsi mengenai h harus diketahui oleh publik (tidak dirahasiakan)dan tidak diperlukan informasi rahasia (seperti : kunci rahasia) apapun dalam proses operasinya;

(b) Argumen M dapat memiliki panjang berapapun, namun output yang dihasilkan h(M), harus memiliki panjang yang tetap n bit;

(c) Dengan mengetahui h dan M, perhitungan h(M) haruslah “mudah”;

(d) Fungsi h harus bersifat one-way, dengan kata lain bagi suatu nilai y yang merupakan image dari h, “sulit” untuk mencari pesan M sedemikian hingga h(M) = y (preimage) dan untuk suatu nilai M dan h(M) yang diketahui, “sulit” untuk mencari suatu M’ tidak sama dengan M sedemikian hingga h(M’) = h(M).

2. collision resistant hash function (crhf)

(a) strong one-way hash function

(b) fungsi hash h dengan sifat tambahan: 2nd-preimage resistance, collision resistance.

Jenis-jenis attack terhadap fungsi hash jenic MDCs (Preenel : 1993):

1. Preimage attack : seorang penyerang berusaha untuk mencari suatu preimage dari suatu nilai hash.

2. Second preimage attack : seorang penyerang berusaha untuk mencari second preimage dari suatu nilai hash.

4. Second pseudo-preimage attack seorang penyerang berusaha untuk mencari suatu second preimage dari suatu nilai hash dengna nilai awal/initialization vector IV tidak sama dengan IV’

5. Collision attack : seorang penyerang berusaha untuk mencari collision.

6. Pseudo-collision attack : seorang penyerang berusaha untuk mencari beberapa IV’ dan IV” sepasang M’, M” sedemikian hingga h{iv’}(M’) = h{iv”}(M”).

MACs

(Preenel : 2003) Message Authentication Code (MAC) merupakan suatu fungsi h yang memenuhi kriteria berikut:

1. Deskripsi mengenai h harus diketahui oleh publik (tidak dirahasiakan) sedangkan informasi rahasia yang dirahasiakan terletak pada kunci K;

2. Argumen M (input) dapat memiliki panjang berapapun namun output yang ) harus memiliki panjang tetap;

3. Dengan mengetahui h, K, M, perhitungan h(K,M) haruslah “mudah”;

4. Dengan mengetahui h dan M, “sulit” untuk mengetahui nilai h(K,M) dengan peluang sukses “secara signifikan lebih besar” dari (1/2)^n.

Skenario serangan pada MAC:

1. known-text attack. Tersedia satu atau lebih pasangan teks-MAC (x{i},h{k}(x{i})).

2. chosen-text attack. Tersedia satu atau lebih pasangan teks-MAC (x{i},h{k}(x{i})) untuk x{i} yang dipilih oleh lawan.

3. adaptive chosen-text attack. x{i} mungkin dipilih oleh lawan seperti di atas, tetapi membolehkan pemilihan berikutnya berdasarkan hasil dari pilihan sebelum n

Sifat-Sifat Fungsi Hash Kriptografi

• Tahan preimej (Preimage resistant): bila diketahui nilai hash h maka sulit (secara komputasi tidak layak) untuk mendapatkan m dimana h = hash(m).

• Tahan preimej kedua (Second preimage resistant): bila diketahui input m1 maka sulit mencari input m2 (tidak sama dengan m1) yang menyebabkan hash(m1) = hash(m2).

• Tahan tumbukan (Collision-resistant): sulit mencari dua input berbeda m1 dan m2 yang menyebabkan hash(m1) = hash(m2)

Algoritma-Algoritma Fungsi Hash Kriptografi

• MD4

• MD5

• SHA-0

• SHA-1

• SHA-256

• SHA-512

Dalam kriptografi, MD5 (Message-Digest algortihm 5) ialah fungsi hash kriptografik yang digunakan secara luas dengan nilai hash 128-bit. Pada standard Internet (RFC 1321), MD5 telah dimanfaatkan secara bermacam-macam pada aplikasi keamanan, dan MD5 juga umum digunakan untuk melakukan pengujian integritas sebuah file. MD5 di desain oleh Ronald Rivest, salah satu pembuat algoritma RSA, pada tahun 1991 untuk menggantikan hash function sebelumnya, MD4, yang berhasil diserang oleh kriptanalis. MD5 merupakan kelanjutan daru MD4 yang dirancang dengan tujuan keamanan. Secara perhitungan matetamatis tidak dimungkinkan untuk mendapatkan dua pesan yang memiliki hash yang sama. Tidak ada serangan yang lebih efisien untuk membongkar/mengetahui hash suatu pesan selain brute-force.

CARA KERJA MD5 :

MD5 mengolah blok 512 bit, dibagi kedalam 16 subblok berukuran 32 bit. Keluaran algoritma diset menjadi 4 blok yang masing-masing berukuran 32 bit yang setelah digabungkan akan membentuk nilai hash 128 bit.

Gambar 2. Algoritma MD5

64 bit yang masing kosong, dibagian akhir, diisi panjang pesan. Inisiasi 4 variabel dengan panjang 32 bit yaitu a,b,c,d. Variabel a,b,c,d dikopikan ke variabel a,b,c,d yang kemudian diolah melalui 4 tahapan yang sangat serupa. Setiap tahapan menggunakan 16 kali operasi berbeda, menjalankan fungsi nonlinear pada tiga variabel a,b,c, atau d. Hasilnya ditambahkan ke variabel keempat, subblok pesan dan suatu konstanta. Kemudian dirotasi kekiri beberapa bit yang kemudian ditambahkan ke salah satu dari a,b,c, atau d. Kemudian nilai a,b,c, dan d menggantikan nilai a,b,c, dan d. Kemudian dikeluarkan output yang merupakan gabungan dari a,b,c, dan d. Fungsi kompresi yang digunakan oleh algoritma MD5 adalah sebagai berikut : a ←b + (( a + g ( b,c,d) + X[k] + T[i] <<< s ), dimana g adalah salah fungsi primitif F,G,H,I seperti dibawah ini

Gambar 3. FUNGSI PRIMITIF

: dan operasi XOR, AND, OR, dan NOT adalah sebagai berikut :

Gambar 4. Lambang Operasi

2. PENGERTIAN SHA

1. SHA adalah serangkaian fungsi cryptographic hash yang dirancang oleh National Security Agency (NSA) dan diterbitkan oleh NIST sebagai US Federal Information Processing Standard.

3. Untuk SHA-2 menggunakan algoritma yang identik dengan ringkasan ukuran variabel yang terkenal sebagai SHA-224, SHA-256, SHA-384, dan SHA-512.

CARA KERJA SHA - 1

Pesan diberi tambahan untuk membuat panjangnya menjadi kelipatan 512 bit ( l x 512 ). Jumlah bit asal adalah k bit. Tambahkan bit secukupnya sampai 64 bit kurangnya dari kelipatan 512 ( 512 – 64 = 448 ), yang disebut juga kongruen dengan 448 ( mod 512 ). Kemudian tambahkan 64 bit yang menyatakan panjang pesan. Inisiasi 5 md variable dengan panjang 32 bit yaitu a,b,c,d,e. Pesan dibagi menjadi blok-blok berukuran 512 bit dan setiap blok diolah. Kemudian keluaran setiap blok digabungkan dengan keluaran blok mempunyai kemiripan satu sama lain, baik kekuatan dan karakteristiknya.

Berikut perbedaan dari SHA-1 dan MD5

1. Keamananterhadapserangan brute-force. Hal yang paling penting adalah bahwa SHA-1 menghasilkan diggest 32-bit lebih panjang dari MD5. Dengan brute-force maka SHA-1 lebihkuat dibanding MD5.

2. Keamanan terhadap kriptanalisis. Kelemahan MD5 ada pada design sehingga lebih mudah dilakukan kriptanalisis dibandingkan SHA-1

4. Simplicity. Kedua algoritma simple untuk dijelaskan dan mudah untuk diiemplementasikan karena tidak membutuhkan program yang besar atau table subtitusi yang besar pula.

Daftar Pustaka

[1] Schneier, Bruce, Applied Cryptography Second Edition, John Wiley & Sons. Inc, 1996. [2] Menezes, Alfred J., Paul C. Van Oorschot, Scott A. Vanstone, Handbook of Applied Cryptography, CRC Press, 1997.

[3] Munir, Rinaldi, Kriptografi, Informatika, 2006.