Evaluasi Sistem Keamanan Sistem Informasi dan Sistem Jaringan Komputer Mata Kuliah : Network Security

Disusun Oleh :

Dewa Gede Rama Dinata (140030265)

1

Pengertian Keamanan komputer ... 4

Lubang keamanan (Security Hole) ... 4

Sumber Lubang Keamanan (Security Hole) ... 5

Probing Services ... 8

Defenisi Probing ... 8

Program penguji probing (penguji semua port otomatis) ... 9

Program yang memonitor adanya probing ke system... 9

OS Fingerprinting ... 9

Fingerprinting ... 9

Metode Fingerprinting ... 9

Penggunaan Program Penyerang ... 10

Penggunaan Sistem Pemantau Jaringan ... 11

Program network monitoring / management ... 11

Program pemantau jaringan yang tidak menggunakan SNMP ... 11

Security evaluation checklist ... 11

Topology Evaluation ... 12

Penetration Testing ... 12

Network Device Evaluation ... 13

Server Evaluation ... 13

Application Evaluation ... 14

2

PENDAHULUAN

Latar Belakang

Pada dasarnya, keamanan komputer adalah bagaimana mencegah user lain yang tidak mempunyai hak terhadap sistem komputer kita dapat mengakses objek-objek yang ada di dalam sistem tersebut. Objek-objek tersebut dapat berupa perangkat lunak maupun perangkat keras. Objek yang bersifat perangkat lunak misalnya data, sistem operasi, aplikasi, dan lain-lain. Sedangkan objek perangkat keras misalnya komputer itu sendiri dan bagian-bagiannya. Keamanan komputer dan jaringannya menjadi penting karena sistem ini menyediakan berbagai informasi yang kita butuhkan. Informasi menjadi sangat penting bagi kita karena kita tidak mungkin dapat terlepas dari kebutuhan informasi. Misalnya sebuah perusahaan mempunyai informasi keuangan, data-data pribadi yang tidak dapat diketahui oleh orang yang tidak berhak. Saat ini, informasi-informasi tersebut tidak lagi disimpan dalam bentuk fisik melainkan berupa data-data yang disimpan di dalam komputer. Komputer merupakan sebuah sistem yang mentransformasikan data - data yang kita miliki menjadi informasi yang kita butuhkan. Sehingga, jika ada orang yang tidak berhak dapat masuk ke dalam sistem jaringan komputer kita, informasi-informasi penting dan berharga bagi kita dapat dicuri ataupun dimodifikasi. Trend yang saat ini terjadi berkaitan dengan sistem keamanan system informasi dan jaringan komputer adalah perkembangan yang sangat pesat akan kebutuhan komputer sebagai piranti yang menghasilkan informasi dari data-data yang kita miliki dan perkembangan yang pesat dari sistem keamanan komputer karena semakin berkembangnya pula teknik-teknik yang mengancam keamanan komputer tersebut.

3 Rumusan Masalah

Rumusan masalah dalam makalah ini akan menjelaskan bagaimana evaluasi system keamanan system informasi dan system jaringan computer.

Tujuan Penulisan

4

PEMBAHASAN

Pengertian Keamanan komputer adalah proses untuk mencegah dan mendeteksi penggunaan yang tidak sah dari komputer. Langkah-langkah pencegahan membantu menghentika pe ggu a ya g tidak sah atau dike al se agai pe yusup u tuk e gakses setiap bagian dari sistem komputer yang umumnya dilakukan pada jaringan komputer. Deteksi membantu menentukan apakah seseorang telah mencoba atau tidak masuk ke dalam sistem, jika mereka berhasil, dan apa yang mereka mungkin telah dilakukan.

Disetiap perusahaan besar pasti telah memiliki sebuah sistem informasi, berikut bagaimana tahapan untuk mengevaluasi keamanan jaringan computer & sistem informasi. Meski sebuah sistem informasi sudah di rancang memiliki perangkat pengamanan dalam operasi masalah keamanan harus selalu di monitor. Hal ini di sebabkan oleh beberapa hal antara lain :

1. Selalu ditemukannya lubang keamanan yang baru, seperti halnya windows milik microsoft selalu saja ditemukan lubang keamanan baru (security hole) oleh para hacker.

2. Kesalahan konfigurasi, bisa mengakibatkan timbulnya celah keamanan pada suatu sistem. Misalnya mode (permission atau kepemilikan) dari berkas yang menyimpan password secara tidak sengaja diubah sehingga dapat diubah oleh orang-orang yang tidak berhak.

3. Penambahan perangkat baru (hardware/software) yang menyebabkan menurunnya tingkat security dan berubahnya metode pengoprasian sistem. Itu jelas karena sebuah sistem tetap membutuhkan seorang administrator, dan seoarang admin pasti membutuhkan penyesuaian jika sistemnya diubah atau diganti dengan yang baru.

Untuk meng-evaluasi Keamanan Sistem Informasi, kita harus mengetahui beberapa faktor diantaranya :

Lubang keamanan (Security Hole)

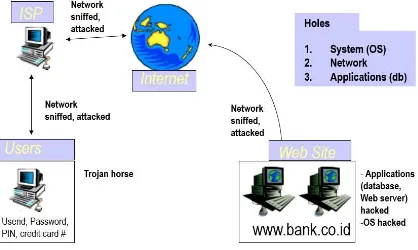

Di dalam sistem komputer, kita dapat membedakan lubang keamanan ke dalam beberapa hal, yaitu :

Keamanan yang bersifat fisik

5 Keamanan data pribadi

Mengamankan data-data pribadi yang kita miliki yang dapat dipakai orang lain untuk mengambil hak akses yang kita miliki, misalnya password, username, dan sebagainya. Trik untuk memperoleh data-data pribadi ini sering dise ut se agai so ial e gi eeri g tri k . Keamanan terhadap data, media dan teknik komunikasi

Mengamankan data-data yang ada di dalam komputer kita yang dapat ditransformasikan sebagai informasi, juga terhadap perangkat lunak yang kita pakai.

Operasi keamanan

Prosedur-prosedur yang dipakai untuk mengamankan sistem komputer dan juga langkah-langkah yang diambil jika keamanan sudah terserang (post attack recovery).

Sumber Lubang Keamanan (Security Hole)

1. Salah Design (Design Flaw) Umumnya jarang terjadi. Akan tetapi apabila terjadi sangat sulit untuk diperbaiki. Akibat disain yang salah, maka biarpun dia diimplementasikan dengan baik, kelemahan dari sistem akan tetap ada. Contoh:

Lemahnya desain algoritma enkripsi ROT13 atau Caesar cipher, dimana karakter digeser 13 huruf atau 3 huruf. Meskipun diimplementasikan dengan programming yang sangat teliti, siapapun yang mengetahui algoritmanya dapat memecahkan enkripsi tersebut.

Kesalahan disain urutan nomor (sequence numbering) dari paket TCP/IP. Kesalahan ini dapat dieksploitasi sehingga timbul masalah yang dikenal dengan

6 2. Implementasi Kurang Baik

Banyak program yang diimplementasikan secara terburu-buru sehingga kurang cermat dalam pengkodean.

Akibat tidak adanya cek atau testing implementasi suatu program yang baru dibuat. Contoh:

Tidak e perhatika atas ou d dari se uah array tidak di ek sehi gga

terjadi yang disebut out-of-bound array atau buffer overflow yang dapat dieksploitasi (misalnya overwrite ke variable berikutnya).

Kealpaan memfilter karakter-karakter yang aneh-aneh yang dimasukkan sebagai input dari sebuah program sehingga sang program dapat mengakses berkas atau informasi yang semestinya tidak boleh diakses.

3. Salah Konfigurasi

Contoh:

Berkas yang semestinya tidak dapat diubah oleh pemakai secara tidak sengaja

e jadi ritea le . Apa ila erkas terse ut erupaka erkas ya g pe ti g,

seperti berkas yang digunakan untuk menyimpan password, maka efeknya menjadi lubang keamanan. Kadangkala sebuah komputer dijual dengan konfigurasi yang sangat lemah.

Ada ya progra ya g se ara tidak se gaja diset e jadi setuid root sehi gga

ketika dijalankan pemakai memiliki akses seperti super user (root) yang dapat melakukan apa saja.

4. Salah Menggunakan Program atau Sistem

Contoh:

7

Penguji Keamanan Sistem

Untuk memudahkan administrator dari siste i for asi e utuhka auto ated

tools , pera gkat pe a tu oto atis, ya g dapat e a tu e guji atau e g-evaluasi keamanan sistem yang dikelola.

Contoh Tools Terintegrasi:

Perangkat lunak bantu Sistem Operasi

Cops UNIX

Tripwire UNIX

Satan/Saint UNIX

SBScan: localhost security scanner UNIX

Ballista <http://www.secnet.com> Windows NT Dan sebagainya…

Contoh Tools Pengujian yang dibuat para hacker :

Tools Kegunaan

Crack program untuk menduga atau memecahkan password dengan menggunakan sebuah atau beberapa kamus (dictionary). Program crack ini melakukan brute force cracking dengan

8 mencoba mengenkripsikan sebuah kata yang diambil dari kamus, dan kemudian membandingkan hasil enkripsi dengan password yang ingin dipecahkan.

land dan latierra sistem Windows 95/NT menjadi macet (hang, lock up). Program

i i e giri ka se uah paket ya g sudah di spoofed sehi gga

seolah-olah paket tersebut berasal dari mesin yang sama dengan menggunakan port yang terbuka

Ping-o-death sebuah program (ping) yang dapat meng-crash-kan Windows 95/NT dan beberapa versi Unix.

Winuke program untuk memacetkan sistem berbasis Windows Dan sebagainya…

Probing Services

Defenisi Probing : pro e era a ser is apa saja ya g tersedia. Program ini juga dapat digunakan oleh kriminal untuk melihat servis apa saja yang tersedia di sistem yang akan diserang dan berdasarkan data-data yang diperoleh dapat melancarkan serangan.

Servis di Internet umumnya dilakukan dengan menggunakan protokol TCP atau UDP. Setiap servis dijalankan dengan menggunakan port yang berbeda, misalnya:

SMTP, untuk mengirim dan menerima e-mail, TCP, port 25 POP3, untuk mengambil e-mail, TCP, port 110

Contoh di atas hanya sebagian dari servis yang tersedia. Di system UNIX, lihat berkas /etc/services dan /etc/inetd.conf untuk melihat servis apa saja yang dijalankan oleh server atau komputer yang bersangkutan.

Pemilihan servis apa saja tergantung kepada kebutuhan dan tingkat keamanan yang diinginkan. Sayangnya seringkali sistem yang dibeli atau dirakit menjalankan beberapa

9 Untuk beberapa servis yang berbasis TCP/IP, proses probe dapat dilakukan dengan menggunakan program telnet. Misalnya untuk melihat apakah ada servis e-mail dengan menggunakan SMTP digunakan telnet ke port 25 dan port 110.

Program penguji probing (penguji semua port otomatis) : Paket probe untuk sistem UNIX

nmap strobe tcpprobe

Probe untuk sistem Window 95/98/NT NetLab

Cyberkit Ogre

Program yang memonitor adanya probing ke system

Probing biasanya meninggalkan jejak di berkas log di system. Dengan mengamati entry di dalam berkas log dapat diketahui adanya probing. Selain itu, ada juga program untuk memonitor probe seperti paket program courtney, portsentry dan tcplogd.

OS Fingerprinting

Fingerprinting : Analisa OS sistem yang ditujua agar dapat melihat database kelemahan sistem yang dituju.

Metode Fingerprinting :

Cara yang paling konvensional :

10 Service telnet ke server yang dituju, jika server tersebut kebetulan menyediakan servis telnet, seringkali ada banner yang menunjukkan nama OS beserta versinya. Service FTP di port 21. Dengan melakukan telnet ke port tersebut dan memberikan

peri tah “Y“T kita dapat mengetahui versi dari OS yang digunakan.

Melakukan finger ke Web server, dengan menggunakan program netcat (nc). Cara fingerprinting yang lebih canggih adalah dengan menganalisa respon sistem

terhadap permintaan (request) tertentu. Misalnya dengan menganalisa nomor urut packet TCP/IP yang dikeluarkan oleh server tersebut dapat dipersempit ruang jenis dari OS yang digunakan. Ada beberapa tools untuk melakukan deteksi OS ini antara lain:

nmap queso

Penggunaan Program Penyerang

Untuk mengetahui kelemahan sistem informasi adalah dengan menyerang diri sendiri dengan paket-paket program penyerang (attack) yang dapat diperoleh di Internet. Selain program penyerang yang sifatnya agresif melumpuhkan sistem yang dituju, ada

juga program penyerang yang sifatnya melakukan pencurian atau penyadapan data. U tuk pe yadapa data, iasa ya dike al de ga istilah s iffer . Meskipu data tidak

dicuri secara fisik (dalam artian menjadi hilang), sniffer ini sangat berbahaya karena dia dapat digunakan untuk menyadap password dan informasi yang sensitif. Ini merupakan serangan terhadap aspek privacy.

Contoh program penyadap (sniffer) antara lain: pcapture (Unix)

11

Penggunaan Sistem Pemantau Jaringan

Sistem pemantau jaringan (network monitoring) dapat digunakan untuk mengetahui adanya lubang keamaman.

Misalnya apabila sebuah perusahaan memiliki sebuah server yang semetinya hanya dapat diakses oleh orang dari dalam, akan tetapi dari pemantau jaringan dapat terlihat bahwa ada yang mencoba mengakses melalui tempat lain. Selain itu dengan pemantau jaringan dapat juga dilihat usaha-usaha untuk melumpuhkan sistem dengan melalui denial of service attack (DoS) dengan mengirimkan packet yang jumlahnya berlebihan.

Network monitoring biasanya dilakukan dengan menggunakan protokol SNMP (Simple Network Management Protocol).

Program network monitoring / management :

Etherboy (Windows), Etherman (Unix) HP Openview (Windows)

Packetboy (Windows), Packetman (Unix) SNMP Collector (Windows)

Webboy (Windows)

Program pemantau jaringan yang tidak menggunakan SNMP :

iplog, icmplog, updlog, yang merupakan bagian dari paket iplog untuk memantau paket IP, ICMP, UDP.

iptraf, sudah termasuk dalam paket Linux Debian netdiag netwatch, sudah termasuk dalam paket Linux Debian netdiag

ntop, memantau jaringan seperti program top yang memantau proses di sistem Unix trafshow, menunjukkan traffic antar hosts dalam bentuk text-mode

Security evaluation checklist

12 Check List:

1. evaluating topology,

2. penetration testing from outside and inside network,

3. evaluating network devices, such as routers, switches, firewalls, IDS, 4. evaluating servers,

5. evaluating applications, and 6. evaluating policy and procedures

Topology Evaluation

Topology evaluation mencoba untuk mengevaluasi disain jaringan dan sistem melalui pengujian. Disain sangat penting sebagai sumber daya utama untuk implementasi. Melalui evaluasi topologi dengan cepat diketemukan banyak aspek-aspek yang vulnerable Pengalaman:

Securiti biasanya diabaikan selama proses disain. Karena, sangat sulit untuk mengamankan sistem yang berjalan dalam jangka panjang, serta sangat mahal.

Penetration Testing

Merupakan pekerjaan yang dilakukan seorang penyusup (intruder) yang dapat melakukan penyusupan ke sistem.

Biasanya dilakukan dari jaringan eksternal (external network) dengan informasi yang dibatasi. Lanjutannya, dengan menambahkan beberapa informasi dan diserang dari jaringan internal (internal network).

Langkah-langkah:

1. Pertama melakukan sebuah serangan (attack) dari external network; biasanya Internet atau extranet; informasi terbatas; informasi yang dibutuhkan sebuah daftar IP addresses dan time frame untuk melakukan test. Penguji harus memasukkan (submit) sebuah IP adress selama digunakan untuk melakukan penetrasi untuk mengabaikan filter oleh IDS.

13 3. Ketiga pengujian meliputi penyerangan dari internal network. Langkah ini harus dikoordinaikan dengan administrator lokal untuk melokalisasi dan menimialkan dampak dari business process.

Network Device Evaluation

Network device tulang punggung network. Status securitas network device sangat penting. Sering pdevice sangat mudah untuk kegagalan single point setelah berhasil diserang Denial of Service (DoS attack).

Termasuk router, switch dan hub, firewall, dan Intrusion Detection System (IDS). Masing-masing network device memiliki prosedur pengujian sendiri.

Pengalaman kebanyakan adalah misconfiguring Kesulitan lain:

network devices lemahnya security policy

seperti firewall dan IDS implement security policy. kemudian tidak ada security policy.

Server Evaluation

Server meyediakan layanan melalui aplikasi yang beroperasi padanya. Evaluasi sekuritinya difokuskan pada sistem operasi dan konfigurasi server.

Kebanyakan yang mudah diserang (vulnerability) penggunaan sistem operasi yang lama dan un-patched, kelemahan password, dan kesalahan konfigurasi (writeable directories). Penyebab lainnya lemahnya pengetahuan atau keterbatasan sumber daya yang

ada (sedikit admin yang mendukung server yang banyak). Keberagaman server

berhubungan dengan platform, arsitektur, vendor dan versi sistem operasi membuat kesulitan untuk mengevaluasi server.

pengalaman individu dengan mainframe, UNIX dan workstation

14 Application Evaluation

Pelayanan disediakan dengan aplikasi. Aplikasi dapat dikembangakan secara internal, outsourced, atau dibeli (purchased).

Cara lain, aspek securiti aplikasi sangat penting tetapi sering diabaikan. Eveluasi securiti aplikasi lebih mencakup proses.

Permasalahan: lemahnya source code , lemahnya dokumentasi, dan keenganan pelaku bisnis.

Perbedaan antara pengujian aplikasi selama pengembangan perangkat lunak dan pengujian perangkat lunak untuk securiti. Pengujian aplikasi selama pengembanga perangkat lunak fokus utama adalah secara fungsional dan performance (kinerja)..Pengujian aplikasi untuk securiti menambahkan dimensi lain didalam kesalahan (salah satu; format disain aliran atau manifestasi didalam form atau bug didalam implementasi) yang tidah menghasilkan lobang keamanan. Yang memngkinkan bahan pertimbangan untuk penyerang (attacker).

Cara evaluasi

Pengujian black-box aplikasi diuji dengan bermacam-macam kombinasi masukkan (input). Input menghasilkan crash aplikasi. Contoh; aplikasi meminta user memasukkan PIN berupa angka, dimasukkan alfabet (huruf) dan menyebabkan aplikasi crash, disini memudahkan attacker untuk menyerang. Pengujian black-box tidak membuhtuhkan akses ke source code.

Pengujian white-box mengevaluasi source code untuk disain flow atau kesalahan pemogramanan. Akses ke source code sangat penting.

15

DAFTAR PUSTAKA

1. Fria a , Agu arsyah, Evaluasi Keamanan Sistem Jaringan Komputer Di PT.Semen Baturaja (Persero) Dengan Menggunakan Intrusion Detection System (IDS) Dan Intrusion Prevention System (IPS) , http://digilib.binadarma.ac.id/files/disk1/139/123-123-agunarsyah-6907-1-jurnala-.docx

2. Ga ar 1, “i po i, Letak Pote si Lu a g Kea a a ,

https://simponi.mdp.ac.id/materi201120123/SP353/021021/SP353-021021-767-4.ppt

3. “i po i, EVALUASI KEAMANAN SISTEM & JARINGAN KOMPUTER ,

https://simponi.mdp.ac.id/materi201120123/SP353/021021/SP353-021021-767-4.ppt

4. Alfiah, Agry, Evaluasi Keamanan System Informasi ,

http://agry_alfiah.staff.gunadarma.ac.id/Downloads/files/30557/Evaluasi+Keamanan+system+i

nformasi.pdf

5. PPHAPP, IT Lubang Keamanan , http://s3.amazonaws.com/ppt-download/itlubangkeamanan-

140110001038-phpapp02.pdf?response-content-disposition=attachment&Signature=n5bp01pp5%2F4yVPkI%2Fjq0KmPHS9Q%3D&Expires=1477

033544&AWSAccessKeyId=AKIAJ6D6SEMXSASXHDAQ

6. Indirpan, Evaluasi Keamanan Sistem Informasi ,

http://indirpan.wapsite.me/Slide%20BSI/Keamanan%20Jaringan%20Komputer/Evaluasi+Keama

nan+Sistem+Informasi

7. Admin, Keamanan Komputer Pada Sistem Jaringan Komputer ,