AUDIT KEAMANAN SISTEM INFORMASI

MANAJEMEN RUMAH SAKIT BERDASARKAN ISO

27002:2005 PADA RUMAH SAKIT ISLAM

JEMURSARI

TUGAS AKHIR

Program Studi S1 Sistem Informasi

Oleh:

Alfian Noor Rahman 12410100018

FAKULTAS TEKNOLOGI DAN INFORMATIKA

1 BAB I PENDAHULUAN

1.1. Latar Belakang

Rumah Sakit Islam (RSI) Jemursari adalah sebuah rumah sakit yang berada di jalan Jemursari nomor 51-57 dan berada di bawah Yayasan Rumah Sakit Islam Surabaya yang mengawali oprasionalnya pada 22 Mei 2002. Rumah Sakit Islam Jemursari merupakan salah satu perusahaan yang bergerak dibidang jasa pelayanan kesehatan terhadap masyarakat. Pada akhir tahun 2013 Rumah Sakit Islam Jemursari mendapatkan predikat rumah sakit bertipe B oleh Kementrian Kesehatan Republik Indonesia. Tujuan RSI Jemursari adalah terwujudnya pelayanan kesehatan yang prima dan islami menuju standar pelayanan mutu internasional.

Rumah Sakit Islam Jemursari mempunyai visi untuk menjadi rumah sakit dengan standar internasional, sehingga dalam mencapai visi tersebut, RSI Jemursari mempunyai salah satu misi yaitu menyediakan sarana dan prasarana rumah sakit untuk mewujudkan implementasi pelayanan berstandar internasional. Sarana dan prasarana yang dimaksud salah satunya penerapan teknologi informasi yang terintegritas oleh semua pelayanan yang ada di dalam RSI Jemursari.

2008-2011 karena pegawai rumah sakit di beberapa bagian tidak mau menggunakan SIM-RS tersebut karena pegawai menganggap SIM-SIM-RS memperlambat mereka dalam melayani pasien. Pemerintah menetapkan melalui kementerian kesehatan, SIM-RS harus diterapkan pada setiap rumah sakit yang ada dalam naungan Kementerian Kesehatan Republik Indonesia. Dengan mengacu pada standar dari peraturan Kementrian Kesehatan nomor 84 tahun 2013 tentang Sistem Informasi Manajemen Rumah Sakit, penerapan SIM-RS mulai difungsikan kembali di RSI Jemursari. Hal ini dapat dilihat dari penambahan beberapa server untuk pasien Badan Penyelanggara Jaminan Sosial (BPJS).

Dalam praktik penerapan SIM-RS telah terjadi beberapa permasalahan antara lain sering terjadinya kebocoran informasi pada karyawan yang tidak berhak atas informasi tersebut. Selain itu masih banyak karyawan yang membiarkan unit komputernya menyala pada saat meninggalkan atau saat sedang jam istirahat. Masalah lain adalah masih banyak karyawan yang tidak mengubah password dan ada karyawan lain yang mengetahui password dari karyawan lainnya. Hal tersebut berisiko penyalahgunaan hak akses oleh karyawan yang tidak berkepentingan dan bisa merambat untuk penyalahgunaan informasi yang merugikan pihak RSI Jemursari.

peraturan pemerintah. Hal tersebut bisa berakibat kegagalan dalam pemrosesan data, pencurian data yang bisa merambat kehilangan data. Selain itu, hal tersebut juga bertantangan dengan peraturan kementerian kesehatan nomor 82 tahun 2013 pasal 7 tentang keamanan SIM-RS, aspek yang harus dilindungi dalam SIM-RS ada tiga hal, yaitu: keamanan fisik, keamanan jaringan dan keamanan aplikasi.

mutu. Alasan yang lain menurut Sarno dan Iffanto (2009) adalah ISO 27002 menyediakan sertifikat implementasi Manajemen Keamanan Sistem Informasi (MKSI) yang diakui secara internasional yaitu Information Security Management Sistem (ISMS) certification.

Berdasarkan permasalahan yang terjadi di RSI Jemursari, maka dapat ditentukan ruang lingkup permasalahan dengan penentuan beberapa klausul. Klausul yang dipilih dalam audit keamanan sistem informasi ini adalah keamanan sumber daya manusia (klausul 8), keamanan fisik dan lingkungan (klausul 9), kontrol akses (klausul 11), akuisi sistem informasi, pengembangan dan pemeliharaan (klausul 12) yang telah sesuai dengan kesepakatan dengan RSI Jemursari.

Dengan dilakukannya audit keamanan informasi pada Rumah Sakit Islam Jemursari diharapkan dapat mengetahui dan menghitung tingkat keamanan sistem informasi yang ada dan memberikan rekomendasi tentang keamanan SIM-RS yang dimiliki RSI jemursari. Harapan dari hasil audit ini dapat menjadi rekomendasi yang dapat digunakan untuk meningkatkan keamanan sistem informasi yang ada pada Rumah Sakit Islam Jemursari serta menjadi acuan untuk mendapatkan ISMS certification dengan standar ISO 27002:2005.

1.2. Perumusan Masalah

1. Bagaimana melakukan audit keamanan sistem informasi manajemen rumah sakit (SIM-RS) pada Rumah Sakit Islam Jemursari berdasarkan ISO 27002:2005.

2. Bagaimana menyusun hasil audit keamanan sistem informasi manajemen rumah sakit (SIM-RS) yang berisi temuan dan rekomendasi pada Rumah Sakit Islam Jemursari berdasarkan ISO 27002:2005.

1.3. Batasan Masalah

Berdasarkan perumusan masalah tersebut batasan masalah dalam pengerjaan tugas akhir ini adalah sebagai berikut:

1. Sistem informasi yang diaudit adalah Sistem Informasi Rumah Sakit (SIM-RS).

2. Audit hanya dilakukan pada Rumah Sakit Islam Jemursari yang berada di jalan Jemursari nomor 51-57 Surabaya.

3. Klausul ISO 27002:2005 yang digunakan sesuai kesepakatan dengan pimpinan Manajemen RSI Jemursari yaitu:

a. Klausul 8: Keamanan Sumber Daya Manusia. b. Klausul 9: Keamanan Fisik dan Lingkungan. c. Klausul 11: Kontrol Akses.

d. Klausul 12: Akusisi Sistem Informasi, Pembangunan, Pemeliharaan. 4. Tahapan audit yang digunakan adalah tahapan David Cannon yang mengacu

pada ISACA 2010.

1.4. Tujuan

Berdasarkan perumusan masalah yang ada, maka tujuan yang ingin dicapai dalam penelitian ini adalah sebagai berikut:

1. Melaksanakan Audit Keamanan Sistem Informasi Manajemen Rumah Sakit (SIM-RS) pada Rumah Sakit Islam Jemursari Berdasarkan Standar ISO 27002:2005 dengan menganalisa hasil wawancara berupa bukti, dan temuan-temuan audit sehingga dapat mengukur maturity level.

2. Menyusun hasil Audit Keamanan Sistem Informasi Manajemen Rumah Sakit pada Rumah Sakit Islam Jemursari berdasarkan standar ISO 27002:2005 dengan melakukan analisa dan evaluasi dari bukti-bukti dan temuan-temuan yang ada sehingga akan didapatkan laporan hasil audit berupa temuan-temuan dan rekomendasi.

1.5. Sistematika Penulisan

Dalam penyusunan Tugas Akhir ini secara sistematika diatur dan disusun dalam 5 (lima) bab, yaitu:

BAB I :PENDAHULUAN

Pada bab ini membahas tentang latar belakang, perumusan masalah, batasan masalah, dan tujuan dari pembuatan tugas akhir dengan sistematika penulisan buku laporan.

BAB II :LANDASAN TEORI

audit sistem informasi, keamanan sistem informasi, audit kemanan sistem informasi, tahapan audit, standar sistem keamanan sistem informasi, dan tingkat kedewasaan (Maturity Level).

BAB III :METODE PENELITIAN

Pada bab ini berisi uraian tentang RSI Jemursari serta penjelasan mengenai langkah-langkah yang dilakukan dalam melaksanakan audit keamanan sistem informasi yang meliputi penentuan ruang lingkup, tujuan audit, pengumpulan bukti, penilaian maturity lavel hingga penyusunan rekomendasi untuk kemudian disusun menjadi laporan akhir dari hasil audit keamanan sistem informasi.

BAB IV :HASIL DAN PEMBAHASAN

Pada bab ini membahas tentang hasil pelaksanaan audit keamanan sistem informasi berdasarkan tahapan audit hingga hasil temuan dan rekomendasi dari kegiatan audit keamanan sistem informasi di RSI Jemursari.

BAB V :PENUTUP

8 BAB II

LANDASAN TEORI

2.1. Rumah Sakit

Rumah sakit merupakan sebuah institusi yang fungsi utamanya memberikan

pelayanan kesehatan kepada masyarakat. Tugas rumah sakit adalah melaksanakan

upaya kesehatan secara berdaya guna dan berhasil guna dengan mengutamakan

upaya penyembuhan dan pemulihan yang dilaksanakan secara serasi dan terpadu

dengan peningkatan dan pencegahan serta melaksanakan rujukan. Untuk dapat

menyelenggarakan upaya-upaya tersebut dan mengelola rumah sakit agar tetap

dapat memenuhi kebutuhan pasien dan masyarakat yang dinamis, maka setiap

komponen yang ada di rumah sakit harus terintegrasi dalam satu sistem (Soejitno,

2002)

Menurut Depkes RI (1992) berdasarkan pembedaan tingkatan menurut

kemampuan unsur pelayanan kesehatan yang dapat disediakan, ketenagaan, fisik

dan peralatan, maka rumah sakit umum pemerintah pusat dan daerah

diklasifikasikan menjadi:

1. Rumah Sakit Umum Kelas A adalah rumah sakit umum yang mempunyai

fasilitas dan kemampuan pelayanan medis spesialistik luas dan

subspesialistik luas.

2. Rumah Sakit Umum Kelas B adalah rumah sakit umum yang mempunyai

fasilitas dan kemampuan pelayanan medis sekurang-kurangnya 11

3. Rumah Sakit Umum Kelas C adalah rumah sakit umum yang mempunyai

fasilitas dan kemampuan pelayanan medis spesialistik dasar.

4. Rumah Sakit Umum Kelas D adalah rumah sakit umum yang mempunyai

fasilitas dan kemampuan pelayanan medis dasar.

2.2. Sistem Informasi

Menurut Al-Bahra Bin Ladjamudin dalam bukunya yang berjudul Analisis

& Desain Sistem Informasi (2005: 13), menyebutkan sistem informasi dapat

didefinisikan sebagai berikut:

a. Suatu sistem yang dibuat oleh manusia yang terdiri dari

komponen-komponen dalam organisasi untuk mencapai suatu tujuan yaitu menyajikan

informasi.

b. Sekumpulan prosedur organisasi yang pada saat dilaksanakan akan

memberikan informasi bagi pengambil keputusan dan/atau untuk

mengendalikan organisasi.

Berdasarkan definisi sistem informasi tersebut, menurut Kristanto (2003:15-16)

peranan sistem informasi dalam bisnis, antara lain:

1. Mendukung operasi bisnis.

2. Mendukung dalam pengambilan keputusan manajerial.

3. Meraih keuntungan strategik.

Sistem informasi memberikan nilai tambah terhadap proses produksi, kualitas,

manajemen, pengambilan keputusan, dan pemecahan masalah serta keunggulan

kompetitif yang tentu saja sangat berguna bagi kegiatan bisnis (Kroenke dalam

2.3. Sistem Informasi Manajemen Rumah Sakit (SIM-RS)

Menurut peraturan menteri kesehatan nomor 82 Tahun 2013 sistem

informasi manajemen rumah sakit yang selanjutnya disingkat SIM-RS adalah suatu

sistem teknologi informasi komunikasi yang memproses dan mengintegrasikan

seluruh alur proses pelayanan rumah sakit dalam bentuk jaringan koordinasi,

pelaporan dan prosedur administrasi untuk memperoleh informasi secara tepat dan

akurat, dan merupakan bagian dari sistem informasi kesehatan. Pelaksanaan

pengelolaan dan pengembangan SIM-RS harus mampu meningkatkan dan

mendukung proses pelayanan kesehatan di rumah sakit yang meliputi:

a. Kecepatan, akurasi, integrasi, peningkatan pelayanan, peningkatan

efisiensi, kemudahan pelaporan dalam pelaksanaan operasional.

b. Kecepatan mengambil keputusan, akurasi dan kecepatan identifikasi

masalah dan kemudahan dalam penyusunan strategi dalam pelaksanaan

manajerial.

c. Budaya kerja, transparansi, koordinasi antar unit, pemahaman sistem dan

pengurangan biaya administrasi dalam pelaksanaan organisasi.

2.4. Audit

Menurut Canon (2011) audit merupakan suatu proses atau aktivitas yang

sistematik, independen dan terdokumentasi untuk menemukan suatu bukti-bukti

(audit evidence) dan dievaluasi secara objektif untuk menentukan apakah telah

memenuhi kriteria pemeriksaan (audit) yang diterapkan. Sedangkan tujuan audit

organisasi dan pelaporan mengenai pemenuhan terhadap sekumpulan standar yang

terdefinisi.

2.5. Audit Sistem Informasi

Audit Sistem Informasi adalah suatu proses untuk mengumpulkan dan

mengevaluasi bukti-bukti untuk menentukan apakah sistem teknologi informasi

yang digunakan mampu melindungi aset milik organisasi, mampu menjaga

integritas data, dapat membantu tercapainya tujuan organisasi secara efektif, serta

dapet menggunakan sumber daya yang dimiliki secara efisien (Weber, 1999).

Beberapa elemen utama (Weber, 1999) tinjauan penting dalam audit sistem

informasi dapat diklasifikasikan sebagai berikut:

1. Tinjauan terkait fisik dan lingkungan, yaitu: suatu hal yang terkait dengan

keamanan fisik, suplai sumber daya, temperature, kontrol kelembaban

ruanganan, kualitas gedung, risiko bencana alam dan faktor lingkungan lain.

2. Tinjauan administrasi sistem, yaitu: mencakup tinjauan keamanan sistem

operasi, sistem manajemen database, seluruh prosedur administrasi sistem serta

prosedur pelaksanaanya.

3. Tinjauan perangkat lunak, yaitu: perangkat lunak yang dimaksud adalah

perangkat lunak untuk tujuan bisnis. Mencakup kontrol akses dan otorisasi ke

dalam sistem, validasi dan penanganan kesalahan termasuk pengecualian dalam

sistem serta aliran proses bisnis dalam perangkat lunak beserta kontrol secara

manual dan prosedur penggunaannya. Sebagai tambahan, tinjauan juga perlu

4. Tinjauan keamanan jaringan yang mencakup tinjauan jaringan internal dan

eksternal yang terhubung ke dalam sistem dalam suatu organisasi, batasan

tingkat keamanan, tinjuan terhadap firewall, daftar kontrol akses router, port

scanning serta pendeteksian akan gangguan maupun ancaman terhadap sistem dalam suatu organisasi.

5. Tinjauan kontinuitas bisnis dengan memastikan ketersediaan prosedur backup

dan penyimpanan, dokumentasi dari prosedur tersebut serta dokumentasi

pemulihan bencana atau kontinuitas bisnis yang dimiliki.

6. Tinjauan integritas data yang bertujuan untuk memastikan ketelitian data

yang beroperasi sehingga dilakukan verifikasi kecukupan kontrol serta dampak

dari kurangnya kontrol yang diterapkan.

2.6. Keamanan Informasi

Menurut Sarno dan Iffano (2009) keamanan informasi adalah suatu penjagaan

informasi dari seluruh ancaman yang mungkin terjadi dalam upaya memastikan

atau menjamin keberlangsungan bisnis (business continuity), meminimasi risiko

bisnis (reduce business risk), dan memaksimalkan atau mempercepat pengembalian

investasi dan peluang bisnis. Contoh kemanan informasi menurut (Sarno dan

Iffano, 2009) adalah:

1. Physical Security adalah keamanan informasi yang memfokuskan pada strategi

untuk mengamankan individu atau anggota organisasi, aset fisik, dan tempat

kerja dari berbagai ancaman meliputi bahaya kebakaran, akses tanpa otorisasi,

2. adalah keamanan informasi yang berhubungan dengan

keamanan personil. Biasanya saling berhubungan dengan ruang lingkup

‘Physical Security’.

3. Operation Security adalah keamanan informasi yang membahas bagaimana

strategi suatu organisasi untuk mengamankan kemampuan organisasi

tersebut agar beroperasi tanpa gangguan.

4. Communications Security adalah keamanan informasi yang bertujuan

mengamankan media komunikasi, teknologi komunikasi, serta apa yang

ada di dalamnya. Serta kemampuan untuk memanfaatkan media dan teknologi

komunikasi untuk mencapai tujuan organisasi.

5. Network Security adalah keamanan informasi yang memfokuskan pada

bagaimana pengamanan peralatan jaringan, data organisasi, jaringannya,

dan isinya, serta kemampuan untuk menggunakan jaringan tersebut dalam

memenuhi fungsi komunikasi data organisasi.

Aspek keamanan informasi meliputi tiga hal, yaitu: Confidentiality, Integrity,

dan Availability (CIA). Aspek tersebut dapat dilihat pada Gambar 2.1 yang lebih

lanjut akan dijelaskan sebagai berikut:

a. : keamanan informasi seharusnya menjamin bahwa hanya

mereka yang memiliki hak yang boleh mengakses informasi tertentu.

b. Integrity: keamanan informasi seharusnya menjamin kelengkapan informasi

dan menjaga dari korupsi, kerusakan, atau ancaman lain yang menyebabkan

perubahan informasi dari aslinya.

c. Availability: keamanan informasi seharusnya menjamin pengguna dapat

mengakses informasi kapanpun tanpa adanya gangguan dan tidak dalam format

yang bisa digunakan. Pengguna dalam hal ini bisa jadi manusia, atau komputer

yang tentunya dalam hal ini memiliki otorisasi untuk mengakses suatu

informasi.

2.7. Audit Keamanan Sistem Informasi

Menurut Ahmad (2012) audit keamanan sistem informasi adalah suatu proses

atau kejadian yang memiliki basis pada kebijakan atau standar keamanan untuk

menentukan semua keadaan dari perlindungan yang ada dan untuk melakukan

verifikasi apakah perlindungan yang ada berjalan dengan baik dan benar.

Adapun tujuan utama audit keamanan sistem informasi adalah memberikan

perlindungan sesuai dengan suatu kebijakan dan standar keamanan yang ada serta

melakukan verifikasi apakah perlindungan sudah berjalan dengan baik. Oleh karena

itu, suatu hal yang penting untuk memahami dan mengimplementasikan audit

keamanan pada sistem informasi yang digunakan. Penerapan audit keamanan

sistem informasi dimaksudkan untuk mengatasi segala masalah dan kendala baik

secara teknis maupun non teknis dalam suatu sistem teknologi informasi dalam

2.8. Tahapan Audit

Sebelum mengetahui tahapan dari audit maka terlebih dahulu harus mengenal

mengenai auditor dan auditee. Menurut Haryono (2001) auditor adalah orang yang

melakukan audit untuk mendapatkan bukti yang akurat sesuai dengan yang telah

ditetapkan dan melaporkan hasilnya kepada para pihak yang berkepentingan.

Sedangkan auditee adalah seseorang yang diaudit atau diperiksa oleh auditor untuk

mendapatkan informasi yang dibutuhkan dalam upaya untuk mencapai tujuan yang

diinginkan.

Dalam melaksanakan audit, ada banyak berbagai macam versi dalam

menjalankan tahapan audit, salah satunya tahapan dari David Cannon yang

mengacu ISACA. Menurut Cannon (2010) terdapat sepuluh tahapan yang harus

dilakukan dalam proses audit, yaitu: 1. Membuat dan mendapatkan surat

persetujuan audit, 2. Perencanaan audit, 3. Analisis risiko, 4. Persiapan audit, 5.

Pelaksanaan audit, 6. Pengumpulan bukti dan temuan, 7. Tes audit, 8. Pemeriksaaan

hasil audit, 9. Pelaporan audit, 10. Pertemuan penutup, lebih jelasnya dapat dilihat

Gambar 2.2 Tahapan-tahapan Audit Teknologi Informasi (Sumber: Cannon, 2011)

2.9. Standar Sistem Keamanan Manajemen Informasi

Sejak tahun 2005 International Organization Standardization (ISO) atau

organisasi internasional untuk standarisasi telah mengembangkan sejumlah standar

tentang Information Security Management System (ISMS). Standar SMKI ini

dikelompokkan sebagai keluarga atau seri ISO 27000 yang terdiri dari:

a. ISO/IEC 27000: 2009 – ISMS Overview and Vocabulary

Dokumen definisi-definisi keamanan informasi yang digunakan sebagai

istilah dasar dalam serial ISO 27000.

b. ISO/IEC 27001: 2005 – ISMS Requirement

Berisi persyaratan standar yang harus dipenuhi untuk membangun SMKI.

c. ISO/IEC 27002: 2005 – Code of Practice for ISMS

Terkait dengan dokumen ISO 27001, namun dalam dokumen ini berisi

panduan praktis (code of practice)teknik keamanan informasi.

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI.

e. ISO/IEC 27004: 2009 – ISMS Measuements

Berisi matriks dan metode pengukuran keberhasilan implementasi SMKI.

f. ISO/IEC 27005: 2008 – Information Security Risk Management

Dokumen panduan pelaksanaan manajemen risiko.

g. ISO/IEC 27006: 2007 – ISMS Certification Body Requiements

Dokumen panduan untuk sertifikasi SMKI perusahaan.

h. ISO/IEC 27007 – Guidelines for ISMS Auditing

Dokumen panduan audit SMKI perusahaan.

Adapun penjelasan dari standar ISMS tersebut dijelaskan sebagai berikut:

a. ISO/IEC 27000:2009 – ISMS Overview and Vocabulary

Standar ini dirilis tahun 2009, memuat prinsip-prinsip dasar Information

Security Management Sistem, definisi sejumlah istilah penting dan hubungan antar standar dalam keluarga SMKI, baik yang telah diterbitkan maupun sedang

tahap pengembangan. Hubungan antar standar keluarga ISO 27000 dapat dilihat

pada Gambar 2.3

(Sumber: Direktorat Keamanan Informasi, 2011)

Dari standar seri ISO 27000 hingga September 2011 baru ISO/IEC 27001:

2005 yang telah diadopsi Badan Standardisasi Nasional (BSN) sebagai Standar

Nasional Indonesia (SNI) berbahasa Indonesia bernomor SNI ISO/IEC 27001:

2009.

b. ISO/IEC 27001:2005 – ISMS Requirement

ISO/IEC 27001 yang diterbitkan tahun 2009 dan merupakan versi Indonesia

dari ISO/IEC 27001:2005, berisi spesifikasi atau persyaratan yang harus

dipenuhi dalam membangun Sistem Manajemen Keamanan Informasi (SMKI).

Standar ini bersifat independen terhadap produk teknologi masyarakat

penggunaan pendekatan manajemen berbasis risiko, dan dirancang untuk

menjamin agar kontrol-kontrol keamanan yang dipilih mampu melindungi aset

informasi dari berbagai risiko dan memberi keyakinan tingkat keamanan bagi

pihak yang berkepentingan.

Standar ini dikembangkan dengan pendekatan proses sebagai suatu model

bagi penetapan, penerapan, pengoperasian, pemantauan, tinjau ulang (review),

pemeliharaan dan peningkatan suatu SMKI. Model PLAN–DO–CHECK–ACT

(PDCA) diterapkan terhadap struktur keseluruhan proses SMKI. Dalam model

PDCA (ISO/IEC 27002, 2005) – Code of Practice for ISMS). c. ISO/IEC 27002: 2005 – Code of Practice for ISMS

ISO IEC 17799 tahun 2005, resmi dipublikasikan pada tanggal 15 Juni

2005. Pada tanggal 1 Juli 2007, nama itu secara resmi diubah menjadi ISO IEC

17799:2005 (sekarang dikenal sebagai ISO IEC 27002:2005) dikembangkan

oleh IT Security Subcommittee (SC 27) dan Technical Committee on

Information Technology (ISO/IEC JTC 1) (ISO 27002, 2005). d. ISO/IEC 27003: 2010 – ISMS Implementation Guidance

Tujuan dari ISO/IEC 27003 adalah untuk memberikan panduan bagi

perancangandan penerapan SMKI agar memenuhi persyaratan ISO 27001.

Standar ini menjelaskan proses pembangunan SMKI meliputi pengarsipan,

perancangan dan penyusunan atau pengembangan SMKI yang diGambarkan

sebagai suatu kegiatan proyek.

e. ISO/IEC 27004: 2009 – ISMS Measuements

Standar ini menyediakan penyusunan dan penggunaan teknik pengukuran

untuk mengkaji efektivitas penerapan SMKI dan kontrol sebagaimana

disyaratkan ISO/IEC 27001. Standar ini juga membantu organisasi dalam

mengukur ketercapaian sasaran keamanan yang ditetapkan.

f. ISO/IEC 27005: 2008 – Information Security Risk Management

Standar ini menyediakan panduan bagi kegiatan manajemen risiko

keamanan informasi dalam suatu organisasi, khususnya dalam rangka

mendukung persyaratan-persyaratan SMKI sebagaimana didefinisikan oleh

ISO/IEC 27001. Standar ini diterbitkan pada bulan Juni 2008.

g. ISO/IEC 27006: 2007 – ISMS Certification Body Requiements

Standar ini menetapkan persyaratan dan memberikan panduan bagi

organisasi yang memiliki kewenangan untuk melakukan audit dan sertifikasi

badan sertifikasi ISO/IEC 27001 oleh komite akreditasi dari negara

masing-masing.

h. ISO/IEC 27007 – Guidelines for ISMS Auditing

Standar ini memaparkan panduan bagaimana melakukan audit SMKI

perusahaan.

2.10. ISO/IEC 27002:2005

ISO 27002:2005 berisi panduan yang menjelaskan contoh penerapan

keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar

mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan

seluruhnya mencakup 12 kontrol area, 41 kontrol objektif, dan 133 kontrol

sebagaimana ditetapkan dalam ISO/IEC 27001, dapat dilihat pada Tabel 2.1.

ISO 27002:2005 tidak mengharuskan bentuk-bentuk kontrol tertentu

menyerahkan kepada pengguna untuk memilih dan menerapkan kontrol yang tepat

sesuai kebutuhannya, dengan mempertimbangkan hasil kajian risiko yang telah

dilakukannya (Direktorat Keamanan Informasi, 2011).

Tabel 2. 1 Ringkasan Jumlah Klausul Kontrol Keamanan, Obyektif Kontrol dan Kontrol Pada ISO 27002:2005

Klausul Jumlah

Objektif Kontrol Kontrol

4 2 -

5 1 2

6 2 11

7 2 5

Klausul Jumlah

Objektif Kontrol Kontrol

9 2 13

10 10 32

11 7 25

12 6 16

13 2 5

14 1 5

15 3 10

Jumlah: 12 Jumlah: 41 Jumlah: 133

Dalam penelitian ini, audit keamanan sistem informasi akan difokuskan

pada 4 klausul, yaitu klausul 7 tentang manajemen aset, klausul 8 tentang keamanan

sumber daya manusia, klausul 9 tentang keamanan fisik dan lingkungan, klausul 11

tentang kontrol akses yang sudah disesuaikan dengan kesepakatan audit dan PDC

dalam engagement letter untuk detail struktur dokumen kontrol keamanan yang

digunakan sebagai acuan audit dari ISO/IEC 27002:2005 dapat dilihat pada Tabel

2.2.

Tabel 2. 2 Detail Struktur Kontrol Acuan Audit Keamanan SIstem Informasi ISO/IEC 27002:2005

Klausul: 10 Manajemen Komunikasi dan Operasi

Kategori Keamanan Utama: 10.1 Tanggung Jawab dan Prosedur Operasional Objektif Kontrol

Untuk memastikan keamanan operasi dan tidak terjadi kesalahan dalam mengoperasikan fasilitas-fasilitas pemrosesan informasi.

Kontrol : 10.1.3 Pemisahan tugas

Kontrol : 10.1.4 Pemisahan pengembangan, pengujian dan operasional Informasi Kategori Keamanan Utama: 10.2 Manajemen Pengiriman Oleh Pihak Ketiga

Objektif Kontrol

Untuk mengimplementasikan dan memelihara tingkat keamanan informasi yang sesuai dalam hal layanan pengiriman yang berhubungan dengan perjanjian layanan pengiriman dengan pihak ketiga.

Kontrol : 10.2.1 Layanan pengiriman

Kontrol : 10.2.2 Pemantauan dan pengkajian ulang layanan pihak ketiga Kontrol : 10.2.3 Manajemen penggantian layanan pihak ketiga

Kategrori Keamanan Utama : 10.3 Perencanaan Sistem dan Penerimaan Objektif Kontrol

Untuk meminimalisasi kegagalan sistem. Kontrol : 10.3.1 Manajemen kapasitas Kontrol : 10.3.2 Penerimaan sistem

Kategori Kemanan Utama : 10.4 Perlindungan Terhadap Malicious dan Mobile Code

Objektif Kontrol

Untuk melindungi integrasi perangkat lunak (software) dan informasi.

Kontrol : 10.4.1 Kontrol terhadap kode berbahaya (malicious code)

Kontrol : 10.4.2 Kontrol terhadap mobile code

Kategori Keamanan Utama : 10.5 Backup Objektif Kontrol

Untuk memelihara integritas dan ketersediaan informasi dan fasilitas pemrosesan informasi.

Kontrol : 10.5.1 Back up informasi

Kategori Keamanan Utama : 10.6 Manajemen Kemanan Jaringan Objektif Kontrol

Untuk memastikan keamanan pengiriman informasi di jaringan dan serta melindungi infrastruktur pendukungnya.

Kontrol : 10.6.1 Kontrol jaringan

Kontrol : 10.6.2 Kemanan dalam layanan jaringan Kategori Keamanan Utama : 10.7 Penanganan Waktu Objektif Kontrol

Untuk mencegah pengaksesan, modifikasi, penghapusan atau pengrusakan aset secara ilegal serta gangguan aktifitas bisnis.

Kontrol : 10.7.3 Prosedur penanganan Informasi Kategori Keamanan Utama : 10.8 Pertukaran Informasi Objektif Kontrol

Untuk memelihara keamanan pertukaran informasi dan perangkat lunak di dalam organisasi dan dengan pihak luar.

Kontrol : 10.8.1 Kebijkan dan prosedur penukaran informasi Kontrol : 10.8.2 Perjanjian pertukaran

Kontrol : 10.8.3 Transportasi media fisik Kontrol : 10.8.4 Pesan elektronik Kontrol : 10.8.5 Sistem informasi bisnis

Kategori Keamanan Utama : 10.9 Layanan E-Commerce

Objektif Kontrol

Untuk memastikan keamanan dalam layanan dan penggunaan E-Commerce.

Kontrol : 10.9.1 E-Commerce

Kontrol : 10.9.2 Transaksi On-Line

Kontrol : 10.9.3 Informasi untuk publik Kategori Keamanan Utama : 10.10 Monitoring Objektif Kontrol

Untuk mendeteksi aktifitas pemrosesan informasi secara ilegal. Kontrol : 10.10.1 Rekaman audit

Kontrol : 10.10.2 Monitoring penggunaan sistem Kontrol : 10.10.3 Proteksi catatan informasi

Kontrol : 10.10.4 Catatan administrator dan operator Kontrol : 10.10.5 Catatan kesalahan

Kontrol : 10.10.6 Sinkronisasi waktu

Klausul : 12 Akuisi Sistem Informasi, Pengembangan dan Pemeliharaan

Kategori Kemanan Utama: 12.1 Persyaratan Keamanan untuk Sistem Informasi

Objektif Kontrol

Untuk memastikan bahwa keamanan adalah bagian dari sistem informasi. Kontrol : 12.1.1 Analisa dan spesifikasi persyaratan keamanan Kategori Kemanan Utama: 12.2 Pemrosesan yang Benar dalam Aplikasi Objektif Kontrol

Untuk mencegah kesalahan, kehilangan, modifikasi tanpa hak atau kesalahan penggunaan informasi dalam aplikasi.

Kontrol : 12.2.2 Kontrol untuk pemrosean internal Kontrol : 12.2.3 Integritas pesan

Kontrol : 12.2.4 Validasi data output

Kategori Keamanan Utama : 12.3 Kontrol Kriptografi Objektif Utama

Untuk melindungi kerahasiaan, autentifikasi dan keutuhan Informasi dengan menggunakan sistem kriptografi.

Kontrol : 12.3.1 Kebijakan dalam penggunaan kontrol kriptografi Kontrol : 12.3.2 Manajemen kunci

Kategori Keamanan Utama : 12.4 Keamanan File Sistem Objektif Kontrol

Untuk memastikan keamanan file sistem.

Kontrol : 12.4.1 Kontrol operasional software

Kontrol : 12.4.2 Perlindungan data pengujian sistem Kontrol : 12.4.3 Kontrol akses ke source program

Kategori Keamanan Utama : 12.5 Keamanan dalam Pembangunan dan Proses-proses Pendukung

Objektif Kontrol

Untuk memelihara keamanan informasi dan aplikasi sistem software.

Kontrol : 12.5.1 Prosedur tambahan control

Kontrol : 12.5.2 Tinjauan teknis aplikasi setelah dilakukan perubahan sistem operasi Kontrol : 12.5.3 Pembatasan perubahan paker software

Kontrol : 12.5.4 Kelemahan informasi

Kontrol : 12.5.5 Pembangunan software yang di outsource kan

Kategori Keamanan Utama : 12.6 Manajemen Teknik Kelemahan Objektif Kontrol

Untuk mengurangi risiko yang disebabkan oleh terpublikasinya teknik-teknik kelemahan yang dimiliki.

Kontrol : 12.6.1 Kontrol terhadap kelemahan secara teknis

Klausul : 13 Manajemen kejadian Keamanan Informasi

Kategori Keamanan Utama: 13.1 Pelaporan Kejadian dan Kelemahan Keamanan Informasi

Objektif Kontrol

Untuk memastikan kejadian dan kelemahan keamanan sistem informasi dikonversikan dan ditangani tepat waktu.

Kontrol : 13.1.2 Pelaporan kelemahan keamanan

Kategori Keamanan Utama : 13.2 Manajemen Kejadian Keamanan Informasi dan Pengembangannya

Objektif Kontrol

Untuk memastikan konsistensi dan keefektifitasan pendekatan yang diaplikasikan ke dalam manajemen kejadian keamanan informasi.

Kontrol : 13.2.1 Tanggung jawab dan prosedur

Kontrol : 13.2.2 Belajar dari kejadian keamanan informasi Kontrol : 13.2.3 Pengumpulan bukti

Klausul : 14 Manajemen Kelangsungan Bisnis

Kategori Kemanan Utama: 14.1 Aspek Keamanan dalam Manajemen Kelangsungan Bisnis

Objektif Kontrol

Untuk menghindari gangguan terhadap aktivitas bisnis serta untuk menjaga proses-proses bisnis yang kritis dari kegagalan dan banyak yang lebih besar atau bencana terhadap sistem informasi.

Kontrol : 14.1.1 Memasukan keamanan Informasi dalam proses manajemen kelangsungan bisnis Kontrol : 14.1.2 Kelangsungan bisnis dan penilaian risiko

Kontrol : 14.1.3 Pembangunan dan rencana kelangsungan yang di dalamnya meliputi keamanan informasi Kontrol : 14.1.4 Kerangka kerja rencana kelangsungan bisnis

Kontrol : 14.1.5 Pengujian pemeliharaan dan penilaian ulang

Klausul : 15 Kepatuhan

Kategori Kemanan Utama: 15.1 Kepatuhan Terhadap Persyaratan Legal Objektif Kontrol

Untuk mencegah pelanggan terhadap hukum, perundangan peratuaran atau kewajiban kontrak dan suatu persyaratan keamaanan.

Kontrol : 15.1.1 Identifikasi perundangan yang dapat diaplikasikan Kontrol : 15.1.2 Hak kelayakan intelektual

Kontrol : 15.1.3 Perlindungan dokumen organisasi

Kontrol : 15.1.4 Perlindungan penyalahgunaan fasilitas pemrosesan informasi Kontrol : 15.1.5 Pencegahan penyalahgunaan fasilitas pemrosesan informasi Kontrol : 15.1.6 Peratutan kontrol kriptografi

Kategori Keamanan Utama : 15.2 Kepatuhan dengan Kebijakan Keamanan, Standar dan Kepatuhan Teknik

Untuk memastikan kepatuhan terhadap sistem di dalam kebijakan keamanan organisasi dan standar.

Kontrol : 15.2.1 Kepatuhan dengan kebijakan keamanan dan standar Kontrol : 15.2.2 Pemeriksaan kepatuhan teknik

Kategori Keamanan Utama : 15.3 Audit Sistem Informasi dan Pertimbangan Objektif Kontrol

Untuk memaksimalkan keefektifitasan dan meminimalisir interfensi dari atau ke dalam proses audit sistem informasi.

Kontrol : 15.3.1 Kontrol audit sistem informasi

Kontrol : 15.3.2 Perlindungan terhadap perangkat audit sistem informasi

2.11. Tingkat Kedewasaan (Maturity Level)

IT Governance Institute (2007: 17) menjelaskan model kedewasaan (maturity

level) merupakan model yang digunakan untuk mengendalikan suatu proses TI yang terdiri dari pengembangan suatu metode penilaian sehingga suatu organisasi

dapat mengukur dirinya sendiri. Menurut DISC Infosec (2009) salah satu cara untuk

dapat mencapai kontrol keamanan informasi yang optimal adalah menilai

keamanan informasi organisasi berdasarkan ISO 27002 dan pemetaan setiap kontrol

keamanan menggunakan Capability Maturity Model Integration (CMMI). CMMI

memiliki lima tingkat kematangan proses yang dapat dilihat di halaman selanjutnya

pada Gambar 2.4.

Dalam penilaian dilakukan dengan menggunakan lima

tingkatan proses rangkaian kesatuan kedewasaan berdasarkan metodologi CMMI.

Metode CMMI digunakan sebagai acuan untuk perbandingan serta memiliki peran

sebagai alat bantu untuk memahami tingkah laku, praktek, dan proses-proses dalam

organisasi. Lima tingkatan kerangka kesatuan CMMI adalah sebagai berikut.

a. Level 0 (non-existent): tidak ada kontrol sama sekali.

b. Level 1 (initial): pada level ini, organisasi memiliki pendekatan yang tidak

konsisten, kontrol keamanan dilakukan secara informal. Informal berarti

tidak ada dokumentasi, tidak ada standar.

c. Level 2 (limited/repeatable): pada level ini, kontrol keamanan masih dalam

pengembangan dan/atau ada dokumentasi terbatas untuk mendukung

kebutuhan.

d. Level 3 (defined): pada level ini, kontrol keamanan telah didokumentasikan

rinci dan dikomunikasikan melalui pelatihan, tetapi tidak ada pengukuran

kepatuhan.

e. Level 4 (managed): pada level ini, terdapat pengukuran efektivitas kontrol

keamanan, tetapi tidak ada bukti dari setiap ulasan kepatuhan dan/atau

kontrol memerlukan perbaikan lebih lanjut untuk mencapai tingkat

kepatuhan yang diperlukan.

f. Level 5 (optimized): pada level ini, kontrol keamanan telah disempurnakan

hingga sesuai dengan ISO 27002 berdasarkan pada kepemimpinan yang

efektif, manajemen perubahan, perbaikan berkelanjutan, dan komunikasi

28

BAB III

METODE PENELITIAN

Pada bab ini akan dibahas tahapan-tahapan melakukan audit keamanan

sistem informasi manajemen rumah sakit berdasar ISO 27002:2005 di RSI

Jemursari yang terdapat pada Gambar 3.1.

Perencanaan Audit Ide tifikasi Proses Bis is Pe e tua Tujua , Rua g

Li gkup, da Risiko Me uat E gage e t Letter Me e tuk Klausul, O jektif

Ko trol, da Ko trol

Pelaksanaan Audit Wa a ara da O ser asi Pe eriksaa Data da Bukti Melakuka Uji Ke ata ga Pe usu a Te ua da

Reko e dasi Audit Ko fir asi Te ua da

Reko e dasi

Pelaporan Audit

Pe usu a Draf Lapora Audit Persetujua Draf Lapora Audit Rua g Li gkup, O jek Audit,

da Tujua Audit Surat Perja jia

Pe iliha Klausul a g Sudah Disepakati

Output

Doku e hasil a a ara Bukti te ua foto da data Hasil Uji Ke ata ga

Doku e : Profil perusahaa , Struktur orga isasi a g diperluka auditor, audit

orki g pla, per ataa da peta aa sesuai klausul, sali a hasil a a ara , hasil perhitu ga aturity la el,

apture ukti, daftar te ua

Daftar susu a jad al kerja List ke utuha data se agai

aha audit

Daftar per ataa sesuai de ga klausul

Bo ot dari tiap‐tiap per ataa List perta aa u tuk

a a ara . Pere a aa Audit

. Me uat E gage e t Letter . A alisa Resiko

3.1. Tahap Perencanaan Audit

Pada tahap perencanaan audit langkah-langkah yang akan dilakukan adalah

memahami proses bisnis yang ada dalam perusahaan, penentuan ruang lingkup

objek audit dan tujuan audit keamanan sistem informasi, penentuan objek audit TI,

dan membuat engagement letter. Dari semua tahapan di atas akan menghasilkan

pengetahuan atau informasi tentang proses bisnis TI perusahaan, ruang lingkup

perusahaan dan tujuan yang telah ditentukan, serta klausul-klausul yang telah

ditentukan oleh kedua belah pihak sebagai acuan dari proses audit.

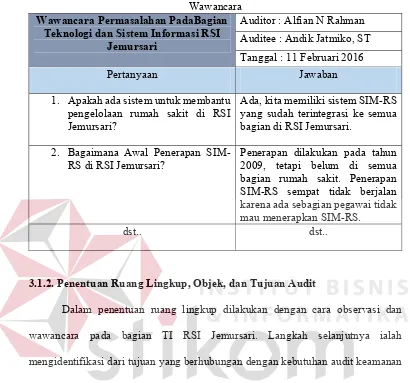

3.1.1 Identifikasi proses bisnis

Dalam tahap ini auditor harus mempelajari dan memahami proses bisnis yang

ada pada perusahaan yang akan diaudit dengan cara melakukan observasi dan

wawancara. Observasi dilakukan dengan cara mempelajari dokumen-dokumen

perusahaan seperti profil perusahaan, visi dan misi perusahaan, struktur organisasi

perusahaan, profil instalasi sistem informasi manajemen rumah sakit, alur sistem

informasi manajemen rumah sakit, job description karyawan bagian TI RSI

Jemursari. Sedangkan wawancara dilakukan untuk memastikan dari observasi yang

telah dilakukan sebelumnya. Contoh proses identifikasi proses bisnis dengan

melakukan wawancara manajemen dan staf dapat dilihat pada Tabel 3.1.

Output yang dihasilkan pada proses ini adalah profil perusahaan, visi, misi

struktur organisasi, proses bisnis bagian teknologi dan sistem informasi serta tugas

Tabel 3.1 Contoh Proses Identifikasi Proses Bisnis dengan Melakukan Wawancara

Wawancara Permasalahan PadaBagian Teknologi dan Sistem Informasi RSI

Jemursari

Auditor : Alfian N Rahman Auditee : Andik Jatmiko, ST Tanggal : 11 Februari 2016

Pertanyaan Jawaban

1. Apakah ada sistem untuk membantu pengelolaan rumah sakit di RSI Jemursari?

Ada, kita memiliki sistem SIM-RS yang sudah terintegrasi ke semua bagian di RSI Jemursari.

2. Bagaimana Awal Penerapan

SIM-RS di SIM-RSI Jemursari? Penerapan dilakukan pada tahun 2009, tetapi belum di semua bagian rumah sakit. Penerapan SIM-RS sempat tidak berjalan karena ada sebagian pegawai tidak mau menerapkan SIM-RS.

dst.. dst..

3.1.2. Penentuan Ruang Lingkup, Objek, dan Tujuan Audit

Dalam penentuan ruang lingkup dilakukan dengan cara observasi dan

wawancara pada bagian TI RSI Jemursari. Langkah selanjutnya ialah

mengidentifikasi dari tujuan yang berhubungan dengan kebutuhan audit keamanan

sistem informasi. Hasil dari tahap ini berupa ruang lingkup, objek, dan tujuan audit.

Salah satu contoh proses penentuan ruang lingkup dengan melakukan wawancara

dapat dilihat pada Tabel 3.2.

Tabel 3.2 Contoh Proses Penentuan Ruang Lingkup dengan Melakukan Wawancara

Wawancara Permasalahan PadaBagian Teknologi dan Sistem Informasi RSI

Jemursari

Auditor : Alfian N Rahman Auditee : Andik Jatmiko, ST Tanggal : 11 Februari 2016

Pertanyaan Jawaban

1. Apakah dalam penerapan SIM-RS

mengalami kendala? Kendala dalam penerapannya banyak, misalnya masalah user

tidak mematuhi prosedur

Wawancara Permasalahan PadaBagian Teknologi dan Sistem Informasi RSI

Jemursari

Auditor : Alfian N Rahman Auditee : Andik Jatmiko, ST Tanggal : 11 Februari 2016

Pertanyaan Jawaban

menjaga passwordnya. Selain itu

kita pernah mengalami kejadian perangkat jaringan dirusak oleh hewan liar (tikus).

dst.. dst..

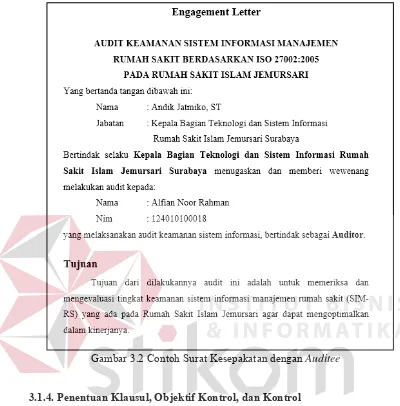

3.1.3. Membuat Engagement Letter

Pembuatan engagement letter atau surat perjanjian audit dilakukan oleh

auditor kepada auditee. Dalam pembuatan engagement letter bertujuan untuk bukti

persetujuan antara auditor dengan auditee tentang pelaksanaan audit yang akan

dilaksanakan oleh auditor. Di dalam engagement letter berisi tentang role, tanggung

jawab, lingkup audit dan ketentuan perjanjian audit. Pada proses ini akan

menghasilkan perjanjian penetapan klausul, kontrol objektif serta kontrol yang

telah disepakati oleh auditor dan auditee. Berikut contoh surat kesepakatan dengan

Gambar 3.2 Contoh Surat Kesepakatan dengan Auditee

3.1.4. Penentuan Klausul, Objektif Kontrol, dan Kontrol

Dalam pemilihan klausul, objektif kontrol, kontrol disesuaikan dengan

permintaan dari pihak instalasi SIM-RS dan disepakati oleh kedua belah pihak

(auditor dan auditee). Selain itu yang juga menjadi pertimbangan dalam penentuan

klausul, objektif kontrol dan kontrol adalah permasalahan yang terjadi pada proses

STI di RSI Jemursari. Output yang dihasilkan dari pemilihan klausul adalah klausul

3.2. Tahap Persiapan Audit Sistem Informasi

Pada tahap perisapan audit langkah-langkah yang akan dilakukan adalah

melakukan penyusunan audit working plan (AWP), penyampaian kebutuhan data,

membuat pernyataan berdasarkan standar ISO 27002: 2005, melakukan

pembobotan, dan membuat pertanyaan.

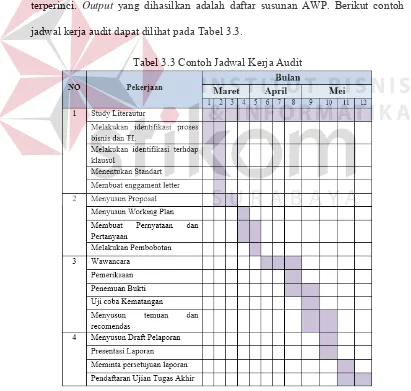

3.2.1. Penyusunan Audit Working Plan (AWP)

Audit Working Plan (AWP) merupakan dokumen yang dibuat oleh auditor

dan digunakan untuk merencanakan dan memantau pelaksanaan audit TI secara

terperinci. Output yang dihasilkan adalah daftar susunan AWP. Berikut contoh

jadwal kerja audit dapat dilihat pada Tabel 3.3.

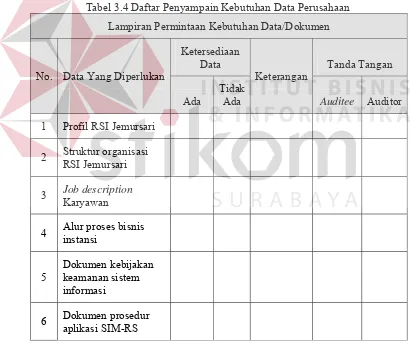

3.2.2. Penyampaian Kebutuhan Data

Penyampaian kebutuhan data auditor dapat disampaikan terlebih dahulu

kepada auditee agar dapat dipersiapkan terlebih dahulu. Hal tersebut berguna

untuk memastikan data-data yang dibutuhkan tersedia. Field work dilaksanakan

auditor setelah auditee menginformasikan ketersediaan semua data yang

diperlukan auditor sehingga field work dapat dilaksanakan oleh auditor secara

efektif dan efisien. Output yang dihasilkan adalah daftar penyampain kebutuhan

data perusahaan. Contoh pada tampilan Tabel 3.4.

Tabel 3.4 Daftar Penyampain Kebutuhan Data Perusahaan Lampiran Permintaan Kebutuhan Data/Dokumen

No. Data Yang Diperlukan

Ketersediaan Data

Keterangan Tanda Tangan

Ada Tidak Ada Auditee Auditor

1 Profil RSI Jemursari

2 Struktur organisasi RSI Jemursari

3 Job description Karyawan

4 Alur proses bisnis instansi

5 Dokumen kebijakan keamanan sistem

informasi

3.2.3. Membuat Pernyataan

Dalam pembuatan pernyataan didasarkan pada standar ISO 27002:2005. Pada

setiap kontrol keamanan dapat ditentukan pernyataan yang menjelaskan

implementasi dan pengontrolan yang dilakukan. Output yang dihasilkan adalah

pernyataan-pernyataan dapat dilihat pada Tabel 3.5.

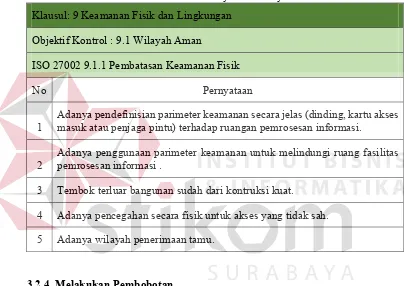

Tabel 3.5 Contoh Pernyataan-Pernyataan Klausul: 9 Keamanan Fisik dan Lingkungan

Objektif Kontrol : 9.1 Wilayah Aman

ISO 27002 9.1.1 Pembatasan Keamanan Fisik

No Pernyataan

1 Adanya pendefinisian parimeter keamanan secara jelas (dinding, kartu akses masuk atau penjaga pintu) terhadap ruangan pemrosesan informasi.

2 Adanya penggunaan parimeter keamanan untuk melindungi ruang fasilitas pemrosesan informasi . 3 Tembok terluar bangunan sudah dari kontruksi kuat.

4 Adanya pencegahan secara fisik untuk akses yang tidak sah. 5 Adanya wilayah penerimaan tamu.

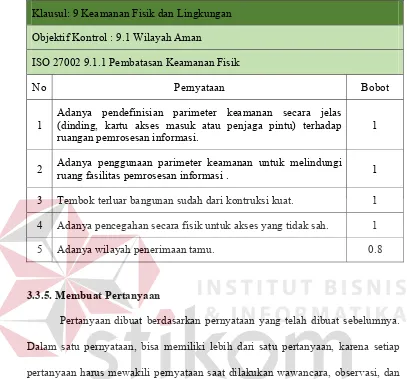

3.2.4. Melakukan Pembobotan

Setelah membuat pernyataan, yang harus dilakukan adalah memberikan bobot

untuk masing masing pernyataan. Keluaran yang dihasilkan dalam tahap ini adalah

bobot dari masing-masing pernyataan setelah membuat pernyataan, selanjutnya

melakukan pembobotan. Setiap pernyataan harus memiliki nilai bobot

masing-masing. Bobot dari masing-masing pernyataan berbeda karena dalam penerapannya

untuk kontrol keamanan yang telah ditentukan. Metode ini menggunakan bobot

risiko memiliki hubungan dengan keamanan informasi dan risiko merupakan

dampak yang ditimbulkan atas terjadinya sesuatu yang mengancam keamanan

informasi. Untuk lebih jelas dalam penentuan bobot dapat dilihat pada Tabel 3.6.

Tabel 3.6 Pembobotan Penilaian Risiko

Risiko Bobot

Low 0,1-0,3

Medium 0,4-0,6

High 0,7-1,0

(Sarno dan Iffano, 2009)

Pembobotan ditentukan dari panduan implementasi dan tingkat seberapa

penting dari tiap perusahaan. Pernyataan yang mendapatkan pembobotan dengan

risiko high berarti pernyataan tersebut sangat penting untuk diterapkan pada

perusahaan. Untuk pernyataan dengan bobot risiko medium berarti pernyataan

tersebut tetap diterapkan meskipun risiko yang akan terjadi apabila ada ancaman

keamanan tidak sebesar dengan bobot risiko high. Pernyataan dengan risiko low

berarti pernyataan tersebut tidak terlalu wajib untuk diterapkan namun apabila

diterapkan akan menambah keamanan pada sistem. Berikut dapat dilihat di Tabel

Tabel 3.7 Contoh Pembobotan dari Setiap Pernyataan Klausul: 9 Keamanan Fisik dan Lingkungan

Objektif Kontrol : 9.1 Wilayah Aman

ISO 27002 9.1.1 Pembatasan Keamanan Fisik

No Pernyataan Bobot

1 Adanya pendefinisian parimeter keamanan secara jelas (dinding, kartu akses masuk atau penjaga pintu) terhadap

ruangan pemrosesan informasi. 1

2 Adanya penggunaan parimeter keamanan untuk melindungi ruang fasilitas pemrosesan informasi . 1

3 Tembok terluar bangunan sudah dari kontruksi kuat. 1

4 Adanya pencegahan secara fisik untuk akses yang tidak sah. 1

5 Adanya wilayah penerimaan tamu. 0.8

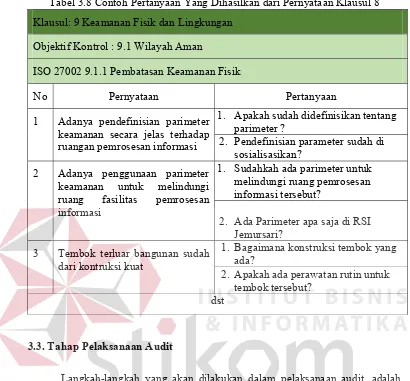

3.3.5. Membuat Pertanyaan

Pertanyaan dibuat berdasarkan pernyataan yang telah dibuat sebelumnya.

Dalam satu pernyataan, bisa memiliki lebih dari satu pertanyaan, karena setiap

pertanyaan harus mewakili pernyataan saat dilakukan wawancara, observasi, dan

identifikasi dokumen. Contoh beberapa pertanyaan yang dihasilkan dari pernyataan

dari klausul 8 tentang keamanan sumber daya manusia dengan kontrol 8.1.1 (Aturan

Tabel 3.8 Contoh Pertanyaan Yang Dihasilkan dari Pernyataan Klausul 8 Klausul: 9 Keamanan Fisik dan Lingkungan

Objektif Kontrol : 9.1 Wilayah Aman

ISO 27002 9.1.1 Pembatasan Keamanan Fisik

No Pernyataan Pertanyaan

1 Adanya pendefinisian parimeter keamanan secara jelas terhadap ruangan pemrosesan informasi

1. Apakah sudah didefinisikan tentang parimeter ?

2. Pendefinisian parameter sudah di sosialisasikan?

2 Adanya penggunaan parimeter keamanan untuk melindungi ruang fasilitas pemrosesan informasi

1. Sudahkah ada parimeter untuk melindungi ruang pemrosesan informasi tersebut?

2. Ada Parimeter apa saja di RSI Jemursari?

3 Tembok terluar bangunan sudah dari kontruksi kuat

1. Bagaimana konstruksi tembok yang ada?

2. Apakah ada perawatan rutin untuk tembok tersebut?

dst

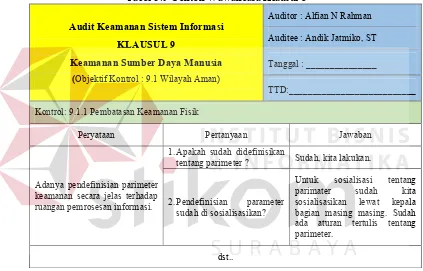

3.3. Tahap Pelaksanaan Audit

Langkah-langkah yang akan dilakukan dalam pelaksanaan audit adalah

melakukan wawancara, proses pemeriksaan data dan bukti, penyusunan daftar

temuan audit dan rekomendasi, konfirmasi hasil temuan audit . Pada tahap ini

akan menghasilkan dokumen wawancara, temuan dan bukti, daftar temuan dan

rekomendasi, dan konfirmasi temuan audit.

3.3.1. Wawancara dan Observasi

Dalam melakukan proses wawancara didasarkan pada pertanyaan yang telah

dibuat oleh auditor. Wawancara dilakukan terhadap bagian-bagian yang terlibat

dalam proses audit. Untuk menentukan auditee atau orang yang diwawancara maka

). Pihak yang diwawancara adalah penanggungjawab atau

responsibility dari tiap-tiap klausul. Hasil pada tahap ini adalah dokumen

wawancara yang berisi catatan informasi wawancara dan observasi dan hasil

analisis yang dilakukan selama proses audit berlangsung. Berikut contoh

wawancara klausul 8 tentang keamanan sumber daya manusia dengan objek kontrol

8.1.1 (Aturan dan Tanggungjawab Keamanan) dapat dilihat pada Tabel 3.9.

Tabel 3.9 Contoh Wawancara Klausul 8

Audit Keamanan Sistem Informasi KLAUSUL 9

Keamanan Sumber Daya Manusia (Objektif Kontrol : 9.1 Wilayah Aman)

Auditor : Alfian N Rahman

Auditee : Andik Jatmiko, ST

Tanggal : _______________

TTD:___________________________

Kontrol: 9.1.1 Pembatasan Keamanan Fisik

Peryataan Pertanyaan Jawaban

Adanya pendefinisian parimeter keamanan secara jelas terhadap ruangan pemrosesan informasi.

1. Apakah sudah didefinisikan

tentang parimeter ? Sudah, kita lakukan.

2. Pendefinisian parameter sudah di sosialisasikan?

Untuk sosialisasi tentang parimater sudah kita sosialisasikan lewat kepala bagian masing masing. Sudah ada aturan tertulis tentang parimeter.

dst..

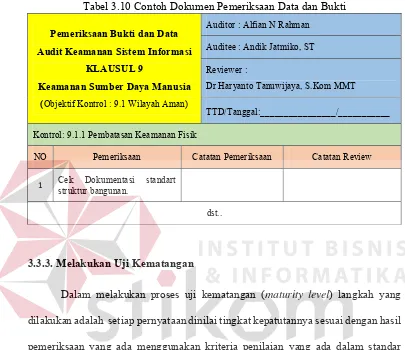

3.3.2. Pemeriksaan Data dan Bukti

Dalam pemeriksaan data dapat dilakukan dengan cara wawancara dan

observasi kepada auditee sesuai dengan ruang lingkup SIM-RS dan klausul

yang sudah disepakati yaitu klausul 8, klausul 9, klausul 11 dan klausul 12. Hasil

pada tahap ini adalah penemuan bukti dan temuan tentang permasalahan yang

sebagainya. Contoh dokumen pemeriksaan data dan bukti dapat dilihat pada Tabel

3.10.

Tabel 3.10 Contoh Dokumen Pemeriksaan Data dan Bukti

Pemeriksaan Bukti dan Data Audit Keamanan Sistem Informasi

KLAUSUL 9

Keamanan Sumber Daya Manusia (Objektif Kontrol : 9.1 Wilayah Aman)

Auditor : Alfian N Rahman

Auditee : Andik Jatmiko, ST

Reviewer :

Dr Haryanto Tanuwijaya, S.Kom MMT

TTD/Tanggal:________________/___________

Kontrol: 9.1.1 Pembatasan Keamanan Fisik

NO Pemeriksaan Catatan Pemeriksaan Catatan Review

Cek Dokumentasi standart struktur bangunan.

dst..

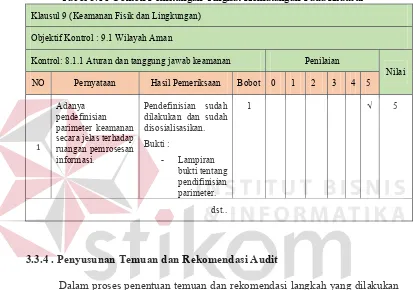

3.3.3. Melakukan Uji Kematangan

Dalam melakukan proses uji kematangan (maturity level) langkah yang

dilakukan adalah setiap pernyataan dinilai tingkat kepatutannya sesuai dengan hasil

pemeriksaan yang ada menggunakan kriteria penilaian yang ada dalam standar

penilaian maturity level. Penilaian yang digunakan meliputi non-eksisten yang

memiliki nilai 0 (nol) hingga ke tingkat optimal yang memiliki nilai 5 (lima).

Jumlah kriteria nilai yang ada dibagi dengan jumlah seluruh pernyataan dalam satu

kontrol keamanan untuk mendapatkan nilai maturity level pada kontrol keamanan

tersebut.

Setelah maturity level setiap kontrol keamanan ISO diketahui, maka langkah

selanjutnya adalah menghitung maturity level pada setiap objektif kontrol yang

rata-rata keseluruhan objektif kontrol yang ada pada klausul bersangkutan

merupakan maturity level pada klausul tersebut. Hasil dari proses ini adalah hasil

uji maturity level. Berikut contoh perhitungan tingkat kematangan pada klausul

dapat dilihat pada Tabel 3.11.

Tabel 3.11 Contoh Perhitungan Tingkat Kematangan Pada Klausul

Klausul 9 (Keamanan Fisik dan Lingkungan)

Objektif Kontrol : 9.1 Wilayah Aman

Kontrol: 8.1.1 Aturan dan tanggung jawab keamanan Penilaian

Nilai

3.3.4 . Penyusunan Temuan dan Rekomendasi Audit

Dalam proses penentuan temuan dan rekomendasi langkah yang dilakukan

adalah memeriksa data profil perusahaan, kebijakan, standar, prosedur dan

melakukan wawancara, review dan observasi kepada auditee. Seluruh kegiatan

tersebut menghasilkan bukti-bukti (evidence) yang berarti terkait dengan sistem

yang berlangsung di perusahaan. Hasil dari proses ini adalah daftar temuan dan

rekomendasi dari proses audit. Berikut contoh lampiran temuan dan rekomendasi

pada klausul 8 tentang keamanan sumber daya manusia dengan objek kontrol 8.1.1

42 Tabel 3.12 Contoh Lampiran Temuan dan Rekomendasi pada Klausul 8

Temuan dan Rekomendasi

Audit Keamanan Sistem Informasi

Auditor: Alfian NR

Auditee : Andik Jatmiko, ST

Klausul 9 (Keamanan Fisik dan Lingkungan) 8.1.1 Aturan dan tanggung jawab kemanan

Tanggal : ____________ Tanda Tangan

_______________

NO Pernyataan Temuan Bukti Rekomendasi Tanggapan

1 Adanya pendefinisian parimeter keamanan secara jelas terhadap ruangan pemrosesan informasi.

Pendefinisian sudah di lakukan dan sudah di sosialisasikan.

- Lampiran bukti tentang

3.3.5. Konfirmasi Temuan dan Rekomendasi

Temuan harus dikonfirmasikan terlebih dahulu kepada auditee sebelum

dilaporkan secara formal. Konfirmasi bertujuan untuk mengklarifikasi

temuan-temuan yang telah ditemukan dalam proses audit. Hasil dari konfirmasi temuan-temuan

adalah dokumentasi dalam bentuk catatan dan tanggapan konfirmasi temuan.

3.4. Tahap Pelaporan Audit Sistem Informasi

Terdapat empat tahap dalam melakukan tahap pelaporan audit yaitu: 1.

Penyusunan draf laporan audit, 2. Persetujuan draf laporan audit, 3. Pelaporan audit

dan 4. Pertemuan penutup atau pelaporan hasil audit keamanan sistem informasi.

3.4.1. Penyusunan Draf Laporan Audit

Dalam melakukan penyusunan draf laporan audit berdasarkan daftar

pertanyaan, temuan, dan tanggapan auditee. Auditor harus menyusun draf laporan

audit yang telah dilaksanakan secara lengkap, jelas serta objektif..

3.4.2. Persetujuan Draf Laporan Audit

Pada draf laporan audit yang telah disusun harus dimintakan persetujuan

terlebih dahulu oleh auditee sebelum diterbitkan sebagai laporan audit yang resmi

atau formal. Persetujuan dimaksudkan sebagai tanda pengesahan hasil audit yang

dilakukan oleh auditor. Persetujuan draf laporan audit dilakukan antara kedua belah

pihak berupa notulen persetujuan draf laporan audit.

3.4.3. Pelaporan Audit

Pada tahap pelaporan hasil audit, auditor melakukan presentasi kepada

pihak manajemen rumah sakit RSI Jemursari atas hasil audit yang dilakukan oleh

auditor meminta pihak untuk memberikan tanggapan atas hasil audit yang

dilakukan oleh auditor.

3.4.4 Pertemuan Penutupan dan Pelaporan Hasil Audit

Terakhir dilakukan pertemuan penutup audit yang bertujuan untuk melaporkan

hasil audit kepada pihak manajemen, memberikan penjelasan kepada

manajemen tentang kondisi khususnya kelemahan untuk objek-objek yang

diaudit, memberikan rekomendasi utama yang perlu ditindaklanjuti. Hasil dari

46

BAB IV

HASIL DAN PEMBAHASAN

Pada bab ini akan diuraikan tentang analisis hasil dan pembahasan dari

tahap perencanaan audit sistem informasi, tahap persiapan audit sistem informasi,

tahap pelaksanaan audit sistem informasi, serta tahap pelaporan audit sistem

informasi.

4.1. Perencanaan Audit Sistem Informasi

4.1.1. Identifikasi Proses Bisnis dan TI

1) Profil Perusahaan

Rumah Sakit Islam Jemursari Surabaya merupakan salah satu dari 3 instansi

yang dikelola oleh Yayasan Rumah Sakit Islam Surabaya (YARSIS). Dua yang

lainnya adalah Rumah Sakit Islam Surabaya A. Yani dan Sekolah Tinggi Ilmu

Kesehatan (STIKES) Yarsis, dengan pendirinya antara lain: KH. Zaki Goefron,

KH. Abdul Majib Ridwan, KH. Thohir Syamsudin, H. Husaini Tiway dan

tokoh-tokoh Islam yang lain.

Rumah Sakit Islam Jemursari Surabaya dibangun di atas lahan seluas 4.6

Ha. Konsep pembangunan rumah sakit ini adalah sebagai garden hospital. Oleh

karena itu, Rumah Sakit Islam Jemursari Surabaya dikelilingi taman seluas 33.042

m2. Rumah Sakit ini terletak di jalan Jemursari nomor 51-57 Surabaya yang

merupakan salah satu jalan protokol kota Surabaya. Rumah Sakit Islam Jemursari

Surabaya resmi dibuka pada tanggal 25 Mei 2002, bertepatan dengan Maulid Nabi

Muhammad SAW (12 Rabiul Awwal 1423 H). Rumah Sakit Islam Jemursari

beroperasi pada tahun 2002, Rumah Sakit Islam Jemursari Surabaya banyak

mengalami perkembangan dan penambahan sarana dan prasarana, antara lain:

a. Pada akhir tahun 2005 memiliki 82 tempat tidur.

b. September 2006 bertambah menjadi 96 tempat tidur dan pembukaan

ruang Kemuning (kelas III) sehingga berjumlah 108 tempat tidur.

c. September 2008 bertambah menjadi 113 tempat tidur.

d. Agustus 2009 bertambah menjadi 116 tempat tidur.

e. Awal 2011 bertambah menjadi 135 tempat tidur dengan dibukanya ruang

Dahlia sebagai fasilitas rawat inap kelas II B.

f. Juli 2011 bertambah menjadi 140 tempat tidur.

g. Sekarang RSI Jemursari memiliki 202 tempat tidur.

Surat Ijin penyelenggaraan Rumah Sakit oleh Dinas Kesehatan Kota Surabaya

sesuai dengan Surat Keputusan Nomor: 503.445/5342/0010/IP.RS/436.55/V

tentang izin penyelenggaraan rumah sakit. RSI Jemursari merupakan rumah sakit

Tipe B Non Pendidikan yang diresmikan dari Surat Keputusan Menteri Kesehatan

RI Nomor: H.03.05/I/7762/2010.

2) Visi, Misi, dan Motto Perusahaan

Rumah Sakit Islam Jemursari mempunyai visi “Menjadi Rumah Sakit Islam

Berstandar Internasional”. Misi dari Rumah Sakit Islam Jemursari adalah sebagai

berikut:

a. Memberikan pelayanan jasa rumah sakit secara prima dan islami menuju

b. Melaksanakan manajemen rumah sakit berdasarkan manajemen syariah

yang berstandar internasional.

c. Membangun SDM rumah sakit yang profesional sesuai standar

internasional yang islami dengan diiringi integritas yang tinggi dalam

pelayanan.

d. Menyediakan sarana prasarana rumah sakit untuk mewujudkan

implementasi pelayanan islami dan berstandar internasional.

Selain itu Rumah Sakit Islam Jemursari memiliki Motto ”Kami selalu melayani

dengan Ramah, Senyum, Ikhlas, dan Salam”.

3) Struktur Organisasi

a) Struktur Organisari Rumah Sakit Jemursari

Dalam menjalankan proses bisnisnya, RSI Jemursari mempunyai

bagian-bagian yang menangani bagian-bagian masing-masing. Bagian tersebut dapat dilihat pada

49

DIREKTUR

(Prof. dr. Dr. Rochmad Romdoni, Sp.PD, Sp.JP (K)

SEKRETARIS

KOMITE MEDIS KOMITE MUTU KOMITE ETIK DAN HUKUM KEPERAWATANKOMITE PERENCANAAN DAN PENGEMBANGAN

WAKIL DIREKTUR UMUM DAN KEUANGAN

(Dra. Siti Yatimah, Ak, M.Kes)

BIDANG PELAYANAN

MEDIS BIDANG KEPERAWATAN BIDANG PENUNJANG MEDIS

UNIT SARANA DAN

BIDANG UMUM BIDANG KEUANGAN DAN AKUNTANSI BIDANG SUMBER DAYA MANUSIA BIDANG INFORMASI DAN KERJASAMA

UNIT KAMTIB

Di dalam Rumah Sakit Sistem Islam Jemursari secara fungsional maka struktur

organisasi terdiri dari:

1. Direktur dan Wakil Direktur (WADIR) yang masing-masing WADIR menengani

bagian medis serta bagian umum dan keuangan.

2. Dibawah Direktur terdapat komite medis, komite mutu, komite etik dan hukum,

komite keperawatan, bagian perencanaan dan pengembangan, bagian satuan

pengawas internal, bagian teknologi dan sistem informasi, bagian pelayanan

BPJS.

3. Dibawah WADIR Medis terdapat bidang pelayanan medis, bidang keperawatan,

bidang penunjang medis, dan instalasi medis. Didalam naungan pelayanan medis

terdapat unit sarana prasarana medis, unit SDM medis, unit mutu pelayanan

medis. Di dalam naungan bidang keperawatan terdapat unit sarana prasarana

keperawatan, unit SDM keperawatan, unit mutu pelayanan keperawatan. Di

dalam naungan bidang penunjang medis terdapat unit sarana dan prasarana

medis, unit SDM sarana dan prasaran medis, unit mutu sarana prasarana medis.

Di dalam instalasi medis terdapat instalasi bedah sentral, instalasi radiologi,

instalasi rawat jalan, instalasi pelayanan intensif, instalasi laboratorium, instalasi

rawat inap, instalasi hemodialisa, instalasi gizi, instalasi gawat darurat, instalasi

rehabilitasi medis, instalasi bank darah, dan instalasi farmasi.

4. Dibawah WADIR Umum dan Keuangan terdapat bidang informasi dan

kerjasama, bidang keuangan dan akutansi, bidang sumber daya manusia, bidang

umum. Di dalam naungan bidang informasi dan kerjasama terdapat unit

medis. Di bawah naungan bagian keuangan dan akuntansi terdapat unit

anggaran, unit keuangan dan unit akuntasnsi. Di bawah bagian sumber daya

manusia terdapat unit diklat rumah sakit, unit personalia dan unit bina rohani. Di

bawah naungan bagian umum terdapat unit kamtib, unit ambulance, unit logistik

dan rumah tangga, unit pemeliharaan sarana, unit pengadaan dan unit K3.

b) Struktur Organisasi Bagian Teknologi dan Sistem Informasi

Gambar 4.2 Struktur Organisasi Bagian Teknologi dan Sistem Informasi

Bagian Teknologi dan Sistem Informasi memiliki struktur organisasi yang

di dalamnya terdapat dua bagian. Bagian-bagian tersebut adalah bagian hardwere

dan bagian softwere. Dalam setiap bagian terdapat satu orang koordinator dan

beberapa staf bagian. Setiap bagian mempunyai job description karyawan. Seperti

dijelaskan pada Tabel 4.1:

Direktur Utama

Prof. DR. Dr. Rochmad Romdoni, Sp.PD, Sp.JP (K)

Manager Unit Kerja Teknologi Informasi Andik Jatmiko, ST

Koordinator Software Megawati, S.Kom

Staf: Meliza Istiana, S.Kom Wasono Widiatmoko, S.Kom Koordinator Hardware

Achmad Danny, S.Kom

Tabel 4.1 Karyawan

No Nama dan Jabatan Tanggung Jawab dan Tugas

1 Andik Jatmiko ST

(Kepala Bagian TI dan Sistem Informasi)

a. Memberikan arahan, bimbingan dan motivasi

kerja kepada semua staf.

b. Mendelegasikan tugas kepada bawahan dan

memantau proses pelaksanaannya.

c. Monitoring dan evaluasi staf yang ada di

bawahnya.

d. Memelihara sarana, prasarana komputer dan

jaringan.

e. Mengusulkan pengadaan komputer, printer,

jaringan dan lainnya.

f. Mengawasi penggunaan program SIM-RS.

g. Melaksanakan inventarisasi tentang kondisi

seluruh perangkat yang ada.

h. Melaksanakan pelatihan secara

berkesinambungan terhadap operator program SIM-RS.

2 Megawati,S.Kom

(Koordinator Sofwere)

a. Memberikan arahan, bimbingan dan motivasi

kerja kepada semua staf.

b. Mendelegasikan tugas kepada bawahan dan

memantau proses pelaksanaannya.

c. Monitoring dan evaluasi staf yang ada di

bawahnya.

d. Mengembangkan secara aktif kemampuan dalam

pengembangan perangkat lunak.

e. Mengambil bagian dalam pengembangan dan

integrasi perangkat lunak.

f. Backup atau memodifikasi aplikasi dan data

yang terkait untuk menyediakan pemulihan kerusakan.

g. Membuat laporan rutin mengenai kegiatan

No Nama dan Jabatan Tanggung Jawab dan Tugas

3 Meliza Istiana, S.Kom

(Staf bagian Sofwere)

a. Mengambil bagian dalam pengembangan dan

integrasi perangkat lunak.

b. Mengembangkan secara aktif kemampuan dalam

pengembangan perangkat lunak.

c. Menerima permintaan user untuk

masalah-masalah yang harus diselesaikan.

d. Backup atau memodifikasi aplikasi dan data yang terkait untuk menyediakan pemulihan kerusakan.

e. Membuat laporan rutin mengenai kegiatan

kepada koordinator software.

4 Wasono

Widiatmoko,S.Kom

(Staf Bagian Sofwere)

a. Mengambil bagian dalam pengembangan dan

integrasi perangkat lunak.

b. Mengembangkan secara aktif kemampuan dalam

pengembangan perangkat lunak.

c. Menerima permintaan user untuk

masalah-masalah yang harus diselesaikan.

d. Backup atau memodifikasi aplikasi dan data yang terkait untuk menyediakan pemulihan kerusakan.

e. Membuat laporan rutin mengenai kegiatan

kepada koordinator software.

5 Ahmad Danny,S.Kom

(Koordinator Hardwere)

a. Memberikan arahan, bimbingan dan motivasi

kerja kepada semua staf.

b. Mendelegasikan tugas kepada bawahan dan

memantau proses pelaksanaannya.

c. Monitoring dan evaluasi staf yang ada di

bawahnya.

d. Mengembangkan secara aktif kemampuan dalam

pengembangan perangkat keras.

e. Mengambil bagian dalam pengembangan dalam

pendukung berjalannya sistem informasi rumah sakit.

f. Membuat laporan rutin mengenai kegiatan

kepada manajer IT.

6 M.Arif Rahman,S.Kom a. Mengembangkan secara aktif kemampuan dalam