Panduan

Memahami dan Mencegah

Serangan Malware

CopyRIGHTLEFT © 2008 NELZONE

All Rights Reserved

Salam

.Terima kasih Anda mau memberikan kesempatan untuk membaca panduan singkat ini. Saya senang jika Anda ingin mempelajari masalah yang sering dihadapi banyak

pengguna komputer sekarang ini.

Sebagai salah satu dari sekian banyak pencinta komputer, saya bangga dengan karya yang dibuat para pengguna komputer.

Namun terkadang motivasi yang dimiliki sudah menyimpang.

Saya akan menjelaskan mengenai penyimpangan yang terjadi berikut. Penyimpangan yang mengakibatkan

kerusakan data dan kelumpuhan sistem operasi komputer.

Secuil Autobiografi

.Penulis bernama Nelson. Lengkapnya Nelson Butar Butar.

Sudah mengenal komputer sejak di bangku SMP kelas 2. Itupun hanya sekedar

ketik-mengetik. Lama-kelamaan menjadi hobi dan mulai mempelajari sistem komputer sejak lulus SMA.

Sekian. (namanya juga secuil...) Konsultasi :

E-Mail : [email protected] URL : www.gap-tek.com

Daftar Isi

Salam ... 1

Secuil Autobiografi ... 1

Daftar Isi ... 2

Basa Basi (isinya ya sekedar pendahuluan begitu) ... 3

Software, Hardware dan Brainware ... 4

Malware ... 5

Sejarah Virus dan Worm Dunia ... 6 – 10 Cara Kerja Virus ... 11

1. Memanipulasi konfigurasi sistem operasi komputer ... 11

2. Menyembunyikan diri ... 12

3. Memperbanyak diri ... 12 – 15 Cara Kerja Fitur Autoplay ... 13

Bagaimana virus bisa masuk ke dalam sistem komputer? ... 16 – 18 Jika virus dibiarkan terus aktif dalam sistem komputer ... 19

Cara Mencegah Masuknya Virus dan Serangannya ... 20 – 26 1. Mematikan Fitur Autoplay ... 21 – 24 2. Membuka Data dengan Aman ... 25 – 26 Memperlihatkan Ekstensi File dan File yang Tersembunyi ... 27 – 32 Mengenali File/ Folder Asli dan Palsu (Malware) ... 33 – 34 Saran untuk mencegah masuknya Malware ... 35

Langkah2 yang diambil jika ada file yang mencurigakan ... 35

Perhatianlah pada komputer Anda ... 35

Tips Merawat Komputer (seperti merawat diri sendiri) ... 36 Sumber tulisan :

Basa Basi

Operating System (OS) / Sistem Operasi = program utama yang mengatur

semua proses kerja komputer baik Software maupun Hardware. Contoh OS : Windows, Linux, Macintosh

Tidak dipungkiri lagi, bahwa komputer memang menjadi salah satu alat yang mampu menyelesaikan persoalan yang dihadapi dan bahkan bisa meringankan stress yang mungkin saja terjadi pada Anda...

Singkatnya, komputer memang sudah menjadi bagian dari pekerjaan kita.

Dan yang terpenting mengapa Anda membutuhkan komputer adalah kemampuannya untuk mengolah dan menyimpan Data.

Data Andalah yang terpenting, dan itulah yang komputer lakukan : berusaha untuk memulai, mengolah, memproses, menyimpan pekerjaan Anda menjadi sebuah Data, yang kemudian menjadi bagian terpenting.

Namun, bagaimana jika sampai komputer Anda diambil alih? Mungkin tidak terlalu masalah, tapi bagaimana jika Data Anda yang diambil alih?

Komputer Anda mulai bergerak sendiri tanpa Anda perintah, terjadi perubahan pada tampilan komputer Anda, banyak jalan yang telah diblokir dengan sendirinya sehingga membatasi pekerjaan Anda, kemampuan kerja komputer terasa lambat. Pada akhirnya ada kemungkinan yang paling berbahaya : Data Anda tidak dapat diproses bahkan Hancur/ Rusak lalu terhapus.. Inilah yang perlu menjadi perhatian serius... karena sangat berkaitan dengan Data Anda. Sekarang, saya mengajak Anda untuk melihat sekilas kerja komputer Anda.

Ketika Anda menekan tombol “Power” pada komputer Anda, maka komputer akan mulai bekerja jika komputer memiliki cukup listrik. Kemudian, secara otomatis akan mulai menjalankan perintah membaca secara spesifik perangkat yang terpasang pada komputer Anda. Pada saat inilah komputer akan mencek apakah ada masalah dengan perangkat, jika ya biasanya akan berbunyi alarm bip lebih dari 1 kali dan komputer akan berhenti bekerja. Jika tidak ada masalah, maka akan dilanjutkan dengan mencari OS (Operating System/ Sistem Operasi) yang terpasang pada komputer. Setelah OS ditemukan, maka proses akan dilanjutkan dengan menjalankan perintah memulai OS dan membukanya.

Setiap OS memiliki cara yang berbeda saat dijalankan, tergantung OS-nya. Maksudnya, prosedur/ tahap-tahap perintah dalam menjalankan OS.

Kemudian barulah OS yang ada terbuka.

Masalah yang mungkin Anda hadapi adalah jika komputer Anda secara otomatis tiba-tiba mematikan proses dan memulai kembali dari awal. Bisa jadi OS bermasalah dan

kemungkinan ke dua, perangkat keras komputer yang bermasalah.

Semuanya itu bisa saja terjadi karena No Computer is Perfect (NCP) –tidak ada komputer yang sempurna–.

Mengapa disebut NCP?

1. Komputer dapat bermasalah jika salah satu perangkat pendukung rusak;

2. Sistem Komputer yang fleksibel memungkinkan proses diutak-atik. Inilah yang kemudian dimanfaatkan oleh virus;

3. Komputer adalah buatan manusia. Yang lahir dari akal budi dan pengetahuan manusia yang tidak sempurna (NIP : No Body is Perfect –tidak ada manusia yang sempurna–) Bertolak dari ketidaksempurnaan komputer inilah, maka masalah timbul.

Software, Hardware dan Brainware

Apa itu Software?

Soft=lunak/ lembut, ware=perangkat/ alat

Software adalah sebuah program yang berjalan sesuai perintah yang telah ditanamkan di

dalamnya, yang bekerja di lingkungan Sistem Operasi (Operating System). Software=program=aplikasi

Anda mungkin pernah melakukan pekerjaan Anda di komputer seperti mengetik, mendengar musik. Anda mungkin mengetik dengan Microsoft Word. Ini adalah salah satu Software yang berguna untuk mengolah kata yang membantu Anda dalam menyelesaikan laporan.

Mendengar musik dengan Winamp, yang merupakan Software pemutar musik yang sudah populer digunakan.

Keduanya adalah contoh Software. Apa itu Hardware?

Hard=keras, ware=perangkat/ alat

Hardware adalah alat yang dapat dilihat secara fisik.

Hardware=perangkat keras

Mouse, Keyboard (baca=kibor), Monitor, Motherboard (papan induk), kartu memori (RAM), Hardisk, termasuk dalam Hardware.

Apa itu Brainware?

Brain=otak, ware=alat atau secara harafiah artinya Pemikir.

Namun, jika diadaptasikan dengan komputer, maka Brainware=Pengguna Komputer=User.

MALWARE

Malware = Malicious Ware (Malicious = Jahat; Ware / Software = Program) =>" Program Jahat "

Malware adalah program yang dibuat dengan bahasa pemrograman yang berisi perintah

melakukan perubahan di luar kewajaran sistem komputer.

Program ini membuat pengguna komputer (user) tidak nyaman dengan kerja sistem komputer. Jenis Malware yang biasa dikenal adalah :

1. Virus = ini adalah yang paling sering didengar dan bahkan dialami oleh pengguna komputer karena bersifat merusak data.

2. Worm = jenis ini tidak merusak data pengguna komputer dan biasanya berada di program gratisan.

3. Trojan = jenis ini dibuat dengan tujuan ingin mengendalikan komputer korban dari jarak jauh.

4. Adware = jenis ini sama seperti virus, worm, atau trojan, namun cara penyebarannya melalui iklan-iklan di internet.

Sang pembuat virus (VM = Virus Maker) memiliki latar belakang yang berbeda dalam membuat virus, seperti :

sekedar iseng-iseng, ingin menjadi terkenal, bertujuan menghancurkan pekerjaan orang lain, mencuri data, atau ingin beradu kemampuan/ skill yang dimilikinya dengan VM lainnya. Hal ini tidak dapat dipungkiri karena memang manusia memiliki rasa ingin tahu apalagi di era globalisasi ini iptek semakin mudah diperoleh melalui Internet.

Jadi tidak heran jika dalam waktu 1 minggu bisa terlahir 500 malware baru, dan tidak menutup kemungkinan bagi Anda untuk menjadi VM.

Spyware

Spy=mata-mata, ware=perangkat/ alat

Spyware adalah perangkat lunak (Software) yang masuk ke dalam komputer tanpa disadari

dan menjalankan aksi memata-matai komputer korban. Mematai-matai dengan cara merekam aktivitas dan mengambil data dari komputer korban ke komputer pembuat Spyware lewat jaringan internet.

SEJARAH VIRUS & WORM DUNIA

Pada tahun 1949, John von Newman, yang menciptakan Electronic Discrete Variable Automatic Computer (EDVAC), memaparkan suatu makalahnya yang berjudul “Theory and Organization of Complicated Automata”. Dalam makalahnya dibahas kemungkinan program yang dapat menyebar dengan sendirinya.

Tahun 1960, para ahli di lab BELL (AT&T) -sebuah labolatorium terbesar di dunia yang telah menghasilkan banyak hal dalam dunia komputer- mencoba mengimplementasikan teori yang diungkapkan oleh john v neuman. Mereka bermain-main dengan teori tersebut untuk suatu jenis game. Di sela-sela waktu Istirahat mereka, para peneliti membuat permainan dengan suatu program yang dapat memusnahkan program buatan lawan, kemampuan membenahi dirinya sendiri lalu balik menyerang kedudukan lawan. Program permainan ini juga dapat memperbanyak dirinya secara otomatis. Perang program ini disebut Core War, pemenangnya adalah pemilik program sisa terbanyak dalam selang waktu tertentu. Karena sadar akan bahaya program tersebut bila bocor keluar laboratorium (terutama sekali karena C dan C++ adalah salah satu pemrograman bahasa tingkat tinggi - mudah dipelajari), maka setiap selesai permainan, program tersebut selalu dimusnahkan.

Tahun 1970, perusahaan Xerox memperkenalkan suatu program yang digunakan untuk membantu kelancaran kerja. Struktur programnya menyerupai virus, namun program ini adalah untuk memanfaatkan waktu semaksimal mungkin dan pada waktu yang bersamaan dua tugas dapat dilakukan.

1980, Program yang tadinya dipergunakan sebagai permainan ’berbahaya’ tersebut akhirnya keluar dari lab, menyebar diluar lingkungan laboratorium, dan mulai beredar di dunia cyber. Perang virus di dunia terbuka bermula atas pemaparan Fred Cohen, seorang peneliti dan asisten profesor di Universitas Cincinati, Ohio. Dalam pemaparannya, Fred juga mendemonstrasikan sebuah program ciptaannya, yaitu suatu virus yang dapat menyebar secara cepat pada sejumlah komputer.

1981, Sebuah Virus yang bernama sama dengan pembuatnya, Elk Cloner, lahir di di TEXAS A&M. Menyebar melalui disket Apple II yang memiliki operating system. Sang perusak ini mendisplay pesan di layar : "It will get on all your disks-It will infiltrate your chips–yes it is Cloner!-It will stick to you like glue-It will modify RAM too-send in the Cloner!"

3 Nopember 1983, Len Adleman meresmikan nama ”VIRUS” dalam sebuah seminar yang membahas cara membuat virus dan memproteksi diri dari virus.

1986, Virus Brain (dikenal juga dengan nama virus Pakistan) menyebarluas di Indonesia, merupakan Virus paling menggemparkan dikala itu. Karena penyebarannya yang luar-biasa itulah tahun ini justru disebut-sebut oleh sebagian orang Indonesia sebagai awal munculnya Virus komputer. Kelahiran virus ini juga bersamaan dengan [PC-Write Trojan] dan [Vindent]. Tahun 1988, muncul serangan besar-besaran terhadap Machintosh oleh virus [MacMag] & [scores]. Di tahun ini pula jaringan Internet dihajar habis-habisan oleh worm buatan Robert Morris, Jr, seorang mahasiswa Ilmu Komputer Cornell.

Morris membuat suatu eksperimen aplikasi yang dapat menggandakan diri secara otomatis dan menyebarluas dengan memanfaatkan kelemahan UNIX sendmail. Ribuan situs runtuh seketika dan menghasilkan kerugian hingga puluhan ribu dolar, suatu jumlah yang cukup besar dikala itu. Penyebarannya yang tak terkendali sebenarnya bukan hal yang disengaja Morris (bugs).

Akibat dari perbuatannya ini, Morris mendapatkan hukuman 3 tahun penjara, 400 jam melakukan layanan masyarakat, denda $10.050, dan biaya-biaya tambahan lainnya.

Tahun 1989 ada orang iseng yang menyebarkan file "AIDS information program" dan celakanya, begitu file ini dibuka, yang didapat bukannya info tentang AIDS, tapi virus yang mengenkripsi harddisk dan meminta bayaran untuk kode pembukanya.

Tahun 1990 Bulgarian virus exchange factory (VX) BBS didirikan. Tips-trik pembuatan virus computer disebarkan melalui BBS ini. Mark Ludwig menulis sebuah buku yang berjudul “The Little Black Book of Computer Viruses”. Dalam buku tersebut dibahas langkah-langkah pembuatan virus komputer.

Tahun 1991, virus polymorphic pertama lahir. Virus yang diberi nama Tequila ini datang dari Switzerland.

Tahun 1992, muncul virus mematikan yang sempat membuat panik para pengguna komputer. Virus tersebut diberi nama Michelangelo. Namun penyebaran virus ini kurang begitu meluas (hanya memakan sedikit korban).

Di tahun ini lahir dua buah toolkit : “Dark Avenger Mutation Engine (DAME)” dan “Virus Creation Laboratory (VCL)”. Toolkit tersebut membantu user untuk membuat virus computer dengan cara instant.

Tahun 1995 muncul serangan besar-besaran. Perusahaan-perusahaan besar dilumpuhkan, diantaranya Griffith Air Force Base, Korean Atomic Research Institute, NASA, IBM dan masih banyak PERUSAHAAN RAKSASA lain yang dianiaya oleh virus "THE INETRNET LIBERATION FRONT" di hari ~Thanksgiving~. Karena keberanian dan kedahsyatan serangan itu, tahun 1995 dijuluki sebagai tahunnya para Hacker dan Cracker. Di tahun ini juga lahir Concept, virus macro pertama yang menyerang dokumen Microsoft Word.

1996, Boza, virus pertama yang ditujukan khusus untuk Windows 95 terlahir. Muncul juga Laroux, virus pertama yang menginfeksi MS Excel. Tahun ini juga merupakan Staog, Virus pertama yang menginfeksi Linux.

1998, Lahir Strange Brew, merupakan Virus Java pertama. Lahir juga Back Orifice, Trojan pertama yang menyebarluas, memungkinkan user tidak sah untuk mengendalikan komputer lain melalui internet.

1999, Kombinasi virus&worm dengan nama yang sangat manis terlahir: Melissa. Melissa merupakan perpaduan virus macro dan worm yang menyebarluas melalui email dengan memanfaatkan kelemahan Outlook. Muncul juga Corner, virus pertama yang menginfeksi MS Project files.

Ada juga Tristate, multi-program macro virus pertama yang menginfeksi file-file Word, Excel, dan PowerPoint. Bubbleboy, concept worm pertama yang otomatis berjalan ketika email Outlook terbuka.

Tahun 2000, setelah sekian lama tidak ada serangan yang terlalu menggemparkan, dunia dikejutkan dengan sederetan serangan besar-besaran. Muncul Serangan Denial of Service (DoS) yang melumpuhkan Yahoo, Amazon dan situs-situs raksasa lainnya yang diakibatkan oleh worm. Worm bernama Love Letter melumpuhkan e-mail systems di penjuru dunia.

Worm Timofonica mengacaukan jaringan telepon Spanyol. Liberty, worm pertama yang menyerang PDA terlahir. Pirus, dari keluarga virus concept menginfeksi file-file HTML and PHP.

Tahun 2001, kembali dunia harus menghadapi sederetan serangan worm. Gnuman (Mandragore) terlahir. Worm ini menyamar sebagai file MP3. Winux, worm yang menyerang mesin Windows dan LINUX, hadir dari Czech Republic. LogoLogic-A menyebar melalui percakapan yang dilakukan menggunakan MIRC chat dan menyebar via e-mail. AppleScript worm memanfaatkan kelemahan Outlook Express (Windows) dan Entourage (Macintosh), menyebar melalui email dengan target nama-nama yang tersimpan dalam address book. PeachyPDF worm, worm pertama yang menyebar menggunakan software Adobe. Lahir pula worm-worm raksasa: Nimda, Sircam, CodeRed, BadTrans yang melumpuhkan ratusan ribu jaringan komputer dunia.

Dalam sejarah perkembangan WORM, CODE RED ialah Worm Internet yang paling populer. Ada sejarah menarik dari worm ini yang membawa pelajaran berharga bagi para ahli security.

Segalanya berawal pada 18 Juni 2001. Sebuah kelompok Hacker menyebarluaskan info bugs tentang remote Buffer Overflow pada Microsoft Internet Information Server (IIS). Jika kelemahan tersebut diexploitasi secara tepat, attacker akan mendapatkan akses setara Administrator pada mesin target. Kelemahan tersebut muncul dari filter ISAPI yang mempunyai request dari Microsoft Index Server. Server tersebut secara khusus menagani request dengan cara mengirimkan request GET dalam form khusus berekstensi .ida

Namun para ahli security meremehkan hal tersebut dikarenakan sangat sedikitnya serangan yang terjadi. Dikala itu, mereka membuat suatu pemikiran yang sangat keliru: ”TIDAK ADA SERANGAN, MAKA TIDAK ADA ANCAMAN”. Sebuah pemikiran yang sangat-sangat ironis karena datang dari sejumlah besar kalangan yang mengerti benar tentang system. Hingga akhirnya muncul serangan besar-besaran yang melumpuhkan ratusan ribu situs dan mengakibatkan kerugian yang sangat besar.. Ya.. CODE RED terlahir mengexploitasi kelemahan yang diremehkan tersebut!!

Dunia security menjadi sangat terguncang akan serangan ini. Para ahli security segera berlomba-lomba untuk memecahkan masalah yang sebenarnya sudah terlahir 8 bulan silam.. Serangan ini tidak hanya behenti sampai disitu, varian-varian baru segera terlahir, bermunculan worm-worm baru yang lebih ganas dari Code RED: NIMDA. Kerugian yang diderita dunia semakin besar dan semakin banyak korban berjatuhan.. semua itu terjadi hanya karena sesuatu yang mereka sepelekan yang diakibatkan oleh pemikiran keliru.

Tahun 2002, LFM-926, lahir virus pertama yang menginfeksi file Shockwave Flash (.SWF). Menampilkan pesan saat file tersebut jalankan: "Loading.Flash.Movie..” Donut terlahir untuk menyerang .NET services. Sharp-A, worm pertama yang ditulis dengan C# untuk menyerang .NET. Hal yang menarik disini adalah karena pembuatnya seorang wanita, hal yang jarang terjadi dalam dunia worm & pervirusan di masa itu *_*. SQLSpider worm menyerang Microsoft SQL Server. Benjamin memanfaatkan KaZaa peer-to-peer network untuk menyebarluas. Perrun virus, menyertakan dirinya pada file .JPEG. Scalper worm menyerang FreeBSD/Apache Web servers, menjadikan korbannya sebagai computer Zombie. Klez.H dari jenis stealth virus terlahir. Menyebar dengan memanfaatkan kelemahan Windows yang mengizinkan penggunaan double extension. Virus ini merupakan virus yang paling “berkuasa” di tahun 2002. Dilaporkan Sophos (sebuah perusahaan Antivirus) bahwasanya dari komputer-komputer yang terinfeksi virus ternyata 25% terinfeksi oleh Klez. Selain itu, I-Worm.Cervinec, I-Worm.MyLife.b, Zircon C, menyebar dalam skala besar melalui email.

Tahun 2003, Worm Blaster mengexploitasi kelemahan RPC DCOM pada Windows. Kembali dunia menghadapi serangan besar-besaran. Sobig-F dicatat sebagai virus yang paling sukses menyebar. Selai itu ada pula Slammer yang menyerang mesin-mesin database yang menggunakan perangkat lunak SQL Server 2000 dari Microsoft. Worm ini mengakibatkan jaringan internet melalui Asia, Eropa, dan Amerika mati. Serangan virus di Korea Selatan merupakan yang terparah, karena negara ini memiliki penetrasi layanan pita lebar internet tertinggi di dunia atau 100 kali lebih cepat dibandingkan dengan model dial-up.

Mei 2004, jaringan internet dunia dikacaukan oleh worm SASSER. Banyak jaringan komputer bandara-bandara Internasional mati total. Pelabuhan-pelabuhan dunia menggunakan sistem manual karena jaringan komputer mereka tidak berfungsi. Ribuan perusahaan raksasa harus menderita kerugian ratusan ribu hingga jutaan dolar. Sasser mengeksploitasi celah sekuriti yang terdapat pada Microsoft Windows yang dikenal sebagai LSASS untuk melumpuhkan system.

Pelaku pembuat worm Sasser ini adalah pelajar SMU berusia 18 tahun berkebangsaan Jerman. Pihak kepolisian Jerman menangkapnya di sebelah utara kawasan Waffensen, tempat dimana dia tinggal bersama keluarganya. Akibat dari perbuatannya, tersangka mendapatkan hukuman 5 Tahun penjara.

Di tahun yang sama, worm internet bernama "Bagle" atau "Beagle" menyebar dengan cepat di Asia, Afrika, dan Eropa. Bagle akan memberitahu penciptanya mengenai korban-korban baru yang didapatkannya, lalu ia akan mencoba membuka sebuah ’pintu belakang’ yang dapat dipakai Hacker untuk mengambil alih kendali komputer. Bagle memiliki kemampuan untuk melumpuhkan program antivirus dan sekuriti seperti Kaspersky Antivirus, Mc Afee, Symantec dan ZoneAlarm dengan teknik penghapusan key registry aplikasi-aplikasi tersebut. Di tahun ini muncul worm baru bernama NETSKY. Aksi yang dilakukan NETSKY tidak banyak berbeda dengan Bagle. Kedua pembuat worm ini akhirnya saling berperang dengan saling melontarkan caci-maki antara keduanya melalui worm yang mereka buat. NETSKY akhirnya dinyatakan lebih unggul daripada Bagle karena penyebarannya yang sangat luas. Tahun 2005-2007 varian-varian baru Bagle menyebarluas, namun kemudian meredup karena pembuatnya tertangkap. Penyebaran NETSKY juga mengalami peningkatan sesaat dan hanya lahir sedikit varian-varian baru. Di tahun-tahun ini tidak begitu banyak Virus & Worm baru yang cukup menggemparkan di kalangan dunia seperti para pendahulunya kecuali serangan-serangan virus lokal.

Tahun 2005 ini tampaknya para Underground Programmer dunia memfokuskan diri pada SPYWARE. Mengapa spyware?? Kemungkinan besar ialah karena Microsoft memang sedang gencar-gencarnya melakukan penangkapan terhadap para penulis Virus & Worm. Hadiah yang ditawarkan oleh Microsoft memang cukup menggiurkan, hal inilah yang menyebabkan banyak para penulis Virus dunia yang tertangkap dan membuat gentar para penulis worm baru yang ingin memanfaatkan kelemahan system secara besar-besaran.

Alasan lain mengapa Spyware mendominasi malware di tahun-tahun ini ialah karena banyaknya success story pembuat Spyware dan besarnya uang yang berputar dalam bisnis Spyware. Jika anda membuat virus yang berhasil menginfeksi banyak komputer seperti Sven Jaschan (pembuat Netsky) dan tertangkap anda akan mendapatkan dua hal: pertama menjadi terkenal dan yang kedua masuk penjara. Sebaliknya jika anda membuat Spyware yang berhasil menginfeksi banyak komputer maka anda akan mendapatkan uang banyak dan tidak tersentuh oleh hukum karena pemilik komputer korban Spyware sudah menyetujui

memasukkan iklannya dalam freeware tersebut dan mereka dilindungi oleh perjanjian EULA (End User License Agreement) yang harus disetujui terlebih dahulu oleh pengguna Freeware dengan mengklik “I Agree” pada saat instalasi Freeware. Nah, EULA inilah yang

menyebabkan pembuat spyware tidak dapat ditangkap *_*. (sumber : spyrozone.net)

CARA KERJA VIRUS

Dari namanya saja sudah jelas bahwa malware adalah program jahat, jadi tentunya trik yang digunakan licik.

Virus menggunakan beberapa teknik :

1.

Memanipulasi (merubah) konfigurasi sistem operasi komputer

Sistem Operasi Windows memiliki Sistem yang teratur dan saling berkaitan (seperti rantai). Konfigurasi ini dapat dengan mudah kita ubah dengan menggunakan "Regedit.exe".

Ketik ” regedit ”

i ii

iii

Inilah yang dinamakan dengan System Registry (Registrasi Sistem),

yang berisi Konfigurasi komputer, baik itu software (perangkat lunak), hardware (perangkat keras)

maupun konfigurasi pengguna komputer.

Dengan melakukan perubahan pada registrasi sistem ini, maka cara kerja komputer dapat diubah. Virus memanfaatkan situasi ini.

Untuk apa Virus mengubah konfigurasi komputer? Agar virus tetap bisa bertahan hidup, dengan cara :

1. membuat dirinya bisa berjalan otomatis waktu pertama kali Windows dijalankan 2. memblokir program yang dapat mengancam kerja virus (misalnya, Regedit) Hal lain yang dapat juga dilakukan adalah

1. memblokir program-program pemutar musik (contoh: Winamp), pemutar video, dan masih banyak lagi.

2. Menyembunyikan diri (stealth)

Dalam memprogram virus,

Seorang VM (Virus Maker = Programmer/ Pembuat Virus) sering memasukkan teknik ini agar

tidak dapat dilihat & tidak dicurigai oleh pengguna komputer.

Intinya virus tetap ingin eksis.

Perhatikan contoh pada gambar. Sebelumnya virus tidak terlihat (atas), karena virus mengubah konfigurasi pada Windows Explorer sehingga tidak terlihat.

Setelah penulis mencoba mengubah konfigurasinya kembali, ternyata benar, ada virus

"jariku_jempol_semua.exe" (simulasi).

3. Memperbanyak diri

Sama halnya seperti kromosom (biologi) yang terus membelah diri dengan membawa sifat yang sama.

Virus komputer juga dapat memperbanyak diri.

a. Virus akan memperbanyak diri dan kemudian masuk ke semua partisi/ drive (C:\, D:\, E:\, F:\, dst) ketika virus masuk ke sistem komputer.

Selain memperbanyak dirinya, virus juga membuat sebuah arsip bernama "Autorun.inf" Virus memanfaatkan kelebihan Windows. Windows memiliki Fitur Autoplay berarti kemampuan menampilkan isi perangkat penyimpan data (Flash Disk, CD, dsb) secara otomatis setelah dihubungkan ke komputer

Cara Kerja Fitur Autoplay ... Dalam proses pembukaan otomatis (Autoplay), sistem akan mencari arsip

"Setup Information" berekstensi *.inf yang bernama "Autorun.inf" dan segera melaksanakan perintah dari arsip tersebut.

Arsip ini umumnya digunakan untuk instalasi program otomatis oleh produsen perangkat keras komputer.

Misalnya untuk instalasi printer, agar lebih memudahkan. Jadi tidak perlu mencari CD Drive, kemudian klik 2x pada setup.exe.

Intinya untuk mempersingkat waktu dan tidak membingungkan user. Selanjutnya, fitur ini pun dimanfaatkan oleh virus.

Perhatikan isi "Autorun.inf" pada gambar. [AUTORUN]

shellexecute="jariku_jempol_semua.exe" berarti sistem diperintah untuk mengeksekusi/ menjalankan "jariku_jempol_semua.exe". Setelah virus masuk dan menginfeksi komputer, virus menggandakan diri & membuat arsip autorun.inf ke dalam drive (C:\ atau D:\ atau E:\, dst).

Tidak berhenti di sini saja, virus akan aktif memeriksa jikalau ada perangkat eksternal yang terpasang. Jika ada, langsung saja virus menggandakan diri dan membuat arsip autorun.inf ke dalam perangkat tersebut.

b. Memperbanyak diri dengan menggunakan nama sama dengan nama arsip yang dimiliki user & menyembunyikan arsip user yang asli.

Cara ini paling banyak disukai oleh VM, karena dapat mengecoh user. Setelah terkecoh, tentunya user tidak tahu ternyata arsipnya sudah disembunyikan dan yang terlihat adalah arsip virus (palsu). Setelah dibuka, arsip tidak terbuka & yang terjadi malah virus semakin bertambah banyak & menyebar.

(Perhatikan gambar. Arsip asli "Arjuna dikejar Cinta.doc" disembunyi oleh virus dan virus tampil dengan model persis seperti arsip asli : "Arjuna dikejar Cinta.doc.exe".

Begitu juga dengan folder "Sayangku" menjadi

"Sayangku.exe". Karena virus termasuk dalam tipe aplikasi / Application, maka memiliki ekstensi *.exe (Sayangku.exe, Arjuna dikejar Cinta.doc.exe).

Inilah yang membedakan virus dengan arsip asli seperti pada gambar) Catatan :

Contoh di atas, pada folder asli "Sayangku" dan arsip asli

"Arjuna dikejar Cinta.doc" terlihat transparan, berarti arsip asli disembunyi oleh Virus. Arsip & folder asli dapat terlihat karena penulis telah mengubah

konfigurasi sistem sehingga dapat terlihat.

Walaupun lambat karena membutuhkan intervensi user (butuh dijalankan oleh user), cara ini sering sukses mengecoh user & viruspun masuk menggerogoti sistem komputer. c. Memperbanyak diri dan kemudian melekat/ bersatu dengan arsip pengguna komputer

(user).

Teknik memperbanyak diri dengan cara ini juga dapat mengecoh & merugikan pengguna komputer.

Karena virus melekat dengan arsip user.

(Perhatikan. Dua-duanya adalah arsip milik user. "jalan_jalan_di_t4.doc" adalah arsip asli user

dengan ukuran 11 Kb dan tipenya : Microsoft Word Document. Sedangkan "jalan_jalan_di_t4.exe" juga adalah arsip user,

namun telah bersatu dengan virus,

Cara ini tidak menyembunyikan arsip asli,

namun bergabung menjadi satu dengan arsip asli dan ukuran arsip pun bertambah. Sehingga ketika arsip ini dibuka, maka yang dibuka pertama adalah arsip virus kemudian barulah arsip aslinya dibuka.

Tidak menutup kemungkinan, arsip Anda yang lainpun mengalami keadaan seperti ini. Misalnya, arsip gambar. Mulanya berukuran 5 Kb dengan tipe "JPEG Image" (*.jpg), berubah ukuran

menjadi 13 Kb dengan tipe "Application" (*.exe).

Dan bahayanya, jika sampai virus bergabung dengan master aplikasi.

Misalnya, arsip penginstalan McAfee (Setup.exe) yang memang bertipe "Application", maka akan semakin sulit diprediksi apakah arsip tersebut sudah terinfeksi atau tidak. Teknik-teknik yang sudah dijelaskan singkat ini hanyalah sedikit dari banyak teknik yang dilakukan oleh virus. Di masa sekarang virus hadir dengan berbagai teknik seiring dengan perkembangan pikiran dan teknologi manusia modern.

Bagaimana virus bisa masuk ke dalam sistem komputer?

Virus bisa masuk melalui : perangkat keras eksternal (Disket, USB Flash Disk, CD, dll), jaringan komputer hubungan jarak dekat (LAN) maupun jauh (Internet).

Sekarang saya akan memberikan contoh kronologinya,

Awalnya Anda diminta mendesain gambar untuk kartu yang akan dijual dalam rangka mencari dana. Karena sudah dekat deadline-nya, saya meminta Anda untuk segera menyelesaikan desainnya. Di siang hari yang panas terik, Anda datang dengan keringat bercucuran dengan terburu-buru masuk ke rumah saya dan memasukkan Flash Disk berisi desain Anda ke komputer saya.

Dan... tada. Flash Disk Anda yang terbuka otomatis menampilkan isinya.

Wah, ternyata bagus juga desainnya. Bukan main, kartu-kartu yang akan dijual pasti laku keras.

Tentunya Anda bangga dengan apa yang telah dikerjakan. Sungguh hasil yang memuaskan. Suhu di luar sudah semakin panas, komputer saya matikan dan segera saya meneguk segelas air lalu bersandar di sebuah lopo dekat rumah. Berhubung besok sudah mulai dijual, saya harus mencetak semua kartu-kartunya. Segera komputer saya hidupkan. Kipas tua di sebelah badanku berjarak 1 meter terus berputar terantuk-antuk.

Tapi, ketika hendak menampilkan Windows ada sebuah kotak dengan tulisan yang muncul. "Lihat nih... Jariku Jempol semua!!! ... Gini aja komputernya saya ambil alih ya..."

(mohon perhatian. tidak semua virus melakukan teknik seperti ini. ini hanyalah teknik biasa dan tidak merusak Windows)

Saya hanya senyum saja dengan tulisan itu. heh, pikir saya itu hanya tulisan konyol. Kemudian saya mencari dan membuka arsip yang akan dicetak.

Sekarang buka My Documents, kemudian ...

Loh kok folder "Gambar Desain Kartu" tidak bisa terbuka? Padahal folder ini tadinya bisa dibuka. Aneh...

Karena masih belum yakin, saya coba mencari folder "Gambar Desain Kartu"

menggunakan fasilitas "Search". Klik kanan pada "My Computer" dan pilih "Search..." Pada kotak Search for, saya mengetikkan nama folder yang hendak dicari (Gambar Desain Kartu) dan klik tombol Search Now.

ketika saya klik 2x pada folder yang

ditemukan

(Gambar Desain Kartu)

sama saja,

tidak bisa

terbuka.

Namun Hasilnya >>>>>>>>>Oh, barangkali virus (awal kecurigaan saya),

berharap antivirus yang baru ini dapat menyelesaikan masalah.

Sama Sekali TIDAK terbuka AntiVirusnya !!!

Ini bukan karena kadaluarsa, soalnya AntiVirus masih baru. Wah, saya mengira mungkin AntiVirus perlu diinstall ulang. Setelah diinstal ulang, tetap saja tidak bisa terbukaSaya coba menghubungi Anda untuk minta salinan "Gambar Desain Kartu", tapi ternyata Anda sedang keluar kota.

Pusing! Bingung!

Sekarang saya coba untuk cek data yang laintakut saja kalau sampai hilang. Syukurlah.... masih ada.

Tidak mungkin ternyata sama saja, semua dataku

Contoh tadi adalah salah satu dari begitu banyak masalah yang pernah dialami oleh pengguna komputer (user).

Begitu kompleksnya sistem komputer, membuat user juga sulit mempelajari sistem operasi komputer. Apalagi jika muncul banyak pesan kesalahan (error) pada layar, wah membuat user resah & tidak nyaman dengan semua itu.

Ditambah lagi dengan kerja sistem operasi komputer yang kian melambat akibat aktivitas virus yang terus-menerus menjalankan aksinya. Membuat pekerjaan lambat selesainya.

Jika virus dibiarkan terus aktif dalam sistem komputer,

Apa yang TERJADI selanjutnya pada Komputer ?

Dampak-dampak yang dapat terjadi pada sistem komputer akibat aktivitas virus : 1. Kemungkinan semua data Anda akan rusak sebagian bahkan rusak total. 2. Kinerja/ kemampuan kerja komputer akan berkurang.

Virus terus bekerja di "belakang layar", sehingga memori pada komputer terus digunakan & kerja komputer menjadi terbatas & lambat. (pemakaian bisa 10%, 20%, 50%, bahkan bisa 90% dari memori)

3. Kemungkinan beberapa program dalam sistem komputer tidak berfungsi.

Virus dapat diprogram untuk memblokir program yang mengancam kerjanya. Setelah virus masuk & memeriksa sistem komputer, virus akan memblokir program sesuai dengan daftar program yang dimasukkan sang pembuatnya (VM).

Program yang diblokir misalnya Anti-Virus McAfee, Norton, Winamp, dll. 4. Bisa menghambat pekerjaan Anda jika virus memangkas banyak memori.

5. Berdasarkan pernyataan no. 2, maka kemungkinan dapat merusak perangkat keras (Hardware) komputer.

Karena perangkat keras seperti RAM, Hard Disk, Processor komputer dipacu untuk bekerja semaksimal mungkin, ditambah lagi jika komputer dipaksa

menjalankan banyak program, tidak menutup kemungkinan Hardware bisa rusak.

6. Sistem Operasi (Windows) bisa lumpuh bahkan rusak akibat file sistem yang "dijangkiti" virus.

Virus dapat menggabungkan diri dengan data pribadi Anda maupun dengan file sistem operasi seperti cmd.exe, regedit.exe, explorer.exe, msvbvm60.dll, sehingga lama-kelamaan bisa merusak sistem komputer.

CARA MENCEGAH MASUKNYA VIRUS DAN SERANGANNYA

Malware khususnya virus dapat masuk ke dalam sistem operasi komputer karena ada celah yang dapat membuatnya masuk tanpa diketahui pengguna komputer (user). Saya akan menjelaskan dahulu celah dalam sistem operasi Windows yang dimanfaatkan virus.

Sistem operasi Windows memberikan kemudahan kepada para pengguna komputer dalam membuka data dari perangkat keras eksternal seperti USB Flash Disk, CD, dll. Windows menyebutnya Fitur Autoplay, yaitu kemampuan Windows untuk menjalankan/ menampilkan isi dari media penyimpan eksternal pada layar monitor secara otomatis setelah dihubungkan ke komputer.

Kedua gambar ini adalah indikator

bahwa Fitur Autoplay pada Windows aktif. (Jika Windows Anda menampilkan kedua jendela atau salah satunya saja seperti ini, maka

Fitur Autoplay sedang aktif)

Seperti yang telah dijabarkan dalam "Cara Kerja Virus", bahwa fitur ini digunakan virus untuk menginfeksi drive lain dengan membuat arsip Autorun.inf.

Saya ambil sebuah contoh.

Saya hendak mengambil arsip dari komputer teman yang terinfeksi virus, kemudian saya hubungkan Flash Disk ke komputer dan menyalin arsip ke Flash Disk.

Setelah saya hubungkan Flash Disk ke komputer milik saya, Fitur Autoplay yang aktif membuka isi flash disk secara otomatis. Tanpa disadari ternyata virus sudah menyusup & aktif di komputer saya.

Mungkin Anda berpikir, jikalau demikian ketika sedang Autoplay, ya cukup tekan tombol Cancel saja agar Windows tidak membuka & menjalankan autorun.inf. Cara ini memang bisa mencegah.

Namun yang harus Anda ketahui bahwa

seorang pengguna komputer (user) seringkali membuka drive dengan cara klik kiri mouse 2x atau menekan tombol Enter kibor pada drive.

Cara ini sama saja dengan menjalankan fitur autoplay.

Jika di dalam drive yang dibuka, misalnya drive C:, terdapat arsip virus & autorun.inf, maka Windows akan menjalankan perintah dalam autorun.inf.

Viruspun akan masuk menyusup & semakin menyebar dalam komputer Anda. Solusinya :

<Pertama> Mematikan Fitur Autoplay

Caranya :

>> Khusus Untuk

Windows XP Professional

1. Tekan tombol Start, pilih Run...;

2. Pada kotak Run...., ketik GPEDIT.MSC; 3. Setelah terbuka, akan muncul seperti ini;

4. Pilih Computer Configuration, lalu klik 2 kali untuk membuka sub menunya. Setelah terbuka, klik 2 kali pada sub menu Administrative Template (Gambar 1);

5. Lalu klik 2 kali pada sub menu System, maka akan muncul menu di jendela kanan seperti pada Gambar 2;

Lihat Turn off Autoplay, jika pada kolom State tertulis Not configured berarti fitur Autoplay sedang aktif.

6. Klik 2 kali pada Turn off Autoplay, maka akan muncul kotak. Kemudian klik pada pilihan Enabled, lalu pada ”Turn off Autoplay on:” pilih All drives dengan cara klik kotak tersebut (Gambar 3). Klik tombol OK.

Gambar 1

Gambar 2

Gambar 3

Gambar 4

7. Setelah pada Turn of Autoplay muncul keterangan Enabled, berarti fitur Autoplay telah dinonaktifkan. Lakukan juga pada Menu User Configuration (Gambar 4).

>> Untuk

Windows XP Professional, Windows XP Home Edition, Windows Me,

Windows 98

1. Tekan tombol Start, pilih Run...; 2. Pada kotak Run...., ketik REGEDIT; 3. Setelah terbuka, akan muncul seperti ini;

4. Buka satu persatu dengan cara klik 2 kali, mulai dengan memilih

[HKEY_CURRENT_USER], dilanjutkan dengan klik 2 kali pada [SOFTWARE], kemudian [Microsoft], [Windows], [CurrentVersion], [Policies], dan akhirnya pilih [Explorer]

Jika Anda tidak menemukan [Policies], buat baru dengan cara klik kanan pada

[CurrentVersion] maka akan muncul menu, pilih menu New, pilih Key, lalu beri nama Key tersebut dengan nama Policies. Kemudian klik kanan pada [Policies] maka akan muncul menu, pilih menu New, pilih Key, lalu beri nama Key tersebut dengan nama Explorer

5. Kemudian klik kanan mouse pada [Explorer], pilih New, dan pilih DWORD Value

6. Beri nama NoDriveTypeAutoRun

7. Klik kiri mouse 2x pada NoDriveTypeAutoRun dan pada menu Base pilih “Hexadecimal”. Lalu ketik “ ff ” (tanpa tanda kutip) dalam kotak Value data

Klik tombol “OK”

8. Selanjutnya, lakukan langkah 4 – langkah 7 pada [HKEY_LOCAL_MACHINE], setelah Anda melakukannya pada [HKEY_CURRENT_USER]

<Kedua> Membuka Data dengan Aman

File / Arsip = memiliki ekstensi dan dijalankan dengan program tertentu

(misalnya, fileku.xls, fileku.doc, gambar.jpg)

Folder / Map/ Direktori = tempat yang digunakan untuk menaruh

file-file. Biasanya bergambar map berwarna kuning

Drive = media penyimpan data atau perangkat keras lain yang terpasang

pada komputer dan memiliki identitas (C: , D:, E:, .... , Z:)

Jika Anda sudah menonaktifkan fungsi Auto Run/ Autoplay seperti pada langkah sebelumnya, tidak menutup kemungkinan Anda bisa terkena serangan malware. Masih ada yang harus Anda pahami.

Di dalam Windows Explorer, mungkin Anda terbiasa membuka folder atau data yang ada dalam drive C: atau D: dengan cara klik kiri mouse 2x.

INGAT : Jika hendak membuka drive (misalnya drive K:), Jangan gunakan cara klik kiri

mouse 2 kali !!!

Cara ini mungkin nyaman dilakukan, namun jika di dalam folder/ drive Anda terdapat malware, kemungkinan malware itu akan dijalankan secara otomatis jika memang

terdapat file Autorun.inf.

Untuk lebih aman dalam membuka folder atau drive dalam komputer Anda (mis.: Flash Disk, Disket, CD), jangan gunakan klik kiri mouse 2 kali. Tetapi, gunakan klik kanan mouse pada folder/ drive yang hendak dibuka dan pilih “Explore”.

Contoh: Membuka Folder “ehome” Contoh: Membuka Drive (K:) Membuka folder/ drive dengan klik kanan mouse dan pilih Explore

Jika Anda merasa kurang nyaman, gunakan cara berikut :

1. Pada “Windows Explorer”, terdapat serentetan menu mulai dari menu File, Edit, View, Favorites, Tools dan Help

2. Pada menu “View”, pilih “Explorer Bar” dan klik “Folders” untuk memilihnya (jika sudah ada tanda centang di depan “Folders”, berarti sudah dipilih) (Gambar 1)

3. Maka akan muncul urutan mulai dari “Desktop”, “My Documents”, “My Computer”, dan seterusnya dengan tanda [+] (plus) di depannya masing-masing. Klik tanda [+] untuk melihat drive dan folder yang ada.

4. Klik saja langsung folder yang hendak dibuka dari jendela “Folders” di sebelah kiri, maka akan langsung dibuka isi folder di jendela sebelah kanan (Gambar 2)

Jendela Kanan Jendela Kiri

Gambar 1

Gambar 2.

Membuka drive Creative Lab (F:) pada jendela kiri lalu klik folder Today’s Tips. Terlihat isi folder Today’s Tips di jendela sebelah kanan.

MEMPERLIHATKAN EKSTENSI FILE DAN FILE YANG TERSEMBUNYI

Sistem Operasi Windows memiliki file-file pendukung yang memiliki peran penting dalam menjalankan Sistem Operasi ini. Maka Windows menyembunyikan file-file tersebut karena sangat riskan dan berbahaya jika sampai terhapus. Jika itu terjadi maka Sistem Operasi akan lumpuh total dan tidak dapat dijalankan.

Malware (Virus/ Worm) memanfaatkan situasi ini, yaitu dengan membuat dirinya tersembunyi (Hidden) dan juga mengubah statusnya menjadi file sistem sehingga Windows mengganggap file malware sebagai bagian dari file-file yang penting.

Ekstensi = Tanda pengenal yang dimiliki file agar dapat diketahui dengan

program apa file ini dibuat dan dapat dibuka (misalnya, dokumenku.xls. Ekstensinya = *.xls :: atau file_gw.doc. Ekstensinya = *.doc)

Attributes (Atribut) = Sifat dari sebuah file

Atribut File ada 4, yaitu :

Read Only (R) = file hanya bisa dibaca saja –isinya tidak bisa diubah-

ubah–

Hidden (H) = file disembunyi/ tidak terlihat

System (S) = file dikenal Windows sebagai bagian dari sebuah program

penting/ file Windows

Archive (A) = Arsip

Untuk mengetahui apa itu atribut, perhatikan gambar berikut :

(Gambar 1) Klik kanan pada sebuah file dan pilih Properties

(Gambar 2) Lalu muncul kotak Properties. Perhatikan Attributes (Atribut)

Di sinilah dapat kita ketahui Atribut yang dimiliki oleh sebuah file

Perhatikan garis lingkaran pada Gambar 2. Di situ tertulis :

Di samping tulisan Read-Only dan Hidden terdapat kotak putih kecil.

Jika pada kotak terdapat tanda centang ( √ ), berarti atribut tersebut sedang aktif. Jika pada kotak tidak terdapat tanda centang, berarti atribut tersebut tidak aktif.

Pada contoh gambar di atas, kotak Read-Only dan Hidden tidak terdapat tanda centang, menandakan file tersebut tidak memiliki atribut Read-Only dan Hidden.

Dengan kata lain, atribut Read-Only dan Hidden sedang tidak aktif.

Atribut Read-Only, berarti file hanya bisa dibaca saja –isi file tidak bisa diubah-ubah-. Atribut Hidden, berarti file disembunyi/ tidak terlihat.

Pada file yang memiliki Atribut Hidden, file tidak dapat dilihat secara langsung. Harus melakukan pengubahan konfigurasi pada sistem registri terlebih dahulu.

Atribut System.

File yang memiliki Atribut System, file itu akan dikenal oleh Windows sebagai bagian dari sebuah program penting/ file Windows sendiri yang tentunya dianggap Windows sebagai file yang penting.

Untuk mengetahui apakah sebuah file memiliki Atribut System, perhatikan gambar berikut.

Setelah Anda klik kanan pada file dan pilih Properties, pada kotak putih kecil serta tulisan Hidden terlihat berwarna keabu-abuan dan juga tidak bisa Anda klik. Menandakan file tersebut beratribut System.

Setelah mengetahui tentang ekstensi dan atribut, bagaimana cara menampilkan ekstensi file dan memperlihatkan file yang tersembunyi? Berikut adalah langkah-langkahnya.

1. Bukalah Windows Explorer dari menu “Start” > “Programs” atau “All Programs” > “Accessories” > “Windows Explorer”

2. Jika sudah terbuka, lihat bagian atas Windows Explorer (di bawah title bar/ kotak judul) terdapat serentetan menu dari menu File, Edit, View, Favorites, Tools dan Help

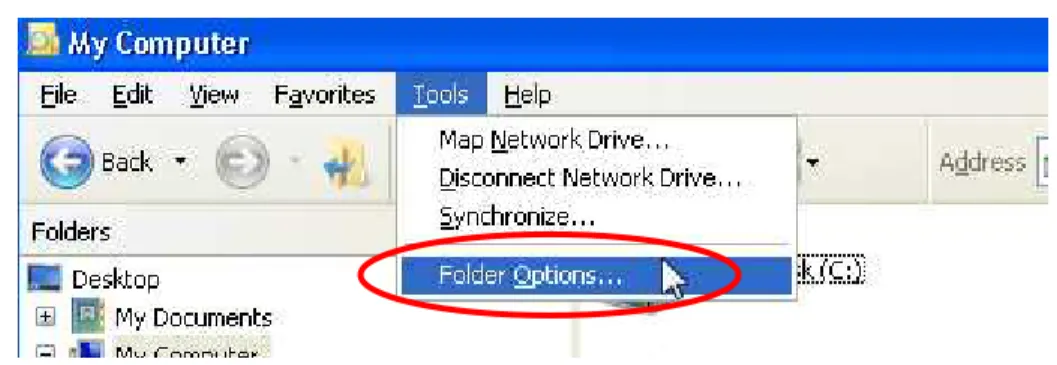

3. Pada menu “Tools”, pilih “Folder Options…”

4. Maka akan muncul kotak “Folder Options” dengan 4 tab, yaitu tab “General”, “View”, “File Types”, dan “Offline Files” (Gambar 1)

5. Pilih tab “View” (Gambar 2)

Gambar 1 Gambar 2

6. Akan terlihat sebuah kotak bernama “Advanced settings:”. Di dalam kotak ini terlihat sederetan kalimat yang tersusun dengan di setiap depan kalimat tersebut terdapat pilihan yang berbentuk bulat (dinamakan Radio) dan kotak (dinamakan Kotak Cek)

kotak cek radio

7. Sekarang pada kotak “Advanced settings:” tersebut, coba Anda cari yang namanya :

Hidden Files and Folder, maka akan terlihat dua pilihan di bawahnya, yaitu Do not show hidden files and folders dan Show hidden files and folders.

Pilih yang ke dua, yaitu Show hidden files and folders dengan cara klik kiri mouse pada pilihan tersebut (Gambar 1)

8. Selanjutnya cari yang namanya : Hide file extensions for known file types. Lihat kotak kecil yang terdapat di depan pilihan ini. Hilangkan tanda centang pada kotak tersebut dengan cara klik kiri mouse pada kotak. (Gambar 1)

9. Kemudian cari yang namanya : Hide protected operating system files (Recommended). Lihat kotak kecil yang terdapat di depannya. Hilangkan tanda centang pada kotak tersebut dengan cara klik kiri mouse pada kotak (Gambar 1). Maka akan muncul kotak konfirmasi (Gambar 2). Klik tombol Yes. Hasil akhirnya seperti pada Gambar 3

Gambar 2

Gambar 1 Gambar 3

10. Jika sudah selesai, klik tombol OK

11. Untuk melihat apakah perubahan yang dilakukan berhasil, coba Anda masuk ke

Windows Explorer di My Computer dan pilih drive “C:\” (dengan asumsi bahwa Sistem Operasi Windows Anda dipasang pada drive “C:\”). Klik kanan pada area kosong di C: dan klik “Refresh”.

Maka Anda akan melihat beberapa file bernama “Boot.ini”, “Autoexec.bat”, dan sebagainya yang kelihatannya sedikit transparan. Berarti Anda sudah berhasil

folder RECYCLER beratribut Hidden sehingga terlihat sedikit transparan file boot.ini beratribut Hidden sehingga terlihat sedikit transparan. Coba Anda lihat pada Properties-nya, atribut apa lagi yang dimiliki file ini

... Arti dari Pengubahan yang telah dilakukan pada Folder Options tadi.

Memperlihatkan ekstensi file Memperlihatkan file dan folder yang tersembunyi/ beratribut Hidden

Memperlihatkan file Windows/ file beratribut System

Penjelasan singkat tentang Ekstensi File

Perhatikan 3 file di atas. Masing-masing memiliki ekstensi.

¾ form.xls (ekstensi = .xls); dibuka menggunakan Software Microsoft Office Excel ¾ rahasia.doc (ekstensi = .doc); dibuka menggunakan Software Microsoft Office Word ¾ Fur Elise.mp3 (ekstensi = .mp3); dibuka menggunakan Software Pemutar Lagu (Winamp) ...

Perhatian !!!

. Setelah Anda melakukan seperti langkah 1 – langkah 11 (hal. 29 – 31), coba Anda ulangi langkah 3 – langkah 5 (hal. 30). Lihat kembali pada Hidden files andfolders, Hide extensions for known file types, dan Hide protected operating system files. Jika

ternyata pengubahan yang sudah Anda lakukan seperti Gambar 3 pada langkah 9 (hal.31), tiba-tiba berubah dengan sendirinya ke keadaan awal (default), maka patutlah dicurigai bahwa komputer Anda sedang diserang Virus.

MENGENALI FILE/ FOLDER ASLI DAN PALSU (MALWARE)

Software AntiVirus = Software yang berfungsi mencari dan membaca

dengan teliti data apakah ada malware atau tidak, dan kemudian segera mengambil tindakan membersihkan jika didapati ada malware

Scan = Membaca dengan teliti satu atau banyak file menggunakan

Software AntiVirus

Virus Definition = file Software AntiVirus yang berisi daftar malware

yang dikenali dan dapat dibersihkan oleh Software AntiVirus

Update AntiVirus = Memperbaharui/ memasukkan Virus Definition

terbaru yang didapat dari Produsen Pembuat Software AntiVirus

1. Folder yang asli tidak memiliki ekstensi. Misalnya Sayangku.exe atau Sayangku.scr. (untuk memperlihatkan ekstensi, terlebih dahulu lakukan langkah 3 – langkah 10 pada “Memperlihatkan ekstensi file dan file yang tersembunyi” hal. 30 – 31)

Atau Cek keaslian dengan cara :

Klik kanan di tempat kosong, pilih view, lalu pilih details

Hasilnya seperti ini :

Perhatikan, sebuah Folder tentunya memiliki Tipe (Type) = File Folder (bukan

Application, bukan Screen Saver). Dari pernyataan ini saja sudah ketahuan mana yang asli, mana yang palsu.

Bukan hanya untuk folder saja, untuk File juga bisa.

Liciknya si virus, yaitu kadang-kadang mengkloning/ menggunakan nama dan ikon persis seperti file milik pengguna komputer lalu menyembunyikan file asli pengguna. Hati-hati dengan file yang berekstensi *.exe atau *.scr yang tidak Anda kenal/ mirip dengan file Anda

2. Jika ada folder yang kelihatannya transparan, lihat dulu apakah nama folder tersebut Anda kenal. Jika Anda kenal, maka kemungkinan besar itu adalah folder asli yang telah

disembunyikan oleh malware, dan folder yang terlihat jelas (tidak transparan) apalagi jika memiliki ekstensi *.exe atau *.scr, kemungkinan besar itu adalah file malware yang mengelabui korban dengan nama dan tampilan yang mirip folder asli

Folder memiliki ekstensi yang mencurigakan (*.exe dan *.scr). Kemungkinan besar folder palsu yang menggunakan nama sama dengan folder asli

Folder terlihat transparan. Kemungkinan besar folder asli yang telah disembunyi oleh Virus

3. Waspada jika Anda melihat ada file dengan nama “Autorun.inf” dan “Desktop.ini” dalam drive. Tapi jika memang Anda sudah paham file tersebut dan tidak berbahaya, biarkan saja. Karena umumnya, file inilah yang digunakan malware (khususnya virus) untuk menjalankan dirinya secara otomatis

4. Jika Anda menyimpan file yang diketik menggunakan Microsoft Office Word atau Excel, maka perhatikan ini baik-baik.

¾ File Word yang sebenarnya memiliki ekstensi *.doc. Namun jika file Word Anda berekstensi *.exe (misalnya fileku.exe), berarti file Anda sudah diserang virus. Ada 2 kemungkinan : file Anda rusak karena sudah diobrak-abrik virus atau tidak rusak namun virus akan berjalan jika Anda buka file Anda.

¾ File Excel yang sebenarnya memiliki ekstensi *.xls (misalnya fileku.xls). Namun jika file Excel Anda berekstensi *.exe atau mungkin *.scr, berarti file Anda sudah diserang virus.

5. Ini juga tidak menutup kemungkinan terjadi pada file gambar Anda. File gambar biasanya berekstensi *.jpg, *.jpeg, *.gif dan sebagainya. Namun jika ekstensinya *.exe atau *.scr, berarti file tersebut telah diserang virus atau mungkin itu adalah file virus yang kemudian menyembunyikan file asli gambar

SARAN UNTUK MENCEGAH MASUKNYA MALWARE

1. Jika hendak menginstal/ memasang Software baru, sebaiknya di-scan terlebih dahulu dengan Software AntiVirus, karena tidak menutup kemungkinan malware telah menjangkiti Software baru tersebut

2. Sebisa mungkin, ketika Anda sedang menggunakan Internet, supaya jangan membuka sembarang situs apalagi yang berisi hal-hal yang berbau pornografi. Karena tanpa Anda sadari kemungkinan situs internet tersebut telah dijangkiti malware, sehingga dapat masuk ke dalam sistem operasi komputer Anda

3. Begitu juga halnya ketika Anda membuka e-mail (electronic mail), jika ada surat dari pengirim yang tidak jelas/ tidak dikenali sebaiknya jangan dibuka/ dihapus saja 4. Kuasai diri Anda supaya tidak sembarangan membuka data orang lain, untuk menjaga

kemungkinan jika data tersebut telah dijangkiti malware

5. Jika Anda mengambil data dari komputer lain menggunakan Flash Disk, Disket, CD atau perangkat lainnya, sebaiknya di-scan terlebih dahulu sebelum membuka data

LANGKAH-LANGKAH YANG DIAMBIL

JIKA ADA FILE YANG MENCURIGAKAN

1. Ingat .... Ingat .... dan Ingat .... Jangan langsung membuka drive atau folder yang dicurigai dengan cara langsung mengklik kiri mouse 2 kali !!! Lakukanlah seperti pada penjelasan sebelumnya tentang ”Membuka data dengan aman” (hal. 25 – 26) 2. Scan drive/ folder/ file yang dicurigai dengan menggunakan Software AntiVirus yang

terpasang pada komputer

3. Jika Anda sudah paham benar dengan ciri-ciri file virus, maka sebaiknya dihapus saja file yang dicurigai tersebut.

Tapi jika Anda masih merasa bimbang dan memang ada kemungkinan file yang dicurigai tersebut adalah file asli yang dilengketi virus, sebaiknya scan menggunakan Software AntiVirus. Jika masih bimbang, mintalah bantuan dari orang lain yang paham betul

PERHATIANLAH PADA KOMPUTER ANDA

1. Pasanglah Software AntiVirus pada Komputer Anda

2. Tetap lakukan Update/ Pembaharuan Database pada Software AntiVirus Anda agar mampu mengenali malware-malware baru

3. Jika Anda sedang tidak menggunakan komputer, gunakanlah waktu luang Anda untuk men-scan komputer Anda dengan Software AntiVirus secara keseluruhan. Menjaga kemungkinan tanpa Anda sadari ada file malware yang masuk (Virus/ Worm/ Trojan) 4. Lakukan perawatan terhadap komputer dan data dalam komputer

TIPS MERAWAT KOMPUTER

UPS (Uninteruptible Power Supply) = Perangkat Keras yang berfungsi

sebagai penyimpan energi listrik.

Disk Defragmenter = Software bawaan Windows yang berfungsi

merapikan data dalam perangkat penyimpan data.

Perawatan secara Fisik :

1. Bukalah penutup komputer Anda dan bersihkan bagian dalam komputer dengan kain atau kuas kering untuk membersihkan debu-debu. Karena debu bisa menjadi salah satu penyebab komputer Anda menjadi lambat bekerja atau tidak bisa bekerja sama sekali

2. Jauhkan monitor komputer dari benda yang mengandung magnet

3. Jangan biasakan ketik sambil makan atau minum untuk mencegah keyboard agar tidak mengalami kerusakan akibat makanan yang masuk atau minuman tumpah dan

mengering dalam keyboard

4. Gunakanlah UPS (Uninteruptible Power Supply) sebagai sumber listrik untuk

komputer Anda. Karena UPS dapat menyimpan listrik agar ketika listrik padam secara tiba-tiba, komputer Anda tidak mati mendadak. Jika secara terus-menerus komputer Anda mati mendadak, akan sangat berbahaya bagi perangkat keras/ hardware komputer.

Perawatan pada Sistem Komputer :

1. Rapikanlah data dalam komputer Anda saat komputer sedang tidak digunakan. Merapikan data komputer dengan Software bawaannya Windows, yaitu Disk

Defragmenter atau dapat menggunakan Software lain yang berfungsi merapikan data dalam komputer.

Menggunakan Disk Defragmenter.

Bukalah Disk Defragmenter dari tombol START > All Programs atau Programs > Accessories > System Tools > Disk Defragmenter

Setelah terbuka, pilih salah satu drive pada kolom Volume lalu klik tombol Defragment. Harap jangan melakukan aktivitas lain pada komputer, karena dapat mengganggu proses merapikan/ Defragment. Proses membutuhkan waktu yang cukup lama, tergantung dari keadaan drive yang dirapikan.

Setelah selesai men-Defrag semua drive, Restart komputer Anda.

2. Bersihkanlah ”tempat sampah” dalam komputer Anda agar tidak memperlambat kerja komputer

3. Gunakanlah Software tambahan untuk membersihkan ”file sampah” secara keseluruhan