IMPLEMENTASI ALGORITMA BLOWFISH PADA AUDIO STEGANOGRAFI BERBASIS MP3

Skripsi

Diajukan untuk Memenuhi Sebagian Syarat Untuk Memperoleh Gelar Sarjana Komputer

Disusun oleh Muhamad Taufik

0608857

PROGRAM STUDI ILMU KOMPUTER

FAKULTAS PENDIDIKAN MATEMATIKA DAN ILMU PENGETAHUAN ALAM

UNIVERSITAS PENDIDIKAN INDONESIA

BANDUNG

LEMBAR PENGESAHAN

IMPLEMENTASI ALGORITMA BLOWFISH PADA AUDIO STEGANOGRAFI BERBASIS MP3

Disusun Oleh: Muhamad Taufik

0608857

Disetujui dan disahkan oleh: Pembimbing I

Rizky Rachman J., M.Kom NIP. 197711252006041002

Pembimbing II

Budi Laksono Putro, MT NIP. 197607102010121002

Mengetahui:

Ketua Program Studi Ilmu Komputer Fakultas Pendidikan Matematika dan Komputer

Universitas Pendidikan Indonesia

Rasim, MT.

PERNYATAAN

Yang bertanda tangan di bawah ini, saya

Nama : Muhamad Taufik

NIM : 0608857

Program Studi : Ilmu Komputer

Fakultas : Pendidikan Matematika dan Ilmu Pengetahuan Alam Perguruan Tinggi : Universitas Pendidikan Indonesia

Dengan ini saya menyatakan bahwa skripsi dengan judul “IMPLEMENTASI ALGORITMA BLOWFISH PADA AUDIO STEGANOGRAFI BERBASIS MP3” beserta isinya adalah sepenuhnya karya penulis sendiri. Tidak merupakan plagiat dari skripsi orang lain,

Bandung, 10 Agustus 2013 Penulis,

ABSTRAK

Popularitas penggunaan berkas mp3 sebagai format media musik dan lagu digital membuatnya rentan terhadap permasalahan hak cipta. Salah satu cara untuk melindungi hak cipta pada berkas mp3 adalah dengan menggunakan teknik audio steganografi. Metode yang digunakan untuk audio steganografi ini adalah metode Low Bit Encoding dengan enkripsi algoritma blowfish. Metode Low Bit Encoding menyisipkan pesan kedalam berkas mp3 pada setiap bit yang paling tidak berpengaruh atau Least Significant Bit. Algoritma Blowfish digunakan sebagai pengamanan agar pesan yang disisipkan kedalam berkas mp3 tidak dapat dibaca oleh orang yang tidak berhak. Hasil penelitian menunjukkan bahwa penggunaan audio steganografi menggunakan metode Low Bit Encoding dan Algoritma Blowfish sukses menyisipkan informasi hak cipta kedalam berkas audio berformat mp3. Meskipun memiliki tingkat ketahanan (robustness) yang rendah karena tidak tahan terhadap manipulasi konversi dan manipulasi amplitudo, namun hasil penelitian menunjukkan berkas mp3 stego yang dihasilkan memiliki tingkat imperceptibility, fidelity dan recovery yang baik. Pengujian menggunakan MOS (Mean Opinion Score) menghasilkan nilai rata-rata 4,92 dari semua genre dan nilai rata-rata SNR (Signal to Noise Ratio) sebesar 35 dB.

Kata kunci

ii

ABSTRACT

The popularity of mp3 file as a media for digital music and song make it susceptible to copyright infringement. One way for protect the copyright of mp3 file is with using audio steganography technique. The method used is Low Bit Encoding Technique and Blowfish Algorithm. Low Bit Encoding method insert the message into the mp3 file in every bit which is most insignificant or Least Significant Bit. Blowfish algorithm use as a security method so the message cannot read by unauthorized person. The result of the research show that the audio steganography technique can effectively used on mp3 file to insert the copyright information. Although the robustness of the mp3 stego is very low because the

mp3 stego can’t withstand with conversion and amplitudo manipulation process, but the imperceptibility, fidelity, and recovery aspect has a good result. Test using the Mean Opinion Score (MOS) method produce 4,92 poin from all genre tested and SNR (Signal to Noise Ratio) testing produce 35 dB average.

Kata kunci

DAFTAR ISI

ABSTRAK ... Error! Bookmark not defined. ABSTRACT ... Error! Bookmark not defined. KATA PENGANTAR ... Error! Bookmark not defined. DAFTAR ISI ... 1 DAFTAR GAMBAR ... Error! Bookmark not defined. DAFTAR TABEL ... Error! Bookmark not defined. BAB I PENDAHULUAN ... Error! Bookmark not defined. 1.1 Latar Belakang ... Error! Bookmark not defined. 1.2 Rumusan Masalah ... Error! Bookmark not defined. 1.3 Batasan Masalah ... Error! Bookmark not defined. 1.4 Tujuan Penelitian ... Error! Bookmark not defined. 1.5 Manfaat Penelitian ... Error! Bookmark not defined. 1.6 Metodologi ... Error! Bookmark not defined. 1.7 Sistematika Penulisan ... Error! Bookmark not defined. BAB II TINJAUAN PUSTAKA ... Error! Bookmark not defined. 2.1 Kriptografi ... Error! Bookmark not defined. 2.2 Steganografi ... Error! Bookmark not defined. 2.3 Algoritma Blowfish ... Error! Bookmark not defined. 2.4 Metode Low Bit Encoding ... Error! Bookmark not defined. 2.5 Berkas Audio MP3 ... Error! Bookmark not defined. 2.5.1 Struktur Berkas Audio MP3 ... Error! Bookmark not defined. 2.6 Signal-to-Noise Ratio (SNR) ... Error! Bookmark not defined. BAB III METODOLOGI PENELITIAN... Error! Bookmark not defined. 3.1 Desain Penelitian ... Error! Bookmark not defined. 3.2 Metode Penelitian ... Error! Bookmark not defined. 3.2.1 Metode Pengambilan Data ... Error! Bookmark not defined. 3.2.2 Metode Pengembangan Perangkat LunakError! Bookmark not defined. 3.3 Alat dan Bahan Penelitian ... Error! Bookmark not defined.

1

BAB I

PENDAHULUAN

1.1 Latar Belakang

Penggunaan teknologi komputer memudahkan manusia dalam membuat dan menggandakan karya-karya multimedia seperti musik, lagu, gambar dan video. Kehadiran teknologi internet semakin memberikan kemudahan dalam proses pendistribusian karya multimedia tersebut (Gordy, 2000). Berkas audio seperti musik dan lagu merupakan salah satu karya multimedia yang banyak disebarkan melalui media internet ini. Bahkan terdapat layanan internet seperti SoundCloud, Mixcloud, dan Grooveshark yang memberikan layanan khusus bagi penggunanya dalam proses pendistribusian berkas audio melalui media internet.

Berkas audio atau suara elektronik merupakan salah satu bentuk data yang dilindungi oleh Undang-Undang Hak atas Kekayaan Intelektual (HaKI). Salah satu format berkas audio yang populer digunakan saat ini adalah berkas audio MP3. Populernya penggunaan berkas audio MP3 membuatnya rentan terhadap penyalahgunaan hak cipta (Gordy, 2000). Diperlukan sebuah teknik agar dapat melindungi hak cipta dari setiap berkas MP3 yang dihasilkan. Salah satu solusi yang dapat digunakan adalah dengan melakukan penyisipan pesan perihal informasi hak cipta ke dalam berkas MP3.

2

menyamarkan atau menyembunyikan pesan dimana tidak ada yang menyadari adanya pesan tersembunyi kecuali pengirim pesan dan penerima pesan yang dituju (Bandyopadhyay, 2008). Steganografi bersifat Nonrepudiation sehingga dapat mencegah suatu pihak untuk menyangkal bahwa pesan tersebut berasal dari dirinya (Munir, 2006). Jika terdapat seseorang yang mencoba untuk membajak sebuah lagu dan mengklaim bahwa dirinyalah sebagai pemilik lagu tersebut dapat dibuktikan dengan penggunaan teknik steganografi.

Metode steganografi yang akan digunakan adalah metode Low Bit Encoding atau dikenal pula dengan nama Least Significant Bit (LSB). Low Bit Encoding adalah sebuah teknik steganografi dengan mengganti bagian tertentu dari bit-bit yang kurang berpengaruh dengan bit-bit informasi yang akan disisipkan. Penggunaan metode ini populer dikarenakan implementasinya yang sederhana dan dapat menyisipkan informasi lebih banyak dibandingkan dengan metode audio steganografi yang lain seperti spread spectrum, echo hiding ataupun phase coding. Namun pada perkembangannya diketahui bahwa penggunaan metode Low Bit Encoding pada audio steganografi rentan terhadap serangan analisis statistik dan proses steganalisis (Djebbar, 2012).

3

dalam kondisi terenkripsi. Metode enkripsi yang akan digunakan adalah metode Blowfish karena metode ini memiliki tingkat efisiensi yang lebih tinggi dibandingkan metode lain seperti AES, Rijndael, DES ataupun Triple DES dan hingga saat ini masih belum terdapat metode penyerangan yang dapat mengungkapkan data yang dienkripsi menggunakan metode Blowfish (Singh, 2011). Diharapkan dengan penggunaan algoritma Blowfish pada audio steganografi berbasis MP3 ini dapat mengurangi penyalahgunaan hak cipta pada berkas audio MP3.

1.2 Rumusan Masalah

Berdasarkan latar belakang yang telah diuraikan pada bagian sebelumnya, maka dapat dirumuskan beberapa pokok permasalahan, yaitu:

1. Bagaimana mengimplementasikan algoritma Blowfish dalam mengenkripsi data sebelum data tersebut disisipkan ke dalam MP3? 2. Bagaimana menyisipkan data terenkripsi ke dalam MP3 menggunakan

metode Low Bit Encoding?

3. Bagaimanan pengaruh proses audio steganografi terhadap aspek imperceptibility, fidelity, recovery dan robustness pada berkas audio MP3 yang dihasilkan?

1.3 Batasan Masalah

4

1.4 Tujuan Penelitian

Tujuan dari penelitian ini adalah sebagai berikut:

1. Mengetahui hasil implementasi algoritma Blowfish pada audio steganografi menggunakan metode Low Bit Encoding pada berkas audio MP3.

2. Mengetahui perubahan yang terjadi pada berkas audio MP3 setelah terjadinya proses penyisipan pesan dilihat dari aspek imperceptibility, fidelity, recovery dan robustness.

1.5 Manfaat Penelitian

Merujuk pada tujuan penelitian di atas, maka penelitian ini diharapkan dapat memberikan manfaat sebagai berikut:

1. Mengetahui konsep dan teori perlindungan hak cipta pada berkas audio MP3 dengan mengimplementasikan algoritma Blowfish pada proses audio steganografi menggunakan metode Low Bit Encoding.

2. Penerapan metode Low Bit Encoding diharapkan dapat menyisipkan informasi hak cipta pada berkas audio MP3 sebagai bukti otentik kepemilikan karya digital.

1.6 Metodologi

Metodologi yang diterapkan dalam pembuatan skripsi ini, antara lain: 1. Eksplorasi dan Studi Literatur

5

metode-metode dalam steganografi, teknik enkripsi maupun struktur berkas audio melalui literatur-literatur seperti buku (textbook), paper, dan sumber ilmiah lain seperti situs internet ataupun artikel dokumen teks yang berhubungan.

2. Analisis dan Perancangan Perangkat Lunak

Dalam pengembangan perangkat lunak ini penulis melakukan analisis dengan menggunakan metode analisis berbasis objek dengan model proses sekuensial linier.

3. Implementasi Program dan Pengujian Performansi

Detail mengenai implementasi program dilakukan sesuai hasil analisis pada tahapan sebelumnya. Pengujian dilakukan pada perangkat lunak penyisipan pesan dengan teknik steganografi menggunakan metode Low Bit Encoding dan algoritma enkripsi Blowfish pada berkas audio MP3.

4. Hasil Akhir dan Penarikan kesimpulan

Analisis hasil dilakukan untuk mengetahui apakah penggunaan algoritma Blowfish sebelum pesan disisipkan pada berkas audio MP3 dapat secara efektif mengamankan informasi label hak cipta yang selanjutnya akan dilakukan penarikan kesimpulan.

1.7 Sistematika Penulisan

6

BAB I Pendahuluan

Bab pendahuluan berisi latar belakang masalah, rumusan masalah, batasan masalah, tujuan penelitian, metodologi penelitian, dan sistematika penulisan skripsi.

BAB II Tinjauan Pustaka

Tinjauan pustaka berisi beberapa teori yang mendasari penyusunan skripsi ini. Adapun yang dibahas dalam bab ini adalah teori yang berkaitan dengan kriptografi, steganografi, dan beberapa teori yang berkaitan.

BAB III Metodologi Penelitian

Di dalam bab ini dibahas mengenai metode penelitian serta kebutuhan perangkat keras dan perangkat lunak yang digunakan.

BAB IV Hasil Penelitian dan Pembahasan

Dalam bab ini berisi uraian dari hasil penelitian serta analisa dan pembahasan terhadap penelitian yang dilakukan.

BAB V Kesimpulan dan Saran

26

BAB III

METODOLOGI PENELITIAN

3.1 Desain Penelitian

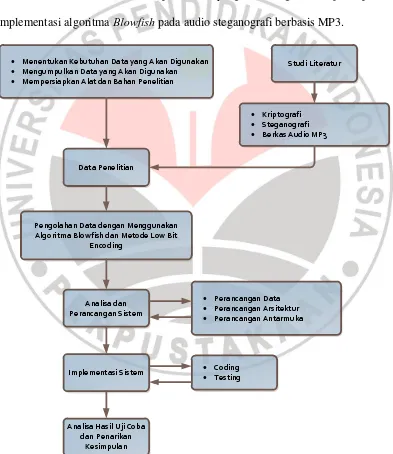

Berikut ini adalah desain penelitian yang akan digunakan pada proses implementasi algoritma Blowfish pada audio steganografi berbasis MP3.

· Kriptografi

· Menentukan Kebutuhan Data yang Akan Digunakan

· Mengumpulkan Data yang Akan Digunakan

· Mempersiapkan Alat dan Bahan Penelitian

Pengolahan Data dengan Menggunakan Algoritma Blowfish dan Metode Low Bit

Encoding

27

Berikut ini adalah penjelasan dari tahapan desain penelitian:

1. Menentukan dan mengumpulkan kebutuhan data yang akan digunakan meliputi jumlah berkas MP3 maupun jenis berkas MP3 yang akan digunakan sebagai bahan penelitian.

2. Mempersiapkan alat dan bahan penelitian. Alat disini merupakan perangkat yang digunakan untuk membuat perangkat lunak, sedangkan bahan merupakan data-data yang telah dikumpulkan untuk digunakan sebagai bahan pembuatan penelitian ini.

3. Setelah data penelitian terkumpul, kemudian data penelitian tersebut digunakan untuk mengembangkan perangkat lunak dengan menggunakan metode pendekatan berorientasi objek dengan model proses sekuensial linear (waterfall).

28

Blowfish Low Bit Encoding Audio Steganografi Blowfish MP3

Mulai

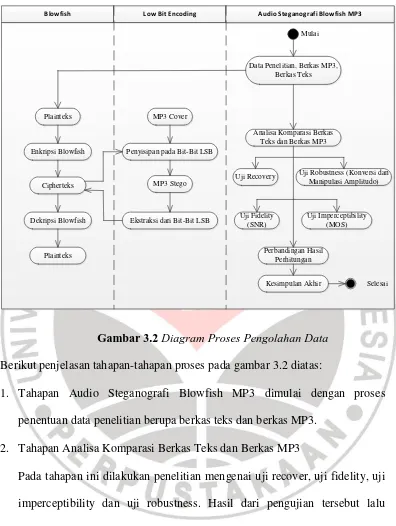

Gambar 3.2 Diagram Proses Pengolahan Data Berikut penjelasan tahapan-tahapan proses pada gambar 3.2 diatas:

1. Tahapan Audio Steganografi Blowfish MP3 dimulai dengan proses penentuan data penelitian berupa berkas teks dan berkas MP3.

2. Tahapan Analisa Komparasi Berkas Teks dan Berkas MP3

Pada tahapan ini dilakukan penelitian mengenai uji recover, uji fidelity, uji imperceptibility dan uji robustness. Hasil dari pengujian tersebut lalu dianalisa untuk diambil kesimpulan akhir.

3. Tahapan pada bagian Blowfish

29

dalam algoritma blowfish, yaitu pembuatan subkunci dan enkripsi data. Proses pembuatan subkunci di dalam algoritma blowfish adalah sebagai berikut: 1. Subkunci pertama berupa 18 buah P-array berukuran 32 bit:

P1, P2, P3,..., P18.

2. Subkunci kedua merupakan S-box dengan 4 x 256 buah array multidimensi berukuran 32 bit:

S1,0, S1,1, S1,2,..., S1,255; S2,0, S2,1, S2,2,..., S2,255; S3,0, S3,1, S3,2,..., S3,255; S4,0, S4,1, S4,2,..., S4,255.

3. Inisialisasi semua array P dan S secara berurutan menggunakan digit

heksadesimal bilangan pi/π (nilai dibelakang angka 3), misal:

P1 = 0x243f6a88, P2 = 0x85a308d3, P3 = 0x13198a2e, dst.

4. Lakukan operasi XOR pada P1 dengan 32 bit pertama dari kunci yang digunakan, XOR P2 dengan 32 bit kedua dari kunci tersebut dan lakukan terus hingga bagian akhir bit kunci (maksimal hingga P14).

Misalkan kunci yang digunakan adalah string “ABCD”. Data binary yang

didapat dengan menggunakan pengkodean ASCII adalah sebagai berikut:

No. Karakter Desimal Biner

1 A 65 0100 0001

2 B 66 0100 0010

3 C 67 0100 0011

30

XOR pada P1 = 0x243f6a88 dengan 32 bit pertama dari kunci menghasilkan nilai sebagai berikut:

0010 0100 0011 1111 0110 1010 1000 1000

0100 0001 0100 0010 0100 0011 0100 0100

0110 0101 0111 1101 0010 1001 1100 1100

Ulangi kembali dari bit kunci awal hingga seluruh array P dan S selesai di-XOR-kan dengan bit-bit kunci.

5. Lakukan enkripsi menggunakan algoritma blowfish pada variabel 64 bit yang semua bitnya bernilai 0 menggunakan subkunci pada proses sebelumnya.

6. Ganti subkunci P1 dan P2 dengan hasil keluaran pada proses 5.

7. Enkripsi hasil keluaran pada proses 5 menggunakan blowfish dengan subkunci yang telah dimodifikasi pada proses 6.

8. Ganti subkunci P3 dan P4 dengan hasil keluaran pada proses 7.

9. Terus lanjutkan proses diatas untuk mengganti semua nilai array P dan S secara berurutan.

Setelah proses pembuatan subkunci selesai, masuk ke dalam proses enkripsi seperti yang digambarkan pada gambar 2.4. Data cipherteks ini yang kemudian disisipkan menggunakan metode Low Bit Encoding. Lalu pada proses ekstraksi MP3, bit-bit LSB yang diekstraksi didekripsi kembali menggunakan algoritma blowfish untuk didapatkan pesan awal yang disisipkan.

31

Pada tahapan ini dilakukan proses penyisipan pesan terenkripsi (cipherteks) ke dalam berkas MP3 pada bagian bit-bit yang paling tidak berpengaruh (LSB).

3.2 Metode Penelitian

Metode penelitian yang digunakan pada penyusunan skripsi ini yaitu:

3.2.1 Metode Pengambilan Data

Penulis berusaha untuk mengumpulkan data dan informasi akurat yang mampu menunjang proses penelitian. Adapun metode pengumpulan data yang dilakukan tersebut adalah:

a. Eksplorasi dan Studi Literatur

Eksplorasi dan studi literatur dilakukan dengan mempelajari konsep-konsep yang berkaitan dengan penelitian ini, seperti teori tentang teknik steganografi, metode-metode dalam steganografi, teknik enkripsi maupun struktur berkas audio melalui literatur-literatur seperti buku (textbook), paper, dan sumber ilmiah lain seperti situs internet ataupun artikel dokumen teks yang berhubungan.

3.2.2 Metode Pengembangan Perangkat Lunak

3.2.2.1Metode Pendekatan Pengembangan Perangkat Lunak

32

dapat mewarisi sifat dan atribut dari komponen lainnya serta terdapat interaksi diantara komponen-komponen tersebut. Proses pemodelan dan perancangan yang digunakan pada metode berorientasi objek ini adalah UML (Unified Markup Language).

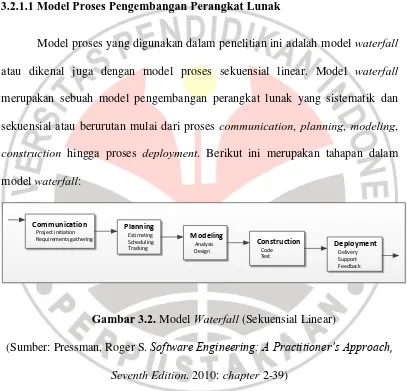

3.2.1.1Model Proses Pengembangan Perangkat Lunak

Model proses yang digunakan dalam penelitian ini adalah model waterfall atau dikenal juga dengan model proses sekuensial linear. Model waterfall merupakan sebuah model pengembangan perangkat lunak yang sistematik dan sekuensial atau berurutan mulai dari proses communication, planning, modeling, construction hingga proses deployment. Berikut ini merupakan tahapan dalam model waterfall:

Gambar 3.2. Model Waterfall (Sekuensial Linear)

(Sumber: Pressman, Roger S. Software Engineering: A Practitioner’s Approach, Seventh Edition. 2010: chapter 2-39)

1. Communication

33

ini. Pada tahapan ini juga ditentukan kebutuhan-kebutuhan apa saja yang harus dipenuhi oleh perangkat lunak yang akan dikembangkan.

2. Planning

Pada tahapan planning didefinisikan mengenai aktivitas-aktivitas manajerial dan teknis yang diperlukan untuk mencapai tujuan pengembangan perangkat lunak. Aktivitas tersebut diantaranya adalah estimating, scheduling dan tracking. Pada tahapan ini dihasilkan road map yang dijadikan panduan dalam aktivitas pengembangan perangkat lunak.

3. Modeling

Tahapan modeling terdiri dari aktivitas analisis dan desain. Proses analisis dilakukan untuk menentukan fitur-fitur apa saja yang akan dikembangkan dan data apa saja yang dibutuhkan dalam pengembangan perangkat lunak. Proses desain meliputi aktivitas perancangan data, perancangan antar muka hingga arsitektur perangkat lunak. Tahapan ini dilakukan agar dihasilkan sebuah model yang representatif dari perangkat lunak yang akan dikembangkan.

4. Construction

34

dikembangkan untuk memastikan bahwa semua kebutuhan sudah diimplementasikan dan berfungsi sebagaimana mestinya.

5. Deployment

Pada tahapan akhir ini perangkat lunak yang sudah dikembangkan dikirimkan kepada pengguna untuk digunakan dan pengguna memberikan umpan balik (feedback) dari hasil evaluasi atau penggunaan perangkat lunak tersebut.

3.3 Alat dan Bahan Penelitian

3.3.1 Alat Penelitian

Pada penelitian ini menggunakan alat penelitian berupa perangkat keras dan perangkat lunak, yaitu:

1. Perangkat keras

a. Processor AMD E-350 1.6 Ghz

b. RAM 3 GB

c. Harddisk 320 GB

d. Display beresolusi 1366 x 768 px

e. Mouse dan keyboard

2. Perangkat lunak

a. Windows 7 Ultimate

35

c. Netbeans 7 IDE

3.3.2 Bahan Penelitian

BAB V

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Kesimpulan dari penelitian ini adalah sebagai berikut:

1. Penyisipan pesan dapat dilakukan kedalam berkas MP3 dengan berbagai macam genre (acapella, classic, pop, rock, metal).

2. Penyisipan informasi menggunakan metode Low Bit Encoding memenuhi kriteria Imperceptibility, Fidelity dan Recovery berdasarkan hasil pengujian nilai SNR dan MOS.

3. Berkas MP3 dengan karakteristik amplitudo yang tinggi (rock, metal) memiliki kualitas yang sama dengan berkas MP3 dengan karakteristik amplitudo rendah (acapella, classic) berdasarkan kriteria Imperceptibility dan Fidelity-nya.

63

5.2 Saran

Saran dari penulis terhadap pengembangan dari penelitian ini adalah sebagai berikut:

DAFTAR PUSTAKA

Alatas, Putri. 2009. Implementasi Teknik Steganografi Dengan Metode LSB Pada Citra Digital. Universitas Gunadarma: Depok.

Bandyopadhyay, Samir K., dkk. 2008. A Tutorial Review on Steganography. University of Calcutta: Kolkata.

Batara, Simon. 2006. Studi Steganografi dalam File MP3. Institut Teknologi Bandung: Bandung.

Cvejic, Nedeljko., Seppänen, Tapio. 2001. Increasing Robustness of LSB Audio Steganography Using a Novel Embedding Method. University of Oulu: Finland

Djebbar, Fatiha., dkk. 2012. Comparative Study of Digital Audio Steganography Technique. UAE University: UAE.

Nani, Paskalis Adrianus. 2011. Penerapan Enkripsi Algoritma Blowfish Pada Proses Steganografi Metode EOF. Universitas Katolik Widya Mandira: Kupang.

Schneier, B. 1994. Fast Software Encryption. Cambridge Security Workshop Proceeding, Springer Verlag, pp. 191-204.

Singh, Simar Preet. Maini, Raman. 2011. Comparison of Data Encryption Algorithms. International Journal of Computer Science and

Communication. Vol. 2, No. 1, January-June 2011, pp.125-127.

Gordy, J. D., Bruton, L. T. 2000. Performance Evaluation of Digital Audio Watermarking Algorithms. University of Calgary: Calgary.