55

PERANCANGAN APLIKASI DESKTOP PENYANDIAN CITRA SIDIK

JARI DENGAN ALGORITMA NIHILIST CIPHERS

Esron Sihombing1, Garuda Ginting2, Kurnia Ulfa31Mahasiswa Teknik Informatika STMIK Budi Darma 23Dosen Tetap STMIK Budi Darma

Jl. Sisingamangaraja No. 338 Simpang Limun, Medan

ABSTRAK

Seiring meningkatnya perkembangan dunia teknologi, sistem pengamanan yang canggih terhadap suatu data semakin dibutuhkan. Pengamanan data tersebut dapat berupa teks, gambar (citra), video, audio. Pengamanan data citra seperti sidik jari sangat perlu diamankan, karena bersifat rahasia atau tidak semua pihak dapat mengetahuinya. Tentu jika sesuatu yang bersifat rahasia tidak diamankan maka informasi yang ada didalamnya akan diketahui oleh pihak luar (yang bukan terkait d idalam pengiriman data). Dengan menggunakan algoritma ini dalam pengamanan data akan efektif serta sulit untuk dipecahkan. Sehingga data pada citra yang akan disembunyikan akan tepat pada pihak yang dituju atau sipenerima pesan.

Kata Kunci : Keamanan, Citra, Sidik Jari, Algoritma Nihilist Ciphers

I. PENDAHULUAN

Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam bukunya "Applied Cryptography", kriptografi adalah ilmu pengetahuan dan seni menjaga message-message agar tetap aman (secure). Kriptografi telah dikembangkan untuk menangani masalah keamanan ini, salah satu teknik untuk pengamanan data dari suatu sistem informasi adalah dengan mengunakan algoritma penyandian. Dengan menggunakan cara ini data asli (plaintext) dapat diubah ke dalam bentuk sandi (ciphertext) dengan menggunakan kunci tertentu. Untuk itu, kerahasiaan kunci merupakan hal yang sangat diperlukan untuk keberhasilan proses penyandian data. Sidik jari merupakan salah satu teknologi yang dapat digunakan dalam mengidentifikasi seseorang. Bahkan saat ini sidik jari merupakan teknologi yang dirasa cukup handal karena terbukti relatif akurat, aman dan nyaman untuk dipakai sebagai identifikasi bila dibandingkan dengan sistem biometrik yang lainnya.

Salah satu metode kriptografi yang dikenal adalah algoritma kriptografi klasik dimana metode ini sudah dikenal sejak lama. Algoritma kriptografi klasik merupakan metode kriptografi yang berbasis karekter. Salah satu kriptografi klasik yang lazim dikenal adalah substitusi abjad majemuk ciphers (Polyalpabetic substitution ciphers) [1]. Ciphers jenis ini menggunakan kunci yang berbeda untuk mengenkripsi tiap huruf. Contoh ciphers jenis ini adalah nihilist ciphers. Pada kriptografi secara umum dan termasuk algoritma kriptografi klasik nihilist, pesan yang akan dirahasiakan disebut plaintext. Pesan yang sudah diacak disebut ciphertext. Proses untuk mengkonversi plaintext menjadi ciphertext disebut enkripsi. Proses untuk mengembalikan plaintext dari ciphertext disebut dekripsi. Algoritma kriptografi (ciphers) adalah fungsi-fungsi matematika yang

digunakan untuk melakukan enkripsi dan dekripsi. Dalam kriptografi diperlukan kunci yaitu kode untuk melakukan enkripsi dan dekripsi.

II. TEORITIS A. Kriptografi

Sejarah kriptografi ditulis secara lengkap dalam buku David Khan yang berjudul The Codebreakers pada tahun 1963. David Khan menceritakan bahwa kriptografi telah digunakan oleh bangsa Mesir sejak 4000 tahun yang lalu, pada masa itu tulisan bangsa Mesir masih berupa hieroglyph yang tidak standard untuk menulis pesan pada piramid. Bangsa Yunani menggunakan alat yang bernama scytale untuk menyampaikan pesan. Scytale adalah kertas panjang yang digulung pada sebuah kayu, pesan ditulis secara horizontal secara baris per baris, apabila kertas dilepaskan, maka pesan akan berubah menjadi huruf-huruf sandi yang sulit untuk diterjemahkan. Dengan cara inilah bangsa Yunani menyampaikan pesan rahasia kepada pihak-pihak yang bersangkutan. Setelah abad ke-20 kriptografi bukan lagi hanya sebatas ilmu, kriptografi mulai diteliti dan mulai digunakan untuk keamanan data. Kriptografi sering dipakai pada bidang kemiliteran, contoh dari penerapan yang nyata, kriptografi dipakai dalam Perang Dunia II oleh Pemerintahan Nazi Jerman yang menggunakan standard menjadi pesan rahasia[4].

B. Algoritma Kriptografi

Menurut Rinaldi Munir (2005) algoritma adalah urutan logis langkah-langkah penyelesaian masalah yang disusun secara sistematis. Alur pemikiran dalam menyelesaikan suatu pekerjaan yang dituangkan secara tertulis.

Yang ditekankan pertama adalah alur pemikiran sehingga algoritma seseorang dapat juga berbeda dari orang lain. Sedangkan penekanan kedua adalah tertulis, yang artinya dapat berupa kalima, gambar atau tabel tertentu. Algortima dapat dituliskan dalam

56

berbagai notasi tertentu. Notasi algoritma dapat berupa[3]:

1. Uraian kalimat deskriptif (narasi)

Instruksi pada algoritma yang dapat dituliskan dalam bahasa sehari-hari. Tidak ada aturan yang baku untuk menuliskan algoritma dalam bentuk notasi ini, tetapi penulisan algoritma menggunakan notasi ini dapat menimbulkan suatu masalah jika salah digunakan.

2. Pseudo-code (kode)

Penulisan teks algoritma dengan pseudo-code menggunakan notasi-notasi tertentu yang mendekati bahasa pemograman sehingga lebih mudah diartikan kedalam bahasa pemograman. Pseudo-code adalah kode atau tanda yang menyerupai atau merupakan penjelasan cara menyelesaikan suatu masalah. Pseudo-code sering digunakan oleh seseorang untuk menuliskan algoritma dari suatu permasalahan. Pseudo-code berisikan langkah-langkah untuk menyelesaikan suatu permasalahan yang hampir sama dengan algoritma, hanya saja bentuknya sedikit berbeda dari algoritma, selain itu biasanya pseudo-code menggunakan bahasa yang mudah dipahami secara universal dan juga lebih ringkas dari pada algoritma. Contoh perbedaan antara algoritma dan pseudo-code. 3. Bagan alir (flow chart)

Flowchart adalah penggambaran secara grafik dari langkah-langkah dan urut- urutan prosedur dari suatu program. Cara-cara pada algoritma digambarkan secara grafis yang menghasilkan sebuah bagan, menggunakam simbol-simbol tertentu, dengan aturan masing masing tergantung simbol yang di gunakannya. C. Algoritma Nihilist Cipher

Algoritma Nihilist ciphers ditemukan sekitar abad ke-19 tepanya tahun 1880an dan digunakan di Rusia oleh Russian Nihilist untuk mengorganisir teroris-teroris dalam melawan rezim czarist. Beberapa tahun kemudian algoritma ini mengalami perkembangan dan digunakan sebagai alat komunikasi mata-mata Soviet. Nihilist mendukung cara untuk menggulingkan kekuasaan Tsar Alexander II di Rusia.

Cara kerja pada algoritma Nihilist Cipher adalah sebagai berikut [1]:

1. Bentuk sebuah bujursangkar (Polybius Square) dengan elemennya adalah huruf alfabet. 2. Untuk mengenkripsi setiap huruf pada plaintext

dan kunci disandikan dengan nomor dari baris dan kolom pertama dari polybius square. 3. Apabila panjang kunci lebih pendek dari

plainteks, maka kunci di ulang secara periodik. 4. Untuk mengenkripsi plainteks yang akan

disandikan, lakukan penjumlahan antara kode pesan dengan kode kunci.

5. Untuk mendekripsi chiperteks yang sudah disandikan, lakukan pengurangan antara chiperteks dengan kode kunci.

III.ANALISA A. Analisa Masalah

Citra digunakan dalam berbagai bidang seperti medis, militer, ilmu pengetahuan, teknik, seni, hiburan, iklan, pendidikan. Dengan bertambahnya penggunaan teknik digital dalam transmisi dan penyimpanan citra, masalah mendasar untuk melindungi kerahasiaan, keutuhan, dan keaslian citra memang perlu diperhatikan. Dalam melakukan pengamanan citra ada beberapa langkah yang dilakukan yaitu:

1. Citra awal yang akan di enkripsi (disandikan) atau dekripsi.

2. Mengambil nilai RGB dari citra tersebut. 3. Melakukan proses enkripsi atau dekripsi sesuai

dengan algoritma kriptografi yang digunakan. 4. Citra hasil.

Penulis akan menjelaskan lebih lanjut tentang bagaimana algoritma Nihilist Cipher bekerja pada aplikasi penyandian citra sidik jari yang akan dirancang, berdasarkan sistem aplikasi yang akan dibangun menggunakan algoritma Nihilist Cipher. Adapun langkah kerja dari algoritma Nihilist Cipher antara lain :

1. Bentuk sebuah bujursangkar (Polybius Square) dengan elemennya adalah huruf alfabet. 2. Untuk mengenkripsi setiap huruf pada plaintext

dan kunci disandikan dengan nomor dari baris dan kolom pertama dari polybius square. 3. Apabila panjang kunci lebih pendek dari

plainteks, maka kunci di ulang secara periodik. 4. Untuk mengenkripsi plainteks yang akan

disandikan, lakukan penjumlahan antara kode pesan dengan kode kunci.

Untuk mendekripsi chiperteks yang sudah disandikan, lakukan pengurangan antara chiperteks dengan kode kunci.

Tabel 1. Nilai RGB Plain Citra 10x10 pixel R= 23 1 G= 24 3 B= 25 5 R= 23 0 G= 24 2 B= 25 5 R= 23 0 G= 24 4 B= 25 5 R= 24 2 G= 25 4 B= 25 5 R= 23 2 G= 24 1 B= 25 5 R= 18 0 G= 18 7 B= 25 5 R= 13 3 G= 13 9 B= 22 3 R= 78 G= 82 B= 18 2 R= 83 G= 86 B= 19 3 R= 67 G= 70 B= 17 7 R= 22 6 G= 23 8 B= 25 5 R= 22 0 G= 25 5 B= 25 5 R= 19 5 G= 20 9 B= 21 0 R= 90 G= 10 2 B= 14 4 R= 12 2 G= 31 B= 18 6 R= 59 G= 66 B= 13 8 R= 28 G= 34 B= 11 8 R= 64 G= 68 B= 16 8 R= 11 2 G= 11 5 B= 22 2 R= 81 G= 84 B= 19 1 R= 12 7 R= 99 R= 11 5 R= 73 R= 11 7 R= 15 4 R= 17 9 R= 19 8 R= 24 1 R= 22 5

57 G= 13 2 B= 19 6 G= 10 4 B= 16 8 G= 12 6 B= 17 1 G= 86 B= 11 8 G= 13 3 B= 14 6 G= 17 2 B= 17 6 G= 19 9 B= 19 8 G= 21 8 B= 21 7 G= 25 5 B= 25 5 G= 24 1 B= 25 5 R= 69 G= 74 B= 13 8 R= 10 5 G= 11 0 B= 17 4 R= 19 3 G= 20 4 B= 24 9 R= 23 9 G= 25 2 B= 25 5 R= 22 2 G= 23 8 B= 25 1 R= 24 1 G= 25 5 B= 25 5 R= 22 4 G= 24 4 B= 24 3 R= 24 1 G= 25 5 B= 25 5 R= 18 2 G= 20 0 B= 21 0 R= 15 7 G= 17 3 B= 19 6 R= 20 0 G= 21 1 B= 24 3 R= 24 2 G= 25 3 B= 25 5 R= 21 5 G= 23 0 B= 25 1 R= 21 4 G= 23 0 B= 24 3 R= 18 2 G= 20 0 B= 20 0 R= 18 7 G= 20 5 B= 20 5 R= 12 6 G= 14 6 B= 14 5 R= 10 4 G= 12 4 B= 12 3 R= 97 G= 11 5 B= 12 9 R= 93 G= 10 9 B= 13 2 R= 23 1 G= 24 2 B= 25 5 R= 19 1 G= 20 2 B= 24 R= 97 G= 11 2 B= 13 3 R= 12 3 G= 13 9 B= 15 2 R= 13 4 G= 15 2 B= 15 2 R= 13 9 G= 15 7 B= 15 7 R= 17 6 G= 19 6 B= 19 5 R= 19 8 G= 21 8 B= 21 7 R= 23 3 G= 25 1 B= 25 5 R= 21 3 G= 22 9 B= 25 2 R= 23 2 G= 24 4 B= 25 5 R= 23 9 G= 25 0 B= 25 5 R= 23 8 G= 25 2 B= 25 5 R= 23 0 G= 24 3 B= 25 5 R= 13 5 G= 24 7 B= 25 5 R= 23 3 G= 24 3 B= 25 5 R= 21 3 G= 22 3 B= 25 5 R= 20 3 G= 21 1 B= 25 5 R= 14 3 G= 14 9 B= 23 3 R= 11 9 G= 12 5 B= 20 9 R= 20 6 G= 21 8 B= 24 2 R= 16 7 G= 17 8 B= 20 6 R= 10 3 G= 11 7 B= 14 4 R= 71 G= 84 B= 11 6 R= 79 G= 91 B= 12 9 R= 78 G= 89 B= 14 0 R= 73 G= 83 B= 14 4 R= 87 G= 95 B= 16 8 R= 76 G= 82 B= 16 6 R= 77 G= 83 B= 16 7 R= 87 G= 92 B= 16 0 R= 35 G= 40 B= 10 8 R= 31 G= 41 B= 94 R= 97 G= 10 9 B= 14 9 R= 14 9 G= 16 3 B= 18 9 R= 17 4 G= 18 9 B= 21 0 R= 19 0 G= 20 7 B= 22 3 R= 18 9 G= 20 6 B= 22 2 R= 21 5 G= 23 1 B= 25 5 R= 19 7 G= 21 2 B= 24 5 R= 18 5 G= 19 0 B= 25 5 R= 18 9 G= 19 4 B= 25 5 R= 17 7 G= 18 7 B= 24 0 R= 20 7 G= 21 9 B= 25 5 R= 24 2 G= 25 5 B= 25 5 R= 23 9 G= 25 4 B= 25 5 R= 23 2 G= 24 9 B= 25 5 R= 23 0 G= 24 7 B= 25 5 R= 17 1 G= 18 7 B= 21 2 R= 88 G= 10 3 B= 13 6

Tabel 2. Polybius Square

/ 1 2 3 4 5 1 A B C D E 2 F G H I/J K 3 L M N O P 4 Q R S T U 5 V W X Y Z 1. Proses enkripsi: Plainteks baris pertama

Plainteks :212 210 210 190 209 207 165 114 121 105 Kunci :ESRON Cipherteks: (212+14)(210+43)(210+42)(190+34)(209+33)(2 07+14)(165+43) (114+42)(121+34)(105+33) =226 253 252 224 242 222 208 156 155 138 Plainteks baris kedua

Plainteks :240 189 213 112 146 88 60 100 150 119 Kunci :ESRON Cipherteks : (240+14)(189+43)(213+42)(112+34)(146+33)(8 8+14)(60+43) (100+42)(150+34)(119+33) =254 232 255 145 179 102 103 142 174 152 Tabel 3. Nilai citra setelah dienkripsi

226 253 252 224 242 222 208 156 155 138 254 232 255 145 179 102 103 142 174 152 166 167 179 125 165 182 237 253 253 244 109 173 257 283 270 273 280 292 231 208 232 273 274 263 227 213 182 159 148 144 253 252 156 172 179 165 232 255 180 164 258 291 290 277 279 258 273 255 276 284 235 227 153 124 133 116 143 159 142 142 157 104 97 152 200 205 250 249 268 251 224 254 253 234 255 233 253 112 224 142 2. Proses dekripsi: chipperteks :226 253 252 224 242 222 208 156 155 138 Kunci :ESRON plainteks: (258-14)(285-43)(285-42)(2784-34)(276-33)(242-14)(222-43)(208-42) (156-34)(155-33) =212 210 210 190 209 207 165 114 121 105 Cipherteks : 254 232 255 145 179 102 103 142 174 152 Kunci :ESRON Plainteks : (254-14)(232-43)(255-42)(145-34)(179-33)(102-14)(103-43) (142-42)(174-34)(152-33) =240 189 213 112 146 88 60 100 150 119 Tabel 4. Nilai citra awal

212 210 210 190 209 207 165 114 121 105 240 189 213 112 146 88 60 100 150 119

58 152 124 137 92 132 167 192 211 219 211 94 130 215 249 237 250 237 250 197 175 218 250 232 229 194 199 139 117 114 111 239 209 114 138 146 151 189 211 246 231 244 248 248 243 146 244 230 223 242 151 222 184 121 90 100 102 100 117 108 109 113 61 55 118 167 191 207 207 234 218 210 211 201 200 222 219 210 170 190 109 IV. IMPLEMENTASI A. Implementasi Sistem

Halaman menu utama merupakan halaman awal yang ditampilkan pada saat user menjalankan aplikasi kriptografi citra ini. Dimana halaman menu utama menampilkan menubar dan judul skripsi. Tampilan halaman menu utama dapat dilihat pada gambar 1. adalah sebagai berikut:

Gambar 1. Menu Utama

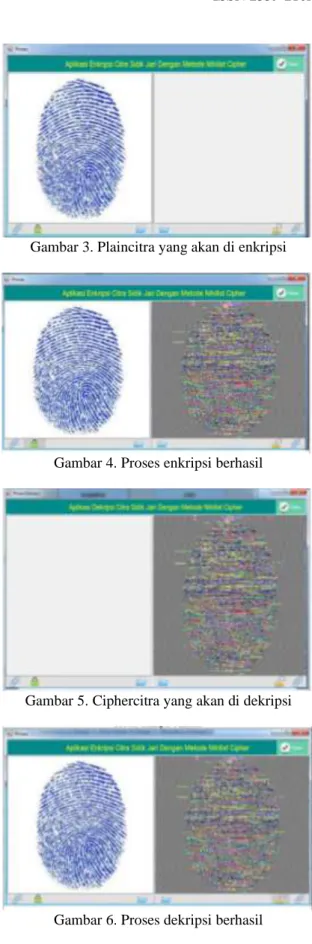

Halaman menu enkripsi merupakan halaman untuk mencipherkan citra yang akan disandikan. Dimana halaman enkripsi akan menampilkan tombol pilih gambar yang berguna untuk memilih gambar yang ada dikomputer, tombol enkripsi yang berguna untuk men-cipher-kan citra yang akan diamankan dan tombol simpan yang berguna untuk menyimpan citra yang telah diacak dapat dilihat pada gambar 4.2 adalah sebagai berikut:

Gambar 2. Form Enkripsi

Gambar 3. Plaincitra yang akan di enkripsi

Gambar 4. Proses enkripsi berhasil

Gambar 5. Ciphercitra yang akan di dekripsi

Gambar 6. Proses dekripsi berhasil V. KESIMPULAN

Berdasarkan penelitian yang telah dilakukan penulis pada aplikasi penyandian citra sidik jari berbasis dekstop menggunakan teknik kriptografi yang dibangun maka dapat disimpulkan :

1. Pengamanan pesan citra sidik jari dapat menggunakan proses penyandian (pengacakan) dalam enkripsi dan dekripsi terhadap citra

59

sehingga pihak yang tidak berkepentingan tidak mengetahui makna dari citra sidik jari tersebut. 2. Penerapan algoritma Nihilist Ciphers pada

aplikasi penyandian citra sidik jari ini dapat mengamankan citra, Dengan ini penggunaan algoritma Nihilist ciphers dapat mengamankan citra sidik jari, serta dapat menyajikan enkripsi dan dekripsi pengamanan citra sidik jari dengan tepat.

3. Aplikasi penyandian citra sidik jari dengan menerapkan algoritma Nihilist Ciphers telah selesai dirancang dan dapat dijadikan salah satu alternatif aplikasi penyandian citra.

REFERENCES

[1] F. Mukhilist, “NIHILIST CIPHER,” 24 2 2016. [Online]. Available: http://www.dcode.fr/nihilist-cipher. [Diakses 17 Juni 2017].

[2] S. Nurhayani, "Implementasi Penggunaan Teknik Steganografi Metode LSB & Polybus Square Cipher pada Citra Digital," Vols. Vol 1, No 3.

[3] Logika Dan Algoritma, Surabaya: Politeknik Elektronik Negerei Surabaya, 2013.

[4] Dony Ariyus, Pengantar Ilmu Kriptografi, Teori, Analisis, Dan Implementasi, S. Suyanto, Penyunt., Yogyakarta: Andi, 2008

[5] A. J. Manezes dan e. a. , Handbook Of Applied Cryphtography, Newyork: CRC Press, 1996.

[6] A. M. Arymurthy, dalam Pengantar Pengolahan Citra, Jakarta, 1991.

[7] Sutoyo. T. dan e. a. , Teori Pengolahan Citra Digital, Yogyakarta : ANDI & UDINUS, 2009.

[8] Darmayuda Ketut, Pemograman Aplikasi Database Dengan Microsoft Visual Basic.Net 2008, Informatika, 2009.

[9] Dony Ariyus, Pengantar Ilmu Kriptografi Teori Dan Analisis dan Implementasi, Yogyakarta, Andi Offset, 2008

[10] Widodo, Prabowo Pudjo Dan Herlawati, Menggunakan UML, Bandung, Informatika, 2011.