PERANCANGAN TATA KELOLA KEAMANAN

JARINGAN DENGAN FRAMEWORK

COBIT DAN ISO 27001:2005

Yomi Agung Susanto*1, Wing Wahyu Winarno, Eko Pramono3

1STMIK AMIKOM Yogyakarta

2,3Magister Teknik Informatika STMIK AMIKOM Yogyakarta

E-mail: *1yomi@pacitankab.go,id, 2maswing@gmail.com, 3eko.p@amikom.ac.id

Abstrak

Pengolahan infrastuktur Teknologi Informasi di Pemerintah Daerah Kabupaten Pacitan menjadi tugas utama Bagian Pengolahan Data Elektronik. Salah satu layanan yang dikelola adalah server layanan pengadaan secara elektronik (LPSE) dan server Paten untuk mengelola dokumen seluruh SKPD. Dukungan Teknologi Informasi termasuk infrastuktur jaringan komputer diperlukan untuk menjamin terselenggarakanya pelayanan prima kepada publik. Dalam penyelenggaraan tata kelola Teknologi Informasi , faktor keamanan informasi merupakan aspek yang sangat penting diperhatikan mengingat kinerja tata kelola Teknologi Informasi akan terganggu jika informasi sebagai salah satu objek utama tata kelola Teknologi Informasi mengalami masalah keamanan informasi yang menyangkut kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability). Beberapa praktik terbaik seperti COBIT dan ISO / IEC 27001 dapat digunakan sebagai dasar untuk pengembangan proses keamanan data pada jaringan komputer. Perancangan Tata kelola keamanan jaringan ang dibuat ini berdasarkan pemetaan COBIT ke ISO 27001:2005 dan menitik beratkan pada kontrol keamanan jaringan.

Kata Kunci— teknologi informasi, keamanan jaringan komputer, tata kelola, COBIT, ISO 27001:2005.

Abstract

Processing the infrastructure of technology of information in the goverment of Pacitan District become the main task of Electronic Data Processing Unit. One of the managed services is an electronic procurenment service server (LPSE) and the Paten server ti manage the whole document of SKPD. The support of technology of information includeded computer network infrastuktur needs to ensure the holding of excellent service to the public. In the implementation of Information Technology governance, information security factor is a very important aspect considered in view of the performance of Information Technology governance will be disrupted if the information as one of the main objects of Information Technology governance experience information security, integrity and availability. Some best practices such as COBIT and ISO / IEC 27001 can be used as a basis for the development of data security processes in computer networks. The design of network security governance ang made this based on COBIT mapping to ISO 27001: 2005 and focuses on network security controls.

Keywords—information technology, computer network security, governance, COBIT, ISO

2 ISSN: 2354-5771

1.PENDAHULUAN

Bagian Pengolahan Data Elektronik sebagai Satuan Kerja Perangkat Daerah (SKPD) di Pemerintah Daerah Kabupaten Pacitan, memiliki tugas untuk melaksanakan pengelolaan infrastruktur teknologi informasi. Salah satu layanan yang dikelola adalah server layanan pengadaan secara elektronik (LPSE) dan server Paten untuk mengelola dokumen seluruh SKPD.

Dukungan Teknologi Informasi termasuk infrastuktur jaringan komputer diperlukan untuk menjamin terselenggarakanya pelayanan prima kepada publik dengan mengedepankan aspek kecepatan, ketepatan, transparan, serta tanpa biaya. Salah satu bentuk dukungan keamanan Teknologi Informasi yang dapat dilakukan adalah dengan membuat tata kelola keamanan Teknologi Informasi. Keamanan Teknologi Informasi merupakan salah satu aspek penting dalam Teknologi Informasi karena mampu menjamin tersedianya informasi yang cepat, tepat, akurat dan dapat diandalkan. Kinerja Teknologi Informasi akan terganggu jika informasi sebagai salah satu obyek utama tata kelola keamanan informasi mengalami masalah[1].

Penerapan tata kelola Teknologi Informasi dan Komunikasi (TIK) saat ini sudah menjadi kebutuhan dan tuntutan di setiap instansi penyelenggara pelayanan publik mengingat peran TIK yang semakin penting bagi upaya peningkatan kualitas layanan sebagai salah satu realisasi dari tata kelola pemerintahan yang baik (Good Corporate Governance). Dalam penyelenggaraan tata kelola TIK, faktor keamanan informasi merupakan aspek yang sangat penting diperhatikan mengingat kinerja tata kelola TIK akan terganggu jika informasi sebagai salah satu objek utama tata kelola TIK mengalami masalah keamanan informasi yang menyangkut kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability) [2].

Beberapa praktik terbaik seperti COBIT dan ISO / IEC 27001 dapat digunakan sebagai dasar untuk pengembangan proses keamanan data pada jaringan. Standar ISO/IEC27001 menetapkan persyaratan untuk desain dan implementasi sistem manajemen keamanan data yang tepat dalam suatu organisasi, memastikan bahwa kontrol yang memadai dan proporsional dipilih untuk melindungi aset data dan memberikan kepercayaan kepada pihak yang berkepentingan [3] Di dalam kerangka kerja COBIT terdapat panduan bagaimana sebuah organisasi harus mengendalikan pengelolaan TI. Namun COBIT hanya memberikan bantuan kontrol dan tidak memberikan panduan implementasi operasional. Dalam memenuhi kebutuhan COBIT dalam lingkungan operasional keamanan jaringan, perlu diadopsi kerangka kerja ISO 27001. Pemetaan antara proses COBIT ke ISO 27001 kontrol untuk menyelidiki konsistensi dan penggunaan dari COBIT dan ISO 27001 untuk manajemen keamanan informasi. Pemetaan ini menjelaskan hubungan antara subjek dan parameter kontrol dari kedua standar COBIT dan ISO 27001[4].

Berdasarkan latar belakang di atas, maka permasalahan yang akan dibahas dalam penelitian ini dirumuskan sebagai berikut :

1. Bagaimana mengetahui maturity level pada keamanan jaringan komputer Bagian Pengolahan Data Elektronik Pemerintah Kabupaten Pacitan pada COBIT Delivery Support 5 Ensure System Security ?

2. Bagaimana kontrol keamanan jaringan komputer dengan ISO 27001 ?

Berkaitan dengan rumusan masalah, maka penelitian ini memiliki tujuan, yaitu :

1. Untuk mengetahui maturity level pada keamanan jaringan komputer Bagian Pengolahan Data Elektronik Pemerintah Kabupaten Pacitan.

2. Untuk dokumen kontrol keamanan jaringan komputer dengan ISO 27001.

2.METODE PENELITIAN

2.1 Metode Penelitian

Metode penelitian yang digunakan pada penelitian ini adalah metode penelitian tindakan (Action Research), Menurut Hasibuan (2007) Action research merupakan penelitian yang berfokus langsung pada tindakan sosial. Empowering ada peneliti yang terjun langsung ke daerah penelitian karena tidak bisa disurvei. Dengan memahami dan mencatat pola-pola yang ada. Secara metodologis tidak kuat. Ada bentuk riset lain mungkin secara metodologi tidak kuat tapi ada knowladge yang bisa digali dari situ.Action research atau penelitian tindakan merupakan salah satu bentuk rancangan penelitian, dalam penelitian tindakan peneliti mendeskripsikan, menginterpretasi dan menjelaskan suatu situasi sosial pada waktu yang bersamaan dengan melakukan perubahan atau intervensi dengan tujuan perbaikan atau partisipasi. Action research dalam pandangan tradisional adalah suatu kerangka penelitian pemecahan masalah, dimana terjadi kolaborasi antara peneliti dengan client dalam mencapai tujuan. Uraian diatas menunjukan bahwa penelitian ini merupakan penelitian Action Research.[5].

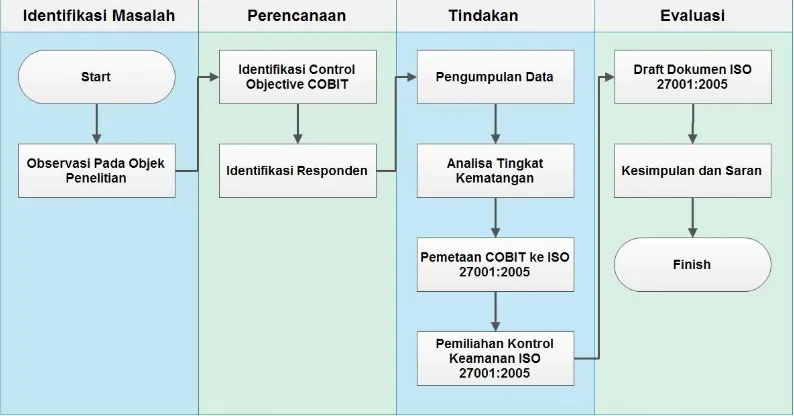

Alur berfikir dalam proses penelitian tesis tata kelola kemanan jaringan akan dilakukan dengan langkah – langkah sebagai berikut :

Gambar 1.1 Diagram Alir Penelitian 2.2 Metode Pengumpulan Data

Menurut jenis datanya data yang dikumpulkan dalam penelitian ini adalah sebagai berikut :

a. Data Primer

Data primer adalah data yang diambil langsung dari obyek penelitian atau merupakan data yang berasala dari sumber asli atau pertama [5]Teknik pengumpulan data primer dilakukan melalui teknik observasi dan wawancara.

b. Data Sekunder

4 ISSN: 2354-5771

2.3 Metode Analisa Data

Metode analisa data yang dipakai dalam pembuatan tata kelola keamanan jaringan adalah dengan framework COBIT dan ISO 27001:2005.

3.HASIL DAN PEMBAHASAN

3.1 Gambaran Objek Penelitian

Bagian Pengolah Data Elektronik Sekretariat Daerah Kabupaten Pacitan berdiri sesuai Peraturan Daerah Kabupaten Pacitan No. 19 Tahun 2007 tentang Organisasi Sekretariat Daerah dan Sekretariat Dewan Perwakilan Rakyat Daerah Kabupaten Pacitan (Lembara Daerah Kabupaten Pacitan Tahun 2007 Nomor 28).

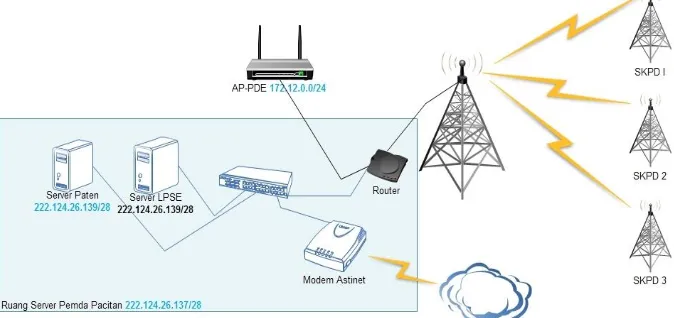

Dalam desain jaringan PDE Kab.Pacitan memiliki dua buah server yaitu Server Paten dan Server LPSE. Masing–masing server memiliki IP Publik Sendiri – sendiri. Untuk modem menggunakan Astinet dengan memperoleh IP Publik 222.124.26.137/28. Perangkat router menggunakan routerboard mikrotik. Router ini menghubungkan Server dengan SKPD di Pemerintah Kabupaten Pacitan. Dibawah ini adalah gambar topologi jaringan yang dikelola PDE Kabupaten Pacitan :

Gambar 3.1 Topologi Jaringan PDE Kabupaten Pacitan

3.2 Identifikasi Control Objectif

Pada penelitian ini difokuskan pada Control Objectif Delivery Support 5 (DS5) untuk memastikan keamanan sistem. Proses ini meliputi penyusunan dan memelihara peranan-peranan keamanan (security roles) serta tanggung jawab, kebijakan, standar dan prosedur.

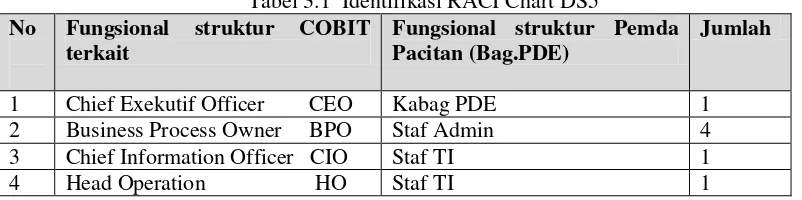

3.3 Analisis Identifikasi Responden

Peran-peran yang didefinisikan pada diagram RACI, sebagai pemangku utama (key stakeholder) yang terkait secara langsung pada proses DS5 tersebut, selanjutnya dietakan pada fungsional struktur di Pemerintah Daerah Kabupaten Pacitan (Pengolahan Data Elektronik) seperti diperlihatkan pada tabel 3.1.

Tabel 3.1 Identifikasi RACI Chart DS5 No Fungsional struktur COBIT

terkait

Fungsional struktur Pemda Pacitan (Bag.PDE)

Untuk mengetahui proses bisnis yang terjadi pada Pengolah Data Elektronik Kabupaten Pacitan yang berkaitan dengan keamanan jaringan komputer. Pengumpulan data dilakukan dengan metode observasi dan wawancara terhadap pihak – pihak di Pengolah Data Elektronik Kabupaten Pacitan baik Kepala Bagian , Kepala Sub Bagian dan Staf.

3.3 Analisis Penilaian Tingkat Kematangan

Perhitungan DS5 memastikan keamanan sistem. Setelah melakukan perhitungan maka selanjutnya melakukan perhitungan Rata-rata Nilai Maturity Level dengan formula sebagai berikut :

𝑅𝑎𝑡𝑎 − 𝑟𝑎𝑡𝑎 𝑁𝑖𝑙𝑎𝑖 𝑀𝑎𝑡𝑢𝑟𝑖𝑡𝑦 𝐿𝑒𝑣𝑒𝑙 =Σ 𝑁𝑖𝑙𝑎𝑖 𝑀𝑎𝑡𝑢𝑟𝑖𝑡𝑦 𝑇𝑖𝑎𝑝 𝑅𝑒𝑠𝑝𝑜𝑛𝑑𝑒𝑛Σ Responden

Perbedaan (gap) antara kondisi tingkat kematangan proses-proses TI yang berjalan pada bagian Pengolah Data Elektronik Kabupaten pacitan saat ini dan kondisi yang diharapkan diperlukan proses penyetaraan. Dibawah ini disajikan tabel 3.2 perbedaan antara tingkat kematangan sekarang dan kondisi masa depan yang diharapkan :

Tabel 3.2 Nilai dan tingkat kematangan proses DS5

No Atribut Nilai

6 ISSN: 2354-5771

Tampilan grafik perbedaan proses kematangan pada delivery support (DS5) ditunjukan gambar 3.2 sebagai berikut :

Gambar 3.2 Grafik Perbedaan Kematangan DS5

Setelah melakukan analisa kematangan dengan Metode Cobit pada control objectif DS5 dan diperoleh tingkat kematangan saat ini dan tingkat kematangan di masa yang akan datang, langkah selanjutnya adalah mendefiniskan rekomendasi untuk meningkatkan tingkat kematangan dari tingkat kematangan dua menjadi tingkat kematangan tiga. Ada beberapa rekomendasi yang diberikan pada PDE Kabupaten Pacitan untuk pengeloaan untuk memastikan keamanan sistem antara lain sebagai berikut :

1. Membuat suatu kebijakan yang mendefinisikan secara berkala untuk melakukan pengelolaan keamanan yang memastikan keamanan sistem.

2. Mendokumentasikan pengelolaan keamanan sistem dan mensosialisasikan kepada semua staf.

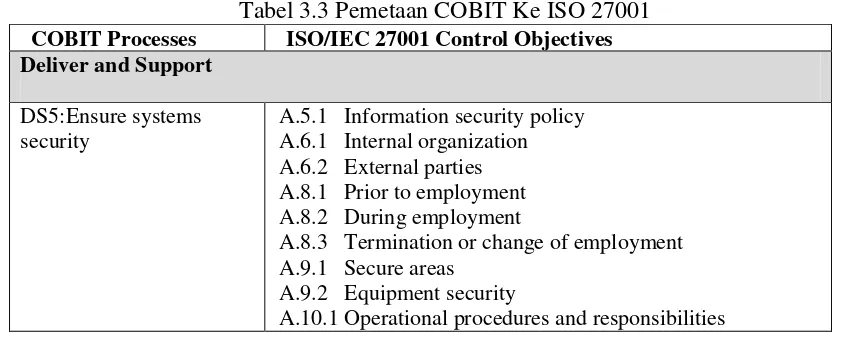

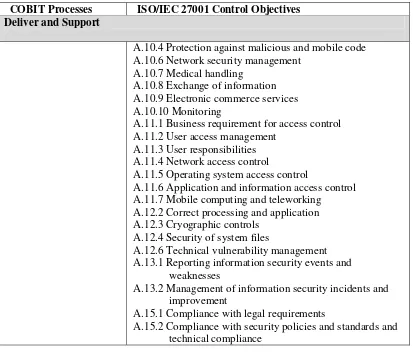

3.4 Pemetaan COBIT ke ISO 27001:2005

Setelah mendapat rekomendasi dari COBIT untuk mengikatkan tingkat kematangan. Langkah selanjutnya adalah melakukan pemetaan proses COBIT ke ISO 27001.Untuk proses pemetaan, setiap proses COBIT disesuaikan dengan kerangka kerja ISO 27001. Hasil dari pemetaan COBIT DS5 memastikan keamanan sistem ke ISO 27001 yang tersaji pada Tabel 3.3

Tabel 3.3 Pemetaan COBIT Ke ISO 27001

COBIT Processes ISO/IEC 27001 Control Objectives Deliver and SupportDS5:Ensure systems security

A.5.1 Information security policy A.6.1 Internal organization A.6.2 External parties A.8.1 Prior to employment A.8.2 During employment

A.8.3 Termination or change of employment A.9.1 Secure areas

A.9.2 Equipment security

A.10.1 Operational procedures and responsibilities

2

3

Kondisi Saat Ini Expektasi Masa Depan

COBIT Processes ISO/IEC 27001 Control Objectives Deliver and Support

A.10.4 Protection against malicious and mobile code A.10.6 Network security management

A.10.7 Medical handling A.10.8 Exchange of information A.10.9 Electronic commerce services A.10.10 Monitoring

A.11.1 Business requirement for access control A.11.2 User access management

A.11.3 User responsibilities A.11.4 Network access control

A.11.5 Operating system access control

A.11.6 Application and information access control A.11.7 Mobile computing and teleworking

A.12.2 Correct processing and application A.12.3 Cryographic controls

A.12.4 Security of system files

A.12.6 Technical vulnerability management A.13.1 Reporting information security events and

weaknesses

A.13.2 Management of information security incidents and improvement

A.15.1 Compliance with legal requirements

A.15.2 Compliance with security policies and standards and technical compliance

3.5 Pemilihan Kontrol Keamanan Jaringan ISO 27001:2005

Setelah mendapatkan pemetaan Tata kelola teknologi informasi COBIT yang diselaraskan dengan ISO 27001 maka selanjutnya adalah menentukan kontrol objectif yang kemudian digunakan untuk membuat draft Tata kelola keamanan jaringan berdasarkan ISO 27001. Dibawah ini Tabel 3.4 yang menyajikan kontrol yang terpilih

Tabel 3.4 Pemilihan Kontrol Keamanan Jaringan

No Tujuan IT

DS5 A.11.2.1 User Access Management A.11.4 Pengendalian Akses Jaringan

3.5 IS0 27001:2005

8 ISSN: 2354-5771

3.5.1 PEMBUATAN DOKUMEN I

Dokumen tingkat 1 merupakan dokumen dengan hirarki tertinggi dalam struktur dokumentasi SMKI. Dokumen ini bersifat strategis yang memuat komitmen yang dituangkan dalam bentuk kebijakan, standar, sasaran dan rencana terkait pengembangan (development), penerapan (implementation) dan peningkatan (improvement) sistem manajemen keamanan informasi. Dokumen I mencakup antara lain :

1. Kebijakan Keamanan Informasi

2. Organisasi, peran dan tanggung jawab keamanan informasi 3. Panduan Klasifikasi Informasi

4. Kebijakan Manajemen Risiko

5. Kebijakan Penggunaan Sumber daya Teknologi Informasi

3.5.2 PEMBUATAN DOKUMEN II

Dokumen tingkat 2 ini meliputi prosedur dan panduan yang dikembangkan secara internal oleh PDE Kabupaten Pacitan dan memuat cara menerapkan kebijakan yang telah ditetapkan serta menjelaskan penanggung jawab kegiatan. Dokumen ini bersifat operasional dan dokumen yang dibuat antara lain :

Instruksi Kerja merupakan dokumen teknis yang berisi petunjuk serta arahan yang dibuat secara praktis dan mudah dipahami oleh pelaksana teknis. Berikut adalah instruksi kerja yang dibuat ;

c. Kebijakan Keamanan Informasi (RF-3) d. Daftar Dokumentasi SMKI (RF-5)

3.5.3.2 Pembuatan Formulir

a. Daftar Dokumen Eksternal (FM-01) b. Formulir perubahan dokumen (FM-02) c. Formulir pembuatan dokumen (FM-03) d. Masterlist dokumen (FM-04)

e. Daftar rekaman keamanan informasi (FM-05)

4.KESIMPULAN

Berdasarkan hasil penelitian ini dapat disimpulkan beberapa hal sebagai berikut :

1. Berdasarkan evaluasi COBIT dengan control objectif DS5 memastikan keamanan jaringan komputer Pemerintah Kabupaten Pacitan pada level kematangan dua. 2. Draft dokumen ISO 27001:20005 digunakan untuk kontrol keamanan jaringan pada

Pemerintah Kabupaten Pacitan.

5.SARAN

Saran yang dapat diberikan dari hasil penelitian ini antara lain :

1. Rancangan draft Tata Kelola Keamanan Jaringan pada Pemerintah Kabupaten Pacitan perlu disempurnakan melalui berbagai masukan yang diperoleh saat melakukan fase PDCA selanjutnya.

2. Rancangan draft Tata Kelola Keamanan Jaringan Bagian Pengolahan Data Elektronik Kabupaten Pacitan dapat dijadikan acuan bagi Bagian Pengolahan Data Elektronik untuk pengelolaan TI khusunya keamanan jaringan oleh Kabupaten lain.

3. Studi lebih lanjut dapat dilakukan untuk mengkaji pola yang diperoleh dari hasil perbandingan penerapan rancangan draft pengelolaan Keamanan Jaringan di Bagian Pengelolahan Data Elektronik Kabupaten Pacitan dengan Instansi yang lain.

UCAPAN TERIMA KASIH

Penulis mengucapkan terima kasih yang sebesar-besarnya kepada STMIK AMIKOM Yogyakarta khususnya Program Pascasarjana Magister Teknik Informatika MTI STMIK AMIKOM Yogyakarta yang telah memberikan ilmu dan kesempatan dalam menyelesaikan penelitian ini

DAFTAR PUSTAKA

[1]Margo, dkk. 2012. Pembuatan Tata Kelola Keamanan Informasi Kontrol Akses Berbasis ISO/IEC 27001:2005 Pada Kantor Pelayanan Perbendaharaan Surabaya I. Surabaya : Jurnal Teknik ITS.

[2]Thomson, Solms,. 2004, Information security obedience: a definition, Vol. 24, J Computers & Security, New Jersey

[3]Kominfo.2012. Panduan Penerapan Tata Kelola Keamanan Informasi. Jakarta : Direktorat Keamanan Sistem Informasi

10 ISSN: 2354-5771

[5]Hasibuan, Zainal A. 2007 Metodologi penelitian pada bidang Ilmu Komputer dan Teknologi informasi, Fakultaas Ilmu Komputer UI, hal 79