99

STUDI ANALISIS HOST BASED INTRUSION

DETECTION SYSTEM BERBASIS SNORT

Dwi Kuswanto

Prodi Teknik Informatika Fakultas Teknik

Universitas Trunojoyo

Jl. Raya Telang, PO BOX 2 Kamal, Bangkalan

dwikuswanto@if.trunojoyo.ac.idABSTRAK

Host based Intrusion Detection System salah satu tipe Intrusion Detection System yang berjalan pada host yang berdiri sendiri dalam sebuah jaringan. Dengan Attacker berupa Distibuted Denial Of Service Host based Intrusion Detection System dianalisis, dimana SNORT sebagai detection engine dan Iptables sebagai tool prevention. Attacker menggunakan aplikasi hping3 dan Iptables script ditulis menggunakan bash di linux command line. Analisa dilakukan menggunakan BASE (Basic Analysis and Security Engine) yang berbasis web interface. Modifikasi Rule SNORT digunakan untuk membandingkan perbedaan paket data yang masuk. Analisa dilakukan berdasarkan pengukuran parameter tingkat functionality yang dapat tercapai pada mekanisme pertahanan yang telah diterapkan menggunakan HIDS Snort dan parameter response time terhadap serangan yang masuk. Berdasarkan percobaan yang telah dilakukan terjadi kenaikan response time atau lambatnya response time ketika paket data yang dikirim lebih kecil. Ini disebabkan rules snort harus menganalisa paket data yang masuk dalam jangka waktu tertentu agar tidak terjadi false alarm.

Kata Kunci : HIDS (Host Based Intrusion Detection System), IDS (Intrusion Detection System), SNORT, DDOS (Distributed Denial Of Service).

ABSTRACT

Host based Intrusion Detection System is one type of Intrusion Detection System that runs on a stand -alone host within a network. With Attacker in the form of Distibuted Denial Of Service Host based Intrusion Detection System is analyzed, where SNORT as detection engine and Iptables as prevention tool. Attacker uses hping3 application and Iptables script written using bash in linux command line. The analysis is done using BASE (Basic Analysis and Security Engine) based web interface. Modified SNORT Rule is used to compare the difference of incoming data packets. The analysis is based on the measurement of functionality level parameters that can be achieved on defense mechanisms that have been applied using HIDS Snort and response time parameters against incoming attacks. Based on experiments that have been done there is an increase in response time or slow response time when data packets sent smaller. This is because the rules snort must analyze incoming data packets within a certain time in order to avoid false alarm.

Keywords : HIDS ( Host -Based Intrusion Detection System ) , IDS ( Intrusion Detection System ) , Snort , DDOS ( Distributed Denial Of Service ) .

1. PENDAHULUAN

Dalam era globalisasi perkembangan teknologi informasi khususnya jaringan komputer dan layanannya satu sisi menguntungkan dalam menjalankan aktivitas sehari-hari, tetapi dilain sisi menimbulkan masalah misalnya faktor keamanan teknologi informasi itu sendiri. Ketergantungan pada sistem informasi, akan meningkatkan tingkat keamanan sistem informasi itu sendiri jua. Hal ini terjadi karena kepedulian terhadap keamanan sistem informasi masih sangat kurang [1].

100

Untuk mencegah resiko dari setiap serangan, maka diperlukan usaha-usaha terkait dengan masalah keamanan sistem komputer. Salah satu mekanisme yang dilakukan adalah pengamanan dengan sebuah sistem yang disebut dengan intrusion detection. Intrusion detection merupakan mekanisme untuk mendeteksi manipulasi-manipulasi yang tidak diinginkan oleh seorang intruder. Dengan tujuan utama intrusion detection sebagai alarm, yang akan memberikan peringatan apabila terdapat penetrasi dalam parameter keamanan, dan memberikan solusi terhadap masalah keamanan tersebut [2].

2. METODE PENELITIAN

Desain sistem yang digunakan untuk penelitian ini yaitu sistem yang mampu mendeteksi adanya penyusup. Walaupun sebenarnya Intrusion Detection System tersebut sudah mampu mendeteksi penyusup di dalam jaringan hanya dengan menggunakan tools snort dan winpcap, tetapi dengan hanya menggunakan snort dan winpcap tersebut sulit bagi administrator untuk dapat menganalisa alert maupun logs, sehingga untuk mendapatkan HIDS yang secara maksimal dapat bekerja, dibutuhkan komponen-komponen sebegai berikut:

1. Snort detection engine akan berjalan di mode pasif, yaitu mencatat kejadian yang masuk ke dalam file unified2.

2. Barnyard2 akan memproses catatan file dan mengirimkannya ke database MySQL. 3. MySQL database akan menyimpan catatan kejadian untuk analisis selanjutnya. 4. BASE GUI console yang akan menampilkan kejadian-kejadian dalam bentuk web.

Apabila tools yang diinginkan sudah dapat terpenuhi, HIDS yang dibangun adalah HIDS yang dapat juga menyimpan alert dalam database dan lebih user friendly

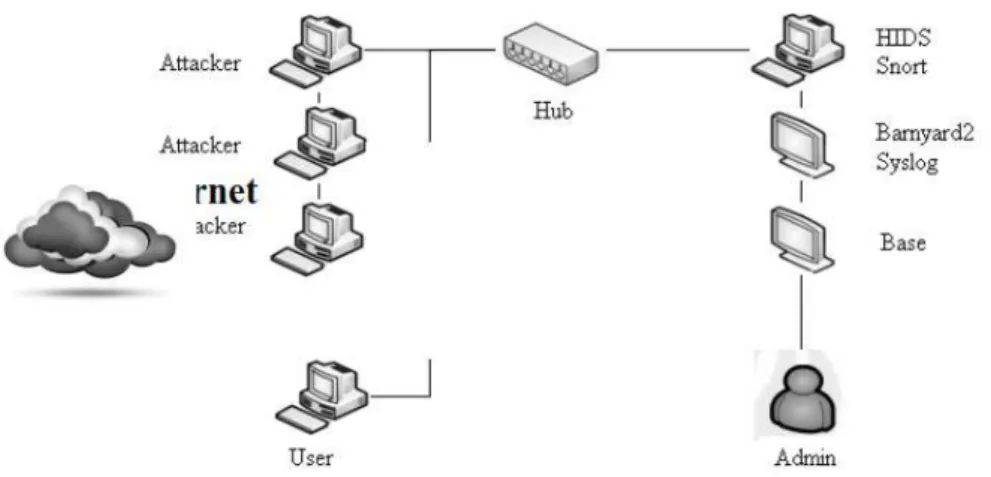

Jika sudah mendapatkan semua program yang diinginkan, maka sistem HIDS dapat dikonfigurasikan sesuai de ngan keinginan. HIDS ini nantinya dapat berfungsi sebagai pendeteksi adanya serangan terhadap server. Serangan ini berupa Distributed Denial of Service (DDOS). Serangan yang terjadi ini nantinya akan dimunculkan di dalam sebuah program yaitu Barnyard2 dan dimunculkan dalam sebuah interface berbasis web yaitu BASE. Gambar 2.1 merupakan rancangan sederhana dari HIDS yang dibuat :

Gambar 2.1 Data Flow Diagram HIDS Server level 0

Prinsip kerja jaringan diatas yaitu komputer penyerang mencoba melakukan serangan terhadap komputer server, dimana komputer penyerang nantinya akan melalui Internet yang kemudian serangan tersebut akan terdeteksi oleh komputer server yang telah dipasangi HIDS Snort. Komputer penyerang yang telah terdeteksi oleh SNORT, ditampilkan di Barnyard2 sebagai alert terhadap serangan yang terjadi, kemudian serangan tersebut akan disajikan pada sebuah interface berbasis BASE dalam bentuk grafik

101

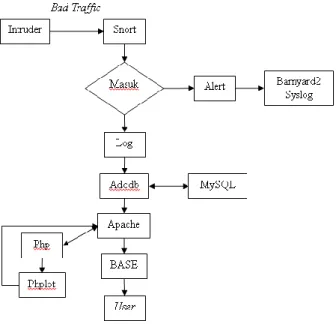

Gambar 2.2 Data Flow Diagram HIDS Server level 1

Sistem HIDS yang dibangun seperti ditampilkan dalam Gambar 2.2 dengan menggunakan komponen libpcap, Snort, barnyad2, MySQL database, Apache, PHP, BASE, dan phplot. Data ditangkap dan dianalisis oleh Snort. Snort kemudian menyimpan data ini dalam database MySQL menggunakan database output plug-in. Apache web server membutuhkan bantuan dari BASE, PHP, dan paket phplot untuk menampilkan data ini dalam browser ketika administrator terhubung ke Apache. Lalu administrator dapat membuat berbagai jenis query pada form yang ditampilkan di halaman web untuk menganalisis, arsip, dan grafik.

Desain topologi jaringan yang dipakai bisa dilihat di gambar 2.3:

Gambar 2.3 Desain topologi Jaringan 2.1 Instalasi Sistem

Instal Putty

Putty menyediakan konektivitas SSH untuk Windows dan mengemulasi terminal xterm. Hal ini memungkinkan pengguna untuk terhubung ke mesin Linux secara jarak jauh dari lingkungan Windows. Download dan jalankan setup executable saat ini tersedia di http://the.earth.li/~sgtatham/putty/0.61/x86/putty-0.61-installer.exe.

Instal Snort

Dotdeb.org mempunyai packages mysql dan php yang lebih lengkap dari pada Debian repository. Setelah terinstall Snort dapat dijalankan.

Instal Barnyard

Unduh dan install Barnyard:

Di akhir script masukkan data mysql yang akan dipakai Instal MySQL

Masuk ke mysql untuk mengkonfigurasinya #mysql -u root -p

102

Masukkan password sesuai user yang dipakai, jika sudah masuk di CLI mysql atur database mysql. Uji kembali server dengan melakukan ping ke server melalui VPS lain.

Instal BASE

Agar ssl aktif di Apache yang dipakai copy file ssl ke folder “sites-enabled”

#cp available/default-ssl /etc/apache2/sites-enabled

Ubah konfigurasi php agar bisa menampilkan semua error dan notice Kemudian aktifkan ssl.

Install pear untuk menggunakan paket-paketnya di php Restart apache

Buka browser dan akses 192.3.108.90/base untuk instalasi BASE.

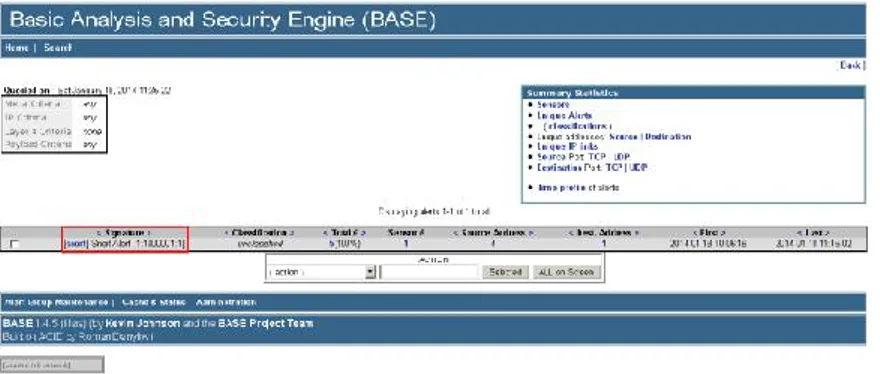

Pada gambar 2.4 adalah bagian akhir dari instalasi BASE, jika ada informasi berwarna merah pada informasi yang diberikan berarti masih ada komponen yang belum disiapkan di BASE nya, jika sudah tidak ada informasi berwarna merah klik Continue

Gambar 2.4 Alert rule SNORT 2.1. Parameter Analisa

Analisa dilakukan pada topologi jaringan Internet berdasarkan perhitungan parameter.

Parameter Pengukuran

Parameter pengukuran ditentukan untuk mengetahui tingkat keberhasilan mekanisme pertahanan DDoS pada suatu system harus diketahui tingkat functionality metode tersebut. dan response time host yang terkonfigurasi dengan HIDS Snort.

Skenario Serangan

Skenario serangan ditentukan untuk mencari konfigurasi mekanisme pertahanan yang paling optimal pada kondisi jaringan tertentu. Pada penelitian kali ini digunakan 2 skenario serangan. Skenario serangan pertama adalah serangan DDoS pada satu target yaitu komputer server yang dilakukan oleh ketiga penyerang yang sudah dipersiapkan dengan satu tipe serangan yang sama. Skenario kedua adalah serangan DDoS masih dengan target yang sama yaitu komputer server namun dengan variasi serangan yang berbeda untuk masing-masing penyerang.Jenis serangan yang dipakai adalah : ICMP Flood, TCP Flood, UDP Flood[8].

2.2. Desain Serangan Tipe Serangan

Dalam serangan DDOS penyerang mengirim paket secara langsung dari komputernya ke target namun alamat pengirim mungkin saja dipalsukan. Ada banyak tools yang tersedia untuk menjalankan serangan ini dengan berbagai macam protocol seperti ICMP, UDP, dan TCP.

Sebuah serangan UDP Flood mungkin dilakukan ketika seorang penyerang mengirimkan paket UDP ke port acak pada sistem korban. Ketika sistem korban menerima paket UDP, ia akan menentukan aplikasi apa yang menunggu di port tujuan. Ketika ia menyadari bahwa tidak ada aplikasi yang sedang menunggu di port tersebut, maka akan menghasilkan paket ICMP tentang "destination unreachable" ke alamat sumber palsu. Jika jumlah paket UDP yang dikirimkan sudah cukup ke port korban, maka sistem akan

103

menurun. Dengan menggunakan tool DDoS alamat IP sumber dari paket penyerang dapat dipalsukan. Dalam serangan SYN Flood, korban dibanjiri dengan setengah prosedur koneksi. Klien sistem memulai dengan mengirimkan pesan SYN ke server. Server kemudian mengakui pesan SYN dengan mengirim pesan SYN-ACK ke klien. Klien kemudian selesai membangun koneksi dan membalas dengan pesan ACK. Hubungan antara klien dan server kemudian terbuka, dan data layanan dapat dipertukarkan antara klien dan server. Seperti yang ditunjukkan gambar 2.5 dibawah ini:

Gambar 2.5 Prosedur Koneksi

Potensi penyalahgunaan muncul pada titik di mana sistem server telah mengirimkan pengakuan (SYN-ACK) kembali ke klien tetapi belum menerima pesan ACK. Hal ini dikenal sebagai koneksi yang setengah terbuka.

Gambar 2.6 Penyalahgunaan prosedur koneksi Software Serangan

Software penyerang yang dipakai untuk penelitian ini adalah hping3. Hping adalah sebuah TCP/IP assembler dan juga merupakan command-line yang berorientasi pada pemrosesan paket TCP/IP. Hping dapat digunakan untuk membuat paket IP yang berisi TCP, UDP atau ICMP payloads. Semua field header dapat dimodifikasi dan dikontrol dengan menggunakan baris perintah (command line). Pemahaman yang cukup baik tentang IP, TCP atau UDP wajib diketahui untuk menggunakan dan memahami tool ini [12].

3. HASIL DAN PEMBAHASAN

Pada penelitian ini mesin virtualnya adalah VPS yang sudah terkoneksi di jaringan internet, jadi untuk mengaksesnya juga menggunakan media internet, disini akan menggunakan putty sebagai aplikasi tunneling untuk mengakses masingmasing VPS melalui jalur SSH.

Analisa Rule

Rule yang dibuat disini menggunakan analisa dari jumlah paket data yang masuk, pertama analisa untuk paket data ICMP. Untuk membuat rule pencegahan ICMP Flood dibuat terlebih dahulu rule untuk menangkap semua data ICMP yang masuk, yaitu sebagai berikut:

alert icmp any any -> $HOME_NET any (msg:"ada yg coba ngeping"; sid:1000001; rev:1;)

104

Pertama, Rule diatas akan menangkap semua data ICMP yang masuk dan menampilkannya di BASE untuk di analisa, disini ujicoba menggunakan VPS Client yang akan mengirim Ping ke server dengan normal. Paket data ICMP yang dikirim VPS Penyerang yang ditangkap oleh BASE rata-rata adalah 9 paket data per detik. Dari hasil analisa diatas maka dihasilkan rule baru untuk mendeteksi serangan, yaitu sebagai berikut:

Rule diatas akan mengeluarkan alert jika paket data ICMP yang masuk sebesar 20 paket data per 3 detik. Dengan rule ini maka paket data ICMP normal tidak akan terdeteksi sebagai serangan sedangkan paket data ICMP serangan akan langsung terdeteksi.

Kedua, analisa untuk paket data TCP. Untuk membuat rule pencegahan TCP Flood dibuat terlebih dahulu rule untuk menangkap semua data TCP yang masuk, yaitu sebagai berikut:

Rule diatas akan menangkap semua data TCP yang masuk dan menampilkannya di BASE untuk di analisa, disini ujicoba akan menggunakan melihat koneksi ssh dari modem ke VPS dan data yang masuk tersebut akan dipakai sebagai data normal, Paket data TCP yang dikirim VPS Penyerang yang ditangkap oleh BASE rata-rata adalah 9 paket data per detik. Dari hasil analisa diatas maka dihasilkan rule baru untuk mendeteksi serangan, yaitu sebagai berikut:

Rule diatas akan mengeluarkan alert jika paket data TCP yang masuk sebesar 20 paket data per 3 detik. Dengan rule ini maka paket data TCP normal tidak akan terdeteksi sebagai serangan, sedangkan paket data TCP serangan akan langsung terdeteksi

Ketiga, analisa untuk paket data UDP. Untuk membuat rule pencegahan UDP Flood dibuat terlebih dahulu rule untuk menangkap semua data UDP yang masuk, yaitu sebagai berikut:

Rule diatas akan menangkap semua data UDP yang masuk dan menampilkannya di BASE untuk di analisa, disini ujicoba data normal yang masuk ke server adalah data dari jaringan lokal untuk protokol NTP yang berfungsi untuk mencocokkan waktu jaringan server.

Paket data UDP yang dikirim VPS Penyerang yang ditangkap oleh BASE rata-rata adalah 1000 paket data per detik. Dari hasil analisa diatas maka dihasilkan rule baru untuk mendeteksi serangan, yaitu sebagai berikut:

Rule diatas akan mengeluarkan alert jika paket data UDP yang masuk sebesar 100 paket data per 1 detik. Dengan rule ini maka paket data UDP normal tidak akan terdeteksi sebagai serangan sedangkan paket data UDP serangan akan langsung terdeteksi.

alert icmp any any -> $HOME_NET any (itype:8; threshold: type threshold, track by_dst, count 20, seconds 3; msg:"ada yg melakukan serangan icmp

flooding"; classtype:misc-activity;sid:1000004; rev:2;)

alert tcp any any -> $HOME_NET any (msg:"ada yg menggunakan service TCP"; sid:1000002;rev:1;)

alert tcp any any -> $HOME_NET 0 (flags:S; threshold: type threshold, track by_dst, count 20, seconds 3; msg:"ada yg melakukan serangan

syn flooding"; classtype:misc-activity; sid:1000005; rev:2;)

alert udp any any -> $HOME_NET any (msg:"ada yg menggunakan service UDP"; sid:1000003;rev:1;)

alert udp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg:"ada serangan udp flood"; threshold: type

threshold, track by_src, count 100, seconds 1; classtype:misc- activity;sid:1000006; rev:2;)

105

Analisa Resource Server dan AlertAnalisa resource server terhadap serangan DDOS ICMP Flood, terjadi sedikit kenaikan di CPU yaitu sebesar 0.3% dan dibagian Memory juga terjadi kenaikan sebesar 24KiloByte.

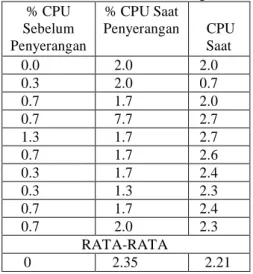

Kondisi Server setelah blok serangan dilakukan terjadi sedikit kenaikan di CPU yaitu sebesar 1.1% dan dibagian Memory juga terjadi kenaikan sebesar 108KiloByte. Data diatas adalah analisa dalam 1 waktu percobaan dalam 10 kali percobaan dan setiap percobaan menggunakan waktu 1 menit :

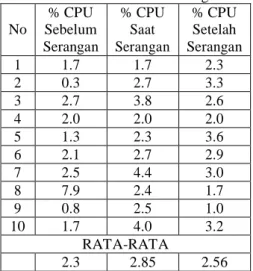

Tabel 3.1 Analisa Resource Serangan ICMP % CPU Sebelum Penyerangan % CPU Saat Penyerangan % CPU Saat d i Blok 0.0 2.0 2.0 0.3 2.0 0.7 0.7 1.7 2.0 0.7 7.7 2.7 1.3 1.7 2.7 0.7 1.7 2.6 0.3 1.7 2.4 0.3 1.3 2.3 0.7 1.7 2.4 0.7 2.0 2.3 RATA-RATA 0 2.35 2.21

Jadi kesimpulan yang bisa diambil dari tabel data kondisi resource server terhadap serangan ICMP Flood adalah:

1. Serangan yang dilakukan kurang berpengaruh terhadap server ini disebabkan resource server yang tinggi.

2.

Kekuatan serangan ICMP Flood yang dilakukan oleh 3 penyerang kurang kuat untuk memberikan efek4. terhadap server.

3.

Resource server naik saat melakukan aksi pencegahan disebabkan server juga membutuhkan resource untuk menjalankan HIDS dan IptablesAnalisa resource server terhadap serangan DDOS TCP Flood, pesan TCP Flooding dengan 3 IP penyerang yang terdeteksi pada waktu yang bersamaan.

Kondisi server saat terjadi serangan TCP Flood terjadi sedikit kenaikan di CPU yaitu sebesar 0.3% dan dibagian Memory juga terjadi kenaikan sebesar 744KiloByte.

Kondisi server setelah blok serangan dilakukan terjadi sedikit penurunan di CPU yaitu sebesar 0.3% dan dibagian Memory juga terjadi penurunan sebesar 712KiloByte.

Data diatas adalah analisa dalam 1 waktu percobaan, dalam 10 kali percobaan dan setiap percobaan menggunakan waktu 1 menit :

Tabel 3.2 Analisa Resource Serangan TCP N O % CPU Sebelum Penyerangan % CPU Saat Penyerangan % CPU Setelah Di Blok 1 0 .3 1 .7 0.8 2 0 .3 2 .0 0.7 3 0 .7 5 .6 2.9 4 1 .3 4 .9 0.3 5 0 .3 1 .3 2.0 6 1 .7 1 .7 2.3 7 0 .3 1 .3 2.0 8 2 .0 1 .7 1.0 9 2 .1 2 .0 2.3 10 0 .3 1 .7 1.7 RATA-RATA 0.93 2.39 1.6

106

Jadi kesimpulan yang bisa diambil dari tabel data kondisi resource server terhadap serangan TCP Flood adalah:

1. Serangan yang dilakukan kurang berpengaruh karena resource server yang tinggi.

2. Kekuatan serangan TCP Flood yang dilakukan 3 penyerang kurang kuat untuk memberikan efek ke server.

3. Resource server turun dibandingkan saat terjadinya serangan namun masih diatas resource server saat belum terjadi serangan, ini terjadi disebabkan aksi pencegahan juga membutuhkan resource server.

Analisa resource server terhadap serangan DDOS UDP Flood, Alert yang muncul saat terjadi serangan UDP Flood ada pesan UDP Flooding dengan 3 IP penyerang yang terdeteksi pada waktu yang bersamaan.

Kondisi server saat terjadi serangan UDP Flood terjadi sedikit kenaikan di CPU yaitu sebesar 0.7% dan dibagian Memory juga terjadi kenaikan sebesar 860 KiloByte.

Alert yang muncul setelah blok serangan UDP Flood dilakukan alert tetap muncul saat serangan sudah di blok ini terjadi disebabkan data yang dikirim oleh penyerang masih masuk ke sistem HIDS namun data tidak dibalas oleh HIDS karena langsung dilakukan Drop data dari Iptables Firewall.

Kondisi server setelah blok serangan dilakukan terjadi sedikit penurunan di CPU yaitu sebesar 0.7% dan dibagian Memory juga terjadi penurunan sebesar 696 KiloByte.

Data diatas adalah analisa dalam 1 waktu percobaan, dalam 10 kali percobaan dan setiap percobaan menggunakan waktu 1 menit :

Tabel 3.3 Analisa Resource Serangan UDP No % CPU Sebelum Serangan % CPU Saat Serangan % CPU Setelah Serangan 1 1.7 1.7 2.3 2 0.3 2.7 3.3 3 2.7 3.8 2.6 4 2.0 2.0 2.0 5 1.3 2.3 3.6 6 2.1 2.7 2.9 7 2.5 4.4 3.0 8 7.9 2.4 1.7 9 0.8 2.5 1.0 10 1.7 4.0 3.2 RATA-RATA 2.3 2.85 2.56

Jadi kesimpulan yang bisa diambil dari tabel data kondisi resource server terhadap serangan UDP Flood adalah:

1. Serangan yang dilakukan kurang berpengaruh karena resource server yang tinggi.

2. Kekuatan serangan UDP Flood yang dilakukan 3 penyerang kurang kuat untuk memberikan efek ke server.

3. Resource server turun dibandingkan saat terjadinya serangan namun masih diatas resource server saat belum terjadi serangan, ini terjadi disebabkan aksi pencegahan juga membutuhkan resource server.

3.3 Analisa Parameter

Analisa dilakukan pada setiap skenario. Parameter yang dilihat adalah functionality dan response time. Analisa pertama akan dilakukan pada skenario 1 yaitu serangan DDoS dengan satu tipe serangan.

107

Skenario 1Pada skenario ini dilakukan serangan DDoS dari 3 komputer penyerang ke komputer server, percobaan serangan pertama menggunakan tipe serangan ICMP Flood. percobaan serangan kedua menggunakan tipe serangan TCP Flood. Dan serangan ketiga menggunakan tipe serangan UDP Flood, semua serangan menggunakan tools hping3, karena tools ini dapat membanjiri target dengan paket ICMP, TCP, dan UDP. Parameter yang dihitung pertama adalah functionality.

Muncul alert dari default snort rules, padahal tipe serangan yang di pakai hanya satu tipe saja. 2627 paket icmp dalam 5 menit rules id = 1000001 (rules memang dibuat untuk menangkap semua paket icmp yang masuk ke server untuk di analisa). 116 paket icmp dalam 5 menit rules id = 1000002 (rules khusus serangan icmp flooding).

Analisa :

1. Dengan menggunakan default rules snort alert yang di dapat tidak tepat sasaran dan tidak efisien.

2. Dengan menggunakan rules buatan sendiri server menjadi lebih ringan karena deteksi serangan lebih efisien (selain tipe serangan ddos tidak di deteksi sebagai serangan).

Dari analisa diatas untuk selanjutnya percobaan hanya akan menggunakan modifikasi rules. Yang diamati disini adalah perbedaan data ICMP yang masuk saat tidak ada serangan dan saat ada serangan. Setelah dianalisa serangan ICMP yang masuk saat serangan menggunakan hping3 adalah sekitar 20 paket data ICMP dalam kurun waktu 3 detik.

Percobaan yang kedua di skenario 1 akan melakukan serangan menggunakan protocol TCP masih dengan 3 penyerang dan menggunakan tools hping3. Pertama-tama server akan membuka rules yang akan menangkap seluruh paket data bertipe TCP untuk dianalisa. Untuk itu diperlukan user normal sebagai perbandingan data serangan dan yang bukan serangan.

Untuk data TCP yang bukan serangan akan memakai data dari koneksi modem ke putty server, karena koneksi SSH juga membutuhkan service TCP.

Rules snort yang menangkap semua data TCP melihat perbedaan antara data yang dikirim oleh penyerang dan user biasa. Jika user biasa dalam hal ini admin sedang menggunakan koneksi modem untuk mengatur VPS melalui putty dan melihat browser untuk mengecek serangan di BASE, terlihat data yang masuk dalam 1 detik maksimal 4 paket data menggunakan protocol TCP dengan port sesuai service yang dipakai yaitu SSH di port 22 dan BASE di port 80, sedangkan penyerang dalam 1 detik dapat mengirimkan 9 paket data sekaligus dan yang dituju adalah port 0 server yaitu port dynamic yang akan meminta server untuk memberikan port service yang sedang kosong ke penyerang.

Dari ciri-ciri penyerang yang sudah diketahui tersebut, rules snort dapat dibuat.

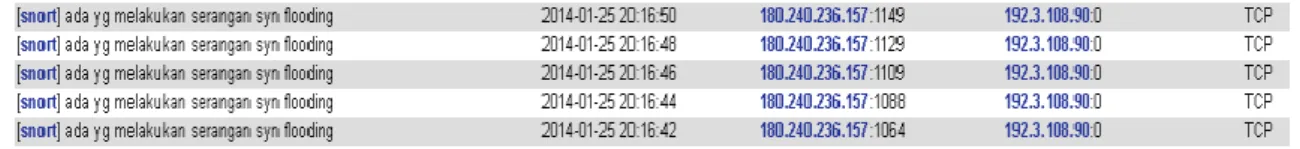

Dengan rules diatas penyerang yang sudah mengirim 114 paket data TCP dapat di deteksi oleh snort menjadi 5 data event yang ditampilkan di BASE seperti gambar 7 dibawah ini:

Gambar 3.1 Event TCP Flood yang tertangkap oleh Snort #nano /etc/snort/rules/local.rules

alert icmp any any -> $HOME_NET any (itype:8; threshold: type threshold, track by_src, count 20, seconds 3; msg:"ada yg melakukan serangan icmp flooding";sid:1000004; rev:2;)

alert tcp any any -> $HOME_NET 0 (flags:S; threshold: type threshold, track by_dst, count 20, seconds 3; msg:"ada yg melakukan serangan syn flooding"; classtype:miscactivity; sid:1000005; rev:2;)

108

Percobaan yang ketiga akan memakai protocol UDP, dan seperti kedua percobaan sebelumnya terlebih dahulu di buat rules yang bisa menangkap segala macam input data UDP.

Setelah membuka rules untuk menangkap data yang masuk saat sebelum ada serangan, service UDP dipakai untuk NTP, DNS, dan webmin, masing-masing memakai port 53, 123, 10000. Dan untuk paket data yang masuk tiap detik untuk service UDP hanya 1 paket per detik.

Dalam serangan UDP Flood seperti gambar 15 diatas aplikasi hping3 dapat mengirim 1000 paket data dalam 1 detik ke server dan port yang dituju adalah port 80. Untuk bertahan dari UDP Flood dibuat rules untuk mendeteksi datangnya serangan sebagai berikut :

Dari hasil script iptables UDP Flood dengan 3 penyerang dapat mengirim 26 paket dalam kurun waktu 1 detik. Meskipun begitu server tidak begitu terpengaruh bisa dilihat dari tools.pingdom.com hanya terdapat lonjakan load page yang tidak banyak.

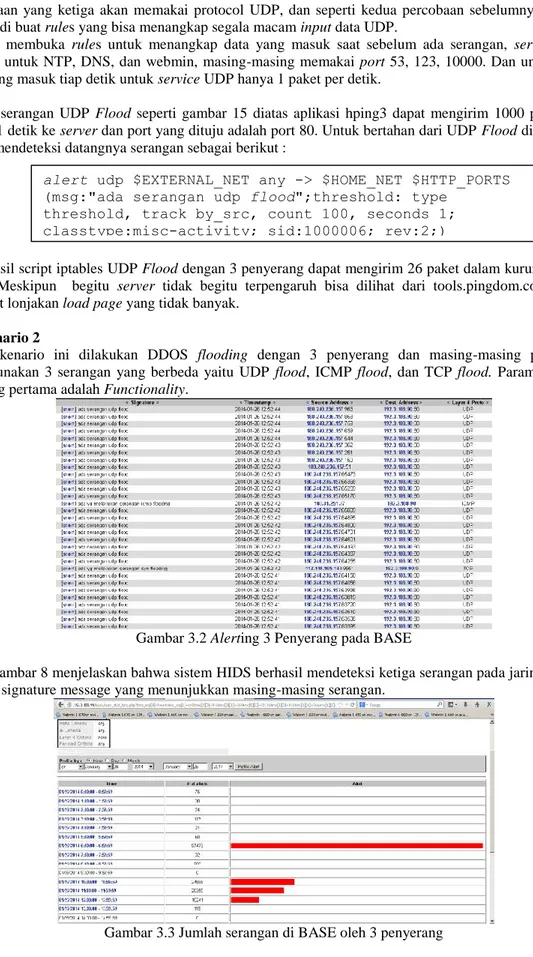

Skenario 2

Pada skenario ini dilakukan DDOS flooding dengan 3 penyerang dan masing-masing penyerang menggunakan 3 serangan yang berbeda yaitu UDP flood, ICMP flood, dan TCP flood. Parameter yang dihitung pertama adalah Functionality.

Gambar 3.2 Alerting 3 Penyerang pada BASE

Pada Gambar 8 menjelaskan bahwa sistem HIDS berhasil mendeteksi ketiga serangan pada jaringan yaitu adanya signature message yang menunjukkan masing-masing serangan.

Gambar 3.3 Jumlah serangan di BASE oleh 3 penyerang

Hasil capture serangan BASE ini menunjukkan jumlah atau banyaknya serangan yang masuk pada jaringan. Apabila melihat waktu terjadinya serangan yaitu pukul 12.00.00 - 12.59.59 yaitu sebesar 10241

alert udp $EXTERNAL_NET any -> $HOME_NET $HTTP_PORTS (msg:"ada serangan udp flood";threshold: type

threshold, track by_src, count 100, seconds 1; classtype:misc-activity; sid:1000006; rev:2;)

109

alert. Apabila melihat jumlah serangan dari skenario 1 maka tampak serangan di skenario 2 ini lebih rendah alert yang di hasilkan, hal ini dikarenakan serangan yang masing-masing serangan hanya dilakukan oleh 1 penyerang saja seperti yang terlihat pada gambar 3.4 dibawah ini:

Gambar 3.4 Jumlah masing-masing serangan skenario 2

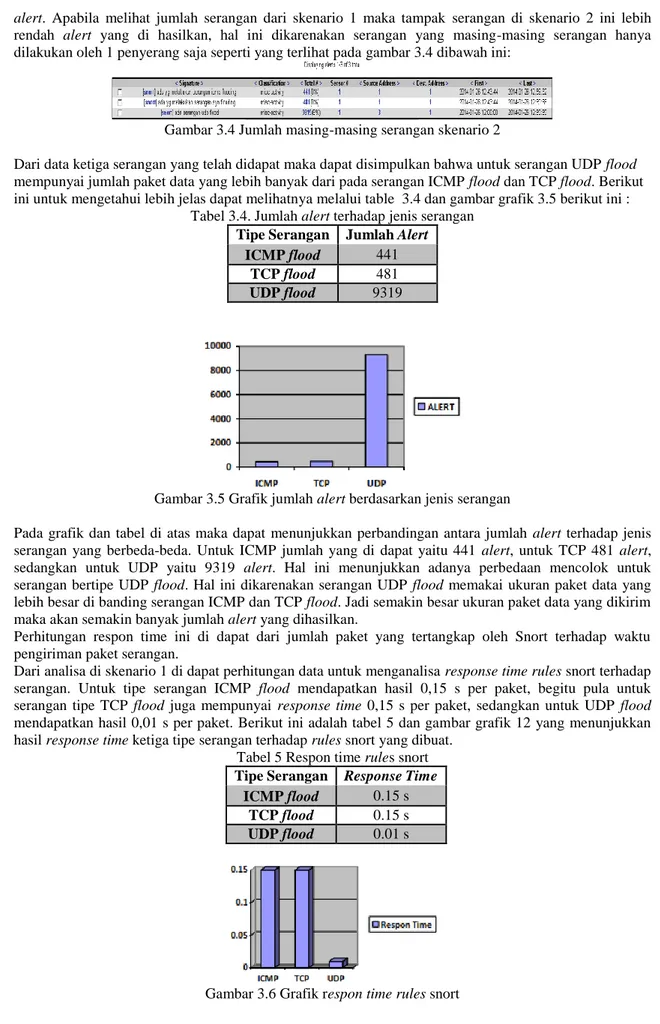

Dari data ketiga serangan yang telah didapat maka dapat disimpulkan bahwa untuk serangan UDP flood mempunyai jumlah paket data yang lebih banyak dari pada serangan ICMP flood dan TCP flood. Berikut ini untuk mengetahui lebih jelas dapat melihatnya melalui table 3.4 dan gambar grafik 3.5 berikut ini :

Tabel 3.4. Jumlah alert terhadap jenis serangan Tipe Serangan Jumlah Alert

ICMP flood 441

TCP flood 481

UDP flood 9319

Gambar 3.5 Grafik jumlah alert berdasarkan jenis serangan

Pada grafik dan tabel di atas maka dapat menunjukkan perbandingan antara jumlah alert terhadap jenis serangan yang berbeda-beda. Untuk ICMP jumlah yang di dapat yaitu 441 alert, untuk TCP 481 alert, sedangkan untuk UDP yaitu 9319 alert. Hal ini menunjukkan adanya perbedaan mencolok untuk serangan bertipe UDP flood. Hal ini dikarenakan serangan UDP flood memakai ukuran paket data yang lebih besar di banding serangan ICMP dan TCP flood. Jadi semakin besar ukuran paket data yang dikirim maka akan semakin banyak jumlah alert yang dihasilkan.

Perhitungan respon time ini di dapat dari jumlah paket yang tertangkap oleh Snort terhadap waktu pengiriman paket serangan.

Dari analisa di skenario 1 di dapat perhitungan data untuk menganalisa response time rules snort terhadap serangan. Untuk tipe serangan ICMP flood mendapatkan hasil 0,15 s per paket, begitu pula untuk serangan tipe TCP flood juga mempunyai response time 0,15 s per paket, sedangkan untuk UDP flood mendapatkan hasil 0,01 s per paket. Berikut ini adalah tabel 5 dan gambar grafik 12 yang menunjukkan hasil response time ketiga tipe serangan terhadap rules snort yang dibuat.

Tabel 5 Respon time rules snort Tipe Serangan Response Time

ICMP flood 0.15 s TCP flood 0.15 s UDP flood 0.01 s

110

Dari hasil pengujian dapat dilihat bahwa perbedaan rules snort dapat mempengaruhi kecepatan pendeteksian serangan, ini disebabkan tipe serangan yang berbeda-beda. Semakin tinggi angka response time atau semakin lambatnya response time ini disebabkan adanya proses analisa paket data oleh rules snort untuk mencegah false alarm.

Jadi ketika paket data yang masuk semakin besar maka kecepatan pendeteksian akan semakin meningkat. 5. PENUTUP

Kesimpulan

a. Pada functionality HIDS mampu mendeteksi beberapa variasi serangan yaitu ICMP flood, TCP flood, dan UDP flood

b. Berdasarkan percobaan yang telah dilakukan rules snort dapat dibuat dengan melakukan perbandingan antara data dari client dan data dari penyerang.

c. Berdasarkan percobaan yang telah dilakukan terjadi kenaikan response time atau lambatnya response time ketika paket data yang dikirim lebih kecil. Ini disebabkan rules snort harus menganalisa paket data yang masuk dalam jangka waktu tertentu agar tidak terjadi false alarm.

Saran

Berikut ini beberapa saran yang dapat dilakukan pada masa yang akan datang untuk meningkatkan kemampuan sistem, antara lain :

a. Sistem HIDS bisa dikembangkan lebih baik lagi dengan variasi serangan yang lebih banyak. b. Sistem HIDS dapat men-generate rules sendiri.

c. Sistem HIDS dapat memblokir serangan secara otomatis 6. DAFTAR PUSTAKA

[1]. Hartono, Puji. 2006. Sistem Pencegahan Penyusupan pada Jaringan berbasis Snort IDS dan IPTables Firewall. Tugas Kuliah Keamanan Sistem Lanjut (EC7010). Juni 2006.

[3]. Jameel Hashmi, Manish Saxena, Dr. D.B.Singh, “Intrusion Prevention System based Defence Techniques to manage DDoS Attacks”, IJCSCN Volume 1, Issue 8, October-November 2012. [4]. Purbo, O. W. 2011. Keamanan Jaringan Komputer. Handry Pratama. Jakarta

[5]. Scarfone Karen, Mell Peter. 2007. Guide to Intrusion Detection and Prevention Systems (IDPS). National Institute of Standards and Technology. Gaithersburg.

[6]. Rehman, Rafeeq Ur. 2003. Intrusion Detection Systems with Snort. Prentice HALL. New Jersey. [7]. Arief, M. R. Penggunaan sistem IDS (Intrution Detection System) untuk pengamanan jaringan dan

komputer. Karya ilmiah mata kuliah E-Bisnis. STMIK AMIKOM.

[8]. Adythia, Andre and Riliandi, Gladi Yudha, Analisis Serangan Denial of Service (DoS) Pada Website I-Gracias Manzuik, Eric, dkk, "Network Security Assessment", Synggres, 2007

[9]. Tannenbaum, Andre S, "Komputer Network", 4th Edition, Prentice Hall, 2003. [10]. Endorf, Carl, dkk, "Intrusion Detection & Prevention", Osborne, 2004

[11]. Setiawan, Thomas. 2004. Analisis Keamanan Jaringan Internet Menggunakan Hping, Nmap, Nessus, dan Ethereal.Bandung: Departemen Teknik Elektro Fakultas Teknologi Industri ITB [2]. Bondan Himawan, Taufiq Hidayat. 2007. “Perancangan Host-Based Intrusion Detection

System Berbasis Artificial Neural Network“. Seminar Nasional Aplikasi Teknologi Informasi 2007 (SNATI 2007).