Perancangan Algor

i

tma pada Kriptografi

Block

Cipher

dengan Teknik Langkah Kuda

Dalam

Permainan Catur

Adi N. Setiawan

1, Alz Danny Wowor

2,

Magdalena A. Ineke Pakereng

31Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

Jalan Diponegoro 50-66, Salatiga 50711

1

6720008120@student.uksw.edu

2

Alzdanny.wowor@staff.uksw.edu

3Ineke.pakereng@staff.uksw.edu

Abstract

—

Security on cryptography can secure the message in data transmission. Cryptography must be updated to improve its security. Some cryptographies are already attacked by cryptanalysis attacks, for example, DES, therefore it’s important to made new cryptography algorithms. Langkah Kuda Catur is thedesign block Cipher of this research that use to encrypt

the message. It has 0.027418 ms in encryption process

and decryption process has 0.013992 ms faster than AES.

Keywords— Block Cipher, Cryptography, The chess knight’s move

I. PENDAHULUAN

Proses pengiriman data merupakan faktor yang sangat penting. Data dapat saja diubah, disisipkan atau dihilangkan oleh orang yang tidak bertanggung jawab. Untuk melindungi data dari perusakan atau pencurian dibutuhkan cara yang dapat menjaga keamanan data yaitu kriptografi. salah satu contohnya kriptografi block Cipher. yang merupakan suatu algoritma dengan input dan output berupa satu blok dan setiap blok terdiri dari terdiri dari 64 bit atau 84 bit [1].

Ada beberapa macam kriptografi block Cipher yang sudah diciptakan dan sudah terpecahkan algoritmanya. Seiring dengan perkembangan teknologi informasi dimana proses pengiriman data dikirim melalui perangkat digital maka dibutuhkan pembaharuan algoritma kriptografi untuk tetap menjaga keamanan pengiriman data. Kriptografi yang dibuat tidak akan selamanya aman ada waktu dimana kriptografi dapat dipecahkan, sebagai contoh DES. DES

yang dibuat sebagai standard baru keamanan ternyata tidak cukup aman dilihat dari panjang kunci DES hanya 56-bit sehingga rawan terhadap serangan. DES rawan serangan terhadap diferential cryptanalisis dan linear cryptanalisis. Selain itu DES juga rawan terhadap serangan brute force

attack [4]. Berdasarkan kasus yang ada maka dilakukan penelitian pembuatan Algoritma baru block Cipher dengan teknik langkah kuda pada permainan catur. Pembuatan Algoritma kriptografi baru diharapkan dapat membantu mengamankan pesan, dan juga memperbaharui kriptografi yang ada. Semoga penelitian ini dapat menjadi acuan pada penelitian kriptografi selanjutnya.

Landasan dari perancangan Algoritma baru langkah kuda catur (LKC), merujuk pada penelitian sebelumnya. Penelitian yang pertama dengan judul “Teknik Kriptografi

Block Cipher dengan VBR (Perputaran Bit Vertikal)”. Dalam penelitian ini membahas tentang pembuatan teknik kriptografi block Cipher. Metode yang dipakai adalah Perputaran Bit Vertical (VBR). Perputaran bit veritikal digunakan dalam proses enkripsi dan juga dekripsi.ukuran blok yang dipakai 8×256. Pergeseran dilakukan pada kunci dengan menggeser secara vertikal dimana dalam pergeseran diberi aturan yang berbeda pada tiap kolomnya [3]. Persamaan penelitian diatas dengan penelitian ini adalah sama-sama memakai block Cipher dan juga menggunakan blok untuk memasukkan bit .

Penelitian yang kedua dengan judul “Studi Mengenai Kriptanalisis Untuk Block Cipher DES Dengan Teknik

Differensial dan Linear Cryptanalysis”. Dalam penelitian ini membahas Kriptografi DES yang tidak aman. Beberapa teknik yang digunakan untuk menyerang adalah differential cryptanalisis dan linear cryptanalisis. Differential cryptanalisis menyerang DES dengan memanfaatkan pola perbedaan antara masukan dan keluaran. Linear cryptanalisis menyerang DES dengan memanfaatkan keuntungan tingginya kemunculan ekspresi linear yang melibatkan bit dari plainteks, cipherteks, dan upakunci (subkey) [2].

Tujuan dari penelitian ini adalah untuk menghasilkan teknik kriptografi serta sebagai metodologi kriptografi simetris yang dapat membantu penelitian kriptografi . Manfaat penelitian dapat menjadi acuan metodologi untuk pengembangan kriptografi terutama block Cipher. Batasan masalah dalam perancangan Algoritma yang diteliti adalah :

1. Pola yang digunakan adalah pola langkah kuda pada permainan catur

2. Panjang kunci mempunyai panjang maksimal 8 karakter

3. Ukuran blok yang digunakan adalah 8x8 (64-bit)

II. LANDASANTEORI A. Kriptografi

Kriptografi merupakan ilmu mengenai teknik enkripsi dimana data diacak menggunakan suatu kunci enkripsi menjadi sesuatu yang sulit dibaca seseorang yang tidak memiliki kunci dekripsi [4].

Bagian dari kriptografi terdiri dari pesan, plainteks, cipherteks. Pesan merupakan data atau juga informasi yang dapat dibaca dan dimengerti maknanya. Plainteks adalah pesan yang dapat dimengerti maknanya, cipherteks merupakan pesan yang sudah disandikan ke bentuk yang tidak dapat dimengerti maknanya [5]. Bagian lain dari kriptografi adalah enkripsi dan dekripsi. Enkripsi merupakan proses pengaman data yang disembunyikan menjadi bentuk tidak dapat dibaca. Dekripsi merupakan proses mengembalikan pesan dari acak atau tidak dapat dibaca kembali menjadi pesan yang dapat dibaca atau dimengerti [5].

B. Block Cipher

Pada block Cipher rangkaian bit- bit plainteks dibagi menjadi blok-blok dengan panjang sama biasanya 64-bit. [5]. Skema Proses enkripsi –dekripsi block Cipher secara umum dapat digambarkan pada Gambar 1.

Gambar 1. Proses Enkripsi-Dekripsi Cipher Block [4]

Misalkan blok plainteks (P) yang berukuran n bit P= (p1,p2…..pn) (1)

Blok cipherteks (C) maka blok C adalah

C= (c1,c2,…cn) (2)

Kunci (K) maka kunci adalah

K= (k1,k2,….kn) (3)

Sehingga proses Enkripsi adalah

E K(P) = C (4)

Proses dekripsi adalah

DK(C) = P (5)

C. Sistem Kriptografi

Sebuah system kriptografi terdiri dari 5-tuple (Five tuple) (P, C, K, E, D) yang memenuhi kondisi :

1. P adalah himpunan berhingga dari plainteks, 2. C adalah himpunan berhingga dari cipherteks, 3. K merupakan ruang kunci (Keyspace), adalah

himpunan berhingga dari kunci,

4. Untuk setiap k �K, terdapat aturan enkripsi ℯ!

Edan berkorespodensi dengan aturan dekripsi

�! � �. Setiap ℯ!∶� ⟶� dan �!∶� ⟶�

adalah fungsi sedemikian hingga

�! ℯ! � =� untuk setiap plainteks � � � [6].

D. Algoritma Langkah Kuda Catur (Knight Move)

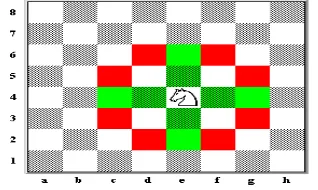

Langkah kuda catur (knight move) adalah aturan yang digunakan pada permainan catur untuk langkah kuda (knight). Kuda bergerak L dengan pergerakan ke segala arah [7]. Untuk lebih jelasnya tentang pola langkah kuda dapat dilihat pada Gambar 2.

Gambar 2.Pola Langkah Kuda Dalam Permainan Catur Gambar 2. Pola Langkah Kuda

III.METODE PENELITIAN

A. Langkah-Langkah Penelitian

Gambar 3. Langkah-Langkah Penelitian

Berdasarkan bagan pada Gambar 3 maka tahapan penelitian dapat dijelaskan pada Tabel 1

TABEL 1.

Tahapan Nama Tahapan Tahapan yang dilakukan

Tahap 1 Pengumpulan Bahan

Melakukan pengumpulan bahan untuk pembuatan algoritma kriptografi seperti mencari pola untuk teks dan kunci Tahap 2 Analisis Kebutuhan Melakukan

analisis kebutuhan yaitu analisis kriptografi yang dibuat Tahap 3 Perancangan

Algoritma

Melakukan perancangan algoritma kriptografi dengan pola langkah kuda catur. Yaitu dengan menerapkan pola langkah kuda catur ke dalam block Cipher dengan ukuran blok 8x8 Tahap 4 Pembuatan

Algoritma

Menerapkan pola langkah kuda catur ke dalam algoritma yaitu dengan menggunakan pola langkah kuda catur sebagai pola pengambilan bit dalam block cipher dengan ukuran blok 8×8

Tahap 5 Uji Kriptosistem Melakukan uji algoritma kriptografi yang dibuat dengan melakukan penghitungan secara manual mulai dari memasukkan plainteks, mengubah teks ke dalam bit lalu melakukan proses enkripsi dekripsi Tahap 6 Penulisan Laporan Menulis laporan

dari hasil penelitian yang telah diperoleh

B. Proses Enkripsi dan Dekripsi

Proses enkripsi berfungsi untuk menyamarkan pesan yang dapat dimengerti (plainteks) menjadi pesan yang tidak dapat dimengerti (cipherteks). Proses dekripsi sendiri adalah proses mengubah cipherteks kembali menjadi plainteks

Proses enkripsi dan dekripsi secara umum pada penelitian ini dapat dilihat pada Gambar 4.

Gambar 4. Bagan Enkripsi-Dekripsi Secara Umum pada LKC

Pada Gambar 4 dapat djelaskan proses enkripsi pada penelitian ini pada panah yang berwarna orange merupakan alur proses enkripsi dimana langkah pertama memasukkan plainteks. Langkah kedua memproses plainteks dengan melakukan proses P1,P2!P4. P yang dimaksud disini adalah jumlah proses putaran yang dilakukan untuk mendapatkan chiperteks. Masing-masing putaran memiliki aturan dan cara yang dipakai untuk melakukan enkripsi-dekripsi. Proses dekripsi yang dijelaskan dengan panah berwarna hijau proses yang dilakukan berkebalikan dengan proses enkripsi sehingga hasil akhir adalah kembali menjadi plainteks awal.

C. Perancangan Kunci

Proses perancangan kunci kriptografi block cipher

dengan alur langkah kuda catur berbeda pola pada tiap putarannya. Hal ini dilakukan untuk lebih memperacak bit. Pola kunci berbeda pada tiap putarannya. Pola putaran 1 dan putaran 2 berbeda. Perancangan kunci dijelaskan pada Gambar 5.

Gambar 5. Proses Perancangan Kunci

Pada proses masuk bit dan ambil bit pada tiap putarannya berbeda polanya. Pada putaran 1 pola masuk

bit memakai pola memasukkan bit ke arah kanan, sebelum bit diambil, terlebih dulu bit diacak dengan melakukan pergeseran bit dengan aturan yang berberda tiap blok bitnya. Selanjutnya kunci di-generate dengan pola masuk dan ambil bit yang berbeda pada pola kunci 2, pola kunci 3, dan pola kunci 4.

IV.HASIL DAN PEMBAHASAN

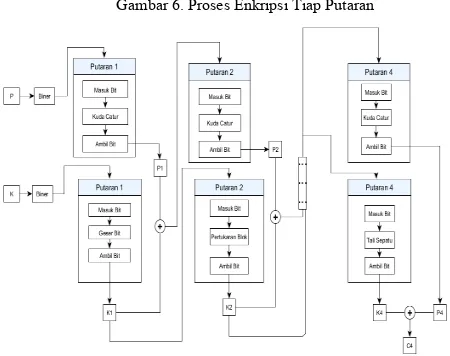

Untuk melakukan pengujian alur Langkah Kuda Pada permainan catur sebagai teknik kriptografi, akan dijelaskan dulu untuk proses enkripsi-dekripsi. Pada Gambar 4 merupakan penjelasan proses enkripsi-dekripsi secara umum mengenai proses enkripsi-enkripsi-dekripsi perancangan algoritma dengan Langkah Kuda Catur (LKC). Proses enkripsi-dekripsi secara keseluruhan untung masing-masing putaran dapat dilihat pada Gambar 6.

Gambar 6. Proses Enkripsi Tiap Putaran

Pada Gambar 6, proses enkripsi dilakukan dengan mengubah plainteks (P) dan kunci (K) menjadi biner dengan mengikuti tabel ASCII. Setelah diubah ke biner selanjutnya masuk proses putaran. Sebelum memasukan bit terlebih dulu dilakukan proses padding, yang dilakukan jika kurang dari 8 karakter. Ada 4 putaran yang dilakukan pada plainteks (P), pada tiap putaran terdapat 2 proses yaitu pemasukan bit, dan pengambilan bit. Pemasukan bit

merupakan proses memasukkan plainteks yang sudah di

encode ke bit lalu dimasukan ke dalam blok dengan ukuran blok 8×8. Pengambilan bit merupakan proses pengambilan dari bit yang sudah dimasukkan, pola pengambilan yang digunakan adalah pola langkah kuda permainan catur. Proses pemasukan dan pengambilan dari tiap putaran mempunyai pola yang berbeda. Hasil dari proses pemasukan dan pengambilan bit akan menghasilkan plainteks 1 (P1).

Selain plainteks diperlukan kunci dimana pada kunci juga dilakukan perlakuan yang sama dengan plainteks. Ada 4 putaran pada kunci dengan pola pemasukan dan pengambilan bit berbeda. Terdapat 2 proses yaitu : Masukkan bit, lalu mengambil dengan pola tali sepatu, sebelum pengambilan, dilakukan pengacakan bit terlebih dahulu. Pengacakan bit dilakukan dengan menggeser bit

pada tiap blok dengan aturan baris ganjil digeser sebanyak 1 blok ke kanan, baris genap digeser 2 blok ke kanan, lalu ambil bit dari hasil pengacakan. Hasil dari proses pemasukan dan pengambilan menghasilkan Kunci 1 (K1).

Setelah diperoleh plainteks 1 ( P1) dan kunci 1 (K1) dimana

P1 dan K1 adalah hasil pengacakan tiap putaran. Kemudian di-XOR antara P1 dan K1 untuk menghasilkan cipherteks 1.

P1 akan diputar kembali, hasil dari putaran 2 akan

menghasilkan P2. Kunci juga diputar kembali, dengan pola

berbeda dari kunci 1. Proses putaran dilakukan sampai putaran P4 dan K4 selesai.

penghitungan secara manual dilakukan membuktikan proses enkripsi pada Langkah Kuda Catur.Proses enkripsi-dekripsi menggunakan contoh plainteks “ALZDANNY”, dengan kunci “APLIKASI”. Yang akan dijelaskan pada penelitian ini adalah proses putaran ke 4. Proses pada putaran 1, 2 dan 3 adalah sama hanya berbeda arah dari cara memasukkan yaitu dari kanan, atas, dan bawah. Dimisalkan plainteks adalah X dan kunci adalah Y, maka dapat dinyatakan X ={x1,x2,x3…..xn}, n|8, n € Z+ .

n n

n

n

x

x

x

x

s

s

s

s

x

s

s

s

s

x

s

s

s

s

x

8 6 8 7 8

24 19 18 17 3

16 11 10 9 2

8 3 2 1 1

,

{

)

6

(

}

,

,

{

}

,

,

{

}

,

,

{

!

"

!

!

!

− −

=

=

=

=

Pada plainteks ”ALZDANNY” yang sudah diubah ke dalam biner adalah :

A = 01000001 =

{

s

1,

s

2,

s

3,

s

4,

s

5,

s

6,

s

7,

s

8}

L = 01001100 =

{

s

9,

s

10,

s

11,

s

12,

s

13,

s

14,

s

15,

s

16}

Z = 01011010 = {s

17,

s

18,

s

19,

s

20,

s

21,

s

22,

s

23,

s

24}

D = 01000100 =s

25,

s

26,

s

27,

s

28,

s

29,

s

30,

s

31,

s

32}

A = 01000001 =

s

33,

s

34,

s

35,

s

36,

s

37,

s

38,

s

39,

s

40}

N = 01001110 ={

s

41,

s

42,

s

43,

s

44,

s

45,

s

46,

s

47,

s

48}

N = 01001110 ={

s

49,

s

50,

s

51,

s

52,

s

53,

s

54,

s

55,

s

56}

Y= 01011001 =

s

57,

s

58,

s

59,

s

60,

s

61,

s

62,

s

63,

s

64}

Bagan proses enkripsi pada Gambar 6 dijelaskan tentang proses pemasukan dan pengambilan bit yang berbeda pada tiap putarannya. Jadi plainteks yang dimasukkan diproses dengan pola yang sama namun berbeda urutan ada yang dari atas, bawah, kanan. Hasil dari pengacakan

bit-bit plainteks setelah dilakukan proses XOR dengan kunci pada putaran 1 adalah :

“10011100 11100001 01001100 00000001 10001000 10100111 01001010 00001000”. Dimisalkan hasil XOR pada putaran satu dengan

64 8 7 6 5 4 3 2

1

,

s

,

s

,

s

,

s

,

s

,

s

,

s

...

s

s

x

=

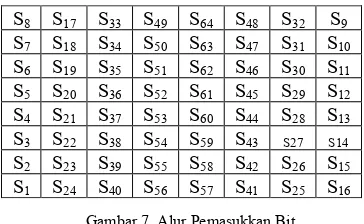

Gambar 7. Alur Pemasukkan Bit

Setelah bit-bit dimasukkan proses selanjutnya melakukan pengambilan bit pola yang digunakan adalah pola langkah kuda permainan catur (LKC). Untuk pola pengambilan bit

dengan langkah kuda permainan catur dapat dilihat pada Gambar 8.

Gambar 8. Alur Pengambilan Bit Putaran 4

Berdasarkan Gambar 8 proses Pengambilan Bit yang dihasilkan dijelaskan sebagai berikut:

}

,

,

,

,...,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

{

41 57 58 59 24 1 2 3 8 17 18 19 32 9 10 11 16 25 26 27 12 29 30 31 28 13 14 15 4s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

x

putaran=

Hasil dari proses putaran 4 yaitu P4 berupa bit yang nantinya

akan di-XOR-kan dengan kunci yang sudah dilakukan proses putaran.

Pada proses kunci digunakan pola pembangkitan kunci dengan memakai pola yang berbeda tiap putaran. Hasil bit

kunci dari proses kunci 1 adalah :

“10000010 01100001 10011000 00100101 10010110 10100110 10100110 00100101

”,

maka dapat dinyatakan}

,...,

,

,

,

,

,

{

s

1s

2s

3s

4s

5s

6s

64Y

=

. yang dijelaskan disini adalah pola masuk kunci dan pola pengambilan kunci pada putaran 4. Alur masuk kunci pada putaran 4 dapat dilihat pada Gambar 9.Gambar 9. Alur Masuk Bit Kunci Pada Putaran 4

Setelah bit dimasukkan selanjutnya bit diambil dengan pola pengambilan bit yang dapat dilihat pada Gambar 10.

Gambar 10. Alur Pengambilan Bit Putaran 4

Berdasarkan Gambar 10, maka proses pengambilan bit kunci berdasarkan blok warna yang dihasilkan adalah :

}

,

,

,...,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

,

{

60 59 63 36 35 39 40 4 3 7 8 37 38 34 33 5 6 2 1 4s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

s

Y

putaran=

Proses kunci putaran 4 menghasilkan kunci 4 (K4) hasil dari

pemasukan bit dan pengambilan bit plainteks pada putaran 4 (P4) akan di-XOR-kan dengan hasil proses kunci pada

putaran 4 (K4), hasil dari XOR P4 dan K4 akan

menghasilkan cipherteks. Cipherteks yang dihasilkan adalah “ 1 [ / Ö ” v . œ ”.

Pada proses dekripsi dilakukan dengan melakukan proses kebalikan dari proses enkripsi, yang terdapat pada Gambar 6. Kunci diregenerasi terlebih dahulu dengan melakukan proses putaran 1 sampai putaran 4. Hasil putaran 4 (K4), akan di XOR dengan hasil plainteks 4. Proses ini

dilakukan sampai plainteks diperoleh kembali. Pengujian ini menunjukkan bahwa rancangan kriptografi dapat melakukan proses enkripsi dan dekripsi, maka telah memenuhi dua dari 5-tuple Stinson untuk sebuah kriptosistem.

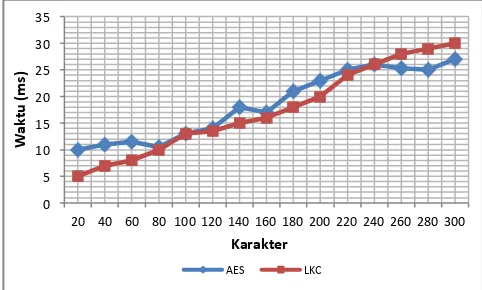

Tahapan selanjutnya adalah menunjukan performa dari algoritma yang dirancang yang dirancang maka dilakukan percobaan proses enkripsi-dekripsi dengan variasi jumlah karakter seperti yang ditunjukkan pada sumbu-x di Gambar 11 dan Gambar 12. Rancangan kriptografi ini berbasis pada kunci simetris, oleh karena itu diperlukan kriptografi simetris yang lain yang dapat dijadikan sebagai pembanding. Sehingga dipilih AES-128 karena kriptografi ini terpilih sebagai acuan standard pengamanan.

Hasil yang diperoleh dari perbandingan kriptografi yang dirancang dengan AES-128 tereksplisitkan pada grafik yang berada pada Gambar 11 untuk proses enkripsi dan Gambar 12 untuk proses dekripsi.

Kebutuhan waktu terhadap karakter dalam proses enkripsi untuk kriptografi AES-128 dan LKC adalah sama-sama berbanding lurus. Dalam artian jika semakin banyak karakter yang dimasukan maka semakin besar pula waktu yang diperlukan untuk melakukan proses enkripsi. Analisis yang dapat dilakukan terhadap Gambar 11, secara detail ada perbedaan waktu yang dibutuhkan untuk kedua kriptografi. S8 S17 S33 S49 S64 S48 S32 S9

S7 S18 S34 S50 S63 S47 S31 S10

S6 S19 S35 S51 S62 S46 S30 S11

S5 S20 S36 S52 S61 S45 S29 S12

S4 S21 S37 S53 S60 S44 S28 S13

S3 S22 S38 S54 S59 S43 S27 S14

S2 S23 S39 S55 S58 S42 S26 S15

S1 S24 S40 S56 S57 S41 S25 S16

S8 S17 S33 S49 S64 S48 S32 S9

S7 S18 S34 S50 S63 S47 S31 S10

S6 S19 S35 S51 S62 S46 S30 S11

S5 S20 S36 S52 S61 S45 S29 S12

S4 S21 S37 S53 S60 S44 S28 S13

S3 S22 S38 S54 S59 S43 S27 S14

S2 S23 S39 S55 S58 S42 S26 S15

S1 S24 S40 S56 S57 S41 S25 S16

S1 S2 S6 S5 S33 S34 S38 S37

S8 S7 S3 S4 S40 S39 S35 S36

S9 S10 S14 S13 S41 S42 S46 S45

S16 S15 S11 S12 S48 S47 S43 S44

S17 S18 S22 S21 S49 S50 S54 S53

S24 S23 S19 S20 S56 S55 S51 S52

S25 S26 S30 S29 S57 S58 S62 S61

S32 S31 S27 S28 S64 S63 S59 S60

S1 S2 S6 S5 S33 S34 S38 S37

S8 S7 S3 S4 S40 S39 S35 S36

S9 S10 S14 S13 S41 S42 S46 S45

S16 S15 S11 S12 S48 S47 S43 S44

S17 S18 S22 S21 S49 S50 S54 S53

S24 S23 S19 S20 S56 S55 S51 S52

S25 S26 S30 S29 S57 S58 S62 S61

langkah kuda catur (LKC) lebih sedikit membutuhkan waktu sebesar 0.0274 ms atau 2.74 % ms dari AES-128. Hal ini selaras dengan rancangan algoritma AES-128 dengan 10 putaran dan juga ditambah putaran proses yang lain. Sedangkan algoritma baru dengan langkah kuda catur (LKC), mempunyai putaran yang lebih sedikit yaitu hanya 4 putaran.

Gambar 11. Grafik Perbandingan Enkripsi AES-128 dengan LKC

Begitu pula untuk proses dekripsi tidak berbeda jauh dengan proses enkripsi dalam hal ini banyaknya karakter yang diinput berbanding lurus dengan waktu yang dihasilkan. Secara keseluruhan rata-rata waktu yang di peroleh untuk LKC lebih cepat 0.158577 ms atau 0.14 % ms dari AES-128.

Bila dibandingkan proses enkripsi-dekripsi terhadap kebutuhan waktu maka untuk AES-128 mempunyai waktu lebih cepat.

Gambar 12. Grafik Perbandingan Dekripsi AES-128 dan LKC

B. Pembuktian LKC Sebagai Sebuah Kriptosistem

Suatu teknik kriptografi dapat dikatakan sebagai sebuah teknik kriptografi jika memenuhi 5-tuple yaitu P, C, K, E, dan D [6]. Akan ditunjukan bahwa perancangan ini memenuhi kelima (5-tuple). P adalah himpunan berhingga dari plainteks. Dalam penelitian perancangan ini menggunakan 256 karakter ASCII yang di ambil dari table ASCII, himpunan plainteks pada alur Langkah

Kuda Dalam Permainan Catur merupakan himpunan berhingga. C adalah himpunan berhingga dari cipherteks. Cipherteks dihasilkan dalam 256 karakter ASCII. K, keyspace adalah himpunan berhingga dari kunci. Jumlah ruang kunci yang dipakai dalam perancangan ini adalah 256 karakter yang diambil dari ASCII. Sehingga ruang kunci merupakan himpunan berhingga . E, enkripsi, dan D, dekripsi, setiap ek : P→C dan dk : C →P adalah fungsi sedemikian hingga dk(ek(x))

= x, untuk setiap plainteks x∊P. Pembahasan sebelumnya telah membahas proses enkripsi dan dekripsi sehingga telah memenuhi tuple E dan D. karena telah memenuhi kelima kondisi maka Alur Langkah Kuda DalamPermainan catur merupakan sebuah sistem kriptografi

BAB V. KESIMPULAN

Dari penelitian yang telah dilakukan maka dapat di ambil kesimpulan Perancangan kriptografi dengan teknik langkah kuda pada permainan catur dapat melakukan enkripsi dan dekripsi, dan juga dapat memenuhi 5-tuple sehingga dapat dikatakan sebagai sebuah sistem kriptografi. Selain itu juga dapat digunakan sebagai metodologi baru dalam kriptografi simetris yang dapat membantu penelitian kriptografi. Dalam proses enkripsi, rancangan kriptografi berbasis Langkah Kuda Catur lebih cepat 0.027418 ms dari AES. Untuk proses dekripsi waktu yang diperoleh 0.013992 ms. Hasil perbandingan antara Langkah Kuda Catur (LKC) dengan AES-128 membutuhkan waktu lebih cepat dalam proses enkripsi sebesar 0.140952 ms atau sekitar 14.09% ms. DAFTAR PUSTAKA

[1] Ariyus, Dony. 2006. Kriptografi Keamanan Data dan Komunikasi. Yogyakarta: Graha Ilmu.

[2] Abdul Mushawwir, Lukman. 2010. Studi Mengenai Kriptanalisis Untuk Block Cipher DES Dengan Teknik Differensial dan Linear Cryptanalysis. Bandung -

[3] Prihantono Putro, Hanson.2007.Teknik Kriptografi Block Cipher dengan VBR (Perputaran Bit Vertical).Bandung

[4] Sentot, Kromodimoeljo.2010. Teori dan Aplikasi Kriptografi. Jakarta.: SPK IT Consulting

[5] Munir, Rinaldi, 2006. Kriptografi, Bandung: Informatika.

[6] Stinson, D.R. 1995. Cryptography Theory and Practice. Florida: CRC Press, Inc.

[7] Indrawaty, Youllia, Hermana, Asep Nana, Rinanto, Vichy Sinar , 2011. Simulasi Pergerakan Langkah Kuda Menggunakan

Metode Breadth First Search. Institut Teknologi Nasional Bandung , No.3- Vol.- 2-September –Desember -2011.

0 5 10 15 20 25 30 35

20 40 60 80 100 120 140 160 180 200 220 240 260 280 300

W

a

kt

u

(ms

)

Karakter

AES LKC

0 5 10 15 20 25 30

20 40 60 80 100 120 140 160 180 200 220 240 260 280 300

W

a

kt

u

(ms

)