Universitas Kristen Maranatha

i

PENYEMBUNYIAN DATA RAHASIA DALAM GAMBAR

MENGGUNAKAN PENDEKATAN PREDICTIVE CODING

Disusun Oleh :

Nama

:

Dedy Santosa

Nrp

:

0422167

Jurusan Teknik Elektro, Fakultas Teknik, Universitas Kristen Maranatha,

Jl. Prof.Drg.Suria Sumantri, MPH no.65, Bandung, Indonesia.

Email : [email protected]

ABSTRAK

Steganografi merupakan ilmu dan seni yang mempelajari teknik dan cara

penyembunyian pesan rahasia di dalam suatu media sedemikian rupa sehingga

pihak ke-tiga tidak dapat melihat dan menyadari keberadaan pesan rahasia dalam

media tersebut.

Pada Tugas Akhir ini, algoritma steganografi dibentuk menggunakan

pendekatan predictive coding yang merupakan bagian dari proses kompresi.

Predictive coding adalah proses prediksi yang dilakukan oleh sebuah predictor

untuk memprediksi setiap nilai pixel host-image sehingga menghasilkan

predictive pixel value (PPV). Tiga predictor yang digunakan adalah median edge

detection (MED), modified median edge detection (MMED) dan gradient adjusted

prediction (GAP). Bit data rahasia hasil dari proses enkripsi, secara berurutan

akan disisipkan pada setiap error value (EV) dengan bantuan operator modula.

Nilai EV yang dimaksud adalah beda antara original pixel value (OPV) pada

host-image dan PPV yang diperoleh dari predictor. Diharapkan kombinasi antara

steganografi dan enkripsi ini mampu meningkatkan keamanan data rahasia.

Dari hasil uji coba, diperoleh bahwa data rahasia dapat disembunyikan

dalam citra dan dikembalikan ke bentuk semula tanpa kesalahan dengan

menggunakan pendekatan predictive coding. Berdasarkan nilai PSNR dan MOS

dari stego-image, diperoleh predictor yang paling baik digunakan adalah

predictor MMED yang diikuti secara berurutan oleh predictor MED dan GAP.

Universitas Kristen Maranatha

ii

HIDING SECRET DATA IN IMAGE USING PREDICTIVE CODING

APPROACH

Composed by :

Name

:

Dedy Santosa

Nrp

:

0422167

Departement Of Electrical Engineering, Faculty Of Engineering, Maranatha

Christian University,

Jl. Prof.Drg.Suria Sumantri, MPH no.65, Bandung, Indonesia.

Email : [email protected]

ABSTRACT

Steganography is the science and art of studying the techniques and ways

of hiding a secret message in a medium such that third parties

can’t

see and realize

the existence of secret messages in the media.

In this final project, steganography algorithm is formed using predictive

coding approach that is part of the compression process. Predictive coding is a

prediction process which is done by a predictor to predict each pixel value of

host-image that resulting predictive pixel value (PPV). Three predictors that are used in

this final project are median edge detection (MED), modified median edge

detection (MMED) and the gradient adjusted prediction (GAP). Bits of secret data

that resulted from encryption process will be inserted sequentially on each error

value (EV) with Modula operator assistance. The EV value is the difference

between the original pixel value (OPV) of the host-image and PPV obtained from

the predictor. It is expected that the combination of steganography and encryption

is able to increase the security of confidential data.

The test results show that the confidential data can be hidden in the image

and restored to its original shape without error by using predictive coding

approach. Based on PSNR and MOS values of the stego-image, the best predictor

is MMED predictor followed by the MED and GAP predictors respectively.

Universitas Kristen Maranatha

iii

DAFTAR ISI

Halaman

ABSTRAK ...

i

ABSTRACT ...

ii

DAFTAR ISI ...

iii

DAFTAR TABEL ...

v

DAFTAR GAMBAR ...

vii

DAFTAR LAMPIRAN ...

ix

BAB I

PENDAHULUAN

I.1 Latar Belakang ...

1

I.2 Identifikasi Masalah ...

2

I.3 Perumusan Masalah ...

2

I.4 Tujuan Tugas Akhir ...

2

I.5 Pembatasan Masalah ...

2

I.6 Sistematika Penulisan ...

3

BAB II

LANDASAN TEORI

II.1 Kriptografi ...

5

II.2 Steganografi ...

6

II.3 AES (Advanced Encryption Standar) ...

9

II.4 Predictive Coding ...

13

II.4.1

Predictor MED dan MMED...

14

II.4.2

Predictor GAP ...

16

II.5 Huffman Coding ...

18

II.5.1

Huffman Encoding ...

18

II.5.2

Huffman Decoding ...

21

II.6 MOS (Mean Opinion Score) ...

22

II.7 PSNR (Peak Signal to Noise Ratio) ...

22

Universitas Kristen Maranatha

iv

II.9 Graphical User Interface (GUI) ...

24

BAB III PERANCANGAN DAN REALISASI

III.1 Diagram Sistem Penyembunyian Data Rahasia ...

26

III.1.1

Prosedur Penyembunyian ...

26

III.1.2

Prosedur Ekstraksi ...

28

III.2 Perancangan dan Realisasi Sistem Penyembunyian Data Rahasia ....

28

III.2.1 Perancangan Graphical User Interface (GUI) ...

28

III.2.2 Realisasi Graphical User Interface (GUI) ...

30

III.2.3 Realisasi Algoritma AES-128 ...

30

III.2.3.1

Realisasi Prosedur Enkripsi AES-128 ...

32

III.2.3.2

Realisasi Prosedur Dekripsi AES-128 ...

33

III.2.4 Realisasi Sistem PREDICT ...

33

III.2.4.1

Realisasi Predictor MED dan MMED ...

36

III.2.4.2

Realisasi Predictor GAP ...

37

III.2.5

Realisasi Penyisipan Bit Data Rahasia ...

40

III.2.6

Realisasi Ekstraksi Bit Data rahasia ...

41

BAB IV ANALISA DAN DATA PENGAMATAN

IV.1 Menghitung Nilai PSNR dan MOS...

43

IV.1.1

Menghitung Nilai PSNR dan MOS Stego-Image (Host-Image

dan Data Rahasia Berupa Citra Bercorak) ...

52

IV.1.2

Menghitung Nilai PSNR dan MOS Stego-Image (Host-Image

Berupa Citra Bercorak dan Data Rahasia Berupa Teks) ...

57

IV.1.3

Menghitung Nilai PSNR Stego-Image (Host-Image Berupa

Citra Polos dan Data rahasia Berupa Teks) ...

61

BAB V KESIMPULAN DAN SARAN

V.1 Kesimpulan ...

65

V.2 Saran ...

65

Universitas Kristen Maranatha

v

DAFTAR TABEL

Halaman

Tabel 2.1 Jumlah Putaran Pengoperasian AES-128 ...

12

Tabel 2.2 Representasi Tiap Simbol Dari Pohon Huffman ...

19

Tabel 2.3 Skala Penilaian Subyektif ...

22

Tabel 4.1 Nilai MOS dan PSNR Stego-Image (Host-Image dan Data

Rahasia Berupa Citra Bercorak) Menggunakan Predictor

MED ...

55

Tabel 4.2 Nilai MOS dan PSNR Stego-Image (Host-Image dan Data

Rahasia Berupa Citra Bercorak) Menggunakan Predictor GAP

56

Tabel 4.3 Nilai MOS dan PSNR Stego-Image (Host-Image dan Data

Rahasia Berupa Citra Bercorak) Menggunakan Predictor

MMED ...

56

Tabel 4.4 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 8.192 byte)

Menggunakan Predictor MED (h = 1) ...

58

Tabel 4.5 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 8.192 byte)

Menggunakan Predictor GAP (h = 1) ...

58

Tabel 4.6 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 8.192 byte)

Menggunakan Predictor MMED (h = 1) ...

58

Tabel 4.7 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 16.384 byte)

Menggunakan Predictor MED (h = 2) ...

59

Tabel 4.8 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 16.384 byte)

Universitas Kristen Maranatha

vi

Tabel 4.9 Nilai MOS dan PSNR Stego-Image (Host-Image Berupa Citra

Bercorak dan Data Rahasia Berupa Teks Rahasia 16.384 byte)

Menggunakan Predictor MMED (h = 2) ...

60

Tabel 4.10 Jumlah Kesalahan Data Rahasia ...

61

Tabel 4.11 Nilai PSNR Stego-Image (Host-Image Berupa Citra Abu-abu

Polos dan Data Rahasia Berupa Teks Rahasia 8.192 byte (h =

Universitas Kristen Maranatha

vii

DAFTAR GAMBAR

Halaman

Gambar 2.1 Blok diagram Enkripsi AES ...

11

Gambar 2.2 Blok Diagram Dekripsi AES ...

13

Gambar 2.3 Pola Kausal Predictor MED dan MMED...

14

Gambar 2.4 Dua Contoh Deteksi Tepi pada Predictor MED ...

15

Gambar 2.5 Pola Kausal Predictor GAP ...

16

Gambar 2.6 Contoh Deteksi Tepi Menggunakan Predictor GAP ...

17

Gambar 2.7 Langkah Pembentukan Pohon Huffman ...

20

Gambar 3.1 Blok Diagram Sistem Penyembunyian Data Rahasia...

27

Gambar 3.2 Blok Diagram GUI STG ...

29

Gambar 3.3 Blok Diagram GUI RECEIV ...

29

Gambar 3.4 Diagram Alir Utama Pemograman Penyambunyian Data

Rahasia...

31

Gambar 3.5 Diagram Alir Utama Pemograman Ekstraksi ...

32

Gambar 3.6 Diagram Alir Prosedur Enkripsi AES-128 ...

34

Gambar 3.7 Diagram Alir Prosedur Dekripsi AES-128 ...

35

Gambar 3.8 Diagram Alir Sistem PREDICT ...

36

Gambar 3.9 Blok Diagram Predictor MED ...

37

Gambar 3.10 Blok Diagram Predictor MMED ...

37

Gambar 3.11 Diagram Alir Predictor MED dan MMED...

38

Gambar 3.12 Diagram Alir Predictor GAP ...

39

Gambar 3.13 Diagram Alir Fungsi Embedncompress ...

41

Gambar 3.14 Diagram Alir Fungsi Receiver_ ...

42

Gambar 4.1 Citra Asli (256 x 256 pixel) ...

44

Gambar 4.2 Citra Rahasia (128x64 pixel) ...

45

Gambar 4.3 Langkah Pertama (Menampilkan GUI STG) ...

45

Gambar 4.4 Langkah ke-dua (Memasukkan Nama File Host-Image) ...

46

Universitas Kristen Maranatha

viii

Gambar 4.6 Hasil Proses Prediksi ...

47

Gambar 4.7 Langkah ke-empat (Memasukkan Nama File Data Rahasia

dan Menentukan Jumlah Bit Per Pixel penyisipan) ...

47

Gambar 4.8 Langkah ke-lima (Melakukan Proses Enkripsi) ...

48

Gambar 4.9 Hasil Proses Enkripsi ...

48

Gambar 4.10 Langkah ke-enam (Melakukan Proses Penyisipan) ...

49

Gambar 4.11 Hasil Proses Penyembunyian) ...

49

Gambar 4.12 Langkah pertama (Menampilkan GUI RECEIV) ...

50

Gambar 4.13 Langkah ke-dua (Memasukkan Nama File Stego-Image

Terkompresi) ...

50

Gambar 4.14 Langkah ke-tiga (Melakukan Prosedur Ekstraksi) ...

51

Gambar 4.15 Hasil Proses Ekstraksi ...

51

Gambar 4.16 Stego-Image (Host-Image dan Data Rahasia Berupa Citra

Bercorak) ...

54

Gambar 4.17 Citra Rahasia Hasil Ekstraksi Stego-Image (Host-Image dan

Data Rahasia Berupa Citra Bercorak) ...

55

Universitas Kristen Maranatha

ix

DAFTAR LAMPIRAN

Halaman

LAMPIRAN A ALGORITMA AES-128 ...

A-1

LAMPIRAN A

A-1

AES (Advanced Encryption Standard)

Algoritma AES diperoleh melalui kompetisi yang dilakukan pada tahun 1997 oleh

NIST (National Institute of Standard and Technology) untuk mencari standar

algoritma enkripsi yang dapat dipergunakan dalam berbagai aplikasi. Proses

seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya,

tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen

dan Daemen dari Belgia sebagai standar algoritma enkripsi yang biasa disebut

AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai

aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma

ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam

perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi

password adalah dengan algoritma AES.

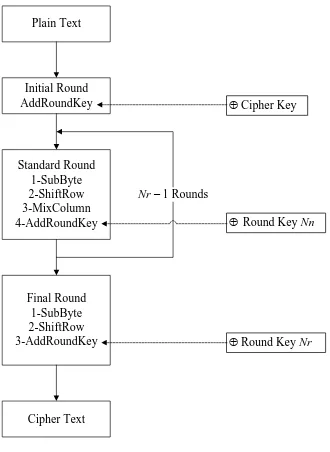

Garis besar algoritma Rijndael yang beroperasi pada blok 128-bit adalah sebagai

berikut:

1.

AddRoundKey : melakukan X-or antara state awal (plainteks) dengan cipher

key. Tahap ini disebut juga initial round.

2.

Putaran sebanyak Nr

–

1 kali. Proses yang dilakukan pada setiap putaran

adalah:

a.

SubByte : substitusi byte dengan menggunakan tabel substitusi (S-box).

b.

ShiftRow : pergeseran baris-baris array state secara wrapping.

c.

MixColumn : mengacak data pada masing-masing kolom array state.

d.

AddRoundKey : melakukan operasi X-or antara state sekarang dengan

round key.

3.

Final round : proses untuk putaran terakhir:

a.

SubByte.

b.

ShiftRow.

c.

AddRoundKey.

Algoritma Rijndael mempunyai 3 parameter yaitu :

1.

Plainteks adalah array yang berukuran 16 byte, yang berisi data masukan.

A-2

3.

Key adalah array yang berukuran 16 byte, yang berisi kunci ciphering (disebut

juga cipher key).

Blok diagram proses enkripsi AES dapat dilihat pada Gambar 2.1. Dengan Nr

merupakan banyaknya putaran yang dilakukan dan Nn adalah putaran ke-n.

Plain Text

Initial Round

AddRoundKey

Standard Round

1-SubByte

2-ShiftRow

3-MixColumn

4-AddRoundKey

Final Round

1-SubByte

2-ShiftRow

3-AddRoundKey

Cipher Text

Nr

–

1 Rounds

Å

Cipher Key

Å

Round Key Nn

Å

Round Key Nr

Gambar 1. Blok diagram Enkripsi AES

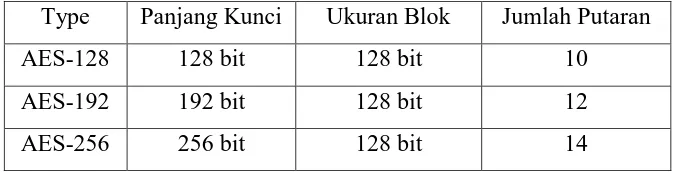

Rijndael mendukuang panjang kunci 128 bit sampai 256 bit. Panjang kunci dan

A-3

putaran tertentu. Jumlah putaran yang digunakan algoritma AES

–

128 dapat

dilihat pada Tabel 2.1.

Tabel 1. Jumlah Putaran Pengoperasian AES

–

128

Type

Panjang Kunci

Ukuran Blok

Jumlah Putaran

AES-128

128 bit

128 bit

10

AES-192

192 bit

128 bit

12

AES-256

256 bit

128 bit

14

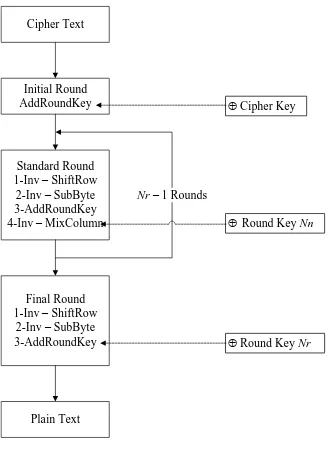

Sedangkan algoritma dekripsi teorema AES

–

128 yang beroperasi pada blok

128-bit adalah sebagai berikut :

1.

AddRoundKey : melakukan X-or antara state awal (cipherteks) dengan cipher

key. Tahap ini disebut juga initial round.

2.

Putaran sebanyak Nr

–

1 kali. Proses yang dilakukan pada setiap putaran

adalah :

a.

InvShiftRow : pergeseran baris-baris array state secara wrapping.

a.

InvSubByte : substitusi byte dengan menggunakan tabel substitusi Inverse

S-box.

b.

AddRoundKey : melakukan operasi X-or antara state sekarang dengan

round key.

c.

InvMixColumn : mengacak data pada masing-masing kolom array state.

3.

Final round : proses untuk putaran terakhir:

a.

InvShiftRow.

b.

Inv SubByte.

c.

AddRoundKey

Blok diagram algoritma dekripsi AES

–

128 dapat dilihat pada Gambar 2.2.

Untuk selanjutnya akan dijelaskan setiap iterasi tahapan rounds dari algoritma

A-4

Cipher Text

Initial Round

AddRoundKey

Standard Round

1-Inv

–

ShiftRow

2-Inv

–

SubByte

3-AddRoundKey

4-Inv

–

MixColumn

Final Round

1-Inv

–

ShiftRow

2-Inv

–

SubByte

3-AddRoundKey

Plain Text

Nr

–

1 Rounds

Å

Cipher Key

Å

Round Key Nn

Å

Round Key Nr

Gambar 2. Blok Diagram Dekripsi AES

–

128

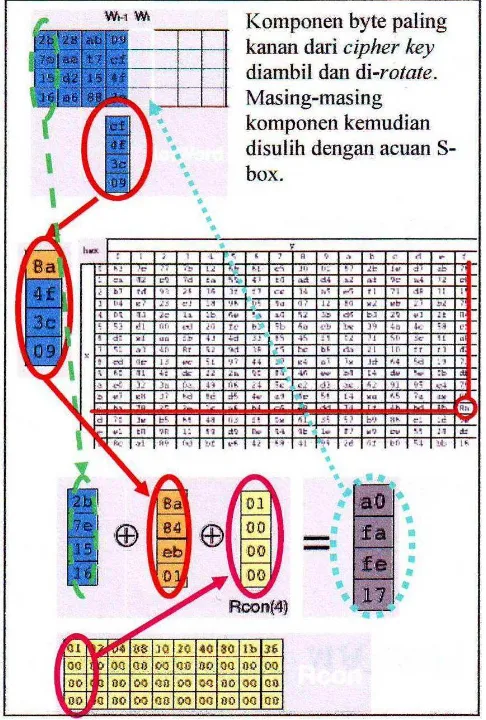

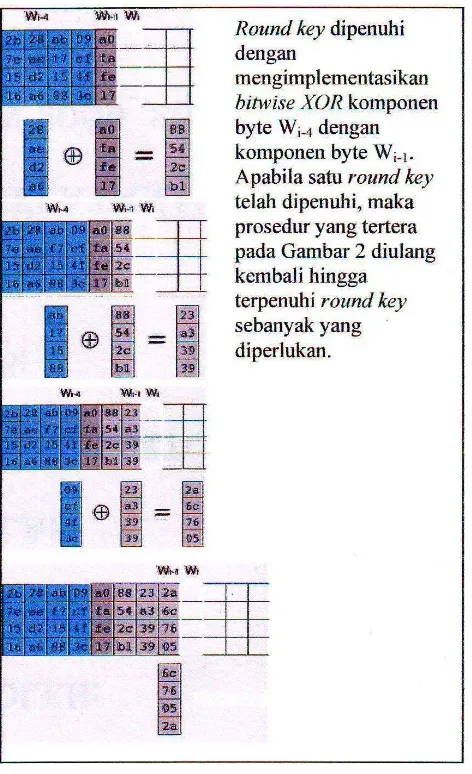

Prosedur Key Expansion

Ekspansi cipher key digunakan untuk membentuk round key yang akan digunakan

pada langkah-langkah enkripsi dan dekripsi. Ekspansi kunci ini memiliki tahapan

khusus yang dikenal sebagai

Rijndael’s key schedule

.

Iterasi tahapan AddRoundKey pada algoritma AES

–

128 diulang sebanyak

sebelas kali. Oleh karenanya, terdapat sepuluh kali round key yang dibutuhkan

A-5

parameter masukan akan diekspansi menjadi beberapa round key. Ilustrasi tahapan

key schedule dapat dilihat pada Gambar 2.3 da 2.4.

Gambar 3. Ilustrasi Prosedur

rijndael’s key schedule

AddRoundkey

Tahapan AddRoundKey pada algoritma enkripsi AES sesungguhnya hanyalah

operasi X-or terhadap komponen byte plaintext dengan acuan cipher key (W) yang

dihasilkan pada prosedur key schedule. Masing-masing komponen byte diubah ke

dalam bentuk biner untuk kemudian dioperasikan masing

–

masing bit dengan

fungsi logika X-or. Bilangan biner yang terbentuk kemudian dikonversi lagi

A-6

Gambar 4. Lanjutan Ilustrasi Prosedur

rijndael’s key schedule

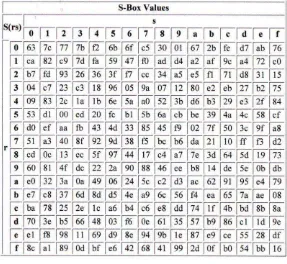

Transformasi Subtitusi Byte

Dalam operasi ini, setiap byte yang akan dienkripsi disubtitusikan dengan nilai

byte lain dengan menggunakan S-box. Tabel S-box yang dimaksud dapat dilihat

pada Gambar 2.5. AES

–

128 merupakan algoritma simetri, yang berarti tabel

subtitusi yang dibutuhkan untuk enkripsi berbeda dengan dekripsi. Tabel S-box

A-7

Gambar 5. S-box

A-8

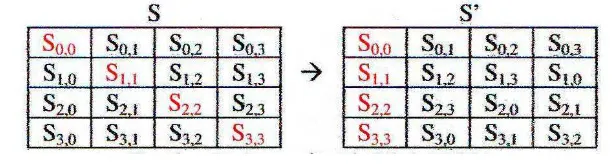

Pada operasi ini, byte-byte (128 bit) pada setiap baris digeser secara memutar

dengan pergeseran yang berbeda dari tiap-tiap baris sesuai aturan. Baris ke-satu

tidak akan mengalami proses pergeseran, sedangkan untuk baris ke-dua di geser

satu kali ke kiri. Baris ketiga digeser ke kiri sebanyak dua kali dan baris ke-empat

digeser ke kiri sebanyak tiga kali. Untuk lebih jelasnya, proses tersebut dapat

dilihat pada Gambar 2.7

Gambar 7. Operasi Pada Blok 128-bit

Pada algoritma enkripsi akan dilakukan pergeseran ke arah kiri, tetapi pada

algoritma dekripsi pergeseran dilakukan ke arah kanan.

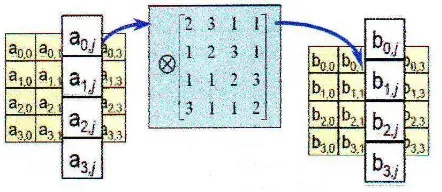

Transformasi Pencampuran Kolom

Transformasi ini mengoperasikan blok pada masing-masing kolomnya. Setiap

kolom akan dilakukan perkalian dengan matriks sesuai persamaan (2.1)

0, 1, 2, 3,

'

'

'

'

c c c cs

s

s

s

=

02 03 01 01

01 02 03 01

01 01 02 03

03 01 01 02

, 1, 2, 3, o c c c cs

s

s

s

(2.1)

Dengan c adalah letak kolom, sehingga hasilnya adalah sebagai berikut :

s’

0,c

= ({02}•

s0,c)

Å

({03}•

s1,c)

Å

s2,c

Å

s3,c

(2.2)

s’

0,c = s0,c

Å

({02}•

s1,c)

Å

({03}•

s2,c)

Å

s3,c

(2.3)

s’

0,c = s0,c

Å

s1,c

Å

({02}•

s2,c)

Å

({03}•

s3,c)

(2.4)

s’

0,c

= ({03}•

s0,c)

Å

s1,c

Å

s2,c

Å

({02}•

s3,c)

(2.5)

Jika hasil perkalian memiliki lebih dari 8 bit, bit yang lebih tidak begitu saja

A-9

contoh, perkalian 11001010 dengan 11 dengan GF

2

8akan berlangsung sebagai

berikut :

11001010

11

--- *

11001010

11001010

--- xor

101011110

100011011

--- xor

1000101

Nilai 1000101 merupakan hasil dari perkalian tersebut. Ilustrasi pencampuran

kolom dapat dilihat pada Gambar 2.8.

Gambar 8. Ilustrasi Transformasi Percampuran Kolom

Operasi transformasi ini tidak digunakan dalam putaran terakhir, baik untuk

enkripsi maupun dekripsi. Pada proses dekripsi pencampuran kolom dilakukan

dengan cara melakukan perkalian dengan matriks dibawah ini :

0e 0b 0d 09

09 0e 0b 0d

0d 09 0e 0b

LAMPIRAN B

B-1

DATA PENGAMATAN PERCOBAAN

PERTAMA

Stego

–

Image (Host

–

Image dan Data Rahasia Berupa Citra

Bercorak)

Host

–

Image Asli Lena 256 X 256 Pixel

Stego

–

Image Lena Menggunakan

Predictor MED (h = 1)

Stego

–

Image Lena Menggunakan

Predictor GAP (h = 1)

B-2

Host

–

Image Asli Madrill 256 X 256

Pixel

Stego

–

Image Madrill Menggunakan

Predictor MED (h = 1)

Stego

–

Image Madrill Menggunakan

Predictor GAP (h = 1)

B-3

Host

–

Image Asli Zelda 256 X 256 Pixel

Stego

–

Image Zelda Menggunakan

Predictor MED (h = 1)

Stego

–

Image Zelda Menggunakan

Predictor GAP (h = 1)

B-4

Host

–

Image Asli Boat 256 X 256 Pixel

Stego

–

Image Boat Menggunakan

Predictor MED (h = 1)

Stego

–

Image Boat Menggunakan

Predictor GAP (h = 1)

B-5

Host

–

Image Asli Lena 256 X 256 Pixel

Stego

–

Image Lena Menggunakan

Predictor MED (h = 2)

Stego

–

Image Lena Menggunakan

Predictor GAP (h = 2)

B-6

Host

–

Image Asli Madrill 256 X 256

Pixel

Stego

–

Image Madrill Menggunakan

Predictor MED (h = 2)

Stego

–

Image Madrill Menggunakan

Predictor GAP (h = 2)

B-7

Host

–

Image Asli Zelda 256 X 256 Pixel

Stego

–

Image Zelda Menggunakan

Predictor MED (h = 2)

Stego

–

Image Zelda Menggunakan

Predictor GAP (h = 2)

B-8

Host

–

Image Asli Boat 256 X 256 Pixel

Stego

–

Image Boat Menggunakan Predictor

MED (h = 2)

Stego

–

Image Boat Menggunakan

Predictor GAP (h = 2)

Stego

–

Image Boat Menggunakan Predictor

B-9

Citra Rahasia Bercorak Hasil Ekstraksi Stego

–

Image (Host

–

Image dan Data Rahasia Berupa Citra Bercorak)

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor MED

(h = 1)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor MED

(h = 1)

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor GAP

(h = 1)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor GAP

(h = 1)

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor

MMED (h = 1)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor

MMED (h = 1)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

MED (h = 1)

Secret

–

Image Pada Stego

–

Image

Boat Menggunakan Predictor MED

(h = 1)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

GAP (h = 1)

Secret

–

Image Pada Stego

–

Image

Boat Menggunakan Predictor GAP

(h = 1)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

MMED (h = 1)

Secret

–

Image Pada Stego

–

Image

B-10

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor MED

(h = 2)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor MED

(h = 2)

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor GAP

(h = 2)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor GAP

(h = 2)

Secret

–

Image Pada Stego

–

Image

Lena Menggunakan Predictor

MMED (h = 2)

Secret

–

Image Pada Stego

–

Image

Zelda Menggunakan Predictor

MMED (h = 2)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

MED (h = 2)

Secret

–

Image Pada Stego

–

Image

Boat Menggunakan Predictor

MED (h = 2)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

GAP (h = 2)

Secret

–

Image Pada Stego

–

Image

Boat Menggunakan Predictor

GAP (h = 2)

Secret

–

Image Pada Stego

–

Image

Mandrill Menggunakan Predictor

MMED (h = 2)

Secret

–

Image Pada Stego

–

Image

B-11

DATA PENGAMATAN PERCOBAAN

KE-DUA

Stego

–

Image (Host

–

Image Berupa Citra Bercorak dan

Data Rahasia Berupa Teks Rahasia 8192 byte

) (h=1)

Host

–

Image Asli Lena 256 X 256 Pixel

Stego

–

Image Lena Menggunakan Predictor

MED

Stego

–

Image Lena Menggunakan

Predictor GAP

Stego

–

Image Lena Menggunakan Predictor

B-12

Host

–

Image Asli Mandrill 256 X 256

Pixel

Stego

–

Image Mandrill Menggunakan

Predictor MED

Stego

–

Image Mandrill Menggunakan

Predictor GAP

B-13

Host

–

Image Asli Zelda 256 X 256 Pixel

Stego

–

Image Zelda Menggunakan

Predictor MED

Stego

–

Image Zelda Menggunakan

Predictor GAP

B-14

Host

–

Image Asli Boat 256 X 256 Pixel

Stego

–

Image Boat Menggunakan Predictor

MED

Stego

–

Image Boat Menggunakan Predictor

GAP

Stego

–

Image Boat Menggunakan Predictor

B-15

Stego

–

Image (Host

–

Image Berupa Citra Bercorak dan

Data Rahasia Berupa Teks Rahasia 16384 byte) (h=2)

Host

–

Image Asli Lena 256 X 256 Pixel

Stego

–

Image Lena Menggunakan

Predictor MED

Stego

–

Image Lena Menggunakan Predictor

GAP

B-16

Host

–

Image Asli Mandrill 256 X 256 Pixel

Stego

–

Image Mandrill Menggunakan

Predictor MED

Stego

–

Image Mandrill Menggunakan

Predictor GAP

B-17

Host

–

Image Asli Zelda 256 X 256 Pixel

Stego

–

Image Zelda Menggunakan

Predictor MED

Stego

–

Image Zelda Menggunakan

Predictor GAP

B-18

Host

–

Image Asli Boat 256 X 256 Pixel

Stego

–

Image Boat Menggunakan

Predictor MED

Stego

–

Image Boat Menggunakan

Predictor GAP

B-19

DATA PENGAMATAN UNTUK TEKS RAHASIA

MASUKAN MAKSIMUM

Teks Rahasia 8192 byte Asli Yang Akan Disispkan Pada Setiap Host

–

Image

Bercorak (h = 1)

B-20

terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.Kelebihan steganografi daripada kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.Kebanyakan algoritma steganografi menggunakan sebuah kombinasi dari beberapa teknik pencitraan untuk melakukan sebuah tugas dalam penyelubungan pesan rahasia dalam sebuah selubung file. Sebuah program steganografi dibutuhkan untuk melakukan hal-hal berikut (baik implisit melalui suatu perkiraan maupun eksplisit melalui sebuah perhitungan), menemukan kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyelubungiDengan perkembangan teknologi komputer saat ini, pertukaran informasi dari suatu pihak ke pihak lain sangatlah diperlukan. Informasi yang dipertukarkan itu biasanya tidak ingin diketahui oleh pihak-pihak lain, terutama oleh pihak yang bertentangan dengan pihak yang bertukar informasi ataupun pihak yang baik sengaja maupun tidak sengaja dapat memanfaatkan informasi tersebut. Jika keamanan pertukaran informasi ini tidak dapat dijaga, maka pihak - pihak lain dapat memanfaatkan informasi tanpa izin dari pemilik informasi. Hal tersebut sangat merugikan pihak-pihak yang berhak atas informasi tersebut.Ancaman keamanan terhadap informasi dapat berupa berbagai bentuk. Bentuk ancaman tersebut dapat berupa interupsi, intersepsi, modifikasi, dan fabrikasi. Ancaman interupsi dapat mengganggu ketersediaan data. Data yang ada dapat dihapus sehingga pihak yang membutuhkan informasi tersebut tidak dapat menemukan datanya. Ancaman intersepsi merupakan ancaman terhadap kerahasiaan data. Informasi yang ada disadap dan dipergunakan oleh pihak yang tidak berhak sehingga merugikan pengguna data yang sah. Ancaman modifikasi mengakibatkan kesalahan dalam penerimaan informasi sehingga informasi yang diterima tidak sesuai dengan keinginan penerima maupun pengirimnya. Ancaman fabrikasi merupakan ancaman terhadap integritas karena informasi yang berhasil dicuri oleh pihak yang tidak berhak dipalsukan, lalu dikirimkan kepada penerima seolah-olah berasal dari pengirim yang sah.Untuk mengatasi ancaman-ancaman tersebut, diperlukan suatu cara agar informasi tersebut tidak dapat diketahui oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 8192 byte Yang Diekstrak dari Stego

–

Image Lena

Menggunakan Predictor MED (h=1

)B-21

B-22

sengaja dapat memanfaatkan informasi tersebut. Jika keamanan pertukaran informasi ini tidak dapat dijaga, maka pihak - pihak lain dapat memanfaatkan informasi tanpa izin dari pemilik informasi. Hal tersebut sangat merugikan pihak-pihak yang berhak atas informasi tersebut.Ancaman keamanan terhadap informasi dapat berupa berbagai bentuk. Bentuk ancaman tersebut dapat berupa interupsi, intersepsi, modifikasi, dan fabrikasi. Ancaman interupsi dapat mengganggu ketersediaan data. Data yang ada dapat dihapus sehingga pihak yang membutuhkan informasi tersebut tidak dapat menemukan datanya. Ancaman intersepsi merupakan ancaman terhadap kerahasiaan data. Informasi yang ada disadap dan dipergunakan oleh pihak yang tidak berhak sehingga merugikan pengguna data yang sah. Ancaman modifikasi mengakibatkan kesalahan dalam penerimaan informasi sehingga informasi yang diterima tidak sesuai dengan keinginan penerima maupun pengirimnya. Ancaman fabrikasi merupakan ancaman terhadap integritas karena informasi yang berhasil dicuri oleh pihak yang tidak berhak dipalsukan, lalu dikirimkan kepada penerima seolah-olah berasal dari pengirim yang sah.Untuk mengatasi ancaman-ancaman tersebut, diperlukan suatu cara agar informasi tersebut tidak dapat diketahui oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 8192 byte Yang Diekstrak dari Stego

–

Image Lena

Menggunakan Predictor GAP (h=1)

B-23

B-24

oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 16384 byte Asli Yang Akan Disispkan Pada Setiap Host

–

Image

B-25

B-26

B-27

maupun eksplisit melalui sebuah perhitungan), menemukan kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyelubungiDengan perkembangan teknologi komputer saat ini, pertukaran informasi dari suatu pihak ke pihak lain sangatlah diperlukan. Informasi yang dipertukarkan itu biasanya tidak ingin diketahui oleh pihak-pihak lain, terutama oleh pihak yang bertentangan dengan pihak yang bertukar informasi ataupun pihak yang baik sengaja maupun tidak sengaja dapat memanfaatkan informasi tersebut. Jika keamanan pertukaran informasi ini tidak dapat dijaga, maka pihak - pihak lain dapat memanfaatkan informasi tanpa izin dari pemilik informasi. Hal tersebut sangat merugikan pihak-pihak yang berhak atas informasi tersebut.Ancaman keamanan terhadap informasi dapat berupa berbagai bentuk. Bentuk ancaman tersebut dapat berupa interupsi, intersepsi, modifikasi, dan fabrikasi. Ancaman interupsi dapat mengganggu ketersediaan data. Data yang ada dapat dihapus sehingga pihak yang membutuhkan informasi tersebut tidak dapat menemukan datanya. Ancaman intersepsi merupakan ancaman terhadap kerahasiaan data. Informasi yang ada disadap dan dipergunakan oleh pihak yang tidak berhak sehingga merugikan pengguna data yang sah. Ancaman modifikasi mengakibatkan kesalahan dalam penerimaan informasi sehingga informasi yang diterima tidak sesuai dengan keinginan penerima maupun pengirimnya. Ancaman fabrikasi merupakan ancaman terhadap integritas karena informasi yang berhasil dicuri oleh pihak yang tidak berhak dipalsukan, lalu dikirimkan kepada penerima seolah-olah berasal dari pengirim yang sah.Untuk mengatasi ancaman-ancaman tersebut, diperlukan suatu cara agar informasi tersebut tidak dapat diketahui oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 16384 byte Yang Diekstrak dari Stego

–

Image Lena

Menggunakan Predictor MED (h=2)

B-28

B-29

B-30

B-31

dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 16384 byte Yang Diekstrak dari Stego

–

Image Lena

Menggunakan Predictor GAP (h=2)

B-32

B-33

B-34

B-35

DATA PENGAMATAN PERCOBAN

KE-TIGA

Teks Rahasia 8192 byte Asli Yang Akan Disispkan Pada Setiap Host

–

Image

Polos Abu-abu (h = 1)

B-36

sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya kebanyakan diselesaikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya.Perubahan ini bergantung pada kunci (sama pada kriptografi) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.Kelebihan steganografi daripada kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.Kebanyakan algoritma steganografi menggunakan sebuah kombinasi dari beberapa teknik pencitraan untuk melakukan sebuah tugas dalam penyelubungan pesan rahasia dalam sebuah selubung file. Sebuah program steganografi dibutuhkan untuk melakukan hal-hal berikut (baik implisit melalui suatu perkiraan maupun eksplisit melalui sebuah perhitungan), menemukan kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyelubungiDengan perkembangan teknologi komputer saat ini, pertukaran informasi dari suatu pihak ke pihak lain sangatlah diperlukan. Informasi yang dipertukarkan itu biasanya tidak ingin diketahui oleh pihak-pihak lain, terutama oleh pihak yang bertentangan dengan pihak yang bertukar informasi ataupun pihak yang baik sengaja maupun tidak sengaja dapat memanfaatkan informasi tersebut. Jika keamanan pertukaran informasi ini tidak dapat dijaga, maka pihak - pihak lain dapat memanfaatkan informasi tanpa izin dari pemilik informasi. Hal tersebut sangat merugikan pihak-pihak yang berhak atas informasi tersebut.Ancaman keamanan terhadap informasi dapat berupa berbagai bentuk. Bentuk ancaman tersebut dapat berupa interupsi, intersepsi, modifikasi, dan fabrikasi. Ancaman interupsi dapat mengganggu ketersediaan data. Data yang ada dapat dihapus sehingga pihak yang membutuhkan informasi tersebut tidak dapat menemukan datanya. Ancaman intersepsi merupakan ancaman terhadap kerahasiaan data. Informasi yang ada disadap dan dipergunakan oleh pihak yang tidak berhak sehingga merugikan pengguna data yang sah. Ancaman modifikasi mengakibatkan kesalahan dalam penerimaan informasi sehingga informasi yang diterima tidak sesuai dengan keinginan penerima maupun pengirimnya. Ancaman fabrikasi merupakan ancaman terhadap integritas karena informasi yang berhasil dicuri oleh pihak yang tidak berhak dipalsukan, lalu dikirimkan kepada penerima seolah-olah berasal dari pengirim yang sah.Untuk mengatasi ancaman-ancaman tersebut, diperlukan suatu cara agar informasi tersebut tidak dapat diketahui oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

B-37

B-38

maupun eksplisit melalui sebuah perhitungan), menemukan kelebihan bits dalam selubung file yang dapat digunakan untuk menyelubungi pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyelubungiDengan perkembangan teknologi komputer saat ini, pertukaran informasi dari suatu pihak ke pihak lain sangatlah diperlukan. Informasi yang dipertukarkan itu biasanya tidak ingin diketahui oleh pihak-pihak lain, terutama oleh pihak yang bertentangan dengan pihak yang bertukar informasi ataupun pihak yang baik sengaja maupun tidak sengaja dapat memanfaatkan informasi tersebut. Jika keamanan pertukaran informasi ini tidak dapat dijaga, maka pihak - pihak lain dapat memanfaatkan informasi tanpa izin dari pemilik informasi. Hal tersebut sangat merugikan pihak-pihak yang berhak atas informasi tersebut.Ancaman keamanan terhadap informasi dapat berupa berbagai bentuk. Bentuk ancaman tersebut dapat berupa interupsi, intersepsi, modifikasi, dan fabrikasi. Ancaman interupsi dapat mengganggu ketersediaan data. Data yang ada dapat dihapus sehingga pihak yang membutuhkan informasi tersebut tidak dapat menemukan datanya. Ancaman intersepsi merupakan ancaman terhadap kerahasiaan data. Informasi yang ada disadap dan dipergunakan oleh pihak yang tidak berhak sehingga merugikan pengguna data yang sah. Ancaman modifikasi mengakibatkan kesalahan dalam penerimaan informasi sehingga informasi yang diterima tidak sesuai dengan keinginan penerima maupun pengirimnya. Ancaman fabrikasi merupakan ancaman terhadap integritas karena informasi yang berhasil dicuri oleh pihak yang tidak berhak dipalsukan, lalu dikirimkan kepada penerima seolah-olah berasal dari pengirim yang sah.Untuk mengatasi ancaman-ancaman tersebut, diperlukan suatu cara agar informasi tersebut tidak dapat diketahui oleh pihak lain. Salah satu caranya adalah dengan menggunakan kriptografi. Kriptografi sudah dikenal sejak ribuan tahun yang lalu, Kriptografi terus-menerus dikembangkan hingga saat ini. Pengembangannya dilakukan oleh berbagai pihak dari berbagai negara, Karena banyaknya jumlah algoritma yang digunakan, diperlukanlah standar algoritma sehingga dapat dipergunakan dalam berbagai aplikasi. NIST (National Institute of Standard and Technology) mempublikasikan suatu algoritma pengenkripsian data baru untuk menggantikan algoritma DES (Data Encryption Standard) yang memiliki beberapa kelemahan. Algorima baru ini dinamakan AES (Advanced Encryption Standard) atau Rijndael. Algoritma ini diperoleh melalui kompetisi yang dilakukan pada tahun 1997. Proses seleksi ini amat ketat dan membutuhkan waktu yang cukup lama. Pada akhirnya, pada tanggal 2 Oktober 2000 terpilihlah algoritma Rijndael yang dibuat oleh Rijmen dan Daemen dari Belgia. Algoritma ini tepilih sebagai AES. Meskipun masih baru, algoritma ini sudah dipergunakan pada berbagai aplikasi, salah satunya adalah untuk penyandian password. Penggunaan algoritma ini sudah sering dilihat pada perangkat lunak untuk kompresi data. Dalam perangkat lunak tersebut, salah satu metode yang digunakan untuk mengenkripsi password adalah dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 16384 byte Asli Yang Akan Disispkan Pada Setiap Host

–

Image

Polos Abu-abu (h=2)

B-39

B-40

B-41

B-42

dengan algoritma AES.Pembentukan kode Huffman dapat dilakukan dengan membuat pohon biner. Sebuah simpul (node) dalam pohon xxxxxxxxxxxxxxxxxx

Teks Rahasia 16384 byte Yang Diekstrak dari Stego

–

Image Polos Abu-abu

Menggunakan Predictor MED (h=2

)B-43

B-44

B-45

1

Universitas Kristen MaranathaBAB I

PENDAHULUAN

Pada bab pendahuluan ini akan dijelaskan mengenai latar belakang

masalah, perumusan masalah, tujuan, pembatasan masalah, dan sistematika

penulisan dari tugas akhir yang telah dilakukan.

I.1

Latar Belakang

Saat ini informasi khususnya citra telah menjadi aset yang sangat berharga,

baik bagi suatu organisasi, perusahaan, pemerintah maupun pribadi. Hal ini

menyebabkan informasi menjadi sangat penting untuk dilindungi dari “manipulasi

informasi”, pencurian informasi dan serangan terhadap i

nformasi yang secara

langsung ataupun tidak langsung akan mempengaruhi kinerja. Sebuah solusi yang

telah diterapkan secara umum terhadap permasalahan ini adalah melakukan

enkripsi terhadap suatu objek sebelum objek tersebut ditransmisikan melalui

saluran komunikasi, cara ini disebut dengan Kriptografi. Solusi ini bisa jadi

membingungkan pihak ketiga yang berhasil mendapatkan objek terenkripsi

tersebut untuk sementara waktu. Namun sekali lagi solusi yang ditawarkan ini

juga dirasa masih kurang aman.

Setelah pihak ketiga berhasil mengetahui algoritma yang digunakan untuk

mengenkripsi pesan maka ia dapat melakukan kriptanalisis terhadap pesan

tersebut. Solusi lain yang banyak digunakan adalah teknik Steganografi yaitu

sebuah teknik menyembunyikan pesan dalam sebuah media. Teknik ini juga

memiliki kelemahan yaitu jika terjadi perubahan pada ukuran ataupun format file.

Namun, alangkah baiknya jika kedua teknik tersebut dapat digunakan bersamaan

dalam pengamanan sebuah informasi. Penggabungan kriptografi dan steganografi

telah dikembangkan untuk meningkatkan keamanan data yang disembunyikan

dalam gambar.

Pada Tugas Akhir ini, algoritma steganografi dibentuk menggunakan

BAB I PENDAHULUAN

Universitas Kristen Maranatha

2

Diharapkan algoritma penyembunyian data rahasia yang dibentuk menggunakan

pendekatan predictive coding, mampu menghasilkan stego-image yang memiliki

nilai PSNR dan MOS yang baik.

I.2

Identifikasi Masalah

Identifikasi masalah pada tugas akhir ini adalah merealisasikan

penyembunyian data rahasia dalam citra menggunakan pendekatan predictive

coding.

I.3

Perumusan Masalah

Dalam pelaksanaan tugas akhir ini terdapat beberapa permasalahan yang

menjadi titik utama pembahasan, diantaranya adalah sebagai berikut :

1.

Bagaimana menyisipkan suatu pesan rahasia dalam citra menggunakan

pendekatan predictive coding.

2.

Bagaimana mengekstrak kembali data rahasia dari berkas steg-image tanpa

merusak data rahasia yang melekat dalam host-image.

3.

Bagaimana nilai PSNR dan MOS setiap stego-image yang dihasilkan dari

proses penyembunyian data rahasia menggunakan tiga predictor berbeda yaitu

MED, MMED dan GAP.

I.4

Tujuan Tugas Akhir

Tujuan yang hendak dicapai dalam tugas akhir ini adalah :

1.

Mengimplementasikan penyembunyian dan ekstraksi data rahasia dalam citra

menggunakan pendekatan predictive coding.

2.

Membandingkan nilai PSNR dan MOS stego-image dari tiga predictor

berbeda yaitu MED, MMED dan GAP.

I.5

Pembatasan Masalah

Sedangkan batasan masalah pada tugas akhir ini agar tidak terjadi

kesalahan persepsi dan tidak meluasnya pokok bahasan antara lain :

BAB I PENDAHULUAN

Universitas Kristen Maranatha

3

2.

Data rahasia yaitu berupa gambar gray scale dengan format jpeg dan teks.

3.

Panjang data rahasia adalah kelipatan dari 16 byte.

4.

Sistem enkripsi yang digunakan adalah AES-128 bit.

5.

Tidak membahas algoritma AES-128 dengan detail.

6.

Predictor yang digunakan pada saat proses predictive coding adalah MED,

MMED dan GAP.

7.

Penyisipan jumlah bit per pixel (Bps) data rahasia yaitu 1 dan 2 bit per pixel.

8.

Entropy coding yang digunakan adalah Huffman coding.

9.

Tidak membahas algoritma Huffman coding dengan detail.

10.

Piranti lunak yang digunakan adalah MATLAB 7.0.

I.6

Sistematika Penulisan

Penulisan laporan tugas akhir ini terdiri dari lima bab dengan penyusunan

sebagai berikut:

BAB I PENDAHULUAN

Berisi latar belakang masalah, perumusan masalah, tujuan tugas akhir,

pembatasan masalah dan sistematika penulisan.

BAB II LANDASAN TEORI

Berisi teori-teori yang diperlukan dalam pelaksanaan tugas akhir ini.

Teori-teori yang dibahas antara lain Kriptografi, Steganografi, AES (Advanced

Encryption Standard), Predictive coding, Entropy coding, Nilai MOS, Nilai

PSNR, Graphical User Interface (GUI), Pemprograman menggunakan

MATLAB 7.0.

BAB III PERANCANGAN DAN REALISASI

Berisi perancangan dan realisasi pemograman serta konfigurasi sistem

penyembunyian data rahasia dengan pendekatan predictive coding dan sistem

ekstraksi untuk mengembalikan data rahasia kebentuk asal.

BAB IV PENGUJIAN DAN DATA PENGAMATAN

Berisi hasil percobaan yang telah dilakukan untuk mengamati nilai PSNR dan

BAB I PENDAHULUAN

Universitas Kristen Maranatha

4

BAB V KESIMPULAN DAN SARAN

Berisi kesimpulan dan saran dari pengujian sistem penyembunyian data

65

Universitas Kristen MaranathaBAB V

KESIMPULAN DAN SARAN

Pada bab lima ini akan dibahas mengenai kesimpulan dan saran yang dapat

diperoleh dari percobaan-percobaan yang telah dilakukan.

V.1

KESIMPULAN

Dalam merealisasikan penyembunyian data rahasia dalam gambar

menggunakan pendekatan predictive coding, dapat disimpulkan beberapa hal

seperti berikut :

1.

Data rahasia masukan berupa citra dan teks dapat disembunyikan dalam

host-image dan diekstrak kembali tanpa kesalahan menggunakan pendekatan

predictive coding.

2.

Predictor MMED menghasilkan stego-image dengan nilai PSNR terbesar,

diikuti secara berurutan oleh predictor MED, dan predictor GAP.

3.

Nilai rata-rata MOS stego-image pada penyisipan satu dan dua bit per pixel

sebagian besar berada pada skala penilaian good (sama).

4.

Penurunan nilai PSNR untuk stego-image yang disisipi satu bit dengan yang

dua bit per pixel untuk image polos lebih besar dibandingkan untuk

host-image bercorak, khususnya pada predictor MED dan MMED.

V.2

SARAN

Saran-saran yang dapat diberikan untuk perbaikan dan pengembangan

Tugas Akhir ini di masa mendatang adalah :

1.

Algoritma steganografi ini dapat dikembangkan dengan menggunakan

predictor yang lain atau berbeda untuk mendapatkan kualitas stego-image

yang lebih baik.

2.

Kapasitas bit data rahasia yang disisipkan dapat ditingkatkan dengan

menambah jumlah bit penyisipan data rahasia per pixel, misalnya 3,4,5 dan

Universitas Kristen Maranatha

66

DAFTAR PUSTAKA

1.

Ariyus Dony, Kriptografi, Keamanan Data dan Komunikasi, Graha Ilmu,

2006.

2.

Chapman Stephen J, MATLAB Programming for Engineers, Brooks Cole,

2001.

3.

Chen W.J, S.C.Tai, The LOCO-I lossless image compression algorithm:

principles and standardization into JPEG-LS, IEEE Trans. Image Proses. 9 (8)

(2000) 1309

–

1324.

4.

Gonzales Rafael C, Richard E. Eoods, Steven L. Eddins, Digital Image

Processing Using Matlab, PEARSON Education, 2004.

5.

Johnson Neil F, Duric, Zoran; Jajodia, Shushil:

“Information Hidi

ng

Steganography and Watermaking-

Attacks and Countermeasures”

, Advanced

in Information Security, Kluwer Academic Publisher, United State, 2001.

6.

Suryanto T, Pemampatan File dengan Algoritma Huffman, Jakarta,Dinastindo,

1995.

7.

Yu Yuan-Hui, Chin-chen Chang, Yu-chen Hu, Hiding Secret Data In Image

Via Predictive Coding, Pattern Recognition 38 (2005) 691

–

705.

8.

Specification for the Advanced Encryption Standard (AES), URL:

http://csrc.nist.gov/publications/fips/fips197/ fips-197.pdf. diakses Tanggal 10