PENGEMBANGAN SISTEM UNTUK MENDETEKSI BUKTI

DIGITAL TERHADAP APLIKASI WEBSITE

PROPOSAL SKRIPSI

Disusun oleh:

Galeh Prehandayana

NIM: 135150218113018

TEKNIK INFORMATIKA

FAKULTAS ILMU KOMPUTER

UNIVERSITAS BRAWIJAYA

MALANG

iii

DAFTAR ISI

DAFTAR ISI ... iii

DAFTAR TABEL ... iv

DAFTAR GAMBAR ... v

BAB 1 PENDAHULUAN ... 1

1.1 Latar belakang ... 1

1.2 Rumusan masalah ... 2

1.3 Tujuan ... 2

1.4 Manfaat ... 2

1.5 Batasan masalah ... 3

1.6 Sistematika pembahasan ... 3

BAB 2 LANDASAN KEPUSTAKAAN ... 5

2.1 Kajian Pustaka ... 5

2.1.1 Introduction to a Network Forensics System for Cyber Incident Analysis ... 5

2.1.2 Finding Forensic Evidence for Several Web Attacks ... 5

2.1.3 Forensics Investigation of Web Application Security Attacks ... 6

2.2 Dasar Teori ... 8

2.2.1 IDS/Instrusion Detection system ... 8

2.2.2 Pemograman Python... 9

2.2.3 Digital Forensic ... 10

BAB 3 METODOLOGI ... 12

3.1 Studi Literatur ... 12

3.2 Perancangan ... 13

3.3 Implementasi ... 13

3.4 Pengujian dan Analisis ... 13

3.5 Kesimpulan dan Saran ... 13

iv

DAFTAR TABEL

v

DAFTAR GAMBAR

1

BAB 1

PENDAHULUAN

1.1

Latar belakang

Penggunaan internet dan aplikasi online mengalami pertumbuhan yang pesat. Di seluruh dunia, ada lebih dari satu miliar pengguna Internet saat ini. Alasan besar keberhasilan Internet adalah kesederhanaan dan dapat mengakses aplikasi dari mana saja dengan salah satu layanan paling populer adalah Aplikasi web yaitu aplikasi yang menggunakan Web browser sebagai klien,yang didukung (seperti ASP, HTML, Java, Java Script, PHP, Python, Ruby, dll) Aplikasi web dapat menyajikan berbagai sumber informasi, Sumber-sumber informasi yang dimaksud itu terdiri dari berbagai macam bentuk seperti misalnya berupa halaman situs, gambar, video, infografis, konten, dan yang lainnya melalui jaringan internet atau intranet. Potensi pasar yang besar ini untuk segala sesuatunya mulai dari pekerjaan,pemerintah dan perusahaan menggunakan aplikasi website karena prosesnya yang memudahkan dan murah.

Meskipun dengan adanya aplikasi website sudah sangat mudah mendapat informasi dengan waktu yang cepat,terjadi tindak kejahatan di dunia maya yang semakin banyak dengan berbagai motif dan teknik metode yang digunakan.Banyaknya kasus yang kejahatan yang menyerang sebuah aplikasi web tentunya merugikan pemilik dari aplikasi website. Dampak yang bila terjadi Cyber Crime pada apilkasi website berkas-berkas penting atau data dicuri, kurasakan sistem dan lain sebagainya.Serangan yang terjadi pada aplikasi website menjadi masalah yang harus diperhatikan dalam mengamankan jaringan lokal maupun global.Serangan terjadi semakin bermacam-macam metode yang dilakukan oleh hacker,tentunya tingkat kelalaian yang dilakukan seorang admin aplikasi website perlu minimalisir dalam me-maintance dan keamanan suatu aplikasi website yang menjadi faktor utama di kasus hacking Aplikasi Web.

Dikutip dari website www.cnnindonesia.com yang sudah mewawancarai pihak Ditreskrimsus Polda Metro Jaya pada tahun 2016 bahwa Cyber Crime, Kasus Kejahatan Terbanyak di 2016. Dari 1.627 kasus yang ditangani polisi, 1.207 kasus merupakan kasus cyber crime. Dari 1.207 laporan kasus tersebut, sebanyak 699 kasus telah diselesaikan. Hal ini di perlukan Proses forensik digital melibatkan pengumpulan data, analisis dan presentasi bukti dari digital sumber. Komputer dengan sistem ada memungkinkan Informasi yang akan dibuat, disimpan, diproses, dianalisa dan dikomunikasikan dalam.PC,superkomputer,distribusi client-server jaringan, laptop dan smartphone, dan LAN atau WAN untuk menyampaikan informasi di seluruh dunia, yang masing-masing adalah potensi sumber bukti digital (Dezfoli, F.N. 2013).

2

dikumpulkan dari sistem untuk analisi dan bukti yang dikumpulkan sangat membantu untuk menuntut penyerang ke pengadilan. forensik digital berkaitan dengan Informasi stabil dan dinamis. Jika paket atau beberapa penting mentransfer informasi dari satu node ke yang lain pada waktu itu forensik jaringan memantau dan analisis lalu lintas jaringan untuk menghasilkan bukti hukum. Dalam sistem forensik jaringan, Bukti yang dikumpulkan dari sistem dengan bantuan jaringan alat analisis forensik. Forensik jaringan alat analisis yang sistem deteksi intrusi (IDS) atau firewall log, gateway dll alat ini digunakan untuk melacak, mengidentifikasi pola serangan, dan mengetahui profil penyerang (Shrivastava, Gulshan 2016).

Diharapkan dari penelitian ini didapatkan sistem yang mampu mempermudah dalam mendeteksi dan sebagai pengumpulan bukti digital. Dengan adanya sistem untuk mendeteksi bukti digital terhadap bukti digital nantinya akan benar-benar bisa mendeteksi serangan melalui access log aplikasi website dengan database sebagai media penyimpanan bukti digital dan nanti menjadi report forensik. Adapun dalam pembuat sistem ini adalah pengembangan sistem sebelumnya ‘eal Ti e A ess Log A alyzer For Dete tio a d Pre e tio

Of We Atta k .

1.2

Rumusan masalah

Berdasarkan latar belakang di atas maka diperoleh rumusan masalah sebagai berikut:

1. Bagaimana mengumpulkan bukti digital yang sah ?

2. Bagaimana cara menganalisis serangan pada Aplikasi Website dengan forensik?

3. Bagaiamana cara mengetahui bukti digital penyerangan dengan forensik?

4. Bagaimana cara membuat reporting sebagai bukti digital?

1.3

Tujuan

Berdasarkan rumusan masalah di atas maka diperoleh tujuan sebagai berikut :

1. Mengumpulkan bukti digitak yang sah.

2. Mampu menganalisis serangan pada aplikasi website.

3. Mengetahui bukti digital penyerang aplikasi website.

4. Membuat laporan bukti digital.

1.4

Manfaat

Diharapkan dengan adanya penelitian ini dapat bermanfaat bagi: a. Umum

3 b. Khusus

1) Bagi Penulis

a) Dapat lebih mudah memahami pengumpulan bukti digital. b) Dapat mengukur kemampuan atau kompetensi diri sendiri. 2) Bagi Pembaca

a) Memberi wawasan serta pengetahuan di bidang forensik digital.

b) Sebagai referensi dan bahan acuan untuk penelitian yang akan mendatang mengenai Sistem Digital Forensik.

1.5

Batasan masalah

Agar tidak meluasnya pembahasan maka skripsi ini dibatasi pada hal sebagai berikut:

1. Sistem ini dibuat memanfaatkan library pthon dan server yang diuji adalah server lokal dengan sistem operasi ubuntu

2. Objek dari perancangan skripsi ini adalah Web Aplication Forensics sebagai acuan prosedur pencarian bukti digital yang sah.

3. Implementasi berupa pengembangan sistem sebelumnya

4. Kriteria yang menjadi penilaian adalah mengetahui jejak pelaku dan mengetahui serangan apa saja yang di lakukan pelaku penyerangan sebagai bukti digital.

1.6

Sistematika pembahasan

Adapun dalam Penyusunan skripsi pembahasan yang tersusun sebagai berikut:

BAB 1 PENDAHULUAN

Pendahuluan menjelaskan mengenai latar belakang,rumusan masalah, tujuan, manfaat, batasan masalah, serta sistematika pembahasan.

BAB II KAJIAN PUSTAKA DAN DASAR TEORI

Membahas Kajian pustaka dan dasar teori mengenai dengan penggunaan Aplikasi Website,Network forensics dan teori penunjang lainnya. Selain itu dibahas juga penelitian yang berhubungan dengan Aplikasi Web Forensik.

BAB III METODOLOGI PENELITIAN

4 BAB IV PERANCANGAN

Dalam bab ini berisi penjelasan gambaran umum sistem atau konsep dari pengembangan sistem dan proses yang akan dbuat.

BAB V IMPLEMENTASI

Dalam bab ini berisi mengenai implementasi dari sistem yang akan dibuat berdasarkan perancangan yang telah dibuat pada bab sebelumnya.

BAB VI PENGUJIAN DAN ANALIS HASIL

Dalam bab ini berisi mengenai pengujian sistem dan analisis hasil sebagai dasar pembuatan report bukti digital yang dilakukan terhadap sistem yang telah dibuat.

BAB VII KESIMPULAN DAN SARAN

5

BAB 2

LANDASAN KEPUSTAKAAN

Bagian ini terdiri dari kajian pustaka serta dasar teori. Landasan kepustakaan digunakan untuk membandingkan penelitian yang telah dilakukan dengan penelitian yang dirumuskan. Dasar teori mengupas seputar teori yang diperlukan untuk memperkaya pengetahuan dala menyusun penelitian yang diusulkan.

2.1

Kajian Pustaka

2.1.1 Introduction to a Network Forensics System for Cyber Incident

Analysis

Penelitian Yangseo Choi,dkk Cyber Security Research Division, ETRI yang berjudul “I trodu tio to a Network Fore si s Syste for Cy er I ide t A alysis “ Dalam Penelitian tersebut menjelaskan ketika serangan ditemukan analisis penyelidikan sistem yang mencoba untuk menemukan serangan bagaimana telah diterobos oleh penyerang. Namun penyerang biasanya menghapus sebagian serangan jejak seperti log sistem dan informasi terkait. Penyerang memanfaatkan teknik anti-forensik untuk menyembunyikan jejak mereka lebih lanjut. Jadi, sangat sulit untuk mengetahui apa yang terjadi dalam sistem korban. Untuk mengatasi situasi ini, kita perlu Sumber informasi lain yang tidak dapat penyerang menghilangkan jejak untuk memeriksa sistem korban dan menyerang dirinya sendiri. Salah satu melalui lalu lintas jaringan. Karena, kita dapat menemukan informasi yang berguna dari lalu lintas jaringan. Kita dapat menemukan yang atau sistem yang dihasilkan koneksi jaringan untuk korban dan jenis data atau file yang dikirimkan ke korban sistem.

Itulah alasan mengapa perusahaan dan organisasi telah mulai mengumpulkan lalu lintas jaringan mereka dan mengambil lebih banyak informasi dari itu.Namun, lalu lintas jaringan data volatile. Jika seseorang ingin untuk menganalisis lalu lintas jaringan setelah intrusi, diperlukan untuk menangkap semua lalu lintas jaringan dengan kinerja jaringan sistem lalu lintas penyimpanan. Untuk itu beberapa lalu lintas jaringan sistem menyimpan telah dikembangkan. Biasanya,tujuan utama dari sistem ini adalah jaringan paket menyimpan.Namun, sebagai sistem forensik jaringan, lalu lintas jaringan analisis untuk penyelidikan insiden cyber juga sangat penting.Untuk itu,telah dikembangkan sistem forensik jaringan disebut Cyber Blackbox yang berfokus pada keamanan acara penggalian dan generasi skenario serangan.

2.1.2 Finding Forensic Evidence for Several Web Attacks

6

Vulnerability kritis yang dapat memungkinkan penyerang untuk mengakses data sensitif, mengubah konten website, atau kompromi komputer pengunjung (Symantec, 2014). OWASP (Open Web Application Security Project) Top Ten (2013) setiap tahun menawarkan daftar Vulnerability aplikasi Web yang paling kritis untuk tahun sebelumnya, dan untuk 2013, daftar mencakup berbagai jenis injeksi, otentikasi rusak dan manajemen sesi,cross-site scripting, kesalahan konfigurasi aman, dll Banyak organisasi kehilangan reputasi atau pendapatan mereka, karena berbagai hacker. Hacking situs web lembaga pemerintah yang saat ini berarti perang dan terorisme. cybercrime adalah masalah global, dan forensik komputer adalah salah satu cara untuk memerangi itu. Komputer forensik mempersiapkan bukti-bukti hukum dan memberikan jawaban atas banyak pertanyaan dari sistem hukum yang berkaitan dengan komputer. Menganalisis citra forensik adalah bukti utama. Aplikasi Web Forensik adalah khusus cabang Forensik Digital, yang berkaitan dengan serangan web, hal ini biasanya dimulai dengan analisis berbagai file log di korban mesin.

Dalam Penelitian ini didapat sebuah kesimpulan : Menggunakan investigasi post-mortem komputer analisis forensik dari penyerang melalui mesin korban, dengan menemukan beberapa forensik tidak langsung akan didapat bukti setiap serangan yang dilakukan dalam skenario penyerang. Penyerang yang ceroboh biasanya tidak menyelamatkan jejak mereka dan meninggalkan bukti di kedua mesin. Pada mesin penyerang, jejak ditemukan di file sejarah browser, browser sementara penyimpanan, dan bash_history_file. Pada mesin korban, jejak yang ditemukan dalam sistem file dan file log. artefak bisa membantu mengidentifikasi dan kadang-kadang untuk merekonstruksi serangan dilakukan, dan bahkan lebih, mereka dapat mewakili bukti yang sah untuk pengadilan.

2.1.3 Forensics Investigation of Web Application Security Attacks

Penelitian yang dilakukan Amor Lazzez dan Thabet Slimani ya g erjudul

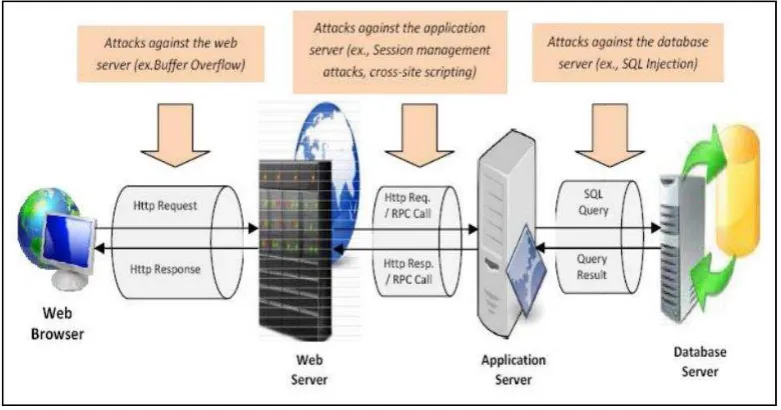

Fore si s I estigatio of We Appli atio “e urity Atta ks e jelaska Evolusi yang berkelanjutan dari pengembangan dan teknologi jaringan, aplikasi Web menjadi berarti dasar transmisi informasi dan manajemen di instansi pemerintah, perusahaan dan individu. Sebenarnya, saat ini teknologi web mendasari sebagian besar aplikasi jaringan baru seperti sebagai commerce, banking, learning, e-obat, email, dll Menjadi dikerahkan di berbagai sektor penting sebagai pemasaran, perdagangan, dan daerah perbankan, web aplikasi menjadi target populer untuk penyerang keamanan. Selain itu, berbagai dependensi atasnya web aplikasi bergantung mengalikan kerentanan. dependensi ini meliputi infrastruktur jaringan,web server, server database, web browser, dan sistem operasi yang di atasnya server diinstal.komponen yang berbeda dari aplikasi web dan menunjukkan di mana kerentanan dapat mempengaruhi aplikasi web. Analisis yang disajikan di atas menunjukkan bahwa web aplikasi merupakan lingkungan yang memotivasi untuk penyerang untuk melakukan serangan keamanan.

7

SQL injection, Kode Injection, dan Buffer Overflow. Selama aplikasi web merupakan yang paling berarti penting komunikasi data melalui Internet, teknik yang berbeda telah dikembangkan untuk melindungi aplikasi web terhadap hacker. fire all da siste patch keamanan yang digunakan untuk pencegahan serangan sistem deteksi intrusi dan antivirus yang digunakan untuk Serangan deteksi. Berdasarkan skema deteksi serangan yang diusulkan, kami dapat mendeteksi bahwa aplikasi web telah diserang, tetapi Sulit untuk mengetahui pidana yang telah dilakukan serangan keamanan. Tidak mampu untuk melacak dan menindaklanjuti hacker, penyerang mungkin selalu menyembunyikan diri dan memulai serangan baru. Oleh karena itu, sangat penting untuk membangun kemampuan untuk melacak dan atribut serangan ke dunia maya nyata penjahat, yang secara signifikan dapat mengurangi serangan kami hadapi setiap hari.

Menelusuri kembali serangan keamanan pada aplikasi web untuk mengidentifikasi, di mana serangan telah berasal, bagaimana itu disebarkan, dan apa komputer dan orang bertanggung jawab sebut sebagai aplikasi web forensik. Berurusan dengan serangan keamanan di web aplikasi, forensik aplikasi web merupakan cabang tertentu dari forensik digital yang berhubungan dengan penjahat cyber pada umumnya. Untuk menelusuri kembali serangan keamanan pada aplikasi web,forensik penyidik bergantung pada sidik jari (digital bukti) yang ditinggalkan oleh hacker di TKP, dan yang dicatat dalam konfigurasi yang berbeda dan log file dari berbagai komponen yang di atasnya bergantung pada aplikasi web.

Bukti-bukti digital yang dibutuhkan untuk menyelidiki serangan aplikasi web dapat dikumpulkan membentuk satu berkas berikut: web server dan server aplikasi log, script sisi server yang digunakan oleh aplikasi web, web server dan aplikasi server file konfigurasi, pihak ketiga log erangkat lunak yang diinstal, dan sistem operasi log.Sementara file yang disebutkan di atas merupakan utama sumber untuk koleksi bukti digital, kadang-kadang terjadi kekurangan data diperlukan untuk melakukan investigasi forensik. Untuk mengatasi masalah ini,

8

Pengunaan tools forensik mendukung harus dipertimbangkan untuk membantu pengumpulan bukti digital yang diperlukan. Secara efektif untuk melakukan tindak forensik aplikasi web,beberapa teknik telah diusulkan untuk membantu seorang manajemen yang efisien dari berbagai sumber bukti digital. Disebut sebagai forensik alat aplikasi web, teknik ini memberikan analisis data yang efisien ya seperti Microsoft LogParser, EventLog Analyzer, Pyflag, Http-menganalisis, Analog, Open Web Analytics, Mywebalizer, CORE Wisdom, kebuntuan, Sawmill, dan Lira adalah contoh dari alat utama yang digunakan menyelidiki serangan keamanan Aplikasi web.Tujuan dari makalah ini adalah untuk melaksanakan rinci tentang forensik aplikasi web topik yang bertujuan untuk meningkatkan keamanan aplikasi web melalui pelacakan dan tindakan tegas terhadap hacker.

2.2

Dasar Teori

2.2.1 IDS/Instrusion Detection system

Intrusion Detection System (IDS) sebuah aplikasi perangkat lunak yang memonitor jaringan atau kegiatan sistem dan menemukan jika ada operasi berbahaya terjadi. pertumbuhan yang luar biasa dan penggunaan internet menimbulkan kekhawatiran tentang bagaimana melindungi dan mengkomunikasikan informasi digital dengan cara yang aman.Saat ini, hacker menggunakan berbagai jenis serangan untuk mendapatkan informasi yang berharga. banyak intrusi teknik deteksi, metode dan algoritma membantu untuk mendeteksi serangan ini. Ini tujuan utama dari thispaper adalah untuk menyediakan sebuah studi lengkap tentang definisi deteksi intrusi, sejarah, siklus hidup, jenis metode deteksi intrusi, jenis serangan, alat dan teknik yang berbeda, kebutuhan penelitian, tantangan dan aplikasi.

9

Keuntungan dari Intrusion Detection Systems host berdasarkan:

• Memverifikasi keberhasilan atau kegagalan serangan

• Monitor Sistem Aktivitas

• Mendeteksi serangan yang IDS berbasis jaringan gagal untuk mendeteksi

• Dekat deteksi real time dan respon

• Tidak memerlukan perangkat keras tambahan

• biaya masuk yang lebih rendah

2.2.2 Pemograman Python

Sebuah program komputer, dari satu sudut pandang, adalah urutan instruksi yang mendikte aliran impuls listrik dalam sistem komputer. impuls ini mempengaruhi memori komputer dan berinteraksi dengan tampilan layar, keyboard, mouse, dan mungkin bahkan komputer lain di dalam jaringan sedemikian rupa untuk memungkinkan manusia untuk melakukan tugas-tugas yang berguna, memecahkan masalah tingkat tinggi, dan bermain permainan. Salah satu program yang memungkinkan komputer untuk mengasumsikan peran kalkulator finansial, sementara yang lain mengubah mesin menjadi lawan yang layak. Perhatikan dua ekstrem sini:

• di a ah, ti gkat ya g le ih ko kret i puls listrik e gu ah keadaa

internal komputer, sementara

• pada ti ggi, pe ggu a ko puter ti gkat ya g le ih a strak

menyelesaikan pekerjaan dunia nyata atau mendapatkan kesenangan yang sebenarnya.

Dengan baik adalah ilusi-tingkat yang lebih tinggi dicapai bahwa kebanyakan pengguna komputer tidak menyadari ke tingkat yang lebih rendah Kegiatan (mesin di bawah tenda, sehingga untuk berbicara). Anehnya, mungkin, kebanyakan programmer saat menulis software pada lebih tinggi, tingkat yang lebih abstrak ini juga. Programmer komputer dicapai dapat mengembangkan software canggih dengan sedikit atau tanpa bunga atau pengetahuan tentang sistem komputer yang sebenarnya atas yang berjalan. alat konstruksi perangkat lunak yang kuat menyembunyikan rincian tingkat rendah dari programmer, yang memungkinkan merekauntuk memecahkan masalah dalam hal-tingkat yang lebih tinggi. Konsep pemrograman komputer yang logis dan matematika di alam.

10

terisolasi dari mereka mesin. Software ditulis untuk digunakan pada sistem komputer nyata. Komputasi profesional dikenal sebagai insinyur perangkat lunak mengembangkan perangkat lunak untuk mendorong sistem tertentu. Sistem ini didefinisikan oleh mereka hardware dan sistem operasi. Pengembang menggunakan alat konkret seperti kompiler, debugger, dan profiler. Bab ini mengkaji konteks pengembangan perangkat lunak, termasuk sistem komputer dan alat (Halterman,2016).

2.2.3 Digital Forensic

Digital forensik istilah yang digunakan untuk menggambarkan proses penyelidikan dan menganalisis bukti, data atau informasi magnetis yang tersimpan di komputer (jaringan,usb,media komputer lainnya).

Kasus Penyelidikan Pada Digital Forensic, meliputi :

1) Computer forensics

Sub-cabang forensik digital yang berkaitan dengan pemantauan dan analisis jaringan komputer lalu lintas untuk tujuan pengumpulan informasi, bukti hukum, atau deteksi intrusi . Tidak seperti sub-cabang lain forensik digital, penyelidikan jaringan berurusan dengan informasi yang mudah hilang dan dinamis (Sharma, Kavita. dkk. 2016).

Sistem yang digunakan untuk mengumpulkan data jaringan untuk forensik menggunakan biasanya datang dalam dua bentuk:

1) "Catch-it-as-you-can"

ini adalah di mana semua paket yang melewati titik lalu lintas tertentu ditangkap dan ditulis ke penyimpanan dengan analisis yang dilakukan selanjutnya dalam mode batch. Pendekatan ini membutuhkan sejumlah besar penyimpanan.

"“top, look a d liste

ini adalah di mana setiap paket dianalisis dengan cara yang tidak mudah dalam memori dan hanya informasi yang telah disimpan untuk analisis. Pendekatan ini memerlukan lebih cepat prosesor untuk bersaing dengan lalu lintas masuk.

2.2.3.2Web Aplication Forensic

11

dalam pemakaiannya. Banyak dari perusahaan-perusahaan berkembang yang menggunakan Aplikasi Berbasis Web dalam merencanakan sumber daya mereka dan untuk mengelola perusahaan mereka.

Web Aplication Forensic dengan investigasi postmortem dari aplikasi website system yang dapat membantu untuk mengidentifikasi dan mungkin untuk merekonstruksi serangan. Melakukan forensik aplikasi web sangat didasarkan pada asumsi bahwa semua HTTP Data disimpan dalam file log, dan mudah diakses bila diperlukan. Sayangnya, banyak kontemporer web dan aplikasi server tidak termasuk penanganan yang tepat dari HTTP komunikasi logging. Mereka yang melakukan, menyajikan pengguna dengan kesulitan ketika mencoba untuk mengekstrak data dengan cara yang akan membantu untuk melakukan investigasi yang tepat hacking sebuah upaya (atau bahkan worse- upaya hacking yang berhasil!).Dalam rangka menerapkan prosedur penanganan insiden yang tepat dalam organisasi Anda dan menggunakan metodologi standar untuk forensik aplikasi web. karena topik web aplikasi tidak secara implisit disebut Layer 7 dari ISO / OSI Model ersebut harus ditetapkan sebagai berikut: Memory Investigasi, Sistem Operasi Forensik.

Aplikasi Berbasis Web dapat digunakan untuk berbagai macam tujuan yang berbeda. Sebagai contoh, Aplikasi Berbasis Web dapat digunakan untuk membuat invoice dan memberikan cara yang mudah dalam penyimpanan data di database. Aplikasi ini juga dapat dipergunakan untuk mengatur persediaan; karena fitur tersebut sangat berguna khususnya bagi mereka yang berbisnis ritel. Bukan hanya itu, Aplikasi Berbasis Web juga dapat bekerja memonitoring sistem dalam hal tampilan. Bahkan jumlah dari Aplikasi Berbasis Web sudah tak terhitung lagi, yakni dapat di desain dan disesuaikan untuk berbagai jenis industri, langitlah yang menjadi batasannya.Selain fungsi-fungsi tersebut, salah satu keunggulan

ko petitif dari Aplikasi Ber asis We adalah ah a aplikasi terse ut ri ga da

12

BAB 3

METODOLOGI

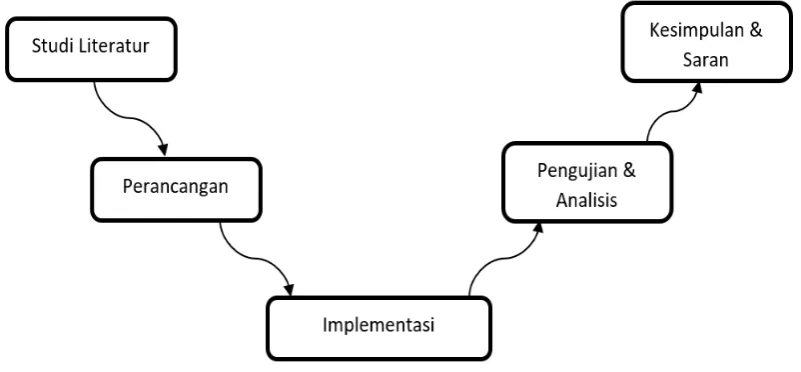

Dalam metodologi dijelaskan mengenai langkah-langkah dalam penelitian. Penelitian ini diawali dengan tahapan studi literatur sebagai sumber referensi dari penelitian sebelumnya yang berguna untuk mendukung dalam penelitian ini. Dilanjutkan Perancangan sesuai dengan studi literatur yang sudah dipahami. Hasil perancangan diimplementasikan untuk kemudian melakukan pengujian dan analisis hasil dari kesuluran kinerja sistem. Dari hasil tersebut dapat diambil kesimpulan apakah sistem berhasil berjalan sesuai yang diharapkan dan juga saran kekurangan sistem. Berikut merupakan diagram metodologi penelitian beserta penjelasannya.

Gambar 3.1 Metodologi Penelitian

3.1

Studi Literatur

Penelitian ini membutuhkan studi literatur agar perancangan dan implementasi dilaksanakan dengan tepat. Bahasan dalam poin ini adalah informasi

atau pustaka ya g e iliki keterkaita de ga pe elitia Pe ge a ga “istem deteksi Untuk Deteksi Bukti Digital terhadap Aplikasi Website. Melalui edia buku, e-book, jurnal, paper online, dosen pembibing atau rekan-rekan sesama mahasiswa. Adapun Literatur yang dipelajari yaitu:

a) Kajian Pustaka

b)IDS

c) Python

13

3.2

Perancangan

Perancangan sistem dibuat sesuai analisis kebutuhan dan studi literatur yang sudah didapat. Pada perancangan berguna sebagai langkah kerja sistem dari awal hingga tahap terakhir. Memberikan gambaran umum sistem yang akan dibuat,gambaran setiap proses sistem untuk mempermudah implementasi maupun pengujian dan analisis .

3.3

Implementasi

Pada bagian ini bertujuan untuk membangun program yang berorientasi pada perancangan serta menerapkan beberapa proses yang telah dilakukan pada studi literatur. Pembuatan sistem ini digunakan dengan pemograman python sesuai dengan perancangan yang telah dibuat.Hal ini disesuaikan dengan nilai kegunaan dari digital forensik.

3.4

Pengujian dan Analisis

Pengujian dan Analisis sistem bertujuan untuk mengetahui performance sistem apakah sistem berjalan dengan baik dan sudah sesuai dengan apa yang telah didefiniskan sebagai sistem deteksi bukti digital pada aplikasi web.

3.5

Kesimpulan dan Saran

14

DAFTAR PUSTAKA

Casey, E. (2011). Digital Evidence and Computer Crime (third ed.). USA: Elsevier

Inc.

Choi, Y. dkk. "Introduction to a Network Forensics System for Cyber Incidents

Analysis". Cyber Security Research Division, ETRI, Daejeon, South Korea.

Dezfoli, F.N. (2013). "Digital Forensic Trends and Future". University Putra, Malaysia

Deltchev, K. (2011) "Web Application Forensics Taxonomy and Trends". Ruhr-

University of Bochum.

Halterman, R.L. (2016) Fundamentals of Python Programming. Southern Adventist

University

Lazzez, A. Slimani, T. "Forensics Investigation of Web Application Security Attacks"

. J. Computer Network and Information Security, 2015, 3, 10-17

Loleski, M. Suteva, N. (2014). "Finding Forensic Evidence for Several Web Attacks". Skopje,

Republic of Macedonia..

Sharma, Kavita. dkk. (2016). "Network Forensics: Today and Tommrow". Galgotias

University,India.

Shrivastava, Gulshan (2016). "Network Forensics: Methodical Literature Review".

Galgotias University,India.

Vijayarani, S. Sylviaa.S 5 INT‘U“ION DETECTION “Y“TEM–A “TUDY