TUGAS

TEKNOLOGI HACKING DAN KEAMANAN

Implementasi Skema Serangan dan Pertahanan

Menggunakan Kali Linux dan Firewall Di Router Mikrotik

DisusunOleh :

1. Ade Kurniawan 43A87006120147 2. Agus Rudyanto L. Tobing 43A87006120178 3. Fajar Baktiyanto 43A87006120150 4. Fajar Mufti Abdurahman 43A87006120242 5. Wingky Dwi Pamungkas 43A87006120128

6. Eko Purwadi 43A87006120245

STMIK BANI SALEH

Jl . Ma yor M. Ha s i bua n No 68Beka s i Ti mur 17113, Ja wa Ba ra t, Indones i a Tel p.0218800992 || Fa x. 02188348056

[ T y p e t h e c o m p a n y a d d r e s s ] Page 1

BAB I

PENDAHULUAN

1.1.Latar Belakang Masalah

Assalamu’alaikum Wr Wb

Koneksi nirkabel kini makin jadi kebutuhan. Berbagai perangkat teknologi berebut pangsa penggemar koneksi tanpa kabel. Prinsipnya: praktis, tapi tetap digdaya. Salah satu teknologi nirkabel yang kini digandrungi adalah Wi-Fi (wireless fidelity)–koneksi yang bisa membagi-bagi akses Internet berkecepatan tinggi tanpa perantaraan kabel. Koneksi nirkabel ini baru saja diusung produsen proyektor InFocus melengkapi kemampuan produk-produk terbarunya. Dengan tambahan port M1-DA dan M1-D pada proyektor yang dapat dihubungkan dengan adapter Wi-Fi yang disebut Infocus LiteShow, proyektor bisa terhubung dengan berbagai perangkat secara nirkabel. Menayangkan presentasi dari komputer, laptop, PDA, atau berbagai perkakas genggam lain yang berkemampuan Wi-Fi menjadi lebih mudah. Pengguna tidak perlu repot dengan tali-temali kabel karena radius jangkauan Wi-Fi mencapai 100 meter. Wi-Fi adalah teknologi dengan sinyal radio yang memancarkan koneksi Internet hingga radius tertentu. Jika peranti mungil ini ditempelkan pada modem dengan koneksi berpita lebar, semua komputer dan perangkat yang memiliki penerima akses Wi-Fi di sekitarnya bakal kecipratan akses Internet. Tak peduli modem itu berada di ruang kantor sebelah, kamar tetangga, atau rumah di seberang jalan. Juga tak peduli apakah si pemilik modem itu mengizinkan akses Internetnya dinikmati orang lain tanpa izin. Ini memang sebuah metode canggih yang didasari gagasan liar yang cerdas. Teknologi standar Wi-Fi alias 802.11b yang menggunakan spektrum 2,4 GHz mampu mentransmisikan sinyal sekuat 11 megabit per detik (Mbps). Belum lagi kehadiran dua standar baru, 802.11a dan 802.11g, makin mengundang decak kagum. Teknologi 802.11a, yang menggunakan spektrum 5 GHz, memungkinkan transmisi hingga 54 Mbps. Sedangkan 802.11g, yang hanya menggunakan spektrum 2.4 GHz, mampu melakukan transfer data hingga dua kali lipat, 22 Mbps.Karenanya, di kedai-kedai kopi, resto, atau ruang tunggu bandara, Anda tak perlu sibuk mencari sambungan telepon hanya untuk mendapatkan akses Internet di laptop Anda. Dengan teknologi ini, Anda tak perlu sibuk menghela-hela kabel. Termasuk saat ingin menggunakan proyektor untuk presentasi, Wi-Fi pun bisa jadi dewa yang sangat baik hati.

Kekurangan / Ancaman Pengguna WIFI

[ T y p e t h e c o m p a n y a d d r e s s ] Page 2

teknologi wireless. Teknologi wireless ini tidak hanya cocok untuk digunakan pada kantor ataupun pengguna bisnis. Pengguna rumahan juga bisa menggunakan teknologi ini untuk mempermudah konektivitas. Makalah ini lebih ditujukan untuk memberikan informasi mengenai ancaman serta cara cepat dan mudah untuk mengamankan jaringan wireless. Seperti sudah dibahas di awal, teknologi wireless memang relatif lebih rentan terhadap masalah keamanan. Sesuai namanya, teknologi wireless menggunakan gelombang radio sebagai sarana transmisi data. Proses pengamanan akan menjadi lebih sulit karena Anda tidak dapat melihat gelombang Radio yang digunakan untuk transmisi data.Kelemahan jaringan wireless secara umum dapat dibagi menjadi 2 jenis, yakni kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi yang digunakan. Salah satu contoh penyebab kelemahan pada konfigurasi karena saat ini untuk membangun sebuah jaringan wireless cukup mudah. Banyak vendor yang menyediakan fasilitas yang memudahkan pengguna atau admin jaringan sehingga sering ditemukan wireless yang masih menggunakan konfigurasi wireless default bawaan vendor. Seringkali wireless yang dipasang pada jaringan masih menggunakan setting default bawaan vendor seperti SSID, IP Address, remote manajemen, DHCP enable, kanal frekuensi, tanpa enkripsi bahkan

user/password untuk administrasi wireless tersebut masih standart bawaan pabrik.

WEP (Wired Equivalent Privacy) yang menjadi standart keamanan wireless sebelumnya, saat ini dapat dengan mudah dipecahkan dengan berbagai tools yang tersedia gratis di internet. WPA-PSK yang dianggap menjadi solusi menggantikan WEP, saat ini juga sudah dapat dipecahkan dengan metode dictionary attack secara offline.

BAB II

PEMBAHASAN

2.1 Definisi Hacker

Apakah yang dimaksud dengan hacking? ‘Hacking’ merupakan aktivitas penyusupan ke dalam sebuah sistem komputer ataupun jaringan dengan tujuan untuk menyalahgunakan ataupun

merusak sistem yang ada. Definisi dari kata “menyalahgunakan” memiliki arti yang sangat luas,

dan dapat diartikan sebagai pencurian data rahasia, serta penggunaan e-mail yang tidak semestinya seperti spamming ataupun mencari celah jaringan yang memungkinkan untuk dimasuki.

Hacking adalah kegiatan menerobos program komputer milik orang/pihak lain. Hacker adalah orang yang gemar ngoprek komputer, memiliki keahlian membuat dan membaca program tertentu, dan terobsesi mengamati keamanan (security)-nya. Hacker memiliki wajah ganda; ada

yang budiman ada yang pencoleng [Poskota, 2009].

[ T y p e t h e c o m p a n y a d d r e s s ] Page 3

ada kepada yang bersangkutan untuk disempurnakan. Namun ada juga yang benar-benar murni karena iseng ditunjang oleh motif dendam ataupun niat jahat ingin mencuri sesuatu yang menggunakan sistem operasi apapun. Artinya,cukup jelas tidak ada sistem jaringan yang benar-benar cukup aman yang mampu menjamin 100% tingkat keamanan data dan informasi yang ada di dalamnya. Kondisi ini yang justru memicu maraknya aktivitas hacking dalam berbagai skala dan tingkat aktivitas, mulai level sekedar iseng hingga professional. Hal terpenting yang bisa kita lakukan saat ini hanyalah memastikan bahwa semua celah keamanan telah 2.2 Sejarah Hacking Sejarah hacking sendiri telah dimulai sejak adanya komputer dan penggunaan komputer belum digunakan secara massal ketika itu. Pada akhir tahun 1950-an,sebuah organisasi bernama MIT (Massachusets Institute of Technology) model railroad mendapat bantuan seperangkat peralatan telephone. Kemudian anggota kelompok ini memasang sebuah sistem yang lebih rumit pada alat tersebut sehingga alat tersebut mampu mengizinkan beberapa operator mengontrol secara bersama bagian-bagian untuk melakukan dialing ke nomor yang tepat. Mereka menyebut

apayang mereka lakukan sebagai hacking.Dan masyarakat ketika itu menyebut

merekasebagaiThe Original HackersSelanjutnya kelompok ini berpindah dengan membuatdan memperbaiki program untuk komputer model awal seperti IBM 704 dan TX-0.Jika awal mulanyahackingditujukan hanya untuk mengatasi masalah padasuatu sistem, hardware atau program. Saat inihackingdilakukan denganmemperbaiki dan menutup kelemahan hardware, system, software tapi dengan hasilyang lebih baik. Jika seseorang mampu mengolah deretan bahasa pemrogamanmenunjukkan orang bersangkutan memiliki seni penguasaan komputer.

2.2 Klasifikasi Hacking

1. White Hats

Hacker yang bekerja sebagai system analist, system administrator maupun security analist. White hats bekerja dalam sistem dan memiliki kemampuan yang tinggi untuk menjaga sistem agar tetap bekerja dengan baik dan tidak diacak-acak oleh orang lain. White Hats hackers rata-rata memiliki sertifikat kode etik hacker, misalnya CEH (Certified Ethical Hacker).

contoh : seseorang yang melakukan analisa keamanan sebuah website, lalu dia tidak merubah atau merusak website tersebut, tetapi ia melaporkan bug atau celah keamanan yang ia temui kepada admin websiter tersebut.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 4

Hacker yang bekerja offensivelly dan defensivelly. Gray Hats merupakan orang yang melakukan attacking terhadap sistem yang juga bekerja untuk membuat pertahanan terhadap sistem. Hacker tipe ini merupakan hacker yang membobol sistemnya untuk mendapatkan bugs dan lubang dari sistemnya yang kemudian mempelajari dan menutup lubang tersebut.

contoh : seseorang yang melakukan analisa keamanan dengan melakukan penerobosan pada keamanan sebuah website, lalu dia bisa merusak, dan kadang-kadang juga melaporkan yang dia temui kepada administrator

3. Black Hats

Hacker yang hanya bekerja sebagai attacker dan mengambil manfaat terhadap sistem yang diserangnya. Black hats merupakan hacker yang merusak sistem atau sering juga disebut sebagai cracker. Contoh aksi yang dilakukan oleh hacker Black Hats antara lain membobol situs perbankan, mengambil account (Carding), dan lain-lain.

contoh : seseorang yang melakukan penerobosan keamanan sebuah website, lalu menggunakan informasi yang ia dapat untuk keuntungan diri sendiri, seperti pencurian informasi kartu kredit, defacing halaman web.

4. Suicide Hacker

Hacker yang bekerja persis seperti Black Hats Hacker, bersifat destruktif dan tidak peduli terhadap ancaman yang akan menimpa nya. Rata rata suicide hacker merupakan orang yang tidak memiliki tujuan yang jelas, hanya membobol, mengambil keuntungan, ingin terkenal dan tidak takut terhadap hukum.

contoh : sama dengan black hat, tetapi ini jauh lebih agresif, dan biasanya membuat sebuah tantangan kepada administrator maupun pihak kepolisian.dan kondisi siaga senantiasa diperlakukan.

2.3. Kemampuan Dasar Hacking

1. Pelajari Bahasa Pemrograman

[ T y p e t h e c o m p a n y a d d r e s s ] Page 5

2. Kuasai Sistem Operasi

Pelajari Sistem Operasi, terutama Linux dan Unix BSD karena sistem operasi tersebut paling banyak digunakan di internet dan berperan penting dalam perkembangan internet. Lagi pula Linux adalah sistem operasi Open Source. Pelajari Unix jalankan Unix, bermain-mainlah dengan Unix, berhubungan internet melalui Unix, baca kodenya dan modifikasi. Di Unix Anda akan menjumpai tool pemrograman yang lebih baik (termasuk C, Lisp, Pyton, dan Perl). Anda akan bersenang-senang dan mendapatkan pengetahuan lebih dari yang Anda sadari.

3. Pelajari Worl Wide Web

Maksudnya lebih dari sekedar menggunakan browser, tetapi mempelajari cara menulis HTML, bahasa markup Web.

4. Pelajari Jaringan Komputer

Jaringan komputer yang menghubungkan kita dengan orang lain di internet, sehingga perlu memplejari Jaringan komputer.

Semakin banyak dari hal-hal diatas yang sudah Anda kerjakan, semakin besar kemungkinan Anda adalah calon hacker berbakat.

2.4. Jenis Kegiatan Hacking

1. Social Hacking, yang perlu diketahui : informasi tentang system apa yang dipergunakan oleh server, siapa pemilik server, siapa Admin yang mengelola server, koneksi yang dipergunakan jenis apa lalu bagaimana server itu tersambung internet, mempergunakan koneksi siapa lalu informasi apa saja yang disediakan oleh server tersebut, apakah server tersebut juga tersambung dengan LAN di sebuah organisasi dan informasi lainnya

2. Technical Hacking, merupakan tindakan teknis untuk melakukan penyusupan ke dalam system, baik dengan alat bantu (tool) atau dengan mempergunakan fasilitas system itu sendiri yang dipergunakan untuk menyerang kelemahan (lubang keamanan) yang terdapat dalam system atau service. Inti dari kegiatan ini adalah mendapatkan akses penuh kedalam system dengan cara apapun dan bagaimana pun.

2.5 Metodologi hacking

1. Reconaissance

[ T y p e t h e c o m p a n y a d d r e s s ] Page 6

reconnaissance, misalnya melihat informasi register domain pada situs-situs tertentu seperti, whois.net, arin.net dan lain-lain. Intinya adalah untuk mendapatkan informasi sebanyak - banyaknya sebagai persiapan untuk melakukan langkah berikutnya. Untuk pencegahannya, batasi untuk tidak menyebarkan informasi penting anda tersebut jika anda sering browsing di internet.

2. Scanning

Jika seorang hacker telah mengenali sistem secara keseluruhan pada langkah pertama metodologi hacking maka pada langkah kedua metodologi hacking, seorang hacker mulai mencari jalur penyusupan yang lebih spesifik. Jalur penyusupan tersebut dapat berupa port yang umum digunakan oleh sistem, misal : port 80 untuk http, port 21 untuk ftp, port 3389 untuk terminal service dan port 1433 untuk microsoft sql server. Langkah kedua metodologi hacking tersebut dikenal sebagai langkah metodologi scanning dan tools yang sering digunakan antara lain, solarwinds, war ping, sam spade, nmap, dan superscan. Untuk pencegahannya anda bisa melakukan minimalisasi penggunaan port dan service yang tidak diperlukan lagi. Serta jangan lupa untuk selalu menggunakan firewall dan memonitoring jaringan secara berkala. 3. Enumeration

Jika seorang hacker telah berhasil pada langkah kedua metodologi hacking di atas yang juga disebut scanning maka pada langkah ketiga metodologi hacking di sini merupakan langkah lanjutan untuk mengambil informasi yang lebih detail dari target hacker. Informasi tersebut dapat berupa user-user, sharing folder, dan service yang sedang berjalan termasuk dengan versinya dan mulai dari sinilah serangan mulai dilakukan dengan berbagai cara, seperti sniffing paket maupun man in the minddle. 4. Penetration

Pada langkah ke-empat di sini, seorang hacker mulai mengambil alih sistem setelah ia memperoleh informasi yang dibutuhkan dan bisa dikatakan jika seorang hacker mampu masuk kedalam langkah metodologi hacking ke-empat ini berarti ia telah melewati pintu terpenting petahanan suatu sistem. Namun, sayangnya terkadang jebolnya pintu pertahanan disebabkan oleh kelalaian sistem tersebut sendiri seperti, penggunaan password yang lemah dan mudah ditebak. Bisa jadi hacker pun masuk tidak dengan hak administrator, namun seorang hacker mampu menyerang resource sehingga akhirnya mendapatkan hak akses administrator.

5. Elevation

Setelah seorang hacker mampu mengakses suatu sistem pada langkah metodologi hacking ke-empat di atas maka pada langkah ke-lima disini seorang hacker mulai mengubah status privilege-nya setara dengan user yang memiliki hak penuh terhadap sistem tersebut.

6. Pilfer

Setelah seorang hacker mampu melewati langkah ke-lima metodologi hacking di atas maka dengan memperoleh kontrol penuh terhadap sistem, seorang hacker sangat leluasa untuk melakukan apa yang diinginkannya seperti mengambil data confidential baik dalam bentuk teks, database, dokumen dan e-mail.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 7

Pada langkah ke-tujuh metodologi hacking, seorang hacker mulai melakukan lagi proses reconnaissance, sccaning dan enumeration dengan target sistem lainnya. Tidak hanya dengan menyusup pada satu sistem saja, namun seorang hacker mampu memperluas penyusupannya dengan memasuki sistem dan jaringan yang lain. Langkah metodologi disini disebut dengan expansion.

8. Housekeeping

[ T y p e t h e c o m p a n y a d d r e s s ] Page 8

Komputer : Sony Vaio E (Dual Core 1.8GHz, RAM 4GB)

Sistem Operasi : Kali Linux 2.0 64bit

Software : Ettercap, Driftnet

- Target :

Komputer : HP Pavillion G4 (Core i3 2.2GHz, RAM 4GB)

Sistem Operasi : Windows 10 64bit

Software : Google Chrome Browser

- Defender :

Komputer : Asus K45VD (Core i3 2.2GHz, RAM 6GB)

Sistem Operasi : Windows 7 64bit

[ T y p e t h e c o m p a n y a d d r e s s ] Page 9

3.2 Skema Serangan :

Gambar 3.2.1 : Cari Ettercap pada Start Menu Kali Linux.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 10

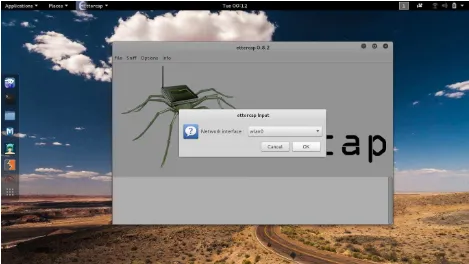

Gambar 3.2.3 : Pilih tab menu Sniff lalu pilih Unified Sniffing. Setelah itu pilih network adapter yang digunakan. Wlan0 = Wireless, Eth0 = Ethernet.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 11

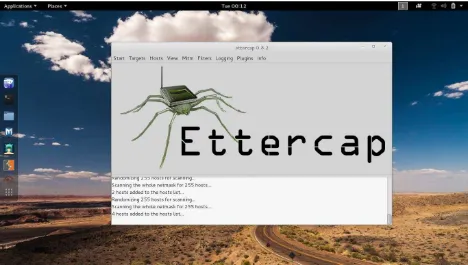

Gambar 3.2.5 : Scan IP pada network sedang berlangsung.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 12

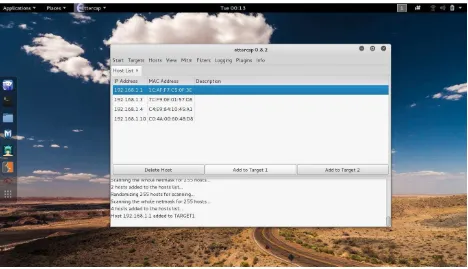

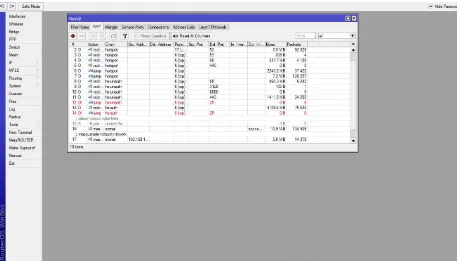

Gambar 3.2.7 : Masing-masing IP pada network yang terscan oleh ettercap.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 13

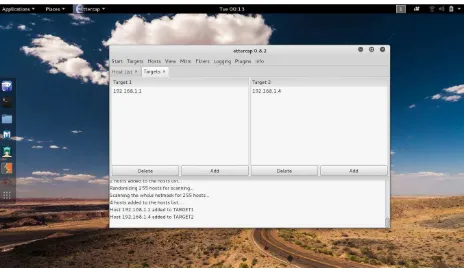

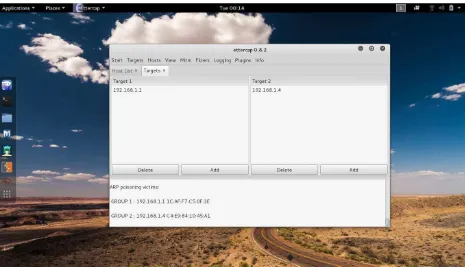

Gambar 3.2.9 : Tambahkan IP 192.168.1.4 (IP korban) ke Target 2.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 14

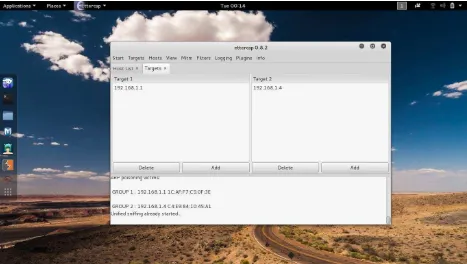

Gambar 3.2.11 : Setelah itu pilih tab menu MITM (Man In The Middle Attack) lalu centangkan Sniff remote connections dan tekan OK.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 15

Gambar 3.2.13 : Lalu pilih tab menu Start lalu pilih Start sniffing, maka akan tampak tampilan seperti diatas. Langkah menggunakan Ettercap telah selesai, mari kita ke langkah selanjutnya.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 16

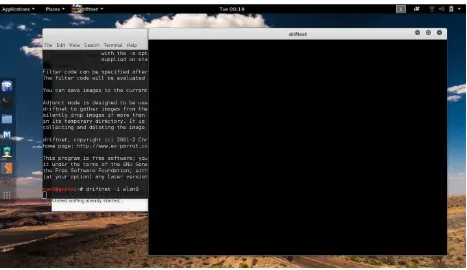

Gambar 3.2.15 : Tampilan Console Driftnet pada Kali Linux. Setelah itu tulis command “driftnet –i

wlan0” pada baris terminal tersebut.

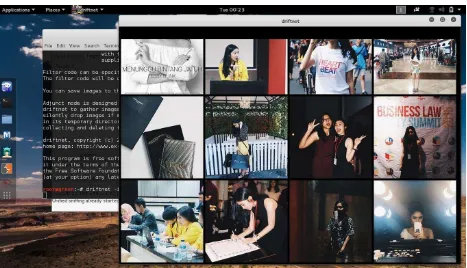

[ T y p e t h e c o m p a n y a d d r e s s ] Page 17

Gambar 3.2.17 : Komputer Korban sedang melihat-lihat gambar di Internet.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 18

3.3 Langkah Defencennya :

Gambar 3.3.1 : Setting dan konfigurasi NAT Mikrotik

[ T y p e t h e c o m p a n y a d d r e s s ] Page 19

Gambar 3.3.3 : Mari kita coba lagi mencari gambar, tetapi dengan gambar yang berbeda.

[ T y p e t h e c o m p a n y a d d r e s s ] Page 20

BAB IV

PENUTUP

4.1 Kesimpulan

Dunia maya tidak berbeda jauh dengan dunia nyata. Mudah-mudahan para penikmat teknologi dapat mengubah mindsetnya bahwa hacker itu tidak selalu jahat. Menjadi hacker adalah sebuah kebaikan tetapi menjadi seorang cracker adalah sebuah kejahatan. Segalanya tergantung individu masing-masing. Para hacker menggunakan keahliannya dalam hal komputer untuk melihat, menemukan dan memperbaiki kelemahan sistem keamanan dalam sebuah sistem komputer ataupun dalam sebuah software. Oleh karena itu, berkat para hacker-lah Internet ada dan dapat kita nikmati seperti sekarang ini, bahkan terus di perbaiki untuk menjadi sistem yang lebih baik lagi. Maka hacker dapat disebut sebagai pahlawan jaringan sedang cracker dapat disebut sebagai penjahat jaringan karena melakukan melakukan penyusupan dengan maksud menguntungkan dirinya secara personallity dengan maksud merugikan orang lain. Hacker sering disebut hacker putih (yang merupakan hacker sejati yang sifatnya membangun) dan hacker hitam (cracker yang sifatnya membongkar dan merusak) Motiv dari kejahatan diinternet antara lain adalah (Coba-coba dan rasa ingin tahu, Faktor ekonomi ,ajang unjuk diri, bahkan sakit hati).

4.2 Saran

Makalah Tugas matakuliah Teknologi Hacking dan Keamanan ini masih jauh dari kesempurnaan, jadi kritik dan saran dari para pembaca sangat kami harapkan, supaya bisa menjadi lebih baik lagi.