SKRIPSI

Oleh:

Har dimas Hutama Putra

0734013294

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN”

J AWA TIMUR

TUGAS AKHIR

Diajukan Untuk Memenuhi Sebagai Persyaratan Dalam Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh :

Har dimas Hutama Putra

0734013294

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL “VETERAN”

J AWA TIMUR

Menjadi Untaian Nada

Disusun Oleh :

HARDIMAS HUTAMA PUTRA 0734013294

Telah disetujui untuk mengikuti Ujian Negara Lisan Gelombang IV Tahun Akademik 2009/2010

Pembimbing I Pembimbing II

Mohamad Irwan Afandi , ST, MSC Achmad Junaidi, S.Kom NPT. 376 070 702 20 NPT.378 110 401 991

Mengetahui,

Ketua Jurusan Teknik Informatika Fakultas Teknologi Industri

Universitas Pembangunan Nasional “Veteran” Jawa Timur

Menjadi Untaian Nada

Disusun Oleh :

HARDIMAS HUTAMA PUTRA

0734013294

Telah dipertahankan dan diterima oleh Tim Penguji Skripsi Program Studi Teknik Informatika Fakultas Teknologi Industri

Universitas Pembangunan Nasional ”Veteran” Jawa Timur Pada Tanggal 9 Desember 2011

Pembimbing :

Mohamad Irwan Afandi , ST, MSC. NIP. 19611110 199103 2 001

Universitas Pembangunan Nasional ”Veteran” Jawa Timur

KETERANGAN REVISI

Kami yang bertanda tangan di bawah ini menyatakan bahwa mahasiswa berikut :

Nama : HARDIMAS HUTAMA PUTRA

NPM : 0734013294

Jurusan : Teknik Informatika

Telah mengerjakan revisi / tidak ada revisi*) pra rencana (design) / skripsi ujian lisan gelombang III , TA 2011/2012 dengan judul:

“Aplikasi Steganografi Untuk Mengubah Sebuah Data Menjadi

Untaian Nada”

Surabaya, 12 Desember 2011 Dosen Penguji yang memeriksa revisi

1) Mohamad Irwan Afandi , ST, MSC.

NPT. 376 070 702 20

{ }

2) Achmad Junaidi, S.KomNPT.378 110 401 991

{ }

3) Nur Cahyo Wibowo, S.Kom., M.Kom.NPT. 3 7903 04 0197 1

{ }

Mengetahui, Dosen Pembimbing

Pembimbing I

Mohamad Ir wan Afandi , ST, MSC. NPT. 376 070 702 20

Pembimbing II

Penyusun : Hardimas Hutama Putra

Pembimbing I : Mohamad Irwan Afandi, ST, MSC

Pembimbing II : Achmad Junaidi, S.Kom

ABSTRAK

Saat ini ada 2 macam teknik guna melindungi suatu informasi, steganografi serta kriptografi. Disini penulisakanmenggunakan teknik yang kedua yaitu steganografi. Berbeda dengan teknik kriptografi yang dengan mudah dideteksi keberadaannya (walaupun sulit untuk dimengerti), steganografi menyamarkan keberadaan dari pesan yang yang ingin disampaikan.Adabeberapa teknik steganografi yang sering digunakan yaitu menyamarkan pesan dalam bentuk file multimedia, dan sekarang teknik ini dikenal luas sebagai digital watermarking.

Steganografi sendiri punya beberapa metode antara lain, LSB (Least Significant Bit Insertion), Algorithm and Transformation, Redundant and Transformation, serta Spread Spectrum Method. Pada mulanya teknik ini hanya diaplikasikan pada gambar, dimana data tersebut disisipkan ke dalam suatu gambar. Tapi karena dikarenakan terkadang gambar akan pecah ketika dikompres maka teknik ini beralih media dalam penyisipan datanya dan salah satu cara atau metode lainya dalam steganografi adalah menggunakan media file dalam format audio yang dapat disisipi pesan yang ingin disampaikan. Teknik ini mengkin untuk digunakan karena sifat dari file audio yang berlebihan (redundant) sehingga dengan teknik penyembunyian pesan lewat suara dapat menghilangkan informasi yang tidak signifikan bila dihilangkan. Sehingga dengan teknik ini pesan atau data dapat disisipkan pada file ini dengan mengganti informasi yang tidak dibutuhkan pada kompresi dengan data tersebut.

Sudah banyak cara penyembunyian informasi-informasi yang berkembang dalam stenografi lewat audio,tapi disini akan dititikberatkan membuat suatu aplikasi yang akan membuat sebuah kumpulan nada atau melodi dari pesan yang akan disembunyikan sehingga pesan tersebut akan terjaga lebih aman karena telah dirubah dengan nada yang sesuai dengan yang diinginkan.

dapat menyelesaikan pembuatan tugas akhir yang berjudul “Aplikasi Steganografi Untuk Mengubah Sebuah Teks Menjadi Untaian Nada”

Tugas akhir dengan beban 4 SKS ini disusun dan diajukan sebagai salah satu syarat untuk menyelesaikan program Strata Satu (S1) pada jurusan Teknik Informatika, Fakultas Teknologi Industri, Universitas Pembangunan Nasional ”Veteran” Jawa Timur Surabaya.

Di dalam Tugas Akhir ini mungkin masih terdapat kekurangan – kekurangan yang belum bisa penulis sempurnakan. Untuk itu saran dan masukan sangatlah penulis harapkan untuk perbaikan ke depan.

Surabaya, November 2011

saya dapatmelaksanakan dan menyelesaikan Tugas Akhir sehingga berjalan dengan baik.

1. Bapak Prof. Dr. Ir. Teguh Soedarto, MP selaku Rektor dari Universitas Pembangunan Nasional ”Veteran” Jawa Timur.

2. Bapak Ir. Sutiyono, MT selaku Dekan Fakultas Teknologi Industri Universitas Pembangunan Nasional ”Veteran” Jawa Timur.

3. Bapak Achmad Junaidi, S.kom, selaku Sekretaris Program Studi Teknik Informatika Universitas Pembangunan Nasional ”Veteran” Jawa Timur danselaku pembimbing I yang telah mengarahkan dan membimbing dalam menyusun Laporan Tugas Akhir ini.

4. Bapak Mohamad Irwan Afandi, ST, M.Sc selaku Sekretaris Program StudiSistem Informasi Universitas Pembangunan Nasional ”Veteran” Jawa Timurdan selaku pembimbing II yang telah mengarahkan dan membimbing dalam melaksanakan Tugas Akhir ini.

5. Kedua orang tua tersayang yang senantiasa mengingatkan dan mendoakan serta memberikan dukungannya supaya Tugas Akhir ini segera penulis selesaikan.

melewati hari-hari penuh susah payah bersama. Terutama pada Firman yang selalu memberi dukungan semangat kepada saya.

9. Staff-staff IDDP (Mas Hari, Mas Fatih, Mbak Tina)

10.Kepada forum-forum yang saya ikuti mulai dari KASKUS, INDOWEBSTER, saya berterima kasih pada anda semua teman-teman meskipun berkumpul di dunia maya tapi saling mendukung satu sama lain 11.Bapak dan Ibu Dosen Program Studi Teknik Informatika dan Sistem

Informasiyang dengan tulus ikhlas memberikan arahan serta ilmunya 12.Semua pihak yang tidak mungkin untuk disebutkan satu – persatu

yangtelah memberikan bantuan pikiran dan motivasi di dalam membuat laporan dan kelancaran kegiatan Tugas Akhir ini.

Surabaya, November 2011

1.2 Rumusan Masalah ... 2

2.5 Keamanan algoritma kriptografi ... 11

2.6 Kompleksitas serangan ... 12

2.7 Pengertian Steganografi... 13

2.8 Sejarah Steganografi ... 15

2.9 Kegunaan Steganografi ... 16

2.10 Proses Steganografi ... 17

2.11 Teknik – Teknik Seta Kualitas Steganografi ... 18

2.12 Tipe Media Steganografi ... 21

2.12.1 File Sistem Komputer ... 22

2.12.2 Transmisi Protokol ... 22

2.12.3 Penyembunyian informasi dalam dokumen text ... 22

2.12.4 Penyembunyian informasi dalam File Audio ... 23

2.13 Data Text ... 24

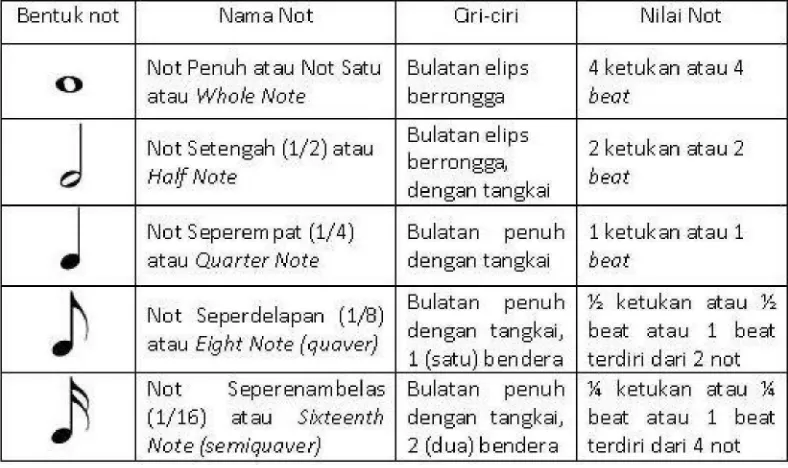

2.14 ASCII ... 26

2.15 Data suara ... 27

2.16 File Audio Digital ... 27

2.17 Audio Digital Tidak Terkompresi (WAV) ... 29

2.18 Format WAV ... 30

ANALISA dan PERENCANAAN ... 37

3.1 Analisis ... 37

3.1.1 Analisis permasalahan ... 37

3.1.2 Algoritma Shuffling atau Swap ... 38

3.1.3 Analisa Metode Permutasi ... 40

3.2 Perancangan dan design sistem aplikasi ... 46

3.2.1 Kebutuhan Perangkat ... 46

3.2.2 Perancangan Use Case Diagram ... 50

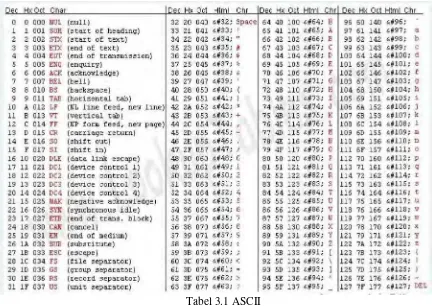

3.2.3 Diagram aktivitas ... 51

4.1.1 Lingkungan Uji Coba ... 58

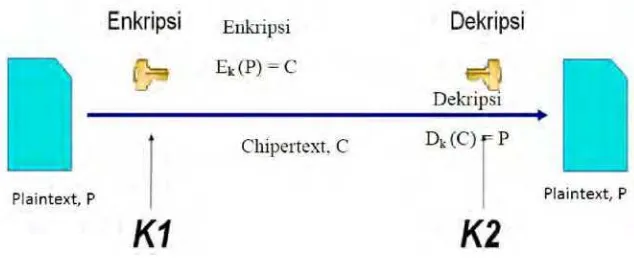

2.1 Skema Kriptografi Simetri………... 9

2.2 Skema Kriptografi Asimetri……… 9

2.3 Proses Steganografi………. 18

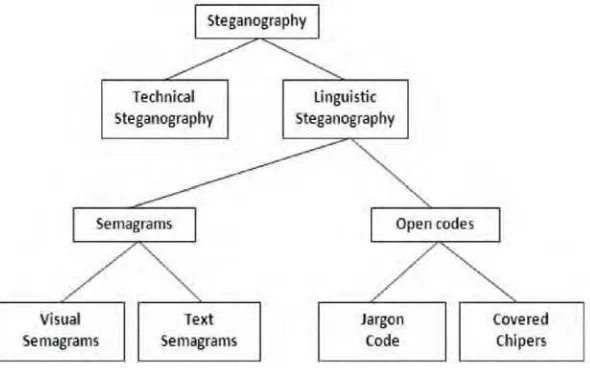

2.4 Taksonomi Steganografi……….. 18

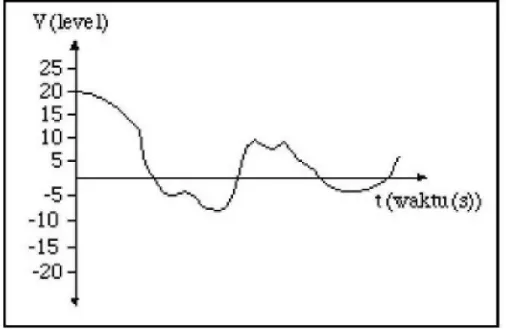

2.5 Suara Dalam Signal Analog………... 27

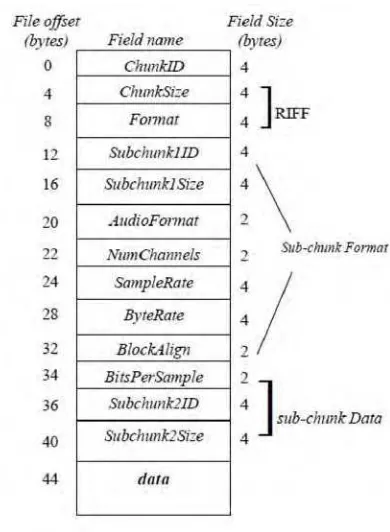

2.6 Skema File wav……… 32

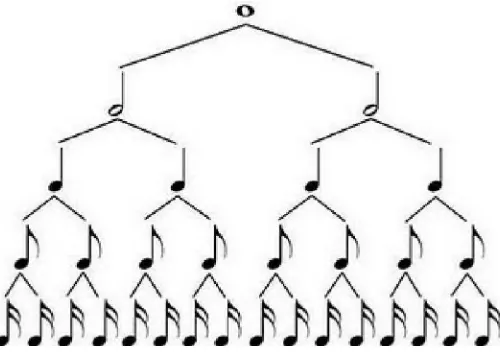

2.7 Not Tree………... 33

3.1 Use Case Diagram Aplikasi Stegano………... 50

3.2 Diagram Aktivitas Penyisipan Data………. 51

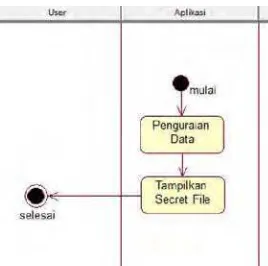

3.3 Diagram Aktivitas Penguraian Data……… 52

3.4 Flowchart Saat Memasukan Data dan Encrypt……… 53

3.5 Flowchart Saat Memasukan Data dan Decrypt………... 54

3.6 Interface dari Aplikasi………. 55

4.1 Uji Coba 1……… 60

4.2 Not Uji Coba 1………. 61

4.3 Clipboard Uji Coba 1………... 61

4.4 Saat Input dan Setelah di Deskripsi………. 62

4.5 Gelombang Frekuensi File………... 63

4.6 Properties yang Menunjukan Kualitas File……….. 64

4.7 Uji Coba 2……… 65

BAB I PENDAHULUAN 1.1 Latar Belakang

Ancaman dari keamanan komunikasi lewat jaringan turut menjadi sorotan bagi para pengguna internet.Ancaman-ancaman tersebut bisa berupa interupsi, penyadapan, modifikasi, ataupun fabrikasi. Dan hal-hal semacam inilah yang nantinya akan mengakibatkan suatu kerusakan pada data-data yang akan dikomunikasikan.

Dengan semakin berkembangnya ilmu pengetahuan khususnya di bidang informatika, munculnya berbagai macam teknik guna mengamankan data-data tersebut. Teknik-teknik tersebut sudah menjadi alternatif yang telah digunakan mulai jaman dahulu. Sebagai contoh kriptografi, yaitu suatu ilmu seni untuk menjaga keamanan pesan yang dikirim dari satu tempat ke tempat yang lain. Kriptografi sendiri sudah ada sejak 4000 SM, berkembang di era kerajaan mesir kuno serta romawi kuno, bahkan tehnik tersebut juga berpengaruh penting pada pengiriman data-data intelijen pada saat terjadinya perang dunia kedua. Pada saat itu kriptografi digunakan oleh Hitler guna mengirimkan pesan kepada tentaranya pada saat peperangan.

berhak. Salah satunya adalah teknik steganografi. Teknik sudah dipakai lebih dari 2500 tahun yang lalu untuk menyembunyikan pesan rahasia.Berbeda dengan teknik kriptografi, steganografi menyembunyikan pesan rahasia agar bagi orang awam tidak menyadari keberadaan dari pesan yang disembunyikan. Teknik ini sering digunakan untuk menghindari kecurigaan orang dan menghindari keinginan orang untuk mengetahui isi pesan rahasia tersebut.

Dengan berkembangnya dunia multimedia, maka steganografi modern menggunakan file multimedia ini sebagai kedok untuk menyembunyikan pesan, teknik ini dikenal dengan sebutan digital watermarking. Lalu lintas file multimedia di internet sudah lumrah sehingga akan mengurangi kecurigaan akan adanya pesan rahasia.

Banyak sekali metode steganografi yang berkembang mulai steganografi yang menyisipkan teks dalam teks, menyisipkan teks dalam gambar, serta menyisipkan teks dalam audio. Berdasarkan yang dijabarkan diatas disini akan dibangun sebuah aplikasi steganografi dengan metode steganografi menggunakan permutasi yang bertujuan lebih meningkatkan keamanan dari text yang disembunyikan

1.2 Rumusan Masalah

a. Bagaimana cara menyembunyikan pesan dalam sebuah sebuah text menjadi sebuah nada.

c. Bagaimana file-file yang nantinya akan dihasilkan oleh aplikasi tersebut.

1.3 Batasan Masalah

Agar tidak terjadi kesalahan persepsi dan tidak meluasnya pokok bahasan, maka ditulisbatasan-batasan masalah sebagai berikut:

a. Pesan yang di inputkan hanya bisa sebanyak 16 karakter. b. Format sound yang keluar hanya berupa .wav

c. Nada yang dihasilkan hanya berupa C, C#, D, D#, E, F, F#, G, G#,H, A, dan B

1.4 Tujuan

Tujuan dari pembuatan makalah ini adalah untuk membangun aplikasi steganografi yang memiliki tingkat keamanan yang cukup tinggi dibandingkan dengan kriptografi. Lalu bagaimana steganografi dapat diterapkan dalam file audio, dimana kebanyakan mengembed file dan menyembuyikannya dalam file audio tapi disini akan menggunakan metodelogi yang lebih baru yaitu merubah text yang akan dijadikan informasi menjadi sebuah melodi atau alunan-alunan nada.

1.5 Manfaat

1.6 Sistematika Penulisan

Untuk memudahkan cara mempelajari dan menganalisa, penulis menguraikan isi penulisan ke dalam 4 bab, dimana tiap-tiap bab saling berhubungan satu sama lain. Bab-bab tersebut adalah :

BAB I : Pendahuluan, bab ini merupakan pengantar untuk menjelaskan latar belakang

masalah, tujuan penulisan, batasan masalah, metode penulisan dan sistematika penulisan yang digunakan.

BAB II : Tinjauan pustaka, bab ini berisi gambaran umum dan teori tentang steganografi baik itu pengertian tentang steganografi, sejarah, kegunaan tipe-tipe media yang digunakan sampai dengan metode-metode yang digunakan untuk membuat suatu aplikasi steganografi.

Bab III :Analisa dan perancangan aplikasi, bab ini berisi tentang perancangan aplikasi dengan menggunakan flowchart, pembuatan source code program dengan menggunakan bahasa pemrograman C# dan implementasi dari coding aplikasi yang telah dibuat.

Bab IV : Membahas uji coba dari aplikasi yang digunakan apakah sesuai dengan yang diinginkan.

BAB II Tinjauan Pustaka 2.1 Algor itma

Defenisi Algoritma, “Algoritma adalah urutan langkah-langkah logis

penyelesaian masalah yang disusun secara sistematis”. Sedangkan menurut

Kamus Besar Bahasa Indonesia, terbitan Balai Pustaka, 1988.“Algoritma adalah

urutan logis pengambilan putusan untuk pemecahan masalah”.

Dalam matematika dan komputasi, algoritma atau algoritme merupakan kumpulan perintah untuk menyelesaikan suatu masalah.Perintah-perintah ini dapat diterjemahkan secara bertahap dari awal hingga akhir. Masalah tersebut dapat berupa apa saja, dengan catatan untuk setiap masalah, ada kriteria kondisi awal yang harus dipenuhi sebelum menjalankan algoritma. Algoritma akan dapat selalu berakhir untuk semua kondisi awal yang memenuhi kriteria, dalam hal ini berbeda dengan heuristik. Algoritma sering mempunyai langkah pengulangan (iterasi) atau memerlukan keputusan (logika Boolean dan perbandingan) sampai tugasnya selesai.

2.2 Kriptogr afi (Cr yptography)

Kriptografi berasal dari Bahasa Yunani : “cryptos” artinya “secret” (rahasia), sedangkan “graphein” artinya “writing” (tulisan). Jadi, kriptografi berarti “secret writing” (tulisan rahasia). Definisi yang dipakai di dalam

buku-buku yang lama (sebelum 1980-an) menyatakan bahwa kriptografi adalah ilmu dan seni untuk menjaga kerahasiaan pesan dengan cara menyandikanya ke dalam bentuk yang tidak dapat dimengerti lagi maknanya. Saat ini kriptografi lebih dari sekedar privacy, tetapi juga untuk tujuan confidelity, data integrity, autentication

dan non-repudation.

1. Confidelity (kerahasiaan) yaitu layanan agar isi pesan yang dikirimkan

tetap rahasia dan tidak diketahui oleh pihak lain (kecuali pihak pengirim, pihak penerima / pihak-pihak memiliki ijin). Umumnya hal ini dilakukan dengan cara membuat suatu algoritma matematis yang mampu mengubah data hingga menjadi sulit untuk dibaca dan dipahami.

2. Data integrity (keutuhan data) yaitu layanan yang mampu

mengenali/mendeteksi adanya manipulasi (penghapusan, pengubahan atau penambahan) data yang tidak sah (oleh pihak lain).

3. Authentication (keotentikan) yaitu layanan yang berhubungan dengan

identifikasi. Baik otentikasi pihak-pihak yang terlibat dalam pengiriman data maupun otentikasi keaslian data/informasi.

4. Non-repudiation (anti-penyangkalan) yaitu layanan yang dapat

Dalam penelitian ini definisi yang digunakan sebagai pengertian kriptografi :

Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan (cryptography is

the art and science of keeping message secure (SCH96))

Kata “seni” di dalam definisi di atas berasal dari fakta sejarah bahwa pada masa-masa awal sejarah kriptografi, setiap orang mungkin mempunyai cara yang unik untuk merahasiakan pesan. Cara-cara unik tersebut mungkin berbeda-beda pada setiap pelaku kriptografi sehingga setiap cara menulis pesan rahasia pesan mempunai nilai estetika tersendiri sehingga kriptografi berkembang menjadi sebuah seni merahasiakan pesan (kata “graphy” di dalam “cryptography” itu sendiri sudah menyiratkan sebuah seni).

2.3 Algor itma kriptografi

Algoritma kriptografi atau sering disebut dengan cipher adalah suatu fungsi matematis yang digunakan untuk melakukan enkripsi dan dekripsi (Schneier, 1996).

kriptografi modern lebih menitik beratkan pada kerahasiaan kunci yang digunakan pada algoritma tersebut (oleh pemakainya) sehingga algoritma tersebut dapat saja disebarkan ke kalangan masyarakat tanpa takut kehilangan kerahasiaan bagi para pemakainya. Berikut adalah terminologi yang digunakan dalam bidang kriptografi :

1. Plaintext adalah pesan yang hendak dikirimkan (berisi data asli).

2. Ciphertext adalah pesan ter-enkrip (tersandi) yang merupakan hasil enkripsi.

3. Enkripsi adalah proses pengubahan plaintext menjadi ciphertext.

4. Dekripsi adalah kebalikan dari enkripsi yakni mengubah ciphertext menjadi plaintext, sehingga berupa data awal/asli.

5. Kunci adalah suatu bilangan yang dirahasiakan yang digunakan dalam proses enkripsi dan dekripsi.

Algoritma kriptografi berdasarkan jenis kunci yang digunakan dapat dibedakan menjadi dua jenis yaitu :

a. Algoritma simetri

Dimana kunci yang digunakan untuk proses enkripsi dan dekripsi adalah kunci yang sama(K).

Gambar 2.1Skema Kriptografi Simetri

b. Algoritma asimetris

Dimana kunci yang digunakan untuk proses enkripsi (K1) atau sering disebut dengan public key dan dekripsi (K2) atau sering disebut dengan private key menggunakan kunci yang berbeda.

Sedangkan berdasarkan besar data yang diolah dalam satu kali proses, maka algoritma kriptografi dapat dibedakan menjadi dua jenis yaitu :

a.Algoritma block cipher

Informasi/data yang hendak dikirim dalam bentuk blok-blok besar (misal 64-bit) dimana blok-blok ini dioperasikan dengan fungsi enkripsi yang sama dan akan menghasilkan informasi rahasia dalam blok-blok yang berukuran sama.

b.Algoritma stream cipher

Informasi/data yang hendak dikirim dioperasikan dalam bentuk blok-blok yang lebih kecil (byte atau bit), biasanya satu karakter persatuan waktu proses, menggunakan tranformasi enkripsi yang berubah setiap waktu.

2.4 Kr iptanalisis

Kriptoanalisis (dari bahasa Yunani kryptós, "tersembunyi", dan analýein,

"melepaskan") adalah disiplin ilmu mengenai metode membaca pesan terenkripsi (tersandi), tanpa mengetahui informasi rahasia atau kunci yang seharusnya digunakan untuk membaca pesan tersebut.Dalam bahasa sehari-hari, kriptoanalisis bisa dikatakan ilmu memecahkan sandi. Disiplin ilmu yang digunakan pada kriptografi antara lain matematika, linguistik, logika, dan ilmu komputer.

yang digunakan, sehingga satu-satunya keamanan sistem kriptografi terletak sepenuhnya pada kunci. Hal ini didasarkan pada prinsip kerckhoff(1883) yang

berbunyi :

“semua algoritma kriptografi harus publik;hanya kunci yang rahasia”

2.5 Keamanan algor itma kriptografi

Lars Knudsen mengelompokan hasil kriptanalisis ke dalam beberapa kategori berdasarkan jumlah dan kualitas informasi yang berhasil ditemukan.

1. Pemecahan total (total berak). Kriptanalis menemukan kunci K sedemikian sehingga dekripsi Dk (C) = P.

2. Deduksi (penarikan kesimpulan) global (global deduction) kriptanalis menemukan algoritma alternatif, A, yang ekivalen dengan Dk(C) tetapi tidak mengetahui kunci K.

3. Deduksi lokal (instace/local deduction). Kriptanalis menemukan plainteks yang disadap.

4. Deduksi informasi (information deduction). Kriptanalis menemukan bebarapa inforamsi perihal kunci atau plainteks. Misalnya kriptanalis mengetahui beberapa bit kunci, kriptanalis mengetahui bahasa yang digunakan untuk menulis plainteks, kriptanalis mengetahui format plainteks dan sebagainya.

Sebaliknya, kriptografi dikatakan aman secara komputasi (computationally secure) bila memenuhi dua kriteria sebagai berikut :

1. Biaya untuk memecahkan cipherteks melampaui nilai inforamsi yang terkandung di dalam cipherteks tersebut.

2. Waktu yang diperlukan untuk memecahkan cipherteks melampaui lamanya waktu inforamsi tersebut harus dijaga kerahasiaanya.

2.6 Kompleksitas serangan

Kompleksitas serangan dapat diukur dengan beberapa cara, antara lain kompleksitas data, kompleksitas waktu dan kompleksitas memori.

a. Kompleksitas data (data complexity)

Jumlah data (plainteks dan cipherteks) yang dibutuhkan sebagai masukan untuk serangan.Semakin banyak data yang dibutuhkan untuk melakukan serangan, semakin kompleks serangan tersebut yang berarti semakin bagus sistem kriptografi tersebut.

b. Kompleksitas waktu (time complexity)

Waktu yang dibutuhkan untuk melakukan serangan.Semakin lama waktu yang dibutuhkan untuk melakukan serangan, berarti semakin bagus sistem kriptografi tersebut.

c. Kompleksitas ruang memori (space/storage complexity)

2.7 Penger tian Steganografi

Steganografi adalah suatu teknik untuk menyembunyikan informasi yang

bersifat pribadidengan sesuatu yang hasilnya akan tampak seperti informasi normal lainnya. Media yang digunakan umumnya merupakan suatu media yang berbeda dengan media pembawa informasi rahasia, dimana disinilah fungsi dari teknik steganography yaitu sebagai teknik penyamaran menggunakan media lain yang berbeda sehingga informasi rahasia dalam media awal tidak terlihat secara jelas [Waheed, 2000].

Steganografi biasanya sering disalah artikan dengan kriptografi karenanya

keduanya sama-sama bertujuan untuk melindungi informasi yang berharga. Perbedaan yang mendasar antara keduanya yaitu steganografi berhubungan dengan informasi tersembunyi sehingga tampak seperti tidak ada informasi tersembunyi sama sekali. Jika seseorang mengamati objek yang menyimpan informasi tersembunyi tersebut, ia tidak akan menyangka bahwa terdapat pesan rahasia dalam objek tersebut, dan karenanya ia tidak akan berusaha memecahkan informasi (dekripsi) dari objek tersebut.

Kata steganografi berasal dari bahasa Yunani, yaitu dari kata Stegan

(tersembunyi) dan Graptos (tulisan). Steganografi di dunia modern biasanya mengacu pada informasi atau suatu arsip yang telah disembunyikan ke dalam suatu arsip citra digital, audio, atau video. Teknik Steganography ini telah banyak

Semakin pentingnya nilai dari sebuah informasi, maka semakin berkembang pula metode-metode yang dapat digunakan untuk melakukan penyisipan informasi yang didukung pula dengan semakin berkembangnya media elektronik. Berbagai macam media elektronik kini telah dapat digunakan untuk melakukan berbagai fungsi steganography dengan berbagai macam tujuan dan fungsi yang diharapkan oleh penggunanya. Sebagai fungsi yang umum, steganography digunakan untuk memberikan cap khusus dalam sebuah karya yang dibuat dalam format media elektronik sebagai identifikasi [Johnson, 2006].

Satu hal esensial yang menjadi kelebihan steganografi adalah kemampuannya untuk menipu persepsi manusia, manusia tidak memiliki insting untuk mencurigai adanya arsip-arsip yang memiliki informasi yang tersembunyi di dalamnya, terutama bila arsip tersebut tampak seperti arsip normal lainnya.

2.8 Sejarah Steganografi

Seperti kriptografi, penggunaan steganografi sebetulnya telah digunakan berabad-abadyang lalu bahkan sebelum istilah steganografi itu sendiri muncul. Berikut adalah contoh penggunaan steganografi di masa lalu:

1.Selama terjadinya Perang Dunia ke-2, tinta yang tidak tampak (invisible ink) telah digunakan untuk menulis informasi pada lembaran kertas

sehingga saat kertas tersebut jatuh di tangan pihak lain hanya akan tampak seperti lembaran kertas kosong biasa. Cairan seperti air kencing (urine), susu, vinegar, dan jus buah digunakan sebagai media penulisan sebab bila salah satu elemen tersebut dipanaskan, tulisan akan menggelap dan tampak melalui mata manusia.

2.Pada sejarah Yunani kuno, masyarakatnya biasa menggunakan seorang pembawa pesan sebagai perantara pengiriman pesan. Pengirim pesan tersebut akan dicukur rambutnya, untuk kemudian dituliskan suatu pesan pada kepalanya yang sudah botak. Setelah pesan dituliskan, pembawa pesan harus menunggu hingga rambutnya tumbuh kembali sebelum dapat mengirimkan pesan kepada pihak penerima. Pihak penerima kemudian akan mencukur rambut pembawa pesan tersebut untuk melihat pesan yang tersembunyi.

Pihak penerima kemudian akan menghilangkan lilin dari lembaran tersebut untuk melihat pesan yang disampaikan oleh pihak pengirim.

2.9 Kegunaan Steganografi

Seperti perangkat keamanan lainnya, steganografi dapat digunakan untuk

berbagai macam alasan, beberapa diantaranya untuk alasan yang baik, namun dapat juga untuk alasan yang tidak baik. Untuk tujuan legitimasi dapat digunakan pengamanan seperti citra dengan watermarking dengan alasan untuk perlindungan

copyright. Digital watermark (yang juga dikenal dengan fingerprinting, yang dikhususkan untuk hal-hal menyangkut copyright) sangat mirip dengan

steganografi karena menggunakan metode penyembunyian dalam arsip, yang

muncul sebagai bagian asli dari arsip tersebut dan tidak mudah dideteksi oleh kebanyakan orang.

Steganografi juga dapat digunakan sebagai cara untuk membuat pengganti

suatu nilai hash satu arah (yaitu pengguna mengambil suatu masukan panjang

variabel dan membuat sebuah keluaran panjang statis dengan tipe string untuk melakukan verifikasi bahwa tidak ada perubahan yang dibuat pada variabel masukan yang asli). Selain itu juga, steganografi dapat digunakan sebagai

tag-notes untuk citra online. Terakhir, steganografijuga dapat digunakan untuk

Sayangnya, steganografi juga dapat digunakan untuk alasan yang ilegal.

Sebagai contoh, jika seseorang telah mencuri data, mereka dapat menyembunyikan arsip curian tersebut ke dalam arsip lain dan mengirimkannya keluar tanpa menimbulkan kecurigaan siapapun karena tampak seperti email atau arsip normal. Selain itu, seseorang dengan hobi menyimpan pornografi, atau lebih parah lagi, menyimpannya dalam harddisk, mereka dapat menyembunyikan hobi buruk mereka tersebut melalui steganografi. Begitu pula dengan masalah terorisme, steganografi dapat digunakan oleh para teroris untuk menyamarkan komunikasi mereka dari pihak luar.

2.10 Pr oses Steganografi

Ada dua proses utama dalam steganografi digital yaitu penyisipan (embedding/encoding) dan penguraian (extraction/decoding) pesan. Pesan dapat berupa plaintext, chipertext, citra, atau apapun yang dapat ditempelkan ke dalam bit-stream.

Embedding merupakan proses menyisipkan pesan ke dalam berkas yang belum dimodifikasi, yang disebut media cover (cover object). Kemudian media cover dan pesan yang ditempelkan membuat media stego (stego object).

Gambar 2.3 Proses Steganografi

2.11 Teknik – Teknik Seta Kualitas Steganografi

Ada berbagai macam teknik steganografi yang ada di dunia ini tapi disini akan dijelaskan teknik-teknik steganografi secara general berdasarkan taksanomi steganografi.

1. Technical Steganography

Teknik ini menggunakan metode sains untuk menyembunyikan pesan.

Contohnya adalah penyembunyian pesan dalam chip mikro. 2. Linguistic Steganography

Teknik ini menyembunyikan pesan dalam cara yang tidak lazim. Teknik initerbagi menjadi dua bagian yaitu Semagrams dan Open Codes.

3. Open Codes

Teknik ini menyembunyikan pesan cara yang tidak umum namun tetap tidakmencurigakan. Teknik ini terbagi menjadi dua bagian yaitu Jargon Code dan Covered Ciphers.

4. Jargon Codes

Kode jargon, seperti namanya, menggunakan bahasa yang dipahami oleh sekelompok orang tetapi tidak berarti bagi orang lain. Kode jargon termasuk warchalking (simbol yang digunakan untuk menunjukkan keberadaan dan jenis sinyal jaringan nirkabel), terminologi bawah tanah, atau percakapan yang tidak bersalah yang menyampaikan arti khusus karena fakta-fakta yang hanya diketahui oleh speaker.

5. Covered Ciphers

tersebut oleh pihak yang mengetahui bagaimana pesan tersembunyi tersebut disembunyikan.

6. Semagrams

Menyembunyikan informasi dengan menggunakan simbol atau tanda.

7. Visual Semagrams

Penyembunyian informasi pada benda yang terlihat biasa, contoh corat-coret di dinding atau peletakan-peletakan suatu benda pada meja.

8. Text Semagrams

Teks semagram menyembunyikan pesan teks dengan memodifikasi penampilan dari teks pembawa, seperti perubahan halus dalam ukuran font atau jenis font atau menambahkan spasi ekstra.

Untuk masalah kualitas dari steganografi ada bermacam-macam factor sebagai pengukur bagaiman kualitas dari steganografi. Faktor-faktor teresebut antara lain :

1. Imperceptibility

Keberadaan pesan dalam media penampung tidak dapat dideteksi 2. Fidelity

3. Recovery

Pesan rahasia yang telah disisipkan dalam media penampung harus dapatdiungkap kembali. Hal ini merupakan syarat mutlak dalam sebuah algoritma steganografi, karena ada banyak cara penyisipan pesan yang tidak terdeteksi namun sulit dalam pembacaan kembali. 4. Robustness

Pesan yang disembunyikan harus tahan terhadap berbagai operasi manipulasi yang dilakukan pada media penampung. Bila pada media penampung dilakukan operasi-operasi manipulasi, maka pesan yang disembunyikan seharusnya tidak rusak (tetap valid jika diekstraksi kembali).

Steganografi yang baik adalah steganografi yang mimiliki imperceptibility

tinggi, fidelity tinggi, recovery maksimum dan robustness tinggi.

2.12 Tipe Media Steganogr afi

Dalam steganography, ada beberapa tipe media yang dapat digunakan untuk menyisipkan pesan rahasia. Tipe-tipe media ini dapat berfungsi sebagai media pembawa pesan rahasia, yang disebut dengan host message. Terdapat

2.12.1 File Sistem Komputer

Sebagaimana penyimpanan data secara normal, sebuah file sistem komputer juga dapat digunakan untuk menyembunyikan informasi diantara file yang tidak terlihat penting.Sebagai contoh sebuah hard drive ketika menampakkan partisi dalam komputer pemakai dapat berisi partisi tersembunyi yang dapat membawa informasi tersembunyididalamnya.Sebagai contoh sfspatch adalah

sebuah potongan kernel, yang dapat berfungsi untuk memasukkan modul pendukung file steganography dalam sistem Linux. Sfspatch menggunakan enkripsi secara bersamaan dengan tehnik steganography untuk menyembunyikan informasi rahasia di dalam disk sehingga tidak akan terlihat oleh pemakai awam [Westfeld, 1999].

2.12.2 Tr ansmisi Pr otokol

Transmission Control Protocol (TCP) dan Intenet Protocol (IP) adalah sebagian dari protokol yang dapat digunakan untuk menyembunyikan informasi didalam bagian header tertentu. Beberapa bagian dari TCP/IP akan diubah atau dipotong melalui mekanisme paket filter atau melalui fragment-fragment yang dikumpulkan kembali. Bagaimanapun, terdapat beberapa bagian yang tidak dapat diubah. Bagian - bagian tersebut meliputi : Identification field, Sequence Number field, dan Acknowledge Sequence Number field.

2.12.3 Penyembunyian infor masi dalam dokumen text

tiga cara berbeda untuk melakukanpenyembunyian di dalam data text. Metode - metode tersebut adalah : Metode Spasi Terbuka, Syntactic, dan Metode Semantic.

2.12.4 Penyembunyian infor masi dalam File Audio

Bender et al mengungkapkan penyembunyian informasi dalam sinyal audio sebagai tantangan khusus.Hal ini disebabkan karena fakta bahwa Human

Auditory System(HAS) berjalan melebihi jangkauan dinamis yang luas.Tetapi

sebagaimana yang didiskusikan dalam paper masih terdapat beberapa kemungkinan untuk mengungkap sebagian "holes" yang tersedia. Terlebih dahulu untuk menyembunyikan informasi dalam data audio tidak hanya cukup untuk mengingat dari sensitivitas HAS, namun juga fakta bahwa sinyal audio berjalan diantara encoding dan decoding. Sinyal audio tersebut juga dapat berjalan melalui sebuah media penyimpan atau ditransmisikan melalui suatu media. Ketika data audio direpresentasikan secara digital, metode kuantisasi sample dan penilaian sampling temporal akan menjadi faktor penting. Beberapa tehnik dipresentasikan oleh Bender et al untuk menyembunyikan informasi melalui data audio meliputi

low-bit encoding dan Phase coding.

Dalam low-bit encoding informasi disimpan dengan mengubah Least Siginificant Bit (LSB) dari masing-masing sampling point menggunakan sebuah

informasi dalam data audio, skema low-bit encoding dapat dihancurkan dengan

niose channel dan re-sampling.

Phase coding telah terbukti sebagai tehnik coding yang paling efektif dalam kasus sinyal ke rasio noise. Dalam metode ini phase dari sinyal audio asli akan diubah dengan referensi phase dari informasi yang akan disembunyikan. Bender et al menemukan bahwa sebuah kapasitas channel sekitar 8 bps dapat dicapai dengan mengalokasikan 128 slot frekuensi per bit dengan background noise yang minimum. Bender et al mendiskusikan metode untuk memperbaiki sinyal audio encoding dibawah channel komunikasi yang berbeda. Bagaimanapun, fokus penelitian ini terletak pada penyembunyian informasi dalam data grafik dan pembaca yang tertarik terhadap kasus ini dapat melihat dalam "Techiques for Data Hiding" oleh Bender et al. Hyperlink kepada dokumen tersebut tersedia pada daftar pustaka dalam tugas akhir ini.

2.13 Data Text

Ada berbagai macam data teks dalam file computer antara lain : a. Ascii

Standar ASCII hanya memperbolehkan file teks ASCII-saja (tidak seperti jenis file yang paling lain) yang secara bebas dibaca di Unix, Macintosh, Microsoft Windows, DOS, dan sistem lainnya.

b. MIME

File teks biasanya memiliki tipeMIME "teks biasa /", biasanya dengan informasi tambahan yang menunjukkan encoding. Sebelum munculnya Mac OS X, Mac OS sistem dianggap isi dari sebuah file menjadi file teks ketika garpu sumber dayanya menunjukkan bahwa jenis file adalah "TEXT". Di bawah sistem operasi Microsoft Windows, file dianggap sebagai file teks jika akhiran dari nama file (ekstensi "") adalah "txt". c. .TXT

2.14 ASCII

The American Standard Kode untuk Informasi Interchange (ASCII, pengucapan: / æski / ass-kee) merupakan skema pengkodean karakter berdasarkan urutan abjad Inggris. Kode ASCII mewakili teks dalam komputer, peralatan komunikasi, dan perangkat lain yang menggunakan teks. Paling modern skema pengkodean karakter didasarkan pada ASCII, meskipun mereka mendukung karakter lebih banyak dari ASCII tidak.

Secara historis, ASCII dikembangkan dari kode telegraf. Penggunaan komersial pertama adalah sebagai kode teleprinter tujuh-bit dipromosikan oleh layanan Bell data.Bekerja pada ASCII secara resmi dimulai pada tanggal 6 Oktober, 1960 dengan pertemuan pertama (ASA) subkomite American Association Standar X3.2. Edisi pertama dari standar diterbitkan selama tahun 1963, revisi besar selama 1967, dan update terbaru pada tahun 1986. Dibandingkan dengan kode telegraf sebelumnya. Bell diusulkan kode dan ASCII adalah berdua memesan untuk menyortir lebih nyaman (yaitu, alphabetization) dari daftar dan menambahkan fitur untuk perangkat selain teleprinters.

2.15 Data suar a

Suara (audio) atau bunyi merupakan sebuah sinyal analog yang dihasilkan oleh getaran yang membentuk sebuah gelombang longitudinal dengan frekuensi 20hz sampai 20.000hz (berdasarkan tingkat pendengaran manusia).

Gambar 2.5 Suara Dalam Sinyal Analog

Gambar diatas merupakan gelombang suara yang masih berbentuk sinyal analog dapat diubah kedalam bit-bit digital, proses sampling digitalisasi.

2.16 File Audio Digital

1.WAV

File audio ini diciptakan oleh Microsoft. File ini menjadi standar file audio dalam personal Computer (PC) baik untuk system operasi, game, maupun file suara lain yang kualitas suaranya setara dengan CD. File ini memiliki ukuran yang cukup besar, karena suara yang disimpan dalam format ini tidak mengalami proses kompresi (raw data). Meski buatan Microsoft, bukan berarti file ini tidak dapat dijalankan system operasi selain Windows. Setidaknya, Linux dan Macintosh juga dapat menjalankan file ini.

2.AIFF

Merupakan audio digital tidak terkompresi buatan Macintosh. CD audio komersial umumnya menggunakan format Audio Interchange File (AIFF), salah satu format audio digital dengan kualitas terbaik. Wajar kalau ukuran file format ini rata-rata cukup besar. Untuk lagu berdurasi 3 menit saja, file .AIFF dapat menggunakan ruang hardisk sebesar 30-50 MB.

3.Mp3

ukuran MP3 membuatnya menjadi file Audio favorit yang digunakan dalam internet.

4.WMA

Windows Media Audio (WMA) sebetulnya sudah diperkenalan sejak akhir 90-an.Namun,pamornya masih kalah disbanding MP3. AKhir-akhir ini WMA mulai merebak di kalangan pengguna Windows, terutama dihubungkan dengan hak cipta. WMAmemiliki keunggulan dalam file audio.WMA tidak bisa dimainkan atau disalain dengan sembarangan. WMA juga mengguna bit rate 128Kbps.

2.17 Audio Digital Tidak Ter kompr esi (WAV)

File wave (WAV) adalah format file audio yang diciptakan oleh Microsoft, dan telah menjadi standar format audio bagi PC.File WAV dienali sebagai sebuah file dengan eksistensi .wav

File WAV memiliki format 1-N saluran dan 16 bit per sample, serta memiliki sampling rate 44.1 KHz. File WAV digunakan di dalam PC sebagai suatu medium pertukaran antara komputer dengan platform yang berbeda.

Keuntungan dengan adanya file WAV adalah kita dapat mengedit file tersebut karena file tersebut masih dalam kondisi tidak terkompresi, tetapi ketika file telah dimampatkan, kita akan mengalami kesulitan dalam mengedit.

2.18 For mat WAV

WAV adalah file audio digital yang tidak terkompresi yang banyak digunakan pada PC dan memiliki kualitas suara audio CD.WAV adalah format audio digital yang paling murni, oleh karena itu format ini membutuhkan space / ruang yang sangat besar di dalam hard-disk. Misalkan saja untuk sebuah lagu berdurasi 3 menit, file wave menghabiskan sekitar 30 MB ruang di dalam harddisk.

Keterangan : offset panjang isi 0 4 bytes "RIFF"

4 4 bytes <panjang file - 8> 8 4 bytes "WAVE"

12 4 bytes "fmt "

16 4 bytes <panjang data fmt> // (=16) 20 2 bytes <aturan encoding file wave>

22 2 bytes <saluran > //saluran: 1 = mono, 2 = stereo 24 4 bytes <Sample rate> // Sample per detik: 44100 28 4 bytes <byte/detik > // sample rate * block align 32 2 bytes <block align> // saluran * bit/sample / 8 34 2 bytes <bit/sample> // 8 atau 16

36 4 bytes "data"

Gambar 2.6 Skema file .wav

2.19 Notasi music

2.20 Pohon Not

Sesuai dengan arti not balok di Kamus Besar Bahasa Indonesia pada bahasan di atas, yaitu not yang tidak dilambangkan dengan angka, tetapi dengan garis-garis dan tanda-tanda lain. Garis – garis yang dimaksud adalah garis paranada, sedangkan tanda – tanda lain yang dimaksud adalah, penuh tidaknya kepala not, ada tidaknya tangkai not, serta berapa banyak jumlah bendera yang ada pada tangkai not.

Pada bahasan ini, yang dimaksud dengan nama not adalah sebutan not tersebut, dan untuk nilai not berarti menjelaskan panjang pendeknya bunyi not tersebut jika dimainkan. Agar lebih mudah untuk belajar nama dan nilai not balok, sebaiknya cermati dahulu Pohon Not (Note Tree) berikut ini.

Gambar 2.7 Gambar Not tree

memiliki kepala not dengan utuh, memiliki tangkai, dan memiliki bendera.Pada gambar di atas, ada not yang hanya terdiri dari kepala not dengan bentuk berrongga tanpa ada tambahan lain-lain, namun ada juga not yang terdiri dari kepala not berrongga dengan tangkai saja tanpa bendera. Ada juga not yang memiliki lebih dari dari satu bendera. Khusus untuk not dengan kepala berrongga yang memiliki tangkai, aturan yang berlaku, tidak boleh memiliki bendera.

2.21 Nama dan Nilai Not Balok

Not di atas tidak terbatas hanya sampai not seperenambelas (1/16) atau Sixteeth Note (semiquaver), tetapi ada lagi hingga mungkin not sepertigapuluhdua (1/32) atau bahkan not seperenampuluhempat (1/64). Semua itu tergantung berapa banyak bendera pada tangkai.Semakin banyak bendera, maka jumlah not pada 1 (satu) ketukan atau beat, bakal semakin banyak.

2.22 Tanga Nada

Suatu tangga nada adalah serangkaian not yang disusun mengikuti urutan abjad. Urutan abjad ini lazimnya ditulis dengan memakai huruf besar, bisa dimulai dari huruf A sebagai not pertama dan yang paling rendah dan berakhir dengan A juga, not ke delapan atau not terakhir dan paling tinggi. Not ke delapan ini disebut oktaf. Urutannya demikian: A B C D E F G A. Kalau dibunyikan dengan memakai not, urutan abjad ini demikian: la, si, do, re, mi, fa, sol, la.

Kedua, suatu tangga nada bertolak dari not apa pun sejauh satu oktaf dan berdasarkan suatu bentuk pola yang sudah ditetapkan. Dari urutan not mengikuti abjad tadi, Anda melihat bahwa bentuk pola tangganada itu sudah ditetapkan.Ia mulai dari A lalu mengikuti urutan abjad sampai dengan G kemudian balik ke A, kali ini delapan nada lebih tinggi dari A pertama. Karena satu tangganada dibentuk oleh delapan nada, maka huruf terjauh yang berbeda dengan A haruslah huruf ketujuh dan itulah huruf G. Sesudah G, Anda harus mengulangi A. Karena A bisa dipakai untuk membentuk suatu tangganada, maka setiap abjad yang lain pun bisa dipakai untuk membentuk tangganada yang lain. Tangganada lain bisa mulai dari B,C, D, E, F, atau G dan berakhir satu oktaf lebih tinggi juga dengan B, C, D, E, F, atau G.

Untuk maksud praktis, kita memakai tangganada yang mulai dengan C. Urutannya menurut abjad demikian: C D E F G A B C. Kalau dinyanyikan, urutan huruf ini berbunyi do, re, mi, fa, sol, la, si, do.

Dari bentuk polanya, ada dua pasang not yang masing-masing membentuk setengahnada (satu fret).Pertama, pasangan E-F; dan, kedua, pasangan B-C.Pasangan lain (C-D, D-E, F-G, G-A, dan A-B) masing-masing membentuk satunada.

Dalam bahasa Inggris, satunada disebut tone sementara setengahnada disebut semitone. Untuk mempermudah ingatan Anda, aturan tentang pasangan not manakah yang membentuk satunada atau setengahnada dringkaskan melalui urutan T (singkatan untuk tone, satunada) dan S (singkatan untuk semitone, setengahnada). Ringkasannya demikian:

BAB III

ANALISA dan PERENCANAAN 3.1 Analisis

Analisis adalah penguraian dari suatu pembahasan, dalam hal ini pembahasan mengenai aplikasi steganografi yang mengubah sebuah text menjadi nada-nada dasar yang dimulai dari nada dasar C hingga nada dasar D dimana menggunakan metode permutasi dan serta faktorial yang berguna untuk penyembunyian text sehingga memungkinkan mempunyai tingkat keamanan yang lebih tinggi dibanding aplikasi steganografi yang telah ada selama ini. Serta akan dijabarkan perangkat apa saja yang nantinya dibutuhkan untuk membangun aplikasi tersebut.

3.1.1 Analisis per masalahan

3.1.2 Algor itma Shuffling atau Swap

Algoritma shuffling atau swap pada intinya memanfaatkan gif sebagai media untuk pengacakan pesan. Dalam algoritma ini tidak terjadi perubahan apapun data yang ada pada gambar yang nantinya akan dijadikan suara. Sehingga menambah aspek robustness dari algoritma ini.

Sesuai dengan namanya Shuffling akan melakukan shuffle terhadap urutan dari nada yang merupakan sebuah berkas GIF, shuffle jika diterjemahkan dalam bahasa Indonesia berarti mengacak. Sehingga dapat diartikan bahwa Shuffling merupakan algoritma yang memanfaatkan penukaran notasi nada-nada yang ada dari urutan yang ditunjukan pada kolom notes. Dalam 24 urutan nada yang berdasarkan notes kita dapat menyimpan log (24!) = 620448401733239439360000 (angka max) pesan berdasarkan pengurutanya.

Dengan dilakukannya penukaran posisi makan akan dapat diperoleh sebuah informasi berkaitan dengan perbedaan posisi akhir dengan posisi awal. Dengan kata lain jika kita diberikan n sebagai ukuran media penyisipan makan kita dapat menyimpan log(n!) informasi berdasar pengurutannya.

a. Penetuan sisa huruf

Penentuan sisa huruf atau huruh yang dapat diinputkan berdasarkan perhitungan dibawah ini, dimana jumlah pengurutan yang dimasukan sejumlah 24!, ketika kita menggunakan huruf ditambah dengan spasi saja total keselurahan sama dengan 27 karakter yang bisa diinputkan maka kalkulasinya adalah :

Log(24!)/Log27 = 23,7 / 1,4471 = ± 16 karakter saja

Sedangkan ketika kita menggunakan huruf ditambah angka serta beberapa tanda baca seperti . (titik), : (titik dua). – (minus) , ( ) (kurung buka dan tutup) maka jumlah keseluruhan sama dengan 42 karakter yang bisa diinputkan maka kalkulasinya adalah :

Log (24!) / Log 42 = 23,7 / 1,7 = ± 13 karakter yang

bisa diinputkan b. Mekanisme Swap

Pertama semua text yang akan diterjemahkan dan akan di encode disimpan terlebih dahulu pada sebuah array nantinya mekanisme swapnya aka berdasar coding dibwah ini :

skip = (message % freeIndexes.Count).IntValue(); message = message / freeIndexes.Count;

int resultIndex = freeIndexes[skip];

3.1.3 Analisa Metode Per mutasi

Metode permutasi ini dibagi menjadi 2 : 1. Permutasi 27 (untuk huruf a-z serta spasi)

Untuk permutasi ini pertama kita mengambil ASCII decimal dari setiap huruf mulai a-z, yang diambil adalah ASCII huruf-huruf kecil jadi meskipun pada nantinya user yang menginputkan huruf besar string akan dirubah menjadi huruf kecil guna mengambil ASCIInya, dimana nanti setiap ASCII di inisialisasikan sebagai charcode.

Algoritma :

ASCII (decimal) = charbyte

Disimpan dalam variable charbyte yang telah

diubah dari string ke integer (Class

BigInteger).

Jika jumah huruf = 27

charbyte = 32, charcode = 26 // spasi

Else charcode = charbyte – 97 //untuk huruf

Dan nantinya charcode ini akan dipermutasi 27!

2. Permutasi 42 (untuk huruf a-z, angka 0-9, spasi serta . : ( ) - )

Algoritma :

ASCII (decimal) = charbyte

Disimpan dalam variable charbyte yang telah

diubah dari string ke integer (class

BigInteger).

Jika jumlah huruf = 42

Jika charbyte > 96 &&< 123

Charcode = charbyte – 97 // huruf

Jika charByte > 47 && charByte < 58)

Charcode = charbyte – 22 //angka

3. Perhitungan dari permutasi

Permutasi adalah penyusunan kembali suatu kumpulan objek dalam urutan yang berbeda dari urutan yang semula.Sebagai contoh, kata-kata dalam kalimat sebelumnya dapat disusun kembali sebagai "adalah Permutasi suatu urutan yang berbeda urutan yang kumpulan semula objek penyusunan kembali dalam dari." Proses mengembalikan objek-objek tersebut pada urutan yang baku (sesuai ketentuan) disebut sorting. Jika terdapat suatu untai abjad abcd, maka untai itu dapat dituliskan kembali dengan urutan yang berbeda: acbd, dacb, dan seterusnya. Selengkapnya ada 24 cara menuliskan keempat huruf tersebut dalam urutan yang berbeda satu sama lain.

abcd abdc acbd acdb adbc adcb bacd badc bcad bcda bdac bdca cabd cadb cbad cbda cdab cdba dabc dacb dbac dbca dcab dcba

Setiap untai baru yang tertulis mengandung unsur-unsur yang sama

dengan untai semula abcd, hanya saja ditulis dengan urutan yang berbeda. Maka setiap untai baru yang memiliki urutan berbeda dari untai semula ini disebut dengan permutasi dari abcd.

Untung seluuruh perhitungan ASCII dapat menggunakan table berikut ini :

Tabel 3.1 ASCII

4. Penggunaan hasil permutasi menjadi untaian nada.

Pada dasarnya hasil dari penjumlahan permutasi tersebut digunakan sebagai variabel berapa kalikah tangga nada C Cis D Dis E F Fis G Gis A H B c cis d dis e f fis g gis a h b di swap atau lebih gampangnya ditukar.

Contoh 1:

Ketika hasil permutasi = 1

Untaian nada awal yang : C Cis D Dis E F Fis G Gis A H B c cis d dis e f fis g gis a h b

Berganti dengan : Cis C D Dis E F Fis G Gis A H B c cis d dis e f fis g gis a h b

Disini menjelaskan bahwa nada awal mundur 1 kebelakang

Contoh 2 :

Ketika hasil permutasi = 9

Untaian nada awal yang : C Cis D Dis E F Fis G Gis A H B c cis d dis e f fis g gis a h b

Berganti dengan : Cis D Dis E F Fis G Gis A C H B c cis d dis e f fis g gis a h b

Nantinya ketika nada awal telah kembali kedepan nada kedua disni cis akan ikut mundur dan seterusnya dan seterusnya, semua mengikuti hasil permutasi.

3.2 Per ancangan dan design sistem aplikasi

Salah satu hal terpenting dalam membangun suatu aplikasi adalah fase perancangan dari aplikasi yang akan dibuat. Fase perancangan merupakan fase dasar dari pembuatan sebuah aplikasi dimana kita menentukan kegunaan aplikasi tersebut, lalu merancang bagaimana nantinya aplikasi ini digunakan, bagaimana aplikasi tersebut bekerja dan yang lainnya. Fase ini merupakan fase brainstorming kita untuk membuat sebuah aplikasi.

Di fase perancangan ini akan dijabarkan apa-apa saja yang diperlukan untuk membangun aplikasi tersebut antara lain mulai kebutuhan perangkat lunak serta perangkat keras, sequence diagram dimana akan dijabarkan bagaimana user menggunakan aplikasi tersebut, class diagaram, serta interface dari aplikasi tersebut.

3.2.1 Kebutuhan Perangkat

mulai dari perangkat keras (hardware) yang akan digunakan hingga perangkat lunak yang akan digunakan (software) untuk membangun dan mendukung pembuatan aplikasi tersebut.

3.2.1.1 Perangkat Keras

Perangkat keras dalam hal ini dalam bidang komputasi adalah semua bagian fisik komputer, dan dibedakan dengan data yang berada di dalamnya atau yang beroperasi di dalamnya, dan dibedakan dengan perangkat lunak (software) yang menyediakan instruksi untuk perangkat keras dalam menyelesaikan tugasnya. Perangkat keras yang digunakan dalam pembuatan aplikasi kriptografi adalah sebagai berikut :

1. Untuk Processor menggunakan Intel core I3 2. RAM 2 GB

3. Hardisk 500 GB

3.2.1.2 Perangkat Lunak

Perangkat lunak adalah istilah umum untuk data yang diformat dan disimpan secara digital, termasuk program komputer, dokumentasinya, dan berbagai informasi yang bisa dibaca dan ditulis oleh komputer. Dengan kata lain, bagian sistem komputer yang tidak berwujud.Perangkat lunak atau software yang

1. Visual Studio 2010 C# (perancangan aplikasi)

C# didisain untuk memenuhi kebutuhan akan sintaksis C++ yang lebih ringkas dan Rapid Application Development yang 'tanpa batas' (dibandingkan dengan RAD yang 'terbatas' seperti yang terdapat pada Delphi dan Visual Basic).

Agar mampu mempromosikan penggunaan besar-besaran dari bahasa C#, Microsoft, dengan dukungan dari Intel Corporation dan Hewlett-Packard, mencoba mengajukan standardisasi terhadap bahasa C#. Akhirnya, pada bulan Desember 2001, standar pertama pun diterima oleh European Computer Manufacturers Association atau Ecma International (ECMA), dengan nomor standar ECMA-334. Pada Desember 2002, standar kedua pun diadopsi oleh ECMA, dan tiga bulan kemudian diterima oleh International Organization for Standardization (ISO), dengan nomor standar ISO/IEC 23270:2006.

Alasan Penggunaan C #

• Fleksibel

C# program dapat di eksekusi di mesin computer sendiri atau di transmiskan melalu web dan di eksekusi di computer lainnya

• Powerfull

C# memiliki sekumpulan perintah yang sama dengan C++ yang kaya akan fitur yang lengkap tetapi dengan gaya bahasa yang lebih diperhalus sehingga memudahkan penggunanya

memodifikasi perintah yang sepenuhnya sama dengan C++ dan memberitahu dimana letak kesalahan kita bila ada kesalahan dalam aplikasi , hal ini dapat mengurangi waktu kita dalam mencari error

• Visual Oriented

library code .NET yang digunakan oleh C# menyediakan bantuan yang dibutuhkan untuk membuat tampilan yang sophisticated dengan frames, dropdown , tabbed windows, group button , scroll bar , background image , dan lainnya.

2. Windows 7 Home Premium (sistem operasi)

Windows 7 adalah rilis terkini Microsoft Windows yang menggantikan Windows Vista.Windows 7 dirilis untuk pabrikan komputer pada 22 Juli 2009 dan dirilis untuk publik pada 22 Oktober 2009, kurang dari tiga tahun setelah rilis pendahulunya, Windows Vista.

Windows Mail, Windows Movie Maker, dan Windows Photo Gallery, tidak disertakan lagi di Windows 7 kebanyakan ditawarkan oleh Microsoft secara terpisah sebagai bagian dari paket Windows Live Essentials yang gratis.

3.2.2 Perancangan Use Case Diagram

Use case diagram digunakan untuk memodelkan bisnis proses berdasarkan perspektif pengguna sistem. Use case diagram terdiri atas diagram untuk use case dan actor. Actor merepresentasikan orang yang akan mengoperasikan atau orang yang berinteraksi dengan sistem aplikasi.

Use case merepresentasikan operasi-operasi yang dilakukan oleh aktor. Use case digambarkan berbentuk elips dengan nama operasi dituliskan di dalamnya. Aktor yang melakukan operasi dihubungkan dengan garis lurus ke use case.

Dari gambar tersebut dijelaskan bagaimana dan apa saja yang user dan aplikasi lakukan. Dimana dijelaskan bahwa fungsi user menginput data yang akan disisipkan, dan mengurai data yang telah di stegano grafi oleh system. Sedangkan Fungsi Aplikasi adalah memberikan output yang sesuai dengan inputan dari user.

3.2.3 Diagr am aktivitas

Activity Diagram atau diagram aktifitas adalah suatu diagram yang digunakan untuk memodelkan perilaku Use Cases dan objects di dalam system.

Dalam hal ini akan dijelaskan bagaimana activity diagram dari penyisipan text dan penguraian nada yang nanti merupakan bagian proses dari aplikasi steganografi ini.

Gambar 3.2 Diagram Aktifitas Penyisipan Data

Gambar 3.3 Diagram Aktifitas Penguraian Data

Dari diagaram aktifitas penguraian data diatas dijelaskan ketika program di mulai dengan menguraikan data yang tersimpan dalam folder aplikasi tersebut. Kemudia aplikasi secara otomatis akan menampilkan secret file( data yang

tersembunyi).

3.2.4 Flowchar t

3.2.4.1 Flowchar t dari aplikasi

Disini akan dijelaskan bagaimana aliran data dari aplikasi steganografi yang akan dijalankan.

Gambar 3.4 Flowchart saat Memasukan Data dan Encrypt Start

Swap rangkaian nada x kali sesuai dengan hasil

Gambar 3.5 Flowchart saat Memasukan Data dan Decrypt

Dari kedua gambar diatas dijelaskan bagaimana mekanisme mulai dari input data, enkripsi data maupu mekanisme dekripsi data dimana nanti semua proses tersebut akan digunakan dalam diaplikasikan dalam coding menggunakan bahasa pemrograman C #. Proses yang disebutkan diatas merupakan proses-proses inti yang nantinya dapat dilakukan aplikasi steganografi tersebut.

3.2.5 Interface Design

Sesuai dengan algoritma dan flowchart maka dibuatlah tampilan-tampilan yang bertujuan untuk memudahkan pengguna untuk menjalankan aplikasi ini. Aplikasi piranti lunak steganografi ini diberi nama Armateus yang merupakan salah satu spesies dari Stegosaurus yang memiliki kemiripan nama dengan stego-file yang digunakan dalam proses steganografi. Tampilan-tampilan yang ada dibuat semenarik mungkin namun tetap sederhana dan bersifat fungsional termasuk dengan pembuatan logo yang menjadi simbol identitas dari aplikasi ini.Aplikasi ini dibuat dalam bahasa Inggris Indonesia semata-mata karena alasan untuk memudahkan pengguna lebih mudah menggunakan aplikasi ini.

3.2.5.1 Menu-Menu dan Tampilan yang Ter sedia Dalam Aplikasi

Ada berbagai macam text boxt, button dan label dalam aplikasi tersebut antara lain :

1. Button seperti piano yang membuat user bisa memlih nada yang menjadi nada awal. Ini berhubungan dengan textbox nada dimana disitu tertulis C major menandakan nada awal yang dipilih C major. Dalam button tersebut juga disediakan pilihan nada dasar mana yang akan digunakan diantara nada-nada yang disediakan.

2. Button Simple quarter, button tersebut berguna untuk membentuk suata tangga nada yang sesuai dengan urutan yang ada tanpa adanya pengacakan urutan nada

3. Button Random Melody, button ini berguna untuk ketika user ingin mengunakan sebuah urutan nada yang acak

4. Isi text merupakan coloumn dimana user bisa menginputkan text apa yang nantinya akan diubah menjadi sebuah nada.

5. Button pilihan factorial disamping berguna untuk memilih type text apa yang akan dgunakan, apakah menggunakan angka atau tidak, jika menggunakan angka menggunakan factorial 42 jika tidak hanya huruf dan spasi menggunakan factorial 27, ini sama seperti penjelasan di bagian analisa.

7. Isi angka angka merupakan kalkulasi dari hasil perhitungan pemfaktorialan dari teks yang di inputkan oleh user.

8. Button encrypt sesuai namanya berguna untuk mengenkripsi inputan teks yang ditulis user dalam box sis text dalam aplikasi tersebut.

9. Button decrypt sesuai namanya berguna mendeskripsi pesan yang yan nantinya berbentuk untaian nada menjadi text seperti semula.

10.Angka Max, merupakan jumlah maksimal dari kalkulasi perhitungan factorial yang dihasilkan dari proses

11.Hasil, menunjukan nada-nada yang dihasilkan dari proses enkripsi, kolom hasil tersebut juga dapat digunakan untuk input urutan nada yang nantinya akan di decrypt.

12.Coloumn gambar dibawah menunjukan hasil yang berupa gambar gif dari notasi yang dihasilkan. Coloumn hasil ini mempunyai beberapa fungsi ketika kita menekan button kiri di mouse kita dapat menyimpan gambar tersebut dalam format *.png. Selain itu ketika kita menekan “ctrl + y ” pada gambar tersebut akan tersimpan sound yang dihasilkan dari hasil notasi nada.

BAB IV Uji Coba

4.1 Uji coba

Uji coba merupakan titik terpenting dalam membuat suatu aplikasi. Dimana kita dapat menilai seperti apakah aplikasi yang telah kita buat dan kita dapat mengetahui kekurangan apa saja yang terdapat dalam aplikasi yang telah dibuat.

Dalam aplikasi ini ada beberapa hal yang perlu di tes antara lain bisakah aplikasi tersebut memproses teks yang di inputkan, bagaimana file.wav yang nantinya dihasilkan, serta apakah rule atau aturan-aturan yang ada di aplikasi berjalan dengan baik.

4.1.1 Lingkungan Uji Coba

Lingkungan uji coba aplikasi ini dilakukan pada sebuah notebook Asus X42J dengan spesifikasi seperti berikut ini :

• Processor : Inter® core ™ i3 CPU M 380 @ 2,53GHz

• RAM : 4 GB

• OS : Windows 7 Home Premium 64-bit

4.2 Skenar io Pengujian

Hal yang pertama yang akan diuji adalah bagaimana aplikasi tersebut bekerja setelah diberi inputan yang sesuai dengan aturan-aturan yang disediakan mulai penggunaan 27 faktorial sehingga hanya akan menggunakan huruf saja serta penggunaan 42 faktorial dimana teks yang diinputkan selain berupa huruf dapat berupa angka mulai 0-9 serta beberapa symbol seperti : (titik dua), - ( tanda minus), ( (kurung buka), ) (kurung tutup), serta . (tanda titik). Dalam uji coba ini akan dilihat juga bagaimana hasil yang dihasilkan oleh aplikasi tersebut. Mulai dari file .wav yang dibuat, hingga tangga nada yang dibuat.

Selain itu akan dibahas juga tentang bagaimana dari kualitas nada yang dihasilkan oleh aplikasi tersebut. Kualitas yang dimaksud disini nantinya berupa size dari file yang dihasilkan, durasi dari file yang dihasilkan, simple rate serta bit depth dari file yang nantinya akan dihasilkan oleh aplikasi tersebut. Dimana semua entitas-entitas tersebut akan mempengaruhi bagaimana kualitas dari file nada yang berupa.wav tersebut.

4.3 Tahap Uji Coba

•Uji coba 1

Gambar 4.1 Uji coba 1 Tahap Enkripsi Stegano file

Disini aplikasi menggunakan 27 Faktorial dimana bisa menampung16 karakter yang hanya terdiri dari huruf, tanda baca spasi dan angka. Ini adalah tahap enkripsi data menjadi stegano file.

Teks yang diinputkan : “hello world” Isi angka : 1474967912327400

Hasil .wav : temp.wav Hasil .txt : clipboard.txt

Hasil .png (notasi) : pic_20124924_014911.png

Notasi gambar :

Gambar 4.2 Not Uji Coba 1

Hasil clipboard :

Tahap Deskripsi Stegano file

Disini aplikasi menggunakan 27 Faktorial dimana bisa menampung 16 karakter yang hanya terdiri dari huruf, tanda baca spasi dan angka. Ini adalah tahap deskripsi stegano file menjadi data.

Input : Hasil :

C cis B c A d dis e f E fis g Dis Gis F gis D Cis a H h G Fis b (setelah itu tekan button decrypt)

Gambar 4.4 Saat Input dan setelah Didekripsi

Kesimpulan Uji Coba 1

Dari data-data yang telah disebutkan diatas dapat disimpulkan untuk mekanisme penginputan 27 faktorial dalam aplikasi tersebut tidak terdapat masalah.Dari data diatas juga dapat dismpulkan segala fungsi-fungsi aplikasi tersebut berjalan dengan baik tanpa terjadi error pada program.

Mengetahui kualitas sound dengan Adobe Audition

Di bagian pengujian ini sound yang dihasilkan oleh aplikasi dalam hal ini file temp.wav akan dilihat bagaimana kualitas suaranya dengan menggunakan software Adobe Audition. Pengukuran kualitas dari fie sound ini menggunakan parameter dari durasi suara, besar file, bit dept, serta simple rate dari file audio tersebut.

Gambar 4.5 Gelombang Frekuensi File

Gambar 4.6 Gambar Properties yang Menunjukan Kualitas File

Bagian dari gambar properties tersebut yang akan dijadikan patokan dari kualitas file yang dihasilakan adalah Duration, Simple Rate, channels, serta bit depth dari file audio tersebut.

•Uji coba 2

Gambar 4.7Uji coba 2 Tahap Enkripsi Stegano file

Untuk uji coba yang kedua aplikasi menggunakan 42 Faktorial dimana bisa menampung 13 karakter yang hanya terdiri dari huruf, tanda baca spasi,angka serta beberapa symbol seperti : (titik dua), - ( tanda minus), ( (kurung buka), ) (kurung tutup), dan . (tanda titik). Ini adalah tahap enkripsi data menjadi stegano file.

Teks yang diinputkan :“hello1 .:-()”

Isi angka : 5094482315244092734

Hasil .wav : temp.wav Hasil .txt : clipboard.txt

Hasil .png (notasi) : pic_20120724_080731.png Notasi gambar :

Gambar 4.8 Not Uji Coba 2

Hasil clipboard :

Tahap Deskripsi Stegano file

Disini aplikasi menggunakan 42 Faktorial dimana bisa menampung 13 karakter yang terdiri dari huruf, tanda baca spasi, angka serta beberapa symbol seperti : (titik dua), - ( tanda minus), ( (kurung buka), ) (kurung tutup), dan . (tanda titik). Ini adalah tahap deskripsi stegano file menjadi data.

Input : Hasil :

B D Gis e f A dis fis Cis g gis a h cis Fis E c F G b H Dis C d (setelah itu tekan button decrypt)

Gambar 4.10 Saat input dan setelah di dekripsi

Dari data-data yang telah disebutkan diatas dapat disimpulkan untuk mekanisme penginputan 42 faktorial dalam aplikasi tersebut tidak terdapat masalah.Dari data diatas juga dapat dismpulkan segala fungsi-fungsi aplikasi tersebut berjalan dengan baik tanpa terjadi error pada program.

Mengetahui kualitas sound dengan Adobe Audition

Secara garis besar kualitas file audio yang dihasilkan dari aplikasi dengan menggunakan 42 faktorial sama dengan menggunakana factorial. Mulai dari bit depet, sample rate, dan yang lainnya sama dengan uji coba yang sebelumnya. Mungkin disini yang membedakan hanya gelombang frekuensi yang dihasilkan dikarenakan susunan nada yang dihasilkan kedua aplikasi ini berbeda, selebihnya semua sama dengan uji coba pertama.

BAB V PENUTUP 5.1.1 Kesimpulan

Setelah melakukan serangkaian pengujian terhadap aplikasi menganalisa hasil yang didapatkan dari pengujian tersebut, maka dapat diambil kesimpulan sebagai berikut :

a)Aplikasi ini dapat merubah inputan teks menjadi file audio wav yang merupakan kumpulan dari untaian-untaian nada yang terbentuk dari teks yang telah diinputkan sebelumnya. File audio wav tersebut nantinya akan menjadi sebuah stegano file untuk menyembunyikan informasi yang berupa inputan teks tersebut.

b)Dalam membangun aplikasi steganografi tersebut digunakan metode permutasi dengan algoritma shuffling atau swapping, metode tersebut

merupakan cara dari aplikasi ini untuk membentuk suatu stegano file yang didalamnya terdapat sebuah hidden messages (pesan tersembunyi).

5.1.2 Saran

Dari beberapa kesimpulan yang diambil, dapat diambil saran – saran yang dapat digunakan dalam membuat suatu aplikasi :

a)Aplikasi ini memiliki aspek robustness yang cukup tinggi namun

kurang memaksimalisasikan metode pengamananya mungkin nanti dalam pengembangannya dapat dimasukan metode kriptografi AES dalam aplikasi tersebut.