A. JUDUL PENELITIAN

Kriptografi dengan algoritma vernam chiper dan steganografi dengan metode end of file (EOF) untuk keamanan data email.

B. BIDANG ILMU Rekayasa

C. LATAR BELAKANG MASALAH

Seiring dengan perkembangan teknologi sekarang ini yang semakin pesat maka proses pengiriman data dapat dilakukan dengan mudah dan melalui berbagai macam media yang telah ada antara lain, melalui media internet dengan menggunakan fasilitas e-mail.

Perkembangan yang pesat dalam proses pengiriman data membawa dampak yang besar, yaitu masalah keamanan data yang di kirim. Untuk itu, tidak mungkin mengirim data melalui media-media tersebut secara polos (plain), melainkan harus dilakukan proses pengamanan untuk data yang akan di kirim, salah satunya dilakukan dengan cara melakukan enkripsi pada sebuah file.

Kriptografi dapat menjadi jawaban dari masalah tersebut. Sebagai ilmu yang telah diaplikasikan untuk pengamanan data, kriptografi dapat digunakan untuk mengamankan data-data penting pada sebuah file. Data yang terkandung dalam file disandikan atau dienkripsi untuk diubah menjadi simbol tertentu sehingga hanya orang tertentu saja yang dapat mengetahui isi dari data tersebut.

Namun pada era sekarang ini masih di rasa kurang dalam pengamanan data menggunakan kriptografi. Setelah file tersebut di enkripsi, kita perlu melakukan penyembunyian file ke dalam file lain supaya pihak yang bukan berkepentingan tidak begitu curiga dalam melihat file tersebut. Langkah seperti ini sering disebut dengan Steganografi.

bidang jenis teknik untuk melakukan sebuah tugas dalam penyelubungan pesan rahasia dalam sebuah selubung file.

Ada beberapa perbedaan antara steganografi dengan kriptografi. Pada steganografi, penyembunyian atau penyamaran pesan ini dibuat sedemikian rupa sehingga pihak lain tidak mengetahui bahwa ada pesan lain di dalam pesan yang dikirim. Pesan inti tersebut tetap dipertahankan, hanya dalam penyampaiannya dikaburkan atau disembunyikan dengan berbagai cara. Hanya pihak penerima yang sah saja yang dapat mengetahui pesan lain tersebut.

Sedang pada kriptografi, karakter pesan diubah atau diacak menjadi bentuk lain yang tidak bermakna. Pesan yang disampaikan dalam kriptografi menjadi mencurigakan karena ketidakbermaknaannya tersebut. Sedang pesan dalam steganografi, terlihat seperti pesan biasa sehingga kecil kemungkinan untuk dicurigai. Namun demikian, bukan berarti tidak ada kekurangan pada steganografi ini. Kelemahan pada steganografi ini terjadi apabila kita mengubah format pesan yang dikirimkan, maka pesan rahasianya pun menjadi hilang. Ada persamaan diantara steganografi dan kriptografi ini yaitu keduanya digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.

Berdasar pada analisa dari masalah tersebut, maka penulis mengusulkan judul penelitian “Kriptografi dengan algoritma vernam chiper dan steganografi dengan metode end of file (EOF) untuk keamanan data email” sebagai bahan pertimbangan dalam proses pengamanan data sehingga diharapkan tidak terjadi pencurian atau penyadapan data.

D. PERUMUSAN MASALAH

Rumusan masalah yang muncul dari latar belakang yang telah di sajikan di atas adalah sebagai berikut :

1. Bagaimana efek perubahan file antara sebelum dan sesudah proses ? 2. Bagaimana pengaruh ukuran data terhadap ukuran media file ?

E. TUJUAN PENELITIAN

Tujuan dari penelitian ini adalah untuk mengamati perubahan file yang terbentuk dari sebelum dan sesudah diproses serta mengetahui pengaruh ukuran file terhadap ukuran media file yang terbentuk sehingga akan menghasilkan sebuah perangkat lunak yang dapat mengimplementasikan algoritma Vernam Chiper pada Kriptografi ditambahkan metode End of File pada Steganografi untuk penyandian berupa enkripsi dan dekripsi data dalam pengamanan file.

F. TINJAUAN PUSTAKA 1. Data dan Informasi

Data merupakan besaran yang menyampaikan suatu arti. Data komputer disimpan sebagai barisan muatan (listrik) yang diatur dalam satu pola sehingga merepresentasikan sebuah informasi. Dengan kata lain data menunjuk pada bentuk informasi (pola elektris). Data bukan merupakan informasi itu sendiri.

Sedang informasi merupakan hasil pengolahan dari sebuah model, formasi, organisasi ataupun suatu perubahan bentuk dari data yang memiliki nilai tertentu dan bisa digunakan untuk menambah pengetahuan bagi yang menerimanya. Informasi juga bisa disebut sebagai hasil pengolahan atau pemrosesan data.

2. File

File atau Berkas adalah sekumpulan data (informasi) yang berhubungan yang diberi nama dan tersimpan di dalam media penyimpanan sekunder (secondary storage). File memiliki ekstensi. Ekstensi berkas merupakan penandaan jenis berkas lewat nama berkas. Ekstensi biasanya ditulis setelah nama berkas dipisahkan dengan sebuah tanda titik. Pada sistem yang lama (MS-DOS) ekstensi hanya diperbolehkan maksimal 3 huruf, contohnya : exe, bat, com, txt. Batasan itu dihilangkan pada sistem yang lebih baru (Windows), contohnya : mpeg, java. Pada UNIX bahkan dikenal ada file yang memiliki lebih dari satu ekstensi, contohnya : tar.Z, tar.gz. (Sukrisno & Utami, 2007)

Struktur pada file terdiri dari 2 bagian yaitu header file dan isi file. Pada header file terdapat kode biner maupun kode ASCII yang berisikan tentang fungsi utama pada file. Pada isi file terdapat isi dari file yang telah terbentuk baik berupa text, lagu, video, dll. Di bawah ini merupakan gambar struktur file yang ada pada semua file.

Gambar 1 : Struktur File 3. Algortima Kriptigrafi

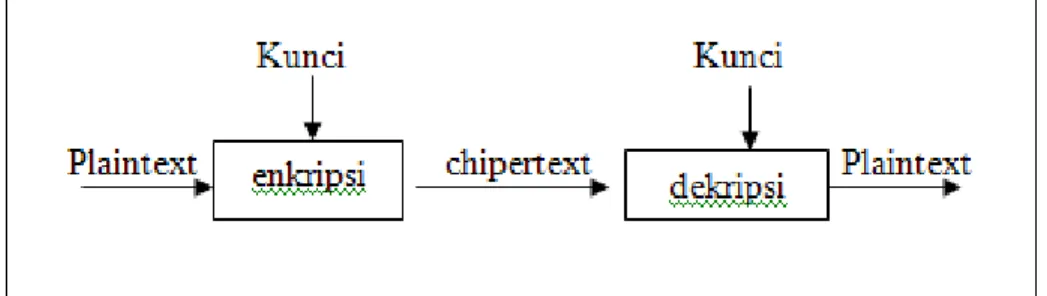

Cryptographic system atau cryptosystem adalah suatu fasilitas untuk mengkonversikan plaintext ke ciphertext dan sebaliknya. Dalam sistem ini, seperangkat parameter yang menentukan transformasi pencipheran tertentu disebut suatu set kunci. Proses enkripsi dan dekripsi diatur oleh satu atau beberapa kunci kriptografi (Kromodimoeljo, 2009). Secara umum, kunci-kunci yang digunakan untuk proses pengenkripsian dan pendekripsian tidak perlu identik, tergantung pada sistem yang digunakan. Gambar di bawah ini mengilustrasikan kinerja dari proses enkripsi konvensional.

Proses enkripsi terdiri dari sebuah algoritma dan sebuah kunci. Kunci adalah sebuah nilai yang terlepas dari pesan asli (plaintext) dan mengontrol algoritma yang dipakai. Penerapan algoritma akan menghasilkan output yang berbeda sesuai dengan kunci yang digunakan. Mengubah kunci berarti mengubah output dari algoritma yang dipakai.

Setelah chipertext dihasilkan, chipertext tersebut dapat diubah kembali menjad pesan asli dengan algoritma dekripsi dan dengan kunci yang sama seperti yang digunakan pada saat enkripsi.

4. Vernam Chiper a. Gambaran Umum

Vernam cipher merupakan algoritma kriptografi yang ditemukan oleh Mayor J. Maugborne dan G. Vernam. Algoritma ini merupakan algoritma berjenis symmetric key yang artinya bahwa kunci yang digunakan untuk melakukan enkripsi dan dekripsi merupakan kunci yang sama. Dalam proses enkripsi, algoritma ini menggunakan cara stream cipher dimana cipher berasal dari hasil XOR antara bit plaintext dan bit key. Algoritma Vernam cipher diadopsi dari one-time pad cipher, dimana dalam hal ini karakter diganti dengan bit (0 atau 1). Dengan kata lain, Vernam Cipher merupakan versi lain dari one-time pad cipher (Kromodimoeljo, 2009).

Dalam proses enkripsi, cipherteks diperoleh dengan melakukan penjumlahan modulo 2 satu bit plainteks dengan satu bit kunci, seperti terlihat pada rumus di bawah ini :

c1 = (p1 + k1) mod 2 …… 1 Dimana :

c1 = cipher teks

p1 = plainteks k1 = kunci

Sedangkan dalam proses dekripsi, untuk mendapatkan kembali plainteks, diperoleh dengan melakukan penjumlahan modulo 2 satu bit cipherteks dengan satu bit kunci :

p1 =( c1 - k1 ) mod 2 …… 2

Pada cipher aliran, bit hanya mempunya dua buah nilai, sehingga proses enkripsi hanya menyebabkan dua keadaan pada bit tersebut, yaitu berubah atau tidak berubah. Dua keadaan tersebut ditentukan oleh kunci enkripsi yang disebut dengan aliran-bit-kunci (keystream). Oleh karena operasi penjumlahan modulo 2 identik dengan operasi bit dengan operator XOR, maka persamaan 1 dapat ditulis secara sederhana sebagai berikut:

c1 = p1 XOR k1 …… 3

Sedangkan pada proses pendekripsian dituliskan: p1 = c1 XOR k1 …… 4

Dalam operator logika XOR, hasil akan T (benar) apabila salah satu dari kedua operand (tetapi tidak keduanya) bernilai T atau 1. Atau dengan kata lain, apabila diaplikasikan dalam bit maka operator XOR akan menghasilkan 1 jika dan hanya jika salah satu operand bernilai 1.

Contoh :

X: 00111010 10101011 Y: 10100100 01010101 Hasil : 10011110 11111110

Sedangkan suatu bilangan dalam biner apabila di- XOR-kan dengan dirinya sendiri akan menghasilkan 0. Contoh :

X : 01010101 10101010 Y : 01010101 10101010 Hasil :00000000 00000000

b. Proses Enkripsi dan Dekripsi

Perhitungan di atas merupakan salah satu dasar dalam penerapan algoritma Vernam dalam kriptografi, yaitu suatu string yang diterjemahkan ke dalam biner dapat dienkripsikan dengan suatu kunci tertentu dan dapat pula diperoleh kembali dari pesan sandi dengan menggunakan operator XOR pada kunci yang sama.

Dalam algoritma ini, terdapat beberapa langkah untuk proses enkripsi dan dekripsi. Misalnya kita akan mengenkripsi plainteks “Vernam” dengan kunci “Cipher”. Maka langkah-langkahnya adalah :

1. Karakter-karakter yang terdapat pada plainteks dan kunci merupakan karakter ASCII. Maka, ubah plainteks dan kunci menjadi bilangan biner :

ASCII Biner

Vernam 01010110 01100101 01110010 01101110 01100001 01101101

Cipher 01000011 01101000 01101001 01110000 01100101 01110010

2. Lalu, kedua bilangan biner itu kita XOR-kan menurut persamaan a :

Hasil dari XOR tersebut adalah : “00010101 00001100 00000010 00000110 00000100 00011111”. Rangkaian bilangan bit ini merupakan bit cipherteks dalam bentuk biner. Untuk mengetahui nilai ASCII dari cipherteks tersebut, maka kita perlu konversikan rangkaian biner tersebut ke bilangan ASCII.

Plainteks : 01010110 01100101 01110010 01101110 01100001 01101101

Kunci : 01000011 01101001 01110000 01101000 01100101 01110010

Dengan berdasar pada tabel tersebut, maka dapat kita lihat bahwa rangkaian bit dari cipherteks tersebut mempunyai nilai ASCII :

Proses dekripsi dalam algoritma Vernam Cipher merupakan kebalikan dari proses enkripsi. Cipherteks dari hasil enkripsi di-XOR-kan dengan kunci yang sama. Misalnya dengan mengambil contoh sebelumnya, dimana cipherteks : “§ ♀ ☻ ♠ ♦ ▼” dan kunci : “Cipher”. Maka langkah pendekripsiannya adalah sebagai berikut :

1. Ubah karakter ASCII dari cipherteks dan kunci ke dalam rangkaian biner:

2. Lalu, kedua rangkaian biner itu kita XOR-kan dengan berdasar pada persamaan b :

3. Maka didapat rangkaian bit plainteks “01010110 01100101 01110010 01101110 01100001 01101101”. Dengan berdasar pada tabel di atas, maka kita dapat mengubah rangkaian bit menjadi bilangan ASCII, yaitu menjadi : “Vernam”. Terbukti plain teks pada hasil dekripsi adalah sama dengan plainteks pada proses enkripsi.

ASCII Biner § ♀ ☻ ♠ ♦ ▼ 00010101 00001100 00000010 00000110 00000100 00011111 Cipher 01000011 01101000 01101001 01110000 01100101 01110010

§ ♀ ☻ ♠ ♦ ▼

Cipherteks : 00010101 00001100 00000010 00000110 00000100 00011111 Kunci : 01000011 01101001 01110000 01101000 01100101 01110010 Plainteks : 01010110 01100101 01110010 01101110 01100001 011011015. Steganografi

Steganografi berasal dari bahasa Yunani yaitu Steganós yang berarti menyembunyikan dan Graptos yang artinya tulisan sehingga secara keseluruhan artinya adalah tulisan yang disebunyikan. Secara umum steganografi merupakan seni atau ilmu yang digunakan untuk menyembunyikan pesan rahasia dengan segala cara sehingga selain orang yang dituju, orang lain tidak akan menyadari keberadaan dari pesan rahasia tersebut (Setyawan, Muchallil, & Arnia, 2009).

Kini, istilah steganografi termasuk penyembunyian data digital dalam file-file komputer. Contohnya, si pengirim mulai dengan file-file gambar biasa, lalu mengatur warna setiap pixel ke-100 untuk menyesuaikan suatu huruf dalam alphabet (perubahannya begitu halus sehingga tidak ada seorangpun yang menyadarinya jika ia tidak benar-benar memperhatikannya).

Teknik steganografi meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia (teks atau gambar) di dalam file-file lain yang mengandung teks, image, bahkan audio tanpa menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari file semula. Metode ini termasuk tinta yang tidak tampak, microdots, pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spektrum lebar.

Tujuan dari steganografi adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya kebanyakan diselesaikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari penyerang potensial, sebagai contoh sebuah gambar yang terlihat tidak berbahaya. Perubahan ini bergantung pada kunci (sama pada kriptografi) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.

Pada metode steganografi cara ini sangat berguna jika digunakan pada cara steganografi komputer karena banyak format file digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang biasa digunakan diantaranya:

Format image : bitmap (bmp), gif, pcx, jpeg, dll. Format audio : wav, voc, mp3, dll.

Format lain : teks file, html, pdf, dll.

Kelebihan steganografi daripada kriptografi adalah pesan-pesannya tidak menarik perhatian orang lain. Pesan-pesan berkode dalam kriptografi yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganografi dan kriptografi digunakan secara bersamaan untuk menjamin keamanan pesan rahasianya.

6. Metode End of File (EoF)

Teknik yang digunakan pada digital watermarking beragam tetapi secara umum teknik ini menggunakan redundant bits sebagai tempat menyembunyikan pesan pada saat dilakukan kompresi data, dan kemudian menggunakan kelemahan indera manusia yang tidak sensitive sehingga pesan tersebut tidak ada perbedaan yang terlihat atau yang terdengar. Teknik EOF atau End Of File merupakan salah satu teknik yang digunakan dalam steganografi. Teknik ini menggunakan cara dengan menyisipkan data pada akhir file. Teknik ini dapat digunakan untuk menyisipkan data yang ukurannya sesuai dengan kebutuhan. Ukuran file yang telah disisipkan data sama dengan ukuran file sebelum disisipkan data ditambah dengan ukuran data yang disisipkan ke dalam file tersebut. Teknik inilah yang akan digunakan penulis dalam penelitian ini. Dalam teknik ini, data disisipkan pada akhir file dengan diberi tanda khusus sebagai pengenal start dari data tersebut dan pengenal akhir dari data tersebut (Sukrisno & Utami, 2007).

G. KONTRIBUSI PENELITIAN

Dengan adanya penelitian ini maka diharapkan ada penanganan yang lebih lanjut dari pihak yang terkait dalam hal keamanan sebuah jaringan internet terutama pada email supaya pesan dapat tersampaikan dengan baik kepada pihak penerima secara langsung. Selain itu, dengan adanya penelitian ini pengirim dan penerima pesan dapat luluasa mengirim dan menerima pesan tanpa ada gangguan dari pihak lain yang tidak berkepentingan.

H. METODE PENELITIAN 1. Jenis Penelitian

Penelitian ini merupakan penelitian rekayasa. Dimana penelitian rekayasa merupakan penelitian yang menerapkan ilmu pengetahuan menjadi suatu rancangan, guna mendapatkan suatu kinerja sesuai dengan persyaratan yang ditentukan. Penelitian diarahkan untuk membuktikan bahwa rancangan tersebut memenuhi spesifikasi yang ditentukan.

2. Objek Penelitian

Objek penelitian adalah pengirim dan penerima pesan berupa email dalam berbagai macam format yang ada di Indonesia.

3. Sampel Penelitian

Sampel penelitian berupa file dari berbagai jenis yaitu jenis file dokumen (.txt, .doc, .docx, .pdf), jenis file gambar (.jpg, .jpeg, .png), jenis file audio (.mp3, .wav), jenis file video (.mpeg, .dat) dan jenis file executable (.exe) yang nantinya sebagai media penyisipan untuk sebuah pesan yang disembunyikan.

4. Metode Pengembangan

Agar mempermudah dalam pengembangan sistem, maka penulis membangun sebuah sistem yang akan membantu dalam menggambarkan proses penyelesaian

masalah. Metode yang sesuai dalam pengembangan sistem ini adalah metode Rapid Aplication Development (RAD).

RAD adalah sebuah model proses perkembangan software sekuensial linier yang menekankan siklus perkembangan yang sangat pendek. Model ini merupakan sebuah adaptasi “kecepatan tinggi” dari model sekuensial linier di mana perkembangan cepat dicapai dengan menggunakan pendekatan kontruksi berbasis komponen.

5. Implementasi Perangkat Lunak

Perangkat lunak kriptografi dan steganografi ini diimplementasikan untuk para pengirim paket data berupa file melalui media email pada jaringan internet. Hal ini bertujuan untuk memberikan tingkat keamanan pada saat pengiriman data supaya tidak dapat diketahui oleh pihak-pihak yang tidak berkepentingan. Dalam penelitian ini, alat bantu pemrograman yang akan digunakan adalah Software Visual Basic 6.0 untuk membantu dalam pembuatan aplikasi kriptografi yang nantinya dikombinasikan dengan steganografi.

5. Kerangka Pemikiran

Kerangka pemikiran pada penelitian ini dapat digambarkan sebagai berikut :

Menganalisa penyebab pesan dapat terbaca oleh pihak lain.

Kriptografi dengan algoritma vernam

chiper dan steganografi dengan

metode end of file

Adanya serangan dari luar untuk mengetahui isi pesan email tersebut.

Outcome :

- Software yang mampu mendekripkan pesan sekaligus menyembunyikan pesan pada file lain.

Pengirim data mengirimkan pesan melalui email

I. JADWAL PENELITIAN

Lama waktu penelitian direncanakan akan dilaksanakan selama : 5 (lima) bulan, dengan rincian jadwal kegiatan sebagai berikut :

No Nama Kegiatan Bulan ke

1 2 3 4 5 1 Persiapan

2 Pelaksanaan

- Survey Ruang Lingkup Kelayakan - Analisis Sistem

- Pendefinisian Kebutuhan Pemakai - Pemilihan Solusi yang Layak - Perancangan Sistem

- Pembangunan Sistem

3 Penyusunan Laporan Penelitian

J. PERSONALIA PENELITIAN 1. Ketua Peneliti

a. Nama dan Gelar Akademik : Eko Hari Rachmawanto, M.Kom, M.CS. b. Golongan/Pangkat/NPP : 3B/0686.11.2012.458

c. Jabatan Fungsional : Tenaga Pengajar d. Bidang Keahlian : Teknik Informatika e. Fakultas/Lembaga/Pusat : Fakultas Ilmu Komputer f. Waktu untuk penelitian ini : 8 jam/minggu

K. ANGGARAN BIAYA PENELITIAN

No Uraian Kegiatan Sat Jml Harga

Satuan

Jumlah Harga

Total

1 Honorarium 0

2 Peralatan dan Bahan 950,000

- Kertas HVS Rim 5 40,000 200,000 - Tinta Refill Buah 2 25,000 50,000 - Administrasi dan Fotokopi Set 1 200,000 200,000 - Pembelian Buku/Jurnal Referensi Paket 1 500,000 500,000

3 Pengumpulan Data dan Uji Coba 200,000

- Biaya selama Uji Coba Kali 1 200,000 200,000

4 Penggandaan Laporan dan Seminar 350,000

Penggandaan Laporan Eks 5 50,000 250,000 Pengiriman Artikel ke Jurnal Ilmiah Kali 1 100,000 100,000 TOTAL 1,500,000

LAMPIRAN-LAMPIRAN 1. DAFTAR PUSTAKA

Kromodimoeljo, S. (2009). Teori dan Aplikasi Kriptografi. (S. Kromodimoeljo, Ed.) (p. 458). SPK IT Consulting.

Setyawan, H., Muchallil, S., & Arnia, F. (2009). Implementasi Steganografi dengan Metode LSB. Jurnal Rekayasa Elektrika, 8(1), 6. Banda Aceh. Sukrisno, & Utami, E. (2007). IMPLEMENTASI STEGANOGRAFI TEKNIK

EOF DENGAN GABUNGAN ENKRIPSI RIJNDAEL , SHIFT CIPHER DAN FUNGSI HASH MD5. Seminar Nasional Teknologi 2007 (SNT 2007), (November), 1-16.

2. RIWAYAT HIDUP PENELITI a. RIWAYAT HIDUP PENELITI

a. Nama Lengkap : Eko Hari Rachmawanto, M.Kom, M.CS b. Jenis Kelamin : Laki-laki

c. NPP : 0686.11.2012.458

d. Disiplin Ilmu : Teknik Informatika e. Pangkat/Golongan : 3B

f. Jabatan : Tenaga Pengajar

g. Fakultas / Program Studi : Ilmu Komputer/Teknik Informatika h. Riwayat Pendidikan

- S1 Teknik Informatika UDINUS Semarang (lulus tahun 2010) - S2 Magister Teknik Informatika UDINUS Semarang (lulus tahun 2012) - S2 Software Engineering UTeM Melaka, Malaysia (lulus tahun 2012) i. Riwayat Pekerjaan

- Staff Dosen Tetap pada Fakultas Ilmu Komputer Universitas Dian Nuswantoro Semarang (September 2012-sekarang)

Semarang, 10 Desember 2012 Ketua Peneliti,

Eko Hari Rachmawanto, M.Kom, M.CS NPP : 0686.11.2012.458