TINJAUAN PUSTAKA

2.1. Kriptografi

Kriptografi (cryprography) berasal dari bahasa Yunani : “cryptos” artinya “secret” (rahasia), sedangkan “graphein” artinya “writing” (tulisan). Jadi, kriptografi berarti “secret writing” (tulisan rahasia). Pesan asli biasanya disebut plaintext sedangkan pesan yang disembunyikan disebut ciphertext (Mollin,2007).

Kriptografi adalah ilmu mengenai teknik enkripsi dimana data diacak menggunakan suatu kunci enkripsi menjadi sesuatu yang suit dibaca oeh seseorang yang tidak memiliki kunci dekripsi. Dekripsi menggunakan kunci dekripsi mendapatkan kembali data asli. Proses enkripsi dilakukan menggunakan algoritma dengan beberapa parameter. Biasanya algoritma tidak dirahasikan, tetapi rahasinya terletak pada parameter yang digunakan. Jadi kunci ditentukan oleh parameter dan parameter yang menentukan kunci dekripsi. Dalam kriptografi klasik, teknik enkripsi yang digunakan adalah enkripsi simetris dimana kunci enkripsi sama dengan kunci dekripsi. Untuk kriptografi kunci publik, diperlukan teknik enkripsi asimetris dimana kunci dekripsi tidak sama dengan kunci enkripsi. Enkripsi, dekripsi dan pembuatan kunci untuk teknik enkripsi asimetris memerlukan komputasi yang lebih intensif dibandingkan enkripsi simetris, karena enkripsi asimetris menggunakan bilangan - bilangan yang sangat besar (Kromodimoeljo,2010).

Menurut Schneier (1996), dalam pemenuhan kerahasiaan, kriptografi sering digunakan untuk :

1. Authentication. Memungkinkan penerima pesan menegaskan keaslian dari data

2. Integrity. Memungkinkan penerima pesan memeriksa bahwa data tersebut tidak dimodifikasi selama pengiriman; penyusup tidak dapat mengganti pesan yang salah dengan yang asli.

3. Non-repudiation. Pengirim tidak dapat menyangkal telah melakukan pengiriman.

2.1.1. Kriptografi Simetri

Algoritma simetri juga sering disebut algoritma klasik, dimana untuk melakukan proses enkripsi dan dekripsi dapat menggunakan kunci yang sama. Sistem algoritma simetri merupakan sistem dekripsin yang mana adalah hasil dari pembalikkan dari enkripsi yang digunakan. Jadi untuk menggunakan algoritma simetri, pengirim dan penerima pesan harus menggunakan kunci yang sama (Batten,2013).

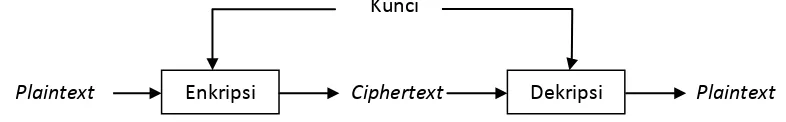

Algoritma simetris, biasanya disebut juga sebagai algoritma konvensional, merupakan algoritma dimana kunci enkripsi dapat dihitung dari kunci dekripsi dan sebaliknya. Algoritma ini, disebut juga algoritma kunci-privat (secret-key), algoritma kunci-tunggal (single-key), algoritma satu kunci (one-key), dimana pengirim dan penerima sepakat dengan sebuah kunci sebelum berkomunikasi dengan aman. Keamanan algoritma simetris terletak pada kunci. Algoritma simetri dapat dibagi dua, yaitu stream chipher dan block chipher (Schneier, 1996). Proses algoritma simetri dapat dilihat pada gambar 1.

Gambar 2.1. Kriptografi Simetri

Menurut Schneier (1996), enkripsi dan dekripsi dengan menggunakan algoritma simetris disimbolkan dengan:

EK (M) = C………..(1)

DK (C) = M …………...(2)

Plaintext Enkripsi Dekripsi Plaintext Kunci

Berdasarkan rumus (1), M adalah plaintext, C adalah Ciphertext, Ek adalah algoritma enkripsi dan pada rumus (2) Dk adalah algoritma dekripsi.

2.1.2 Kriptografi Asimetri

Algoritma asimetri sering juga disebut algoritma kunci public. Algoritma ini dirancang sehingga kunci yang digunakan untuk enkripsi berbeda dengan kunci yang digunakan untuk dekripsi. Pada algortima ini, kunci enkripsi disebut kunci public sedangkan untuk kunci dekripsi disebut kunci private(Scheiner, 1996).

Enkripsi menggunakan kunci publik K disimbolkan : EK (M) = C………..(3)

Walaupun kunci publik dan kunci privat berbeda, dekripsi dengan kunci privat yang cocok disimbolkan dengan :

DK (C) = M………(4)

Keterangan : E = Fungsi enkripsi

D = Fungsi dekripsi

C = Cipherteks

M = Pesan (Message) atau plainteks

2.2. DES (Data Encryption Standard)

DES pertama kali dipublikasikan di Federal Register pada 17 Maret 1975. Setelah melalui banyak diskusi, akhirnya algortima DES diadopsi sebagai algoritma standar yang digunakan oleh NBS (National Bureau of Standards) pada 15 Januari 1977. Sejak saat itu, DES banyak digunakan pada dunia penyebaran informasi untuk melindungi data agar tidak bisa dibaca oleh orang lain.

DES adalah algoritma block cipher yang mengenkripsi blok sebesar 64 bit plaintext. Panjang kunci DES adalah 64 bit, akan tetapi kunci efektif yang digunakan

untuk proses enkripsi hanya sebesar 56 bit saja dan 8 bit dari kunci digunakan sebagai parity(Scheiner, 1996).

2.2.1 Pembangkitan Kunci

Awalnya kunci DES yang sebesar 64 bit akan diperkecil menjadi 56 bit dengan mengabaikan setiap bit kedelapan pada kunci. Dengan menggunakan tabel 2.1 permuted choice-1, maka kunci 56 bit dapat dihasilkan. Setiap bit kedelapan digunakan sebagai parity(Scheiner, 1996).

Tabel 2.1. Permuted Choice -1(Kromodimoeljo,2010) 57 49 41 33 25 17 9 1 58 50 42 34 26 18 10 2 59 51 43 35 27 19 11 3 60 52 44 36 63 55 47 39 31 23 15 7 62 54 46 38 30 22 14 6 61 53 45 37 29 21 13 5 28 20 12 4

Tabel 2.2. Jumlah Pergeseran Bit(Kromodimoeljo,2010)

Setelah pergeseran bit, maka 48 bit dari 56 bit akan dipilih. Tabel 2.3 akan melakukan kompersi permutasi terhadap 56 bit untuk menghasilkan 48 bit, permutasi ini juga disebut permutasi pilihan (Permuted choice)(Scheiner, 1996).

Tabel 2.3. Permuted Choice -2(Kromodimoeljo,2010) putaran jumlah pergeseran

1 1

2 1

3 2

4 2

5 2

6 2

7 2

8 2

9 1

10 2

11 2

12 2

13 2

14 2

15 2

16 1

Contoh:

1. Kunci K sebesar 64 bit = 133457799BBCDFF1 diubah dalam bentuk biner dengan masing-masing 8 bit setiap bloknya K= 00010011 00110100 01010111 01111001 10011011 10111100 11011111 11110001

2. Kunci K yang mempunyai ukuran 64 bit, setelah melakukan permutasi maka K akan diubah menjadi K+ yang mempunyai ukuran sebesar 56 bit.

K+ = 1111000 0110011 0010101 0101111 0101010 1011001 1001111 0001111

3. Kunci K+ dapat dipisah menjadi dua bagian dengan ukuran 28 bit C0 = 1111000 0110011 0010101 0101111

D0 = 0101010 1011001 1001111 0001111

4. Dari C0 dan D0, maka dapat dibuat 16 block Cn dan Dn, 1<=n<=16. Dari C0 dan

D0 dapat menghasilkan

C0 = 1111000011001100101010101111 D0 = 0101010101100110011110001111

C1 = 1110000110011001010101011111 D1 = 1010101011001100111100011110

Sampai dengan

C16 = 1111000011001100101010101111

D16 = 0101010101100110011110001111

5. Setelah mengalami pergeseran bit maka kunci K+1 diturunkan dari C1D1

sampai K+16 diturunkan dari C16D16 akan mengalami kompresi dengan

menggunakan tabel 2.3.

K1 = 000110 110000 001011 101111 111111 000111

000001 110010 sampai dengan

K16 = 110010 110011 110110 001011 000011 100001

2.2.2 Enkripsi Algoritma DES (Data Encryption Standard)

Sebelum putaran pertama, terhadap blok plaintext dilakukan permutasi awal. Misalnya bit ke 58 dari plaintext akan menjadi bit ke 1 setelah mengalami permutasi awal(Scheiner, 1996).

Tabel 2.4. Initial Permutation(Kromodimoeljo,2010)

58 50 42 34 26 18 10 2 60 52 44 36 28 20 12 4 62 54 46 38 30 22 14 6 64 56 48 40 32 24 16 8 57 49 41 33 25 17 9 1 59 51 43 35 27 19 11 3 61 53 45 37 29 21 13 5 63 55 47 39 31 23 15 7

Menurut (Scheiner, 1996) rumus enkripsi DES adalah

Ln = Rn– 1………..(5)

Rn = Ln– 1 + f(Rn-1, K1)…….(6)

dimana

Ln-1 adalah blok yang sedang giliran tidak dienkripsi,

+ adalah operasi exclusive or secara bitwise, f adalah fungsi cipher yang akan dijelaskan,

Rn-1 adalah blok yang sedang giliran dienkripsi, dan

Kn adalah kunci untuk putaran n

Untuk fungsi f , blok Rn-1 harus diubah dari 32 bit menjadi 48 bit. Dengan

Tabel 2.5. Tabel Ekspansi(Grabbe,1998)

Untuk selanjutnya output dari E(Rn-1) akan di XOR dengan kunci K1, dengan

menggunakan rumus(Scheiner, 1996). :

Kn + E(Rn-1) =B1B2B3B4B5B6B7B8……..(7)

Setelah kunci di XOR dengan E(Rn-1), akan dilakukan subtitusi menggunakan

substitution box atau S-box. S-box harus memiliki inputan sebesar 6 bit dan hasil

output dari S-box sebesar 4 bit.

Dari rumus diatas maka akan menghasilkan 8 blok yang berukuran 6 bit S1(B1) S2(B2) S3(B3) S4(B4) S5(B5) S6(B6) S(B7) S8 (B8)

Sebagai contoh, misalkan input untuk S-box 6 adalah 110011. Bit pertama dan bit terakhir digabung sehingga menjadi 11 dan akan menjadi penunjuk baris pada S-box, jadi 11 bila didesimalkan menjadi 3. Dan bit tengah 1001 akan menjadi penunjuk kolom, jika didesimalkan maka menjadi 9. Jadi outpunya berada di baris ke 3 kolom 9 adalah 14 dan dibinerkan menjadi 1110(Scheiner, 1996).

32 1 2 3 4 5

4 5 6 7 8 9

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 0 12 1 10 15 9 2 6 8 0 13 3 4 14 7 5 11 1 10 15 4 2 7 12 9 5 6 1 13 14 0 11 3 8 2 9 14 15 5 2 8 12 3 7 0 4 10 1 13 11 6 3 4 3 2 12 9 5 15 10 11 14 1 7 6 0 8 13

S7

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 0 4 11 2 14 15 0 8 13 3 12 9 7 5 10 6 1 1 13 0 11 7 4 9 1 10 14 3 5 12 2 15 8 6 2 1 4 11 13 12 3 7 14 10 15 6 8 0 5 9 2 3 6 11 13 8 1 4 10 7 9 5 0 15 14 2 3 12

S8

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 0 13 2 8 4 6 15 11 1 10 9 3 14 5 0 12 7 1 1 15 13 8 10 3 7 4 12 5 6 11 0 14 9 2 2 7 11 4 1 9 12 14 2 0 6 10 13 15 3 5 8 3 2 1 14 7 4 10 8 13 15 12 9 0 3 5 6 11

Setelah mendapatkan output dari S-Box, maka outputnya akan dipermutasikan dengan tabel permutasi P. Dan output dari permutasi P adalah hasil dari fungsi f.

f = P(S1(B1)S2(B2)...S8(B8))……….(8)

Tabel 2.7. Tabel Permutasi P (Kromodimoeljo,2010)

Setelah mendapatkan hasil dari fungsi f, maka bit-bit pada f(Rn– 1, K1) di XOR kan

dengan Ln-1 untuk mendapatkan R1.Dan proses terakhir adalah R16L16 akan

mengalami permutasi terakhir dengan menggunakan tabel IP-1(Scheiner, 1996)..

Tabel 2.8. Initial Permutation-1(Kromodimoeljo,2010)

40 8 48 16 56 24 64 32 39 7 47 15 55 23 63 31 38 6 46 14 54 22 62 30 37 5 45 13 53 21 61 29 36 4 44 12 52 20 60 28 35 3 43 11 51 19 59 27 34 2 42 10 50 18 58 26 33 1 41 9 49 17 57 25

2.2.3 Dekripsi Algoritma DES(Data Encryption Standard)

Untuk proses dekripsi pesan adalah kebalikan dari proses enkripsi pesan. Karena DES adalah algoritma simetri, maka untuk pendekripsian pesan harus menggunakan kunci yang sama pada saat enkripsi.

Jika pada proses enkripsi pesan urutan kunci adalah K+1,K+2,K+3,…, K+16,

maka pada proses dekripsi urutan kunci akan dibalik dari K+16,K+15,K+14,….,K+1.

Untuk tiap putaran 16, 15, …, 1, keluaran pada setiap putaran dekripsi adalah

Li = Ri – 1 ……….(9)

Ri = Li – 1 f(Ri – 1, Ki)………….(10)

yang dalam hal ini, (R16, L16) adalah blok masukan awal untuk proses dekripsi. Blok

(R16, L16) diperoleh dengan mempermutasikan cipherteks dengan matriks permutasi

IP-1(Scheiner, 1996).

2.3 Citra Digital

Pantulan cahaya ini ditangkap oleh alat-alat optik, misalnya mata pada manusia, kamera, pemindai dan sebagainya, sehingga bayangan objek yang disebut citra terekam.

Citra ada dua macam, yaitu citra kontinu dan citra diskrit. Citra kontinu dihasilkan dari sistem optik yang menerima sinyal analog, misalnya mata manusia dan kamera analog. Citra diskrit dihasilkan melalui proses digitalisasi terhadap citra kontinu. Beberapa sistem optik dilengkapi dengan fungsi digitalisasi sehingga mampu menghasilkan citra diskrit, misalnya kamera digital dan scanner (Munir, 2004).

2.3.1 Citra Bitmap (*.BMP)

File bitmap merupakan format citra standard yang belum terkompresi. File BMP mempunyai ukuran berkas yang relatif besar dikarenakan berkas BMP pada umumnya belum dimampatkan atau belum mengalami kompresi. Meskipun BMP tidak bagus dalam hal ukuran file tetapi BMP mempunyai kualitas gambar yang bagus dari format citra yang lain. Warna yang terlihat pada citra bitmap merupakan kombinasi dari tiga warna dasar, yaitu merah, hijau, dan biru. Setiap pixel disusun oleh tiga komponen warna: R(red), G(green), dan B(blue) (Munir,2004).

Citra dalam format BMP lebih bagus daripada citra dalam format yang lainnya, karena citra dalam format BMP umumnya tidak dimampatkan sehingga tidak ada informasi yang hilang. Terjemahan bebas bitmap adalah pemetaan bit. Artinya, nilai intensitas pixel di dalam citra dipetakan ke sejumlah bit tertentu. Peta bit yang umum adalah 8, artinya setiap pixel panjangnya 8 bit. Delapan bit ini merepresentasikan nilai intensitas pixel. Dengan demikian ada sebanyak 28 = 256 derajat keabuan, mulai dari 0 sampai 255 (Munir, 2004).

8.3.2 Format Citra PNG (*.PNG)

citra format PNG sering dijadikan sebagai alternatif karena selama proses pengolahan bagian dari citra ini tidak akan hilang dan kualitas citra tidak akan berkurang walaupun dilakukan penyimpanan secara berulang-ulang.

Format ini digunakan untuk menyimpan berkas dengan kedalaman 24 bit serta memiliki kemampuan untuk menghasilkan background transparan dengan pinggiran yang halus. Format ini menggunakan metode kompresi lossles untuk menampilkan gambar 24 bit. Format ini mendukung transparansi di dalam alpha channel.

Format PNG mendukung beberapa tipe warna yang berbeda untuk mewakili pixel warna dalam sebuah citra. Tipe pertama yaitu RBG Tripel yaitu setiap pixel direpresentasikan dengan tiga komponen nilai 8 atau 16 bit. Komponen nilai disimpan dalam warna merah (red), hijau (green), dan biru (blue). RGB Tripel mungkin hanya dapat digunakan saat kedalaman dari bit 8 atau 16 bit. Tipe yang kedua adalah grayscale yaitu setiap pixel direpresentasikan cukup dengan satu komponen saja. Tipe

grayscale dapat digunakan untuk semua kedalaman bit(Miano,2004).

2.4 Steganografi

Steganografi adalah teknik menyembunyikan data rahasia di dalam wadah(media) digita sehingga keberadaan data rahasia tersebut tidak diketahui oleh orang lain. Penggunaan steganografi antara lain bertujuan untuk menyamarkan eksistensi (keberadaan) data rahasia sehingga sulit dideteksi, dan melindungi hak cipta suatu produk. Steganografi dapat dipandang sebagai kelanjutan kriptografi. Jika pada kriptografi, data yang telah disandikan (ciphertext) tetap tersedia, maka dengan steganografi cipherteks dapat disembunyikan sehingga pihak ketiga tidak mengetahui keberadaannya. Data rahasia yang disembunyikan dapat diekstraksi kembali persis samaseperti keadaan aslinya. Steganografi membutuhkan dua wadah properti : wadah penampung (Cover Image) dan data rahasia (Secret Message)(Munir,2004).

1. Fidelity. Mutu citra penampung tidak jauh berubah. Setelah penambahan data rahasia, citra hasil steganografi masih terlihat dengan baik. Pengamat tidak mengetahui kalau di dalam citra tersebut terdapat data rahasia.

2. Robustness. Data yang disembunyikan harus tahan (robust) terhadap berbagai operasi manipulasi yang dilakukan pada citra penampung, seperti pengubahan kontras, penajaman, pemampatan, rotasi, perbesaran gambar, pemotongan (cropping), enkripsi, dan sebagainya. Bila pada citra penampung dilakukan operasi-operasi pengolahan citra tersebut, maka data yang disembunyikan seharusnya tidak rusak (tetap valid jika diekstraksi kembali)

3. Recovery. Data yang disembunyikan harus dapat diungkapkan kembali (reveal). Karena tujuan steganografi adalah data hiding, maka sewaktu-waktu data rahasia di dalam citra penampung harus dapat diambil kembali untuk digunakan lebih lanjut.

2.4.1 Metode LSB (LEAST SIGNIFICANT BIT)

LSB (Least Significant Bit) adalah metode steganografi substitusi yang mana bit paling kanan atau bit paling rendah diganti dengan bit dari pesan. Teknik ini juga disebut sebagai pengaman melalui pengaburan. Teknik ini dapat juga tidak akan berguna jika si penyerang mengetahui jika teknik ini sedang digunakan(Kipper,2004). Teknik penyembunyian data dengan Metode LSB (Least Significant Bit) akan lebih aman bila menggunakan citra RGB 24 bit, dimana setiap bit paling rendah dari setiap warna dapat menampung atau ditukar dengan 1 bit pesan(Vijayakumar,2011).

Kita akan menyisipkan pesan biner “101101101” pada nilai pixel diatas, menjadi: Red (R) Green(G) Blue(B)

10010101 00001100 11001001 10010111 00001110 11001011 10011111 00010000 11001011