11

BAB II

TINJAUAN PUSTAKA

2.1 Bencana

Menurut Undang-Undang nomor 24 Tahun 2007 Tentang Penanggulangan Bencana, disebutkan bahwa definisi bencana adalah peristiwa atau rangkaian peristiwa yang mengancam dan mengganggu kehidupan dan penghidupan masyarakat yang disebabkan oleh alam, nonalam,ataupun manusia sehingga mengakibatkan timbulnya korban jiwa manusia, kerusakan lingkungan, kerugian harta benda, maupun dampak psikologis. Jenis-jenis bencana menurut Undang-Undang nomor 24 Tahun 2007 Tentang Penanggulangan Bencana adalah sebagai berikut :

1. Bencana alam

Bencana yang disebabkan oleh kejadian-kejadian alam. Contohnya adalah gempa bumi, gunung meletus, kebakaran hutan, banjir dan sebagainya.

2. Bencana non-alam

Bencana yang disebabkan oleh kejadian-kejadian non alam. Contohnya adalah wabah penyakit, epidemi.

Bencana yang disebabkan serangkaian peristiwa yang disebabkan oleh kelalaian manusia. Contohnya adalah human error, serangan teroris dan sebagainya.

2.2 Disaster Recovery Plan (DRP)

Menurut Wold (2006, p1) DRP merupakan suatu tindakan konsisten yang harus dilakukan sebelum, selama dan sesudah disaster terjadi. Rencana tersebut harus didokumentasikan dan di uji untuk memastikan keberlangsungan dari bisnis yang berjalan dan ketersediaan critical resources selama disaster itu terjadi

Tujuan dari pembuatan DRP adalah sebagai berikut:

1. Memberikan rasa aman kepada perusahaan akan bisnis prosesnya. 2. Meminimalisir terjadinya resiko.

3. Memberikan jaminan bahwa sistem recovery tetap siaga setiap saat. 4. Memberikan standard pengujian terhadap rencana tersebut.

5. Meminimalkan pengambilan keputusan saat terjadinya bencana.

2.3 Disaster Recovery Center (DRC)

Data center menurut Fadilah & Djumhadi (2011, p39) adalah sebuah tempat

yang aman untuk peralatan komputer, media penyimpanan dan peralatan komunikasi serta jaringan yang digunakan untuk menyimpan, mendistribusikan dan memelihara data dalam sebuah organisasi. Sehingga, DRC adalah suatu metode yang berfungsi sebagai backup dari data center jika data center tersebut mengalami gangguan serius yang berakibat rusak

atau hilangnya data perusahaan. Komponen utama yang terdapat dalam DRC adalah peralatan kantor, aplikasi, database, hardware, storage, server dan network

Jenis-jenis DRC adalah sebagai berikut :

1. Hot Site

Menurut Wood et al (2010, p2), hot site adalah menyediakan satu set

server mirrored stand-by untuk menjalankan aplikasi setelah bencana

terjadi, dan menyediakan Recovery Time Objective (RTO) dan Recovery

Point Objective (RPO) yang minimal. Menggunakan sistem replikasi

yang tersinkronisasi untuk mencegah kehilangan data akibat bencana. Merupakan tipe yang paling mahal karena server harus tersedia setiap saat untuk menjalankan aplikasi, ditambah biaya lisensi beberapa aplikasi dan memiliki jaringan yang memadai

2. Warm Site

Menurut Wood et al (2010, p2), warm site merupakan tipe backup yang hampir sama dengan hot site, namun membutuhkan waktu lebih lama untuk melakukan replika data, karena harus dilakukan persiapan terlebih dahulu seperti instalasi software. Kelebihan dari warm site adalah membutuhkan biaya yang lebih murah dibanding hot site, lokasi yang dapat ditentukan dengan fleksibel, serta penggunaan sumber daya yang lebih sedikit dibanding hot site. Kekurangan warm backup site adalah proses recovery yang lebih lama dibanding hot backup site.

Menurut Wood et al (2010, p3), cold site merupakan tipe site yang paling tidak siap dibandingkan dengan hot site dan warm site, tetapi merupakan tipe yang paling umum. Cold site hanya terdiri dari suatu ruangan dengan HVAC dan daya listrik. Seluruh kegiatan backup maupun recovery dilakukan dengan cara manual. Kelebihan dari tipe ini adalah biaya yang dikeluarkan jauh lebih murah. Kekurangannya adalah waktu replikasi data yang lama.

4. Remote Site

Clark (2012, p1) mengatakan bahwa remote site dapat menggantikan operasional saat terjadi masalah yang menyebabkan gangguan pada sistem primer yang ada. Dimana salah satu keuntungan yang didapat dari penggunaan remote site adalah penggunaan biaya yang lebih rendah dibandingkan hot site namun sudah menggunakan sistem online dalam melakukan backup data. Perspective (2013, p1) menyatakan penyebab penggunaan biaya yang rendah tersebut karena remote site menggunakan sistem Snapshot Backup dan Asynchronous Replication dengan menggunakan jaringan IP.

Intel (2014, p3) menyatakan bahwa dalam pemilihan lokasi data center perlu mempertimbangkan 3 kriteria yang paling penting yaitu :

a. Environmental Conditions

Keadaan lingkungan tempat membangun data center, apakah mudah terkena bencana atau tidak

b. Fiber and Communications Infrastructure

c. Power Infrastructure

Keadaan infrastruktur yang dimiliki oleh wilayah tersebut.

2.4 Backup dan Storage Management

Menurut Afif dan Suryono (2013, p65) Backup adalah proses penduplikasian data kedalam media yang terpisah. Data yang telah terduplikasi akan digunakan untuk mengembalikan data utama yang telah rusak. Tujuan utama dilakukan Backup adalah sebagai berikut :

1. Untuk recovery data yang mengalami kerusakan atau kehilangan saat terjadi bencana.

2. Untuk recovery sebagian kecil data yang mengalami kerusakan atau kehilangan akibat kesalahan manusia.

Afif dan Suryono (2013, p65) juga menuliskan bahwa jenis-jenis backup adalah sebagai berikut :

1. Snapshot Backup

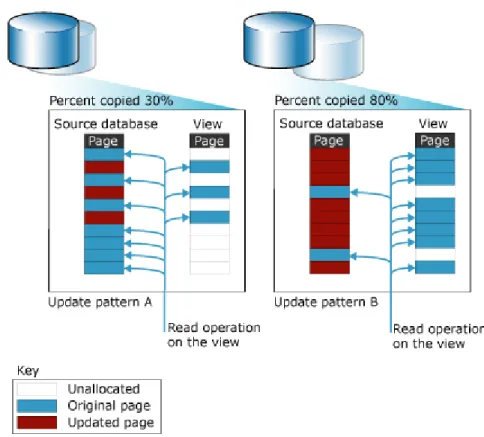

Data diduplikasi secara live dengan melakukan penguncian terhadap seluruh data untuk sementara waktu dan kemudian dilakukan snapshot terhadap data tersebut yang dilanjutkan dengan dilepas agar dapat beroperasi kembali. Gambar 2.1 menunjukkan ilustrasi dari snapshot backup.

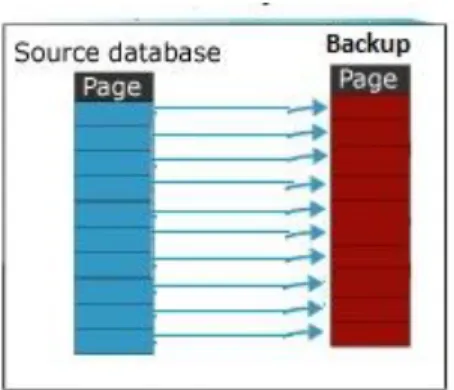

Gambar 2.1 Ilustrasi Snapshot Backup 2. Full Backup

Data diduplikasi secara keseluruhan baik data yang sudah pernah diduplikasi maupun belum pernah kedalam media yang terpisah. Backup dilakukan secara berkala. Gambar 2.2 menunjukkan ilustrasi dari full backup.

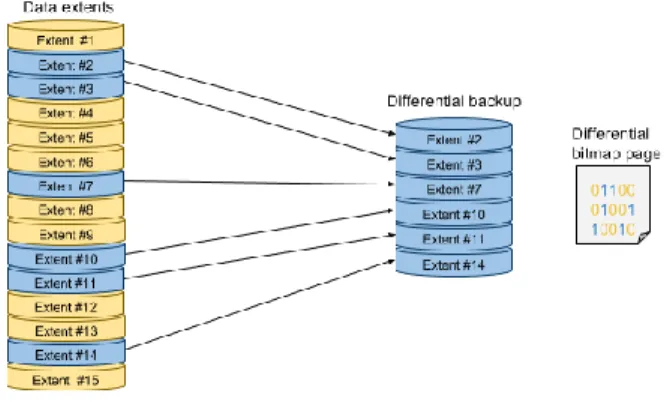

3. Differential Backup

Data yang diduplikasi hanya merupakan data baru atau data yang mengalami perubahan. Pada proses backup ini, data tidak pernah dilakukan marking. Backup dilakukan secara berkala. Gambar 2.3 menunjukkan ilustrasi dari differential backup.

Gambar 2.3 Ilustrasi Differential Backup

4. Incremental Backup

Data yang diduplikasi hanya data yang belum pernah dilakukan backup. Bila terjadi perbedaan byte pada data, maka hanya perbedaan dari byte data tersebut yang akan diduplikasi. Backup dilakukan secara berkala. Gambar 2.4 merupakan ilustrasi dari incremental backup.

Gambar 2.4 Ilustrasi Incremental Backup 5. Continuous Backup

Data diduplikasi secara terus menerus terhadap seluruh data yang berubah. Ilustrasi dari continuous backup adalah sebagai berikut :

Gambar 2.5 Ilustrasi Continuous Backup

Singleton (2011, p1) menuliskan bahwa 4 hal penting dalam melakukan backup data yaitu :

1. Media Penyimpanan Data

Untuk storage, terdapat 2 tipe tempat penyimpanan data yaitu berupa media (tape atau external hard drive) atau berupa remote location dengan menggunakan cloud (internet).

2. Waktu Backup

Disarankan untuk melakukan backup data sehari sekali. 3. Reliable Process Backup

Terlepas dari media penyimpanan yang digunakan dan waktu backup yang dilakukan,penting diperhatikan apakah data yang dibackup bersifat reliable atau tidak. Oleh karena itu, diharapkan meskipun menggunakan metode dan teknologi backup terbaru, pihak manajemen harus memastikan bahwa data semuanya telah tersimpan di media penyimpanan.

Hal terakhir yang penting diperhatikan adalah dimanakah backup data tersebut harus disimpan ke tempat yang aman dan letaknya berbeda dari tempat penyimpanan data primary.

Data yang dibuat oleh individu atau perusahaan harus disimpan kedalam suatu media agar mudah diakses ketika dibutuhkan untuk diproses lebih lanjut. Somasundaram & Shrivastava (2009, p8) mengatakan bahwa dalam dunia komputasi, perangkat yang dirancang untuk menyimpan data dinamakan storage.

Berbagai jenis media penyimpanan yang dapat digunakan sebagai storage adalah :

1. Magnetic Tape

Merupakan sebuah media yang terbuat oleh plastik yang telah dilapisi magnet. Biasanya digunakan untuk penyimpanan suara, video dan data komputer.

2. Hard disk

Sebuah perangkat penyimpanan non-volatile yang menyimpan data kedalam piringan yang telah dimagnetik.

3. Optical disk

Media yang terbuat dari polycarbonate yang dilapisi dengan aluminium. Digunakan untuk menyimpan data dalam bentuk binary.

4. Solid state storage

Sebuah media yang diadopsi dari harddisk. Perbedaannya adalah, solid state storage menggunakan bahan semi konduktor dibanding elektron

tube serta tidak adanya moving part. Sehingga solid state storage lebih kuat dibanding harddisk. Namun kecepatan menulis data nya masih dibawah harddisk

2.5 COBIT 5

Menurut (Isaca, 2013) COBIT 5 merupakan generasi terbaru dari panduan ISACA yang membahas mengenai IT governance. COBIT 5 dirancang berdasarkan pengalaman banyak perusahaan dan pengguna dari berbagai macam bidang bisnis, komunitas TIK, resiko, asuransi dan keamanan selama lebih dari 15 tahun. Menurut Adikara (2013, p133) COBIT 5 merupakan sebuah kerangka kerja untuk governance dan manajemen teknologi informasi dan semua yang berhubungan, yang dimulai dari memenuhi kebutuhan stakeholders akan informasi dan teknologi.

Cobit 5 dikembangkan untuk mengatasi kebutuhan-kebutuhan penting seperti:

1. Membantu stakeholder dalam menentukan apa yang mereka harapkan tentang informasi dan teknologi terkait dengan beberapa hal yaitu apa saja keuntungan yang mereka dapatkan, terdapat pada tingkat risiko berapa, berapa biaya yang dibutuhkan dan bagaimana prioritas mereka dalam menjamin bahwa nilai tambah yang diharapkan dapat benar-benar tersampaikan. Karena terdapat beberapa stakeholders yang menyukai keuntungan jangka pendek, dan terdapat pula stakeholders yang lebih memilih keuntungan jangka panjang. Dan terdapat juga beberapa pihak yang siap untuk mengambil risiko tinggi, dan terdapat

beberapa pihak yang lebih baik tidak bermain risiko terlalu tinggi. Perbedaan ini dapat menimbulkan konflik sehingga harus dihadapi secara efektif. Stakeholders tidak saja hanya ingin terlibat, melainkan mereka juga ingin mengetahui bagaimana ini akan terjadi dan bagaimana hasil yang akan diperoleh.

2. Membahas peningkatan ketergantungan kesuksesan perusahaan pada perusahaan lain dan rekan IT, seperti outsource, pemasok, konsultan, klien, cloud dan penyedia layanan lain, serta pada beragam alat internal dan mekanisme untuk memberikan nilai tambah yang diharapkan. 3. Mengatasi jumlah informasi yang diterima secara signifikan. Sehingga

perusahaan bisa memilih informasi yang relevan dan kredibel yang akan mengarahkan perusahaan kepada keputusan bisnis yang efektif dan efisien. Sehingga informasi tersebut perlu dikelola secara efektif. 4. Mengatasi keberadaan IT yang saling terkait dengan perusahaan. Saat

ini, IT semakin menjadi bagian yang penting dalam bisnis. Seringkali IT yang terpisah tidak cukup memuaskan meskipun sudah sejalan dengan bisnis perusahaan. Sehingga tugas CIO adalah untuk mengembangkan dunia IT perusahaan agar semakin terlibat dalam pengambilan keputusan perusahaan.

5. Menyediakan panduan lebih jauh dalam area inovasi dan teknologi baru. Berkaitan dengan kreativitas, penemuan, pengembangan produk baru agar lebih menarik pelanggan. Inovasi juga terkait dengan memberikan produk ke pasar sesuai tingkat efisiensi, kecepatan, dan kualitas yang baik.

6. Mendukung integrasi antara IT dengan bisnis perusahaan secara menyeluruh dan mendukung semua aspek yang mengarah pada governance dan management IT perusahaan yang efektif seperti struktur organisasi, kebijakan, dan budaya.

7. Mendapatkan kontrol yang lebih baik berkaitan dengan solusi IT. 8. Memberikan perusahaan sejumlah keuntungan yaitu :

a. Nilai tambah melalui penggunaan IT yang efektif dan inovatif. b. User satisfy dengan keterlibatan dan layanan IT yang baik.

c. Kesesuaian dengan peraturan, regulasi, persetujuan, dan kebijakan internal.

d. Peningkatan hubungan antara kebutuhan bisnis dengan tujuan IT. 9. Menghubungkan dan menyesuaikan dengan framework dan standard

lain seperti ITIL, TOGAF, PMBOK, PRINCE2, COSO, dan ISO. Sehingga stakeholder dapat mengerti bagaimana kaitan antara framework satu dengan lainnya dan dapat digunakan bersama.

10. Mengintegrasikan semua framework dan panduan ISACA dengan fokus pada COBIT, Val IT, dan Risk IT, tetapi juga mempertimbangkan BMIS, ITAF, dan TGF, sehingga COBIT 5 mencakup seluruh perusahaan and menyediakan dasar untuk integrasi dengan framework dan standard lain menjadi satu kesatuan framework.

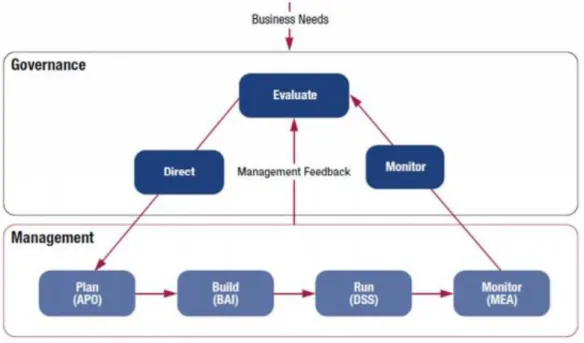

Cobit 5 terbagi menjadi 2 area yaitu area governance dan area management. Berdasarkan penelitian yang dilakukan Nugroho (2014, p220) menunjukkan susunan dari domain yang terdapat di COBIT 5 yang ditunjukkan oleh Gambar 2.6 dibawah ini.

Gambar 2.6 Area COBIT 5

Tabel 2.1 dibawah ini menunjukkan total kedua area ini yang terdiri dari 5 domain dan 37 proses.

Tabel 2.1 Total Domain dan Proses COBIT 5 Governance of Enterprise IT (GEIT)

EDM Evaluate, Direct, and Monitor 5 proses

Management of Enterprise IT (MEIT)

APO Align, Plan, and Organise 13 proses BAI Build, Acquire and Implement 10 proses DSS Deliver, Service and Support 6 proses MEA Monitor, Evaluate and Assess 3 proses

2.6 COBIT 5 APO12 - Manage Risk

Menurut (Isaca, 2013), deskripsi dari proses APO12 adalah secara terus menerus melakukan identifikasi, menilai, dan mengurangi risiko yang berhubungan dengan IT dalam level toleransi yang ditentukan oleh manajemen perusahaan.

Tujuan dari proses tersebut adalah mengintegrasikan management dari risiko IT perusahaan dengan keseluruhan ERM (Enterprise Risk Management) dan menyeimbangkan biaya dan keuntungan dari mengelola resiko IT Perusahaan.

Menurut (Isaca, 2013), domain APO12 terdiri dari 6 proses, yaitu sebagai berikut :

1. APO12.01 Collect Data

Langkah pertama dalam proses analisa resiko ini adalah mengumpulkan data yang terkait untuk mengidentifikasi, menganalisa dan melaporkan segala resiko yang terkait dengan dunia IT secara efektif. Data yang dikumpulkan berdasarkan ancaman dan kerentanan dari sistem informasi dari berbagai macam informasi seperti wawancara mendalam dan kuesioner.

a. Ancaman (Threat)

Merupakan suatu peristiwa dimana peristiwa tersebut berpotensi menimbulkan dampak yang merugikan terhadap operasional perusahaan. Sumber ancaman terdiri dari beberapa hal yaitu :

• Unauthorized Access

Dapat disebabkan oleh pihak luar maupun dalam perusahaan, bisa juga disebabkan oleh mantan karyawan yang ingin membuat kerugian bagi perusahaan. Contohnya adalah :

memanipulasi data, memasukkan virus, spyware, dan sebagainya.

• Structural Issues

Yang termasuk dalam kategori issues seperti ini adalah kerusakan hardware ,dan kerusakan software. Contoh kerusakan hardware yang sering terjadi server overheat, harddisk rusak, router/switch yang tidak berfungsi sebagaimana mestinya. Contoh kerusakan software yang sering terjadi adalah terjadi error ketika melakukan upgrade dari sistem operasi lama ke sistem operasi baru, perubahan struktur data, kegagalan instalasi software.

• Environmental Issues

Yang termasuk dalam kategori environmental issues adalah bencana alam dan pemadaman listrik

b. Kerentanan (Vulnerabilities)

Kerentanan merupakan suatu celah kelemahan yang dimanfaatkan oleh threat untuk membuat suatu ancaman. Kerentanan suatu sistem dapat dikaitkan dengan sistem security yang belum baik, struktur governance organisasi yang belum memiliki strategi manajemen resiko yang efektif. Dalam lingkungan eksternal perusahaan, kerentanan dapat berupa ketergantungan pada vendor, penyedia komunikasi ataupun penyedia listrik.

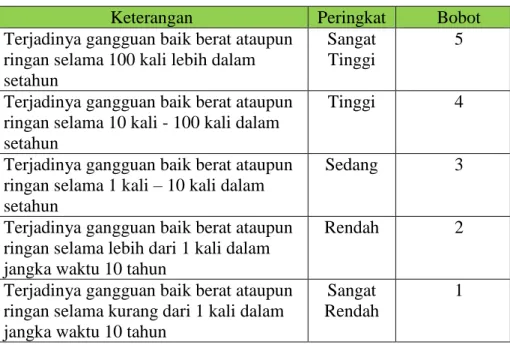

Tahapan ini merupakan risk assesment yang dilakukan untuk merancang informasi sehingga informasi tersebut bisa mendukung pengambilan keputusan yang memperhitungkan faktor resiko terhadap relevansi bisnis. Dalam tahapan ini diperhitungkan likehood dan impact dari resiko yang sudah ada. Likehood merupakan nilai kemungkinan terjadinya bencana tersebut dalam kurun waktu yang telah terukur. Nilai likehood harus sesuai dengan bukti sejarah di perusahaan yang sudah terjadi. Tabel 2.2 merupakan contoh peringkat likehood.

Tabel 2.2 Peringkat Likehood

Keterangan Peringkat Bobot

Terjadinya gangguan baik berat ataupun ringan selama 100 kali lebih dalam setahun

Sangat Tinggi

5

Terjadinya gangguan baik berat ataupun ringan selama 10 kali - 100 kali dalam setahun

Tinggi 4

Terjadinya gangguan baik berat ataupun ringan selama 1 kali – 10 kali dalam setahun

Sedang 3

Terjadinya gangguan baik berat ataupun ringan selama lebih dari 1 kali dalam jangka waktu 10 tahun

Rendah 2

Terjadinya gangguan baik berat ataupun ringan selama kurang dari 1 kali dalam jangka waktu 10 tahun

Sangat Rendah

1

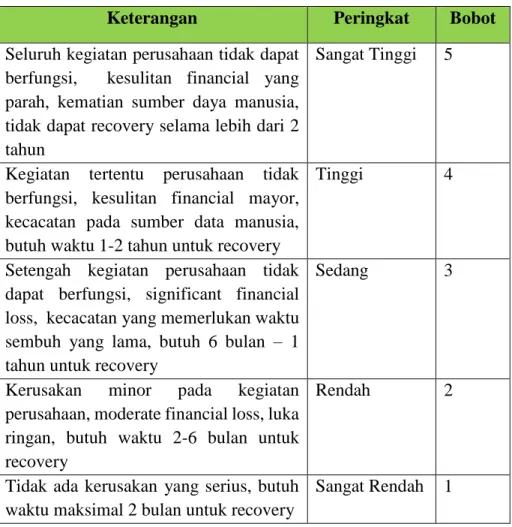

Impact merupakan dampak yang ditimbulkan oleh ancaman yang terjadi. Dampak yang ditimbulkan bersifat negatif. Dampak negatif bisa merupakan kerusakan atau kerugian informasi data, dan terhambatnya

operasional perusahaan. Tabel 2.3 menunjukkan definisi impact dan bobot impact tersebut.

Tabel 2.3 Peringkat Impact

Keterangan Peringkat Bobot

Seluruh kegiatan perusahaan tidak dapat berfungsi, kesulitan financial yang parah, kematian sumber daya manusia, tidak dapat recovery selama lebih dari 2 tahun

Sangat Tinggi 5

Kegiatan tertentu perusahaan tidak berfungsi, kesulitan financial mayor, kecacatan pada sumber data manusia, butuh waktu 1-2 tahun untuk recovery

Tinggi 4

Setengah kegiatan perusahaan tidak dapat berfungsi, significant financial loss, kecacatan yang memerlukan waktu sembuh yang lama, butuh 6 bulan – 1 tahun untuk recovery

Sedang 3

Kerusakan minor pada kegiatan perusahaan, moderate financial loss, luka ringan, butuh waktu 2-6 bulan untuk recovery

Rendah 2

Tidak ada kerusakan yang serius, butuh waktu maksimal 2 bulan untuk recovery

Sangat Rendah 1

Hubungan antara likehood dan impact dapat ditampilkan dalam bentuk matrix dimana nilai yang didapat berupa bobot impact dikali bobot likehood. Tabel 2.4 merupakan hubungan antara likehood dengan impact.

Tabel 2.4 Hubungan Likehood dengan Impact Bobot

Likehood

Bobot Impact

5 5 10 15 20 25

4 4 8 12 16 20

3 3 6 9 12 15

2 2 4 6 8 10

1 1 2 3 4 5

Berdasarkan Tabel 2.4 tersebut, disimpulkan bahwa untuk bobot 1-5 menandakan bahwa risk tersebut masih rendah, bobot 6-12 risk medium, sedangkan bobot 15-25 menandakan risk high.

3. APO12.03 Maintain a Risk Profile

Tahapan ini dilakukan untuk memantau inventori dari resiko yang telah diketahui dan berbagai hal yang berkaitan dengan resiko itu sendiri (termasuk frekuensi kemunculan resiko yang telah diperhitungkan, dampak yang mungkin ditimbulkan, dan respon apa yang harus diambil), serta kapabilitas dan kontrol terhadap aktivitas dari sumber daya yang terkena dampaknya.

2. APO12.04 Articulate Risk

Tahapan ini dilakukan untuk menyediakan informasi tepat waktu tentang situasi terkini mengenai IT, baik untuk memulai ataupun kesempatan baru, untuk semua pengambil keputusan.

3. APO12.05 Define a Risk Management Action Portfolio

Tahapan ini dilakukan untuk mengatur kesempatan untuk mengurangi resiko sampai ke level yang dapat diterima sebagai sebuah portofolio.

4. APO12.06 Respond to Risk

Tahapan ini dilakukan untuk memberi respon tepat waktu dengan solusi yang tepat guna untuk meminimalisir kerugian yang dapat ditimbulkan di bidang IT.

2.7 Business Continuity Management – ISO 22301:2012

Business Continuity Management (BCM) merupakan suatu manajemen holistik yang mengidentifikasi potensi ancaman pada perusahaan dan dampak untuk operasi bisnis. Termasuk menyediakan kerangka kerja untuk membangun ketahanan organisasi dengan kemampuan untuk melakukan respon yang efektif dalam melindungi kepentingan stakeholders, reputasi, brand dan aktifitas pembangunan nilai (St-Germain, Aliu, Dewez, & Dewez, 2012).

Framework yang dapat digunakan dalam melakukan BCM adalah ISO 22301, dimana ISO 22301 menetapkan persyaratan untuk merencanakan, menetapkan, menerapkan, mengoperasikan, memonitor, mengkaji, memperbaiki, dan secara berterusan meningkatkan dokumentasi sistem manajemen untuk mempersiapkan, merespon, dan memperbaiki dari ancaman kerusakan yang terjadi (St-Germain, Aliu, Dewez, & Dewez, 2012).

Key of Clause dari ISO 22301:2012 adalah sebagai berikut :

Menentukan masalah internal dan eksternal perusahaan yang relevan dengan tujuan dan yang mempengaruhi kemampuannya untuk mencapai hasil yang diharapkan dari BCMS seperti :

a. Kegiatan organisasi, fungsi, servis, produk, partnership, supply chain, hubungan dengan pihak yang memiliki kepentingan, dan dampak potensial terkait dengan insiden yang mengganggu.

b. Hubungan antara kebijakan kelangsungan bisnis dan tujuan organisasi dan kebijakan lainnya, termasuk strategi manajemen resiko secara keseluruhan

c. Risk Appetite organisasi.

d. Kebutuhan dan harapan dari pihak berkepentingan yang relevan e. Hukum, peraturan dan persyaratan lainnya yang berlaku untuk

diikuti organisasi. 2. Clause 5 : Leadership

Top Management perlu menunjukkan komitmen terus menerus untuk BCMS. Manajemen dapat menciptakan suatu lingkungan dimana aktor yang berbeda sepenuhnya terlibat dan dimana sistem manajemen dapat beroperasi secara efektif dalam sinergi mencapai tujuan organisasi. Tanggung jawab nya adalah :

a. Memastikan BCMS kompatibel dengan arah strategis organisasi. b. Mengintegrasikan persyaratan BCMS ke dalam proses bisnis

organisasi.

d. Mengkomunikasi pentingnya manajemen kelangsungan bisnis yang efektif.

e. Memastikan bahwa BCMS mencapai hasil yang diharapkan f. Mengarahkan dan mendukung perbaikan terus-menerus.

g. Menetapkan dan mengkomunikasikan kebijakan kelangsungan bisnis.

h. Memastikan tujuan dan rencana BCMS yang ditetapkan.

i. Memastikan tanggung jawab dan kewenanganuntuk peran yang ditugaskan

3. Clause 6 : Planning

Tahapan ini merupakan tahapan yang paling kritis dimana berkaitan dengan menetapkan sasaran strategis dan prinsip-prinsip panduan untuk BCMS secara keseluruhan. Tujuan dari tahapan ini adalah sebagai berikut :

a. Konsisten dengan kebijakan kelangsungan bisnis.

b. Memperhitungkan tingkat minimum produk dan layanan yang dapat diterima oleh organisasi untuk mencapai tujuannya.

c. Dapat diukur.

d. Memperhitungkan persyaratan yang berlaku.

e. Dipantau dan diperbarui sesuai dengan perkembangan yang ada. 4. Clause 7 : Support

Pengelolaan BCMS yang efektif bergantung pada penggunaan sumber daya yang tepat untuk setiap agian termasuk staf dan teknologi yang diigunakan. Serta harus didukung dengan informasi yang dikelola dan

didokumentasikan dengan baik. Kedua komunikasi internal dan eksternal organisasi harus diperhatikan di daerah ini termasuk format, isi, dan waktu yang tepat dari komunikasi itu tersebut.

5. Clause 8 : Operation

Setelah merencanakan BCMS, sebuah organisasi harus meletakkannya pada operation dimana tahapan ini meliputi :

a. Business Impact Analysis (BIA) b. Risk assessment.

c. Business Continuity Strategy d. Business Continuity Procedures. e. Exercise and Testing

6. Clause 9 : Performance evaluation

Setelah BCMS diimplementasikan, ISO 22301 membutuhkan pemantauan permanent dari sistem serta ulasan periodik untuk meningkatkan operasinya dimana hal yang perlu dilakukan antara lain : a. Pemantauan sejauh mana kebijakan kelangsungan bisnis organisasi,

tujuan dan sasaran terpenuhi.

b. Mengukur kinerja proses, prosedur dan fungsi yang melindungi kegiatan yang diprioritaskan.

c. Memantau kepatuhan dengan standar ini dan tujuan kelangsungan usaha.

d. Pemantauan bukti sejarah kinerja kekurangan BCMS dan melakukan audit internal pada selang waktu yang terencana

e. Mengevaluasi semua dengan tinjauan manajemen pada interval yang direncanakan.

7. Clause 10 : Improvement

Tahapan ini dapat didefinisikan sebagai semua tindakan yang diambil di seluruh organisasi untuk meningkatkan efektivitas (mencapai tujuan) dan efisiensi (biaya optimal/rasio manfaat), proses keamanan dan kontrol untuk membawa peningkatan manfaat bagi organisasi dan para stakeholders. Sebuah organisasi dapat terus meningkatkan efektifitas sistem manajemen melalui penggunaan kebijakan kelangsungan bisnis, tujuan, hasil audit, analisis kejadian yang dipantau, indikator, tindakan korektif, dan pencegahan dan tinjauan manajemen.

2.8 CIA Triad

Karena semakin banyaknya ancaman yang disebabkan oleh berbagai macam gangguan, sehingga keamanan menjadi sesuatu hal yang mutlak diperlukan ketika sebuah data perlu dilindungi. Menurut Flowerday (2016, p1) Information Security merupakan sesuatu hal yang ditambahkan untuk melindungi sisi confidentiality, integrity, dan availability dari sebuah data yang tersimpan dalam suatu sistem. Ketiga sisi tersebut dikenal dengan nama segitiga CIA, atau CIA Triad. Penjelasan mengenai confidentiality, integrity, dan availability adalah sebagai berikut

1. Confidentiality

Confidentiality merupakan istilah yang digunakan untuk mencegah terungkapnya informasi kepada pihak lain dengan cara yang tidak

sesuai. Contohnya adalah ketika data sensitiv perusahaan yang tersimpan di laptop, dicuri atau dijual oleh karyawan dalam perusahaan atau luar perusahaan. Memberikan informasi melalui telepon juga termasuk pelanggaran jika penerima telepon tidak memiliki hak untuk mengetahui informasi tersebut.

2. Integrity

Dalam suatu keaamanan informasi, integrity memiliki arti bahwa data tidak dapat dimodifikasi tanpa dilakukan otorisasi. Integrity dilanggar jika staff perusahaan secara sengaja atau dengan niat jahat menghapus data perusahaan yang tersimpan, serangan virus atau malware yang menyebabkan kerusakan data, ketika seorang karyawan mampu mengubah data gaji sendiri yang tersimpan di database, ketika seseorang dapat melakukan perubahan angka yang besar dalam suatu online polling, dan sebagainya.

3. Availability

Untuk sistem yang memiliki kebutuhan tinggi akan data, informasi yang tersimpan harus bisa diakses ketika dibutuhkan. Hal ini berarti, sistem yang digunakan untuk memproses dan menyimpan informasi tersebut, sistem keamanan yang melindunginya, dan jalur komunikasi yang digunakan, harus berfungsi dengan baik. Sistem yang memiliki high availability bertujuan agar sistem dapat berfungsi dengan baik, mencegah gangguan yang disebabkan kerusakan hardware, listrik padam, atau upgrade suatu sistem, serta memastikan gangguan yang disebabkan oleh DoS attack.

2.9 Tinjauan Pustaka

Untuk kepentingan pelaksanaan penulisan ini, penulis terinspirasi dari beberapa literatur yang telah dibuat terdahulu.

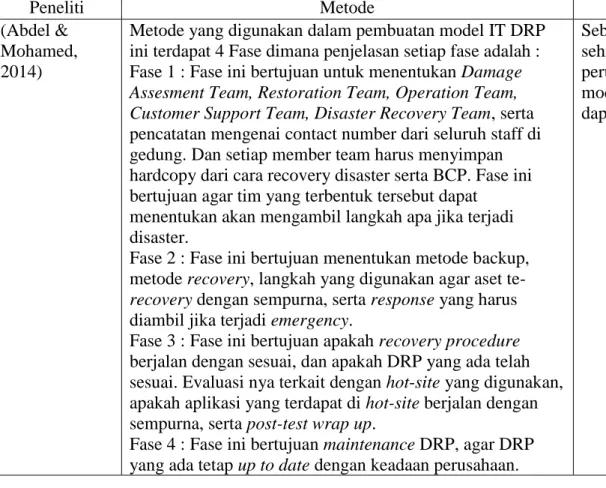

Berdasarkan hasil penelitian yang pernah dilakukan oleh (Abdel & Mohamed, 2014) menjelaskan bahwa metode yang digunakan dalam pembuatan model IT DRP terdiri dari 4 fase yaitu Fase 1 yang bertujuan untuk menentukan Damage Assesment Team, Restoration Team, Operation Team, Customer Support Team, Disaster Recovery Team, serta pencatatan mengenai contact number dari seluruh staff di gedung. Dan setiap member team harus menyimpan hardcopy dari cara recovery disaster serta BCP. Fase ini bertujuan agar tim yang terbentuk tersebut dapat menentukan akan mengambil langkah apa jika terjadi disaster. Fase 2 yang bertujuan menentukan metode backup, metode recovery, langkah yang digunakan agar aset te-recovery dengan sempurna, serta

response yang harus diambil jika terjadi emergency.

Fase 3 yang bertujuan apakah recovery procedure berjalan dengan sesuai, dan apakah DRP yang ada telah sesuai. Evaluasi nya terkait dengan hot-site yang digunakan, apakah aplikasi yang terdapat di hot-site berjalan dengan sempurna, serta post-test wrap up. Fase 4 yang bertujuan maintenance DRP, agar DRP yang ada tetap up to date dengan keadaan perusahaan. Hasil dari penelitian ini adalah Sebuah model IT DRP yang memiliki solusi efektif sehingga dapat digunakan untuk recover seluruh bisnis vital perusahaan sesuai dengan waktu yang diharapkan. Serta model ini dapat dimanfaatkan secara individual, namun dapat digunakan untuk mendukung sistem lain.

Penelitian yang dilakukan oleh (Wood et al., 2010) menggunakan metode perbandingan penggunaan biaya yang dikeluarkan untuk menjalankan disaster recovery dengan menggunakan public cloud atau dengan menggunakan server fisik. Hasil dari penelitian ini adalah sebuah analisis harga mengenai perbandingan harga antara penggunaan cloud atau menggunakan server colocation. Dan tantangan dalam penggunaan Cloud adalah kebutuhan akan koneksi jaringan, tingkat keamanan yang dimiliki masing-masing provider cloud, sistem migrasi data yang dimiliki, tetap harus membayar biaya untuk maintenance, meskipun sedang tidak terjadi bencana.

Penelitian yang dilakukan oleh (Prazeres & Lopes, 2013) menggunakan metode action-research dimana terlibat dalam proses aktif di organasisasi tersebut. Cara yang digunakan selama terlibat tersebut adalah Observasi terhadap masalah yang terdapat, Studi Pustaka sebagai pendukung proses yang dilakukan, Menerapkan DRP yang terdiri dari project initiation, risk assesment, impact analysis, definition of requirements, project execution, integration, dan terakhir adalah maintenance, Penggunaan framework project management institute untuk menerapkan DRP. Hasil dari penelitian ini adalah Perancangan model IT DRP berdasarkan hasil evaluasi sebuah aplikasi yang merupakan proses critical business pada suatu organisasi dalam menangani kegagalan proses dengan menggunakan Vcloud dan Vsphere yang digunakan untuk antar proses bisnis. Dimana dengan adanya model DRP ini, perusahaan dapat pulih dengan cepat jika terjadi bencana.

Penelitian yang dilakukan (Yulhendri, 2016) menggunakan metode Studi Infrastruktur sekarang dan kebutuhan yang bertujuan untuk menilai dan melakukan evaluasi terhadap infrastruktur IT yang telah ada. Cara yang digunakan adalah observasi, wawancara, kuesioner, dan IT Documentation. Hasil yang didapat selanjutnya akan digunakan sebagai acuan untuk melakukan perencanaan data center dan Backup Recovery. Selanjutnya adalah Studi Data Center dan Backup serta Recovery Target : studi ini bertujuan untuk mengetahui kebutuhan akan data center di DRC, metode dan teknologi backup dan recovery yang akan digunakan. Cara yang digunakan adalah ITMP & EIAP, Best Practices, dan Expert Analysis. Selanjutnya menggunakan GAP Analysis untuk mengetahui perbedaan antara infrastruktur yang telah ada, dengan infrastruktur DRC yang akan diterapkan, sehingga didapatkan mengenai perbedaan antara kedua bagian tersebut, dan dapat ditentukan pengambilan langkah selanjutnya. Metode yang terakhir adalah Rekomendasi yang merupakan hasil berdasarkan GAP Analysis. Hasil yang didapat adalah Tahapan pembangunan DRP meliputi Risk Assesment, Recovery Strategy Selection, Plan Documenting.

Penelitian yang dilakukan oleh (Adi, Nurhayati, & Widianto, 2016) menggunakan metode Analisis kebutuhan perangkat keras dimana perangkat keras yang digunakan dalam penyusunan sistem cluster server adalah 3 unit PC, 2 unit switch Cisco, 1 unit laptop, kabel console Cisco, kabel UTP category 5e. Analisis kebutuhan perangkat lunak dimana perangkat lunak yang digunakan dalam pembangunan sistem cluster adalah Proxmox VE 3.4, FreeNAS 9.2.1.9 x86, Ubuntu Server 14.04.3 LTS x64,

Windows Server 2012 R2 Standard x64, Putty, Fping, VSFTPD, WinMD5, Filezilla Client, Google Chrome, Windows 10 Education x64. Dilanjutkan dengan Desain topologi fisik yang menggambarkan bagaimana jaringan terhubung satu sama lain. Lalu desain topologi logis yang menggambarkan bagaimana hardware dan software tersebut terhubung satu sama lain. Dilanjutkan dengan Simulasi prototyping. Lalu implementasi desain yang telah dibuat. Dan yang terakhir adalah memonitor hasil implementasi apakah telah sesuai atau belum. Hasil dari penelitian ini adalah Rancang bangun sistem cluster server yang dapat memberikan jaminan ketersediaan layanan tinggi di atas lingkungan virtual berhasil dibangun dengan menggunakan Proxmox VE 3.4 sebagai server virtualisasi pada dua unit komputer, FreeNAS 9.2.1.9 x86 sebagai server NAS, dan dua unit switch Cisco Catalyst 2960. Integritas dan keamanan data saat terjadi kegagalan pada salah satu server virtualisasi dapat dijaga dengan menggunakan DRBD untuk mereplikasi disk lokal server virtualisasi. Hypervisor atau jenis mesin virtual yang didukung oleh Proxmox VE adalah OpenVZ Container dan KVM. Hypervisor yang mendukung HA saat terjadi kegagalan server virtualisasi adalah KVM. Sistem cluster server dalam makalah ini dapat menjamin integritas data pada interval 5 sekon sebelum terjadi kegagalan pada server virtualisasi.

Tabel 2.5 Penelitian Terdahulu

Peneliti Metode Hasil Penelitian

(Abdel & Mohamed, 2014)

Metode yang digunakan dalam pembuatan model IT DRP ini terdapat 4 Fase dimana penjelasan setiap fase adalah : Fase 1 : Fase ini bertujuan untuk menentukan Damage Assesment Team, Restoration Team, Operation Team, Customer Support Team, Disaster Recovery Team, serta pencatatan mengenai contact number dari seluruh staff di gedung. Dan setiap member team harus menyimpan hardcopy dari cara recovery disaster serta BCP. Fase ini bertujuan agar tim yang terbentuk tersebut dapat

menentukan akan mengambil langkah apa jika terjadi disaster.

Fase 2 : Fase ini bertujuan menentukan metode backup, metode recovery, langkah yang digunakan agar aset te-recovery dengan sempurna, serta response yang harus diambil jika terjadi emergency.

Fase 3 : Fase ini bertujuan apakah recovery procedure berjalan dengan sesuai, dan apakah DRP yang ada telah sesuai. Evaluasi nya terkait dengan hot-site yang digunakan, apakah aplikasi yang terdapat di hot-site berjalan dengan sempurna, serta post-test wrap up.

Fase 4 : Fase ini bertujuan maintenance DRP, agar DRP yang ada tetap up to date dengan keadaan perusahaan.

Sebuah model IT DRP yang memiliki solusi efektif

sehingga dapat digunakan untuk recover seluruh bisnis vital perusahaan sesuai dengan waktu yang diharapkan. Serta model ini dapat dimanfaatkan secara individual, namun dapat digunakan untuk mendukung sistem lain

Peneliti Metode Hasil Penelitian (Wood et al.,

2010)

Membandingkan penggunaan biaya yang dikeluarkan untuk menjalankan disaster recovery dengan menggunakan public cloud atau dengan menggunakan server fisik.

Pengurangan biaya sampai sebesar 85% ketika menggunakan keuntungan dari cloud

Tantangan dalam penggunaan Cloud adalah : 1. Kebutuhan akan koneksi jaringan.

2. Tingkat keamanan yang dimiliki masing-masing provider cloud

3. Sistem migrasi data yang dimiliki.

4. Tetap harus membayar biaya untuk maintenance, meskipun sedang tidak terjadi bencana

Peneliti Metode Hasil Penelitian (Prazeres &

Lopes, 2013)

Metode yang digunakan penelitian ini adalah action-research dimana terlibat dalam proses aktif di organasisasi tersebut.

Cara yang digunakan selama terlibat tersebut adalah : 1. Observasi terhadap masalah yang terdapat

2. Studi Pustaka sebagai pendukung proses yang dilakukan 3. Menerapkan DRP yang terdiri dari project initiation, risk assesment, impact analysis, definition of requirements, project execution, integration, dan terakhir adalah maintenance

4. Penggunaan framework project management institute untuk menerapkan DRP

Perancangan model IT DRP berdasarkan hasil evaluasi sebuah aplikasi yang merupakan proses critical business pada suatu organisasi dalam menangani kegagalan proses dengan menggunakan Vcloud dan Vsphere yang digunakan untuk antar proses bisnis. Dimana dengan adanya model DRP ini, perusahaan dapat pulih dengan cepat jika terjadi bencana

Peneliti Metode Hasil Penelitian (Yulhendri,

2016)

Metode yang digunakan dalam penelitian ini adalah : 1. Studi Infrastruktur sekarang dan kebutuhan : studi ini bertujuan untuk menilai dan melakukan evaluasi terhadap infrastruktur IT yang telah ada. Cara yang digunakan adalah observasi, wawancara, kuesioner, dan IT Documentation. Hasil yang didapat selanjutnya akan digunakan sebagai acuan untuk melakukan perencanaan data center dan Backup Recovery.

2. Studi Data Center dan Backup serta Recovery Target : studi ini bertujuan untuk mengetahui kebutuhan akan data center di DRC, metode dan teknologi backup dan recovery yang akan digunakan. Cara yang digunakan adalah ITMP & EIAP, Best Practices, dan Expert Analysis.

3. GAP Analysis : langkah ini bertujuan untuk mengetahui perbedaan antara infrastruktur yang telah ada, dengan infrastruktur DRC yang akan diterapkan, sehingga didapatkan mengenai perbedaan antara kedua bagian tersebut, dan dapat ditentukan pengambilan langkah selanjutnya.

4. Rekomendasi : hasil yang didapat berdasarkan GAP Analysis

1. Pengumpulan data di dalam data center memerlukan staf khusus yang bertanggung jawab terhadap manajemen dan operasional backup dan recovery.

2. Jumlah basis data yang banyak dalam data center

memerlukan dokumentasi, standarisasi label dan penamaan komponen dalam storage, backup and recovery.

3. Jumlah basis data yang banyak dan lingkungan

penyimpanan data dalam SAN membutuhkan perangkat dan Software manajemen backup untuk mempermudah

operasional, terutama pada lingkungan SAN.

4. Perlu disusun sebuah SOP penangananan Backup & Recovery.

5. Simulasi dan latihan proses recovery data perlu dilakukan untuk menguji sistem dan kemampuan staf backup dalam mencapai RTO dan RPO.

6. Perlu diterapkan rotasi backup tape yang disesuaikan dengan jumlah data dan efisiensi penggunaan tape backup. 7. Setelah pembangunan Data Center direkomendasikan untuk dilanjutkan dengan pembangunan Rencana

Penanggulangan Bencana (Disaster Recovery Planning / DRP).

8. Tahapan pembangunan DRP meliputi Risk Assesment, Recovery Strategy Selection, Plan Documenting

Peneliti Metode Hasil Penelitian (Adi,

Nurhayati, & Widianto, 2016)

Metode yang digunakan dalam penulisan jurnal ini adalah : 1. Analisis kebutuhan perangkat keras : perangkat keras yang digunakan dalam penyusunan sistem cluster server adalah 3 unit komputer, 2 unit switch Cisco, 1 unit laptop, kabel console Cisco, kabel UTP category 5e

2. Analisis kebutuhan perangkat lunak : perangkat lunak yang digunakan dalam pembangunan sistem cluster adalah Proxmox VE 3.4, FreeNAS 9.2.1.9 x86, Ubuntu Server 14.04.3 LTS x64, Windows Server 2012 R2 Standard x64, Putty, Fping, VSFTPD, WinMD5, Filezilla Client, Google Chrome, Windows 10 Education x64.

3. Desain topologi fisik : menggambarkan bagaimana jaringan terhubung satu sama lain (terlihat bentuk fisik) 4. Desain topologi logis : menggambarkan bagaimana hardware dan software tersebut terhubung satu sama lain (terlihat konfigurasinya)

5. Simulasi prototyping

6. Implementasi : implementasi desain yang telah dibuat. 7. Monitoring : hasil implementasi di monitor untuk mengetahui apakah telah berjalan dengan sesuai

Rancang bangun sistem cluster server yang dapat memberikan jaminan ketersediaan layanan tinggi di atas lingkungan virtual berhasil dibangun dengan menggunakan Proxmox VE 3.4 sebagai server virtualisasi pada dua unit komputer, FreeNAS 9.2.1.9 x86 sebagai server NAS, dan dua unit switch Cisco Catalyst 2960.

Integritas dan keamanan data saat terjadi kegagalan pada salah satu server virtualisasi dapat dijaga dengan

menggunakan DRBD untuk mereplikasi disk lokal server virtualisasi. Hypervisor atau jenis mesin virtual yang didukung oleh Proxmox VE adalah OpenVZ Container dan KVM. Hypervisor yang mendukung HA saat terjadi

kegagalan server virtualisasi adalah KVM.

Sistem cluster server dalam makalah ini dapat menjamin integritas data pada interval 5 sekon sebelum terjadi kegagalan pada server virtualisasi

Perbandingan hasil yang dicapai antara penelitian ini dengan penelitian terdahulu adalah , penulis menggunakan objek OT dengan perancangan DRP menggunakan ISO 22301, merancang DRC yang sudah disediakan oleh provider, dimana penyusunan tersebut telah disesuaikan dengan permasalahan dan kondisi di OT.

Kontribusi dari penelitian terdahulu terhadap penelitian ini adalah, penulis menyusun team untuk Disaster Recovery, menggunakan metode backup secara terencana di data center utama, penggunaan cloud storage untuk menyimpan data yang tidak bersifat critical, langkah yang diperlukan dalam perancangan DRP adalah Risk Assesment, Priority Assesment, Recovery Strategy Selection, Plan Documenting dan pentingnya melakukan Impact Analysis dalam perancangan suatu DRP