B-278

PENGAMANAN KUNCI ENKRIPSI CITRA PADA ALGORITMA SUPER ENKRIPSI MENGGUNAKAN METODE END OF FILE

Catur Iswahyudi 1),Emy Setyaningsih 2), Naniek Widyastuti 3) 1,3)

Program Studi Teknik Informatika Institut Sains & Teknologi AKPRIND Yogyakarta 2)

Program Studi Sistem Komputer Institut Sains & Teknologi AKPRIND Yogyakarta Jln. Kalisahak No 28 Komplek Balapan, Yogyakarta, Telp. +62-274-563029, e-mail : 1)catur@akprind.ac.id, 2)emypurnomo@akprind.ac.id, 3)naniek_wid@yahoo.com

INTISARI

Keamanan informasi menjadi isu penting dalam penyimpanan dan transmisi data. Penggunaan data citra pun semakin luas dalam berbagai bidang. Oleh karena itu, pengamanan data citra dari akses yang tidak berhak menjadi hal yang penting. Teknik kriptografi dapat digunakan untuk memenuhi aspek kerahasiaan pesan yang dikirim, yaitu pesan yang dikirim hanya dapat dibaca oleh penerima yang memiliki hak untuk mengetahui isi pesan tersebut dengan menggunakan kunci rahasia. Walaupun demikian, enkripsi tidak dapat mencegah intersepsi dan modifikasi data pada saluran komunikasi. Enkripsi tidak mampu melindungi saluran komunikasi dari para pendengar rahasia untuk mengekstrak data rahasia.

Penelitian untuk mendapatkan algoritma enkripsi citra yang sederhana namun aman dengan proses yang cepat dan hemat sumber daya komputasi menggunakan algoritma Super Enkripsi pernah dilakukan sebelumnya. Pemilihan algoritma ini karena Super Enkripsi tidak membutuhkan resource yang banyak, sehingga cocok untuk diterapkan pada telepon seluler yang memiliki kapasitas memori yang terbatas. Kendala yang dijumpai pada kunci Super Enkripsi adalah ukurannya yang cukup besar yaitu 16 x 16 piksel sehingga sangat sulit untuk diingat. Hal tersebut menyebabkan pertukaran kunci yang dilakukan melalui email, atau pesan sms menjadi tidak aman.

Penelitian ini bertujuan untuk mengoptimalkan keamanan pada kunci yang digunakan. Teknik yang diusulkan adalah mengadopsi dari konsep steganografi menggunakan metode End Of File (EOF), yaitu menyisipkan/ menyembunyikan kunci yang digunakan untuk proses enkripsi dan dekripsi pada citra hasil enkripsi sebelum dikirimkan. Metode EOF mempunyai kelebihan mampu menyisipkan kunci yang sangat besar, sehingga cocok untuk menyisipkan kunci playfair yang berukuran cukup panjang.

Kata kunci: enkripsi citra , super enkripsi, steganografi, end of file PENDAHULUAN

Keamanan informasi menjadi isu penting dalam penyimpanan dan transmisi data. Penggunaan data citra pun semakin luas dalam berbagai bidang. Oleh karena itu, pengamanan data citra dari akses yang tidak berhak menjadi hal yang penting (Krikor, 2009). Teknik kriptografi dapat digunakan untuk memenuhi aspek kerahasiaan pesan yang dikirim, yaitu pesan yang dikirim hanya dapat dibaca oleh penerima yang memiliki hak untuk mengetahui isi pesan tersebut dengan menggunakan kunci rahasia. Walaupun demikian, enkripsi tidak dapat mencegah intersepsi dan modifikasi data pada saluran komunikasi. Enkripsi tidak mampu melindungi saluran komunikasi dari para pendengar rahasia (eavesdropper) untuk mengekstrak data rahasia (Chang, 2007).

Seiring dengan peningkatan kepentingannya, banyak metode-metode yang ditemukan maupun diperluas penggunaannya. Diantara metode-metode tersebut terdapat metode yang hanya membutuhkan operasi matematika sederhana, tetapi juga terdapat metode yang melibatkan teori yang rumit dan sulit implementasinya. Beberapa penelitian yang telah dilakukan untuk mendapatkan algoritma yang handal untuk mengamankan data citra telah dilakukan oleh beberapa peneliti diantaranya Abrihama(2008), Setyaningsih(2010), Stinson(1995), dan Younes (2008).

Penelitian untuk mendapatkan algoritma enkripsi citra yang sederhana namun aman dengan proses yang cepat dan hemat sumber daya komputasi yang menggabungkan dua buah cipher yaitu

Playfair cipher dan Vigenere cipher telah dilakukan oleh Setyaningsih, dkk (2012). Pemilihan

algoritma ini karena Super Enkripsi tidak membutuhkan resource yang banyak, sehingga cocok untuk diterapkan pada telepon seluler yang memiliki kapasitas memori yang terbatas. Kendala yang dijumpai

B-279

pada kunci Super Enkripsi adalah ukurannya yang cukup besar yaitu 16 x 16 piksel sehingga sangat sulit untuk diingat. Hal tersebut menyebabkan pertukaran kunci yang dilakukan melalui email, atau pesan sms menjadi tidak aman.

Keamanan pada suatu informasi atau data pada dasarnya dapat dibagi menjadi dua, yaitu Kriptografi dan Steganografi. Steganografi adalah seni untuk menyembunyikan suatu data, dimana data tersebut disembunyikan ke dalam media citra yang tampak biasa saja sehingga tidak akan menimbulkan banyak perhatian dari pihak yang tidak dikehendaki. Berbeda dengan steganografi, kriptografi adalah seni untuk mengacak informasi atau data yang memiliki arti menjadi sesuatu yang tidak dapat dimengerti atau seakan-akan tidak berarti sehinga pesan yang dikirim pengirim dapat disampaikan kepada penerima dengan aman (Stinson,1995). Kriptografi melingkupi proses transformasi informasi yang berlangsung dua arah, yang terdiri dari proses enkripsi dan dekripsi. Enkripsi dilakukan pada saat pengiriman dengan cara mengubah data asli menjadi data rahasia sedangkan dekripsi dilakukan pada saat penerimaan dengan cara mengubah data rahasia menjadi data asli.

Secara umum berdasarkan kesamaan kuncinya, algoritma kriptografi dibedakan menjadi dua, yaitu algoritma kunci simetrik (symmetric key), adalah algoritma yang menggunakan kunci enkripsi yang sama dengan kunci dekripsi sehingga algoritma ini disebut juga sebagai single-key algorithm. Beberapa algoritma kriptografi simetrik antara lain DES, Blowfish, IDEA, RC4, RC5, AES atau Rijndael, Serpent dan Twofish. Algoritma asimetrik (public key), adalah algoritma yang menggunakan kunci enkripsi tidak sama dengan kunci dekripsi. Algoritma ini menggunakan dua kunci yakni kunci publik (public key) dan kunci privat (private key). Beberapa algoritma kunci publik antara lain adalah RSA, Rabin, dan ElGamal. Algoritma Super Enkripsi menggunakan kunci simetrik, artinya kunci enkripsi dan dekripsi sama. Algoritma tersebut lebih menitikberatkan pada kerahasiaan kunci yang digunakan.

Penelitian ini bertujuan untuk mengoptimalkan keamanan pada kunci yang digunakan. Teknik yang diusulkan adalah mengadop dari konsep steganografi menggunakan metode End Of File (EOF), yaitu menyisipkan/ menyembunyikan kunci yang digunakan untuk proses enkripsi dan dekripsi pada citra hasil enkripsi sebelum dikirimkan. Metode EOF mempunyai kelebihan mampu menyisipkan kunci yang sangat besar, sehingga cocok untuk menyisipkan kunci playfair yang berukuran cukup panjang.

METODE

Algoritma yang dikembangkan pada penelitian ini menggunakan konsep symmetric

cryptosystem. Symmetric cryptosystem sangat menekankan pada kerahasiaan kunci yang digunakan

untuk proses enkripsi dan dekripsi. Oleh karena itulah sistem ini sering disebut sebagai secret-key

ciphersystem. Secret-key cryptography merupakan bentuk kryptografi yang lebih tradisional, dimana

sebuah kunci tunggal dapat digunakan untuk mengenkrip dan mendekrip pesan. Kriptografi kunci-simetrik mengarah kepada metode enkripsi yang mana baik pengirim maupun yang dikirim saling memiliki kunci yang sama. Masalah utama yang dihadapi secret-key cryptosystems adalah membuat pengirim dan penerima menyetujui kunci rahasia tanpa ada orang lain yang mengetahuinya. Ini membutuhkan metode dimana dua pihak dapat berkomunikasi tanpa takut akan disadap.

Untuk menghadapi serangan semacam ini kriptografer harus menggunakan kunci yang lebih panjang dan tidak mudah ditebak. Semakin panjang kunci maka waktu exhaustive search menjadi makin sulit dan bahkan tidak mungkin dilakukan karena waktu yang dibutuhkan semakin lama. Namun cara ini mempunyai kelemahan dimana untuk mengingat kunci yang sangat panjang tentulah tidak mudah. Misalkan untuk kunci playfair yang digunakan pada penelitian ini ukurannya adalah 16 x 16 piksel sehingga harus mengingat 256 piksel warna. Apabila setiap piksel warna diwakili dengan 3 digit angka maka panjang kunci yang harus diingat sepanjang 256 x 3 = 768 digit angka. Hal ini tentu saja sangat menyulitkan baik bagi penerima apabila ingin melakukan proses dekripsi. Oleh karena itu pada penelitian ini diusulkan sebuah cara untuk mengoptimalkan keamanan pada kunci yang digunakan. Teknik yang diusulkan adalah mengadop dari konsep steganografi menggunakan metode

End Of File (EOF), yaitu menyisipkan/ menyembunyikan kunci yang digunakan untuk proses enkripsi

B-280

kelebihan mampu menyisipkan kunci yang sangat besar, sehingga cocok untuk menyisipkan kunci playfair yang berukuran cukup panjang.

Dengan menggunakan konsep ini maka pengirim maupun penerima pesan cukup hanya mengingat 6 digit angka yang mewakili intensitas dari warna citra dan tidak perlu mengingat 768 digit angka. Dimana 6 digit angka ini nanti sebagai kunci untuk bisa melakukan proses dekripsi. Penerima harus menginputkan 6 digit angka dengan benar sebelum bisa melakukan proses dekripsi. Untuk mengamankan dari penyusup, maka nantinya proses untuk mencoba proses dekripsi hanya diijinkan 3 kali. Selain itu proses penginputan kunci sepanjang 6 digit juga dibatasi oleh waktu yang ditentukan oleh pengirim. Dimana waktu maksimal yang diijinkan adalah 255 detik. Apabila lebih dari 3 kali atau waktu penginputan kunci yang dicobakan melebihi dari waktu yang ditentukan maka citra sudah tidak dapat dibuka lagi untuk dilakukan proses dekripsi. Sehingga apabila menginginkan informasi kembali harus meminta pengirim melakukan pengiriman kembali citra tersebut.

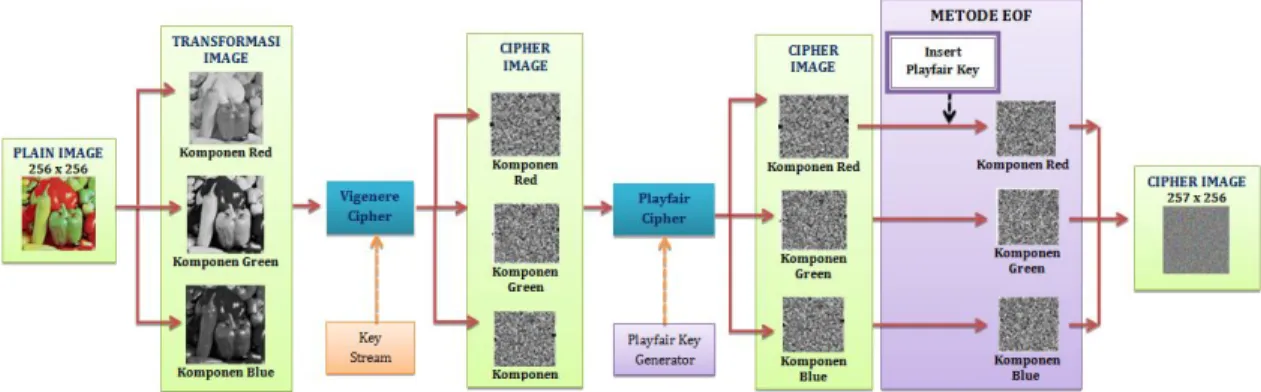

Proses enkripsi yang diusulkan dapat dilihat pada Gambar 1.

Gambar 1. Skema Proses Enkripsi

Langkah pertama untuk melakukan proses enkripsi adalah dengan cara membangun kunci playfair yang berbentuk matrik berordo 16 x 16 yang berisi bilangan acak antara 0 sampai dengan 255 dengan setiap elemen tidak mempunyai nilai yang sama. Selain itu matrik kunci yang dibagkitkan menggunakan aturan sebagai berikut: 1). Posisi (16,16) berisi angka 3 yang digunakan untuk tanda bagi user yang akan mendekripsi cipher image. User hanya punya kesempatan 3 kali untuk mencoba menginputkan kata sandi. Nilai ini akan berkurang satu setiap kali sandi yang diinputkan salah. Apabilai nilainya menjadi 0 maka cipher terblokir tidak dapat dilakukan proses dekrip. 2). Posisi (16,15) berisi nilai angka antara 1 s.d 255 selain angka 3 yang digunakan sebagai batas waktu untuk memasukkan sandi dengan benar. 3). Posisi baris 1 s.d.15 kolom 1 s.d. 16 dan baris 16 kolom 1 s.d. 14 diisi nilai antara 0 s.d 255 secara acak kecuali nilai angka yang sudah digunakan pada point 1 dan 2. 4). Posisi baris 16 kolom 13 dan 14 yang didapat dari pengacakan digunakan sebagai sandi/kunci yang diberikan kepada penerima untuk melakukan proses dekripsi.

Langkah ke dua adalah dengan membangkitkan kunci vigenere, dengan cara : 1). Ambil nilai elemen matrik kunci play fair pada posisi (1,1), misalkan elemen pada posisi (1,1) adalah bernilai 82. Maka kunci playfair yang akan digunakan sebanyak 82 buah. 2). Kunci playfair sepanjang 82 buah diambil dari elemen kunci playfair dari posisi (1,1) sampai dengan posisi (5,2). 2) Selanjutnya kunci vigenere pada posisi 83 sampai dengan ke-n (n = jumlah baris * jumlah kolom dari matrik citra yg akan dienkripsi) dibangkitkan dengan metode keystream generator (Setyaningsih, 2012).

Langkah ke tiga adalah mengambil citra yang akan dienkripsi. Selanjutnya dilakukan transformasi warna untuk memisahkan warna RGB (untuk citra berwarna) sehingga menjadi 3 buah matrik (gambar 1). Untuk citra grayscale tidak perlu dilakukan transformasi warna.

Langkah ke empat adalah dengan melakukan enkripsi menggunakan kunci vigenere untuk masing-masing matrik komponen warna. Hasil enkripsi menggunakan kunci vigenere dilakukan enkripsi menggunakan algoritma playfair menggunakan kunci playfair.

Langkah ke lima adalah menyembunyikan kunci playfair pada cipher image menggunakan metode end of file pada komponen red, green, atau blue tergantung dari hasil nilai piksel kunci playfair yang digunakan sebagai sandi/kunci untuk melakukan proses dekripsi. Apabila sandi/kunci tersebut di

B-281

modulo menghasilkan nilai 0 maka kunci playfair akan disembunyikan pada komponen red, apabila bernilai 1 maka kunci playfair disembunyikan pada komponen green dan apabila bernilai 2 maka kunci playfair disembunyikan pada komponen blue. Sedangkan komponen warna yang tidak mengandung kunci playfair juga pada baris terakhir ditambahkan suatu nilai acak antara 0-255 supaya ketiga komponen warna mempunyai ukuran yang sama. Langkah terakhir adalah mengembalikan sebagai nilai RGB menggunakan transformasi warna balik sehingga menghasilkan citra baru yang sudah tersandikan seperti terlihat pada gambar 1.

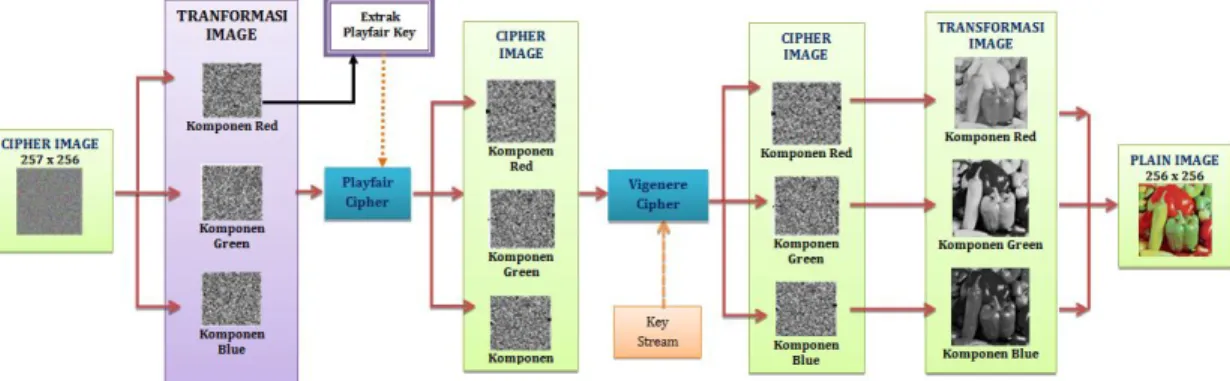

Proses dekripsi yang dilakukan pada penelitian ini dapat dilihat pada Gambar 2.

Gambar 2. Skema Proses Dekripsi

Langkah pertama untuk proses dekripsi citra adalah mengambil citra yang akan didekripsi. Selanjutnya dilakukan proses transformasi warna sehingga komponen warna RGB dari citra yang telah tersandikan terpisahkan seperti pada proses enkripsi.

Langkah ke dua adalah menginputkan sandi untuk melakukan proses dekripsi. Kemudian menghitung nilai sandi apabila dimodulokan 3 untuk mengetahui kunci playfair disisipkan pada komponen red, green ataukah pada komponen blue.

Langkah ke tiga adalah dengan mengambil komponen warna sesuai dengan hasil nilai perhitungan pada langkah ke dua. Kemudian dilakukan pengecekan poda posisi cipher komponen warna yang mengandung kunci pada posisi m x n dan m x (n-1). Apabila nilai posisi keduanya atau salah satu bernilai = 0 maka cipher image sudah tidak dapat dilakukan proses dekripsi. User harus meminta ulang pengiriman ciphernya. Apabila nilai posisi keduanya > 0 maka lakukan pencocokan nilai pada posisi citra mx(n-3) dan mx(n-2) dengan sandi. Apabila tidak sama maka ulangi langkah 3 dan nilai intensitas citra pada posisi m x n dikurangi 1 dan posisi m x (n-1) dikurangi dengan waktu yang telah digunakan untuk proses penginputan sandi. Apabila sama lanjutkan ke langkah 4.

Langkah ke empat adalah mengekstrak kunci playfair pada komponen warna yang mengandung kunci playfair. Kemudian dilakukan proses dekripsi menggunakan metode playfair yang prosesnya sama dengan langkah pada proses enkripsi untuk tiap matrik warna. Selanjutnya tiap komponen warna cipherteks hasil dekripsi menggunakan metode playfair dilakukan dekripsi dengan metode vigenere chiper dengan cara cipherteks hasil dekripsi menggunakan metode playfair dikurangkan dengan kunci vigenere dengan menggunakan konsep pengurangan modulo 256 untuk semua matrik warna (Setyaningsih, 2012). Langkah terakhir adalah dengan cara vektor hasil dekripsi dikembalikan sebagai nilai RGB menggunakan transformasi warna balik sehingga menghasilkan citra yang sama dengan citra aslinya.

PEMBAHASAN

Pengujian keamanan kunci enkripsi dilakukan pada beberapa citra berwarna dengan ukuran 480 x 640 piksel dengan tipe JPG dan 256 x 256 piksel dengan tipe BMP. Analisis histogram warna dilakukan untuk mengetahui adanya perbedaan antara plain image dengan cipher image. Untuk mengakomodir konsep yang diusulkan, maka pada saat membangkitkan kunci playfair diatur dengan ketentuan sebagai berikut : 1). Kunci playfair pada posisi (16,16) selalu berisi 3, dan akan berkurang 1 setiap proses dekripsi yang menginputkan kunci yang salah. Apabila posisi baris 16 kolom 16 bernilai 0, maka otomatis citra sudah tidak dapat dilakukan proses dekripsi. 2). Kunci playfair pada posisi baris

B-282

16 kolom 15 diisikan waktu maksimal untuk menginputkan kunci secara benar. Waktu maksimal yang dapat diisikan oleh pengirim adalah 255 detik. 3). Kunci playfair pada posisi baris 16 kolom 13 dan 14 adalah nilai acak yang digunakan sebagai kunci untuk bisa melakukan proses enkripsi. Nilai kunci ini tidak boleh sama dengan nilai yang digunakan pada point a) dan b). Misalkan posisi baris 16 kolom 15 diisikan angka 50, maka posisi baris 16 kolom 13 dan 14 tidak boleh diinputkan angka 50 dan 3. 4). Selanjutnya posisi kunci selain posisi pada point a), b) dan c) diisikan nilai angka antara 0 sampai dengan 255 dengan semua nilai setiap posisi piksel tidak diperbolehkan bernilai sama. Sehingga setiap posisi piksel akan bernilai unik antar 0 sampai dengan 255.

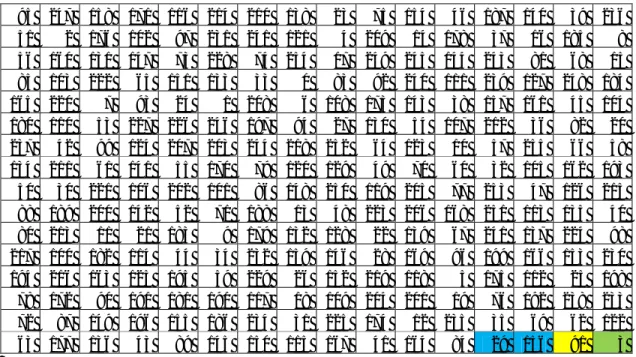

Tabel 1. Contoh Kunci Playfair

95 247 158 171 116 214 210 138 23 75 154 46 187 140 39 236 51 2 176 102 97 231 241 121 4 209 14 178 37 16 185 8 56 160 131 147 73 228 74 254 17 249 245 144 243 81 68 15 85 103 222 65 151 133 33 0 83 92 240 111 239 127 248 184 165 220 7 93 24 1 208 6 108 173 143 38 157 161 45 104 180 110 53 227 226 246 197 94 27 130 54 107 212 36 82 20 237 42 99 124 207 203 244 218 252 64 123 10 57 255 66 58 134 211 61 141 55 170 79 120 129 49 70 60 32 105 162 193 50 30 221 106 202 101 86 148 250 119 205 77 253 47 126 215 88 189 200 142 52 71 188 13 48 223 206 168 251 113 135 40 80 213 11 21 183 9 179 132 128 22 139 67 241 137 224 98 217 100 182 114 44 34 232 159 146 28 169 96 199 166 153 230 194 216 163 125 195 59 229 26 152 219 118 5 175 112 25 198 78 172 90 191 181 190 117 18 109 204 201 19 76 192 238 233 72 87 149 196 155 186 234 31 225 174 12 235 35 69 62 122 63 177 136 43 89 145 150 115 167 41 164 84 29 156 91 3

Tabel 1 merupakan contoh kunci playfair yang dibangkitkan dengan ketentuan di atas. Apabila kunci tersebut digunakan untuk melakukan enkripsi maka pesan citra yang dikirimkan dilindungi dengan cara: 1). Penerima hanya diijinkan mencoba memasukkan kunci/sandi paling banyak 3 kali dalam jangka waktu tidak lebih dari 91 detik. 2). Kunci atau sandi yang benar adalah 029156.

Pada penelitian ini kunci playfair akan disisipkan kedalam cipher image pada posisi baris terakhir pada komponen Blue. Hal ini didasarkan pada hasil modulo kunci 029156 yang menghasilkan nilai 2. Sedangkan untuk menyamakan jumlah baris dengan komponen Blue, maka baris terakhir komponen Green dan Red dibangkitkan intensitas warnanya secara acak.

Hasil pengujian untuk mengetahui perubahan ukuran citra sebelum dan sesudah proses enkripsi, serta waktu proses enkripsi dan dekripsi diperlihatkan pada Tabel 2. Apabila diamati dari Tabel 2, cipher image mengalami perubahan ukuran yang semula 480 x 640 piksel menjadi 481 x 640 piksel dan yang semuala 256 x 256 menjadi 257 x 256 piksel. Hal tersebut disebabkan pada bagian akhir file ditambahkan kunci playfair.

Untuk ukuran citra dalam Kb citra hasil enkripsi mempunyai ukuran lebih besar karena citra hasil enkripsi dilakukan penyimpanan dalam format BMP tidak lagi dalam format terkompresi seperti JPG. Apabila citra yang di enkripsi menggunakan format yang tidak terkompresi seperti BMP, maka ukuran citra hasil enkripsi sama dengan citra aslinya seperti terlihat pada Tabel 2.

B-283

Tabel 2. Analisis hasil enkripsi

No. Nama File Size Filesize (Kb) Waktu Proses (detik) Plain Cipher Plain Cipher Enkripsi Dekripsi

1 Angsa.jpg 480 x 640 481 x 640 51 902 486,630 469,303 2 Telepon.jpg 480 x 640 481 x 640 53 902 485,579 475,493 3 Gedung Luar.jpg 480 x 640 481 x 640 58 902 491,802 467,769 4 Kamboja.jpg 480 x 640 481 x 640 58 902 485,721 473,234 5 Perahu.jpg 480 x 640 481 x 640 59 902 482,322 473,048 Rata-rata 55,8 902 486,4108 471,7694 6 baboon.bmp 256 x 256 257 x 256 193 193 6,454 5,725 7 crowded.bmp 256 x 256 257 x 256 193 193 6,549 6,222 8 lenna.bmp 256 x 256 257 x 256 193 193 6,588 5,846 9 peppers.bmp 256 x 256 257 x 256 193 193 6,463 6,719 10 uang.bmp 256 x 256 257 x 256 193 193 6,540 5,917 Rata-rata 193 193 6,5188 6,0858

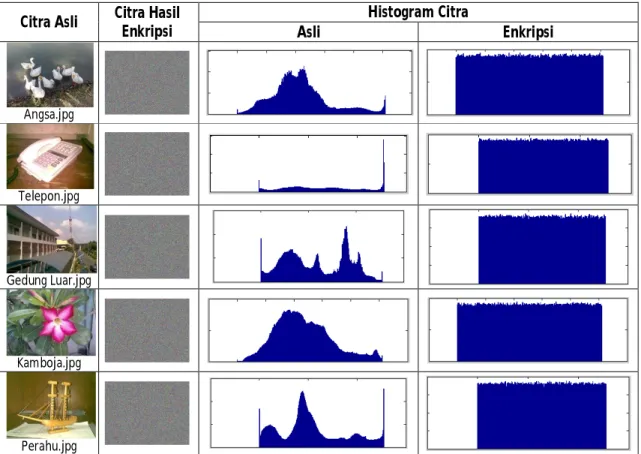

Tabel 3. Analisis histogram warna menggunakan file tipe jpg Citra Asli Citra Hasil

Enkripsi Histogram Citra Asli Enkripsi Angsa.jpg Telepon.jpg Gedung Luar.jpg Kamboja.jpg Perahu.jpg

B-284 Citra Asli Citra Hasil

Enkripsi Histogram Citra Asli Enkripsi baboon.bmp crowded.bmp lenna.bmp peppers.bmp uang.bmp

Hasil analisis histogram warna diperlihatkan pada Tabel 3 dan Tabel 4. Apabila dilihat secara visual dari histogram plain image dengan histogram dari cipher image-nya, maka terlihat perbedaan yang signifikan antara keduanya. Pada historam hasil enkripsi terlihat rata untuk setiap intensitas warna, hal ini menunjukkan bahwa algoritma enkripsi yang digunakan tidak dapat memberikan petunjuk apa-apa untuk dilakukan statistical attack oleh kriptanalis karena tidak ada intensitas yang menonjol seperti yang terlihat pada histogram citra asli. Dari Tabel 3 juga terlihat bahwa citra asli tidak dapat terlihat setelah dilakukan proses enkripsi. Hasil penyandian citra menunjukkan keteracakan warna dan perubahan intensitas warna yang cukup signifikan, hal ini menunjukkan bahwa proses enkripsi berhasil dengan baik.

KESIMPULAN

Dalam makalah ini telah ditunjukkan hasil pengujian dan analisis pengamanan kunci algoritma super enkripsi dengan teknik penyisipan kunci menggunakan metode end-of-file. Hasil pengujian menunjukkan secara visual citra hasil enkripsi tidak terlihat lagi disebabkan oleh keteracakan warna dan perubahan intensitas warna yang cukup signifikan. Dari histogram plain image dan cipher image-nya terlihat perbedaan yang signifikan antara keduaimage-nya. Ukuran citra juga tidak mengalami perubahan yang signifikan, sehingga tidak menimbulkan kecurigaan bagi yang melihatnya.

B-285 UCAPAN TERIMA KASIH

Ucapan terima kasih kami sampaikan kepada Direktorat Jenderal Pendidikan Tinggi, Kementrian Pendidikan Nasional yang telah mendanai kegiatan penelitian ini sesuai dengan Surat Perjanjian Penugasan Penelitian Nomor: 560.14/K5/KL/ 2012, Tanggal 10 Februari 2012, melalui dana Penelitian Hibah Bersaing.

DAFTAR PUSTAKA

Abrihama, D. (2008). Keystream Vigenere Cipher : Modifikasi Vigenere Cipher dengan Pendekatan

Keystream Generator. Program Studi Informatika ITB. Bandung

Chang, Lo J. (2007). A Framework for Cryptography Algorithms on Mobile Devices. Disertasi. Department of Computer Science Faculty of Engineering. Build and Information Technology University of Pretoria.

Gupta K, Silakari S. (2009). “Choase Based Image Encryption Using Block-Based Transformation Algorithm”. International Journal of Computer and Network Security. 1(3).

Ismail I A, Mohammed A, Hossam D. (2006). “How To Repair The Hill Cipher”. Jurnal of Zhejiang

University SCIENSE A. http://www.zju.edu.cn/jzus. ISSN 1009-3095 (Print); ISSN 1862-1775

(Online).

Jolfaei A, Mirghadri A. (2011). “Image Encryption Using Chaos and Block Cipher”. Computer and

Information Science. 4(1).

Krikor L, Baba S, Arif T, Shaaban Z. (2009). “Image Encryption Using DCT and Stream Cipher”.

European Journal of Scientific Research. http://www.eurojournals.com/ejsr.htm. ISSN

1450-216X ; 32(1): 47-57.

Sarwono J. (2006). Teori Analisis Korelasi Mengenal Analisis Korelasi.

http://www.jonathansarwono.info/korelasi/korelasi.htm.

Setyaningsih E. (2009). “Penyandian Citra Menggunakan Metode Playfair Cipher”. Jurnal Ilmiah

Nasional Jurnal Teknologi. ISSN : 1979-3405. 2(2).

Setyaningsih E. (2010). “Konsep Superenkripsi Untuk Penyandian Citra Warna Menggunakan Kombinasi Hill Cipher dan Playfair Cipher”. Jurnal Ilmiah Nasional SITRORIKA.

Stinson R Douglas. (1005). Cryptography Theory and Practice. London: CRC Press. Inc.

Suhartana, I K G. (2008). “Pengamanan Image True Color 24 Bit Menggunakan Algoritma Vigenere Cipher Dengan Penggunaan Kunci Bersama”. Ejurnal. Universitas Udayana Bali.

Younes, M A B , Jantan A. (2008). “Image Encryption Using Block-Based Transformation Algorithm”. IAENG International Journal of Computer Science. 35(1).

Setyaningsih E, Iswahyudi C, Widyastuti N. (2012). “Image Encryption on Mobile Phone Using Super Encryption Algorithm”. Jurnal Ilmiah Nasional Terakreditasi TELKOMNIKA. ISSN : 1693-6930. 10(4):599-608.