40

ANALISIS DAN IMPLEMENTASI HONEYPOT MENGGUNAKAN HONEYD SEBAGAI

ALAT BANTU PENGUMPULAN INFORMASI AKTIVITAS SERANGAN PADA

JARINGAN

Ardianto Setyo Nugroho1, Suwanto Raharjo2, Joko Triyono3

1, 2 ,3

Teknik Informatika, Intitut Sains &Teknologi AKPRIND Yogyakarta Email : [email protected]

,

[email protected]

,

[email protected]

ABSTRACT

A honeypot is a system that is purposely built to be investigated , attacked, or compromised . In general, a honeypot is a computer , data or a network site that looks like part of the network , but actually terisolalsi and monitored . When viewed from the eyes of the hacker would attack , honeypot systems like that deservest to be attacked. One type of honeypot is Honeyd . Honeyd is a low interaction honeypot with types that have a much smaller risk than other types of interactions due to the high interaction honeypot does not directly involve the actual system . In testing this system , implemented on a local network honeypot to try some attacks such as footprinting , DoS , and bruteforce is expected to be one of the information to the administrator of hasillog honeypot in order to make the system more secure . This ,implementation of honeypot can be used as a tool administrators to view activity reports generated Honeyd in order to assist in determining the network security policy .

Keywords : honeypot , Honeyd , footprinting , Dos , bruteforce .

INTISARI

Honeypot merupakan sistem yang sengaja dibangun untuk diselidiki, diserang, atau dikompromikan. Pada umumnya honeypot berupa komputer, data, atau situs jaringan yang terlihat seperti bagian dari jaringan, tapi sebenarnya terisolalsi dan dimonitor. Jika dilihat dari kacamata hacker yang akan melakukan penyerangan, honeypot seperti layaknya sistem yang patut untuk diserang. Salah satu jenis dari honeypot adalah Honeyd. Honeyd merupakan honeypot dengan jenis low interaction yang memiliki resiko jauh lebih kecil dibandingkan dengan jenis high interaction karena interaksi terhadap honeypot tidak langsung melibatkan sistem yang sesungguhnya. Pada pengujian sistem ini, honeypot diimplementasikan pada jaringan lokal dengan mencoba beberapa serangan seperti footprinting, DoS, dan bruteforce yang diharapkan mampu menjadi salah satu informasi kepada administrator dari hasil log honeypot agar dapat membuat sistem lebih aman. Dengan demikian, implementasi honeypot dapat digunakan sebagai alat bantu administrator untuk melihat laporan aktivitas yang dihasilkan Honeyd agar dapat membantu dalam menentukan kebijakan keamanan jaringan.

Kata kunci : honeypot, honeyd, footprinting, Dos, bruteforce. PENDAHULUAN

Masalah keamanan merupakan salah satu aspek terpenting dalam sebuah jaringan.

Akan tetapi, seringkali masalah keamanan jaringan dipandang sebelah mata. Selama ini para administrator jaringan hanya berusaha untuk membuat pertahanan sebaik-baiknya seperti menggunakan firewall dan Intrusion Detection System (IDS) agar jaringan lebih aman. Namun penggunaan firewall dan IDS dirasa belum cukup karena masih memiliki keterbatasan, IDS hanya melindungi dari karakteristik serangan yang dikenali.Selain itu administrator tidak bisa banyak mempelajari dari implementasi firewall mengenai serangan yang terjadi untuk mengetahui tujuan dari serangan.

Honeypot merupakan sebuah sistem yang berfungsi membantu administrator untuk melihat, menganalisa dan mempelajari serangan terhadap jaringan. Sebagai salah satu upaya dalam mengatasi kelemahan firewall dan IDS diatas, maka implementasi honeypot sangatlah

41

diperlukan untuk membantu administrator dalam mengamankan sebuah jaringan. Dengan adanya Honeyd sebagai salah satu aplikasi honeypot, ancaman keamanan jaringan dapat diminimalisasi dengan membuat suatu sistem yang memberikan proteksi lebih jauh tanpa harus berinteraksi dengan sistem sebenarnya. Dari hasil aktivitas yang diberikan Honeyd inilah yang menjadi informasi bagaimana seorang administrator mengambil kebijakan terhadap serangan yang berinteraksi terhadap honeypot agar dapat diambil tindakan supaya tidak menimbulkan suatu ancaman yang beresikoBerdasarkan penjabaran di atas maka dapat diperoleh rumusan masalahnya yaitu : Bagaimana mengimplementasikan metode Honeypot sebagai solusi dalam mengatasi masalah pada keamanan jaringan dengan memberikan laporan aktivitas serangan supaya dapat dipelajari tujuan dari serangan tersebut.

Penelitian ini bertujuan untuk membangun sebuah sistem yang mampu memberikan laporan aktivitas serangan jaringan kepada administrator, sehingga dapat dipelajari pola serangan yang terjadi terhadap jaringan.

METODE

Langkah penelitian yang dilakukan dalam implementasi Honeypot pada server ubuntu ini adalah sebagai berikut:

Menganalisis dan mengidentifikasi alat dan bahan yang diperlukan dalam penelitian. Merancang jaringan dan melakukan penginstalan pada komputer server serta

mengkonfigurasi honeypot dan aplikasi pendukung lainnya yang dibutuhkan.

Mengkonfigurasi komputer attacker dan aplikasi pendukung lainnya yang dibutuhkan untuk simulasi penyerangan .

Melakukan pengujian terhadap komputer server apakah sistem sudah berjalan sesuai dengan keinginan.

Melakukan pengujian serangan terhadap server di dalam jaringan untuk menguji honeypot yang telah dikonfigurasi dengan footprinting, Dos (Denial of service),bruteforce.

Melakukan analisis laporan atau log yang dihasilkan oleh honeypot.

HASIL DAN PEMBAHASAN

Pada implementasi sistem keamanan, sistem yang digunakan merupakan komputer server linux distribusi ubuntu versi 12.04 LTS yang mempunyai satu buah NIC (Network Interface Card). Keseluruhan sistem, baik Honeyd, Honeypot, Farpd dan Portsentry diinstall dan diletakkan di dalam komputer server. Sistem tersebut dilengkapi dengan paket program honeyd-vis, Web server, dan MySQL database server. Pengujian sistem diperlukan untuk mengukur seberapa tingkat keberhasilan dari sistem yang dibangun dalam menampilkan laporan aktivitas terhadap serangan. Pada pengujian ini akan dibagi menjadi beberapa tahap pengujian sebagai berikut:

Pengujian scanning host. Pengujian serangan DoS. Pengujian serangan bruteforce. Analisa Aktivitas Serangan.

42

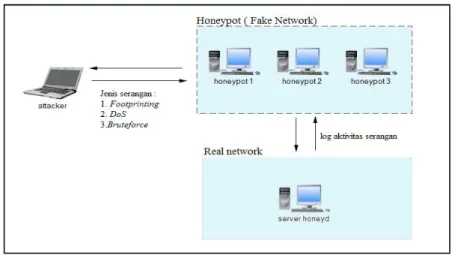

Gambar 1 menjelaskan skema pengujian sistem yang telah dibangun tadi.Gambar 1 Skema pengujian sistem Konfigurasi Honeyd

Konfigurasi honeyd ini dilakukan dengan tujuan untuk membuat sistem operasi beserta layanan yang diberikan kepada penyerang sebagai honeypot. Honeypot disini dibuat dengan tujuan memberikan sumber daya atau informasi palsu kepada penyerang sehingga administrator dapat menganalisa maksud dan tujuan dari penyerang. Berikut gambar 2 merupakan konfigurasi untuk membuat honeypot .

Gambar 2 Konfigurasi honeyd

Dapat dilihat pada gambar 2 merupakan file konfigurasi honeyd untuk membuat virtual honeypot dengan keterangan :

1. create : untuk inisialisasi pembuatan virtual honeypot. 2. set : untuk pemberian personality pada virtual honeypot. 3. add : untuk mendefinisikan perlakuan default protokol jaringan. 4. bind : melakukan pemberian alamat IP untuk setiap virtual honeypot.

43

Konfigurasi layanan Honeyd-viz

Konfigurasi honeyd-viz ini dilakukan untuk mempermudah administrator dalam menganalisa hasil serangan pada honeyd. Adapun langkah-langkah konfigurasi honeyd-viz adalah.

1. Download source dengan cara wget http://bruteforce.gr./wp-content/uploads/honeyd-viz-0.2.tar

2. mv honeyd-viz-0.2.tar /var/www 3. cd /var/www

4. tar xvf honeyd-viz-0.2.tar - -no-same-permissions 5. cd honeyd-viz

6. chmod 777 generated-graphs 7. nano config.php

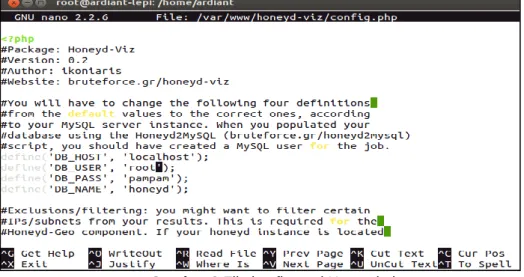

Gambar 3 File konfigurasi Honeyd-viz

Terlihat pada gambar 3 merupakan file konfigurasi honeyd-viz, rubah script akun database yang terdiri dari DB_HOST, DB_USER, DB_PASS, DB_NAME dengan konfigurasi database pada MySql.

Pengujian Serangan Pengujian Scanning Host

Skenario pengujian scanning host bertujuan untuk mengetahui langkah-langkah pengujian dari sistem yang telah dibuat. Adapun skenario pengujian keberhasilan dari scanning host sebagai berikut :

1.

Melakukan scanning host aktif dan lakukan ping terhadap host aktif untuk menunjukkan bahwa host benar-benar dalam keadaan aktif.2.

Melakukan scanning port.Pengujian pertama yaitu melakukan scanning host. Proses scanning berfungsi untuk mengetahui informasi mengenai host yang aktif yang salah satunya adalah honeypot. Dengan cara melakukan perintah pada terminal seperti terlihat pada gambar 4

44

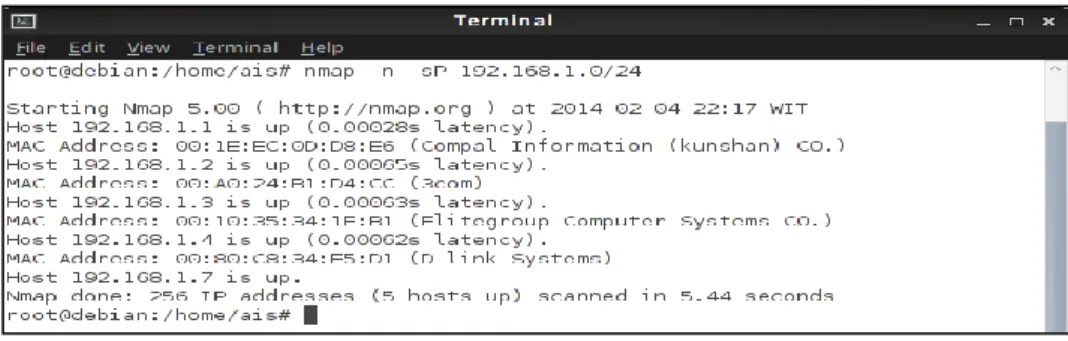

Gambar 4 Scanning host menggunakan nmap

Terlihat pada gambar 4 Proses scanning host menggunakan nmap diketahui ada 5 host yang aktif. Hasil yang didapatkan adalah 5 alamat ip addres disertai mac addres

Pengujian yang kedua yaitu scanning port, melakukan proses scanning port yang bertujuan untuk mengetahui port mana saja yang telah terbuka. Menggunakan aplikasi nmap untuk mengetahui port-port mana saja yang terbuka pada masing-masing honeypot, Proses ini terlihat pada gambar 5 sampai 7.

Gambar 5 Proses nmap pada honeypot 192.168.1.2

Pada gambar 5 terlihat honeypot dengan alamat ip addres 192.168.1.2 ada beberapa port yang terbuka yaitu 21 untuk ftp, 80 untuk http, 135 untuk msrpc, 139 untuk netbios-ssn, dan 445 untuk microsoft-ds.

Gambar 6 Proses nmap pada honeypot 192.168.1.3

Pada gambar 6 terlihat honeypot dengan alamat ip addres 192.168.1.3 ada beberapa port yang terbuka yaitu 21 untuk ftp, 22 untuk ssh, 23 untuk telnet, 80 untuk http.

45

Pada gambar 7 terlihat honeypot dengan alamat ip addres 192.168.1.4 ada satu port yang terbuka yaitu 23 untuk telnet.Pengujian Serangan Dos

DoS merupakan serangan yang dilancarkan melalui paket-paket tertentu. Bentuk serangan yang akan digunakan dalam pengujian antara lain ping attack dan syn attack.

Ping Attack

Untuk melakukan serangan ini, penyerang menggunakan command promp/cmd atau terminal, kemudian melakukan ping ke IP server dengan mengirim paket yang ukurannya besar. Serangan ping attack ini dilakukan dengan cara mengirim paket ICMP yang berlebih secara berturut-turut terhadap server. Tujuan penyerangan ini membuat sistem menjadi crash dan hang. untuk melakukan serangan ini, penyerang menggunakan terminal, kemudian melakukan ping ke IP server dengan mengirim paket yang ukurannya besar. Teknis penyerangan ini adalah ketikkan pada terminal: ping -f -s <size> <host>. Contoh Serangan ping attack dapat dilihat pada Gambar 8.

Gambar 8 Serangan ping attack

Pada gambar 8 terlihat penyerang melakukan serangan ping attack kepada honeypot yaitu ke alamat 192.168.1.2 dimana jumlah paket yang dikirim berjumlah 1500 byte.

Syn Attack

Serangan yang dilakukan dengan menyerang lubang keamanan dari implementasi protocol TCP/IP dengan menggunakan aplikasi hping3. Sama dengan serangan ping attack tujuan serangan syn attack ini membuat sistem menjadi crash dan hang. Teknis penyerangan ini adalah dengan mengetikkan pada terminal hping3 -i ul -s<host>-p <port>-d<size>.

Gambar 9 Serangan syn attack

Pada gambar 9 terlihat penyerang melakukan serangan syn attack dengan aplikasi hping3 kepada honeypot yaitu ke alamat 192.168.1.4 dimana jumlah paket yang dikirim berjumlah 60000 byte.

46

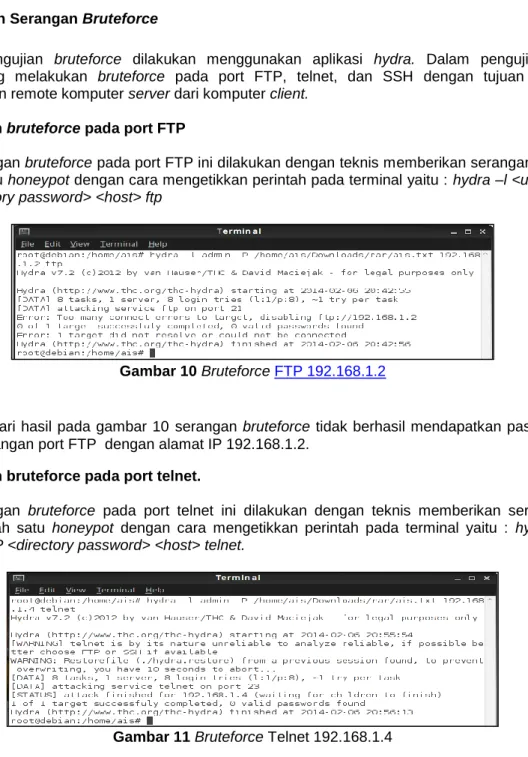

Pengujian Serangan Bruteforce

Pengujian bruteforce dilakukan menggunakan aplikasi hydra. Dalam pengujian ini penyerang melakukan bruteforce pada port FTP, telnet, dan SSH dengan tujuan untuk melakukan remote komputer server dari komputer client.

Serangan bruteforce pada port FTP

Serangan bruteforce pada port FTP ini dilakukan dengan teknis memberikan serangan pada salah satu honeypot dengan cara mengetikkan perintah pada terminal yaitu : hydra –l <user> – P <directory password> <host> ftp

Gambar 10 Bruteforce FTP 192.168.1.2

Dari hasil pada gambar 10 serangan bruteforce tidak berhasil mendapatkan password pada serangan port FTP dengan alamat IP 192.168.1.2.

Serangan bruteforce pada port telnet.

Serangan bruteforce pada port telnet ini dilakukan dengan teknis memberikan serangan pada salah satu honeypot dengan cara mengetikkan perintah pada terminal yaitu : hydra –l <user> –P <directory password> <host> telnet.

Gambar 11 Bruteforce Telnet 192.168.1.4

Dari hasil pada gambar 11 serangan bruteforce tidak berhasil mendapatkan password pada serangan port telnet dengan alamat IP 192.168.1.4.

Serangan bruteforce pada port SSH

Serangan bruteforce pada port SSH ini dilakukan dengan teknis memberikan serangan pada salah satu honeypot dengan cara mengetikkan perintah pada terminal yaitu : hydra –l <user> – P <directory password> <host> SSH.

47

Gambar 12 Bruteforce SSH 192.168.1.1

Dari hasil pada gambar 12 serangan bruteforce tidak berhasil mendapatkan password pada serangan port SSH dengan alamat IP 192.168.1.1.

Analisa aktivitas serangan dengan Honeyd-Viz

Berikut merupakan hasil dari aktivitas serangan terhadap honeypot dengan menggunakan web interface yaitu Honeyd-Viz. Dengan mengakses melalui browser yaitu : localhost/honeyd-viz terlihat pada gambar 13 adalah tampilan awal web interface honeyd-localhost/honeyd-viz berupa grafik, tabel dan lain sebagainya.

Gambar 13 tampilan log web interfaces sebelum serangan

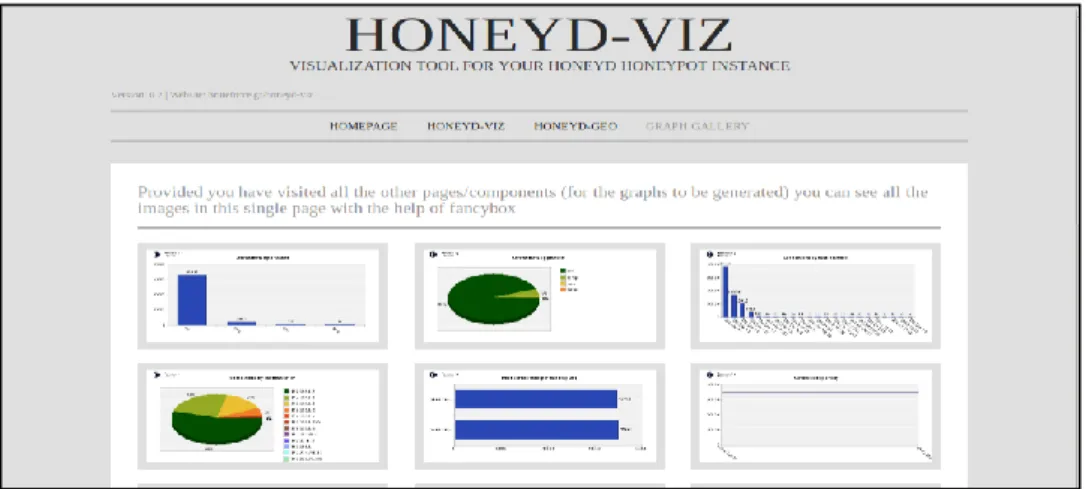

Pada gambar 13 terlihat tampilan awal log web interfaces menggunakan honeyd-viz sebelum terjadi serangan, dapat dilihat belum ada peningkatan pada grafik dan diagram semuanya masih kosong sesuai default dan pada gambar 14 dapat diamati perubahan telah terjadi dapat dilihat pada grafik dan diagramnya inilah kondisi setelah dilakukan serangan.

48

Gambar 14 Hasil analisa menggunakan log web interfaces setelah serangan KESIMPULAN

Berdasarkan penelitian di atas, dapat ditarik beberapa kesimpulan antara lain:

Dengan adanya hasil aktivitas serangan yang diberikan Honeyd, maka dapat dipelajari pola serangan untuk meningkatkan keamanan pada sistem sistem yang sebenarnya.

Implementasi Honeyd mampu menciptakan virtual server atau server palsu yang membuat penyerang tertarik untuk melakukan serangan terhadap server padahal itu hanya informasi palsu sehingga tidak memberikan dampak pada server sebenarnya.

Dengan memanfaatkan sistem honeypot menggunakan Honeyd, hasil dari aktivitas serangan jaringan dapat terlihat secara berkala.

Dengan melihat analisa grafik,diagram maupun tabel yang diperlihatkan pada web interfaces menggunakan honeyd-viz ini bisa memudahkan administrator untuk memprediksi dan menganalisa pola serangan dan jenis serangan apa saja yang dilakukan oleh penyerang terhadap sistem.

Untuk pengembangan selanjutnya,diharapkan penambahan aturan pada honeyd supaya bisa dikembangkan menjadi honeynet jadi implementasinya bukan hanya bersifat lokal saja melainkan bersifat publik dan akan lebih bagus lagi apabila honeyd bukan hanya untuk menganalisa aktivitas serangan yang terjadi pada jaringan melainkan diintregasikan dengan IDS agar bisa melakukan blocking terhadap serangan yang terjadi pada jaringan

DAFTAR PUSTAKA

Utdirartatmo, F. (2005). Menjebak Hacker dengan Honeypot. Yogyakarta: ANDI

Provos, N. (2008, Juli 15). HONEYD DEVELOPMENT. Retrieved Oktober 7, 2013, from Developments of the Honeyd Virtual Honeypot: http://www.honeyd.org/index.php Kimin, H. V. (2010). Perancangan Sistem Keamanan Jaringan Komputer Berbasis Snort

Intrusion Detection System dan Iptables Firewall. Medan.

Zam, E. (2011). Buku Sakti Hacker. Jakarta: Mediakita.

Ningsih, I. R. (2012). Sistem Keamanan Jaringan Komputer Menggunakan Intrusion Detection System (IDS) Pada Linux. Yogyakarta.

Arief, M. (2012). Implementasi Honeypot Dengan Menggunakan Dionae di Jaringan Hotspot FIZZ. Bandung.