109

DENGAN MENGGUNAKAN APLIKASI S21 BERBASIS MS SQL

4.1 Audit Plan

4.1.1 Tujuan Audit Sistem Informasi Transaksi Kas

Penulis melakukan evaluasi sistem informasi transaksi kas dengan tujuan :

1. Mengevaluasi dan memastikan apakah pengendalian manajemen keamanan, manajemen operasi, boundary, input, process dan output pada proses transaksi kas sudah berjalan dengan baik.

2. Mengetahui tingkat efektivitas dari sistem aplikasi S21 yang digunakan.

3. Memberikan rekomendasi agar dapat meningkatkan efektivitas sistem aplikasi S21 dan pengendalian manajemen yang digunakan.

4.1.2 Tahapan Audit Sistem Informasi Transaksi Kas

Tahapan-tahapan perencanaan evaluasi yang penulis lakukan adalah : 1. Persiapan audit

Mencari informasi mengenai Bursa Efek Jakarta di www.jsx.co.id agar dapat mengetahui lebih jelas mengenai proses dan hal-hal yang berkaitan dengan bursa efek serta membaca buku-buku mengenai Audit Sistem Informasi dan CISA (Certified Information System

Auditor) sebagai dasar teori yang akan digunakan serta dapat membantu dalam mengetahui lebih mendalam mengenai audit sistem informasi, dan mencari tahu mengenai prosedur dan standar audit sistem informasi menurut Information Systems Audit and Control Association di www.isaca.org.

2. Penentuan ruang lingkup audit

Ruang lingkup yang digunakan dibatasi pada pengendalian umum dan pengendalian aplikasi pada proses transaksi kas. Pengendalian umum terdiri dari : pengendalian manajemen keamanan dan pengendalian manajemen operasi. Sedangkan untuk pengendalian aplikasi terdiri dari : pengendalian batasan sistem (Boundary Controls), pengendalian masukan (Input Controls), pengendalian proses (Process Controls), dan pengendalian keluaran (Output Controls).

3. Persiapan untuk survey lapangan Persiapan dilakukan dalam bentuk :

a. Untuk dapat melakukan survey lapangan ke lokasi perusahaan agar dapat mengobservasi dan wawancara pada bagian Accounting dan bagian Information Technology harus mengajukan Surat Survey Skripsi yang ditujukan kepada Vice President Operation yang kemudian setelah diterima dan ditanggapi maka dapat langsung melakukan survey.

sampai pertengahan Desember 2006.

c. Wawancara dilakukan pada bagian Accounting (mengenai proses input dan output) dan bagian Electronic Data Processing Information Technology (mengenai manajemen keamanan, manajemen operasi, pengendalian batasan sistem, dan pengendalian proses). Untuk dapat mengetahui prosedur kerja dan pengaman jaringan sistem informasi yang berjalan.

d. Observasi dilakukan pada bagian Accounting (tampilan layar aplikasi sistem untuk input dan output) dan bagian Electronic Data Processing Information Technology (tampilan layar, source code, photographic evidence untuk pengendalian manajemen keamanan).

e. Pembagian check list kepada bagian Accounting dan bagian Electronic Data Processing Information Technology untuk diisi yang berisi mengenai pertanyaan-pertanyaan seputar pengendalian yang penulis ajukan.

4.1.3 Prosedur Audit

1. Melakukan pengumpulan data mengenai :

a. Struktur organisasi dan NPWP PT. Andalan Artha Advisindo Sekuritas.

c. Job Description dari masing-masing departemen pada PT. Andalan Artha Advisindo Sekuritas.

2. Melakukan pemahaman mengenai proses transaksi-transaksi yang berhubungan dengan kas (penerimaan dan pengeluaran kas di luar operasi, penerimaan dan pengeluaran kas penjualan dan pembelian obligasi, penerimaan dan pengeluaran kas penjualan dan pembelian saham) dengan mewawancarai bagian-bagian yang terkait.

3. Menyusun dan memberikan check list kepada bagian Accounting dan bagian Electronic Data Processing Information Technology, lalu bandingkan jawaban check list dengan jawaban-jawaban pada saat melakukan wawancara dan menyesuaikan dokumen-dokumen yang terkait di dalam proses dengan dokumen-dokumen yang diberikan. 4. Menyusun laporan audit.

4.1.4 Pengumpulan Bukti Audit

Dalam melakukan pengumpulan bukti audit penulis melakukan beberapa cara, yaitu :

1. Check List

Check List digunakan untuk dapat memberikan gambaran seberapa baik dan efektifnya tingkat pengendalian umum dan pengendalian aplikasi yang dimiliki perusahaan. Check List diisi oleh staff bagian Accounting dan Head of Electronic Data Processing Information

kolom, yaitu :

1. Kolom nomor urut pertanyaan 2. Kolom pertanyaan

3. Kolom jawaban ya 4. Kolom jawaban tidak 5. Kolom keterangan

Check list untuk pengendalian umum terdiri atas : 1. Check list pengendalian manajemen keamanan. 2. Check list pengendalian manajemen operasi. Check list untuk pengendalian aplikasi terdiri atas :

1. Check list pengendalian batasan sistem (boundary controls). 2. Check list pengendalian masukan (input controls).

3. Check list pengendalian proses (process controls). 4. Check list pengendalian keluaran (output controls). 2. Wawancara

Wawancara adalah salah satu cara yang digunakan penulis untuk memperoleh informasi mengenai tingkat pengendalian yang dimiliki perusahaan. Penulis melakukan wawancara dengan bagian accounting untuk dapat mengetahui prosedur transaksi untuk penerimaan dan pengeluaran kas di luar operasi, penerimaan dan pengeluaran kas penjualan dan pembelian obligasi, penerimaan dan pengeluaran kas penjualan dan pembelian saham dan bagian

Information Technology untuk dapat mengetahui prosedur pengamanan terhadap aset-aset perusahaan (hardware dan software) dan prosedur pengoperasian sistem informasi perusahaan.

3. Observasi

Penulis melakukan observasi dengan datang langsung ke lokasi perusahaan untuk dapat mengetahui gambaran umum perusahaan, mengamati prosedur kerja di perusahaan (yang berhubungan dengan administrasi kas), melakukan capturing tampilan dari aplikasi yang berhubungan dengan prosedur transaksi kas, melakukan testing terhadap aplikasi sistem, melakukan capturing tampilan dari source code (query MsSQL), melakukan pengambilan foto terhadap tingkat pengamanan perusahaan terhadap aset-aset perusahaan (lokasi server, instalasi kabel, fasilitas pembagi daya listrik, water spray, lokasi tabung pemadam kebakaran) sebagai photographic evidence.

4.2.1 Pengendalian Umum

4.2.1.1 Pengendalian Manajemen Keamanan Hasil Check List

Tabel 4.1 Check List Terhadap Pengendalian Manajemen Keamanan pada Bagian Information Technology

No. Pertanyaan Ya Tidak Keterangan

1 Apakah di dalam setiap ruangan kantor memiliki pengendalian

terhadap kebakaran ? √

Jika "Ya" dalam bentuk apa ?

a. Detector asap √

b. Tabung pemadam kebakaran √

c. Water spray √

2 Apakah dilakukan perawatan berkala terhadap server ? √ Jika "Ya" berapa kali ?

a. Setiap hari √

b. Seminggu sekali ? √

c. Sebulan sekali ? √

d. Setahun sekali ? √

No. Pertanyaan Ya Tidak Keterangan 3 Apakah terdapat tangga darurat

di lantai tempat kantor terletak ? √ 4 Apakah terdapat tempat penyimpanan data (hard copy) ? √ 5 Apakah perusahaan memberikan fasilitas stabilizer atau un interruptible power supply

(UPS) ? √

Jika "Ya" pada siapa diberikan ? a. PC setiap karyawan. √ b. PC karyawan tertentu saja. √

c. Server. √

6 Apakah terdapat sekat pemisah antar posisi karyawan ? √ 7 Apakah terdapat kamera pengawas pada setiap pintu masuk ruangan- ruangan tertentu pada kantor ? √ 8 Apakah terdapat alat untuk mengatur jumlah pembagian kapasitas listrik untuk setiap

ruangan (MCB) ? √

9 Apakah terdapat pengamanan khusus untuk memasuki ruangan-

ruangan tertentu ? √

Jika "Ya" dalam bentuk apa ? Access door pakai

a. Kartu ID √ PIN

b. Biometrics √

10 Apakah sudah dilakukan back up

data rutin ? √

Jika "Ya" apakah back up

dilakukan ?

a. Harian √

b. Mingguan √

c. Bulanan √

No. Pertanyaan Ya Tidak Keterangan 11 Apakah perawatan terhadap

sistem sudah dilakukan ? √ Jika "Ya" dilakukan menurut :

a. Repair maintenance √

b. Adaptive maintenance √ c. Perfective maintenance √ Jika "Ya" dilakukan berapa kali ?

a. Setiap hari √

b. Seminggu sekali ? √

c. Sebulan sekali ? √

d. Jika sistem mengalami trouble

saja √

12 Apakah ada pengamanan untuk mengantisipasi virus ? √ Jika "Ya" dalam bentuk apa ?

a. Preventive √

b. Detective √

c. Corrective √

13 Apakah ada pengamanan untuk mengantisipasi hacking ? √ Jika "Ya" dalam bentuk apa ?

a. IDS √

b. Firewalls √

c. Encryption √

d. Password √

Jika menggunakan "IDS" apa jenis

tipenya :

a. Host

b. Network

14 Apakah terdapat pembatasan pemakaian akses internet ? √ 15 Apakah terdapat pengendalian dalam bentuk penggantian password secara berkala terhadap sistem yang berjalan ? √ 16 Apakah setiap karyawan memiliki password untuk mengakses

sistem ? √

No. Pertanyaan Ya Tidak Keterangan 17 Apakah tidak semua karyawan

memiliki kemampuan untuk mengubah master data ? √ Jika "Ya" siapa sajakah yang dapat melakukan perubahan pada master

data ?

a. Para manajer √

b. IT √

c. Karyawan tertentu atas

perintah atasan √

18 Apakah perusahaan meng-

asuransikan :

a. Server √

b. Hardware √

c. Software √

19 Apakah sistem dilengkapi dengan server cadangan sebagai back up? √

20 Topologi jaringan apakah yang di gunakan perusahaan untuk menghubungkan antar komputer ?

a. Bus √ b. Star √ c. Ring √ d. Extended star √ e. Mash √ f. Hierarchical √ g. Hybird √

4.2.1.2 Pengendalian Manajemen Operasi Hasil Check List

Tabel 4.2 Check List Terhadap Pengendalian Manajemen Operasi pada Bagian Information Technology

No. Pertanyaan Ya Tidak Keterangan

1 Apakah dalam mengakses aplikasi sistem sudah dilakukan berdasarkan tugas dan wewenang

setiap karyawan ? √

No. Pertanyaan Ya Tidak Keterangan 2 Apakah dilakukan pelatihan

dalam menggunakan sistem pada

karyawan baru ? √

3 Apakah sistem menyediakan fungsi log untuk mengetahui apabila ada perubahan atau penambahan data serta siapa yang melakukan ? √ 4 Apakah dilakukan pemantauan free

space pada hard disk ? √

5 Apakah dilakukan pemantauan terhadap tingkat data corrupted

pada jaringan ? √

6 Apakah terdapat ketentuan berapa lama sebuah dokumen transaksi disimpan atau diarsip ? √ 7 Apakah terdapat ketentuan yang mengatur terhadap master data

setelah digunakan ? √

8 Apakah dilakukan audit oleh pihak yang independen secara berkala ? √ Jika "Ya" audit apa yang

dilakukan ?

a. Audit Internal Control √

b. Financial Audit √

c. Audit Sistem Informasi √ 9 Apakah dalam menghubungkan setiap jaringan komputer di lingkungan perusahaan

menggunakan kabel :

a. UTP atau RJ 45 √

b. Coaxial cable √

c. Fiber optic √

10 Apakah terdapat mesin absensi sebelum masuk ke dalam kantor ? √ 11 Apakah terdapat fungsi File Library pada sistem yang berjalan ? √

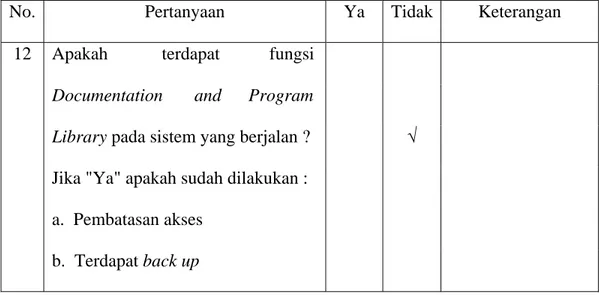

No. Pertanyaan Ya Tidak Keterangan 12 Apakah terdapat fungsi

Documentation and Program Library pada sistem yang berjalan ? √ Jika "Ya" apakah sudah dilakukan :

a. Pembatasan akses

b. Terdapat back up

4.2.2 Pengendalian Aplikasi

4.2.2.1 Pengendalian Batasan Sistem ( Boundary Controls ) Hasil Check List

Tabel 4.3 Check List Terhadap Pengendalian Batasan Sistem ( Boundary Controls ) pada Bagian Information Technology

No. Pertanyaan Ya Tidak Keterangan

1 Apakah dalam aplikasi sistem terdapat fungsi identifikasi untuk membatasi akses user ? √ 2 Apakah dalam aplikasi sistem terdapat fungsi otentifikasi untuk membatasi akses user ? √

3 Apakah terdapat batasan jumlah digit untuk user name ? √ Jika "Ya" berapa batasan jumlah digit yang diperbolehkan ? a. Maksimum 10 digit. √ b. Maksimum 20 digit. √ c. Maksimum 30 digit. √ d. Maksimum 40 digit. √ 4 Apakah terdapat batasan jumlah digit untuk password ? √ Jika "Ya" berapa batasan jumlah 30 digit yang diperbolehkan ?

a. Maksimum 8 digit. √

b. Maksimum 10 digit. √ c. Maksimum 12 digit. √ d. Maksimum 14 digit. √ 5 Apakah password ter-encrypt pada saat diinput oleh user ? √ 6 Apakah aplikasi sistem akan mengeluarkan pesan apabila terjadi kesalahan input pada user name

No. Pertanyaan Ya Tidak Keterangan

7 Apakah terdapat batasan jumlah kesalahan dalam proses peng-input an user name atau password ? √ Jika "Ya" berapa kali ?

a. 1 kali

b. 2 kali

c. 3 kali

8 Jika user telah melampaui jumlah kesalahan input pada user name

dan password :

a. User tidak dapat menggunakan

aplikasi sistem √

b. User meminta bantuan kepada

bagian IT √

9 Apakah aplikasi sistem mempunyai fungsi berkala untuk meminta pergantian password ? √ 10 Apakah user tidak dapat mengganti password kapan pun

user ingin menggantinya ? √

11 Apakah terdapat fungsi sebagai pengingat password apabila user

lupa mengingatnya ? √

12 Apakah password lama maupun baru yang digunakan oleh user tersimpan dalam database sistem ? √ 13 Apakah ada penghapusan user name dan password yang di gunakan untuk karyawan telah

tidak bekerja lagi ? √

14 Apakah setiap karyawan tidak dapat login di komputer mana saja terkecuali komputernya sendiri ? √

4.2.2.2 Pengendalian Masukan ( Input Controls ) Hasil Check List

Tabel 4.4 Check List Terhadap Pengendalian Masukan ( Input Controls ) pada Bagian Accounting

No. Pertanyaan Ya Tidak Keterangan

1 Metode data input apakah yang digunakan dalam pengisian aplikasi

transaksi ?

a. Keyboarding √

b. Direct reading √

c. Direct entry √

2 Apakah sistem dilengkapi dengan

menu help bagi user ? √

3 Apakah dalam proses peng-input- an data dapat dilakukan dengan mudah atau tidak sulit ? √ 4 Apakah proses peng-input-an data penerimaan dan pengeluaran kas dilakukan oleh orang tertentu

saja ? √

5 Apakah ada back up data untuk setiap transaksi yang dilakukan ? √ Jika "Ya" berapa kali ?

a. Setiap hari √

b. Seminggu sekali √

c. Sebulan sekali √

6 Apakah terdapat pengendalian Login ke sistem terhadap proses manipulasi data harus menggunakan oleh karyawan lain yang tidak password

memiliki wewenang ? √

7 Apakah dalam mengakses dan memanipulasi data disertai laporan atau konfirmasi dahulu kepada bagian yang berwenang ? √

8 Apakah terdapat pengendalian Dengan koordinasi untuk mencegah terjadinya sama pihak lain pemrosesan data pada waktu yang

sama (concurrency control) ? √ 9 Apakah transaksi yang di input mendapatkan otorisasi terlebih

dahulu ? √

No. Pertanyaan Ya Tidak Keterangan 10 Apakah terdapat rangkap yang di

gunakan untuk aplikasi transaksi : a. Unofficial Receipt Voucher √

b. Receipt Voucher √

c. Request Payment Voucher √

d. Payment Voucher √

e. Journal Voucher √

f. Unofficial Client Receipt

Voucher √

g. Client Receipt Voucher √ h. Request Client Payment

Voucher √

i. Client Payment Voucher √

j. Trade Confirmation √

k. Ticket √

11 Apakah dokumen transaksi di

input dengan :

a. Batch √

b. Real Time √

12 Apakah field yang harus diisi dengan angka nominal dilengkapi dengan fungsi pemisah ribuan (titik

atau koma) ? √

13 Bagaimanakah pola pengkodean field date pada dokumen

transaksi ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

14 Bagaimanakah pola pengkodean field time pada aplikasi sistem

yang digunakan ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

No. Pertanyaan Ya Tidak Keterangan 15 Bagaimanakah pola pengkodean

field account ID pada aplikasi sistem yang digunakan ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

16 Bagaimanakah pola pengkodean field cash reference no pada

dokumen transaksi ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

17 Bagaimanakah pola pengkodean field voucher no pada dokumen

transaksi ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

18 Bagaimanakah pola pengkodean field journal no pada dokumen

transaksi ?

a. Serial codes √

b. Block sequences codes √

c. Hierarchical codes √

d. Association codes √

No. Pertanyaan Ya Tidak Keterangan 19 Apakah semua hasil dokumen

transaksi yang dihasilkan masih ada yang diproses lebih lanjut

secara manual ? √

Jika "Ya" dokumen apa saja ? a. Unofficial Receipt Voucher

b. Receipt Voucher

c. Request Payment Voucher

d. Payment Voucher

e. Journal Voucher

f. Unofficial Client Receipt

Voucher

g. Client Receipt Voucher h. Request Client Payment

Voucher

i. Client Payment Voucher j. Trade Confirmation

Hasil Check List

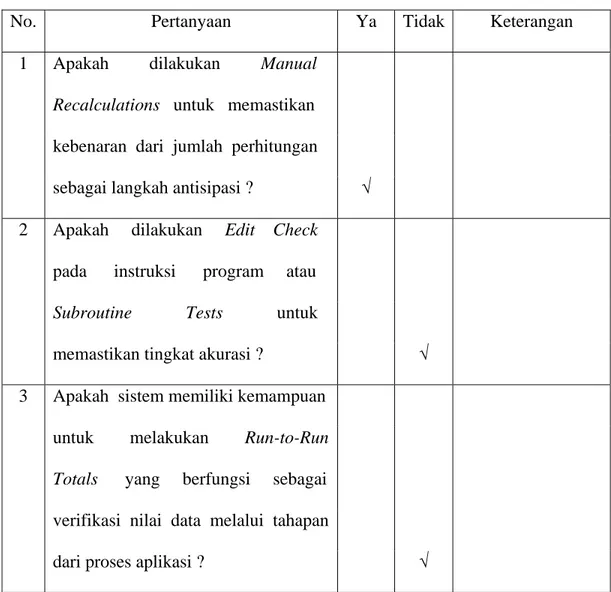

Tabel 4.5 Check List Terhadap Pengendalian Proses ( Process Controls ) pada Bagian Information Technology

No. Pertanyaan Ya Tidak Keterangan

1 Apakah dilakukan Manual Recalculations untuk memastikan kebenaran dari jumlah perhitungan

sebagai langkah antisipasi ? √

2 Apakah dilakukan Edit Check pada instruksi program atau Subroutine Tests untuk memastikan tingkat akurasi ? √ 3 Apakah sistem memiliki kemampuan untuk melakukan Run-to-Run Totals yang berfungsi sebagai verifikasi nilai data melalui tahapan

dari proses aplikasi ? √

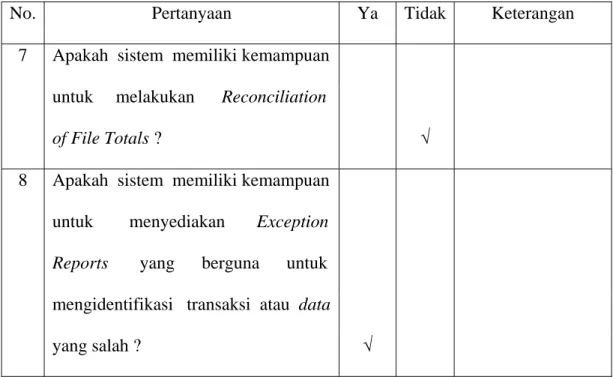

No. Pertanyaan Ya Tidak Keterangan 4 Apakah sistem dilengkapi dengan

Programmed Controls yaitu software yang dapat digunakan untuk mendeteksi dan merencanakan tindakan untuk mengoreksi errors pada data

dan processing ? √

5 Apakah sistem memiliki kemampuan untuk melakukan Reasonableness Verification of Calculated Amounts yang berfungsi sebagai program aplikasi yang dapat memverifikasi reasonableness

jumlah kalkulasi ? √

6 Apakah sistem memiliki kemampuan untuk melakukan Limit Checks on Calculated Amounts yang dapat memberikan kepastian melalui kegunaan penentuan limit yang jumlah kalkulasinya belum di masukkan secara benar ? √

7 Apakah sistem memiliki kemampuan untuk melakukan Reconciliation

of File Totals ? √

8 Apakah sistem memiliki kemampuan untuk menyediakan Exception Reports yang berguna untuk mengidentifikasi transaksi atau data

yang salah ? √

4.2.2.4 Pengendalian Keluaran ( Output Controls ) Hasil Check List

Tabel 4.6 Check List Terhadap Pengendalian Keluaran ( Output Controls ) pada Bagian Accounting

No. Pertanyaan Ya Tidak Keterangan

1 Apakah dokumen transaksi memuat : a. Tanggal dan waktu transaksi √

b. Nomor halaman √

c. Nama bagian atau karyawan yang

bertanggung jawab √

d. Jumlah transaksi √

No. Pertanyaan Ya Tidak Keterangan 2 Apakah ada copy dari dokumen Trade Confirmation

transaksi yang akan diberikan

kepada pihak lain ? √

Jika "Ya" berapa banyak ?

a. 1 lembar √

b. 2 lembar √

c. 3 lembar √

d. 4 lembar √

3 Apakah dokumen transaksi di distribusikan pada saat selesai di

output ? √

4 Apakah ada pembatasan akses Soft copy saja bagi karyawan dalam melihat

dokumen transaksi ? √

5 Apakah posisi printer sebagai sumber output dapat dijangkau

dengan mudah ? √

6 Apakah setiap printer dapat di gunakan oleh beberapa orang ? √

7 Apakah karyawan yang bertanggung jawab terhadap proses dokumen transaksi dicantumkan pada masing-

masing dokumen ? √

8 Apakah dokumen transaksi yang dihasilkan sudah mencakupi keseluruhan transaksi yang sedang

diproses ? √

9 Apakah terdapat back up dari Di server dokumen transaksi yang dihasilkan ? √

No. Pertanyaan Ya Tidak Keterangan 10 Apakah dokumen transaksi yang

dihasilkan sudah cukup lengkap dan terisi dengan baik ? √ Jika "Tidak" dokumen transaksi apa yang belum lengkap dan belum

terisi ?

a. Unofficial Receipt Voucher

b. Receipt Voucher

c. Request Payment Voucher

d. Payment Voucher

e. Journal Voucher

f. Unofficial Client Receipt

Voucher

g. Client Receipt Voucher h. Request Client Payment

Voucher

i. Client Payment Voucher

j. Trade Confirmation

4.3.1 Pengendalian Umum ( Pengendalian Manajemen Keamanan ) Dari hasil check list penulis dapat menemukan :

1. Setiap ruangan kantor memiliki pengendalian terhadap bahaya kebakaran yang baik dengan memiliki detector asap di setiap ruangan, memiliki tabung pemadam kebakaran disetiap ruangan yang berukuran besar, dan memiliki fasilitas water spray.

2. Dilakukan perawatan berkala terhadap server seminggu sekali yang sebagai indikator bahwa perusahaan menyadari perawatan berkala terhadap server sangat diperlukan untuk menjaga keberlangsungan operasional mereka.

3. Terdapat tangga darurat di lantai tempat kantor berlokasi yang merupakan fasilitas umum yang disediakan oleh pemilik gedung. 4. Terdapat tempat penyimpanan data ( hard copy ) sebagai tempat

meletakkan dokumen transaksi yang telah terinput di dalam sistem dan juga berguna sebagai tempat untuk melakukan cross check secara manual terhadap transaksi-transaksi yang telah terinput.

5. Perusahaan memberikan fasilitas stabilizer atau uninterruptible power supply ( UPS ) hanya pada ruangan server saja.

6. Terdapat sekat pemisah antar posisi karyawan yang berguna untuk menjaga privasi masing-masing karyawan.

7. Terdapat kamera pengawas di setiap pintu masuk ruangan-ruangan kantor tertentu yang berguna sebagai alat pendeteksi visual terhadap

aktivitas dari para karyawan yang ingin memasuki dan meninggalkan ruangan-ruangan tersebut dan pihak-pihak yang tidak berwenang yang ingin memasuki ruangan-ruangan tersebut.

8. Terdapat alat untuk mengatur jumlah pembagian kapasitas listrik untuk setiap ruangan yang juga dapat berfungsi sebagai alat penanggulangan pertama jika terjadi korsleting.

9. Terdapat pengamanan khusus untuk memasuki ruangan-ruangan tertentu yaitu dengan menggunakan PIN .

10. Sudah dilakukan back up data secara rutin yaitu dalam jangka waktu harian, mingguan, dan bulanan yang dapat berfungsi sebagai back up jikalau terdapat trouble pada server pada saat data diperlukan.

11. Sudah dilakukan perawatan terhadap sistem dengan menggunakan metode perfective maintenance yang dapat menyempurnakan sistem yang berjalan dengan melakukan penyempurnaan-penyempurnaan yang bersifat minor.

12. Sudah dilakukan pengamanan terhadap virus dengan menggunakan preventive control, detective control, dan corrective control.

13. Sudah dilakukan pengamanan terhadap ancaman hacking dengan menggunakan firewalls, encryption, dan password.

14. Dilakukan pembatasan untuk akses internet bagi para karyawan untuk mencegah bahaya virus, spam dan bahaya lainnya yang datang melalui media internet.

berkala terhadap sistem yang berjalan.

16. Setiap karyawan memiliki password masing-masing untuk dapat mengakses sistem.

17. Tidak semua karyawan dapat mengubah master data hanya para manajer, IT, dan karyawan tertentu atas perintah atasan.

18. Perusahaan tidak mengasuransikan aset-asetnya yang berupa server, hardware dan software.

19. Sistem yang berjalan tidak dilengkapi dengan server cadangan sebagai back up.

20. Topologi jaringan yang digunakan untuk menghubungkan antar komputer di lingkungan kantor adalah star.

4.3.2 Pengendalian Umum ( Pengendalian Manajemen Operasi ) Dari hasil check list penulis dapat menemukan :

1. Dalam mengakses aplikasi sistem dilakukan berdasarkan tugas dan wewenang setiap karyawan yang terkait dengan transaksi.

2. Dilakukan pelatihan bagi karyawan baru dalam menggunakan sistem agar dapat segera bekerja dengan menggunakan sistem dengan baik. 3. Sistem telah menyediakan fungsi log yang dapat memantau setiap

perubahan pada data serta nama karyawan yang melakukan perubahan tersebut.

4. Telah dilakukan pemantauan free space pada hard disk secara berkala agar dapat menunjang operasional sistem.

5. Telah dilakukan pemantauan terhadap tingkat data corrupted pada jaringan sistem.

6. Terdapat ketentuan berapa lama dokumen-dokumen transaksi dapat disimpan atau diarsip.

7. Terdapat ketentuan yang mengatur terhadap master data setelah digunakan agar master data dapat selalu terjaga dari pihak-pihak yang tidak berwenang.

8. Telah dilakukan audit oleh pihak yang independen secara berkala yaitu berupa financial audit.

9. Dalam menghubungkan setiap jaringan komputer di lingkungan kantor digunakan kabel jenis UTP atau RJ 45.

10. Tidak terdapat mesin absensi bagi karyawan middle dan high management ,tetapi hanya terdapat mesin absensi bagi karyawan low management.

11. Tidak terdapat fungsi file library pada sistem yang berjalan.

12. Tidak terdapat fungsi documentation dan program library pada sistem yang berjalan.

4.3.3 Pengendalian Aplikasi ( Pengendalian Batasan Sistem atau Boundary Controls )

bentuk user name pada sistem yang berjalan.

2. Terdapat fungsi otentifikasi sebagai pengendalian akses user dalam bentuk password pada sistem yang berjalan.

3. Terdapat batasan jumlah digit untuk user name untuk dapat mengakses sistem dengan batasan maksimum 30 digit.

4. Terdapat batasan jumlah digit untuk password untuk dapat mengakses sistem dengan batasan maksimum 30 digit.

5. Pada saat password diinput oleh user akan terencrypt sehingga tidak akan terlihat di layar aplikasi.

6. Sistem akan mengeluarkan pesan apabila terjadi kesalahan input pada user name dan password dan memberikan pernyataan kepada user bahwa proses login yang dilakukan gagal.

7. Tidak terdapat batasan jumlah kesalahan dalam proses penginputan user name dan password sehingga user dapat melakukan pengisian kembali berkali-kali.

8. Jika user telah melakukan kesalahan input pada user name dan password maka user akan meminta bantuan pada bagian IT untuk dapat melakukan proses login.

9. Sistem mempunyai fungsi yang secara berkala untuk meminta pergantian password kepada user.

10. User tidak dapat mengganti password kapan pun user ingin melakukan pergantian.

11. Sistem tidak memiliki fungsi yang dapat mengingatkan user pada passwordnya jikalau user tidak dapat mengingat passwordnya.

12. Database sistem tidak menyimpan password lama atau yang baru yang digunakan oleh user.

13. Tidak dilakukan penghapusan user name dan password bagi karyawan yang telah tidak bekerja lagi di perusahaan.

14. Setiap karyawan dapat melakukan login di komputer mana saja tidak terkecuali di komputernya sendiri.

4.3.4 Pengendalian Aplikasi ( Pengendalian Masukan atau Input Controls ) Dari hasil check list penulis dapat menemukan :

1. Dalam menginput data transaksi kas menggunakan metode keyboarding.

2. Sistem aplikasi yang digunakan telah dilengkapi dengan help menu yang dapat membantu bagi para user dalam menggunakan sistem aplikasi.

3. Dalam proses penginputan data user tidak mengalami kesulitan dikarenakan telah dilakukan pelatihan sebelum menggunakan sistem aplikasi yang akan digunakan.

4. Dalam proses penginputan data penerimaan kas dan pengeluaran kas dilakukan oleh orang tertentu saja untuk sebagai bentuk pengendalian internal control.

dengan proses transaksi-transaksi yang dilakukannya pada hari itu. 6. Terdapat pengendalian terhadap proses manipulasi data oleh

karyawan lain yang tidak memiliki wewenang dengan mengharuskan setiap karyawan untuk login ke sistem dengan menggunakan password masing-masing karyawan.

7. Dalam mengakses dan memanipulasi data akan disertai laporan dan konfirmasi terlebih dahulu kepada bagian yang berwenang.

8. Terdapat pengendalian untuk mencegah terjadinya pemrosesan data pada waktu yang sama ( concurrency control ) yaitu dengan melakukan koordinasi terlebih dahulu kepada pihak lain yang mungkin ingin melakukan pemrosesan data yang sama.

9. Semua transaksi yang di input mendapatkan otorisasi terlebih dahulu oleh pihak-pihak yang berwenang ( President Fixed Income, Vice President Operation dan Finance Manager ).

10. Tidak terdapat rangkap pada dokumen-dokumen transaksi yang digunakan karena seluruh dokumen diproses secara terkomputerisasi dan hanya akan dicetak sesuai dengan kebutuhan.

11. Dokumen transaksi di input dengan real time pada saat terjadi transaksi di waktu dan hari yang sama.

12. Pada sistem aplikasi yang dijalankan field angka nominal dilengkapi dengan fungsi pemisah ribuan sehingga dapat memudahkan user

dalam menginput dan dapat membedakan jumlah digit angka untuk ribuan, ratusan ribuan, dan dalam jumlah yang lebih besar lainnya. 13. Pola pengkodean field date pada dokumen transaksi menggunakan

association codes.

14. Pola pengkodean field time pada sistem aplikasi menggunakan serial codes.

15. Pola pengkodean field account ID pada sistem aplikasi menggunakan association codes.

16. Pola pengkodean field cash reference no pada dokumen transaksi menggunakan association codes.

17. Pola pengkodean field voucher no pada dokumen transaksi menggunakan association codes.

18. Pola pengkodean field journal no pada dokumen transaksi menggunakan association codes.

19. Dokumen transaksi yang dihasilkan tidak memerlukan proses lebih lanjut secara manual.

4.3.5 Pengendalian Aplikasi ( Pengendalian Proses atau Process Controls ) Dari hasil check list penulis dapat menemukan :

1. Telah dilakukan manual recalculations untuk memastikan kebenaran dari jumlah perhitungan setiap transaksi sebagai langkah antisipasi kesalahan proses penghitungan.

tests untuk memastikan tingkat akurasi perhitungan setiap transaksi yang diinput.

3. Sistem tidak memiliki kemampuan untuk melakukan run-to-run totals yang berfungsi sebagai verifikasi nilai data melalui tahapan dari proses aplikasi.

4. Sistem tidak dilengkapi dengan programmed controls yaitu software yang dapat digunakan untuk mendeteksi dan merencanakan tindakan untuk mengoreksi errors pada data dan processing.

5. Sistem tidak memiliki kemampuan untuk melakukan reasonableness verification of calculated amounts yang berfungsi sebagai program aplikasi yang dapat memverifikasi reasonableness jumlah kalkulasi dari suatu transaksi.

6. Sistem tidak memiliki kemampuan untuk melakukan limit checks on calculated amounts yang dapat memberikan kepastian melalui kegunaan penentuan limit yang jumlah kalkulasinya belum dimasukkan secara benar dari suatu transaksi.

7. Sistem tidak memiliki kemampuan untuk melakukan reconciliation of file totals dari seluruh file-file transaksi.

8. Sistem memiliki kemampuan untuk menyediakan exception reports yang berguna untuk mengidentifikasi transaksi atau data yang salah.

4.3.6 Pengendalian Aplikasi ( Pengendalian Keluaran atau Output Controls )

Dari hasil check list penulis dapat menemukan :

1. Dokumen-dokumen transaksi memuat tanggal dan waktu transaksi, nomor halaman, nama bagian atau karyawan yang bertanggung jawab, dan jumlah transaksi yang diproses.

2. Terdapat dokumen transaksi yang akan diberikan kepada pihak lain ( customer atau trader ) sebanyak 1 lembar trade confirmation yang berguna sebagai bukti transaksi trading dari seorang trader.

3. Dokumen transaksi didistribusikan pada saat selesai di print out. 4. Terdapat pembatasan akses bagi karyawan dalam melihat dokumen

transaksi, dokumen transaksi yang diperbolehkan hanya dalam bentuk soft copy saja.

5. Letak media output yaitu printer dapat dijangkau oleh user dengan mudah.

6. Setiap printer di sharing ke beberapa karyawan yang dapat menggunakannya sebagai media output.

7. Nama karyawan yang bertanggung jawab terhadap proses dokumen transaksi dicantumkan pada masing-masing dokumen yang di output. 8. Dokumen transaksi yang dihasilkan sudah mencakupi keseluruhan

transaksi yang diproses.

dan terisi dengan baik.

4.4 Penilaian Resiko ( Risk Measurement )

4.4.1 Penilaian Resiko ( Risk Measurement ) untuk Pengendalian Umum ( Pengendalian Manajemen Keamanan )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Tempat penyimpanan data ( hard copy ) tidak memiliki ruangan tersendiri dan digabung dengan ruangan bagian lain.

2. Pihak perusahaan tidak menyediakan fasilitas uninterruptible power supply ( UPS ) pada karyawan atau pada karyawan yang top management, fasilitas tersebut hanya diperuntukkan ke ruangan server saja.

3. Pengamanan untuk mengantisipasi hacking akan lebih baik lagi jika perusahaan menggunakan Intrusion Detection System ( IDS ) karena IDS adalah proses mendeteksi penggunaan sistem tidak terotorisasi dan jaringan melalui kegunaan dari software dan hardware. Tujuan utama dari IDS adalah kemampuan untuk melihat kegiatan jaringan dan sistem dalam real-time dan untuk mengidentifikasi aktifitas yang tidak terotorisasi.

Tipe-tipe IDS : 1. Host-based

2. Network-based

a. Statistical anomaly b. Pattern matching

Adapun beberapa keunggulan dari IDS tipe Host-based :

1. Mereka memverifikasi kesuksesan atau kegagalan dari suatu serangan.

2. Mereka memonitor spesifik aktivitas sistem.

3. Mereka mendeteksi serangan yang tidak dapat diidentifikasi oleh Network-based systems.

Adapun beberapa keunggulan dari IDS tipe Network-based : 1. Keunggulan utama mereka tidak dapat kelihatan ( stealth ). 2. Mereka dapat difungsikan dengan tidak mempengaruhi sistem

atau infrastruktur yang berjalan.

3. Kebanyakan mereka adalah sistem operasi yang independent. Memfungsikan IDS network-based sensor akan mendengarkan seluruh serangan, dengan mengabaikan tujuan dari tipe sistem operasi.

4. Perusahaan tidak mengasuransikan aset-aset mereka yang berupa server, hardware, dan software sehingga jika terjadi kerusakan yang menyebabkan aset-aset tidak dapat digunakan maka perusahaan akan mengalami kerugian dalam bentuk materi dan non materi.

up pada saat server utama mengalami kerusakan dan tidak dapat menunjang operasional perusahaan.

b. Resiko potensial

1. Tempat penyimpanan data ( hard copy ) yang tidak memiliki ruangan tersendiri akan memudahkan bagi pihak-pihak yang tidak berwenang dan mempunyai maksud tidak baik untuk dapat mengakses data-data tersebut dan mempergunakannya atau merusaknya.

Tingkat resiko : rendah ( Low )

2. Dengan tidak menyediakan fasilitas uninterruptible power supply ( UPS ) pada karyawan atau pada karyawan yang top management, akan dapat mengakibatkan kehilangan data-data penting pada saat penginputan atau dapat mengganggu operasional perusahaan jikalau terjadi pemadaman listrik walaupun masalah kelistrikan sudah disediakan oleh pemilik gedung yang dapat menjamin ketersediaan listrik tetapi dengan melakukan tindakan preventive karyawan dapat menyelesaikan pekerjaannya terlebih dahulu dengan memanfaatkan sisa waktu yang dapat diperoleh dengan memasang fasilitas uninterruptible power supply ( UPS ) sehingga pekerjaan tidak terbengkalai. Tingkat resiko : sedang ( Medium )

3. Dengan tidak menggunakan Intrusion Detection System ( IDS ) sebagai pelengkap dari tindakan preventive untuk mencegah hacking berarti perusahaan akan dapat menjadi sasaran yang mudah ditembus oleh para hacker yang memiliki kepentingan terhadap data-data perusahaan apakah hanya untuk melihat dan mengambil data-data perusahaan saja atau berniat untuk menghancurkan atau merusak data-data perusahaan yang mungkin atas nama persaingan bisnis semata.

Tingkat resiko : tinggi ( High )

4. Dengan perusahaan tidak mengasuransikan aset-aset mereka yang berupa server, hardware, dan software jika terjadi kerusakan yang diakibatkan oleh kesalahan operasional atau pun malfunction dari aset-aset tersebut perusahaan akan mengalami kerugian materi dan non materi karena perusahaan harus menggantinya dengan yang baru atau dengan memperbaikinya yang membutuhkan waktu.

Tingkat resiko : rendah ( Low )

5. Dengan tidak tersedianya server cadangan yang berfungsi sebagai back up dari server utama maka jika sewaktu-waktu server utama mengalami trouble maka operasional perusahaan akan terganggu karena tidak dapat melakukan proses input, look up atau pun proses lainnya.

( Pengendalian Manajemen Operasi )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Tidak pernah dilakukan Audit Internal Control dan Audit Sistem Informasi oleh perusahaan.

2. Tidak terdapat mesin absensi bagi karyawan middle dan high management untuk memantau jam operasional kerja mereka. 3. Tidak terdapat fungsi file library pada bagian operasional yang

bertanggung jawab untuk mengelola manajemen penyimpanan data. Karena media penyimpanan mungkin menyimpan file yang sangat penting maka media tersebut harus disimpan dengan sangat safety.

4. Tidak terdapat fungsi documentation dan program library yang dapat mendukung fungsi sistem informasi pada suatu organisasi. b. Resiko potensial

1. Dengan tidak pernahnya dilakukan Audit Internal Control dan Audit Sistem Informasi, perusahaan tidak dapat mengetahui seberapa efektif dan efisiennya Internal Control pada operasional perusahaan. Sedangkan untuk Audit Sistem Informasi seharusnya menjadi penting dilaksanakan karena dengan hampir semua operasional perusahaan yang dilakukan secara terkomputerisasi akan menjadi hal penting dipastikannya keandalan dari

pengamanan jaringan sistem informasi yang digunakan oleh perusahaan karena sistem informasi adalah bagian utama yang menunjang operasional perusahaan.

Tingkat resiko : sedang ( Medium )

2. Dengan tidak terdapatnya mesin absensi bagi karyawan middle dan high management perusahaan tidak dapat memantau jam operasional mereka dan dapat menjadikan karyawan terkesan tidak ada pengawasan yang mengawasi mereka dan dapat berimbas pada tidak teraturnya jam operasional karyawan.

Tingkat resiko : rendah ( Low ).

3. Dengan tidak terdapat fungsi file library pada bagian operasional maka perusahaan tidak dapat mengetahui :

a. Cara mengidentifikasi setiap media penyimpan.

b. Nama orang yang bertanggung jawab untuk menyimpan media penyimpan.

c. Nama orang yang saat ini menyimpan media penyimpan. d. File yang tersimpan pada setiap media penyimpan.

e. Orang yang memiliki otorisasi untuk mengambil setiap media penyimpan.

f. Tanggal saat file yang ada di dalam media penyimpan boleh dihapus.

g. Tanggal terakhir media penyimpan keluar dari tempat penyimpanan.

penyimpanan.

Tingkat resiko : sedang ( Medium ).

4. Dengan tidak terdapat fungsi documentation dan program library maka perusahaan tidak dapat memastikan :

a. Bahwa dokumen disimpan dengan aman.

b. Bahwa hanya orang yang berwenang dapat mengakses ke dokumen tersebut.

c. Bahwa dokumen selalu up-to-date.

d. Bahwa telah ada back up yang memadai terhadap dokumen tersebut.

Tingkat resiko : sedang ( Medium ).

4.4.3 Penilaian Resiko ( Risk Measurement ) untuk Pengendalian Aplikasi ( Pengendalian Batasan Sistem atau Boundary Controls )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Tidak terdapat batasan jumlah kesalahan dalam proses penginputan user name dan password, user dapat melakukan penginputan user name dan password berkali-kali.

2. Tidak memiliki fungsi yang dapat mengingatkan user pada passwordnya sehingga jikalau user lupa mengingat passwordnya user tidak dapat langsung bekerja dan dapat mengganggu

operasional dari user. Kalaupun ada cara agar user dapat mengingat passwordnya adalah dengan menulis passwordnya di sebuah kertas dan meletakkannya di dekat media penginputan yang dengan sendirinya mengurangi dari tingkat keamanan password dari user sendiri. Dan jika semua cara tidak berhasil, cara terakhir yang dapat dilakukan oleh user adalah dengan meminta bantuan bagian IT.

3. Tidak menyimpan password lama atau yang baru yang digunakan oleh user di dalam database, password hanya disimpan di media penyimpanan lain yang hanya dapat diakses oleh karyawan-karyawan tertentu dari bagian IT.

4. Tidak dilakukan penghapusan user name dan password bagi karyawan yang telah tidak bekerja lagi yang dapat menyebabkan dapat dipergunakannya lagi user name dan password oleh karyawan atau pihak-pihak lain yang mengetahuinya untuk kepentingan yang mungkin dapat merugikan perusahaan dan pemilik dari user name dan password tersebut.

b. Resiko potensial

1. Dengan tidak terdapat batasan jumlah kesalahan dalam proses penginputan user name dan password, user menjadi lalai dalam mengingat user name dan passwordnya sehingga dapat mengganggu dari operasional user sendiri.

pada passwordnya sehingga jikalau user lupa mengingat passwordnya, user akan selalu berusaha mengingat passwordnya dengan cara menuliskannya di media penyimpanan lain apakah di secarik kertas atau bahkan pada handphonenya yang dengan sendirinya dapat mengurangi tingkat keamanan dari password user sendiri karena media penyimpanan lainnya tersebut dapat mungkin saja hilang atau diketahui oleh karyawan lainnya.

Tingkat resiko : tinggi ( High ).

3. Dengan tidak menyimpan password lama atau yang baru yang digunakan oleh user di dalam database, akan dapat menyulitkan bagi user dalam usaha untuk mencari tahu passwordnya, karena hanya karyawan-karyawan tertentu bagian IT yang mengetahuinya.

Tingkat resiko : rendah ( Low ).

4. Dengan tidak dilakukan penghapusan user name dan password bagi karyawan yang telah tidak bekerja lagi user name dan password tersebut dapat digunakan kembali dan seakan-akan user yang memilikinya yang melakukan akses ke dalam sistem dan hal tersebut biasanya dilakukan oleh pihak-pihak yang ingin mencari keuntungan sendiri dengan menyalahkan orang lain.

4.4.4 Penilaian Resiko ( Risk Measurement ) untuk Pengendalian Aplikasi ( Pengendalian Masukan atau Input Controls )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Back up data dari setiap transaksi tidak dilakukan secara mingguan dan bulanan.

2. Terdapat pengendalian untuk mencegah terjadinya pemrosesan data pada waktu yang sama ( concurrency control ) hanya dengan koordinasi dengan pihak lain yang masih kurang baik dari segi internal control.

3. Sebagian besar pengkodean dengan association codes yang mempunyai nilai mnemonic tinggi, tetapi pengkodean ini lebih cenderung salah jika tidak ringkas atau terdiri dari banyak campuran alphabet atau karakter numeric.

b. Resiko potensial

1. Dengan back up data dari setiap transaksi tidak dilakukan secara mingguan dan bulanan maka kalau terjadi kerusakan pada data yang di back up secara harian maka tidak terdapat lagi back up data yang dapat dipergunakan untuk keperluan operasional perusahaan.

Tingkat resiko : tinggi ( High ).

2. Dengan hanya terdapat pengendalian untuk mencegah terjadinya pemrosesan data pada waktu yang sama ( concurrency control )

internal control yang diterapkan masih kurang efektif karena data dapat dilihat oleh karyawan lain pada saat yang bersamaan dengan karyawan yang ingin melakukan pemrosesan.

Tingkat resiko : tinggi ( High ).

3. Dengan sebagian besar pengkodean dengan association codes maka akan sulit untuk mengingatnya karena association codes terdiri dari numeric dan alphabet yang tidak ringkas karena jumlahnya yang cukup panjang dan memiliki tingkat kesalahan yang cukup tinggi dari pada serial codes.

Tingkat resiko : rendah ( Low ).

4.4.5 Penilaian Resiko ( Risk Measurement ) untuk Pengendalian Aplikasi ( Pengendalian Proses atau Process Controls )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Tidak dilakukan edit check pada instruksi program atau subroutine tests yang dapat digunakan sebagai control input atau proses lebih lanjut dari sebuah data.

2. Sistem tidak memiliki kemampuan untuk melakukan run-to-run totals yang untuk memastikan bahwa data dibaca oleh komputer telah diterima dan lalu akan dilanjutkan ke proses updating.

3. Sistem tidak dilengkapi dengan programmed controls yang dapat mengontrol dari jenis file yang akan diproses.

4. Sistem tidak memiliki kemampuan untuk melakukan reasonableness verification of calculated amounts yang dapat menguji untuk memastikan kesesuaian sebelum menentukan kriteria dari setiap transaksi yang dinilai tidak sesuai akan ditolak atau akan dipending untuk peninjauan selanjutnya.

5. Sistem tidak memiliki kemampuan untuk melakukan limit checks on calculated amounts yang dapat berfungsi untuk menolak setiap transaksi yang melebihi limit untuk investigasi lebih lanjut.

6. Sistem tidak memiliki kemampuan untuk melakukan reconciliation of file totals yang dapat dilakukan untuk sebagai manual maintained account.

b. Resiko potensial

1. Dengan tidak dilakukan edit check pada instruksi program atau subroutine tests keandalan dari suatu instruksi di dalam sistem tidak dipantau dan dilakukan pengetesan secara rutin untuk dapat mengetahui tingkat akurasi dari suatu statement.

Tingkat resiko : sedang ( Medium ).

2. Dengan sistem tidak memiliki kemampuan untuk melakukan run-to-run totals maka tidak dapat diketahui kebenaran dari data yang diinput apakah diterima oleh komputer dan dilanjutkan ke proses updating.

3. Dengan sistem tidak dilengkapi dengan programmed controls maka tidak dapat diketahui apakah data yang diinput sudah sesuai dengan file version yang disediakan untuk proses lebih lanjut dan aplikasi tidak dapat memberikan display message yang berisi file version yang digunakan.

Tingkat resiko : rendah ( Low ).

4. Dengan sistem tidak memiliki kemampuan untuk melakukan reasonableness verification of calculated amounts maka tidak dapat diketahui atau dibuat batasan reasonableness dari suatu perhitungan transaksi.

Tingkat resiko : rendah ( Low ).

5. Dengan sistem tidak memiliki kemampuan untuk melakukan limit checks on calculated amounts maka tidak dapat diketahui kriteria limit dari setiap transaksi yang dilakukan.

Tingkat resiko : rendah ( Low ).

6. Dengan sistem tidak memiliki kemampuan untuk melakukan reconciliation of file totals maka proses perhitungan total file dilakukan hanya berdasarkan hard copy saja dan tidak dapat dilakukan melalui sistem.

4.4.6 Penilaian Resiko ( Risk Measurement ) untuk Pengendalian Aplikasi ( Pengendalian Keluaran atau Output Controls )

Berdasarkan hasil temuan dapat disimpulkan sebagai berikut : a. Kelemahan pengendalian

1. Pembatasan akses bagi karyawan dalam melihat dokumen transaksi hanya dapat melihat soft copy saja.

b. Resiko potensial

1. Dengan semua karyawan dapat melihat dokumen transaksi walaupun hanya dalam bentuk soft copy saja berarti dapat mengurangi kerahasiaan dari data-data yang terdapat pada dokumen transaksi yang ada.

Tingkat resiko : rendah ( Low ).

4.5 Rekomendasi Audit ( Audit Recommendation )

4.5.1 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Umum ( Pengendalian Manajemen Keamanan )

Rekomendasi yang dapat diberikan oleh penulis adalah sebagai berikut : 1. Perusahaan harus memberikan ruangan tersendiri sebagai tempat

penyimpanan hard copy agar terpisah dari ruangan kerja karyawan dan tidak dapat diakses oleh karyawan-karyawan yang tidak memiliki wewenang dalam mengaksesnya untuk menjaga integrity, confidentiality, dan availability dari hard copy.

supply ( UPS ) pada karyawan yang top management karena keberadaan data-data mereka sangat penting bagi perusahaan jikalau perusahaan tidak dapat memberikan fasilitas uninterruptible power supply ( UPS ) kepada semua karyawan.

3. Perusahaan paling tidak harus melengkapi fasilitas pengamanan lain untuk mengakses tempat-tempat khusus seperti tempat penyimpanan hard copy dengan fasilitas ID card dan tidak hanya pada fasilitas server saja, karena pengamanan aset-aset lain juga cukup penting bagi perusahaan.

4. Perusahaan harus melengkapi fasilitas bagian IT dengan memberikan fasilitas Intrusion Detection System ( IDS ) sebagai alat pendeteksi intruder dari hacker yang mungkin akan semakin sering terjadi seiring dengan semakin majunya teknologi informasi karena dengan fasilitas Intrusion Detection System ( IDS ) keandalan dari sistem informasi perusahaan akan semakin baik dan akan terjaganya integrity, confidentiality, dan availability dari suatu data.

5. Perusahaan harus memiliki server cadangan sebagai back up dari server utama.

4.5.2 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Umum ( Pengendalian Manajemen Operasi )

1. Pemantauan free space pada hard disk harus terus dilakukan atau bahkan dilakukan dalam jangka waktu mingguan karena jika free space pada server tinggal sedikit maka kinerja network dapat menjadi kacau.

2. Pemantauan tingkat data corrupted pada network harus dilakukan setiap hari atau akhir hari karena informasi ini dapat membantu operator untuk mengetahui transmisi media yang cacat atau sumber gangguan.

3. Perusahaan paling tidak harus melakukan Audit Internal Control dan Audit Sistem Informasi karena sebagaimana dilakukannya Financial Audit, Audit Internal Control dan Audit Sistem Informasi dapat membantu operasional perusahaan menjadi lebih baik dan menambah self image seperti halnya Financial Audit.

4. Penempatan sebuah mesin absensi perlu dilakukan karena dengan mesin absensi tersebut perusahaan dapat memantau jam operasional karyawan dan membuat karyawan menjadi lebih disiplin waktu. 5. Perusahaan harus melengkapi sistem dengan fungsi file library,

karena dengan terdapatnya fungsi file library perusahaan akan mampu melakukan audit trail terhadap media penyimpanan soft copy data.

6. Perusahaan harus melengkapi sistem dengan fungsi documentation and program library, karena dengan fungsi documentation and

dengan lebih terstruktur dan lebih baik.

4.5.3 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Aplikasi ( Pengendalian Batasan Sistem atau Boundary Controls ) Rekomendasi yang dapat diberikan oleh penulis adalah sebagai berikut : 1. Sistem harus dilengkapi dengan batasan jumlah kesalahan dalam

penginputan user name dan password yaitu sebanyak tiga ( 3 ) kali, karena dengan diberikannya batasan jumlah kesalahan dapat membuat user lebih teliti dan tidak lupa terhadap user name dan passwordnya sendiri dalam melakukan penginputan.

2. Sistem paling tidak harus dilengkapi dengan fungsi pengingat password misalnya dengan harus mengingat kata-kata kunci yang lain, lalu sistem akan memberitahukan kepada user mengenai password yang dimilikinya. Dengan adanya fungsi ini kinerja karyawan akan lebih cepat jika tidak dapat mengingat passwordnya dan tidak perlu meminta bantuan ke bagian IT.

3. Sistem harus dilengkapi dengan database tempat menyimpan password dari para user karena dengan adanya database untuk tempat penyimpanan password maka user dapat mengetahuinya langsung melalui sistem misalnya dengan memberikan kata-kata kunci yang lain. Sehingga confidentiality dari password tetap terjaga.

4. Sistem harus dilengkapi dengan kemampuan untuk dapat menghapus user name dan password bagi karyawan yang tidak bekerja lagi karena jika tidak dilakukan penghapusan terhadap user name dan password bagi karyawan yang tidak bekerja lagi user name dan password tersebut akan digunakan oleh karyawan yang mengetahuinya dan mengakses sistem dengan identifikasi dan otentifikasi orang lain.

4.5.4 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Aplikasi ( Pengendalian Masukan atau Input Controls )

Rekomendasi yang dapat diberikan oleh penulis adalah sebagai berikut : 1. Harus dilakukan back up data untuk periode mingguan dan bulanan

untuk dapat sebagai back up dari back up data yang dilakukan harian jikalau terjadi kerusakan pada back up data harian pada saat ingin digunakan atau dilihat ( Look up ).

2. Sistem harus dilengkapi dengan kemampuan concurrency control yang baik sehingga jika ada data yang sedang dibuka ( Look up ) atau sedang diproses maka data tersebut tidak dapat diakses oleh karyawan lain pada saat bersamaan.

4.5.5 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Aplikasi ( Pengendalian Proses atau Process Controls )

tests untuk mengetahui tingkat akurasi dari suatu statement pada sistem yang berjalan.

2. Sistem harus dilengkapi dengan kemampuan untuk melakukan run-to-run totals agar dapat mengetahui kebenaran dari data yang diinput sehingga tidak perlu dilakukan pengulangan penginputan.

3. Sistem harus dilengkapi dengan programmed controls agar dapat mengetahui apakah data yang diinput sudah sesuai dengan file version yang disediakan untuk proses lebih lanjut.

4. Sistem harus dilengkapi dengan kemampuan untuk melakukan reasonableness verification of calculated amounts agar dapat mengetahui batasan reasonableness dari suatu perhitungan transaksi pada saat suatu transaksi diinput.

5. Sistem harus dilengkapi dengan kemampuan untuk melakukan limit checks on calculated amounts agar dapat mengetahui kriteria limit dari setiap transaksi yang dilakukan tanpa harus melakukan Look up pada table lain.

6. Sistem harus dilengkapi dengan kemampuan untuk melakukan reconciliation of file totals agar proses perhitungan total file tidak dilakukan hanya berdasarkan hard copy saja tetapi dapat dilakukan melalui sistem.

4.5.6 Rekomendasi Audit ( Audit Recommendation ) untuk Pengendalian Aplikasi ( Pengendalian Keluaran atau Output Controls )

Rekomendasi yang dapat diberikan oleh penulis adalah sebagai berikut : 1. Perusahaan harus memberikan batasan yang jelas perihal karyawan

yang memiliki wewenang untuk melihat dokumen transaksi agar kerahasiaan dari suatu dokumen dapat terjaga.

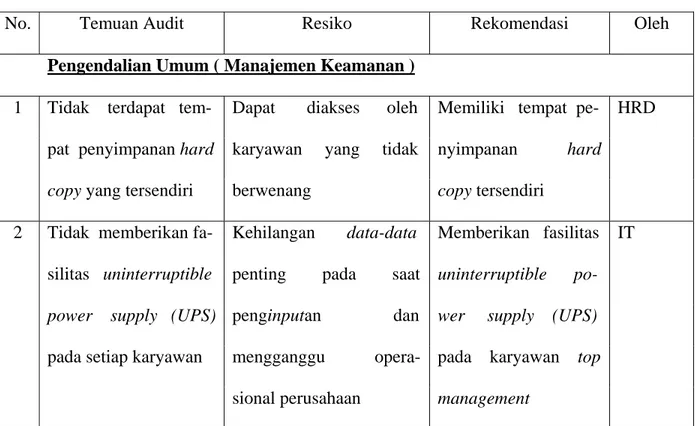

4.6 Matrik Temuan Audit

Tabel 4.7 Matrik Temuan Audit

No. Temuan Audit Resiko Rekomendasi Oleh

Pengendalian Umum ( Manajemen Keamanan )

1 Tidak terdapat tem- Dapat diakses oleh Memiliki tempat pe- HRD pat penyimpanan hard karyawan yang tidak nyimpanan hard copy yang tersendiri berwenang copy tersendiri 2 Tidak memberikan fa- Kehilangan data-data Memberikan fasilitas IT

silitas uninterruptible penting pada saat uninterruptible po- power supply (UPS) penginputan dan wer supply (UPS) pada setiap karyawan mengganggu opera- pada karyawan top

sional perusahaan management

3 Tidak ada pengama- Perusahaan akan men- Memiliki fasilitas IT nan untuk mengantisi- jadi sasaran yang mu- IDS pasi hacking yang dah ditembus oleh

lebih baik berupa hacker

IDS

4 Tidak mengasuransi- Jika aset-aset rusak Mengasuransikan IT kan aset-aset mereka perusahaan akan mem- aset-aset mereka

beli yang baru

5 Tidak dilengkapi den- Tidak tersedianya Memiliki server ca- IT

gan server cadangan server cadangan pa- dangan

da saat server utama

trouble

Pengendalian Umum ( Manajemen Operasi )

1 Tidak pernah dilaku- Tidak dapat menge- Melakukan Audit IT kan Audit Internal tahui efektivitas dan Internal Control Control dan Audit efisiensi dari suatu dan Audit Sistem

Sistem Informasi Internal Control Informasi

dan keandalan dari

sistem informasi

No. Temuan Audit Resiko Rekomendasi Oleh 2 Tidak terdapat mesin Tidak dapat diketa- Memberikan fasilitas HRD

absensi bagi middle hui jam operasional mesin absensi

dan high manage- karyawan

ment

3 Tidak terdapat fungsi Tidak ada manaje- Melengkapi sistem IT file library pada men pengelolaan dengan fungsi file

sistem data library

4 Tidak terdapat fungsi Tidak ada dokumen- Melengkapi sistem IT documentation and tasi data yang baik dengan fungsi docu-

program library mentation and pro-

gram library

Pengendalian Aplikasi ( Pengendalian Batasan Sistem atau Boundary Control ) 1 Tidak ada batasan User menjadi lalai Adanya batasan jum- IT

jumlah kesalahan dalam mengingat user lah kesalahan peng- penginputan user name dan password- inputan user name

name dan password nya dan password 3 kali

2 Tidak terdapat fungsi Jika user lupa dapat Melengkapi sistem IT pengingat password mengganggu opera- dengan fungsi pe-

sional perusahaan ngingat password