5 BAB II

TINJAUAN PUSTAKA 2.1. Tinjauan Pustaka

Terdapat beberapa studi literatur yang menjadi rujukan untuk penelitian ini. Diantaranya yaitu membahas tentang mekanisme penanggulangan DDoS dengan menggunakan teknik Semi-Supervised Learning Pseudo Labeling dengan judul “Semi-supervised machine learning approach for DDoS detection” [5]. Dalam jurnal tersebut membahas tentang penerapan algoritma Pseudo Labelling dengan menggunakan algoritma clustering Extra-Tree. Dalam penelitian tersebut memiliki tingkat ratio keberhasilan pengujian mencapai 98% dan kegagalan hanya 0.33%.

Adapun penelitian kedua yaitu membahas tentang mekanisme penanggulangan

serangan DDoS dengan SDN-Honeypot yang berjudul “A Defense Sistem for Defeating DDoS Attacks in SDN based Networks” [13]. Dalam penelitian tersebut dijelaskan bagaimana efektifitas penggunaan Software-Defined Networking (SDN) dan Honeypot secara rinci. Serta dijelaskan pula bagaimana metode untuk menanggulangi serangan DDoS dengan berbagai algoritma terbaik yang sudah penulis terapkan. Tingkat keberhasilan dari penelitian tersebut mencapai 99.40% ketika dilakukan pengujian dan pembelajaran menggunakan NSL dataset.

Dalam penerapan pada proyek Tugas Akhir kedepan kedua penelitian tersebut akan dijadikan sebagai rujukan. Kedua penelitian tersebut akan digabungkan penerapannya menjadi satu sehingga memunculkan ide judul proposal ini yaitu “Analisis Serangan DDoS Menggunakan Algoritma Pseudo Labeling pada Honeypot-SDN”. Teknis dan perencanaan implementasi dari judul tersebut akan dibahas pada bab metode penelitian.

2.2. Software Defined Network

SDN merupakan sebuah area pengembangan dimana network manager bertugas secara penuh dalam mengelola sistem dan perilaku jaringan seperti memodifikasi, mengontrol, dll [14], [15]. Dengan adanya fitur tersebut kita dapat dengan mudah mengembangkan sistem keamanan terkait karena memiliki sistem control yang terpusat. Berbeda dengan sistem jaringan tradisional yang memiliki sistem control yang terpisah, maka tentu membutuhkan banyak waktu dan rawan akan kesalahan teknis.

6

Dalam sistem SDN pemodelan jaringan dibagi menjadi tiga layer utama yaitu Aplication Layer, Control Plane, dan Data Plane. Disini Control Plane bertugas sebagai pusat kendali seluruh jaringan SDN. Pada Contol Plane kita dapat mengubah traffic sesuai dengan keputusan kita dan pada traffic yang diperbarui diterapkan pada Data Plane. Sementara itu untuk Application layer bertugas sebagai aplikasi yang membantu kerja dari Control Plane. Application layer dapat mengirimkan instruksi ke Control Plane dengan bantuan perintah API. Fungsi-fungsi tersebut dapat digambarkan seperti pada gambar 2.1 yang merupakan arsitektur dari SDN. Dengan menggunakan metode tersebut Teknik keamanan pada jaringan akan lebih mudah untuk di control[16].

Gambar 2. 1 Arsitektur SDN[14] 2.3. Mikrotik

Mikrotik merupakan perusahaan Lativia yang didirikan khusus untuk mengembangkan router dan sistem ISP nikrable [17]. Mikrotik menyediakan sistem perangkat lunak yang lengkap dan sudah teruji yang memiliki stabilitas, kontrol, dan fleksibilitas yang luas untuk semua jenis antarmuka data dan router. Mikrotik juga merupakan perusahaan router terbesar di dunia dan memiliki perangkat yang paling sering dipakai di semua layanan perusahaan. Mikrotik memiliki sistem openflow yang mudah diterapkan, oleh karena itu Peneliti memilih Mikrotik sebagai perangkat router untuk penelitian ini.

2.4. Openflow

Openflow merupakan salah satu jenis APIs pada jaringan SDN. Openflow digunakan untuk mengontrol traffic flows pada router dalam sebuah jaringan [18]. Openflow bekerja dengan cara berkomunikasi antara control plane dengan data plane. Openflow sendiri merupakan southbound interface, yaitu sebuah interface yang

7

memungkinkan terjadinya komunikasi antara layer controller dan data plane pada arsitektur SDN. Cara kerja OpenFlow adalah, memungkinkan pengaturan routing ketika paket melalui sebuah switch. Controller dapat mengakses dan memanipulasi forwarding plane secara langsung dari perangkat-perangkat jaringan seperti switch dan router baik secara fisik maupun virtual melalui protokol OpenSwitch. Dalam sebuah jaringan konvensional, setiap switch hanya berfungsi meneruskan paket yang melalui suatu port tanpa mampu membedakan tipe protokol data yang dikirimkan [19]. Gambaran lengkap dari cara kerja openflow dapat dilihat pada gambar 2.2.

Gambar 2. 2 Komponen Openflow [18] 2.5. Modern Honey Network

Modern Honey Network (MHN) adalah sebuah server palsu yang dapat digunakan untuk menganalisis traffic pada jaringan [12]. MHN merupakan server terpusat yang bertujuan untuk memanajemen dan mengumpulkan data honeypots. MHN memungkinkan untuk menggunakan sensor dengan cepat dan mengumpulkan data dengan segera,. Honeypot memiliki beberapa teknologi honeypot yang umum digunakan pada honeypot antara lain Snort, Cowrie, Dionaea, dan glastopf, dan lainnya [20].

2.6. Suricata

Suricata merupakan sistem yang dirancang untuk mendeteksi gangguan dan pencegah terjadinya gangguan pada jaringan. Suricata dikembangkan oleh Open Security Foundation (OISF) pada tahun 2010. Program Suricata digunakan untuk memantau keamanan jaringan dalam pemrosesan file pcap [21].

8 2.7. DDoS

DDoS Merupakan jenis serangan yang bertujuan untuk membanjiri lalu lintas jaringan (network traffic) atau server sehingga membuat lalu lintas jaringan tersebut terbebani dan tidak dapat diakses [22]. Secara umum terdapat dua kategori serangan DDoS yaitu serangan Direct DDoS (langsung) dan Reflection-based DDoS (berbasis refleksi) [23]. Pada serangan Direct DDoS, penyerang menggunakan host zombie untuk membanjiri host korban dengan sejumlah besar paket jaringan. Sedangkan pada serangan Reflection-based DDoS penyerang menggunakan host zombie untuk mengambil alih host korban yang disebut dengan Reflektor. Dan kemudian serangan tersebut digunakan untuk menyerang dalam jumlah besar network traffic pada host korban.

2.8. RYU Controller

Ryu merupakan salah satu Controller yang bersifat open source. Program ryu controller berjalan dengan memanfaatkan sistem API sehingga mempermudah ketika melakukan pengaturan dan manajemen perangkat pada jaringan SDN [24]. Ryu merupakan otak dari jaringan SDN yang berada pada layer aplikasi. Ryu bertugas untuk menampilkan data flowrule pada jaringan SDN.

2.9. Scikit-Learn

Scikit-learn (sklearn) merupakan library pada python untuk mengolah data Machine Learning [25]. Sklearn memiliki berbagai fitur classification, regression dan algoritma clustering mencakup support vector machines, random forests, gradient boosting, k-means, dan DBSCAN. Sklearn didesain untuk melakukan penghitungan matematika pada python dan library scientific seperti NumPy dan SciPy.

2.10. Semi Supervised Learning Pseudo Lebeling

Pseudo Labeling merupakan metode yang sederhana dan efisien untuk diterapkan pada pendekatan Semi-Supervised ML [7]. Mekanisme kerja algoritma Pseudo Labeling pada pendekatan Semi-Supervised yaitu dengan mengambil (clustering) kelas menjadi dua bagian. Kelas yang memiliki kemungkinan terbesar atau mendekati ciri-ciri fisik dari sampel maka dia akan dimasukkan ke kelas yang benar (Supervised). Sementara kelas sisanya akan dibuang atau dimasukkan ke kategori Unsupervised.

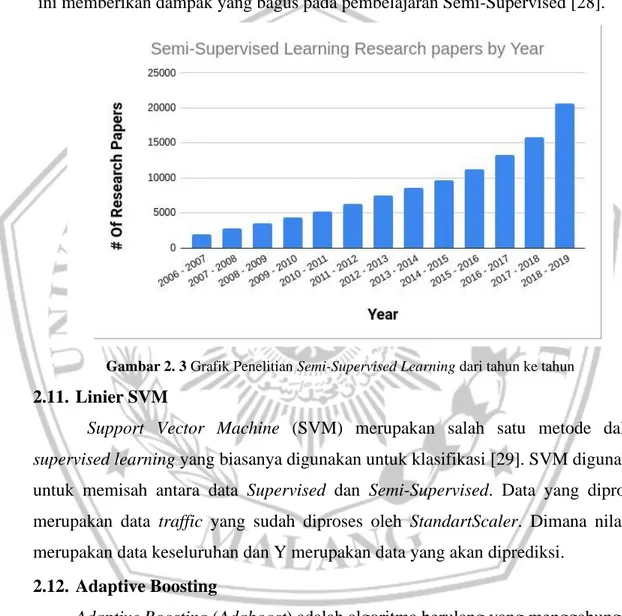

Pesudo Labeling sangat efisien untuk pemrosesan ML, terutama ketika memiliki jumlah dataset yang sangat kecil. Hal ini dibuktikan oleh banyak sekali penelitian

9

salah satu yang popular dan mendapat banyak rujukan yaitu pada penelitian yang dilakukan oleh Xie, dkk. [26] dengan mengukur CIFAR-10 memperoleh hasil mencapai 97,3% hanya dengan 4000 label dataset. Hal tersebut merupakan sebuah peningkatan dari penelitian sebelumnya yang dilakukan Huang dkk, [27] dengan menggunakan CIFIAR-10 yang sama. Pseudo labeling juga adalah algoritma yang sedang banyak dilakukan penelitian pada 2-3 tahun terakhir. Hal ini disebabkan karena algoritma ini sangat sederhana dan mudah dipraktikkan, oleh karenanya hal ini memberikan dampak yang bagus pada pembelajaran Semi-Supervised [28].

Gambar 2. 3 Grafik Penelitian Semi-Supervised Learning dari tahun ke tahun 2.11. Linier SVM

Support Vector Machine (SVM) merupakan salah satu metode dalam supervised learning yang biasanya digunakan untuk klasifikasi [29]. SVM digunakan untuk memisah antara data Supervised dan Semi-Supervised. Data yang diproses merupakan data traffic yang sudah diproses oleh StandartScaler. Dimana nilai X merupakan data keseluruhan dan Y merupakan data yang akan diprediksi.

2.12. Adaptive Boosting

Adaptive Boosting (Adaboost) adalah algoritma berulang yang menggabungkan beberapa pengklasifikasi lemah menjadi satu pengklasifikasi kuat [30]. Adaboost di sini berfungsi untuk memproses ulang Semi-supervised yang telah dihasilkan oleh SVM. Setelah semi-supervised diproses maka akan menghasilkan pengelompokan normal traffic dan DDoS traffic yang lebih akurat.

![Gambar 2. 1 Arsitektur SDN[14]](https://thumb-ap.123doks.com/thumbv2/123dok/4508524.3264493/2.892.137.759.317.940/gambar-arsitektur-sdn.webp)

![Gambar 2. 2 Komponen Openflow [18]](https://thumb-ap.123doks.com/thumbv2/123dok/4508524.3264493/3.892.133.780.332.942/gambar-komponen-openflow.webp)