ABSTRAK

Laporan ini menjelaskan pengukuran tingkat risikoTeknologi Informasi (TI) dan identifikasi praktik keamanan yang cocok dalam penanggulangan risiko, di Departemen TI Universitas Kristen Maranatha. Diharapkan juga perusahaan dapat lebih waspada terhadap dampak risiko TI yang mungkin terjadi dalam Departemen TI Maranatha. Metode analisis yang digunakan adalah metode OCTAVE Allegro.Metode ini digunakan dalam pengukuran risiko TI, dengan beberapa langkah yang berperan penting dalam mencari hasil pengukuran secara efektif dan efisien, yang diterapkan pada Departemen TI Maranatha. Hasil yang ingin dicapai adalah memberikan keseluruhan hasil pengukuran risiko yang terjadi pada perusahaan, baik kelebihannya maupun kekurangannya, serta memberikan rekomendasi-rekomendasi yang diharapkan dapat mengatasi dan memperbaiki kekurangan maupun permasalahan yang terjadi dalam Departemen TI Maranatha. Disimpulkan pengukuran risiko TI yang dilakukan pada Departemen TI Maranatha dapat meminimalisasi risiko-risiko yang dapat mengancam keamanan perusahaan

ABSTRACT

This report describes themeasurement of Information Technology (IT) risk levels and identify security practices which were suitable in overcoming the risks at IT Department Maranatha Christian University. It is also expected that the Department is to be more alert to the risk impacts which might occur in Maranatha’s IT Department in the future. The risk assessment method employed for the analysis was the OCTAVE Allegro. This method was used to measure Information Technology risks, with some steps which had important roles in searching for the measurement results effectively and efficiently. The results will present overall results of risk assessments at the university, both the plusesand minuses, and provide recommendations which to solve and to correct the problems which may occur in Maranatha’s IT Department. The conclusion states that the risk assessment of information technology risks performed can minimize the risks that can threat the university’s security.

Keywords: risk assessment, risk of IT, Information Technology, OCTAVE Allegro

DAFTAR ISI

LEMBAR PENGESAHAN ... i

PERNYATAAN ORISINALITAS LAPORAN PENELITIAN... ii

PERNYATAAN PUBLIKASI LAPORAN PENELITIAN ... iii

PRAKATA ... iv

ABSTRAK ... v

ABSTRACT ... vi

DAFTAR ISI ... vii

DAFTAR GAMBAR ... x

DAFTAR TABEL ... xi

DAFTAR LAMPIRAN ... xiii

DAFTAR SINGKATAN ...xiv

DAFTAR ISTILAH ... xv

BAB 1. PENDAHULUAN ... 1

1.1 Latar Belakang Masalah ... 1

1.2 Rumusan Masalah ... 3

1.3 Tujuan Pembahasan ... 3

1.5 Ruang Lingkup Kajian... 4

1.6 Sumber Data ... 5

1.7 Sistematika Penyajian ... 5

BAB 2. KAJIAN TEORI ... 7

2.1 Teori – Teori Umum ... 7

2.1.1 Sistem ... 7

2.1.2 Jaringan ... 7

2.1.3 Hadware dan Software ... 8

2.1.4 Internet ... 8

2.1.5 Data ... 8

2.1.6 Informasi ... 9

2.1.7 Sistem Informasi ... 9

2.2 Teori –Teori Khusus ... 9

2.4 Manajemen Risiko dan penilaian Risiko ... 10

2.5 Metode Penilaian Risiko ... 13

2.6 OCTAVE... 15

2.7 Metode OCTAVE ... 16

2.8 OCTAVE-S ... 17

2.9 OCTAVE Allegro ... 18

2.9.2 Ancaman ... 38

2.9.3 Keamanan Informasi ... 38

BAB 3. ANALISIS DAN RANCANGAN SISTEM ... 40

3.1 Tentang Departemen TI Maranatha ... 40

3.2 Struktur Organisasi Departemen TI Maranatha ... 41

3.3 Aturan-Aturan Departemen TI Maranatha ... 44

3.4 Proses Bisnis Departemen TI Maranatha ... 48

BAB 4. HASIL ANALISIS DAN RANGKUMAN ... 61

4.1 Hasil Analisis Bukti-bukti ... 61

4.2 Screen Shoot Aplikasi NOC Staff ... 61

4.3 Hasil Wawancara ... 70

4.4 Persiapan Awal... 73

4.5 Pelaksanaan Penilaian Risiko Sistem Informasi Menggunakan Metode OCTAVE Allegro ... 73

4.6 Langkah 1 – Mengembangkan Kriteria Pengukuran Risiko ... 73

4.7 Langkah 2 – Mengembangkan Information Asset Profile ... 82

4.8 Langkah 3 – Identifikasi Information Asset Container ... 92

4.9 Langkah 4 – Identifikasi Area of Concern ... 98

4.10 Langkah 5 – Identifikasi Threat Scenarios ... 101

4.11 Langkah 6 – Identifikasi Risiko ... 107

4.12 Langkah 7 – Analisis Risiko ... 108

4.13 Langkah 8 – Pemilihan Mitigation Approach ... 117

4.14 Rangkuman Hasil Penelitian ... 125

4.14.4 Langkah 4 – Identifikasi Area of Concern ... 129

4.14.5 Langkah 5 – Identifikasi Threat Scenarios ... 130

4.14.6 Langkah 6 – Identifikasi Risiko ... 130

4.14.7 Langkah 7 – Analisis Risiko ... 131

4.14.8 Langkah 8 – Pemilihan Mitigation Approach ... 132

BAB 5. SIMPULAN DAN SARAN ... 134

5.1 Simpulan ... 134

5.2 Saran ... 136

DAFTAR GAMBAR

Gambar 2.4.1Hubungan antara manajemen risiko dan penilaian risiko ... 11

Gambar 2.4.2 Daur hidup manajemen risiko ... 12

Gambar 2.5.1 Contoh Perbandingan metode penilaian risiko ... 15

Gambar 2.7.1 Langkah-langkah Octave ... 17

Gambar 2.9.1 OCTAVE Allegro Roadmap ... 18

Gambar 3.2.1 Struktur Organisasi Departemen TI Maranatha Group ... 41

Gambar 3.2.2 Jam kerja Departemen TI Maranatha ... 44

Gambar 3.4.1 Proses komplain UKM ... 48

Gambar 3.4.2 Proses pelepasan komputer dari jaringan UKM ... 50

Gambar 3.4.3 Proses pengadaan komputer ... 51

Gambar 3.4.4 Proses perpindahan komputer ... 52

Gambar 3.4.5 Proses service keluar ... 54

Gambar 3.4.6 Proses surat keterangan ... 56

Gambar 3.4.7 Proses surat masuk ... 58

Gambar 3.4.8 Proses tanda terima ... 59

Gambar 4.2.1 NOC Staf Login ... 62

Gambar 4.2.2 Absensi Staf ... 63

Gambar 4.2.3 Statistik Staf ... 64

Gambar 4.2.4 Statistik Staf ... 64

Gambar 4.2.5 View Inventory Barang ... 65

Gambar 4.2.6 Stok Barang ... 66

Gambar 4.2.7 Data Komplain Rektorat ... 67

Gambar 4.2.8 Data komplain dari semua Biro ... 67

Gambar 4.2.9 Data Komplain Lapangan ... 68

Gambar 4.2.10 Data peminjaman barang dari Departemen TI Maranatha ... 69

Gambar 4.2.11 Data serah terima barang ... 70

Gambar 4.7.1 Proses Trouble Network ... 85

DAFTAR TABEL

Tabel 4.6-1 Impact area - Reputasi dan kepercayaan pelanggan ... 75

Tabel 4.6-2 Impact area – Finansial ... 76

Tabel 4.6-3 Impact area – Produktivitas ... 77

Tabel 4.6-4 Impact area - Keamanan dan Kesehatan ... 77

Tabel 4.6-5 Impact area - Denda dan Penalti ... 79

Tabel 4.6-6 Skala prioritas untuk impact area ... 81

Tabel 4.7-1 Sistem digunakan untuk operasional perbaikan jaringan ... 85

Tabel 4.7-2 Information asset profiling – Profil User ... 87

Tabel 4.7-3 Information asset – Data komplain user ... 89

Tabel 4.7-4 Information asset – Hardware ... 90

Tabel 4.7-5 Information asset – Software ... 91

Tabel 4.8-1 Information Asset Risk Environment Map (Technical) - Profil User ... 93

Tabel 4.8-2 Information Asset Risk Environment Map (Physical) - Profil User ... 93

Tabel 4.8-3 Information Asset Risk Environment Map (People) – profil user ... 94

Tabel 4.8-4 Information Asset Risk Environment Map (Technical) – Data komplain 94 Tabel 4.8-5 Information Asset Risk Environment Map (Physical) – Data komplain . 95 Tabel 4.8-6 Information Asset Risk Environment Map (People) – Data komplain ... 95

Tabel 4.8-7 Information Asset Risk Environment Map (Technical) – Hardware ... 95

Tabel 4.8-8 Information Asset Risk Environment Map (Physical) –Hardware ... 96

Tabel 4.8-9 Information Asset Risk Environment Map (People) – Hardware ... 96

Tabel 4.8-10 Information Asset Risk Environment Map (Technical) – Software ... 97

Tabel 4.8-11 Information Asset Risk Environment Map (Physical) – Software ... 97

Tabel 4.8-12 Information Asset Risk Environment Map (People) – Software ... 97

Tabel 4.9-1 Area of Concern – Profil user ... 99

Tabel 4.9-2 Area of Concern – Data komplain ... 99

Tabel 4.9-3 Area of Concern – Hardware ... 100

Tabel 4.9-4 Area of Concern – Software ... 100

Tabel 4.10-1 Properties of Threat – Profil user ... 102

Tabel 4.10-2 Properties of Threat – Data Komplain ... 103

Tabel 4.10-3 Properties of Threat – Hardware ... 104

Tabel 4.10-4 Properties of Threat – Software ... 105

Tabel 4.12-2 Analisa Risiko – Profil user... 110

Tabel 4.12-3 Analisa Risiko – Data Komplain ... 111

Tabel 4.12-4 Analisa Risiko – Hardware ... 113

Tabel 4.12-5 Analisa Risiko – Software... 115

Tabel 4.13-1 Relative Risk Matrix ... 119

Tabel 4.13-2 Mitigation Approach ... 119

Tabel 4.13-3 Pengurangan Risiko - Profil User ... 119

Tabel 4.13-4 Pengurangan Risiko – Data komplain ... 121

Tabel 4.13-5 Pengurangan Risiko – Hardware ... 122

DAFTAR LAMPIRAN

LAMPIRAN A. allegro worksheet 1 ... 139

LAMPIRAN B. allegro worksheet 2 ... 140

LAMPIRAN C. allegro worksheet 3 ... 141

LAMPIRAN D. allegro worksheet 4 ... 142

LAMPIRAN E. allegro worksheet 5 ... 144

LAMPIRAN F. allegro worksheet 6 ... 145

LAMPIRAN G. allegro worksheet 7 ... 146

LAMPIRAN H. allegro worksheet 8 ... 147

LAMPIRAN I. allegro worksheet 9a ... 148

LAMPIRAN J. allegro worksheet 9b ... 149

LAMPIRAN K. allegro worksheet 9c ... 150

DAFTAR SINGKATAN

LAN (Local Area Network) WAN (Wide Area Network)

MAN (Metropolitan Area Network)

ENISA (European Network and Information Security Agency) TIDE (Technology Insertion Demonstration and Evaluation) BPPLTI (Biro Pengembangan Pelayanan Teknology Informasi) NOC (Network Operation Center)

CS (Costumer Service)

U.K.M (Universitas Kristen Maranatha) PR (Pembantu Rektor)

DAFTAR ISTILAH

Visualisasi, Aset TI, Aset Manajemen, Aset Informasi, Metode, Risiko, Manajemen Risiko, Teknik, Wawancara, Observasi, Data, Tabel, Abstrak, Judul, Kritik , dan Strategi.

1. Visualisasi

Menurut Card dan Mackinlay Shneiderman (1998) adalah penggunaan komputer-pendukung, penggambaran data visual interaktif untuk memperkuat pengamatan.

2. AsetTI

Adalah informasi milik perusahaan, sistem atau perangkat keras yang digunakan dalam rangka kegiatan usaha.

3. Aset Manajemen

Adalah sebuah proses pengelolahan aset (kekayaan) baik berwujud dan tidak berwujud yannng memiliki nilai ekonomis, nilai komersial, dan nilai tukar, mampu mendorong tercapainya tujuan dari individu atau organisasi.

4. Metode

Adalah sebagai cara kerja yang tersistem untuk memudahkan pelaksanaan suatu kegiatan guna mencapai tujuan yang ditentukan.

5. Risiko

Menurut Jake Koun (2010) adalah pengukuran kuantitatif dari potensi kerusakan yang disebabkan ancaman, celah keamanan, atau dari suatu peristiwa (memiliki niat jahat atau buruk) yang mempengaruhi sekumpulan aset teknologi informasi yang dimiliki oleh perusahaan.

6. Manajemen Risiko

Menurut Wright (1999) adalah proses membangun dan memelihara keamanan sistem informasi didalam perusahaan.

7. Teknik

8. Wawancara

Menurut Nazir (1988) adalah proses memperoleh keterangan untuk tujuan penelitian dengan cara tanya jawab sambil bertatap muka antara si penanya atau pewawancara dengan si penjawab atau reponden dengan menggunakan alat yang dinamakan interview guide (panduan wawancara).

9. Observasi

Menurut Suyadi (2012:113) adalah untuk mengamati suatu pelaksanaan dan perkembangan dalam proses pembelajaran yang dilakukan oleh sesorang, melalui observasi inilah kita dapat mengetahui sejauh mana sesorang dapat memahami dan mencapai tujuan pembelajaran yang akan dicapai

10. Data

Adalah sesuatu yang belum mempunyai arti bagi penerimanya dan masih memerlukan adanya suatu pengolahan. Data bisa berujut suatu keadaan, gambar, suara, huruf, angka, matematika, bahasa ataupun simbol-simbol lainnya yang biasa kita gunakan sebagai bahan untuk melihat lingkungan, objek, kejadian ataupun suatu konsep.

11. Tabel

Adalah kumpulan data yang disusun berdasarkan baris dan kolom. Baris dan kolom ini berfungsi untuk menunjukan data keduanya saling berkaitan.

12. Abstrak

Adalah penyajian yang singkat dan teliti mengenai suatu dokumen atau karangan dengan tidak ditambahkan kritik atau interprestasi.

13. Judul

Adalah nama yang dipakai untuk buku, bab dalam buku, kepala berita, dan lain-lain

14. Kritik

15. Strategi

BAB 1.

PENDAHULUAN

1.1 Latar Belakang Masalah

Departemen IT Maranatha adalah tempat administrator yang mengawasi, memantau dan mengamankan jaringan komunikasi. Berupa sebuah ruangan yang berisi visualisasi dan jaringan atau jaringan yang sedang dipantau, workstation di mana status rinci jaringan dapat dilihat, dan perangkat lunak yang di perlukan untuk mengelolah jaringan. Adapun fungsi NOC sebagai pengatur, pengendalian, dan pengawasan jaringan (network).

Di masa sekarang Teknologi Informasi (TI) sangat berkembang. Dalam kehidupan sehari-hari pun semua serba terkomputerisasi. Seperti di sekolah-sekolah, kantor, pusat perbelanjaan, dan lain-lain yang telah menggunakan sistem komputerisasi. Dengan adanya sistem terkumputerisasi ini diharapkan dapat memudahkan kita dalam segala aspek kehidupan. Komputer adalah wadah untuk menampung data menjadi informasi. Dengan kemajuan teknologi saat ini, sekarang semua orang berusaha untuk membuat sebuah sistem informasi yang baik dan mudah digunakan untuk membantu pekerjaan manusia. Adanya jaringan yang luas untuk diakses juga merupakan salah satu langkah untuk mendapat informasi yang mudah dan tepat. Dengan adanya perkembangan inilah, maka setiap perusahaan ingin mengubah sistem yang lama ke sistem yang baru agar tidak tertinggal dari yang lain.

2

dilakukan secara maksimal tidak teridentifikasi dengan jelas, sehingga sulit untuk mengetahui apakah suatu alat produksi sudah saatnya untuk diganti atau diperbaiki.

Aset manajemen fisik yang terdapat di Indonesia belum banyak diimplementasikan. Banyak perusahaan yang menggangap manajemen aset secara fisik adalah penggelolahan daftar aset. Padahal aset bukan hanya menyusun daftar aset tetapi aspek yang menyangkut evaluasi dan penilain aset yang dibentuk membuat sistem bisa mengontrol aset dengan cepat menangani perubahan.

Manajemen aset juga mencari cara untuk mengoptimalkan aktivitas dan program untuk memenuhi standar level pelayanan. Pengembangan manajemen berdasarkan pada pengumpulan data dan analisa informasi kunci mengenai kondisi aset, kinerja, biaya, masa pakai, biaya resiko, dan pilihan perawatan.

Tujuan Penelitian ini adalah untuk melakukan pengukuran terhadap tingkat risiko Teknologi Informasi dan mengidentifikasi keamanan yang cocok dalam penanggulangan risiko, yang ada pada Departemen TI Maranatha. Diharapkan juga perusahaan dapat lebih waspada terhadap dampak-dampak risiko IT yang mungkin terjadi dalam proses bisnis Departemen TI Maranatha. Metode analisis yang digunakan adalah metode OCTAVE

ALLEGRO, metode ini bertujuan untuk pengukuran resiko IT. Dengan

3

1.2 Rumusan Masalah

Penulisan membatasi ruang lingkup penulisan skripsi ini pada proses pengelolahan aset IT sebagai berikut:

1. Apakah standar dan prosedur yang di jalankan sudah berjalan dengan baik guna menjaga aset IT yang ada?

2. Bagaimanakah cara perusahaan memastikan pengujian, pengamatan dan pengawasan keamanan terhadap aset IT?

3. Bagaimana perusahaan merespon ketika terjadi kehilangan aset IT? 4. Apa saja yang di lakukan perusahaan guna menjaga keamanan aset IT? 5. Bagaimana cara perusahaaan merawat atau melestarikan aset IT yang

ada?

1.3 Tujuan Pembahasan

Tujuan dari penelitian dan penulisan skripsi ini antara lain:

1. Membantu dan menganalisa keadaan perusahaan dalam menjalankan standar dan prosedur untuk menjaga dan memelihara aset IT.

2. Mengetahui dan memastikan bahwa perusahaan telah melakukan pengujian, pengamatan dan pengawasan keamanan terhadap aset IT. 3. Mengetahui dan memastikan cara perusahaan merespon aset IT yang

hilang.

4. Memastikan apakah perusahaan sudah melakukan langkah-langkah untuk menjaga aset IT.

4

1.5 Ruang Lingkup Kajian

Metode yang digunakan untuk mengukur risiko teknologi informasi, yaitu menggunakan OCTAVE ALLEGRO. OCTAVE Allegro adalah penilaian yang luas terhadap risiko operasional suatu organisasi dengan tujuan menghasilkan hasil yang lebih baik tanpa perlu pengetahuan yang luas dalam hal penilaian risiko. OCTAVE Allegro lebih berfokus terhadap aset informasi dalam konteks bagaimana mereka digunakan, dimana mereka disimpan, dipindahkan, dan di olah serta bagaimana mereka terkena ancaman, kerentanan, dan gangguan sebagai hasil yang di timbulkan.

Tahapan-tahapan OCTAVE Allegro:

Terdapat 4 tahap dalam OCTAVE Allegro, yaitu: 1. Tahap pertama,

Membangun drivers

2. Tahap kedua,

Membuat profil aset

3. Tahap ketiga,

Mengidentifikasikan ancaman

4. Tahap keempat,

Mengidentifikasi dan mengurangi risiko

Langkah-langkah Octave Allegro

Dari tahap-tahap diatas, terdapat 8 langkah OCTAVE Allegro, yaitu: 1. Membangun kriteria pengukuran risiko

2. Membangun profil aset informasi

3. Mengidentifikasi container dari aset informasi 4. Mengidentifikasikan area yang diperhatikan 5. Mengidentifikasi skenario ancaman

6. Mengidentifikasi risiko 7. Menganalisa risiko

8. Memelihara pendekatan pengukuran risiko

5

1.6 Sumber Data

Sumber data yang akan digunakan dalam pengerjaan skripsi ini berasal dari:

1. Data Primer

Data primer yang menjadi sumber data utama dari pengerjaan skripsi ini, yang bersumber dari data dan informasi yang di peroleh dari hasil wawancara serta observasi langsung pada Departemen TI Maranatha 2. Data Sekunder

Data sekunder yang menjadi pendukung dari pengerjaan skripsi ini, yang bersumber dari studi pustaka, buku dan bahan internet.

1.7 Sistematika Penyajian

Sistematika penyajian skripsi yang disajikan meliputi 5 bab inti dari semua analisis yang dituangkan dalam skripsi ini, terdiri dari:

BAB 1 PENDAHULUAN

Pada bab ini membahas tentang latar belakang penulisan, rumusan masalah penelitian, tujuan dan manfaat penelitian, metodologi yang digunakan selama penelitian berlangsung dan sistematika penulisan.

BAB 2 KAJIAN TEORI

6

Pada bab ini membahas tentang sejarah organisasi, struktur organisasi, analisis sistem yang sedang berjalan dan analisis masalah yang dihadapi perusahaan.

BAB 4 HASIL ANALISIS DAN RANGKUMAN

Pada bab ini membahas tentang bagaimana mensimulasikan setiap risiko-risiko yang akan di hadapi oleh perusahan dengan mengunakan metode OCTAVE Allegro dan rangkum semua kejadian-kejadian dari setiap risiko yang akan timbul saat ini maupun kelak nanti.

BAB 5 SIMPULAN DAN SARAN

BAB 5.

SIMPULAN DAN SARAN

5.1 Simpulan

Dari penilaian dilakukan pada Departemen TI Maranatha, maka diperoleh kesimpulan sebagai berikut:

1. Departemen TI Maranatha belum pernah melakukan evaluasi untuk menilai aset informasi yang sifatnya kritikal serta ancaman dan risiko yang mungkin terjadi.

2. Departemen TI Maranatha belum pernah membuat perencanaan pengurangan risiko untuk mengurangi risiko-risiko yang mungkin terjadi. 3. OCTAVE Allegro merupakan suatu evaluasi risiko keamanan informasi

yang sifatnya self-directed yang memungkinkan perusahaan untuk membuat keputusan dalam perlindungan informasi berdasarkan risiko terhadap confidentiality, integrity, dan availability dari aset informasi kritikal.

4. Untuk membuat keputusan perlindungan informasi yang paling terbaik, sangat penting untuk mengidentifikasikan ancaman atas aset kritikal. Secara kolektif, semua sumber dari ancaman didokumentasikan dalam

threat profile. Threat profile dapat digunakan untuk mengidentifikasikan

serangkaian threat terhadap setiap critical asset. Jika perusahaan mengerti akan ancaman terhadap aset kritikal, maka langkah selanjutnya akan sangat mudah untuk mengerti risiko terhadap perusahaan dan melakukan langkah-langkah untuk pengurangan risiko terhadap aset informasi kritikal tersebut.

5. Hasil yang telah didapat dari serangkaian langkah yang telah dikerjakan pada penilaian risiko di Departemen TI Maranatha adalah:

a. Pada Langkah 1 – Membangun Kriteria Pengukuran Risiko: Pertama tentukan terlebih dahulu impact area dari Departemen TI Maranatha.

135

penilaian kondisi seperti apakah impact area tersebut dikategorikan

low, medium, dan high. Selain itu, pada masing-masing impact area

diberikan skala prioritas, Reputasi dan kepercayaan pelanggan terjaga atau meningkat, apabila terjadi peningkatan kepercayaan maka

customer akan menyebarkannya dari mulut kemulut sehingga makin

membuka peluang untuk lebih banyak lagi user/pelanggan yang akan melakukan pendaftaran sebagai pelanggan baru yang masuk sebagai pengguna layanan dari Departemen TI Maranatha.

b. Pada Langkah 2 – Mengembangkan Information Asset Profile: Langkah awal yang harus dilakukan terlebih dahulu yaitu menentukan aset informasi apa saja yang kritikal bagi Departemen TI Maranatha,

assessment dilakukan dengan terfokus pada core process dari

Departemen TI Maranatha itu sendiri. Tahap awal aset-aset penting didefinisikan bersama dengan pimpinan dari Departemen TI Maranatha atau staff yang memiliki wewenang terhadap aset informasi tersebut. Dari kumpulan aset penting tersebut, aset informasi kritikal yang berhasil teridentifikasi dalam laporan ini adalah; Profil user/pelanggan, profil data komplain user, aset hardware, dan aset

software.

c. Pada Langkah 3 – Mengidentifikasi Information Asset Containers:

Information asset containers dimana aset informasi kritikal

Departemen TI Maranatha tersebut disimpan, dipindahkan, atau diproses. Setelah mengetahui lokasi dari aset informasi tersebut kemudian lakukan identifikasi dengan membagi container dalam kategori technical, physical, dan people.

d. Pada Langkah 4 – Mengidentifikasi Area of concern: Tahap awal Area

of concern diidentifikasikan dengan melihat container yang telah

diidentifikasi pada pembahasan dalam langkah sebelumnya.

e. Pada Langkah 5 – Mengidentifikasi Threat Scenarios: Area of concern diperluas menjadi threat scenario yeng lebih mendetail mengenai

136

f. Pada Langkah 6 – Mengidentifikasikan Risiko: Pada tahap ini ditujukan untuk menentukan bagaimana threat scenario yang telah dicatat, apakah akan memberikan dampak bagi perusahaan?.

g. Pada Langkah 7 – Analisis Risiko: Pada tahap ini, perlunya pengukuran secara kualitatif dilakukan dengan menghitung score untuk setiap risiko pada information asset yang ada saat ini.

h. Pada Langkah 8 – Pemilihan Mitigation Approach: Pada tahap ini, perusahaan dituntut untuk menentukan tindakan-tindakan yang dapat dilakukan untuk memitigasikan setiap risiko.

5.2 Saran

Saran yang dapat diusulkan oleh Auditor dalam penelitian ini, yaitu:

1. perusahaan Departemen TI Maranatha dapat membuat peraturan tertulis mengenai semua tanggung jawab dalam menjaga keamanan informasi dan sanksi keras bagi siapapun yang melanggar serta melakukan sosialisasi terhadap peraturan tersebut secara bertahap semua karyawan Departemen TI Maranatha.

2. Departemen TI Maranatha dapat membuat simulasi secara visual untuk memudahkan karyawan untuk mengerti akan pentingnya aset informasi, siap untuk menghadapi ancaman dan risiko yang mungkin terjadi, serta konsekuensi yang harus mereka hadapi bila terjadi.

3. Departemen TI Maranatha dapat melakukan evaluasi kembali terhadap keamanan informasi dengan menggunakan metode OCTAVEAllegro yang mana telah dibahas secara detail dalam laporan ini. Terutama tahapan yang paling penting yang harus diperhatikan yaitu pada Langkah 7 – Analisis Risiko, jika pada Langkah 7 diperhatikan dan diantisipasi maka akan membantu perusahaan untuk memutuskan strategi terbaik dalam menghadapi Risiko yang akan muncul.

137

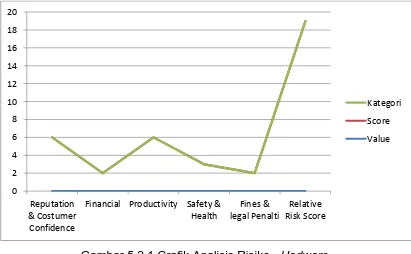

Gambar 5.2.1 Grafik Analisis Risiko - Hadware

4. Penelitian berikutnya, diharapkan supaya ruang lingkup yang akan dibahas jangkauannya lebih diperluas, misalnya yang dibahas tentang keseluruhan aset-aset yang dimiliki Universitas Kristen .Maranatha, dan bagaimana cara untuk melindungi aset informasi yang ada agar tetap terjaga keamanannya.

DAFTAR PUSTAKA

[1] Christoper Alberts, A. D.Managing Information Security Risk:The

OCTAVE Approach, Addison Wesley, 2002.

[2] Conner, B., Noonan, T and Holleyman II, R.Information Security

Govermance: Toward a Framework for Action. (Business Software

Alliance), 2004.

[3] Gary Stoneburner, A. G. Risk Management Guide for Information

Technology System. Computer Security Division Information Technology

Laboratory National Institute of Standards and Technology, 2012.

[4] Jake Koun, D. M.Information Technology Risk Management In

Enterprise Enviroments. New Jersey: John Wiley and Sons, 2010.

[5] McLeond Jr.,R., Schell, G. Sistem Informasi Manajemen, edisi ke-8. Terjemahan Widyantoro, Agus, PT.Indeks, Jakarta, 2004.

[6] Michael E. Whitman and Herbert J.Mattord. Management of Information

Security,3rdEdition. Thomson-Course Technology, 2010.

[7] O'Brien and James. Pengantar Sistem Informasi - Prespektif Bisnis dan Manajerial, edisi ke-12. Terjemahan Fitriasari,D., dan Deny Arnos Kwary. Salemba Empat. Jakarta, 2006.

[8] Schwartz, M.,"Computer Security: Planning to protect corporate assets," Jurnal of Business Strategy, vol. 11(1), pp. 38-41, 1990.

[9] Technical Department of ENISA Section Risk Management. Risk

Management: Implementation priciples and Inventories for Risk

Management/Risk Assessment method and tools. ENISA, 2006.