ANALISIS ENKRIPSI CITRA DIGITAL MENGGUNAKAN KOMBINASI

ALGORITMA ENKRIPSI BERBASIS CHAOTIC DENGAN

ALGORITMA KOMPRESI LEMPEL-ZIV-WELCH

TESIS

SUDIRMAN

147038052

PROGRAM STUDI S2 TEKNIK INFORMATIKA

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA

MEDAN

2016

ALGORITMA KOMPRESI LEMPEL-ZIV-WELCH

TESIS

Diajukan untuk melengkapi tugas dan memenuhi syarat memperoleh ijazah Magister Teknik Informatika

SUDIRMAN

147038052

PROGRAM STUDI S2 TEKNIK INFORMATIKA

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

UNIVERSITAS SUMATERA UTARA

MEDAN

2016

ii

PERSETUJUAN

Judul : ANALISIS ENKRIPSI CITRA DIGITAL MENGGUNAKAN KOMBINASI ALGORITMA ENKRIPSI BERBASIS CHAOTIC DENGAN ALGORITMA KOMPRESI LEMPEL-ZIV-WELCH Kategori : TESIS

Nama : SUDIRMAN Nomor Induk Mahasiswa : 147038052

Program Studi : MAGISTER TEKNIK INFORMATIKA

Fakultas : ILMU KOMPUTER DAN TEKNOLOGI INFORMASI UNIVERSITAS SUMATERA UTARA

Komisi Pembimbing :

Pembimbing 2 Pembimbing 1

Dr. Rahmat W. Sembiring, M.Sc.IT Prof. Dr. Herman Mawengkang

Diketahui/disetujui oleh

Program Studi Magister Teknik Informatika Ketua,

Prof. Dr. Muhammad Zarlis NIP. 19570701 198601 1 003

PERNYATAAN

ANALISIS ENKRIPSI CITRA DIGITAL MENGGUNAKAN KOMBINASI ALGORITMA ENKRIPSI BERBASIS CHAOTIC DENGAN

ALGORITMA KOMPRESI LEMPEL ZIV WELCH TESIS

Saya mengakui bahwa tesis ini adalah hasil karya saya sendiri, kecuali beberapa kutipan dan ringkasan yang masing-masing telah disebutkan sumbernya.

Medan, Juli 2016

Sudiman 147038052

iv

PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN

AKADEMIS

Sebagai sivitas akademika Universitas Sumatera Utara, saya yang bertanda tangan di bawah ini:

Nama : Sudirman NIM : 147038052

Program Studi : Magister Teknik Informatika Jenis Karya Ilmiah : Tesis

Demi pengembangan ilmu pengetahuan, menyetujui untuk memberikan kepada Universitas Sumatera Utara Hak Bebas Royalti Non-Eksklusif (Non-Exclusive Royalty

Free Right) atas tesis saya yang berjudul:

ANALISIS ENKRIPSI CITRA DIGITAL MENGGUNAKAN KOMBINASI ALGORITMA ENKRIPSI BERBASIS CHAOTIC DENGAN

ALGORITMA KOMPRESI LEMPEL ZIV WELCH

Beserta perangkat yang ada (jika diperlukan). Dengan Hak Bebas Royalti Non-Eksklusif ini, Universitas Sumatera Utara berhak menyimpan, mengalih media, memformat, mengelola dalam bentuk database, merawat dan mempublikasikan tesis saya tanpa menerima izin dari saya selama tetap mencantumkan nama saya sebagai penulis dan sebagai pemegang dan/atau sebagai pemilik hak cipta.

Demikian pernyataan ini dibuat dengan sebenarnya.

Medan, Juli 2016 Sudirman

Telah diuji pada Tanggal: Juli 2016

PANITIA PENGUJI TESIS

Ketua : Prof. Dr. Muhammad Zarlis Anggota : 1. Dr. Poltak Sihombing M.Kom

2. Prof. Dr. Herman Mawengkang 3. Dr. Rahmat W. Sembiring M.Sc.IT

vi

RIWAYAT HIDUP

DATA PRIBADI

Nama Lengkap (berikut gelar) : Sudirman, S.Kom

Tempat dan Tanggal Lahir : Lubuk Rotan, 07 November 1985

Alamat Rumah : Jl. Pendidikan Komplek Grilnis Blok C-2 Dsn VII, Desa Limau Manis

Tanjung Morawa – Deli serdang Telepon/Faks/HP : 0853 7128 8100

E-mail : [email protected]

Instansi Tempat Bekerja : Kampus STMIK & AMIK Logika Medan Alamat Kantor : Jl. K. L. Yos Sudarso No. 374 B-C, Pulo

Brayan Medan,

DATA PENDIDIKAN

SD : SDN 054916 Secanggang TAMAT: 1998 SMP : SMP N 2 Secanggang TAMAT: 2001 SMA : SMA N 1 Stabat TAMAT: 2004 S1 : STMIK Logika Medan TAMAT: 2009 S2 : FASILKOM-TI USU TAMAT: 2016

KATA PENGANTAR

Alhamdulillah, pertama tama dan yang paling utama, penulis mengucapkan puji dan syukur kehadirat Allah SWT, yang telah melimpahkan rahmat dan karunia-Nya kepada penulis, sehingga penulis dapat menyelesaikan tesis ini dengan sebaik-baiknya. Penulis mengucapkan terima kasih yang tak terhingga kepada:

1. Rektor Universitas Sumatera Utara, Bapak Prof. Dr. Runtung Sitepu, S.H., M.Hum., atas kesempatan yang telah diberikan kepada penulis untuk dapat mengikuti dan menyelesaikan pendidikan Program Magister Teknik Informatika Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara.

2. Dekan Fakultas Ilmu Komputer dan Teknologi Informasi (Fasilkom-TI) Universitas Sumatera Utara, Bapak Prof. Dr. Opim Salim Sitompul, yang sudah banyak memberikan bimbingan dan arahan.

3. Ketua Program Studi Magister Teknik Informatika, Bapak Prof. Dr. Muhammad Zarlis. Sekretaris Program Studi Teknik Informatika, Bapak M. Andri Budiman, ST, M.Comp. Sc, MEM. Beserta seluruh Staf Pengajar Program Studi Magister Teknik Informatika Fakultas Ilmu Komputer dan Teknologi Informasi Universitas Sumatera Utara.

4. Bapak Prof. Dr. Herman Mawengkang selaku Pembimbing Utama, demikian juga kepada Dr. Rahmat W. Sembiring, M.Sc. selaku Pembimbing Kedua yang dengan penuh kesabaran menuntun dan membimbing penulis hingga selesainya tesis ini dengan baik.

5. Bapak Prof. Dr. Muhammad Zarlis dan Bapak Dr. Poltak Sihombing, M.Kom sebagai Dosen Pembanding yang telah memberikan saran dan masukan serta arahan yang baik demi penyelesaian tesis ini.

6. Ibu Ani Anwar sebagai pimpinan Yayasan STMIK & AMIK Logika Medan yang telah memberikan dukungan kepada penulis untuk melanjutkan studi lanjut pada Program Studi S2 Teknik Informatika ini.

7. Ayahanda tercinta, Ibunda tercinta, Istri tercinta Isnaini, S.Hum, S.Kom dan anak-anak tersayang Dzakira Talita Sakhi dan Dzakiy Asyammi Syauqi serta

viii

seluruh keluarga besar yang selalu memberi do’a dan dukungan kepada penulis.

8. Seluruh staf pegawai Program Studi Magister S2 Teknik Informatika Fakultas Ilmu Komputer dan Teknik Informatika, serta teman-teman mahasiswa/i angkatan 2014 terutama teman dekat saya Abdul Rahman Hakim, Muhammad Zulfansyuri Siambaton, Terry Noviar Panggabean yang telah banyak membantu penulis selama perkuliahan.

9. Dan seluruh pihak yang tidak dapat disebutkan satu persatu dalam tesis ini, sekali lagi terima kasih atas segala bantuan dan doa yang telah di berikan. Penulis menyadari bahwa penelitian ini masih jauh dari kata sempurna, ini dikarenakan oleh keterbatasan, kemampuan dan pengetahuan penulis. Harapan penulis, semoga penelitian ini bermanfaat bagi penulis khususnya dan pembaca pada umumnya. Sekali lagi penulis mengucapkan terima kasih, semoga Allah SWT membalas kebaikan yang telah di berikan. Aamiin.

Medan, Juli 2016

Penulis,

Sudirman

ABSTRAK

Keamanan dan kerahasiaan data atau informasi sekarang ini telah menjadi perhatian yang sangat penting. Penggunaan data berupa file citra sudah semakin luas diberbagai bidang. Oleh karena itu pengamanan terhadap file citra dari akses orang-orang yang tidak berhak menjadi hal yang penting. Berbagai macam teknik untuk mengamankan data atau informasi telah banyak dikembangkan salah satunya adalah teknik kriptografi. Selain dari segi keamanan, yang perlu diperhatikan jika bekerja dengan file citra adalah ukuran file yang dominan besar. Data atau informasi yang mempunyai ukuran yang besar pastinya membutuhkan ruang penyimpanan yang besar pula. Selain itu file yang besar juga sulit untuk ditransmisikan melalui sistem jaringan komputer. Untuk mengatasi masalah ukuran data juga banyak teknik yang dikembangkan salah satunya adalah teknik pemampatan atau kompresi. Teknik kriptografi dan teknik kompresi menjadi hal penting didalam pengolahan citra. Kombinasi dari kedua teknik tersebut diharapkan dapat memenuhi kebutuhan user dalam segi keamanan dan ruang penyimpanan data atau informasi.

x

ENCRYPTION ANALYSIS OF DIGITAL IMAGE USE COMBINATION OF ENCRYPTION ALGORYTHM BASE ON CHAOTIC WITH

LZW COMPRESSION ALGORYTHM

ABSTRACT

Security and confidentiality of data or information at the present time has become an important concern. Data usage in the form of image file has getting broader in various area. Therefore, image file security form the user who has no business in there, be the important thing. Various kinds of techniques for increase security data or information already is developed, one common way is by cryptographic techniques. Beside of the security data or information, that have to look carefully if work using image file is the size that dominant is big size. Data or information that have the big size need the big space storage device. Beside of that, the big file is difficult for transmitted passed computer networking system. To solve the data size, there are many technic that developed, one of them is compression technical. Cryptography and compression has been the important in image processing. The combination of this two technical hope can full user requirement in security and space storage device of data and information.

DAFTAR ISI

Hal.

KATA PENGANTAR ... vii

ABSTRAK ... ix

ABSTRACT ... x

DAFTAR ISI ... xi

DAFTAR TABEL ... xiii

DAFTAR GAMBAR ... xiv

BAB 1 PENDAHULUAN 1.1 Latar Belakang ... 1 1.2 Rumusan Masalah ... 3 1.3 Batasan Masalah ... 3 1.4 Tujuan Penelitian ... 3 1.5 Manfaat Penelitian ... 4

BAB 2 TINJAUAN PUSTAKA 2.1 Citra Digital ... 5

2.1.1 Matriks ... 6

2.1.2 Format File Citra ... 6

2.1.3 Fixel (Picture Element) ... 7

2.1.4 Bit Depth ... 7 2.1.5 Resolusi ... 7 2.2 Citra Grayscale ... 8 2.3 Histogram ... 8 2.4 Keamanan Informasi ... 9 2.5 Kriptografi ... 10

2.3.1 Definisi dan Terminologi ... 10

2.3.2 Tujuan kriptografi ... 13

2.4 Sistem Kriptografi (Cryptosystem) ... 14

2.5 Algoritma Chaos ... 15

2.5.1 Logistic Map ... 15

2.5.2 Arnold Cat Map (ACM) ... 16

2.6 Kompresi ... 17

2.6.1 Kompresi Citra ... 18

2.6.2 Teknik Kompresi Citra ... 18

2.6.3 Rasio Kompresi Citra ... 19

2.6.4 Kriteria Kompresi ... 19

2.7 Algoritma Kompresi Lempel Ziv Welch (LZW) ... 20

2.8 Penelitian Terkait ... 24

BAB 3 METODOLOGI PENELITIAN 3.1 Data yang digunakan ... 26

xii

3.3 Pembahasan ... 26

3.3.1 Rancangan Enkripsi Citra Digital ... 27

3.3.2 Rancangan Dekripsi Citra Digital ... 28

3.3.3 Algoritma Enkripsi/Dekripsi yang diusulkan ... 29

3.3.4 Proses Kompresi Algoritma LZW ... 31

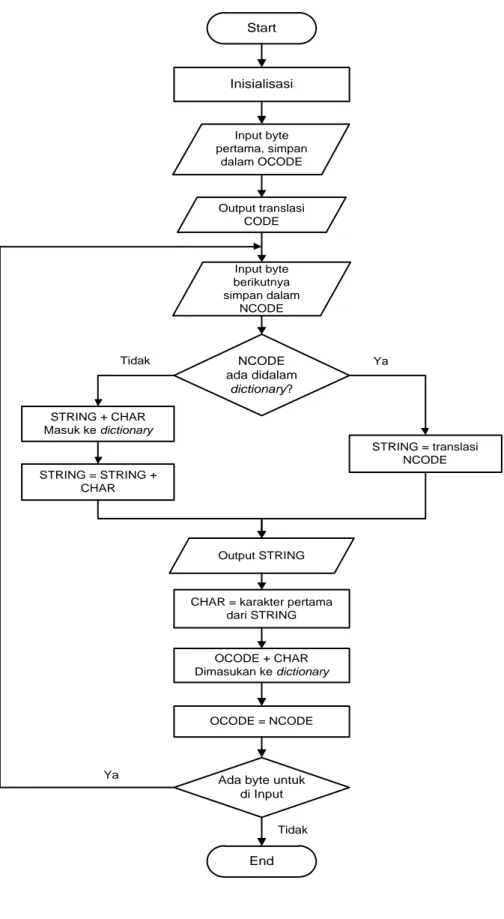

3.3.5 Proses Dekompresi Algoritma LZW ... 35

BAB 4 HASIL DAN PEMBAHASAN 4.1 Pengantar ... 38

4.2 Lingkungan Penelitian ... 38

4.3 Simulasi ... 39

4.3.1 Model Enkripsi Arnold Cat Map (ACM)... 42

4.3.2 Model Enkripsi Logistic Map ... 43

4.3.3 Model Enkripsi KombinasiArnold Cat Map (ACM) dengan Logistic Map ... 44

4.3.4 Model Kompresi dari Kombinasi Enkripsi Arnol Cat Map dengan Logistic Map ... 45

4.4 Analisis Histogram ... 46

4.4.1 Histogram Hasil Enkripsi Algoritma Arnold Cat Map ... 46

4.4.2 Histogram Hasil Enkripsi Algoritma Logistic Map ... 47

4.4.3 Histogram Hasil Enkripsi dari Kombinasi Algoritma Arnold Cat Map dengan Algoritma Logistic Map ... 48

4.5 Analisis Sensitivitas ... 48

4.6 Analisis Kunci ... 49

4.7 Analisis Perubahan Nilai Pixel pada Matriks Citra ... 51

4.8 Analisis Hasil Kompresi ... 53

4.8.1 Perbandingan Ukuran Citra ... 53

4.8.2 Rasio Kompresi Citra ... 54

4.9 Analisis Nilai MSE danPSNR Citra Hasil Dekompresi dan Dekripsi ... 54

BAB 5 KESIMPULAN DAN SARAN 5.1 Kesimpulan ... 56 5.2 Saran ... 57 DAFTAR PUSTAKA ... 58 Lampiran 1. Lampiran 2. Lampiran 3.

DAFTAR TABEL

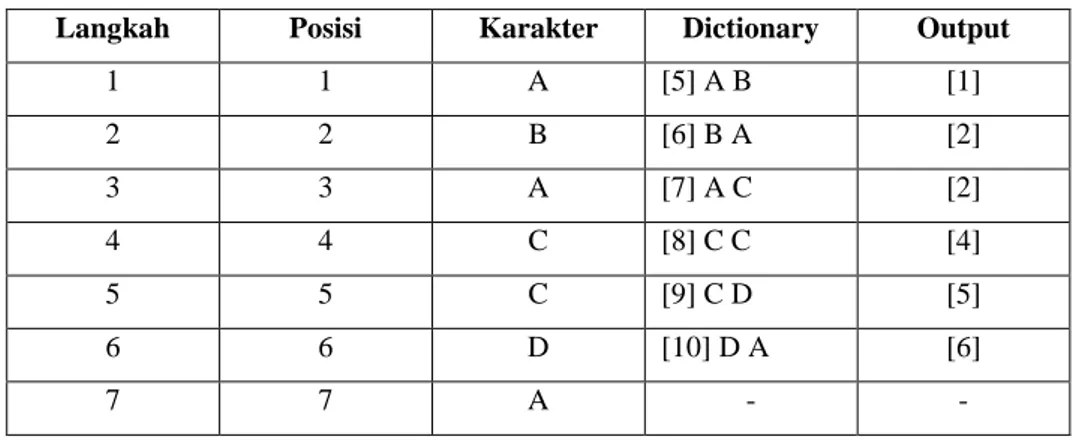

Tabel 2.1 Tahapan Proses Kompresi ... 21

Tabel 2.2 Tahapan Proses Dekompresi ... 21

Tabel 2.3 Penelitian Terkait ... 24

Tabel 3.1 Tahapan Kompresi LZW ... 34

Tabel 3.2 Tahapan Dekompresi LZW ... 37

Tabel 4.1 Parameter Kunci yang digunakan... 50

Tabel 4.2 Perbandingan Ukuran Citra Hasil Kompresi dengan Citra Asli.... 53

Tabel 4.3 Rasio Hasil Kompresi Citra ... 54

xiv

DAFTAR GAMBAR

Gambar 2.1 Matriks Citra Digital Berdimensi M x N... 5

Gambar 2.2 Matriks M x N ... 6

Gambar 2.3 Histogram Citra (Sutoyo, 2009) ... 9

Gambar 2.4 Skema proses enkripsi dan dekripsi ... 13

Gambar 2.5 Skema public-key cryptosystem ... 15

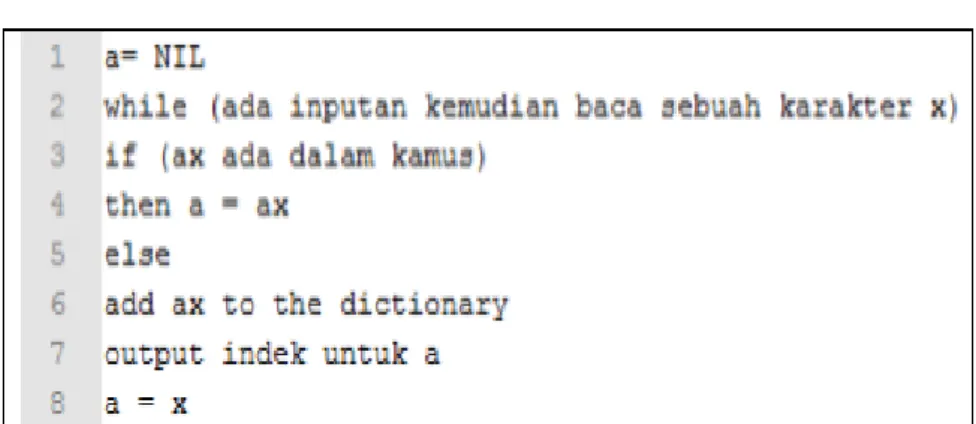

Gambar 2.6 Pseudocode kompresi LZW ... 22

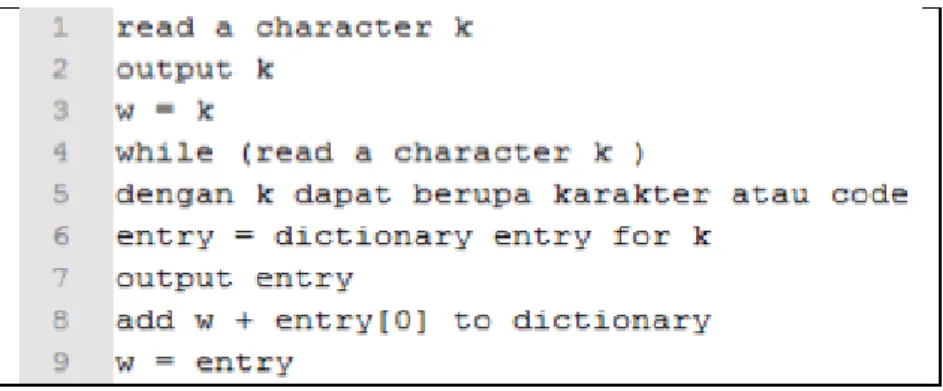

Gambar 2.7 Pseudocode dekompresi LZW... 23

Gambar 3.1 Skema Alur Proses Enkripsi ... 27

Gambar 3.2 Skema Alur Proses Dekripsi... 28

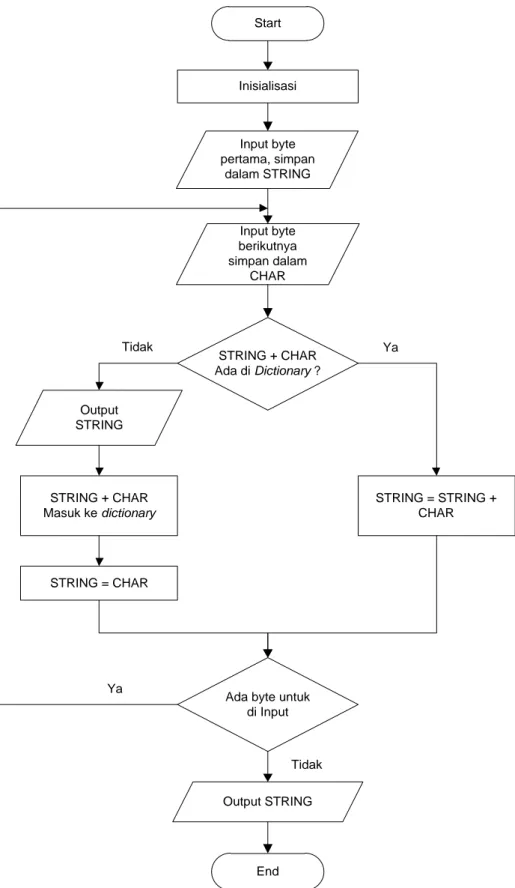

Gambar 3.3 Flowchart Algoritma Kompresi LZW ... 33

Gambar 3.4 Hasil Proses Kompresi ... 34

Gambar 3.5 Flowchart Algoritma Dekompresi LZW ... 36

Gambar 4.1 GUI Menu Utama ... 39

Gambar 4.2 GUI Proses Proses Encode (Enkripsi + Kompresi) ... 40

Gambar 4.3 GUI Proses Proses Decode (Dekompresi + Dekripsi) ... 40

Gambar 4.4 GUI Analisis Histogram ... 41

Gambar 4.5 (a) Citra Asal “Sprindik KPK.bmp” ; (b) cipher image ACM ... 42

Gambar 4.6 (a) Citra Asal “SIM.bmp” ; (b) cipher image ACM ... 42

Gambar 4.7 (a) Citra Asal ; (b) cipherimage dengan xi = 0.7 dan µ = 1.5 ; (c) cipherimage dengan xi = 0.7 dan µ = 2.5 ; (d) cipherimage dengan xi = 0.7 dan µ = 4 ... 43

Gambar 4.8 (a) Citra Asal ; (b) cipherimage Arnold cat map ; (c) cipherimage dari kombinasi Arnold cat map dengan Logistic map ... 44

Gambar 4.9 (a) Citra Asal ; (b) cipherimage Arnold cat map ; (c) cipherimage dari kombinasi Arnold cat map dengan Logistic map ; (d) file hasil kompresi terhadap citra hasil enkripsi ... 45

Gambar 4.10 (a) Histogram Citra asal (Sprindik KPK.bmp) ; (b) Histogram Citra hasil Enkripsi algoritma Arnold cat map (ACM) ... 46

Gambar 4.11 (a) Histogram Citra asal (Sprindik KPK.bmp) ; (b) Histogram

Citra hasil enkripsi algoritma Logistic map ... 47 Gambar 4.12 (a) Histogram Citra asal (Sprindik KPK.bmp) ; (b) Histogram

Citra hasil enkripsi dari kombinasi arnold cat map dengan

Logictic map ... 48 Gambar 4.13 (a) Citra asal (Sprindik KPK.bmp) ; (b) Hasil enkripsi dengan

nilai awal ( xo = 0.2 ) ; (c) Hasil dekripsi dengan nilai awal

( xo = 0.200000000000001 ) ... 49

Gambar 4.14 Posisi dan nilai pixel dari citra asal (Sprindik KPK.bmp) dalam bentuk matriks ... 51 Gambar 4.15 Posisi dan nilai pixel dari citra terenkripsi (cipherimage) dalam

Bentuk matriks ... 52 Gambar 4.16 Perubahan posisi pixel dari matrix menjadi vector setelah proses

Kompresi pada citra ... 52 Gambar 4.17 Perubahan ekstensi file citra menjadi file .mat... 53

BAB 1 PENDAHULUAN

1.1. Latar Belakang

Perkembangan teknologi informasi telah membuat pengiriman dan penyimpanan data menjadi lebih mudah dan efisien. Persoalan yang timbul dari kemudahan ini adalah terdapatnya celah keamanan dari pihak-pihak yang tidak bertanggung jawab untuk melakukan pencurian data atau pengaksesan data tanpa izin (unauthorized party), baik data yang tersimpan pada diskdrive komputer ataupun data yang ditransmisikan. Salah satu tipe file yang mungkin banyak digunakan dan dapat berisi informasi yang penting adalah file yang bertipe gambar atau citra digital. Sekarang ini file bertipe gambar atau citra telah digunakan didalam berbagai bidang diantaranya seperti keamanan, ilmu medis, karya seni, teknik mesin, arsitektur bangunan, periklanan, pendidikan dan lain sebagainya.

Citra yang disimpan atau yang akan ditransmisikan dalam bentuk plainimage rentan dalam bentuk penyadapan dan pencurian, seperti yang diungkapkan oleh Chin-Chen Chang et al. (2001) menyebutkan bahwa jumlah kejahatan dibidang teknologi informasi telah meningkat akhir-akhir ini. Tingkat keamanan menggunakan media gambar telah menjadi topik penting dalam dunia komputer. Salah satu kelemahan penggunaan media informasi media gambar adalah mudah dimanipulasi oleh pihak-pihak yang berkepentingan lain didalamnya. Terlebih jika informasi berupa file gambar tersebut bersifat rahasia, seperti data-data pribadi, dokumen kenegaraan atau dokumen medis rumah sakit.

Untuk mengatasi masalah tersebut, teknik kriptografi sangat diperlukan untuk melakukan enkripsi data. Enkripsi merupakan salah satu teknik pengamanan data yang dapat memberikan layanan untuk memenuhi beberapa aspek keamanan antara lain :

Perkembangan teknik kriptografi dalam mengenkripsi data sangat pesat, baik yang besifat Simetris maupun yang bersifat Asimetris. Algoritma enkripsi konvensional untuk pesan teks seperti DES, AES, Blowfish, RSA dan lain-lain kurang cocok untuk mengenkripsi citra karena karakteristik citra yang mempunyai volume data yang besar dan redudansi yang tinggi pada piksel-pikselnya (Munir, 2012).

Oleh karena itu banyak ilmuwan yang mengembangkan algortima enkripsi khusus untuk citra digital. Salah satu algoritma enkripsi yang popular digunakan didalam mengenkripsi citra adalah algoritma enkripsi berbasis chaos (Munir, 2012). Kriptografi berbasis chaos menjadi topik penelitian yang aktraktif saat ini. Chaos digunakan didalam kriptografi karena tiga alasan : (1) sifat chaos yang sensitive terhadap nilai awal, (2) chaos berkelakuan acak, (3) Nilai-nilai chaos tidak mempunyai periode (Sharma, 2010). Karena beberapa kelebihan algoritma chaos dalam enkripsi citra, penulis mencoba mengkombinasikan algoritma chaos yaitu

Arnold cat map (ACM) dan Logistic map dalam melakukan enkripsi.

Seperti yang dikemukan oleh Kromodimoeljo (2010), untuk menghasilkan algoritma enkripsi citra yang tangguh dari serangan kriptanalis tidak cukup hanya dengan menggunakan satu algoritma enkripsi. Hal ini dikarenakan kemampuan komputasi yang semakin meningkat, sehingga dibutuhkan algoritma tambahan untuk membuat hasil enkripsi yang tahan terhadap serangan atau kriptanalis.

Selain tingkat keamanan data, ukuran data juga perlu kita perhatikan. Ukuran data yang besar membutuhkan memori penyimpanan yang besar. Ukuran data yang besar juga akan mempersulit proses pengiriman data memalui sistem jaringan komputer. Salah satu solusi untuk mengatasi masalah ini adalah dengan melakukan kompresi pada data yang akan disimpan maupun yang akan ditransmisikan.

Selain algoritma kompresi berfungsi untuk mengurangi ukuran data, algoritma kompresi juga dapat berperan dalam melakukan teknik pengacakan pada citra. Proses

encoding pada kompresi citra dapat merubah posisi pixel-pixel pada citra. Dimana

pada proses encoding umumnya akan mengurangi redudansi dari data-data yang terdapat didalam citra. Sehingga posisi pixel-pixel pada citra akan berubah dari posisi awal sebelum dilakukan proses kompresi.

Salah satu algoritma kompresi yang akan digunakan oleh penulis adalah algoritma Lempel-Ziv-Welch (LZW) yang merupakan algoritma kompresi lossless

3

yang menghasilkan kompresi cukup baik diantara algoritma lossless yang ada (Neta, 2013). Algoritma ini melakukan kompresi dengan menggunakan dictionary, dimana

fragmen-fragmen teks digantikan dengan indeks yang diperoleh dari sebuah kamus.

Berdasarkan uraian diatas, maka penulis tertarik untuk mengkombinasikan teknik kriptografi berbasis chaos dengan teknik kompresi dalam tugas akhir dengan judul tesis “Analisis Enkripsi Citra Digital Menggunakan Kombinasi Algoritma

Enkripsi Berbasis Chaotic Dengan Algoritma Kompresi Lampel-Ziv-Welch”.

1.2. Rumusan Masalah

Adapun rumusan masalah dalam penelitian ini adalah bagaimana kombinasi algoritma enkripsi berbasis chaos dengan algoritma kompresi Lempel-ziv welch (LZW) dapat lebih meningkatkan keamanan pesan dan memperkecil ukuran pesan yang akan disimpan atau ditransmisikan.

1.3. Batasan Masalah

Batasan masalah dalam penelitian ini adalah :

1. File yang menjadi objek penelitian adalah file berupa gambar atau citra digital. 2. File gambar atau citra yang digunakan merupakan citra grayscale dengan

format bitmap (bmp).

3. Penulis hanya akan menggunakan algoritma enkripsi berbasis chaos yaitu algoritma Arnold Cat Map dan Logistic Map untuk mengenkripsi dan mendekripsi objek penelitian.

4. Penulis juga hanya akan menggunakan algoritma kompresi Lampel-Ziv-Welch (LZW) untuk mengkompresi dan dekompresi objek penelitian.

5. Tidak diteliti dan dibahas tentang bentuk serangan terhadap kriptografi.

1.4. Tujuan Penelitian

Adapun tujuan dari penelitian ini adalah :

a. Untuk menganalisis tingkat keamanan hasil enkripsi pada citra digital dari kombinasi algoritma enkripsi berbasis chaos dengan algoritma kompresi

b. Untuk menganalisis tingkat keaslian pesan setelah pesan dapat dikembalikan menjadi keadaan semula melalui proses dekripsi dan dekompresi.

c. Untuk menganalisis hasil kompresi dari file hasil enkripsi menggunakan kombinasi algoritma chaos menggunakan algoritma kompresi Lempel Ziv

Welch (LZW).

1.5. Manfaat Penelitian

Adapun manfaat penelitian yang diperoleh dari penelitian ini adalah sebagai berikut : 1. Mendapatkan file hasil enkripsi yang aman dari serangan kriptanalisis.

2. Mendapatkan file hasil enkripsi yang berukuran kecil sehingga dapat menghemat ruang penyimpanan serta mudah untuk ditransmisikan.

3. Memberikan referensi dalam pemilihan algoritma enkripsi dan algoritma kompresi untuk meningkatkan keamanan data serta bagi pengembangan penelitian berikutnya.

4. Memperkaya konsep atau teori dalam Keamanan Sistem Informasi, khususnya yang berkaitan dengan ilmu kriptografi dan data kompresi.

BAB 2

TINJAUAN PUSTAKA

2.1. Citra Digital

Citra didefinisikan sebagai fungsi kontinyu dua dimensi f(x,y), x dan y merupakan koordinat spasial, dan setiap nilai f(x,y) merupakan itensitas atau derajat keabuan (gray level) citra pada koordinat (x,y). Jika (x,y) diskrit, maka dinamakan citra digital. Citra digital tersusun atas sejumlah elemen-elemen yang disebut dengan piksel (Picture Element). Satu piksel berarti satu titik pada citra. Nilai setiap piksel merupakan jumlah (kuantisasi) nilai intentitas cahaya atau derajat keabuan pada setiap titik. Dengan demikian, suatu citra digital dapat dipandang sebagai sebuah matriks dua dimensi yang elemen-elemennya menunjukan intensitas cahaya terkuantisasi (Miano, 1999).

Sebuah citra digital berdimensi M x N dapat di presentasikan dalam matrik seperti sebagai berikut (Gonzalez et al., 2001) :

Gambar 2.1. Matriks Citra Digital Berdimensi MxN

Berdasarkan gambar 2.1, secara matematis citra digital dapat dituliskan sebagai fungsi intensitas f (x,y), dimana harga x (baris) dan y (kolom) merupakan koordinat posisi dan f(x,y) merupakan fungsi pada setiap titik (x,y) yang menyatakan besar intensitas citra atau tingkat keabuan atau warna dari piksel titik tersebut. Pada proses digitalisasi

(sampling dan kuantitas) diperoleh besar baris M dan kolom N hingga citra membentuk matriks M x N dan jumlah tingkat keabuan piksel G (Sutoyo, 2009). Ada dua jenis citra digital yang sering digunakan, yaitu citra digital bitmap dan citra digital

vektor. Citra digital bitmap disimpan sebagai array yang berisi nilai piksel, sedangkan

citra digital vektor disimpan sebagai deskripsi matematis komponen penyusunnya seperti titik, garis, kurva dan bidang.

2.1.1 Matriks

Matriks adalah kumpulan bilangan-bilangan yang disusun dalam larik baris dan kolom. Umumnya matrik diberi notasi huruf kapital. Jika matriks A terdiri dari m baris dan n kolom (sering disebut ordo mxn), maka dapat dituliskan sebagai berikut :

Gambar 2.2. Matriks M x N

2.1.2 Format File Citra

Format File menentukan bagaimana informasi data dipresentasikan dalam suatu file. Informasi tersebut meliputi ada tidaknya kompresi. Setiap format file mempunyai kelebihan dan kekurangan pada masing-masing format tersebut.

Dalam sistem operasi windows biasanya format file dapat dibedakan dari namanya, yaitu diakhiri titik dan diikuti oleh tiga atau empat huruf terakhir (misal : .docx, .avi, .pdf, dan lain-lain. Format file citra yang sering dipakai antara lain :

a. Bitmap / bmp adalah standart file bitmap / raster pada sistem operasi berbasis windows. Biasanya mempuyai ukuran file yang cukup besar.

b. GIF (Graphics Interchange Format) menggunakan maksimal 8 bit warna (28 = 256 warna) pada gambar dan melakukan kompresi dengan LZW compression yang merupakan kompresi loseless. Format GIF mendukung gambar transparansi dan animasi.

7

c. JPEG / JPG (Joint Photographic Expert Group) menggunakan 24 bit warna (224 = 16 juta warna) dan melakukan kompresi dengan cara lossy compression. Semangkin kecil file yang diinginkan semakin besar data yang akan dibuang sehingga kualitasnya akan semakin menurun. Format JPEG tidak mendukung gambar transparansi dan animasi.

d. PNG (Portable Network Graphic) digunakan di internet dan merupakan format terbaru setelah GIF, bahkan menggantikan GIF untuk internet image karena GIF terkena patent LZW yang dilakukan oleh Unisys.

2.1.3 Pixel (Picture Element)

Gambar tersusun dari pixel-pixel. Pixel berbentuk bujur sangkar dengan ukuran yang relatif kecil yang merupakan penyusun/pembentuk image. Banyaknya pixel setiap satuan luas tergantung pada resolusi yang digunakan. Keanekaragaman warna pixel tergantung pada bit depth yang dipakai. Semakin banyak jumlah pixel setiap satu satuan luas, semakin baik kualitas gambar yang dihasilkan dan tentu akan semakin besar ukuran file-nya.

2.1.4 Bit Depth

Bit Depth (Kedalaman Warna) yang sering disebut juga dengan pixel depth atau color depth. Bit Depth menentukan berapa banyak informasi warna yang tersedia untuk

ditampilkan/dicetak dalam setiap pixel. Semakin besar nilainya semakin bagus kualitas gambar yang dihasilkan. Tentu ukurannya juga semakin besar. Misalkan suatu gambar mempunyai bit depth = 1. Ini berarti hanya ada 2 kemungkinan warna (21=2) yang ada pada gambar tersebut yaitu hitam dan putih. Bit depth = 24 berarti mempunyai kemungkinan warna 224=16 juta warna.

2.1.5 Resolusi

Resolusi adalah jumlah pixel per satuan luas yang ada suatu gambar. Satuan pixel yang sering dipakai adalah dpi (dot per inch) atau ppi (pixel per inch). Satuan DPI menentukan jumlah pixel yang ada setiap satu satuan luas. Yang dalam hal ini adalah satu inch kuadrat. Resolusi sangat berpengaruh pada detil dan perhitungan gambarnya.

Untuk memahami pentingnya resolusi coba perhatikan contoh berikut. Jika suatu gambar dengan luas 1 inch kuadrat dan jumlah dot adalah 70 x 70 (yang berarti mempunyai resolusi 4900 dpi) diperbesar menjadi 10 inch maka jumlah pixel tetap 4900 dpi. Tetapi resolusinya berubah menjadi 4900:10 = 490 dpi. Hal ini mengakibatkan gambar menjadi kabur dan kasar.

2.2. Citra Grayscale

Menurut Basuki (2005), Proses awal yang banyak dilakukan dalam image processing adalah merubah citra berwarna menjadi grayscale. Hal ini digunakan untuk menyederhanakan model citra. Pada citra berwarna terdiri dari 3 layer matrix, yaitu

R-layer, G-layer dan B-layer sehingga untuk melakukan proses-proses selanjutnya tetap

diperhatikan tiga layer diatas. Bila setiap proses perhitungan dilakukan menggunakan tiga layer, berarti dilakukan tiga perhitungan yang sama. Dengan demikian, konsep itu dirubah dengan mengubah tiga layer diatas menjadi 1 layer matrix grayscale dan hasilnya adalah citra grayscale. Dalam citra ini tidak ada lagi warna, yang ada adalah derajat keabuabuan.

Untuk mengubah citra berwarna yang mempunyai nilai matrix masing-masing r, g, dan b menjadi citra grayscale dengan nilai s, maka konversi dapat dilakukan dengan mengambil rata-rata dari nilai r, g, dan b sehingga dapat dituliskan menjadi :

S= (r + g + b)/3

2.3. Histogram

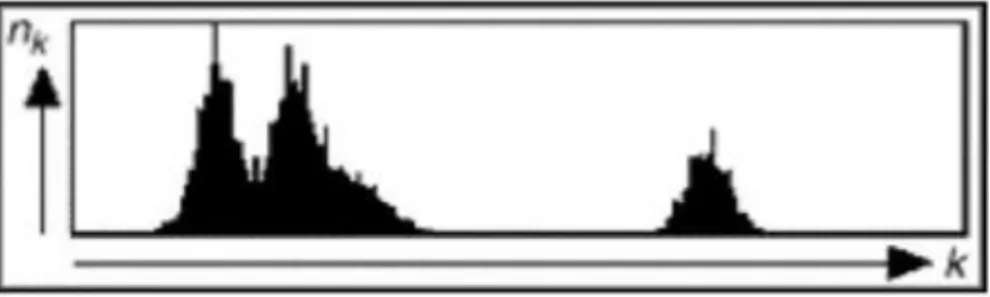

Menurut Sutoyo (2009) Histogram adalah grafik yang menunjukkan frekuensi kemunculan setiap nilai gradasi warna. Misalkan citra digital memiliki L derajat keabuan, yaitu dari nilai 0 sampai L – 1 (misalnya pada citra dengan kuantisasi derajat keabuan 8-bit, nilai derajat keabuan dari 0 sampai 255). Gambar 2.3. memperlihatkan contoh sebuah histogram citra, yang dalam hal ini k menyatakan derajat keabuan dan

9

Gambar 2.3. Histogram Citra (Sutoyo, 2009)

Khusus untuk citra berwarna, histogramnya dibuat untuk setiap kanal RGB (merah, hijau, dan biru). Histogram citra menunjukkan banyak hal tentang kecerahan (brightness) dan kontas (contrast) dari sebuah gambar. Puncak histogram menunjukkan intensitas pixel yang menonjol. Lebar dari puncak menunjukkan rentang kontras dari gambar. Citra yang mempunyai kontras terlalu terang (overexposed) atau terlalu gelap (underexposed) memiliki histogram yang sempit. Histogramnya terlihat hanya menggunakan setengah dari daerah derajat keabuan.

Citra yang baik memiliki histogram yang mengisi daerah derajat keabuan secara penuh dengan distribusi yang merata pada setiap derajat keabuan pixel. Histogram adalah alat bantu yang berharga dalam pekerjaan pengolahan citra baik secara kualitatif maupun kuantitatif. Histogram berguna antara lain untuk perbaikan kontras dengan teknik histogram equalization dan memilih nilai ambang untuk melakukan segmentasi objek.

2.4. Keamanan Informasi

Keamanan Informasi adalah nilai penting untuk perusahaan dan instansi pemerintah, oleh karena itu harus dilindungi secara tepat. Informasi dibuat, disimpan, diangkut, atau diolah saat ini sebagian besar menggunakan teknologi informasi. Pada perusahaan dan pemerintah, informasi dari semua tahapan dari proses bisnis harus dilindungi dengan baik. Insiden keamanan informasi seperti pengungkapan atau manipulasi informasi dapat menyebabkan dampak kerugian yang luas, mempengaruhi proses bisnis dan dapat mencegah organisasi dari melakukan tugasnya, sehingga mengakibatkan biaya proses bisnis menjadi lebih tinggi (BSI, 2008).

sampai dengan utuh tanpa ada kurang atau lebih pada isi informasi. Artinya tidak ada manipulasi pesan selama pesan itu dalam perjalanan menuju penerima, dan dapat dipastikan bahwa pesan yang diterima oleh penerima adalah pesan asli yang memang dikirim oleh pengirim tanpa ada penambahan isi ataupun pengurangan isi yang memungkinkan akan merubah arti dari isi pesan tersebut dan penerima yakin bahwa pesan tersebut memang benar berasal dari kita sendiri, bukan dari orang lain yang menyamar.

Sehingga yakin bahwa orang tersebut adalah orang yang benar. Si penerima tidak ingin ketika si pengirim pesan membantah pernah mengirim pesan kepadanya. Hal ini merupakan masalah keamanan yang disebut penyangkalan (repudiation). Jika pengirim membantah telah mengirim pesan, maka perlu membuktikan ketidakbenaran penyangkalan tersebut (non – repudiation).

Dari sisi pemakaian, sistem keamanan informasi dipasang untuk mencegah pencurian, kerusakan, dan penyalahgunaan data yang terkirim melalui jaringan komputer. Biasanya pencurian data berwujud pembacaan oleh pihak yang tidak berwenang dengan menyadap saluran publik. Meskipun teknologi jaringan komputer telah dapat mengurangi bahkan membuang kemungkinan adanya kerusakan data akibat buruknya konektivitas fisik namun kerusakan tetap bisa terjadi karena bug pada program aplikasi atau ada unsur kesengajaan yang mengarah ke penyalahgunaan.

Apabila kita bertukar pesan dengan orang lain, maka kita tentu ingin pesan yang kita kirimkan sampai pada pihak penerima pesan dengan aman. Pengertian aman disini sangat luas, aman bisa berarti bahwa selama pengiriman pesan tentu kita berharap pesan tersebut tidak dibaca oleh orang yang tidak berhak. Sebab, mungkin saja pesan yang kita kirim berisi sesuatu yang rahasia sehingga jika pesan rahasia dibaca oleh pihak lawan atau pihak yang tidak berkepentingan, maka bocorlah kerahasiaan pesan yang kita kirim.

2.5. Kriptografi

2.5.1. Definisi dan Terminologi

Menurut bahasa kata kriptografi terdiri dari kata ”crypto” dan “graphy”. Kata “crypt” berasal dari Yunani yaitu κρυμμενoζ atau Kruptos yaitu tersembunyi (hidden). Sedangkan "graphy" mengacu pada “graphein” yaitu tulisan (writing). Jadi, kata

11

“cryptography” berarti tulisan tersembunyi (hidden writing) dan umumnya mengacu pada bagian enkripsi yang membentuk sistem transmisi rahasia (Batten, 2013).

The Concise Oxford Dictionary (2006) mendefinisikan kriptografi sebagai seni

menulis atau memecahkan kode. Definisi ini tidak sesuai dengan hakikat dari kriptografi modern. Pertama, hanya berfokus pada masalah komunikasi rahasia hanya sebatas sebuah kode. Kedua, definisi tersebut mengacu pada kriptografi sebagai bentuk seni. Memang benar sampai abad 20 (dan bisa dibilang sampai di akhir abad itu), kriptografi adalah sebuah seni. Membangun kode yang baik, atau memecahkannya kode yang ada, bergantung pada kreativitas dan keterampilan pribadi. Ada sangat sedikit teori yang bisa diandalkan dan bahkan tidak ada gagasan yang mendefinisikan mengenai kode yang baik. Namun, pada akhir abad ke-20 hingga sekarang, banyaknya teori yang bermunculan menjadikan kriptografi sebagai bidang keilmuan (Katz & Lindell, 2007).

Kriptografi sekarang digunakan di berbagai tempat yang terintegrasi dengan sistem komputer. Ruang lingkupnya meliputi lebih dari komunikasi rahasia, namun termasuk otentikasi pesan, tanda tangan digital, protokol untuk bertukar kunci rahasia, pelelangan dan pemilihan umum secara elektronik serta uang tunai digital bahkan masalah-masalah yang mungkin timbul dalam komputasi terdistribusi baik serangan internal atau eksternal.

Beberapa buku mendefinisikan istilah kriptografi sebagai berikut:

a. Kriptografi adalah teknik-teknik studi ilmiah untuk mengamankan informasi digital, transaksi dan komputasi terdistribusi (Katz & Lindell 2007).

b. Kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan (Schneier, 1996).

c. Kriptografi adalah ilmu yang mempelajari teknik-teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerhasiaan, integrasi data, otentikasi entitas dan otentikasi asal usul data (Menezes, et al. 2001).

Jadi, kriptografi adalah bidang ilmu yang mempelajari teknik-teknik pengamanan dalam melakukan transaksi informasi dan komputasi terdistribusi untuk memenuhi aspek keamanan informasi.

Berikut ini adalah beberapa istilah atau terminologi dasar yang penting untuk diketahui:

1. Pesan (M), Plaintext (P) dan Ciphertext (C)

Pesan (message) adalah data atau informasi yang dapat dibaca ataau dimengerti maknanya. Nama lain untuk pesan adalah plaintext (plaintext) atau teks-jelas (cleartext). Bentuk pesan yang tersandi disebut cipherteks (ciphertext) atau kriptogram (cryptogram). Ciphertext harus dapat ditransformasikan kembali menjadi plaintext semula agar pesan yang diterima bisa dibaca.

2. Pengirim dan Penerima

Komunikasi data melibatkan pertukaran pesan antara dua entitas. Pengirim (sender) adalah entitas yang mengirim pesan kepada entitas lainnya. Penerima (receiver) adalah entitas yang menerima pesan. Entitas di sini dapat berupa orang, mesin (komputer), kartu kredit dan sebagainya.

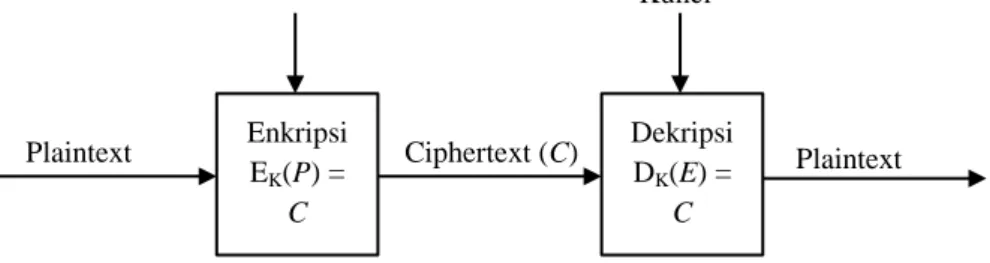

3. Enkripsi (E) dan Dekripsi (D)

Proses menyandikan plaintext menjadi ciphertext disebut enkripsi (encryption) atau enciphering (standard nama ISO 7498-2). Sedangkan proses mengeminvers

ciphertext menjadi plaintext dinamakan dekripsi (decryption) atau deciphering

(standar nama ISO 7498-2). Enkripsi dan dekripsi dapat diterapkan baik pada pesan yang dikirim (encryption of data in motion) maupun pesan yang tersimpan (encryption of data at rest).

4. Cipher dan Kunci

Cipher (disebut juga algoritma kriptografi) adalah aturan untuk enciphering dan deciphering, atau fungsi matematika yang digunakan untuk enkripsi dan dekripsi.

Perkembangan kriptografi memunculkan masalah pada sebuah cipher yaitu algoritma atau cipher tidak selamanya dapat dirahasiakan. Kriptografi modern mengatasi masalah tersebut dengan menggunakan kunci (key) yang untuk transformasi enciphering dan deciphering, biasanya berupa string atau deretan bilangan. Dengan menggunakan kunci K maka fungsi enkripsi dan dekripsi dapat ditulis sebagai EK(P) = C dan DK(C) = P.

13

Gambar 2.4. Skema proses enkripsi dan dekripsi 5. Penyadap

Penyadap (eavesdropper) adalah orang yang mencoba menangkap pesan selama ditransmisikan. Tujuan penyadap adalah untuk mendapatkan informasi sebanyak-banyaknya mengenai sistem kriptografi yang digunakan untuk berkomunikasi dengan maksud untuk memecahkan ciphertext.

6. Kriptologi

Kriptologi adalah bidang ilmu yang mempelajari kriptografi dan kriptanalisis serta interaksi keduanya yaitu mencakup pembentukan metode enkripsi (kriptografi) sekaligus menganalisis suatu cipher untuk memcahkannya tanpa memiliki kunci (kriptanalisis).

2.5.2. Tujuan kriptografi

Dari paparan diatas, kita dapat merangkum bahwa kriptografi bertujuan untuk memberi layanan keamanan (mencapai tujuan keamanan informasi) sebagai berikut : 1. Kerahasiaan (Confidentiality), adalah layanan yang ditujukan untuk menjaga agar

pesan tidak dapat dibaca oleh pihak-pihak yang tidak berhak. Istilah lainnya adalah secrecy dan privacy. Banyak pendekatan untuk menghadirkan kerahasiaan, mulai dari perlindungan secara fisik sampai perlindungan melalui algoritma matematika yang menerjemahkan data sehingga sulit dipahami.

2. Integritas Data (Data Integrity), adalah layanan yang menjamin bahwa pesan masih asli/utuh atau belum pernah dimanipulasi selama pengiriman. Manipulasi data dapat berupa menyisipkan, menghapus dan menukar data tersebut.

3. Otentikasi (Authentication), adalah layanan yang berhubungan dengan identifikasi baik mengidentifikasi kebenaran pihak-pihak yang berkomunikasi (entity

Ciphertext (C) Kunci K Kunci K Enkripsi EK(P) = C Dekripsi DK(E) = C Plaintext (P) Plaintext (P)

authentication) maupun mengidentifikasi asal usul pesan (data origin authentication). Dua pihak yang saling berkomunikasi harus dapat mengotentikasi satu sama lain sehingga ia dapat memastikan asal usul pesan. Otentikasi asal usul pesan secara implisit juga memberikan kepastian integritas data, sebab jika pesan telah dimodifikasi berarti asal usul pesan sudah tidak benar. 4. Penyangkalan (Non-Repudiation), adalah layanan untuk mencegah entitas yang berkomunikasi melakukan penyangkalan yaitu pengirim pesan telah menyangkal melakukan pengiriman atau penerima pesan menyangkal telah menerima pesan. (Menezes, et al. 2001) (Schneier, 1996)

2.6. Sistem Kriptografi (Cryptosystem)

Sistem kriptografi (cryptosystem) sering disebut juga dengan sistem cipher (cipher

system) adalah sistem yang terdiri dari algoritma enkripsi, algoritma dekripsi dan tiga

komponen teks (plaintext, ciphertext dan kunci) (Tilborg, et al., 2011). Secara umum ada dua jenis sistem kriptografi berbasis kunci:

1. Sistem kriptografi simetris (Symmetric Cryptosystem), sering disebut algoritma konvensional, adalah algoritma di mana kunci enkripsi dapat dihitung dari kunci dekripsi dan sebaliknya, artinya kunci enkripsi sama dengan kunci dekripsi. Algoritma ini (disebut juga algoritma secret-key, algoritma kunci tunggal, atau algoritma satu kunci) mengharuskan pengirim dan penerima menyepakati kunci yang sama sebelum mereka dapat berkomunikasi secara aman. Keamanan algoritma simetris terletak pada kunci, kebocoran kunci berarti siapa pun bisa mengenkripsi dan mendekripsi pesan. Algoritma simetris dapat dibagi menjadi dua kategori, pertama, beroperasi pada plaintext satu bit (atau kadang-kadang

byte) pada suatu waktu yang disebut algoritma aliran atau stream cipher.

Beberapa lagi beroperasi pada plaintext dalam kelompok bit. Kelompok kelompok bit yang disebut blok dan algoritmanya disebut algoritma blok atau

block cipher. Contoh sistem ini adalah DES, Blowfish, RC5, GOST, Chaos,dsb.

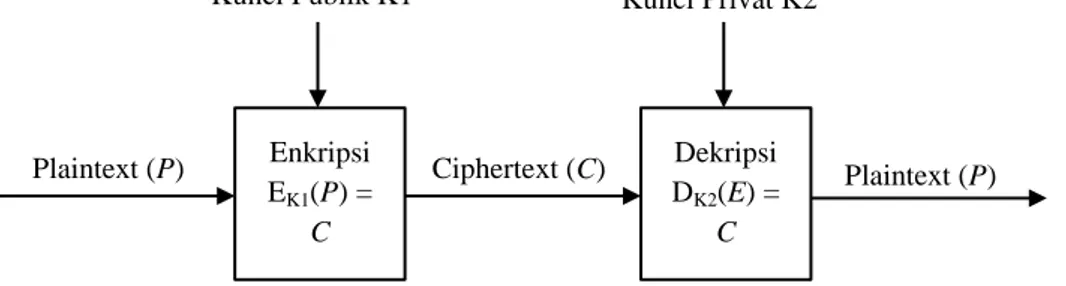

2. Sistem kriptografi kunci-publik (Public-key Cryptosystem), sering disebut algoritma asimetris (asymmetric cryptosystem), adalah algoritma di mana kunci yang digunakan untuk enkripsi berbeda dengan kunci yang digunakan untuk dekripsi. Selain itu, kunci dekripsi tidak dapat (setidaknya dalam jumlah waktu

15

yang wajar) dihitung dari suatu kunci enkripsi. Algoritma ini disebut “kuncipublik” karena kunci enkripsi dapat dibuat publik yaitu pihak luar dapat menggunakan kunci enkripsi untuk mengenkripsi pesan, tetapi hanya orang tertentu dengan kunci dekripsi yang sesuai dapat mendekripsi pesan. Dalam sistem ini, kunci enkripsi disebut kunci publik, dan kunci dekripsi disebut kunci privat.

Gambar 2.5. Skema public-key cryptosystem

2.7. Algoritma Chaos

Chaos merupakan algoritma enkripsi yang paling popular di dalam enkripsi citra

digital. Karakteristik chaos yang menarik adalah sensitivitasnya terhadap nilai awal (initial value). Jika nilai awal dirubah sedikit saja maka saat sistem chaos diiterasikan sejumlah kali, hasil iterasinya berubah signifikan dengan hasil sebelumnya. Sensitivitas ini sangat berguna dalam kriptografi karena sesuai dengan prinsip

deffusion dari Shannon yaitu prinsip yang menyebarkan pengaruh satu bit plainteks

atau kunci ke sebanyak mungkin cipherteks. Sebagai contoh, pengubahan kecil pada plainteks sebanyak satu atau dua bit menghasilkan perubahan pada cipherteks yang tidak dapat diprediksi. Prinsip tersebut menjadi panduan dalam merancang sebuah algoritma kriptografi (Schneier, 1996).

2.7.1. Logistic Map

Logistic map merupakan sistem chaos yang paling sederhana yang berbentuk

persamaan iteratif sebagai berikut :

Ciphertext (C) Kunci Privat K2 Kunci Publik K1 Enkripsi EK1(P) = C Dekripsi DK2(E) = C Plaintext (P) Plaintext (P)

(1)

Nilai yaitu antara 0 < < 1, sedangkan adalah parameter fungsi yang menyatakan laju pertumbuhan yang nilainya 0 < < 4. Logistic map akan bersifat

chaos bilamana 3.5699456 < < 4 (Hongmai, 2010). Nilai awal persamaan iterasi adalah . Perubahan sedikit saja pada nilai awal ini (misalnya sebesar 10-10) akan menghasilkan nilai chaos yang berbeda secara signifikan setelah logistic map diiterasi pada sejumlah kali. Didalam sistem kriptografi nilai awal , dan parameter berperan sebagai kunci rahasia. Nilai-nilai acak yang dihasilkan dari persamaan (1) tidak pernah berulang kembali sehingga logistic map dikatakan tidak mempunyai periode.

Nilai-nilai acak yang dihasilkan logistic map tidak dapat langsung dioperasi modulokan karena masih berupa bilangan rill antara 0 dan 1 (Irfan et al., 2015). Nilai tersebut harus di transformasikan menjadi nilai integer. Transformasi yang sederhana adalah dengan mengambil bagian decimal dari bilangan riil, membuang angka nol yang berada didepan bilangan, lalu mengektrak t digit integer. Contoh, xi =

0.004276501 dan t = 4, maka diambil bagian decimal dari xi tersebut 004276501,

kemudian buang nol yang berada didepan bilangan menjadi 4276501, ektrak 4 digit integer yaitu 4276. Inilah keytream yang akan dimodulokan. Karena nilai-nilai piksel berada dalam rentang integer [0,255], maka keystream harus dimodulokan dengan 256 (Munir, 2012). Jadi pada contoh ini ki = 4276 mod 256 = 180.

2.7.2. Arnold Cat Map (ACM)

Arnold Cat Map merupakan fungsi chaos yang bersifat reversible. Fungsi Chaos ini

ditemukan oleh Vladimir Arnold pada tahun 1960. Ketika melakukan penelitian

Arnold memakai sebuah citra kucing sebagai objek penelitian. Sehingga algortima

hasil penelitian yang dilakukan dinamakan dengan Arnold Cat Map (ACM).

ACM mentransformasikan koordinat (x,y) didalam citra yang berukuran N x N ke koordinat baru (x’, y’). Persamaan iterasinya adalah sebagai berikut :

[

] [

17

Dimana :

xi,yi : merupakan posisi piksel dalam citra

xi+1,yi+1 : merupakan posisi piksel yang baru setelah iterasi ke-i

p dan q : merupakan interger positif sembarang

Determinan matrik yang dihasilkan harus sama dengan 1 agar hasil transformasinya bersifat area-preserving yaitu tetap berada pada area citra yang sama. Proses yang terjadi di dalam setiap iterasi ACM adalah pergeseran (shear) dalam arah y, kemudian dalam arah x, dan semua hasilnya (yang mungkin berada diluar area gambar) dimodulokan dengan N agar tetap berada di dalam area gambar (area preserving) (Munir, 2012).

Setelah Arnold Cat Map diiterasi sebanyak m kali, maka terdapat T sedemikian sehingga (xT, yT) = (x, y), yang dalam hal ini nilai T bergantung pada b, c, dan ukuran

N (We-bin, 2009). Ini berarti sesudah ACM diiterasi sebanyak T kali, maka hasil

iterasinya kembali ke citra semula, sehingga dikatakan ACM besifat reversible dan periodenya adalah T.

Seperti umumnya chaos yang bersifat deterministik, citra yang sudah teracak oleh ACM dapat direkontruksi menjadi citra awal sebelum diacak dengan menggunakan kunci yang sama (p,q dan m).

Persamaan iterasinya adalah sebagai berikut :

[

] [

]

[

]

(3)2.8. Kompresi

Kompresi merupakan proses mengkodekan informasi menggunakan bit atau

information-bearing unit yang lain yang lebih rendah daripada refesentasi data yang

tidak terkodekan dengan menggunakan sistem enkoding tertentu. Contoh kompresi sederhana yang biasa kita sering lakukan adalah menyingkat kata-kata yang sering digunakan tapi sudah memiliki konversi umum. Misalnya kata “yang” dikompresi menjadi kata “yg”, kata “dan lain-lain” dikompresi menjadi kata “dll”. Kompresi data menjadi sangat penting karena memperkecil kebutuhan penyimpanan data, mempercepat pengiriman data, dan memperkecil kebutuhan bandwidth.

2.8.1. Kompresi Citra

Kompresi citra adalah proses pemampatan citra yang bertujuan untuk mengurangi duplikasi data pada citra sehingga memori yang digunakan untuk mempresentasikan citra menjadi lebih sedikit dari pada representasi citra semula.

2.8.2. Teknik Kompresi Citra

Metode pemampatan citra atau kompresi citra dapat dikelompokan dalam dua kelompok yaitu metode lossless dan metode lossy (Sutoyo, 2009).

1. Metode Lossless

Lossless kompresi adalah kelas dari algoritma kompresi citra yang

memungkinkan data yang asli dapat disusun kembali setelah proses kompresi dilakukan. Pada citra digital, metode lossless kompresi biasa digunakan pada citra medis. Metode lossless menghasilkan data yang identik dengan data aslinya, hal ini dibutuhkan untuk banyak tipe data, contohnya : executeable code, word

processing files, tabulated numbers dan sebagainya. Pada citra metode ini akan

menghasilkan hasil yang tepat sama dengan citra semula piksel per piksel, sehingga tidak ada informasi yang hilang saat kompresi. Contoh algoritma yang menggunakan metode kompresi lossless adalah Aritmatic Coding, Run Length

Encoding (RLE), Huffman, Delta dan Lampel Ziv Welch (LZW).

2. Metode Lossy

Lossy kompresi adalah kelas dari algortima kompresi citra yang menghasilkan

citra yang tidak sama dengan citra aslinya setelah proses kompresi dikarenakan adanya informasi yang hilang. Lossy kompresi paling sering digunakan untuk mengkompresi data multimedia seperti suara dan gambar tidak bergerak. Format kompresi lossy mengalami generation loss yaitu jika melakukan kompresi dan dekompresi secara berulang kali terhadap file yang sama akan menyebabkan kehilangan kualitas secara progresif. Keuntungan dari metode lossy adalah dapat menghasilkan file dengan ukuran yang lebih kecil dibandingkan dengan menggunakan metode lossless.

19

2.8.3. Rasio Kompresi Citra

Rasio kompresi citra adalah ukuran persentase citra yang telah berhasil dimampatkan. Secara matematis rasio pemampatkan citra dituliskan sebagai berikut :

2.8.4. Kriteria Kompresi

Kriteria yang umum digunakan untuk kompresi adalah : 1. Waktu Kompresi dan Dekompresi

Kompresi adalah proses mengkodekan citra (encode) sehingga diperoleh citra dengan representasi kebutuhan memori yang minimum. Sedangkan proses dekompresi adalah proses untuk menguraikan citra (decode) yang dikompresi untuk dikembalikan lagi menjadi citra yang tidak terkompresi.

2. Kebutuhan Memori

Metode kompresi yang baik adalah metode kompresi yang mampu mengkompresi

file menjadi ukuran paling kecil. Algoritma kompresi yang baik akan

menghasilkan file hasil kompresi yang kecil sehingga memori yang dibutuhkan untuk menyimpan hasil kompresi tidak begitu besar. Biasanya semakin besar presentase kompresi semakin kecil kebutuhan memori yang diperlukan tetapi kualitas citra semakin berkurang.

3. Kualitas Pemampatan

Metode kompresi yang baik adalah metode kompresi yang mampu mengembalikan citra hasil kompresi menjadi citra semula tanpa kehilangan informasi apapun. Kalaupun ada informasi yang hilang akibat pemampatan, sebaiknya hal itu ditekan seminimal mungkin. Kualitas citra hasil pemampatan dapat diukur secara kuantitatif menggunakan besaran PSNR (Peak Signal to

Noise Rasio). Semakin besar nilai PSNR, maka citra hasil pemampatan semakin

mendekati citra aslinya, dengan kata lain semakin bagus kualitas citra hasil pemampatan tersebut. Sebaliknya, semakin kecil nilai PSNR, maka semakin jelek

Compression Rasio = ( 1 - Compressed Size ) x 100 %

Uncompressed Size

kualitas citra hasil pemampatan. Rumus untuk menghitung PSNR adalah sebagai berikut : PSNR = 10 Log 10 MAX 2 i MSE

Dimana MAX adalah nilai itensitas terbesar. Nilai MSE dapat dihitung dengan persamaan sebagai berikut :

∑ ∑

Dalam hal ini, m dan n masing-masing adalah lebar dan tinggi citra, I dan K masing-masing adalah nilai itensitas baris ke – i dan kolom ke – j dari citra hasil pemampatan dan citra sebelum dimampatan. PSNR mempunyai satuan decibel (dB). Namun, ketika 2 (dua) buah citra identik, maka MSE akan bernilai 0 (null), sehingga nilai dari PSNR tidak dapat didefinisikan.

4. Format Keluaran

Format citra hasil kompresi yang baik adalah format citra yang sesuai dengan kebutuhan pengiriman dan penyimpanan.

2.9. Algoritma Kompresi Lempel Ziv Welch (LZW)

Lempel Ziv Welch (LZW) adalah algoritma kompresi loseless yang ditemukan oleh Abraham Lempel, Jacob Ziv, dan Terry Welch. Diciptakan oleh Welch tahun 1984

sebagai implementasi dan pengembangan algoritma LZ78 yang diciptakan oleh Lempel dan Ziv pada tahun 1978. Algoritma LZW dirancang untuk cepat dalam implementasi tetapi biasanya tidak optimal karena hanya melakukan analisis pada data.

Algoritma LZW melakukan kompresi dengan menggunakan dictionary, dimana fragmen-fragmen teks digantikan dengan indeks yang diperoleh dari sebuah kamus. Prinsip sejenis juga digunakan dalam kode Braille, dimana kode-kode khusus digunakan untuk mempresentasikan kata-kata yang ada. Prinsip kompesi tercapai jika

(5)

21

referensi dalam bentuk pointer dapat disimpan dalam jumlah bit yang lebih dibandingkan string aslinya. Sebagai contoh, string “ABBABABAC” akan dikompresi dengan LZW. Isi dictionary pada awal proses diset dengan tiga karakter dasar yang ada: “A”, “B”, “C”. Tahapan proses kompresi ditunjukkan pada Tabel 2.1.

Tabel 2.1. Tahapan Proses Kompresi

Langkah Posisi Karakter Dictionary Output

1 1 A [4] A B A 2 2 B [5] B B B 3 3 B [6] B A B 4 4 A [7] A B A A B 5 6 C [8] A B A C A B A 6 9 C --- C

Kolom posisi menyatakan posisi sekarang dari stream karakter dan kolom karakter menyatakan karakter yang terdapat pada posisi tersebut. Kolom dictionary menyatakan string baru yang sudah ditambahkan ke dalam dictionary dan nomor indeks untuk string tersebut ditulis dalam kurung siku. Kolom output menyatakan kode output yang dihasilkan oleh langkah kompresi.

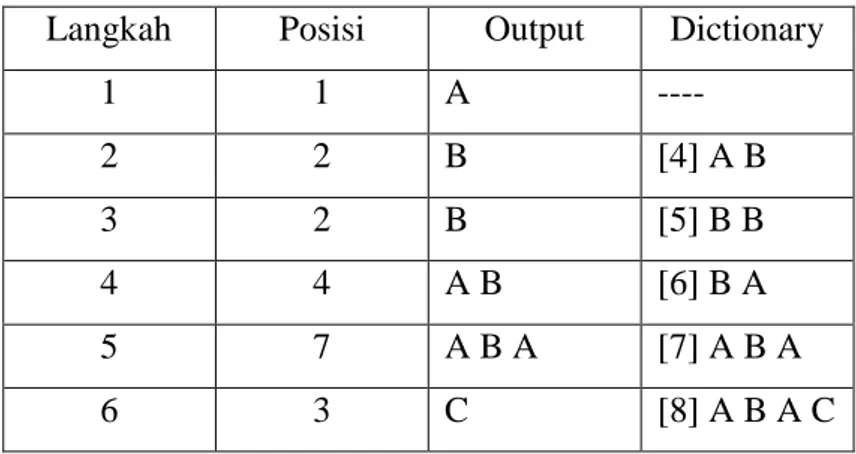

Proses dekompresi pada Lempel Ziv Welch (LZW) dilakukan dengan prinsip yang sama seperti proses kompresi. Tahapan dekompresi ditunjukkan pada Tabel 2.2.

Tabel 2.2. Tahapan Proses Dekompresi

Langkah Posisi Output Dictionary

1 1 A ---- 2 2 B [4] A B 3 2 B [5] B B 4 4 A B [6] B A 5 7 A B A [7] A B A 6 3 C [8] A B A C

Prinsip umum kerja algoritma Lempel Ziv Welch (LZW) adalah mengecek setiap karakter yang muncul kemudian menggabungkan dengan karakter selanjutnya menjadi sebuah string jika string baru tersebut tidak berada dalam dictionary atau belum diindekkan maka string baru tersebut akan diindekkan ke dalam dictionary.

Pseudocode kompresi algoritma Lempel Ziv Welch (LZW) dapat dilihat pada Gambar

2.6 dibawah ini.

Gambar 2.6. Pseudocode kompresi LZW

Dictionary melakukan inisialisasi untuk pertama kalinya terhadap

karakter-karakter dasar huruf alphabet. Pembacaan input stream dilakukan per-byte karena setiap byte memiliki alamat yang unik dalam memory, secara default dictionary menyediakan 256 pointer awal yang dimulai dari 0-255 untuk pengkodean ASCII.

Sedangkan jumlah pointer untuk string yang terbentuk setelah membaca input

stream dapat ditentukan dari besarnya bit yang dipakai yang dapat dirumuskan dengan

rumus 2^n - 256 dimana “n” menyatakan jumlah bit yang dipakai dan 256 menyatakan karakter-karakter ASCII yang telah diinisialisasi. Indek untuk string baru yang terbentuk diperoleh dari nilai selanjutnya yang tersedia di dalam memory.

Code word merupakan kode yang bersifat unik yang mewakili karakter atau string baru yang terbentuk setiap kali algoritma LZW memproses input, seperti yang

telah disebutkan sebelumnya jumlah dari string-string yang terdapat dalam dictionary ditentukan dari besarnya bit dictionary yang dipakai dimana code word mewakili setiap string-string tersebut. Semakin banyak string yang dihasilkan, maka semakin besar pula bit dictionary yang dibutuhkan untuk memberikan indek bagi setiap string yang dihasilkan.

23

Sebagai contoh representasi code word dalam dictionary dengan besar 9 bit untuk karakter “A” yang mempunyai nilai 65 adalah 001000001, selain itu jika code

word mempunyai nilai 245 dalam dictionary-nya maka kode binernya adalah

011110101, dengan menggunakan 9 bit untuk ukuran dictionary maka dimungkinkan terdapat 512 - 256 = 256 code word untuk masing-masing string hasil dari kombinasi karakter yang dihasilkan dictionary LZW selain 256 karakter ASCII.

Ketika sebuah nilai “n” bit telah ditentukan sebagai dictionary, maka selama indek masih tersedia untuk string baru yang terbentuk, maka selama itu pula indek tetap menggunakan format dengan besar “n” bit akan tetapi jika jumlah dari string baru yang terbentuk melebihi jumlah indek dalam dictionary, maka akan terjadi transisi besar bit yang dipakai untuk merepresentasikan indek baru yang dari semula menggunakan “n” bit menjadi n + 1 bit atau inisialisai dengan bit lain.

Proses penambahan indek dari string baru yang terbentuk akan dilakukan jika

dictionary tidak penuh dan string tersebut belum ada di dictionary. Pencarian tempat

bagi indek pada indek-indek array yang masih kosong diperlukan untuk menentukan tempat yang sesuai bagi indek untuk string baru yang terbentuk. Cara pencarian array

based dictionary sesuai dengan pendekatan brute force dimulai dari indek pertama

hingga indek terakhir dari string yang telah ada di dictionary.

Dalam proses dekompresi, algoritma LZW tidak menyimpan string table yang berisi indek-indek dari setiap code word yang dihasilkan dalam proses kompresi ke memori akan tetapi menggunakan beberapa informasi yang telah disimpan sebelumnya antara lain 256 karakter ASCII, karakter pertama dari inputan dan code

word terakhir. Di bawah merupakan pseudocode dekompresi algoritma Lempel Ziv Welch (LZW).

2.10. Penelitian Terkait

Adapun penelitian-penelitian yang sudah dilakukan dan berkaitan dengan penelitian yang akan penulis lakukan adalah sebagai berikut :

Tabel 2.3. Penelitian Terkait

Nama Peneliti Judul Pembahasan Tahun

Tajallipour, R. and Wahid, Khan

Efficient Implementation of Adaptive LZW Algorithm for Medical Image Compression

Penelitian ini membahas tentang implementasi kompresi pada citra medis menggunakan Adaptive LZW. Rasio hasil kompresi mencapai 94 % dengan kualitas rekontruksi mencapai 40 dB. Tetapi adaptive LZW menggunakan teknik lossy dalam

mengkompresi data. 2011 SubhamastanRao, T., Soujanya, M., Hemalatha, T. & Revathi, T. Simultaneous Data Compression and Encryption

Penelitian ini membahas tentang kombinasi teknik kompresi (Algoritma Huffman) dengan teknik enkripsi (Pseudo Random Suffle) . Pada penelitian ini proses enkripsi dapat dilakukan lebih cepat dari pada menggunakan algoritma simetris seperti DES, Triple DES ataupun RC5

2011

Pahrul Irfan, Yudi Prayudi dan Imam Riadi

Image Encryption using Combination of Chaotic System and Rivers Shamir Adleman (RSA).

Penelitian ini dilakukan untuk meningkatkan keamanan pada citra digital dengan

mengkombinasikan algoritma berbasis Chaos dengan

25

Algoritma RSA. Output dari penelitian ini menghasilkan File yang aman dari serangan tetapi file yang dihasilkan berukuran besar sehingga sulit untuk ditransmisikan.

Rinaldi Munir Algoritma Enkripsi Citra Digital Berbasis

Chaos dengan

Penggabungan

Teknik Permutasi dan Teknik Substitusi menggunakan Arnold

Cat Map dan Logistic Map

Penelitian ini dilakukan untuk mengenkripsi citra digital menggunakan penggabungan teknik permutasi dan substitusi berbasis chaos, penelitian ini menghasilkan algoritma yang secure dalam mengengkripsi citra digital sehingga terhidar dari serangan exhaustive-key

search attack. 2012 Neha Sharma, Jasmeet Kaur, dan Navmeet Kaur. A Review on various Lossless Text Data Compression Techniques

Penelitian ini menerangkan variasi dari beberapa teknik kompresi lossless seperti RLE, Shanon Fano, Huffman, Aritmatic Coding, LZW dan lainnya yang dapat digunakan dalam mengkompresi data dengan metode yang ditawarkan dari masing-masing teknik kompresi untuk mendapatkan rasio kompresi yang terbaik.

BAB 3

METODOLOGI PENELITIAN

3.1. Data yang digunakan

Data yang digunakan dalam penelitian ini adalah gambar atau citra digital yang berekstensi BMP. Karena tiap-tiap komponen RGB piksel memiliki panjang 8 bit (0-255), maka sistem modulo yang dipakai dalam proses enkripsi adalah 256.

3.2. Analisis Data

Pada tahap ini dilakukan analisis terhadap hasil studi literatur untuk mengetahui dan memahami mengenai teknik enkripsi dan dekripsi dengan menggunakan algortima berbasis Chaos dan juga teknik kompresi dan dekompresi dengan menggunakan algoritma Lempel-Ziv-Welch.

3.3. Pembahasan

Pada penelitian ini proses enkripsi dan kompresi akan dilakukan secara berurut, dimulai dari proses kompresi, setelah itu baru kemudian dilakukan proses enkripsi. Hal ini diharapkan dapat mempersingkat waktu yang dibutuhkan untuk melakukan enkripsi dan memperkecil ukuran cipher image. Selain itu juga proses kompresi sebelum enkripsi diharapkan dapat mempersulit kriptanalis untuk memecahkan citra yang dienkripsi. Hal ini dikarenakan proses kompresi bekerja dengan mencari suatu pola tertentu pada data.

Adapun rancangan yang akan digunakan didalam penelitian ini adalah sebagai berikut :

27

3.3.1. Rancangan enkripsi citra digital

Rancangan proses enkripsi citra digital adalah sebagai berikut :

Gambar. 3.1. Skema Alur Proses Enkripsi

Berdasarkan gambar 3.1, langkah-langkah proses enkripsi yang akan dilakukan adalah sebagai berikut :

a. Penentuan plain-image berupa gambar atau citra yang akan dilakukan proses enkripsi.

b. Proses enkripsi dengan menggunakan algoritma Arnold Cat Map. ACM digunakan untuk melakukan pengacakan susunan pixel-pixel didalam citra. Proses enkripsi dapat dilakukan dengan menggunakan persamaan (2).

c. Dari hasil enkripsi point b dilakukan proses enkripsi dengan skema XOR untuk masing-masing pixel dengan keystream (integer) (yang dibangkitkan dari Logistic

Map dengan nilai awal dan parameter

).

Proses enkripsi dapat dilakukan dengan persamaan (1).d. Selanjutnya proses kompresi dilakukan dengan menggunakan algoritma kompresi

lampel ziv welch.

e. Hasil dari proses diatas adalah file dengan ekstensi .mat. Kompresi

Plain-Image

File (.mat)

Enkripsi (Arnold Cat Map)

Enkripsi (Logistic Map)

3.3.2. Rancangan dekripsi citra digital

Rancangan proses dekripsi citra digital adalah sebagai berikut :

Gambar. 3.2. Skema Alur Proses Dekripsi

Berdasarkan gambar 3.2, langkah-langkah proses dekripsi yang akan dilakukan adalah sebagai berikut :

a. Pilih file (.mat) yang akan dilakukan proses dekompresi dan dekripsi

b. Dari file yang sudah dipilih akan dilakukan proses dekompresi, sehingga file akan berubah menjadi citra yang terenkripsi.

c. Selanjutnya proses dekripsi dilakukan dengan melakukan pengubahan nilai-nilai

pixel dari cipher-image dengan menggunakan persamaan (1). Pixel-pixel dari

cipher-image di XOR-kan dengan keystream (integer) (yang dibangkitkan dari

Logistic Map dengan nilai awal dan parameter

).

d. Proses dekripsi selanjutnya adalah mengembali citra seperti semula dengan menggunakan invers ACM pada persamaan (3).

e. Kemudian didapatlah citra semula (plain-image).

File (.mat) Dekompresi

Plain-Image

Dekripsi (Logistic Map)

Dekripsi (Arnold Cat Map)

29

3.3.3. Algoritma Enkripsi/Deskripsi yang diusulkan

Algoritma enkripsi dan deskripsi berbasis chaos yang akan digunakan adalah kombinasi antara algoritma Arnold Cat Map (ACM) dan Logitic Map. Dengan mengkombinasikan kedua algortima tersebut diharapkan mampu meningkatkan keamanan file dari bentuk serangan-serangan dari kriptanalis.

Hasil transformasi dari algoritma Arnold Cat Map (ACM) sebenarnya sudah teracak dan tidak bisa dikenali lagi, tetapi enkripsi dengan dengan algoritma ACM saja belum cukup aman, dikarenakan sifat periodik dari algoritma ACM yang dapat menghasilkan kembali citra semula. Selain itu ACM hanya mengubah posisi piksel dalam citra dan tidak merubah nilai piksel. Oleh karena itu nilai piksel hasil permutasi dari ACM perlu diubah dengan menggunakan operasi substitusi dengan menggunakan algoritma Logistic Map.

Rancangan algoritma enkripsi dan dekripsi yang diusulkan adalah sebagai berikut:

a. Rancangan Algoritma Enkripsi

1. Tahap Pengacakan : Lakukan operasi permutasi (pergeseran) dengan algoritma ACM (gunakan persamaan 2) yang bertujuan untuk mengacak sususan piksel-piksel didalam citra.

Pseudo-code algoritma Pengacakan adalah sebagai berikut (Munir, 2012) :

Procedure Pengacakan (Input I:image; p,q,m : Integer; output I’ : image) Deklarasi

k : Integer

Algoritma

For k ← 1 to m do

I ← ACM2(I,p,q) {transformasi setiap piksel citra I dengan ACM yang

memiliki parameter p dan q}

end I’← I

2. Tahap Encoding : Lalukan pengubahan nilai-nilai piksel (gunakan persamaan 1) dari citra hasil pengacakan dengan menggunakan operasi substitusi.

Pseudo-code algoritma Encoding adalah sebagai berikut :

procedure Encoding (input I’: image; x0, µ : integer; output C : image)

Deklarasi b, c, k, i, j : integer x : real Algoritma x ← x0 c ← 0 { IV } for i ← 1 to N do for j ← 1 to N do

b ← I’(i,j) { ambil piksel b di dalam citra I’} x ← µ * x * (1 – x) { Logistic Map }

k ← transformasikan x menjadi integer c ← (b ⊕ c) ⊕ k

C(i,j) ← c { Simpan c ke dalam C(i,j) }

end end

b. Rancangan Algoritma Deskripsi

1. Tahap Decoding : Lakukan pengubahan nilai-nilai piksel dari cipher image dengan menggunakan operasi substitusi algortima Logistic map.

Pseudo-code algoritmanya adalah sebagai berikut :

procedure Decoding(input C : image; x0, µ : integer; output P : image)

Deklarasi b, c, k, i, j : integer x : real Algoritma x ← x0 cPrev ← 0 { IV } for i ← 1 to N do