23

OPTIMALISASI SISTEM KEAMANAN JARINGAN BERBASIS SNORT

Albert Santoso

Teknik Informatika, UNIVERSITAS AKI e-mail: albert.santoso@unaki.ac.id

Abstrak

Perkembangan jaringan komputer terus mengalami perkembangan, baik dari jumlah node, maupun dari segi skalabilitas. Di satu sisi dengan adanya perkembangan tersebut, pekerjaan manusia di dalam mengelola jaringan dapat terbantukan, tetapi di sisi yang lain keamanan perihal jaringan komputer juga rentan terhadap ketersediaan jaringan.Oleh karena itu diperlukan adanya pengelolaan jaringan yang baik agar ketersediaan jaringan selalu tersedia.Teknik-teknik pencegahan terhadap serangan pada jaringan komputer harus terus ditingkatkan sehingga integritas pada sebuah sistem informasi menjadi lebih terjamin. Salah satunya dengan mengembangkan teknik Instruction Preventing System dengan menggunakan Snort IDS (Instrusion Detection System), yang bertugas melakukan pengawasan terhadap traffic jaringan dan kegiatan-kegiatan yang dirasa mencurigakan di dalam sebuah sistem jaringan. Sistem ini bekerja dengan membuat peringatan yang dibangun dari engine yang membaca parameter berupa alamat IP (Internet Protocol) penyerang. Dengan implementasi aplikasi ini, sistem mampu menutup akses terhadap usaha-usaha penyerangan terhadap jaringan komputer. Dengan demikian jalur komunikasi untuk internet dan penggunaan bandwith lebih efisien.

Kata kunci: Snort, Intruction Detection System, Internet Protocol, bandwith

1. Pendahuluan

Keinginan untuk dapat mengakses

informasi telah membuat perkembangan

teknologi di bidang jaringan terus mengalami

peningkatan. Perkembangan tersebut dapat

mempermudah pekerjaan manusia sehari-hari,

akan tetapi di sisi yang lain juga timbul

masalah mengeni perihal keamanan. Di sini,

pengguna bergantung dengan sistem

informasi, akan tetapi grafik perihal keamanan

juga meningkat. Hal ini secara umum terjadi

dikarenakan kurangnya kepedulian terhadap

sistem keamanan sistem informasi. Oleh sebab

itu diperlukan adanya pengeloaan jaringan

komputer yang baik agar ketersediaan

terhadap jaringan selalu tinggi.

Pada awalnya jaringan komputer

merupakan jaringan telekomunikasi yang

memungkinkan antar komputer untuk saling

bertukar data menggunakan media kabel.

Seiring dengan adanya perkembangan

teknologi, media kabel tersebut mengalami

peningkatan dengan menggunakan gelombang

24

memberikan efek yang memungkinkan

pengguna bisa memperluas ruang kerja karena

tidak terikat pada penggunaan kabel.

Keamanan jaringan komputer

merupakan bagian dari sebuah sistem

informasi yang sangat penting untuk dijaga

validitas dan integritas. Serta keamanan

sebuah jaringan komputer dapat menjamin

ketersediaan layanan bagi penggunanya.

Sebuah sistem informasi harus dilindungi dari

segala macam serangan dan usaha-usaha

penyusupan atau pemindaian oleh pihak yang

tidak bertanggung jawab.

Tugas pengelolaan jaringan yang

dilakukan oleh seorang administrator memiliki

beberapa permasalahan, semakin

bertambahnya pengguna didalam sebuah

jaringan, semakin besar pula resiko terjadinya

kerusakan, kehilangan atau penyalahgunaan

baik dari factor internal maupun pihak

eksternal yang tidak diinginkan.

Untuk dapat mencegah adanya insiden

keamanan maka perlu dilakukan

langkah-langkah preventif baik secara teknis maupun

non teknis. Pencegahan dengan non teknis

dapat dilakukan dengan membuat kebijakan

yang baik dan terkendali. Sedangkan untuk

pencegahan secara teknis dapat dilakukan

dengan implementasi Snort IDS (Instrusion

Detection System)

Dengan membuat berbagai rules untuk

mendeteksi ciri-ciri khas (signature), maka

Snort dapat mendeteksi dan melakukan

logging terhadap seragan tersebut dan

kemudian melakukan pencegahan terhadap

usaha penyusupan dengan menutup akses

paket data yang berasal dari penyusup

tersebut. Snort bersifat opensource berbasis

GNU General Public License, sehingga boleh

digunakan dengan bebas secara gratis, dan

kode sumber (source code) untuk Snort bisa

didapatkan dan dimodifikasi sesuai dengan

kebutuhan yang ada.

Snort memiliki bahasa pembuatan

rules yang relative mudah dipelajari dan

fleksibel. Ini berarti pengguna dapat dengan

mudah dan cepat membuat berbagai aturan

untuk dapat mendeteksi adanya tipe-tipe

serangan yang baru. Snort memiliki database

secara aktif yang dapat terus dikembangkan

oleh komunitas sehingga tipe-tipe serangan

untuk jaringan komputer dapat dideteksi dan

diatasi.

2. Kajian Pustaka

Komputer yang terhubung ke jaringan

mengalami ancaman keamanan lebih besar

daripada host yang berdiri sendiri. Dengan

mengendalikan keamanan jaringan, resiko

25

security biasanya bertentangan dengan

network access, karena bila network access

security mudah, network access semakin

rawan. Sedangkan bila network security

semakin baik, network access semakin tidak

nyaman.

Tujuan utama dari keamanan sistem

adalah memberikan jalur yang aman antar

entitas yang saling bertukar informasi dan

untuk menyediakan perlindungan data. Insiden

keamanan jaringan komputer adalah suatu

aktivitas yang berkaitan dengan jaringan

komputer, di mana aktivitas tersebut

memberikan implikasi terhadap keamanan.

Target pengamanan adalah menghindari,

mencegah dan mengatasi ancaman-ancaman

terhadap sistem. Kebutuhan akan pengamanan

jaringan komputer harus memenuhi beberapa

unsur, yaitu:

1. Kerahasiaan, dimana informasi pada

sistem komputer itu terjamin

kerahasiaanya, hanya dapat diakses

oleh pihak-pihak yang diotorisasi,

kebutuhan serta konsistensi data pada

sistem tersebut tetap terjaga.

2. Integritas, di mana sumber daya

sistem terjamin hanya dapat

dimodifikasi oleh pihak-pihak yang

diotorisasi.

3. Ketersediaan, adalah sumber daya

sistem komputer terjamin akan

tersedia bagi pihak-piihak yang

diotorisasi pada saat diperlukan.

Kebijakan Keamanan

Sistem keamanan jaringan komputer

yang terhubung dengan internet harus

direncanakan dan dipahami dengan baik agar

dapat melindungi investasi dan sumber daya di

dalam jaringan komputer tersebut secara aktif.

Perencanaan keamanan yang baik dapat

membantu menentukan apa yang harus

dilindungi, seberapa besar nilainya, dan siapa

yang bertanggung jawab terhadap data

maupun asset-aset lain di dalam jaringan

komputer. Secara umum terdapat tiga hal yang

harus diperhatikan dalam perencanaan

kebijakan keamanan jaringan komputer.

1. Ancaman

Menyatakan sebuah ancaman yang datang dari

seseorang yang mempunyai keinginan untuk

memperoleh akses illegal ke dalam suatu

jaringan komputer seolah-olah mempunyai

otoritas terhadap jaringan tersebut.

2. Kerapuhan sistem

Menyatakan seberapa kuat sistem keamanan

suatu jaringan komputer yang dimiliki dari

26

memperoleh akses ilegal terhadap jaringan

komputer.

3. Resiko dan tingkat bahaya

Menyatakan seberapa besar kemungkinan

dimana penyusup berhasil mengakses

komputer dalam suatu jaringan.

Honeypot merupakan sebuah sistem yang sengaja dimodifikasi untuk “dikorbankan” menjadi target serangan. Menurut Baumann,

honeypot adalah sebuah sumberdaya sistem

keamanan yang dibuat sebagai tujuan utama

penyerang yang sebenarnya merupakan sistem

yang palsu untuk menjebak penyerang. Sistem

honeypot biasanya hanya sebuah sistem yang

dihubungkan dengan jaringan produktif, atau

sistem yang asli, yang ada dengan tujuan

untuk menjebak penyerang. Sistem tersebut

kemudian dapat mengemulasikan berbagai

variasi sistem atau lubang-lubang dari sistem

yang mudah untuk diserang. Komputer

tersebut melayani setiap serangan yang

dilakukan oleh hacker dalam melakukan

penetrasi terhadap server tersebut. Metode ini

ditujukan agar administrator dari server yang

akan diserang dapat mengetahui trik penetrasi

yang dilakukan hacker serta bisa melakukan

antisipasi dalam melindungi server yang

sesungguhnya. Setiap tindakan yang dilakukan

oleh penyusup yang mencoba melakukan

koneksi ke honeypot tersebut, maka

honeypotakan mendeteksi dan mencatatnya.

Perlu diingat bahwa peran dari honeypot

bukanlah menyelesaikan suatu masalah yang

akan dihadapi server, akan tetapi memiliki

kontribusi dalam hal keseluruhan keamanan.

Besarnya kontribusi tersebut tergantung dari

bagaimana kita menggunakannya. Intinya,

walaupun tidak secara langsung melakukan

pencegahan terhadap serangan (firewall) tetapi

dapat mengurangi dari intensitas serangan

yang akan dilakukan oleh penyusup ke server

yang sesungguhnya. Tidak satupun perangkat

yang memiliki kesempurnaan dalam

penggunaannya. Demikian juga dalam hal

melakukan defensif yang dilakukan oleh

perangkat untuk melindungi server dari

serangan yang akan terjadi. Perangkat tersebut

tidak bisa menghilangkan serangan, akan

tetapi memperkecil risiko dari serangan yang

ada. Begitu pula peran dari honeypot,

honeypot sangat berguna dalam hal

pendeteksian terhadap serangan bukan

menghilangkan serangan itu. Honeypot bisa

mengetahui aktivitas dari script kiddies sampai

hacker sekalipun, dari dunia luar maupun yang

berasal dari jaringan internal alias orang

dalam. Sekaligus mengetahui motivasi

hacking yang akan dilakukan, sehingga

27

keamanan (firewall) dalam hal mngurangi

resiko yang akan terjadi terhadap server yang

sesungguhnya.

Snort IDS (Instrusion Detection System)

adalah alarm keamanan yang dikonfigurasi

untuk dapat melakukan proses deteksi

penggunaan yang tidak sah, atau serangan

terhadap suatu jaringan komputer. Intrusion

Detection Systems (IDS) dirancang dan

digunakan untuk membantu dalam

menghalangi atau mengurangi ancaman,

kerusakan yang dapat ditimbulkan dari

aktivitas hacking. IDS merupakan kombinasi

perangkat lunak atau perangkat keras yang

dapat melakukan deteksi penyusupan pada

sebuah jaringan. IDS dapat mendeteksi adanya

upaya yang membahayakan menyangkut

kerahasiaan, keaslian, dan ketersediaan data

pada sebuah jaringan komputer. Serangan bisa

berasal dari luar sistem, orang dalam yang

menyalahgunakan hak akses yang diberikan,

dan orang tidak berwenang yang mencoba

mendapatkan hak akses. IDS tidak bisa

digunakan secara terpisah, tetapi harus

menjadi bagian dari perencanaan dan kerangka

langkah-langkah keamanan IT.

Dilihat dari cara kerja dalam

menganalisa apakah paket data dianggap

sebagai penyusup atau bukan, IDS dibagi

menjadi 2:

a. Knowledge-based.

Knowledge-based IDS dapat

mengenali adanya penyusupan dengan cara

menyadap paket data kemudian

membandingkannya dengan database rute IDS

yang berisi signaturesignature paket serangan.

Berdasarkan pembandingan tersebut, jika

paket data mempunyai pola yang sama dengan

setidaknya salah satu pola di dalam database

rule IDS, maka paket tersebut dapat dianggap

sebagai serangan, dan demikian juga

sebaliknya.

Apabila paket data tersebut sama sekali

tidak mempunyai pola yang sama dengan pola

di database rule IDS. maka paket data tersebut

dianggap bukan serangan.

b. Behavior based (anomaly)

IDS jenis ini dapat mendeteksi adanya

penyusupan dengan mengamati adanya

kejanggalan pada sistem, atau adanya

penyimpangan-penyimpangan dari kondisi

normal. Sebagai contoh, apabila terdapat

penggunaan memori yang melonjak secara

terus menerus atau terdapat koneksi parallel

dari sebuah IP Address dalam jumlah yang

banyak dalam waktu yang bersamaan, maka

28

sebuah kejanggalan, yang kemudian oleh IDS

dianggap sebagai serangan

Jenis-Jenis IDS

Network Intrusion Detection System

(NIDS)

Network-based IDS mampu mendeteksi

seluruh host yang berada satu jaringan dengan

host implementasi IDS tersebut. NIDS

merupakan jenis IDS yang paling umum dan

sering digunakan dalam sebuah jaringan.

Mekanisme ini mendeteksi serangan dengan

menangkap dan menganalisa paket-paket

jaringan. NIDS biasanya ditempatkan pada

sebuah titik central atau tempat yang strategis

didalam sebuah jaringan untuk melakukan

pengawasan terhadap traffic yang menuju dan

berasal dari semua perangkat (devices) dalam

jaringan.

Host Intrusion Detection System (HIDS)

Host-based mampu mendeteksi hanya pada

host tempat implementasi IDS. HIDS

menganalisa aktivitas pada komputer tertentu

dan mencari tanda-tanda

serangan pada komputer tersebut. HIDS

melakukan pengawasan terhadap paket-paket

atau aktivitas sebuah host apakah terjadi

percobaan serangan atau penyusupan dalam

jaringan atau tidak.

Metode Analisis Event IDS

Signature Based

Signature based menggunakan

pendekatan dengan cara pencocokan kejadian

(event) dengan jenis serangan yang telah

dikenal pada database IDS. Teknik ini sangat

efektif dan merupakan metode utama yang

digunakan pada beberapa perangkat atau

produk IDS untuk mendeteksi serangan.

Anomaly Based

Anomaly based menggunakan

pendekatan dengan cara mengidentifikasi

perilaku atau aktivitas yang tidak biasa yang

terjadi pada suatu host atau jaringan. Anomaly

based membentuk perilaku dasar pada sebuah kondisi jaringan “normal” dengan profil pengguna tertentu kemudian mengukur dan

membandingkannya ketika aktivitas jaringan berjalan tidak “normal”.

Cara Kerja IDS/IPS

IDS dapat berupa perangkat lunak atau

perangkat keras yang melakukan otomatisasi

proses monitoring kejadian yang terjadi pada

sebuah jaringan. IDS dibuat bukan untuk

menggantikan fungsi firewall karena memiliki

tugas yang berbeda. IDS adalah pemberi

sinyal pertama jika terjadi serangan atau

29

keduanya membentuk sebuah teknik Instrusion

Prevention System (IPS).

Snort

Snort merupakan salah satu contoh

program Network-based Intrusion Detection

System, yaitu sebuah program yang dapat

mendeteksi suatu usaha penyusupan pada

suatu sistem jaringan komputer. Snort bersifat

open source dengan lisensi GNU General

Purpose License sehingga software ini dapat

dipergunakan untuk mengamankan sistem

server tanpa harus membayar biaya lisensi

Snort (www.snort.org) adalah salah satu tool

atau aplikasi open source Intrusion Detection

System (IDS) terbaik yang tersedia dan

dikembangkan hingga saat ini. Snort dirancang

untuk beroperasi berbasis command line dan

telah diintegrasikan ke beberapa aplikasi pihak

ketiga dan mendukung cross platform. Snort

menganalisis semua lalu lintas jaringan untuk

mengendus (sniff) dan mencari beberapa jenis

penyusupan dalam sebuah jaringan.

Suatu sistem IDS harus bersifat lintas

platform, mempunyai sistem footprinting yang

ringan, dan mudah dikonfigurasi oleh

administrator sebuah sistem yang

membutuhkan implementasi dari solusi

kemananan dalam waktu yang singkat.

Implementasi tersebut dapat berupa

seperangkat software yang dapat diasosiasikan

dalam melakukan aksi untuk merespon sistuasi

keamanan tertentu. Selain itu. sebuah sistem

IDS juga harus powerfull dan cukup fleksibel

untuk digunakan sebagai bagian permanen

dari suatu sistem jaringan. Snort memenuhi

kriteria tersebut, yaitu dapat dikonfigurasi dan

dibiarkan berjalan untuk periode yang lama

tanpa meminta pengawasan atau perawatan

bersifat administratif sebagai bagian dari

sistem keamanan terpadu sebuah infrastruktur

jaringan.

Snort dapat berjalan pada tiga (4) mode

antara lain:

1. Sniffer mode, melihat dan menangkap

paket data yang melintasi jaringan komputer.

2. Logger mode, untuk mencatat (log)

semua paket data yang lewat dijaringan untuk

di analisa dikemudian hari.

3. Intrusion Detection Mode, pada mode

ini snort akan berfungsi untuk mendeteksi

serangan yang dilakukan melalui jaringan

komputer.

4. Inline mode, yaitu dengan

membandingkan paket data dengan dengan

rule iptables dan libpcap dan kemudian dapat

30

atau allow paket tersebut berdasarkan rules

Snort yang ditentukan secara spesifik.

3. Metode

Metode penelitian yang digunakan adalah

metode Security Policy Development Life

Cycle (SPDLC). Dengan SPDLC, siklus hidup

pengembangan sistem jaringan didefinisikan

pada sejumlah fase, antara lain: analysis,

design, implementation, enforcement dan

enhancement.

Tahap Analysis (Analisis)

Model SPDLC memulai siklus pengembangan

sistem jaringannya pada tahap analisis. Pada

tahap ini, dianalisa spesifikasi sistem yang

akan dibangun, perangkat yang dibutuhkan

seperti perangkat lunak (software) dan

perangkat keras (hardware) yang dibutuhkan

untuk sistem IDS.

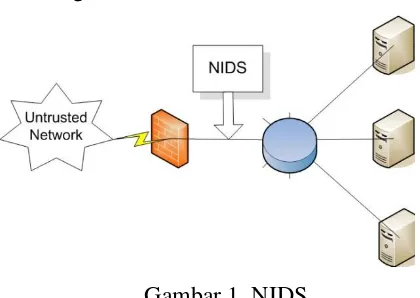

Tahap Design (Perancangan)

Perancangan ini berdasarkan konsep dan

gambaran yang menjelaskan perangkat yang

sebenarnya. Sistem pendeteksi intrusi yang

dikembangkan berjenis NIDS (Network

Intrusion Detection System). Hal ini karena

IDS jenis ini ditempatkan di sebuah

tempat/titik yang strategis atau sebuah titik di

dalam sebuah jaringan untuk melakukan

pengawasan terhadap traffic yang menuju dan

berasal dari semua alat-alat (devices) dalam

jaringan. Idealnya semua traffic yang berasal

dari luar dan dalam jaringan dilakukan proses

scanning.

Gambar 1. NIDS

Tahap Implementation (Implementasi)

Fase selanjutnya adalah implementasi atau

penerapan detail rancangan topologi dan

rancangan sistem. Detail rancangan yang

digunakan sebagai instruksi atau panduan

tahap implementasi agar sistem yang dibangun

menjadi relevan dengan sistem yang sudah

dirancang. Implementasi Sistem Pencegahan

Penyusupan Untuk memenuhi kebutuhan

fungsional sistem pencegahan penyusupan

dibutuhkan modul-modul utama dan modul

pendukung. Modul utama berupa: snort

engine, rule snort, engine IPS dan firewall.

Sedangkan modul pendukung berupa: ACID

(manajemen event) dan Webmin (manajemen

31

Rule Snort

Modul ini menyediakan rule-rule berupa

pattern jenis serangan. Rule ini berupa file text

yang disusun dengan aturan tertentu.

Gambar 2. Rule Snort

Snort Engine

Modul ini berfungsi untuk membaca paket

data dan membandingkannya dengan rule

database, jika paket data dihukumi sebagai

penyusupan/serangan, maka Snort engine akan

menuliskannya ke alert (berbentuk file log)

dan ke database (yang digunakan dalam

eksperimen ini adalah database MySQL).

Alert

Bagian ini merupakan catatan serangan pada

sebuah file log.

Webmin

Webmin (http://www.webmin.com/) yang

telah ditambahkan module snort rule

(http://msbnetworks.com/snort/) digunakan

untuk mengelola rule. Rule mana saja yang

akan di-enable dan disable dapat diatur

melalui Webmin, bahkan dapat digunakan

untuk menambahkan rule-rule secara manual

dengan editor berbasis web.

ACID (Analysis Console for Intrusion

Databases)

ACID (http://www.cert.org/kb/acid)

digunakan untuk mengelola data-data security

event, keuntungan menggunakan ACID

diantaranya: log-log yang tadinya susah dibaca

menjadi mudah di baca, data-data dapat dicari

dan difilter sesuai dengan kriteria tertentu,

Managing Large Alert Databases (Deleting

and Archiving), dan untuk kasus-kasus

tertentu dapat merujuk alert pada situs

database security seperti Securityfocus, CVE,

arachNIDS.

ACID (Analysis Console for Intrusion

Databases) History

ACID history ini digunakan untuk

menganalisa catatan-catatan IDS. Database

dalam history ini tidak dihapus karena bersifat

seperti arsip-berbeda dengan database pada

ACID yang akan dihapus catatan serangannya

jika pengelola IPS ini berkehendak untuk

membuka akses bagi IP address yang pernah

ditutupnya.

32

Firewall digunakan untuk membuka dan

menutup akses sesuai dengan rule yang dibuat,

dalam hal ini rule akan dinamis sesuai dengan

kondisi yang dideteksi

oleh IDS. Firewall yang digunakan dalam

eksperimen ini adalah Iptables yang

merupakan firewall bawaan Linux.

4. Hasil dan Pembahasan

Sistem jaringan komputer SPDLC

mengkategorikan enforcement pada tahap

pengujian. Hal ini dikarenakan pengawasan

sistem yang sudah dibangun hanya dapat

dilakukan jika sistem sudah dapat bekerja

sesuai dengan kebutuhan. Proses pengujian

(testing) dibutuhkan untuk menjamin dan

memastikan bahwa sistem yang dibangun

sudah sesuai memenuhi spesifikasi rancangan

dan memenuhi kebutuhan permasalahan yang

ada.

Nmap Port Scanning Attack

Pada kasus ini, penulis akan mensimulasikan

dan menganalisis jenis aktivitas port scanning

dengan menggunakan nmap, yang dilakukan

dari kedua mesin penyerang, internal (Client)

dan penyerang eksternal. Langkah pertama

adalah membuat rules/signatures untuk

mendefinisikan jenis aktivitas ini. Berdasarkan

hasil analisis traffic, penulis mendefinisikan

nmap ping sebagai berikut:

alert icmp any any-> any any (msg:"ICMP

PING NMAP attack";

dsize:0;

itype:8:rev:1; sid: 100003;)

Signature atau rules di atas akan

meng-generate alert Snort jika mendeteksi akses

protokol ICMP yang berasal dari segmen

jaringan eksternal maupun internal, melalui

port berapapun ke 172.16.1.1 (mesin server)

port berapapun: keterangan rules: "ICMP

PING NMAP attack"; berukuran paket

0 byte; menggunakan tipe icmp 8; revisi rules

pertama: nomor identitas rules

100003.

Langkah kedua adalah menerapkan

rules/signature baru ini dengan

menempatkannya pada direktori rules Snort

(/etc/snort/rules). Pada penelitian ini, penulis

menyimpan signature ini dengan nama

localrules.

Setelah itu, proses Snort harus di-restart, agar

Snort dapat mendeteksi, membaca, dan

menerapkan rules baru tersebut pada kode

intinya. Proses untuk merestart snort adalah

(/etc/init.d/snort restart). Langkah ketiga

adalah melancarkan serangan dengan

33

Tahap Enhancement

Pada fase ini meliputi aktivitas perbaikan

terhadap sistem yang telah dibangun. Fase

enhancement melalui serangkaian proses

perbaikan dilakukan untuk sejumlah tujuan:

1. Memperbaiki sejumlah kesalahan yang

terdapat pada penerapan sistem sebelumnya

(sistem yang sudah ada).

2. Menambahkan fungsionalitas atas

komponen spesifik atau fitur tambahan terbaru

untuk melengkapi kekurangan pada sistem

sebelumnya.

3. Mengadaptasi sistem yang sudah dibangun

terhadap platform dan teknologi baru dalam

mengatasi sejumlah perkembangan

permasalahan baru yang muncul.

Dengan demikian, fase perbaikan dapat secara

efektif menjamin kehandalan kinerja dari IDS.

5. Kesimpulan

Intrusion Detection System (IDS) dapat

diambil kesimpulan:

1. Serangan/penyusupan dapat dicegah dengan

implementasi Sistem Pencegahan Penyusupan

2. Serangan dapat terdeteksi atau tidak

tergantung pola serangan tersebut ada di dalam

rule IDS atau tidak. Oleh karena itu, pengelola

IDS harus secara rutin meng-update rule

terbaru.

3. Plugin snort rule berupa webmin dapat

digunakan untuk mempermudah pengolahan

rule dan ACID dapat dimanfaatkan guna

mempermudah analisa terhadap catatan IDS

(security event).

6. Daftar Pustaka

Ariyus, Dony. 2007. Intrusion Detection

System. Yogyakarta : Penerbit Andi

Geier, Jim. 2005. Wireless Network

First-Step. Yogyakarta : Penerbit Andi

IDS FAQ. 2014.

IPTables Manual. 2014.

Pradana, Yoga. 2013. Desain dan

Implementasi Keamanan Jaringan Firewall

pada

Embedded System. Program Teknologi

Informasi dan Ilmu Komputer :

Universitas Indonesia

Rahardjo, Budi. 2013. Security Tools untuk

pengamanan, Firewall dan Intrusion

Detection System (IDS). IndoCisc

SnortTM Users Manual. 2014.

34

Snort FAQ. 2014. http://www.snort.org/. The

Snort Project

Wahsheh, Luay A dan Foss, Jim Alves. 2008.

Security Policy Development:

Towards a Life-Cycle and Logic-Based