BAB 2

TINJAUAN PUSTAKA

2.1 Keamanan Informasi

Informasi saat ini sudah menjadi sebuah komoditi yang sangat penting bagi

sebuah organisasi, perguruan tinggi, lembaga pemerintahan maupun individual,

kemampuan dalam mengakses dan menyediakan informasi secara cepat

(Rahardjo, B 2005). Karena pentingnya sebuah informasi, sering kali informasi

yang diinginkan hanya dapat diakses oleh orang tertentu misalnya pihak penerima

yang diinginkan, dan jika informasi ini sampai diterima oleh pihak yang tidak

diinginkan akan berdampak kerugian pada pihak pengirim. Keamanan informasi

adalah bagaimana kita dapat mencegah penipuan, atau paling tidak mendeteksi

adanya penipuan di sebuah sistem yang berbasis informasi, di mana informasinya

sendiri tidak bersifat fisik (Rahardjo, B 2005). Untuk itu diperlukanlah sebuah

pendekatan dalam melakukan pengamanan pada informasi, seperti melakukan

enkripsi, steganografi, cipher dan hashing terhadap informasi tersebut.

2.2 Kriptografi

2.2.1 Pengertian Kriptografi

Kriptografi (cryptography) berasal dari bahasa Yunani, yaitu dari kata crypto dan

graphia yang berarti ‘penulisan rahasia’. Kriptografi adalah ilmu ataupun seni

yang mempelajari bagaimana membuat suatu pesan yang dikirim oleh pengirim

dapat disampaikan kepada penerima dengan aman (Schneier, 1996, dalam

2.2.2 Sejarah Kriptografi

Kriptografi mempunyai sejarah yang panjang dan mengagumkan. Sejarah lengkap

kriptografi dapat ditemukan di dalam buku David Kahn, The Codebreakers. Penulisan rahasia ini dapat dilacak kembali mulai dari 4000 tahun sebelum

Masehi sampai pada abad ke-20.

Sejarah kriptografi sebagian besar merupakan sejarah kriptografi klasik,

yaitu metode enkripsi yang menggunakan kertas dan pensil atau menggunakan

alat bantu mekanik sederhana. Kriptografi klasik secara umum dikelompokkan

menjadi dua kategori, yaitu algoritma transposisi (transposition cipher) dan

algoritma substitusi (substitution cipher). Algoritma transposisi adalah algoritma

yang mengubah susunan – susunan huruf di dalam pesan, sedangkan algoritma

substitusi yaitu mengganti setiap huruf atau kelompok huruf dengan sebuah huruf

atau kelompok huruf yang lain.

Gambar 2.1 Scytale, Media Kriptografi yang Digunakan Oleh

Bangsa Yunani Kuno

Sekitar 400 SM algoritma transposisi digunakan oleh bangsa Sparta dalam

bentuk sepotong papyrus atau scytale, perkamen yang dibungkus dengan batang

kayu silinder. Pada media tersebut pesan ditulis secara horizontal (baris per baris).

Apabila kertas dilepas, maka setiap huruf akan tersusun secara acak membentuk

pesan rahasia. Agar pesan tersebut dapat dibaca, maka kertas harus kembali

dililitkan ke silinder yang diameternya sama dengan diameter silinder pengirim.

(Setyaningsih, 2015)

Sedangkan algortima substitusi paling awal dan paling sederhana adalah

Caesar cipher, yaitu digunakan oleh raja Yunani kuno, Julius Caesar. Caranya

adalah dengan mengganti setiap karakter di dalam alfabet dengan karakter yang

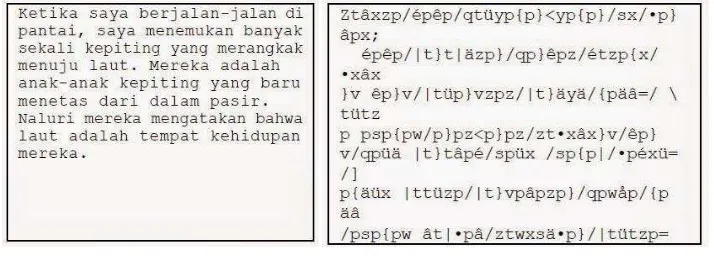

ke II, Pemerintah Nazi Jerman membuat mesin enkripsi yang dinamakan dengan

Enigma. Mesin ini melakukan proses enkripsi yang sangat rumit. Namun Enigma cipher berhasil dipecahkan oleh pihak Sekutu dan keberhasilan memecahkan Enigma sering dikatakan sebagai faktor yang memperpendek perang dunia ke – 2.

Gambar 2.2 Mesin Enigma

Perkembangan peralatan komputer digital inilah yang memicu

terbentuknya kriptografi modern. Dengan menggunakan komputer digital, akan

sangat mungkin menghasilkan cipher yang lebih kompleks dan rumit. Tidak

seperti kriptografi klasik yang mengenkripsi karakter per karakter, kriptografi

modern beroperasi pada string biner.

2.2.3 Terminologi dan Konsep Dasar Kriptografi

Di dalam kriptografi akan sering ditemukan beberapa istilah atau terminologi.

Berikut merupakan istilah penting untuk diketahui dalam memahami kriptografi

(Munir, 2006).

a. Plainteks dan Cipherteks

Pesan (message) adalah data atau informasi yang dapat dibaca dan dimengerti

maknanya. Nama lain untuk pesan adalah plainteks atau teks jelas (cleartext)

media perekaman (kertas, storage, dan sebagainya). Pesan yang tersimpan tersebut

tidak hanya berupa teks, tetapi juga dapat berbentuk citra (image), suara (audio),

dan video.

Agar plainteks (message) tidak dapat dimengerti oleh pihak yang tidak

diinginkan, maka pesan tersebut perlu disandikan ke bentuk lain yang tidak dapat

dipahami. Bentuk pesan yang telah berbentuk sandi inilah yang disebut dengan

cipherteks atau kriptogram. Berikut ini adalah contoh pesan asli (plainteks) dan

pesan yang telah disandikan (cipherteks).

(a) (b)

Gambar 2.3 (a) Plainteks; (b) Cipherteks

b. Pengirim dan Penerima

Komunikasi data melibatkan pertukaran pesan antara dua entitas. Pengirim

(sender) adalah entitas yang mengirim pesan kepada entitas lainnya. Penerima

(receiver) adalah entitas yang menerima pesan. Pengirim tentu menginginkan

pesan dapat dikirm secara aman, yaitu pengirim yakin bahwa pihak lain tidak

dapat membaca isi pesan yang dikirim. Solusinya adalah dengan cara

menyandikan pesan menjadi cipherteks.

c. Enkripsi dan Dekripsi

Proses untuk menyandikan plainteks (message) menjadi cipherteks disebut dengan

enkripsi yaitu proses untuk memperoleh kembali plainteks (message) dari

cipherteks (Setyaningsih, 2015). Proses enkripsi dan deskripsi membutuhkan

kunci sebagai parameter yang digunakan untuk transformasi.

Gambar 2.4 Skema Enkripsi dan Dekripsi

d. Penyadap

Penyadap (eavesdropper) adalah orang yang mencoba menangkap pesan selama

ditransmisikan. Tujuan penyadap adalah untuk mendapatkan informasi

sebanyak-banyaknya mengenai sistem kriptografi yang digunakan untuk berkomunikasi

dengan maksud untuk memecahkan cipherteks.

e. Kriptanalisis

Kriptografi berkembang dengan sangat pesan hingga melahirkan suatu bidang

yang berlawanan yaitu kriptanalisis. Kriptanalisis (cryptanalysis) adalah ilmu

yang mempelajari upaya-upaya untuk memperoleh plainteks dari cipherteks tanpa

informasi tentang kunci yang digunakan. Tujuan serangan kriptanalisis adalah

untuk mengetahui beberapa plainteks yang sesuai dengan cipher teks yang ada dan

berusaha menentukan kunci yang memetakan satu dengan yang lainnya.

Jika suatu plainteks diduga berada dalam suatu pesan, posisinya mungkin

tidak diketahui. Namun, suatu pesan lazimnya cukup pendek sehingga

memungkinkan penyerang (kriptanalis) menduga plainteks yang diketahui dalam

setiap posisi yang mungkin dan melakukan penyerangan pada setiap kasus secara

2.2.4 Algoritma Triple Transposition Vigenere Cipher

Banyak cara perusahaan mengamankan informasi di antaranya dengan

menggunakan algoritma Blowfish, algoritma Elgamal, tetapi masih punya

beberapa kelemahan yang dapat membuat pesan dapat disusupi oleh orang yang

tidak bertanggung jawab sehingga muncul algoritma terbaru yaitu Triple Tranposition Vigenere Cipher.

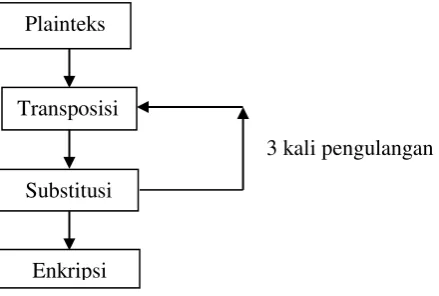

Triple Transposition Vigenere Cipher adalah metode enkripsi dengan cara mengulang teknik Vigènere Cipher yang setiap plainteksnya dilakukan transposisi

terlebih dahulu sebanyak tiga kali dengan menggunakan kunci yang tiap kuncinya

harus berbeda satu dengan yang lainnya (Caroline, 2010). Metode Triple Transposition Vigènere Cipher dapat digambarkan seperti Gambar 2.7.

Gambar 2.5 Proses Algoritma Triple Transposition Vigenere Cipher

Proses yang terjadi pada Triple Transposition Vigènere Cipher terbagi menjadi dua bagian. Metode transposisi dapat disimbolkan dengan T dan metode

substitusi menggunakan vigenere yang disimbolkan dengan E serta kunci untuk melakukan vigenere K.

Secara matematis metode Triple Transposition Vigènere Cipher ini dapat

dituliskan sebagai:

Proses enkripsi: C S3(T3(S2(T2(S1(T1(P)))))) (2.1) Plainteks

Transposisi

Substitusi

Enkripsi

Bila dijabarkan, ciphertext diperoleh dengan mentransposisikan plaintext, kemudian hasilnya disubstitusi menggunakan kunci pertama, lalu ditransposisikan

kembali, lalu disubstitusi dengan menggunakan kunci yang berbeda dari kunci

pertama, disebut saja kunci kedua, setelah itu dilakukan transposisi lagi yang

kemudian di akhiri dengan proses substitusi menggunakan kunci ketiga. Substitusi

di sini menggunakan Vigenere Cipher.

Ketiga algoritma transposisi sudah didefinisikan terlebih dahulu dengan

suatu kunci atau suatu aturan tertentu setiap kali proses enkripsi metode

transposisinya akan selalu tetap. Untuk metode enkripsi ini, spasi tidak

diperhitungkan sehingga lebih baik dihilangkan saja. Rumus untuk transposisi

adalah membagi panjang ciphertext dengan suatu kunci tertentu yang ditentukan oleh pengguna yang kemudian teks dibaca secara vertikal dari kolom pertama.

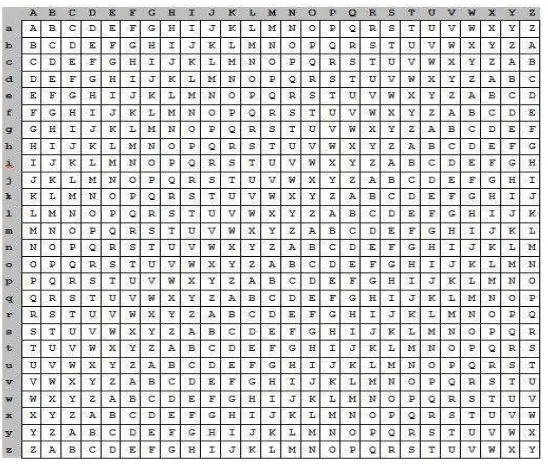

Berikut adalah tabel bujur sangkar vigenere cipher.

Gambar 2.6 Bujursangkar Vigenere Cipher

Cara menggunakan bujursangkar vigenere adalah sebagai berikut: baris paling atas menyatakan huruf-huruf plainteks dan kolom paling kiri menyatakan

huruf-huruf pada kunci. Pertama tarik garis vertikal dari huruf plainteks ke bawah.

perpotongannya. Perpotongan kedua garis tersebut menyatakan huruf cipherteks

dari huruf plainteks yang bersangkutan.

Secara matematis, misalkan pi adalah karakter ke − i pada plainteks, ci

adalah karakter ke − i pada cipherteks, dan ki adalah karakter ke − i pada kunci,

maka enkripsi pada vigenere cipher dapat dinyatakan sebagai berikut:

) ( i i

i p k

c mod 26 (2.2)

sedangkan untuk dekripsi pada vigenere cipher dapat dinyatakan sebagai:

) ( i i

i c k

p mod 26 (2.3)

Perbedaan antara teknik vigenere cipher dengan triple transposition vigenere cipher ini adalah jika pada teknik vigenere cipher hanya bisa menampung plainteks dan kunci yang terdiri dari huruf A – Z, maka pada teknik

Triple Transposition Vigenere Cipher tabel vigenere dimodifikasi sehingga plainteks dan kunci dapat menampung printable character (karakter dengan kode

ASCII 20h – 7Eh). Teknik ini juga dapat dikombinasikan dengan metode

steganografi Modified Least Significant Bit (MLSB), karena mempunyai batasan masalah yang sama, yaitu hanya dapat menampung printable character (karakter dengan kode ASCII 20h – 7Eh).

Kemudian untuk proses dekripsi dapat dilakukan dengan arah sebaliknya.

Bila dirumuskan maka akan terlihat sebagai berikut:

Proses dekripsi: ( ( ( ( ( 3'( )))))) substitusi kebalikannya. Maka proses dekripsinya adalah sebagai berikut:

Pengacakan posisi plainteks dan kunci membuat metode ini terasa seperti

memiliki sebuah kunci yang benar-benar teracak dengan panjang kunci yang sama

dengan panjang kunci plainteks. Namun disamping kelebihan tersebut, teknik ini

oleh kriptanalis menggunakan metode Kasiski walaupun kemungkinan tersebut

lebih kecil dibandingkan algoritma Vigenere Cipher sederhana ataupun cipher transposisi (Caroline, 2010).

2.3Steganografi

2.3.1 Pengertian Steganografi

Steganografi (steganography) berasal dari Bahasa Yunani, yaitu “steganos” yang artinya menyembunyikan dan “graphein” yang artinya tulisan. Jadi steganografi berarti juga tulisan yang disembunyikan. Steganografi adalah ilmu dan seni untuk

menyembunyikan pesan rahasia di dalam media digital sedemikian rupa sehingga

orang lain tidak menyadari ada suatu pesan rahasia di dalam media tersebut

(Rakhmat dan Fairuzabadi, 2010).

2.3.2 Sejarah Steganografi

Herodotus adalah seorang sejarawan Yunani pertama yang menulis tentang

steganografi, yaitu ketika seorang raja kejam Yunani bernama Histaeus dipenjara

oleh Raja Darius di Susa pada abad ke-5 sebelum Masehi. Histaeus harus

mengirim pesan rahasia kepada anak laki-lakinya, Aristagoras, di Militus.

Histaues menulis pesan dengan cara menato pesan pada kulit kepala seorang

budak. Ketika rambut budak itu mulai tumbuh, Histaues mengutus budak itu ke

Militus untuk mengirim pesan di kulit kepalanya tersebut kepada Aristagoras.

Cerita lain yang ditulis oleh Herodotus, yaitu Demeratus seorang Yunani

yang akan mengabarkan berita kepada Sparta bahwa Xerxes bermaksud menyerbu

Yunani. Agar tidak diketahui pihak Xerxes, Demartus menulis pesan dengan cara

mengisi tabung kayu dengan lilin dan menulis pesan dengan cara mengukirnya

pada bagian bahwah kayu. Papan kayu tersebut dimasukkan ke dalam tabung

Teknik steganografi yang lain adalah tinta yang tak terlihat. Teknik ini

pertama digunakan pada zaman Romawi kuno, yaitu dengan menggunakan air sari

buah jeruk, urin, atau susu sebagai tinta untuk menulis pesan. Cara membacanya

adalah dengan dipanaskan di atas nyala lilin. Tinta yang sebelumnya tidak terlihat,

ketika terkena panas akan berangsur – angsur menjadi gelap sehingga pesan dapat

dibaca (Sutoyo, 2009).

2.3.3 Terminologi dan Konsep Dasar Steganografi

Ada beberapa istilah yang berkaitan dengan steganografi (Sutoyo, 2009) yaitu:

1. Embedded Message

Pesan atau informasi yang disembunyikan. Contohnya dapat berupa teks, gambar,

suara, video, dll.

2. Cover – object

Pesan yang digunakan untuk menyembunyikan embedded message. Contohnya dapat berupa teks, gambar, suara, video, dll.

3. Stego – object

Pesan yang sudah berisi pesan embedded message.

Steganografi membutuhkan dua properti, yaitu wadah penampung dan

pesan rahasia yang akan disembunyikan. Steganografi digital menggunakan media

digital sebagai wadah penampung, misalnya gambar, suara, teks, dan video. Pesan

rahasia yang disembunyikan juga dapat berupa gambar, suara, teks, dan video

(Sutoyo, 2009).

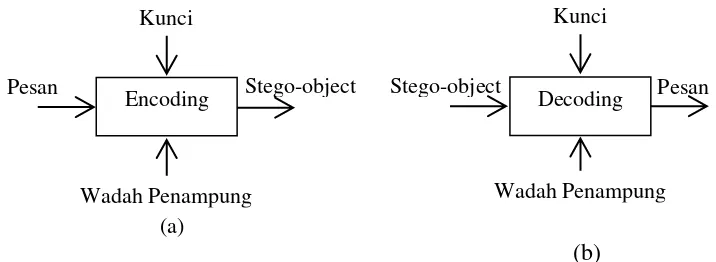

2.3.4 Proses Steganografi

Stego-object Stego-object

Pesan Stego-object Pesan

rahasia (stegokey) agar hanya pihak yang berhak saja yang dapat melakukan

penyisipan pesan dan ekstraksi pesan (Munir, 2006).

(a) (b)

Gambar 2.7 (a) Skema Encoding; (b) Skema Decoding

2.3.5 Modified Least Significant Bit (MLSB)

Metode Modified Least Significant Bit (MLSB) adalah suatu metode dari hasil pengembangan metode LSB yang sudah ada. Di mana dalam penyisipan pesannya

dilakukan sama persis dengan LSB (menyisipkan pada bit paling kanan), yang

membedakan antara MLSB dan LSB adalah pada pesan yang ingin disisipkan.

Pada LSB pesan yang disisikan masih dalam bentuk 8 bit, sementara pada MLSB,

pesan dikonversi ke dalam 5 bit. Pengubahan 8 bit menjadi 5 bit dilakukan dengan

menggunakan control symbol. Misalnya embed yang akan disisipkan berupa pesan “STEGO with 05 bits” di mana jika embed tersebut diubah ke biner membutuhkan memori sebesar 18 x 8 bit = 144 bit. Pada metode MLSB, pesan di

atas diubah menjadi ASCII heksadesimal (5 bit), maka pesan berubah menjadi: 53h, 54h, 45h, 47h, 4fh, 20h,77h, 69h,74h, 68h, 20h, 30h, 35h, 20h, 62h,

69h,74h,73h. 20h menerangkan spasi pada tabel ASCII. Kemudian data embed tersebut ditambahi dengan keterangan control symbol yang sudah ditetapkan (Zaher, 2011). Adapun tabel control symbol adalah sebagai berikut:

Encoding Decoding

Kunci Kunci

Gambar 2.8 Control Symbol

Adapun kelebihan dari metode Modified Least Significant Bit (MLSB) ini adalah pada penyisipan ke dalam citra digital menggunakan metode MLSB telah

memenuhi kriteria steganografi yang baik, yakni memiliki imperceptibility (keberadaan citra embed di dalam citra stego tidak dapat dideteksi secara kasat

mata), fidelity (mutu citra tidak berubah walaupun setelah mengalami proses penyisipan) dan memiliki recovery (citra embed dapat diekstrak kembali) (Lubis,

H. 2012). Di samping itu metode Modified Least Significant Bit (MLSB) ini juga

memiliki kelemahan yaitu keamanan pada stego image menggunakan metode MLSB masih bisa terdeteksi oleh aplikasi. Namun walau begitu, pesan tidak akan

bisa langsung dibaca oleh pihak ketiga (Nurwanto dan Sudarmawan, 2015).

2.4 Citra Digital

2.4.1 Pengertian Citra Digital

Citra digital adalah citra yang bersifat diskrit yang dapat diolah oleh komputer

yang merupakan suatu array dari bilangan yang merepresentasikan intensitas

terang pada point yang bervariasi (pixel). Citra ini dapat dihasilkan melalui

kamera digital dan scanner ataupun citra yang telah mengalami proses digitalisasi.

Citra digital disimpan juga secara khusus di dalam file 24 bit atau 8 bit. Citra 24 bit menyediakan lebih banyak ruang untuk menyembunyikan informasi (Sutoyo,

2009).

Berdasarkan warna – warna penyusunannyan, citra digital dapat dibagi menjadi

tiga macam (Wildan, 2010) yaitu:

1. Citra Biner

Citra biner adalah citra yang hanya memiliki 2 warna, yaitu hitam dan putih. Oleh

karena itu, setiap pixel pada citra biner cukup direpresentasikan dengan 1 bit.

(a) (b)

Gambar 2.9 (a) Citra Biner; (b) Representasi Citra Biner

Alasan penggunaan citra biner adalah karena citra biner memiliki sejumlah

keuntungan sebagai berikut:

a. Kebutuhan memori kecil karena nilai derajat keabuan hanya membutuhkan

representasi 1 bit.

b. Waktu pemrosesan lebih cepat di bandingkan dengan citra hitam – putih

ataupun warna.

2. Citra Grayscale

Citra grayscale adalah citra yang nilai pixel-nya merepresentasikan derajat keabuan atau intensitas warna putih. Nilai intensitas paling rendah

merepresentasikan warna hitam dan nilai intensitas paling tinggi

merepresentasikan warna putih. Pada umumnya citra grayscale memiliki kedalaman pixel 8 bit (256 derajat keabuan), tetapi ada juga citra grayscale yang

Gambar 2.10 Citra Grayscale

3. Citra Warna

Citra warna adalah citra yang nilai pixel-nya merepresentasikan warna tertentu. Setiap pixel pada citra warna memiliki warna yang merupakan kombinasi dari tiga

warna dasar RGB (red, green, blue). Setiap warna dasar menggunakan

penyimpanan 8 bit = 1 byte, yang berarti setiap warna mempunyai gradasi

sebanyak 255 warna. Berarti setiap pixel mempunyai kombinasi warna sebanyak 28.28.28 = 224 = 16 juta warna lebih. Itulah yang menjadikan alasan format ini

disebut dengan true color karena mempunyai jumlah warna yang cukup besar sehingga bisa dikatakan hampir mencakup semua warna di alam. Gambar 2.13

adalah contoh citra warna.

Gambar 2.11 Citra Warna

2.5 Means Square Error (MSE)

dengan memeriksa selisih nilainya. Perhitungan nilai MSE dari citra berukuran � pixel dilakukan sesuai dengan rumus pada persamaan 2.5 di bawah ini.

Semakin kecil nilai MSE, maka semakin bagus prosedur yang dilakukan.

Artinya kualitas citra setelah dilakukan penyisipan pesan hampir sama dengan

kualitas aslinya.

2.6 Penelitian Terdahulu

Dalam melakukan penelitian, penulis membutuhkan beberapa bahan penelitian

yang sudah pernah dilakukan peneliti – peneliti lainnya mengenai masalah

implementasi steganografi Modified Least Significant Bit (MLSB) dan kriptografi

Triple Transposition Vigenere Cipher.

Tabel 2.1 Hasil penelitian terdahulu

No. Peneliti Metode Penelitian dan Hasil

1. Mazen Abu Zaher (2011)

Modified Least

Significant Bit

(MLSB)

melakukan enkripsi data. menggunakan metode Modified LSB masih bisa terdeteksi oleh aplikasi StegSpy, Namun walaupun pesan bisa terdeteksi oleh aplikasi StegSpy, pesan tidak akan bisa langsung di baca oleh pihak ketiga. Karena sebelum pesan disisipkan, pesan dienkripsi terlebih dahulu menggunakan algoritma RSA. Penggunaan kunci asimetris yaitu kunci publik tidak sama dengan kunci privat, sehingga pesan masih tetap terjaga keamanannya.

Proses enkripsi/dekripsinya relatif fleksibel dan mudah untuk dilakukan secara manual ataupun dengan bantuan program komputer. Untuk prosesnya, cukup digunakan metode transposisi dan sebuah bujursangkar Vigènere yang akan digunakan sebanyak tiga kali. Karena itu, mudah untuk diimplementasikan sebagai sebuah

program komputer.

Pengimplementasian tidak akan sulit berhubung sudah banyak perangkat lunak yang mengimplementasikan Vigènere Cipher di dunia maya dan hanya tinggal diunduh saja. Dan untuk pengguna, tidak diperlukan perangkat lunak bantuan lainnya.

Algoritma vigenere cipher yang telah dimodifikasi lebih sulit dipecahkan dibandingkan dengan algoritma vigenere cipher biasa.

Setelah dilakukan penyerangan dengan scratch dan salt & pepper kualitas stego-image menurun drastis, dilihat dari MSE yang tinggi mencapai lebih dari 130 dan PSNR yang rendah mencapai 24 desibel