Analisis dan Investigasi Mobile

Forensik

pada Aplikasi WhatsApp

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti : Endra Palallo

Dr. Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Analisis dan Investigasi Mobile Forensik pada Aplikasi WhatsApp

1)Endra Palallo, 2) Dr. Irwan Sembiring, S.T., M.Kom.

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email : 1)[email protected], 2)[email protected]

Abstract

Smartphone is a technology that rapidly growing at this time, with various functions that support productivity. The primary function of a smartphone is communication. WhatsApp is a chat application which open source and can be enabled on smartphone operating systems such as Android. WhatsApp has features send text messages, pictures, video, audio, documents. Some previous research experiment mobile forensics on WhatsApp as evidence, using different methods. The difference from previous research, this study carried out attacks against smartphone remote access Trojan using Sypnote application. Spynote build applications with extension .apk which contain malware. Attacks carried out successfully control a smartphone device that can erase data bases such as WhatsApp and audio media files, documents, pictures, videos and so on. WhatsApp deleted database causes all data on WhatsApp conversation will be lost. The deleted data is recovered using DB.Browser.SQLite and WhatsApp Viewer to be used as evidence.

Keyword : smartphone, WhatsApp, Android, mobile forensics, remote access trojan, malware.

Abstrak

Smartphone merupakan teknologi yang berkembang pesat saat ini, dengan berbagai fungsi yang mendukung produktivitas. Fungsi utama dari smartphone yaitu komunikasi. WhatsApp merupakan aplikasi obrolan yang bersifat open source yang dapat difungsikan pada semua sistem operasi smartphone dimana salah satunya adalah Android. WhatsApp memiliki fitur mengirim pesan teks, gambar, video, audio, dokumen bahkan percakapan langsung. Beberapa penelitian sebelumnya melakukan eksperimen mobile forensik pada WhatsApp sebagai barang bukti, dengan menggunakan metode yang berbeda-beda. Perbedaan dari penelitian sebelumnya, penelitian ini melakukan serangan remote access trojan terhadap smartphone menggunakan aplikasi Sypnote. Spynote membangun aplikasi dengan ekstensi .apk yang berisi malware. Serangan yang dilakukan berhasil mengontrol perangkat smartphone sehingga dapat menghapus basis data WhatsApp dan file media seperti audio, dokumen, gambar, video dan sebagainya. Basis data WhatsApp yang terhapus menyebabkan semua data-data pada percakapan WhatsApp hilang. Data yang terhapus tersebut direcovery menggunakan DB.Browser.SQLite dan WhatsApp Viewer untuk dijadikan barang bukti.

Kata kunci : smartphone, WhatsApp, Android, mobile forensik, remote access trojan, malware.

1)Mahasiswa Fakultas Teknologi Informasi Jurusan Teknik Informatika, Univesitas Kristen Satya

Wacana Salatiga

1. Pendahuluan

Perkembangan teknologi komunikasi dan informasi pada era ini semakin maju, salah satunya adalah perkembangan teknologi smartphone. Smartphone merupakan telepon genggam yang mempunyai kemampuan dengan penggunaan dan fungsi yang menyerupai komputer dengan ragam sistem operasi yang digunakan. Pengguna smartphone di Indonesia berdasarkan data lembaga riset Digital Marketing Emarketer memperkirakan pada 2018 jumlah pengguna aktif smartphone akan mencapai 100 juta orang [1]. Rata-rata pengguna smartphone terhubung ke internet untuk mencari informasi dan mengakses data atau melakukan komunikasi satu sama lain melalui aplikasi jejaring sosial . Salah satu aplikasi jejaring sosial yang sangat popular digunakan saat ini adalah WhatsApp.

Pendiri WhatsApp Jan Koum pada tanggal 2 Februari 2016 mengungumkan bahwa jumlah pengguna aktif bulanannya telah menyentuh angka 1 miliar pengguna. Data menarik lainnya, pesan yang ada pada WhatsApp ada sekitar 42 miliar, 1,6 miliar foto, 1 miliar grup dan video 250 juta [2]. Semua data yang ada telah di amankan menggunakan sistem keamanan End-to-End Encryption (E2EE). Mode keamanan tersebut sama seperti yang digunakan imessage aplikasi milik Apple. Setiap pesan yang dikirim langsung dienkripsi secara aman dan hanya bisa dibuka oleh pengirim dan penerima. Fitur tersebut otomatis aktif ketika berkirim pesan dengan syarat perangkat yang berhubungan sudah menggunakan versi terbaru aplikasi WhatsApp [3].

Adanya metode E2EE muncul berbagai penelitian mencari kelemahan dari E2EE WhatsApp, salah satunya Tobias Boelter peneliti keamanan dan kripto dari Universitas California Berkeley yang melakukan penelitian WhatsApp Backdoor/Vulnerability Demonstration. Berdasarkan hal tersebut maka dilakukan penelitian mobile forensik pada WhatsApp dengan menggunakan serangan Remote Access Trojan (RAT). Serangan RAT dilakukan pada sebuah smartphone bersistem operasi Android dengan menanamkan malware dalam bentuk aplikasi berekstensi .apk. Serangan tersebut mencoba mengontrol smartphone dari jarak jauh menggunakan jaringan internet sehingga dapat mengakses file manager smartphone. File manager merupakan perangkat lunak yang menyediakan antarmuka untuk bekerja dengan sistem berkas. File manager digunakan untuk menangani beberapa perintah dasar operasi file seperti copy, move, delete, dan rename. Berdasarkan fungsi file manager yang dapat menghapus berkas, maka penelitian ini menghapus basis data WhatsApp wa.db dan msgstore.db yang

terdapat pada direktori “data/data/com.whatsapp/databases” dimana kedua basis

data tersebut merupakan penyimpanan data percakapan WhatsApp. Basis data yang terhapus menyebabkan data-data percakapan WhatsApp terhapus bahkan menyebabkan aplikasi WhatsApp pada smartphone eror, dengan kejadian tersebut maka penelitian ini mencoba memulihkan kembali percakapan tersebut dengan bantuan beberapa aplikasi.

mobile forensik sehingga nantinya semua kasus-kasus kejahatan komputer yang dihasilkan melalui artefak digital dapat dijadikan sebagai bukti secara sah di pengadilan. Batasan masalah pada penelitian ini lebih fokus terhadap smartphone yang bersistem operasi Android dengan user root .

2. Kajian Pustaka

Dalam penelitian sebelumnya yang dilakukan Kharje [4] melakukan eksperimen serangan backdoor terhadap perangkat Android. Penelitian ini membuat rajikan payload dalam bentuk aplikasi apk yang dibuat dari aplikasi Metasploit Framework Kali Linux. Payload tersebut ditanam pada salah satu perangkat Android korban, dan kemudian di remote dari Kali Linux. Penelitian ini mencoba mendeteksi aplikasi .apk yang telah dibuat menggunakan antivirus, namun aplikasi yang mengandung malware tersebut tidak di deteksi oleh antivirus. Penelitian ini bertujuan untuk mencoba melakukan serangan backdoor dengan hasil akhir mampu memberikan solusi untuk menanggulangi serangan tersebut.

Penelitian yang dilakukan Dohyun [5] membahas analisis investigasi forensik digital pada ponsel melalui log sistem file 4rd Extended (Ext4) Android. Dalam sistem file Ext4 Android, semua transaksi yang dilakukan pengguna Android terbackup dalam sistem tersebut baik itu membuat, menghapus maupun memodifikasi. Oleh karena itu, menganalisis log sistem file Ext4 pada Android dapat memberikan solusi untuk mengetahui file apa saja yang telah di akses oleh pengguna serta dapat memulihkan file yang telah dihapus dengan menemukan informasi status sebelumnya. Penelitian ini berhasil menganalisis area log sistem file Ext4 dan mengembangkan tools JDForensic, yang mengekstrak data log sistem file untuk memulihkan data yang dihapus dan menganalisis tindakan pengguna.

Penelitian yang dilakukan oleh Aziz [6] membahas forensik digital dengan metoda ekstrak dan analisis data pada smartphone dengan sistem operasi Android menggunakan aplikasi Sleuth Kit Autopsy. Penelitian ini berhasil mengekstrak dan menganalisis data email, kontak, pesan, kalender, dan gambar, dimana data tersebut telah terhapus dari memori smartphone. Sama halnya dengan Thakur [7] yang melakukan penelitian terhadap forensik digital dengan metoda ekstrak dan analisis data pada smartphone namun, dalam penelitian ini lebih fokus terhadap data yang ada pada aplikasi WhatsApp. Penelitian ini berhasil mengekstrak data WhatsApp yang berada pada basis data memori internal perangkat smartphone.

WhatsApp. Penelitian ini berhasil menganalisis daftar kontak dan kronologi pesan yang telah ditukar oleh pengguna layanan, informasi kontak tertentu yang telah ditambahkan, kontak dan waktu ketika terhapus, chat log waktu, media url yang dikirim dan diterima serta pesan yang telah dihapus dari tampilan WhatsApp dimana, menggunakan metode live memory [3].

Penelitian yang dilakukan oleh Walnycky [10] menerapkan metoda yang digunakan oleh Karpisek dan Anglano. Pada penelitian tersebut dilakukan percobaan dengan berbagai macam media social messaging yang popular untuk Android dan lalulintas jaringan dari 20 aplikasi pesan. Hasil penelitian tersebut mampu merekontruksi beberapa atau seluruh isi 16 pesan dari 20 aplikasi yang diuji yang berdampak buruk pada langkah-langkah keamanan dan privasi yang diterapkan oleh aplikasi sehingga dapat ditafsirkan secara positif untuk tujuan pengumpulan bukti oleh praktisi forensik digital [3].

Bjornson [11] melakukan penelitian mobile forensic terhadap data cloud dengan studi kasus pada sistem operasi iPhone dan Android. Dalam mengekstrak data yang didapatkan dari cloud digunakan dua metode yaitu menggunakan mode bootloader dan mode Android Debugging Bridge (ADB). Mode bootloader merupakan bootloader khusus yang diupload ke telepon yang memungkinkan mengunduh penuh memori internal smartphone. Mode ini direkomendasikan oleh Cellebrite dan tidak perlu mengetahui kode akses untuk perangkat karena sistem operasi tidak pernah dimuat dalam ekstraksi. Sedangkan mode ADB pemeriksa harus mengaktifkan USB debugging pada perangkat, yang dilakukan secara manual di telepon setelah sistem operasi masuk dan masukkan kode akses. Selain mengetahui kode akses untuk memudahkan hal ini, akses root juga harus diperoleh ke perangkat untuk memungkinkan undahan lengkap pada memori internal. Penelitian ini menggunakan Cloud Analyzer sebagai aplikasi untuk mengekstrak data cloud.

Ada beberapa definisi yang bisa dijadikan acuan tentang apa sebenarnya forensik digital. Menurut Marcella [12] forensik digital adalah aktivitas yang berhubungan dengan pemeliharaan, identifikasi, pengambilan/penyaringan, dan dokumentasi bukti digital dalam kejahatan komputer. Sedangkan menurut Casey [13] forensik digital merupakan karakteristik bukti yang mempunyai kesesuaian dalam mendukung pembuktian fakta dan mengungkap kejadian berdasarkan bukti statistic yang meyakinkan. Definisi di atas dapat disimpulkan bahwa forensik digital adalah penggunaan teknik analisis dan investigasi untuk mengidentifikasi, mengumpulkan, memeriksa dan menyimpan bukti/informasi yang secara magnetis tersimpan/disandikan pada komputer atau media penyimpanan digital sebagai alat bukti dalam mengungkap kasus kejahatan yang dapat dipertanggunjawabkan secara hukum. Karena luasnya lingkup yang menjadi objek penelitian dan pembahasan forensik digital maka ilmu forensik digital dibagi dalam beberapa bagian yaitu network atau firewall forensik, basis data forensik, disk forensik, dan mobile forensik [14].

kemampun komunikasi [8]. Aplikasi atau alat bantu dalam penyelidikan mobile forensik banyak tersedia baik yang open source maupun berbayar. Aplikasi yang open source misalnya Sans Sift, ProDicover Basic, Volatility, FTK Imager, Caine, Oxygen Forensic, WhatsApp Viewer, DB Browser for SQLite dan sebagainya. Penyelidikan mobile forensik terhadap aplikasi messenger WhatsApp banyak menggunakan metoda live memory atau bisa dikenal sebagai disk forensik.

WhatsApp tidak menyimpan data pengguna di dalam server miliknya, terkecuali pesan belum terkirim yang akan disimpan di server dengan waktu maksimal 30 hari sebelum dihapus. Basis data WhatsApp akan tersimpan dalam memori internal smartphone dan terbackup pada cloud pengguna. Keamanan WhatsApp menggunakan metode End-to-End Encryption untuk versi terbarunya. Fitur E2EE WhatsApp mengadopsi protokol yang dimiliki oleh aplikasi signal yang di desain berbasis Open Whisper System (OWS). OWS merupakan sistem yang didesain untuk menghindari serangan dari pihak ketiga dalam mencuri data pesan maupun panggilan. Metode E2EE menggunakan tiga tipe kunci publik diantaranya yaitu Identity Key Pair, Signed Pre Key, dan One-time Pre Keys. Ketiga kunci publik tersebut masing-masing menggunakan pasangan kunci berjenis Curve25519. Curve25519 merupakan sebuah elliptical curve dengan panjang 128 bit yang menggunakan konsep Eliptic Curve Deffie-Hellman (ECDH) [15]. Curve25519 memiliki kecepatan komputasi yang baik yang dapat diterapkan pada algoritma kriptografi [16]. Pada saat registrasi, WhatsApp client akan mentransmisikan public Identity Key, publik signed Pre Key (dengan signature-nya) dan sejumlah public One-time Pre Keys ke server WhatsApp. Server WhatsApp menyimpan kunci publik beserta identitas pengguna WhatsApp [15].

Android merupakan sistem operasi yang berbasis Linux untuk telepon seluler seperti smartphone dan tablet [17]. Awalnya, Google Inc membeli Android Inc pendatang baru yang membuat perangkat lunak ponsel. Kemudian untuk mengembangkan Android, debentuklah Open Handset Alliance, konsorsium dari 34 perusahaan perangkat keras, perangkat lunak dan telekomunikasi, termasuk Google, HTC, Intel, Motorola, Qualxomm, T-Mobile dan Nvidia [18]. Android menyediakan platform terbuka bagi para pengembang untuk menciptakan aplikasi mereka sendiri yang akan digunakan oleh bermacam perangkat seluler. Android yang menyediakan platform terbuka tersebut menguntungkan bagi pihak-pihak tertentu untuk membuat aplikasi yang bertujuan meretas atau mengakses informasi pengguna Android. Banyak aplikasi sekarang pada Android telah disisipkan malware guna untuk melakukan serangan remote access trojan terhadap Android.

3. Metodologi Penelitian

Analisis mobile forensik pada serangan remote access trojan menggunakan metode mobile forensik yang dibuat oleh National Institute of Standard and Technology (NIST). Bagan metode mobile forensik yang digunakan dapat dilihat pada Gambar 1.

Preservation Acquisition Examination and

Analysis Reporting

Gambar 1 Bagan Metode Mobile Forensik [19]

Preservation merupakan tahap awal dari penelitian ini, dimana tahap preservation melibatkan proses pencarian, pengakuan, dokumentasi dan pengumpulan barang bukti berbasis elektronik. Adapun barang bukti tersebut yaitu sebuah laptop dan dua buah smartphone. Barang bukti yang telah terkumpul didokumentasikan dengan mencatat spesifikasi perangkat keras dan perangkat lunak. Dokumentasi dan spesifikasi barang bukti dapat dilihat pada Gambar 2 dan Tabel 1.

Gambar 2 Bukti Digital

Tabel 1 Spesifikasi Hadware dan Software

Device Spesifikasi

Hadware Software

Evidence 1 Toshiba Satellite L745

Windows 7 Professional x64bit Processor Intel® Core™ i3-2310M

RAM 4096 MB

Evidence 2 Samsung Galaxy V SM-G313HZ

Android 5.1.1, WhatsApp 2.17.251

Processor Single Core 1.2 GHz RAM 0.5 GB

Evidence 3 Samsung Galaxy SM-J500G

Android 6.0.1, WhatsApp 2.17.251

Acquisition merupakan tahap kedua dimana proses acquisition melakukan proses imaging atau mendapatkan informasi dari smartphone dan media yang terkait. Proses dalam pencarian informasi tersebut melibatkan beberapa hal mulai dari identifikasi perangkat smartphone, akusisi memori smartphone baik memori internal maupun eksternal serta menggunakan layanan berbasis cloud. Identifikasi perangkat smartphone dilakukan dengan menginstall Android Debug Bridge (ADB) pada smartphone dan menghubungkan smartphone ke Personal Computer (PC) menggunakan kabel data microUSB 2.0. Tools untuk mengakusisi smartphone menggunakan Forensic Tool Kit (FTK) Imager dan ClockWorkMod (CWM). FTK imager digunakan untuk imaging atau recovery data pada memori eksternal menggunakan card reader sedangkan CWM digunakan untuk backup file yang ada pada partisi memori internal ke memori eksternal. Koneksi smartphone ke PC menggunakan kabel data terdeteksi sebagai portable media bukan removable disk sehingga FTK imager tidak dapat melakukan imaging. Berdasarkan hal tersebut maka dilakukan backup file dari memori internal ke sd card menggunakan CWM sehingga FTK imager dapat melakukan imaging melalui card reader. Hasil yang diharapkan dari tahap ini yaitu recovery basis data WhatsApp dan data WhatsApp lainnya melalui imaging menggunakan FTK imager dan CWM. Semua hasil imaging akan ditempatkan pada satu direktori sehingga mudah untuk di periksa dan dianalisis.

Examination dan analysis merupakan proses mengungkap bukti dengan menganalisa data berdasarkan hasil proses imaging yang didapatkan. Proses pembuktian tersebut menggunakan aplikasi DB.Browser.SQLite dan WhatsApp Viewer dimana keduanya berfungsi untuk mengekstrak basis data WhatsApp. Terdapat dua file basis data WhatsApp yang dianalisis diantaranya yaitu msgstore.db dan wa.db. Kedua basis data tersebut sebelumnya dihapus oleh attacker dari smartphone korban serta data yang ada pada direktori

“internalstorage/WhatsApp” sehingga harus direcovery ulang. Hasil dari recovery tersebut merupakan hasil tahap imaging yang dianalisis untuk mendapatkan artefak digital sehingga dapat dilaporkan sebagai barang bukti. Sebagai acuan barang bukti yang akan dianalisa diantaranya: (1) Pesan teks. (2) Pesan gambar. (3) Pesan video. (4) Pesan audio. (5) Pesan dokumen. (6) Panggilan telepon masuk dan keluar. (7) Kontak WhatsApp. (8) ID Key WhatsAp user. (9) Status WhatsApp user. (10) Share Location. (11) Link Website. Beberapa acuan tersebut disesuaikan dengan fitur-fitur yang ada pada WhatsApp misalnya pengiriman pesan melalui gambar, video, file musik atau audio dan sebagainya.

menghasilkan semua data yang diperoleh atau memungkinkan pemeriksa untuk memilih data yang relevan yaitu item yang diberi bookmark untuk laporan akhir. Termasuk hanya temuan yang relevan dalam laporan meminimalkan ukuran dan mengurangi kebingungan bagi pembaca. Hasil akhir dari laporan penelitian ini berupa barang bukti yang berhasil direcovery disertai dengan nama file, jenis file, sumber recovery file, size, access time, creation time, modified time.

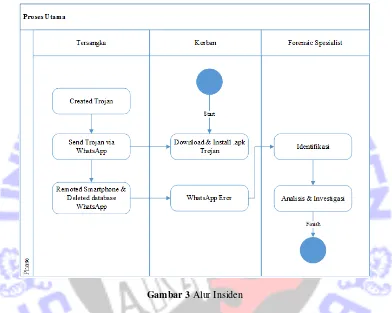

Gambar 3 Alur Insiden

Pada Gambar 3 menunjukkan alur insiden yang terjadi pada penelitian, dimana awal masalah dimulai saat korban mendapatkan pesan WhatsApp dari tersangka yang berisi link aplikasi trojan. Aplikasi tersebut dibangun menggunakan aplikasi mata-mata Spynote. Aplikasi yang berisi trojan di upload tersangka ke dalam google drive dan link yang dihasilkan dikirim melalui WhatsApp sehingga korban mengunggah dan mengiinstall aplikasi tersebut pada perangkat smartphone. Trojan yang ada pada aplikasi tersebut digunakan oleh tersangka untuk mengontrol atau meremote smartphone korban. Ketika tersangka berhasil meremote smartphone korban maka data-data yang ada pada perangkat smartphone korban dapat di copy, delete atau rename. Pada insiden ini tersangka menghapus basis data WhatsApp korban dan data-data yang ada pada direktori

4. Hasil dan Pembahasan

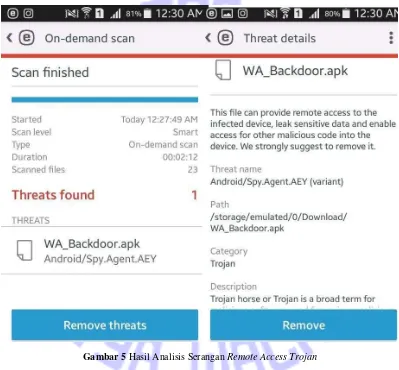

Analisis dan investigasi mobile forensik WhatsApp pada serangan remote access trojan menggunakan metode mobile forensik yang digunakan saat spesialis forensik mendapatkan bukti elektronik korban yang telah di serang. Analisis serangan RAT pada smartphone korban menggunakan antivirus Eset Smart Security Mobile. Hasil dari scanning tersebut menjadi bukti bahwa smartphone korban telah diserang menggunakan serangan RAT. Hasil analisis bahwa terjadi serangan RAT dapat dilihat pada Gambar 5.

Gambar 5 Hasil Analisis Serangan Remote Access Trojan

WA_Backdoor yang telah diinstall masih tetap ada sehingga harus diuninstall secara manual.

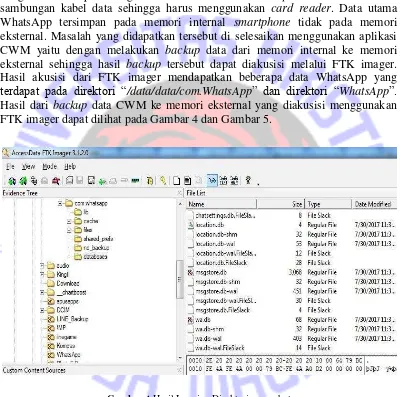

Bukti elektronik yang telah terkumpul menandakan bahwa proses preservation dalam penelitian telah dilakukan dan lanjut ke tahap berikutnya yaitu tahap acquisition. Proses acquisition merupakan proses mengakusisi barang bukti elektronik yang didapatkan dari korban. Langkah awal dalam tahap ini yaitu mencoba mengakusisi smartphone korban melalui aplikasi FTK imager. FTK imager tidak dapat mengidentifikasi keberadaan smartphone korban melalui sambungan kabel data sehingga harus menggunakan card reader. Data utama WhatsApp tersimpan pada memori internal smartphone tidak pada memori eksternal. Masalah yang didapatkan tersebut di selesaikan menggunakan aplikasi CWM yaitu dengan melakukan backup data dari memori internal ke memori eksternal sehingga hasil backup tersebut dapat diakusisi melalui FTK imager. Hasil akusisi dari FTK imager mendapatkan beberapa data WhatsApp yang

terdapat pada direktori “/data/data/com.WhatsApp” dan direktori “WhatsApp”.

Hasil dari backup data CWM ke memori eksternal yang diakusisi menggunakan FTK imager dapat dilihat pada Gambar 4 dan Gambar 5.

Gambar 4 Hasil Imaging Direktori com.whatsapp

Gambar 4 menunjukkan hasil data dari direktori com.whatsapp yang terdiri dari beberapa direktori didalamnya. Berdasarkan acuan tahap ini didapatkan hasil recovery basis data WhatsApp wa.db dan msgstore.db yang terdapat pada

direktori “data/data/com.whatsapp/databases”. Pada Gambar 4 basis data wa.db

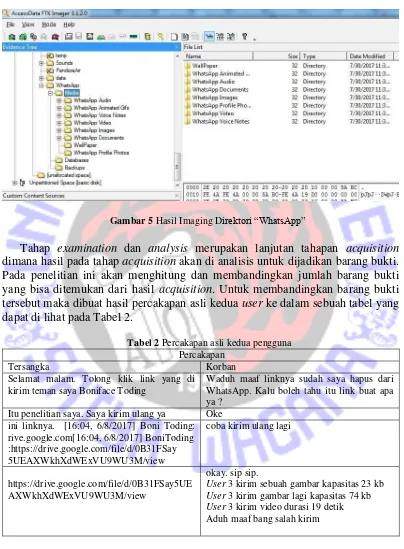

dan msgstore.db terdapat tanda silang yang menandakan bahwa file tersebut sebelumnya pernah dihapus dari perangkat.Gambar 5 menunjukkan hasil imaging dari FTK imager yang didapatkan sebuah direktori “WhatsApp”. Direktori

yang akan di analisis untuk mendapatkan artefak digital. Berdasarkan hasil imaging yang didapatkan dari aplikasi FTK imager dan CMW maka hasil tersebut yang akan dianalisis pada tahap examination dan analysis.

Gambar 5 Hasil Imaging Direktori “WhatsApp”

Tahap examination dan analysis merupakan lanjutan tahapan acquisition dimana hasil pada tahap acquisition akan di analisis untuk dijadikan barang bukti. Pada penelitian ini akan menghitung dan membandingkan jumlah barang bukti yang bisa ditemukan dari hasil acquisition. Untuk membandingkan barang bukti tersebut maka dibuat hasil percakapan asli kedua user ke dalam sebuah tabel yang dapat di lihat pada Tabel 2.

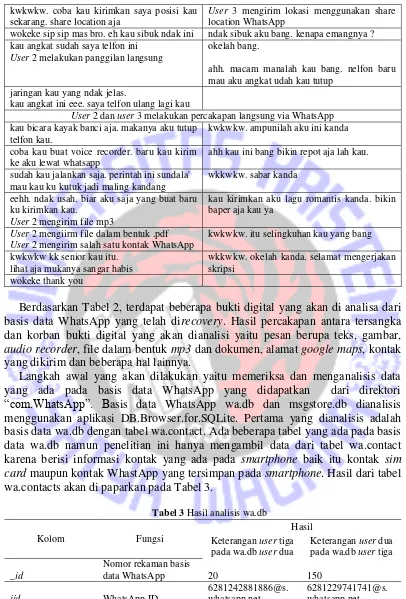

Tabel 2 Percakapan asli kedua pengguna

Percakapan

Tersangka Korban

Selamat malam. Tolong klik link yang di kirim teman saya Boniface Toding

Waduh maaf linknya sudah saya hapus dari WhatsApp. Kalu boleh tahu itu link buat apa ya ?

Itu penelitian saya. Saya kirim ulang ya Oke ini linknya. [16:04, 6/8/2017] Boni Toding: rive.google.com[16:04, 6/8/2017] BoniToding :https://drive.google.com/file/d/0B31FSay 5UEAXWkhXdWExVU9WU3M/view

coba kirim ulang lagi

https://drive.google.com/file/d/0B31FSay5UE AXWkhXdWExVU9WU3M/view

okay. sip sip.

kwkwkw. coba kau kirimkan saya posisi kau sekarang. share location aja

User 3 mengirim lokasi menggunakan share location WhatsApp

wokeke sip sip mas bro. eh kau sibuk ndak ini ndak sibuk aku bang. kenapa emangnya ? kau angkat sudah saya telfon ini

User 2 melakukan panggilan langsung

okelah bang.

ahh. macam manalah kau bang. nelfon baru mau aku angkat udah kau tutup

jaringan kau yang ndak jelas.

kau angkat ini eee. saya telfon ulang lagi kau

User 2 dan user 3 melakukan percakapan langsung via WhatsApp kau bicara kayak banci aja. makanya aku tutup

telfon kau.

kwkwkw. ampunilah aku ini kanda

coba kau buat voice recorder. baru kau kirim ke aku lewat whatsapp

ahh kau ini bang bikin repot aja lah kau.

sudah kau jalankan saja. perintah ini sundala' mau kau ku kutuk jadi maling kandang

wkkwkw. sabar kanda

eehh. ndak usah. biar aku saja yang buat baru ku kirimkan kau.

User 2 mengirim file mp3

kau kirimkan aku lagu romantis kanda. bikin baper aja kau ya

User 2 mengiirm file dalam bentuk .pdf User 2 mengirim salah satu kontak WhatsApp

kwkwkw. itu selingkuhan kau yang bang

kwkwkw kk senior kau itu. lihat aja mukanya sangar habis

wkkwkw. okelah kanda. selamat mengerjakan skripsi

wokeke thank you

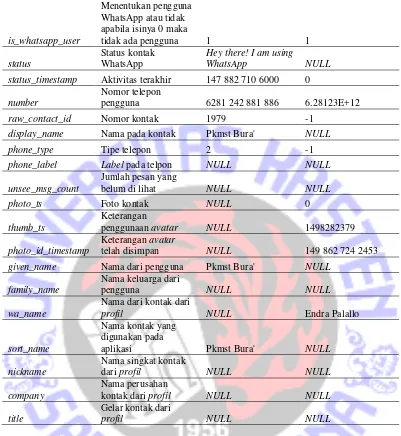

Berdasarkan Tabel 2, terdapat beberapa bukti digital yang akan di analisa dari basis data WhatsApp yang telah direcovery. Hasil percakapan antara tersangka dan korban bukti digital yang akan dianalisi yaitu pesan berupa teks, gambar, audio recorder, file dalam bentuk mp3 dan dokumen, alamat googlemaps, kontak yang dikirim dan beberapa hal lainnya.

Langkah awal yang akan dilakukan yaitu memeriksa dan menganalisis data yang ada pada basis data WhatsApp yang didapatkan dari direktori

“com.WhatsApp”. Basis data WhatsApp wa.db dan msgstore.db dianalisis

menggunakan aplikasi DB.Browser.for.SQLite. Pertama yang dianalisis adalah basis data wa.db dengan tabel wa.contact. Ada beberapa tabel yang ada pada basis data wa.db namun penelitian ini hanya mengambil data dari tabel wa.contact karena berisi informasi kontak yang ada pada smartphone baik itu kontak sim card maupun kontak WhastApp yang tersimpan pada smartphone. Hasil dari tabel wa.contacts akan di paparkan pada Tabel 3.

Tabel 3 Hasil analisis wa.db

Kolom Fungsi

is_whatsapp_user

Menentukan pengguna WhatsApp atau tidak apabila isinya 0 maka

tidak ada pengguna 1 1

status_timestamp Aktivitas terakhir 147 882 710 6000 0

number

Nomor telepon

pengguna 6281 242 881 886 6.28123E+12

raw_contact_id Nomor kontak 1979 -1

display_name Nama pada kontak Pkmst Bura' NULL

phone_type Tipe telepon 2 -1

phone_label Label pada telpon NULL NULL

unsee_msg_count

penggunaan avatar NULL 1498282379

photo_id_timestamp

Keterangan avatar

telah disimpan NULL 149 862 724 2453

given_name Nama dari pengguna Pkmst Bura' NULL

family_name

Nama keluarga dari

pengguna NULL NULL

wa_name

Nama dari kontak dari

profil NULL Endra Palallo

sort_name

Nama kontak yang digunakan pada

aplikasi Pkmst Bura' NULL

nickname

Nama singkat kontak

dari profil NULL NULL

company

Nama perusahan

kontak dari profil NULL NULL

title

Gelar kontak dari

profil NULL NULL

Tahap selanjutnya yaitu menganalisis basis data msgstore.db WhastApp. Basis data tersebut memiliki beberapa tabel, namun hanya tabel messages dengan kolom key_id dan data yang dianalisis. Kolom key_id merupakan kolom yang berisi kunci yang digunakan untuk mengenkrip percakapan kedua user sedangkan kolom data berisikan hasil percakapan. Analisis basis data msgstore.db hanya menggunakan satu pihak yaitu basis data dari korban. Hasil analisis key_id dan data pada kolom messages basis data msgstore.db akan dipaparkan pada Tabel 5.

Tabel 4 Hasil Analisis tabel messages

User 2 User 3

key_id data key_id data

3EB08464BD 8C25F64528

Selamat malam.Tolong klik link yang di kirim teman saya Boniface Toding

3EB018EE5A 7A972C0ED2

buat apa ya ? 3EB0374DA8

9F4A466118

itu penelitian saya. saya kirim ulang ya

3EB0857914B 15BCB48EC oke

3EB0B6FC07 AE44202B8B

ini linknya. [16:04, 6/8/2017] Boni Toding: rive.google.com

88734B6629 coba kirim ulang lagi.

3EB033EA15

User 3 mengirim gambar (https://mmg.whatsapp.net/

User 3 mengirim gambar (https://mmg.whatsapp.net/

User 3 mengirim video (https://mmg.whatsapp.net/ d/f/ApsHfZbSs0z4HtwV9B wdVFYzVl0Ne2v4jZp64io Ih4.enc)

3EB0B3253C

854AF9BC09 aduh maaf bang salah kirim

3EB0439C66 3

AAD9E3772

kwkwkw. coba kau kirimkan saya posisi kau sekarang. share location aja

C2885238813 82D506CC31 7D3D4B029

User 3 mengirimkan alamat melalui share location kau sibuk ndak ini

3EB04A07F7 A08CF959A6

ndak sibuk aku bang. kenapa emangnya ? 3EB07A8841

F19AA26A67

kau angkat sudah saya telfon ini

3EB0EC2821

EAF01C07E4 okelah bang. call:DDA35

A5136879 D2D8F830 089A444A9

User 2 melakukan panggilan (call_screen_presented)

3EB0A0AB33 8E6A9275B4

ahh. macam manalah kau bang. nelfon baru mau aku angkat udah kau tutup 3EB0FF2818

F25FAE0926 jaringan kau yang ndak jelas.

call:C98E32 DEAE4A8 22A1775ED 3E5CCB46

User dua dan tiga melakukan obrolan menggunakan media telfon pada WhatsApp

3EB0AB5575 11B54D9DC6

kau bicara kayak banci aja. makanya aku tutup telfon kau.

3EB022BE57

coba kau buat voice recorder. baru kau kirim ke aku lewat whatsapp

3EB063D5EE 6A3DB7D072

ahh kau ini bang bikin repot aja lah kau. 3EB075F3DC

ECDF9412DC

sudah kau jalankan saja.

perintah ini sundala' 3EB05E409C

523E157FA3

mau kau ku kutuk jadi maling kandang

3EB061BCE2

629F4E2DCB wkkwkw. sabar kanda. 3EB002A9A5

3B5CD7FEE 3

eehh. ndak usah. biar aku saja

yang buat baru ku krimkan kau.

122A89B165 EC6F612FE9 6ABCEE2506

User dua mengirimkan file dalam bentuk mp3 (https://

kau kirimkan aku lagu romantis kanda. bikin baper aja kau ya

3EB0639EFA D2EE7348E8

User 3 mengirimkan dokumen Microsoft word

User 3 mengirimkan kontak WhatsApp (BEGIN:VCARD

B65A7FB8D lihat aja mukanya sangar habis

3EB086BD596

location. (7). Link website. Percakapan kedua user dapat dilihat langsung ketika basis data msgstore.db di ekstrak menggunakan WhatsApp Viewer seperti pada Gambar 6.

Gambar 6 Hasil ekstrak WhatsApp View

Selanjutnya yang dianalisis adalah data yang ada pada direktori “WhatsApp”.

Seperti yang telah dipaparkan pada Gambar 5 beberapa direktori didalamnya yang berisi informasi media. Hasil akusisi tersebut menyimpan data-data yang masih utuh dimana berisi data gambar, audio, video dan dokumen. Hasil yang didapatkan dapat dilihat pada Gambar 7.

Gambar 7 Hasil Ekstrak Direktori “WhatsApp”

Tabel 5Reporting hasil akhir artefak digital

Share Location Teks

msgstore.db

Link Website Teks

Gambar 6 Grafik hasil recovery data

Pesan dalam bentuk teks, gambar, video, dokumen, audio, kontak dan status meskipun semuanya di hapus dari messenger WhatsApp namun penelitian ini berhasil merecovery semua data tersebut.

5. Simpulan

Berdasarkan penelitian yang dilakuan mulai dari tahap preservation hingga reporting hasil artefak digital yang didapatkan dari basis data WhatsApp maka ditarik kesimpulan : 1). Serangan terhadap user menggunakan serangan RAT berhasil dilakukan dengan memanfaatkan kelemahan dari Android. 2) Berhasil tidaknya serangan yang dilakukan tergantung dari keamanan smartphone. Apabila user menggunakan antivirus atau antimalware yang telah di aktivasi maka kemungkinan serangan yang dilakukan dapat gagal. 3) Serangan yang dilakukan menggunakan Spynote belum mampu merekam percakapan langsung antar user WhastApp 4). Basis data WhatsApp serta data-data WhatsApp lainnya 100 % dapat direcovery dan diekstrak bergantung dari lamanya waktu penghapusan. 5) Aplikasi CWM merupakan rekomendasi untuk recovery data meskipun smartphone tidak dalam keadaan rooting.

6. Daftar Pustaka

[1] Emarketer, 2014, 2 Billion Consumers Worlwide to Get Smart(phones) by 2016, https://www.emarketer.com/Article/2-Billion-Consumers-Worldwide-Smartphones-by-2016/1011694. Diakses tanggal 19 Februari 2017.

[3] Beny Nugraha, Mudrik Alaydrus, 2016, Whatsapp Forensics pada Android Smartphone: A Survey, Sinergi 20:207-210.

[4] Shivam Kharje, Rupal Sonawane, 2017, Android Backdoors, International Journal of Advances in Electronics and Computer 4:52-55.

[5] Dohyun Kim, Jungheum Park, Keun Gi Lee, Sangjin Lee, 2012, Forensic Analysis of Android Phone using Ext4 File System Journal Log, Springer 164:435-437.

[6] Normaziah A. Aziz, Fakhrulrazi Mokti, Mohd Nadhar M. Nozri, 2015, Mobile Device Forensics: Extracting and Analysing Data from an Android-based Smartphone, ResearchGate 32:127-131

[7] Neha S. Thakur, 2013, Forensic Analysis of WhatsApp on Android Smartphones,

[8] F. Karpisek, I. Baggili, F.Breitinger, 2015, WhatsApp Network Forensics: Dycrypting and Understanding the WhatsApp Call Signaling Messages, Digital Investigation 15:110-118.

[9] Cosimo Anglano, 2014, Forensic Analysis of WhatsApp Messenger on Android Smartphones, Digital Investigation Journal, 11:201-213.

[10] D. Walnycky, I. Baggili, A. Marrington, J. Moore, F. Breitinger, 2015, Network and Device Forensic Analysis of Android Social-Messaging Applications, Digital Investigations 14:77-84.

[11] John Bjornson, Aaron Hunter, 2016, Mobile Forensics for Clous Data: Practical and Legal Considerations, IEEE Xplore

[12] Marcella, Albert J., Jr. Doug Manendez, 2007, Cyber Forensics: A Field Manual for Collecting, Examining, and Preserving Evidence of Computer Crimes, United States of America:CRC Press LLC.

[13] Casey, Eoghan, 2004, Digital Evidence and Computer Crime, United States of America:Academic Press.

[14] Panji Panuntun, 2014, Digital Forensik dan Penanganan Pasca Insiden, https://www.academia.edu/10160684/DIGITAL_FORENSIK_DAN_PENANG ANAN_PASCA_INSIDEN, Diakses tanggal 3 Maret 2017.

[15] Calvin Li, Daniel Sanchez, Sean Hua, 2016, WhatsApp Security Paper Analysis – Mit, https://courses.csail.mit.edu/6.857/2016/files/36.pdf, Diakses Tanggal 5 Maret 2017.

[16] Daniel J. Bernstein, 2006, Curve25519: New Diffie-Hellman Speed Records, Springer 3958: 215.

[17] Mark Monitor, 2011, Android Overview, http://www.openhandsetalliance .com/android_overview.html, Diakses Tanggal 10 Maret 2017.

[18] Yesi Novaria Kunang, 2014, Analisis Forensik Malware pada Platform Android, ResearchGate 14:378.

![Gambar 1 Bagan Metode Mobile Forensik [19]](https://thumb-ap.123doks.com/thumbv2/123dok/3578865.1450917/12.595.113.512.195.772/gambar-bagan-metode-mobile-forensik.webp)