12

LANDASAN TEORI

2.1 Pengertian Sistem Informasi

Menurut O’brien (2006,p113), sistem informasi rangkaian orang, prosedur dan sumber daya yang mengumpulkan, mengubah dan menyebarkan informasi didalam organisasi

Menurut Gondodiyoto (2007,p112),sistem informasi didefinisikan sebagai kumpulan elemen-elemen atau sumber daya dan jaringan prosedur yang saling berkaitan secara terpadu, terintegrasi dalam suatu hubungan hierarki tertentu yang digunakan untuk mengolah data menjadi informasi.

Dari dua teori diatas dapat disimpulkan bahwa sistem informasi adalah sekumpulan data olahan yang saling terintegrasi dan saling melengkapi informasi untuk menghasilkan output yang baik.

2.1.1 Pengertian Data

Menurut McLeod, data terdiri dari fakta-fakta dan angka-angka yang relatif tidak berarti bagi pemakai. Sedangkan, menurut O’Brien (2006,p38) data adalah observasi mentah, yang biasanya mengenai fenomena fisik atau transaksi bisnis. Dapat disimpulkan bahwa definisi data adalah observasi mentah yang terdiri atas fakta-fakta dan angka-angka mengenai transaksi bisnis yang tidak berarti bagi pemakai jika belum dikelola.

2.1.2 Pengertian Sistem

Menurut O’Brien (2005, p29), Sistem adalah sekelompok komponen yang saling berhubungan, bekerja bersama untuk mencapai tujuan yang sama dengan menerima input serta menghasilkan output dalam proses transformasi yang terintegrasi.

Menurut McLeod dan Schell (2004, p9), Sistem adalah sekelompok elemen yang terintegrasi dengan maksud yang sama untuk mencapai suatu tujuan..

2.1.3 Pengertian Informasi

Menurut O’Brien (2007, p29), informasi adalah data yang telah diubah menjadi konteks yang berarti dan berguna bagi pemakai akhir tertentu.Dan menurut McLeod (2007, p15), informasi adalah data yang telah diproses atau data yang memiliki arti. Dapat disimpulkan bahwa informasi adalah data yang telah diolah atau diproses yang memiliki arti dan berguna bagi pemakai tertentu.

2.1.4 Pengertian Database

Menurut O’Brien (2007,p166), database merupakan suatu koleksi yang terintegrasi dimana secara logika berhubungan dengan record dan file.

Jadi database dapat diartikan sebagai kumpulan dari data-data yang saling berhubungan yang disimpan bersama-sama yang mempunyai kelebihan yaitu dapat melayani satu atau lebih aplikasi secara optimal. Bagian terkecil dari database yang mempunyai arti bagi tiap pengguna disebut data, kumpulan dari data disebut field, kumpulan dari field disebut record, kumpulan dari record disebut file, sedangkan kumpulan file disebut database.

2.2 Teknologi Informasi

Menurut O’Brien (2007,p6) teknologi informasi adalah hardware, software, telekomunikasi, manajemen database dan teknologi pemrosesan informasi lainnya yang digunakan didalam sistem informasi berbasis komputer.

Menurut William & Sawyer (2006,p4) teknologi informasi adalah berbagai perangkat teknologi yang membantu prosesproduksi,manipulasi ,penyimpanan, komunikasi dan menyebarluaskan informasi.

Kesimpulannya dari teknologi informasi adalah gabungan dari hardware, software, jaringan , telekomunikasi, manajemen database dan teknologi pemrosesan informasi lainnya yang digunakan didalam sistem informasi komputer yang berguna untuk menghasilkan sampai menyebarluaskan informasi.

2.2.1 Infrastruktur Teknologi Informasi 2.2.1.1 Hardware

Menurut O’Brien (2007,p6), hardware mencakup semua peralatan fisik yang digunakan dalam pemrosesan informasi. Hardware berkaitan dengan peralatan keras dengan media komunikasi, yang menghubungkan berbagai jaringan dan pemrosesan paket-paket data sehingga tranmisi data lebih efektif.

Hardware adalah semua mesin peralatan di komputer yang juga sering dikenal sebagai sistem komputer. Ada 6 kategori dasar dalam sistem komputer, yaitu :

1. Input device. berkaitan dengan peralatan, proses, atau saluran yang dilibatkan dalam pemasukan data ke sistem pemrosesan data. Alat input komputer mencakup keyboard, touch screen, pena, mouse dan lain-lain.

Alat-alat tersebut mengonversi data ke dalam bentuk elektronik dengan entri langsung atau melalui jaringan telekomunikasi ke dalam sistem komputer.

2. Proses. Central Processing Unit (CPU) adalah komponen pemrosesan utama dari sistem komputer.

3. Storage device. Fungsi storage dari sistem komputer berada pada sirkuit penyimpanan dari unit penyimpanan primer (primary storage unit) atau memori, yang didukung oleh alat penyimpanan sekunder (secondaru storage), seperti disket, magnetis, dan disk drive optical, memory card, flashdisk dan lain sebagainya.

4. Output device. Berkaitan dengan peralatan, proses, atau saluran yang dilibatkan dalam transfer data atau informasi ke luar dari sistem pemrosesan informasi. Alat output dari sistem mencakup unit tampilan visual, printer, unit respons audio, dan lain-lain. Alat-alat ini mengubah informasi elektronik yang dihasilkan oleh sistem komputer menjadi bentuk yang dapat dipresentasi ke pemakai, seperti monitor, printer, speaker.

5. Communicating device. Berkaitan dengan pengiriman informasi dan meneriman informasi dari orang atau komputer lain dalam satu jaringan. Contohnya, modem.

6. Connecting hardware. Termasuk hal-hal seperti terminal pararel yang menghubungkan printer, kabel penghubung yang menghubungkan printer ke terminal pararel dan peralatan penghubung internal yang sebagian besar termasuk alat pengantar untuk perjalanan informasi dari satu bagian hardware ke bagian lainnya.

2.2.1.2 Software

Menurut O’Brien (2007, p104) software meliputi semua rangkaian perintah pemrosesan informasi. Konsep umum software ini meliputi tidak hanya rangkaian perintah informasi yang disebut program dengan hardware komputer pengendalian dan langsung, tetapi juga rangkaian perintah pemrosesan informasi yang disebut prosedur yang dibutuhkan orang-orang.

Menurut Williams and Sawyer, software adalah program yang secara elektronik mengkodekan instruksi yang memberitahukan hardware komputer untuk melakukan tugas. Ada 2 tipe utama dari software, yaitu application software dan system software. Application software manajemen risiko berkaitan dengan potensi kerugian, termasuk kerugian ekonomi, penderitaan manusia, atau yang dapat mencegah organisasi dari yang untuk mencapai tujuannya, sedangkan system software memungkinkan perangkat lunak aplikasi untuk berinteraksi dengan komputer dan membantu komputer mengelola sumber daya internal dan eksternal.

System software dibagi menjadi 2 sistem, yakni operating system dan utility software. Oprating system software adalah komponen utama dari perangkat lunak sistem dalam sistem komputer, sedangkan Utility software umumnya digunakan untuk mendukung, meningkatkan, atau memperluas program yang ada dalam sistem komputer.

2.2.2 Jaringan Komputer

Menurut Williams dan Sawyer (2005,p5) jaringan merupakan system yang saling terhubung dari berbagai komputer, terminal, dan saluran serta peralatan komunikasi.

Jaringan komputer menjadi penting bagi manusia dan organisasinya karena jaringan komputer mempunyai tujuan yang menguntungkan bagi mereka. Beberapa manfaat jaringan komputer adalah :

1. Pembagian perangkat peripheral : perangkat perferal seperti printer laser, disk driver, dan scanner biasanya sangat mahal. Akibatnya, penggunaan mereka. Biasanya, cara terbaik untuk melakukan ini adalah menghubungkan ke jaringan peripheral yang melayani beberapa pengguna komputer.

2. Pembagian Program dan Data: seluruh program, peralatan dan data yang dapat digunakan oleh setiap orang yang ada dijaringan tanpa dipengaruhi lokasi sumber dan pemakai.

3. Komunikasi yang baik : memungkinkan kerjasama antar orang-orang yang saling berjauhan melalui jaringan komputer baik untuk bertukar data maupun berkomunikasi.

4. Keamanan Informasi: sebelum jaringan menjadi hal yang umum, bisa saja sebuah data informasi hanya dilimiki oleh satu karyawan saja, yang disimpan di komputer yang bersangkutan. Apabila karyawan tersebut diberhentikan, atau kantor yang bersangkutan mengalami bencana kebakaran atau banjir, maka kantor tersebut akan kehilangan data informasi tersebut. Sekarang ini data-data tersebut dibuat cadangan atau digandakan pada perangkat penyimpanan jaringan yang dapat diakses oleh karyawan lain.

5. Akses ke dalam database : jaringan memungkinkan pengguna untuk memanfaatkan berbagai database, apapun database perusahaan swasta atau database public secara online melalui internet tersedia.

Berdasarkan tinjauan dari rentang geografis yang dicakup oleh suatu jaringan, jaringan komputer terbagi menjadi 5 jenis, yaitu WAN (Wide Area Network), MAN (Metropolitan Area Network), LAN (Local Area Network), HAN (Home Area Network), PAN (Personal Area Network).

1. WAN (Wide Area Network)

WAN adalah jaringan komunikasi yang mencakup area geografis yang luas. Contohnya jaringan komputer antar wilayah, antarkota, atau bahkan antarnegara. WAN digunakan untuk menghubungkan jaringan jaringan lokal yang satu dengan jaringan lokal yang lain sehingga pengguna atau komputer di lokasi yang satu dapat berkomunikasi dengan pengguna komputer di lokasi lain.

Menurut McLeod dan Schell (2007,p117) WAN digunakan untuk menghubungkan berbagai komputer dan perlatan lain bila jaraknya melalui batasan LAN dan MAN. Sistem telepon publik, digunakan untuk jaringan luas. Keuntungan utama penggunaan telepon publik adalah penurunan kecepatan transmisi. Kecepatan yang terbatas ini disebabkan oleh protokol untuk peralatan telepon. Sebagian besar data saat ini ditransimisikan melalui system telepon public dengan kecepatan antara 9.600 bit perdetik (kecepatan mesin faks) sampai 1Mbps. Namun, keunggulan jaringan luas adalah tidak seperti LAN, banyak protokol jaringan dapat digunakan dalam suatu WAN.

2. MAN (Metropolitan Area Network)

Jaringan komunikasi yang mencakup sebuah kota atau pinggiran kota. Jangkauan dari MAN ini antara 10 hingga 50 km. MAN ini merupakan jaringan yang tepat untuk membangun jaringan antar kantor-kantor dalam satu kota, anrata pabrik atau instansi, dan kantor pusat yang berada dalam jangkauannya.

Menurut McLeod dan Schell (2007, p117), MAN merupakan jaringan metropolitan atau yang sering dikenal dengan sebutan MAN (Metropolitan Arean Network) adalah jaringan dengan arean yang cukup luas mencakup suatu kota secara keseluruhan atau beberapa kota kecil yang berdekatan, jarak fisiknya sekitar 30 mil. MAN muncul ketika kebutuhan untuk menghubungkan beberapa komputer melampaui batas jarak LAN. Menhubungkan beberapa gedung dalam suatu organisasi seperti beberapa gedung dikampus, merupakan aplikasi yang paling umum. MAN merupakan topologi LAN dan beberapa protokol yang berkaitan dengan jaringan luas. Bedanya dengan LAN, MAN tidak menggunakan sistem telepon publik untuk mentransfer data. MAN yang umum mentransfer data dengan kecepatan 100Mbps karena medium komunikasi yang biasa digunakan sebagai serat optik.

3. LAN (Local Area Netwaork)

Menurut McLeod dan Schell (2007,p117), LAN merupakan jaringan komputer yang mencakup area dalam satu ruangan, satu gedung, atau beberapa gedung yang berdekatan, sebagai contoh : jaringan dalam satu

kampus yang terpadu atau disebuah lokasi perusahaan yang tergolong sebagai LAN.

LAN menghubungkan komputer dan alat di daerah geografis terbatas. Sebagai contoh, jaringan dalam satu kampus yang terpadu atau di sebuah lokasi perusahaan. LAN pada umumnya menggunakan media transisi berupa kabel (UTP atau serat optik), tetapi ada juga yang tidak meggunakan kabel dan disebut dengan Wireless LAN (WLAN). Kecepatan LAN berkisar anatara 10Mbps – 1Gbps.

2.2.2.1 Intranet, Internet, dan Ekstranet

Menurut McLeod dan Schell (2007,p117), Internet adalah jaringan komputer yang tumbuh cepat dan terdiri dari jutaan jaringan perusahaan, pendidikan, serta pemerintah yang menghubungkan ratusan juta komputer dan pemakaiannya di lebih dari dua ratus Negara didunia.

Menurut McLeod dan Schell (2007,p117), Intranet adalah jaringan yang terdapat didalam organisasi yang menggunakan teknologi internet (seperti server, browser web, protocol jaringan, TCP/IP, database publikasi dokumen Hipermedia HTML, dan lain lain) untuk menyediakan lingkungan yang mirip dengan internet didalam perusahaan yang memungkinkan saling berbagi informasi, komunikasi, kerjasama dan dukungan bai proses bisnis.

Menurut McLeod dan Schell (2007,p117), Ekstranet adalah hubungan jaringan yang menggunakan teknologi internet untuk saling menghubungkan intranet bisnis dengan intranet pelanggannya, supplier dan mitra bisnis lainnya.

2.2.3 Firewall

Menurut O’Brien (2007, p.458) ,firewall adalah sebuah sistem atau perangkat yang mengizinkan pergerakan lalu lintas jaringan yang dianggap aman untuk dilalui dan mencegah lalu lintas jaringan yang tidak aman. Metode penting yang digunakan untuk mengendalikan dan mengamankan internet dan berbagai macam jaringan merupakan kegunaan dari Firewall. Firewall dapat disebut sebagai “gatekeeper” atau penjaga pintu gerbang, yang melindungi intranet perusahaan dan jaringan komputer lainnya dari intrusi atau penyusup. Firewall pada umumnya juga digunakan untuk mengontrol akses terhadap siapapun yang memiliki akses terhadap jaringan pribadi dari pihak luar.

2.2.4 Virus

Menurut O’Brien (2007, p446), salah satu contoh kejahatan komputer yang paling bersifat merusak adalah virus komputer atau yang biasa disebut dengan worm. Virus adalah istilah yang paling popular, secara teknis, virus adalah kode program yang tidak dapat bekerja tanpa disertai atau dimasukkan ke dalam program yang lainnya. Worm sendiri merupakan program yang berbeda yang dapat berjalan tanpa bantuan.

Dapat disimpulkan bahwa virus adalah program yang bersifat merusak dan akan aktif dengan bantuan orang dan tidak dapat mereplikasi sendiri, penyebarannya karena dilakukan oleh orang, seperti copy file, biasanya melalui attachement email, game, program bajakan dan lain-lain.

2.2.5 Server

Menurut O’brien (2007, p190), server diartikan sebagai komputer yang mendukung aplikasi dan telekomunikasi dalam jaringan, serta pembagian peralatan perifreal, software dan database di antara berbagai terminal kerja dalam jaringan, dan yang kedua diartikan sebagai versi software untuk pemasangan server jaringan uang di desain untuk mengendalikan dan mendukung aplikasi pada mikro komputer klien dalam jaringan klien/server

2.2.6 Switch

Switch jaringan (atau switch untuk singkatnya) adalah sebuah alat jaringan yang melakukan bridging transparan (penghubung segementasi banyak jaringan dengan forwarding berdasarkan alamat MAC). Switch merupakan penghubung beberapa alat untuk membentuk suatu Local Area Network (LAN). Switch jaringan dapat digunakan sebagai penghubung komputer atau router pada satu area yang terbatas, switch juga bekerja pada lapisan data link, cara kerja switch hampir sama seperti bridge, tetapi switch memiliki sejumlah port sehingga sering dinamakan multi-port bridge (Wikipedia, 2010).

2.2.7 Router

Router adalah sebuah alat jaringan komputer yang mengirimkan paket data melalui sebuah jaringan atau internet menuju tujuannya, melalui sebuah proses yang dikenal sebagai routing. Router berfungsi sebagai penghubung antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke jaringan lainnya (Wikipedia, 2010).

2.2.8 Prosedur

Menurut O’Brien (2007, p.564), prosedur adalah satu set yang terdiri dari berbagai instruksi yang digunakan oleh orang-orang untuk menyelesaikan suatu tugas. Menurut Steve Flick dalam artikel Writing Policies and Procedures (2011), prosedur adalah proses yang didokumentasikan. Jadi, dapat disimpulkan bahwa prosedur adalah serangkaian aksi yang spesifik, tindakan, atau operasi yang harus dijalankan atau dieksekusi dengan cara yang sama dari keadaan yang sama. Lebih tepatnya, kata ini dapat mengidentifikasikan rangkaian aktifitas, tugas-tugas, langkah-langkah, dan proses-proses yang dijalankan.

2.3 Konsep Manajemen Risiko 2.3.1 Pengertian Risiko

Menurut Djojosoedarso (2005, p.2), istilah risiko sudah biasa dipakai dalam kehidupan kita sehari-hari, yang umumnya sudah dipahami secara intuitif. Akan tetapi, pengertian secara ilmiah dari risiko sampai saat ini masih tetap beragam, diantaranya :

a. Risiko adalah suatu variasi dari hasil-hasil yang dapat terjadi selama periode tertentu (Arthur Williams dan Richard, M.H).

b. Risiko adalah ketidakpastian (uncertainly) yang mungkin melahirkan peristiwa kerugian (loss) (A.Abas Salim).

Dari definisi risiko diatas, dapat disimpulkan bahwa risiko muncul karena adanya kerentanan (vulnerability) dan mengakibatkan ancaman yang dapat mengakibatkan dampak kepada perusahaan.

2.3.2 Macam-Macam Risiko

Menurut Djojosoedarso (2005, p3), risiko dibedakan dengan berbagai macam cara, antara lain:

1. Menurut sifatnya risiko dapat dibedakan kedalam:

a. Risiko yang tidak disengaja (risiko murni) adalah risiko yang apabila terjadi tentu menimbulkan kerugian dan terjadinya tanpa disengaja, misalnya: risiko terjadinya kebakaran, bencana alam, pencurian, penggelapan, pengacauan, dan sebagainya.

b. Risiko yang disengaja (risiko spekulatif) adalah risiko yang sengaja ditimbulkan oleh yang bersangkutan, agar terjadinya ketidakpastian memberikan keuntungan kepadanya, misalnya: risiko utang-piutang, perjudian, perdagangan berjangka (hedging), dan sebagainya.

c. Risiko fundamental adalah risiko yang penyebabnya tidak dapat dilimpahkan kepada seseorang dan yang menderita tidak hanya satu atau beberapa orang saja, tetapi banyak orang, seperti: banjir, angin topan dan sebagainya.

d. Risiko khusus adalah risiko yang bersumber pada peristiwa yang mandiri dan umumnya mudah diketahui penyebabnya, seperti: kapal kandas, pesawat jatuh, tabrakan mobil, dan sebagainya.

e. Risiko dinamis adalah risiko yang timbul karena perkembangan dan kemajuan (dinamika) masyarakat dibidang ekonomi, ilmu dan teknologi, seperti: risiko keuangan, risiko penerbangan luar angkasa. Kebalikannya disebut risiko statis, seperti: risiko hari tua, risiko kematian dan sebagainya.

2. Dapat tidaknya risiko tersebut dialihkan kepada pihak lain, maka risiko dapat dibedakan kedalam:

a. Risiko yang dapat dialihkan kepada pihak lain, dengan mempertanggungkan suatu objek yang akan terkena risiko kepada perusahaan asuransi, dengan membayar sejumlah premi asuransi, sehingga semua kerugian menjadi tanggungan pihak perusahaan asuransi.

b. Risiko yang tidak dapat dialihkan kepada pihak lain (tidak dapat diasuransikan); umumnya meliputi semua jenis spekulatif.

3. Menurut sumber atau penyebab timbulnya, risiko dapat dibedakan kedalam: a. Risiko intern, yaitu risiko yang berasal dari dalam perusahaan itu sendiri,

seperti: kerusakan aktiva karena ulah karyawan sendiri, kecelakaan kerja, kesalahan manajemen dan sebagainya.

b. Risiko ekstern, yaitu risiko yang berasal luar perusahaan, seperti: risiko pencurian, penipuan, persaingan, fluktuasi harga, perubahan kebijakan pemerintah, dan sebagainya.

2.3.3 Penanggulan Risiko

Menurut Djojosoedarso (2005, p4), upaya-upaya untuk menanggulangi risiko harus selalu dilakukan, sehingga kerugian dapat dihindari atau diminimumkan. Sesuai dengan sifat dan objek yang terkena risiko, ada beberapa cara yang dapat dilakukan perusahaan untuk meminimumkan risiko kerugian, antara lain:

1. Melakukan pencegahan dan pengurangan terhadap kemungkinan terjadinya peristiwa yang menimbulkan kerugian

2. Melakukan retensi, artinya mentolerir/membiarkan untuk sementara terjadinya kerugian, dan untuk mencegah terganggunya operasi perusahaan akibat kerugian tersebut disediakan sejumlah dana untuk menanggulanginya; 3. Melakukan pengendalian terhadap risiko

4. Mengalihkan / memindahkan risiko kepada pihak lain.

Tugas dari manajer risiko adalah berkaitan erat dengan upaya memilih dan menentukan cara-cara/metode-metode yang paling efisien dalam penanggulangan risiko yang dihadapi perusahaan.

2.4 Risiko Teknologi Informasi

2.4.1 Kategori Risiko Teknologi Informasi

Menurut Hughes (2006, p36), dalam penggunaan teknologi informasi berisiko terhadap kehilangan informasi dan pemulihannya yang tercakup dalam enam kategori, yaitu:

1. Keamanan

Risiko yang informasinya diubah atau digunakan oleh orang yang tidak berwenang, misalnya: kejahatan pada komputer, kebocoran internal dan terorisme cyber.

2. Ketersediaan

Risiko yang datanya tidak dapat diakses setelah kegagalan sistem, karena kesalahan manusia (human error), konfigurasi perusahaan, dan kurangnya pengurangan arsitektur.

3. Daya pulih

Risiko dimana informasi yang diperlukan tidak dapat dipulihkan dalam waktu yang cukup, setelah terjadinya kegagalan dalam perangkat lunak atau perangkat keras, ancaman eksternal, atau bencana alam.

4. Performa

Risiko dimana informasi tidak tersedia saat diperlukan, yang diakibatkan oleh arsitektur terdistribusi, permintaan yang tinggi dan topografi informasi teknologi yang beragam.

5. Daya skala

Risiko dimana perkembangan bisnis, pengaturan bottleneck, dan bentuk arsitektur menyebabkan perusahaan tidak mungkin menangani banyak aplikasi baru dan biaya bisnis secara efektif.

6. Ketaatan

Risiko yang manajemen atau penggunaan informasinya melanggar keperluan dari pihak pengatur. Yang dipersalahkan dalam hal ini mencakup aturan pemerintah, panduan pengaturan perusahaan dan kebijakan internal.

2.4.2 Kelas-kelas Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p49), risiko-risiko teknologi didefinisikan dalam tujuh kelas, dimana pada setiap kasus, teknologi informasi dapat juga melakukan kesalahan, tetapi konsekuensinya dapat berakibat negatif bagi bisnis. Kelas-kelas risiko teknologi informasi:

1. Projects-failing to deliver

Risiko ini bersangkutan dengan gagalnya suatu proyek TI. Beberapa contoh dari gagalnya penyampaian proyek adalah: proyek yang telat diselesaikan/tidak pada

waktunya, sumber daya dan biaya yang disediakan dalam penyelesaian proyek tidak sesuai dengan kebutuhannya sehingga menjadikan proyek tidak efisien dan dapat menganggu proses bisnis selama proses implementasi, dan juga hasil dari proyek tidak sesuai dengan keinginan dari yang diharapkan user.

2. IT service continuity-when business operations go off the air

Risiko ini berhubungan dengan pelayanan TI yang ketinggalan jaman dan tidak dapat diandalkan sehingga menganggu proses bisnis yang sedang berjalan. Biasanya berhubungan dengan sistem operasional dan produksi perusahaan serta kemampuan mereka untuk menyediakan kebutuhan dari user.

3. Information assets – failing to project and preserve

Risiko ini berhubungan khusus dengan kerusakan, kehilangan, dan eksploitasi asset informasi yang ada dalam sistem. Dampaknya bisa sangat fatal bagi perusahaan. Contohnya informasi yang penting bisa dicuri oleh perusahaan kompetitor, detail dari kartu kredit dapat dilihat oleh pihak yang tidak berwenang, sehingga dengan demikian akan merusak hubungan antara pelanggan dengan perusahaan. Ini tentunya akan sangat merugikan perusahaan.

4. Service providers and vendors – breaks in the IT value chain

Risiko ini berhubungan dengan kemampuan dari provider dan vendor. Bila mereka gagal dalam menyediakan pelayanan yang baik bagi kita, maka akan berdampak signifikan bagi sistem TI perusahaan. Dampak lainnya, berhubungan dengan dampak jangka panjang seperti kekurangan dalam penyediaan layanan TI bagi user perusahaan tersebut.

5. Applications – flaky systems

Risiko ini berhubungan dengan kegagalan aplikasi TI yang diterapkan. Aplikasi biasanya berinteraksi dengan user dan dalam suatu perusahaan biasanya terdapat

kombinasi antara software paket dan software buatan yang diintegrasikan menjadi satu.

6. Infrastructure – shaky foundations

Risiko ini berhubungan dengan kegagalan dalam infrastruktur TI. Infrastruktur adalah suatu nama yang umum bagi komputer maupun jaringan yang sedang dipakai dan berjalan di perusahaan tersebut. Didalam infrastruktur juga termasuk software, seperti: sistem operasi dan sistem database management. Kegagalan infrastruktur TI bisa bersifat permanen, ketika suatu komponen terbakar, dicuri, rusak maupun koneksi jaringannya sedang putus, maka dampak dari kegagalan tersebut tergantung dari ketahanan sistem yang ada. Apabila terdapat sitem yang sudah tidak cocok dengan model yang baru, maka sistem tersebut perlu diganti. Apabila risiko ini dapat ditangani secara rutin, maka itu merupakan suatu perencanaan jangka panjang yang baik.

7. Strategic and emergent-disabled by IT

Risiko ini berhubungan dengan kemampuan TI untuk memberitahukan strategi bisnis yang dilakukan. Dampak-dampak yang tidak langsung tetapi sangat signifikan dalam pelaksanaan bisnis secara luas. Risiko merupakan kemampuan dari perusahaan untuk terus bergerak maju kearah visi strategi. Untuk tetap kompetitif diperlukan kemajuan TI untuk dipahami dan dicocokan potensi kesempatan eksploitasi bagi bisnis.

2.4.3 Langkah Pemecahan Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p7), ada tiga langkah kunci dalam membuat risiko informasi teknologi berjalan bersama-sama, dalam menempatkan diri satu posisi dimana perusahaan mampu bertahan dengan risiko, yaitu:

a. Perusahaan perlu menempatkan kepemimpinan dan manajemen yang tepat pada tempatnya melalui teknologi informasi dan kerangka cara pengaturan risiko

b. Perusahaan perlu menggabungkan cara dalam mengurus risiko informasi teknologi dengan mengadopsi sebuah pendekatan manajemen yang proaktif

c. Perusahaan perlu mengatur kompleksitas dengan secara aktif mengatur setiap jenis risiko informasi teknologi.

2.4.4 Manajemen Risiko Teknologi Informasi

Menurut Alberts, C dan Dorofee.A (2004, p8), manajemen risiko adalah proses yang berkelanjutan dalam mengenal risiko dan mengimplementasikan rencana untuk menunjuk mereka. Dan menurut Djojosoerdarso (2005, p4), manajemen risiko adalah pelaksanaan fungsi-fungsi manajemen dalam penanggulangan risiko, terutama risiko yang dihadapi oleh organisasi/perusahaan, keluarga dan masyarakat.. Oleh karena itu, kegiatan yang mencakup merencanakan, mengorganisir, menyusun, dan memimpin, dan mengawasi termasuk mengevaluasi menjadi program penanggulangan risiko.

Jadi, manajemen risiko adalah suatu proses identifikasi, mengatur risiko, serta membentuk strategi untuk mengelolanya melalui sumber daya yang tersedia. Strategi yang dapat digunakan antara lain: mentransfer risiko pada pihak lain, menghindari risiko, mengurangi efek buruk dari risiko, dan menerima sebagian maupun seluruh konsekuensi dari risiko tertentu.

Program manajemen risiko dengan demikian mencakup tugas-tugas, seperti: 1. Mengidentifikasi risiko-risiko yang dihadapi

2. Mengukur atau menentukan besarnya risiko tersebut

3. Mencari jalan untuk menghadapi atau menanggulangi risiko

4. Menyusun strategi untuk memperkecil ataupun mengendalikan risiko

5. Mengkoordinir pelaksanaan penanggulangan risiko serta mengevaluasi program penanggulangan risiko yang telah dibuat.

2.4.5 Fungsi- Fungsi Pokok Manajemen Risiko

Menurut Djojosoerdarso(2005, p14), fungsi pokok manajemen risiko terdiri dari:

1. Menemukan Kerugian Potensial

Adanya upaya untuk menemukan atau mengidentifikasi seluruh risiko murni yang dihadapi perusahaan, yang meliputi :

a. Kerusakan fisik dari harta kekayaan perusahaan

b. Kehilangan pendapatan atau kerugian lainnya akibat terganggunya operasi perusahaan

c. Kerugian akibat adanya tuntutan hukum dari pihak lain

d. Kerugian-kerugian yang timbul karena penipuan, tindakan-tindakan kriminal lainnya, tidak jujurnya karyawan

e. Kerugian-kerugian yang timbul akibat karyawan yang memiliki peran utama diperusahaan meninggal dunia, sakit dan cacat.

2. Mengevaluasi Kerugian Potensial

Adanya evaluasi dan penilaian terhadap semua kerugian potensial yang dihadapi oleh perusahaan. Evaluasi dan penilaian ini akan meliputi perkiraan mengenai :

a. Besarnya kemungkinan frekuensi terjadinya kerugian, artinya memperkirakan jumlah kemungkinan terjadinya kerugian selama suatu periode tertentu atau berapa kali terjadinya kerugian tersebut selama suatu periode tertentu

b. Besarnya bahaya dari tiap-tiap kerugian, artinya menilai besarnya kerugian yang diderita, yang biasanya dikaitkan dengan besarnya pengaruh kerugian tersebut, terutama terhadap kondisi financial perusahaan

c. Memilih teknis/cara yang tepat atau menentukan suatu kombinasi dari teknik-teknik yang tepat guna menanggulangi kerugian.

Pada intinya, ada empat cara yang dapat dipakai untuk menanggulangi risiko, yaitu mengurangi kesempatan terjadinya kerugian, meretensi, mengasuransikan, dan menghindari. Dimana tugas dari manajer risiko adalah memilih satu cara yang paling tepat untuk menanggulangi suatu risiko atau memilih suatu kombinasi dari cara-cara yang paling tepat untuk menanggulangi risiko.

2.4.6 Tahap Manajemen Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p62), manajemen risiko terdiri dari beberapa tahap yang ditempatkan dengan cara yang berbeda untuk jenis risiko yang berbeda tergantung pada pengenalan/penemuan risiko teknologi informasi pada radar manajemen, adapun tahap-tahap tersebut yaitu :

1. Penilaian/analisis-mengerti risiko informasi teknologi dalam hal keseluruhan risiko informasi teknologi dan menilai kemungkinan munculnya dan pengaruhnya pada bisnis

2. Perawatan-menentukan pilihan terbaik dari beberapa langkah tindakan yang memungkinkan untuk mengatasi risiko, merencanakan, dan menyelesaikan tindakan yang diperlukan

3. Pengamatan dan peninjauan-menindaklanjuti untuk memastikan apa yang direncanakan itu dikerjakan dan mengerti perubahan yang ada pada risiko teknologi informasi.

2.4.7 Implementasi Kemampuan Manajemen Risiko Teknologi Informasi Menurut Jordan dan Silcock (2005, p60), kemampuan manajemen risiko teknologi informasi yang efektif adalah kemampuan manajemen yang memenuhi kebutuhan bisnis, dimana elemen desain penting yang harus dipertimbangkan adalah: 1. Strategi dan Kebijakan

Strategi-strategi dan kebijakan-kebijakan manajemen risiko teknologi informasi diperlukan untuk menentukan tujuan dari manajemen risiko teknologi informasi secara keseluruhan, untuk membangun prioritas dan pentingnya manajemen risiko teknologi informasi, dan untuk memastikan cakupan area yang potensial dari risiko teknologi informasi, serta untuk menyediakan landasan peraturan dan prinsip-prinsip untuk mengelola risiko. Kebijakan manajemen risiko teknologi informasi harus didokumentasikan secara formal dan didukung oleh tim tata kelola teknologi informasi dan dikomunikasikan secara aktif kepada seluruh organisasi.

2. Peran dan Tanggung Jawab

Menentukan peran dan tanggung jawab, setelah itu menentukan pihak yang tepat yang harus dipilih dan ditempatkan untuk melakukan peran tersebut. Beberapa hal yang perlu dipertimbangkan adalah:

a. Pemisahan tugas dengan memastikan bahwa setiap peran kelas risiko independen menjalankan pemantauan dan melakukan tinjauan ulang. b. Menyeimbangkan kebutuhan masukkan untuk spesialis dengan

mengkontribusi pengertian proses, sistem dan risiko spesifik, manajerial pembuatan keputusan-mempertimbangkan semua faktor dan menentukan tindakan.

c. Mencocokkan peran manajemen risiko teknologi informasi ke dalam struktur dimana seharusnya ditempatkan. Misalnya, aktivitas perawatan manajemen risiko teknologi informasi harus sejalan dengan manajer proyek untuk risiko proyek.

d. Membuat peran manajemen risiko teknologi informasi yang baru ketika dibutuhkan, misalnya, lintas fungsional bisnis dengan koordinasi peran secara berkelanjutan.

e. Mengalokasikan tanggung jawab bersama jika diperlukan dan memastikan semua tempat telah diambil.

3. Proses dan Pendekatan

Siklus hidup manajemen risiko memiliki beberapa langkah yang dikembangkan dengan beberapa langkah yang berbeda untuk berbagai jenis risiko, proses dan pendekatan tersebut, yaitu:

a. Identifikasi atau Penemuan dengan mendapatkan risiko teknologi informasi berdasarkan radar dari manajemen.

b. Penilaian atau Analisis dengan memahami risiko dalam konteks keseluruhan portfolio risiko teknologi informasi dan menilai kemungkinan terjadinya dan dampak potensial terhadap bisnis

c. Perawatan dengan menentukan pilihan terbaik dari banyaknya program untuk menangani risiko, perencanaan dan menyelesaikan tindakan yang diperlukan.

d. Pemantauan dan tinjauan dengan menindaklanjuti untuk memastikan rancana apa yang telah dilakukan dan memahami adanya perubahan lebih lanjut dalam risiko dari portfolio.

4. SDM dan Performa

Manajemen risiko teknologi informasi juga berkaitan dengan SDM dan performa. Dimana, kemampuan dan pengetahuan dari orang-orang dalam manajemen risiko teknologi harus dikembangkan dan dipelihara. Pengembangan dan pemeliharaan ini memerlukan beberapa kombinasi pendidikan dan pelatihan penanggulangan risiko teknologi informasi sesuai dengan peran dan tanggung jawab yang ada.

5. Implementasi dan Pengembangan

Orang tidak hanya akan menerima cara baru dalam pengelolaan risiko teknologi informasi tanpa pernah diberitahu mengapa diperlukan. Sebuah cerita yang menyakinkan pentingnya hal tersebut untuk organisasi dan apakah itu penting untuk organisasi.

2.5 Sistem Manajemen Keamanan Informasi 2.5.1 Manajemen Keamanan

Keamanan merupakan salah satu faktor yang sangat penting untuk diperhatikan dalam sistem informasi dan teknologi informasi.Kemananan diperlukan untuk mencegah ancaman dan gangguan terhadap sistem.

Menurut O’Brien (2006,p596), manajemen keamanan salah satu tanggung jawab yang paling penting dari manajemen perusahaan untuk memastikan keamanan kualitas aktivitas bisnis yang dijalankan melalui penggunaan IT. Tujuan manajemen keamanan adalah untuk akurasi, integritas, dan keamanan proses serta sumber daya semua sistem informasi. Manajemen yang efektif dapat meminimalkan kesalahan, penipuan dan kerugian dalam sistem informasi yang berhubungan dengan proses bisnis perusahaan.

2.5.2 Aspek Keamanan Informasi

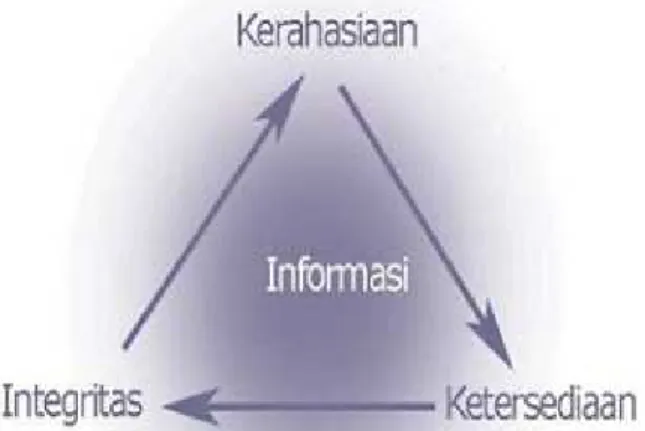

Keamanan informasi memiliki beberapa aspek yang harus dipahami untuk proses penerapannya. Aspek tersebut kita kenal sebagai triangle model C.I.A :

Gambar 2.1 Elemen-Elemen Keamanan Informasi

• Confidentiality, menjamin bahwa hanya mereka yang memiliki hak yang boleh mengakses informasi tertentu.

• Integrity, menjamin bahwa informasi itu lengkap dan terhindar dari korupsi, kerusakan atau ancaman lain yang dapat merubah informasi dari aslinya.

• Availability, menjamin bahwa pengguna dapat mengakses informasi tersebut tanpa adanya gangguan dan dalam waktu kapanpun & dimanapun user berada yang tentunya user harus memiliki otorisasi dalam hal akses informasi.

Mengapa diperlukan keamanan informasi? Keamanan informasi memproteksi informasi dari ancaman yang luas untuk memastikan kelanjutan usaha, memperkecil rugi perusahaan dan memaksimalkan laba atas investasi dan kesempatan usaha. Manajemen sistem informasi memungkinkan data untuk terdistribusi secara elektronis, sehinggadiperlukan sistem untuk memastikan data telah terkirim dan diterima oleh user yang benar.

2.5.3. Penilaian Risiko Keamanan Informasi Penilaian risiko terdiri dari beberapa kegiatan yaitu : 1. Analisa Risiko yang terdiri dari :

a. Identifikasi Risiko b. Identifikasi Aset c. Identifikasi Ancaman

d. Identifikasi pengendalian yang ada e. Identifikasi kerentanan

2. Evaluasi Risiko

Penilaian risiko menentukan nilai aset informasi, mengidentifikas ancaman dan kerentanan yang berlaku yang telah ada (atau bisa ada), mengidentifikasi kontrol yang ada dan efeknya pada risiko yang teridentifikasi, menentukan konsekuensi potensial dan akhirnya memprioritaskan risiko yang diperoleh dan peringkat mereka terhadap kriteria evaluasi risiko yang ditetapkan.

1. Analisa Risiko a)Identifikasi Risiko

Tujuan dari identifikasi risiko adalah untuk menentukan apa yang bisa terjadi dan yang menyebabkan potensi kerugian dan untuk mendapatkan wawasan tentang bagaimana, dimana dan mengapa kerugian yang mungkin terjadi.

b) Identifikasi Aset

Aset adalah segala sesuatu yang memiliki nilai untuk organisasi dan karenanya membutuhkan suatu perlindungan. Untuk identifikasi aset, perlu diingat bahwa sistem informasi terdiri dari lebih dari sekedar hardware dan software. Tingkat detail yang digunakan pada identifikasi aset akan mempengaruhi jumlah keseluruhan informasi yang dikumpulkan selama penilaian risiko

c) Identifikasi ancaman

Ancaman memiliki potensi untuk membahayakan aset, seperti informasi , proses dan sistem dan juga organisasi itu. Ancaman dapat berasal dari alam atau manusia.

d) Identifikasi pengendalian yang ada.

Untuk identifikasi kontrol yang ada atau direncanakan, kegiatan berikut dapat membantunya :

a. Meninjau dokumen yang berisi informasi tentang kontrol, jika proses manajemen keamanan informasi di dokumentasikan dengan baik pada semua kontrol yang ada atau telah direncanakan dan status pelaksanaannya pun juga harus tersedia.

b. Memerika pada orang-orang yang bertanggung jawab untuk kemananan informasi dan pengguna untuk yang benar-benar diimplementasikan kontrolnya untuk proses informasi atau sistem informasi

c. Melakukan kajian di lokasi kontrol fisik, membandingkan yang diimplementasikan dengan daftar kontrol apa yang harus ada.

e) Identifikasi kerentanan

Pelaksaan kontrol yang tidak benar atau penyalahgunaan kontrol yang digunakan sendiri secara tidak benar dapat menyebabkan kerentanan. Sebuah ancaman yang tidak memiliki kerentanan tidak akan mengakibatkan risiko. f) Identifikasi dampak

Dampak yang dapat terjadi adalah kondisi operasi yang merugikan, kerugian bisnis, kerusakan reputasi dan lain-lain. Kegiatan ini mengidentifikasikan kerusakan yang disebabkan oleh skenario insiden. Skenario insiden adalah deskripsi ancaman yang memanfaatkan kerentanan tertentu dalam sebuah insiden keamanan informasi. Dampak yang terjadi bisa sementara atau permanen.

2. Evaluasi risiko

Sifat keputusan terkait evaluasi risiko dan kriteria evaluasi risiko yang akan digunakan untuk membuat keputusan tersebut yang akan diputuskan ketika menetapkan konteksnya. Keputusan-keputusan dan konteks tersebut harus ditinjau kembali secara rinci. Kriteria evaluasi risiko yang digunakan harus konsisten dengan keamanan informasi eksternal dan internal yang didefinisikan dalam konteks manajemen risiko dan memperhitungkan tujan organisasi dan lain-lain. Evaluasi risiko yang menggunakan pemahaman risiko diperoleh dengan analisis risiko untuk membuat keputusan tentang tindakan di masa depan. Keputusan itu harus mencakup :

1. Apakah kegiatan yang harus dilakukan

2. Prioritas untuk penangan risiko dengan mempertimbangkan estimasi tingkat risiko

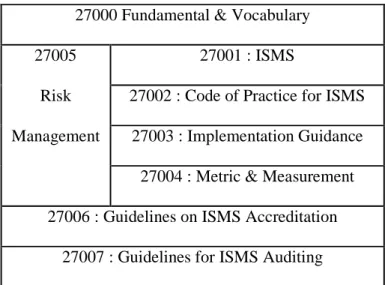

2.6 ISO/IEC 27000 Series

ISO 27000 merupakan serangkaian standar yang disediakan oleh ISO dalam penanganan keamanan informasi. ISO/IEC 27000 Series juga dikenal sebagai "ISMS Family of Standards” atau istilah pendeknya "ISO27K”. Standard ISO 27000 Series secara spesifik telah ditetapkan oleh ISO untuk urusan yang terkait dengan information security. ISO 27000 Series memberikan rekomendasi tentang information security management, risks dan controls di dalam konteks Information Security Management System (ISMS) secara keseluruhan, dimana dari segi design ISO 27000 Series mirip dengan management systems for quality assurance (ISO 9000 Series) dan environmental protection (ISO 14000 Series).

Tabel 2.1 ISO/IEC 27000 Family 27000 Fundamental & Vocabulary

27005 27001 : ISMS

Risk 27002 : Code of Practice for ISMS Management 27003 : Implementation Guidance 27004 : Metric & Measurement

27006 : Guidelines on ISMS Accreditation 27007 : Guidelines for ISMS Auditing

Pada Tabel 2.1 dapat dilihat bahwa International Standards Oragnization (ISO) mengelompokkan semua standar Keamanan Informasi ke dalam data struktur penomoran, yaitu pada serial ISO 27000. Penjelasan singkat mengenai masing-masing penomoran dalam gambar tersebut akan dipaparkan sebagaimana berikut.

• ISO 27000: Information security management systems. Dokumen definisi-definisi Keamanan Informasi yang digunakan sebagai istilah dasar dalam serial ISO 27000.

• ISO 27001: Information security management systems. Berisi persyaratan standar yang harus dipenuhi untuk membangun Information security management systems (Sistem manajemen keamanan risiko).

• ISO 27002: Code of practice for information security management systems. Terkait dengan dokumen ISO 27001, yang mana berisi panduan praktis (code of practice) teknik keamanan informasi.

• ISO 27003: Implementation guidance. Berisi panduan implementasi SMKI (Sistem Manajemen Keamanan Informasi) perusahaan.

• ISO 27004: Metric & Measurement. Berisi matriks dan metode pengukuran keberhasilan implementasi Sistem Manajemen Keamanan Informasi.

• ISO 27005: Risk management. Dokumen panduan pelaksanaan manajemen risiko.

• ISO 27006: Guidelines on ISMS Accreditation. Dokumen panduan untuk sertifikasi Sistem Manajemen Keamanan Informasi perusahaan.

• ISO 27007: Guidelines for information security management systems auditing (focused on the management system). Dokumen panduan audit Sistem Manajemen Keamanan Informasi perusahaan.

2.6.1 Tujuan dan Manfaat Manajemen Sistem ISO/IEC 27000 .

Tujuan ISO/IEC 27000 untuk menunjukan secara jelas/ nyata bagaimana kontrol manajemen terhadap keamanan informasi. ISO/IEC 27000 didesign untuk memastikan adanya kontrol keamanan yang memadai dan proposional untuk melindungi asset informasi & meyakinkan pihak-pihak yang berkepentingan.

Manfaat ISO/IEC 27000 adalah:

1. Meningkatkan efektivitas keamanan informasi 2. Diferensiasi pasar

3. Menambah keyakinan mitra bisnis, stakeholders & pelanggan. 4. Satu-satunya standart yang diterima secara global.

5. Menunjukan kepatuhan pada peraturan & hukum yang berlaku

2.6.2 Sistem Manajemen Keamanan Informasi / ISMS

Sistem Manajemen Keamanan Informasi / ISMS merupakan suatu proses yang disusun berdasarkan pendekatan risiko bisnis untuk merencanakan (PLAN), mengimplementasikan dan mengoperasikan (DO), memonitor dan meninjau ulang (CHECK), serta memelihara dan meningkatkan atau mengembangkan (ACT) terhadap keamanan informasi Informasi yang ditujukan untuk menjaga aspek keamanan informasi (ISO/IEC 27001,2005). ISMS harus didukung oleh hal-hal berikut yaitu :

1. Percanaaan : melakukan kegiatan yang meliputi proses perancangan, pembuatan dan implementasi untuk mencapai tujuan ISMS.

2. Kebijakan keamanan : kebijakan keamanan memberikan arahan dan dukungan sumber daya untuk mencapai tujuan ISMS. 3 katogeri kebijakan keamanan adalah Enterprise Information Security Policy yang menenetukan wewenang bagian atau keamanan departemen keamanan informasi serta menciptakan kemanan di setiap bagian organisasi, Issue Spesific Security Policy yang menentukan peraturan serta menjelaskan perilaku apa saja yang dapat diterima/ tidak dapat diterima dalam hubungan keamanan informasi pada setiap teknologi yang digunakan, dan yang terakhir adalah System Spesific Policy yang dibuat untuk mengatur pengendalian dan konfigurasi pengguanaan perangkat teknologi.

3. Program Pelatihan Keamanan Informasi : memberikan pengetahuan kepada pegawai mengenai keamanan informasi dan meningkatkan pemahaman keamanan informasi pekerja sehingga dicapai peningkatan keamanan informasi organisasi.

4. Penilaian Risiko : dengan penilaian risiko ini organisasi dapat memahami seberapa besar dampak yang akan diterima organisasi jika terjadi kejadian yang menyangkut keamanan informasi

5. Sumber Daya Manusia : manusia adalah pemgubung utama dalam program keamanan informasi, bisa meliputi keamanan personil secara individu saat bekerja dan keamanan personil dalam organisasi.

6. Tanggung Jawab : meliputi tanggung jawam manajemen, masing-masing individu organisai serta tanggung jawab untuk menjalankan dan memelihara ISMS.

ISMS bukanlah produk melainkan suatu proses yang dilakukan untuk penentuan bagaimana (how to) mengelola (merencanakan, mengimplementasikan, menggunakan, memonitor, memperbaiki dan mengembangkan) Informasi agar menjadi aman

2.6.3 Proses Pendekatan Siklus PDCA

Proses yang didefinisikan dalam ISO/IEC 27001 dalam membangun ISMS mengadopsi siklus PDCA. Penjelasam PDCA yang diaplikasikan pada ISMS adalah sebagai berikut :

1. PLAN

Tahapan ini merupakan bagian kegiatan perencanaan dan perancangan SMKI. Pada tataran implementasinya adalah membangun komitmen, kebijakan, kontrol, prosedur, instruksi kerja dan lain-lain sehingga tercipta ISMS sesuai keinginan.

2. DO

Tahapan ini merupakan kegiatan dari pengimplementasian dan operasi dari kebijakan, kontrol proses dan prosedur ISMS yang telah kita rencanakan pada tahapan PLAN.

3. Check

Pada bagian ini membahas mengenai kegiatan pemonitoran pelaksanaan ISMS, termasuk evaluasi dan audit terhadap ISMS.

i. ACT

Kegiatan perbaikan dan pengembangan ISMS yang dilakukan secara terus-menerus yang dilakukan terhadap ISMS yang telah dibuat.

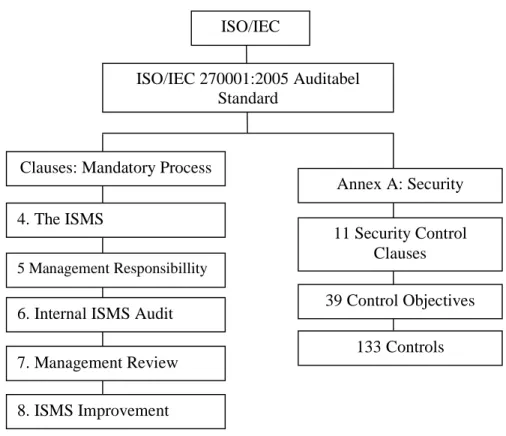

2.6.4 Struktur Organisai ISO/IEC 27001

Dalam membangun ISMS dengan menggunakan standar ISO/IEC 27001 harus terlebih dahulu memahami struktur organisasi dari ISO/IEC 27001.

Struktur organisasi ISO/IEC 27001 dibagi dalam 2 bagian yaitu : 1. Klausul : Mandatory Process

Klausul (pasal) adalah persyaratan yang harus dipenuhi jika organisasi menerapkan ISMS dengan menggunakan standar ISO/IEC 27001

2. Annex A : Security Control

Adalah dokumen referensi yang disediakan dan dapat dijadikan rujukan untuk menentukan kontrol apa saja yang perlu diimplementasikan dalam ISMS. Terdiri dari 11 klausul kontrol keamanan , 39 objektif kontrol dan 133 kontrol.

Gambar 2.2 Struktur Organisasi ISO/IEC 27001

2.6.5 ISO/IEC 27001:2005

2.6.5.1 Sejarah ISO/IEC 27001:2005

ISO/IEC 27001:2005 secara resmi dipublikasikan pada oktober 2005. Standar ini merupakan hasil revisi sekaligus menggantikan BS 7799-2, yang diterbitkan oleh British Standard Institute pada tahun 2002. ISO 27001 tidak hanya mencakup aspek teknologi informasi. Standar ini menjangkau seluruh proses bisnis termasuk pihak pendukung proses bisnis tersebut, seperti pihak ketiga atau outsourcing. Standar ini memasukkan aspek proses dan sumberdaya manusia yang ada di organisasi. Secara definisi ISO 27001:2005 dan ISO 27002:2007 didesain untuk dapat digunakan oleh perusahaan pada semua sektor industri. Walaupun begitu banyak perusahaan kecil menengah yang menghadapi masalah dalam memenuhi kebutuhan ISMS dikarenakan 7. Management Review

ISO/IEC 27001

ISO/IEC 270001:2005 Auditabel Standard

Clauses: Mandatory Process

Annex A: Security Control 4. The ISMS

5 Management Responsibillity 6. Internal ISMS Audit

8. ISMS Improvement

11 Security Control Clauses 39 Control Objectives

keterbatasan SDM dan biaya. ISO 27001 adalah sebuah metode khusus yang terstruktur tentang pengamanan informasi yang diakui secara internasional. ISO 27001 merupakan dokumen standar sistem manajemen keamanan informasi atau Information Security Management System, biasa disebut ISMS, yang memberikan gambaran secara umum mengenai apa saja yang harus dilakukan oleh sebuah perusahaan dalam usaha mereka untuk mengevaluasi, mengimplementasikan dan memelihara keamanan informasi di perusahaan berdasarkan ”best practise” dalam pengamanan informasi. Ada 2 standar dalam penerapan ISMS :

2.6.5.2 ISO/IEC 27001 & 27002

Standar sistem manajemen: ISO/IEC 27001. Standar ini adalah merupakan gambaran secara umum mengenai apa saja yang harus dilakukan oleh sebuah organisasi dalam usaha mereka mengimplementasikan konsep-konsep keamanan informasi di organisasi. ISO/IEC 27001 telah menyediakan model terkait bagaimana mulai dari membangun, implementasi,operasional, memonitor, mengkaji ulang, memelihara dan mengembangkan ISMS. Selain itu, standar ini juga memberikan daftar kontrol-kontrol yang dapat diimplementasikan sebagai bagian dari ISMS organisasi yang meliputi 11 domain kontrol, 39 kontrol objektif, dan 133 kontrol :

1. Security policy.

2. Organization of information security.

3. Asset management.

4. Human resources security.

6. Communications and operations management.

7. Access control.

8. Information system acquisition, development, and

maintenance.

9. Information security incident management. 10. Business continuity management.

11. Compliance.

Standar penerapan ISMS: ISO/IEC 27002. Standar ini merupakan penamaan ulang dari ISO/IEC 17799:2005. Standar ini dapat digunakan sebagai titik awal dalam penyusunan dan pengembangan ISMS. Standar ini memberikan panduan dalam perencanaan dan implementasi suatu program untuk melindungi aset-aset informasi.

Perusahaan yang menerapkan ISMS akan memiliki banyak manfaat antara lain :

a. Memberi dampak positif terhadap image perusahaan

b. Memberikan jaminan kepastian adanya control terkait dengan keamanan informasi

c. Meningkatkan kepercayaan dari pelanggan

d. Membantu perusahaan dalam menjalankan peningkatan berkesinambungan (continual improvement) terutama dalam hal pengelolaan keamanan informasi

e. Meningkatkan efektivitas dan keandalan pengamanan informasi

f. Adanya mekanisme untuk melakukan evaluasi keberhasilan terhadap control pengamanan

g. Memastikan kontrol yang ada untuk mengurangi risiko ancaman keamanan dan untuk menghindari kelemahan sistem yang dieksploitasi.

2.7 Domain ISO/IEC 27001/2 Klausal 5. Kebijakan Keamanan 5.1 Kebijakan Keamanan Informasi

Tujuan kebijakan Keamanan Informasi adalah untuk memberikan arahan dan dukungan manajemen Keamanan Informasi.

5.1.1 Dokumen Kebijakan Keamanan Informasi 5.1.2 Tinjauan Ulang Kebijakan Keamanan Informasi Klausal 6. Organisasi Keamanan Informasi

6.1 Organisasi Internal Keamanan Informasi

Tujuan diperlakukannya organisasi Keamanan Informasi adalah untuk memeudahkan pengelolaan SMKI pada suatu organisasi.

6.1.1. Komitmen manajemen terhadap keamanan informasi. 6.1.2. Koodinasi keamanan Informasi.

6.1.3 Pembagian tanggung jawab kemanan informasi.

6.1.4 Proses otorisasi terhadap fasilitas-fasilitas pemrosesan Informasi yang ada di dalam organisasi.

6.1.5 Perjanjian Kerahasian.

6.1.6 Berhubungan dengan vendor atau penyedia SMKI yang resmi. 6.1.7 Berhubungan dengan lembaga-lembaga khusus atau tertentu. 6.1.8 Pengkajian ulang secara independen terhadap keamanan

6.2 Pihak Eksternal

Tujuan keamanan informasi terhadap akses pihak ketiga adalah menjaga keamanan fasilitas pemrosesan Informasi organisasi dan asset informasi yang diakses atau dikelola oleh pihak ketiga.

6.2.1 Identifikasi risiko terhadap hubungannya dengan pihak ketiga. 6.2.2 Akses keamanan dalam hubungan dengan pihak pelanggan. 6.2.3 Melibatkan persyaratan keamanan dalam perjanjian dengan pihak

ketiga.

Klausal 7. Manajemen Aset 7.1 Tanggung jawab terhadap aset.

Semua asset Informasi penting harus diperhitungkan keberadaannya dan ditentukan kepemilikannya.

7.1.1 Inventarisasi terhadap asset. 7.1.2 Kepemilikan asset.

7.1.3 Aturan penggunaan asset. 7.2 Klasifikasi Informasi.

Untuk memastikan bahwa asset informasi memperoleh perlindungan yang memadai, Informasi harus diklasifikasi.

7.2.1 Panduan klasifikasi.

7.2.2 Penanganan dan pelabelan informasi.

Klausal 8. Keamanan Sumber Daya Manusia

Tujuan keamanan Sumber Daya Manusia terutama sebelum menjadi pegawai suatu organisasi adalah untuk memastikan bahwa pegawai, kontraktor dan pihak ketiga memahami akan tanggung jawab mereka, dan bisa menjalankan aturan yang mereka dapatkan untuk meminimalkan risiko pencurian atau kesalahan dalam penggunaan fasilitas Informasi.

8.1.1 Aturan dan tanggung jawab. 8.1.2 Seleksi.

8.1.3 Persyaratan dan kondisi yang harus dipenuhi oleh pegawai. 8.2 Selama menjadi pegawai

Tujuan keamanan SDM selama menjadi pegawai suatu organisasi adalah untuk memastikan bahwa pegawai, kontraktor dan pihak ketiga memahami Keamanan Informasi yang telah ditetapkan oleh organisasi untuk mengurangi terjadinya kesalahan kerja (human error) dan risiko yang dihadapi oleh organisasi.

8.2.1 Tanggung jawab manajemen.

8.2.2 Pendidikan dan pelatihan keamanan informasi. 8.2.3 Proses kedisplinan.

8.3 Pemberhentian atau pemindahan pegawai.

Tujuan keamanan SDM waktu terjadi pemberhentian atau pemindahan pegawai adalah untuk memastikan bahwa pegawai, kontraktor dan pihak ketiga keluar dari organisasi atau pindah kebagian lain dilakukan dengan cara yang benar dan memenuhi aturan Keamanan informasi yang telah diterapkan oleh organisasi.

8.3.2 Pengembalian aset. 8.3.3 Penghapusan hak akses.

Klausal 9. Keamanan Fisik dan Lingkungan. 9.1 Wilayah aman

Tujuan wilayah aman adalah untuk mencegah akses tanpa otorisasi, kerusakan, dan gangguan terhadap tempat dan informasi bisnis.

9.1.1 Pembatas keamanan fisik. 9.1.2 Kontrol masuk fisik.

9.1.3 Keamanan kantor, ruang, dan fasilitas.

9.1.4 Perlindungan terhadap ancaman eksternal dan lingkungan sekitar. 9.1.5 Bekerja di daerah aman.

9.1.6 Akses publik, pengiriman, dan penurunan barang. 9.2 Keamanan Peralatan

Keamanan peralatan bertujuan untuk mencegah kebocoran atau pencurian Informasi dan asilitas peralatan pemrosesan Informasi.

9.2.1 Penempatan peralatan dan perlindungannya. 9.2.2 Utilitas pendukung.

9.2.3 Keamanan pengkabelan. 9.2.4 Pemeliharaan peralatan.

9.2.5 Keamanan peralatan diluar tempat yang tidak disyaratkan. 9.2.6 Keamanan pembuangan atau pemanfaatan kembali peralatan. 9.2.7 Hak pemindahan peralatan.

Klausal 10. Manajemen Komunikasi dan Operasi. 10.1. Prosedur dan Tanggung Jawab Operasional

Untuk menjamin bahwa fasilitas pemrosesan Informasi berjalan dengan benar dan aman, maka harus direncanakan dan ditetapkan tanggung jawab operasional dan prosedur manajemen dan operasi seluruh fasilitas pemrosesan Informasi.

10.1.1 Dokumentasi prosedur operasi. 10.1.2 Manajemen pertukaran.

10.1.3 Pemisahan tugas.

10.1.4 Pemisahan pengembangan, pengujian, dan operasional fasilitas 10.2 Manajemen Layanan Pengiriman oleh pihak ketiga.

Tujuan dari manajemen layanan pihak ketiga adalah untuk mengimplementasikan dan memelihara level-level Keamanan Informasi yang berhubungan dengan layanan pihak ketiga kepada organisasi. 10.2.1 Layanan pengiriman.

10.2.2 Pemantauan dan pengkajian ulang terhadap layanan pihak ketiga. 10.2.3 Manajemen penggantian layanan pihak ketiga.

10.3 Perencanaan dan Penerimaan Sistem

Tujuan dari perencanaan dan penerimaan system adalah untuk meminimisasi risiko kegagalan system dalam organisasi.

10.3.1 Manajemen kapasitas. 10.3.2 Penerimaan sistem.

Tujuan perlindungan terhadap kode-kode bahaya adalah untuk melindungi integritas perangkat lunak dan informasi yang dimiliki organisasi.

10.4.1 Kontrol terhadap kode berbahaya. 10.4.2 Kontrol terhadap mobile code. 10.5 Back-up

Untuk menjaga keutuhan dan ketersediaan pemrosesan Informasi dan layanan komunikasi.

10.5.1 Back up informasi.

10.6 Manajemen Keamanan Jaringan.

Untuk memastikan penjagaan Informasi dalam jaringan dan perlindungan terhadap infrastruktur pendukung.

10.6.1 Kontrol jaringan.

10.6.2 Keamanan dalam layanan jaringan. 10.7 Penanganan media

Untuk mencegah kerusakan terhadap aset dan gangguan kegiatan bisnis.

10.7.1 Manajemen untuk media yang dapat dipindahkan. 10.7.2 Pemusnahan atau pembuangan media.

10.7.3 Prosedur penanganan informasi. 10.7.4 Keamanan dokumentasi system. 10.8 Pertukaran Informasi.

Untuk menjaga kehilangan, modifikasi atau penyalahgunaan pertukaran Informasi antar organisasi, maka harus direncanakan

Kontrol atau pengaturan pertukaran Informasi dan piranti lunak antar organisasi dan harus sesuai dengan peraturan yang relevan.

10.8.1 Kebijakan dan prosedur pertukaran Informasi. 10.8.2 Perjanjian pertukaran.

10.8.3 Transportasi media fisik. 10.8.4 Pesan elektronik.

10.8.5 Sistem informasi bisnis. 10.9 Layanan E-commerce

Tujuan layanan perdagangan elektronik adalah untuk memastikan layanan transaksi elektronik aman digunakan oleh organisasi.

10.9.1 E-Commerce. 10.9.2 Transaksi On-Line. 10.9.3 Informaasi untuk public. 10.10 Monitoring

Tujuan dari monitoring adalah untuk mendeteksi aktivitas pemrosesan Informasi yang tidak legal.

10.10.1 Rekaman audit.

10.10.2 Monitoring penggunaan sistem. 10.10.3 Proteksi catatan informasi

10.10.4 Catatan administrator dan operator. 10.10.5 Catatan kesalahan.

Klasual 11 Kontrol akses

11.1 Persyaratan Kontrol Akses.

Untuk mengontrol akses ke informasi. 11.1.1 Kebijakan kontrol akses. 11.2 Manajemen Akses User

11.2.1 Registrasi pengguna.

11.2.2 Manajemen hak istimewa dan khusus. 11.2.3 Manajemen password user

11.2.4 Tinjauan hak akses pengguna 11.3 Tanggung jawab user

Untuk mencegah akses pengguna tanpa ijin. 11.3.1 Penggunaan password.

11.3.2 Peralatan pengguna yang tidak dijaga. 11.3.3 Kebijakan clear desk dan clear screen. 11.4 Kontrol akses jaringan.

Akses ke layanan jaringan baik internal maupun eksternal harus dikontrol.

11.4.1 Kebijakan penggunaan layanan jaringan.

11.4.2 Otentikasi pengguna untuk melakukan koneksi eksternal. 11.4.3 Identifikasi peralatan didalam jaringan.

11.4.4 Perlindungan remote diagnostic dan konfigurasi port. 11.4.5 Pemisahan dalam jaringan

11.4.6 Kontrol terhadap koneksi jaringan. 11.4.7 Kontrol terhadap routing jaringan.

11.5 Kontrol akses sistem operasi.

Untuk mencegah akses komputer tanpa ijin. 11.5.1 Prosedur Log-On yang aman. 11.5.2 Identifikasi dan otentikasi pengguna. 11.5.3 Manajemen password.

11.5.4 Penggunaan utilitas system. 11.5.5 Sesi time-out.

11.5.6 Batasan waktu koneksi. 11.6 Kontrol akses informasi dan aplikasi

Kontrol akses aplikasi dan informasi bertujuan untuk mencegah akses informasi illegal yang terdapat dalam sistem-sistem aplikasi. 11.6.1 Pembatasan akses informasi.

11.6.2 Isolasi sistem yang sensitive.

11.7 Komputasi bergerak dan bekerja dari lain tempat (teleworking). Bertujuan untuk memastikan SMKI saat menggunakan komputer bergerak dan fasilitas teleworking.

11.7.1 Komunikasi dan terkomputerisasi yang bergerak. 11.7.2 Teleworking.

Klausal 12 Akuisisi Sistem Informasi, Pembangunan dan Pemeliharaan. 12.1 Persyaratan keamanan untuk system Informasi.

Untuk memastikan bahwa keamanan dibangun dalam Sistem Informasi di organisasi maka persyaratan SMKI mencakup infrastruktur, aplikasi bisnis dan aplikasi bisnis dan aplikasi yang dikembangkan pengguna harus direncanakan.

12.1.1 Analisis dan spesifikasi persyaratan keamanan informasi. 12.2 Pemrosesan yang benar dalam aplikasi.

Untuk mencegah kehilangan, modifikasi atau penyalahgunaan data pengguna pada system aplikasi.

12.2.1 Validasi data input.

12.2.2 Kontrol untuk pemrosesan internal. 12.2.3 Integritas pesan.

12.2.4 Validasi data output. 12.3 Kontrol Kriptografi

Untuk melindungi kerahasiaan, keaslian dan keutuhan informasi. 12.3.1 Kebijakan dalam penggunaan kontrol kriptografi.

12.3.2 Manajemen kunci. 12.4 Keamanan File Sistem

Untuk memastikan bahwa proyek teknologi informasi dan kegiatan pendukungnya dilakukan dengan cara yang aman, akses terhadap system file haruslah terkendali.

12.4.1 Kontrol operasional software. 12.4.2 Perlindungan data pengujian sistem. 12.4.3 Kontrol akses ke sumber program.

12.5 Keamanan dalam pengembangan dan proses-proses pendukung Untuk menjaga keamanan dalam proses ppengembangan piranti lunak system aplikasi dan informasi.

12.5.1 Prosedur perubahan kontrol.

12.5.2 Tinjauan teknis aplikasi setelah dilakukan perubahan sistem operasi.

12.5.3 Pembatasan perubahan paket software. 12.5.4 Kelemahan informasi.

12.5.5 Pengembangan piranti lunak yang di outsouce-kan 12.6 Manajemen teknik kelemahan (Vulnerability)

Untuk mengurangi risiko organisasi dari kelemahan-kelemahan teknis yang dimiliki oleh Sistem Informasi organisasi yang terpublikasikan. 12.6.1 Kontrol terhadap kelemahan secata teknis (Vulnerability).

Klausal 13 Manajemen Kejadian Keamanan Informasi 13.1 Pelaporan kejadian dan kelemahan Keamanan Informasi

Untuk mengurangi risiko yang disebabkan oleh terpublikasinya teknik-yeknik kelemahan (vulnerability) yang dimiliki.

13.1.1 Pelaporan kejadian keamanan informasi. 13.1.2 Pelaporan kelemahan keamanan.

13.2 Manajemen kejadian Keamanan Informasi dan pengembangannya Tujuan dari dilakukannya pengelolaan kejadian keamanan informasi dan bagaimana mengembangkan manajemennya adalah untuk memastikan konsistensi dan ke efektifitasan pendekatan yang di aplikasikan ke dalam manajemen kejadian keamanan informasi. 13.2.1 Tanggung jawab dan prosedur.

13.2.2 Belajar dari kejadian keamanan informasi. 13.2.3 Pengumpulan bukti.

Klausul A.14 Manajemen Kelangsungan Bisnis (Business Continuity Management)

14.1 Aspek keamanan informasi dalam manajemen kelangsungan bisnis Untuk menghadapi kemungkinan penghentian kegiatan usaha dan melindungi proses usaha yang kritis dari akibat kegagalan atau bencana besar.

14.1.1 Memasukkan Keamanan Informasi dalam proses manajemen kelangsungan bisnis.

14.1.2 Kelangsungan bisnis dan penilaian risiko.

14.1.3 Pembangunan dan implementasi rencana kelangsungan yang di dalamnya meliputi Keamanan Informasi.

14.1.4 Kerangka kerja rencana kelangsungan bisnis.

14.1.5 Pengujian, pemeliharaan dan pengakajian ulang rencana kelangsungan bisnis.

Klausul A.15 Kepatuhan

15.1 Kepatuhan terhadap persyaratan legal Hukum

Untuk menghindari pelanggaran terhadap hukum pidana maupun hukum perdata, perundangan, peraturan atau kewajiban kontrak serta ketentuan kemanan lainnya.

15.1.1 Identifikasi perundagan yang dapat di aplikasikan 15.1.2 Hak kekayaan intelektual (HKI).

15.1.3 Perlindungan dokumen organisasi.

15.1.4 Perlindungan data dan kerahasiaan informasi personal. 15.1.5 Pencegahan penyalahgunaan fasilitas pemrosesan informasi.

15.1.6 Peraturan kontrol kriptografi.

15.2 Kepatuhan dengan Kebijakan Keamanan, Standard dan Kepatuhan Teknik

Untuk memastikan kesusaian

15.2.1 Kepatuhan dengan kebijakan keamanan dan standar. 15.2.2 Pemeriksaan kepatuhan Teknis.

15.3 Audit Sistem Informasi

Untuk memaksimalkan efektivitas dan untuk meminimalisir gangguan dari atau ke pemeriksaasn Sistem Informasi.

15.3.1 Kontrol Audit Sistem Informasi