IMPLEMENTASI ALGORITMA STEGANOGRAFI LEAST SIGN IFICANT BIT U NTU K KEA MANAN D ATA PAD A

AKU N LOGI N DI POLITE KNI K & STMIK LPKIA

Andy Victor Pakpahan¹, Anggi Ramadan¹

Program Studi Teknik Informatika, STMIK LPKIA Bandung Jl. Soekarno Hatta No.456 Kota Bandung, Jawa Barat 40266

Tlp. (022) 7564283, Fax (022) 7564282 ¹[email protected], ¹[email protected]

ABSTRAK

Steganografi merupakan seni atau ilmu yang digunakan untuk menyembunyikan pesan rahasia dengan segala cara sehingga selain orang yang dituju, orang lain tidak akan menyadari keberadaan dari pesan rahasia tersebut. Data rahasia disembunyikan dengan cara disisipkan pada suatu media sehingga membuat tidak tarlihat bahwa dalam media tersebut terdapat suatu data atau informasi yang disisipkan.

Least Significant Bit (LSB) merupakan salah satu metode dari steganografi yang melakukan

penyimpanan data dengan cara mengganti bit terendah pada media sebagai cover atau wadah. Kemudian keuntungan dari Least Significant Bit (LSB) ini yaitu cepat dan mudah dalam prosesnya. Pada penelitian ini teknik steganografi dengan metode Least Significant Bit (LSB) dipilih sebagai metode yang diusulkan dalam pengamanan sebuah akun (username dan

password) yang mana pada lubdosen,lpkia.ac.id masih terdistribusi secara default yang dalam

arti username dan password yang diberian kepada setiap mahasiswa memiliki password yang sama. Dengan menggunakan teknik steganografi dengan metode Least Significant Bit (LSB) ini diharapkan dapat mencegah adanya kesempatan penyalahgunaan yang dapat merugikan berbagai pihak baik itu dosen, mahasiswa ataupun pihak yang lainnya.

Kata Kunci : Steganografi, Least Significant Bit

II. PENDAHULUAN

Internet telah menjadi sarana untuk pertukaran

data dan informasi. Berdasar pada laporan State

of The Internet 2013 Indonesia berada diurutan

kedua dalam daftar lima besar negara yang beresiko menerima serangan cyber crime. [1]

Pada tahun 2017 terjadi kembali pembobolan pada salah satu situs online pada PT Global Network (www.tiket.com) menurut Direktur Tindak Pidana Siber Bareskrim Polri Brigjen Pol Fadil Imran kepada detik.com, para pelaku melakukan

ilegal akses pada server PT Citilink Indonesia (www.citilink.co.id). [2] Kemudian selang beberapa hari situs resmi kantor Imigrasi kelas 1 Bandung:

bandung.imigrasi.go.id kembali diretas

dengan mengganti tampilan web tersebut dengan foto korban relokasi dengan caption 'Hacked by Achon666jus5t'. [3]

Dalam menjaga data dan informasi agar tetap aman tak lepas dari metode keamanan terhadap objek data dan informasi tersebut. Dalam keamanan data terdapat beberapa teknik diantaranya yaitu kriptografi dan steganografi. Dalam Teknik Steganografi terdapat beberapa metode pengamanan data diantaranya yaitu Least Signoficant Bit

(LSB), Algorithms and Transformation, Redundant Pattern Encoding, Spread Spectrum method. Dari beberapa metode

tersebut berfokus pada Least Significant Bit

(LSB) Karena Least Significant Bit (LSB)

merupakan salah satu metode dari steganografi yang melakukan penyimpanan data dengan cara mengganti bit terendah pada media sebagai cover atau wadah. Kemudian keuntungan dari Least Significant Bit (LSB) ini yaitu cepat dan

mudah dalam prosesnya.

STMIK & Politeknik LPKIA merupakan sebuah lembaga yang bergerak dalam bidang pendidikan dimana terdapat sistem informasi secara online, yang mana salah

satu diantaranya lubdosen.lpkia.ac.id. Pada penelitian ini teknik steganografi dengan metode Least Significant Bit (LSB) dipilih sebagai metode yang diusulkan dalam pengamanan sebuah akun (username dan

password) yang mana pada

lubdosen,lpkia.ac.id masih terdistribusi

secara default yang dalam arti username dan password yang diberian kepada setiap mahasiswa memiliki password yang sama. Dengan melakukan distribusi akun login (username dan password) secara default maka akan menimbulkan kesempatan dalam penyalahgunaan akun login, dimana seseorang siapa saja dapat masuk ke dalam situs lembar umpan balik atau

lubdosen.lpkia.ac.id dengan cara

memasukkan username secara acak karena untuk password menggunakan password yang sama.

Dengan menggunakan teknik steganografi dengan metode Least Significant Bit (LSB) ini diharapkan dapat mencegah adanya kesempatan penyalahgunaan yang dapat merugikan berbagai pihak baik itu dosen, mahasiswa ataupun pihak yang lainnya.

II. DASAR TEORI II.1 Steganografi

Steganografi adalah seni menyembunyikan dan mentransmisikan data melalui pembawa yang tampaknya tidak berbahaya dalam upaya menyembunyikan keberadaan data. Kata

steganografi, yang berasal dari bahasa Yunani, secara harfiah berarti tulisan tertutup atau tersembunyi dan mencakup beragam metode komunikasi rahasia yang menyembunyikan keberadaan pesan tersebut.

Steganografi, seperti kriptografi, adalah sarana untuk memberikan kerahasiaan. Namun steganografi melakukannya dengan menyembunyikan keberadaan komunikasi, sementara kriptografi melakukannya dengan mengacak pesan sehingga tidak dapat dipahami. Pesan kriptografi dapat terlihat oleh penyadap, namun penyadap bahkan mungkin tidak mengetahui adanya pesan steganografi.

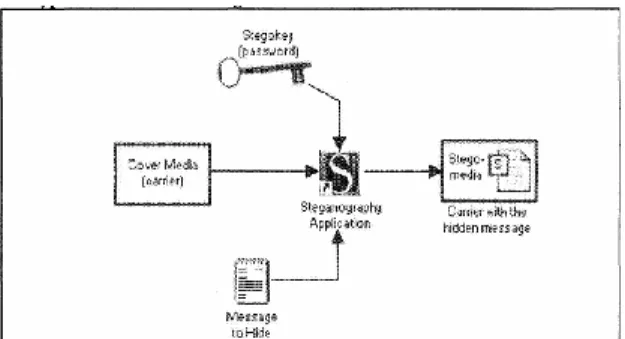

Gambar II.1 Ilustrasi proses steganografi memberikan ilustrasi model atau proses steganografi. Bersama-sama, Cover Media

(Carrier) dan pesan tersemat atau pesan

rahasia menciptakan stego carrier.

Menyembunyikan informasi mungkin memerlukan stegokey atau kata sandi yang merupakan informasi rahasia tambahan dan dapat digunakan untuk memilih area

tertutup untuk menyembunyikan atau bahkan mengenkripsi pesan yang disematkan.

II.2 Steganografi Least Significant Bit Metode yang digunakan untuk menyembunyikan pesan pada media digital tersebut berbeda-beda. Contohnya, pada berkas image pesan dapat disembunyikan dengan menggunakan cara menyisipkannya pada bit rendah atau bit yang paling kanan (LSB) pada data pixel yang menyusun file tersebut. Pada berkas bitmap 24 bit, setiap

pixel (titik) pada gambar tersebut terdiri

dari susunan tiga warna merah, hijau dan biru (RGB) yang masing-masing disusun oleh bilangan 8 bit (byte) dari 0 sampai 255 atau dengan format biner 00000000 sampai 11111111. Dengan demikian, pada setiap

pixel berkas bitmap 24 bit kita dapat

menyisipkan 3 bit data. [4]

Cara Kerja Least Significant Bit yaitu sebagai berikut:

1. Ambil bilangan hexa atau bilangan

decimal pada pixel gambar

2. Konversikan dari bilangan hexa atau

decimal ke dalam nilai biner

3. Ambil bilangan hexa dari text atau

character

4. Konversikan bilangan hexa text tersebut kedalam bilangan biner

5. sisipkan bilangan biner text ke dalam bilangan biner image, dengan cara

mengubah bit terendah pada biner image dengan biner text

6. Konversikan kembali biner image yang telah disisipi biner text ke dalam bilangan

decimal atau hexa (pixel)

Adapun syarat untuk melakukan steganografi least significant bit ini yaitu

pixel gambar tidak boleh lebih sedikit dari hidden text, maka ditemukanlah rumus

untuk menhitung nilai maksimum text yang akan disisipkan.

II.3 Pemodelan UML

UML (Unified Modeling Language) adalah Metodologi kolaborasi antara metoda-metoda Booch, OMT (Object Modeling Technique), serta OOSE (Object Oriented Software Enggineering) dan beberapa metoda lainnya, merupakan metodologi yang paling sering digunakan saat ini untuk analisa dan perancangan sistem dengan metodologi berorientasi objek mengadaptasi maraknya penggunaan bahasa “pemrograman berorientasi objek” (OOP). [5]

II.4 Metode Prototype

Prototype Model adalah salah satu metode

pengembangan perangkat lunak yang banyak digunakan. Dengan Metode

Prototyping ini, developer dan customer

dapat saling berinteraksi dengan selama proses pembuatan sistem. Sering terjadi seorang pelanggan hanya mendefinisikan secara umum apa yang dibutuhkan, pemrosesan dan data-data apa saja yang dibutuhkan. Sebaliknya disisi developer kurang memperhatikan esensi algoritma.

Tahapan metode prototyping menurut

Roger S.Pressman, Ph.D. sebagai berikut:

1. Mendengarkan pelanggan

Pada tahap ini dilakukan pengumpulan kebutuhan dari sistem dengan cara mendengar keluhan dari pelanggan. Untuk membuat suatu sistem yang sesuai dengan kebutuhan, maka harus diketahui terlebih dahulu bagaimana sistem yang sedang berjalan untuk kemudian mengetahui masalah yang terjadi.

2. Merancang dan Membuat Prototype

Pada tahap ini, dilakukan perancangan dan pembuatan prototpe sistem.

Prototype yang dibuat disesuaikan

dengan kebutuhan sistem yang telah didefinisikan sebelumnya dari keluhan pelanggan atau pengguna.

3. Uji Coba

Max char = lebar x panjang piksel

8 bit char

Pada tahap ini, prorotype dari sistem di uji coba oleh pelanggan atau pengguna. Kemudian dilakukan evaluasi kekurangan-kekurangan dari kebutuhan pelanggan. Pengembangan kemudian kembali mendengarkan keluhan dari pelanggan untuk memperbaiki prototype yang ada.

II.5 Pengertian PHP

PHP adalah bahasa pemrograman script yang paling banyak dipakai saat ini. PHP adalah script yang digunakan untuk membuat halaman web yang dinamis. Dinamis berarti halaman yang akan ditampilkan dibuat saat halaman itu diminta oleh client atau terbaru atau up to date. Semua script PHP dieksekusi pada server dimana script tersebut dijalankan. [6]

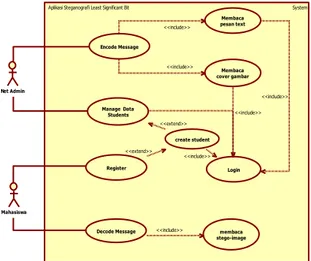

III ANALISIS DAN PERANCANGAN III.1 Usecase Diagram

Gambar usecase diatas menjelaskan penjelasan mengenai fungsionalitas sistem dari sudut pandang pengguna, serta menggambarkan proses interaksi antara pengguna dengan sistem.

Gambar usecase diatas memiliki dua aktor yang terdiri dari net admin dan mahasiswa. Sistem dapat mejalankan Register dan

Decode Message yang dijalankan oleh

aktor mahasiswa dan kemudian syarat untuk menjalankan decode message,

mahasiswa harus memiliki stego image. Kemudian untuk sistem untuk usecase

encode dan menage student akan dijalankan

oleh aktor net admin dimana jika akan menjalankan encode message maka net admin harus memiliki cover image dan text

message terlebih dahulu. Kemudian untuk

menjalankan encode message dan manage

student, net admin harus melakukan login

dahulu.

IV IMPLEMENTASI IV.1 Implementasi

Tahap implementasi merupakan tahap awal dari penerapan aplikasi. Agar dapat berjalan dengan semestinya, perlu disusun sebuah penjadwalan yang mengatur waktu implementasi rancangan perangkat lunak, melalui penggambaran yang menggunakan Gantt Chart. Adapun Langkah – langkah kegiatan implementasinya adalah sebagai berikut: System Encode Message Decode Message Net Admin Mahasiswa Membaca cover gambar Membaca pesan text membaca stego-image <<include>>

Aplikasi Steganografi Least Significant Bit

Register Manage Data Students <<include>> <<include>> Login <<include>> <<include>> create student <<extend>> <<extend>> <<include>>

1. Pembuatan Prototype

Pada tahap ini dilakukan pengkodean untuk membuat prototype perangkat

lunak dengan algoritma steganografi

dengan metode least significant bit berdasarkan desain proses dan analisis. 2. Pengujian dan Evaluasi

Pada tahap ini dilakukan uji coba prototype perangkat lunak yang telah dibuat dan melakukan evaluasi terhadap hasil dari uji coba.

3. Penyempurnaan Prototype

Pada tahap ini dilakukan pengkodean ulang untuk menyempurnakan prototype yang sudah dibuat sebelumnya.

4. Dokumentasi

Pada tahap ini yaitu proses pengumpulan data yang sudah di rekap dan di satukan untuk keperluan skripsi.

IV.2 Pengujian

Lingkup pengujian pada perangkat lunak implementasi algoritma steganografi least

significant bit ini meliputi:

1. File yang diuji yaitu memiliki format

JPG, PNG

2. Size Penyisipan berbanding ukuran file 3. File stego-image yang telah disisipi

hidden text

IV.2.1 Hasil Pengujian

Pengujian dilakukan dengan melakukan wawancara kepada 10 responden.

Wawancara dilakukan dengan

menunjukkan file gambar asli dengan file gambar yang sudah berisi pesan. Berdasarkan hasil pengujian tersebut, terdapat 100% (10 responden) responden yang tidak dapat membedakan antara mana

file asli dan mana file yang berisi pesan text

tersebut. Dengan demikian salah satu kriteria steganografi yaitu Impercebility dapat terpenuhi. Dimana koresponden tidak dapat mendeteksi tentang keberadaan pesan yang terdapat pada gambar, karena tidak melihat adanya perbedaan pada setiap gambar tersebut.

Kriteria kedua dari steganografi adalah

Fidelity. Ternyata kriteria tidak terpenuhi

dengan baik dalam metode Least Significant Bit karena gambar yang berisi

pesan text mengalami perubahan fisik yaitu pembengkakan ukuran gambar. Seperti dapat dilihat pada tabel IV.3 pengujian

encode pesan

Dari tabel hasil uji coba diatas dapat dilihat bahwa panjang pesan yang digunakan uji coba berbeda dengan merubah ukuran file pada gambar yang mengakibatkan bertambahnya size pada media penampung.

Kriteria ketiga dari steganografi adalah

Recovery. Kriteria tersebut terpenuhi yaitu

dengan menyisipkan pesan dengan jumlah karakter yang berbeda-beda yaitu dengan 10 karakter, 100 karakter, 1000 karakter, 5000 karakter dan 10000 karakter. Kemudian hasil dari extract gambar sesuai dengan penyisipan pesan yang telah dilakukan sebelumnya, sedangkan untuk yang 10000 karakter mengalami gagal dalam proses enkripsi karena cover image tidak dapat menampung jumlah hidden text.

V KESIMPULAN

Berdasarkan hasil dari penelitian yang telah dilakukan dapat disimpulkan bahwa aplikasi steganografi berhasil diimplementasikan pada platform web. Aplikasi ini dapat melakukan penyisipan pesan text dari 10 karakter, 100 karakter, 1000 karakter, 5000 karakter hingga 10000

karakter sesuai dengan gambar yang telah dilakukan uji coba. Semakin besar pixel pada cover image maka semakin besar pula pesan text yang dapat disisipkan. Berdasarkan kriteria steganografi bahwa aspek impercebility dan recovery dapat terpenuhi dengan baik. Pada aspek

impercepbility gambar yang berisi pesan

secara kasat mata tidak dapat dibedakan dengan pesan asli karena hanya terjadi sedikit perubahan warna pada gambar yang disisipkan pesan. Hal ini menunjukkan bahwa kualitas gambar dari file PNG yang telah disisipkan pesan memiliki kualitas yang baik. Aspek recovery dapat dibuktikan dengan dapat diungkapkan kembali isi pesan yang terdapat dalam citra

digital PNG. Salah satu kriteria

steganografi yang tidak terpenuhi adalah

fidelity karena pada hasil uji coba, terjadi

pembengkakan size pada gambar yang berisi pesan.

DAFTAR PUSTAKA

[1] Kompas.com, "Indonesia Urutan Kedua Terbesar Negara Asal "Cyber Crime" di Dunia," 12 May 2015. [Online]. Available: http://nasional.kompas.com/read/2015/0 5/12/06551741/Indonesia.Urutan.Kedua .Terbesar.Negara.Asal.Cyber.Crime.di. Dunia. [2] N. W. K. -. detikNews, "Kasus Pembobolan Situs Tiket Online, Ini Tabel IV.2 Pengujian encode pesan

Penjelasan Citilink," 30 March 2017. [Online].

[3] Viva.co.id, "Situs Resmi Kantor Imigrasi Bandung Diretas," 05 April 2017. [Online]. Available:

http://www.viva.co.id/berita/nasional/9 02152-situs-resmi-kantor-imigrasi-bandung-diretas.

[4] N. F. Johnson, Z. Durie and S. Jajodia,

INFORMATION HIDING:

Steganography and Watermarking Attacks and Countermeasures, New York: Kluwer Academic Publishers, 2001.

[5] A. Nugroho, Rekayasa Perangkat Lunak Menggunakan UML Dan Java, Yogyakarta: Andi Publisher, 2009. [6] R. Kurniawan, PHP dan MySQL,