254/UN 40.7. D1/LT/2014

“ANALISIS PERSEPSI AUDITOR SISTEM INFORMASI MENGENAI

PENCEGAHAN ATAS TINDAKAN CYBERCRIME”

SKRIPSI

Diajukan Untuk Memenuhi Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Ekonomi Program Studi Akuntansi

Oleh :

PIRMANSYAH 1006255

PROGRAM STUDI AKUNTANSI

FAKULTAS PENDIDIKAN EKONOMI DAN BISNIS UNIVERSITAS PENDIDIKAN INDONESIA

Analisis Persepsi Auditor Sistem

Informasi mengenai Pencegahan

atas Tindakan Cybercrime

Oleh Pirmansyah

Sebuah skripsi yang diajukan untuk memenuhi salah satu syarat memperoleh gelar Sarjana pada Fakultas Pendidikan Ekonomi dan Bisnis

© Pirmansyah 2014 Universitas Pendidikan Indonesia

Januari 2014

Hak Cipta dilindungi undang-undang.

HALAMAN PENGESAHAN

ANALISIS PERSEPSI AUDITOR SISTEM INFORMASI MENGENAI PENCEGAHAN ATAS TINDAKAN CYBERCRIME

Skripsi ini telah disetujui dan disahkan oleh : Pembimbing

R. Nelly Nur Apandi, SE., M.Si., Ak NIP. 19801115 200801 2 010

Ketua Program Studi Akuntansi

“Tuhan Menaruhmu di tempat yang sekarang,

bukan karena kebetulan. Orang yang hebat tidak

dihasilkan melalui kemudahan, kesenangan, dan

kenyamanan. Mereka dibentuk melalui kesukaran,

tantangan, dan air mata”

Dipersembahkan untuk yang tersayang

Ayahanda Zulkifli Z. Dan Ibunda Rasimah,

Rizal Efendi, Rika Yunita,

Siti Sapur, Wahyudi dan

KATA PENGANTAR

Alhamdulillahirabil’alamin, segala puji dan syukur hanya bagi Allah SWT, atas segala limpahan nikmat, rahmat dan karunia-Nya, sehingga penulis dapat menyelesaikan skripsi ini. Sholawat serta salam semoga senantiasa tercurah limpahkan kepada teladan kita Rosulullah Muhammad SAW, keluarganya, para sahabatnya dan kita semua sebagai umatnya.

Skripsi ini merupakan tugas akhir untuk persyaratan kelulusan S1. Adapun judul skripsi ini “Analisis Persepsi Auditor Sistem Informasi Mengenai Pencegahan Atas Tindakan Cybercrime.”

Penulis menyadari bahwa skripsi ini masih jauh dari sempurna. Banyak hal yang perlu diperbaiki dan dapat dikembangkan lebih lanjut dari penelitian ini. Kritik dan saran yang kontruktif dapat dialamat ke pirmansyahz@yahoo.com.

Akhir kata penulis mengucapkan terima kasih kepada semua pihak yang telah membantu untuk mencarikan sumber dan yang telah memberikan dukungan moril kepada penulis. Semoga skripsi ini dapat dipergunakan sebagaimana mestinya, dapat menambah pengetahuan kita semua dan semoga dapat bermanfaat bagi pengembangan penelitian selanjutnya dan literatur dalam audit sistem informasi.

Bandung, Juni 2014

UCAPAN TERIMA KASIH

Alhamdulillahirrabil‘alamin, puji dan syukur kepada Allah SWT yang telah memberi penulis kekuatan untuk menempuh dan menyelesaikan proses pendidikan dan penyusunan skripsi berjudul “Analisis Persepsi Auditor Sistem Informasi Mengenai Upaya Pencegahan Atas Tindakan Cybercrime.” Dalam

pembuatan skripsi ini tidak terlepas dari bantuan semua pihak yang telah memberikan saran, motivasi, bimbingan serta kritikdari awal sampai tersusunnya skripsi ini, maka dari itu dalam tulisan ini penulis menyampaikan rasa terima kasih yang sedalam-dalamnya kepada :

1. Kedua orang tuaku, ayah Zulkifli dan Ibu Rasimah, atas semua kasih sayang, dukungan dan do‟a yang tiada putus, semoga dengan

bertambahnya ilmu, aku bisa menjadi anak yang lebih berbakti kepada ayah dan ibu.

Saudara-saudaraku, Rizal Efendi, Rika Yunita, Siti Sapur, Wahyudi, Muhammad Ario dan kedua keponakan yang lucu-lucu Rama Pavian dan M. Akram Hanif, yang selalu menghadirkan tawa untuk menghibur om dari jauh. Terima kasih juga kepada seluruh keluarga besarku yang senantiasa mendo‟akan dan memberi motivasi. Ayuk Frinawati dan Aa Yudi Hermawan yang juga turut membantu dan memberi dukungan. 2. Ibu R. Nelly Nur Appandy, SE., M.Si., Ak, pembimbing yang senantiasa

3. Bapak Agus Widarsono, S.E., M.si., Ak., CA., Ibu Dr. Rozmita Dewi YR, S.Pd.,M.Si., dan Pak Denny Andriana, S.E. Ak., MBA., CMA., CA., selaku tim penguji dan penelaah.

4. Bapak Dr. H. Nono Supriatna, M.Si selaku Ketua Program Studi Akuntansi dan Semua Staf Dosen Pengajar Pada Program Studi Akuntansi FPEB. Serta Staf TU pada Program Studi Akuntansi.

5. Bapak Hendra Wiradinata, CISA., Bapak Catur Hari Santosa, SH. MH., dan Bapak Yahya Nursidik, selaku informan dalam penelitian ini yang telah berbagi ilmu demi kelancaran dan hasil penelitian yang lebih baik. 6. Mari Esterilita, thank’s for the understanding, love, care, surprise, laughs

and through the good and bad times.

7. M. Iqbal Nikmatullah, Khairul Aulia Rahman, Ramdani, Vany Wibowo, Hilmi Mu‟tashim, terima kasih untuk persahabatan yang menyenangkan,

proses pendidikan yang kadang terasa menuntut ini lebih „indah dan ceria‟

dengan canda dan tawa, jalan-jalan dan cerita-cerita kalian merupakan terapi anti stress disela tugas-tugas kita yang „terlihat tak pernah berakhir‟. 8. M. Fifin Joviza, sahabat yang selalu ada, berbagi cerita sedih dan bahagia

dikosan. Teman-teman di Persatuan Mahasiswa Jambi Lintas Universitas (Permabilitas) Bandung, Istika, Edi Supratman, Reni Silvia R, Renny Maria, Pika Rudyana, Styvani MM dan yang lainnya, terima kasih untuk kebersamaan dalam organisasi yang kadang „mempertanyakan keberadaan

9. Teman-teman KKN Tematik UPI, Fitri Ratna Dewi, Panreppi Mustika, Yudi Kurniadi, Udan Sumarsono, Yusron Tri Huda, Dita Mustika Sari, Selvi Primasari, Ajeng, Endah dan Nisa Assyifa.

10.Teman-teman akuntansi, Renny Friska, Fahmi Rinaldi, Rizal Alfian, Silfi Tifyani, Ria Maria, Yuliani, dan semua teman-teman baik kelas A maupun kelas B. Semoga proses pendidikan di Program Studi Akuntansi UPI dapat lebih memotivasi kita untuk menyumbangkan sesuatu bagi kemajuan negeri ini.

11.Semua pihak yang telah membantu selama proses pendidikan penulis di UPI.

Semoga Allah SWT yang Maha Pemurah dan Maha Pengasih senantiasa memberikan balasan yang berlipat ganda kepada semua pihak yang telah membantu penulis. Aamiin ya rabbal ‘alamin.

Bandung, Juni 2014

PERNYATAAN KEASLIAN SKRIPSI

Dengan ini saya menyatakan bahwa skripsi dengan judul “Analisis Persepsi Auditor Sistem Informasi Mengenai Upaya Pencegahan Atas Tindakan Cybercrime” beserta seluruh isinya adalah benar-benar karya saya sendiri dan saya tidak melakukan penjiplakan atau pengutipan dengan cara-cara yang tidak sesuai dengan etika keilmuan yang berlaku dalam masyarakat keilmuan. Atas pernyataan ini, saya siap menanggung resiko atau sanksi yang dijatuhkan kepada saya apabila kemudian ditemukan adanya pelanggaran etika keilmuan dalam karya saya ini atau ada klaim dari pihak lain terhadap keaslian karya saya ini.

Bandung, Juni 2014

Yang Membuat Pernyataan

DAFTAR ISI

Halaman Pengesahan ... Abstrak ...

Kata Pengantar ... iii

Ucapan Terima Kasih ... iv

Pernyataan Keaslian Naskah ... Daftar Isi ... vii viii Daftar Tabel ... xii

Daftar Gambar ... xiii

Daftar Grafik ... xiv

BAB I. Pendahuluan ... 1

1.1. Latar Belakang ... 1

1.2. Rumusan Masalah ... 11

1.3. Maksud dan Tujuan Penelitian ... 11

1.4. Kegunaan Penelitian ... 11

BAB II. Tinjauan Pustaka ... 13

2.1. Kajian Pustaka ... 13

2.1.1. Cybercrime ... 13

2.1.1.1. Pengertian Cybercrime ... 13

2.1.1.2. Karakteristik Cybercrime ... 14

2.1.1.3. Bentuk-Bentuk Cybercrime ... 15

2.1.2.1. Pengertian Persepsi ... 18

2.1.2.2. Faktor-Faktor yang Mempengaruhi Persepsi ... 19

2.1.2.3. Prinsip-Prinsip Persepsi ... 21

2.1.3. Pencegahan ... 22

2.1.3.1. Konsep Pencegahan Kejahatan ... 22

2.1.3.2. Prosedur Pencegahan Kejahatan ... 23

2.1.4. PSA No. 60 SA Seksi 314 ... 26

2.1.4.1. Penentuan Risiko dan Pengendalian Intern ... 26

2.1.4.2. Struktur Organisasi ... 27

2.1.4.3. Pengendalian Intern dalam Lingkungan SIK ... 28

2.1.5. Audit Sistem Informasi ... 29

2.1.5.1. Pengertian Audit Sistem Informasi ... 29

2.1.5.2. Ruang Lingkup Audit Sistem Informasi ... 30

2.1.5.3. Pengendalian Umum ... 31

2.1.5.4. Pengendalian Aplikasi ... 34

2.1.5.5. Tahapan Audit Sistem Informasi ... 35

2.1.5.6. Tujuan Audit Sistem Informasi ... 36

2.1.6. ISACA ... 39

2.1.6.1. Sejarah ISACA ... 39

2.1.6.2. Jaringan Global ISACA ... 41

2.1.6.3. Keanggotaan, Bimbingan, dan Sertifikasi IT Profesional ... 42

2.1.7. Certified Information System Auditor (CISA) ... 43 2.1.7.1. Manfaat CISA ...

2.1.7.2. Cara Mendapatkan Gelar CISA ...

2.2. Penelitian Terdahulu ... 48

2.3. Kerangka Pemikiran ... 50

BAB III. Objek dan Metode Penelitian ... 55

3.1. Objek Penelitian ... 55

3.2.6. Pengujian Kredibilitas Data ... 64

BAB IV. Hasil Penelitian dan Pembahasan ... 65

4.1. Data Informan ... 65 4.2.2. Pengendalian Intern yang Memadai ... 68 70 4.2.2.1. Evaluasi Atas IS General Control ... 71

4.2.2.1.1. Penerapan Terhadap Pengamanan Akses Fisik Secara Tepat ... 74

4.2.2.1.2. Penerapan Terhadap Pengamanan Akses Logis Secara Tepat ... 88

4.2.2.1.3. Pemisahan Tugas dalam Fungsi Sistem ... 102

4.2.2.2. Evaluasi Atas IS Application Control ... 105

4.2.3. Peningkatan Kesadaran Budaya Anti Fraud ... 109

4.2.3.2. Sosialisasi Budaya Anti Fraud ... 112

4.2.3.3. Pengendalian Pucuk Pimpinan ... 115

4.3. Pembahasan ... 118

BAB V. Simpulan dan Saran ... 129

5.1. Simpulan ... 129

5.2. Saran ... 130

Daftar Pustaka ... 132

DAFTAR TABEL

Tabel 1.1. Data Persentasi Jenis Cybercrime di USA ... 4

Tabel 1.2. Provinsi Teratas dalam Jumlah Kejahatan di Indonesia ... 5

Tabel 2.1. Penelitian Terdahulu ... 46

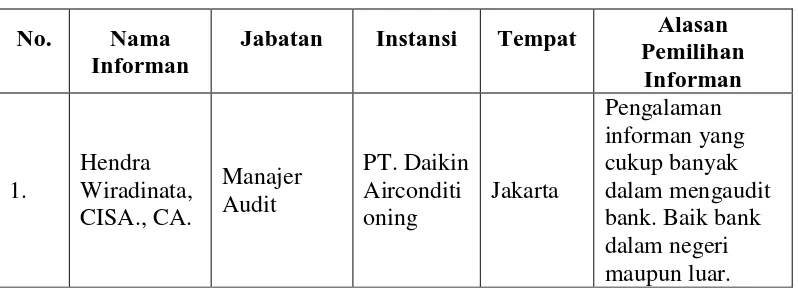

Tabel 3.1. Daftar Nama Informan ... 58

Tabel 4.1. Daftar Informan ... 65

Tabel 4.2. Cybercrime Menurut Informan ... Tabel 4.3. Reduksi Data - Lingkup IS General Control ... 70 73 Tabel 4.4 Reduksi Data – Pengamanan Akses Fisik ... Tabel 4.5. Reduksi Data - Pengendalian Akses ke Server ... 76 78 Tabel 4.6. Reduksi Data – Pengendalian Konstruksi Ruangan Server ... 81

Tabel 4.7. Reduksi Data – Pengendalian ID Card ... 83

Tabel 4.8. Reduksi Data – Pengujian Pengendalian ... 87

Tabel 4.9. Reduksi Data – Pengendalian Akses Sumber Data Informasi ... 93

Tabel 4.10. Reduksi Data – Pengendalian Kata Kunci (Password) ... 97

Tabel 4.11. Reduksi Data – Pengujian Pengendalian ... 100

Tabel 4.12. Reduksi Data – Pemisahan Tugas dalam Fungsi Sistem ... 104

Tabel 4.13. Reduksi Data – Lingkup Pengendalian Aplikasi ... 108

Tabel 4.14. Reduksi Data – Pengendalian Tingkah Laku (Behaviour) ... 111

Tabel 4.15. Reduksi Data – Sosialisasi Budaya Anti Fraud ... 114

DAFTAR GAMBAR

Gambar 2.1. Faktor-Faktor yang Mempengaruhi Persepsi ... 21

Gambar 2.2. Kerangka Audit Sistem Informasi ... 31

Gambar 2.3. Tujuan Audit Sistem Informasi ... 39

Gambar 2.4. Skema Kerangka Pemikiran ... 54

DAFTAR GRAFIK

Analisis Persepsi Auditor Sistem Informasi Mengenai Pencegahan Atas Tindakan Cybercrime

Oleh : Pirmansyah NIM : 1006255

ABSTRAK

Penelitian ini bertujuan untuk mengetahui persepsi dari auditor sistem informasi mengenai upaya pencegahan atas tindakan cybercrime. Penelitian ini menggunakan data primer yang diperoleh dengan melakukan wawancara kepada informan yang dipilih. Informan adalah orang memiliki pengetahuan dalam bidang cybercrime.

Hasil penelitian ini menyatakan bahwa dalam upaya pencegahan tindakan cybercrime tidak hanya memandang dari sisi pengendalian sistem seperti pengendalian intern yang memadai yang meliputi evaluasi atas pengendalian umum baik itu keamanan terhadap akses fisik dan logis dan evaluasi atas pengendalian aplikasi tetapi juga dari sisi budaya anti fraud yang berkaitan dengan tingkah laku internnya.

Analisis Persepsi Auditor Sistem Informasi Mengenai Pencegahan Atas Tindakan Cybercrime

Oleh : Pirmansyah NIM : 1006255

ABSTRACT

The purpose of this study is to knows of the perceptions of information systems auditors about regarding the actions of cybercrime prevention efforts. This study uses primary data obtained by interviewing the informants were selected. The informant is a person having knowledge in the field of cybercrime.

The results of this study stated that the prevention of cybercrime not only looked from side control in system likes adequate internal control which includes an evaluation of both the general control of security of physical access and logical access control and evaluation of the application but also in terms of cultural anti-fraud relating to its internal behavior.

BAB 1 PENDAHULUAN

1.1. Latar Belakang

Perkembangan Teknologi Informasi (TI) saat ini berkembang secara pesat, baik dari sisi kecepatan maupun kemudahan masyarakat dalam mengakses informasi yang dibutuhkan. Sebelum era informasi, manusia merupakan sumber daya yang utama, dimana hampir semua pekerjaan dilakukan dengan tenaga manusia. Selanjutnya sumber daya modal memiliki peranan penting dalam menunjang kehidupan manusia. Seiring dengan kemajuan zaman, saat ini informasi telah menjadi sumber daya yang sangat penting bagi manusia. Jika dulu untuk mengirimkan satu berita membutuhkan waktu hingga berhari-hari dan membutuhkan biaya yang cukup besar, namun saat ini dalam hitungan detik berita itu sudah sampai dan tentunya dengan biaya yang lebih murah. Kehadiran era informasi diikuti dengan semakin berkembangnya kebutuhan masyarakat atas informasi. Perkembangan dunia maya adalah salah satu bukti dari perkembangan informasi dan teknologi dimana melahirkan internet sebagai sebuah fenomena dalam kehidupan manusia.

2

persen pada akhir tahun 2014. Ini menunjukan bagaimana teknologi memang sudah menjadi kebutuhan dan gaya hidup manusia.

Segi positif dari perkembangan teknologi informasi tentu saja menambah trend perkembangan teknologi dunia dengan segala bentuk kreatifitas manusia. Disatu sisi TI dapat memberikan manfaat yang sangat berarti, mempermudah dan mempercepat akses informasi yang kita butuhkan mulai dari hal sederhana hingga dapat mengubah model perekonomian dan cara orang berbisnis. Namun dampak negatif pun tidak bisa dihindari. Seiring dengan perkembangan teknologi internet, menyebabkan munculnya kejahatan baru yang disebut dengan cybercrime atau kejahatan melalui jaringan internet. Munculnya beberapa kasus cybercrime di Indonesia, seperti pencurian kartu kredit, hacking beberapa situs, menyadap transmisi data orang lain, misalnya email, dan memanipulasi data dengan cara menyiapkan perintah yang tidak dikehendaki ke dalam program komputer.

Berkembangnya teknologi canggih dan sistem transfer dana elektronik (EFTS: Electronik Funds Transfer System) diikuti pula dengan berkembangnya kejahatan teknologi canggih (hight tech crime). Dikenal antara lain istilah cybercrime, EFT crime, cybankcrime, internet banking crime, online business crime, hight tech wcc (white collar crime), bank fraud, credit card fraud, insurance fraud, stock market fraud, investment related fraud, online fraud dan sebagainya.

Kejahatan di dunia maya atau yang lebih dikenal dengan cybercrime

3

jaringan komputer yang menjadi alat, sasaran atau tempat terjadinya kejahatan. Andi Hamzah dalam bukunya “Aspek-aspek Pidana di Bidang Komputer” (2013) mengartikan cybercrime sebagai kejahatan di bidang komputer yang secara umum dapat diartikan sebagai penggunaan komputer secara ilegal.

Menurut Barda Nawawi Arief (2006:01) cybercrime merupakan salah satu bentuk atau dimensi baru dari kejahatan masa kini yang mendapat perhatian luas di dunia internasional. Volodymyr Golubev dalam penelitian Heru Soepraptomo (2010) menyebutnya sebagai the new form anti-social behavior.

Beberapa sebutan lainnya yang cukup fenomenal mengenai cybercrime antara lain sebagai kejahatan dunia maya (cyber space/virtual space offence), dimensi baru dari high tech crime, dimensi baru dari transnational crime, dan dimensi baru dari

white collar crime. Cybercrime merupakan salah satu sisi gelap dari kemajuan teknologi yang mempunyai dampak negatif sangat luas bagi seluruh bidang kehidupan modern saat ini.

4

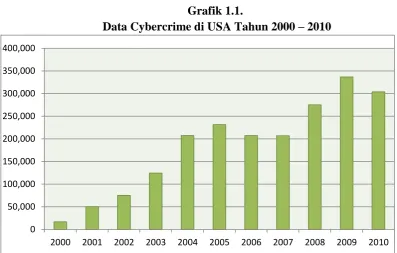

Grafik 1.1.

Data Cybercrime di USA Tahun 2000 – 2010

(Sumber : Internet Crime Complain Centre)

Dari grafik diatas, terlihat tren yang ada selalu meningkat dari tahun ke tahun mulai dari tahun 2000 sampai dengan tahun 2010. Ini menunjukan pertumbuhan kasus cybercrime terus meningkat. Puncaknya terjadi pada tahun 2009 dan 2010 dimana jumlah kasus cybercrime mencapai angka diatas 300.000 kasus.

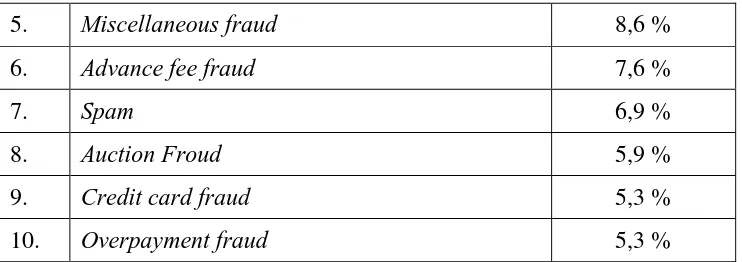

Tabel 1.1

Data Persentasi Jenis Cybercrime di USA Tahun 2013

No. Jenis Cybercrime Persentasi

1. Non-delivery payment / merchandise 14,4 % 2. FBI- Related scam 13,2 %

5 (Sumber : Internet Crime Complain Centre)

Pada tabel jenis cybercrime, dari data tersebut yang paling banyak terjadi adalah kasus non-delivery payment yakni sebesar 14,4%. Untuk kasus kejahatan kartu kredit menempati posisi yang cukup rendah hanya sebesar 5,3%. Namun hal ini terbalik dengan kondisi di Indonesia, dimana jenis kejahatan kartu kredit menjadi salah satu yang paling tinggi untuk kasus cybercrime.

Tabel 1.2.

Provinsi Teratas dalam Jumlah dan Tingkat Kejahatan di Indonesia Tahun 2003

6

Tabel diatas menggambarkan tingkat kerawanan di lima provinsi yang menduduki peringkat teratas di Indonesia untuk tahun 2003. Kolom Crime Rate

menunjukan jumlah kejahatan untuk setiap 100.000. Selama tahun 2003 diketahui bahwa DKI Jakarta paling rawan tindak kejahatan dengan total kasus mencapai 37.895 kejadian dan resiko kemungkinan mengalami tindak kejahatan mencapai 228 orang per 100.000 penduduk.

Berdasarkan koran tempo edisi mei 2013, statistik kejahatan dunia maya di Ibu Kota Jakarta sendiri pada tahun 2011 tercatat kerugian akibat cybercrime

mencapai Rp 4 miliar dan US$ 178.876,50 dengan 520 kasus. Pada 2012, jumlah kasusnya meningkat menjadi 600 kejadian dengan kerugian Rp 5 miliar dan US$ 56.448. Pada 2013, sepanjang Januari-Maret, kerugian masyarakat sudah mencapai sekitar Rp 1 miliar. Frekuensi laporan masyarakat atas kejahatan jenis tersebut sebanyak 3-4 laporan per hari dibandingkan dengan 2012 yang hanya 2-3 laporan per hari.

Amerika Serikat dan negara-negara maju lain di dunia yang memiliki kelengkapan sistem dan lembaga-lembaga pengawas yang sangat kredibel dan efektif mampu dibobol oleh para cybercrime. Kondisi di Indonesia tentu sangat jauh lebih buruk dari Amerika Serikat. Kejahatan di dunia maya mulai masuk dalam ranah perusakan sistem perekonomian bangsa indonesia.

7

disebabkan oleh terus meningkatnya jumlah pengguna internet di Indonesia. Bahkan Indonesia masuk lima besar pengguna jejaring sosial terbanyak di dunia.

Berdasarkan penelitian Symantec disebutkan juga bahwa Indonesia tercatat menempati peringkat 6 di dunia untuk kategori program jahat spam zombie. Padahal pada 2010 lalu, Indonesia masih menempati peringkat 28 untuk

spam zombie. Para penjahat yang menyebarkan spam zombie dapat mengendalikan sebuah nomor telepon seluler di smartphone untuk menyebarkan SMS premium, demi mendapatkan keuntungan finansial. Sementara untuk kasus pencurian data dan informasi, Indonesia bercokol di posisi 27 setelah tahun 2010 lalu menempati urutan ke 30.

Kejahatan-kejahatan yang ditimbulkan oleh pelaku cybercrime telah merugikan dalam jumlah besar bagi korban dari pelaku cybercrime. Seperti pemberitaan mengenai kasus cybercrime yang terjadi di perbankan dimana terjadi pembobolan nasabah Bank BII yang mencapai Rp 21 Miliar dimana mengakibatkan kepanikan di tengah masyarakat. Kejadian itu membuktikan bahwa sistem pengamanan perbankan yang masih lemah sehingga dapat ditembus oleh pelaku cybercrime.

8

penanganan khusus terhadap kejahatan-kejahatan TI sehingga dapat meminimalisir kejahatan-kejahatan tersebut.

Menurut Albrecht W. Steve untuk meminimalisir kejahatan tersebut dapat dilakukan dengan tiga cara yakni pencegahan, pendeteksian dan penginvestigasian. Upaya pencegahan merupakan salah satu langkah yang penting karena untuk meyakinkan bahwa sistem itu harus dibangun dengan pengendalian, baik itu yang bersifat physical access maupun logical access. Audit atas pengendalian physical access dilakukan melalui evaluasi atas pengamanan akses fisik ke lokasi pusat data dan sistem alarm untuk akses tanpa otorisasi pengamanan fisik lain terhadap hardware. Sedangkan audit atas pengendalian

logical access dapat dilakukan dengan mengevaluasi kesesuaian otorisasi ataupun password dengan penetapan tanggung jawab (job description). Salah satu upaya pencegahan tersebut dilakukan dengan yang namanya audit atas teknologi informasi.

Secara umum audit teknologi infomasi adalah suatu proses kontrol pengujian terhadap infrastruktur teknologi informasi dimana berhubungan dengan masalah audit finansial dan audit internal. Audit TI lebih dikenal dengan istilah EDP Audit (Electronic Data Processing), biasanya digunakan untuk menguraikan dua jenis aktifitas yang berkaitan dengan komputer, yaitu audit melalui komputer dan audit dengan komputer.

9

Institute of Certified Public Accountants (AICPA) ikut mendukung pengembangan EDP Audit. Pada tahun 1977 edisi pertama Control Objectives

diluncurkan. Publikasi ini kemudian dikenal sebagai Control Objectives for Information and Related Technology (CobiT). Dan pada tahun 1994, EDPAA mengubah namanya menjadi Information System Audit (ISACA).

Dalam PSA No. 60 [SA Seksi 314] disebutkan bahwa : “Penentuan risiko dan pengendalian intern – pertimbangan dan karakteristik sistem informasi komputer (SIK = penggunaan komputer dalam pengolahan informasi keuangan suatu entitas yang signifikan bagi audit, terlepas apakah komputer tersebut

dioperasikan oleh entitas tersebut atau oleh pihak ketiga)”. Ini menerangkan

bahwa Sistem Informasi Komputer (SIK) memiliki peranan yang sangat penting dalam penentuan risiko dan pengendalian intern pada suatu entitas terutama dalam perbankan.

Persepsi untuk mengukur efektivitas metode pencegahan terhadap tindakan kejahatan didunia maya atau cybercrime merupakan persepsi dari auditor sistem informasi sebagai individu yang memiliki sikap independen. Hal ini untuk menjaga obyektivitas dari persepsi yang diberikan karena auditor sistem informasi merupakan elemen dari sistem informasi teknologi akuntansi.

10

teritorial, waktu, hukum, negara, pemerintahan, sistem yang berbeda, memang masing-masing pemerintah atau negara harus tanggap, apakah masih dapat diselesaikan dengan hukum nasional yang berlaku, atau perlu pembaharuan dengan adanya konvensi internasional.

Hal yang membedakan penelitian ini dengan penelitian-penelitian sebelumnya, pada penelitian ini penulis menggunakan metode penelitian kualitatif dengan menggunakan data primer dan Auditor Sistem Informasi sebagai narasumber utama. Auditor Sistem Informasi merupakan orang yang khusus menangani audit sistem informasi. Sehingga data dan informasi yang didapat nantinya diharapkan dapat membuat hasil penelitian ini menjadi lebih baik dan dapat memberikan gambaran mengenai pencegahan tindakan cybercrime secara komprehensif.

Penelitian mengenai cybercrime di indonesia belum banyak dilakukan. Dari uraian latar belakang diatas terlihat bahwa fenomena kejahatan cybercrime di terus meningkat seiring dengan kemajuan teknologi informasi. Berdasarkan hal-hal tersebut di atas, maka penulis tertarik untuk melakukan penelitian mengenai

“Analisis Persepsi Auditor Sistem Informasi Mengenai Pencegahan Dalam

11

1.2. Rumusan Masalah

Rumusan masalah pada penelitian ini adalah bagaimana persepsi auditor sistem informasi mengenai upaya pencegahan atas tindakan cybercrime ?

1.3.Maksud Dan Tujuan Penelitian 1.3.1. Maksud Penelitian

Penelitian ini dimaksudkan untuk memperoleh informasi serta mengetahui persepsi dari auditor sistem informasi mengenai pencegahan atas tindakan cybercrime.

1.3.2. Tujuan Penelitian

Tujuan penelitian menurut Suharsimi Arikunto (2002:52) yaitu

“Rumusan kalimat yang menunjukkan adanya sesuatu hal yang diperoleh setelah

penelitian”. Tujuan dalam penelitian berfungsi untuk menentukan arah pencapaian

suatu permasalahan dalam penelitian. Tujuan penelitian penulis adalah untuk mengetahui bagaimana persepsi auditor sistem informasi mengenai upaya pencegahan atas tindakan cybercrime.

1.4. Kegunaan Penelitian

12

1.4.1. Kegunaan Teoritis

Penelitian ini diharapkan dapat memberikan wawasan di bidang audit sistem informasi dan tentang pencegahan kejahatan di dunia maya. Sehingga nantinya dapat menjadi bahan pembelajaran dan acuan bagi mahasiswa yang akan melakukan penelitian pada bidang yang sama.

1.4.2. Kegunaan Praktis

1. Bagi penulis

Sebagai bahan pengembangan pengetahuan, wawasan, keterampilan dalam penulisan karya ilmiah serta melakukan penelitian khususnya mengenai pencegahan terhadap tindakan cybercrime.

2. Bagi Dunia IT

Penelitian ini dapat digunakan sebagai bahan kajian dan masukan untuk pencegahan terhadap kejahatan-kejahatan didunia maya baik di indonesia maupun diluar negeri.

3. Bagi auditor Sistem Informasi

Penelitian ini dapat menjadi bahan masukan bagi auditor Sistem Informasi dalam pengetahuan mengenai tindakan kejahatan didunia maya (cybercrime). 4. Bagi Kepentingan Dunia Akademik

BAB III

OBJEK DAN METODE PENELITIAN

3.1. Objek Penelitian

Menurut Sugiyono (2010 : 13), definisi dari objek penelitian yaitu: “ Sasaran ilmiah untuk mendapatkan data dengan tujuan dan kegunaan

tertentu tentang sesuatu hal objektives, valid, dan reliable tentang suatu

hal (variabel tertentu)”.

Berdasarkan pengertian tersebut dapat ditarik kesimpulan bahwa objek penelitian merupakan sasaran ilmiah yang bertujuan untuk mendapatkan suatu data sehingga dapat diolah dan dijadikan suatu hasil atau kesimpulan suatu penelitian. Berdasarkan penelitian penulis yang berjudul analisis persepsi auditor sistem informasi terhadap pencegahan tindakan cybercrime. maka yang menjadi objek penelitian penulis adalah persepsi auditor sistem informasi dan upaya pencegahan cybercrime. Penelitian ini dilakukan dengan melakukan wawancara kepada narasumber yang ahli di bidangnya mengenai upaya pencegahan tindakan cybercrime. Dalam hal ini auditor sistem informasi merupakan orang yang khusus menangani di bidang audit teknologi informasi.

3.2. Metode Penelitian 3.2.1. Desain Penelitian

Moleong (2010:6) mendefinisikan penelitian kualitatif sebagai berikut,

56

suatu konteks khusus yang alamiah dan dengan memanfaatkan berbagai metode alamiah.”

Penelitian kualitatif lebih banyak mementingkan dari segi proses dibandingkan dengan hasil. Hal ini disebabkan oleh hubungan bagian-bagian yang diteliti akan jauh lebih jelas apabila diamati dalam proses. Berdasarkan tujuan yang ingin dicapai oleh penulis maka penelitian ini menggunakan penelitian kualitatif. Pendekatan penelitian yang digunakan dalam penelitian ini adalah penelitian deskriptif kualitatif. Dengan desain penelitian menggunakan deskriptif kualitatif, penulis mengharapkan dapat menggali lebih dalam bagaimana analisis persepsi auditor sistem informasi terhadap pencegahan tindakan cybercrime. 3.2.2. Sumber Data

Sumber data merupakan bagian yang sangat penting dalam suatu penelitian, karena sumber data berpengaruh langsung terhadap kualitas penelitian. Sumber data yang digunakan dalam penelitian ini adalah data primer. Data primer

adalah data yang diperoleh langsung dari subjek penelitian. Data primer pada penelitian ini didapat dari wawancara secara mendalam (in-depth interview).

Menurut Lofland (1984: 47) dalam Moleong (2010: 157) “sumber data

57

3.2.3. Teknik Pengumpulan Data

Seperti yang dikemukakan oleh Sugiyono (2012: 402) bahwa teknik pengumpulan data dibagi menjadi empat macam, yaitu observasi, wawancara, dokumentasi dan gabungan/triangulasi. Teknik pengumpulan data pada penelitian ini dilakukan dengan wawancara secara mendalam (in-depth interview).

Wawancara

Wawancara yaitu proses memperoleh keterangan untuk tujuan penelitian dengan cara tanya jawab sambil bertatap muka antara pewawancara dengan informan atau orang yang diwawancarai, dengan atau tanpa menggunakan pedoman (guide) wawancara. Dengan kemajuan teknologi informasi seperti saat ini, wawancara bisa saja dilakukan tanpa tatap muka, yakni melalui media telekomunikasi. Pada hakikatnya wawancara merupakan kegiatan untuk memperoleh informasi secara mendalam tentang sebuah isu atau tema yang diangkat dalam penelitian. Dengan demikian, kekhasan wawancara mendalam adalah keterlibatannya dalam kehidupan informan (Burhan Bungin, 2010: 108).

58

mencatat apa yang dikemukan informan. Pedoman wawancara yang digunakan hanya berupa garis besar yang akan ditanyakan. Wawancara dan diskusi yang tidak terstruktur, tidak terjadwal, dan dilakukan sedemikian rupa sehingga dalam memberikan informasi, para informan tidak cenderung mengolah atau mempersiapkan informasi tersebut lebih dulu, serta dapat memberikan penjelasan apa adanya.

Lincoln dan Guba dalam Sanapiah Faisal (2002), mengemukakan ada tujuh langkah dalam penggunaan wawancara untuk mengumpulkan data dalam penelitian kualitatif (Sugiyono, 2012: 415), yaitu:

a. Menetapkan kepada siapa wawancara itu akan dilakukan

b. Menyiapkan pokok-pokok masalah yang akan menjadi bahan pembicaraan c. Mengawali atau membuka alur wawancara

d. Melangsungkan alur wawancara

e. Mengkonfirmasikan ikhtisar hasil wawancara dan mengakhirinya f. Menuliskan hasil wawancara ke dalam catatan lapangan

g. Mengidentifikasi tindak lanjut hasil wawancara yang telah diperoleh Tabel 3.1.

Daftar Nama Informan

No. Nama

Informan

59

Dalam penelitian kualitatif, manusia merupakan instrumen penelitian yang utama (Sugiyono, 2010:305). Peneliti kualitatif sebagai human instrument, berfungsi menetapkan fokus penelitian, memilih informan sebagai sumber data, melakukan pengumpulan data, menilai kualitas data, analisis data, menafsirkan data dan membuat kesimpulan atas temuannya. Peneliti akan menjadi pihak yang terjun langsung ke lapangan serta harus berinteraksi dengan orang-orang yang berkaitan langsung dengan tujuan penelitian ini, serta pengumpulan data di lapangan dilakukan dengan menggunakan catatan lapangan berupa catatan tertulis, alat perekam atau tape recorder dan kamera.

60

3.2.5. Teknis Analisis Data

Proses analisis data dimulai dengan menelaah seluruh data yang tersedia dari berbagai sumber, yaitu dari wawancara, dokumen pribadi, dokumen resmi, studi kepustakaan, gambar, dan sebagainya. Selanjutnya data tersebut diolah oleh peneliti dan dilakukan analisis. Analisis data ini penting karena, dari analisis ini data yang diperoleh dapat memberi arti dan makna yang berguna dalam memecahkan masalah penelitian.

Sugiyono (2011: 335) menjelaskan bahwa analisis data adalah proses mencari dan menyusun secara sistematis data yang diperoleh dari hasil wawancara, catatan lapangan, dan dokumentasi, dengan cara mengorganisasikan data ke dalam kategori, menjabarkan ke dalam unit-unit, melakukan sintesa, menyusun ke dalam pola, memilih mana yang penting dan yang akan dipelajari, dan membuat kesimpulan sehinngga mudah difahami oleh diri sendiri maupun orang lain.

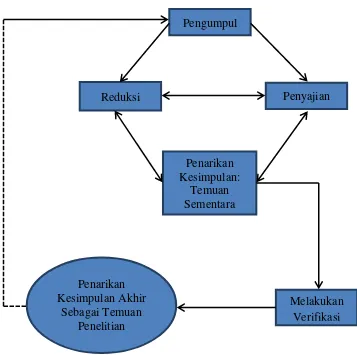

Dalam penelitian ini penulis menganalisis data menggunakan model Miles and Huberman. Analisis data dalam penelitian kualitatif, dilakukan pada saat pengumpulan data berlangsung, dan setelah selesai pengumpulan data dalam periode tertentu. Miles and Huberman (1984) dalam Sugiyono (2011: 337) mengemukakan bahwa „aktivitas dalam analisis data kualitatif dilakukan secara

61

Gambar 3.1

Model Interaksi Analisis Data

Sumber: Miles dan Huberman (1992) dalam Luqman Hakim (2007)

1. Data Reduction (Reduksi Data)

Setelah memperoleh data dari penelitian di lapangan peneliti harus memilih data yang benar-benar akan dipergunakan, hal ini disebabkan data yang diperoleh di lapangan tentu sangat banyak dan tidak semua data yang diperoleh merupakan data yang dibutuhkan. Mereduksi data berarti merangkum, memilih hal-hal yang pokok, memfokuskan pada hal-hal yang penting, dicari tema dan

Pengumpul

Reduksi Penyajian

Penarikan Kesimpulan:

Temuan Sementara

Melakukan Verifikasi Penarikan

Kesimpulan Akhir Sebagai Temuan

62

direduksi akan memberikan gambaran yang lebih jelas, dan mempermudah peneliti untuk melakukan pengumpulan data selanjutnya, dan mencarinya bila diperlukan. Dalam mereduksi data, peneliti akan memfokuskan pada hasil wawancara yang sesuai dengan upaya untuk pencegahan terhadap tindakan cybercrime di perbankan.

2. Data Display (Penyajian Data)

Miles and Huberman (1984) dalam Sugiyono (2011: 341) menyatakan „the most frequent form of display data for qualitative resesarch data in the past

has been narrative tex‟. Artinya yang paling sering digunakan untuk menyajikan data dalam penelitian kualitatif adalah dengan teks yang bersifat naratif. Selain itu, penyajian data berupa bagan, flowchart, tabel ataupun grafik akan peneliti sajikan apabila diperlukan dalam proses penyajian data.

Jika ternyata data yang disajikan telah teruji kebenarannya dan telah sesuai, maka dapat dilanjutkan pada tahap penarikan kesimpulan. Namun jika ternyata data yang disajikan belum sesuai dan belum dapat ditarik kesimpulan, maka dilakukan reduksi kembali bahkan tidak menutup kemungkinan untuk menjaring data baru.

3. Penarikan Kesimpulan: Temuan Sementara

63

akan berubah bila tidak ditemukan bukti-bukti yang kuat yang mendukung pada tahap pengumpulan data berikutnya.

4. Melakukan Verifikasi

Setelah dilakukan reduksi data secara berulang dan diperoleh kesesuaian dengan penyajian data, kemudian kesimpulan-kesimpulan sementara disempurnakan melalui verifikasi, maka dapat ditarik kesimpulan akhir yang merupakan temuan-temuan penelitian.

5. Penarikan Kesimpulan Akhir Sebagai Temuan Penelitian

64

3.2.6. Pengujian Kredibilitas Data

Bukan hanya penelitian kuantitatif saja yang melakukan upaya validasi data, penelitian kualitatif pun melakukan keabsahan data dengan melihat reliabilitas dan validasi data yang diperoleh. Salah satu cara yang paling penting dan mudah dalam uji keabsahan hasil penelitian adalah dengan melakukan triangulasi. Menurut Sugiyono (2011:372), triangulasi dalam pengujian kredibilitas ini diartikan sebagai pengecekan data dari berbagai sumber dan berbagai cara.

Wiliam Wiersma (1986) dalam Sugiyono (2011: 372) menjelaskan „triangulation is qualitative cross-validation. It assesses the sufficiency of the data

according to the convergence of multiple data sources or multiple data collection

procedures”. Dimana triangulasi dalam pengujian kredibiltas data dilakukan dengan pengecekan data dari berbagai sumber, berbagai cara, dan berbagai waktu. Dalam pengujian kredibilitas data pada penelitian ini dilakukan dengan menggunakan teknik triangulasi sumber, karena teknik pengumpulan datanya hanya berupa wawancara dengan informan.

BAB V

SIMPULAN DAN SARAN 5.1. Simpulan

Aktivitas transaksi saat ini yang melibatkan basis internet dalam menunjang operasional dapat meningkatkan risiko-risiko seperti strategi, operasional dan reputasi. Hal ini disebabkan risiko tersebut terkait langsung dengan ancaman terhadap aliran data yang reliable dan semakin kompleksnya teknologi yang menjadi dasar aktivitasnya. Seiring dengan pemanfaatan kemudahan internet, akan semakin banyak pihak-pihak yang mencari kelemahan sistem dalam perusahaan atau perbankan untuk melakukan tindakan kejahatan terhadap sistem atau yang dikenal dengan tindakan cybercrime.

Berdasarkan hasil penelitian yang telah dilakukan dan pembahasan yang telah diuraikan pada bab IV serta didukung oleh teori-teori yang mendasari penelitian, maka ditarik kesimpulan bahwa menurut auditor sistem informasi dalam upaya pencegahan mengenai tindakan cybercrime dapat dilakukan dengan beberapa cara yaitu sebagai berikut :

130

dan ini akan membuat laporan keuangan semakin akurat dan baik. Oleh karena itu setiap manajemen dituntut untuk lebih memahami lingkup dari pengendalian intern secara mendalam.

2. Aspek lain dari pencegahan atas tindakan cybercrime juga dilakukan dengan Peningkatan Kesadaran Budaya Anti Fraud (Fraud Awareness) pada karyawan dan intern didalamnya. Pendekatan ini sebenarnya tidak mengabaikan aspek teknologi karena teknologi sistem informasi juga sering menjadi penyebab bagi permasalahan atau isu perilaku. pengendalian terhadap tingkah laku (behavior control), sosialisasi budaya anti fraud dan

pengendalian pucuk pimpinan (top management) merupakan bagian dari peningkatan kesadaran budaya anti fraud.

3. Industri saat ini kebanyakan adalah industri yang kompleksitas, ini dibuktikan dengan banyaknya jenis transaksi yang menyebabkan arus keluar masuk kas secara cepat dan secara langsung mempengaruhi laporan keuangan.

5.2. Saran

Berdasarkan temuan penelitian yang dilakukan oleh penulis dan hasil yang telah diperoleh, maka terdapat beberapa saran oleh penulis, diantaranya :

131

DAFTAR PUSTAKA

Albrecht, W. Steve dan Chad O. Albrecht. 2003. Fraud Examination. Ohio: South-Western.

Amin Widjaja Tunggal. 2012. Forensic & Investigative Accounting - Pendekatan Kasus. Jakarta: Harvarindo.

Arens, Alvin et al. 2008. Auditing dan Jasa Assurance. Jakarta: Erlangga.

Ari Juliano Gema. (2013, Januari). Cybercrime : Sebuah Fenomena di Dunia Maya. Dalam www.interpol.go.id [Online]. Tersedia :

http://interpol.go.id/kejahatan-transnasional/kejahatan-dunia-maya/89-cybercrime-sebuah-fenomenadi-dunia-maya [29 Januari 2014].

Barda Nawawi Arief. 2006. Tindak Pidana dan Perkembangan Kajian Cybercrime Di Indonesia. Jakarta : PT Raja Grafindo Persada.

Budi Suhariyanto. 2013. Tindak Pidana Teknologi Informasi (Cybercrime).

Jakarta : Rajawali Pers.

Bungin, Burhan. 2010. Penelitian Kualitatif: Komunikasi, Ekonomi, Kebijakan Publik, dan Ilmu Sosial Lainnya. Jakarta: Kencana.

Dion Michael. Corruption, Fraud and Cybercrime As Dehumanizing Phenomena.

Canada : Research chair on financial integrity, faculty d’administration,

university de sherbrooke. Journal.

Gondodiyoto, Sanyoto. 2007. Audit Sistem Informasi + Pendekatan CobIT. Edisi Revisi. Mitra Wacana Media : Jakarta

133

Husein Umar. 2008. Metode Penelitian Untuk Skripsi dan Tesis Bisnis edisi kedua. Jakarta: PT. Raja Grafindo Persada

Jalaluddin Rakhmat. (2009). Psikologi Komunikasi. Bandung : Remaja Rosdakarya

Kasmir. 2000. Manajemen Perbankan. Jakarta: PT Raja Grafindo Persada

Kieso, Donald E., et. Al. 2007. Accounting Principles. United States: John Wiley & Sons (Asia)

Koesnandar, Rezza. (2011). Konsep dan Teoritis Tentang Kejahatan. Journal Luqman Hakim. 2007. Analisis Pemantauan Outcome Program Bantuan

Operasional Sekolah (BOS) di Madrasah Tsanawiyah Gresik. Tesis. Malang: Universitas Muhammadiyah Malang.

Mary Meeker. (2013, Mei). Pengguna Internet di Dunia dan Indonesia. Dalam

www.kompas.com. [Online]. Tersedia :

http://tekno.kompas.com/read/2013/05/31/14232198/Pengguna.Internet.

Dunia.Capai.2.4.Miliar..Indonesia.55.Juta [29 Januari 2014].

Moleong, Lexy J. 2010. Metodologi Penelitian Kualitatif Edisi Revisi. Bandung: Remaja Rosdakarya.

Muhammad Nuh Al-Azhar. 2012. Digital Forensik – Panduan Praktis Investigasi Komputer. Jakarta : Salemba Infotek

Mulyadi. 2001. Sistem Akuntansi. Jakarta: Salemba Empat

Peraturan Bank Indonesia No. 11/25/PBI/2009 tanggal 1 Juli 2009 tentang penerapan manajemen risiko bagi Bank Umum.

134

Rehulina Hatialum. 2012. Analisis Yuridis Kejahatan Cybercrime dalam Pembobolan Mesin ATM Bank. Skripsi. Surabaya : Universitas Pembangunan Nasional.

Rezaee, Zabihollah and Riley Richard. 2010. Financial Statement Fraud: Prevention and Detection Second Edition. New Jersey: John Wiley & Sons, Inc.

Robbins, Stephen P. (2011). Perilaku Organisasi Buku 2 Edisi XII. Jakarta : Salemba Empat

Robiyanto Febra. 2009. Persepsi Auditor Mengenai Metode Pendeteksian Dan Pencegahan Tindakan Kecurangan Pada Industri Perbankan. Journal Ron Weber. 1999. Information System Control and Audit. Prentice Hall.

Slameto. (2003). Belajar Dan Faktor-Faktor Yang Mempengaruhinya. Jakarta : Bina Aksara

Slameto. (2010). Belajar Dan Faktor-Faktor Yang Mempengaruhinya. Jakarta : Rineka Cipta

Soepraptomo Heru. 2011. Kejahatan Komputer dan Siber Serta Antisipasi Pengaturan Pencegahannya di Indonesia. Journal

Subagio Tjahjono. 2013. Business Crime and Ethics – Konsep dan Studi Kasus Fraud di Indonesia dan Global. Yogyakarta : Andi

Sugiyono. 2010. Metode Penelitian Penelitian (Kuantitatif, Kualitatif dan R&D).

Bandung: Alfabeta

Sugiyono. 2012. Metode Penelitian Pendidikan (Pendekatan Kuantitatif, Kualitatif, dan R&D). Bandung: Alfabeta.

Tuanakotta, Theodorus M. 2012. Akuntansi Forensik dan Audit Investigatif.

135

Tutang. (2013, Mei). Kejahatan Perbankan di Internet. Dalam www. tempo.com.

[Online]. Tersedia :