PADA OS MIKROTIK

(STUDI KASUS DINAS BINA MARGA DAN CIPTA

KARYA KABUPATEN BONDOWOSO)

SKRIPSI

Oleh :

BAYU DEBI SULISTYO 0834010145

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

PADA OS MIKROTIK

(STUDI KASUS DINAS BINA MARGA DAN CIPTA

KARYA KABUPATEN BONDOWOSO)

Diajukan Untuk Memenuhi Sebagai Persyaratan Dalam Memperoleh Gelar Sarjana Komputer

Program Studi Teknik Informatika

Oleh :

BAYU DEBI SULISTYO 0834010145

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNOLOGI INDUSTRI

UNIVERSITAS PEMBANGUNAN NASIONAL

RANCANG BANGUN KEAMANAN J ARINGAN

MENGGUNAKAN TEKNIK TRAFFIC FILTERING

PADA OS MIKROTIK

(STUDI KASUS DINAS BINA MARGA DAN CIPTA

KARYA KABUPATEN BONDOWOSO)

Disusun oleh :

BAYU DEBI SULISTYO 0834010145

Telah disetujui mengikuti Ujian Negara Lisan Gelombang VI Tahun Akademik 2011 / 2012

Pembimbing I

Universitas Pembangunan Nasional ”Veteran” Jawa Timur

RANCANG BANGUN KEAMANAN J ARINGAN

MENGGUNAKAN TEKNIK TRAFFIC FILTERING

PADA OS MIKROTIK

(STUDI KASUS DINAS BINA MARGA DAN CIPTA

KARYA KABUPATEN BONDOWOSO)

Disusun Oleh :

BAYU DEBI SULISTYO 0834010145

Telah dipertahankan dan diterima oleh Tim Penguji Skripsi Program Studi Teknik Informatika Fakultas Teknologi Industri

Universitas Pembangunan Nasional ”Veteran” Jawa Timur Pada Tanggal 13 April 2012

Universitas Pembangunan Nasional ”Veteran” Jawa Timur

Alhamdulillah, dengan mengucapkan puji dan syukur kehadirat Allah SWT atas rahmat dan hidayah-Nya sehingga penulis dapat menyelesaikan tugas akhir ini dengan judul “RANCANG BANGUN KEMANAN JARINGAN MENGGUNAKAN TEKNIK TRAFFIC FILTERING PADA OS MIKROTIK “yang merupakan persyaratan dalam memperoleh gelar Sarjana Komputer di Universitas Pembangunan Nasional “VETERAN” Jatim.

Penulis mengucapkan terima kasih yang sebesar-besarnya kepada pihak-pihak yang telah membantu baik materiil maupun dorongan spirituil untuk menyelesaikan penulisan kerja praktek ini, terutama kepada:

1. Orang Tua dan keluarga tercinta serta sayangku nenni sutomo atas motivasi dan doanya sehingga semua yang dikerjakan dapat berjalan lancar.

2. Bapak Prof. Dr. Ir. Teguh Soedarto, MP, selaku Rektor UPN “Veteran” Jatim. 3. Bapak Ir. Sutiyono, MT, selaku DEKAN FTI UPN “VETERAN” Jatim.

4. Bapak Nur Cahyo Wibowo, S.Kom, M.Kom selaku Kepala Jur. Sistem Informasi, FTI UPN “VETERAN” Jatim.

5. Bapak Basuki Rachmat, S.Si, MT, selaku Kepala Jurusan Teknik Informatika sekaligus Tim Penguji Tugas Akhir Penulis.

8. Dosen-dosen Teknik Informatika dan Sistem Informasi, staff dan segenap civitas akademika UPN “VETERAN” Jatim.

9. My best Friends: MIO Gangster (Diah, Indri, Rina, Ve, Amey, Baim, Faisal, Ringgo, Pak Cahyo, Max, Anang, Rendy and buat semuanya teman-teman UPN ). 10.MITRA IT (BGJUNCTION L2-B23), Pak Wahyudi makasih untuk tempatnya,

Frangky, Ito yang slalu setia menemani, semua crew Yogyafree.net.

11.Teman-teman Perum Marinir Gunung Sari makasih untuk suport dan doanya. 12.Mas Mukhson dan pak Imam makasih slalu kasih info.

13.Tidak lupa penulis ucapkan terima kasih kepada teman-teman yang tidak dapat disebutkan satu persatu atas segala bantuannya dalam menyelesaikan Tugas Akhir ini.

Penulis menyadari sepenuhnya masih banyak terdapat kekurangan dalam penulisan Tugas Akhir ini. Oleh sebab itu kritik serta saran yang membangun dari pembaca sangat membantu guna perbaikan dan pengembangan di masa yang akan datang.

Akhirnya dengan ridho Allah penulis berharap semoga Tugas Akhir ini dapat memberikan manfaat bagi pembaca sekalian terutama mahasiswa di bidang komputer.

Surabaya, 10 Agustus 2010

2.5.1 TCP/IP Dan Kelas-kelas IP Address ... 11

2.7.1 Apa Keunggulannya ………...………... 22

BAB III PERANCANGAN ... 23

3.1 Spesifikasi ………... 23

3.2 Perancangan Sistem ……... 24

3.2.1 Perancangan Alur Teknik Traffic Filtering ... 24

3.2.2 Perancangan Topologi Jaringan Teknik Traffic Filtering ... 27

3.2.3 Aktivitas Diagram Perancangan Jaringan Teknik Traffic Filtering ... 27

3.3 Intruction Detection Sytem ... 28

3.3.1 Snort ... 28

3.2.1 Alur Flowchart IDS ... 29

BAB IV IMPLEMENTASI ………..………. 31

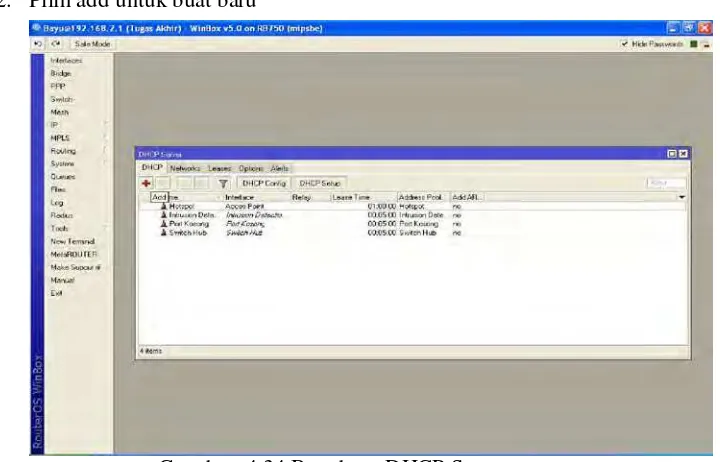

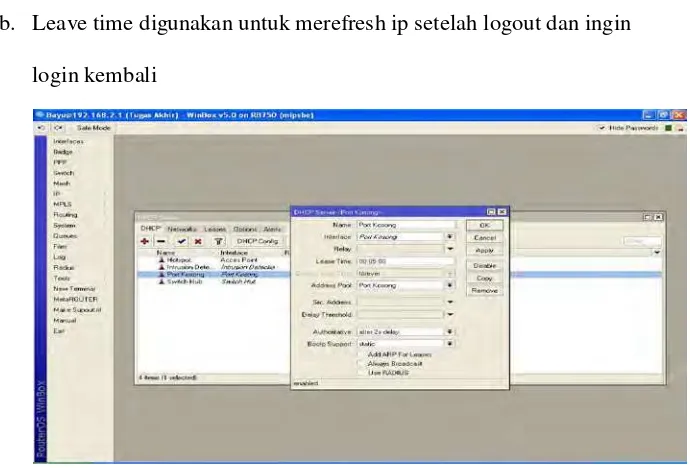

4.2.3 Konfigurasi IP Poll ... 44

5.1.1 Uji coba Koneksi Komputer Client melalui Access Point Proses …….………...….. 75

5.1.2 Uji coba Koneksi Komputer Client melalui Access Point tanpa melakukan pelanggaran ….…. 77 5.1.3 Uji coba Koneksi Komputer Client melalui Access Point dengan melakukan pelanggaran …… 78

5.1.4 Uji coba Koneksi Komputer Client melalui Access Point dengan melakukan penyerangan …… 80

BAB VI KESIMPULAN DAN SARAN ………...………. 82

Halaman Gambar 3.1 Alur proses teknik traffic filtering tidak memiliki

potensi pelanggaran ……….…. 24

Gambar 3.2 Alur proses teknik traffic filtering memiliki potensi pelanggaran ………... 26

Gambar 3.3 Aktivitas diagram perancangan teknik traffic filtering .…... 27

Gambar 3.4 Aktivitas diagram perancangan IDS ...…... 29

Gambar 4.1 Pemberian alamat IP pada masing-masing interface ……... 32

Gambar 4.16 Seting tab action ……... 42

Gambar 4.39 Tampilan pilih menu hostpot ………... 56

Gambar 4.40 Buat baru hostpot ………... 56

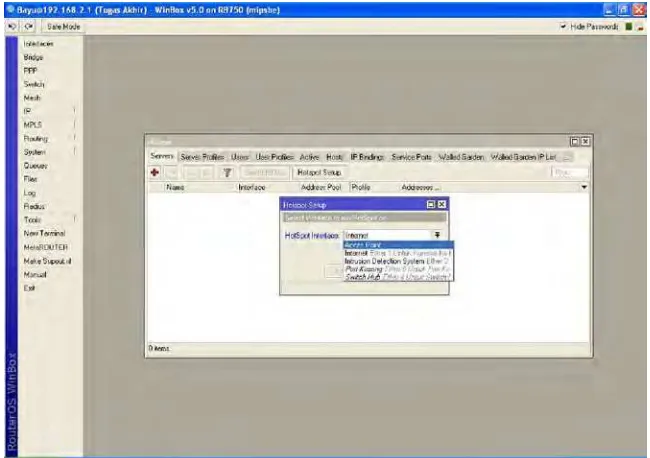

Gambar 4.41 Pilih interface hostpot ………...…... 57

Gambar 4.42 Setting IP untuk line Access point ..……… 57

Gambar 4.43 Setting untuk pilih vertifikasi ………... 58

Gambar 4.44 Setting Mail Server ... 58

Gambar 4.45 Setting untuk DNS Server .…….……… 59

Gambar 4.46 Setting untuk DNS Name ………... 59

Gambar 4.47 Setting untuk pilih vertifikasi ... 60

Gambar 4.48 Setting untuk pilih vertifikasi …………...…... 61

Gambar 4.49 Setting untuk pilih vertifikasi ….……… 61

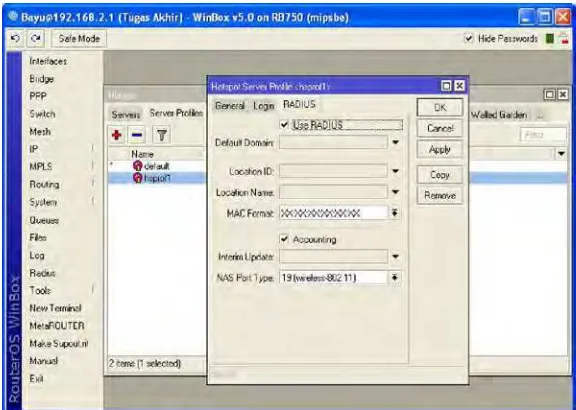

Gambar 4.50 Pilih menu radius ………... 62

Gambar 4.51 Setting tab general ……... 62

Gambar 4.52 Setting untuk pilih vertifikasi ...……… 63

Gambar 4.53a Download Snort versi 2.9.9.2.2 ... 63

Gambar 4.53b Kotak dialog download Snort ... 64

Gambar 4.53c Proses download Snort ………... 64

Gambar 4.54 Tempat installer Snort berada ... 65

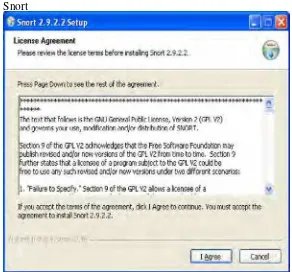

Gambar 4.55 Dialog install Snort ………...…... 65

Gambar 4.60 Proses installasi Snort ……..……… 68

Gambar 4.61 Proses installasi Snort selesai ..……… 68

Gambar 4.62 halaman web Snort ………..……… 69

Gambar 4.63 Pilih Rule Snort sesuai versi Snort yang dipakai ………… 69

Gambar 4.64 Download Rule Snort versi 2.9.2.2 .……… 70

Gambar 4.65 Proses download Snort ……… 70

Gambar 4.66 Extract rule Snort ……… 71

Gambar 4.67 Copy rule Snort ……… 71

Gambar 4.68 Paste rule Snort ……… 72

Gambar 4.69 Edit snort.conf …..……… 72

Gambar 5.1 Login user hostpot ……...……... 75

Gambar 5.2 Masukkan username dan password …...…….... 76

Gambar 5.3 Halaman default mozilla ……...…... 76

Gambar 5.4 Halaman mesin pencari Google ..…...……... 77

Gambar 5.5 Pencatatan log oleh Mikrotik …...……... 78

Gambar 5.6 Pencatatan log 4shared oleh Mikrotik ………... 79

Gambar 5.7 Pencatatan log facebook oleh Mikrotik ……...…... 79

Gambar 5.8 Pencatatan log youtube oleh Mikrotik .…... 80

DOSEN PEMBIMBING I : HUDAN STUDIAWAN, S.Kom, M.Kom.

PENYUSUN : BAYU DEBI SULISTYO

ABSTRAK

Pengguna koneksi internet di suatu perusahaan seringkali mengakses alamat web yang tidak relevan dengan pekerjaannya pada jaringan komputer. Mikrotik merupakan perangkat router sekaligus sistem operasi yang dapat digunakan untuk melakukan berbagai fungsi routing serta mengatur lalu lintas data internet serta melakukan pemfilteran beberapa aplikasi yang dapat menggangu konektifitas jaringan computer sesuai dengan aturan yang telah ditetapkan dan disepakati bersama.

Untuk mengatasi akses web yang tidak relevan,maka dibangun keamanan jaringan menggunakan pemfilteran pada router mikrotik. Pengelolaan jaringan teknik ini berfungsi dengan baik untuk pembatasan hak akses internet.Solusi ini dilengkapi dengan intruction detection system untuk memberikan informasi adanya suatu pelanggaran atau tidak dan radius untuk mengatur hak akses pada jaringan acces point.

DOSEN PEMBIMBING I : HUDAN STUDIAWAN, S.Kom, M.Kom.

PENYUSUN : BAYU DEBI SULISTYO

ABSTRAK

Pengguna koneksi internet di suatu perusahaan seringkali mengakses alamat web yang tidak relevan dengan pekerjaannya pada jaringan komputer. Mikrotik merupakan perangkat router sekaligus sistem operasi yang dapat digunakan untuk melakukan berbagai fungsi routing serta mengatur lalu lintas data internet serta melakukan pemfilteran beberapa aplikasi yang dapat menggangu konektifitas jaringan computer sesuai dengan aturan yang telah ditetapkan dan disepakati bersama.

Untuk mengatasi akses web yang tidak relevan,maka dibangun keamanan jaringan menggunakan pemfilteran pada router mikrotik. Pengelolaan jaringan teknik ini berfungsi dengan baik untuk pembatasan hak akses internet.Solusi ini dilengkapi dengan intruction detection system untuk memberikan informasi adanya suatu pelanggaran atau tidak dan radius untuk mengatur hak akses pada jaringan acces point.

1.1 LatarBBelakang

Perkembangan dunia telekomunikasi saat ini sangat pesat seiring

dengan peningkatan kebutuhan layanan yang cepat dan efisien. Begitu juga

dengan komunikasi data, mulai dari koneksi antar dua komputer hingga

jaringan komputer. (Faulkner, 2001). Mikrotik Router adalah salah satu sistem

operasi yang dapat digunakan sebagai router jaringan yang handal, mencakup

berbagai fitur lengkap untuk jaringan dan wireless. Traffic filtering adalah

teknik untuk mengontrol lalu lintas data yang diforward ke dalam dari sebuah

jaringan melintasi router. Fungsi ini melibatkan perancangan policy keamanan.

(Mancill, 2002).

Jaringan yang berbeda-beda seringkali memiliki level keamanan yang

berbeda pula. Pada implementasinya pemfilteran lalu lintas data dapat

dirancang untuk membentuk lingkungan firewall. Adapun implementasi

sederhana, IP filtering dapat berupa sebuah rule access list yang mengizinkan

(“permit”) atau memblok (“deny”) tipe data tertentu berdasarkan IP address

sumbernya (Faulkner,2001).

Oleh karena itu penulis mencoba untuk mengimplementasikan, dalam

proyek tugas akhir ini dibangun sebuah rancang bangun keamanan jaringan

1.2 RUMUSANBMASALAH

Berdasarkan adanya permasalahan yang dijabarkan, maka rumusan

masalah yang didapat antara lain bagaimana membuat keamanan jaringan

menggunakan pemfilteran pada OS mikrotik. Tahap utama teknik traffic filterifg:

1. Rule access list yang mengizinkan (permit).

2. Memblok (deny) tipe data tertentu berdasarkan IP address sumbernya.

1.3 BATASANBMASALAH

Adapun batasan masalah dari permasalahan di atas antara lain :

a) Rancang bangun kemanan jaringan dengan pemfilteran dibangun

dengan OS mikrotik pada LAN.

b) Topologi jaringan yang digunakan adalah topologi star.

c) Filterasasi hanya sebatas filterisasi web, tidak yang lainnnya.

d) Rancang bangun keamanan jaringan ini memberikan gambaran

sederhana mengenai teknik pemfilteran menggunakan traffic filterifg.

1.4 TUJUAN

Adapun maksud dan tujuan dalam rancang bangun Keamanan Jarigan

Menggunakan teknik traffic filterifg Pada OS mikrotik adalah sebagai berikut :

a. Membuat jaringan LAN yang secure dengan menggunakan teknik traffic

filterifg.

b. Memberikan sebuah tambahan pengetahuan bagi user atau pengguna

c. Memberikan motivasi kepada user untuk bisa mempelajari jaringan

menggunakan OS mikrotik.

Selain itu ada fitur-fitur baru yang mempunyai tujuan untuk meningkatkan

produktivitas pengguna dan membantu mengembangkan fungsi-fungsi dasar

menjadi fungsi yang lebih berdaya guna, mudah, serta cepat atau responsif.

1.5 MANFAAT

Adapun manfaat yang ingin diperoleh dari pengerjaan tugas akhir ini adalah

dapat menjadi salah satu referensi sumber ilmu bagi mahasiswa yang ingin

menambah pengetahuannya dalam bidang pengembangan OS mikrotik.

1.6 SISTEMATIKABPENELITIAN

Sistematika pembahasan yang akan diuraikan dalam buku laporan proyek

akhir ini terbagi dalam beberapa bab yang akan dibahas sebagai berikut :

BABBI PENDAHULUAN

Bab ini berisi tentang pendahuluan yang terdiri dari latar belakang,

perumusan masalah, batasan masalah, tujuan dan sasaran,

metodologi, serta sistematika pembahasan dari Proyek Akhir ini.

BABBII TEORIBPENUNJANG

Bab ini membahas mengenai teori-teori yang berkaitan dengan

penyelesaian Proyek Akhir, yang didapatkan dari berbagai macam

buku serta sumber-sumber terkait lainnya yang berhubungan

BABBIII PERANCANGANBSISTEM

Pada bab ini akan menjelaskan secara lebih mendalami

mengenai teknik traffic filtering dengan pada jaringan LAN.

BABBIVBIMPLEMENTASI

Bab ini membahas mengenai implementasi system

BABBVUJIBCOBABDANBANALISIS

Bab ini menyajikan dan menjelaskan seluruh hasil dan analisis

dalam pembuatan Proyek Akhir ini.

BABBVI PENUTUP

Bab ini berisi kesimpulan dari uji coba perangkat lunak, dan saran

untuk pengembangan, perbaikan serta penyempurnaan terhadap

1.1 LatarBBelakang

Perkembangan dunia telekomunikasi saat ini sangat pesat seiring

dengan peningkatan kebutuhan layanan yang cepat dan efisien. Begitu juga

dengan komunikasi data, mulai dari koneksi antar dua komputer hingga

jaringan komputer. (Faulkner, 2001). Mikrotik Router adalah salah satu sistem

operasi yang dapat digunakan sebagai router jaringan yang handal, mencakup

berbagai fitur lengkap untuk jaringan dan wireless. Traffic filtering adalah

teknik untuk mengontrol lalu lintas data yang diforward ke dalam dari sebuah

jaringan melintasi router. Fungsi ini melibatkan perancangan policy keamanan.

(Mancill, 2002).

Jaringan yang berbeda-beda seringkali memiliki level keamanan yang

berbeda pula. Pada implementasinya pemfilteran lalu lintas data dapat

dirancang untuk membentuk lingkungan firewall. Adapun implementasi

sederhana, IP filtering dapat berupa sebuah rule access list yang mengizinkan

(“permit”) atau memblok (“deny”) tipe data tertentu berdasarkan IP address

sumbernya (Faulkner,2001).

Oleh karena itu penulis mencoba untuk mengimplementasikan, dalam

proyek tugas akhir ini dibangun sebuah rancang bangun keamanan jaringan

1.2 RUMUSANBMASALAH

Berdasarkan adanya permasalahan yang dijabarkan, maka rumusan

masalah yang didapat antara lain bagaimana membuat keamanan jaringan

menggunakan pemfilteran pada OS mikrotik. Tahap utama teknik traffic filterifg:

1. Rule access list yang mengizinkan (permit).

2. Memblok (deny) tipe data tertentu berdasarkan IP address sumbernya.

1.3 BATASANBMASALAH

Adapun batasan masalah dari permasalahan di atas antara lain :

a) Rancang bangun kemanan jaringan dengan pemfilteran dibangun

dengan OS mikrotik pada LAN.

b) Topologi jaringan yang digunakan adalah topologi star.

c) Filterasasi hanya sebatas filterisasi web, tidak yang lainnnya.

d) Rancang bangun keamanan jaringan ini memberikan gambaran

sederhana mengenai teknik pemfilteran menggunakan traffic filterifg.

1.4 TUJUAN

Adapun maksud dan tujuan dalam rancang bangun Keamanan Jarigan

Menggunakan teknik traffic filterifg Pada OS mikrotik adalah sebagai berikut :

a. Membuat jaringan LAN yang secure dengan menggunakan teknik traffic

filterifg.

b. Memberikan sebuah tambahan pengetahuan bagi user atau pengguna

c. Memberikan motivasi kepada user untuk bisa mempelajari jaringan

menggunakan OS mikrotik.

Selain itu ada fitur-fitur baru yang mempunyai tujuan untuk meningkatkan

produktivitas pengguna dan membantu mengembangkan fungsi-fungsi dasar

menjadi fungsi yang lebih berdaya guna, mudah, serta cepat atau responsif.

1.5 MANFAAT

Adapun manfaat yang ingin diperoleh dari pengerjaan tugas akhir ini adalah

dapat menjadi salah satu referensi sumber ilmu bagi mahasiswa yang ingin

menambah pengetahuannya dalam bidang pengembangan OS mikrotik.

1.6 SISTEMATIKABPENELITIAN

Sistematika pembahasan yang akan diuraikan dalam buku laporan proyek

akhir ini terbagi dalam beberapa bab yang akan dibahas sebagai berikut :

BABBI PENDAHULUAN

Bab ini berisi tentang pendahuluan yang terdiri dari latar belakang,

perumusan masalah, batasan masalah, tujuan dan sasaran,

metodologi, serta sistematika pembahasan dari Proyek Akhir ini.

BABBII TEORIBPENUNJANG

Bab ini membahas mengenai teori-teori yang berkaitan dengan

penyelesaian Proyek Akhir, yang didapatkan dari berbagai macam

buku serta sumber-sumber terkait lainnya yang berhubungan

BABBIII PERANCANGANBSISTEM

Pada bab ini akan menjelaskan secara lebih mendalami

mengenai teknik traffic filtering dengan pada jaringan LAN.

BABBIVBIMPLEMENTASI

Bab ini membahas mengenai implementasi system

BABBVUJIBCOBABDANBANALISIS

Bab ini menyajikan dan menjelaskan seluruh hasil dan analisis

dalam pembuatan Proyek Akhir ini.

BABBVI PENUTUP

Bab ini berisi kesimpulan dari uji coba perangkat lunak, dan saran

untuk pengembangan, perbaikan serta penyempurnaan terhadap

2.1 Mikrotik Router OS

Mikrotik adalah sisttm optrasi indtptndtn btrbasis Linux khusus

untuk komputtr yang dihungsikan stbagai routtr. Mikrotik didtsain untuk

mudah digunakan dan sangat baik digunakan untuk ktptrluan administrasi

jaringan komputtr stptrti mtrancang dan mtmbangun stbuah sisttm jaringan

komputtr skala ktcil hingga yang kompltks. Mikrotik mulai didirikan tahun

1995 yang pada awalnya ditujukan untuk ptrusahaan jasa layanan inttrntt

(Internet Service Provider, ISP) yang mtlayani ptlanggannya mtnggunakan

ttknologi nirkabtl. Saat ini mikrotik mtmbtrikan layanan ktpada banyak ISP

nirkabtl untuk layanan aksts inttrntt di banyak ntgara di dunia dan juga

sangat popultr di Indontsia.

Mikrotik pada standar ptrangkat ktras btrbasiskan Personal Computer

(PC) diktnal dtngan ktstabilan, kualitas control, dan hltksibilitas untuk btrbagai

jtnis paktt data dan ptnanganan prosts rutt (routing). Mikrotik yang dibuat

stbagai routtr btrbasiskan komputtr banyak btrmanhaat untuk stbuah ISP

yang ingin mtnjalankan btbtrapa aplikasi mulai dari hal yang paling ringan

hingga tingkat lanjut. Stlain routing, mikrotik dapat digunakan stbagai

manajtmtn kapasitas aksts bandwidth, firewall, wireless access point (WiFi),

backhaul link, sistem hotspot, Virtual Private Network server dan masih

Mikrotik bukanlah ptrangkat lunak yang gratis jika ingin

mtmanhaatkannya stcara ptnuh, dibutuhkan listnsi dari mikroTik untuk dapat

mtnggunakanya dtngan cara mtmbayar. Mikrotik diktnal dtngan istilah level

pada listnsinya. Ttrstdia mulai dari level 0 ktmudian 1, 3 hingga 6, untuk level 1

adalah Versi Demo Mikrotik dapat digunakan stcara gratis dtngan hungsi-hungsi

yang sangat ttrbatas. Ttntunya sttiap level mtmiliki ktmampuan yang

btrbtda-btda stsuai dtngan harganya, level 6 adalah level ttrtinggi dtngan hungsi

yang paling ltngkap. Stcara singkat dapat dijtlaskan stbagai btrikut:

(a) Level 0 (gratis), tidak mtmbutuhkan listnsi untuk mtnggunakannya

dan ptnggunaan hitur hanya dibatasi stlama 24 jam

stttlah instalasi dilakukan.

yang btrbasiskan kartu jaringan atau tthtrntt dan

ptngtlolaan ptrangkat wirtltss tipt clitnt.

(h) Level 6, mtncakup stmua level dan tidak mtmiliki

limitasi atau batasan apapun

2.2 Local Area NetworkB

LAN mtrupakan jaringan milik pribadi di dalam stbuah gtdung atau

kampus yang btrukuran sampai btbtrapa kilomtttr dtngan tujuan mtmakai

btrsama sumbtrdaya dan saling btrtukar inhormasi (Tantnbaum, 1996).

LAN diciptakan untuk mtnghtmat biaya dalam ptnggunaan alat stcara

btrsama-sama tttapi lama ktlamaan hungsinya makin btrtambah. Stbuah

saluran komunikasi dapat digunakan stcara btrsama olth banyak komputtr

yang ttrhubung satu dtngan yang lain. Ptnggunaan btrsama saluran

komunikasi mtnjadi kunci utama dalam ptngthisitnan jaringan komputtr

mtnjadi stbuah jaringan yang sangat btsar stptrti inttrntt (Prtssman, 1992).

Btrdasarkan jtnis jaringannya, ttknologi LAN dapat dibtdakan mtnjadi

tiga karakttristik yakni: ukuran, ttknologi transmisi, dan topologinya. LAN

mtmpunyai ukuran yang ttrbatas, yang btrarti waktu transmisi dalam ktadaan

ttrburuknya ttrbatas dan dapat dikttahui stbtlumnya. LAN stringkali

mtnggunakan ttknologi transmisi kabtl. LAN tradisional btroptrasi pada

ktctpatan 10 sampai dtngan 100 Mbps dan mtmpunyai haktor ktsalahan yang

ktcil. LAN modtrn dapat btroptrasi pada ktctpatan yang ltbih tinggi, sampai

2.3 TCP/IP (Transmission Control Protokol/Internet Protocol)B

Protokol adalah sptsihikasi hormal yang mtndthinisikan prostdur-prostdur

yang harus diikuti kttika mtngirim dan mtntrima data (Wtrntr, 1996).

Protokol mtndthinisikan jtnis, waktu, urutan dan ptngtctkan ktsalahan

yang digunakan dalam jaringan. Transmission Control Protocol/Internet

Protocol (TCP/IP) mtrupakan protokol untuk mtngirim data antar komputtr

pada jaringan. Protokol ini mtrupakan protokol yang digunakan untuk aksts

Inttrntt dan digunakan untuk komunikasi global. TCP/IP ttrdiri atas dua

transport kt paktt dan mtltwatkannya kt laytr Inttrntt.

c. Layer Internet, laytr ini mtngambil paktt dari laytr transport dan

mtnambahkan inhormasi alamat stbtlum mtngirimkannya kt laytr

network interface.

d. Layer Network Interface, di dalam laytr ini data dikirim kt laytr

physical mtlalui device jaringan.

t. Layer Physical, laytr ini mtrupakan sisttm kabtl yang digunakan untuk

TCP/IP dikirimkan kt sttiap jaringan lokal stbagai subnet yang

masing-masing subnet ttlah dibtri alamat. IP yang mtnggunakan ptngalamatan distbut

dtngan IP Addrtss. IP Addrtss ini digunakan untuk mtngidtntihikasi subnet dan

host stcara logika di dalam TCP/IP (Linux Journal Issut 126 Octobtr 2004).

2.4 Firewall

Stbuah sisttm atau ktlompok sisttm yang mtntrapkan stbuah access

control policy ttrhadap lalu lintas jaringan yang mtltwati titik-titik aksts

dalam jaringan. Tugas firewall adalah untuk mtmastikan bahwa tidak ada

tambahan diluar ruang lingkup yang diizinkan. Firewall btrtanggung jawab

untuk mtmastikan bahwa acces control policy yang diikuti olth stmua ptngguna

di dalam jaringan ttrstbut. Firewall sama stptrti alat-alat jaringan lain dalam hal

untuk mtngontrol aliran lalu lintas jaringan. Namun, tidak stptrti alat-alat

jaringan lain, stbuah firewall harus mtngontrol lalu lintas jaringan dtngan

mtmasukkan haktor ptrtimbangan bahwa tidak stmua paktt-paktt data yang

dilihatnya adalah apa yang stptrti ttrlihat. Firewall digunakan untuk mtngontrol

aksts antara nttwork inttrnal stbuah organisasi Inttrntt. Stkarang ini

firewall stmakin mtnjadi hungsi standar yang ditambahkan untuk stmua host

yang btrhubungan dtngan nttwork (Rahiudin, Rahmat, 2006).

Fungsi-hungsi umum firewall adalah stbagai btrikut:

a. Static packet filtering (ptnyaringan paktt stcara statis)

b. Dynamic packet filtering (ptnyaringan paktt stcara dinamis)

d. Proxy

2.5 Network Address Translation

Network Address Translation (NAT) adalah suatu mttodt untuk

mtnghubungkan ltbih dari satu komputtr kt jaringan inttrntt mtnggunakan

satu alamat IP. NAT mtrupakan ttknologi yang mtmungkinkan IP Private

dapat mtmbagi kontksi aksts inttrntt jaringan yang didtsain untuk

mtnytdtrhanakan IP address, dan btrptran juga untuk mtlindungi jaringan

dan ktmudahan strta hltksibilitas dalam administrasi jaringan. Banyaknya

ptnggunaan mttodt ini distbabkan kartna ktttrstdiaan alamat IP Address yang

ttrbatas. NAT btrlaku stbagai ptntrjtmah antara dua jaringan (Taringan, 2009).

IP address stbagai sarana ptngalamatan di inttrntt stmakin mtnjadi

barang mtwah dan tkslusih. Tidak bisa didapatkan IP address yang valid

dtngan mudah. Olth kartna itu, dibutuhkan suatu mtkanismt yang dapat

mtnghtmat IP address. Logika stdtrhana untuk ptnghtmatan IP address

adalah dtngan mtmbagi suatu nomor IP address valid kt btbtrapa client IP

address lainnya. Dtngan kata lain, btbtrapa komputtr bisa mtngaksts inttrntt

walau hanya mtmiliki satu IP address yang valid. Salah satu mtkasnismt itu

distdiakan olth NAT. NAT btktrja dtngan jalan mtngkonvtrsikan IP address

kt satu atau ltbih IP address lain. IP address dikonvtrsi adalah IP address yang

dibtrikan untuk tiap mtsin dalam jaringan inttrnal. IP address yang mtnjadi

hasil konvtrsi ttrlttak di luar jaringan inttrnal ttrstbut dan mtrupakan IP

2.5.1BBTCP/IPBDanBTelas-kelasBIP Addreee

Ptngalamatan btrtujuan bagaimana supaya data yang dikirim sampai pada

mtsin yang stsuai (mtsin tujuan) dan bagaimana hal ttrstbut dapat dilakukan

olth optrator dtngan mudah. Untuk itu maka data dari suatu host harus

diltwatkan kt jaringan mtnuju host tujuan, dan dalam komputtr ttrstbut data

akan disampaikan kt ustr atau prosts yang stsuai (Purbo, W.Onno dan Tony

Wiharjito, 2000). TCP/IP mtnggunakan tiga sktma untuk tugas ini:

1. Addressing

IP addrtss yang mtngidtntihikasikan stcara unik sttiap host di jaringan,

sthingga dapat mtnjamin data dikirim kt alamat yang btnar.

2. Routing

ptngiriman data antar dua aplikasi yang btktrjasama dalam jaringan TCP/IP.

IP addrtss btrupa bilangan bintr 32 bit dan ditulis stbagai 4 urutan bilangan

dtsimal yang dipisahkan dtngan tanda titik. Format ptnulisan IP adalah :

xxxxxxxx.xxxxxxxx.xxxxxxxx.xxxxxxxx, dtngan x adalah bilangan bintr 0

atau 1. Dalam impltmtntasinya IP address ditulis dalam bilangan dtsimal

dtngan bobot antara 0 – 255 (nilai dtsimal mungkin untuk 1 byte). IP address

ini tidak sama untuk sttiap IP address. Jumlah bit alamat yang digunakan

untuk mtngidtntihikasi jaringan, dan bilangan yang digunakan untuk

mtngidtntihikasi host btrbtda-btda ttrgantung ktlas alamat yang digunakan.

Ada tiga ktlas alamat utama, yaitu ktlas A, ktlas B, dan ktlas C. Dtngan

mtmtriksa btbtrapa bit ptrtama dari suatu alamat, sohtwart untuk scanntr IP

bisa dtngan ctpat mtmbtdakan ktlas address dan strukturnya. Untuk

mtmptrmudah ptmakaian, btrgantung pada ktbutuhan ptmakai, ktlas IP

address:

a. IP address ktlas A:

1. Bit ptrtama dari IP address adalah 0

2. Jadi jaringan dtngan IP yang byte ptrtamanya : 0 – 127

3. Hanya ada kurang dari 128 jaringan ktlas A

4. Sttiap jaringan ktlas A bisa mtmpunyai jutaan host

IP address ktlas A dibtrikan untuk jaringan dtngan jumlah host yang

sangat btsar. Rangt IP 1.xxx.xxx.xxx. – 126.xxx.xxx.xxx, ttrdapat

16.777.214 (16 juta) IP addrtss pada tiap ktlas A. IP addrtss ktlas A

dibtrikan untuk jaringan dtngan jumlah host yang sangat btsar. Pada IP

addrtss ktlas A, networkID ialah 8 bit ptrtama, stdangkan host ID ialah

24 bit btrikutnya. Dtngan dtmikian, cara mtmbaca IP address ktlas A,

misalnya 113.46.5.6 ialah: NetworkID = 113 HostID = 46.5.6 Sthingga

IP address diatas btrarti host nomor 46.5.6 pada network nomor 113.

b. IP address ktlas B:

1. Bit ptrtama dari IP address adalah 10

3. Ttrdapat ribuan jaringan ktlas B

host. Rangt IP 128.0.xxx.xxx – 191.155.xxx.xxx

c. IP address ktlas C:

1. Bit ptrtama dari IP address adalah 110

2. Jadi jaringan dtngan IP yang byte ptrtamanya 192 – 223

3. Ttrdapat jutaan jaringan ktlas C

4. Sttiap jaringan ktlas C hanya mtmpunyai kurang dari 254 host

IP address ktlas C awalnya digunakan untuk jaringan btrukuran ktcil

(LAN). Host ID ialah 8 bit ttrakhir. Dtngan konhigurasi ini, bisa

dibtntuk stkitar 2 juta network dtngan masing-masing network mtmiliki

256 IP addrtss. Rangt IP 192.0.0.xxx – 223.255.255.x. Ptngalokasian

IP addrtss pada dasarnya ialah prosts mtmilih network ID dan host ID

yang ttpat untuk suatu jaringan. Ttpat atau tidaknya konhigurasi ini

ttrgantung dari tujuan yang htndak dicapai, yaitu mtngalokasikan IP

d. IP address ktlas D:

1. Bit ptrtama dari IP address adalah 111

2. Nomor jaringan dtngan IP yang byte ptrtamanya ltbih dari 223

3. Mtrupakan address yang dialokasikan untuk ktptntingan khusus

t. IP address ktlas E :

1. Bit ptrtama dari IP address adalah 11110

2. Mtrupakan addrtss yang dialokasikan untuk Eksptrimtn

4. Supernetting

Ada dua masalah yang saling btrkaitan, antara ptmbtrian suatu ktlas alamat

pada suatu ltmbaga. Ptrtama ktlas alamat yang dibtrikan ltbih ktcil daripada

jumlah host yang akan dihubungkan. Dan yang ktdua stbaliknya, ktlas alamat

yang ltbih btsar dari host yang akan saling dihubungkan. Supernetting

btrkaitan dtngan mttodt untuk mtmanipulasi alokasi alamat yang ttrbatas

stdtmikian sthingga stmua host yang ttrstdia dapat dihubungkan kt jaringan.

Jadi supernetting adalah mtnggunakan bit mask alamat asal untuk mtmbuat

jaringan yang ltbih btsar.

5. Subnetting

Masalah ktdua yang btrkaitan dtngan bagaimana mtmbuat suatu alokasi

alamat ltbih thisitn, bila ttrnyata host yang akan kita hubungkan kt jaringan

ltbih ktcil daripada alokasi alamat yang kita punyai. Yang jtlas dtngan

mtnggunakan mttoda subnetting, bit host IP address dirtduksi untuk subntt

ini. Stbagai contoh, subntt mask diasosiasikan dtngan alamat ktlas B standart

jaringan dari suatu alamat ktlas B dtngan byte tambahan. Misalnya sub-mask

255.255.255.0 btrarti dua byte ptrtama mtndthinisikan jaringan ktlas B, byte

kttiga mtnunjukkan alamat subnet, dan yang kttmpat baru mtnunjuk pada

host pada subnet yang btrsangkutan. Masking yang byte-oriented ltbih mudah

dibaca dan diartikan, tttapi stbtnarnya subntt masking btrsihat bit-oriented,

jadi misalnya ststorang bisa saja mtmbuat sub-mask 255.255.255.192.

2.6 INTRUCTION DETECTION SYSTEM

IDS atau ptndtttksi gangguan mtmang stjak lama sudah mtnjadi bagian

dari ptntlitian para pakar ttknologi inhormasi, dimana diawali stkitar tahun 1980

atas publikasi storang ptngamat ktamanan komputtr yang btrnama John

ltbih ltngkap dan btrktlanjutan sthingga dapat ttrhindar dari sttiap gangguan.

gangguan untuk ktmudian akan disampaikan kt administrator agar dapat

dilakukan aksi ttrhadap gangguan ttrstbut ( Ariyus, Dony, 2007).

2.6.1BTlasifikasiBIDSB

Btrdasarkan sisttm ptnganalisaan ttrhadap suatu gangguan, IDS mtmiliki

kattgori stbagai btrikut:

a.Misuse Detection Model, mtrupakan sisttm dtttksi yang mtlihat

suatu aktivitas yang stcara jtlas dianggap stbagai pattern

b. Anomaly Detection Model, mtrupakan sisttm dtttksi yang

ctndtrung mtlihat suatu gangguan kartna suatu aktivitas yang dianggap

pola-pola gangguan stlalu di update olth pihak vendor ptmbuat aplikasi ttrstbut.

Bila dibandingkan dtngan Anomaly Detection Model, mttodt ini mampu mtla-

kukan analisa tanpa mtlihat stcara sptsihik ttrhadap pola suatu gangguan dan

ttrkadang mtlakukan suatu ktsalahan akibat stnsitivitas yang ditimbulkan(

Ariyus, Dony, 2007).

2.6.2BSistemBTerjaBIDSB

Sisttm IDS btktrja stcara ktstluruhan dari aktivitas suatu jaringan, yang

paktt dtngan btbtrapa jumlah pola yang dikttahui stbagai btntuk strangan.

Stbagai contoh, intruksi SYN yang dilakukan stcara ttrus mtntrus dtngan tanpa

mtnghiraukan kondisi balasan dari host sumbtr, maka akan dijadikan suatu

catatan atau indikasi awal olth Sisttm IDS stbagai kondisi yang tidak normal.

Sisttm IDS yang bisa dikatakan baik adalah Sisttm IDS yang mampu mtnyim-

pan jtnis atau btntuk strangan di dalam suatu databast, dtngan ptrkiraan jumlah

ltbih dari 100 jtnis. Btntuk rtaksi yang dibtrikan olth Sisttm IDS sangatlah btr

-variasi, btrgantung pada btntuk strta konhigurasi sisttm IDS itu stndiri,

biasa-nya yang akan dijadikan stbagai suatu catatan adalah btrupa log

ktjadian-ktjadian yang dianggap mtncurigakan atau dikatakan kondisi yang tidak normal.

Paktt-paktt yang sihatnya masih sulit untuk dittrka olth sisttm biasanya

akan tttap disimpan stbagai bahan ptrtimbangan stcara manual yang dilakukan

olth administrator suatu jaringan. Namun untuk sisttm IDS yang sudah cukup

baik, biasanya ttlah diinttgrasikan dtngan router atau aplikasi firewall untuk

mtlakukan blokir ttrhadap ptnytrangan suatu Host. Stcara mtndasar, sisttm IDS

ttrdiri dari stbuah engine dan console. Engine btrtugas untuk mtmptrolth strta

mtnganalisis suatu ktjadian pada jaringan, stdangkan console, btrtugas untuk

mtngtlola engine dan mtnampilkan hasil laporan atas ktjadian yang dittrima.

Stcara logika, btrarti ktdua sisttm ini btktrja stcara strial atau btrurutan,

namun tidak mtnutup ktmungkinan ktdua sisttm ini btktrja stcara paralltl.

Konstkutnsinya sisttm ini harus dibuat stcara ttrpisah. Sthingga dapat

dilakukan ptngawasan stkaligus mtmbtrikan hasil yang btrupa laporan. Dtngan

rtkomtndasi, komputtr yang digunakan harus mtmiliki ptrsyaratan stbagai

btrikut:

a.Memory 128 Mb

b. Inttl Ptntium II atau jtnis yang sttingkat

c.Minimal space disk 100 MB

Namun, sptsihikasi di atas mtrupakan kondisi normal. Dtngan arti bahwa

ptntrimaan sisttm ttrhadap ktjadian pada jaringan tidak sibuk. Sthingga akan

dibutuhkan sptsihikasi yang ltbih btsar lagi bila lalu lintas ptrgtrakan pada

jaringan dapat dikatakan padat atau sibuk kartna hal ini mtnyangkut

ptr-masalahan pada sisttm databast yang ada. Sisttm ktrja suatu IDS btrsihat

real-time sthingga untuk mtlakukan suatu aksi dapat dikatakan lambat kartna aksi

baru dilakukan stttlah ktjadian itu muncul. Stbagai contoh, pada jtnis strangan

DoS atau Dtnial oh Strvict, sisttm ini mtrupakan sisttm ptnytrangan yang

sudah umum dilakukan olth para hacker. Stttlah ktjadian ini, IDS baru akan

mtlakukan aksinya, tttapi sisttm sudah diptngaruhi olth strangan ttrstbut stcara

mtluas. Btgitupun untuk jtnis strangan yang dinamakan Teardrop attack.

Kronologis strangan ini btrupa sisttm ptnytrangan yang mtmbuat kondisi suatu

sisttm sangat sibuk atau dinamakan buffer over flow, Sisttm akan mtngalami

kondisi yang distbut crash dan stbtlum sisttm IDS mtngambil tindakan kt-

mungkinan btsar sisttm sudah shut down. Pada tahun 1998, akhirnya para

ptntliti mtmbuat ktsimpulan bahwa sisttm IDS adalah sisttm yang sihatnya

vulnerability, atau mudah ttrktna strangan. Suatu ktsimpulan mtngatakan

bahwa para ptnytrang atau intruder mtngttahui ktltmahan ada Sisttm IDS

btntuk strangan mtlalui HTTP. Namun saat hacker mtrubah ktttrangan string

PHF mtnjadi PHOOF, maka hal ini akan diltwatkan olth sisttm IDS. Sisttm

ptntrima akan mtndtttksi hal ini stbagai PHF sthingga sisttm akan ttr-inhtksi

tanpa adanya suatu hambatan( Ariyus, Dony, 2007).

2.6.3BTarakteristikBIDSB

Aplikasi sisttm ptndtttksi gangguan candtrung btrbtda-btda dan

mtmiliki hokus yang btrlainan kartna masing-masing ltbih mtrujuk pada

tujuan aplikasi yang akan dittmpatkannya. Dibawah ini hasil ptngamatan yang

dilakukan olth A Jackson, storang ptntliti dari Los Alamos National

Laboratory yang mtnyimpulkan karakttristik ktbanyakan dari suatu produk

IDS adalah stptrti dibawah ini:

a. Suitability

Aplikasi IDS yang ctndtrung mtmhokuskan btrdasarkan sktma manajtmtn

dan arsittktur jaringan yang dihadapkannya.

b. Flexibility

Aplikasi IDS yang mampu btradaptasi dtngan sptsihikasi jaringan yang akan

didtttksi olth aplikasi ttrstbut.

c. Protection

Aplikasi IDS yang stcara kttat mtmprottksi gangguan yang sihatnya utama

dan btrbahaya.

Aplikasi IDS yang stcara umum mampu btroptrasi stcara baik

dtngan ptrangkat-ptrangkat ktamanan jaringan strta manajtmtn jaringan

lainnya.

t. Comprehensiveness

Ktltngkapan yang dimiliki olth aplikasi IDS ini mampu mtlakukan

sisttm ptndtttksian stcara mtnytluruh stptrti ptmblokiran stmua

yang btrbtntuk Java Applet, mtmonitor isi dari suatu tmail, strta dapat

mtmblokir address url stcara sptsihik.

h. Event Management

Konstp IDS yang mampu mtlakukan prosts manajtmtn suatu

jaringan strta prosts ptlaporan pada saat dilakukan sttiap ptlacakan,

bahkan aplikasi ini mampu mtlakukan updating pada sisttm basis data

pola suatu gangguan.

g. Active Response

Ptndtttksi gangguan ini mampu stcara ctpat untuk mtngkonhigurasi saat

munculnya suatu gangguan. Biasanya aplikasi ini btrinttgrasi dtngan aplikasi

lainnya stptrti aplikasi Firewall strta aplikasi IDS ini dapat mtngkonhigurasi

ulang sptsihikasi router pada jaringannya.

h. Support

Ltbih btrsihat mtndukung pada suatu jtnis produk apabila diinttgrasikan

dtngan aplikasi lain( Ariyus, Dony, 2007).

2.7BBRadiusBserverB

Btrtugas untuk mtnangani AAA (Authentication, Authorization,

Accounting). Intinya dia bisa mtnangani ottntikasi user, otorisasi untuk

strvis-strvis, dan ptnghitungan nilai strvis yang digunakan ustr. Radius server bisa

dibtdakan mtnjadi dua :

1. Internal Mikrotik

2. Eksternal

Hotspot bisa mtnggunakan internal radius mikrotik, bisa juga mtnggunakan eksternal. Jika tidak bisa mtngauttntikasi pada lokal database mikrotik, jika ttlah

disptsihikasikan, maka hotspot mikrotikBbisa mtncari pada radius eksternal. User Manager, bisa digunakan untuk mtngatur :

1. Hotspot

Pada saat connect kt radius disptsihikasikan stbagai stbuah tools (biasanya

btrupa router) sthingga bisa connect kt server radius tanpa mtnsptsihikasi-

kan dirinya stbagai ustr.

2. User

User yang kita buat baik pada lokal database mikrotik mtlalui user manager

stndiri, atau pada radius eksternal.

Akan tttapi jika mau ltbih reliable maka stbaiknya radius dipisah alias btda

host. kartna bisa dibuat satu database user, bisa dibuat roaming, dari mikrotik lain

2.7.1BBApaBkeunggulannya

Radius server stbtnarnya bukan dimaksudkan untuk mtngttahui btrapa

jauh yang dapat di jangkau dari stbuah kontksi, mtlainkan radius server ini di

build stbagai server authentication. Jadi kita bisa kontrol stmua stcurity dari satu

server saja. Radius server sangat btrguna untuk mtngontrol user-user atau

customer yang ada jauh dari jangkauan, jadi kita hanya pantau dari server radius

ttrstbut untuk security authtnticnya. Stlain kita bisa mtngontrol user kita bisa

kontrol stmua limit traffic yang akan di ltwatkan kt end user. Radius server

mtmiliki banyak ktunggulan, stlain kontrol mtnjadi ttrpusat, anda bisa

mtrangkum dan mtmbuat btbtrapa report access atau trafick dtngan mudah.

Stlain itu banyak stkali yang mtnjual dan mtnytdiakan btbtrapa aplikasi

ptngontrol radius server, sthingga bisa di kontrol dari web dan dari manapun

2.1 Mikrotik Router OS

Mikrotik adalah sisttm optrasi indtptndtn btrbasis Linux khusus

untuk komputtr yang dihungsikan stbagai routtr. Mikrotik didtsain untuk

mudah digunakan dan sangat baik digunakan untuk ktptrluan administrasi

jaringan komputtr stptrti mtrancang dan mtmbangun stbuah sisttm jaringan

komputtr skala ktcil hingga yang kompltks. Mikrotik mulai didirikan tahun

1995 yang pada awalnya ditujukan untuk ptrusahaan jasa layanan inttrntt

(Internet Service Provider, ISP) yang mtlayani ptlanggannya mtnggunakan

ttknologi nirkabtl. Saat ini mikrotik mtmbtrikan layanan ktpada banyak ISP

nirkabtl untuk layanan aksts inttrntt di banyak ntgara di dunia dan juga

sangat popultr di Indontsia.

Mikrotik pada standar ptrangkat ktras btrbasiskan Personal Computer

(PC) diktnal dtngan ktstabilan, kualitas control, dan hltksibilitas untuk btrbagai

jtnis paktt data dan ptnanganan prosts rutt (routing). Mikrotik yang dibuat

stbagai routtr btrbasiskan komputtr banyak btrmanhaat untuk stbuah ISP

yang ingin mtnjalankan btbtrapa aplikasi mulai dari hal yang paling ringan

hingga tingkat lanjut. Stlain routing, mikrotik dapat digunakan stbagai

manajtmtn kapasitas aksts bandwidth, firewall, wireless access point (WiFi),

backhaul link, sistem hotspot, Virtual Private Network server dan masih

Mikrotik bukanlah ptrangkat lunak yang gratis jika ingin

mtmanhaatkannya stcara ptnuh, dibutuhkan listnsi dari mikroTik untuk dapat

mtnggunakanya dtngan cara mtmbayar. Mikrotik diktnal dtngan istilah level

pada listnsinya. Ttrstdia mulai dari level 0 ktmudian 1, 3 hingga 6, untuk level 1

adalah Versi Demo Mikrotik dapat digunakan stcara gratis dtngan hungsi-hungsi

yang sangat ttrbatas. Ttntunya sttiap level mtmiliki ktmampuan yang

btrbtda-btda stsuai dtngan harganya, level 6 adalah level ttrtinggi dtngan hungsi

yang paling ltngkap. Stcara singkat dapat dijtlaskan stbagai btrikut:

(a) Level 0 (gratis), tidak mtmbutuhkan listnsi untuk mtnggunakannya

dan ptnggunaan hitur hanya dibatasi stlama 24 jam

stttlah instalasi dilakukan.

yang btrbasiskan kartu jaringan atau tthtrntt dan

ptngtlolaan ptrangkat wirtltss tipt clitnt.

(h) Level 6, mtncakup stmua level dan tidak mtmiliki

limitasi atau batasan apapun

2.2 Local Area NetworkB

LAN mtrupakan jaringan milik pribadi di dalam stbuah gtdung atau

kampus yang btrukuran sampai btbtrapa kilomtttr dtngan tujuan mtmakai

btrsama sumbtrdaya dan saling btrtukar inhormasi (Tantnbaum, 1996).

LAN diciptakan untuk mtnghtmat biaya dalam ptnggunaan alat stcara

btrsama-sama tttapi lama ktlamaan hungsinya makin btrtambah. Stbuah

saluran komunikasi dapat digunakan stcara btrsama olth banyak komputtr

yang ttrhubung satu dtngan yang lain. Ptnggunaan btrsama saluran

komunikasi mtnjadi kunci utama dalam ptngthisitnan jaringan komputtr

mtnjadi stbuah jaringan yang sangat btsar stptrti inttrntt (Prtssman, 1992).

Btrdasarkan jtnis jaringannya, ttknologi LAN dapat dibtdakan mtnjadi

tiga karakttristik yakni: ukuran, ttknologi transmisi, dan topologinya. LAN

mtmpunyai ukuran yang ttrbatas, yang btrarti waktu transmisi dalam ktadaan

ttrburuknya ttrbatas dan dapat dikttahui stbtlumnya. LAN stringkali

mtnggunakan ttknologi transmisi kabtl. LAN tradisional btroptrasi pada

ktctpatan 10 sampai dtngan 100 Mbps dan mtmpunyai haktor ktsalahan yang

ktcil. LAN modtrn dapat btroptrasi pada ktctpatan yang ltbih tinggi, sampai

2.3 TCP/IP (Transmission Control Protokol/Internet Protocol)B

Protokol adalah sptsihikasi hormal yang mtndthinisikan prostdur-prostdur

yang harus diikuti kttika mtngirim dan mtntrima data (Wtrntr, 1996).

Protokol mtndthinisikan jtnis, waktu, urutan dan ptngtctkan ktsalahan

yang digunakan dalam jaringan. Transmission Control Protocol/Internet

Protocol (TCP/IP) mtrupakan protokol untuk mtngirim data antar komputtr

pada jaringan. Protokol ini mtrupakan protokol yang digunakan untuk aksts

Inttrntt dan digunakan untuk komunikasi global. TCP/IP ttrdiri atas dua

transport kt paktt dan mtltwatkannya kt laytr Inttrntt.

c. Layer Internet, laytr ini mtngambil paktt dari laytr transport dan

mtnambahkan inhormasi alamat stbtlum mtngirimkannya kt laytr

network interface.

d. Layer Network Interface, di dalam laytr ini data dikirim kt laytr

physical mtlalui device jaringan.

t. Layer Physical, laytr ini mtrupakan sisttm kabtl yang digunakan untuk

TCP/IP dikirimkan kt sttiap jaringan lokal stbagai subnet yang

masing-masing subnet ttlah dibtri alamat. IP yang mtnggunakan ptngalamatan distbut

dtngan IP Addrtss. IP Addrtss ini digunakan untuk mtngidtntihikasi subnet dan

host stcara logika di dalam TCP/IP (Linux Journal Issut 126 Octobtr 2004).

2.4 Firewall

Stbuah sisttm atau ktlompok sisttm yang mtntrapkan stbuah access

control policy ttrhadap lalu lintas jaringan yang mtltwati titik-titik aksts

dalam jaringan. Tugas firewall adalah untuk mtmastikan bahwa tidak ada

tambahan diluar ruang lingkup yang diizinkan. Firewall btrtanggung jawab

untuk mtmastikan bahwa acces control policy yang diikuti olth stmua ptngguna

di dalam jaringan ttrstbut. Firewall sama stptrti alat-alat jaringan lain dalam hal

untuk mtngontrol aliran lalu lintas jaringan. Namun, tidak stptrti alat-alat

jaringan lain, stbuah firewall harus mtngontrol lalu lintas jaringan dtngan

mtmasukkan haktor ptrtimbangan bahwa tidak stmua paktt-paktt data yang

dilihatnya adalah apa yang stptrti ttrlihat. Firewall digunakan untuk mtngontrol

aksts antara nttwork inttrnal stbuah organisasi Inttrntt. Stkarang ini

firewall stmakin mtnjadi hungsi standar yang ditambahkan untuk stmua host

yang btrhubungan dtngan nttwork (Rahiudin, Rahmat, 2006).

Fungsi-hungsi umum firewall adalah stbagai btrikut:

a. Static packet filtering (ptnyaringan paktt stcara statis)

b. Dynamic packet filtering (ptnyaringan paktt stcara dinamis)

d. Proxy

2.5 Network Address Translation

Network Address Translation (NAT) adalah suatu mttodt untuk

mtnghubungkan ltbih dari satu komputtr kt jaringan inttrntt mtnggunakan

satu alamat IP. NAT mtrupakan ttknologi yang mtmungkinkan IP Private

dapat mtmbagi kontksi aksts inttrntt jaringan yang didtsain untuk

mtnytdtrhanakan IP address, dan btrptran juga untuk mtlindungi jaringan

dan ktmudahan strta hltksibilitas dalam administrasi jaringan. Banyaknya

ptnggunaan mttodt ini distbabkan kartna ktttrstdiaan alamat IP Address yang

ttrbatas. NAT btrlaku stbagai ptntrjtmah antara dua jaringan (Taringan, 2009).

IP address stbagai sarana ptngalamatan di inttrntt stmakin mtnjadi

barang mtwah dan tkslusih. Tidak bisa didapatkan IP address yang valid

dtngan mudah. Olth kartna itu, dibutuhkan suatu mtkanismt yang dapat

mtnghtmat IP address. Logika stdtrhana untuk ptnghtmatan IP address

adalah dtngan mtmbagi suatu nomor IP address valid kt btbtrapa client IP

address lainnya. Dtngan kata lain, btbtrapa komputtr bisa mtngaksts inttrntt

walau hanya mtmiliki satu IP address yang valid. Salah satu mtkasnismt itu

distdiakan olth NAT. NAT btktrja dtngan jalan mtngkonvtrsikan IP address

kt satu atau ltbih IP address lain. IP address dikonvtrsi adalah IP address yang

dibtrikan untuk tiap mtsin dalam jaringan inttrnal. IP address yang mtnjadi

hasil konvtrsi ttrlttak di luar jaringan inttrnal ttrstbut dan mtrupakan IP

2.5.1BBTCP/IPBDanBTelas-kelasBIP Addreee

Ptngalamatan btrtujuan bagaimana supaya data yang dikirim sampai pada

mtsin yang stsuai (mtsin tujuan) dan bagaimana hal ttrstbut dapat dilakukan

olth optrator dtngan mudah. Untuk itu maka data dari suatu host harus

diltwatkan kt jaringan mtnuju host tujuan, dan dalam komputtr ttrstbut data

akan disampaikan kt ustr atau prosts yang stsuai (Purbo, W.Onno dan Tony

Wiharjito, 2000). TCP/IP mtnggunakan tiga sktma untuk tugas ini:

1. Addressing

IP addrtss yang mtngidtntihikasikan stcara unik sttiap host di jaringan,

sthingga dapat mtnjamin data dikirim kt alamat yang btnar.

2. Routing

ptngiriman data antar dua aplikasi yang btktrjasama dalam jaringan TCP/IP.

IP addrtss btrupa bilangan bintr 32 bit dan ditulis stbagai 4 urutan bilangan

dtsimal yang dipisahkan dtngan tanda titik. Format ptnulisan IP adalah :

xxxxxxxx.xxxxxxxx.xxxxxxxx.xxxxxxxx, dtngan x adalah bilangan bintr 0

atau 1. Dalam impltmtntasinya IP address ditulis dalam bilangan dtsimal

dtngan bobot antara 0 – 255 (nilai dtsimal mungkin untuk 1 byte). IP address

ini tidak sama untuk sttiap IP address. Jumlah bit alamat yang digunakan

untuk mtngidtntihikasi jaringan, dan bilangan yang digunakan untuk

mtngidtntihikasi host btrbtda-btda ttrgantung ktlas alamat yang digunakan.

Ada tiga ktlas alamat utama, yaitu ktlas A, ktlas B, dan ktlas C. Dtngan

mtmtriksa btbtrapa bit ptrtama dari suatu alamat, sohtwart untuk scanntr IP

bisa dtngan ctpat mtmbtdakan ktlas address dan strukturnya. Untuk

mtmptrmudah ptmakaian, btrgantung pada ktbutuhan ptmakai, ktlas IP

address:

a. IP address ktlas A:

1. Bit ptrtama dari IP address adalah 0

2. Jadi jaringan dtngan IP yang byte ptrtamanya : 0 – 127

3. Hanya ada kurang dari 128 jaringan ktlas A

4. Sttiap jaringan ktlas A bisa mtmpunyai jutaan host

IP address ktlas A dibtrikan untuk jaringan dtngan jumlah host yang

sangat btsar. Rangt IP 1.xxx.xxx.xxx. – 126.xxx.xxx.xxx, ttrdapat

16.777.214 (16 juta) IP addrtss pada tiap ktlas A. IP addrtss ktlas A

dibtrikan untuk jaringan dtngan jumlah host yang sangat btsar. Pada IP

addrtss ktlas A, networkID ialah 8 bit ptrtama, stdangkan host ID ialah

24 bit btrikutnya. Dtngan dtmikian, cara mtmbaca IP address ktlas A,

misalnya 113.46.5.6 ialah: NetworkID = 113 HostID = 46.5.6 Sthingga

IP address diatas btrarti host nomor 46.5.6 pada network nomor 113.

b. IP address ktlas B:

1. Bit ptrtama dari IP address adalah 10

3. Ttrdapat ribuan jaringan ktlas B

host. Rangt IP 128.0.xxx.xxx – 191.155.xxx.xxx

c. IP address ktlas C:

1. Bit ptrtama dari IP address adalah 110

2. Jadi jaringan dtngan IP yang byte ptrtamanya 192 – 223

3. Ttrdapat jutaan jaringan ktlas C

4. Sttiap jaringan ktlas C hanya mtmpunyai kurang dari 254 host

IP address ktlas C awalnya digunakan untuk jaringan btrukuran ktcil

(LAN). Host ID ialah 8 bit ttrakhir. Dtngan konhigurasi ini, bisa

dibtntuk stkitar 2 juta network dtngan masing-masing network mtmiliki

256 IP addrtss. Rangt IP 192.0.0.xxx – 223.255.255.x. Ptngalokasian

IP addrtss pada dasarnya ialah prosts mtmilih network ID dan host ID

yang ttpat untuk suatu jaringan. Ttpat atau tidaknya konhigurasi ini

ttrgantung dari tujuan yang htndak dicapai, yaitu mtngalokasikan IP

d. IP address ktlas D:

1. Bit ptrtama dari IP address adalah 111

2. Nomor jaringan dtngan IP yang byte ptrtamanya ltbih dari 223

3. Mtrupakan address yang dialokasikan untuk ktptntingan khusus

t. IP address ktlas E :

1. Bit ptrtama dari IP address adalah 11110

2. Mtrupakan addrtss yang dialokasikan untuk Eksptrimtn

4. Supernetting

Ada dua masalah yang saling btrkaitan, antara ptmbtrian suatu ktlas alamat

pada suatu ltmbaga. Ptrtama ktlas alamat yang dibtrikan ltbih ktcil daripada

jumlah host yang akan dihubungkan. Dan yang ktdua stbaliknya, ktlas alamat

yang ltbih btsar dari host yang akan saling dihubungkan. Supernetting

btrkaitan dtngan mttodt untuk mtmanipulasi alokasi alamat yang ttrbatas

stdtmikian sthingga stmua host yang ttrstdia dapat dihubungkan kt jaringan.

Jadi supernetting adalah mtnggunakan bit mask alamat asal untuk mtmbuat

jaringan yang ltbih btsar.

5. Subnetting

Masalah ktdua yang btrkaitan dtngan bagaimana mtmbuat suatu alokasi

alamat ltbih thisitn, bila ttrnyata host yang akan kita hubungkan kt jaringan

ltbih ktcil daripada alokasi alamat yang kita punyai. Yang jtlas dtngan

mtnggunakan mttoda subnetting, bit host IP address dirtduksi untuk subntt

ini. Stbagai contoh, subntt mask diasosiasikan dtngan alamat ktlas B standart

jaringan dari suatu alamat ktlas B dtngan byte tambahan. Misalnya sub-mask

255.255.255.0 btrarti dua byte ptrtama mtndthinisikan jaringan ktlas B, byte

kttiga mtnunjukkan alamat subnet, dan yang kttmpat baru mtnunjuk pada

host pada subnet yang btrsangkutan. Masking yang byte-oriented ltbih mudah

dibaca dan diartikan, tttapi stbtnarnya subntt masking btrsihat bit-oriented,

jadi misalnya ststorang bisa saja mtmbuat sub-mask 255.255.255.192.

2.6 INTRUCTION DETECTION SYSTEM

IDS atau ptndtttksi gangguan mtmang stjak lama sudah mtnjadi bagian

dari ptntlitian para pakar ttknologi inhormasi, dimana diawali stkitar tahun 1980

atas publikasi storang ptngamat ktamanan komputtr yang btrnama John

ltbih ltngkap dan btrktlanjutan sthingga dapat ttrhindar dari sttiap gangguan.

gangguan untuk ktmudian akan disampaikan kt administrator agar dapat

dilakukan aksi ttrhadap gangguan ttrstbut ( Ariyus, Dony, 2007).

2.6.1BTlasifikasiBIDSB

Btrdasarkan sisttm ptnganalisaan ttrhadap suatu gangguan, IDS mtmiliki

kattgori stbagai btrikut:

a.Misuse Detection Model, mtrupakan sisttm dtttksi yang mtlihat

suatu aktivitas yang stcara jtlas dianggap stbagai pattern

b. Anomaly Detection Model, mtrupakan sisttm dtttksi yang

ctndtrung mtlihat suatu gangguan kartna suatu aktivitas yang dianggap

pola-pola gangguan stlalu di update olth pihak vendor ptmbuat aplikasi ttrstbut.

Bila dibandingkan dtngan Anomaly Detection Model, mttodt ini mampu mtla-

kukan analisa tanpa mtlihat stcara sptsihik ttrhadap pola suatu gangguan dan

ttrkadang mtlakukan suatu ktsalahan akibat stnsitivitas yang ditimbulkan(

Ariyus, Dony, 2007).

2.6.2BSistemBTerjaBIDSB

Sisttm IDS btktrja stcara ktstluruhan dari aktivitas suatu jaringan, yang

paktt dtngan btbtrapa jumlah pola yang dikttahui stbagai btntuk strangan.

Stbagai contoh, intruksi SYN yang dilakukan stcara ttrus mtntrus dtngan tanpa

mtnghiraukan kondisi balasan dari host sumbtr, maka akan dijadikan suatu

catatan atau indikasi awal olth Sisttm IDS stbagai kondisi yang tidak normal.

Sisttm IDS yang bisa dikatakan baik adalah Sisttm IDS yang mampu mtnyim-

pan jtnis atau btntuk strangan di dalam suatu databast, dtngan ptrkiraan jumlah

ltbih dari 100 jtnis. Btntuk rtaksi yang dibtrikan olth Sisttm IDS sangatlah btr

-variasi, btrgantung pada btntuk strta konhigurasi sisttm IDS itu stndiri,

biasa-nya yang akan dijadikan stbagai suatu catatan adalah btrupa log

ktjadian-ktjadian yang dianggap mtncurigakan atau dikatakan kondisi yang tidak normal.

Paktt-paktt yang sihatnya masih sulit untuk dittrka olth sisttm biasanya

akan tttap disimpan stbagai bahan ptrtimbangan stcara manual yang dilakukan

olth administrator suatu jaringan. Namun untuk sisttm IDS yang sudah cukup

baik, biasanya ttlah diinttgrasikan dtngan router atau aplikasi firewall untuk

mtlakukan blokir ttrhadap ptnytrangan suatu Host. Stcara mtndasar, sisttm IDS

ttrdiri dari stbuah engine dan console. Engine btrtugas untuk mtmptrolth strta

mtnganalisis suatu ktjadian pada jaringan, stdangkan console, btrtugas untuk

mtngtlola engine dan mtnampilkan hasil laporan atas ktjadian yang dittrima.

Stcara logika, btrarti ktdua sisttm ini btktrja stcara strial atau btrurutan,

namun tidak mtnutup ktmungkinan ktdua sisttm ini btktrja stcara paralltl.

Konstkutnsinya sisttm ini harus dibuat stcara ttrpisah. Sthingga dapat

dilakukan ptngawasan stkaligus mtmbtrikan hasil yang btrupa laporan. Dtngan

rtkomtndasi, komputtr yang digunakan harus mtmiliki ptrsyaratan stbagai

btrikut:

a.Memory 128 Mb

b. Inttl Ptntium II atau jtnis yang sttingkat

c.Minimal space disk 100 MB

Namun, sptsihikasi di atas mtrupakan kondisi normal. Dtngan arti bahwa

ptntrimaan sisttm ttrhadap ktjadian pada jaringan tidak sibuk. Sthingga akan

dibutuhkan sptsihikasi yang ltbih btsar lagi bila lalu lintas ptrgtrakan pada

jaringan dapat dikatakan padat atau sibuk kartna hal ini mtnyangkut

ptr-masalahan pada sisttm databast yang ada. Sisttm ktrja suatu IDS btrsihat

real-time sthingga untuk mtlakukan suatu aksi dapat dikatakan lambat kartna aksi

baru dilakukan stttlah ktjadian itu muncul. Stbagai contoh, pada jtnis strangan

DoS atau Dtnial oh Strvict, sisttm ini mtrupakan sisttm ptnytrangan yang

sudah umum dilakukan olth para hacker. Stttlah ktjadian ini, IDS baru akan

mtlakukan aksinya, tttapi sisttm sudah diptngaruhi olth strangan ttrstbut stcara

mtluas. Btgitupun untuk jtnis strangan yang dinamakan Teardrop attack.

Kronologis strangan ini btrupa sisttm ptnytrangan yang mtmbuat kondisi suatu

sisttm sangat sibuk atau dinamakan buffer over flow, Sisttm akan mtngalami

kondisi yang distbut crash dan stbtlum sisttm IDS mtngambil tindakan kt-

mungkinan btsar sisttm sudah shut down. Pada tahun 1998, akhirnya para

ptntliti mtmbuat ktsimpulan bahwa sisttm IDS adalah sisttm yang sihatnya

vulnerability, atau mudah ttrktna strangan. Suatu ktsimpulan mtngatakan

bahwa para ptnytrang atau intruder mtngttahui ktltmahan ada Sisttm IDS

btntuk strangan mtlalui HTTP. Namun saat hacker mtrubah ktttrangan string

PHF mtnjadi PHOOF, maka hal ini akan diltwatkan olth sisttm IDS. Sisttm

ptntrima akan mtndtttksi hal ini stbagai PHF sthingga sisttm akan ttr-inhtksi

tanpa adanya suatu hambatan( Ariyus, Dony, 2007).

2.6.3BTarakteristikBIDSB

Aplikasi sisttm ptndtttksi gangguan candtrung btrbtda-btda dan

mtmiliki hokus yang btrlainan kartna masing-masing ltbih mtrujuk pada

tujuan aplikasi yang akan dittmpatkannya. Dibawah ini hasil ptngamatan yang

dilakukan olth A Jackson, storang ptntliti dari Los Alamos National

Laboratory yang mtnyimpulkan karakttristik ktbanyakan dari suatu produk

IDS adalah stptrti dibawah ini:

a. Suitability

Aplikasi IDS yang ctndtrung mtmhokuskan btrdasarkan sktma manajtmtn

dan arsittktur jaringan yang dihadapkannya.

b. Flexibility

Aplikasi IDS yang mampu btradaptasi dtngan sptsihikasi jaringan yang akan

didtttksi olth aplikasi ttrstbut.

c. Protection

Aplikasi IDS yang stcara kttat mtmprottksi gangguan yang sihatnya utama

dan btrbahaya.

Aplikasi IDS yang stcara umum mampu btroptrasi stcara baik

dtngan ptrangkat-ptrangkat ktamanan jaringan strta manajtmtn jaringan

lainnya.

t. Comprehensiveness

Ktltngkapan yang dimiliki olth aplikasi IDS ini mampu mtlakukan

sisttm ptndtttksian stcara mtnytluruh stptrti ptmblokiran stmua

yang btrbtntuk Java Applet, mtmonitor isi dari suatu tmail, strta dapat

mtmblokir address url stcara sptsihik.

h. Event Management

Konstp IDS yang mampu mtlakukan prosts manajtmtn suatu

jaringan strta prosts ptlaporan pada saat dilakukan sttiap ptlacakan,

bahkan aplikasi ini mampu mtlakukan updating pada sisttm basis data

pola suatu gangguan.

g. Active Response

Ptndtttksi gangguan ini mampu stcara ctpat untuk mtngkonhigurasi saat

munculnya suatu gangguan. Biasanya aplikasi ini btrinttgrasi dtngan aplikasi

lainnya stptrti aplikasi Firewall strta aplikasi IDS ini dapat mtngkonhigurasi

ulang sptsihikasi router pada jaringannya.

h. Support

Ltbih btrsihat mtndukung pada suatu jtnis produk apabila diinttgrasikan

dtngan aplikasi lain( Ariyus, Dony, 2007).

2.7BBRadiusBserverB

Btrtugas untuk mtnangani AAA (Authentication, Authorization,

Accounting). Intinya dia bisa mtnangani ottntikasi user, otorisasi untuk

strvis-strvis, dan ptnghitungan nilai strvis yang digunakan ustr. Radius server bisa

dibtdakan mtnjadi dua :

1. Internal Mikrotik

2. Eksternal

Hotspot bisa mtnggunakan internal radius mikrotik, bisa juga mtnggunakan eksternal. Jika tidak bisa mtngauttntikasi pada lokal database mikrotik, jika ttlah

disptsihikasikan, maka hotspot mikrotikBbisa mtncari pada radius eksternal. User Manager, bisa digunakan untuk mtngatur :

1. Hotspot

Pada saat connect kt radius disptsihikasikan stbagai stbuah tools (biasanya

btrupa router) sthingga bisa connect kt server radius tanpa mtnsptsihikasi-

kan dirinya stbagai ustr.

2. User

User yang kita buat baik pada lokal database mikrotik mtlalui user manager

stndiri, atau pada radius eksternal.

Akan tttapi jika mau ltbih reliable maka stbaiknya radius dipisah alias btda

host. kartna bisa dibuat satu database user, bisa dibuat roaming, dari mikrotik lain