STUDI KASUS CELAH KEAMANAN PADA JARINGAN NIRKABEL

YANG MENERAPKAN WEP (WIRED EQUIVALENT PRIVACY)

M. Agung Nugroho, S. Kom1

1. STMIK AMIKOM Yogyakarta

Jl. Ringroad Utara, Condong catur, Depok, Sleman, Yogyakarta Email : [email protected]

ABSTRACT

The growing popularity of wireless causing the emergence of security issues in wireless networks. The attack on the wireless network have been improved. The hackers have some method attack, Such as wardriving (footprinting), packet sniffing, packet injection, and cracking WEP. This attack is also the author use to conduct audits. The author did an audit of wireless network that uses WEP, using three weaknesses, the keystream reuse, derived from the failure of management IV; numerical limitation on 24-bit IV, which produces the value of 16,777,216; WEP protocol weakness that can not replay and filtering the sent packet. As the consequences of audit, the author has taken some measurements to minimize the attack with access control or restrictions on the MAC address and IP address, ARP filtering, WDS (Wireless Distribution System), Captive Portal. In accordance with this condition, administrators and users must leave the WEP security method and switch to using the latest security methods such as WPA and 802.1x.

Keywords: WEP, wireless security, WEP Cracking, Wireless Hacking.

ABSTRAK

Dengan semakin berkembang dan populernya jaringan nirkabel, menyebabkan munculnya isu-isu keamanan pada jaringan nirkabel. Serangan terhadap jaringan nirkabel pun berkembang. Penyerangan yang dilakukan oleh hacker sangat bervariasi, mulai dari wardriving (footprinting), Sniffing packet, packet injection sampai cracking WEP. Serangan ini juga yang penulis gunakan untuk melakukan audit. Penulis melakukan audit terhadap jaringan nirkabel yang menerapkan WEP, dengan memanfaatkan tiga kelemahan, yaitu keystream reuse, berasal dari kesalahan managemen IV ; Keterbatasan numerical 24-bit pada IV, yang menghasilkan nilai 16.777.216 ; Kelemahan pada protokol WEP yaitu tidak dapat memfilter replay paket yang dikirimkan. Dari audit tersebut, penulis melakukan langkah antisipasi untuk mengurangi resiko penyerangan dengan menggunakan access control atau melakukan pembatasan terhadap MAC address dan IP address, filtering ARP, WDS (Wireless Distribution System), Captive Portal. Diharapkan para administrator dan pengguna mulai meninggalkan metode keamanan WEP dan beralih menggunakan metode keamanan terkini seperti WPA dan 802.1x.

Kata kunci: WEP, Keamanan jaringan nirkabel, WEP Cracking, Wireless Hacking.

1. PENDAHULUAN

Kemudahan pada jaringan nirkabel (wireless Local Area Network) menyebabkan permasalahan keamanan baru yang tidak pernah ada pada jaringan kabel. Dengan koneksi ke jaringan tanpa menggunakan kabel, secara tidak langsung lalu lintas (traffic) data akan dilewatkan melalui udara dan memungkinkan setiap orang untuk mengambil data yang lewat (Sniffing) dan melakukan decoding pada data tersebut.

Pada tahun 2001, salah satu grup riset di University of California, Berkeley, mengeluarkan sebuah paper yang menemukan celah keamanan pada mekanisme keamanan 802.11 Wired Equivalent Privacy (WEP). Mekanisme ini didekripsikan pada dokumen standart 802.11. Penelitian yang dilakukan oleh Scot Fluhrer, Istik Martin, Adi Shamir berjudul “Weaknesses in the Key Scheduling Algorithm of RC4”. Fluhrer, Mantin, dan Shamir menjelaskan serangan menggunakan passive ciphertext untuk

melumpuhkan metode enkripsi RC4 yang digunakan oleh WEP [1]. Eksploitasi serangan ini menggunakan IVs yang ada pada RC4 stream chiper dan serangan ini dikenal dengan FMS (Fluhrer-Mantin-Shamir).

Pada tahun yang sama, Nikita barisov (UC Berkeley), David Wagner (UC Berkeley), dan Ian Goldberg (Zero-Knowledge System) melakukan sebuah pembuktian atas penelitian FMS. Berdasarkan penelitian Berkeley tersebut [2], penggunaan 24-bit IV pada enkripsi WEP tidaklah cukup, karena IVs dan keystream yang digunakan kembali akan menyebabkan collision yang berdampak pada duplikasi IV.

Penelitian penulis adalah melakukan pembuktian terhadap kedua teori diatas. Dengan berdasarkan metode mereka, penulis berusaha menggunakan tool-tool open source yang digunakan untuk

Kemudian menerapkan penyerangan FMS dengan airsnort dan mengembangkan penyerangan tersebut dengan aircrack. Tujuan dari pengembangan serangan FMS, adalah untuk mempercepat cracking

WEP, sehingga hacker dapat merebut akses jaringan nirkabel dalam waktu yang singkat. Barulah kemudian penulis melakukan beberapa langkah solusi untuk mengurangi resiko terhadap penyerangan tersebut.

Dari penelitian, administrator dapat melakukan analisa dan kemudian membuat solusi untuk mengurangi resiko penyerangan tersebut. Dan Informasi mengenai celah keamanan pada WEP dapat menjadi pertimbangan bagi para administrator untuk mulai melakukan antisipasi.

2. MODEL, ANALISA, DESAIN, DAN

IMPLEMENTASI

Penelitian ini bertujuan untuk menunjukkan celah keamanan pada jaringan nirkabel yang disebabkan oleh metode enkripsi WEP yang dilakukan dengan cara melakukan audit pada jaringan tersebut. Untuk itu, dalam mencari solusi dan penanganan celah keamanan tersebut perlu ditetapkan sampel yang dapat digunakan untuk menganalisa, menguji dan mengambil sebuah keputusan juga untuk pembuatan laporan penelitian.

2.1. Objek Penelitian

Pada penelitian ini yang akan dijadikan sebagai objek penelitian adalah celah keamanan pada WEP. Adapun jaringan yang menjadi objek memiliki sistem ekripsi WEP 64-bit, Open System dan menggunakan server DHCP. Pada objek inilah penulis akan menerapkan beberapa metode penyerangan yang dilakukan oleh kebanyakan

hacker. Untuk melakukan pengujian terhadap celah keamanan WEP tersebut, penulis menggunakan tool

open source seperti kismet, airsnort, airodump, aireplay dan aircrack

2.2. Alat Penelitian

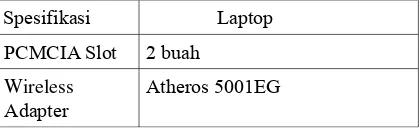

Untuk melakukan audit pada jaringan nirkabel minimal diperlukan 1 buah laptop yang berfungsi sebagai WEP cracking dan sniffing packet pada jaringan nirkabel. Spesifikasi laptop yang akan digunakan dapat dilihat pada tabel berikut.

Tabel 1. Spesifikasi komputer penyerang (hacker)

Spesifikasi Laptop

Processor Intel Pentium III (Coppermine) 900 Mhz

Memori 384 MB

VGA CyberBlade XP 16 MB

Hardisk 20 GB

Spesifikasi Laptop

PCMCIA Slot 2 buah

Wireless

Adapter

Atheros 5001EG

Tabel 2. Spesifikasi komputer klien target

Spesifikasi Laptop

Processor Intel Pentium III (Coppermine) 600 Mhz

Memori 256 MB

VGA CyberBlade XP 16 MB

Hardisk 10 GB

PCMCIA Slot 2 buah

Wireless

Adapter

Dell True Mobile 1300

2.3. Infrastruktur Jaringan

Infrastruktur jaringan yang digunakan untuk penelitian, menggunakan model BSS, karena untuk melakukan audit diperlukan beberapa komputer/laptop klien yang terkoneksi pada sebuah AP dan laptop penulis dalam posisi sebagai hacker. Pada setiap klien menggunakan wireless card, sementara pada laptop penulis menggunakan 2 PCMCIA Card yang berchipset atheros [3], yaitu; SMC WCB-G dan SMC WCBT-G. access point

yang digunakan adalah Compex WP11B+ sebagai target.

Gambar 1. Topologi jaringan nirkabel dan skenario penyerangan

Gambar 2. Proses WEP cracking jaringan nirkabel

Dalam Proses cracking ini, penulis menggunakan 2 buah wireless card PCMCIA. wireless card ke-1 atau ath0 penulis gunakan untuk proses cracking

WEP, dan wireless card ke-2 atau ath1 penulis gunakan untuk proses packet injection yang berfungsi untuk mempercepat proses cracking. Penulis melakukan langkah-langkah cracking yang terbagi menjadi 4 tahap :

a) Footprinting

Berupa pengumpulan informasi pada jaringan nirkabel yang akan dihack, informasi tersebut berupa SSID, channel, metode enkripsi, jumlah user, dsb. Tool atau aplikasi yang penulis gunakan adalah kismet.

b) Sniffing packet

Berupa pengumpulan jumlah paket data yang terenkripsi WEP. Paket data menyimpan IV yang kemudian akan digunakan dalam proses cracking. Tool atau aplikasi yang penulis gunakan adalah airodump

c) Cracking WEP

Berupa proses cracking WEP key, namun proses ini hanya berjalan jika jumlah paket yang dibutuhkan sudah mencukupi 300.000+ IV untuk enkripsi WEP 64-bit dan 1.000.000+ untuk enkripsi WEP 128-bit. Tool atau aplikasi yang penulis gunakan adalah aircrack.

d) Packet injection

Proses ini digunakan untuk mempercepat proses Sniffing, namun berakibat pada penuhnya traffic jaringan tersebut dan mengakibatkan jenis serangan lain yaitu

Denial of Service attack. Tool atau aplikasi yang penulis gunakan adalah aireplay.

Dalam pengujian ini, penulis akan menyembunyikan beberapa informasi penting. Hal ini dimaksudkan untuk menjaga kerahasiaan dari perusahaan tempat penulis melakukan penelitian

3. HASIL DAN DISKUSI

Pada tahap ini adalah hasil dari tahap pengujian dan analisa dari serangan yang dilakukan hacker untuk mendapatkan akses ke jaringan nirkabel yang menerapkan WEP. Aplikasi yang digunakan adalah kismet, airodump, aireplay, aircrack dan airsnort. Dalam analisa ini akan dibahas mengenai jumlah paket, Jumlah Initialization Vector (IV), dan waktu

cracking yang diperlukan untuk mendapatkan akses ke jaringan nirkabel. Sehingga dari hasil pengujian dan analisa tersebut dapat menghasilkan sebuah kesimpulan.

3.1. Footprinting

Gambar 3. Hasil footprinting.

Kismet merupakan pasive monitoring, sehingga klien atau penyerang menggunakan kismet hanya untuk menangkap informasi pada access point. Maksudnya kismet akan memberikan instruksi pada

wireless card untuk mendengarkan semua channel yang ada dan menangkap semua informasi yang terdapat pada access point. Dengan demikian penyerang tidak perlu melakukan probe request

yang mengakibatkan administrator mengetahui keberadaan penyerang. Informasi IP address dan MAC address yang didapat dari kismet menggunakan protokol ARP

3.2. Pembuktian Celah keamanan WEP

Salah satu potensi keystream reuse berasal dari kesalahan managemen IV. Karena secret key, k, sangat jarang berubah, menyebabkan IV sering digunakan berulang kali dan berpengaruh juga pada

Sementara itu, kebanyakan dari PCMCIA card dapat mereset kembali nilai IV menjadi 0 setiap kali melakukan re-initialized, dan kemudian mengubah nilai tersebut menjadi 1 ketika melakukan pengiriman paket. PCMCIA card akan melakukan

re-initialized setiap kali dimasukkan pada laptop. Hal ini menyebabkan keystreamreuse. Struktur RC4 mengandung dua bagian yaitu KSA (Key Scheduling Algoritma) dan PRGA (Pseudo Random Generation Algorithm ). Dalam WEP, KSA menggunakan enkripsi 64-bit (40-bit secret key + 24-bit IV) atau pada enkripsi 128-bit (104-bit secret key + 24-bit). Jika diasumsikan maka untuk mengumpulkan seluruh paket yang mengandung IV dibutuhkan waktu sekitar 5 jam.

Berikut penjelasan dari asumsi tersebut : Nilai 24-bit mengandung 224

atau 16,777,216. Misalkan jaringan menggunakan bandwidth 11 Mbps dan secara tetap paket yang terkirim 1500-byte paket serta IV yang digunakan kembali (setelah terjadi IV collision) maka waktu yang dibutuhkan untuk menggunakan semua IV adalah :

11 Mbps ÷ (1,500 bytes per packet × 8 bits per byte) = 916.67 p/s

16,777,216 IVs ÷ 916.67 packets/second = 18,302.41745 seconds

18,302.41745 seconds × 60 seconds per menit × 60 menit per jam = 5.0840048 jam untuk menggunakan semua IV

Dengan demikian secara normal metode FMS dan membutuhkan waktu pembobolan selama 5 jam (masih dalam asumsi dan belum dilakukan pembuktian praktis).

3.3. Penyerangan dengan metode FMS

Penyerangan FMS dilakukan dengan mengumpulkan sejumlah paket yang mengandung IV. Untuk membuktikannya penulis menggunakan tool airsnort yang berfungsi melakukan Sniffing, sekaligus

cracking WEP. Berikut perincian waktu cracking

dari percobaan penulis dengan menggunakan beberapa sampel.

Tabel 3.Percobaan penyerangan metode FMS pada WEP 64-bit

Percobaan Paket Data IV Waktu

cracking

1 1.288.219 1.055.663 04:20:01

2 1.414.196 1.293.506 02:47:14

3 2.143.244 1.676.566 02:15:09

Ketika RC4 digunakan dengan initialization vector

(IV) kemudian ditambahkan dengan secret key, nilai IV ternyata menghasilkan weak IV. Proses ini

dilakukan dengan mengumpulkan sejumlah paket secara pasive dengan cara Sniffing, penyerang memiliki kemungkinan untuk mendapatkan secret key tersebut. Semakin banyak jumlah IV (dalam kasus ini weak IV) yang dikumpulkan, maka waktu yang diperlukan untuk mendapatkan secret key

semakin cepat.

Pada tabel 3, penulis melakukan percobaan menggunakan airsnort, untuk proses cracking WEP 64-bit dengan metode FMS dibutuhkan rata-rata paket sebanyak 1.000.000 – 2.000.000 yang mengandung weak IV dan waktu yang diperlukan untuk proses cracking ditentukan berdasarkan jumlah IV yang terkumpul pada paket data tersebut. Dan untuk mengumpulkan semua IV dan cracking

tersebut diperlukan waktu rata-rata 2 - 5 jam.

Karena lamanya waktu yang dibutuhkan untuk melakukan proses cracking ini, maka penulis melakukan cracking WEP secara aktif dengan menggunakan tool (aircrack) yang juga memanfaatkan cara kerja yang sama dengan airsnort, namun juga memiliki fitur tambahan untuk melakukan packet injection (aireplay).

3.4. Pengembangan dari penyerangan

metode FMS

Penyerangan ini merupakan percobaan yang dilakukan oleh penulis. Walaupun menggunakan metode yang sama, yaitu dengan mengumpulkan paket yang mengandung IV, penyerangan ini menggunakan metode tambahan yang disebut dengan packet injection. packet injection ini digunakan untuk mempercepat proses Sniffing dan

cracking dan juga dapat menyebabkan penyerangan metode lain yaitu Denial of Service (DoS).

Pada percobaan ini, penulis menggunakan tool aircrack, alasannya karena tool airsnort tidak mendukung metode packet injection. Aircrack sendiri telah menyediakan beberapa paket tool untuk membantu proses ini, seperti airodump (digunakan untuk Sniffing packet) dan aireplay (digunakan untuk melakukan packet injection).

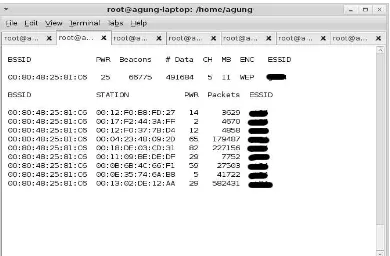

Gambar 4. Hasil Sniffing dengan airodump

Dari hasil diatas, # Data merupakan jumlah IV yang terkumpul dari semua STATION. Jumlah IV yang terkumpul adalah 492684. Dan masing-masing STATION mengirimkan paket, dan akan diakumulasi pada field packets. Field packets inilah yang nantinya akan terus bertambah dan berpengaruh pada jumlah IV yang didapat. Kecepatan proses cracking tergantung dengan jumlah IV yang berhasil di Sniffing oleh tool ini, semakin banyak jumlah IV yang terkumpul, maka semakin cepat proses cracking. Untuk mengatasi masalah waktu ini, penulis melakukan teknik packet injection pada salah satu atau lebih STATION sehingga dapat mempercepat pengumpulan IV yang dibutuhkan.

3.4.2. Packet injection

Gambar 5. Hasil packet injection menggunakan aireplay

Packet injection merupakan salah satu cara untuk mempercepat proses cracking. Dengan mengirimkan sejumlah paket ARP pada AP maka AP akan mengirimkan kembali ARP tersebut. AP mengirimkan informasi secara broadcast dengan memanfaatkan protokol ARP. ARP merupakan broadcast protokol, dalam protokol ARP terdapat informasi IP yang kemudian di broadcast pada seluruh mesin pada jaringan. ARP digunakan oleh host pada jaringan untuk melakukan resolve IP address Media Access Control (MAC) address. Maka ARP merupakan kandidat yang tepat untuk melakukan packet injection atau ARP replay. ARP sangat diperlukan pada ethernet, sehingga protokol ARP tidak akan diblok oleh firewall. Jika ARP request diblok maka host tidak akan dapat menemukan komputer lain pada jaringan, serta tidak dapat terkoneksi.

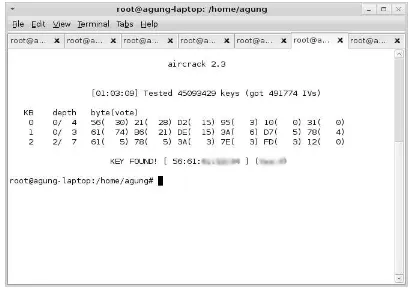

3.4.3. Cracking WEP

Gambar 6. Hasil cracking dengan mengembangkan metode FMS

Dengan memanfaatkan packet injection

pada aireplay, penulis kemudian mendata waktu

cracking yang diperoleh kedalam tabel berikut:

Tabel 4. Percobaan penyerangan dengan mengembangkan metode FMS pada WEP 64-bit

Percobaan Paket Data IV Waktu

1 491.774 491.774 01:03:09

2 684.992 684.992 00:47:20

3 978.633 978.633 00:35:02

Karena Kelemahan pada penyerangan sebelumnya adalah bagaimana merecover keystream dan mempercepat pengumpulan weak IV. Ketika jaringan menggunakan 224 keystream, maka dibutuhkan 16 M

yang mengandung pasangan plaintext dan

chipertext, untuk mendapatkannya maka dibutuhkan waktu yang cukup lama. Untuk merecover 1 byte keystream dibutuhkan 256 paket yang dikirimkan [4, 5]. Salah satu mempercepat pengumpulan weak IV adalah mengirimkan replay paket WEP. WEP tidak memiliki perlindungan terhadap replay paket. Hal ini disebabkan Protokol WEP tidak memiliki format pada pesan authentikasinya. Sehingga dapat dimungkinkan pesan di replay atau mengirimkan kembali pesan tersebut walaupun tidak dimodifikasi [3]. Ketika replay dilakukan oleh penyerang akan menyebabkan peningkatan yang signifikan pada jumlah paket yang dikirimkan dan dimungkinkan terjadinya denial of service.

Dalam kasus penyerangan ini, proses WEP cracking

dimana penulis menggunakan aireplay untuk melakukan packet injection pada 3 klien jaringan tersebut.

Namun metode packet injection ini menyisakan beberapa masalah : pertama, tidak semua paket

replayable (tidak merespon) sehingga tidak dapat mempercepat proses Sniffing. Kedua, mengirimkan dan menerima paket dengan menggunakan wireless card yang sama tidak selamanya reliable. Sehingga metode packet injection tersebut baru bisa berhasil jika penulis menggunakan 2 wireless card sekaligus,

wireless card pertama digunakan untuk mengirimkan paket, dan yang lain digunakan untuk

Sniffing.

4. KESIMPULAN

Dalam penelitian ini penulis telah berhasil membuktikan celah keamanan pada jaringan nirkabel yang menerapkan WEP. Beberapa celah keamanan WEP yang penulis manfaatkan yaitu:

a) Keystream reuse, berasal dari kesalahan managemen IV. Karena secret key, k, sangat jarang berubah, menyebabkan IV sering digunakan berulang kali dan berpengaruh juga pada keystream. Karena IV di publik, duplikasi IV sangat mudah di deteksi oleh

hacker. Penggunaan IV yang berulang kali ini disebut dengan collisions. Dengan demikian, hacker hanya perlu mengumpulkan sejumlah IV untuk mendapatkan secret key WEP.

b) Keterbatasan numerical 24-bit pada IV, yang menghasilkan nilai 16.777.216, dimana untuk mengumpulkan jumlah ini diperlukan waktu sekitar 5 jam. Namun dalam prakteknya menulis bisa mengumpulkan dalam waktu 30 menit, dengan cara mempercepat proses sniffing

menggunakan metode packet injection. c) Terdapat kelemahan pada protokol WEP

yaitu tidak dapat memfilter replay paket yang dikirimkan. Sehingga dapat dimungkinkan pesan di replay atau mengirimkan kembali pesan tersebut walaupun tidak dimodifikasi. Kelemahan inilah yang menyebabkan terjadinya metode packet injection, karena dengan memanfaatkan fungsi protokol ARP, hacker

dapat dengan mudah melakukan pengiriman paket ke AP. Kemudian AP akan mereplay paket tersebut.

d) Selain itu penulis juga menyimpulkan kasus

seperti packet injection hanya powerfull

jika jaringan tersebut terkoneksi internet, karena jumlah paket data yang dikirimkan oleh klien akan lebih cepat dan besar melalui jaringan yang di NAT.

Dengan mengetahui kelemahan-kelemahan tersebut, penulis mempunyai solusi untuk mengurangi resiko kerusakan terhadap serangan tersebut, yaitu :

a) Menggunakan access control atau melakukan pembatasan terhadap MAC address dan IP address.

b) Menggunakan tool ebtables dan arp tables untuk mengatasi packet injection

menggunakan ARP.

c) Menerapkan WDS (Wireless Distribution System)

d) Penggunaan Captive Portal

Saran-saran diatas hanya bersifat mengurangi resiko, karena terdapat pengembangan serangan lain yang tidak dapat di tangani oleh solusi tersebut, seperti kemungkinan MAC spoofing dan IP spoofing pada DHCP server, kelemahan authentikasi yang tidak terenkripsi pada captive portal seperti NoCat, dan kemungkinan jenis penyerangan lain. Sejauh ini yang dapat secara maksimal menutupi kekurangan terhadap penyerangan adalah penggunaan server RADIUS, atau akan lebih maksimal jika mengkombinasikan seluruh solusi yang ada.

6. DAFTAR PUSTAKA

[1]. Nikita Borisov, Ian Goldberg, David Wagner,

Intercepting Mobile Communications: The Insecurity of 802.11, March 3, 2001. Tersedia pada

http://www.isaac.cs.berkeley.edu/isaac/wep-draft.pdf.

[2]. Scott Fluhrer, Itsik Mantin, Adi Shamir,

Weaknesses in the Key Scheduling Algorithm of RC4, August 2001. Tersedia pada

http://online.securityfocus.com/data/library/rc4

_ksaproc.pdf.

[3]. Atheros Communications. Atheros chipset.

http://atheros.com

[4]. KoreK. chopchop (Experimental WEP attacks),

2004. Tersedia pada

http://www.netstumbler.org/showthread.php?

t=12489.